Hoy en día, la telemedicina no solo consiste en comunicarse con el médico a través de un software de videollamadas. Es más bien un conjunto de tecnologías y productos en rápida evolución que incluye aplicaciones especializadas, dispositivos vestibles, sensores implantables y bases de datos en la nube.

La telemedicina en su forma actual empezó a tomar forma a finales del siglo XX, con la llegada de las consultas por video. Los avances en este campo se consideraban prometedores incluso antes de la pandemia: por ejemplo, el start-up de la píldora con sensores, producto de una empresa emergente de Proteus Digital Health, atrajo cientos de millones de dólares en inversiones. El objetivo de este proyecto era ayudar a los médicos a hacer un seguimiento de la toma de medicamentos de los pacientes. La píldora transmitía la señal de que el paciente la había tomado a un parche-receptor portátil, y de ahí los datos iban a la aplicación. Sin embargo, incluso en la fase de desarrollo, se plantearon serias dudas sobre la seguridad del almacenamiento de datos y el posible uso indebido de los mismos. Y en 2020, la start-up quebró.

La pandemia ha provocado un fantástico crecimiento del mercado de la telemedicina. Con las restricciones en vigor, la posibilidad de ayudar a los pacientes a distancia se ha convertido en una especie de salvavidas para muchos de ellos: las clínicas se apresuraron a organizar al menos algunas formas de que la gente se comunicara con los médicos, con lo que al mismo tiempo se reduciría el riesgo de infección de COVID-19. Un estudio de McKinsey muestra que el uso de la telemedicina se ha multiplicado por 38 desde el periodo anterior al COVID. Según CDC Organization, cerca del 30% de todas las consultas con un médico en Estados Unidos, entre el 26 de junio y el 6 de noviembre de 2020, se realizaron a distancia. En la India, la telemedicina cuenta con apoyo gubernamental desde marzo de 2020. Kaspersky ha descubierto que, a partir de 2021, el 91% de las organizaciones de todo el mundo han comenzado a prestar servicios de telemedicina.

Casi dos años después de la pandemia, los proyectos individuales “improvisados” han “madurado” y son más estables y seguros. Sin embargo, muchas soluciones no han pasado de ser una acumulación de servicios no comprobados de terceros que no siempre son adecuados en términos de almacenamiento de datos de pacientes.

En resumen, vemos que crece la tendencia de transferir los servicios sanitarios hacia el campo electrónico, lo que afecta a los datos confidenciales de millones de personas y, al mismo tiempo, aumenta el uso de nuevas tecnologías poco utilizadas hasta ahora, o métodos de campos relacionados, implementados a la rápida. Es razonable suponer que los ciberdelincuentes se den cuenta inmediatamente de esta tendencia y traten de aprovecharla. Decidimos poner a prueba esta suposición y examinamos la situación de la seguridad en la telemedicina en 2020 y 2021.

Filtraciones de datos médicos

No siempre es posible trazar una línea clara entre un incidente en el ámbito offline y la telemedicina. Por ejemplo ¿una filtración de la base de datos de pacientes de un hospital es un incidente de telemedicina? No lo creo. Por otra parte, la pandemia ha empujado a muchas instituciones sanitarias a implementar la comunicación a distancia con los pacientes, y al menos una parte de los datos conservados en sus bases de datos proceden de esas consultas virtuales. Por lo tanto, casi cualquier filtración de datos médicos podría, en teoría, tener algo que ver con la telemedicina.

El informe 2020 de Constella señala que el número de violaciones de datos personales en el sector sanitario ha aumentado en un 50% desde 2019. Estos datos se obtienen mediante el análisis de la información publicada en la Dark Web.

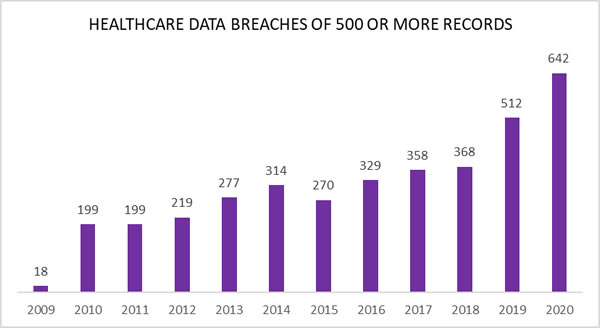

Los datos de HIPAA Journal que registran las filtraciones en los E.E. U.U. se basan en informes de las instituciones médicas que difieren del informe mencionado más arriba, pero que también muestran un aumento tanto del número de estas filtraciones como del promedio de personas afectadas por cada una. HIPAA, por ejemplo, registró 642 filtraciones de datos de organizaciones sanitarias en 2020, frente a las 512 de 2019.

Número de filtraciones de datos de organizaciones sanitarias, 2009-2020. Fuente: HIPAA Journal

La situación de las filtraciones no ha mejorado en 2021. A principios de diciembre del año pasado, según la Oficina de Derechos Civiles del Departamento de Salud y Servicios Humanos (Office for Civil Rights at the Department of Health and Human Services, OCR HHS), el número de víctimas, sólo en este país, fue de más de 1,5 veces el número de víctimas de filtraciones de 2020. Según el HIPAA Journal de finales de diciembre, el número de filtraciones reales también ha aumentado.

Vulnerabilidades en aplicaciones y dispositivos

No se conocen CVEs ¿No hay nada que temer?

En el verano de 2021, comprobamos la existencia de vulnerabilidades en más de 50 aplicaciones populares de telemedicina. Además, revisamos uno de los códigos maliciosos que conocemos para ver si puede suplantar aplicaciones de esta lista o para intentar encontrar cualquier dato de estas aplicaciones.

En ese momento, no encontramos ninguna CVE conocida en ninguna de las aplicaciones probadas. Esta noticia es a la vez alentadora y bastante alarmante.

El que no haya vulnerabilidades conocidas no significa, por desgracia, que todas estas aplicaciones sean seguras. Esto significa que los investigadores de seguridad no los han analizado o lo han hecho sin profundizar demasiado. Si bien este tipo de proyectos eran esporádicos antes de la pandemia, el interés en 2020 ha crecido tanto que sólo los perezosos no han desarrollado su propia aplicación de telemedicina. En cuanto a la regulación, no existe una práctica mundial en este campo: cada país autoriza y controla estas actividades a su manera. Algunos ni se toman el trabajo de hacerlo. En otros, sólo el servicio médico en sí está sujeto a licencia, mientras que la aplicación a través de la cual se presta no interesa a los reguladores. Además, existen importantes aplicaciones internacionales, como GTHE, que permiten consultar a un médico en otro país, lo que hace que la regulación legal de la telemedicina sea un asunto aún más complejo.

A falta de un control de calidad centralizado para las aplicaciones de telemedicina, el nivel de seguridad puede variar mucho de un producto a otro. Por ejemplo, las pequeñas empresas de software simplemente no tienen ni el personal, ni los recursos para supervisar la calidad y la seguridad de sus aplicaciones. En consecuencia, estas aplicaciones pueden contener múltiples vulnerabilidades a merced de que los delincuentes las encuentren y exploten.

Por otro lado, si el número de aplicaciones es grande, los atacantes prestarán menos atención a cada aplicación individual que si hubiera menos aplicaciones y que si un servicio fuera utilizado, por ejemplo, por todas las clínicas de un estado en particular. Sin embargo, esto sólo reduce la probabilidad de un ataque a una aplicación en particular, pero no la elimina por completo.

Vulnerabilidades en los dispositivos y sensores portátiles

La telemedicina, como ya se ha dicho, no sólo consiste en comunicarse por videoconferencia con un médico. Ofrece nuevas oportunidades que no se han utilizado en la medicina offline. Se trata de dispositivos y sensores portátiles capaces de controlar determinados indicadores de salud, como la actividad cardíaca, de forma continua o durante determinados intervalos de diagnóstico.

Antes de la digitalización de la medicina, se utilizaban equipos especiales, como monitores Holter, para estas investigaciones. Para que un monitor de este tipo pudiera leer la actividad cardíaca de un paciente, había que colocar múltiples electrodos en su cuerpo y el paciente tenía que caminar con ellos durante al menos 24 horas, y todo el dispositivo, cuyas partes estaban conectadas por cables; obviamente, no era muy cómodo de llevar. Hoy en día, aunque los monitores cardíacos siguen utilizándose, existen sensores y dispositivos vestibles mucho más pequeños, capaces de realizar las mismas lecturas y transmitirlas a un dispositivo móvil sin electrodos ni cables externos.

Analicemos si los dispositivos vestibles presentan problemas de seguridad. El protocolo más común para la transmisión de datos de dispositivos y sensores vestibles es el protocolo MQTT, y el puerto más utilizado es el 1883. La autenticación para la transmisión de datos a través de este puerto es opcional, e incluso cuando está presente, el protocolo no proporciona cifrado de tráfico, es decir, los datos de autenticación se transmiten en texto sin formato. Todo esto hace que el protocolo sea vulnerable a los ataques MITM, ya que en la mayoría de los casos se ejecuta sobre TCP/IP. Para el usuario, esto significa que si su dispositivo vestible está conectado a Internet, es fácil que un atacante intercepte los datos que envía.

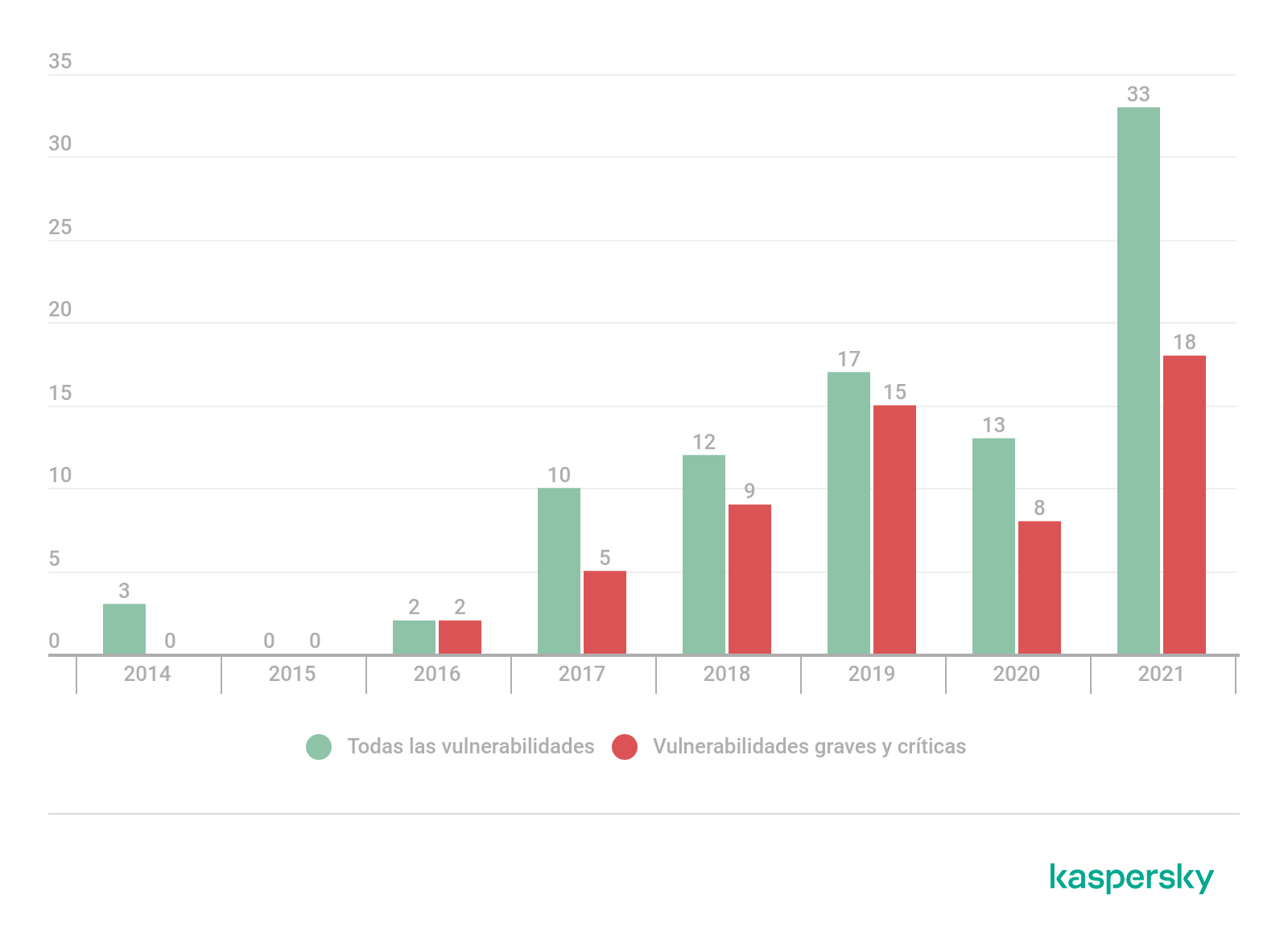

Recuento de vulnerabilidades en MQTT

El protocolo MQTT es muy adecuado para su uso en dispositivos relacionados con el Internet de las cosas, por lo que puede encontrarse no sólo en dispositivos vestibles, sino también en casi cualquier dispositivo inteligente. A medida que crece el interés por estos dispositivos, también lo hace el interés por este protocolo. A continuación se muestra un gráfico de la dinámica de vulnerabilidades en este protocolo descubiertas desde 2014. Obsérvese que las barras rojas son el número de vulnerabilidades críticas y de alta prioridad encontradas y que la mayoría de ellas aún no se han cerrado.

Número de vulnerabilidades encontradas en el protocolo MQTT, 2014-2021 (descargar)

Las vulnerabilidades se encuentran no sólo en el protocolo del Internet de las cosas, sino también directamente en dispositivos y plataformas específicas. Entre ellos, uno de los campeones de las vulnerabilidades encontradas es la plataforma Qualcomm Snapdragon Wearable. En total, se han descubierto más de 400 vulnerabilidades en diversos dispositivos de esta plataforma desde su lanzamiento. Aunque, como se ha señalado anteriormente, el número de vulnerabilidades encontradas no sólo indica que el producto es deficiente desde el punto de vista de la seguridad, sino también que los analistas los han sometido a muchas pruebas y que los desarrolladores son conscientes de las fallas del software.

Número de vulnerabilidades encontradas en la plataforma Qualcomm Snapdragon Wearable, 2019 – enero 2022 Fuente: https://nvd.nist.gov/

También se han encontrado varias vulnerabilidades en dispositivos fabricados por otros fabricantes de dispositivos y sensores vestibles utilizados con fines médicos, como FitBit.

Los ciberdelincuentes podrían aprovechar estas vulnerabilidades para comprometer los dispositivos de los usuarios y acceder a datos médicos muy sensibles. Además, cabe recordar que los dispositivos médicos, como el Apple Watch, también pueden rastrear el paradero de los usuarios. Los delincuentes pueden usar la filtración de estos datos no sólo para robarlos, sino también, por ejemplo, para acosar al usuario.

La medicina como carnada

Con el inicio de la pandemia, muchas empresas de seguridad informática, entre ellas Kaspersky, han empezado a afirmar que la medicina se está convirtiendo en una carnada cada vez más relevante en las estratagemas fraudulentas de los atacantes. Esta tendencia, observada en 2020, continuó en 2021.

Sin duda, el rápido desarrollo de la telemedicina hará quelo sea aún más, al igual que la digitalización de los bancos ha hecho que el phishing bancario sea uno de los más habituales.

Dado que durante el análisis de los ataques de phishing y malware es muy difícil separar la telemedicina de los temas médicos en general, estas estadísticas se refieren al uso de cualquier tema médico como carnada. Sin embargo, cabe señalar que la digitalización de los servicios sanitarios está haciendo posible la distribución de phishing y malware bajo la apariencia de sitios web y mensajes sanitarios.

Entre junio y diciembre de 2021, registramos más de 150 000 ataques de phishing que usaban temas médicos.

Dinámica de los ataques de phishing médico, junio-diciembre de 2021 (descargar)

Tendencias en el número de ataques web relacionados con la medicina, de enero de 2019 a diciembre de 2021 (descargar)

Conclusión:

La telemedicina seguirá siendo un tema importante y candente en los próximos años. Según todas las previsiones, el mercado de la telemedicina seguirá creciendo, ajena al éxito de la lucha contra la pandemia. Por ello, los involucrados en la telemedicina deben ser muy conscientes de los riesgos de incidentes de seguridad en este ámbito.

El phishing y los ataques maliciosos que se aprovechan de temas médicos continuarán. Con el desarrollo de la telemedicina, aumentará el número de servicios que los estafadores utilizan como carnada. También es probable que los atacantes intenten hackear los servicios en sí. Por estas razones, recomendamos a los usuarios:

- Antes de dar sus datos personales a cualquier servicio de telemedicina, averigüe cómo se almacenarán estos datos y quién tendrá acceso a ellos. No utilice servicios que no tomen previsiones para proteger sus datos.

- Utilice siempre contraseñas seguras cuando se registre en servicios de telemedicina, ya que por muy seguro que sea el servicio a la hora de almacenar sus datos, una contraseña simple puede dar a un intruso la posibilidad de acceder a ellos.

- En la medida de lo posible, no haga clic en los enlaces de los correos electrónicos de desconocidos, aunque el tema le parezca interesante. Si recibe una notificación inesperada de un servicio de telemedicina, es mejor abrir la propia aplicación en lugar del enlace del correo electrónico.

Los profesionales de la salud que se dedican a la telemedicina deben proteger sus cuentas de trabajo con contraseñas seguras y utilizar la autenticación de dos factores. Si un profesional de la salud está involucrado en la decisión de qué aplicación de telemedicina se utilizará en la clínica, debe investigar la seguridad de las aplicaciones candidatas.

Los proveedores de aplicaciones deben entender que las vulnerabilidades de las aplicaciones y la falta de atención a la seguridad en general pueden llevar a los atacantes a acceder a las conversaciones privadas de los médicos con los pacientes, a las bases de datos de los usuarios, a los detalles de los pagos y a otros datos críticos.

En general, esperábamos que 2021 fuera un año de mayor colaboración entre el sector médico y los profesionales de la seguridad de la información. Hasta cierto punto, nuestras expectativas se han cumplido, pero el crecimiento explosivo de la telemedicina ha planteado nuevos retos a esta colaboración, que ambas industrias aún tienen que abordar.

La seguridad en la telemedicina: Un nuevo frente en medicina y ciberseguridad