Cibercriminosos estão sempre buscando novas formas de melhorar o desenvolvimento de código malicioso usado para roubar dinheiro, e agora os desenvolvedores de trojans bancários brasileiros fizeram uma importante adição ao seu arsenal: o uso do PowerShell. O Brasil foi no 1º. Trimestre de 2016 o país mais afetado por trojans bancários no mundo, é também sabido que a qualidade do malware brasileiro está evoluindo dramaticamente. Encontramos o Trojan-Proxy.PowerShell.Agent.a disseminado em ataques há alguns dias trás, tornando-se uma nova conquista dos cibercriminosos brasileiros.

O malware foi distribuído usando uma campanha de e-mail maliciosa disfarçada como fatura de uma operadora de celular, com links de download para um arquivo .PIF. Após a execução do malware, ele irá alterar as configurações de proxy do Internet Explorer para um servidor que irá redirecionar as conexões para páginas de phishing de bancos brasileiros. É a mesma técnica usada pelos scripts de PAC maliciosos que descrevemos em 2013, mas dessa vez não há o uso de PACs, a mudança no sistema afetado é feita usando um script PowerShell. Como o Windows 7 e outros sistemas mais modernos que suportam a execução desses scripts são agora os mais populares no Brasil, o malware não terá nenhum problema de compatibilidade para infectar o computador das vítimas.

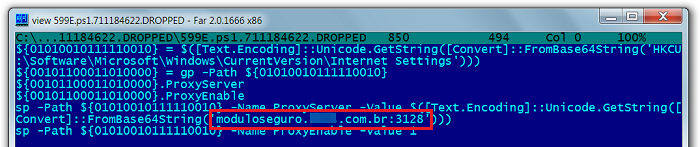

O malware não possuí comunicação com um C2 (controle e comando). Depois de executado ele irá usar o processo powershell.exe com a seguinte linha de comando: “-ExecutionPolicy Bypass -File %TEMP%\599D.tmp\599E.ps1” visando burlar as políticas de proteção que possam ser usadas pelo PowerShell. O arquivo .ps1 criado na pasta temporária usa nomes randômicos. O script é encodado com base64 e é ele o responsável pelas mudanças no sistema:

Após desencodado podemos ver o verdadeiro propósito do script: mudar a chave do Internet Explorer que irá ativar um sevidor de proxy:

Esse será o resultado da execução do malware no browser da vítima: uma pequena mudança, mas de grande impacto:

A mudança irá afetar não apenas o IE, mas sim todos os outros navegadores instalados no sistema, como o Chrome ou Firefox. Isso acontece porque esses navegadores costumam usar as configurações de proxy usadas pelo IE. Os domínios usados no ataque estão listados abaixo – todos eles usam servidores de DNS dinâmicos e o objetivo é direcionar o tráfego para um servidor localizado na Holanda (89.34.99.45), onde há diversas páginas de phishing de bancos brasileiros:

|

1 2 3 4 |

gbplugin.[REMOVIDO].com.br moduloseguro.[REMOVIDO].com.br x0x0.[REMOVIDO].com.br X1x1.[REMOVIDO].com.br |

O malware também tem um recurso interessante: ele verifica o idioma configurado no sistema operacional infectado e aborta a execução caso o idioma não seja PTBR, um truque inteligente que visa evitar a infecção de pessoas que não usam esse idioma em seu computador, e assim limitar as infecções a brasileiros.

Para proteger uma rede ou computador contra esses ataques que usam o PowerShell é importante modificar as permissões do recurso, usando templates administrativos que irão permitir somente a execução de scripts assinados.

Estamos certos que este é o primeiro malware de muitos outros que surgirão usando a mesma técnica. Essa família é detectada e bloqueada em todos os produtos da Kaspersky.

Trojans bancários brasileiros encontram o PowerShell