Cada día aparecen nuevos sitios infectados. Entre ellos hay blogs personales en WordPress que se infectan durante ataques masivos y automatizados, y sitios web de reconocidas agencias de noticias que los cibercriminales infectaron a mano después de seguir algunos pasos de preparación. Todos estos recursos reponen el arsenal de los llamados “comerciantes de tráfico”: cibercriminales que redirigen a los visitantes de los sitios web infectados a los recursos de sus clientes escritores de virus. Al final, el usuario, que no sospecha nada, puede ser víctima de un ataque drive-by. Si su navegador o los complementos de su navegador tienen las vulnerabilidades necesarias, se descarga e instala malware en el equipo de sus víctimas.

Kaspersky Lab tiene un sistema que detecta y visita de forma automática los sitios web infectados para recolectar muestras y enviarlas a nuestro laboratorio de virus para analizarlas. Los analistas de virus estudian los sitios web infectados para asegurarse de que el sistema es lo más efectivo posible cuando detecta amenazas en Internet. Con la precisión y atención de un examinador forense, pueden determinar cómo se lanzan los ataques cuando un usuario visita el sitio.

Alguna vez yo fui ese examinador forense. Me asignaron un sitio web que hacía que los equipos descargaran programas maliciosos y usé el servicio de depuración de HTTP gratuito Fiddler para examinar su contenido. Primero eché un vistazo a las páginas del sitio, en busca de cualquier signo común de infección web, como etiquetas <script> e <iframe> que redirijan a los usuarios a recursos web maliciosos. No encontré nada, pero no me sorprendió porque los hackers de sitios web pocas veces dejan expuestos los enlaces a los programas maliciosos. Examiné con cuidado todos los archivos JavaScript del sitio, pero tampoco encontré nada. Había varios archivos Flash y yo sabía que podían usarse para descargar malware. Los revisé uno por uno. Tampoco encontré rastros de códigos maliciosos. ¿Qué pasaba? Revisé los elementos una y otra vez, pero no encontraba nada.

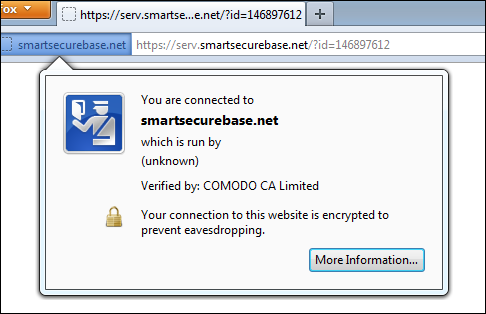

Entonces volqué mi atención a una modesta cadena de caracteres en Fiddler, que indicaba que parte del contenido del sitio se había descargado por medio de un canal codificado usando HTTPS.

Me costaba creer que los usuarios maliciosos hayan tomado la costosa decisión de obtener un certificado SSL para hacer que el sitio web propagara programas maliciosos, ya que las compañías antivirus ponen a estos sitios en listas de rechazados y pierden su valor muy rápido. Pero Sherlock Holmes dice: “una vez que se descarta lo imposible, lo que queda es la verdad por improbable que parezca”.

No tenía mucha confianza cuando activé la opción de Fiddler para descifrar el tráfico HTTPS. Pero resulta que, lo que al principio parecía una cadena de caracteres ordinaria, en realidad escondía una redirección a un sitio web malicioso.

En ese mismo instante agregamos al sitio que propagaba malware y al que tenía el certificado SSL y servía de intermediario a nuestra base de datos de recursos maliciosos. Kaspersky Lab ya identificaba y detectaba todo el malware que propagaban.

Pero algo me intrigaba: los cibercriminales ¿estaban comprando certificados SSL para transmitir códigos maliciosos de forma segura, o habían encontrado el modo de burlar la verificación de los navegadores usando certificados SSL falsos? Por más sorprendente que sea, el certificado era real.

A menudo vemos a usuarios maliciosos que se aprovechan de la confianza de sus víctimas: penetran en cuentas de redes sociales para enviar enlaces a sus contactos con supuestos videos inofensivos de gatitos (pero con una extensión .exe, y no cualquiera cae en esa trampa), recrean los logos de las agencias gubernamentales pero los llenan de troyanos chantajistas, o persuaden a los usuarios para que compartan sus números de teléfono para “combatir las redes zombi”. Pero también se esfuerzan por burlar a las compañías antivirus y a los investigadores independientes. Algo que parecería una cadena de caracteres gris e inofensiva en una conexión HTTPS es un ejemplo de este tipo de tácticas, en las que se pone en juego la confianza de los expertos en estas tecnologías, que se diseñaron para proteger a los usuarios contra los sabotajes en Internet.

Usuarios maliciosos usan a su favor las conexiones HTTPS