Desde que publicamos nuestra primera entrada del blog sobre el troyano Trojan-SMS.AndroidOS.Svpeng, los cibercriminales han aumentado sus capacidades. Ahora, Svpeng también puede lanzar ataques phishing para conseguir información financiera de los usuarios.

Cuando un usuario ejecuta la aplicación bancaria de alguno de los principales bancos de Rusia, el troyano substituye la ventana abierta por una ventana fraudulenta diseñada para robar el nombre de usuario y contraseña de su víctima:

Después se envía la información recolectada a los cibercriminales.

El programa malicioso también utiliza un método similar para tratar de robar información sobre la tarjeta bancaria del usuario. El troyano revisa si Google Play se está ejecutando:

Si el programa está abierto, el troyano muestra una ventana sobre la ventana de Google Play, pidiéndole que ingrese los datos de su tarjeta bancaria:

Después envía toda la información recolectada a los cibercriminales.

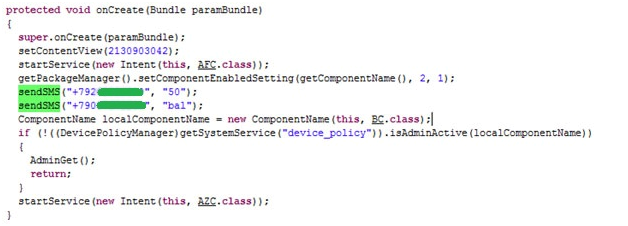

Seguro recuerdas que este mismo troyano también puede robar dinero de las cuentas bancarias de sus víctimas. Justo después de ejecutarse, envía mensajes SMS a los números de dos de los principales bancos rusos:

Esto le permite revisar si las tarjetas de estos bancos están asociadas con el número del teléfono infectado, averiguar el balance de la cuenta y enviar los datos al servidor de C&C malicioso. Si el teléfono está relacionado con una tarjeta bancaria, el servidor de C&C puede enviar órdenes para transferir dinero de la cuenta del usuario a su cuenta móvil o a la cuenta bancaria del cibercriminal. Puede que, después de eso, el delincuente envíe el dinero a su billetera digital y lo retire en efectivo.

Por ahora, el troyano sólo ataca a los clientes de bancos rusos. Pero los cibercriminales suelen hacer una primera prueba de sus ataques en el sector ruso de Internet para después difundirlos por todo el mundo. Después de que se reinicia el teléfono, el malware revisa el idioma del sistema operativo. Parece que el troyano tiene un interés particular por los siguientes países: Estados Unidos (Us), Alemania (De), Ucrania (Ua) y Bielorrusia (By).

Después de hacerlo, Trojan-SMS.AndroidOS.Svpeng muestra una ventana que dice “Cargando, por favor espere…” en el idioma pertinente. Si recibe una orden del C&C, el troyano abre un sitio web (que suele ser fraudulento) con una dirección que le dio el servidor de comandos del cibercriminal.

A lo largo de los tres meses de existencia del troyano, hemos descubierto 50 modificaciones de este programa malicioso; Kaspersky Internet Security para Android ha bloqueado la instalación de este troyano más de 900 veces. El troyano se propaga por spam de SMS.

El troyano es muy cuidadoso con su protección propia:

Para evitar que los productos de seguridad lo eliminen, el troyano todavía usa la herramienta estándar de Android: deviceAdmin.

También aprovecha una vulnerabilidad en Android que antes era desconocida para evitar que el usuario desactive DeviceAdmin. Del mismo modo, trata de evitar que se restaure el teléfono a la configuración predeterminada de la fábrica.

Pero hay que recalcar que, a pesar de todos estos trucos, KIS para Android puede eliminar el programa malicioso. Es más, un programa de seguridad es el único modo de protegerse contra este ladrón virtual.

El troyano para Android “Svpeng” ahora lanza estafas para los usuarios de teléfonos móviles