La presente estadística contiene los veredictos de detección proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

Cifras del trimestre

Según los datos de Kaspersky Security Network:

- Las soluciones de Kaspersky Lab neutralizaron 726 536 269 ataques lanzados desde recursos de Internet ubicados en 203 países de todo el mundo.

- Se registraron 442 039 230 URLs únicas que provocaron reacciones del antivirus web.

- En los equipos de 249 748 usuarios se neutralizaron intentos de ejecución de programas maliciosos diseñados para robar dinero mediante el acceso en línea a cuentas bancarias.

- Se neutralizaron ataques de malware cifrador en los equipos de 178 922 usuarios únicos.

- Nuestro antivirus de archivos detectó 164 653 290 programas maliciosos y potencialmente indeseables únicos.

- Las soluciones de Kaspersky para la protección de dispositivos móviles detectaron:

- 1 152 662 paquetes de instalación maliciosos;

- 42 115 paquetes de instalación de troyanos de banca móvil;

- 4339 paquetes de instalación de troyanos extorsionadores móviles.

Amenazas móviles

Acontecimientos del trimestre

El primer trimestre de 2020 será recordado, ante todo, por la pandemia del COVID-19 y por la forma en que los cibercriminales explotaron este tema. En particular, los creadores de una nueva modificación del troyano bancario Ginp le pusieron un nuevo nombre, Coronavirus Finder, y luego comenzaron a ofrecerlo por 0,75 euros con el pretexto de ser una aplicación capaz de detectar personas infectadas con COVID-19 en las cercanías. De esta manera, los delincuentes no solo engañaban a los usuarios utilizando temas de actualidad, sino que también obtenían acceso a los datos de sus tarjetas bancarias. Y puesto que después de robar estos datos el troyano permanece en el dispositivo, los ciberdelincuentes pueden interceptar los SMS con el código de autorización de dos factores y realizar operaciones con los datos robados sin que la víctima se dé cuenta.

Otro hallazgo interesante del trimestre fue Cookiethief, un troyano dedicado al robo de cookies del navegador móvil y la aplicación de Facebook. Si el ataque tenía éxito, el malware permitía que su propietario accediera a las cuentas de las víctimas, incluyendo la capacidad de realizar diversas acciones en su nombre, como volver a publicar mensajes de otros usuarios. Y para que el servicio al que obtuvo acceso el cibercriminal no note la actividad anormal en el perfil robado, el troyano contiene un módulo proxy, a través del cual se realiza la transmisión de comandos maliciosos.

El tercer malware que llamó nuestra atención en el trimestre del informe fue Trojan-Dropper.AndroidOS.Shopper.a. Su tarea es ayudar a los cibercriminales a dejar comentarios falsos y hacer trampa con las reseñas en Google Play. Los objetivos de los atacantes aquí son bastante obvios: aumentar la probabilidad de que sus aplicaciones aparezcan en los primeros lugares de los resultados de búsqueda y las calificaciones de la tienda, así como bajar la guardia de las posibles víctimas de estas aplicaciones. Lo sorprendente es la forma de calificar y escribir reseñas: el troyano utiliza los servicios de accesibilidad, con la ayuda de los cuales obtiene el control total sobre otra aplicación, en este caso, el cliente oficial de Google Play.

Estadísticas de las amenazas móviles

En el primer trimestre de 2020, los productos y tecnologías móviles de Kaspersky Lab detectaron 1 152 662 paquetes de instalación maliciosa, 171 669 más que en el trimestre anterior.

Número de paquetes de instalación maliciosos detectados, primer trimestre de 2019 – primer trimestre de 2020 (descargar)

Desde el segundo trimestre de 2019, hemos visto un aumento constante en las amenazas móviles detectadas. Aunque es demasiado pronto para hacer sonar la alarma (ya que 2019 muestra el resultado más modesto en la cantidad de nuevas amenazas en los últimos años), la tendencia es mala.

Distribución por tipo de los programas móviles detectados

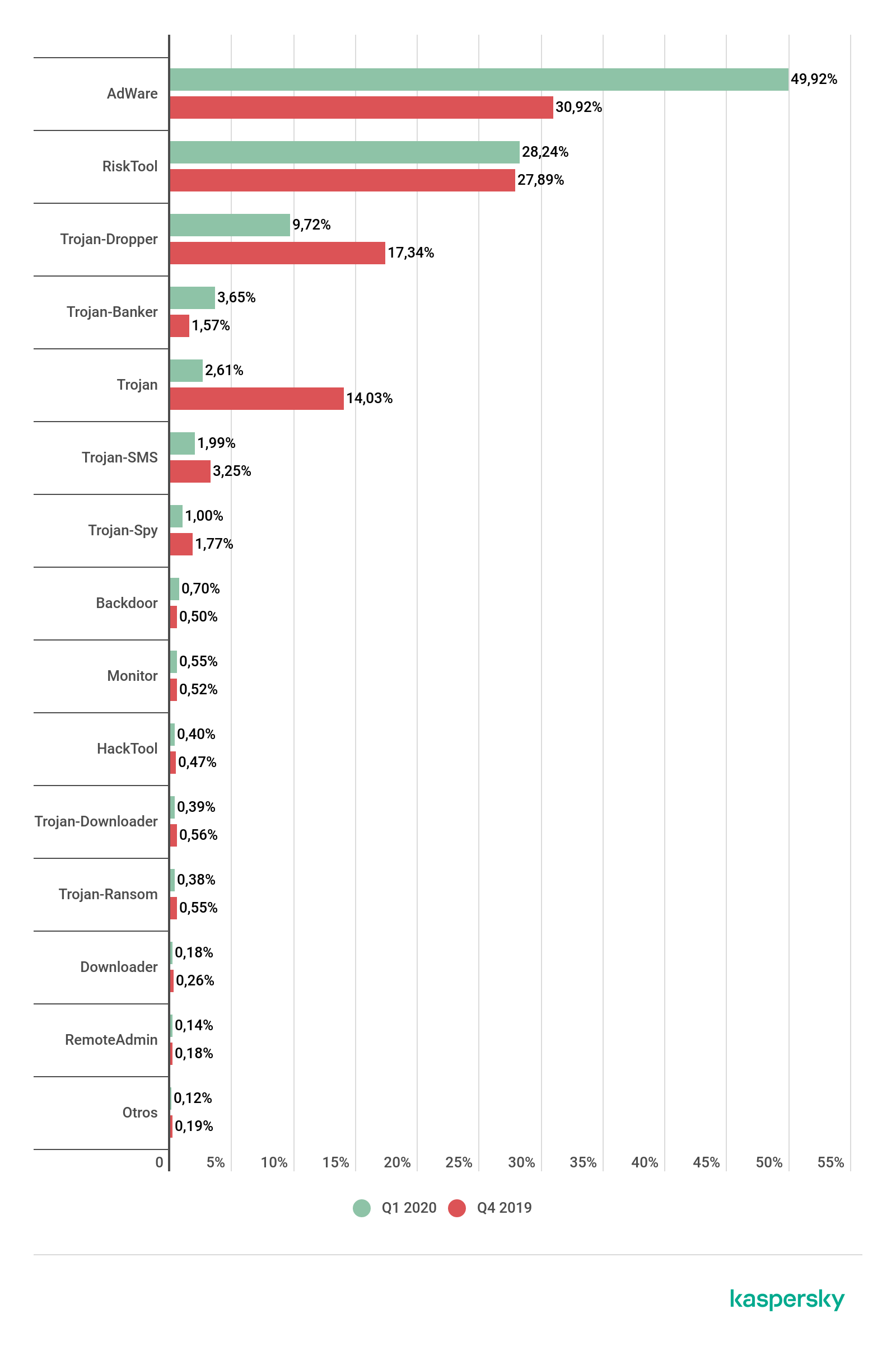

Distribución por tipo de los nuevos programas móviles detectados, primer trimestre de 2020 y cuarto trimestre 2019 (descargar)

De todas las amenazas detectadas en el primer trimestre, la mitad eran aplicaciones indeseables de tipo Adware (49,9%), cuya participación aumentó en 19 pp en comparación con el trimestre anterior. La mayoría de las veces detectamos representantes de las familias HiddenAd y Ewind (su contribución combinada representa el 40% de todas las amenazas detectadas como Adware), así como de la familia FakeAdBlocker (12%).

Las aplicaciones de Risktool potencialmente no deseadas (28,24%) tomaron el segundo lugar. La proporción de amenazas de este tipo se mantuvo casi sin cambios. Los mayores contribuyentes fueron las familias Smsreg (49% del total de amenazas detectadas de esta clase), Agent (17%) y Dnotua (11%). Vale la pena señalar que en el primer trimestre, el número de miembros de la familia Smsreg detectados se multiplicó en más de 1,5 veces.

En tercer lugar están las amenazas del tipoTrojan-Dropper (9,72%). A pesar de que su participación disminuyó en 7,63 pp respecto al trimestre anterior, los droppers son una de las clases más comunes de amenazas móviles. En el primer trimestre, Ingopack fue la familia líder (71% de todas las amenazas detectadas como Trojan-Dropper), seguida de Waponor (12%) y Hqwar (8%)

Vale la pena señalar que los droppers móviles se usan con mayor frecuencia para la posterior instalación de malware financiero; sin embargo, varias amenazas financieras pueden propagarse sin su ayuda. Además, la proporción de tales amenazas “independientes” es bastante sustancial; en particular, la proporción de Trojan-Banker en el primer trimestre aumentó en 2,1 pp y alcanzó el 3,65%.

TOP 20 de programas maliciosos móviles

La siguiente clasificación de software malicioso no incluye programas potencialmente peligrosos o indeseables, como RiskTool y Adware.

| Veredicto | %* | |

| 1 | DangerousObject.Multi.Generic | 44,89 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 9,09 |

| 3 | DangerousObject.AndroidOS.GenericML | 7,08 |

| 4 | Trojan-Downloader.AndroidOS.Necro.d | 4,52 |

| 5 | Trojan.AndroidOS.Hiddapp.ch | 2,73 |

| 6 | Trojan-Downloader.AndroidOS.Helper.a | 2,45 |

| 7 | Trojan.AndroidOS.Handda.san | 2,31 |

| 8 | Trojan-Dropper.AndroidOS.Necro.z | 2,30 |

| 9 | Trojan.AndroidOS.Necro.a | 2,19 |

| 10 | Trojan-Downloader.AndroidOS.Necro.b | 1,94 |

| 11 | Trojan-Dropper.AndroidOS.Hqwar.gen | 1,82 |

| 12 | Trojan-Dropper.AndroidOS.Helper.l | 1,50 |

| 13 | Exploit.AndroidOS.Lotoor.be | 1,46 |

| 14 | Trojan-Dropper.AndroidOS.Lezok.p | 1,46 |

| 15 | Trojan-Banker.AndroidOS.Rotexy.e | 1,43 |

| 16 | Trojan-Dropper.AndroidOS.Penguin.e | 1,42 |

| 17 | Trojan-SMS.AndroidOS.Prizmes.a | 1,39 |

| 18 | Trojan.AndroidOS.Dvmap.a | 1,24 |

| 19 | Trojan.AndroidOS.Agent.rt | 1,21 |

| 20 | Trojan.AndroidOS.Vdloader.a | 1,18 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios de los productos para dispositivos móviles de Kaspersky Lab que sufrieron ataques.

El primer lugar en nuestro TOP 20, como ya es tradición, lo ocupa el veredicto DangerousObject.Multi.Generic (44,89%), que utilizamos para los programas maliciosos detectados con la ayuda de las tecnologías de nube. Estas tecnologías se activan cuando las bases de datos antivirus aún no tienen datos para detectar un programa malicioso, pero la nube de Kaspersky Security Network ya contiene información sobre el objeto. En esencia, así es como se detecta el malware más reciente.

Los veredictos Trojan.AndroidOS.Boogr.gsh (9,09%) y DangerousObject.AndroidOS.GenericML (7,08%) ocuparon el segundo y tercer lugar respectivamente. Estos veredictos se asignan a los archivos reconocidos como maliciosos por nuestros sistemas de aprendizaje automático.

El cuarto (Trojan-Downloader.AndroidOS.Necro.d, 4,52%) y el décimo (Trojan-Downloader.AndroidOS.Necro.b, 1,94%) son representantes de la familia Necro, cuya tarea principal es descargar e instalar módulos desde los servidores de los cibercriminales. Trojan-Dropper.AndroidOS.Necro.z (2,30%), que ocupa el octavo lugar, actúa de manera similar, con la excepción de que extrae los módulos necesarios de sí mismo. Pero, para Trojan.AndroidOS.Necro.a, que ocupó el noveno lugar (2,19%), los atacantes eligieron otro trabajo: el troyano hace clic en los enlaces publicitarios y sigue los anuncios publicitarios en nombre de la víctima.

En el quinto lugar tenemos a Trojan.AndroidOS.Hiddapp.ch (2,73%). Inmediatamente después del lanzamiento, este malware oculta su icono de la lista de aplicaciones y continúa funcionando en segundo plano. La carga útil del troyano puede estar constituida por otros programas troyanos y aplicaciones de adware.

Trojan-Downloader.AndroidOS.Helper.a Trojan (2,45%) ocupó el sexto lugar, y es precisamente el malware que disemina Trojan-Downloader.AndroidOS.Necro. La tarea de Helper.a es descargar códigos arbitrarios del servidor de los delincuentes y ejecutarlos.

El veredicto Trojan.AndroidOS.Handda.san (2,31%), en el séptimo lugar, es un grupo de diversos troyanos que ocultan su icono, obtienen derechos de administrador de dispositivos en el dispositivo y usan empaquetadores para impedir que se los detecte.

Trojan-Banker.AndroidOS.Rotexy.e (1,43%) y Trojan-Dropper.AndroidOS.Penguin.e (1,42%) merecen una mención especial. El primero es el único troyano bancario que logró entrar en el TOP 20 el último trimestre. La familia Rotexy ya tiene seis años, sus representantes tienen un conjunto de funciones necesarias para robar datos de tarjetas bancarias e interceptar la autorización de pago de dos factores. Por su parte, el primer representante de la familia de droppers Penguin fue descubierto solo en julio del año pasado, y para el primer trimestre de 2020 ganó una popularidad significativa.

Geografía de las amenazas móviles

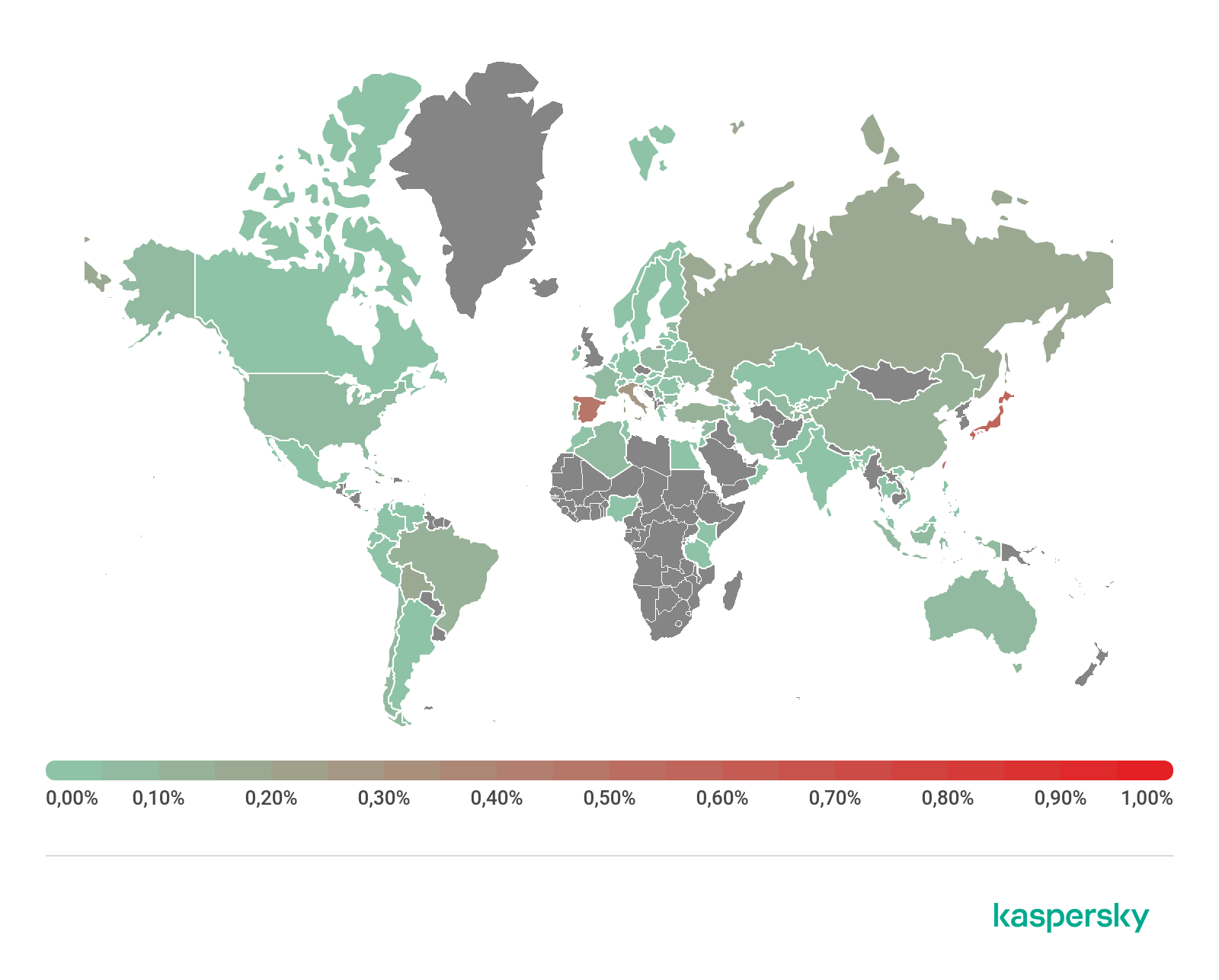

Mapa de infecciones de malware móvil, primer trimestre de 2020 (descargar)

TOP 10 de países por la proporción de usuarios atacados por amenazas móviles

| País* | %** | |

| 1 | Irán | 39,56 |

| 2 | Argelia | 21,44 |

| 3 | Bangladesh | 18,58 |

| 4 | Nigeria | 15,58 |

| 5 | Líbano | 15,28 |

| 6 | Túnez | 14,94 |

| 7 | Pakistán | 13,99 |

| 8 | Kuwait | 13,91 |

| 9 | Indonesia | 13,81 |

| 10 | Cuba | 13,62 |

* Hemos excluido de la clasificación a los países donde el número de usuarios de los productos móviles de Kaspersky es relativamente pequeño (menos de 10 000).

** Porcentaje de usuarios únicos del país que sufrieron ataques, del total de usuarios de los productos de Kaspersky para dispositivos móviles en el país.

En el primer trimestre de 2020, Irán se convirtió en el líder por el porcentaje de usuarios atacados (39,56%). Muy a menudo, los habitantes de este país se encontraron con aplicaciones publicitarias de la familia Notifyer, así como aplicaciones que eran clones de Telegram. Argelia ocupó el segundo lugar (21,44%). En este país se distribuyeron aplicaciones publicitarias, pero de las familias HiddenAd y FakeAdBlocker. En tercer lugar está Bangladesh (18,58%), en el cual la mitad del TOP 10 de amenazas móviles fueron ocupadas por aplicaciones publicitarias de la familia HiddenAd.

Troyanos bancarios móviles

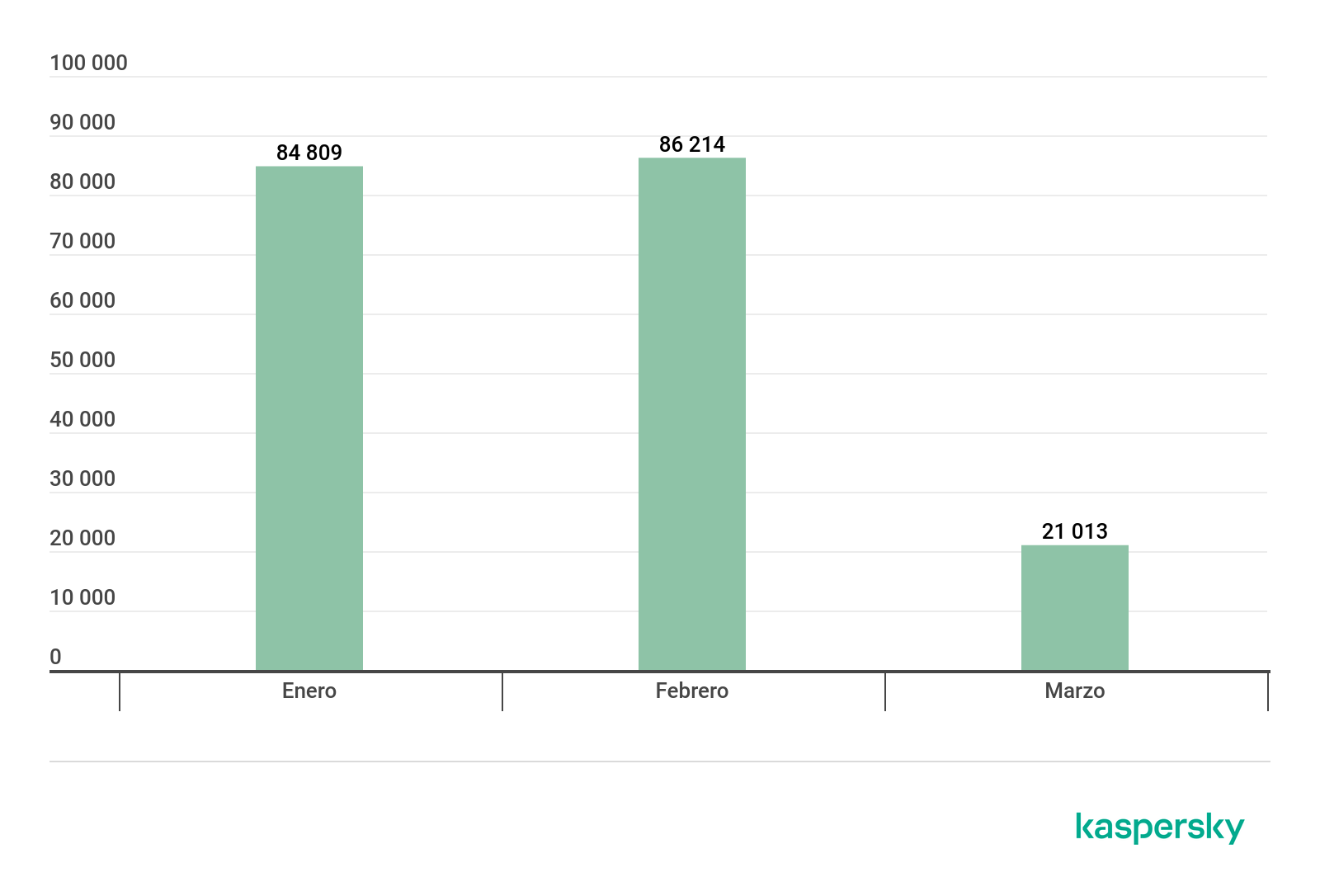

Durante el período cubierto por este informe, encontramos 42 115 paquetes de instalación de troyanos bancarios móviles. Este es el valor más alto en el último año y medio, que supera en más de 2,5 veces el valor del cuarto trimestre de 2019. El mayor aporte lo hicieron los creadores de la familia de troyanos Trojan-Banker.AndroidOS.Agent (42,79% de todos los paquetes de instalación detectados), Trojan-Banker.AndroidOS.Wroba (16,61%) y Trojan-Banker.AndroidOS.Svpeng (13,66%).

Número de paquetes de instalación de troyanos de banca móvil detectados por Kaspersky Lab, primer trimestre de 2019 – primer trimestre de 2020 (descargar)

TOP 10 de troyanos bancarios móviles

| Veredicto | %* | |

| 1 | Trojan-Banker.AndroidOS.Rotexy.e | 13,11 |

| 2 | Trojan-Banker.AndroidOS.Svpeng.q | 10,25 |

| 3 | Trojan-Banker.AndroidOS.Asacub.snt | 7,64 |

| 4 | Trojan-Banker.AndroidOS.Asacub.ce | 6,31 |

| 5 | Trojan-Banker.AndroidOS.Agent.eq | 5,70 |

| 6 | Trojan-Banker.AndroidOS.Anubis.san | 4,68 |

| 7 | Trojan-Banker.AndroidOS.Agent.dq | 3,65 |

| 8 | Trojan-Banker.AndroidOS.Asacub.a | 3,50 |

| 9 | Trojan-Banker.AndroidOS.Asacub.ar | 3,00 |

| 10 | Trojan-Banker.AndroidOS.Agent.cf | 2,70 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios de los productos para dispositivos móviles de Kaspersky que sufrieron ataques de malware bancario móvil.

El primer y segundo lugar en nuestro TOP 10 fueron ocupados por troyanos dirigidos a usuarios móviles de habla rusa: Trojan-Banker.AndroidOS.Rotexy.e (13,11%) y Trojan-Banker.AndroidOS.Svpeng.q (10,25%).

Los representantes de la familia Asacub ocuparon los puestos tercero, cuarto, octavo y noveno en el TOP 10 de amenazas bancarias móviles. Los ciberdelincuentes responsables de este troyano dejaron de crear activamente nuevos ejemplares, pero sus canales de distribución aún estaban activos en el primer trimestre.

Geografía de las amenazas bancarias móviles, primer trimestre de 2020 (descargar)

TOP 10 de países según el porcentaje de usuarios atacados por troyanos bancarios móviles

| País* | %** | |

| 1 | Japón | 0,57 |

| 2 | España | 0,48 |

| 3 | Italia | 0,26 |

| 4 | Bolivia | 0,18 |

| 5 | Rusia | 0,17 |

| 6 | Turquía | 0,13 |

| 7 | Tayikistán | 0,13 |

| 8 | Brasil | 0,11 |

| 9 | Cuba | 0,11 |

| 10 | China | 0,10 |

* Hemos excluido de la clasificación a los países donde el número de usuarios de los productos móviles de Kaspersky es relativamente pequeño (menos de 10 000).

**Porcentaje en el país de usuarios únicos atacados por troyanos bancarios móviles, del total de usuarios de los productos de Kaspersky para dispositivos móviles en este país.

En el primer trimestre de 2020, Japón ocupó el primer lugar por la proporción de usuarios atacados por malware bancario móvil (0,57%). Aquí, en la gran mayoría de los casos se detectó Trojan-Banker.AndroidOS.Agent.eq.

Ocupa el segundo lugar España (0,48%), donde en más de la mitad de los casos detectamos malware de la familia Trojan-Banker.AndroidOS.Cebruser, y otra cuarta parte de las detecciones fueron representantes de la familia Trojan-Banker.AndroidOS.Ginp.

En el tercer lugar está Italia (0,26%), país donde, como en España, la familia Trojan-Banker.AndroidOS.Cebruser es la más extendida: casi dos tercios de las detecciones.

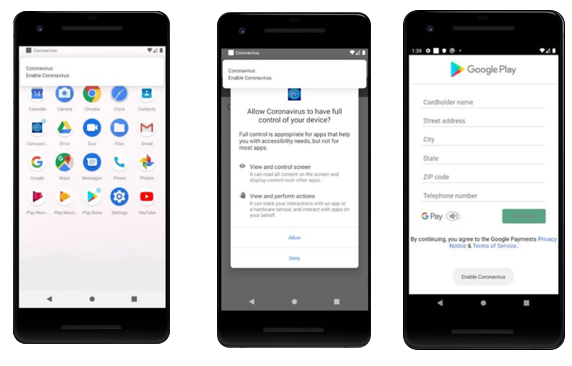

Cebruser es una familia que merece mención aparte. Sus creadores fueron de los primeros en utilizar el tema del coronavirus para propagar malware.

Inmediatamente después de su ejecución, el troyano comienza una vigorosa actividad: solicita acceso a los servicios de accesibilidad para obtener permisos de administrador del dispositivo y, al final, solicita los datos de la tarjeta.

El malware se está extendiendo como Malware como servicio. Sus funciones son las comunes para tales amenazas, pero hay un detalle interesante: el uso del podómetro para burlar los instrumentos de análisis dinámico (“cajas de arena, sandboxes“) El objetivo de Cebruser son las aplicaciones bancarias móviles de varios países y aplicaciones no financieras populares; sus principales armas son las ventanas de phishing y la intercepción de la autorización de dos factores. Además, el malware puede bloquear la pantalla (una herramienta de ransomware) e interceptar las pulsaciones de teclas del teclado virtual.

Troyanos extorsionistas móviles

En el primer trimestre de 2020, descubrimos 4339 paquetes de instalación de troyanos de ransomware móvil, 1067 menos que el indicador del trimestre anterior.

Número de paquetes de instalación de troyanos extorsionistas detectados por Kaspersky, primer trimestre de 2019 – primer trimestre de 2020 (descargar)

TOP 10 de troyanos extorsionistas móviles

| Veredicto | %* | |

| 1 | Trojan-Ransom.AndroidOS.Svpeng.aj | 17,08 |

| 2 | Trojan-Ransom.AndroidOS.Congur.e | 12,70 |

| 3 | Trojan-Ransom.AndroidOS.Small.as | 11,41 |

| 4 | Trojan-Ransom.AndroidOS.Rkor.k | 9,88 |

| 5 | Trojan-Ransom.AndroidOS.Small.as | 7,32 |

| 6 | Trojan-Ransom.AndroidOS.Small.o | 4,79 |

| 7 | Trojan-Ransom.AndroidOS.Svpeng.aj | 3,62 |

| 8 | Trojan-Ransom.AndroidOS.Svpeng.ah | 3,55 |

| 9 | Trojan-Ransom.AndroidOS.Congur.e | 3,32 |

| 10 | Trojan-Ransom.AndroidOS.Fusob.h | 3,17 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios de los productos para dispositivos móviles de Kaspersky que sufrieron ataques.

En los últimos trimestres, el número de ransomware detectado ha ido disminuyendo gradualmente, sin embargo, todavía detectamos muchos intentos de infección provenientes de esta clase de amenazas. Los principales contribuyentes a las estadísticas son las familias de ransomware Svpeng, Congur y Small.

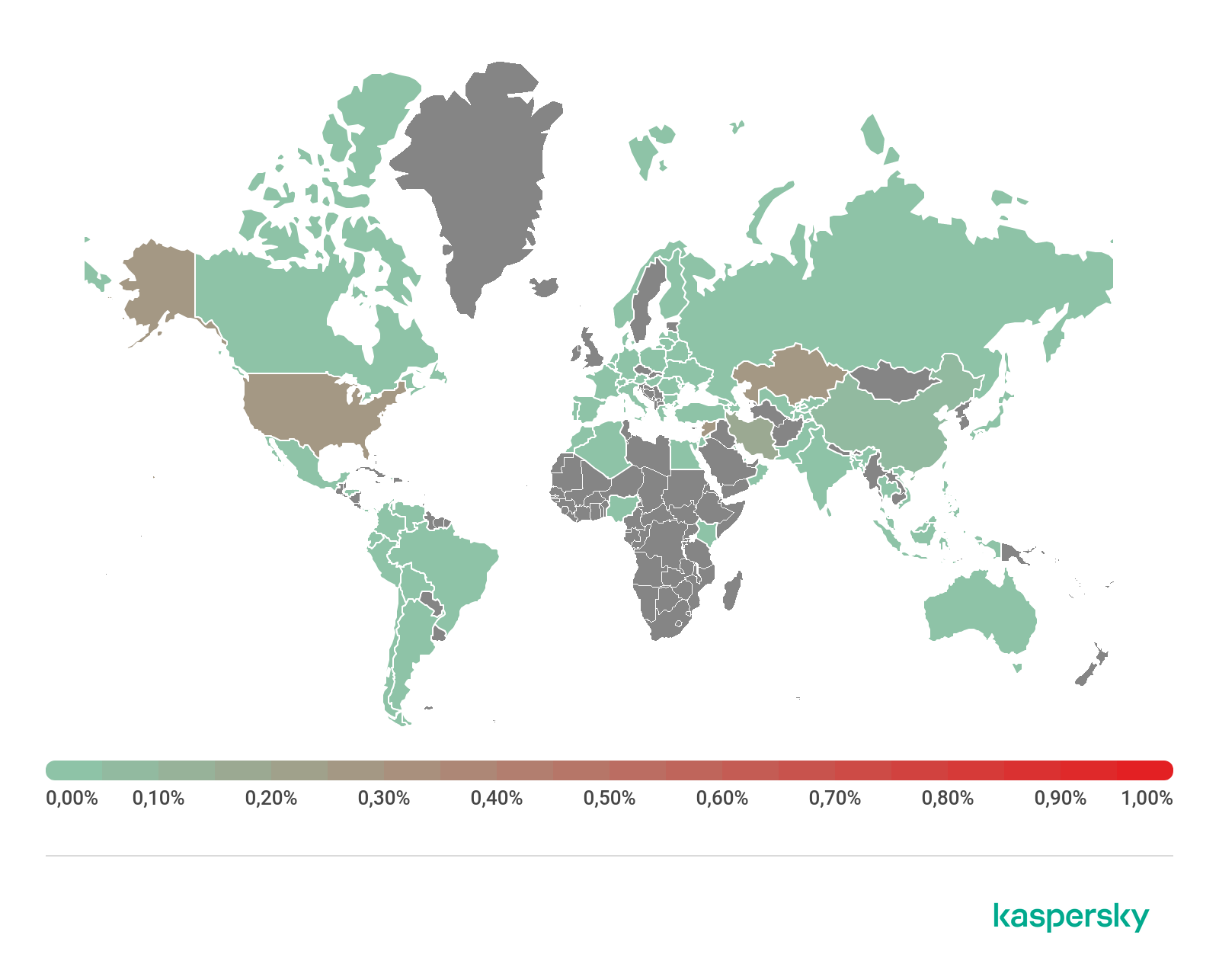

Geografía de troyanos extorsionadores móviles, primer trimestre de 2020 (descargar)

TOP 10 de países según el porcentaje de usuarios atacados por los troyanos extorsionadores móviles

| País* | %** | |

| 1 | EE.UU. | 0,26 |

| 2 | Kazajistán | 0,25 |

| 3 | Irán | 0,16 |

| 4 | China | 0,09 |

| 5 | Arabia Saudita | 0,08 |

| 6 | Italia | 0,03 |

| 7 | México | 0,03 |

| 8 | Canadá | 0,03 |

| 9 | Indonesia | 0,03 |

| 10 | Suiza | 0,03 |

* Hemos excluido de la clasificación a los países donde el número de usuarios de los productos móviles de Kaspersky es relativamente pequeño (menos de 10 000).

** Porcentaje de usuarios únicos que han sido atacados por troyanos extorsionistas móviles en el país, del total de usuarios de los productos móviles de Kaspersky en el país.

Los líderes por el número de usuarios atacados por troyanos extorsionistas móviles son Siria (0,28%), Estados Unidos (0,26%) y Kazajistán (0,25%)

Ataques a Apple MacOS

En el primer trimestre de 2020, no solo descubrimos nuevas versiones de amenazas comunes, sino también una nueva familia de puertas traseras, cuyo primer representante fue Backdoor.OSX.Capip.a. El principio usado por este malware es simple: solicita a su servidor de administración un script de shell, lo descarga y luego lo ejecuta.

TOP 20 de amenazas para macOS

| Veredicto | %* | |

| 1 | Trojan-Downloader.OSX.Shlayer.a | 19,27 |

| 2 | AdWare.OSX.Pirrit.j | 10,34 |

| 3 | AdWare.OSX.Cimpli.k | 6,69 |

| 4 | AdWare.OSX.Ketin.h | 6,27 |

| 5 | AdWare.OSX.Pirrit.aa | 5,75 |

| 6 | AdWare.OSX.Pirrit.o | 5,74 |

| 7 | AdWare.OSX.Pirrit.x | 5,18 |

| 8 | AdWare.OSX.Spc.a | 4,56 |

| 9 | AdWare.OSX.Cimpli.f | 4,25 |

| 10 | AdWare.OSX.Bnodlero.t | 4,08 |

| 11 | AdWare.OSX.Bnodlero.x | 3,74 |

| 12 | Hoax.OSX.SuperClean.gen | 3,71 |

| 13 | AdWare.OSX.Cimpli.h | 3,37 |

| 14 | AdWare.OSX.Pirrit.v | 3,30 |

| 15 | AdWare.OSX.Amc.c | 2,98 |

| 16 | AdWare.OSX.MacSearch.d | 2,85 |

| 17 | RiskTool.OSX.Spigot.a | 2,84 |

| 18 | AdWare.OSX.Pirrit.s | 2,80 |

| 19 | AdWare.OSX.Ketin.d | 2,76 |

| 20 | AdWare.OSX.Bnodlero.aq | 2,70 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios de las soluciones de protección de Kaspersky para macOS.

Las principales 20 amenazas para macOS no cambiaron significativamente en el primer trimestre de 2020. El adware Trojan Shlayer.a (19,27%) sigue siendo el líder. Lo acompañan en la clasificación los objetos que descarga en el sistema infectado, en particular, numerosas familias del adware Pirrit.

Es curioso que el programa no deseado Hoax.OSX.SuperClean.gen haya ocupado el puesto 12 de la lista. Al igual que otros programas del tipo Hoax, se distribuye bajo la apariencia de una aplicación para limpiar la basura del sistema y, literalmente tras instalarse, asusta al usuario con supuestos problemas encontrados en el sistema, por ejemplo, gigabytes de basura en el disco duro.

Geografía de las amenazas

| País* | %** | |

| 1 | España | 7,14 |

| 2 | Francia | 6,94 |

| 3 | Italia | 5,94 |

| 4 | Canadá | 5,58 |

| 5 | EE.UU. | 5,49 |

| 6 | Rusia | 5,10 |

| 7 | India | 4,88 |

| 8 | México | 4,78 |

| 9 | Brasil | 4,65 |

| 10 | Bélgica | 4,65 |

** Hemos excluido de la clasificación a los países donde el número de usuarios de las soluciones de protección de Kaspersky Lab para macOS es relativamente pequeño (menos de 5000)

** Porcentaje de usuarios únicos que han sido atacados por malware móvil en el país, del total de usuarios de las soluciones de Kaspersky para MacOS en el país.

Los países líderes, como en los trimestres anteriores, fueron España (7,14%), Francia (6,94%) e Italia (5,94%). La principal contribución al número de detecciones en estos países la hicieron programas maliciosos que ya conocíamos, el troyano Shlayer y las aplicaciones de adware de la familia Pirrit.

Ataques contra el Internet de las cosas (IoT)

Estadísticas de amenazas para IoT

En el primer trimestre de 2020, aumentó notablemente la proporción de direcciones IP desde las que se llevaron a cabo ataques a las trampas Telnet de Kaspersky Lab. Su participación fue del 81,1% del total de direcciones IP desde las cuales se llevaron a cabo los ataques, mientras que las trampas SSH representaron un poco menos del 19%.

| SSH | 18,9% |

| Telnet | 81,1% |

Tabla de la distribución de la popularidad de los servicios atacados, por el número de direcciones IP únicas de los dispositivos que realizaron los ataques, primer trimestre de 2020

Una situación similar ocurrió con las sesiones de control: los atacantes a menudo controlaban las trampas infectadas a través de telnet.

| SSH | 39,62% |

| Telnet | 60,38% |

Tabla de distribución de las sesiones de trabajo de ciberdelincuentes con las trampas de Kaspersky, primer trimestre de 2020

Ataques lanzados mediante Telnet

Geografía de las direcciones IP de los dispositivos desde los que se llevaron a cabo ataques contra las trampas Telnet de Kaspersky, primer trimestre de 2020 (descargar)

TOP 10 de países donde se ubicaron los dispositivos desde los cuales se llevaron a cabo ataques a las trampas Telnet de Kaspersky.

| País | % |

| China | 13,04 |

| Egipto | 11,65 |

| Brasil | 11,33 |

| Vietnam | 7,38 |

| Taiwán | 6,18 |

| Rusia | 4,38 |

| Irán | 3,96 |

| India | 3,14 |

| Turquía | 3,00 |

| EE.UU. | 2,57 |

Durante varios trimestres consecutivos, China ha sido el líder entre los países donde se ubicaron los bots atacantes. En el primer trimestre de 2020, su participación fue del 13,04%. Le siguen Egipto (11,65%) y Brasil (11,33%).

Ataques mediante SSH

Geografía de las direcciones IP de los dispositivos desde los que se llevaron a cabo ataques contra las trampas SSH de Kaspersky, primer trimestre de 2020 (descargar)

TOP 10 de países donde se ubicaron los dispositivos desde los cuales se llevaron a cabo ataques a las trampas SSH de Kaspersky.

| País | % |

| China | 14,87 |

| Vietnam | 11,58 |

| EE.UU. | 7,03 |

| Egipto | 6,82 |

| Brasil | 5,79 |

| Rusia | 4,66 |

| India | 4,16 |

| Alemania | 3,64 |

| Tailandia | 3,44 |

| Francia | 2,83 |

En el primer trimestre de 2020, China (14,87%), Vietnam (11,58%) y EE. UU. (7,03%) conformaron el TOP 3 de países por el número de IP únicas desde las cuales se llevaron a cabo ataques contra las trampas SSH.

Amenazas cargadas en las trampas

| Veredicto | %* |

| Trojan-Downloader.Linux.NyaDrop.b | 64,35 |

| Backdoor.Linux.Mirai.b | 16,75 |

| Backdoor.Linux.Mirai.ba | 6,47 |

| Backdoor.Linux.Gafgyt.a | 4,36 |

| Backdoor.Linux.Gafgyt.bj | 1,30 |

| Trojan-Downloader.Shell.Agent.p | 0,68 |

| Backdoor.Linux.Mirai.c | 0,64 |

| Backdoor.Linux.Hajime.b | 0,46 |

| Backdoor.Linux.Mirai.h | 0,40 |

| Backdoor.Linux.Gafgyt.av | 0,35 |

* Porcentaje del malware en el número total de programas maliciosos descargados en dispositivos IoT como resultado de ataques lanzados mediante Telnet.

Muy a menudo, en el primer trimestre de 2020, los atacantes descargaron el descargador minimalista de troyanos NyaDrop (64,35%), cuyo tamaño de archivo ejecutable no supera los 500 kilobytes. Como ya es tradición, las amenazas de la familia Mirai dominaron el paisaje: sus representantes ocuparon cuatro lugares en nuestro TOP 10. Estos programas maliciosos continuarán liderando el mundo de las amenazas para IoT durante mucho tiempo, al menos hasta que aparezca un bot DDoS más moderno y fácil de conseguir.

Amenazas financieras

Estadística de amenazas financieras

En el primer trimestre de 2020 las soluciones de Kaspersky neutralizaron intentos de lanzar uno o más programas maliciosos para robar dinero de cuentas bancarias en los equipos de 249 748 usuarios.

Número de usuarios únicos atacados por malware financiero, primer trimestre de 2020 (descargar)

Geografía de los ataques

Para evaluar y comparar el riesgo de infección con troyanos bancarios y programas maliciosos para cajeros automáticos y terminales de pago al que están expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado para cada país el porcentaje de usuarios de productos de Kaspersky Lab que se vieron afectados por esta amenaza durante el trimestre respecto al total de usuarios de nuestros productos en ese país.

Geografía de ataques de malware bancario, primer trimestre de 2020 (descargar)

TOP 10 de países por el porcentaje de usuarios atacados

| País* | %** | |

| 1 | Uzbekistán | 10,5 |

| 2 | Tayikistán | 6,9 |

| 3 | Turkmenistán | 5,5 |

| 4 | Afganistán | 5,1 |

| 5 | Yemen | 3,1 |

| 6 | Kazajistán | 3,0 |

| 7 | Guatemala | 2,8 |

| 8 | Siria | 2,4 |

| 9 | Sudán | 2,1 |

| 10 | Kirguistán | 2,1 |

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10 000).

** Porcentaje de los usuarios únicos de Kaspersky atacados por malware financiero, del total de usuarios individuales de los productos de Kaspersky Lab en el país.

TOP 10 de familias de malware bancario

| Nombre | Veredictos | %* | ||

| 1 | Emotet | Backdoor.Win32.Emotet | 21,3 | |

| 2 | Zbot | Trojan.Win32.Zbot | 20,8 | |

| 3 | CliptoShuffler | Trojan-Banker.Win32.CliptoShuffler | 17,2 | |

| 4 | RTM | Trojan-Banker.Win32.RTM | 12,3 | |

| 5 | Nimnul | Virus.Win32.Nimnul | 3,6 | |

| 6 | Trickster | Trojan.Win32.Trickster | 3,6 | |

| 7 | Neurevt | Trojan.Win32.Neurevt | 3,3 | |

| 8 | SpyEye | Trojan-Spy.Win32.ZbotSpyEye | 2,3 | |

| 9 | Danabot | Trojan-Banker.Win32.Danabot | 2,0 | |

| 10 | Nymaim | Trojan.Win32.Nymaim | 1,9 |

* Porcentaje de usuarios únicos atacados por esta familia de malware, del total de los usuarios atacados por malware financiero malicioso.

Programas cifradores maliciosos

Principales tendencias del trimestre

No ha disminuido el número de ataques de los criptógrafos contra las organizaciones, las redes municipales y municipios. Varios años después de su aparición, esta tendencia continúa, y no hay vistas de que cese, porque es un abordaje muy rentable para los atacantes.

Cada vez más ransomware complementa el cifrado con el robo de datos. Hasta la fecha, los distribuidores de familias criptográficas como Maze, REvil / Sodinokibi, DoppelPaymer, JSWorm / Nemty / Nefilim y algunos otros, han comenzado a usar esta táctica. Si la víctima no quiere pagar un rescate por el descifrado (por ejemplo, si restauró sus datos de la copia de seguridad), los atacantes amenazan con publicar la información confidencial robada. En algunos casos, se trata de amenazas vacías. Pero no siempre: los autores de varios cifradores han creado sus propios sitios web, donde en realidad publican los datos de las organizaciones afectadas.

Número de nuevas modificaciones

En el primer trimestre de 2020, descubrimos cinco nuevas familias de cifradores y 5225 nuevas modificaciones de este malware.

Número de nuevas modificaciones de cifradores, primer trimestre de 2019 – primer trimestre de 2020 (descargar)

Número de usuarios atacados por troyanos cifradores

En el primer trimestre de 2020, los productos y tecnologías de Kaspersky Lab protegieron a 178 922 usuarios de los ataques de los cifradores.

Número de usuarios únicos atacados por troyanos cifradores, primer trimestre de 2020 (descargar)

Geografía de los ataques

Geografía de los ataques de troyanos ransomware, primer trimestre de 2020 (descargar)

TOP 10 de países afectados por ataques de troyanos cifradores

| País* | %** | |

| 1 | Bangladesh | 6,64 |

| 2 | Uzbekistán | 1,98 |

| 3 | Mozambique | 1,77 |

| 4 | Etiopía | 1,67 |

| 5 | Nepal | 1,34 |

| 6 | Afganistán | 1,31 |

| 7 | Egipto | 1,21 |

| 8 | Ghana | 0,83 |

| 9 | Azerbaiyán | 0,81 |

| 10 | Serbia | 0,74 |

* Hemos excluido de los cálculos a los países donde el número de usuarios de Kaspersky Lab es relativamente bajo (menos de 50 000).

**Porcentaje de usuarios únicos cuyos equipos fueron atacados por troyanos cifradores, de la cantidad total de usuarios de productos de Kaspersky Lab en el país.

TOP 10 de las familias más difundidas de troyanos cifradores

| Nombre | Veredictos | %* | |||

| 1 | WannaCry | Trojan-Ransom.Win32.Wanna | 19,03 | ||

| 2 | (veredicto genérico) | Trojan-Ransom.Win32.Gen | 16,71 | ||

| 3 | (veredicto genérico) | Trojan-Ransom.Win32.Phny | 16,22 | ||

| 4 | GandCrab | Trojan-Ransom.Win32.GandCrypt | 7,73 | ||

| 5 | Stop | Trojan-Ransom.Win32.Stop | 6,62 | ||

| 6 | (veredicto genérico) | Trojan-Ransom.Win32.Encoder | 4,28 | ||

| 7 | (veredicto genérico) | Trojan-Ransom.Win32.Crypren | 4,15 | ||

| 8 | PolyRansom/VirLock | Virus.Win32.PolyRansom, Trojan-Ransom.Win32.PolyRansom |

2,96 | ||

| 9 | Crysis/Dharma | Trojan-Ransom.Win32.Crusis | 2,02 | ||

| 10 | (veredicto genérico) | Trojan-Ransom.Win32.Generic | 1,56 | ||

** Porcentaje de usuarios únicos de Kaspersky que sufrieron ataques de una familia específica de troyanos extorsionadores, del total de usuarios víctimas de ataques lanzados por troyanos extorsionadores.

Malware de criptominería

Número de nuevas modificaciones

En el primer trimestre de 2020, las soluciones de Kaspersky Lab detectaron 192 036 nuevas modificaciones de criptomineros.

Número de nuevas modificaciones de criptomineros, primer trimestre de 2020 (descargar)

Número de usuarios atacados por criptomineros

En el tercer trimestre, detectamos ataques con malware de criptominería en los equipos de 518 857 usuarios únicos de productos de Kaspersky en todo el mundo.

Número de usuarios únicos atacados por criptomineros, primer trimestre de 2020 (descargar)

Geografía de los ataques

Geografía de ataques de criptomineros, primer trimestre de 2020 (descargar)

TOP 10 de países atacados por criptomineros

| País* | %** | |

| 1 | Afganistán | 6,72 |

| 2 | Etiopía | 4,90 |

| 3 | Tanzania | 3,26 |

| 4 | Sri-Lanka | 3,22 |

| 5 | Uzbekistán | 3,10 |

| 6 | Ruanda | 2,56 |

| 7 | Vietnam | 2,54 |

| 8 | Kazajistán | 2,45 |

| 9 | Mozambique | 1,96 |

| 10 | Pakistán | 1,67 |

* Hemos excluido de los cálculos a los países donde el número de usuarios de Kaspersky Lab es relativamente bajo (menos de 50 000).

**Porcentaje de usuarios únicos cuyos equipos fueron atacados por malware de criptominería, de la cantidad total de usuarios de productos de Kaspersky Lab en el país.

Aplicaciones vulnerables utilizadas por los ciberdelincuentes en sus ataques

Ya hemos observado que las vulnerabilidades en el paquete de aplicaciones de Microsoft Office son las más comunes. El primer trimestre de 2020 no fue una excepción: la proporción de exploits para estas vulnerabilidades creció al 74,83%. La vulnerabilidad más popular de Microsoft Office fue CVE-2017-11882, y está asociada con un error de desbordamiento de pila en el componente Editor de ecuaciones. Su competidor fue CVE-2017-8570, que permite incrustar una secuencia de comandos maliciosa en un objeto OLE ubicado dentro de un documento de Office. Varias otras vulnerabilidades, por ejemplo CVE-2018-0802 y CVE-2017-8759, también gozaron de popularidad entre los delincuentes. En ausencia de las actualizaciones de seguridad necesarias para el paquete de aplicaciones de Microsoft Office, estas vulnerabilidades se explotan con éxito y el sistema del usuario resulta infectado.

El segundo lugar fue para los exploits para vulnerabilidades en los navegadores de Internet (11,06%). En el primer trimestre, los delincuentes atacaron varios navegadores, entre ellos Microsoft Internet Explorer, Google Chrome y Mozilla Firefox. Además, algunas de las vulnerabilidades que se usaron en ataques APT, por ejemplo, CVE-2020-0674, están asociadas con el manejo incorrecto de la memoria en una versión desactualizada del motor de secuencias de comandos JScript de Internet Explorer, lo que permite la ejecución de código. Otro ejemplo es la previamente identificada CVE-2019-17026, una vulnerabilidad de falta de coincidencia de tipos de datos en el compilador JIT de Mozilla Firefox, que también condujo a la ejecución remota de códigos. Si el ataque tiene éxito, ambas vulnerabilidades del navegador hacen que el malware penetre. Los investigadores también encontraron un ataque dirigido contra el navegador Google Chrome que explota la vulnerabilidad RCE CVE-2020-6418 en el motor de JavaScript. Además, la peligrosa vulnerabilidad de RCE CVE-2020-0767 también se detectó en el componente del motor de script ChakraCore del navegador Microsoft Edge. Aunque los navegadores modernos tienen sus propios mecanismos de protección, los atacantes constantemente encuentran varias formas de burlarlos, y muy a menudo utilizan cadenas de diferentes exploits para este propósito. Por lo tanto, es muy importante actualizar a tiempo el sistema operativo y el software.

Distribución de exploits utilizados por los ciberdelincuentes por tipo de aplicación atacada, primer trimestre de 2020 (descargar)

Durante el trimestre, descubrimos una serie de vulnerabilidades críticas en los sistemas operativos y sus componentes.

- CVE-2020-0601, una vulnerabilidad que explota un error en la biblioteca criptográfica principal de Windows, en el algoritmo para verificar los certificados que utilizan curvas elípticas. Esta vulnerabilidad hace posible el uso de certificados falsos, que el sistema reconoce como si fueran legítimos.

- CVE-2020-0729, una vulnerabilidad en el procesamiento de archivos LNK en Windows, podría permitir la ejecución remota de códigos si un usuario abre un acceso directo malicioso.

- CVE-2020-0688, un error relacionado con una configuración predeterminada incorrecta en Microsoft Exchange Server, que siempre usa las mismas claves criptográficas para firmar y cifrar los datos serializados ViewState de ASP.NET, lo que permite que un atacante ejecute su propio código en el lado del servidor con derechos del sistema.

Como de costumbre, también fueron populares entre los delincuentes varios ataques de red a servicios de sistema y protocolos de red. Continuamos detectando intentos de explotar vulnerabilidades en el protocolo SMB mediante el uso de los conjuntos de exploits EternalBlue, EternalRomance y similares. El primer trimestre de 2020 se descubrió una nueva vulnerabilidad, CVE-2020-0796 (SMBGhost) en el protocolo de red SMBv3, que conduce a la ejecución remota de códigos. Para su funcionamiento, el atacante no necesita saber el inicio de sesión/contraseña (porque el error ocurre antes de la autenticación); sin embargo, solo está presente en Windows 10. Se encontraron dos vulnerabilidades críticas en el servidor de puerta de enlace de Escritorio remoto (CVE-2020-0609 y CVE-2020-0610), lo que permite a un usuario no autorizado ejecutar código remoto en el sistema de destino. Además, se han vuelto más frecuentes los intentos de averiguar las contraseñas de los servicios de red Servicios de escritorio remoto y Microsoft SQL Server, por medio del protocolo SMB.

Ataques a través de recursos web

Los datos estadísticos de este capítulo han sido recopilados por el antivirus web, que protege a los usuarios cuando descargan objetos maliciosos de una página web maliciosa o infectada. Los delincuentes crean sitios maliciosos a propósito, pero también los sitios legítimos se pueden infectar cuando son los usuarios quienes crean su contenido (como en el caso de los foros), o si son víctimas de hackeo.

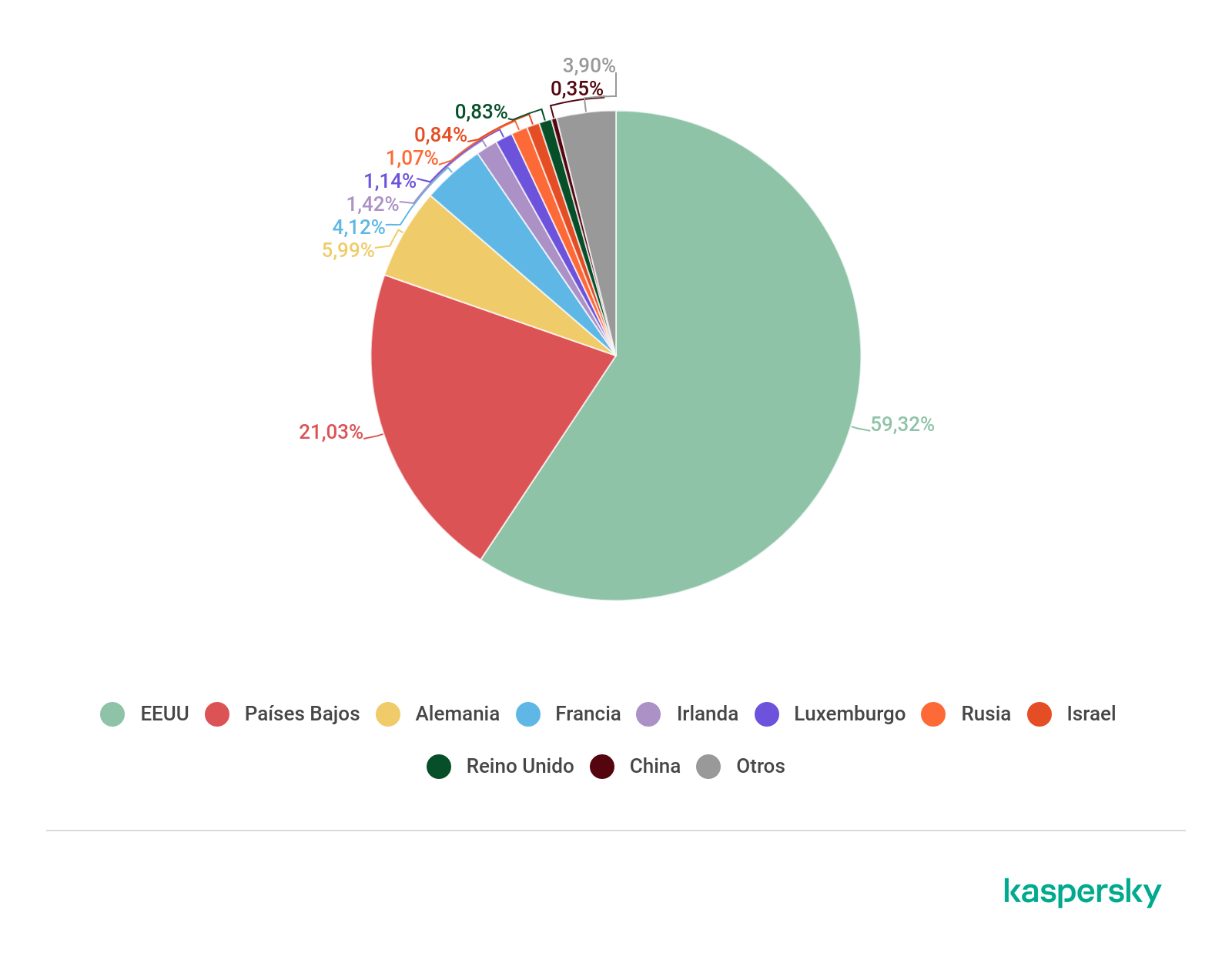

TOP 10 de países fuente de los ataques web

Esta estadística muestra la distribución por país de las fuentes de ataques por Internet bloqueados por los productos de Kaspersky Lab en los equipos de los usuarios (páginas web con desvíos hacia exploits, sitios con exploits y otros programas maliciosos, centros de administración de botnets, etc.). Destacamos que cada host único puede ser fuente de uno o más ataques web.

Para detectar el origen geográfico de los ataques web, se usó el método de comparación del nombre de dominio con la dirección IP real donde se encuentra el dominio en cuestión y la detección de la ubicación geográfica de esta dirección IP (GEOIP).

El primer trimestre de 2020, las soluciones de Kaspersky Lab neutralizaron 726 536 269 ataques lanzados desde recursos de Internet ubicados en 203 países de todo el mundo. Se registraron 442 039 230 URLs únicas que provocaron reacciones del antivirus web.

Distribución por país de las fuentes de ataques web, primer trimestre de 2020 (descargar)

Países donde los usuarios estuvieron bajo mayor riesgo de infección mediante Internet

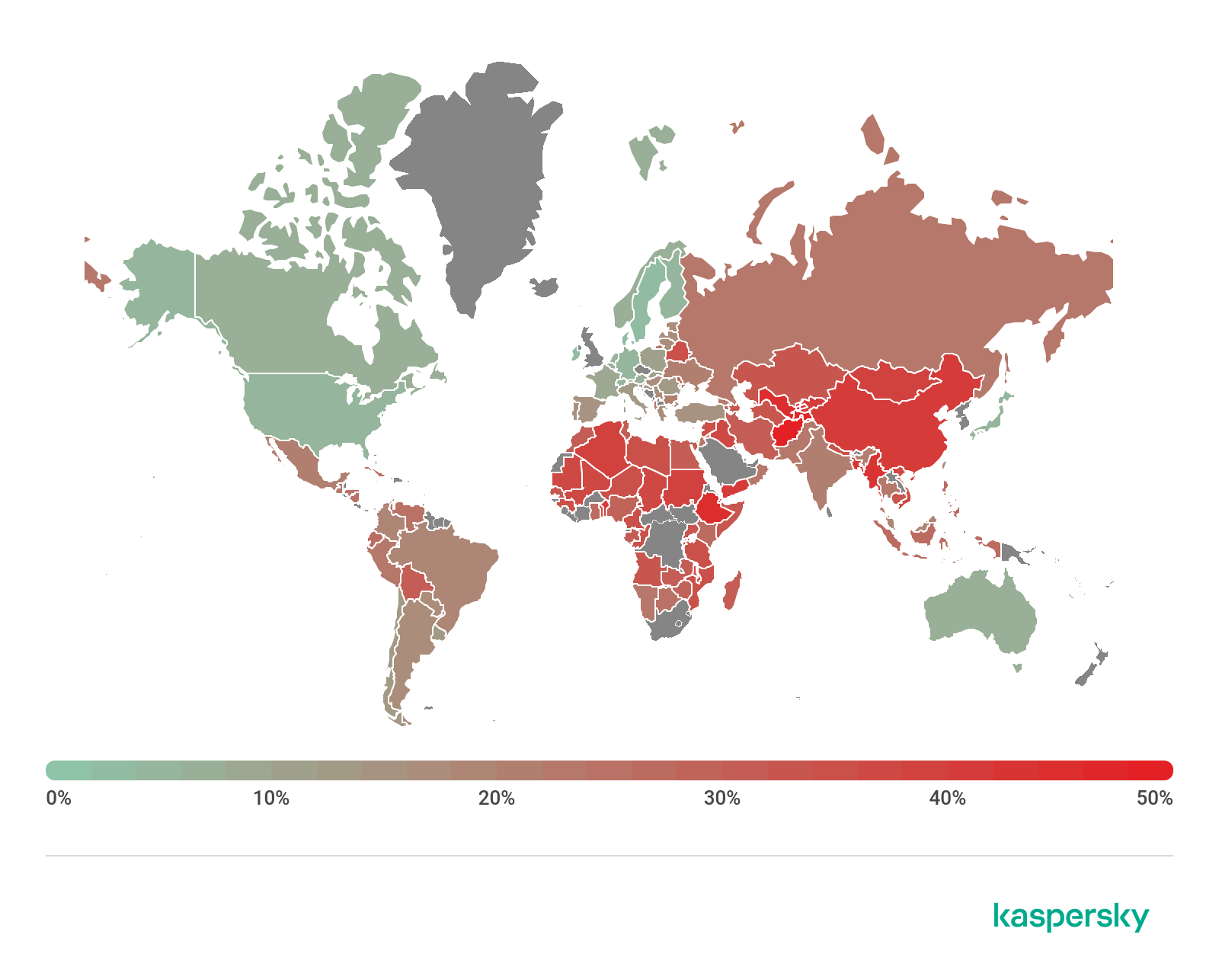

Para evaluar el riesgo de infección con malware a través de Internet al que están expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado en cada país la proporción de usuarios de productos de Kaspersky Lab en cuyos equipos el antivirus web realizó detecciones durante el período del informe. Los datos obtenidos reflejan el índice de la agresividad del entorno en el que funcionan los equipos en diferentes países.

Recordamos al lector que esta calificación toma en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware. En los cálculos no tomamos en cuenta las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, como RiskTool y programas publicitarios.

| País* | % de usuarios atacados ** | |

| 1 | Bulgaria | 13,89 |

| 2 | Túnez | 13,63 |

| 3 | Argelia | 13,15 |

| 4 | Libia | 12,05 |

| 5 | Bangladesh | 9,79 |

| 6 | Grecia | 9,66 |

| 7 | Letonia | 9,64 |

| 8 | Somalia | 9,20 |

| 9 | Filipinas | 9,11 |

| 10 | Marruecos | 9,10 |

| 11 | Albania | 9,09 |

| 12 | Taiwán, Provincia de China | 9,04 |

| 13 | Mongolia | 9,02 |

| 14 | Nepal | 8,69 |

| 15 | Indonesia | 8,62 |

| 16 | Egipto | 8,61 |

| 17 | Georgia | 8,47 |

| 18 | Francia | 8,44 |

| 19 | Palestina | 8,34 |

| 20 | Catar | 8,30 |

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10 000).

**Porcentaje de usuarios únicos que fueron víctimas de ataques web realizados por objetos de la clase malware, del total de los usuarios únicos de los productos de Kaspersky Lab en el país.

La presente estadística contiene los veredictos de detección del módulo web del antivirus, proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

En promedio, durante el trimestre el 6,56% de los equipos de los usuarios de Internet en el mundo sufrieron por lo menos una vez un ataque web malicioso de la clase Malware.

Geografía de ataques web de malware, primer trimestre de 2020 (descargar)

Amenazas locales

En esta sección, analizamos datos estadísticos obtenidos a partir del funcionamiento de los módulos OAS y ODS de los productos de Kaspersky Lab. Tomamos en cuenta los programas maliciosos encontrados directamente en los equipos de los usuarios o en medios extraíbles conectados a éstos (unidades flash, tarjetas de memoria de la cámara, teléfonos, discos duros externos), o que al principio no entraron al equipo de forma abierta (por ejemplo, programas que forman parte de instaladores complejos, archivos cifrados, etc.).

En el primer trimestre de 2020, nuestro antivirus de archivo detectó 164 653 290 objetos maliciosos y potencialmente no deseados.

Países en que los equipos de los usuarios estuvieron expuestos a mayor riesgo de infección local

Para cada uno de los países hemos calculado qué porcentaje de usuarios de los productos de Kaspersky Lab se ha topado con las reacciones del antivirus de archivos durante el periodo que abarca el informe. La presente estadística refleja el nivel de infección de los equipos personales en diferentes países del mundo.

Recordamos al lector que esta lista toma en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware. En los cálculos no tomamos en cuenta las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, como RiskTool y programas publicitarios.

| País* | % de usuarios atacados ** | |

| 1 | Afganistán | 52,20 |

| 2 | Tayikistán | 47,14 |

| 3 | Uzbekistán | 45,16 |

| 4 | Etiopía | 45,06 |

| 5 | Myanmar | 43,14 |

| 6 | Bangladesh | 42,14 |

| 7 | Kirguistán | 41,52 |

| 8 | Yemen | 40,88 |

| 9 | China | 40,67 |

| 10 | Benín | 40,21 |

| 11 | Mongolia | 39,58 |

| 12 | Argelia | 39,55 |

| 13 | Laos | 39,21 |

| 14 | Burkina Faso | 39,09 |

| 15 | Malawi | 38,42 |

| 16 | Sudán | 38,34 |

| 17 | Ruanda | 37,84 |

| 18 | Irak | 37,82 |

| 19 | Vietnam | 37,42 |

| 20 | Mauritania | 37,26 |

* Hemos excluido de los cálculos a los países en los que el número de usuarios de Kaspersky Lab es relativamente bajo (menos de 10 000).

**Porcentaje de usuarios únicos en cuyos equipos se bloquearon amenazas locales de la clase Malware, del total de usuarios de productos de Kaspersky Lab en el país.

Geografía de intentos de infección local, primer trimestre de 2020 (descargar)

En promedio, en el mundo por lo menos una vez durante el primer trimestre se detectaron amenazas locales del tipo Malware en el 19,16% de los equipos de los usuarios.

El índice de Rusia en esta calificación fue del 22,63%.

Desarrollo de las amenazas informáticas en el primer trimestre de 2020 Estadísticas