Cifras del trimestre

Según los datos de KSN, las soluciones de Kaspersky Lab neutralizaron 342 566 061 ataques lanzados desde recursos de Internet ubicados en 191 países del mundo.

Se registraron 33 006 783 direcciones URL únicas que provocaron reacciones del antivirus web.

Se neutralizaron intentos de ejecución de programas maliciosos que roban dinero mediante el acceso en línea a cuentas bancarias en los equipos de 224 675 usuarios.

En los equipos de 246 675 usuarios se neutralizaron ataques de cifradores.

Nuestro antivirus para archivos detecto 185 801 835 objetos nocivos y potencialmente indeseables unicos.

Los productos de Kaspersky Lab para la proteccion de dispositivos moviles detectaron:

- 1 319 148 paquetes de instalación maliciosos;

- 28 976 paquetes de instalación de troyanos bancarios móviles;

- 200 054 paquetes de instalación de troyanos extorsionadores móviles.

Amenazas móviles

Particularidades del trimestre

Spam SMS

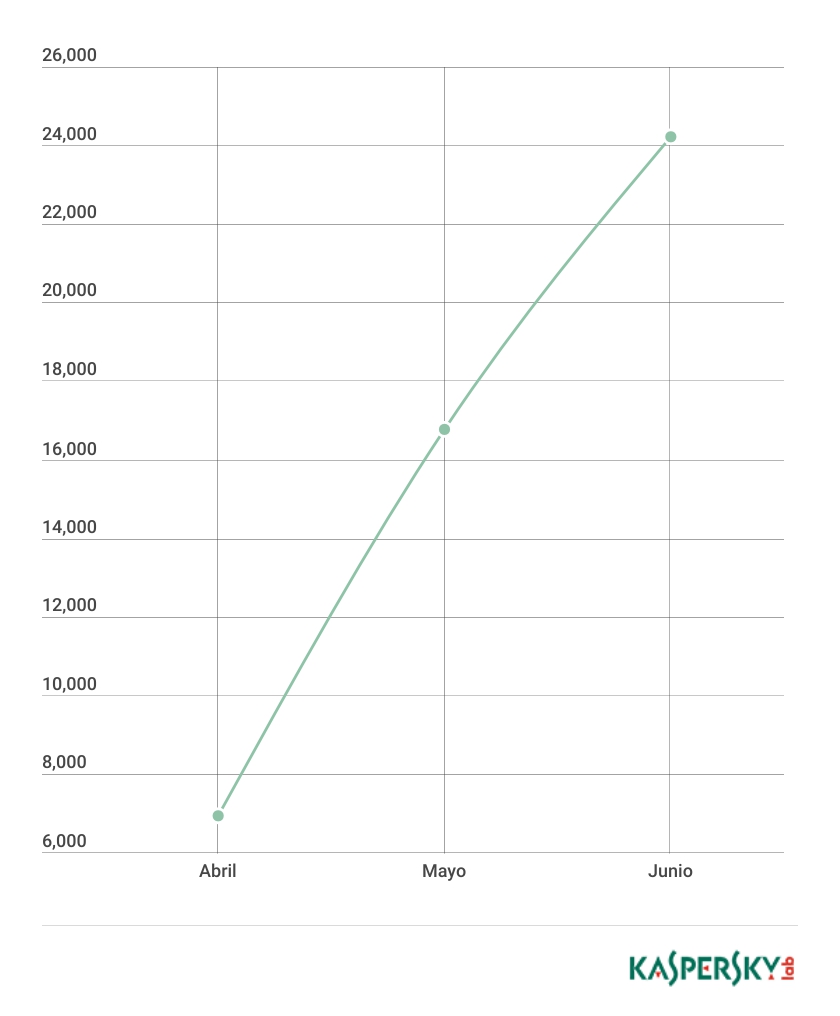

El último trimestre escribimos sobre la activación del troyano bancario móvil Trojan-Banker.AndroidOS.Asacub, que los atacantes enviaban activamente a través de spam SMS. Al final del segundo trimestre, identificamos una campaña de mayores dimensiones para difundirlo: en junio, detectamos que se había infectado a tres veces más usuarios que en abril, y la primera semana de julio ese crecimiento continúa.

Número de usuarios únicos atacados por Trojan-Banker.AndroidOS.Asacub en el segundo trimestre de 2017

Actualizaciones de Ztorg

Otro tema interesante del que hablamos en el primer trimestre del informe conserva su vigencia en el segundo: los delincuentes siguieron poniendo en Google Play nuevas aplicaciones con el módulo malicioso Ztorg. Es interesante que durante el trimestre documentamos la publicación de módulos maliciosos adicionales de Ztrog, y no solo de los principales. Así, descubrimos un troyano que puede instalar Google Play e incluso comprar aplicaciones en esta tienda. Además, detectamos Trojan-SMS.AndroidOS.Ztorg.a, que puede enviar SMS de pago.

Cabe destacar que ninguno de los dos programas maliciosos intentó explotar las vulnerabilidades del sistema para obtener derechos de superusuario, en contraposición al módulo principal de Ztrog. Recordamos que Trojan.AndroidOS.Ztorg trata de obtener derechos de root para mostrar anuncios e instalar de forma encubierta nuevas aplicaciones, entre ellas los módulos adicionales descritos anteriormente.

Dvmap, un nuevo troyano

En abril, detectamos otro troyano de root que se propagaba a través de la tienda de apps Google Store. Este es un troyano bastante inusual, cuya principal característica es que puede modificar las bibliotecas del sistema. Utiliza las vulnerabilidades del sistema para obtener derechos de superusuario y, a continuación, escribe su código en la biblioteca del sistema.

Suscripciones WAP

En el segundo trimestre de 2017 registramos un aumento en la actividad de los troyanos que roban el dinero de los usuarios a través de suscripciones de pago (describimos por primera vez este tipo de ataque hace dos años). Recordamos que los servicios de suscripción de pago son sitios especiales que le permiten pagar sus servicios desde su cuenta de teléfono móvil. Antes de obtener un servicio, se remite al cliente al sitio del operador móvil, donde se le pide que confirme su acción. El operador también puede utilizar SMS para confirmar el pago. Los troyanos ya aprendieron a eludir todas estas restricciones. Pueden hacer clics en los formularios de confirmación mediante el uso de archivos JS especiales sin que el usuario se dé cuenta. Además, los troyanos pueden ocultar al usuario los mensajes enviados por el operador móvil.

Descubrimos que en algunos casos, después de la infección, el troyano Ztorg puede instalar módulos adicionales con esta funcionalidad. Y la familia de troyanos Trojan-Clicker.AndroidOS.Xafekopy es capaz de atacar este tipo de servicios en la India y Rusia utilizando archivos JS similares a los utilizados por Ztrog.

Dos programas maliciosos de nuestro TOP 20 de los troyanos más populares de este trimestre también atacan suscripciones WAP. Se trata de Trojan-Clicker.AndroidOS.Autosus.a y Trojan-Dropper.AndroidOS.Agent.hb. Además, los troyanos más populares del trimestre detectados por nuestro sistema de aprendizaje de máquinas también eran malware que usaban suscripciones móviles.

Estadística de las amenazas móviles

En el segundo trimestre de 2017, Kaspersky Lab detectó 1 319 148 paquetes de instalación maliciosos. Esta cifra ha permanecido prácticamente inalterada en comparación con los dos trimestres anteriores.

Número de paquetes de instalación de malware detectados, tercer trimestre de 2016 – segundo trimestre de 2017

Distribución por tipo de los programas móviles detectados

Distribución por tipo de los nuevos programas móviles detectados, primer y segundo trimestres de 2017

Entre todos los programas móviles detectables, la participación de AdWare (13,31%) fue la que más creció en el segundo trimestre, en 5,99 puntos porcentuales. La mayoría de los paquetes de instalación se detecta como AdWare.AndroidOS.Ewind.iz y AdWare.AndroidOS.Agent.n.

La segunda tasa de crecimiento más rápida fue la de los programas maliciosos Trojan-SMS (6,83%), cuya participación creció 2,15 puntos porcentuales. El principal número de paquetes de instalación detectados pertenece a las familias SMS.AndroidOS.Opfake.bo y Trojan-SMS.AndroidOS.FakeInst.a, que mostraron un crecimiento de más de tres veces en comparación con el trimestre anterior.

La proporción de Trojan-Spy fue la que más se redujo hasta el 3,88%. Recordemos que este tipo mostró algunas de las tasas de crecimiento más elevadas en el último trimestre gracias al aumento en el número de familias de malware Trojan-Spy.AndroidOS.SmForw y Trojan-Spy.AndroidOS.SmsThief.

La participación de Trojan-Ransom, que demostró el mayor crecimiento el trimestre anterior, disminuyó en 1,33 puntos porcentuales, hasta el 15,09%.

TOP 20 de programas maliciosos móviles

La siguiente clasificación de software malicioso no incluye programas potencialmente peligrosos o indeseables, tales como RiskTool y Adware.

| 1 | DangerousObject.Multi.Generic | 62,27% |

| 2 | Trojan.AndroidOS.Boogr.gsh | 15,46% |

| 3 | Trojan.AndroidOS.Hiddad.an | 4,20% |

| 4 | Trojan-Dropper.AndroidOS.Hqwar.i | 3,59% |

| 5 | Backdoor.AndroidOS.Ztorg.c | 3,41% |

| 6 | Trojan-Dropper.AndroidOS.Agent.hb | 3,16% |

| 7 | Backdoor.AndroidOS.Ztorg.a | 3,09% |

| 8 | Trojan.AndroidOS.Sivu.c | 2,78% |

| 9 | Trojan-Dropper.AndroidOS.Lezok.b | 2,30% |

| 10 | Trojan.AndroidOS.Ztorg.ag | 2,09% |

| 11 | Trojan-Clicker.AndroidOS.Autosus.a | 2,08% |

| 12 | Trojan.AndroidOS.Hiddad.pac | 2,08% |

| 13 | Trojan.AndroidOS.Ztorg.aa | 1,74% |

| 14 | Trojan.AndroidOS.Agent.bw | 1,67% |

| 15 | Trojan.AndroidOS.Agent.GP | 1,54% |

| 16 | Trojan.AndroidOS.Hiddad.AO | 1,51% |

| 17 | Trojan-Banker.AndroidOS.Svpeng.q | 1,49% |

| 18 | Trojan.AndroidOS.Agent.ou | 1,39% |

| 19 | Trojan.AndroidOS.Loki.d | 1,38% |

| 20 | Trojan.AndroidOS.Agent.eb | 1,32% |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios del antivirus móvil de Kaspersky Lab que sufrieron ataques.

El primer lugar en el Top 20 del segundo trimestre, como ya es tradición, lo ocupa el veredicto DangerousObject.Multi.Generic (70,09%), que utilizamos para el malware detectado mediante tecnologías de nube. Estas tecnologías funcionan cuando en las bases antivirus todavía no hay ni firmas ni heurísticas que detecten el programa malicioso, pero en la nube de la compañía antivirus ya hay información sobre el objeto. En esencia, así es como se detectan los programas maliciosos más nuevos.

El segundo lugar lo ocupa Trojan.AndroidOS.Boogr.gsh (15,46%). Este veredicto detecta los archivos que son reconocidos como maliciosos por nuestro sistema basado en el aprendizaje de máquinas. El porcentaje de este veredicto casi se ha triplicado desde el trimestre anterior, lo que le permitió pasar del tercero al segundo lugar. En el segundo trimestre, este sistema detectó con mayor frecuencia troyanos, que suscribían al usuario a servicios de pago, y también troyanos publicitarios que usan derechos de superusuario.

En el tercer lugar está el troyano móvil Trojan.AndroidOS.Hiddad.an (4,20%). Este malware se hace pasar por juegos o programas populares. Lo interesante es que al ejecutarse descarga primero la aplicación que simula ser, y cuando ésta se instala, pide derechos de administrador para contrarrestar su eliminación. El objetivo principal de Trojan.AndroidOS.Hiddad.an es mostrar agresivamente publicidad, y su público principal está en Rusia. En el trimestre anterior, este troyano ocupó el segundo lugar de nuestro ranking.

Trojan-Dropper.AndroidOS.Hqwar.i subió del octavo al cuarto lugar (3,59%). Este veredicto se aplica a los troyanos protegidos por determinados programas empaquetadores o de ofuscación. En la mayoría de los casos, bajo este nombre se esconden los representantes de las familias de troyanos bancarios FakeToken y Svpeng.

En el quinto lugar está el troyano Backdoor.AndroidOS.Ztorg.c. Este es uno de los troyanos publicitarios más activos entre los que utilizan derechos de superusuario. En total, en el segundo trimestre de 2017 en nuestro TOP 20 entraron once troyanos (resaltados con azul en la tabla) que tratan de adquirir o usar derechos de root, y que utilizan la publicidad como principal medio de monetización. Su fin es mostrar al usuario la mayor cantidad de publicidad posible de diversas maneras, entre ellas la instalación secreta de nuevos programas de publicidad. Al utilizar los derechos de superusuario, pueden “ocultarse” en la carpeta del sistema, donde son muy difíciles de eliminar. Vale decir que en los últimos tiempos observamos una disminución en el número de malware de este tipo en el TOP 20 (en comparación, el trimestre anterior había catorce troyanos en esta lista).

El sexto lugar le pertenece a Trojan-Dropper.AndroidOS.Agent.hb (3,16%), que es un complejo troyano modular cuya principal parte maliciosa se descarga del servidor de los delincuentes. Suponemos que este troyano está destinado a robar dinero mediante suscripciones de pago.

En el undécimo lugar está Trojan-Clicker.AndroidOS.Autosus.a (2,08%), cuya principal tarea es activar suscripciones de pago. Para hacerlo, sabe “pulsar” los botones en los catálogos web de suscripción, y también ocultar los SMS entrantes con información sobre los mismos.

Trojan.AndroidOS.Agent.bw ocupó el decimocuarto lugar en la estadística (1,67%). Este troyano está dirigido principalmente a los pobladores de India y al igual que Trojan.AndroidOS.Hiddad.an intenta hacerse pasar como programas y juegos legítimos. Pero en realidad, descarga e instala varias aplicaciones desde el servidor de los delincuentes.

En el décimo quinto lugar tenemos a Trojan.AndroidOS.Agent.gp (1,54%), que roba el dinero de los usuarios haciendo llamadas de pago. Gracias a los derechos de administrador, neutraliza los intentos de eliminarlo del dispositivo infectado.

El puesto 17 de la estadística lo ocupa el troyano bancario móvil Trojan-Banker.AndroidOS.Svpeng.q (1,49%). Esta familia ha sido muy activa en el último año y es el troyano bancario móvil más popular en el segundo trimestre de 2017.

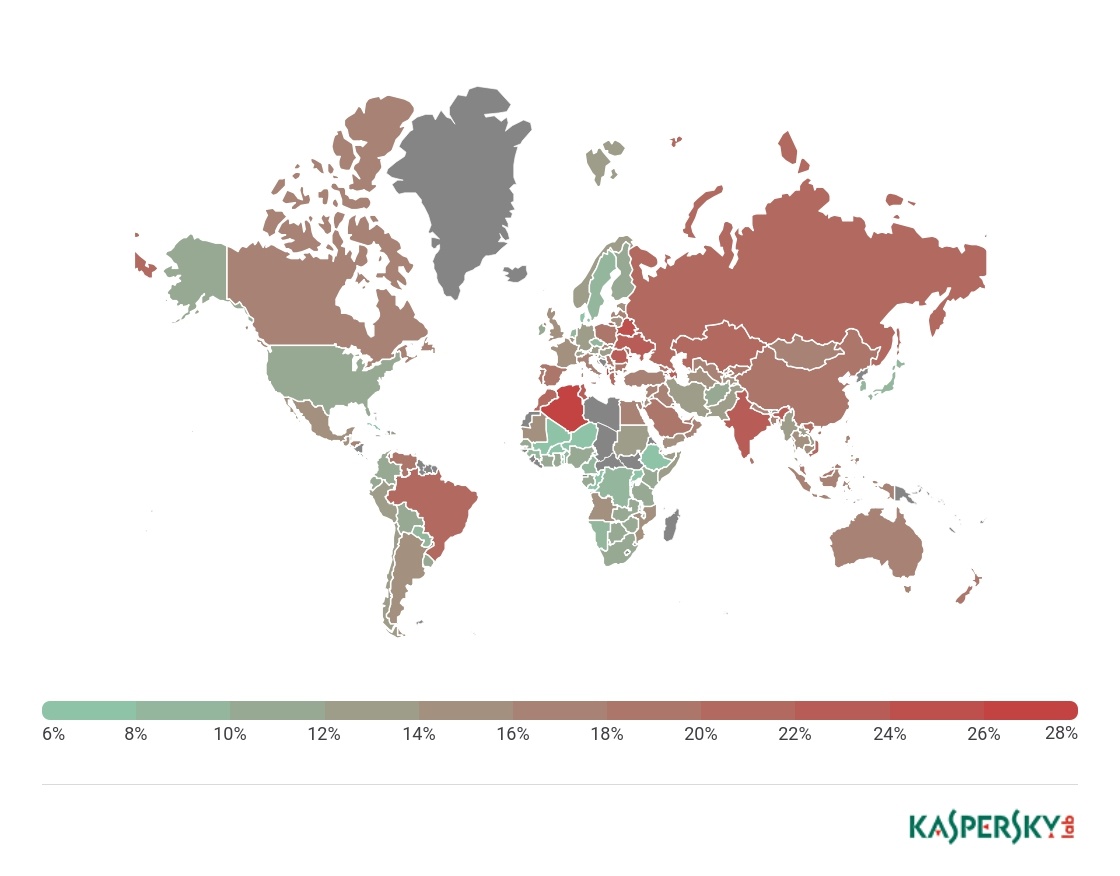

Geografía de las amenazas móviles

Mapa de intentos de infección por programas maliciosos móviles en el segundo trimestre de 2017

(porcentaje del total de usuarios atacados)

TOP 10 de países según el porcentaje de usuarios atacados por malware móvil:

| País* | % de usuarios atacados ** |

|

| 1 | Irán | 44,78% |

| 2 | China | 31,49% |

| 3 | Bangladesh | 27,10% |

| 4 | Indonesia | 26,12% |

| 5 | Argelia | 25,22% |

| 6 | Nigeria | 24,81% |

| 7 | India | 24,53% |

| 8 | Costa de Marfil | 24,31% |

| 9 | Ghana | 23,20% |

| 10 | Kenia | 22,85% |

* Hemos excluido de la clasificación a los países donde el número de usuarios del laboratorio antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10000).

** Porcentaje de usuarios únicos que han sido atacados en el país, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

En el segundo trimestre de 2017, como en el trimestre anterior, Irán (44,78%) fue el país con el mayor porcentaje de usuarios móviles atacados. China (31,49%) ascendió al segundo lugar, seguida por Bangladesh (27,10%).

Rusia (12,10%) ocupó el puesto 26 esta vez (en el trimestre anterior estaba en el puesto 40). Francia (6,04%) ocupó el puesto 58; los EE.UU. 4,5%) resultaron en el 71; Italia (5,7%), el 62; Alemania (4,8%), el 67 y Gran Bretaña (4,3%), el 73.

Los países más seguros por la cantidad de usuarios atacados son: Dinamarca (2,7%), Finlandia (2,6%) y Japón (1,3%).

Troyanos bancarios móviles

Durante el período cubierto por el informe, detectamos 28 976 paquetes de instalación de troyanos bancarios móviles, 1,1 veces menos que en el cuarto trimestre de 2017.

Número de paquetes de instalación de troyanos bancarios móviles detectados por Kaspersky Lab (tercer trimestre de 2016 – primer trimestre de 2017)

A lo largo del último año, el troyano de banca móvil más popular ha sido el troyano bancario Trojan-Banker.AndroidOS.Svpeng.q. El objetivo principal de este malware, que está dirigido principalmente a los usuarios de habla rusa, es el robo de dinero. Por ejemplo, con el fin de obtener información sobre una tarjeta de crédito y los datos de autenticación en línea, el troyano bancario utiliza ventanas de phishing. Además, roba dinero mediante los servicios de SMS, entre ellos los utilizados por la banca móvil.

Después de Svpeng siguen los troyanos bancarios móviles Trojan-Banker.AndroidOS.Hqwar.jck y Trojan-Banker.AndroidOS.Asacub.af. Merece la pena destacar que la mayor parte de los usuarios víctimas de estos ataques se encuentra en Rusia.

Geografía de las amenazas bancarias móviles en el segundo trimestre de 2017

(número de usuarios atacados)

TOP 10 de países según el porcentaje de usuarios atacados por troyanos bancarios móviles:

| País* | % de usuarios atacados ** |

|

| 1 | Rusia | 1,63% |

| 2 | Australia | 0,81% |

| 3 | Turquía | 0,81% |

| 4 | Tayikistán | 0,44% |

| 5 | Uzbekistán | 0,44% |

| 6 | Ucrania | 0,41% |

| 7 | Letonia | 0,38% |

| 8 | Kirguistán | 0,34% |

| 9 | Moldavia | 0,34% |

| 10 | Kazajistán | 0,32% |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10000).

** Porcentaje de usuarios únicos que han sido atacados por malware móvil en el país, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

En el segundo trimestre de 2017, la clasificación casi no experimentó cambios, en comparación con el trimestre anterior: Rusia (1,63%) sigue siendo el líder del TOP 10. El segundo puesto lo ocupa Australia (0,81%). La mayor parte de los ataques en ese país procedían de las familias Trojan-Banker.AndroidOS.Acecard y Trojan-Banker.AndroidOS.Marcher. El tercer puesto lo ocupa Turquía (0,81%).

Troyanos extorsionistas móviles

En el segundo trimestre de 2017, descubrimos 200 054 paquetes de instalación de troyanos extorsionistas, un poco menos que en el trimestre anterior, pero mucho más que en el cuarto trimestre de 2016.

Número de troyanos bancarios móviles detectados por Kaspersky Lab (tercer trimestre de 2016 – segundo trimestre de 2017)

En general, en la primera mitad de 2017, encontramos muchos más nuevos paquetes de instalación de troyanos extorsionistas móviles que en cualquier otro período. La causa del crecimiento fue la familia Trojan-Ransom.AndroidOS.Congur. Por lo general, los representantes de esta familia tienen una funcionalidad muy simple: cambian el PIN del dispositivo (o establecen uno propio si no lo había), y luego solicitan ponerse en contacto con los delincuentes mediante el mensajero QQ para desbloquearlo. Vale la pena notar que hay modificaciones de este troyano que pueden aprovechar los privilegios de superusuario existentes para instalar su módulo en la carpeta del sistema.

El extorsionador más popular de nuevo fue Trojan-Ransom.AndroidOS.Fusob.h. Con este programa se topó más del 20% de los usuarios atacados por extorsionistas móviles, la mitad que en el trimestre anterior. Después de iniciarse, este troyano solicita derechos de administrador, recopila información acerca del dispositivo, incluyendo coordenadas GPS y el historial de llamadas y los envía al servidor de los delincuentes. Después, puede recibir la orden de bloquear el dispositivo.

Territorios de propagación de las amenazas bancarias móviles en el segundo trimestre de 2017

(número de usuarios atacados)

TOP 10 de países según el porcentaje de usuarios atacados por troyanos bancarios móviles:

| País* | % de usuarios atacados ** |

|

| 1 | EE.UU. | 1,24% |

| 2 | China | 0,88% |

| 3 | Italia | 0,57% |

| 4 | Bélgica | 0,54% |

| 5 | Canadá | 0,41% |

| 6 | Kazajistán | 0,41% |

| 7 | Irlanda | 0,37% |

| 8 | Alemania | 0,34% |

| 9 | Noruega | 0,31% |

| 10 | Suecia | 0,29% |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10 000).

** Porcentaje de usuarios únicos que han sido atacados por malware móvil en el país, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

El primer lugar del TOP 10 lo ocupan los Estados Unidos (1,23%). La familia más activa en este país fue Trojan-Ransom.AndroidOS.Svpeng. Estos troyanos extorsionistas aparecieron en 2014 como una modificación de la familia de troyanos bancarios Trojan-Banker.AndroidOS.Svpeng. Por lo general, exigen 500 dólares por desbloquear el dispositivo.

El segundo lugar este trimestre le corresponde a China (0,88%). La mayor parte de los ataques de extorsionistas móviles son responsabilidad de la familia Trojan-Ransom.AndroidOS.Congur.

El tercer lugar lo ocupa Italia (0,57%), donde el troyano más activo fue Trojan-Ransom.AndroidOS.Egat.d. Este troyano se distribuye sobre todo en Europa y pide un rescate de 100 a 200 dólares por desbloquear el dispositivo.

Aplicaciones vulnerables usadas por los delincuentes

El segundo trimestre de 2017 las vulnerabilidades encontradas en el mundo real estuvieron muy en boga. La aparición de varias vulnerabilidades de día 0 para Microsoft Office dio lugar a un cambio significativo en el panorama de los exploits utilizados.

A principios de abril se descubrió la vulnerabilidad lógica en el procesamiento de objetos HTA (CVE-2017-0199) que permite a un atacante ejecutar código arbitrario en un equipo remoto mediante un archivo especialmente generado. Y aunque se había publicado la actualización para esta vulnerabilidad el 11 de abril, el número de usuarios de Microsoft Office que fueron atacados aumentó en casi tres veces, hasta alcanzar la cifra de 1 500 000. Usando esta vulnerabilidad se implementó el 71% de todos los ataques a usuarios de Microsoft Office, y los documentos con exploits para la vulnerabilidad CVE-2017-0199 se utilizaron con gran frecuencia en el spam.

Distribución de los exploits usados en los ataques de los delincuentes, según los tipos de aplicaciones atacadas, primer trimestre de 2017

Las razones son varias: la simplicidad y fiabilidad de su explotación en todas las versiones de MS Office y Windows, además de la rápida aparición de generadores de documentos con exploits para CVE-2017-0199 accesibles al público ha reducido significativamente el umbral de explotación de esta vulnerabilidad. En comparación, las otras dos vulnerabilidades de día cero en MS Office relacionadas con la corrupción de la memoria (CVE-2017-0261 y CVE-2017-0262), debido al procesamiento incorrecto de archivos EPS sólo alcanzaron el 5%.

Pero el principal suceso del segundo trimestre fue la publicación del grupo de hackers de Shadow Brokers de un archivo con utilidades y exploits, supuestamente desarrollados por los servicios de inteligencia de los Estados Unidos. El archivo Lost in Translation contenía muchos exploits para vulnerabilidades de red para diferentes versiones de Windows. Y aunque la mayoría no eran vulnerabilidades de “día cero” y fueron cerradas por la actualización MS17-010 un mes antes de la filtración, la publicación produjo consecuencias desastrosas. El daño causado por los gusanos, troyanos y cifradores que se propagaron por Internet mediante Eternalblue y EternalRomance, así como el número de usuarios infectados, es inconmensurable. Solo en el segundo trimestre de 2017 Kaspersky Lab bloqueó más de cinco millones de intentos de ataque que utilizaban las vulnerabilidades de red del archivo. El número promedio de ataques por día iba en constante aumento: el 82% de todos los ataques se detectaron en los últimos 30 días.

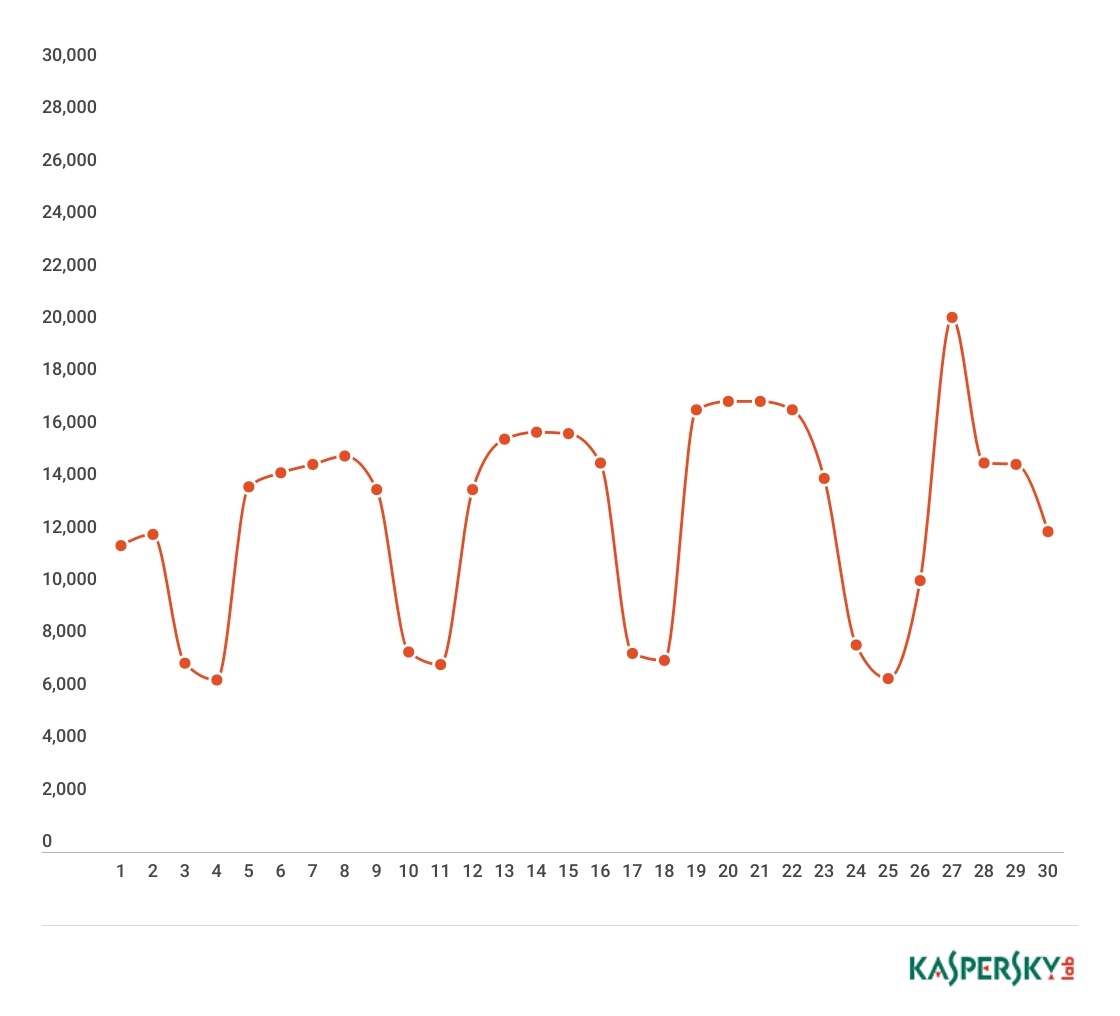

Estadísticas del componente IDS sobre los exploits Shadowbrokers del último mes. El pico agudo al final del mes corresponde a la aparición del código ExPetr, que utilizó exploits modificados de Eternalblue y EternalRomance como una forma de propagación:

Programas maliciosos en Internet (ataques mediante recursos web)

Amenazas en línea para el sector financiero

La presente estadística contiene los veredictos de detección proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos. A partir del primer trimestre de 2017, entran en la estadística los programas maliciosos para cajeros automáticos y terminales POS, pero no se incluyen las amenazas móviles.

En el segundo trimestre de 2017 Kaspersky Lab neutralizó intentos de lanzar uno o más programas maliciosos para robar dinero de cuentas bancarias en los equipos de 224 000 usuarios.

Geografía de los ataques

Para evaluar y comparar el riesgo de infección con troyanos bancarios y programas maliciosos para cajeros automáticos y terminales de pago al que están expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado para cada país el porcentaje de usuarios de productos de Kaspersky Lab que se vieron afectados por esta amenaza durante el trimestre respecto al total de usuarios de nuestros productos en ese país.

Geografía de los ataques de software malicioso en el segundo trimestre de 2017

(porcentaje de usuarios atacados)

TOP 10 de países según el porcentaje de usuarios atacados

| País* | % de usuarios atacados** |

| Alemania | 2,61 |

| Togo | 2,14 |

| Libia | 1,77 |

| Palestina | 1,53 |

| Líbano | 1,44 |

| Venezuela | 1,39 |

| Túnez | 1,35 |

| Serbia | 1,28 |

| Bahréin | 1,26 |

| Taiwán | 1,23 |

La presente estadística contiene los veredictos de detección del antivirus proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10 000).

** Porcentaje de los usuarios únicos de Kaspersky Lab atacados por troyanos bancarios y malware para PoS/ATM, del total de usuarios individuales de los productos Kaspersky Lab en el país.

En el primer trimestre Alemania (2,61%) fue el líder de nuestro ranking. La Republica de Togo (2,14%) se colocó en el segundo lugar a una considerable distancia, y el tercer puesto lo ocupa Libia (1,77%).

TOP 10 de familias de malware bancario

TOP 10 de las familias de programas maliciosos usados para lanzar ataques contra los usuarios de la banca online en el primer trimestre de 2017 (según la cantidad de usuarios atacados):

| Nombre* | % de usuarios atacados** |

| Trojan-Spy.Win32.Zbot | 32,58 |

| Trojan.Win32.Nymaim | 26,02 |

| Trojan-Banker.Win32.Emotet | 7,05 |

| Trojan.Win32.Neurevt | 6,08 |

| Trojan-Spy.Win32.SpyEyes | 6,01 |

| Worm.Win32.Cridex | 4,09 |

| Trojan-Banker.Win32.Gozi | 2,66 |

| Backdoor.Win32.Shiz | 2,19 |

| Trojan.Multi.Capper | 1,9 |

| Trojan.Win32.Tinba | 1,9 |

* Veredictos de detección de los productos de Kaspersky Lab. Información proporcionada por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento a la transmisión de datos estadísticos.

** Porcentaje de usuarios atacados por este programa malicioso, del total de los usuarios atacados por malware financiero.

En el segundo trimestre, nuestro líder de ranking sigue siendo Trojan-Spy.Win32.Zbot (32,58%). Los códigos fuente de este malware están disponibles para todos aquellos que lo deseen debido una filtración, porque los delincuentes regularmente agregan a la familia nuevos especímenes compilados sobre la base del código fuente y que contienen diferencias mínimas respecto al original.

En segundo lugar está el troyano Trojan.Win32.Nymaim (26,02%). Las primeras versiones de malware en esta familia fueron los troyanos-cargadores que descargaban en el equipo infectado programas únicos para cada país y que bloqueaban su funcionamiento. Más tarde, se detectaron nuevas versiones de la familia Trojan.Win32.Nymaim, que incluían el troyano Gozi, utilizado por los hackers para robar al usuario la información relacionada con los sistemas bancarios. Al mismo tiempo, el troyano Gozi (2,66%) ocupó la séptima posición.

Programas cifradores maliciosos

En mayo de 2017 se lanzó una epidemia sin precedentes del cifrador Wannacry 2.0, que se difundió a través de un gusano que explota una vulnerabilidad de varias versiones de Windows.

La epidemia no había terminado de calmarse cuando en junio de 2017 hubo un ataque masivo lanzado por otro troyano, ExPetr. Si Wannacry 2.0 no tenía un blanco geográfico explícito y atacaba indiscriminadamente a todos los países, el objetivo principal de ExPetr era Ucrania. Los especialistas de Kaspersky Labs determinaron que ExPetr encripta el MFT (el área del sistema del sistema de archivos NTFS) de una manera irreversible, de tal manera que impide la recuperacion completa de los equipos afectados, incluso si se paga el rescate.

Ademas de las epidemias a gran escala que sacudieron al mundo, en el segundo trimestre surgio una tendencia fascinante: varios grupos delictivos responsables de diversos troyanos cifradores paralizaron sus actividades al mismo tiempo y publicaron las claves secretas para descifrar los archivos de los usuarios afectados. Lista de las familias cuyas claves se hicieron publicas en el periodo cubierto por este informe:

- Crysis (Trojan-Ransom.Win32.Crusis);

- AES-NI (Trojan-Ransom.Win32.AecHu);

- xdata (Trojan-Ransom.Win32.AecHu);

- Petya/Mischa/GoldenEye (Trojan-Ransom.Win32.Petr).

Numero de nuevas modificaciones

En el segundo trimestre de 2017 detectamos 15 nuevas familias de troyanos. El número de nuevas modificaciones fue de 15 663, mucho menor que el número de modificaciones que aparecieron en el primer trimestre. Además, mientras que en el primer trimestre la mayor parte de las nuevas modificaciones eran copias del código Cerber, en el segundo pasó a segundo plano, dando paso a un nuevo cifrador, Wannacry, que causó una epidemia que hizo temblar al mundo entero.

Presenciamos una marcada caída en el número de nuevas cepas del troyano Cerber. Esto puede indicar que es inminente la culminación de su desarrollo y se acerca la etapa de distribución de esta familia de malware. El tiempo se encargará de mostrar si así es… o no. Junto con Cerber, el número total de modificaciones de troyanos cayó en el segundo trimestre.

Número de usuarios atacados por troyanos cifradores

El segundo trimestre de 2017 los cifradores atacaron a las computadoras de 246 675 usuarios únicos de KSN, cifra bastante cercana a la del trimestre pasado. A pesar de la caída en el número de nuevas modificaciones, el número de usuarios protegidos ha crecido.

Geografía de los ataques

Top 10 de países afectados por ataques de troyanos cifradores

| País* | % de usuarios atacados* |

|

| 1 | Brasil | 1,07% |

| 2 | Italia | 1,06% |

| 3 | Japón | 0,96% |

| 4 | Vietnam | 0,92% |

| 5 | Corea del Sur | 0,78% |

| 6 | China | 0,75% |

| 7 | Camboya | 0,75% |

| 8 | Taiwán | 0,73% |

| 9 | Hong Kong | 0,66% |

| 10 | Rusia | 0,65% |

* Hemos excluido de los cálculos a los países en los que el número de usuarios de Kaspersky Lab es relativamente baja (menos de 50 000).

**Porcentaje de usuarios únicos cuyos equipos fueron atacados por troyanos cifradores, de la cantidad total de usuarios de productos de Kaspersky Lab en el país.

TOP 10 de las familias de troyanos cifradores más difundidas

| Nombre | Veredictos* | % de usuarios atacados** | ||

| 1 | Wannacry | Trojan-Ransom.Win32.Wanna | 16,90% | |

| 2 | Locky | Trojan-Ransom.Win32.Locky | 14,91% | |

| 3 | Cerber | Trojan-Ransom.Win32.Zerber | 13,54% | |

| 4 | Jaff | Trojan-Ransom.Win32.Jaff | 11,00% | |

| 5 | Cryrar/ACCDFISA | Trojan-Ransom.Win32.Cryrar | 3,54% | |

| 6 | Spora | Trojan-Ransom.Win32.Spora | 3,08% | |

| 7 | ExPetr | Trojan-Ransom.Win32.ExPetr | 2,90% | |

| 8 | Shade | Trojan-Ransom.Win32.Shade | 2,44% | |

| 9 | Purgen/GlobeImposter | Trojan-Ransom.Win32.Purgen | 1,85% | |

| 10 | (veredicto genérico) | Trojan-Ransom.Win32.CryFile | 1,67% |

* Estadística basada en los veredictos de detección de los productos de Kaspersky Lab. Información proporcionada por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento a la transmisión de datos estadísticos.

** Porcentaje de usuarios únicos de Kaspersky Lab que sufrieron ataques de una familia específica de troyanos extorsionadores, del total de usuarios víctimas de ataques lanzados por troyanos extorsionadores.

Además de los ya mencionados Wannacry y ExPetr, en el TOP 10 de los troyanos más propagados hay dos “novatos”: Jaff y Purgen. El cifrador Jaff ocupa el cuarto lugar, muy por delante de Cryrar. Como resultado de un análisis detallado del troyano, los especialistas de Kaspersky Lab descubrieron una falla en la implementación de sus algoritmos criptográficos, lo que permitió crear una herramienta para desencriptar los archivos.

Los demás puestos los ocupan los consabidos Cerber, Locky, Spora y Shade.

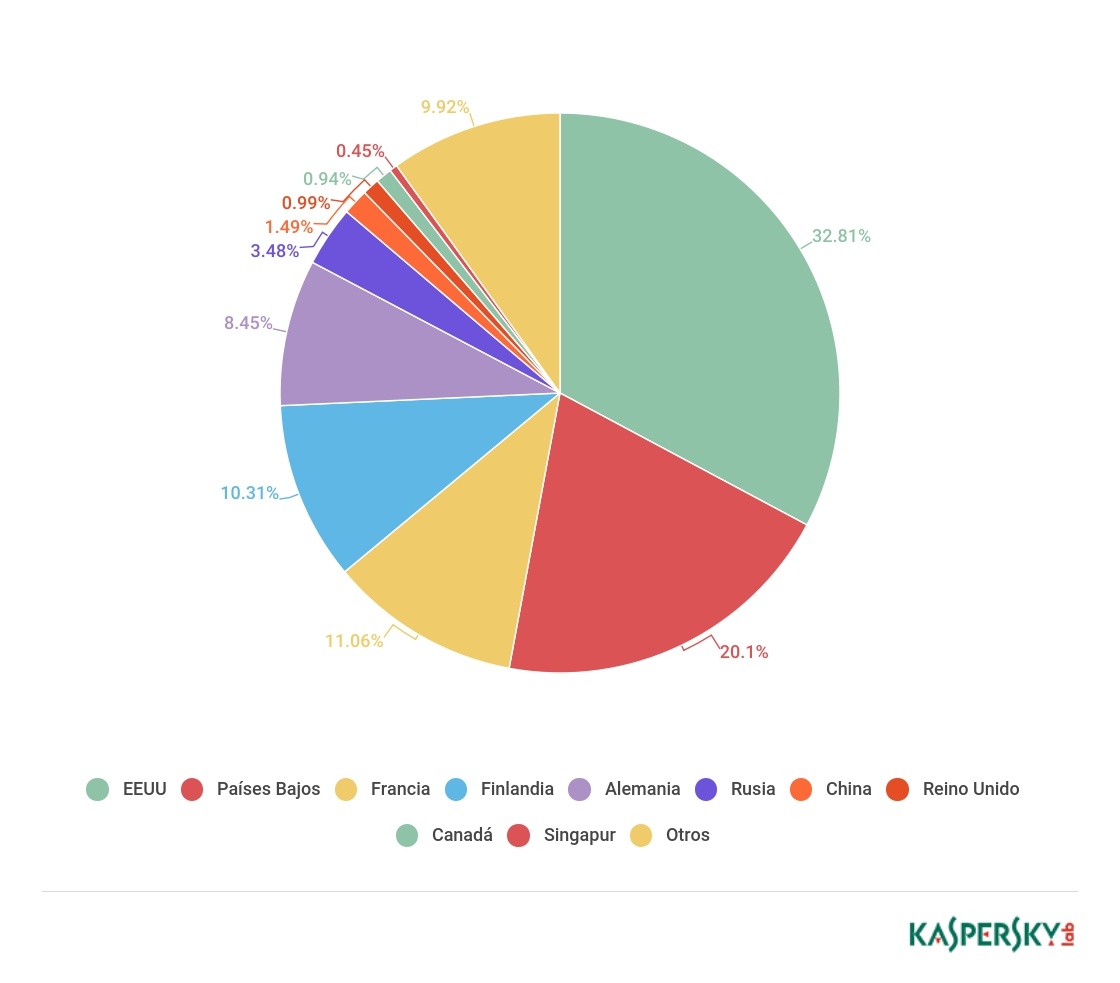

Países-fuente de ataques web: TOP 10

Esta estadística muestra la distribución según país de las fuentes de ataques por Internet bloqueados por los productos de Kaspersky Lab en los equipos de los usuarios (páginas web con redirecciones a exploits, sitios con exploits y otros programas maliciosos, centros de administración de botnets, etc.). Hacemos notar que cada host único puede ser fuente de uno o más ataques web.

Para determinar el origen geográfico de los ataques web se usó el método de comparación del nombre de dominio con la dirección IP real donde se encuentra el dominio dado y la definición de la ubicación geográfica de la dirección IP (GEOIP).

El segundo trimestre de 2016 las soluciones de Kaspersky Lab neutralizaron 342 566 061 ataques lanzados desde recursos de Internet ubicados en 191 países del mundo. Se registraron 33 006 783 direcciones URL únicas que provocaron reacciones del antivirus web.

Este trimestre, la mayor parte de las detecciones del antivirus web correspondió a recursos ubicados en Estados Unidos. Los recursos maliciosos franceses resultaron ser más “populares” que los rusos y alemanes.

Países donde los usuarios han estado bajo mayor riesgo de infectarse mediante Internet

Para evaluar el riesgo de infección con malware a través de Internet al que están expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado con qué frecuencia durante el año los usuarios de los productos de Kaspersky Lab en cada país se toparon con la reacción del antivirus web. Los datos obtenidos reflejan el índice de la agresividad del entorno en el que funcionan los equipos en diferentes países.

Calificación toma en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware. En los cálculos ignoramos las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, tales como RiskTool y programas publicitarios.

| País* | % de usuarios atacados ** |

|

| 1 | Argelia | 29,15 |

| 2 | Albania | 26,57 |

| 3 | Bielorrusia | 25,62 |

| 4 | Catar | 24,54 |

| 5 | Ucrania | 24,28 |

| 6 | India | 23,71 |

| 7 | Rumania | 22,86 |

| 8 | Azerbaiyán | 22,81 |

| 9 | Túnez | 22,75 |

| 10 | Grecia | 22,38 |

| 11 | Brasil | 22,05 |

| 12 | Moldavia | 21,90 |

| 13 | Rusia | 21,86 |

| 14 | Vietnam | 21,67 |

| 15 | Armenia | 21,58 |

| 16 | Taiwán | 20,67 |

| 17 | Marruecos | 20,34 |

| 18 | Kazajstán | 20,33 |

| 19 | Kirguistán | 19,99 |

| 20 | Georgia | 19,92 |

La presente estadística contiene los veredictos de detección del módulo del antivirus web que proporcionaron los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10 000).

**Porcentaje de usuarios únicos que fueron víctimas de ataques web realizados por malware, del total de los usuarios únicos de los productos de Kaspersky Lab en el país.

En promedio, durante el trimestre el 17,26% de los usuarios de Internet en el mundo estuvieron expuestos a ataques web mediante objetos maliciosos de la clase Malware al menos una vez.

Geografía de los ataques web del malware en el segundo trimestre de 2017 (porcentaje de usuarios atacados)

Entre los países más seguros para navegar en Internet están Cuba (5%), Finlandia (11,32%), Singapur (11,49%), Israel (13,81%) y Japón (7,56%).

Amenazas locales

Un indicador crucial es la estadística de infecciones locales de los equipos de los usuarios. En ella se enumeran los objetos que entraron en el equipo por medio de la infección de archivos o memorias extraíbles, o aquellos que inicialmente entraron en forma velada (por ejemplo los programas incluidos en los instaladores complejos, archivos cifrados, etc.).

En este apartado analizaremos los datos estadísticos obtenidos durante el funcionamiento del antivirus que escanea los archivos en el disco duro en el momento en que se los crea o cuando se los lee, y los datos del escaneo de diferentes memorias extraíbles.

El segundo trimestre de 2017 nuestro antivirus para archivos detectó 185 801 835 diferentes programas nocivos y potencialmente indeseables.

Países en que los equipos de usuarios estuvieron expuestos al mayor riesgo de infección local

Para cada uno de los países hemos calculado qué porcentaje de usuarios de los productos de Kaspersky Lab se ha topado con las reacciones del antivirus de ficheros durante el periodo que abarca el informe. La presente estadística refleja el nivel de infección de los ordenadores personales en diferentes países del mundo.

Merece la pena destacar que, a partir de este trimestre, la calificación tomará en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware. En los cálculos ignoraremos las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, tales como RiskTool y programas publicitarios.

Los países de la estadística apenas han cambiado en comparación con el trimestre anterior, pero los lugares de Kazajstán y Bielorrusia están ahora ocupados por Mozambique y Mauritania:

| País* | % de usuarios atacados ** |

|

| 1 | Afganistán | 52,08 |

| 2 | Uzbekistán | 51,15 |

| 3 | Yemen | 50,86 |

| 4 | Tayikistán | 50,66 |

| 5 | Argelia | 47,19 |

| 6 | Etiopía | 47,12 |

| 7 | Laos | 46,39 |

| 8 | Vietnam | 45,98 |

| 9 | Turkmenistán | 45,23 |

| 10 | Mongolia | 44,88 |

| 11 | Siria | 44,69 |

| 12 | Yibuti | 44,26 |

| 13 | Irak | 43,83 |

| 14 | Ruanda | 43,59 |

| 15 | Sudán | 43,44 |

| 16 | Nepal | 43,39 |

| 17 | Somalia | 42,90 |

| 18 | Mozambique | 42,88 |

| 19 | Bangladesh | 42,38 |

| 20 | Mauritania | 42,05 |

La presente estadística contiene los veredictos de detección del módulo OAS y ODS del antivirus que proporcionaron los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos. Hemos tomado en cuenta los programas maliciosos encontrados directamente en los equipos de los usuarios o en las memorias extraíbles conectadas a éstos: memorias USB, tarjetas de memoria de cámaras, teléfonos y discos duros externos.

* Hemos excluido de los cálculos a los países en los que el número de usuarios de Kaspersky Lab es relativamente bajo (menos de 10 000).

**Porcentaje de usuarios únicos en cuyos equipos se bloquearon amenazas locales de la clase Malware, del total de usuarios de productos de Kaspersky Lab en el país.

En promedio, en el mundo por lo menos una vez durante el segundo trimestre se detectaron amenazas locales del tipo Malware en el 22,97% de los equipos de los usuarios. La puntuación de Rusia en este ranking fue del 25,82%.

Países con el menor nivel de infección: Chile (15,06%), Letonia (14,03%), Portugal (12,27%), Australia (9,46%), Gran Bretaña (8,59%), Irlanda (6,30%) y Puerto Rico (6,15%).

Desarrollo de las amenazas informáticas en el segundo trimestre de 2017 Estadística