Mientras hacíamos el informe sobre el Desarrollo de las amenazas informáticas en el tercer trimestre de 2015, descubrimos que Australia era el país que recibía la mayor cantidad de ataques de troyanos bancarios para móviles. Nos propusimos descubrir las razones de esta situación y encontramos que se debía a un agente importante: Trojan-Banker.AndroidOS.Acecard. Esta familia es responsable de casi todos los ataques de troyanos bancarios en Australia.

Después de haber analizado todas las variantes conocidas de la familia, vimos que atacan a una amplia gama de aplicaciones. En particular, a nueve aplicaciones oficiales de medios sociales con la intención de robar contraseñas. También afecta a otras dos aplicaciones en busca de información de tarjetas de crédito. Pero lo más interesante es que también tiene en la mira a casi 50 aplicaciones financieras (programas desarrollados para sistemas de pago y bancos líderes en el mercado), y sus diferentes modificaciones hacen uso de todas las herramientas a su disposición para atacarlas: desde robar los mensajes de texto de los bancos hasta superponer mensajes fraudulentos en ventanas oficiales.

Otro hecho interesante que descubrimos durante la investigación es que los creadores de las variantes de Acecard son los mismos que habían escrito Backdoor.AndroidOS.Torec.a, el primer troyano TOR para Android, y Trojan-Ransom.AndroidOS.Pletor.a, el primer cifrador para dispositivos móviles. Los tres troyanos operan en Android.

Los inicios

Tomando en cuenta la creciente popularidad de Acecard y los antecedentes criminales de sus creadores, decidimos escrudiñar en las profundidades de la historia de esta familia de malware.

Todo comenzó con Backdoor.AndroidOS.Torec.a. La primera versión de este programa malicioso se detectó en febrero de 2014 y podía realizar las siguientes operaciones desde el servidor C&C:

- #intercept_sms_start – comenzar a interceptar los SMS entrantes;

- #intercept_sms_stop – dejar de interceptar los SMS entrantes;

- #ussd – generar una solicitud USSD;

- #listen_sms_start – comenzar a robar los SMS entrantes;

- #listen_sms_stop – dejar de robar los SMS entrantes;

- #check – enviar información sobre el teléfono (número de teléfono, país de residencia, IMEI, modelo, versión del sistema operativo) al servidor C&C;

- #grab_apps – enviar una lista de aplicaciones instaladas en el dispositivo al servidor C&C;

- #send_sms – enviar un SMS a los números especificados en el comando;

- #control_number – cambiar el número de control del teléfono.

Después, en abril de 2014, apareció una nueva versión con todavía más funciones. Tenía los siguientes comandos adicionales:

- #check_gps – enviar las coordenadas del dispositivo al C&C;

- #block_numbers – agregar números a la lista de SMSs a interceptar;

- #unblock_all_numbers – limpiar la lista de SMSs a interceptar;

- #unblock_numbers – eliminar los números especificados de la lista de SMSs a interceptar;

- #sentid – enviar un SMS con la identificación del troyano a un número específico.

A finales de mayo de 2014, detectamos el primer cifrador para móviles, Trojan-Ransom.AndroidOS.Pletor.a. Cifraba los archivos del dispositivo y exigía un rescate para descifrarlos. Algunas modificaciones de Pletor usaban TOR para comunicarse con el servidor C&C.

Un mes después, detectamos una nueva modificación, Backdoor.AndroidOS.Torec. A diferencia de las versiones anteriores, no usaba TOR y buscaba información de tarjetas de crédito: el troyano superponía una ventana maliciosa a la aplicación oficial Google Play, donde pedía al usuario que ingresara sus datos personales.

Asignamos el veredicto Trojan-Banker.AndroidOS.Acecard.a a esta variante y la clasificamos como una familia separada de malware. De ahí en más, todas las nuevas versiones del troyano se han detectado como parte de la familia Acecard.

Un análisis y comparación del código usado en Backdoor.AndroidOS.Torec.a, Trojan-Ransom.AndroidOS.Pletor.a y Trojan-Banker.AndroidOS.Acecard.a demuestra que los tres fueron obra de los mismos cibercriminales. Estos son algunos ejemplos claros de ello:

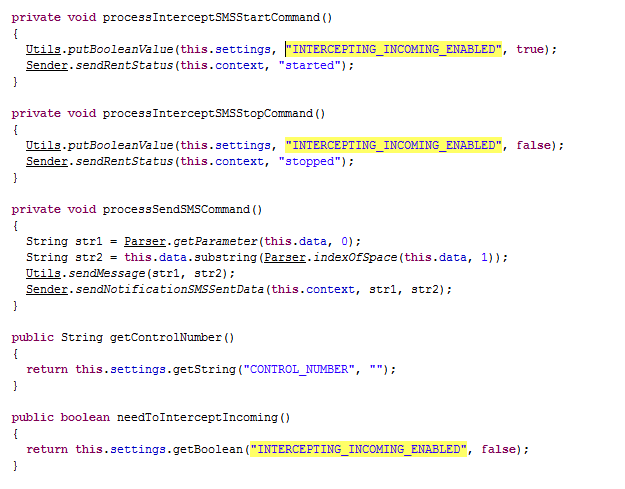

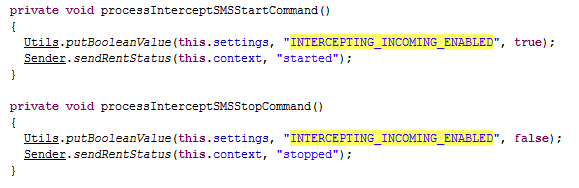

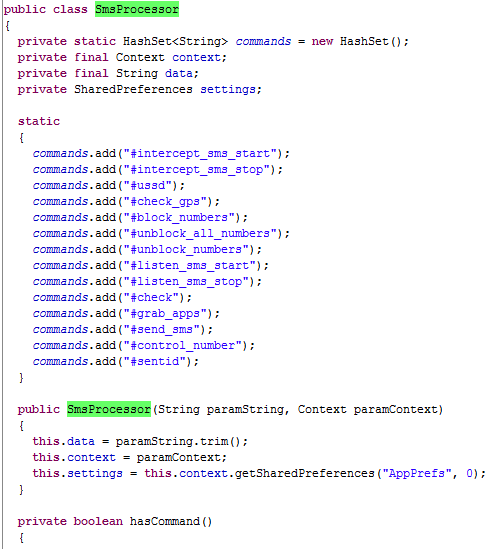

Código del procesador de SMS de Trojan-Backdoor.AndroidOS.Torec.a

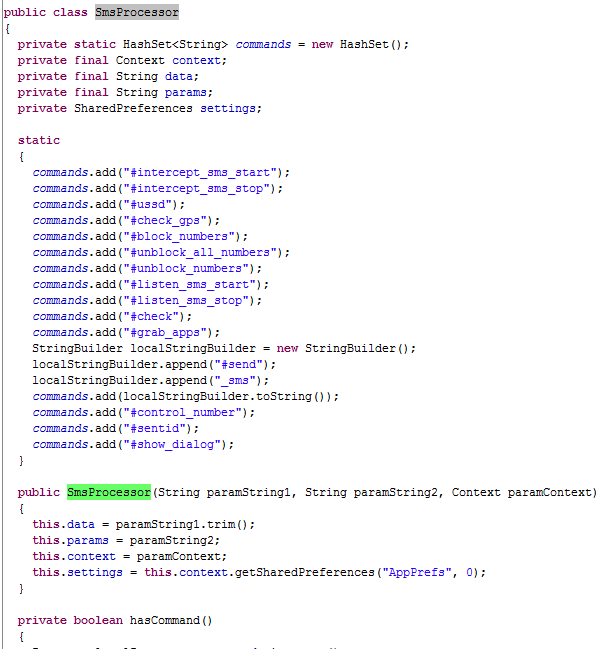

Código del procesador de SMS de Trojan-Banker.AndroidOS.Acecard.a

Código del procesador de SMS de Trojan-Ransom.AndroidOS.Pletor.a

Otro ejemplo:

Código del procesador de SMS del troyano Backdoor.AndroidOS.Torec.a

Código del procesador de SMS de Trojan-Banker.AndroidOS.Acecard.a

Código del procesador de SMS de Trojan-Ransom.AndroidOS.Pletor.a

Los tres troyanos comparten muchas clases, métodos y nombres de variables. El código de los métodos es el mismo o muy parecido, con diferencias menores.

El progreso de Acecard

El programa inicial, Trojan, Trojan-Banker.AndroidOS.Acecard.a, solo podía ejecutar cuatro comandos que le enviaba el C&C:

- #intercept_sms_start – comenzar a interceptar los SMS entrantes;

- #intercept_sms_stop – dejar de interceptar los SMS entrantes;

- #send_sms – enviar un SMS a números indicados en el comando;

- #control_number – cambiar el número de control del teléfono.

La siguiente variante de Acecard se detectó a finales de agosto 2014 y usaba la red TOR para sus comunicaciones con el servidor C&C, tal como hizo su antecesor Pletor. Encontramos dos diferencias más. En primer lugar, la lista de comandos que se aceptan había aumentado a 15; casi todos habían aparecido en versiones anteriores del troyano Torec:

- #intercept_sms_start – comenzar a interceptar los SMS entrantes;

- #intercept_sms_stop – dejar de interceptar los SMS entrantes;

- #ussd – generar una solicitud USSD;

- #check_gps – enviar las coordenadas del dispositivo al C&C;

- #block_numbers – añadir números a la lista de remitentes con SMSs a interceptar;

- #unblock_all_numbers – limpiar la lista de SMSs a interceptar;

- #unblock_numbers – eliminar los números indicados de la lista de SMSs a interceptar;

- #listen_sms_start – comenzar a robar los SMS entrantes;

- #listen_sms_start – dejar de robar los SMS entrantes;

- #check – enviar la identificación del troyano al C&C;

- #grab_apps – enviar una lista de aplicaciones instaladas en el dispositivo al servidor C&C;

- #send_sms – enviar un SMS a los números indicados en el comando;

- #control_number – cambiar el número de control del teléfono;

- #sentid – enviar un SMS con la identificación del troyano al número indicado;

- #show_dialog – mostrar una ventana de diálogo con objetos específicos (campos para ingresar datos, botones, etc.) según las órdenes del servidor C&C.

La segunda diferencia es la cantidad de ventanas fraudulentas. En la aplicación oficial de Google Play Store el troyano superponía ventanas con las siguientes aplicaciones:

- Servicios de mensajería: WhatsApp, Viber, Instagram, Skype;

- Aplicaciones de las redes sociales VKontakte, Odnoklassniki y Facebook

- El cliente de Gmail

- El cliente oficial de Twitter

Detectamos la siguiente modificación de Acecard en la segunda mitad de octubre 2014. Ya no usaba TOR (y a partir de allí ninguna otra versión siguió usándolo). Pero había otra diferencia, aún más importante: desde esta versión del troyano ha habido cambios dramáticos en la ubicación geográfica de los usuarios atacados. Las versiones anteriores se centraban en atacar a usuarios en Rusia, pero a partir de octubre de 2014, la gran mayoría de los ataques de Acecard afectaban a los usuarios de Australia, Alemania y Francia. Rusia sólo recibió el 10% de los ataques. Esta tendencia se mantuvo por cuatro meses más, hasta febrero de 2015, pero aun entonces Australia, Alemania y Francia se mantuvieron entre los países más atacados.

Mientras tanto, la geografía de los ataques de Pletor se mantiene con muy pocos cambios: la mayoría de sus ataques estaban dirigidos a usuarios en Rusia y Estados Unidos, y eso se mantiene. Entre los 5 países más atacados también se encuentran Ucrania, Bielorrusia y Arabia Saudita.

A mediados de noviembre de 2014 surgió una nueva modificación de Acecard. La variante robaba las contraseñas de clientes de redes sociales populares, pero también comenzó a superponer una ventana fraudulenta sobre la aplicación de uno de los bancos más famosos de Australia. Sólo dos días después, detectamos otra variante de este troyano que ya estaba atacando las aplicaciones de cuatro bancos australianos.

Esta funcionalidad se ha mantenido hasta la última versión de Trojan-Banker.AndroidOS.Acecard que hemos detectado.

Esta versión de Acecard también revisa el código del país y el código del servidor cuando se ejecuta, y se apaga si descubre que está en Rusia. La misma revisión se realiza en casi todas las variantes subsiguientes. Llama la atención que se realizaron cambios similares en Trojan-Ransom.AndroidOS.Pletor solo a finales de marzo de 2015 y no se expandieron a todas las versiones del malware.

Durante los próximos nueve meses, casi no hubo cambios en las funcionalidades de las nuevas modificaciones de Acecard que fueron surgiendo. Esto duró hasta principios de agosto de 2015, cuando detectamos una nueva versión que superponía una ventana fraudulenta a la aplicación móvil de PayPal.

También hay un nuevo comando que esta versión puede ejecutar: #wipe. Cuando se recibe este comando, Acecard restaura el dispositivo a la configuración de fábrica.

Hay que resaltar que ha habido un aumento dramático en la actividad de Acecard desde junio 2015. Antes, detectábamos entre 2 y 5 archivos por mes relacionados con el troyano; desde junio, detectamos alrededor de 20 al mes.

Cantidad de archivos Acecard detectados por mes

El gráfico de arriba muestra la cantidad de archivos relacionados con el troyano bancario Acecard que se detectan por mes; estos incluyen tanto las modificaciones de Acecard y sus archivos relacionados, como troyanos descargadores. El notorio aumento en la cantidad de archivos detectados en noviembre y en especial en diciembre, se debe a que surgieron versiones ofuscadas del troyano cuando los escritores de virus comenzaron a usar un ofuscador de códigos comercial.

A la vez aumentó la cantidad de ataques que usaban este programa malicioso.

Cantidad de usuarios atacados por Acecard al mes

En la primera mitad de septiembre, detectamos una nueva modificación de Acecard. Sus nuevas habilidades incluían superponer ventanas en las aplicaciones de bancos, entre los que había un banco australiano, cuatro de Nueva Zelanda y tres alemanes.

Esto significa que esta modificación del troyano puede superponer ventanas fraudulentas a 20 aplicaciones, entre ellas 13 bancarias.

El subsiguiente desarrollo del “negocio bancario” de Acecard avanzó todavía más rápido:

- La siguiente variante apareció pocos días después y se superponía a hasta 20 aplicaciones bancarias. La lista de aplicaciones afectadas creció para incluir otra aplicación del banco australiano, cuatro aplicaciones de bancos de Hong Kong y tres de bancos austriacos.

- A finales de septiembre, apareció una nueva variante con una nueva característica: el programa incluía una lista de números de teléfono de los bancos para que los mensajes de texto que se envíen desde esos números se redirijan a los servidores del cibercriminal. El troyano tiene una lista de frases que busca en los mensajes de texto entrantes. Esto le ayuda a identificar los códigos de verificación de operaciones o registros bancarios y le permite enviar solo el código al cibercriminal en vez del mensaje SMS completo. Esta versión de Acecard intercepta SMSs de 17 bancos rusos.

- A principios de octubre apareció una nueva modificación que atacaba las aplicaciones bancarias de los tres bancos más grandes de Estados Unidos. Lo interesante es que, desde el principio, Estados Unidos ha estado entre los 10 países más atacados por este troyano. Aun así, en diciembre de 2015 se vio un aumento dramático en la cantidad de ataques a sus usuarios. Ese mes, Estados Unidos fue el tercer país más atacado por este programa malicioso.

- A mediados de octubre, apareció una nueva variante que podía superponerse a 24 aplicaciones financieras, que incluyen aplicaciones de cinco bancos australianos, cinco de Hong Kong, cuatro austriacos, cuatro de Nueva Zelanda, tres alemanes, tres de Singapur y la aplicación de PayPal.

- Se detectó una nueva modificación a principios de noviembre que superpone una ventana fraudulenta a la aplicación de un banco español.

Hay que recalcar que casi todas las versiones de Acecard pueden lidiar con un comando del servidor C&C que le ordena que superponga su propia ventana a cualquier aplicación que le indique. Tal vez los cibercriminales pensaron que esta opción era más prometedora, porque las ventanas fraudulentas de muchas de las versiones detectadas en noviembre y diciembre de 2015 sólo se pueden superponer a Google Play y Google Music para recopilar los datos de tarjetas de crédito de sus víctimas. Ninguna otra aplicación se ataca sin haber recibido la orden específica del servidor C&C.

La versión más reciente de la familia Acecard puede atacar las aplicaciones de más de 30 bancos y sistemas de pago. Tomando en cuenta que la mayoría de estos troyanos puede superponerse a cualquier aplicación cuando se lo pidan, puede que la cantidad total de aplicaciones financieras afectadas sea mucho mayor.

Aunque los troyanos de esta familia pueden atacar a los usuarios de una larga lista de países, la mayoría ataca a los de Rusia, Australia, Alemania, Austria y Francia.

Cantidad de usuarios únicos atacados por país

En Alemania y Australia, Trojan-Banker.AndroidOS.Acecard es la familia de troyanos bancarios para móviles más esparcida.

Propagación

En muchos países, los troyanos que pertenecen a la familia Acecard se distribuyen con los nombres de Flash Player o PornoVideo, aunque a veces se usan otros para imitar programas útiles y reconocidos. Esta familia de malware también se propaga con la ayuda de troyanos descargadores (downloaders) que los productos Kaspersky Lab detectan como Trojan-Downloader.AndroidOS.Acecard.

Hay que recalcar que el 28 de diciembre encontramos una versión del troyano descargador Acecard – Trojan-Downloader.AndroidOS.Acecard.b – en la tienda oficial de Android, Google Play Store.

Una página de Trojan-Downloader.AndroidOS.Acecard.b en Google Play Store

El troyano se propaga haciéndose pasar por un juego, pero en realidad no tiene una funcionalidad útil. Su propósito principal es descargar e instalar una variante completamente funcional del troyano bancario Acecard. Sus creadores ni se molestaron en tratar de que parezca una aplicación legítima: cuando se instala el malware de Google Play, el usuario sólo ve un ícono de Adobe Flash Player en la pantalla del escritorio.

También hemos detectado una nueva modificación del troyano descargador, Trojan-Downloader.AndroidOS.Acecard.c. La diferencia se encuentra en que, cuando se lo ejecuta, utiliza vulnerabilidades del sistema para ganar privilegios de super-usuario. Así, Trojan-Downloader.AndroidOS.Acecard.c puede instalar el troyano bancario Trojan Acecard en la carpeta del sistema, lo que lo vuelve imposible de eliminar con herramientas comunes. Pero en la mayoría de los casos, este método de propagación se usa para difundir otro troyano que ya conocemos: Trojan-Ransom.AndroidOS.Pletor.

Los cibercriminales están usando cada método que tienen a su disposición para difundir el troyano Acecard, ya sea haciéndolo pasar por otro programa, insertándolo en tiendas de aplicaciones o descargándolo con otros troyanos. Las características de este troyano, combinadas con sus métodos de difusión, que incluyen explotar vulnerabilidades en el sistema operativo, hacen de este móvil banquero una de las amenazas más peligrosas para los usuarios., han convertido a este troyano bancario para móviles en una de las amenazas más peligrosas de Internet.

MD5

58FED8B5B549BE7ECBFBC6C63B84A728

8D260AB2BB36AEAF5B033B80B6BC1E6A

CF872ACDC583FE80B8F54957E14355DF

FBBCCD640CE75BD618A7F3187EC1B742

01E8CEA7DF22B1B3CC560ACB049F8EA0

DDCE6CE143CCA26E59063E7A4BB89019

9D34FC3CFCFFEA760FC1ADD377AA626A

03DA636518CCAF432AB68B269F7E6CC3

05EBAA5C7FFA440455ECB3519F923B56

E3FD483AD3731DD62FBE027B4E6880E6

53888352A4A1E3CB810B2A3F51D0BFC2

E1C794A614D5F6AAC38E2AEB77B139DA

54332ED8EA9AED12400A75496972D7D7

5DB57F89A85F647EBBC5BAFBC29C801E

702770D70C7AAB793FFD6A107FD08DAD

CF25782CAC01837ABACBF31130CA4E75

07DF64C87EA74F388EF86226BC39EADF

F61DB995F5C60111C9656C2CE588F64F

La evolución de Acecard