Acontecimientos del trimestre

- Los ataques DDoS ataques lanzados contra las billeteras de criptomoneda en línea han jugado un papel importante en la vida de estos servicios. Así, en el segundo trimestre de 2016 dos empresas, CoinWallet y Coinkite, anunciaron al mismo tiempo que dejarían de funcionar, por culpa de los prolongados ataques DDoS que sufrieron. Según la notificación publicada en el blog oficial de la compañía Coinkite, ésta clausurará el servicio de billeteras web y cesará la operación de su API. Coinkite reconoce que la decisión se debió en gran parte a los constantes ataques y presión de diferentes estados, que buscan regular la criptomoneda.

- Los programas maliciosos descubierto tienen funcionalidades de gusano y construyen una botnet con los routers (entre ellos con los puntos de acceso Wi-Fi). El malware se propaga a través de Telnet. El análisis del código del gusano ha demostrado que se lo puede utilizar en ataques DDoS de varios tipos.

- Los expertos notan un aumento en el número de servidores de administración de botnets que operan usando la herramienta para ataques DDoS LizardStresser. El código fuente de LizardStresser pertenecen al grupo de hackers Lizard Squad y se publicó a finales de 2015, lo que dio lugar a un crecimiento en el número de botnets que operan con las nuevas versiones de esta herramienta.

- Los investigadores descubrieron una botnet formada por 25 000 dispositivos, cuya mayor parte son cámaras de seguridad. Los expertos señalan que el 46% de los dispositivos infectados son circuitos cerrados de televisión H.264 DVR. Entre las marcas afectadas están ProvisionISR, Qsee, QuesTek, TechnoMate, LCT CCTV, Capture CCTV, Elvox, Novus y MagTec CCTV.

- Se descubrió una nueva botnet, denominada Jaku y que se encuentra principalmente en Japón y Corea del Sur. Los investigadores señalan que los operadores de la botnet están orientados a blancos de gran envergadura: empresas de ingeniería, organizaciones internacionales no gubernamentales e instituciones científicas.

- Se descubrió una modificación del malware extorsionista Cerber que utiliza el dispositivo infectado para lanzar ataques DDoS. El troyano cifrador envía paquetes UDP en los que suplanta la dirección del remitente con la dirección de la víctima. De esta manera, el host que recibe el paquete remite la respuesta a la dirección de la víctima. Esta técnica se utiliza para la organización de ataques UDP flood, por lo que este troyano, además de su funcionalidad básica de extorsión, también tiene funcionalidades de bot DDoS.

Estadística de ataques DDos lanzados por medio de botnets

Metodología

Kaspersky Lab tiene años de experiencia en la lucha contra las amenazas cibernéticas, entre ellas los ataques DDoS de diversos tipos y grados de complejidad. Los expertos de la compañía realizan un seguimiento constante de las actividades de las botnets con la ayuda del sistema DDoS Intelligence.

El sistema DDoS Intelligence (parte de la solución Kaspersky DDoS Protection) intercepta y analiza las instrucciones que los centros de administración y control envían a los bots, pero sin necesidad de infectar ningún dispositivo del usuario ni de ejecutar las instrucciones de los delincuentes.

Este informe contiene las estadísticas de DDoS Intelligence del segundo trimestre de 2016.

En este informe consideraremos como ataque DDoS aislado aquel cuya pausa entre periodos de actividad no supere las 24 horas. Por ejemplo, si un solo recurso sufrió ataques de la misma botnet y la pausa entre ellos fue de 24 horas o mayor, los consideraremos como dos ataques. También se consideran ataques diferentes los lanzados contra un solo recurso, pero ejecutados por bots de diferentes botnets.

Determinamos la ubicación geográfica de las víctimas de los ataques DDoS y los servidores desde donde se enviaron las instrucciones se determinarán por sus direcciones IP. El número de blancos únicos de ataques DDoS en este informe se calculará por el número de direcciones IP únicas en la estadística trimestral.

Es importante mencionar que la estadística de DDoS Intelligence se limita a las botnets detectadas y analizadas por Kaspersky Lab. También hay que tener en cuenta que las botnets son sólo uno de los instrumentos con los que se realizan ataques DDoS y los datos que se presentan en este informe no abarcan todos los ataques ocurridos durante el periodo indicado.

Resultados del trimestre

- En el segundo trimestre de 2016 se registraron ataques DDoS contra objetivos situados en 70 países.

- En el segundo trimestre de 2016 el 77,4% de los ataques DDoS afectó a objetivos ubicados en China.

- Tanto por el número de ataques, como por el de objetivos de los ataques DDoS, los países más afectados son China, Corea del Sur y los Estados Unidos.

- El ataque DDoS más largo del segundo trimestre de 2016 se prolongó por 291 horas (12,1 días), periodo que es considerablemente mayor que el máximo del último trimestre (8,2 días).

- Los métodos más populares de ataque siguen siendo SYN-DDoS, TCP-DDoS y HTTP-DDoS. De ellos, el porcentaje de ataques SYN-DDoS en la distribución de métodos de ataque se multiplicaró por un factor de 1,4.

- En el segundo trimestre de 2016, el 70,2% de todos los ataques detectados se lanzaron desde botnets Linux, un porcentaje casi dos veces mayor al del trimestre anterior.

Territorios de los ataques

En el segundo trimestre de 2016 se registraron ataques DDoS en 70 países. De ellos, el 77,4% corresponde a China. En general, el 97,3% de los ataques afectó al TOP 10 de países. El trío de líderes sigue sin cambios en su formación: China, Corea del Sur y Estados Unidos.

Distribución de los ataques DDoS por país, primer y segundo trimestres de 2016

La distribución de los objetivos únicos de los ataques por país muestra que el 94,3% de los ataques estuvo dirigido a los países del TOP 10.

Distribución de blancos únicos de ataques DDoS por país, primer

y segundo trimestre de 2016

En este parámetro se ha distinguido China: los blancos situados en el territorio de este país sufrieron el 71,3% de todos los ataques DDoS, una suma impresionante considerando que en el trimestre pasado la cifra fue del 49,7%.

Un aumento tan significativo en la proporción de ataques a los recursos chinos causó que los índices relativos de la mayoría de los otros países del TOP 10 disminuyesen. Así, el índice que más bajó fue el de Corea del Sur (15,5 pp).

Rusia abandonó el TOP5, porque su participación disminuyó en 1,3 puntos porcentuales. Su lugar lo ocupó Vietnam, cuya participación se mantuvo sin cambios (1,1%). Alemania y Canadá salieron del TOP10 y sus lugares fueron ocupados por Francia y los Países Bajos, con índices respectivos del 0,9% y 0,5%.

Dinámica del número de ataques DDoS

En el segundo trimestre de 2016 la distribución del número de ataques fue relativamente irregular, con un periodo de calma que empezó a finales de abril y duró casi hasta el final de mayo, y con picos abruptos el 29 de mayo y 2 de junio. El mayor número de ataques tuvo lugar el 6 de junio (1676 ataques).

Dinámica del número de ataques DDoS*, segundo trimestre de 2016

* Debido a que los ataques DDoS pueden prolongarse de forma ininterrumpida por varios días, en la línea de tiempo un ataque puede contarse varias veces, una por cada día.

El análisis de los datos del primer semestre de 2016 muestra que, aunque la distribución del número de ataques por días sigue siendo desigual, se observa una tendencia constante al alza en el número de ataques.

Dinámica del número de ataques DDoS, primer y segundo trimestres de 2016

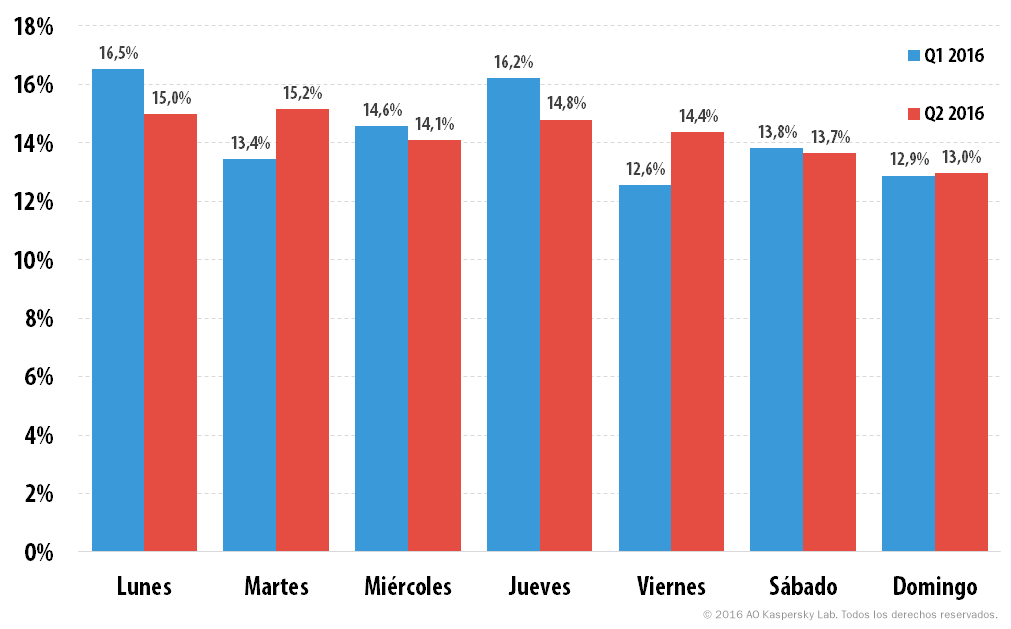

En el segundo trimestre, el día más popular para ataques DDoS fue el martes (15,2% de los ataques), el segundo más popular fue el lunes (15,0%). El jueves, que en el trimestre anterior estaba en el segundo lugar, bajó un puesto y su participación se redujo en 1,4 puntos porcentuales. El día con menor actividades DDoS del segundo trimestre fue el domingo (13,0%).

Distribución de ataques DDoS por días de la semana

Tipos y duración de los ataques DDoS

En el ranking de popularidad de los delincuentes, los métodos de ataques DDoS ocupan las mismas posiciones que antes. Sólo SYN-DDoS reforzó su posición de liderazgo con una participación que aumentó del 54,9% al 76%. Los índices de todos los otros tipos de ataques disminuyeron ligeramente. Sólo creció un poco la participación de UDP-DDoS, en 7 puntos porcentuales.

Distribución de ataques DDoS por tipos

El importante aumento de la popularidad de SYN-DDoS se debe en gran parte al hecho de que durante el segundo trimestre de 2016 el 70,2% de todos los ataques correspondió a las botnets basadas en Linux. Por primera vez en los últimos trimestres se nota una diferencia tan significativa entre las actividades de los bots DDoS para Linux y Windows DDoS, porque antes la diferencia no era superior a 10 puntos porcentuales. Los bots para Linux son la herramienta más adecuada para usar SYN-DDoS.

Proporción de los ataques lanzados desde botnets para Windows y para Linux

Los ataques cortos, de hasta 4 horas de duración, también siguen siendo los más populares, pero su participación se redujo del 67,8% al 59,8% en el segundo trimestre de 2016. Hubo un aumento significativo de los índices de los ataques de larga duración. Así, los ataques que duraron de 20 a 49 horas alcanzaron el 8,6% (frente al 3,9% en el primer trimestre), y los de 50 a 99 días, el 4% (frente al 0,8% en el primer trimestre).

El ataque más largo registrado en el segundo trimestre, duró 291 horas, que es considerablemente mayor que el máximo del primer trimestre (197 horas).

Distribución de ataques DDoS por duración, horas

Servidores de administración y tipos de botnets

En el segundo trimestre de 2016, Corea del Sur no tuvo rival por el número de servidores de administración que operan en su territorio, que alcanzó el 69,6%, dos puntos porcentuales más que en el trimestre anterior. Los tres líderes, que representaron el 84,8% de los servidores, siguen siendo los mismos, pero Brasil (2,3%), Italia (1%) e Israel (1%) lograron ingresar al TOP10.

Distribución de los servidores de administración de botnets por países,

segundo trimestre de 2016

Al igual que en los trimestres anteriores, en la aplastante mayoría de los casos los atacantes utilizaron bots de una sola familia. Estos ataques sumaron el 99,5%. Durante este trimestre, sólo en el 0,5% de los casos uno de los objetivos fue atacado por dos familias diferentes de bots (utilizado por uno o más atacantes). Las familias más populares de bots en este trimestre fueron Xor, Yoyo y Nitol.

Conclusión

En el segundo trimestre de 2016 los atacantes concentraron su atención en las instituciones financieras cuya actividad está relacionada con criptomonedas. El alto nivel de competencia en este campo de negocios hace que algunos usen métodos desleales de lucha con sus competidores, entre ellos los ataques DDoS. Otro motivo de la atención prestada por los atacantes tiene que ver con una característica del negocio de procesamiento de criptomonedas, ya que no todo el mundo acepta que su flujo no se pueda regular, y por lo tanto las fallas en el funcionamiento de estos servicios pueden convenir no solo a los competidores directos.

Otra tendencia constante es el uso de dispositivos del Internet de las cosas (IoT) vulnerables como bots para organizar botnets que lanzan ataques DDoS. En uno de nuestros anteriores informes señalamos la aparición de una red de bots formada por cámaras de circuito cerrado de televisión (CCTV), y el segundo trimestre de 2016 los organizadores de redes de bots también mostraron un interés particular en estos dispositivos. Es posible que para finales de este año, el mundo sepa de botnets aún más “exóticas” formadas por dispositivos IoT vulnerables.

Los ataques DDoS en el segundo trimestre de 2016