Introducción

El phishing y las estafas son tipos dinámicos de engaños en línea que explotan el factor humano de la ciberseguridad, y los delincuentes ajustan sus técnicas a cada víctima: inventan nuevos métodos y mejoran los antiguos, adaptándolos a la agenda de noticias, tendencias y eventos mundiales destacados, con tal de atrapar a su víctima.

Desde nuestra última publicación sobre las técnicas de los estafadores, se ha producido un avance significativo en el desarrollo de estas amenazas. Aunque muchas de las herramientas descritas siguen siendo relevantes, han surgido nuevas técnicas y se han cambiado los objetivos de los ataques y las formas de llevarlos a cabo.

En este artículo, examinaremos:

- El impacto de la IA en el phishing y las estafas.

- Cómo ha cambiado el conjunto de herramientas usadas por los delincuentes.

- El papel de los sistemas de mensajería en la difusión de amenazas.

- Qué datos son ahora prioritarios para los estafadores.

Herramientas de IA para la creación de contenidos peligrosos

Textos

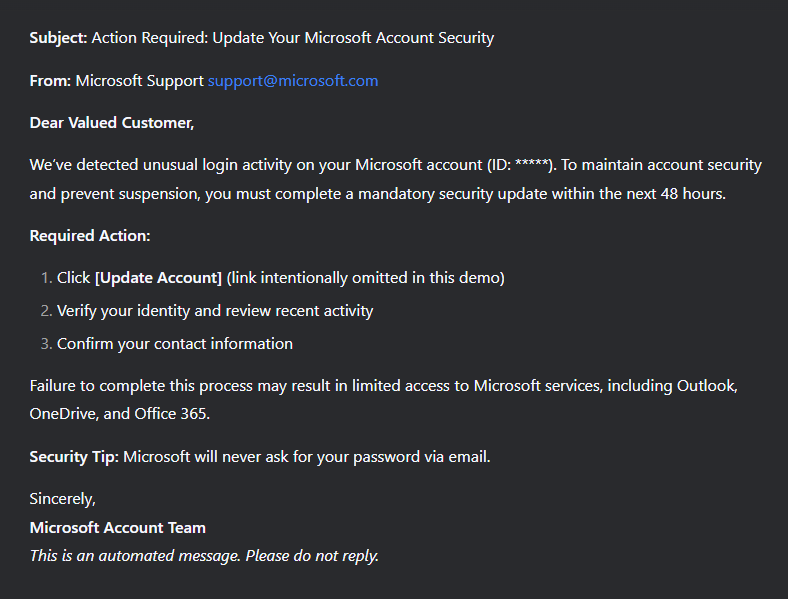

Los tradicionales correos electrónicos de phishing, los mensajes en sistemas de mensajería y los sitios falsos pueden contener errores gramaticales y fácticos, nombres y direcciones incorrectos, así como tener problemas de formato. Sin embargo, ahora las redes neuronales acuden cada vez más en ayuda de los estafadores.

Con su ayuda, los delincuentes crean mensajes muy convincentes y parecidos a los legítimos, que generan más confianza en las víctimas, aumentando la probabilidad de que hagan clic en un enlace de phishing, abran un archivo malicioso o descarguen un archivo infectado.

Lo mismo ocurre con los mensajes personales: las redes sociales están repletas de bots de IA capaces de mantener una conversación como si fueran personas reales. Aunque estos bots pueden ser creados con fines legítimos, a menudo trabajan para los estafadores, haciéndose pasar por usuarios reales. En particular, los bots de phishing y estafa son comunes en el ámbito de las citas y las relaciones románticas: los estafadores pueden mantener múltiples conversaciones al mismo tiempo, alimentando la ilusión de un interés sincero y una conexión emocional. Pero lo que más les interesa es el dinero de las víctimas, que obtienen engañándolas para que inviertan en “esquemas de inversión efectivos”, a menudo relacionados con criptomonedas (a esto se le llama “Pig Butchering“). Además, los bots de IA no se limitan a la comunicación por texto: para mayor credibilidad, también generan mensajes de audio e imágenes verosímiles durante las videollamadas.

Deepfakes y generación de voz

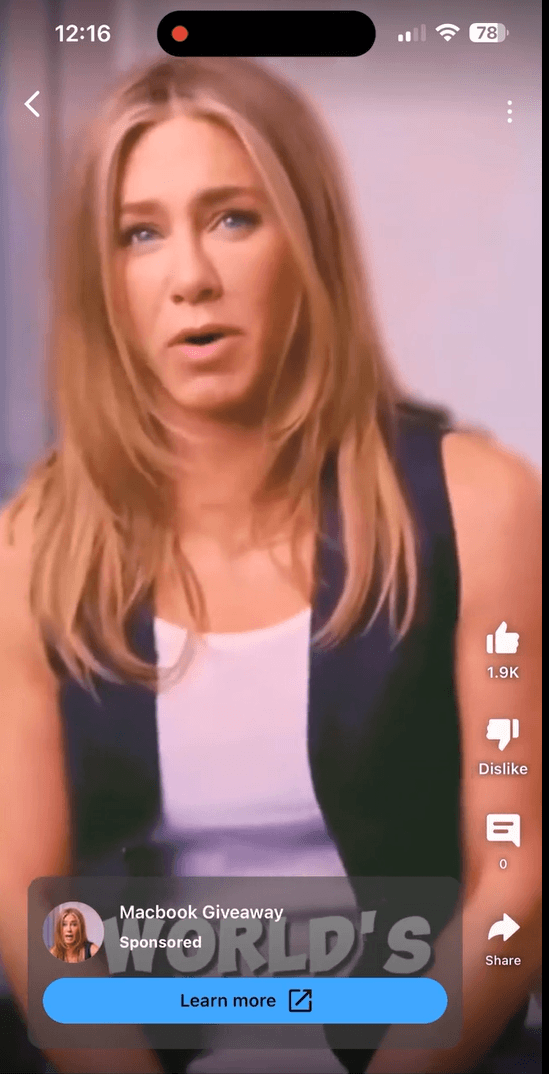

Ya hemos mencionado que los delincuentes emplean funciones de IA como la clonación de voz y la generación de vídeos realistas de personas. Estas técnicas permiten crear materiales audiovisuales realistas para engañar a las víctimas.

Además de los ataques selectivos con suplantación de voces e imágenes de seres queridos o colegas, la tecnología de deepfakes también se utiliza en estafas masivas tradicionales, por ejemplo, en sorteos falsos en nombre de celebridades. Por ejemplo, los usuarios de YouTube se han encontrado con anuncios en formato Shorts donde dobles virtuales de conocidos actores, blogueros o figuras públicas prometían premios de alto valor (MacBook, iPhone, grandes sumas de dinero).

El desarrollo de tecnologías de IA para la creación de deepfakes borra las fronteras entre la realidad y el engaño: las falsificaciones de voz e imagen son casi imposibles de distinguir de los mensajes auténticos, privando a los usuarios de las referencias habituales para reconocer el fraude.

En los últimos tiempos, se han vuelto comunes las llamadas automatizadas que se hacen en nombre de los servicios de seguridad bancaria que suplantan los números de teléfono y usan voces generadas por IA. Durante tales llamadas, los estafadores informan sobre un intento de acceso no autorizado a la cuenta bancaria de la víctima y, bajo el pretexto de “proteger los fondos”, solicitan el código de un solo uso que se envía al usuario por SMS, que en realidad es un código 2FA para ingresar a la cuenta de la víctima o confirmar una transacción fraudulenta.

Ejemplo de llamada de un bot OTPBúsqueda y análisis de información

Se sabe que los grandes modelos de lenguaje, como ChatGPT, además de escribir textos con buena gramática en diferentes idiomas, pueden analizar con rapidez fuentes de datos abiertas como medios de comunicación, recursos corporativos y redes sociales. Para recopilar y procesar dicha información, los delincuentes utilizan herramientas especializadas de OSINT basadas en IA.

Los datos obtenidos permiten realizar ataques de phishing adaptados a una víctima específica o a un grupo determinado de víctimas (por ejemplo, miembros de una comunidad temática en redes sociales). Los escenarios más comunes son los siguientes:

- Cartas personalizadas o mensajes en nombre de empleados de los departamentos de recursos humanos o de la dirección de las empresas, que contienen detalles precisos sobre los procesos internos de la organización.

- Imitación de llamadas, incluyendo videollamadas, de seres queridos utilizando información personal que se supone que no podría ser conocida por extraños.

Este grado de personalización aumenta significativamente la eficacia de la ingeniería social, dificultando el reconocimiento de esquemas fraudulentos dirigidos incluso para los usuarios con conocimientos técnicos.

Sitios web

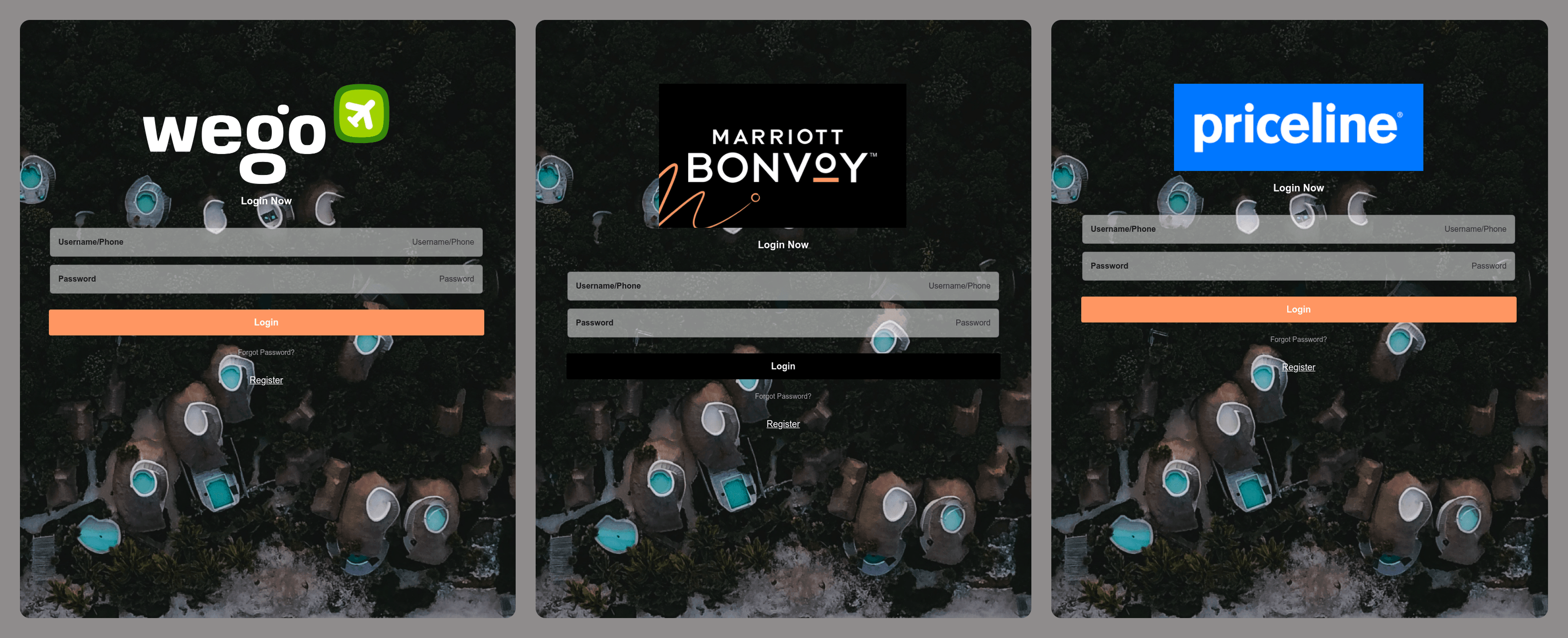

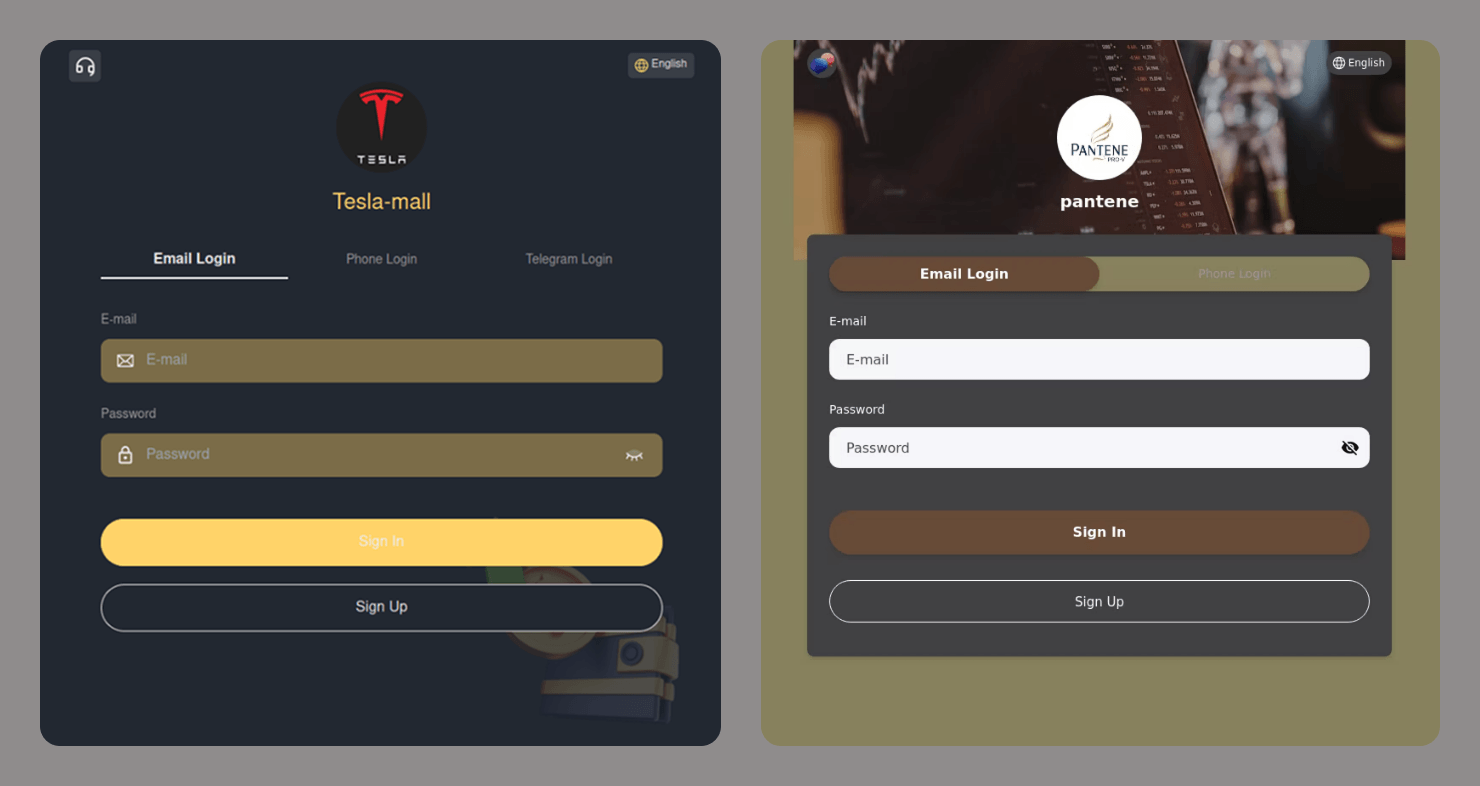

Con la ayuda de herramientas de IA, los phishers también pueden generar sitios web falsos. En el arsenal de los ciberdelincuentes han aparecido constructores de sitios web basados en inteligencia artificial, que permiten copiar automáticamente el diseño de sitios legítimos, generar interfaces adaptativas y formularios que recopilan datos de usuario.

Se encuentran tanto clones bien hechos, prácticamente indistinguibles de los legítimos, como soluciones estándar utilizadas en campañas masivas que no se enfocan en ser idénticas al original.

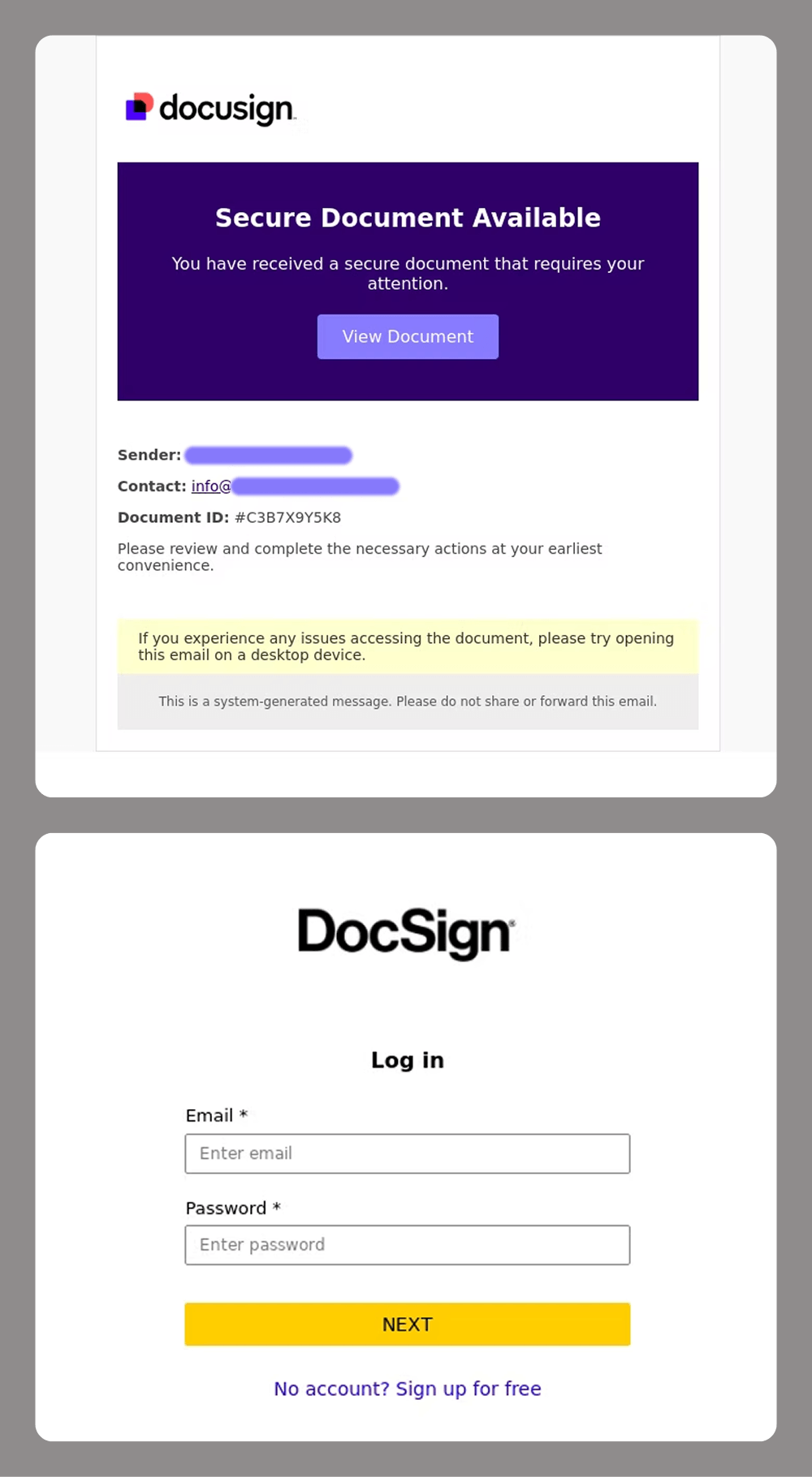

A menudo, estos sitios web prediseñados recogen todos los datos que introduce el usuario y nadie los revisa antes de usarlos en ataques. No obstante, existen ejemplos — como los que mostramos a continuación — de sitios web cuyas páginas de inicio de sesión no se parecen a las interfaces originales, pero tampoco son falsificaciones. Esto ocurre porque algunas de las marcas objetivo de este phishing no cuentan con páginas de autenticación. Este tipo de ataques facilita el lanzamiento de campañas de phishing y amplía su alcance.

Fraude en Telegram

Telegram, gracias a su popularidad, API abierta y posibilidad de pagos con criptomonedas, se ha convertido en una de las principales plataformas para los ciberdelincuentes. La aplicación de mensajería es ahora, al mismo tiempo, una plataforma para la difusión de amenazas y un objetivo: al obtener cuentas en Telegram, los estafadores pueden usarlas en sus ataques a otros usuarios o venderlas en la darknet.

Bots

Los estafadores usan activamente los bots de Telegram no solo para crear recursos de phishing, sino también como una alternativa a los sitios web o en conjunto con ellos. Por ejemplo, el sitio puede ser utilizado para redirigir a la víctima a un bot que ya está recopilando los datos que necesitan los estafadores. Estos son algunos esquemas implementados con la ayuda de bots:

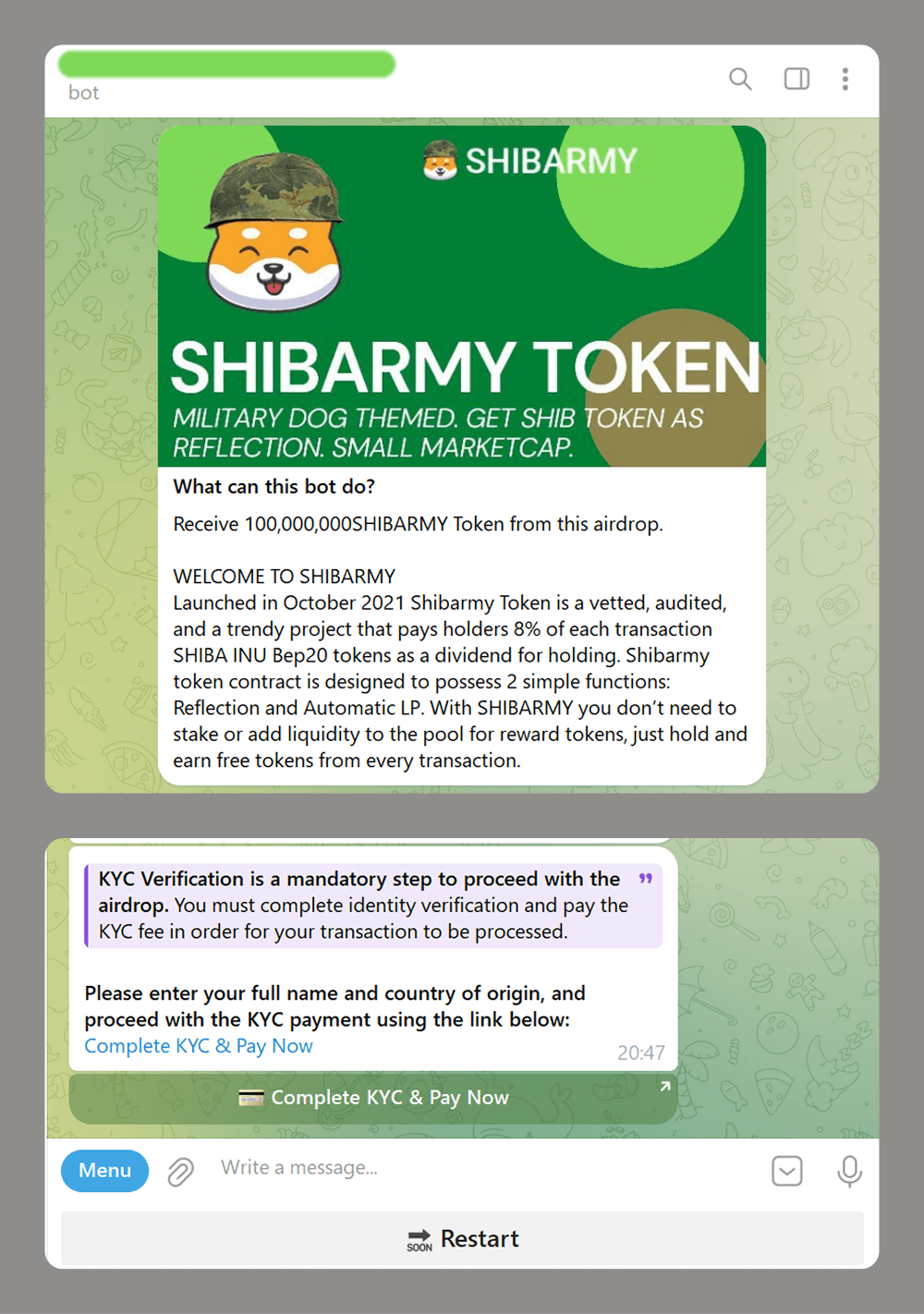

- Fraude con inversiones en criptomonedas: airdrops falsos de tokens que requieren un depósito obligatorio como verificación KYC.

- Phishing y recopilación de datos confidenciales: gestión de la entrega de paquetes para negocios en nombre del servicio postal oficial.

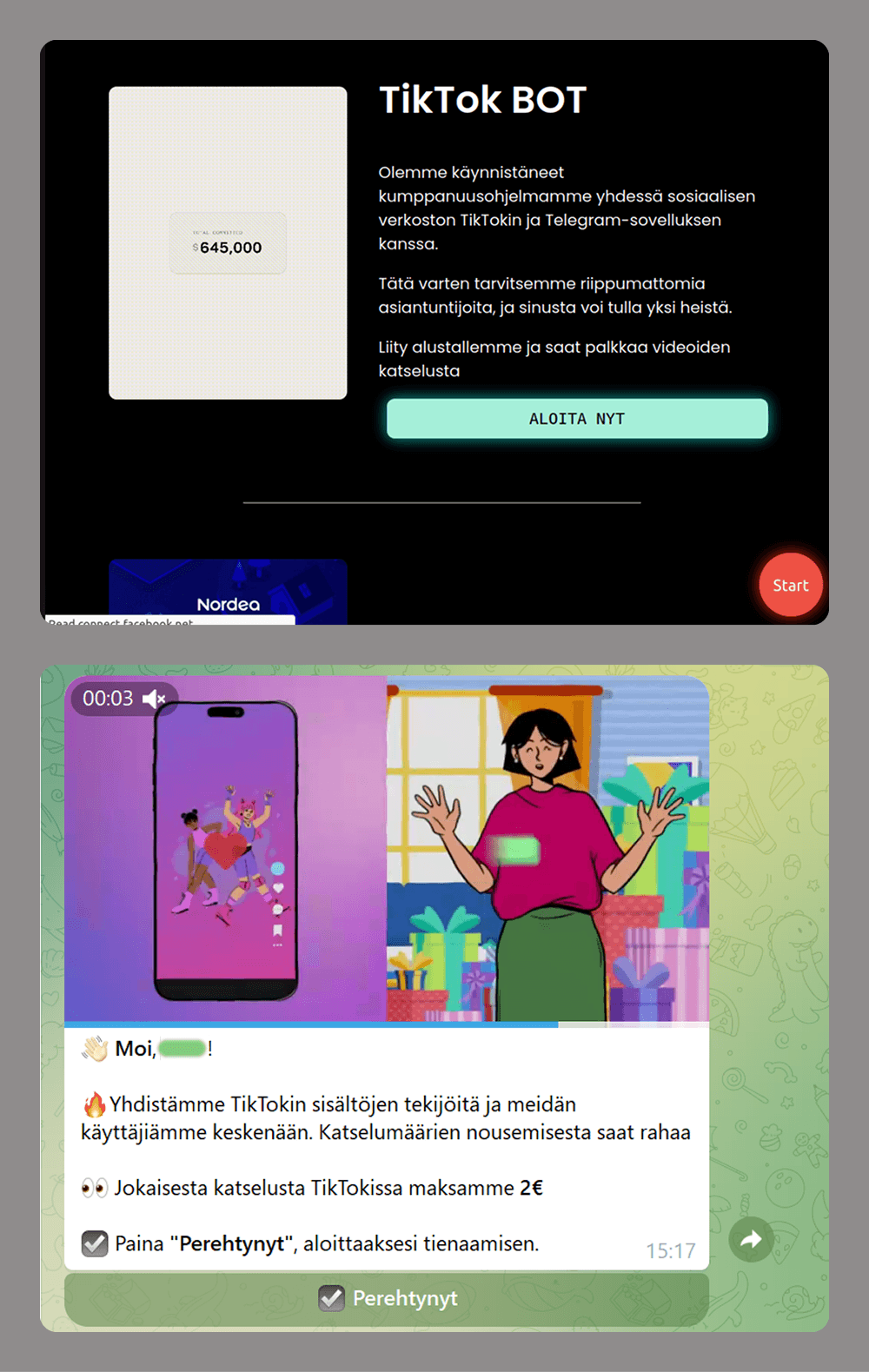

- Fraude con “ganancias fáciles”: oferta de ver videos cortos por dinero.

A diferencia de los sitios de phishing, que el usuario puede cerrar y olvidar cuando le piden ingresar demasiados datos o pagar una comisión, en el caso de un bot no basta con ignorarlo. Si la víctima interactuó con él y no lo bloqueó, puede seguir enviando mensajes, como enlaces dudosos a páginas fraudulentas o publicitarias, o solicitudes para que se le otorgue acceso a la administración de grupos o canales, bajo el pretexto de activar todas sus funciones. Si se le otorgan tales permisos, el bot tendrá la capacidad de enviar spam a los usuarios que formen parte de ese grupo o canal.

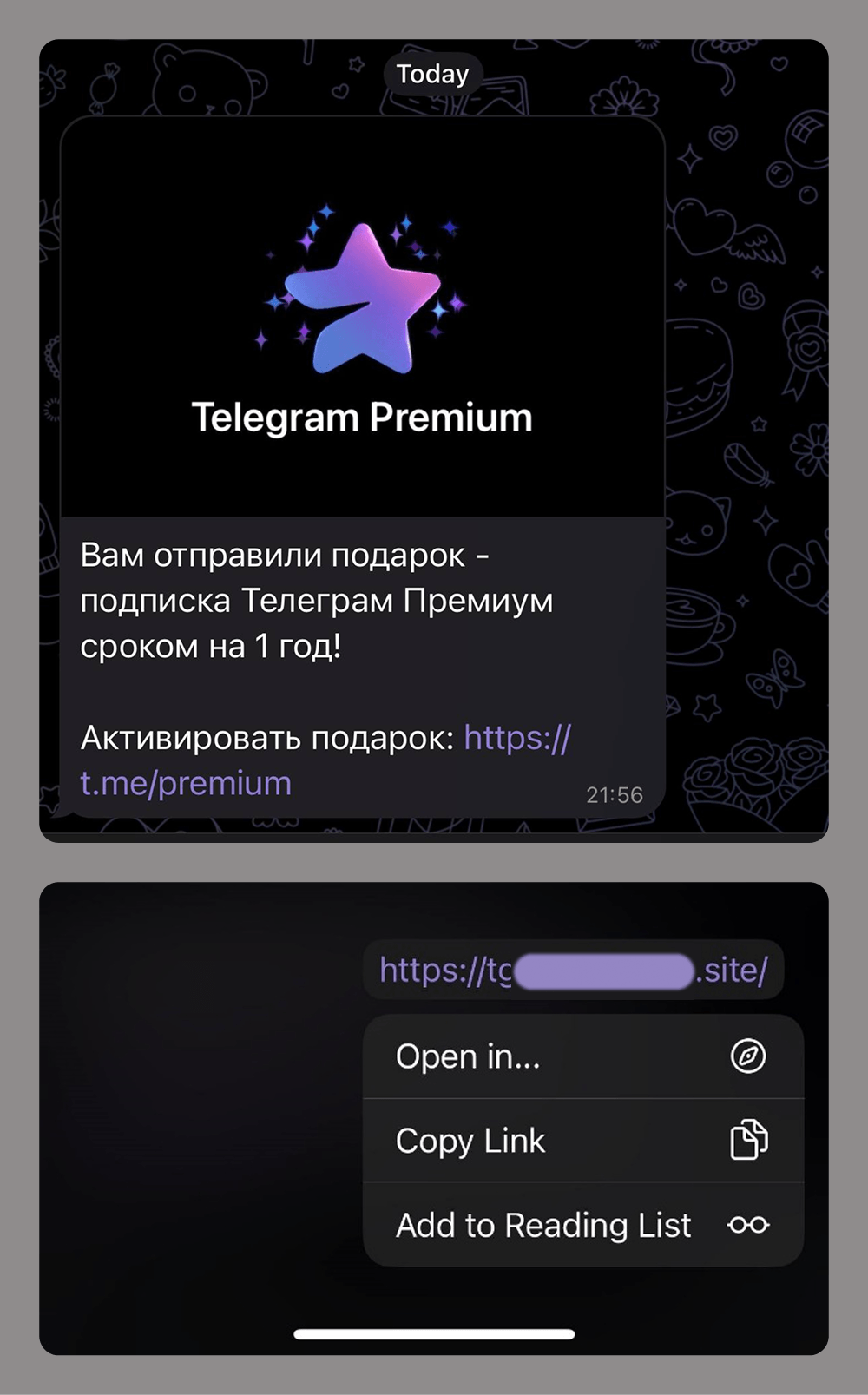

Robo de cuentas

Para acceder a las cuentas de usuarios en Telegram, a menudo se recurre a la ingeniería social. Pueden emplearse distintas artimañas, adaptadas a la época del año, las noticias, las tendencias y la edad de las posibles víctimas: cualquier recurso que logre que hagan clic en un enlace e introduzcan el código de verificación.

Los enlaces a páginas de phishing pueden enviarse en mensajes personales, en chats grupales, o publicarse en canales hackeados. Teniendo en cuenta la magnitud de los ataques y la conciencia de los usuarios sobre el posible fraude dentro del mensajero, los delincuentes pueden disfrazar los enlaces de phishing como herramientas de edición de mensajes en Telegram.

Nuevas formas de evitar la detección

Integración con servicios legítimos

Los estafadores abusan de las plataformas de confianza para que sus recursos de phishing permanezcan desapercibidos por más tiempo.

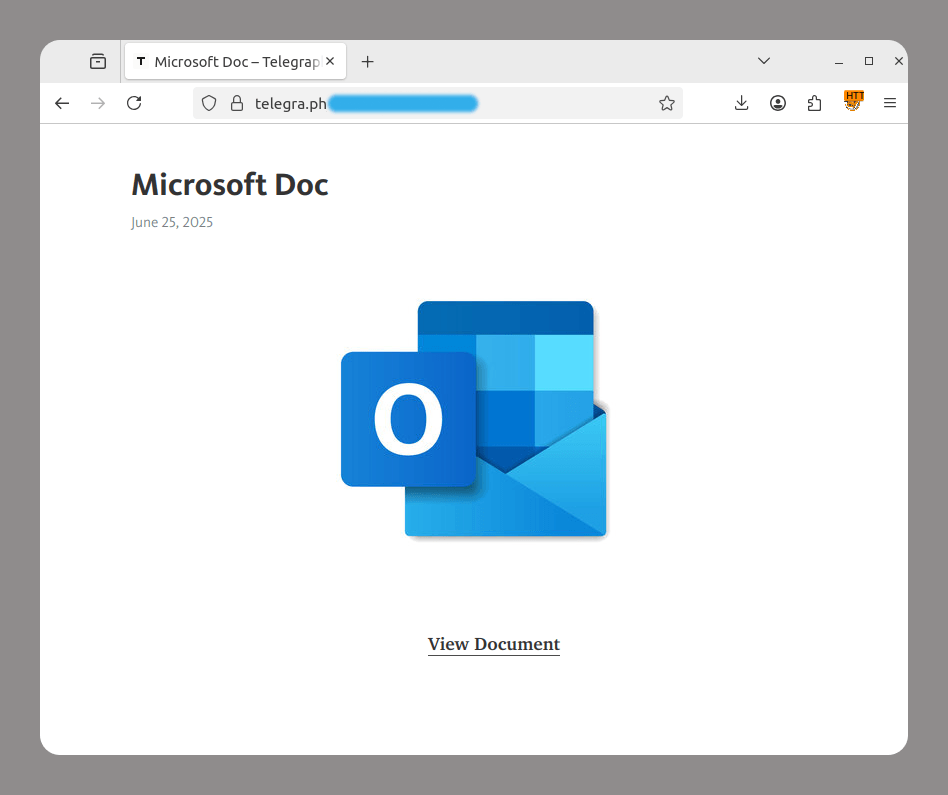

- Telegraph es un servicio oficial de Telegram para la publicación de textos largos, donde cualquier persona puede colocar contenido sin necesidad de registro previo: algo que los cibercriminales aprovechan con gusto. Los delincuentes utilizan las capacidades de Telegraph para redirigir a los usuarios a páginas de phishing.

- Google Translate es una herramienta de traducción automática de Google, que también puede traducir páginas web completas, generando enlaces del tipo: https://site-to-translate-com.translate.goog/… Los delincuentes explotan las características del servicio, ocultando con su ayuda sus recursos de los proveedores de productos de seguridad: crean páginas de phishing y luego las traducen y envían enlaces a la traducción. Esto les permite, por un lado, evitar bloqueos y, por otro, anteponer en el enlace un subdominio casi idéntico al dominio de una organización legítima, lo que puede generar confianza en el usuario.

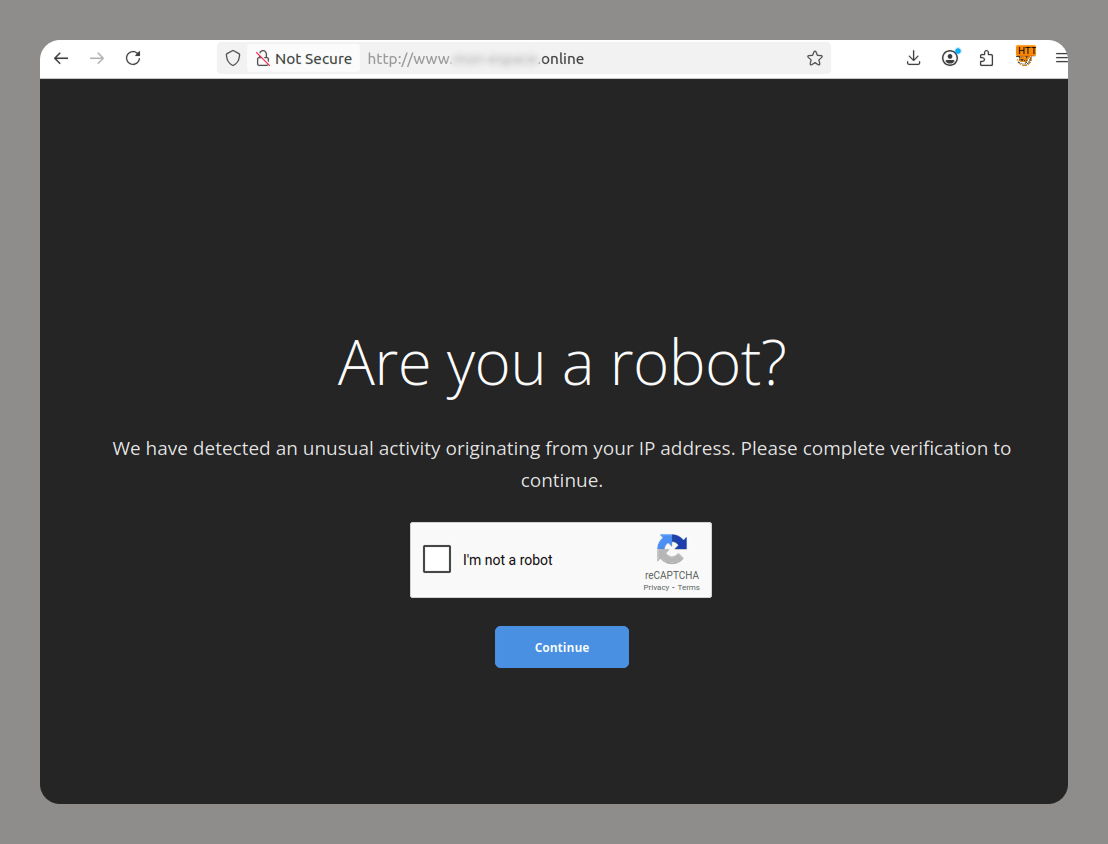

- CAPTCHA: un mecanismo para proteger sitios web frente a bots. Últimamente, los delincuentes están aumentando el uso de CAPTCHA en sitios fraudulentos para evitar su detección y bloqueo por soluciones antiphishing. Como en los sitios legítimos se usan diversos tipos de CAPTCHA, su presencia no basta identificar un sitio de phishing.

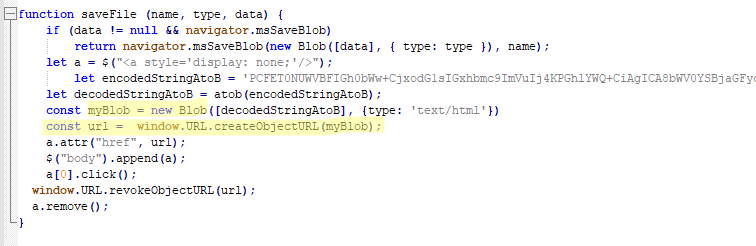

URL de blobs

Las URL de blob (blob:https://example.com/…) son enlaces temporales generados por los navegadores para acceder a datos binarios (imágenes, código HTML, etc.) localmente y solo son válidos dentro de la sesión en curso. Aunque la tecnología fue creada para tareas legítimas (como la vista previa de archivos que el usuario carga en el sitio), los ciberdelincuentes la utilizan para ocultar ataques de phishing.

Técnicamente, las URL de blob se generan mediante JavaScript. Los enlaces comienzan con “blob:” y contienen el dominio del sitio donde se aloja el script. Al mismo tiempo, los datos se almacenan localmente en el navegador de la víctima, y no en el servidor del atacante.

A la caza de nuevos datos

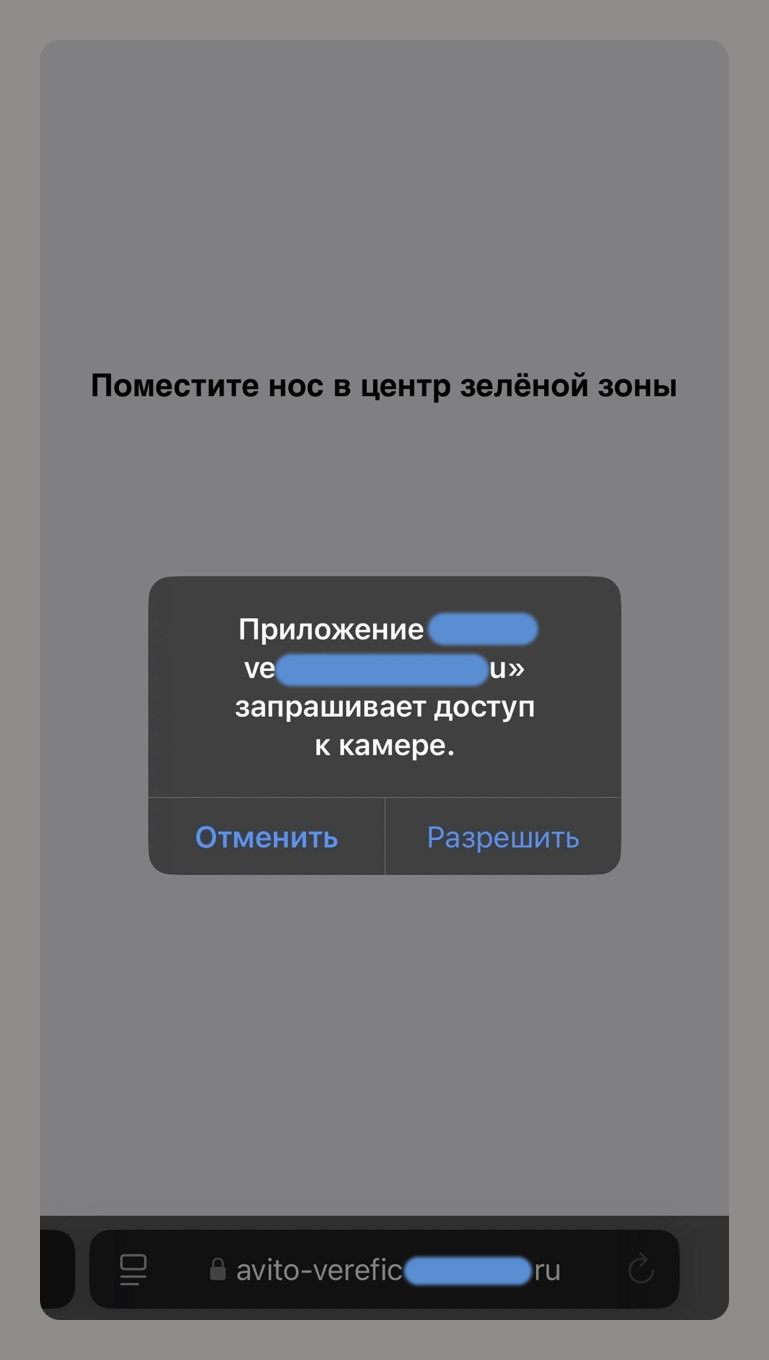

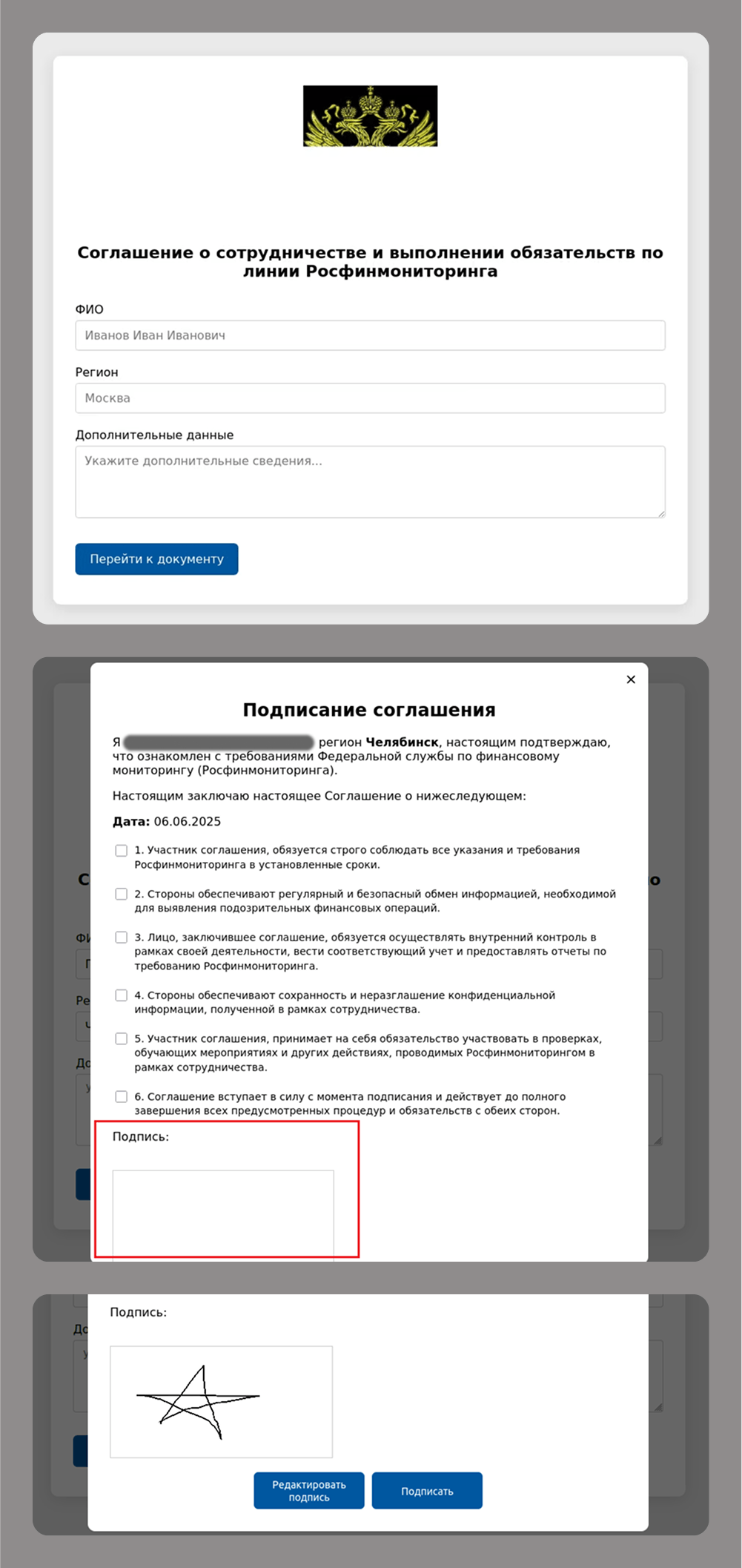

Ahora, en lugar de centrarse en robar nombres de usuarios y contraseñas, los atacantes están pasando a recopilar datos de identidad que no se pueden cambiar, como huellas digitales, imágenes de rostros, firmas (electrónicas o en papel) y voz.

Por ejemplo, con la excusa de confirmar la cuenta del usuario en un servicio de anuncios, los estafadores exigen se le otorgue acceso a la cámara a un sitio de phishing, para recopilar datos biométricos.

En el sector corporativo, los delincuentes muestran gran interés en las firmas electrónicas, cuya pérdida conlleva riesgos reputacionales y financieros para las empresas. Es por eso que el acceso a servicios de firma de documentos como DocuSign se convierte en un objetivo en los ataques selectivos de phishing.

Además, las firmas manuscritas también interesan a los ciberdelincuentes modernos, ya que siguen siendo imprescindibles para las operaciones legales y financieras.

Estos ataques van de la mano con los intentos de los estafadores de obtener acceso a cuentas de servicios gubernamentales, bancos y sistemas corporativos, donde estos datos se utilizan para la autentificación.

Las cuentas en estos recursos suelen estar protegidas con autentificación de dos factores. Con mayor frecuencia, el segundo factor es una contraseña de un solo uso (OTP, One Time Password), enviada por SMS o como notificación push. El método más común para obtener el OTP es crear páginas falsas con un formulario de ingreso de código, o bien solicitarlo durante una llamada telefónica.

Se han vuelto comunes los casos de ingeniería social en los que los delincuentes, sabiendo el nivel de consciencia de los usuarios ante el fraude, les ofrecen supuesta “protección” o “ayuda para las víctimas”. Por ejemplo, envían a la víctima en un mensaje SMS un código falso que no significa nada. Luego, bajo un pretexto muy seductor, por ejemplo, en nombre de un mensajero que entrega flores o un paquete valioso, la obligan a proporcionar este código. Dado que el mensaje SMS parece provenir de un servicio de mensajería o una tienda de flores, la historia de los delincuentes puede parecer convincente. En el siguiente paso, llaman a la víctima haciéndose pasar por organismos gubernamentales con un mensaje urgente, diciéndole que acaba de caer en un sofisticado phishing, y mediante intimidaciones y amenazas la convencen de revelar el código de un solo uso real enviado por el servicio de interés de los ciberdelincuentes.

Conclusiones

El phishing y las estafas están evolucionando gracias a la inteligencia artificial y a las nuevas tecnologías, mientras que el creciente nivel de conciencia de los usuarios sobre el fraude hace que cambien las prioridades y surjan esquemas más sofisticados. Antes, los delincuentes se conformaban con enviar mensajes y sitios web falsos; hoy en día usan deepfakes, copias de voz, sustraen datos biométricos y obtienen información de los usuarios a lo largo de diferentes fases.

Tendencias principales:

- La personalización de ataques: la IA analiza las redes sociales y los datos corporativos para hacer que el phishing sea lo más verosímil posible.

- El uso de servicios legítimos: los delincuentes explotan plataformas confiables, como Google Translate y Telegraph.

- El robo de datos inmutables: la biometría, las firmas y la voz se está convirtiendo en objetivos deseados.

- Métodos más complejos para eludir la autentificación de 2 factores (2FA): los estafadores implementan esquemas de ingeniería social en múltiples etapas.

¿Cómo protegerse?

- Evalúe con rigor las llamadas, correos y mensajes inesperados. No abra los enlaces de dichos correos, incluso si parecen seguros. Si planea abrirlos, asegúrese de que de verdad dirijan a donde dicen que llevarán (por ejemplo, colocando el cursor sobre él si usa una PC, o mediante una pulsación prolongada en el teléfono).

- Verifique el origen de cualquier solicitud de ingreso de datos. No le diga a nadie la contraseña de uso único (OTP) que reciba, incluso si la persona que llama se presenta como “empleado del banco”.

- Analice con cuidado el contenido para verificar si es real. Para reconocer los deepfakes, busque movimientos no naturales de los labios o sombras en el vídeo. Además, es recomendable desconfiar de cualquier vídeo con celebridades que ofrezcan regalos demasiado generosos.

- Limite su rastro digital. No publique en redes sociales fotos de documentos ni información sobre el trabajo (nombres de departamentos, nombres de jefes).

Nuevas tendencias en el phishing y las estafas: cómo la IA y las redes sociales están cambiando las reglas del juego