Se conmemora el segundo Día del Antiransomware en el mundo y no hay forma de negarlo: el ransomware se convirtió en la palabra de moda en la comunidad de seguridad. Y por una buena razón. Si bien la amenaza estuvo a nuestros alrededores por un largo tiempo, esto ha cambiado. Año tras año, los atacantes se fortalecieron, las metodologías se ajustaron y, por supuesto, las víctimas sufrieron filtraciones. Sin embargo, la mayor parte de la atención que obtiene el ransomware en los medios se enfoca en los relatos de los cuales las empresas son víctimas. En este informe, daremos un paso atrás de los ciclos nuevos de ransomware que vemos todos los días y seguiremos el camino hasta el centro del ecosistema para entender cómo se organiza.

Primero, desmentimos tres ideas preconcebidas que obstruyen la comprensión apropiada de la amenaza del ransomware. Luego, nos adentramos en la Internet oscura para demostrar cómo los ciberdelincuentes interactúan entre ellos y los tipos de servicios que brindan. Y, finalmente, concluimos con una descripción de dos marcas de ransomware de alto perfil: REvil y Babuk.

Sin importar lo mucho que trabajamos en este informe, le recomendamos que, antes de comenzar a leerlo, se asegure de que sus datos estén respaldados de manera segura.

Parte I: tres ideas preconcebidas sobre el ransomware

Idea n.º 1: las pandillas de ransomware son pandillas

Con el aumento de la caza mayor en 2020, vimos el surgimiento de varios grupos de alto perfil en el mundo del ransomware. Los delincuentes descubrieron que sería más probable que las víctimas paguen rescates si pudieran establecer algún tipo de reputación anteriormente. A fin de garantizar que no se ponga en duda la capacidad que tienen para restaurar archivos cifrados, cultivaron una presencia en línea, escribieron comunicados de prensa y, por lo general, se aseguraron de que su nombre les resulte conocido a todas las víctimas potenciales.

Pero, gracias a que se ubicaron en el centro de atención, tales grupos ocultaron la complejidad real del ecosistema del ransomware. Desde afuera, parecen ser entidades individuales, pero en realidad son la punta del iceberg. Una cantidad importante de participantes intervienen en la mayoría de los ataques, y el aporte clave es que se suministran servicios entre ellos mediante mercados web oscuros.

Los creadores de bots y los revendedores de cuentas tienen la función de proporcionar el acceso inicial a la red de la víctima. Otros miembros de este ecosistema, a los que llamaremos el equipo rojo a los fines de este análisis, usan este acceso inicial para obtener el control completo de la red objetivo. Durante este proceso, recopilan información sobre la víctima y roban documentos internos. Es posible que tales documentos se reenvíen a un equipo tercerizado de analistas, que intentará determinar el estado financiero real del objetivo para establecer el precio de rescate más alto que pueden pagar. Los analistas también continúan buscando cualquier información confidencial o incriminatoria que puedan usar para respaldar sus tácticas de extorsión: el objetivo es ejercer la mayor cantidad de presión en los responsables de la toma de decisiones. Cuando el equipo rojo está listo para lanzar el ataque, adquirirá un producto de ransomware de los desarrolladores de la web oscura, por lo general a cambio de un porcentaje del pago del rescate. Un papel opcional en este punto es el del desarrollador de empaquetadores, que puede agregar capas de protección al programa de ransomware y hacerlo más difícil de detectar por parte de los productos de seguridad durante las pocas horas que necesita para cifrar la red completa. Finalmente, las negociaciones con las víctimas pueden estar a cargo de otro equipo y, cuando se paga el rescate, se necesita un nuevo conjunto de habilidades para lavar la criptomoneda obtenida.

Un dato importante es que no es necesario que los diferentes participantes de esta “cadena de valores del ransomware” se conozcan personalmente entre sí y, de hecho, esto no sucede. Interactúan entre ellos mediante alias en Internet e intercambian servicios con criptomoneda. Por lo tanto, arrestar a alguna de estas entidades (a pesar de que resulte útil por motivos de disuasión), no sirve de mucho para frenar el ecosistema, dado que no se puede obtener la identidad de los coautores y, además, el vacío generado se ocupa de inmediato con otros proveedores.

El mundo del ransomware debe entenderse como un ecosistema y tratarse como tal: es un problema que solo puede abordarse de manera sistemática. Por ejemplo, hay que evitar que la moneda circule dentro de este, lo cual implica no pagar rescates en primer lugar.

Idea n.º 2: el ransomware dirigido está dirigido

La descripción anterior del ecosistema del ransomware tiene consecuencias notables con respecto a la manera en la que se seleccionan las víctimas. Sí, los grupos delincuentes se están volviendo más fuertes y piden rescates cada vez mayores. Pero los ataques de ransomware tienen un aspecto oportunista. Hasta donde sabemos, estos grupos no examinan el periódico Financial Times para decidir a quién perseguirán.

Para sorpresa, las personas que obtienen el acceso inicial a la red de la víctima no son las que implementan el ransomware después, y es útil pensar en la recopilación de accesos como un negocio completamente diferente. Para que sea viable, los vendedores necesitan un flujo constante de “producto”. No tiene sentido, desde el punto de vista financiero, dedicar semanas intentando filtrarse en un objetivo difícil predeterminado como una de las empresas de Fortune 500, ya que no hay garantía de conseguirlo. En cambio, los vendedores de acceso persiguen las oportunidades más asequibles. Hay dos fuentes principales para tales accesos:

- Los propietarios de botnets. Las familias de malware conocidas están involucradas en las campañas más masivas y de mayor alcance. Su objetivo principal es crear redes de computadoras infectadas, pero la infección solo está inactiva en este punto. Los propietarios de botnets (creadores de bots) venden el acceso a las máquinas de la víctima a granel como un recurso que puede generar dinero de muchas maneras, como la organización de ataques de DDoS, la distribución de spam o, en el caso del ransomware, mediante el acceso no autorizado en esta infección inicial para obtener un punto de apoyo en el objetivo potencial.

- Los vendedores de acceso. Hackers que están en busca de vulnerabilidades expuestas públicamente (ataques de día 1) en software conectado a Internet, como aplicaciones VPN o puertas de enlace de correo electrónico. En cuanto se expone una vulnerabilidad, comprometen la mayor cantidad de servidores afectados que sea posible antes de que los defensores apliquen las actualizaciones correspondientes.

Ejemplo de una oferta para vender acceso al RDP de una organización

En ambos casos, únicamente después los atacantes retroceden un paso y descifran a quién vulneraron y si es probable que esta infección acabe en el pago de un rescate. Los participantes del ecosistema del ransomware no realizan ataques dirigidos, ya que difícilmente eligen perseguir entidades específicas. Entender esta cuestión destaca la importancia de que las empresas actualicen sus servicios en Internet de forma oportuna y tengan la capacidad para detectar infecciones inactivas antes de que las aprovechen de forma indebida.

Idea n.º 3: los ciberdelincuentes son delincuentes

Bueno, técnicamente lo son. Pero también es un área que es más de lo que parece debido a la diversidad del ecosistema del ransomware. Por supuesto, hay una porosidad documentada entre el ecosistema del ransomware y otros dominios del cibercrimen como la piratería de puntos de venta (PoS) y de tarjetas de crédito. Pero vale la pena señalar que no todos los miembros de este ecosistema proceden del submundo del cibercrimen. Antes, los ataques de ransomware de alto perfil se usaban como medios destructivos. Es razonable pensar que algunos participantes de las APT todavía recurren a tácticas similares para desestabilizar la economía de los rivales a la vez que mantienen una negación plausible sólida.

Sobre esta lógica, lanzamos un informe el año pasado sobre el grupo Lazarus, que experimentaba en la caza mayor. ClearSky identificó una actividad similar que atribuían al APT de Fox Kitten. Los observadores notaron que la rentabilidad obvia de los ataques de ransomware atrajo a este ecosistema a algunos participantes de amenazas patrocinadas por el estado como una manera de eludir sanciones internacionales.

Nuestros datos indican que tales ataques de ransomware representan solo una fracción insignificante del total. A pesar de que no constituyen una brecha en aquello contra lo cual las empresas necesitan poder defenderse, su mera existencia crea un riesgo adicional para las víctimas. El 1 de octubre de 2020, la OFAC del Departamento del Tesoro de los EE. UU. lanzó un memorando que aclaraba que las empresas que transferían dinero a los atacantes tenían que asegurarse de que los receptores no estuvieran sujetos a sanciones internacionales. Este anuncio pareció ser eficaz dado que ya afectó al mercado del ransomware. No hace falta aclarar que realizar procesos de debida diligencia en operadores de ransomware es un desafío de por sí.

Parte II: las trampas de la red oscura

A través de las rutas del mercado

Cuando se trata de la venta de bienes o servicios digitales relacionados con el cibercrimen en la red oscura, la mayoría de la información se agrega en unas pocas plataformas grandes, aunque hay muchas plataformas temáticas más pequeñas que se enfocan en un solo tema o producto. Analizamos tres foros principales en los que se agregan ofertas relacionadas con el ransomware. Estos foros son las plataformas principales en las que se comunican y negocian de forma activa los ciberdelincuentes que trabajan con el ransomware. A pesar de que los foros presentan cientos de anuncios y ofertas diferentes, para el análisis elegimos solo unas pocas decenas de ofertas que los administradores de los foros verificaron y que estaban ubicadas en grupos que tienen una reputación establecida. Estos anuncios incluyen una variedad de ofertas disponibles en inglés y ruso, desde la venta de código fuente hasta anuncios de contratación actualizados con regularidad.

Diferentes tipos de ofertas

Como señalamos anteriormente, el ecosistema del ransomware consta de participantes que asumen diferentes papeles. Los foros de la red oscura reflejan parcialmente esta situación, aunque las ofertas en estos mercados apuntan principalmente a la venta o a la contratación. Como cualquier otro mercado, cuando los operadores necesitan algo, actualizan de manera activa sus ubicaciones de anuncios en foros y las quitan cuando lo consiguen. Los desarrolladores de ransomware y los operadores de programas de ransomware asociados (más conocidos como Ransomware como servicio) ofrecen lo siguiente:

- Invitaciones para unirse a redes de socios, programas asociados para operadores de ransomware

- Anuncios de código fuente de ransomware o creadores de ransomware

El primer tipo de participación supone una asociación prolongada entre el operador del grupo de ransomware y el afiliado. Generalmente, el operador de ransomware obtiene una parte de la ganancia que oscila entre el 20 y el 40 %, mientras que el 60 y 80 % restante se lo queda el afiliado.

Ejemplos de ofertas que enumeran las condiciones de pago en los programas de socios

Mientras que muchos operadores de ransomware buscan socios, algunos venden el código fuente de ransomware o paquetes de ransomware del tipo “hágalo usted mismo”. Tales ofertas varían entre los USD 300 y los USD 5000.

La venta del código fuente de ransomware o la venta de muestras filtradas es una manera fácil de hacer dinero a partir del ransomware en términos de competencias técnicas y esfuerzo invertido por el vendedor. Sin embargo, tales ofertas a su vez generan menor cantidad de dinero, ya que el código fuente y las muestras pierden su valor rápidamente. Hay dos tipos diferentes de ofertas: con asistencia y sin ella. Si el ransomware se adquiere sin asistencia, una vez que lo detectan las soluciones de ciberseguridad, el comprador necesitaría descifrar de manera independiente cómo volver a generar un paquete o encontrar un servicio que lo realice de manera sencilla, lo cual las soluciones de seguridad pueden detectar fácilmente.

Las ofertas con asistencia (aunque están más esparcidas en el mercado de malware financiero) generalmente brindan actualizaciones con regularidad y toman decisiones sobre las actualizaciones de malware.

En este contexto, el estado de las ofertas de foros de la red oscura no cambió demasiado en comparación con el año 2017.

A veces, los desarrolladores de software publicitan a los creadores y el código fuente como una compra única sin asistencia al cliente

Las ofertas de una suscripción al ransomware y servicios adicionales se ven muy similares a cualquier anuncio de productos legítimos (con diferentes beneficios y rangos de precio)

Algunos de los participantes más importantes no se ven en la red oscura

Aunque la cantidad y la gama de ofertas disponibles en la red oscura definitivamente no son pequeñas, los mercados no reflejan el ecosistema completo del ransomware. Algunos grupos de ransomware grandes trabajan de manera independiente o encuentran socios directamente (por ejemplo, según nuestros conocimientos, Ryuk pudo acceder a algunos de los sistemas de las víctimas luego de una infección de Trickbot, lo cual apunta a una sociedad potencial entre dos grupos). Por consiguiente, los foros generalmente presentan a los participantes más pequeños: operadores de RaaS medianos, actores más pequeños que venden código fuente y novatos.

Reglas básicas para los afiliados en la red oscura

El mercado del ransomware es cerrado, y los operadores que están detrás tienen mucho cuidado con respecto a con quién eligen trabajar. Esta precaución se refleja en los anuncios que ubican los operadores y los criterios que colocan a la hora de elegir a los socios.

La primera regla general tiene que ver con las restricciones geográficas impuestas a los operadores. Cuando un operador de malware trabaja con socios, evita el uso de dicho malware en la jurisdicción en la que se sitúa. Esta regla se respeta estrictamente, y los socios que no la cumplen pierden su acceso a los programas con los que estuvieron trabajando.

Además, los operadores analizan a los socios potenciales para disminuir las chances de contratar a un oficial encubierto, por ejemplo, mediante una verificación de su conocimiento de la historia del país al que dicen pertenecer, como se ilustra en el ejemplo a continuación. También es posible que impongan limitaciones nacionales en función de sus opiniones políticas o, incluso, con respecto a la forma en la que los operadores intentan proporcionar su seguridad de distintas maneras.

En este ejemplo, la pandilla examina a los afiliados nuevos mediante preguntas sociales o políticas generales relacionadas con países exmiembros de la Comunidad de Estados Independientes (CEI) que solo podrían contestar los hablantes nativos de ruso.

Según este anuncio, Avaddon podría considerar a los afiliados hablantes de inglés si tienen una reputación establecida o si pueden proporcionar un depósito

Los comerciantes

Para proporcionar una descripción general más detallada, elegimos dos de los casos de ransomware de caza mayor más notables del 2021. El primero es el de pandilla de REvil (también conocida como Sodinokibi). Desde 2019, este ransomware se anunció en los foros clandestinos y tiene una gran reputación como operador de RaaS. El nombre de la pandilla “REvil” aparece frecuentemente en los títulos de noticias en la comunidad de infoseguridad. En sus ataques, los operadores de REvil solicitan los recates más altos del 2021.

El otro es el de Babuk Locker. Babuk es la primera amenaza de RaaS nueva descubierta en 2021, la cual también demuestra un grado de actividad elevado.

REvil

Ejemplo de una ubicación de anuncio de un programa de afiliados de REvil en un foro clandestino

REvil es una de las operaciones de RaaS más prolíficas. La primera actividad del grupo se observó en abril de 2019, luego del final de la operación de GandCrab, otra pandilla de ransomware que ya desapareció.

Para distribuir el ransomware, REvil incorpora afiliados que se contratan en foros de ciberdelincuentes. La solicitud del rescate se basa en los ingresos anuales de la víctima, y los distribuidores ganan entre el 60 y el 75 % del rescate. Se usa la criptomoneda Monero (XMR) para el pago. Según la entrevista con el operador de REvil, la pandilla ganó alrededor de 100 millones de dólares a partir de sus operaciones en 2020.

Los desarrolladores actualizan con regularidad el ransomware de REvil para evitar la detección y mejorar la fiabilidad de los ataques en curso. El grupo informa todas las actualizaciones importantes y las nuevas posiciones disponibles en el programa de socios en las secuencias de mensajes de los foros de ciberdelincuentes. El 18 de abril de 2021, el desarrollador anunció que la implementación de ransomware para *nix se estaba sometiendo a pruebas cerradas.

REvil informa sobre las pruebas internas de la implementación de ransomware para *nix

Detalles técnicos

REvil usa el algoritmo de flujo simétrico Salsa20 para cifrar contenido de archivos y las claves para acceder a ellos con un algoritmo asimétrico de curva elíptica. La muestra de malware tiene un bloque de configuración cifrado con muchos campos, lo cual permite que los atacantes ajusten la carga útil. El ejecutable puede finalizar los procesos de la lista de rechazados antes del cifrado, extraer la información básica del anfitrión, cifrar los archivos y las carpetas de la lista de admitidos en los dispositivos de almacenamiento local y los archivos compartidos de la red. Una descripción más detallada de las capacidades técnicas de REvil está disponible en nuestros informes privados y públicos.

El ransomware ahora se distribuye principalmente mediante accesos al RDP comprometidos, phishing y vulnerabilidades de software. Los afiliados son responsables de obtener el acceso inicial a las redes corporativas e implementar el bloqueo; es una práctica estándar para el modelo de RaaS. Hay que aclarar que la pandilla tiene reglas de contratación muy estrictas para los afiliados nuevos: REvil contrata únicamente socios hablantes de ruso altamente calificados y con experiencia en la obtención del acceso a las redes.

Luego de la filtración exitosa, los siguientes pasos son la elevación de privilegios, el reconocimiento y el movimiento lateral. Luego, los operadores evalúan, extraen y cifran los archivos confidenciales. La siguiente etapa corresponde a las negociaciones con la empresa atacada. Si la víctima decide no pagar su rescate, los operadores de REvil comenzarán a publicar los datos confidenciales de la empresa atacada en un sitio “Happy blog” de .onion. Recientemente, la táctica de publicar datos confidenciales extraídos en sitios de filtración se volvió una tendencia dominante entre los participantes de la caza mayor.

Ejemplo de una publicación del blog de REvil que incluye datos robados de la víctima

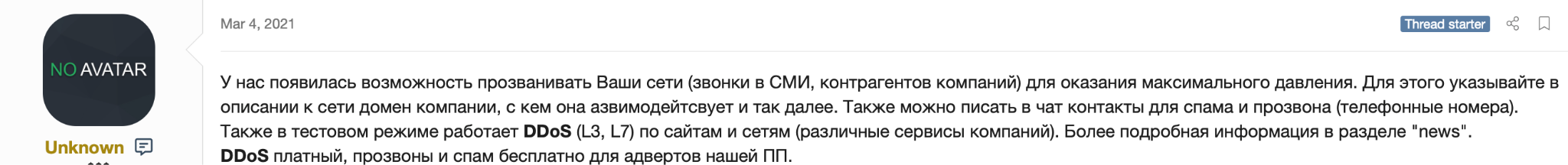

Vale la pena señalar que los operadores de ransomware comenzaron a usar las llamadas de voz a socios empresariales de la víctima y periodistas y ataques de DDoS para forzar a las víctimas a pagar su rescate. En marzo de 2021, según el operador, la pandilla lanzó un servicio para contactar a los socios de la víctima y a los medios para ejercer mayor presión sin costo para los afiliados, y DDoS (L3, L7) como un servicio pago.

REvil anuncia una nueva capacidad para organizar llamadas a los medios y los socios de los objetivos a fin de ejercer presión adicional para que paguen el rescate

Según nuestra investigación anterior, este malware afectó a cerca de 20 sectores empresariales. El porcentaje más alto de víctimas corresponde al sector de ingeniería y fabricación (30 %), seguido por el sector financiero (14 %), servicios profesionales y de atención al cliente (9 %), el sector legal (7 %), y TI y telecomunicaciones (7 %).

Las víctimas de esta campaña incluyen empresas como Travelex, Brown-Forman Corp, el grupo farmacéutico Pierre Fabre y la firma legal de celebridades Grubman Shire Meiselas & Sacks. En marzo de 2021, la pandilla se filtró en Acer y pidió el rescate más alto registrado de 50 millones de dólares. El 18 de abril de 2021, un miembro del grupo REvil anunció que la pandilla estaba a punto de declarar el “ataque de perfil más alto que hayan realizado” en una publicación de foros, en la que los ciberdelincuentes contrataban afiliados nuevos. El 20 de abril, el grupo publicó en el sitio “Happy blog” una cantidad de presuntos proyectos para dispositivos de Apple. De acuerdo con los atacantes, los datos se robaron de la red de Quanta. Quanta Computer es un fabricante basado en Taiwán y es uno de los socios de Apple. La solicitud de rescate inicial de Quanta fue de 50 millones de dólares.

En los últimos trimestres, la actividad dirigida de REvil mostró un gran pico

La pandilla REvil es el ejemplo perfecto de un participante de la caza mayor. En 2021, observamos la tendencia de rescates aumentados por datos confidenciales de las empresas comprometidas. El uso de tácticas nuevas para presionar a la víctima, el desarrollo activo de una versión no Windows y el contrato regular de afiliados nuevos sugiere que la cantidad y la escala de los ataques simplemente crecerán en 2021.

Babuk

Otro participante de la situación de caza mayor en 2021 es Babuk Locker. A comienzos de 2021, observamos varios incidentes con este ransomware.

A finales de abril de 2021, los participantes de las amenazas detrás de Babuk anunciaron el final de su actividad y declararon que harían que su código fuente estuviera disponible de manera pública para “hacer algo como un RaaS de código abierto”. Esto significa que probablemente veamos una nueva ola de actividad de ransomware en cuanto diferentes participantes de amenazas más pequeños adopten el código fuente filtrado para sus operaciones. Esta situación ya sucedió anteriormente con otros proyectos de RaaS y MaaS; Cerberus, el troyano bancario para Android, es un buen ejemplo de lo sucedido el año pasado.

Anuncio de Babuk sobre el fin de su operación

El grupo personaliza cada muestra para cada víctima (similar a REvil), ya que incluye un nombre configurado en el código fuente de la organización, una nota de ransomware personal y extensiones de archivos cifrados. Los operadores de Babuk también usan el modelo de Ransomware como servicio (RaaS). Antes de la infección, los afiliados o los operadores comprometen la red objetivo para poder identificar cómo implementar el ransomware de manera eficaz y evaluar los datos confidenciales a fin de establecer el precio de rescate más alto elegible para la víctima. El equipo detrás de Babuk define a su grupo como cyberpunks que “prueban aleatoriamente la seguridad de las redes corporativas” usando el RDP como un vector de infección. La pandilla ofrece el 80 % de la ganancia del rescate a sus afiliados.

Ejemplo de una ubicación de anuncio por parte del programa de afiliados de Babuk

Babuk publicita en foros clandestinos tanto de idioma ruso como de idioma inglés. A comienzos de enero de 2021, un miembro de ese foro anunció el nuevo ransomware de Babuk, y las siguientes publicaciones se enfocaron en actualizaciones y contratación de afiliados.

Anuncio de Babuk para la prensa que explicaba su estrategia y su elección de víctimas

La lista de admitidos de víctimas de Babuk incluye los siguientes países: China, Vietnam, Chipre, Rusia y otros países de la CIS. Además, los operadores no permiten que se comprometan hospitales, organizaciones caritativas sin fines de lucro y empresas con ingresos anuales menores a 30 millones de dólares, según ZoomInfo. Para unirse al programa de afiliados, un socio debe aprobar la entrevista sobre los hipervisores Hyper-V y ESXi.

Babuk generó titulares como la probable primera pandilla de ransomware con una posición públicamente negativa hacia las comunidades LGBT y BlackLiveMatters (BLM). Esto se debe a que el grupo excluyó a estas comunidades de la lista de admitidos. Sin embargo, en la publicación sobre los resultados de su trabajo de 2 meses en el sitio de filtración de datos de Babuk, la pandilla informó que agregaron a las organizaciones caritativas y las fundaciones de LGBT y BLM a la lista de admitidos.

Detalles técnicos

Para el cifrado, Babuk usa un algoritmo simétrico combinado con Elliptic curve Diffie–Hellman (ECDH). Después del cifrado realizado correctamente, el malware deja una nota de rescate configurada en el código fuente de “How To Restore Your Files.txt” (Cómo recuperar sus archivos.txt) en cada directorio procesado. Además del texto, la nota de rescate contiene una lista de vínculos a capturas de pantalla de algunos datos extraídos. Los hechos prueban que la muestra de malware se fabrica luego de la extracción de datos de la víctima; como se menciona anteriormente, cada muestra se personaliza para el objetivo específico.

En la nota de rescate, la pandilla también sugiere a la víctima que comience el proceso de negociación mediante su portal de chat personal. Estas acusaciones no se vinculan exclusivamente a Babuk, pero se presentan frecuentemente en las campañas de la caza mayor. Notablemente, el texto de la nota de rescate también contiene un vínculo privado a la publicación en el sitio de filtración de datos .onion al cual no se puede acceder desde la página principal del sitio. Hay algunas capturas de pantalla, como también una descripción en texto de los tipos de archivos robados y amenazas generales dirigidas a la víctima. Si la víctima decide no negociar con los ciberdelincuentes, el vínculo hacia esta publicación se hará público.

Sitio de filtración de datos de Babuk

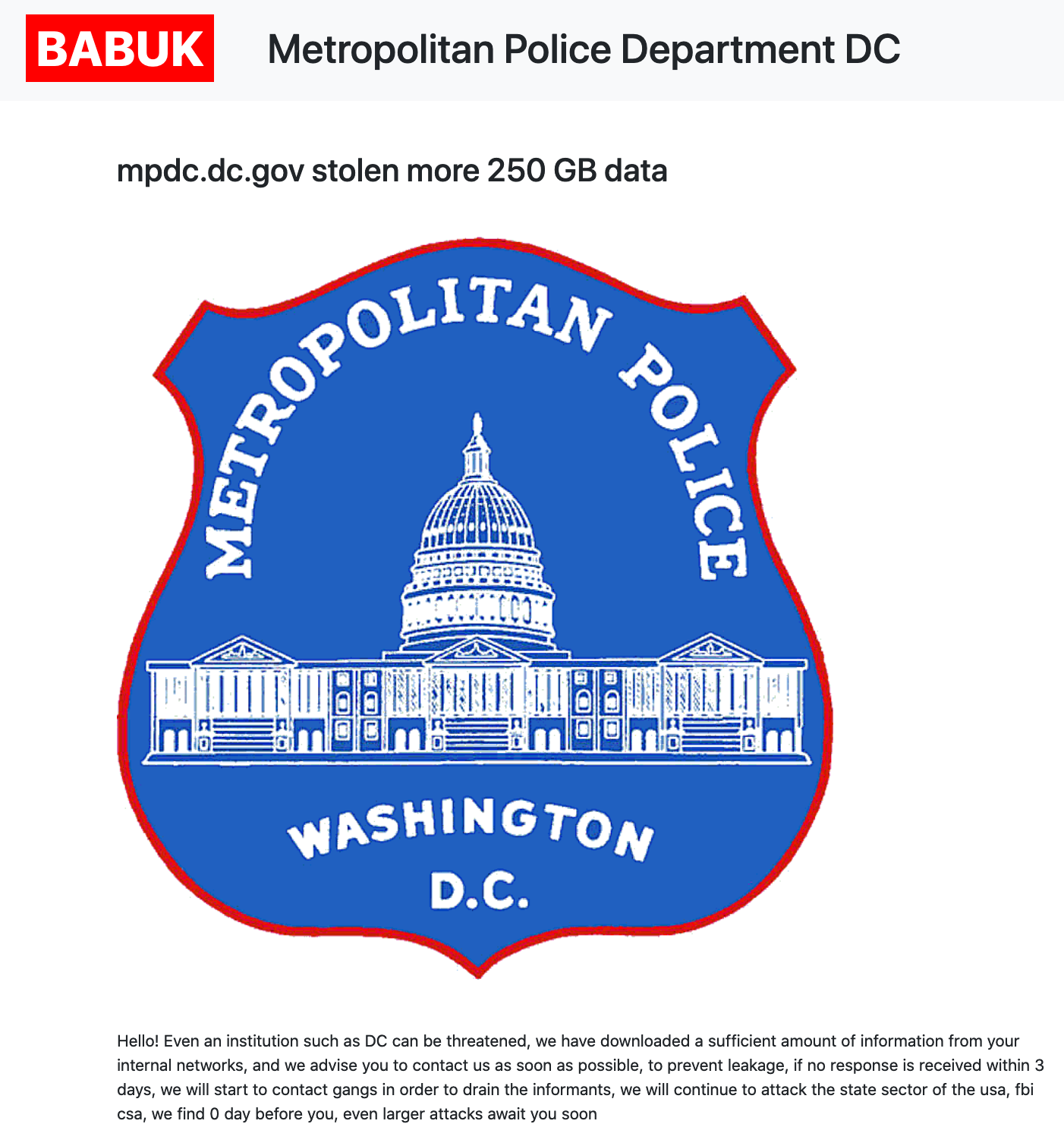

El grupo detrás de Babuk Locker se dirige principalmente a organizaciones industriales grandes de Europa, EE. UU. y Oceanía. Las industrias objetivo incluyen los servicios de transporte, el sector de servicios de salud y diferentes proveedores de equipamiento industrial, pero no se limitan a estas. De hecho, los casos recientes muestran que los operadores de Babuk están ampliando sus objetivos. El 26 de abril, el Departamento de Policía de D.C. confirmó que su red resultó vulnerada, por lo cual el operador de Babuk asumió la responsabilidad anunciando el ataque en su sitio de filtración .onion.

Anuncio de Babuk del ataque exitoso al Departamento de Policía de D.C.

De acuerdo con la publicación de este sitio, la pandilla pudo extraer más de 250 GB de datos de la red del Departamento de Policía Metropolitana de Washington. Hasta el momento de este informe, el departamento policial tuvo tres días para comenzar el proceso de negociación con los atacantes o, de lo contrario, el grupo comenzaría a filtrar los datos a las pandillas delincuentes. Babuk también advirtió que continuaría atacando al sector estatal de los EE. UU.

Capturas de pantalla del operador de Babuk de los datos robados a la red del Departamento de Policía de D.C. publicados en el sitio de filtración de la red oscura

Conclusión

El 23 de abril de 2021, lanzamos las estadísticas de ransomware que revelaban un descenso significativo en la cantidad de usuarios que se enfrentaban a esta amenaza. No debemos malinterpretar estos números: a pesar de que es cierto que ahora es menos probable que individuos elegidos al azar se enfrenten al ransomware, el riesgo para las empresas es más alto que nunca.

Ya que el objetivo siempre es aumentar las ganancias al máximo, el ecosistema del ransomware evolucionó y ahora puede considerarse como una amenaza sistemática para empresas de todo el mundo.

Hubo un momento en el que las pymes podían ignorar, en gran parte, los desafíos impuestos por la seguridad de la información: eran demasiado pequeñas como para aparecer en el radar de los participantes de las APT, pero aun así eran lo suficientemente grandes como para no verse afectadas por los ataques aleatorios y genéricos. Estos días terminaron, y todas las empresas actualmente están en una posición en la que deben estar preparadas para eludir a los grupos delincuentes. Afortunadamente, tales atacantes por lo general perseguirán las oportunidades más asequibles, y establecer prácticas de seguridad básicas hará una gran diferencia.

El 12 de mayo, Día del Antiransomware, Kaspersky alienta a las organizaciones a seguir estas prácticas recomendadas para proteger a su organización contra el ransomware:

- Mantenga el software actualizado siempre en todos sus dispositivos para evitar que los atacantes se infiltren en su red aprovechando las vulnerabilidades.

- Concentre su estrategia de defensa en detectar los movimientos laterales y la extracción de datos en Internet. Preste atención especial al tráfico en curso para detectar las conexiones de los ciberdelincuentes. Establezca copias de seguridad fuera de línea para que los intrusos no puedan utilizarlas indebidamente. Asegúrese de que pueda acceder a ellas rápidamente en caso de emergencia si fuera necesario.

- Para proteger el entorno corporativo, eduque a sus empleados. Los cursos de capacitación específicos pueden ayudar, como los que se proporcionan en Kaspersky Automated Security Awareness Platform. Hay una clase gratuita sobre cómo protegerse de los ataques de ransomware que está disponible aquí.

- Lleve a cabo una auditoría de ciberseguridad de sus redes y corrija cualquier debilidad que se descubra en el perímetro o dentro de la red.

- Active la protección contra ransomware para todos los endpoints. Hay una herramienta gratuita llamada Kaspersky Anti-Ransomware Tool for Business que defiende las computadoras y los servidores del ransomware y otros tipos de malware, evita los exploits y es compatible con las soluciones de seguridad ya instaladas.

- Instale las soluciones antiAPT y EDR a fin de activar las capacidades para el descubrimiento y la detección de amenazas avanzadas, la investigación y la corrección oportuna de incidentes. Brinde acceso a su equipo del SOC a la última inteligencia frente a amenazas y mejore sus habilidades regularmente con capacitaciones profesionales. Solicite ayuda del proveedor de MDR si no tiene expertos internos de caza de amenazas. Ellos se harán responsables de encontrar, detectar y responder continuamente a las amenazas que se dirijan a su empresa. Todo lo anterior está disponible dentro del .

- Si es víctima, nunca pague el rescate. No podrá garantizar que se devuelvan sus datos, sino que alentará a los delincuentes a continuar con sus negocios. En cambio, informe el incidente a su agencia local de aplicación de políticas. Intente encontrar un descifrador en Internet; encontrará uno disponible en https://www.nomoreransom.org/es/index.html

El mundo del ransomware en 2021: quiénes, cómo y por qué