Particularidades del trimestre

Comprar un boleto sin quemarse en el intento

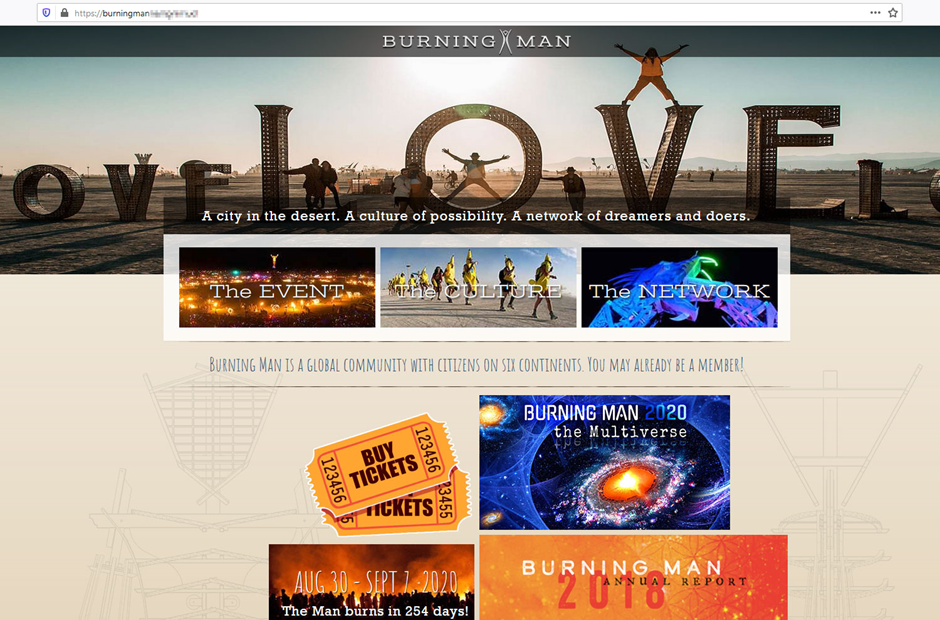

El festival Burning Man es uno de los eventos más esperados entre los fanáticos de recitales espectaculares e instalaciones artísticas. El principal obstáculo para las personas que desean asistir es la compra de entradas, porque no son asequibles: una entrada estándar cuesta 475 dólares, su número es limitado y el proceso de compra es todo un reto (ocurre en varias etapas, los datos de registro deben ingresarse en un momento exacto y si algo sale mal, puede que no haya una segunda oportunidad). Por lo tanto, las entradas que unos estafadores ofrecían por la mitad del precio en un sitio web falso, eran una excelente carnada.

Al hacer el sitio web, los estafadores se esforzaron para que su diseño fuera similar al del sitio original. Hasta la página con la descripción de las entradas era idéntica a la del sitio web oficial.

No obstante, había tres diferencias sustanciales con respecto al original: solo la página principal y la sección de compra de boletos funcionaban en el sitio, los boletos se vendían sin pasar por las etapas de registro y su precio difería de los precios en el sitio oficial (225 versus 475 dólares).

Estafadores ganadores del Oscar

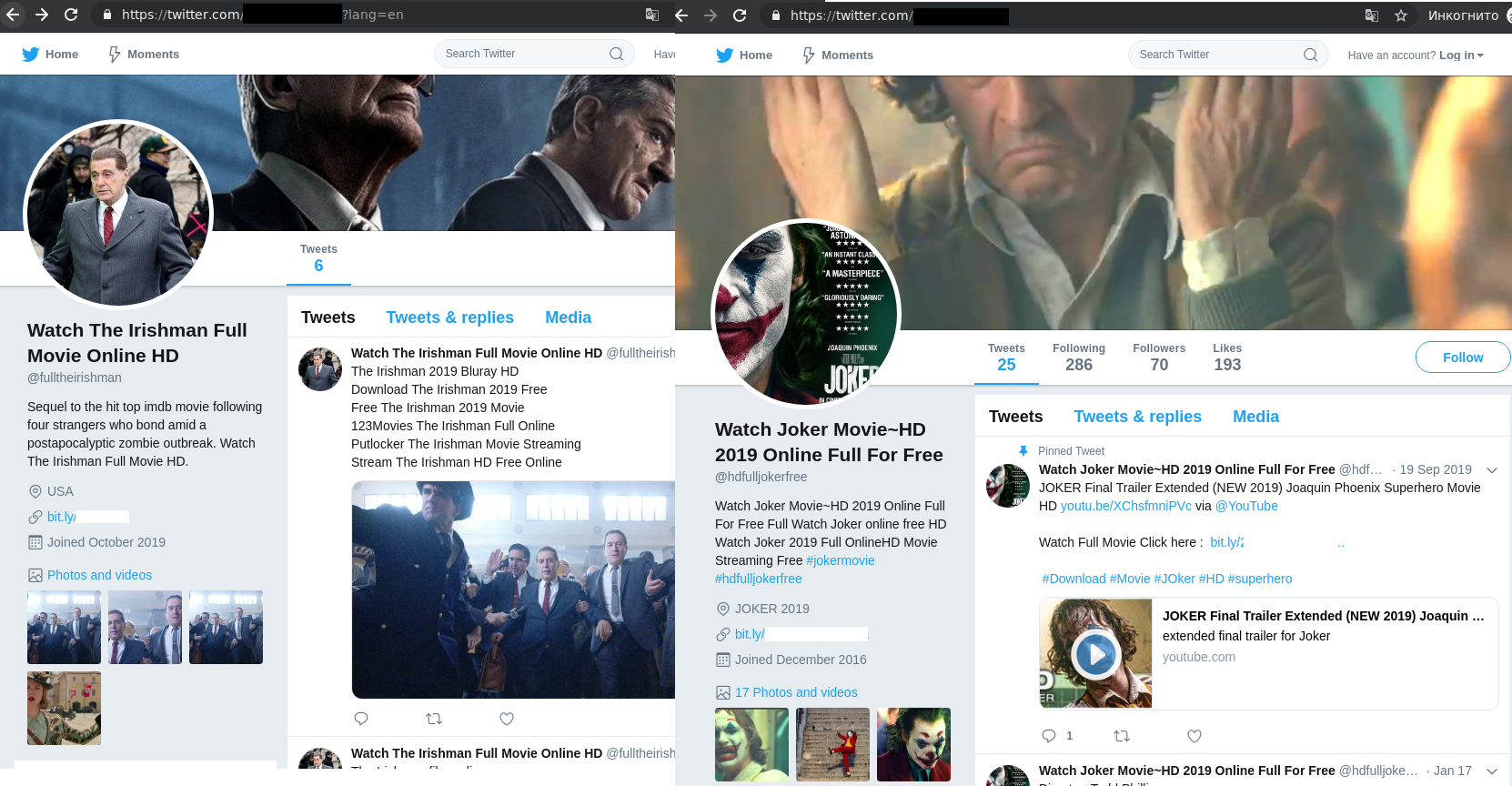

En febrero de 2020, se celebró la ceremonia de entrega de los premios de la Academia de las Artes y las Ciencias Cinematográficas de E.E.U.U.: el Oscar. Sin embargo, incluso antes de su apertura, aparecieron sitios en Internet que ofrecían ver gratis las películas nominadas. Los estafadores apuntaban a los usuarios que deseaban ver estas películas antes de la entrega de premios.

Para promover estos sitios, crearon cuentas de Twitter, cada una dedicada a una película nominada.

Para ver la película, a los interesados se les pedía ir al sitio web, donde se les mostraba los primeros minutos, y luego debían registrarse para seguir viéndola.

Al registrarse, la víctima debía ingresar la información de una tarjeta bancaria, supuestamente para confirmar su región de residencia. Por supuesto, después de hacerlo cierta cantidad de dinero desaparecía irremediablemente de su cuenta, pero la transmisión de la película no se reanudaba.

El usuario podría haberse puesto en guardia al ver que se usaban enlaces cortos en las publicaciones en las redes sociales. Los estafadores a menudo los usan en sus actividades, ya que es imposible determinar a dónde conduce la URL “acortada” sin seguirla.

Existen servicios especiales que permiten verificar qué hay oculto detrás de dicho enlace, además que ofrecen una ventaja adicional: el cliente recibe un veredicto sobre la seguridad del contenido del sitio. Una verificación tan exhaustiva es importante cuando se obtienen enlaces de una fuente no confiable.

Se alquila documento de identidad

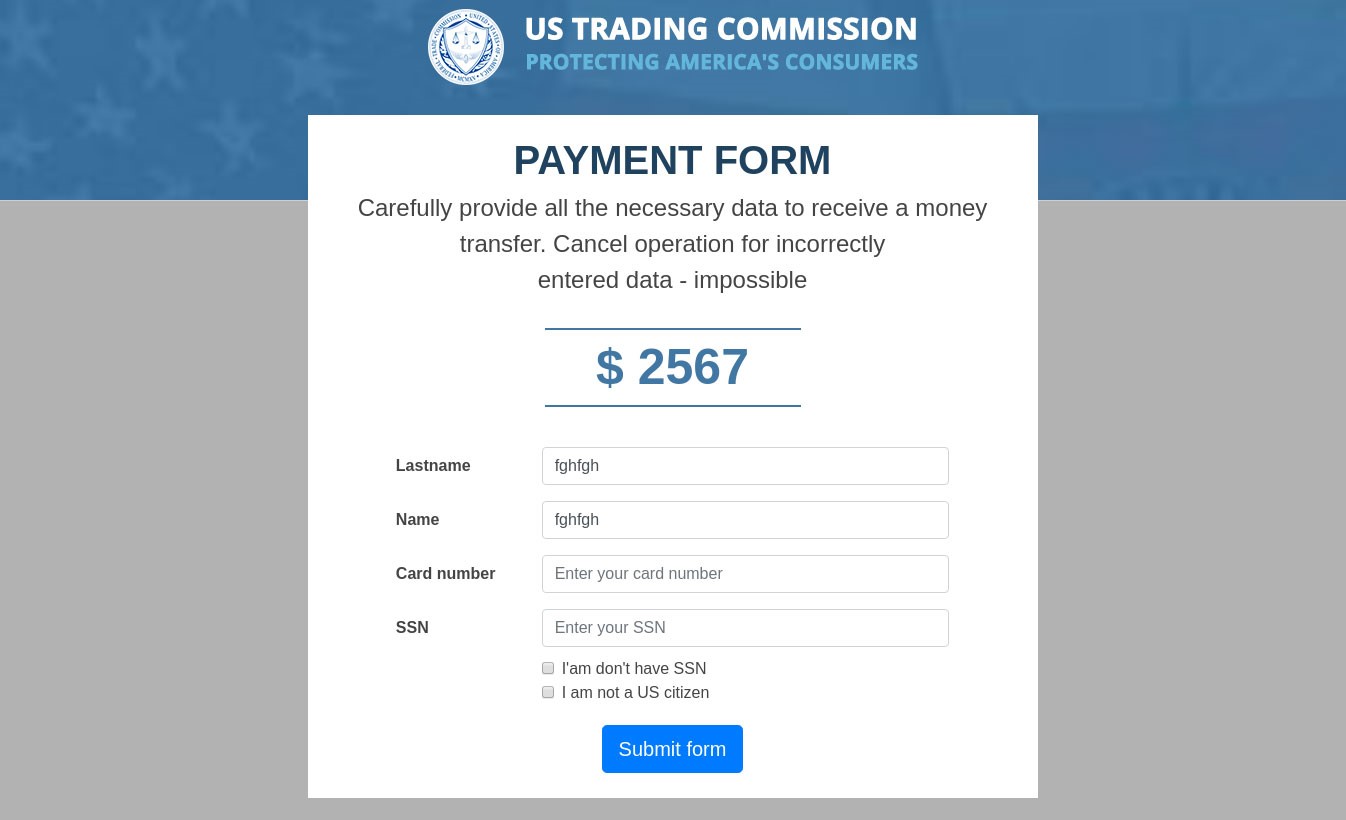

La Comisión Federal de Comercio (FTC, por sus siglas en inglés) puede imponer grandes multas a las empresas estadounidenses que han filtrado datos de clientes. Por ejemplo, en el caso de Facebook en 2019, la multa ascendió a 5 mil millones de dólares. Sin embargo, los usuarios a quienes les robaron sus datos no reciben ninguna compensación. Esto es lo que los estafadores aprovecharon al lanzar un envío masivo que ofrecía una compensación del inexistente Fondo de Protección de Datos Personales, creado por una falsa Comisión de Comercio de Estados Unidos.

Los atacantes, inspirados por la idea de los servicios para verificar cuentas en busca de fugas, crearon su propio servicio. Allí le ofrecían al visitante verificar si le habían robado los datos de su cuenta y, de ser así (y no hay otra variante, incluso si ingresa datos disparatados en el formulario), prometían una compensación “por la fuga de datos personales”.

Para recibir la compensación, no importaba la ciudadanía de la víctima, lo más importante era el nombre, apellido, teléfono y cuentas de redes sociales. Para darle mayor credibilidad, en la página aparecía varias veces un mensaje de advertencia sobre las graves consecuencias para aquellos que decidieran utilizar los datos de otras personas para obtener una compensación.

Para recibir los fondos, un ciudadano estadounidense tenía que ingresar un Número de Seguro Social (SSN). Todos los demás solo tenían que marcar la casilla “I’am don’t have SSN” (tales errores en los sitios “oficiales” son un buen indicador de su falsedad), después de lo cual se les ofrecía la opción de alquilar un SSN por 9 dólares. Es de destacar que incluso si el usuario ya tenía un SSN, se le ofrecía insistentemente alquilar otro.

Después de eso, se remitía a la víctima potencial a la página de pago, que mostraba una suma que dependía de la ubicación del usuario. Por ejemplo, a los usuarios de Rusia se les ofrecía hacer el pago en rublos.

Los estafadores actuaban según un esquema clásico (bastante difundido en el segmento ruso de Internet): le pedían a la víctima que pagara una pequeña comisión o un anticipo para recibir una gran cantidad de dinero. En el primer trimestre, se bloquearon 14 725 643 intentos de transferir usuarios a sitios con estafas similares.

Cataclismos y pandemia

Incendios en Australia

El desastre natural que azotó el continente australiano fue otra oportunidad de lucrar para los estafadores. Por ejemplo, un “correo nigeriano” contaba la historia de una moribunda millonaria con cáncer dispuesta a donar su capital para salvar los bosques australianos. Se le ofrecía a la víctima ayudarle a retirar sus ahorros de las cuentas, mediante el pago de una pequeña comisión, o “donar” fondos para pagar los servicios de un abogado, y después de un tiempo recibir una suma redonda como recompensa.

Además de los millonarios, también otros amantes de la naturaleza que querían contribuir a la lucha contra la furia de los elementos enviaron cartas más concisas, cuya esencia se reducía al mismo esquema de retiro de fondos.

COVID-19

Esquema nigeriano

Por supuesto, los estafadores no podían ignorar el beneficioso tema del COVID-19: filántropos inexistentes y moribundos millonarios ofrecía recompensas por ayudar con el retiro de fondos que irían a la ayuda humanitaria. Además, se invitaba a los destinatarios a ayudar con la producción de una vacuna milagrosa ya desarrollada o a participar en una lotería de caridad, cuyos beneficios ayudarían a los pobres afectados por la pandemia.

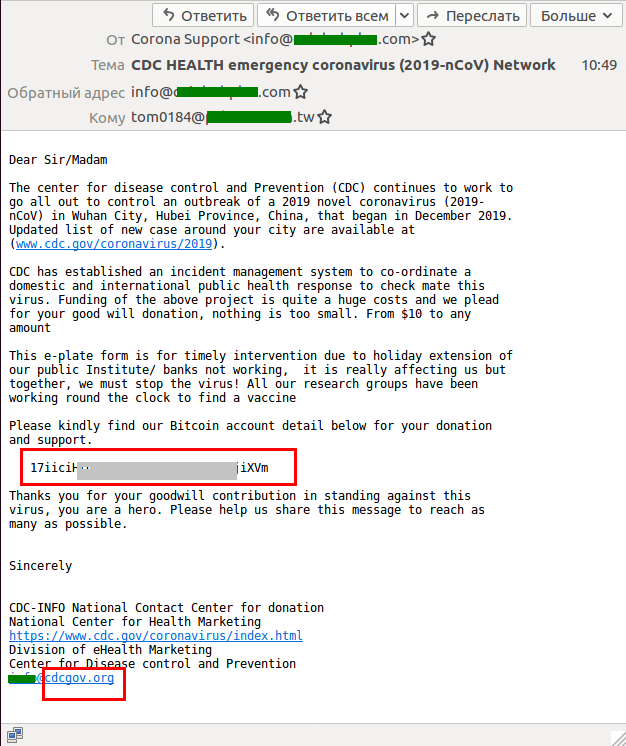

Bitcoins para la lucha contra el coronavirus

Fingiendo ser miembros de una organización médica, los estafadores sugerían transferir una cierta cantidad a determinada billetera de Bitcoin. La donación supuestamente iría a la lucha contra el coronavirus, la creación de una vacuna y ayudar a las víctimas de la pandemia.

En una de las listas de correo, los atacantes intentaron aprovechar el miedo a contraer el coronavirus: en una carta, un vecino no identificado afirmaba que estaba muriendo por el coronavirus e infectaría al receptor si este no pagaba el rescate (que garantizaría una vejez cómoda para los creadores de este ransomware).

Peligrosas recomendaciones de la OMS

Uno de los correos fraudulentos, que supuestamente era de la lista de contactos de la Organización Mundial de la Salud, ofrecía conocer los pasos a seguir para protegerse de la infección por COVID-19.

Para obtener información, había que seguir un enlace que conducía un sitio de la OMS falso, pero el engaño solo se podía descubrir si se miraba la barra de direcciones, ya que el diseño era casi idéntico al original. El propósito de los atacantes era obtener los datos de cuentas del sitio web de la OMS. Además, si en los primeros correos solo se requería un nombre de usuario y una contraseña para la “autenticación”, en los correos posteriores ya solicitaban además un número de teléfono.

También encontramos varias cartas enviadas en nombre de la OMS que contenían documentos con malware, que pedían al destinatario abrir el archivo adjunto (en formato DOC o PDF) y conocer las medidas de prevención del coronavirus. Por ejemplo, esta carta contenía Backdoor.Win32.Androm.tvmf:

Había listas de correo más simples con adjuntos peligrosos, por ejemplo, con Trojan-Spy.Win32.Noon.gen:

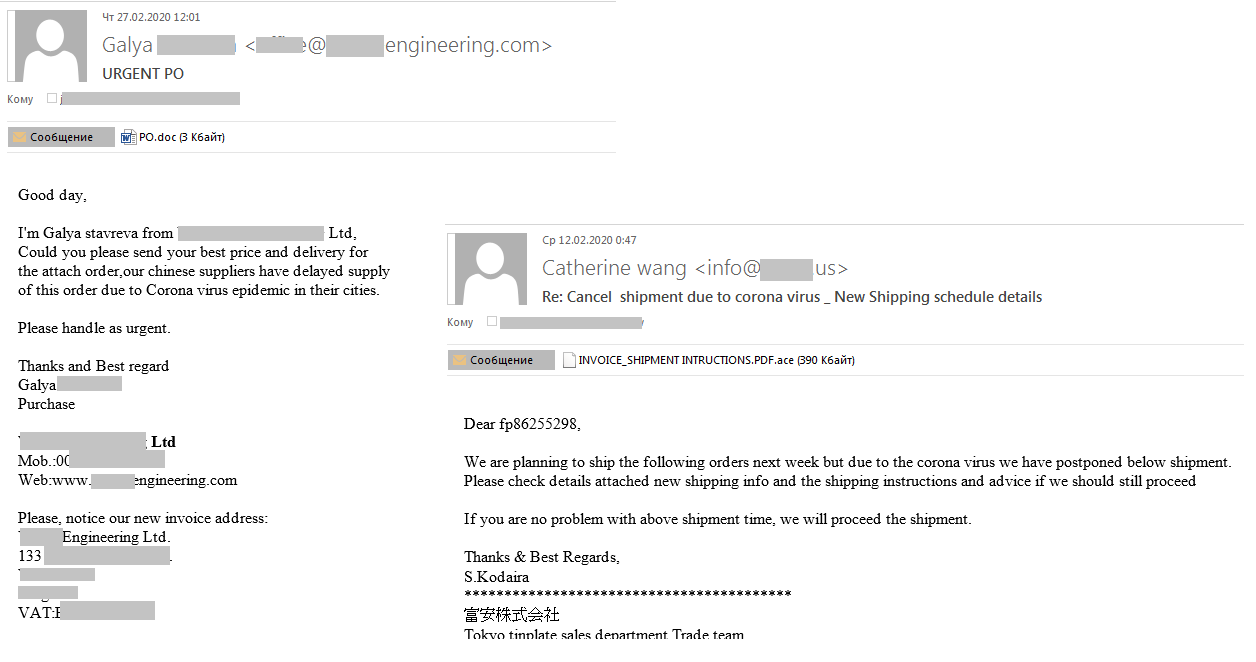

Segmento corporativo

El tema del coronavirus también se utilizó en ataques contra el sector corporativo. Por ejemplo, el COVID-19 se mencionaba en cartas fraudulentas como una razón para el retraso en el envío de productos o la necesidad de volver a ordenar los pedidos. Los autores de los mensajes exigían que los archivos adjuntos se procesasen de inmediato.

Otro boletín sugería verificar si la compañía estaba en la lista de empresas que habían cerrado debido a la pandemia. Después, había que rellenar una solicitud y, de no hacerlo, amenazaban con cerrar la empresa. Supuestamente, la lista de empresas y la declaración se encontraban en los archivos adjuntos a la carta. Pero en realidad los archivos adjuntos contenían Trojan-PSW.MSIL.Agensla.a:

También registramos un ataque de phishing contra usuarios corporativos. Una página falsa ofrecía a sus visitantes monitorear la situación del coronavirus en el mundo utilizando un sitio web especial, pero para empezar a usarla se requería ingresar el nombre de usuario y la contraseña del correo corporativo.

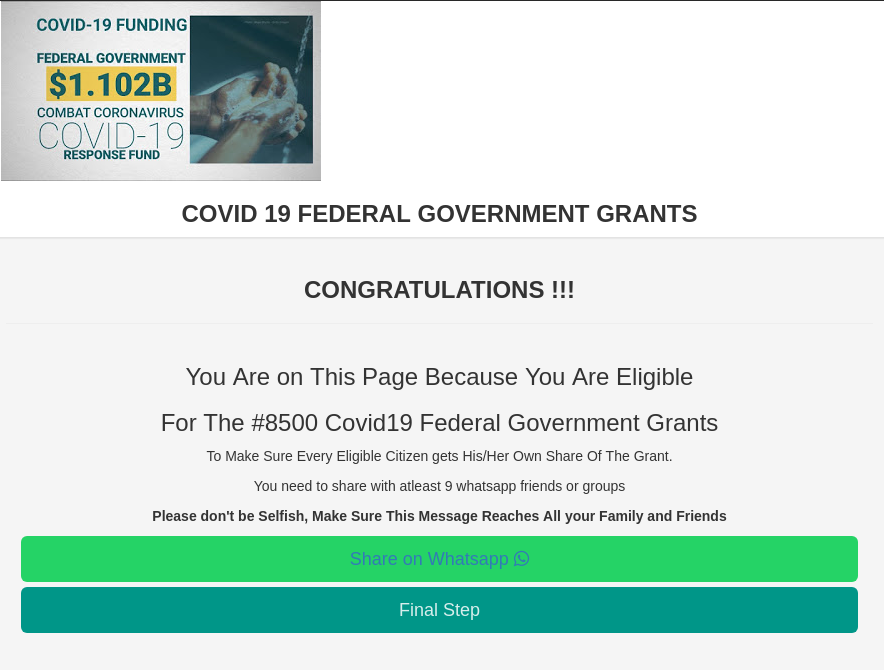

Compensaciones gubernamentales

Debido a la introducción de medidas para contrarrestar la pandemia, muchas personas se encuentran en una situación financiera difícil. La interrupción de la producción y el tiempo de inactividad forzado en muchas industrias tienen un impacto negativo en el bienestar financiero. En esta situación, los sitios web que ofrecen compensación en nombre del estado representan un peligro particular.

Nuestro colega de Brasil nos contó sobre otro popular truco relacionado con la asistencia financiera a las víctimas de la pandemia. La víctima recibía por WhatsApp un mensaje sobre asistencia financiera o alimentaria supuestamente enviado por un supermercado, banco o el gobierno. Para recibirlo, tenía que rellenar un cuestionario y compartir el mensaje con cierta cantidad de contactos. Una vez rellenado el cuestionario, los datos de la víctima se enviaban a los atacantes, y a ella se la remitía a una página de publicidad, un sitio de phishing o a un sitio para obtener una suscripción SMS de pago, etc.

Suponemos que el número de sitios fraudulentos que ofrecen pagos en nombre del estado no hará más que crecer e instamos a tener precaución ante las promesas de compensación o asistencia material.

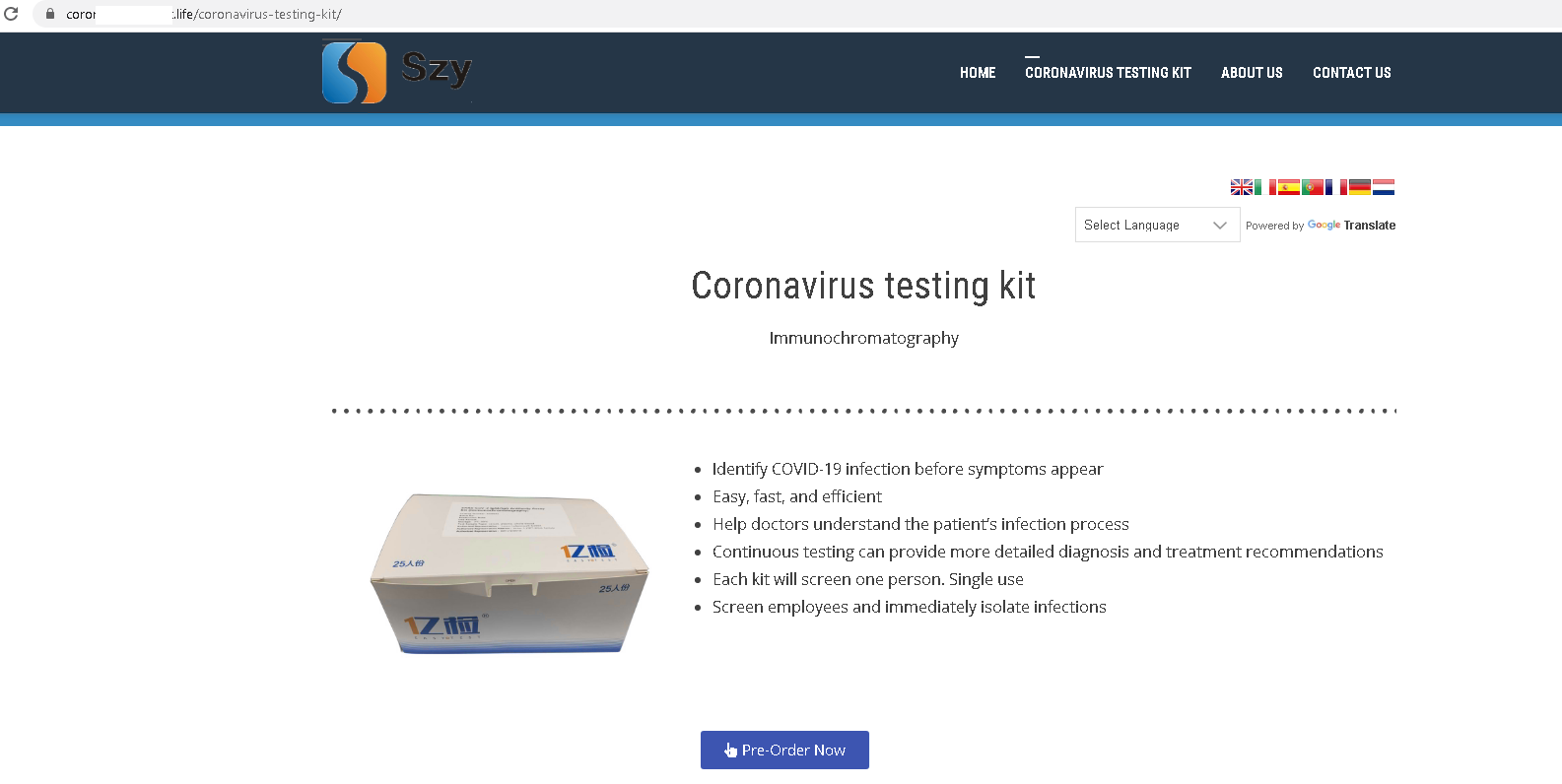

Protección contra virus con entrega a domicilio

Debido a la difícil situación epidemiológica, la demanda de antisépticos y agentes antivirales ha aumentado considerablemente. Registramos una gran cantidad de correos con ofertas de comprar máscaras antibacterianas.

En América Latina, a través de los correos de WhatsApp, los usuarios recibieron invitaciones para participar en el sorteo de kits de gel para desinfección de manos de la empresa cervecera Ambev. Es cierto que la compañía comenzó a producir antisépticos, pero estaban destinados exclusivamente a hospitales estatales, y la lotería entre los usuarios de WhatsApp era un truco fraudulento.

Ha aumentado considerablemente el número de sitios fraudulentos que ofrecen remedios caseros para el tratamiento del coronavirus, medicamentos para fortalecer el sistema inmunológico, termómetros sin contacto y pruebas. La mayoría de los productos ofrecidos no tiene efectividad comprobada.

En promedio, la cantidad diaria de mensajes que mencionaban la COVID-19 en el primer trimestre ascendió a cerca del 6% de todo el tráfico basura. Más del 50% de los mensajes spam relacionados con el coronavirus estaba en inglés. Suponemos que la cantidad de sitios de phishing y estafas relacionadas con pandemias irá en constante aumento y los cibercriminales utilizarán nuevos esquemas en sus ataques.

Estadísticas: spam

Porcentaje de spam en el tráfico de correo

Porcentaje de spam en el tráfico de correo mundial, cuarto trimestre de 2019 – primer trimestre de 2020 (descargar)

En el primer trimestre de 2020, la mayor parte del spam se registró en enero: 55,76%. El porcentaje promedio de spam en el tráfico mundial de correo fue del 54,61%, un 1,58% menos que en el informe del trimestre anterior.

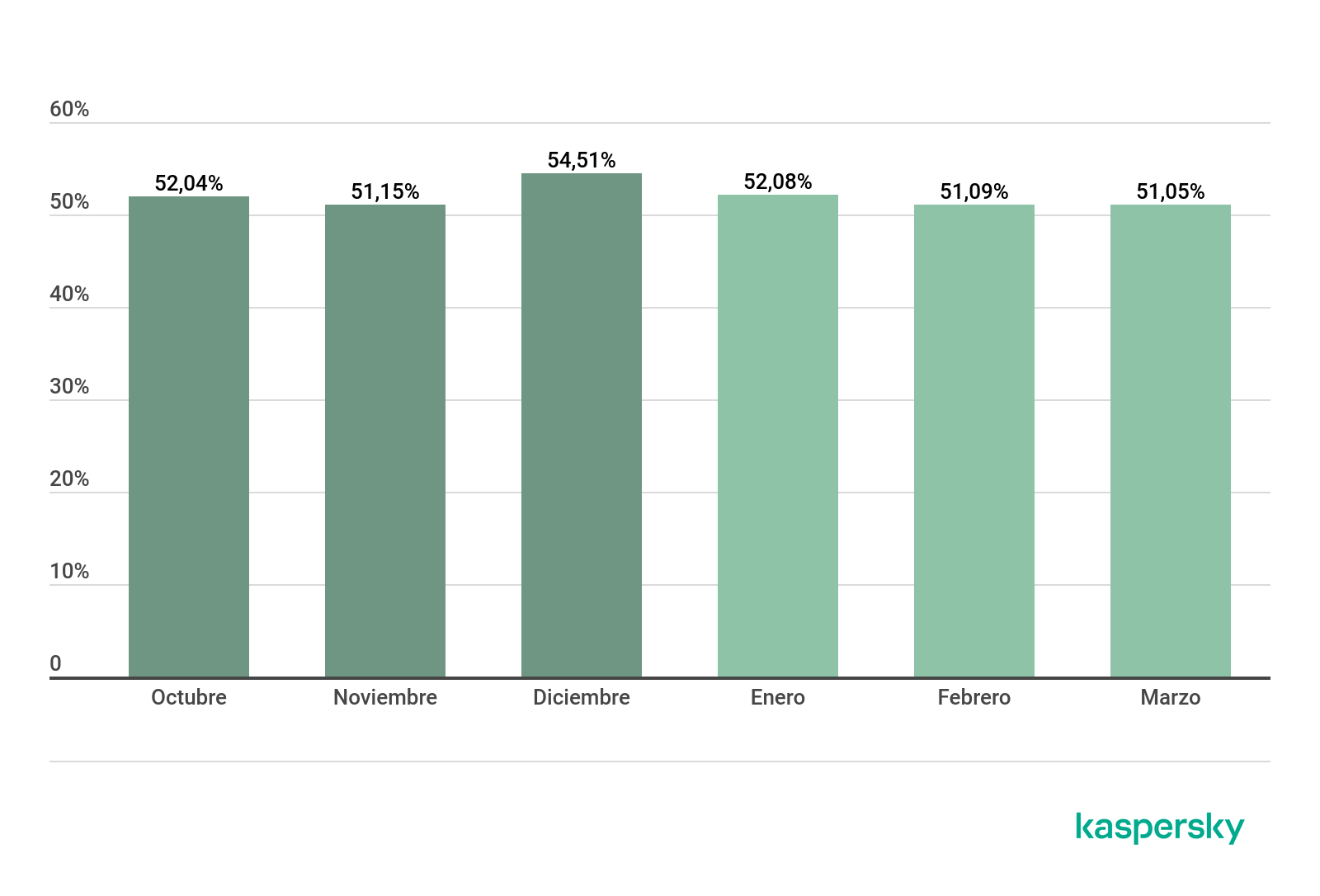

Proporción de spam en el tráfico de correo del sector ruso de Internet, cuarto trimestre de 2019 – primer trimestre de 2020 (descargar)

En el primer trimestre, la proporción de spam en el tráfico del segmento ruso de Internet también alcanzó su máximo en enero: 52,08%. Al mismo tiempo, el indicador promedio, como en el cuarto trimestre, permanece ligeramente más bajo que el promedio global (en 3,20 puntos porcentuales).

Países fuente de spam

Países fuente de spam en el mundo, primer trimestre de 2020 (descargar)

En el primer trimestre de 2020, Rusia lideró el TOP 5 de países en términos de spam saliente. Representó el 20,74% de todo el tráfico basura. Estados Unidos ocupó el segundo lugar (9,64%) y en el tercer lugar, con un margen de solo 0,23 pp, esta vez tenemos a Alemania (9,41%). Francia ocupó el cuarto lugar (6,29%), y China (5,22%), país que suele estar entre los tres primeros de las fuentes de spam, se ubicó en el cuarto.

Brasil ocupó el sexto lugar (3,56%), Países Bajos el séptimo (3,38%), seguido de Vietnam (2,55%). Un poco más abajo están España ( 2,34%) y Polonia (2,21%).

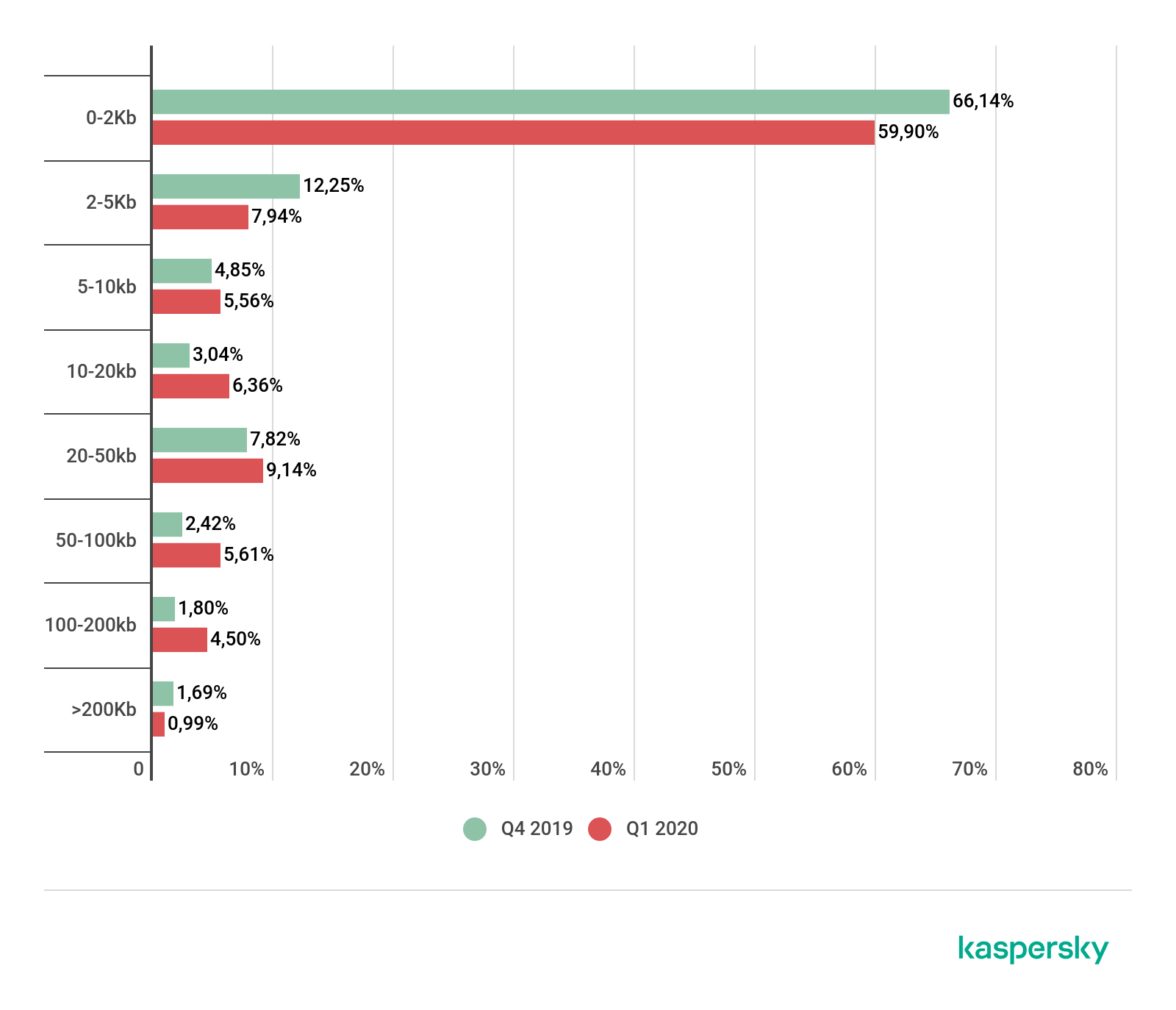

Tamaño de los mensajes spam

Tamaño de los mensajes de spam, cuarto trimestre de 2019 – primer trimestre de 2020 (descargar)

En comparación con el cuarto trimestre de 2019, en el primer trimestre de 2020 la proporción de mensajes muy pequeños (de hasta 2 Kbytes) disminuyó en más de 6 puntos porcentuales y constituyó el 59,90%. El porcentaje de mensajes de entre 5 y 10 KB, por el contrario, tuvo un ligero aumento (de un 0,72 %) en comparación con el trimestre anterior, y fue del 5,56%.

La proporción de mensajes que varían en tamaño de 10 a 20 Kbytes también aumentó (en 3,32 pp) y ascendió al 6,36%. Junto con esto, el número de mensajes grandes, de 100 a 200 KB, aumentó (más de 2,70 pp). Su indicador en el primer trimestre de 2020 ascendió al 4,50%.

Archivos adjuntos maliciosos: familias de malware

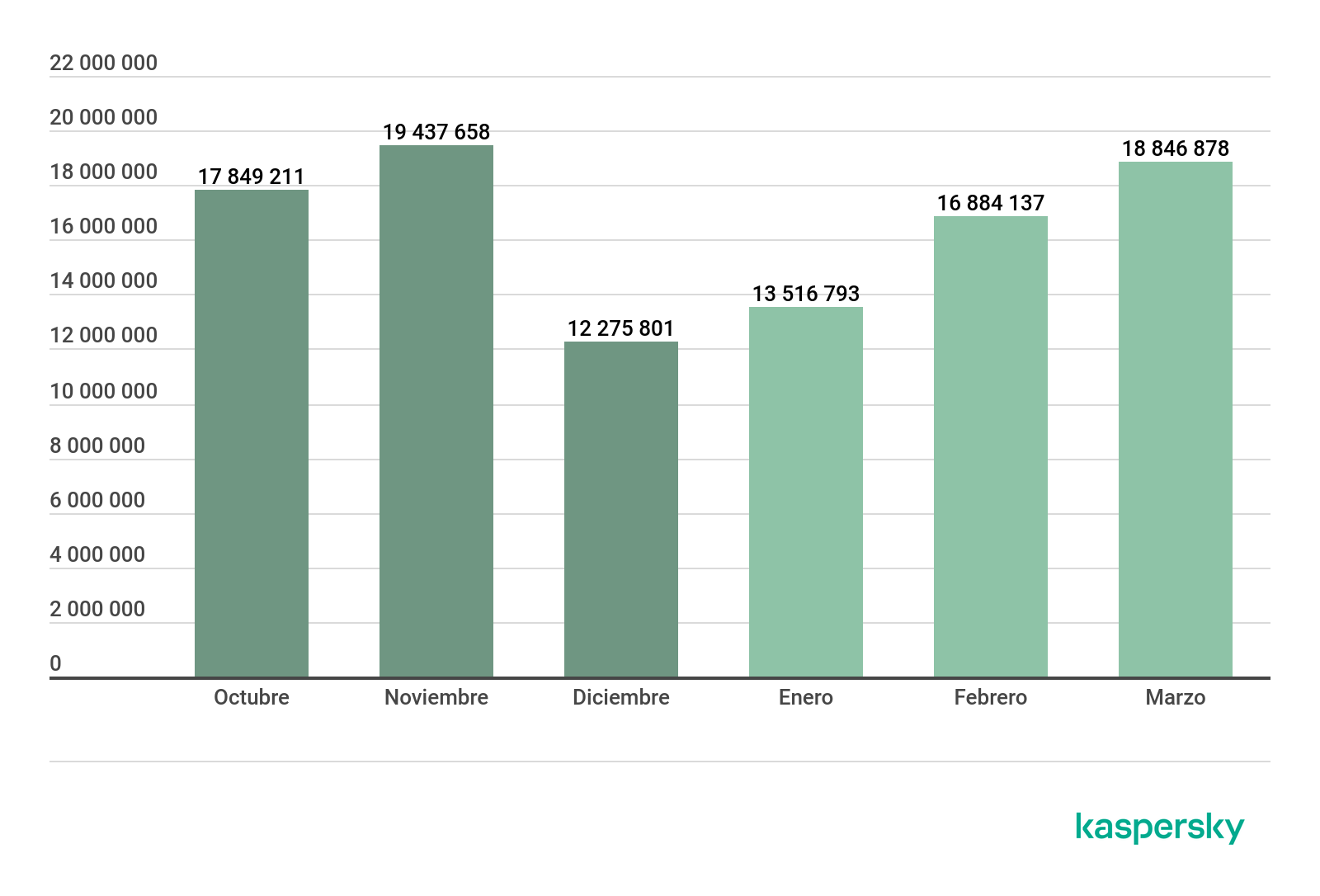

Número de reacciones del antivirus de correo, cuarto trimestre de 2019 – primer trimestre de 2020 (descargar)

En total, en el primer trimestre de 2020, nuestras soluciones de protección detectaron 49 562 670 archivos adjuntos de correo electrónico malicioso, cifra casi idéntica a la del periodo cubierto por el informe anterior: en el cuarto trimestre de 2019, se detectaron otros 314 862 archivos adjuntos maliciosos.

TOP 10 de archivos adjuntos maliciosos en el tráfico de correo electrónico, primer trimestre de 2020 (descargar)

En el primer trimestre, el primer lugar en términos de prevalencia en el tráfico de correo lo ocupó Trojan.Win32Agentb.gen (12,35%), el segundo, el malware de “oficina” Exploit.MSOffice.CVE-2017-11882.gen (7,94%) y el tercero, el gusano Worm.Win32.WBVB.vam (4,19%).

TOP 10 de familias de malware en el tráfico de correo electrónico, primer trimestre de 2020 (descargar)

En cuanto a las familias de malware, en este trimestre la más difundida fue Trojan.Win32.Agentb (12,51%), en el segundo lugar se ubicó la familia Exploit.MSOffice.CVE-2017-11882 (7,98%), cuyos representantes explotan una vulnerabilidad en Microsoft Equation Editor, y en el tercero, la familia Worm.win32.wbvb (4,65%).

Países de destino de los envíos maliciosos

Distribución de reacciones del antivirus de correo según países, primer trimestre de 2020 (descargar)

El primer lugar por el número de detecciones de antivirus de correo en el primer trimestre de 2020 fue para España. En este país, el 9,66% de los usuarios de las soluciones de seguridad de Kaspersky en todo el mundo se toparon con malware en el correo. Alemania ocupó el segundo lugar (8,53%) y Rusia el tercero (6,26%).

Estadísticas: phishing

En el primer trimestre de 2020, gracias al sistema Anti-Phishing se neutralizaron 119 115 577 intentos de remitir usuarios a páginas fraudulentas. El porcentaje de usuarios únicos atacados fue del 8,80% del número total de usuarios de productos de Kaspersky Lab en el mundo.

Geografía de los ataques

Esta no es la primera vez que Venezuela se convierte en el país con la mayor proporción de usuarios atacados por phishers (20,53%).

Geografía de ataques de phishing, primer trimestre de 2020 (descargar)

En segundo lugar, con un rezago de 5,58 pp, se ubica otro país que a menudo figura entre los tres primeros: Brasil (14;95%). Un poco más abajo, le sigue Australia (13,71%).

| País | %* |

| Venezuela | 20,53% |

| Brasil | 14,95% |

| Australia | 13,71% |

| Portugal | 12,98% |

| Argelia | 12,12% |

| Francia | 11,71% |

| Honduras | 11,62% |

| Grecia | 11,58% |

| Myanmar | 11,54% |

| Túnez | 11,53% |

* Porcentaje de usuarios en cuyos equipos reaccionó el sistema Antiphishing, del total de usuarios de productos de Kaspersky Lab en el país

Organizaciones atacadas

La estadística de las categorías de las organizaciones atacadas por los phishers se basa en las detecciones de nuestro antiphishing en los equipos de los usuarios. Este componente detecta las páginas con contenidos phishing a las que el usuario trata de llegar al pulsar enlaces contenidos en el mensaje o en Internet. Carece de importancia de qué forma se haga el paso: sea como resultado de pulsar un enlace en un mensaje phishing, en un mensaje de una red social o debido a las acciones de un programa malicioso. Cuando el sistema de defensa reacciona, el usuario recibe una advertencia sobre la posible amenaza.

El mayor número de ataques de phishing en el primer trimestre de 2020 afectó a las organizaciones de la categoría “Tiendas en línea”, con una participación del 18,12%. El segundo lugar fue para “Portales globales de Internet” (16,44%), mientras que la categoría “Redes sociales” quedó en tercer lugar (13,07%).

Distribución por categorías de las organizaciones cuyos usuarios fueron atacados por los phishers, primer trimestre de 2020 (descargar)

En cambio la categoría “Bancos”, que antes había estado consistentemente entre las tres primeras, bajó al cuarto lugar con el 10,95%.

Conclusiones

Al observar los resultados del primer trimestre de 2020, asumimos que en el futuro, el tema de la COVID-19 será utilizado activamente por los ciberdelincuentes. Para atraer la atención de posibles víctimas, la pandemia se mencionará incluso en páginas falsas “estándar” y en correos no deseados.

Aparte de usarse para llamar la atención, el tema de la pandemia se utiliza en esquemas fraudulentos que ofrecen varias compensaciones y ayuda material. Con un alto grado de probabilidad, este tipo de fraude ocurrirá con cada vez mayor frecuencia.

El promedio de spam en el tráfico mundial de correo (54,61%) este trimestre disminuyó en 1,58 puntos porcentuales en comparación con el período cubierto por el informe anterior, y el número de intentos de desviar a usuarios a páginas de phishing ascendió a casi 120 millones.

Este trimestre, Rusia ocupó el primer lugar en la lista de fuentes de spam, con una participación del 20,74%. Nuestras soluciones de seguridad bloquearon 49 562 670 archivos adjuntos de correo electrónico malicioso, y la familia de malware más popular en el correo electrónico fue Trojan.Win32.Agentb.gen: su participación en el tráfico de correo fue del 12,35%.

Spam y phishing en el primer trimestre de 2020