Particularidades del trimestre

Sector corporativo

En el segundo trimestre de 2021, el acceso a las cuentas corporativas siguió siendo uno de los objetivos más tentadores para los atacantes. Para lograr que el usuario confíe más en los enlaces del correo electrónico, los estafadores enviaron falsificaciones de boletines de noticias de reconocidos servicios en la nube. Es una técnica que ya utilizaron anteriormente. Las falsas notificaciones de reuniones de Microsoft Teams o las solicitudes para ver un documento importante, como siempre, llevaban a las víctimas a páginas con un formulario de phishing para introducir el nombre de usuario y la contraseña de su cuenta corporativa.

Los ciberdelincuentes enviaron correos en nombre de servicios de nube, pero sus esquemas estaban destinados a robar dinero, no cuentas. Nos hemos topado, por ejemplo, con notificaciones falsas sobre comentarios en un documento almacenado en la nube. Lo más probable es que el documento en sí no existiera: el enlace llevaba a la consabida receta para ganar dinero rápido en línea invirtiendo en bitcoin u otras ofertas tentadoras enviadas por los estafadores. Este tipo de ofertas suelen reducirse a que el usuario tiene que pagar una pequeña cantidad para conseguir dinero o un premio, que en realidad no existen.

Además de los correos relacionados de una u otra forma con los servicios de nube, bloqueamos correos electrónicos disfrazados de correspondencia comercial y que contenían enlaces a programas maliciosos. En particular, en una carta con una supuesta denuncia prejudicial, los agresores afirmaban que la víctima no había pagado un pedido. Para resolver el problema de forma amistosa, se le pedía al destinatario que leyera el comprobante de pedido y pagara la factura en una fecha determinada. Se afirmaba que los documentos estaban en un enlace y venían protegidos por un código especial. Pero en realidad, el programa malicioso Backdoor.Win32.RWS.a descargaba en la computadora un archivo titulado “Contrato №883987726 de 10.10.2021.pdf.exe”, que en realidad era el malware Backdoor.Win32.RWS.a.

COVID-19: compensación que nunca se produjo

En el segundo trimestre de 2021, los defraudadores siguieron explotando el tema de la indemnización por la pandemia. Esta vez, la mayor parte de las ofertas de ayuda material se enviaban en nombre de organizaciones estatales. “El gobierno del Reino Unido” y “el Departamento del Tesoro de los Estados Unidos” estaban dispuestos a pagar subvenciones especiales a quien lo deseara. Sin embargo, los intentos de obtener lo prometido solo conducía a la pérdida de una determinada cantidad de dinero o a que los datos de la tarjeta bancaria quedaran comprometidos. Los estafadores no pagaban ninguna subvención a las víctimas.

Los datos de la tarjeta bancaria, incluido el código CVV, se convirtieron en el objetivo de los ciberdelincuentes que crearon páginas falsas con información sobre la prestación de asistencia social a los ciudadanos de Bielorrusia. Para que los sitios parecieran oficiales, los estafadores describían con gran detalle el sistema de pago de la compensación, en función de la profesión, ocupación y otras condiciones. En el boletín informativo emitido en nombre del Ministerio de Sanidad de la República de Bielorrusia se detallaban claramente las cantidades pagadas al personal médico. A los trabajadores de otros sectores se les pedía que calcularan el monto que se les debía haciendo clic en el botón “Obtener asistencia social”. Después, se remitía al visitante del sitio web a una página con un formulario para introducir los datos de la tarjeta bancaria.

Un paquete, dos paquetes: ¿No los recibió? Igual tiene que pagarlos

Los paquetes que los destinatarios no habían pedido, pero que estaban a la espera de que los paguen, siguieron siendo uno de los trucos más populares de los estafadores en el último trimestre. Al mismo tiempo, los ciberdelincuentes han traducido a más idiomas sus “notificaciones”, lo que ha producido un aumento de los envíos en diferentes idiomas en el segundo trimestre. La facturación realizada por las “empresas postales” podría ser por diversas tasas y servicios, que van desde derechos de aduana hasta la entrega del artículo. Al intentar pagar un servicio en páginas falsificadas, al igual que con las compensaciones, el destinatario no solo se arriesgaba a perder una cantidad que podía ser muy superior a la indicada en la carta, sino que además daba a los atacantes acceso a su tarjeta bancaria.

Existe otro esquema fraudulento relacionado con los envíos postales. Comenzaron a aparecer sitios web que ofrecían comprar paquetes ajenos que, por cualquier motivo, no habían llegado a sus destinatarios reales. Este servicio se presentaba como una lotería: el comprador solo pagaba por el peso del paquete (cuanto más pesado, mayor el precio), pero no se revelaba su contenido. Para saber exactamente lo que había comprado, el afortunado propietario de los kilos pagados tenía que esperar a que el paquete olvidado llegara a su dirección. Sin embargo, los paquetes no llegaban. Las normas del servicio de correo de Rusia indican que “una vez transcurrido el período de almacenamiento, los envíos registrados (paquetes, cartas certificadas y valiosas, paquetes registrados y valiosos, tarjetas postales registradas, paquetes exprés EMS) se envían a la dirección de retorno a cargo del remitente. Si el remitente no recoge el artículo devuelto dentro del periodo de almacenamiento, el artículo se considera “no reclamado” y se almacena durante 6 meses, tras los cuales se destruye. En otras palabras, no hay paquetes huérfanos a la venta. Por lo tanto, ofrecer la recompra de los mismos va en contra de las normas del operador y es fraudulento.

Nuevas películas de gran presupuesto: págalas, pero quédate sin verlas

A finales de abril se celebró la ceremonia de los premios de la Academia. Las películas nominadas a los premios de la Academia Americana capturaron la atención del público y, por extensión, de los ciberdelincuentes. En Internet aparecieron sitios web fraudulentos que ofrecían proyecciones gratuitas de las próximas películas ganadoras del Oscar e incluso proponian descargarlas. Al iniciar un video en uno de ellos, el visitante de la sala de cine ilegal veía algunos fragmentos de la película (normalmente extraídos del tráiler oficial) y luego se le pedía que pagara una pequeña cuota de suscripción para seguir viéndola. Sin embargo, la película no se reanudaba ni siquiera después de pagada la “suscripción”, pero los atacantes ya podían acceder a la cuenta bancaria del usuario.

Sin embargo, casi cualquier estreno anticipado va acompañado de sitios web falsos que ofrecen un adelanto del video o del audio mucho antes de su lanzamiento oficial. Kaspersky ha descubierto páginas falsas que supuestamente albergan la transmisión de “Friends: el reencuentro”, una edición especial de esta popular serie. Al intentar ver la esperada secuela de la serie, o incluso descargarla, se desviaba a los usuarios hacia un sitio web donde se les mostraba la pantalla de bienvenida de Columbia Pictures durante unos segundos. Después, la emisión se detenía y la página ofrecía suscribirse por una tarifa nominal.

¿Cuál es el peligro del spam en los mensajes?

En el spam que llega por los mensajeros, seguimos viendo formas tradicionales de engañar a los usuarios para robarles una pequeña cantidad de dinero. A las víctimas se les pedía que respondieran a una encuesta sencilla, como decir si pensaban que WhatsApp era el mejor mensajero, enviar una “carta feliz” a varias personas de su lista de contactos para recibir un premio. Otra estafa tradicional consistía en convencer al usuario de que había ganado, por casualidad, una gran suma de dinero. Ambos escenarios terminaban de la misma manera: los estafadores prometían grandes pagos, pero había que pagar una pequeña comisión para recibirlos.

WhatsApp es propiedad de Facebook desde 2014. A principios de 2021, la relación entre ambas organizaciones se convirtió en objeto de un intenso debate por la nueva política de privacidad de WhatsApp, según la cual el mensajero comparte la información de los usuarios con su empresa matriz. Lo más probable es que los ciberdelincuentes hayan decidido aprovechar que los usuarios estaban hablando sobre la conexión entre estas compañías, y pusieron páginas falsas en la red que ofrecían a los usuarios chatear por WhatsApp con “hermosas desconocidas”. Sin embargo, al intentar abrir una sala de chat concreta, se conducía a la víctima potencial a un sitio web que solo contenía un formulario falso para introducir el nombre de usuario y la contraseña de su cuenta de Facebook.

Es probable que también pertenezcan a este tipo de ataques los correos electrónicos que piden hacer clic en un enlace para escuchar un mensaje de voz en una sala de chat de WhatsApp. Al hacer clic en los enlaces de estos correos electrónicos, los destinatarios no solo se arriesgan a que sus datos personales caigan en manos equivocadas, sino también a que se descarguen programas maliciosos en su computadora o teléfono.

Inversiones y bienes públicos

Las ofertas de dinero rápido con un esfuerzo mínimo siguen siendo uno de los tipos de estafa más comunes. En el segundo trimestre de este año, los delincuentes decidieron diversificar la gama de formas de conseguir “dinero fácil”. Invitaban a los destinatarios de los mensajes a invertir en recursos naturales (petróleo, gas, etc.) o en criptomonedas respaldadas por estos recursos. Además, el tema del gas se mencionaba en los planes de compensación más habituales. Para hacer más creíbles sus ofertas, los ciberdelincuentes utilizaban las marcas de grandes empresas. Sin embargo, los sitios que aceptaban los depósitos desaparecían en un abrir y cerrar de ojos, junto con el dinero de las víctimas, que los estafadores lograban recibir durante la existencia de la página.

Para los más suspicaces, los atacantes crearon una plataforma en la que “el departamento antifraude de PJSC Gazprom prometía devolver el dinero a las víctimas de los ciberdelincuentes que se hacían pasar por empleados de la empresa”. Los atacantes afirmaban que se debía indemnizar a quienes enviaron más de 60.000 rublos a los defraudadores, pero los ataques no estaban dirigidos a nadie en especial. Lo más probable es que los estafadores contaban con la curiosidad de los usuarios por saber si tenían derecho a una indemnización. Naturalmente, la ayuda de los “antifraude” no era desinteresada, a pesar del supuesto asesoramiento gratuito. Al cliente se le ofrecía una pequeña comisión de reembolso por rellenar el cuestionario, tras lo cual los asesores desaparecían sin pagar los miles que habían prometido a su legítimo propietario.

Otro proyecto “lucrativo” fue anunciado supuestamente como parte de los pagos a clientes de VTB-Invest. Los estafadores, utilizando los logotipos del banco, ofrecían obtener “aportes independientes de los inversores para los usuarios activos de la banca”. Después de rellenar el formulario de solicitud, que requería un nombre, un número de teléfono y un correo electrónico, la víctima potencial veía un mensaje en el que se le indicaba que determinada suma de dinero estaba lista para pagársela. Aunque los autores recalcaban que no cobraban ninguna comisión, para recibir los “aportes” el usuario debía facilitar los datos de su tarjeta bancaria o transferir una pequeña cantidad, supuestamente para comprobar que la cuenta era correcta. Así que, a fin de cuentas, todo se reducía a un patrón conocido.

Estadísticas: Spam

Porcentaje de spam en el tráfico de correo

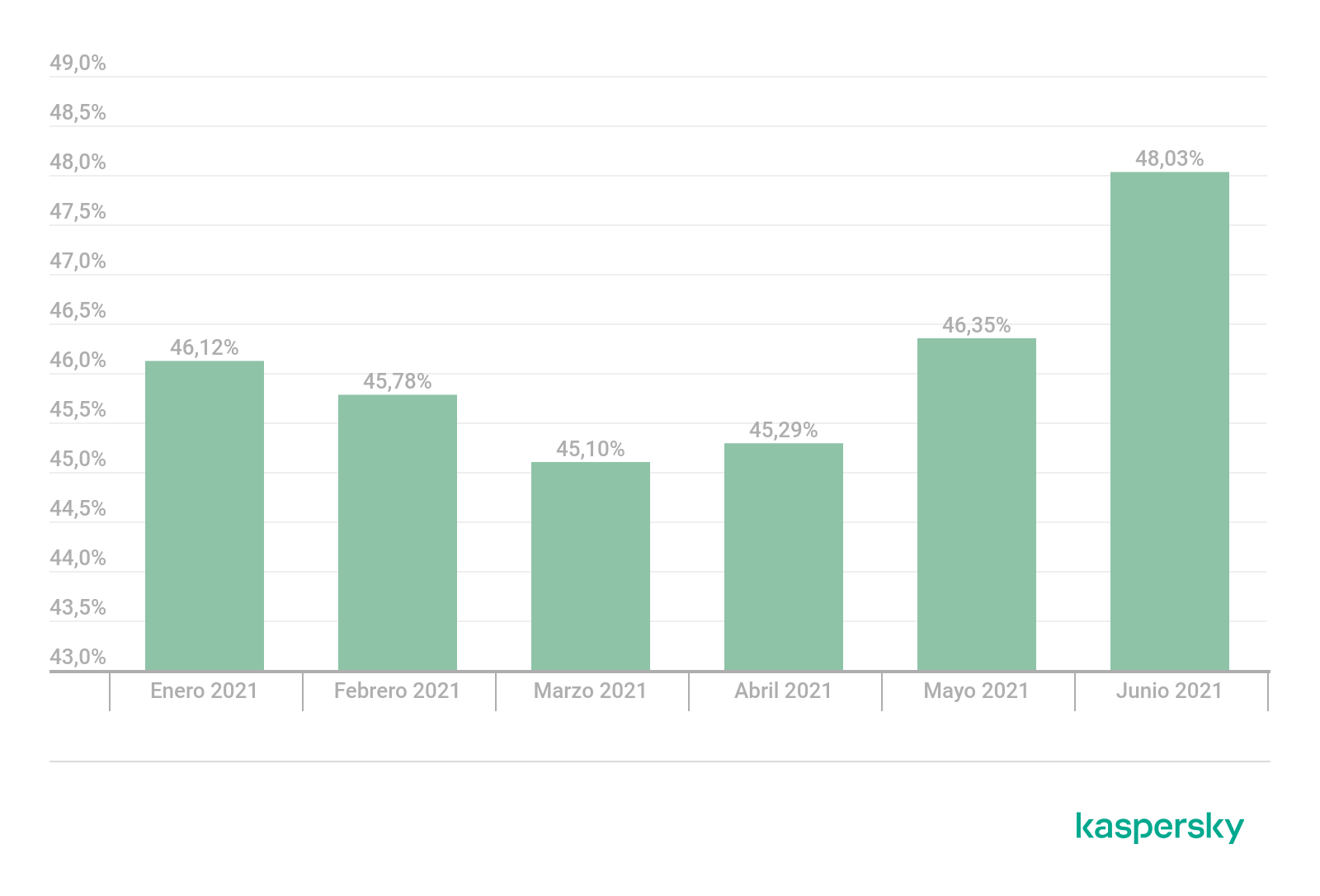

En el segundo trimestre de 2021, tras un largo declive, la proporción de spam en el tráfico mundial de correo comenzó a aumentar de nuevo, con una media del 46,56%: un 0,89% más que en el periodo anterior.

Proporción de spam en el tráfico mundial de correo electrónico, primer y segundo trimestres de 2021 (descargar)

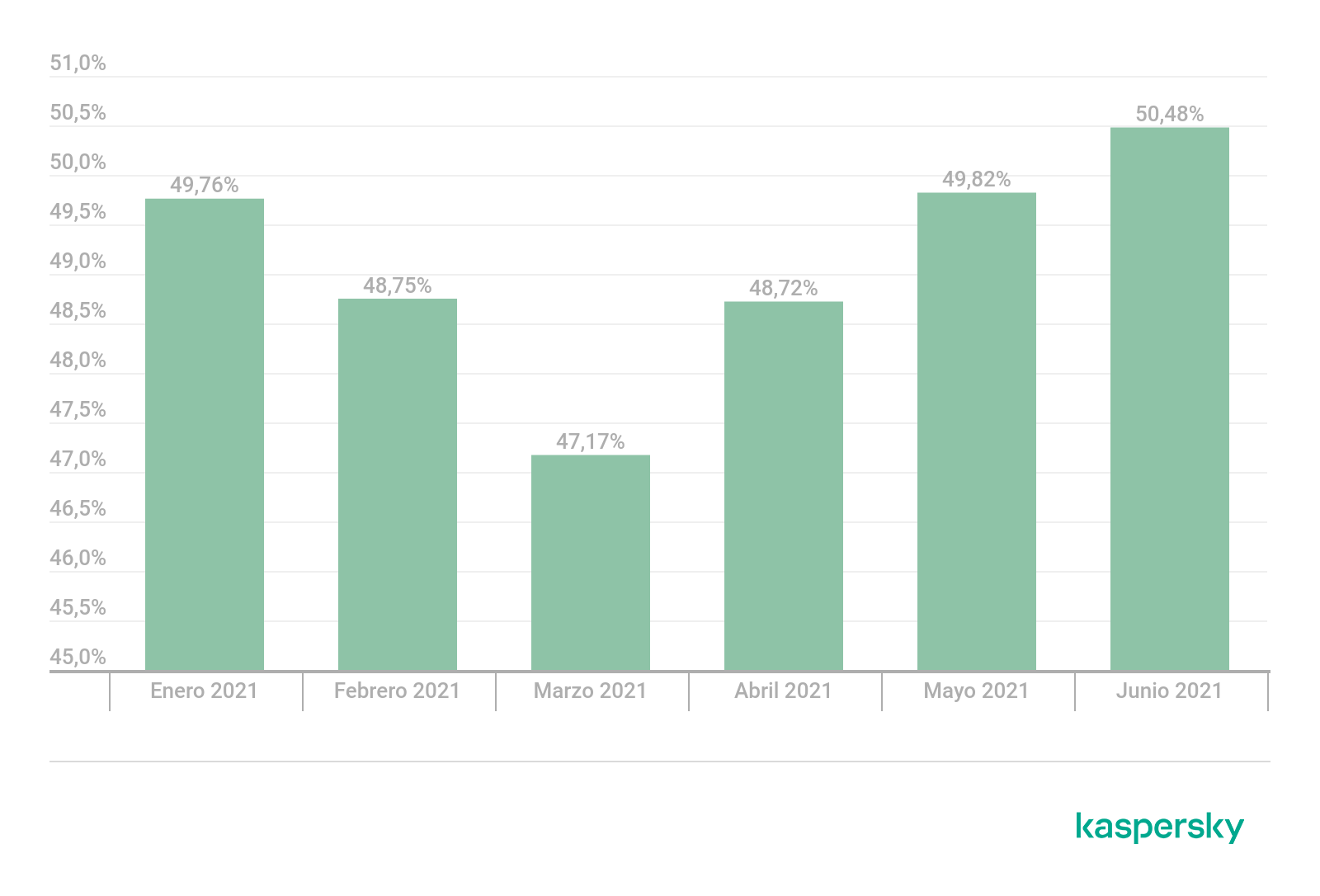

Observamos un panorama similar en el tráfico de correo electrónico en el segmento ruso de Internet: la proporción de spam empezó a aumentar en abril para ir creciendo a lo largo del trimestre. En promedio, el 49,67% de los correos electrónicos del segundo trimestre era spam, lo que supone un aumento de 1,11 puntos porcentuales con respecto al primer trimestre.

Proporción de spam en el tráfico de correo electrónico del sector ruso de Internet, primer y segundo trimestres de 2021 (descargar)

Países fuente del spam

Los 10 principales países desde los que se envió más spam se mantuvieron casi sin cambios desde el primer trimestre. Rusia se mantiene en primer lugar, con un 26,07%, lo que supone un aumento de 3,6 puntos porcentuales, seguida de Alemania (13,97%) y Estados Unidos (11,24%), cuya contribución al flujo mundial de spam ha disminuido ligeramente, mientras que China (7,78%) se mantiene en cuarto lugar.

Países fuente de spam, segundo trimestre de 2021 (descargar)

Adjuntos maliciosos en el correo

El número de archivos adjuntos maliciosos bloqueados por los antivirus de correo electrónico en el segundo trimestre fue de 34 224 215, casi 4 millones menos que en los tres primeros meses de 2021.

Número de activaciones del antivirus de correo, primer y segundo trimestres de 2021 (descargar)

Familias de programas maliciosos

En el segundo trimestre, los troyanos de la familia Badun fueron los más enviados (7,09%). El porcentaje de archivos adjuntos maliciosos aumentó en 1,3 puntos porcentuales. Estos programas maliciosos disfrazados de documentos electrónicos suelen propagarse mediante archivos. En cambio, el troyano Agesla (6,65%), especializado en el robo de credenciales, perdió un 2,26% y bajó al segundo puesto. En el tercer puesto está la familia Taskun (4,25%), que explota el Programador de Tareas de Windows. Estos troyanos, al igual que Badun, están ganando popularidad.

TOP 10 de familias de malware en el tráfico de correo electrónico, segundo trimestre de 2021 (descargar)

TOP 10 de archivos adjuntos maliciosos, segundo trimestre de 2021 (descargar)

Países blanco de envíos maliciosos

Las soluciones de Kaspersky bloquearon con mayor frecuencia los archivos adjuntos maliciosos en los dispositivos de usuarios ubicados en España (9,28%). Su cuota aumentó ligeramente en 0,54 puntos porcentuales con respecto al primer trimestre de 2021. Italia (6,38%) se mantuvo en segundo lugar con una caída de 1,21 puntos porcentuales. Alemania (5,26%) y Rusia (5,82%) intercambiaron lugares en el segundo trimestre, mientras que los Emiratos Árabes (5,36%) se mantuvieron en cuarto lugar con su cuota casi sin cambios.

Países atacados por correos electrónicos maliciosos, segundo trimestre de 2021 (descargar)

Estadísticas: Phishing

En términos de phishing, el segundo trimestre de 2021 resultó ser bastante tranquilo. El sistema Antiphishing detectó y bloqueó 50 398 193 intentos de hacer clic en enlaces de phishing, y solo el 3,87% de nuestros usuarios se toparon con estos enlaces.

Geografía de los ataques de phishing

Si observamos el porcentaje de usuarios en cuyos dispositivos se activó el antiphishing en los distintos países, Brasil (6,67%), que perdió el liderazgo el trimestre pasado, vuelve a encabezar la lista. Le siguen Israel (6,55%) y Francia (6,46%), país que encabezó la clasificación en el primer trimestre.

Territorios de los ataques phishing, segundo trimestre de 2021 (descargar)

Dominios de nivel superior

Las zonas de dominio de primer nivel más utilizadas por los ciberdelincuentes para alojar páginas de phishing están tradicionalmente dominadas por COM (31,67%). ORG (8,79%) sube al segundo puesto, desplazando a XYZ (8,51%) al tercero.

Dominios de primer nivel que alojan con mayor frecuencia páginas de phishing, segundo trimestre de 2021 (descargar)

Organizaciones blanco de los ataques

La clasificación de las organizaciones atacadas por los phishers se basa en la activación del componente determinista del sistema Antiphishing en las computadoras de los usuarios. Este componente detecta páginas con contenido phishing que el usuario intentó visitar siguiendo enlaces en mensajes o en Internet, si los enlaces a estas páginas ya figuraban en las bases de datos de Kaspersky.

Por primera vez desde que comenzó la pandemia, las compras en línea (19,54%) abandonaron el primer puesto de las organizaciones más utilizadas como cebo por los delincuentes. El líder del trimestre fueron los portales globales de Internet (20,85%). La cuota de ambas categorías aumentó 3,77 y 5,35 puntos porcentuales, respectivamente, en comparación con el primer trimestre. Los bancos (13,82%) se mantuvieron en tercer lugar, sumando 3,78 puntos porcentuales en el segundo trimestre.

Distribución de organizaciones cuyos usuarios fueron atacados por phishers, segundo trimestre de 2021 (descargar)

Conclusión

En el segundo trimestre, como esperábamos, los delincuentes continuaron buscando activamente credenciales de cuentas corporativas y explotando el tema del COVID-19. Un hallazgo curioso fue el aumento de la actividad relacionada con la inversiones. Sin embargo, en general, el trimestre no aportó ninguna sorpresa.

En cuanto a las previsiones para el tercer trimestre, es probable que se mantenga la proporción de ciberataques en el sector empresarial. Esto se debe a que el trabajo a distancia se ha afianzado en el mercado laboral. Tampoco es probable que el tema de la pandemia desaparezca del spam. Además, junto con la vacunación y las compensaciones, los defraudadores pueden empezar a especular con las cepas de COVID-19 recién identificadas para dar mayor relevancia y variedad a sus esquemas. Dicho esto, durante la temporada de vacaciones, a pesar de la pandemia, pronosticamos un aumento de la demanda de viajes internacionales y de larga distancia y, en consecuencia, un mayor riesgo de encontrar sitios falsos de reserva de vacaciones, así como páginas de phishing para comprar billetes de diversos medios de transporte. En particular, cabe esperar una oleada de ataques “turísticos” durante los grandes acontecimientos deportivos, como los Juegos Olímpicos celebrados a finales de julio y principios de agosto en Japón. Estos eventos también suelen ir acompañados de spam temático.

Spam y phishing en el segundo trimestre de 2021