Cifras del año

- A nivel mundial, el spam representó el 47,27% del tráfico de correo electrónico en 2025, mientras que en el segmento ruso alcanzó el 48,57%.

- Rusia concentró el 32,50% del volumen mundial de spam emitido durante el año.

- Nuestro antivirus de correo bloqueó 125 521 794 archivos adjuntos maliciosos en correos electrónicos

- El sistema Antiphishing bloqueó 554 002 207 intentos de acceso a enlaces de phishing

Phishing y estafas en 2025

Ataques phishing y estafas en el sector de entretenimiento

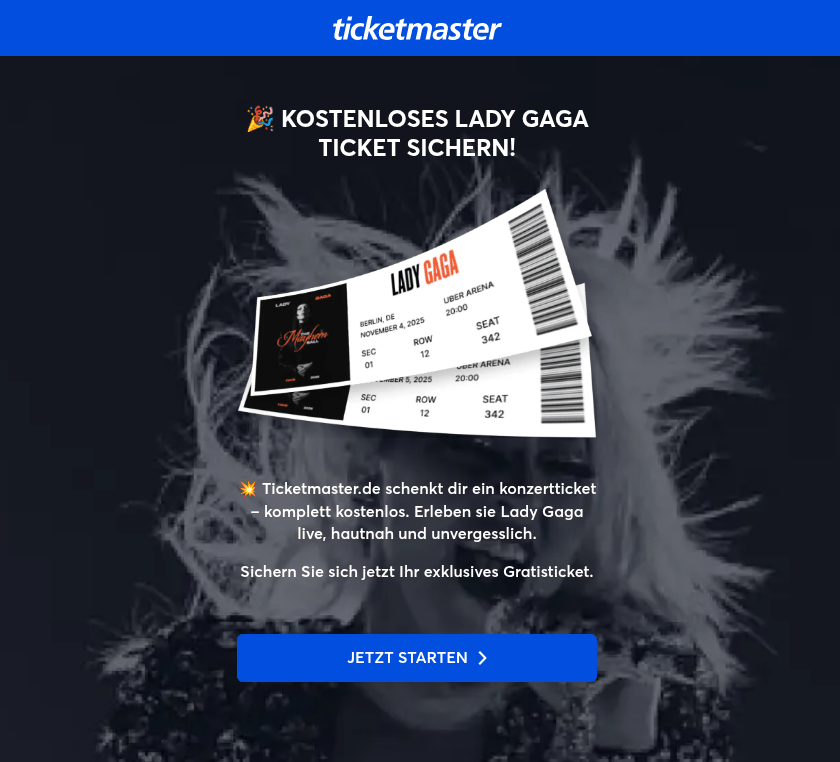

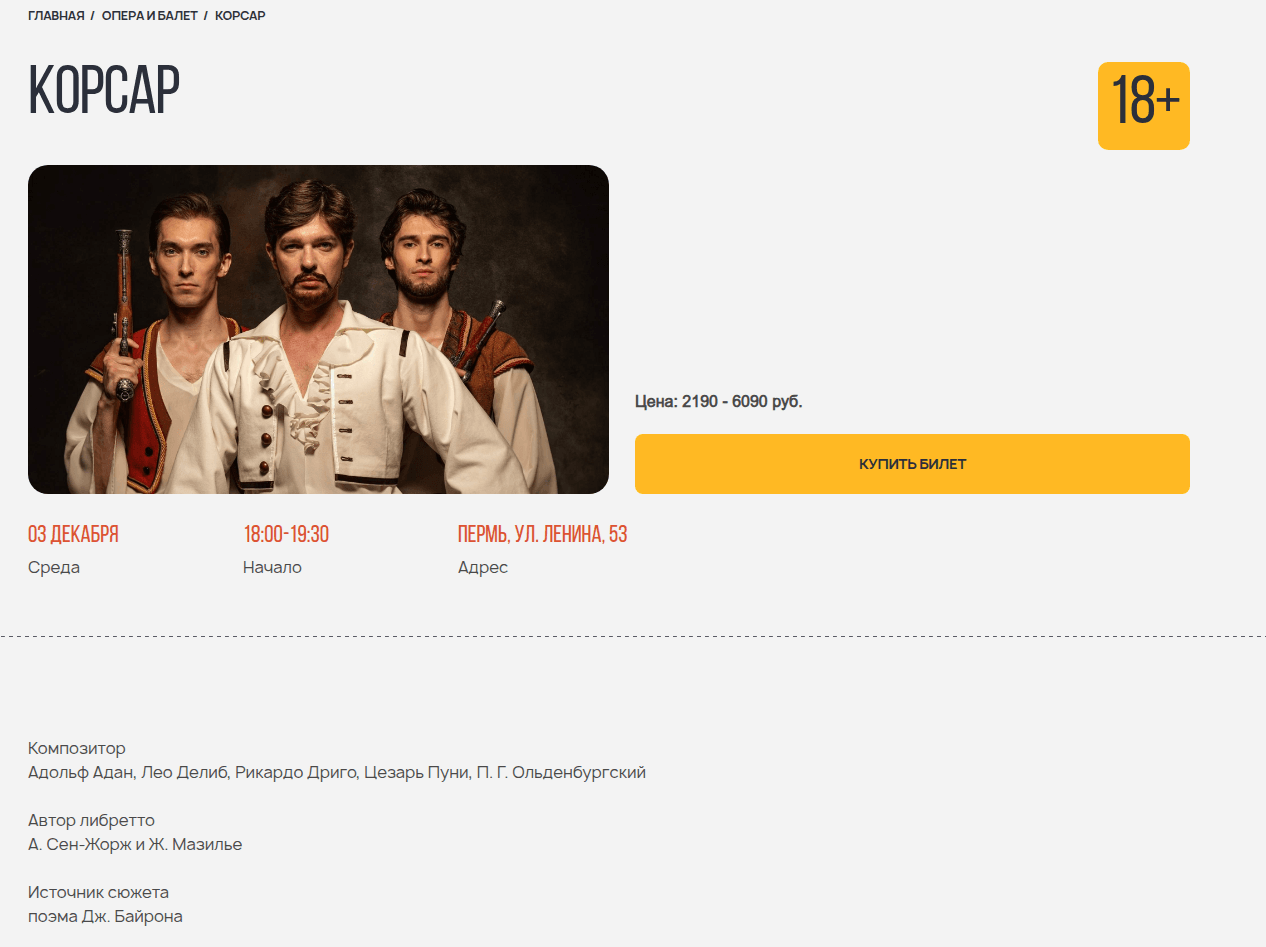

En 2025, uno de los temas más populares de los sitios de phishing en el sector de entretenimiento fueron los cines en línea, que ofrecían disfrutar de un estreno importante antes de su lanzamiento oficial. También fueron muy frecuentes las páginas de phishing que imitaban plataformas para la venta y entrega de boletos para eventos de entretenimiento. Los atacantes ofrecían a los usuarios boletos gratis para conciertos de artistas populares en una página con un diseño casi idéntico al sitio de una conocida boletería digital. Para participar en la “promoción” de los estafadores, la víctima debía pagar una pequeña comisión o los gastos de envío de los boletos a una dirección. Por supuesto, el usuario pagaba, pero no recibía ningún boleto.

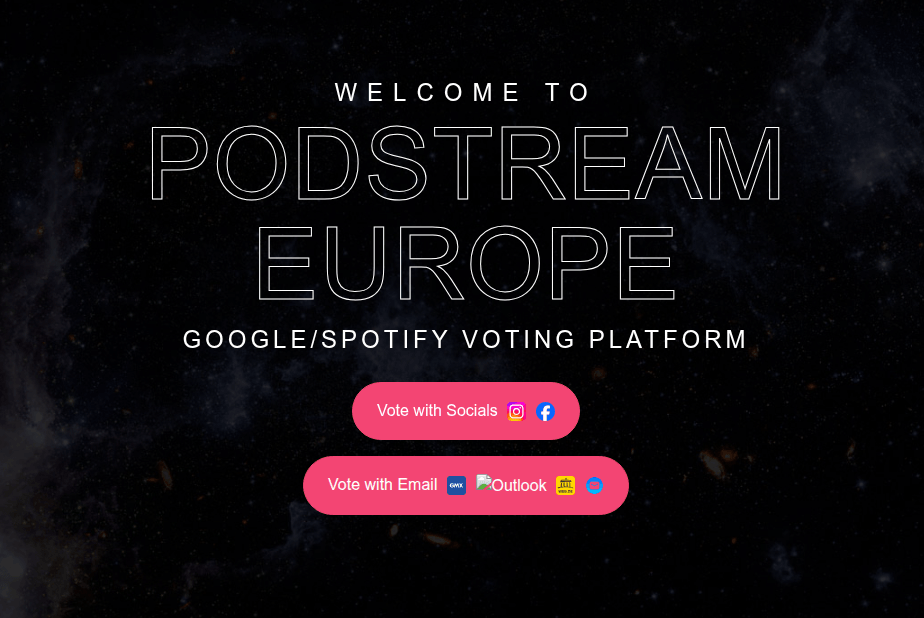

Además de los señuelos en forma de conciertos, los estafadores también fueron ganando interés por otros temas vinculados con la música. A los visitantes de una página de phishing se les ofrecía votar por su artista favorito, una actividad común en comunidades de fans. Para dar más credibilidad a la estafa, se mencionaban marcas grandes como Google y Spotify. Este esquema de phishing apuntaba a cuentas de varias plataformas a la vez: para iniciar sesión, se debían ingresar las credenciales de Facebook, Instagram o del correo electrónico.

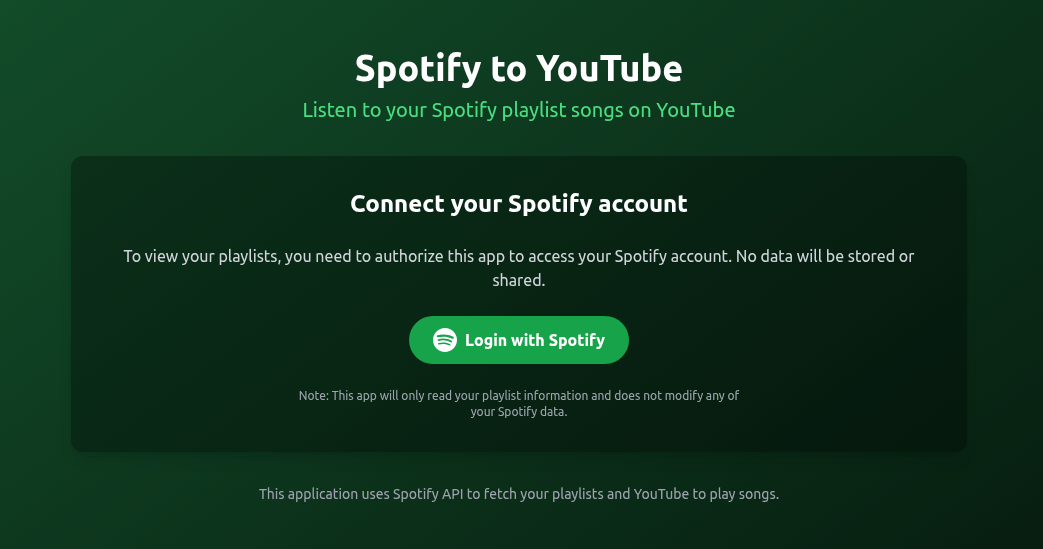

Los atacantes usaron como señuelo la promesa de migrar la lista de reproducción del usuario desde Spotify hacia YouTube para obtener sus credenciales. Para hacerlo, la víctima solo debía ingresar las credenciales de Spotify.

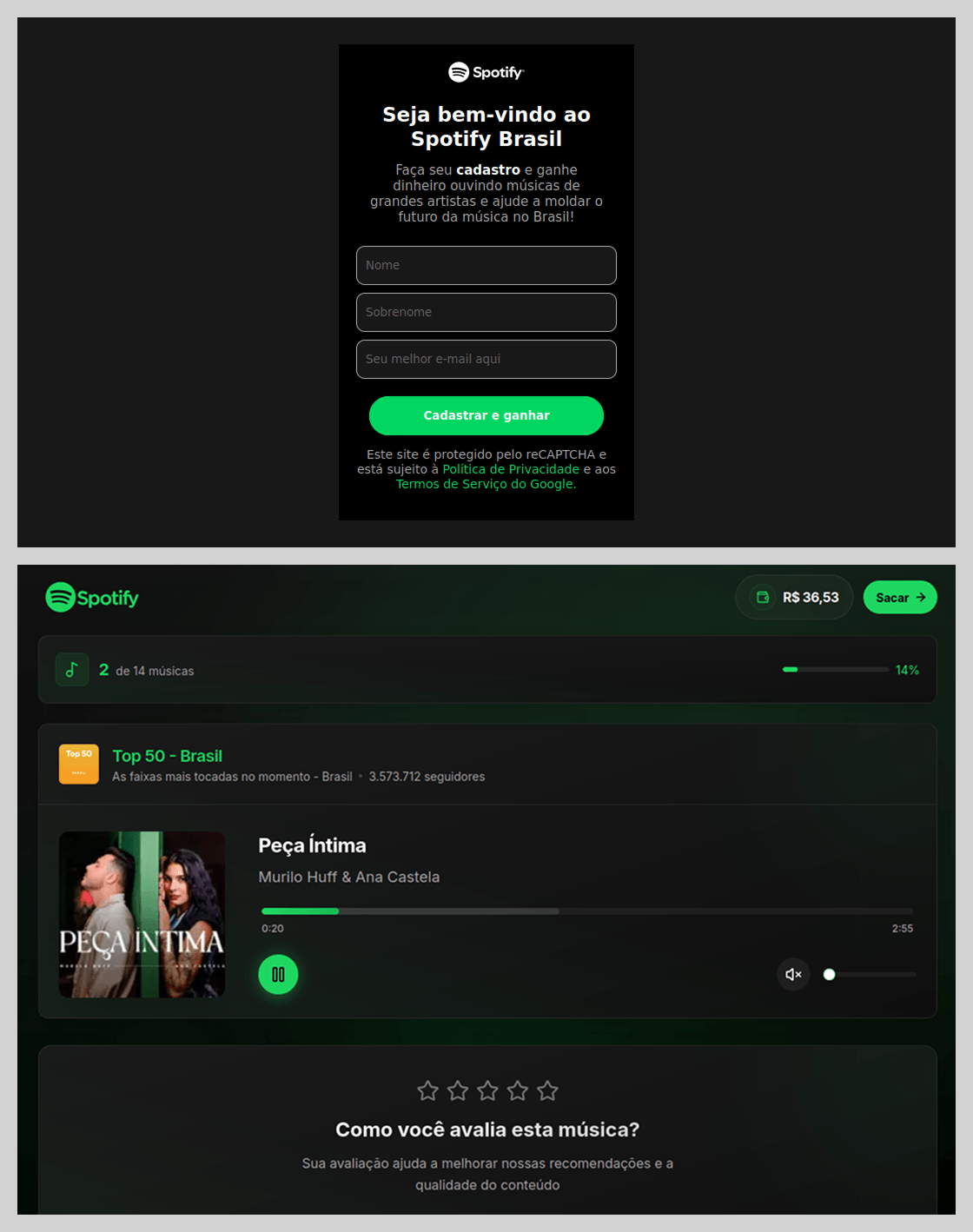

Los atacantes usaron la popularidad de Spotify no solo para phishing, sino también para ataques de scam. En Brasil, los estafadores ofrecían a los usuarios escuchar canciones, calificarlas y recibir dinero por ello.

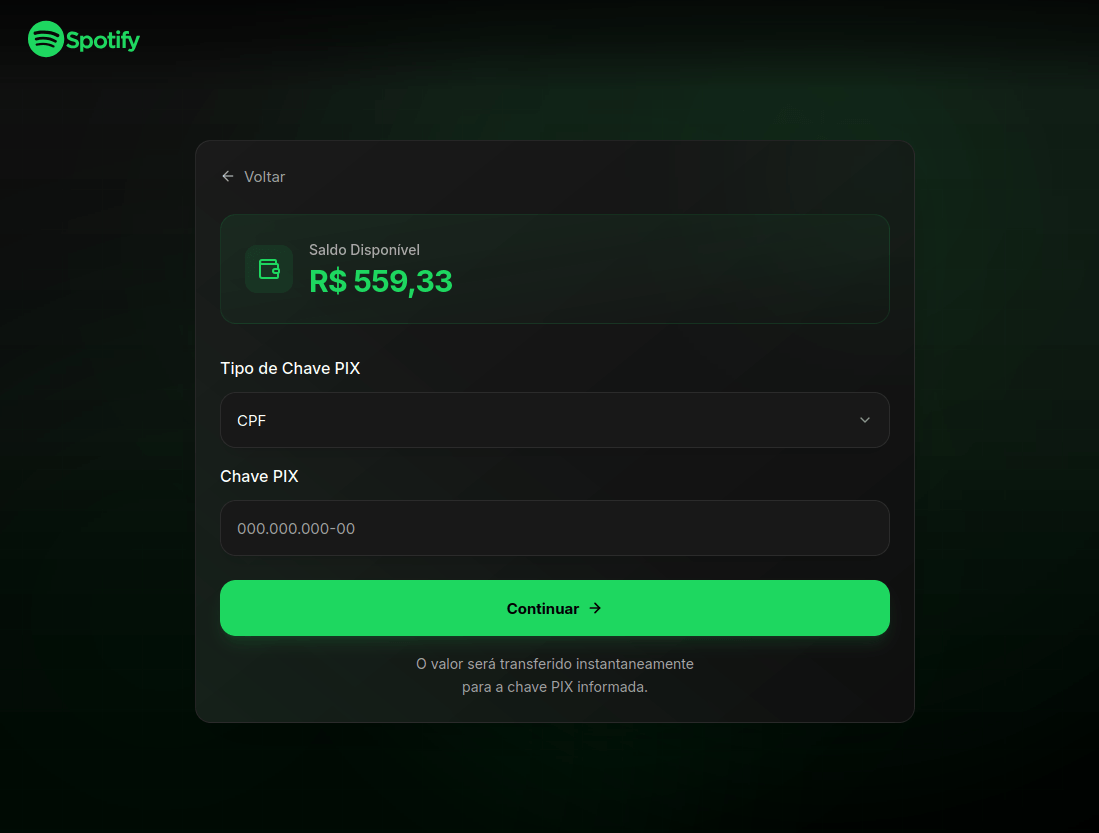

Para retirar los supuestos fondos, la víctima debía ingresar su número de identificación del sistema brasileño de pagos instantáneos PIX.

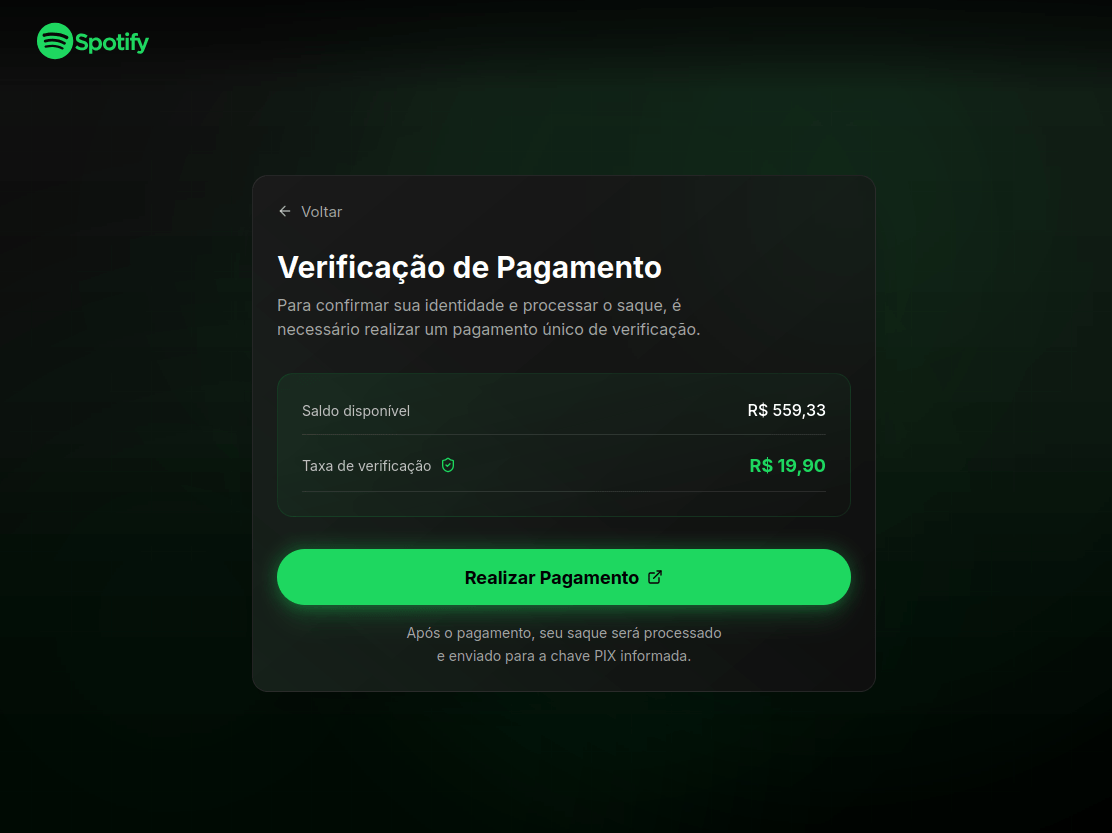

Después, se pedía al usuario confirmar su identidad. Para ello, la víctima debía realizar un pago único de una pequeña suma, muy por debajo de las ganancias potenciales.

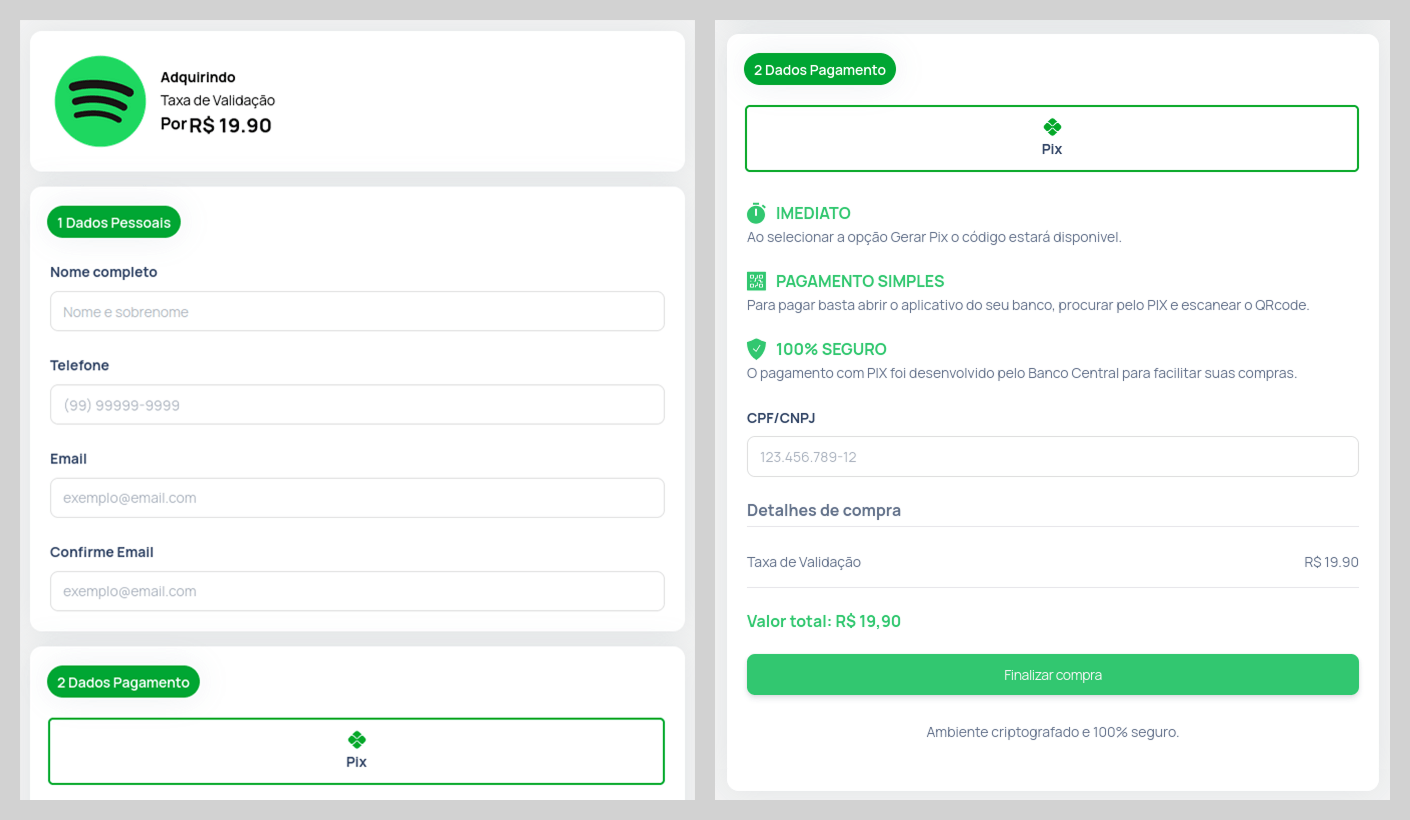

El formulario para enviar el “pago de verificación” tenía un aspecto muy verosímil: incluso solicitaba datos personales adicionales. quizá para usarlos en ataques posteriores.

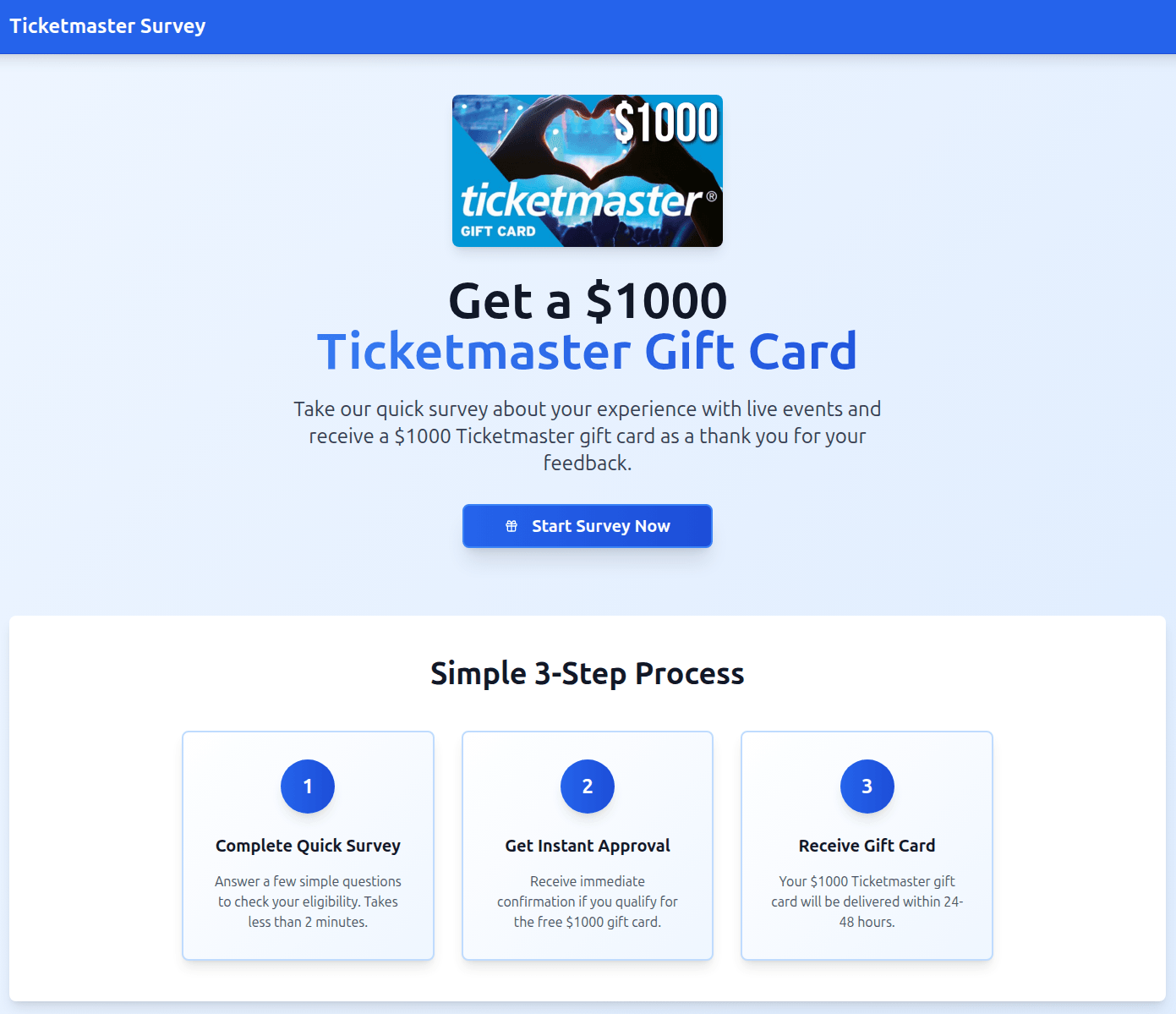

En otro caso, a los usuarios se les ofrecía participar en una encuesta a cambio de un vale de regalo por valor de 1 000 dólares. Sin embargo, como es común en este tipo de estafas, la víctima debía pagar una comisión modesta o los gastos de correo para obtener el certificado. Tras recibir el dinero, los atacantes desaparecían y el sitio quedaba inaccesible.

Una agradable salida con una chica de un sitio de citas también podía terminar en pérdida financiera. El modus operandi de los estafadores se desarrollaba así: tras un breve díalogo, la supuesta “chica” proponía una cita presencial. Para ello, la interlocutora elegía un entretenimiento de costo moderado, como un cine o un teatro poco popular, e incluso enviaba un enlace a una página donde, según decía, se podían comprar boletos para el evento indicado.

Para dar más credibilidad, se le pedía al comprador la ciudad de residencia.

Pero tras pagar los boletos, desaparecían tanto la página como la interlocutora de la supuesta cita.

Con el mismo esquema operaban estafas donde se vendían boletos para juegos de escape. El diseño de las páginas era muy similar al de los sitios reales, lo que podía bajar la guardia de los visitantes.

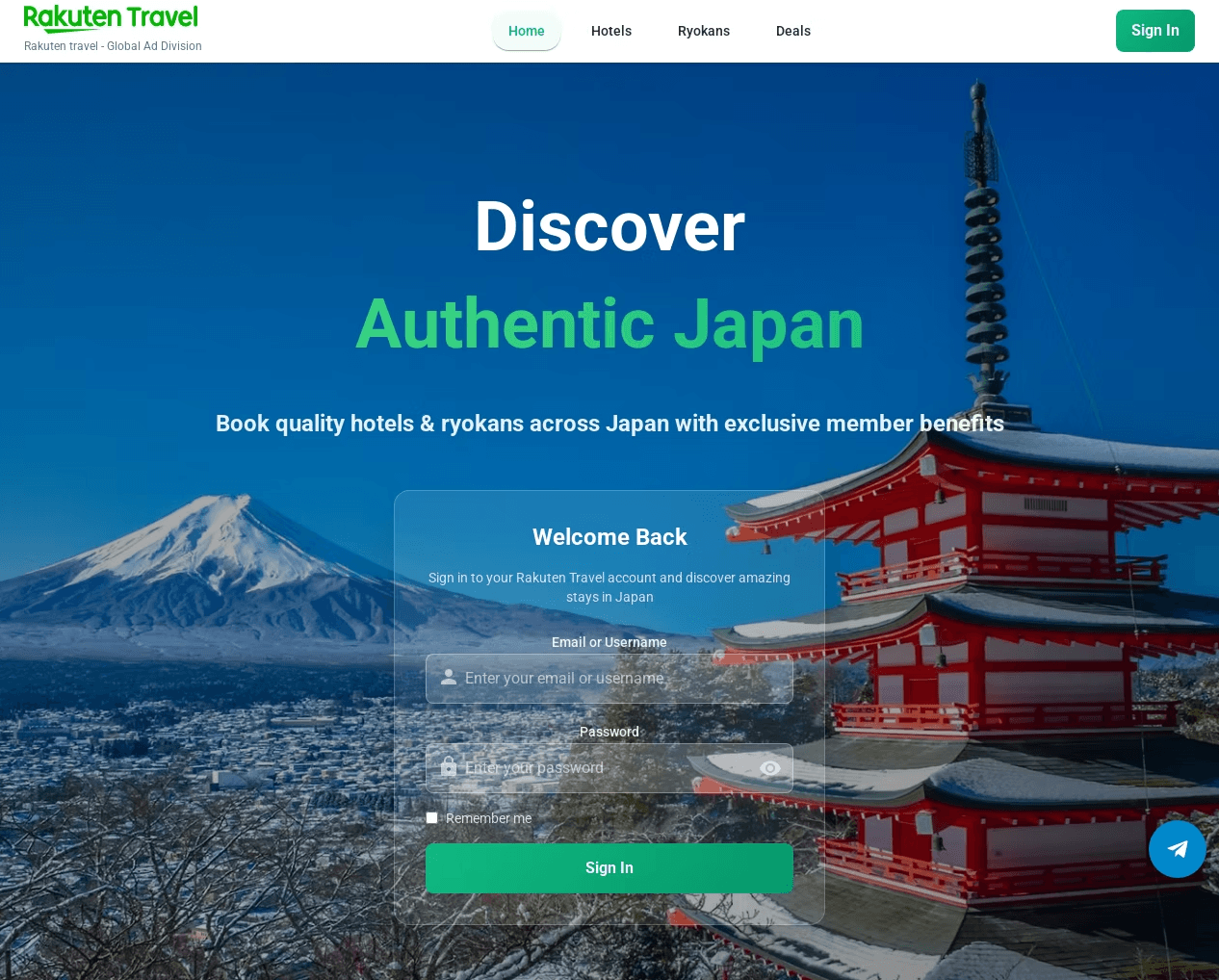

Los phishers explotan la prisa del usuario por adquirir paquetes vacacionales de último minuto, momento en el que suele descuidar la verificación de la URL para cerciorarse de que es legítima. Por ejemplo, en la página falsa que se muestra a continuación, una supuesta gran agencia turística japonesa ofrecía tours exclusivos por Japón.

Datos confidenciales bajo amenaza: phishing contra servicios gubernamentales

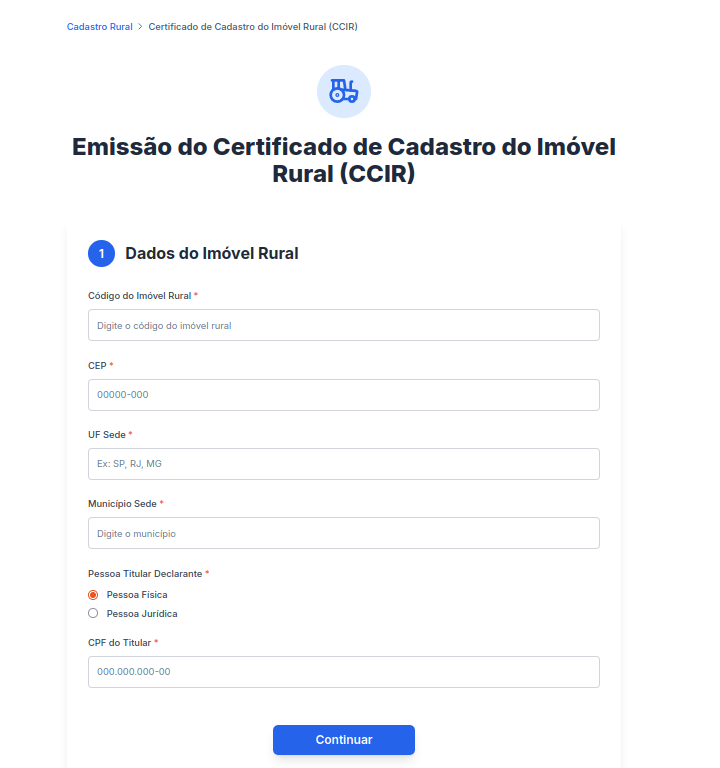

Para recopilar datos personales de usuarios de Internet, los atacantes usaron un esquema clásico de phishing: formularios falsos para tramitar documentos en portales que se hacían pasar por gubernamentales. Estas páginas reproducían con fidelidad tanto el diseño como los servicios ofrecidos en los portales gubernamentales legítimos. Así, en Brasil, los atacantes recopilaban datos de personas físicas con el pretexto de emitir un certificado de registro de inmuebles rurales (CCIR).

De este modo, los estafadores obtenían acceso a información confidencial de la víctima, incluido el número de identificación fiscal individual (CPF). El CPF funciona como identificador único del ciudadano brasileño en portales gubernamentales, bases de datos nacionales y documentos personales, lo que multiplica los riesgos si cae en manos de atacantes. El acceso de los estafadores a estos datos conlleva el riesgo de robo de identidad, acceso a plataformas gubernamentales y riesgos financieros.

Además, los usuarios podían perder dinero: en algunos casos, los atacantes pedían una “comisión” por tramitar un documento importante.

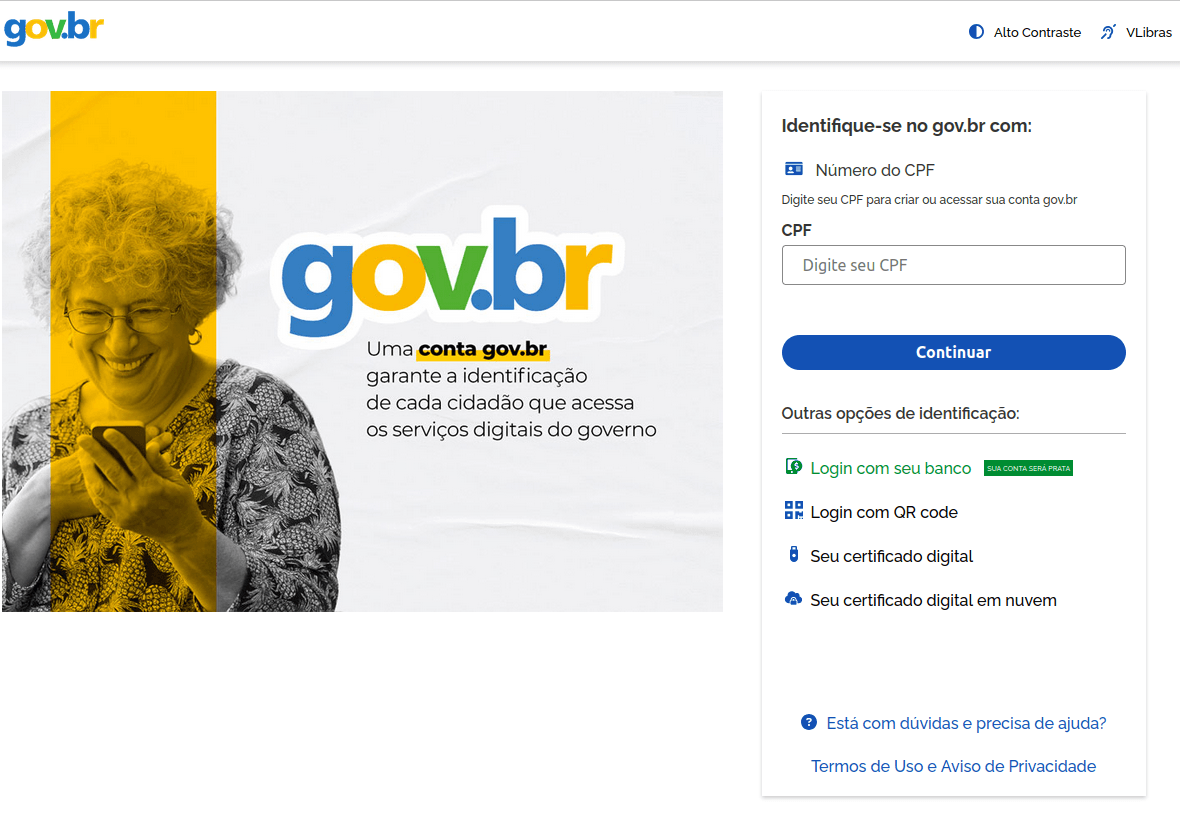

Los estafadores también intentaban obtener el número de identificación fiscal individual por otros medios. Así, detectamos páginas de phishing que imitaban el portal oficial de servicios gubernamentales; para iniciar sesión se usa el número CPF.

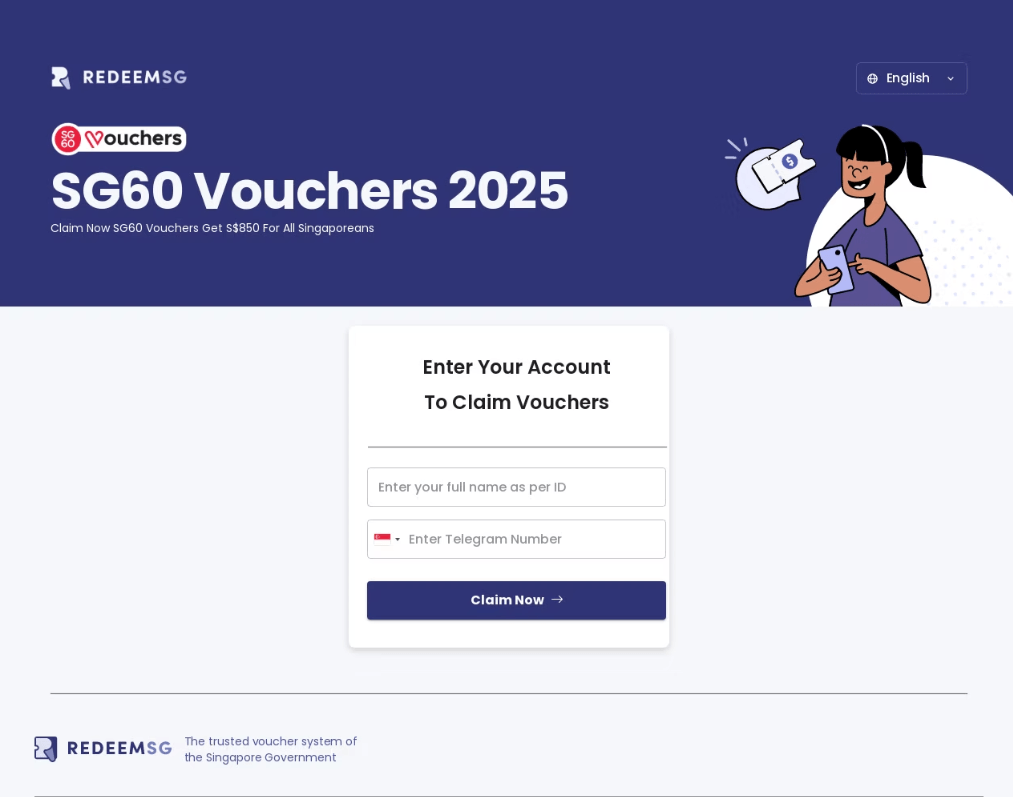

Otro tema que explotaron los estafadores fueron los pagos gubernamentales. En 2025, los ciudadanos de Singapur recibieron del gobierno vales por el sexagésimo aniversario del país por un monto de 600 a 800 dólares. Para usarlos, los usuarios debían autorizarse en el sitio del programa. Las páginas falsas intentaban imitar ese sitio. Es curioso que, en este caso, los objetivos fueron cuentas de Telegram, aunque en el portal legítimo no se requerían.

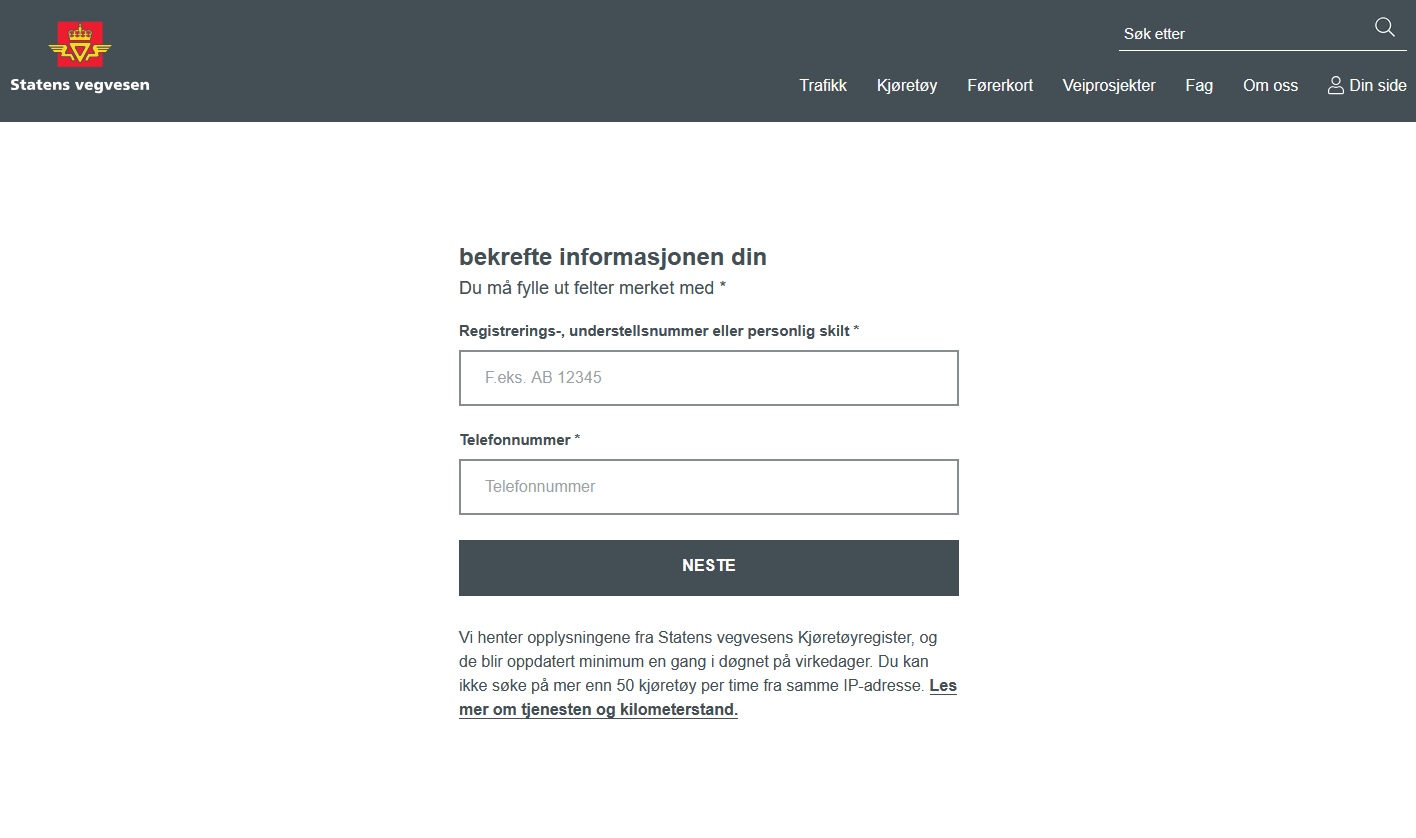

Detectamos un fraude dirigido a usuarios de Noruega que desean renovar su licencia de conducir. Al abrir el recurso, que imitaba el sitio oficial de la autoridad de transporte de Noruega, el visitante debía indicar el número del vehículo y un teléfono de contacto.

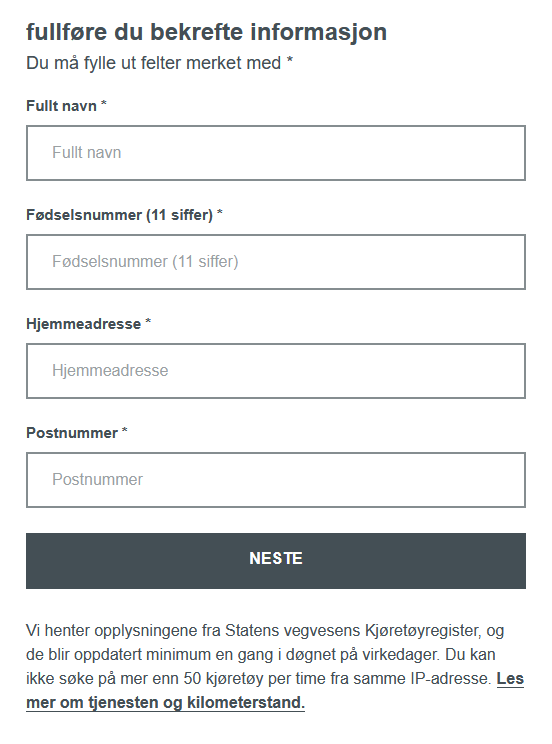

Luego se pedían datos sensibles, como el identificador personal único de cada ciudadano de Noruega. Así, los atacantes no solo obtenían acceso a información confidencial, sino que también creaban la impresión de que la víctima estaba en un sitio web oficial.

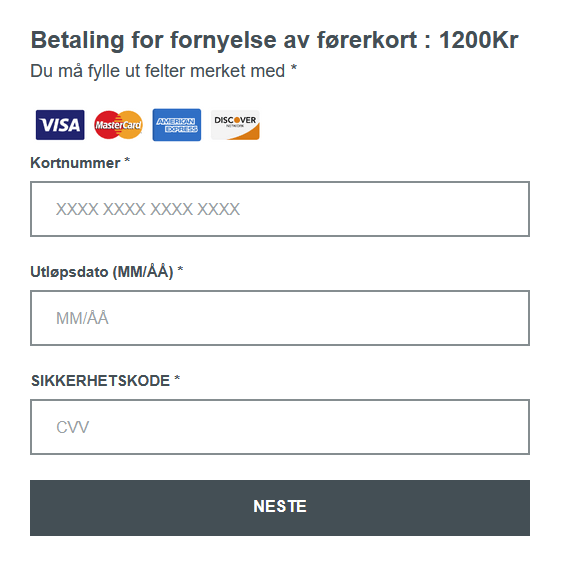

Tras ingresar los datos personales, se abría una página falsa de pago de una tasa de 1 200 coronas, que pasaban sin devolución a los estafadores si la víctima introducía los datos de su tarjeta.

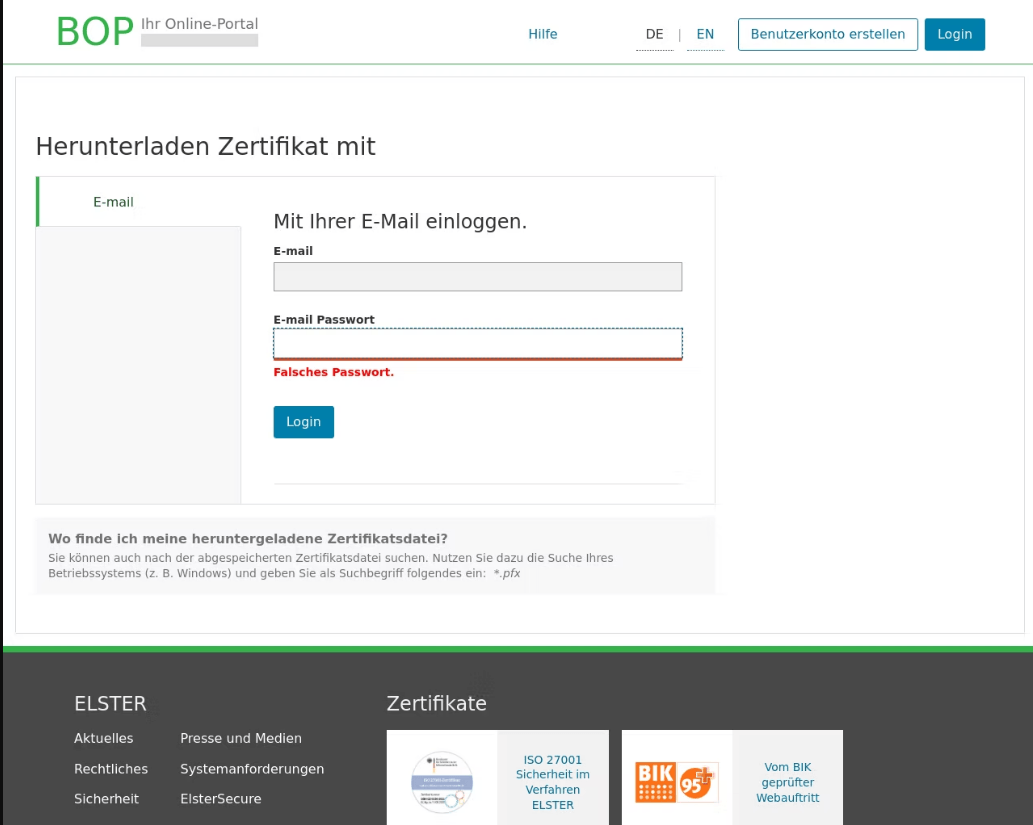

En Alemania, con el pretexto de presentar la declaración de impuestos, en páginas de phishing se solicitaban el usuario y la contraseña del correo electrónico.

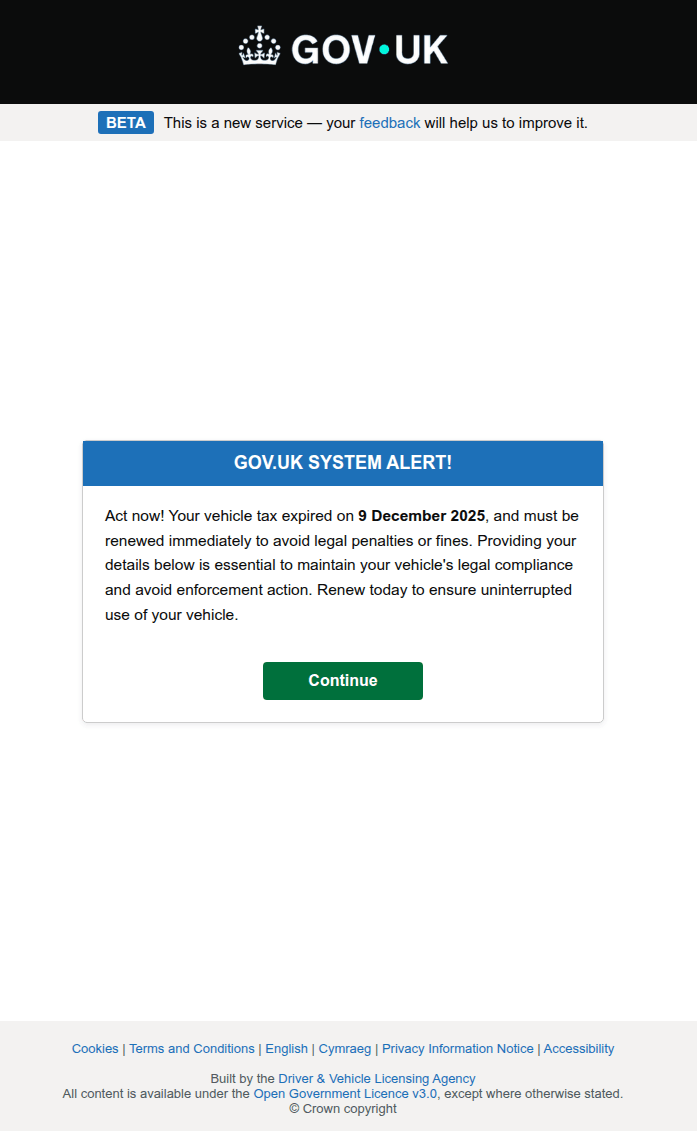

El llamado a realizar acciones urgentes es un recurso clásico en escenarios de phishing. Junto con la amenaza de perder bienes, estos esquemas se vuelven un señuelo para posibles víctimas y desvían su atención del URL incorrecto o de la maquetación deficiente del sitio. Por ejemplo, una advertencia sobre un impuesto vehicular impago se volvió una herramienta para atacantes que buscaban robar credenciales del portal gubernamental del Reino Unido.

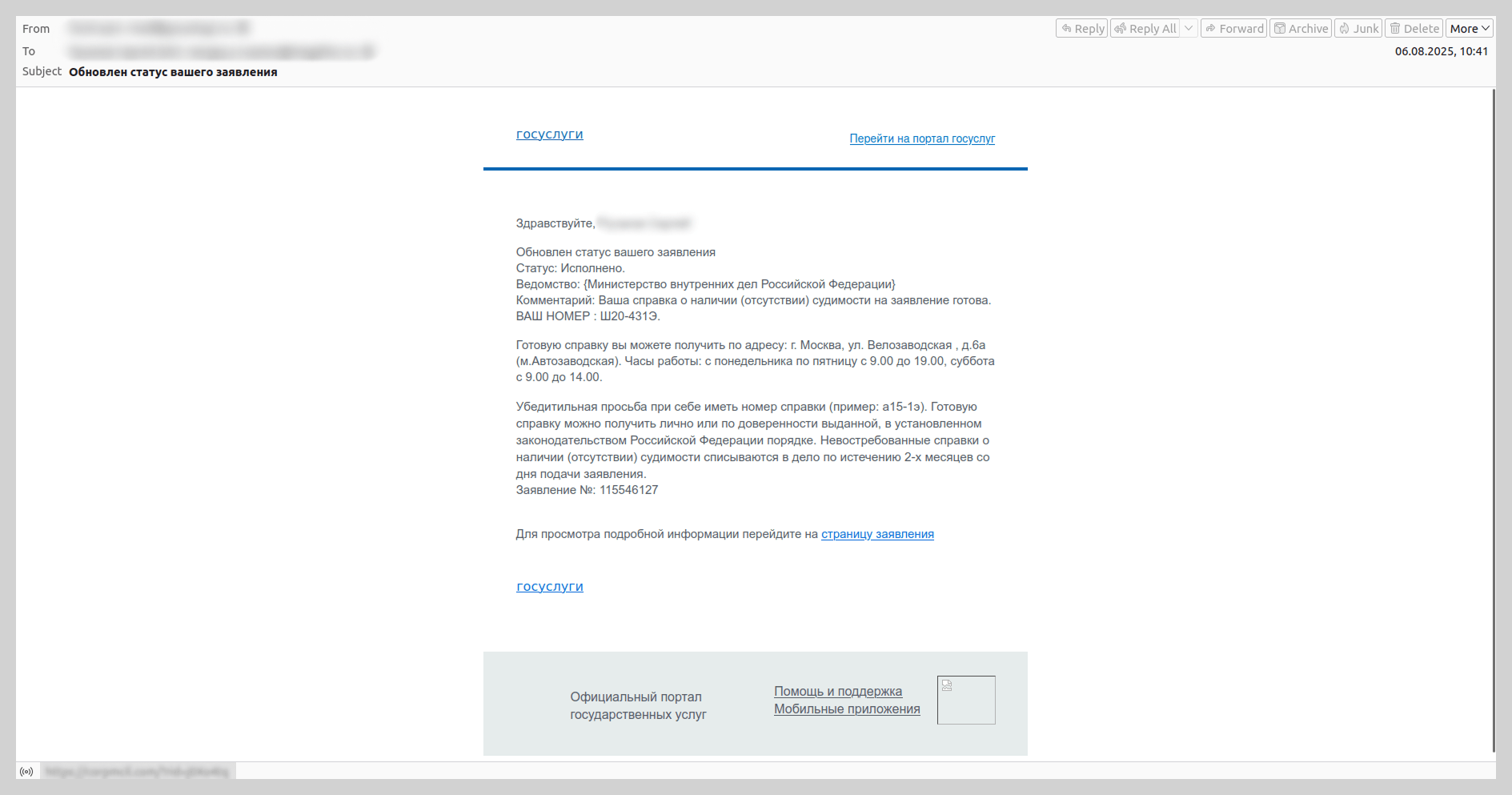

Observamos que desde la primavera de 2025 se hicieron más frecuentes los envíos de correos que se hacían pasar por comunicaciones automáticas del portal ruso de servicios gubernamentales. Estos mensajes se distribuían como notificaciones sobre la actualización del estado de una solicitud y contenían enlaces de phishing.

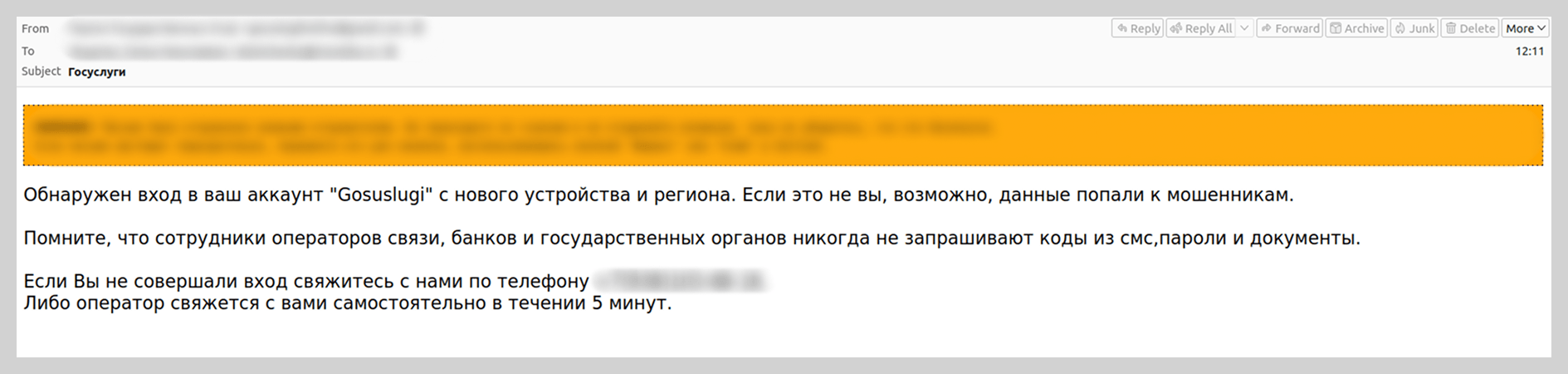

También registramos ataques de phishing dirigidos a usuarios de portales gubernamentales. En ellos, se le ofrecía a la víctima verificar la seguridad de su cuenta llamando al número indicado en el correo para contactar al la asistencia técnica. Para bajar la guardia de los usuarios, los atacantes añadían detalles técnicos falsos, como una dirección IP y la marca del dispositivo desde el que, según el mensaje, se había iniciado sesión, así como la hora del acceso.

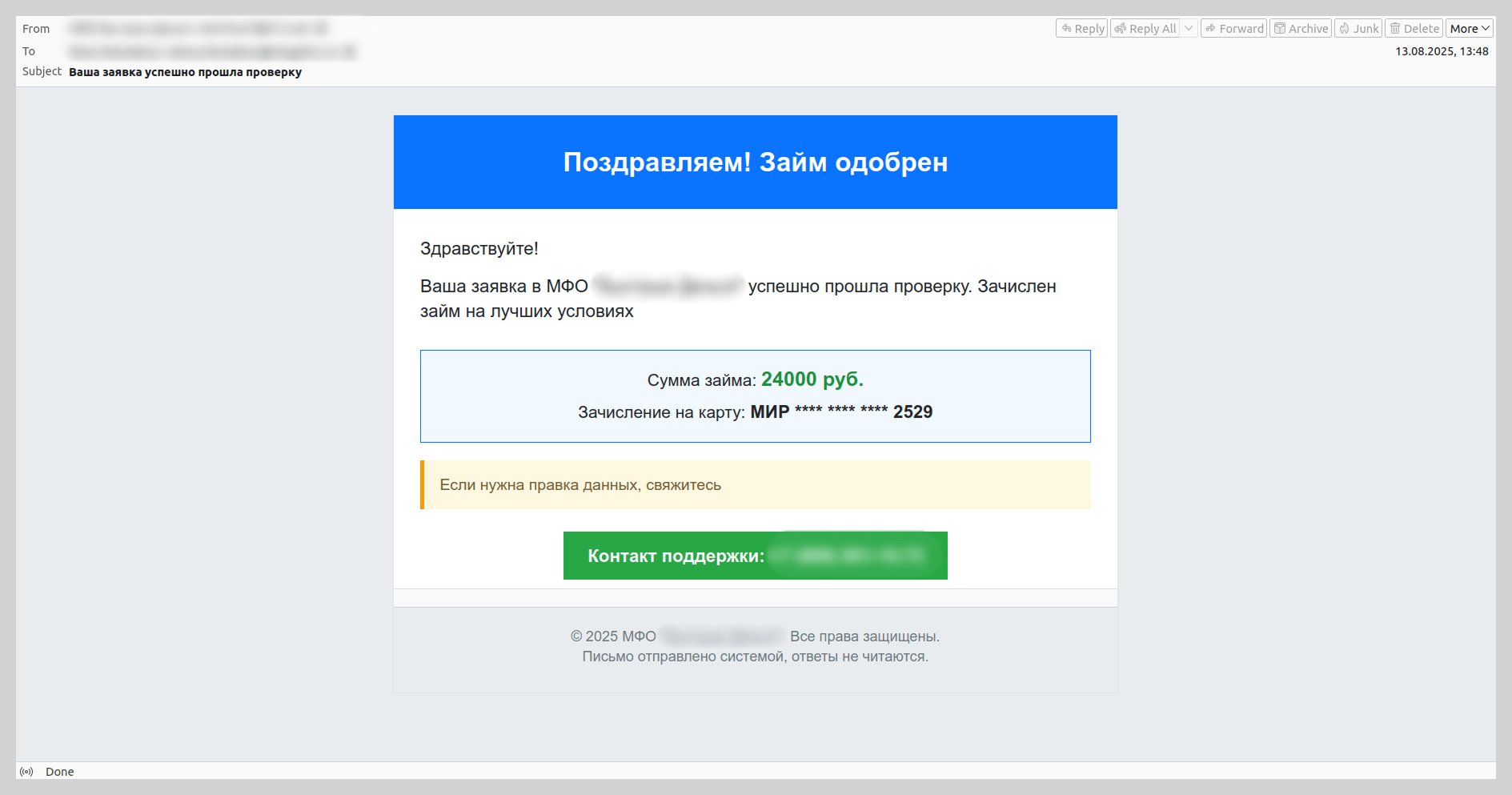

El año pasado, los atacantes también disfrazaron correos de phishing como notificaciones de MFO o BKI sobre solicitudes de préstamo. Si el destinatario no había solicitado el crédito (en eso se basaba el cálculo de los estafadores), se le proponía contactar a una asistencia técnica falsa mediante un número telefónico falso.

Conozca a su cliente

Como medida adicional de protección de datos, muchos servicios usan verificaciones con biometría (imagen facial, huellas dactilares, autenticación por retina), además de documentos de identidad y firmas. Para obtener estos datos de los usuarios, los estafadores copian páginas de servicios populares donde se aplican estas verificaciones. En entregas anteriores analizamos en profundidad el robo de estos datos biométricos.

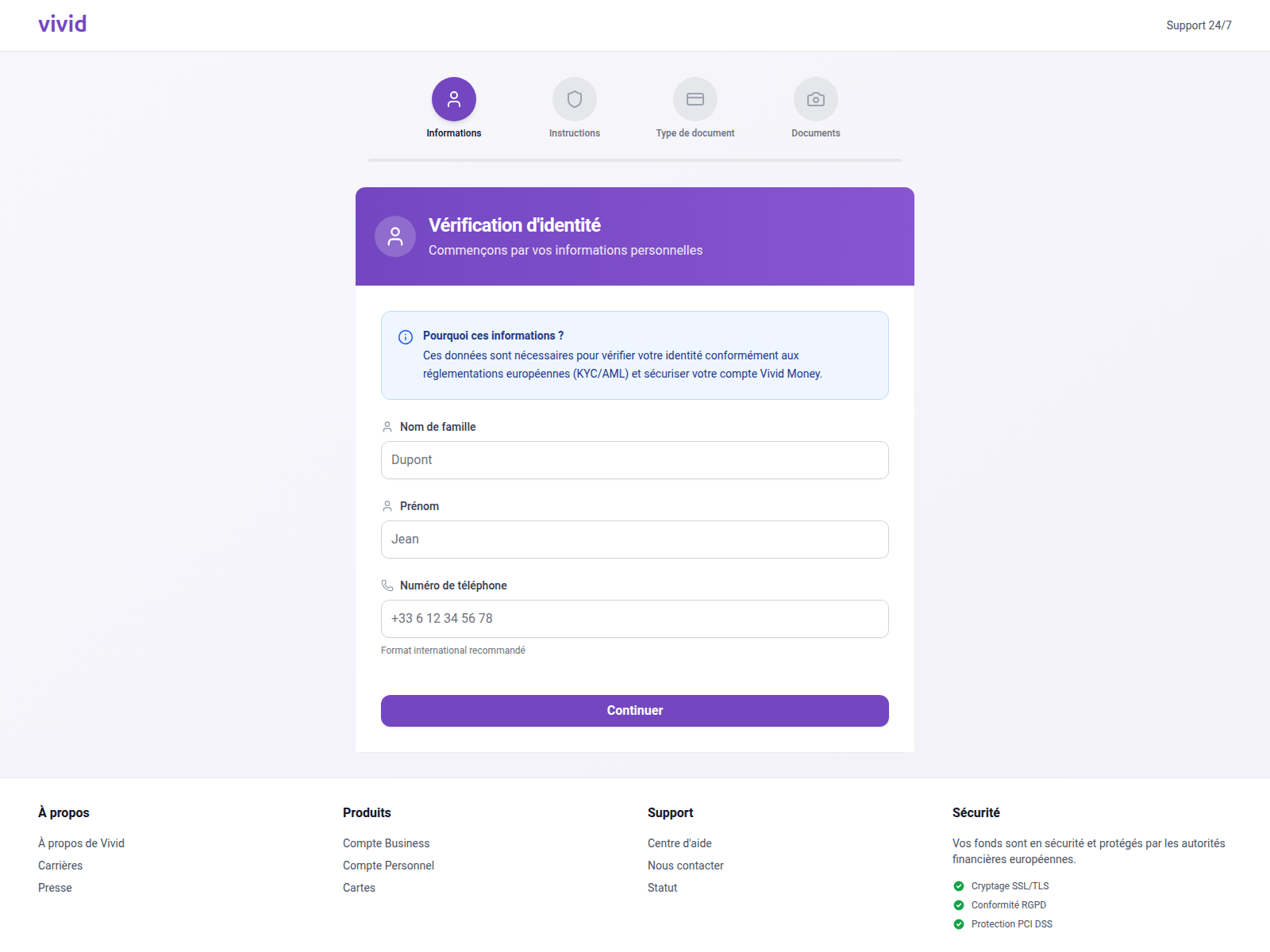

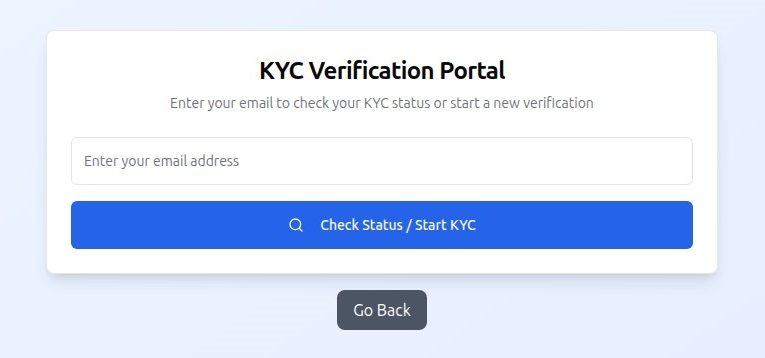

En 2025, observamos un aumento en el número de ataques de phishing contra usuarios con el pretexto de verificaciones KYC (Conozca a su cliente). KYC usa un conjunto de datos del usuario para la identificación. Al falsificar las páginas de servicios de pago Vivid Money, los estafadores recopilaban la información necesaria para pasar la autenticación KYC.

Por cierto, los usuarios de otros servicios que utilizan KYC también enfrentaron esta amenaza.

Una característica de los ataques a procedimientos KYC es que, además del nombre completo, el correo electrónico y el número de teléfono, los phishers solicitan fotos del pasaporte o del rostro de la víctima, a veces desde varios ángulos. Si esta información llega a manos de los atacantes, además de la pérdida de acceso a la cuenta o al panel personal, las credenciales de la víctima pueden venderse en mercados clandestinos, como ya lo hemos mencionado.

Phishing y mensajeros

El robo de cuentas en los mensajeros WhatsApp y Telegram es uno de los objetivos más comunes de ataques de phishing y scam. Los estratagemas clásicos (por ejemplo, ofertas sospechosas para abrir un enlace desde un mensaje) son conocidos desde hace mucho, pero los recursos para robar credenciales continúan diversificándose.

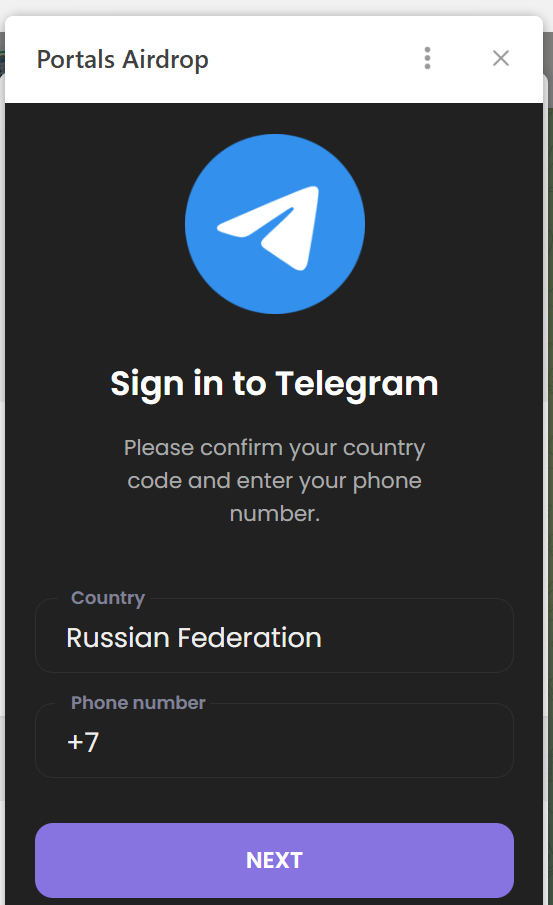

Así, a usuarios de Telegram se les ofrecía participar en un sorteo de premios auspiciado por un deportista famoso. El ataque de phishing, disfrazado como entrega de regalos NFT, se realizaba mediante una miniaplicación dentro de Telegram, mientras que antes los atacantes creaban páginas web para estos fines.

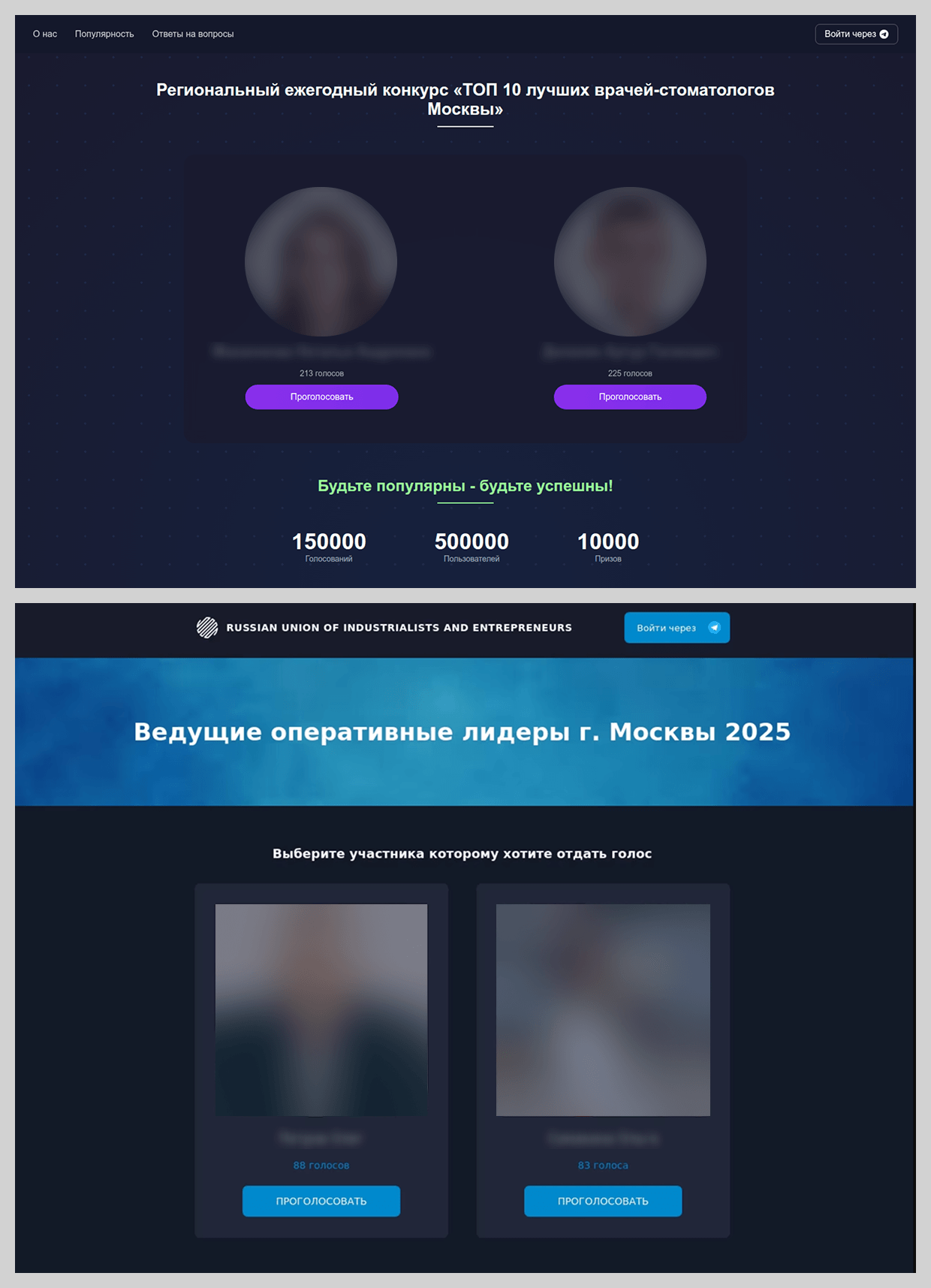

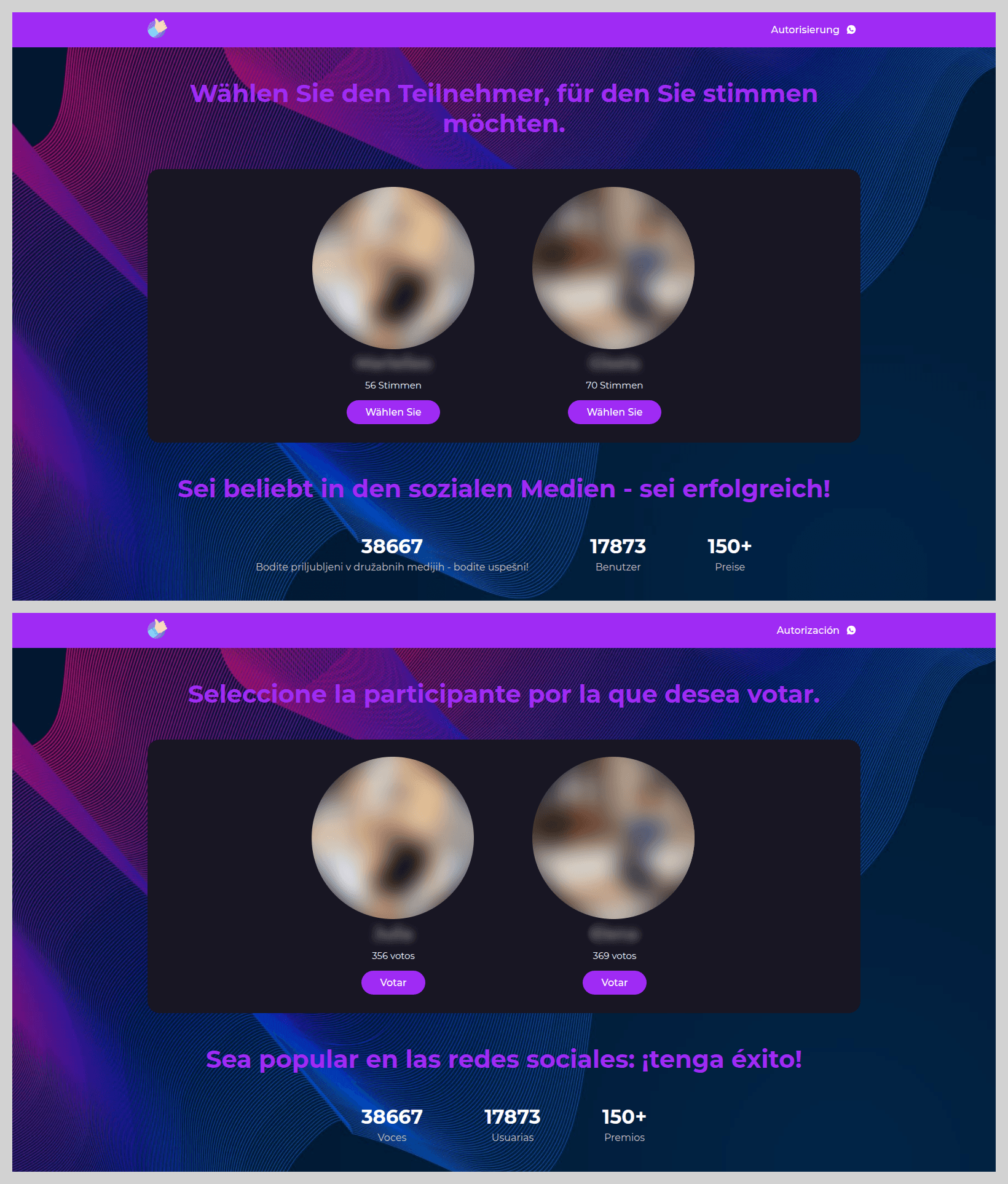

En 2025, en el conocido esquema de distribución de enlaces de phishing en Telegram empezaron a aparecer nuevos libretos. Por ejemplo, vimos propuestas para elegir al mejor odontólogo o al líder operativo en la ciudad.

La temática más popular en los fraudes de votación, los concursos infantiles, se difundía a través de WhatsApp. A la vez, las páginas de phishing casi no variaban: los atacantes usaban el mismo diseño y fotos señuelo, y solo cambiaban el idioma del recurso según la ubicación del público objetivo.

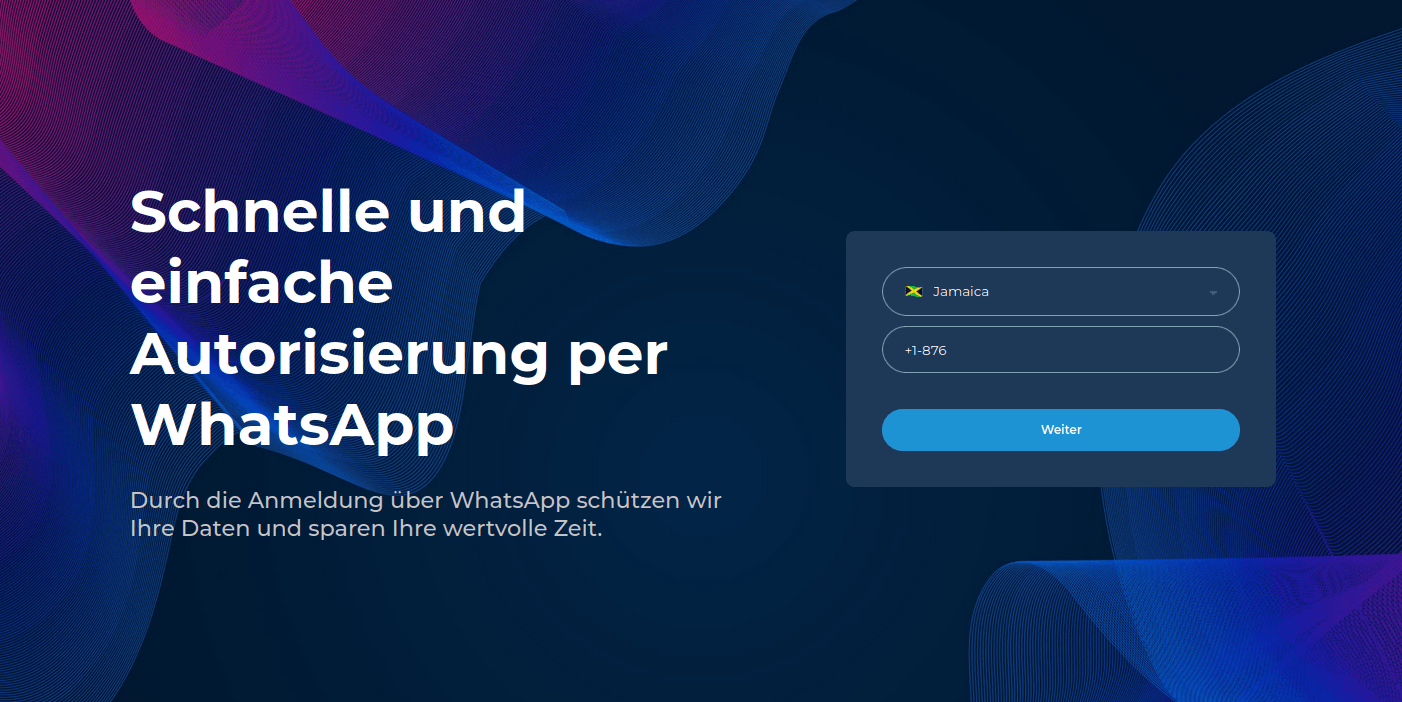

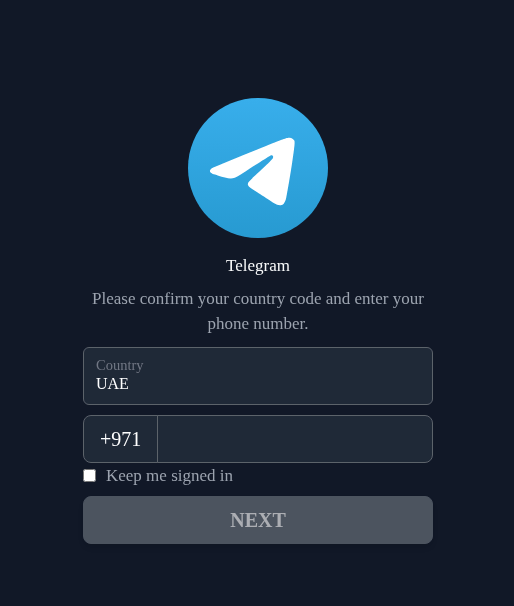

Para participar en la votación, la víctima debía ingresar el número de teléfono vinculado a la cuenta de WhatsApp.

Después se le solicitaba un código de un solo uso para la autenticación en el mensajero.

Pero veamos otros métodos comunes que usan los estafadores para robar credenciales.

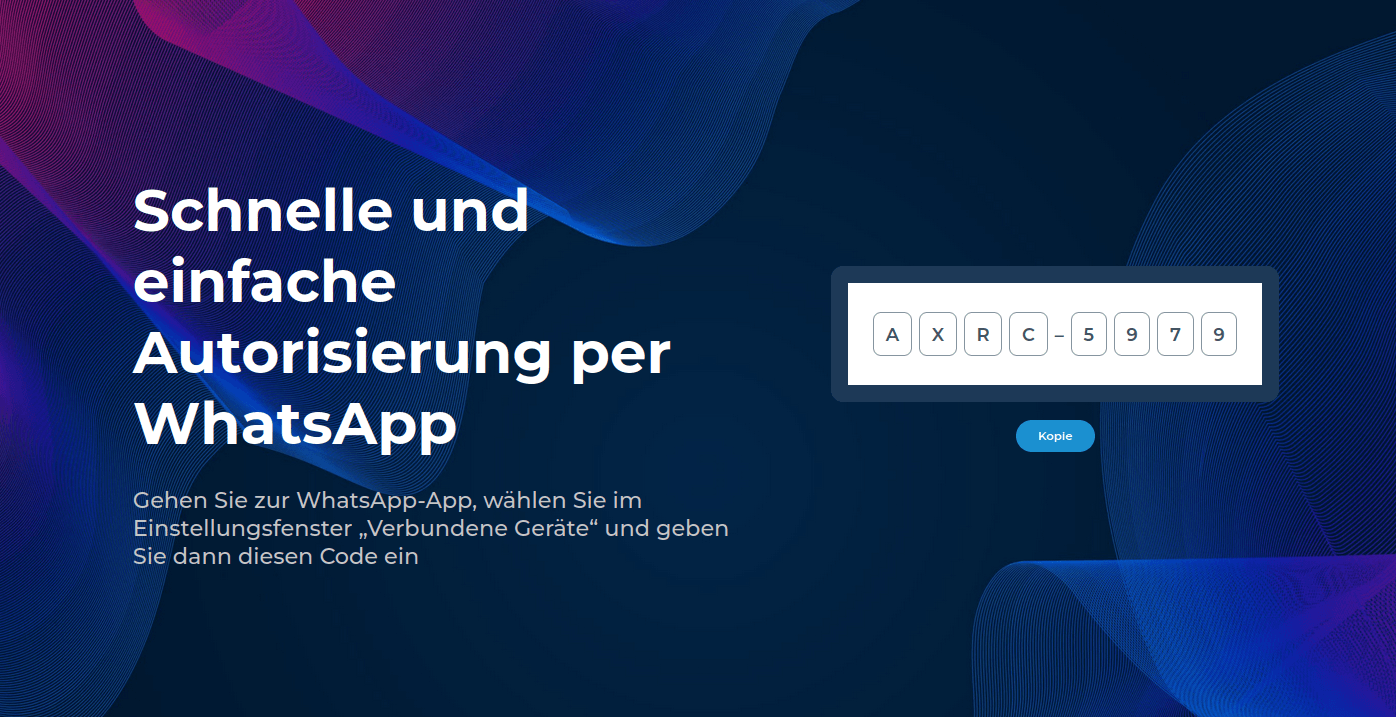

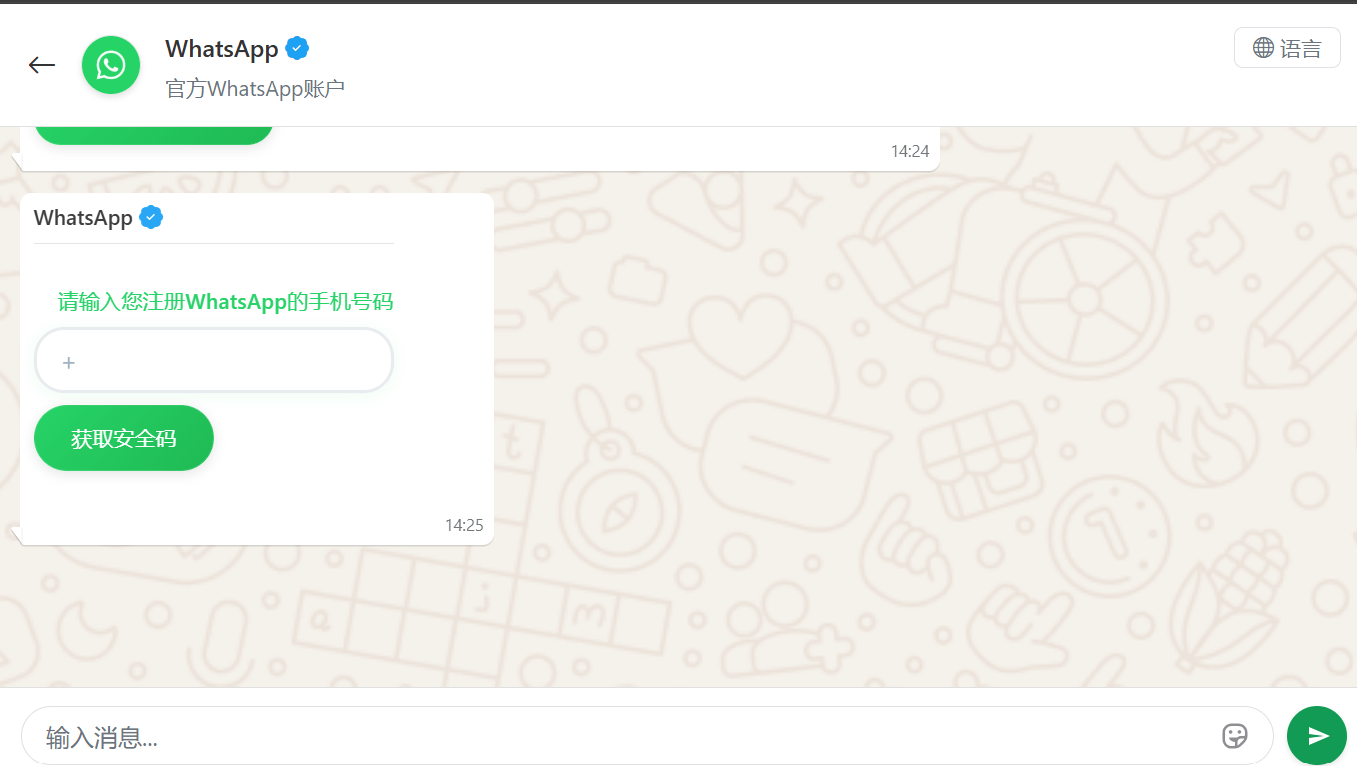

En China circulaban páginas de phishing que clonaban por completo la interfaz de WhatsApp. Los atacantes notificaban a la víctima que su cuenta había sido vinculada a actividades ilegales, y que debía pasar una “verificación adicional”.

A continuación, remitían a la víctima a una página para ingresar el teléfono y le pedían el código de autorización.

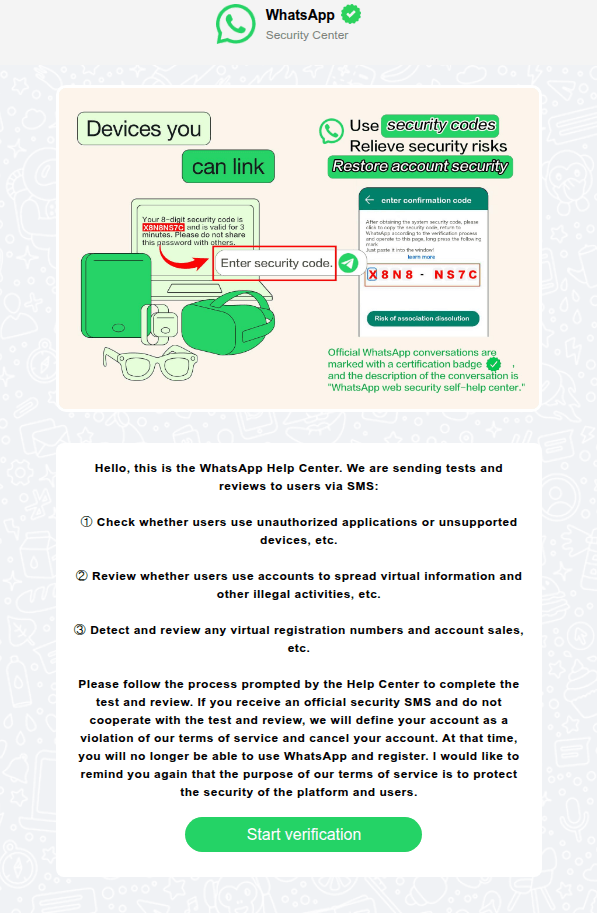

En otros casos, los usuarios recibían un mensaje enviado en nombre del soporte de WhatsApp, donde se informaba que habría una verificación de autenticidad de cuentas mediante SMS. Al igual que en otros casos descritos, el objetivo de los atacantes era obtener el código para completar la autenticación.

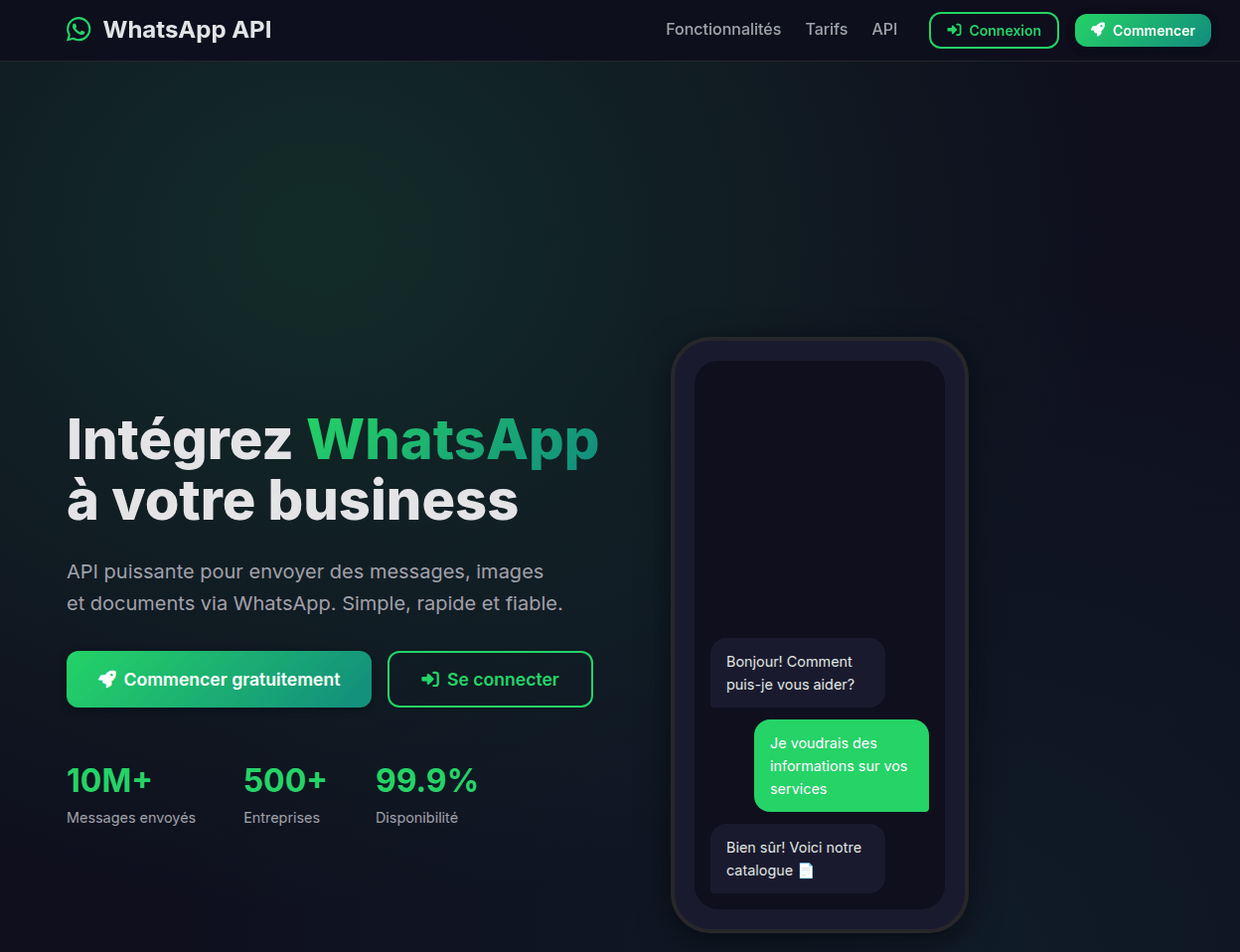

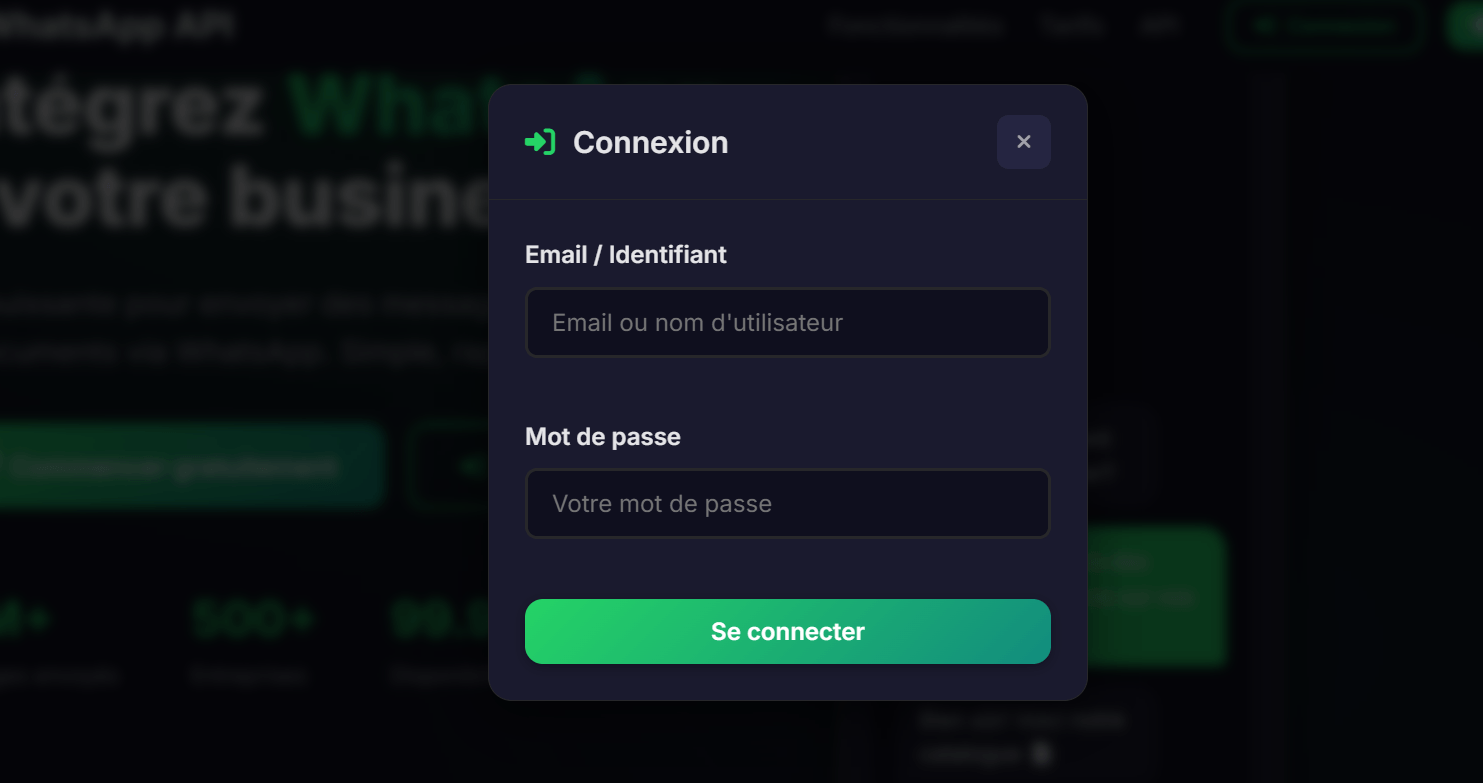

Los estafadores proponían a usuarios de WhatsApp instalar una aplicación falsa para sincronizar comunicaciones con contactos comerciales.

Para hacer más realista el recurso de phishing, los atacantes proponían inventar credenciales para esa página.

Luego el usuario debía “contratar una suscripción” para usar la aplicación; así los estafadores obtenían los datos de tarjetas bancarias, y la víctima se quedaba sin el servicio prometido.

Como señuelo para usuarios de Telegram, los phishers enviaban invitaciones a chats de citas en línea.

Los ciberdelincuentes también usaron mucho el señuelo de una suscripción gratuita a Telegram Premium. Si el año pasado veíamos estas páginas de phishing solo en ruso e inglés, ahora el alcance de zonas lingüísticas se amplió. Como antes, para activar la suscripción la víctima debía iniciar sesión en su cuenta, lo que podía causar pérdida de acceso.

Manipulación del tema de ChatGPT

Los atacantes utilizan cada vez más el tema de la inteligencia artificial como señuelo. Por ejemplo, vimos recursos que imitaban la página oficial de pago de la suscripción a ChatGPT Plus.

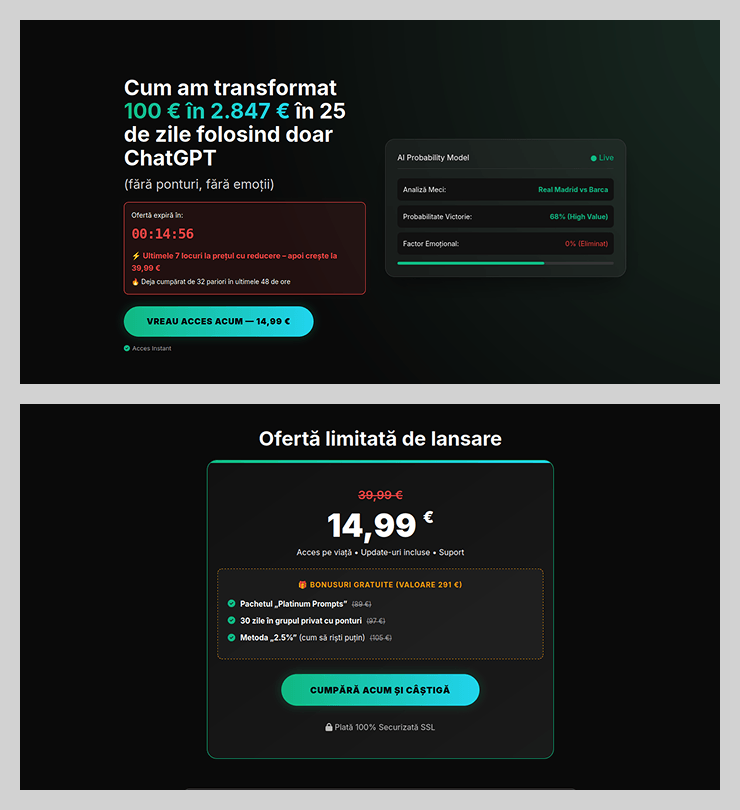

La promoción en redes sociales con ayuda de LLM también podía despertar interés entre usuarios. Los estafadores ofrecían comprar para ese fin un conjunto de prompts especiales y, tras recibir el pago, desaparecían, dejando a las víctimas sin prompts y sin dinero.

La promesa de ganancias fáciles con ayuda de redes neuronales se convirtió en otra forma de atraer la atención de posibles víctimas. Los estafadores proponían usar ChatGPT para hacer apuestas y prometían que el usuario recibiría ingresos y el bot haría todo el trabajo. Estos servicios se ofrecían a un precio que se mantenía vigente durante 15 minutos desde que se abría la página. Ese plazo tan breve no le daba tiempo a la víctima potencial para reflexionar y lo inducía a hacer la compra impulsiva.

Vacantes con trampa

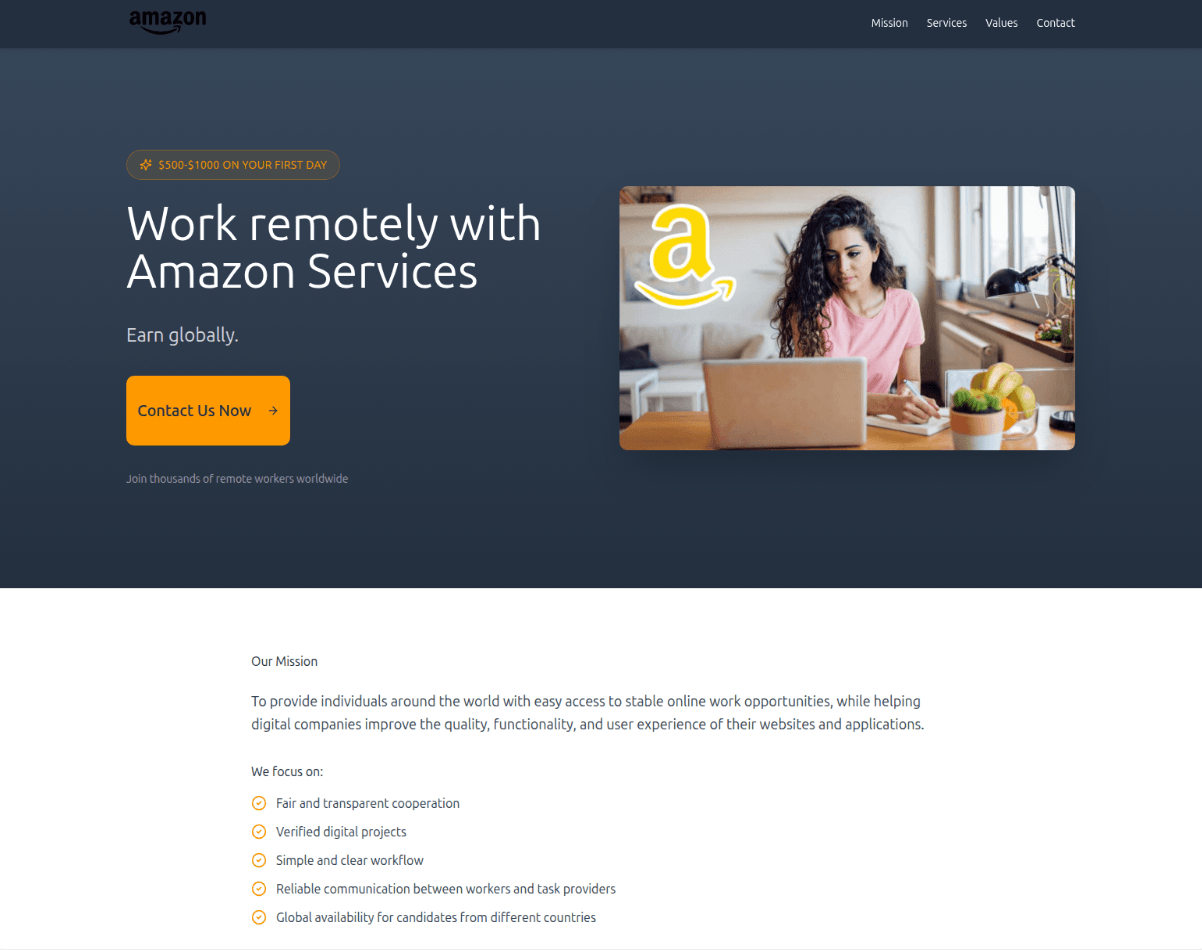

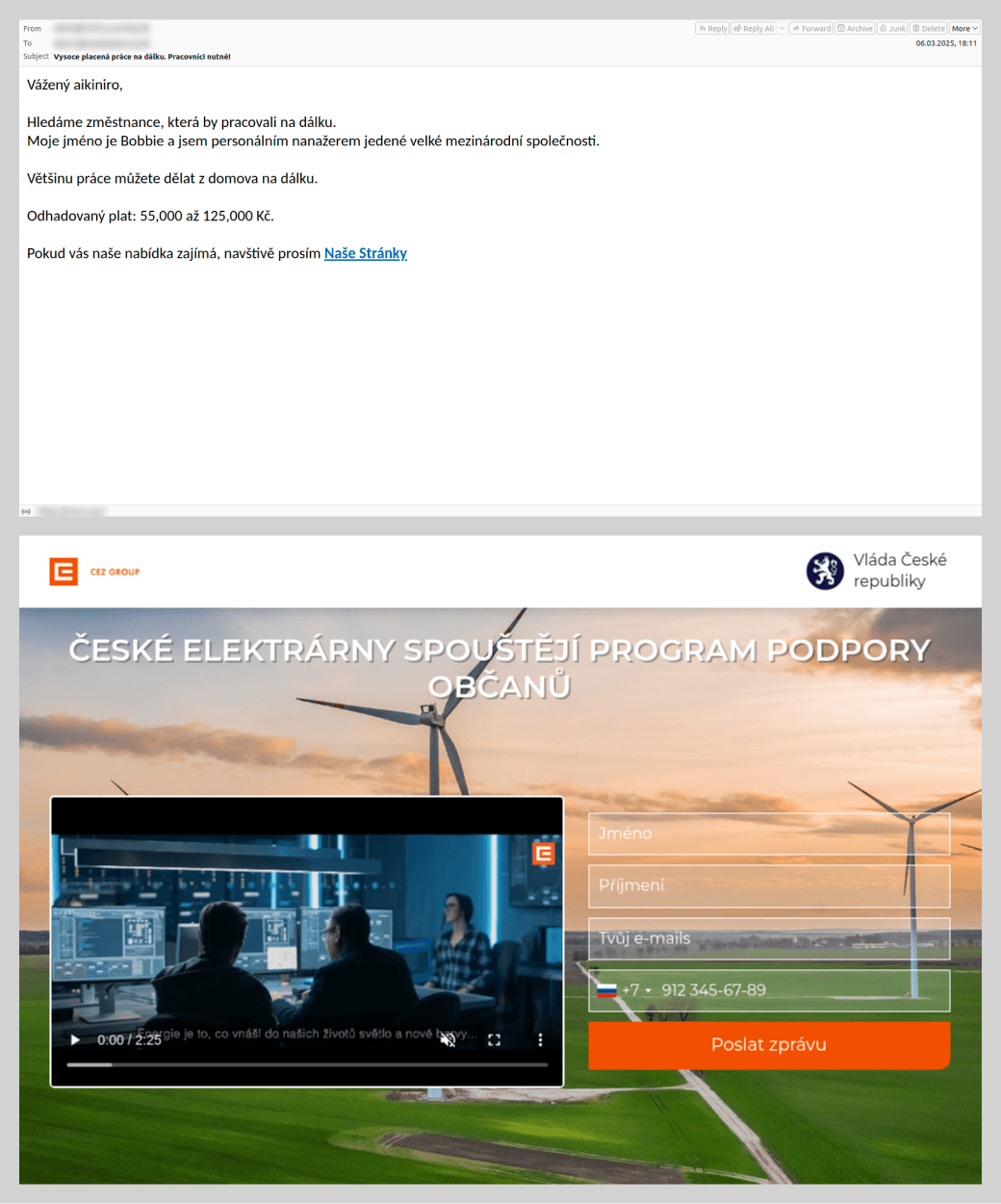

Los atacantes aprovecharon la demanda de empleo remunerado para atraer víctimas con ofertas de trabajo remoto bien pagado. Al responder a anuncios de este tipo, los postulantes no solo revelaban datos personales: en algunos casos, los estafadores solicitaban una pequeña suma con el pretexto de tramitar documentos o pagar una comisión. Para convencer a la víctima de la legitimidad de la oferta, los atacantes se hacían pasar por marcas reconocidas, atrayendo a los usuarios con nombres conocidos. Eso permitía bajar la guardia de las víctimas, incluso ante condiciones de empleo demasiado favorables.

También hubo casos en los que, tras obtener los datos de la víctima mediante un sitio de phishing, los estafadores la contactaban por teléfono, lo que podía llevar al usuario a revelar información personal adicional.

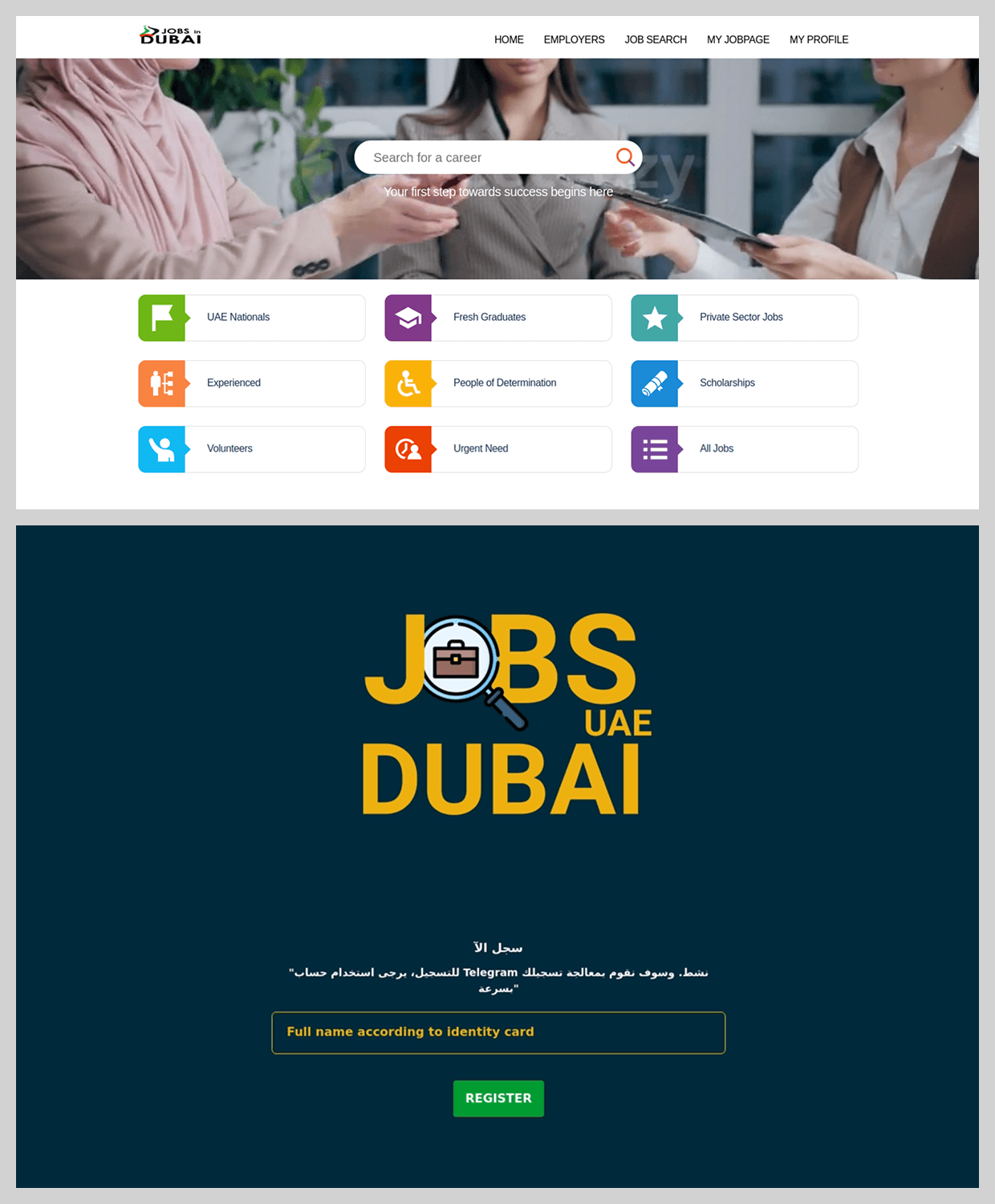

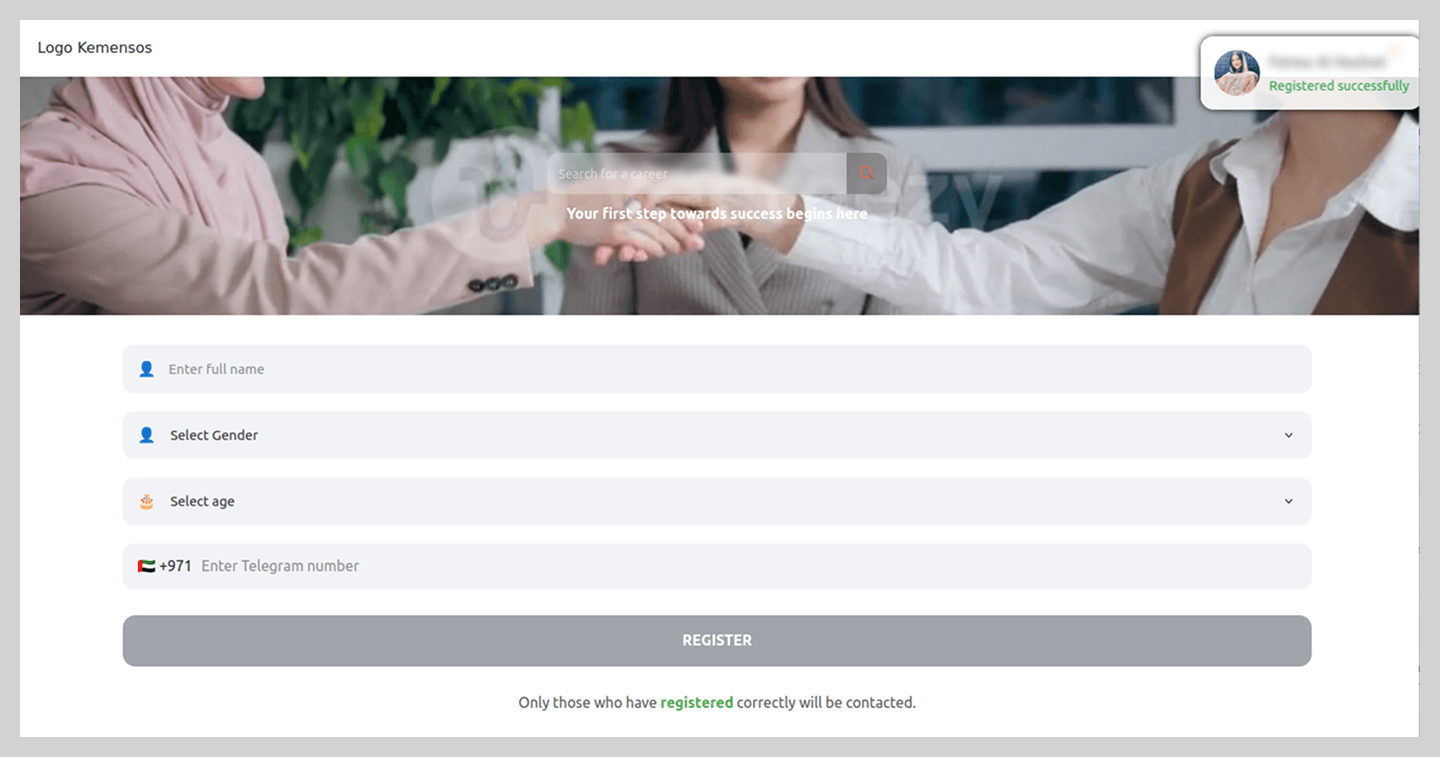

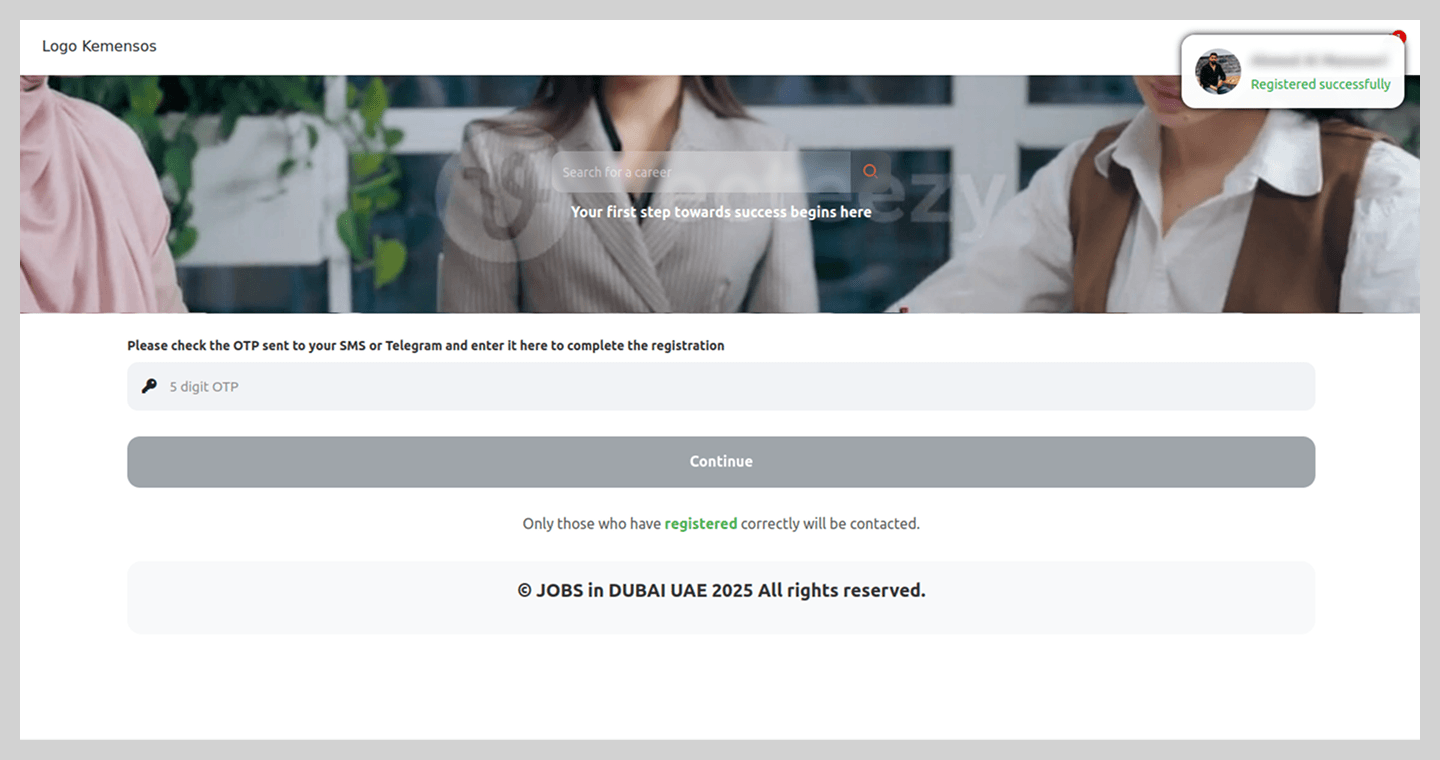

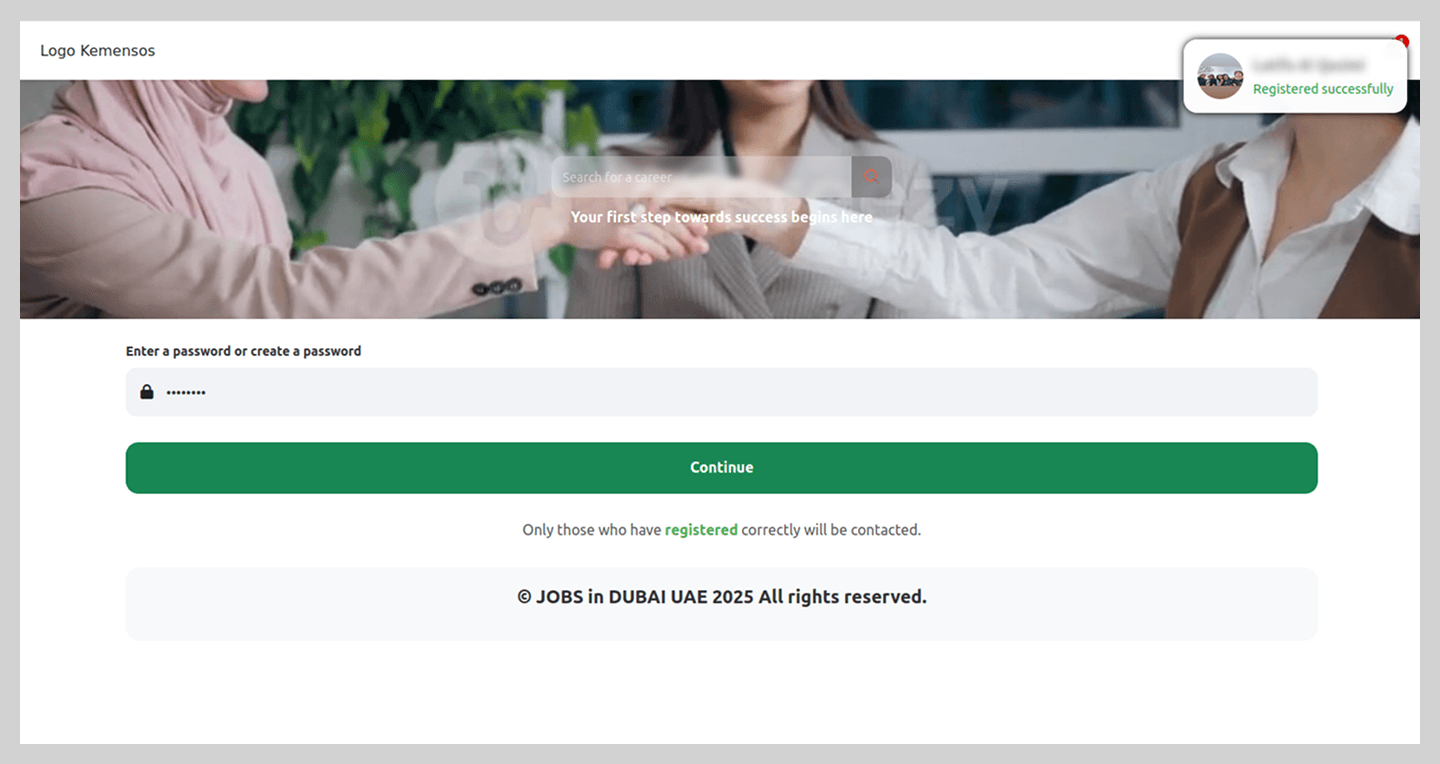

Tras estudiar tendencias del mercado laboral, los atacantes identificaron sectores laborales con alta demanda y los usaron como señuelo para robar credenciales de mensajeros. Los esquemas de phishing variaban según la región. Así, en los EAU se difundían recursos de “agencias de empleo”.

En un esquema más complejo, se pedía al usuario rellenar un formulario donde debía indicar el número de teléfono vinculado a su cuenta de Telegram.

Para completar el registro se requería un código que, en realidad, era un código de autorización de Telegram.

Es interesante que el proceso de registro no terminaba ahí: a la víctima le seguían solicitando datos para crear una cuenta en el recurso de phishing. Así, los usuarios seguían sin darse cuenta y mantenían la confianza en el sitio fraudulento.

Tras completar el registro, la víctima debía esperar 24 horas para “pasar la verificación”, pero los estafadores ya habían alcanzado su objetivo: robar la cuenta de Telegram.

Se observaron también esquemas de phishing más simples, donde se redirigía al usuario a una página que imitaba la interfaz de Telegram. Al ingresar el número de teléfono y el código de autorización, la víctima perdía acceso al mensajero.

No solo los mensajeros de los postulantes fueron atacados bajo la apariencia de ofertas de vacantes atractivas. Los objetivos de esquemas de phishing también fueron cuentas de empleadores, por ejemplo en un gran sitio de Rusia para buscar y ofrecer trabajo. En la página falsa se pedía a la víctima confirmar su cuenta para publicar una vacante; para ello se debía ingresar el usuario y la contraseña del sitio real.

El spam en 2025

Adjuntos maliciosos

Archivos comprimidos protegidos con contraseña

En 2024, los atacantes iniciaron campañas masivas de distribución de archivos comprimidos protegidos con contraseña que contenían malware. En 2025, los archivos comprimidos siguieron siendo un método popular de distribución de malware, y observamos diversas técnicas para ocultar archivos maliciosos frente a soluciones de seguridad.

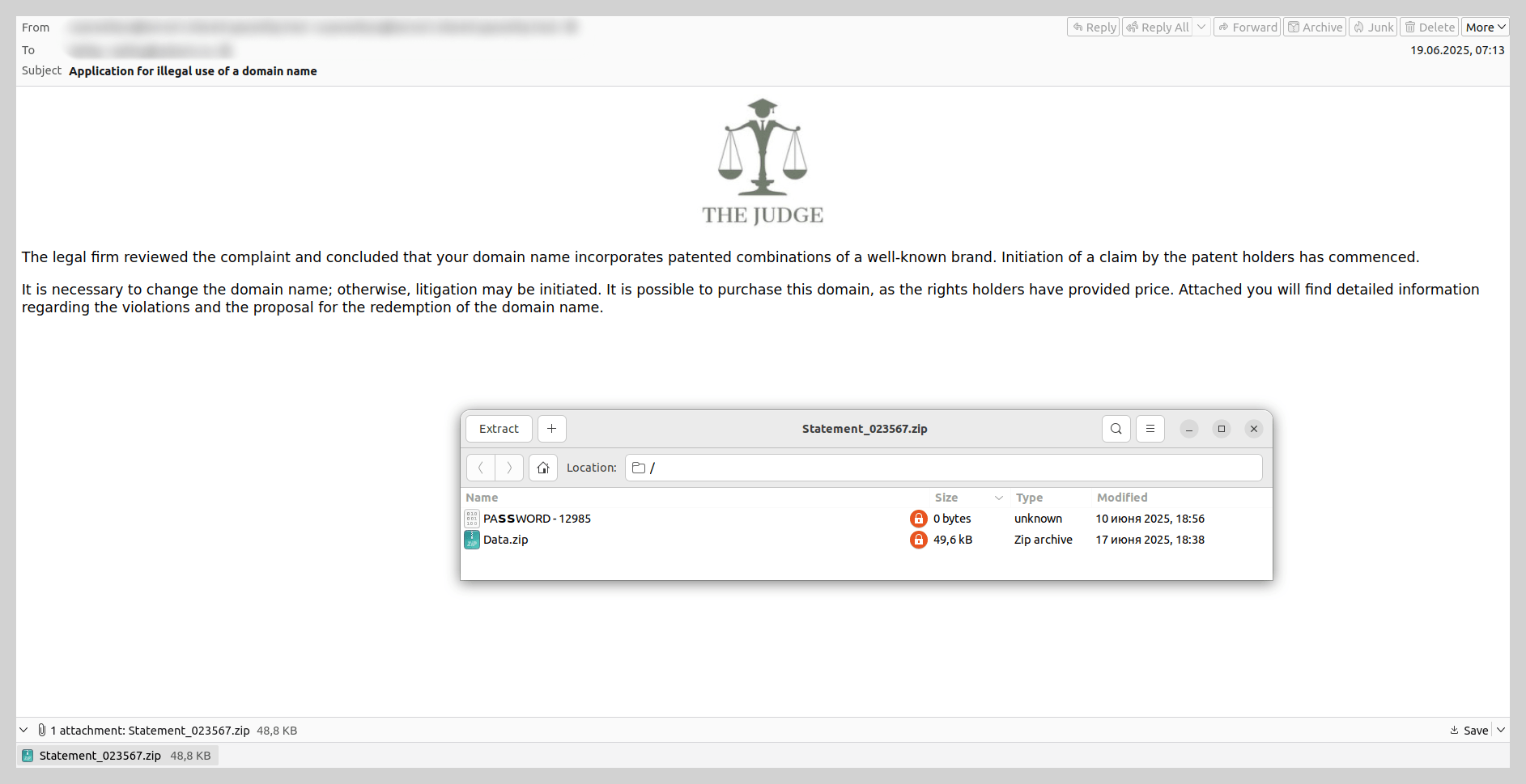

Por ejemplo, los atacantes enviaban correos en nombre de firmas jurídicas, amenazando a las víctimas con un juicio por un presunto uso indebido de un nombre de dominio. Al destinatario se le proponía revisar posibles vías de conciliación previa al juicio, descritas en el documento adjunto. El adjunto contenía un archivo comprimido sin contraseña; en su interior, otro comprimido cifrado cuya contraseña se facilitaba en un documento aparte. En ese archivo, bajo la apariencia de un documento legal, había un archivo WSF malicioso que instalaba un troyano en el sistema mediante el inicio automático. Después, el troyano descargaba e instalaba Tor en segundo plano y lo utilizaba para exfiltrar capturas de pantalla del usuario hacia su servidor de comando y control (C2) en intervalos programados.

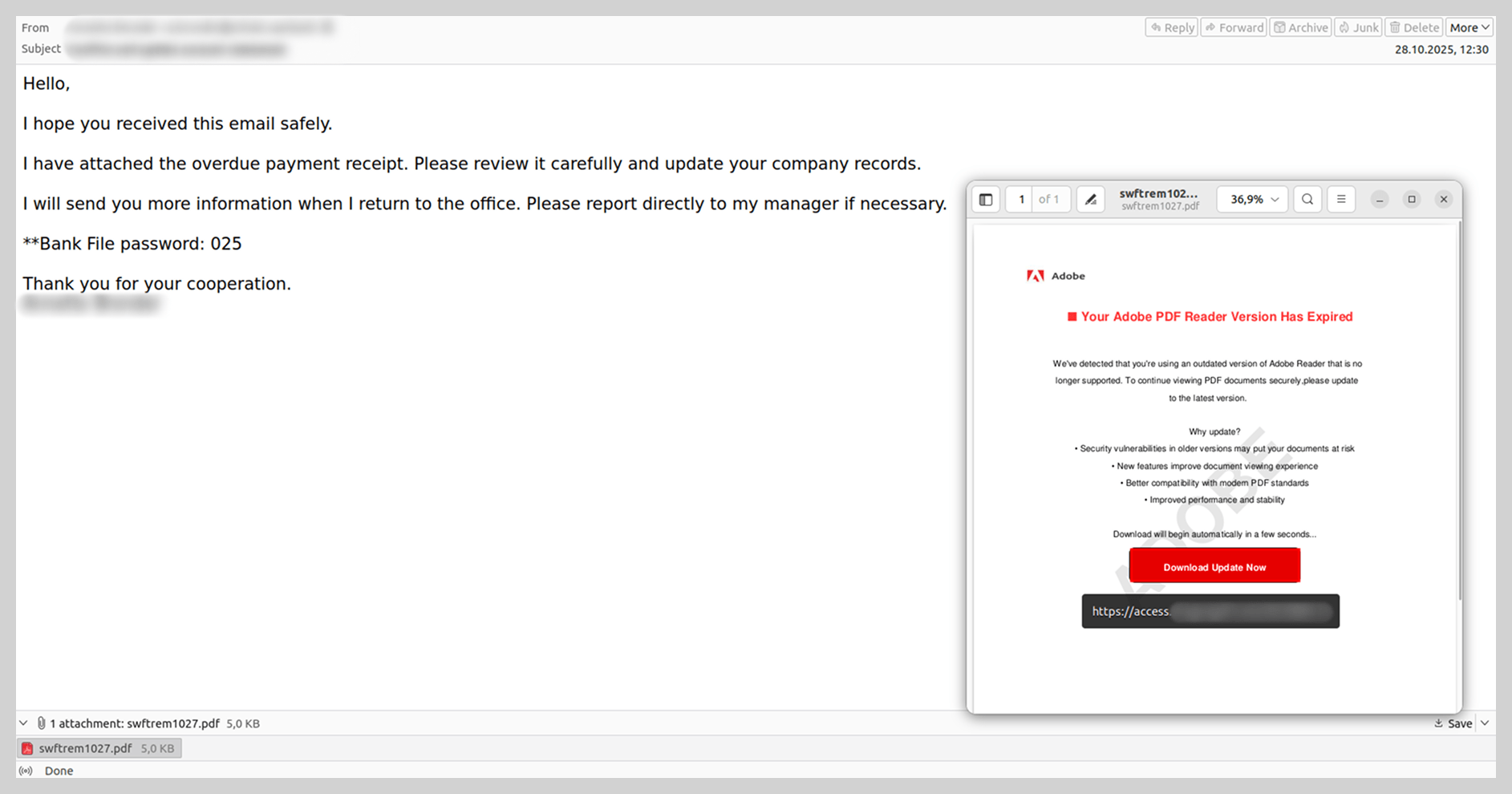

Además de archivos comprimidos, el año pasado también encontramos ocasionalmente documentos PDF protegidos con contraseña que incluían enlaces maliciosos.

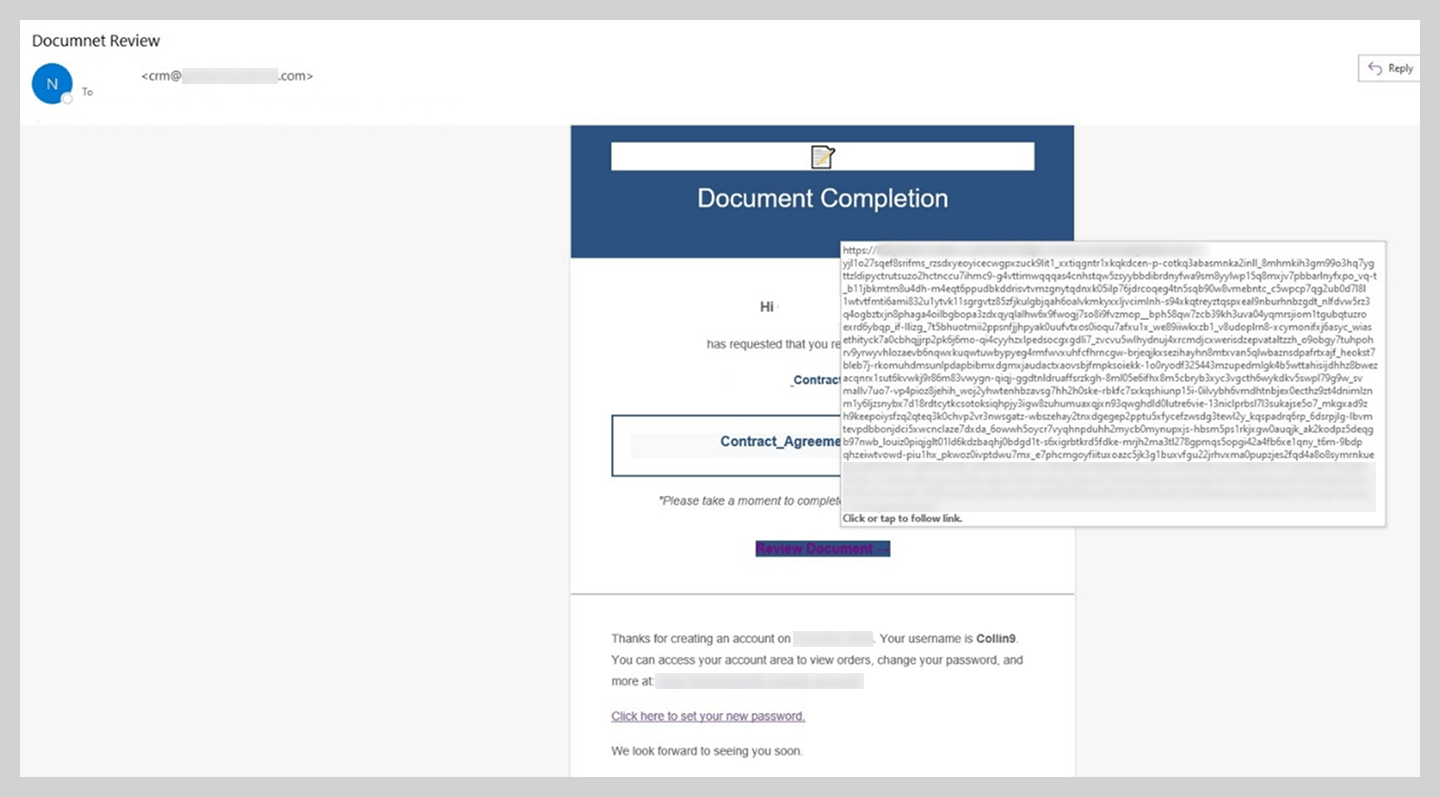

Mensajes de servicios de firma electrónica de documentos

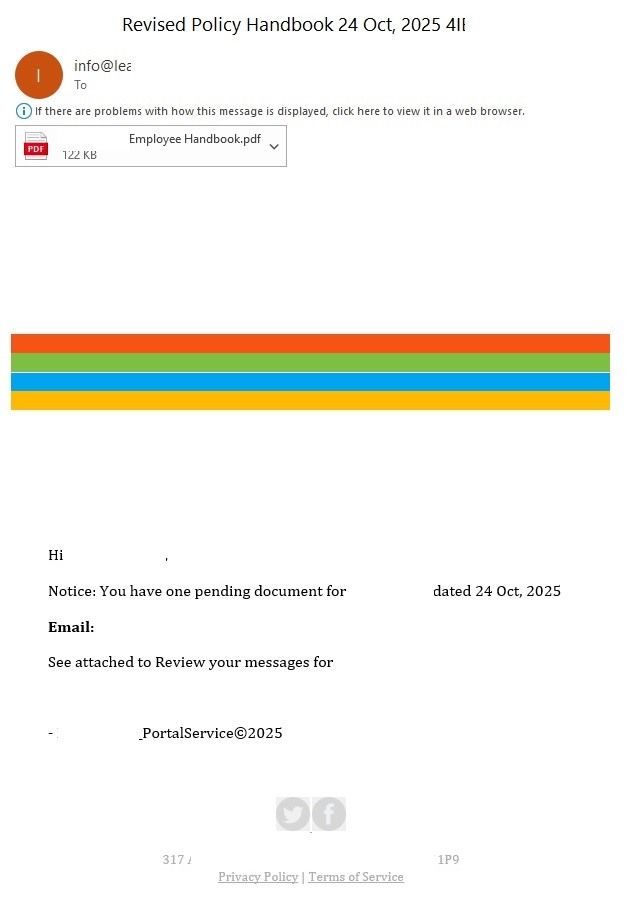

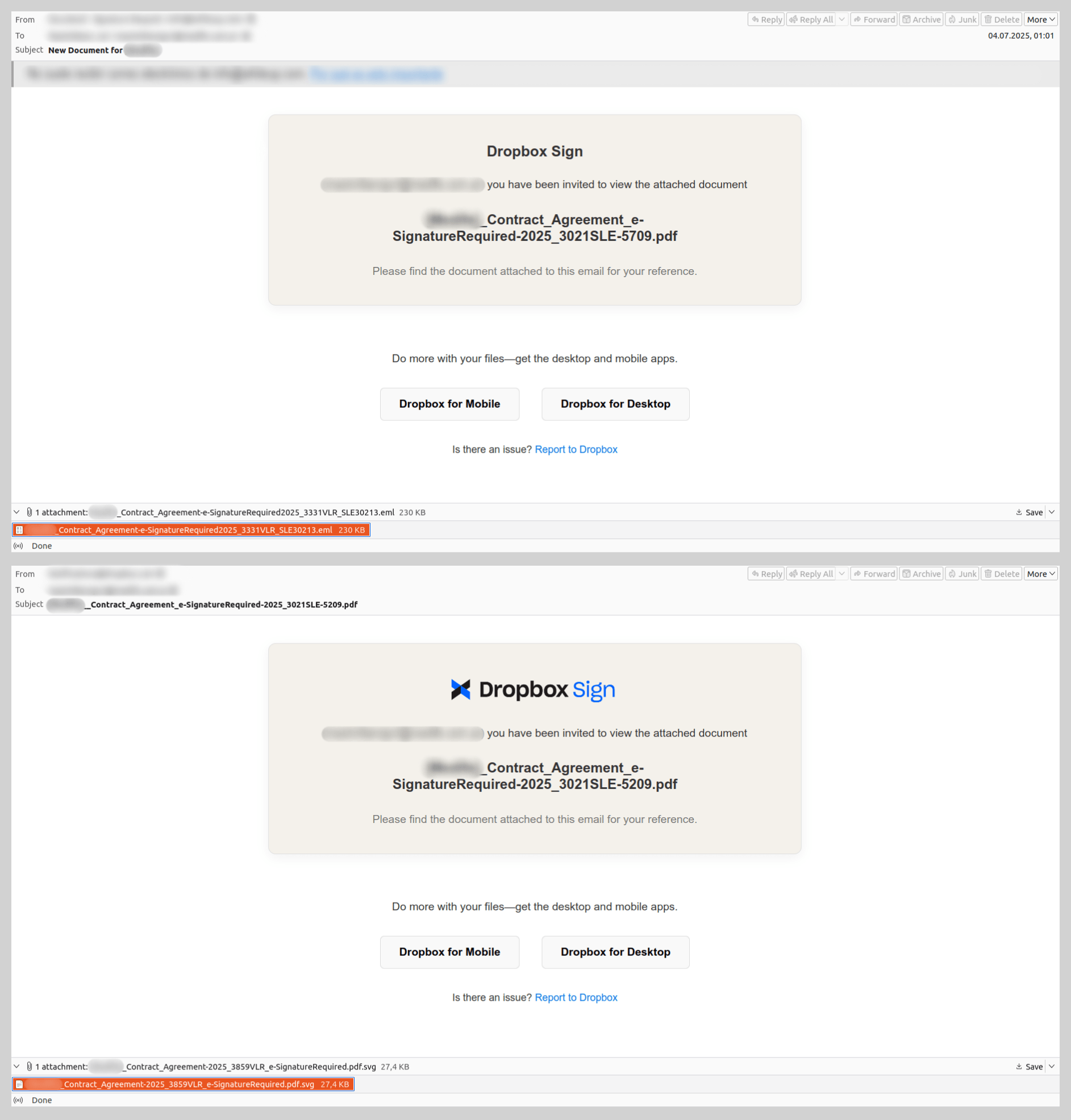

En 2025 se vieron con frecuencia mensajes que, con el pretexto de firmar un documento, obligaban a abrir un enlace de phishing o a abrir un adjunto malicioso. El esquema más común eran notificaciones falsas de servicios de firma electrónica de documentos. Se usaban con mayor frecuencia para ataques de phishing, aunque también es interesante un ejemplo malicioso de este esquema.

En el correo, que decía provenir de una plataforma conocida de intercambio de documentos, se notificaba al destinatario que se le había otorgado acceso a un contrato adjunto al mensaje. Sin embargo, en el adjunto no estaba el PDF anunciado, sino otro correo electrónico llamado “contrato”. El texto de ese mensaje era el mismo que el original y el adjunto contenía un archivo con doble extensión: un archivo SVG malicioso con un troyano disfrazado de documento PDF. Los estafadores, al parecer, intentaban ocultar el malware y evitar el bloqueo por una solución de seguridad.

“Correos de negocio” en nombre de empresas del sector manufacturero

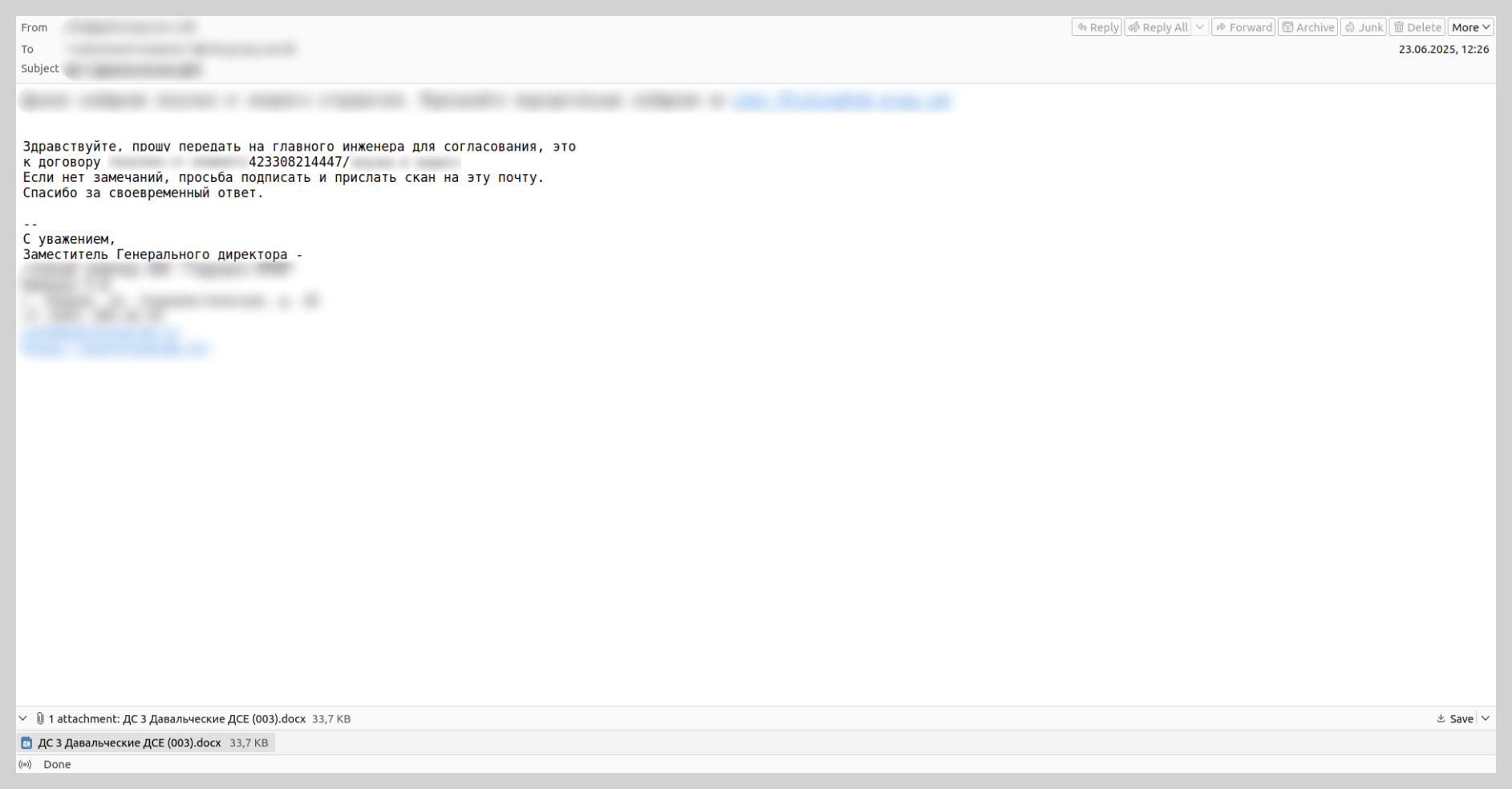

En el verano del año pasado vimos envíos masivos hecho en nombre de varias empresas industriales reales. En los adjuntos de esos correos había archivos .docx que contenían troyanos. Los atacantes inducían a las víctimas a abrir el adjunto malicioso bajo el pretexto de continuar trabajando con el documento: firmar contratos o elaborar informes.

Los autores de esta campaña maliciosa intentaban bajar la guardia de los usuarios usando dominios reales de empresas del sector industrial en la dirección del remitente. Los mensajes se enviaban desde servidores de correo de proveedores cloud legítimos, lo que reforzaba su apariencia de autenticidad desde el punto de vista técnico. Así, incluso un usuario atento podía confundir el correo con uno auténtico, abrir el archivo adjunto e infectar su dispositivo.

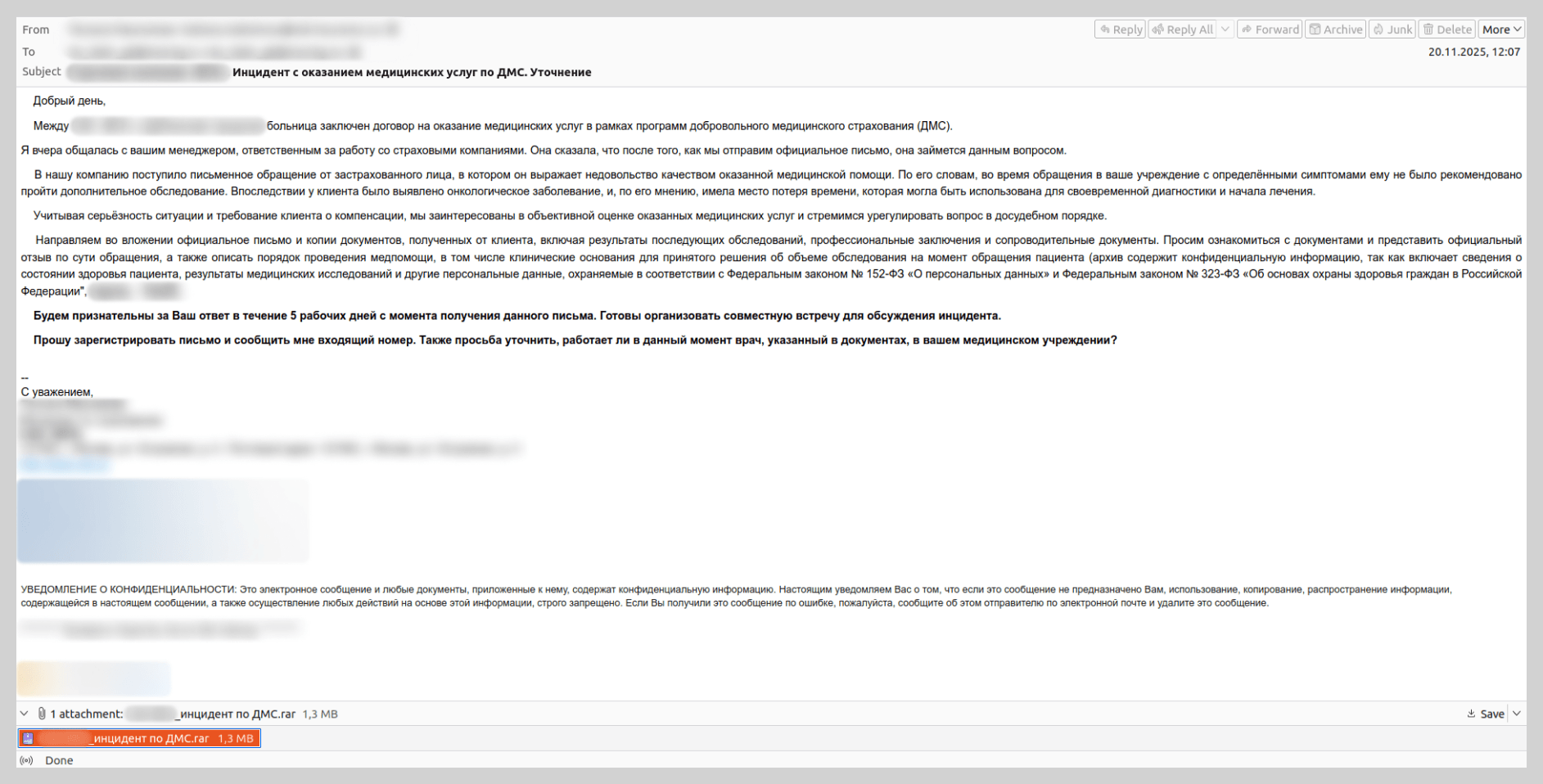

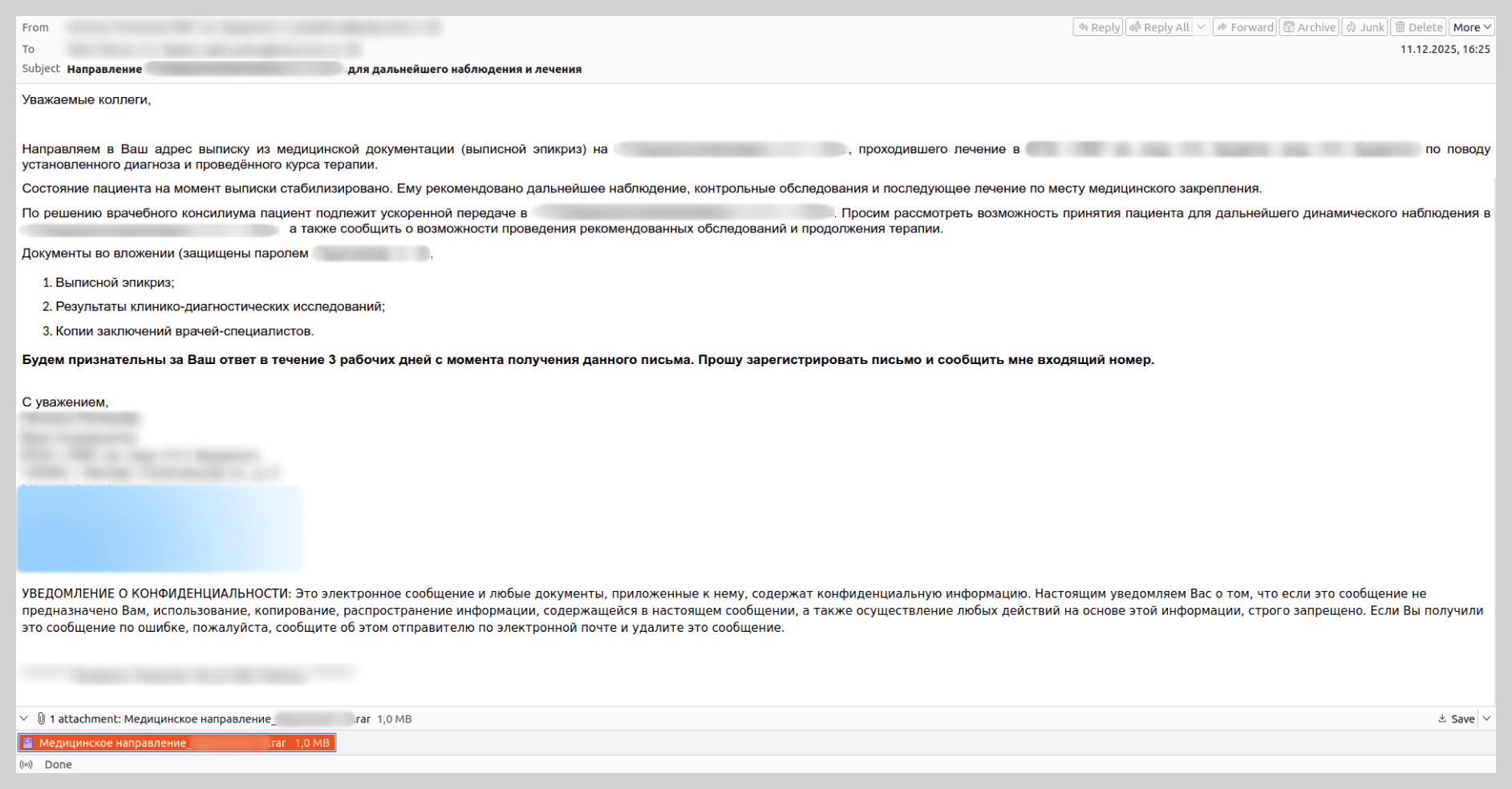

Ataque contra hospitales públicos

El sector salud quedó bajo el foco de los atacantes el año pasado. A los hospitales les enviaban correos maliciosos en nombre de aseguradoras prestigiosas. A los destinatarios se les amenazaba con un proceso por supuesta prestación de servicios médicos de baja calidad. En los adjuntos había “documentos médicos y una solicitud del paciente afectado”, que en realidad eran malware. Nuestras soluciones detectan esta amenaza como Backdoor.Win64.BrockenDoor (un backdoor que recopila información sobre el dispositivo infectado y puede ejecutar comandos maliciosos).

También vimos correos con otra historia. En ellos se pedía a personal de una institución médica aceptar a un paciente de otro hospital para su observación y tratamiento. En esos mensajes también se hacía referencia a documentos médicos adjuntos con información sobre el diagnóstico y el tratamiento realizado, que en realidad eran archivos comprimidos con archivos maliciosos.

Para mayor credibilidad, los delincuentes no solo actuaban en nombre de conocidas compañías de seguros y establecimientos médicos, sino que también creaban dominios de correo similares a los dominios reales de las organizaciones correspondientes, añadiendo palabras como “-insurance”, “-med”, etc. Además, para adormecer la vigilancia de sus víctimas, los estafadores utilizaban una etiqueta falsa indicando que el correo había sido verificado por una solución de protección de correo electrónico.

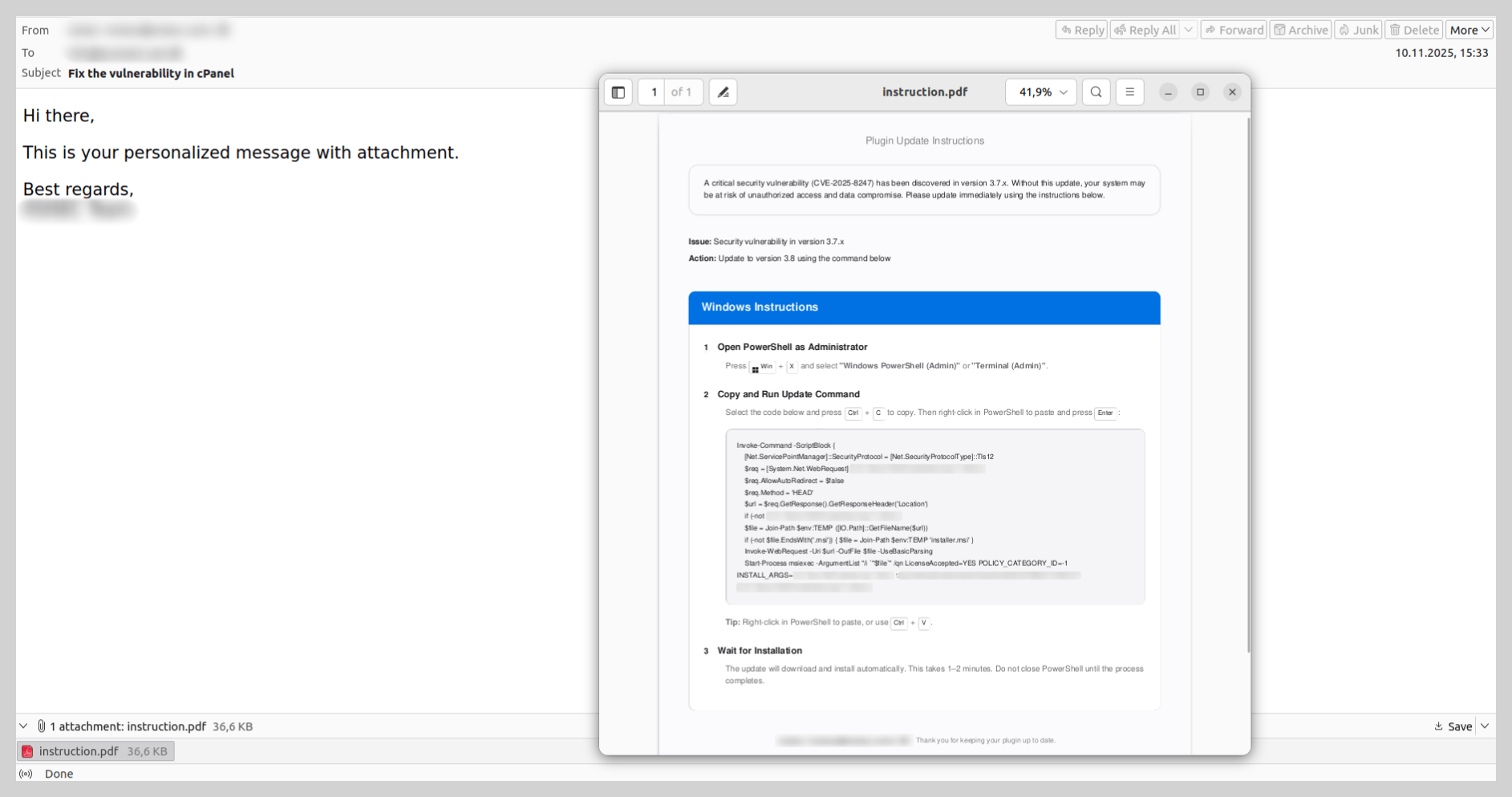

Mensajes con instrucciones para ejecutar scripts maliciosos

El año pasado vimos escenarios poco comunes de infección de dispositivos objetivo con malware. Así, los atacantes siguieron difundiendo por correo instrucciones para descargar y ejecutar código malicioso en lugar de enviar los archivos. Para convencer al destinatario de cumplir los pasos indicados, lo más frecuente era que los atacantes usaran como pretexto una actualización de un programa o del sistema, por ejemplo para corregir una vulnerabilidad detectada. El procedimiento habitual comenzaba con la ejecución de la consola con privilegios de administrador, seguida de un comando que descargaba y ejecutaba malware, ya fuera un script o un binario.

En algunos casos, la instrucción estaba en un archivo PDF, y se sugería a la víctima copiar en PowerShell un comando que no estaba ofuscado ni oculto. Estos esquemas apuntan a usuarios sin formación técnica, quienes al desconocer el propósito del comando lo ejecutaban sin sospechas, descargando el malware en su dispositivo.

Estafa

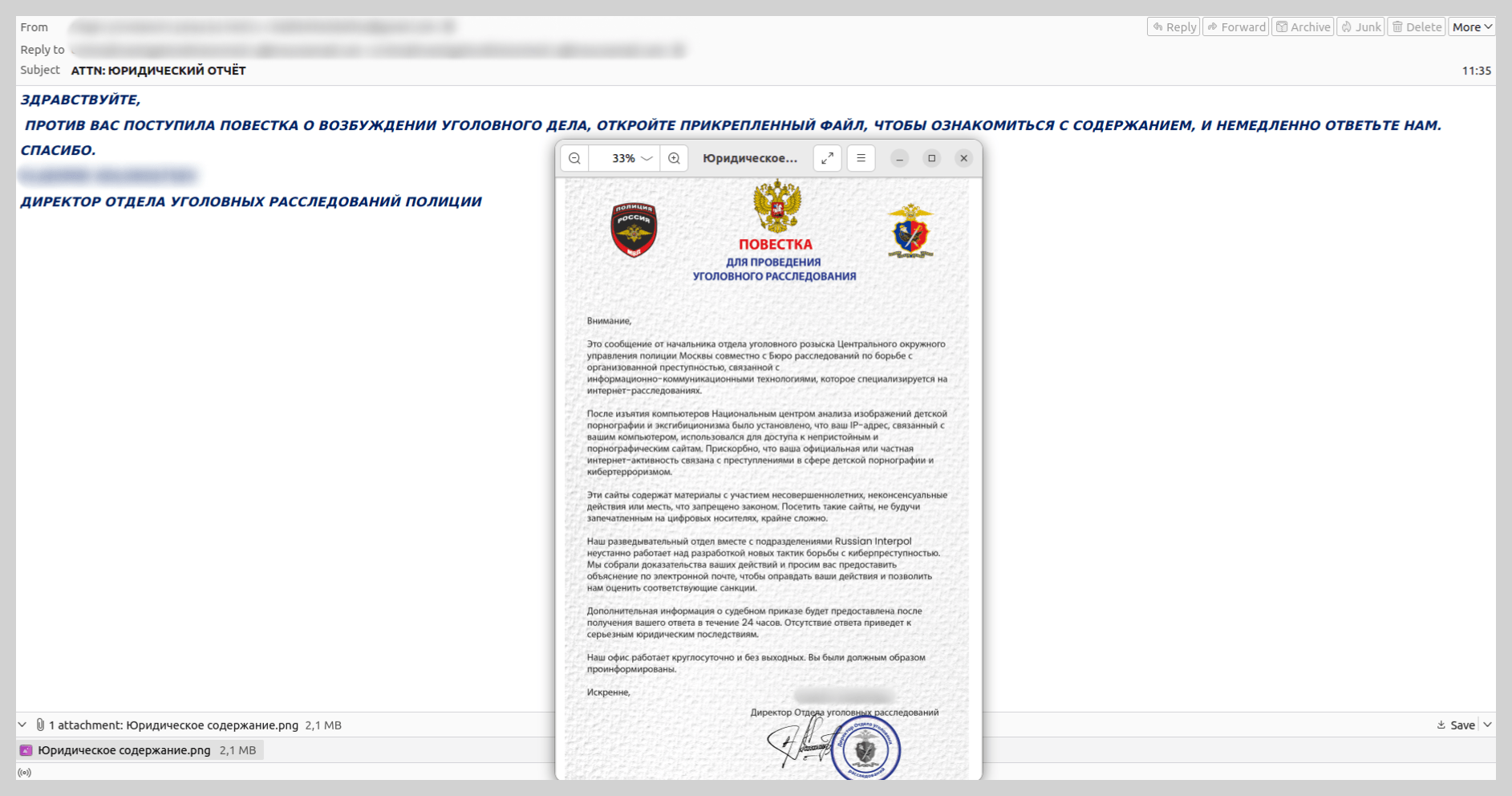

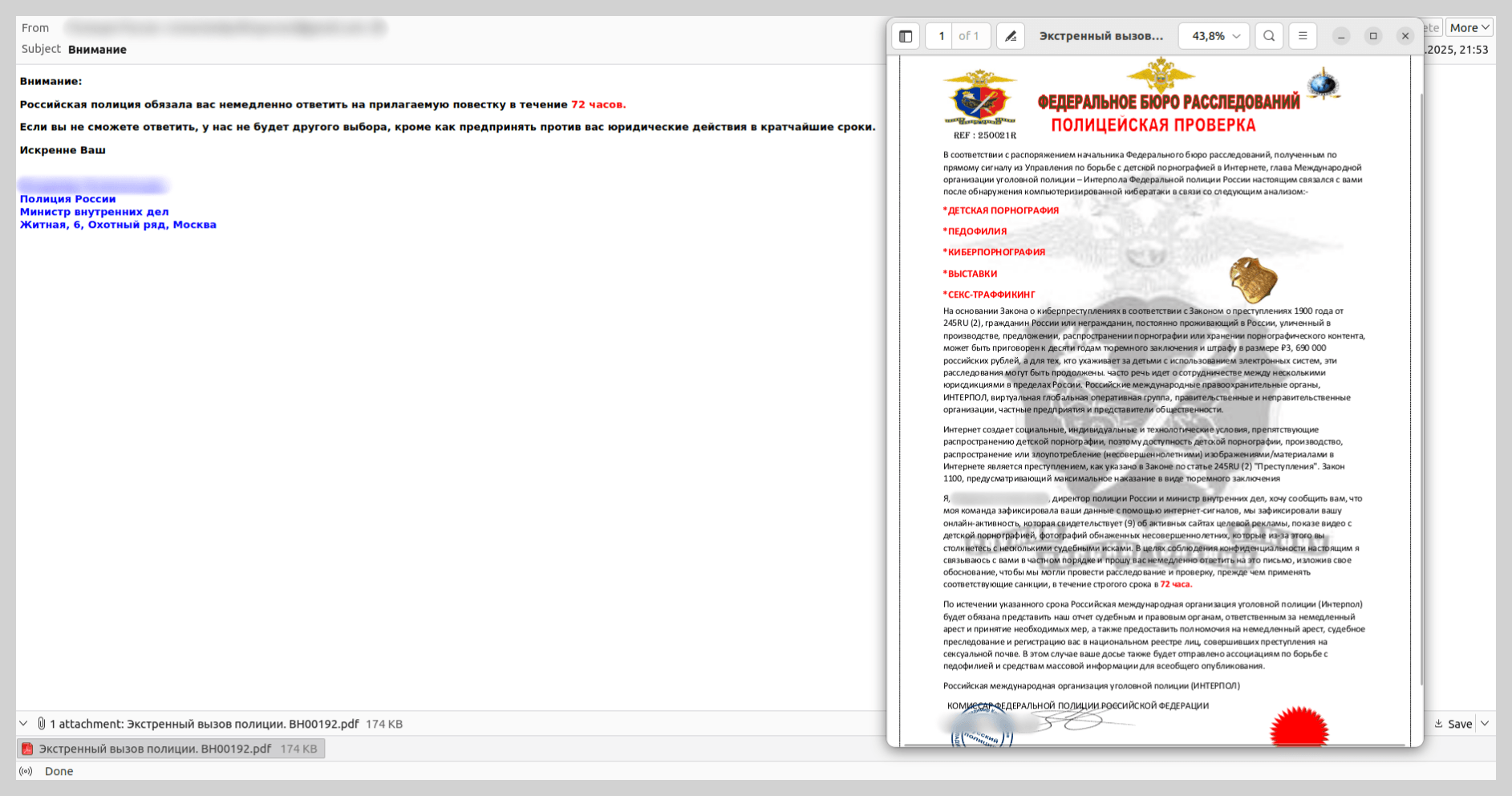

Correos en nombre de la policía en el sector ruso de Internet

En 2025, las estafas de extorsionadores que se presentan como fuerzas del orden, que antes observábamos con más frecuencia en países de Europa, empezó a adaptarse a los usuarios de países de la CEI.

Por ejemplo, encontramos mensajes con notificaciones sobre la apertura de un caso penal, enviados supuestamente por la policía rusa. Sin embargo, las unidades policiales mencionadas en el correo nunca existieron en Rusia. El contenido de la citación también podía hacer que un usuario atento dudara de su legitimidad, ya que se acusaba al destinatario de cometer acciones ilegales, por ejemplo ver materiales prohibidos. Esta extorsión se basaba en inducir pánico en la víctima, para que no verificara lo escrito en la citación falsa.

Para intimidar al destinatario, los atacantes citaban citaban leyes, añadían firmas de responsables y sellos de fuerzas del orden. En realidad, ni las leyes ni los cargos indicados existen en Rusia.

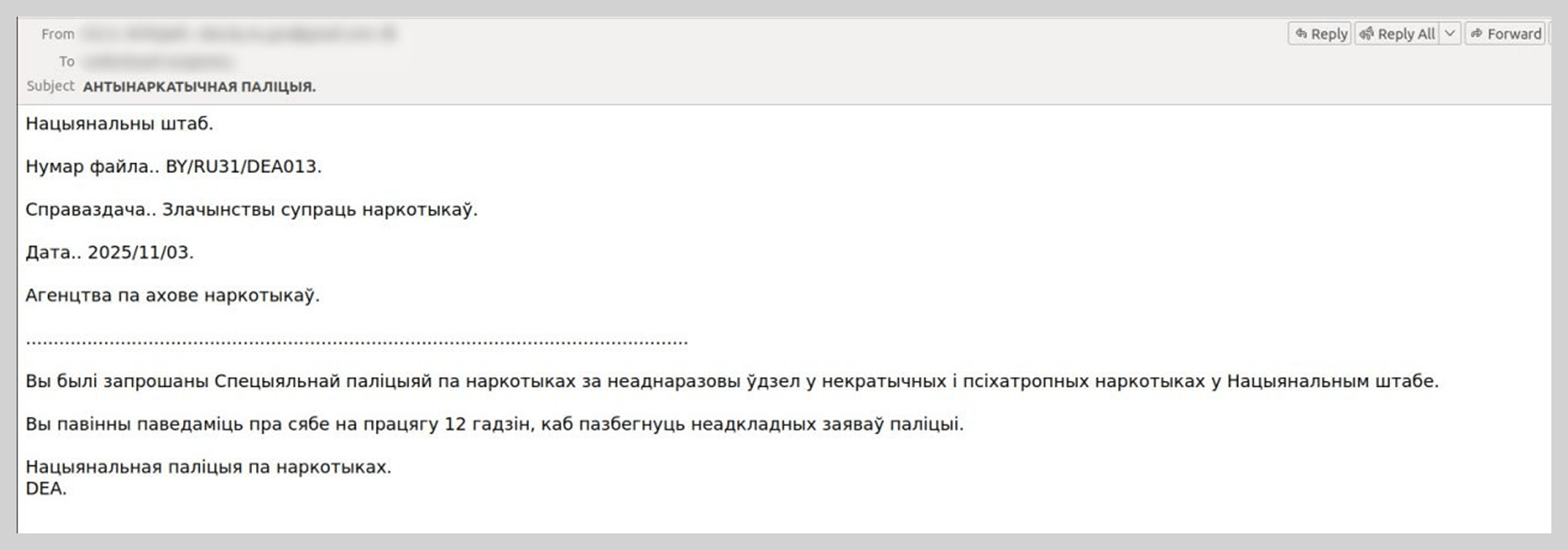

Vimos ataques similares con fuerzas del orden inexistentes y actos normativos ficticios en otros países de la CEI, como en Bielorrusia.

Envíos masivos disfrazados de proyectos de inversión

Los atacantes siguieron usando de forma activa el tema de las inversiones en los envíos masivos de scam. En estos correos se suele promete un ingreso estable y que no necesita de presencia personal gracias a proyectos de inversión. Estos envíos son uno de los tipos más masivos y variables de scam por correo. Los atacantes añadían enlaces fraudulentos tanto en el texto del mensaje como en varios adjuntos: PDF, DOC, PPTX, PNG; además usaban para el envío servicios de Google, como Docs, YouTube y Forms. Al abrir el enlace, la víctima llegaba la página web fraudulenta del “proyecto”, donde le solicitaban el número de teléfono y el correo electrónico. Después, le proponían invertir en un proyecto inexistente.

Ya hemos escrito sobre estos envíos. Antes, apuntaban a usuarios rusoparlantes y se enviaban usando sobre todo el nombre de grandes organizaciones financieras. Sin embargo, en 2025 el esquema de inversiones falsas también se empezó a usar en otros países de la CEI y de Europa, y se amplió el espectro de actividades de las empresas que los spammers imitaban. Por ejemplo, en sus correos los atacantes proponían invertir en proyectos de grandes empresas del sector manufacturero de Kazajistán y Chequia.

Búsqueda de socios para marcas conocidas

Este esquema fraudulento incluía varias etapas. Primero, la empresa (posible víctima) recibía un mensaje de un representante de una marca conocida con una propuesta para registrarse como proveedor y convertirse en socio. Luego, para dar más credibilidad, los atacantes enviaban a la víctima numerosos documentos falsos y, tras su firma, pedían un depósito que, según prometían, se devolvería por completo tras establecer la asociación.

Estos correos se detectaron por primera vez en 2025 y se convirtieron en uno de los tipos más extendidos de scam por correo. Solo en diciembre de 2025, se bloquearon más de 80 000 mensajes de este tipo. Los envíos se dirigían al sector B2B y se distinguían por su variedad, desde sus propiedades técnicas hasta la variación del texto y el número de marcas en cuyo nombre actuaban los atacantes.

Correos bajo la apariencia de pago de deuda por renta de inmuebles

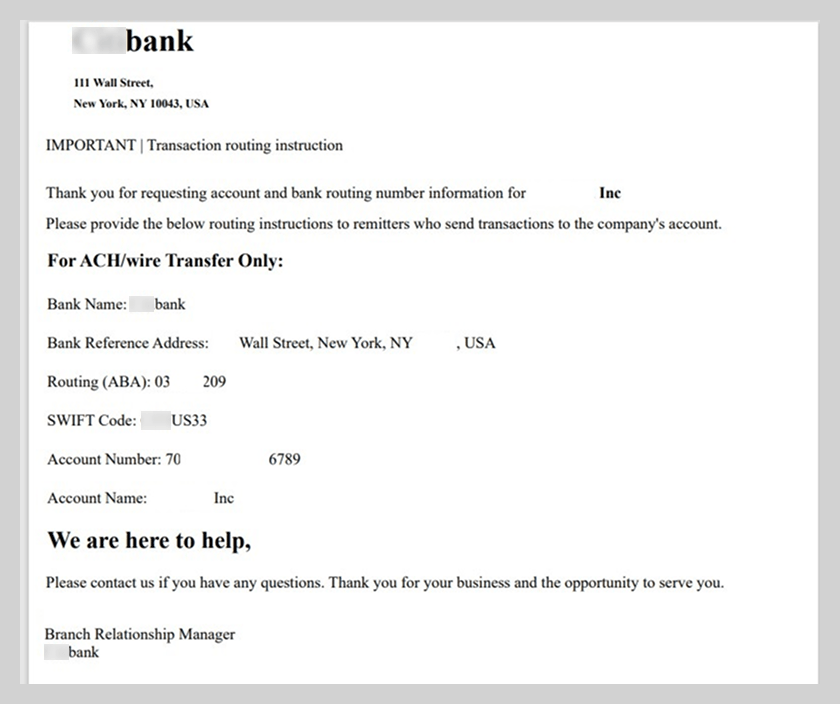

El año pasado detectamos un nuevo tema en los envíos masivos de scam, en el que el destinatario recibía una notificación sobre el vencimiento del plazo de pago del local rentado y se le exigía pagar la deuda lo antes posible. Para que la víctima no enviara fondos al arrendador real, el correo también informaba sobre un cambio de datos bancarios: el “deudor” debía solicitar los nuevos, que, por supuesto, pertenecían a los estafadores. Estos envíos apuntaban sobre todo a países francófonos, pero en diciembre de 2025 también detectamos un ejemplo de este scam en alemán.

Uso de códigos QR en el fraude

En 2025 empezamos a ver códigos QR no solo en mensajes de phishing, sino también en correos de scam de extorsionadores. En el esquema clásico de chantaje por correo, se suele intimidar al usuario con la idea de que hackers obtuvieron acceso a datos confidenciales. Para que la información personal de la víctima no se publique, los atacantes exigen transferir una suma a un monedero de criptomonedas.

Antes, para evitar el bloqueo de estos correos por filtros, los estafadores intentaban disfrazar la dirección del monedero con varias técnicas de ofuscación. En los envíos del año pasado, los estafadores empezaron a añadir un código QR que contenía la dirección del monedero.

Uso de temas candentes

Como en periodos anteriores, en 2025 los spammers integraron de forma sistemática noticias de actualidad en sus mensajes engañosos

Por ejemplo, tras el lanzamiento de memecoins $TRUMP, vinculados a la toma de posesión de Donald Trump, vimos mensajes de scam sobre el lanzamiento de Trump Meme Coin y Trump Digital Trading Cards. En ellos, los estafadores ofrecían a las víctimas abrir un enlace para obtener NFT gratis.

En primavera, antes del período de exámenes finales, detectamos mensajes sobre la venta de documentos educativos falsos. Los spammers insertaban anuncios fraudulentos como comentarios en foros antiguos sin moderación activa, aprovechando las notificaciones automáticas para alcanzar a todos los suscriptores del hilo. Estos mensajes o bien mostraban de inmediato el contenido del comentario con el enlace fraudulento, o bien avisaban de una nueva publicación, cuyos enlaces llevaban a sitios que vendían documentos falsos.

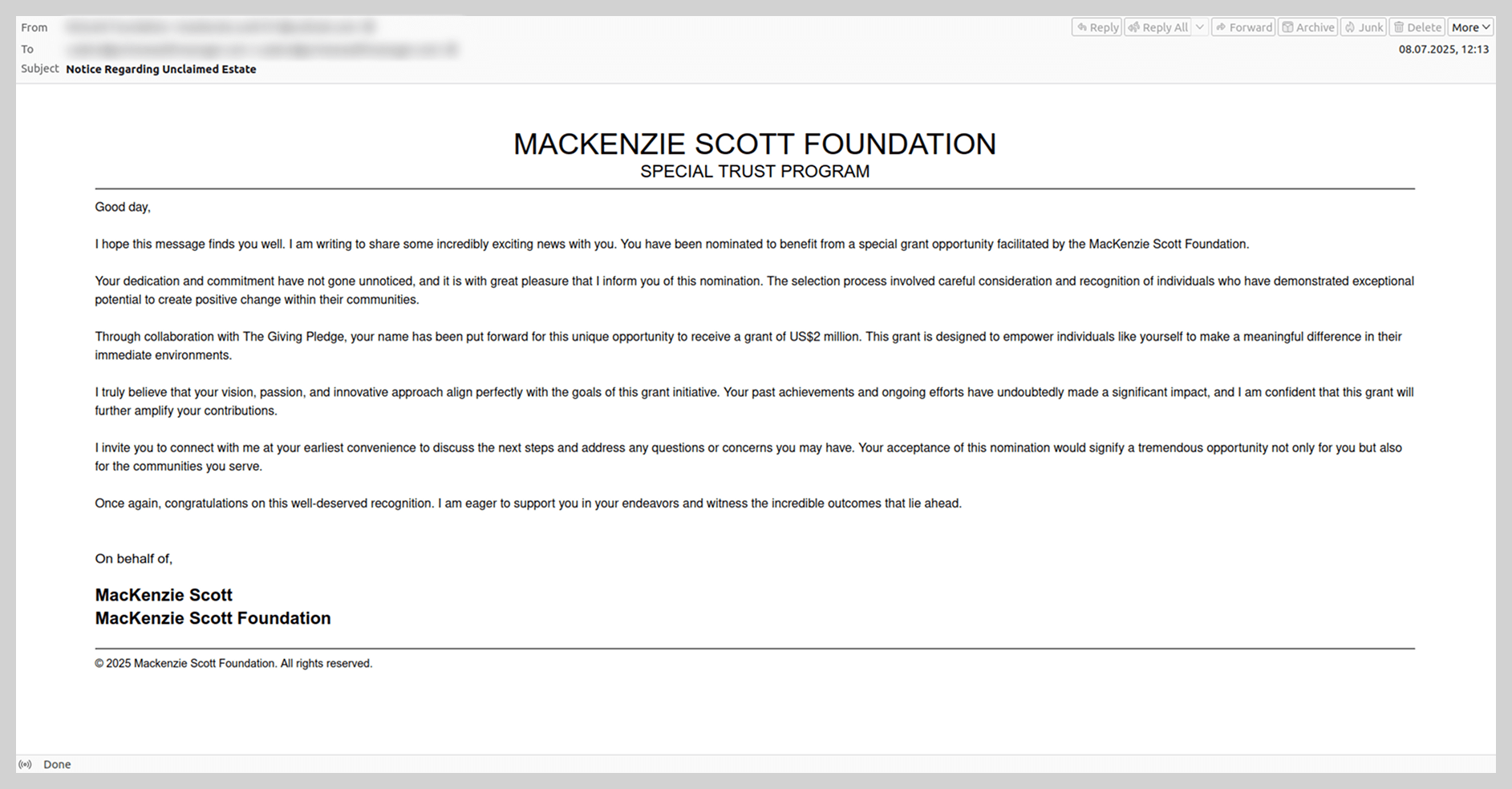

En verano, cuando uno de los temas más sonados fue la boda del fundador de Amazon Jeff Bezos, se empezó a enviar a los usuarios mensajes de estafas nigerianas, tanto en nombre del propio Bezos como en nombre de su ex esposa MacKenzie Scott. En estos correos se le prometía al destinatario una suma importante de dinero como donación o compensación por parte de Amazon.

Durante la gira mundial del grupo BLACKPINK apareció spam con publicidad de maletas-scooter. Según los estafadores, en esas maletas eléctricas se desplazaban las integrantes del grupo durante el concierto.

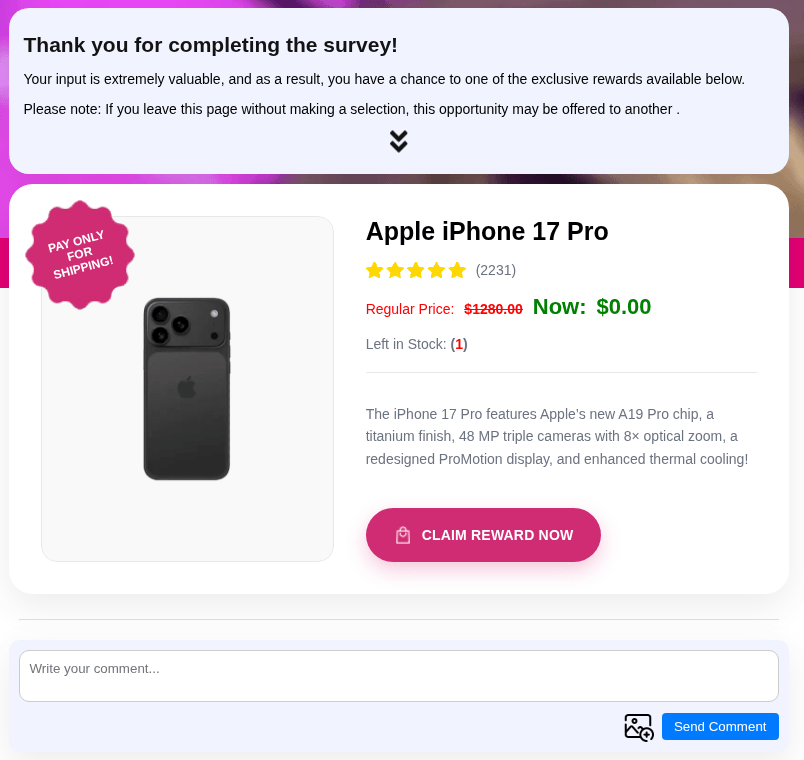

En otoño de 2025, como es tradicional durante la presentación del nuevo modelo de iPhone, detectamos mensajes fraudulentos con encuestas que supuestamente permitían ganar un iPhone 17 Pro al responderlas.

Tras completar un breve cuestionario, el usuario debía indicar sus datos de contacto y dirección, y también pagar el costo de envío, que era el objetivo principal de los estafadores. Tras ingresar los datos bancarios en el sitio falso, la víctima podía perder no solo una suma pequeña por el envío, sino todos los fondos almacenados en su cuenta.

La popularidad de “Ozempic” también se reflejó en envíos masivos de spam: a los usuarios se les ofrecía con insistencia comprar un medicamento falso o sus análogos dudosos.

Las noticias más locales también entran en el campo de atención de los estafadores y se convierten en historias en envíos de scam. Por ejemplo, en el verano del año pasado, con la apertura de la temporada fiscal y el inicio de la presentación de declaraciones en Sudáfrica, empezamos a registrar correos de phishing en nombre del Servicio de Impuestos de Sudáfrica (SARS), que notificaban a contribuyentes sobre la necesidad de pagar una deuda.

Métodos de envío de amenazas por correo

Servicios de Google

En 2025, los atacantes difundieron amenazas por correo mediante varios servicios de Google con más frecuencia que antes. Así, observamos el uso de Google Calendar: los estafadores creaban una reunión, en su descripción indicaban un número para contactar en WhatsApp y enviaban la invitación a la víctima. Por ejemplo, a empresas se les enviaban correos con solicitudes de productos y se les proponía pasar al mensajero para seguir negociando una colaboración.

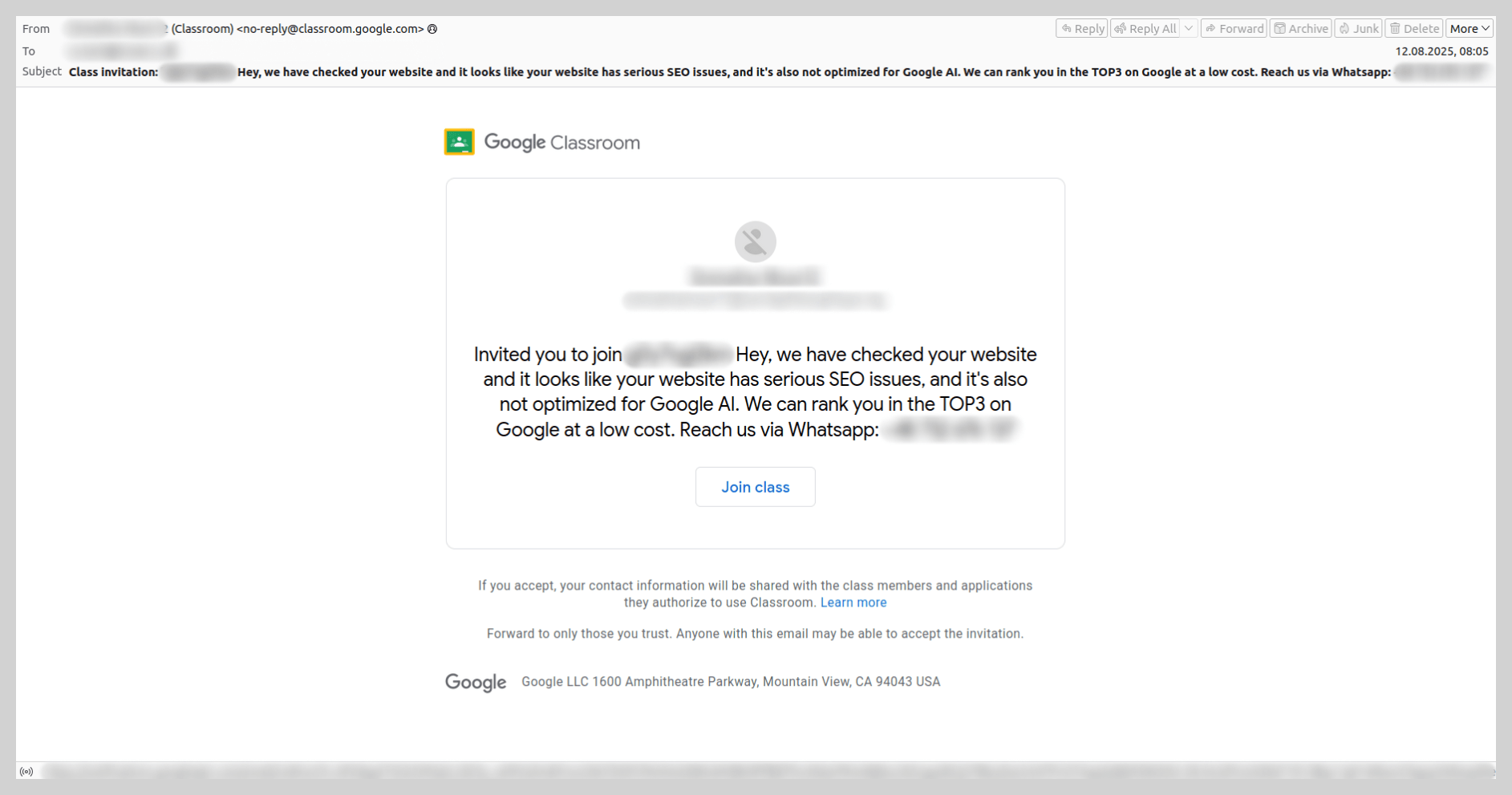

De la misma forma actuaban los spammers que usaban el servicio Google Classroom. Vimos ejemplos con ofertas de servicios de optimización SEO de sitios, donde se indicaba un número de WhatsApp para entrar en contacto.

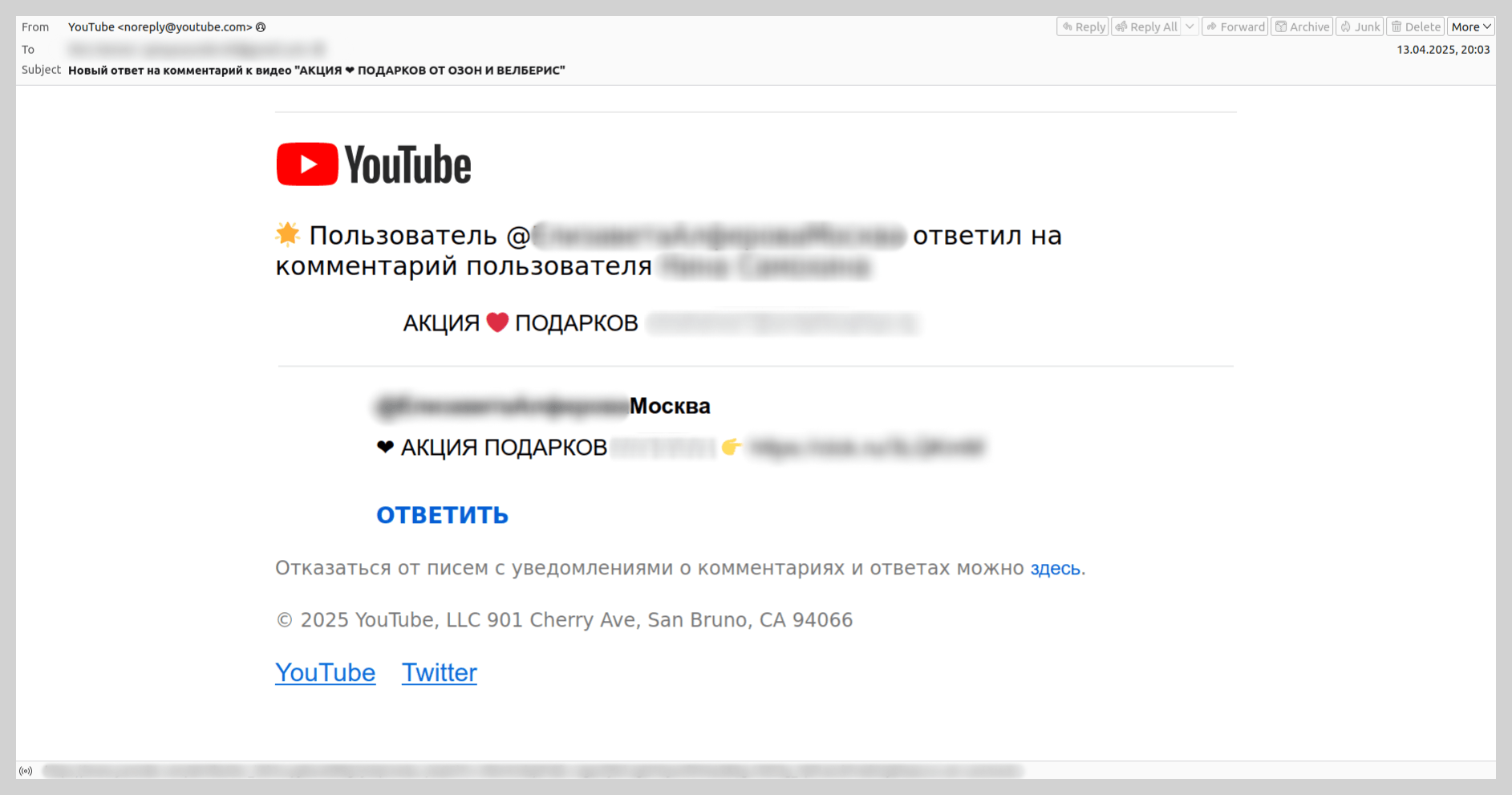

También registramos la distribución de enlaces fraudulentos mediante notificaciones legítimas de YouTube. Los atacantes respondían a comentarios de usuarios bajo varios videos, y como resultado la víctima recibía un correo sobre una nueva respuesta. En él se indicaba un enlace al video, que contenía solo un mensaje que invitaba a mirar la sección de descripción; ahí estaba el enlace al sitio fraudulento. El usuario recibía por correo el texto completo de ese comentario y podía seguir la cadena de enlaces, y al final llegaba a un recurso de scam.

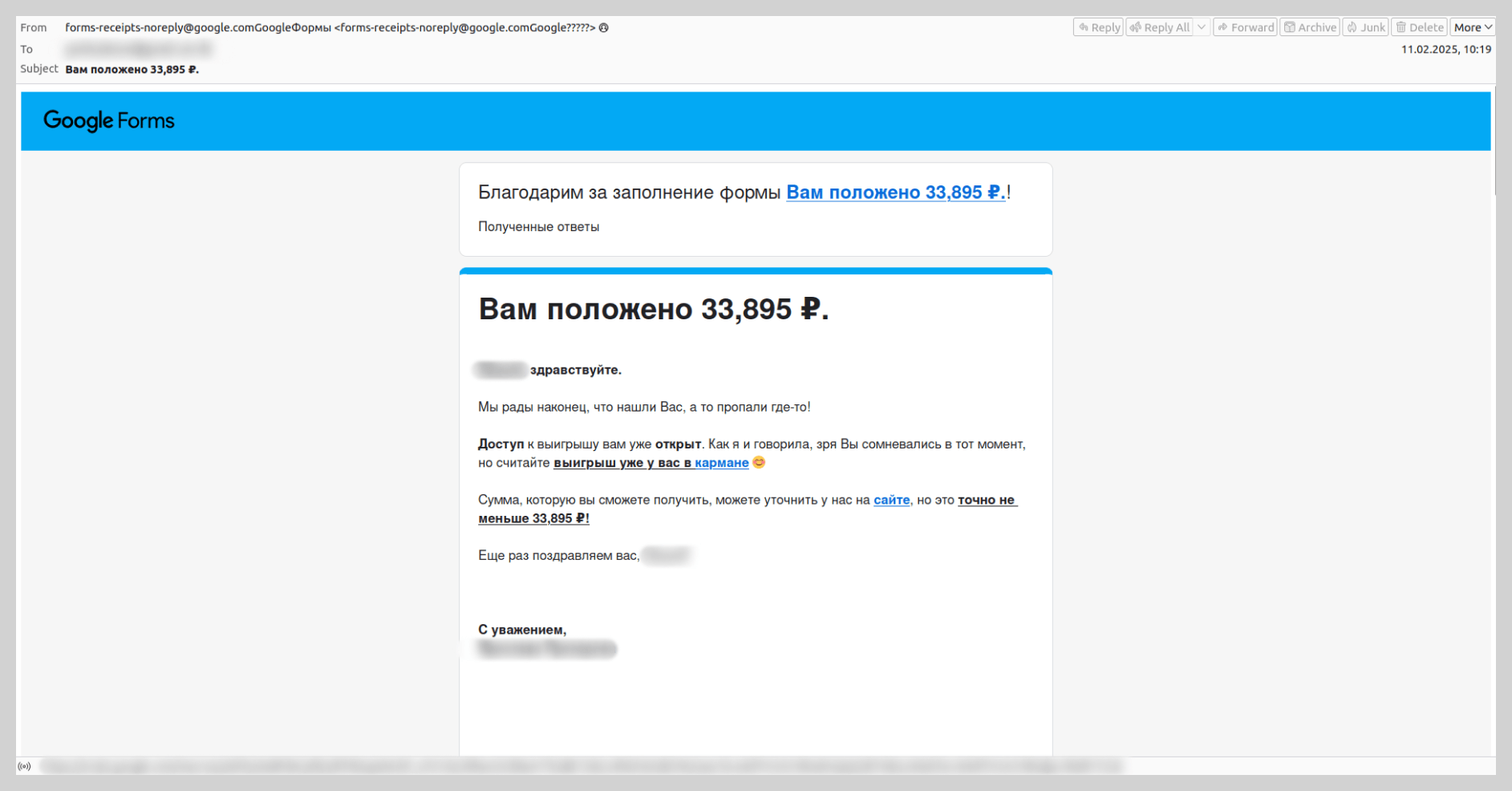

En los últimos años ha crecido el número de ataques fraudulentos mediante Google Forms. En ellos, los estafadores creaban una encuesta con un título atractivo e insertaban el texto fraudulento en su descripción. Luego llenaban su propio formulario y, en el campo de correo del encuestado, ingresaban direcciones de las víctimas. A esas direcciones les llegaban notificaciones reales de Google Forms sobre un formulario completado. Para los filtros de correo parecían legítimas, ya que se enviaban desde servidores de correo de Google. El cálculo de los atacantes era que la víctima no prestara atención al encabezado del formulario, sino a la descripción señuelo, que contenía el enlace fraudulento.

El servicio Google Groups también fue una herramienta popular de distribución de spam el año pasado. Los estafadores creaban un grupo, añadían las direcciones de correo de sus víctimas como participantes y difundían spam mediante el servicio. El esquema resultó bastante eficaz: incluso si una solución de seguridad bloqueaba el correo spam inicial, al usuario le llegaba una gran cantidad de respuestas automáticas desde direcciones que también estaban en esa lista de participantes.

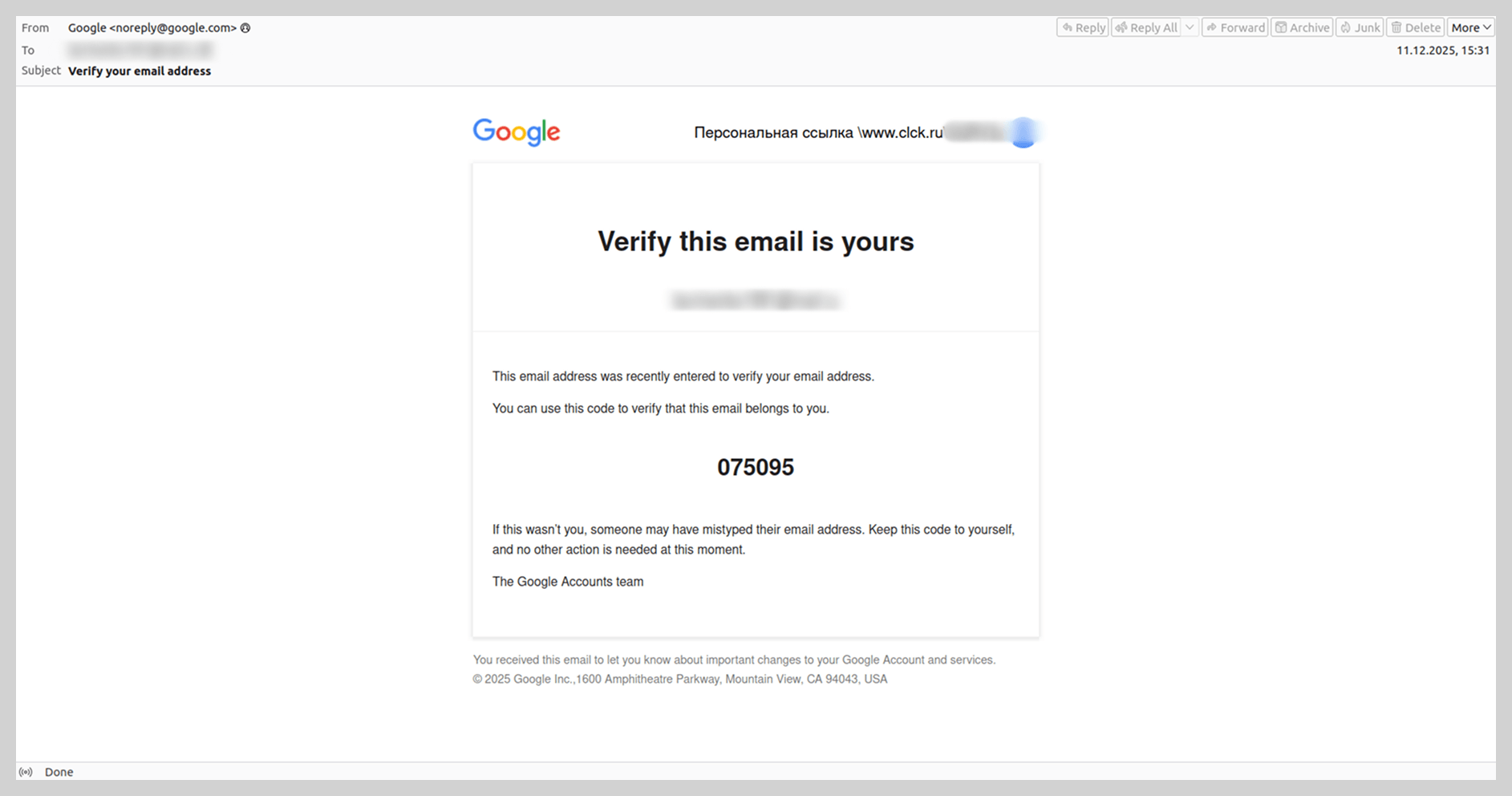

A finales de 2025 detectamos un correo electrónico de Google completamente legítimo desde el punto de vista técnico, pero que contenía un enlace fraudulento. El correo también contenía un código de confirmación para la verificación del correo del destinatario. Los estafadores manipulaban el formulario de registro de cuentas para redirigir la atención del destinatario hacia el sitio fraudulento. Por ejemplo, en lugar del nombre y apellido del usuario, insertaban el texto “Enlace personal” y el enlace fraudulento, usando técnicas de ofuscación. Así, en el ejemplo descrito, cambiaban la barra inclinada por una barra invertida y añadían ese mismo símbolo antes del URL. En el campo para ingresar el correo electrónico, indicaban la dirección de la víctima y, de este modo, al usuario le llegaba una notificación legítima con un enlace al recurso de scam.

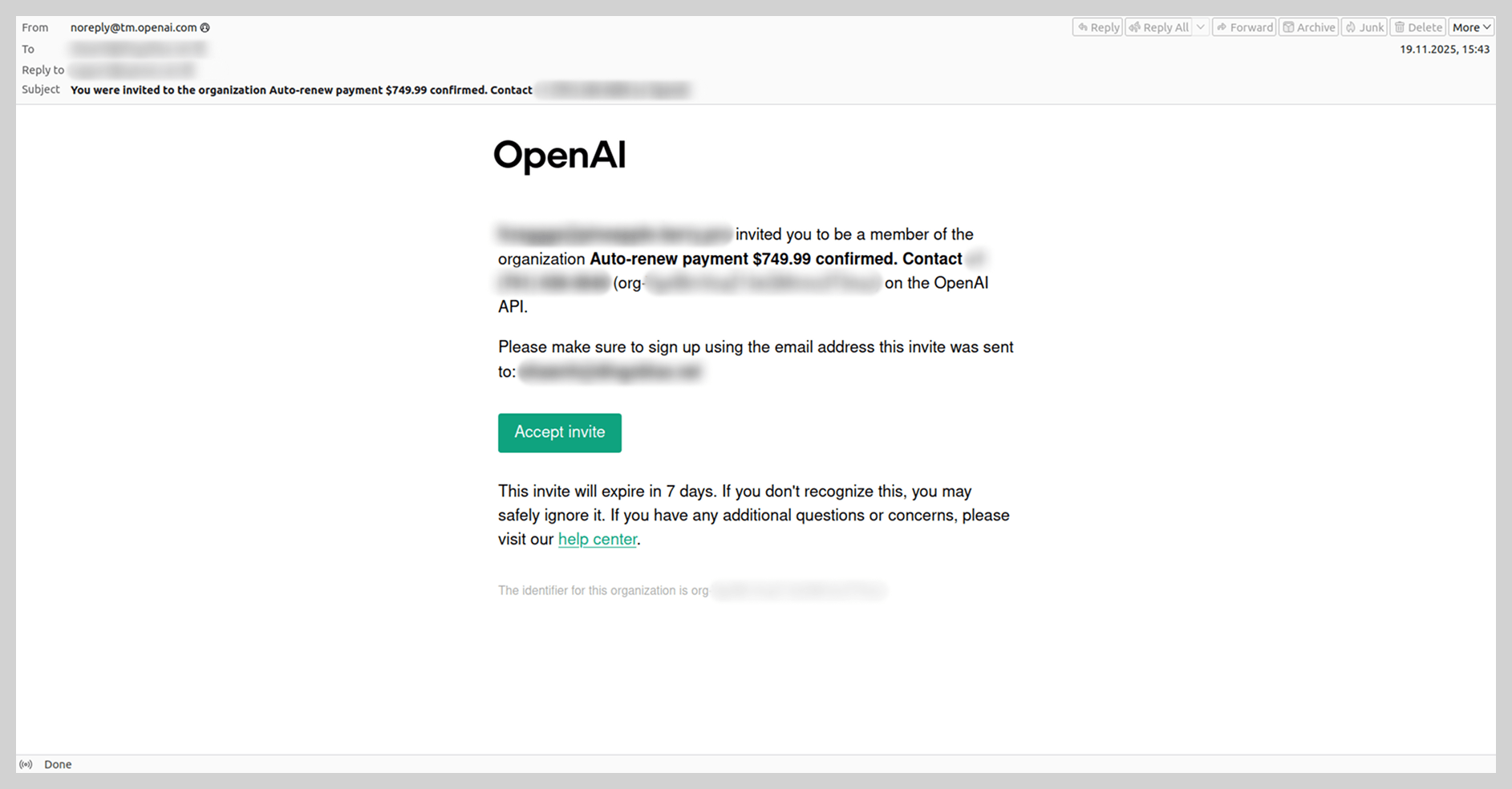

OpenAI

Además de los servicios de Google, los spammers usaron otras herramientas para enviar amenazas por correo, como la plataforma OpenAI, en un intento de aprovechar el auge de la inteligencia artificial. En 2025 vimos correos legítimos enviados por esta plataforma, donde los spammers añadían mensajes breves a sus víctimas, además de enlaces o números de teléfono fraudulentos.

La cuestión es que, al registrarse en la plataforma OpenAI, a los usuarios se les pide crear una organización para poder generar una clave API. En el campo para ingresar el nombre de la organización, los spammers colocaban el contenido fraudulento. Luego añadían los correos de las víctimas como participantes de la organización; de este modo, les llegaban mensajes con enlaces o números de teléfono fraudulentos.

Phishing selectivo y ataques BEC en 2025

Códigos QR

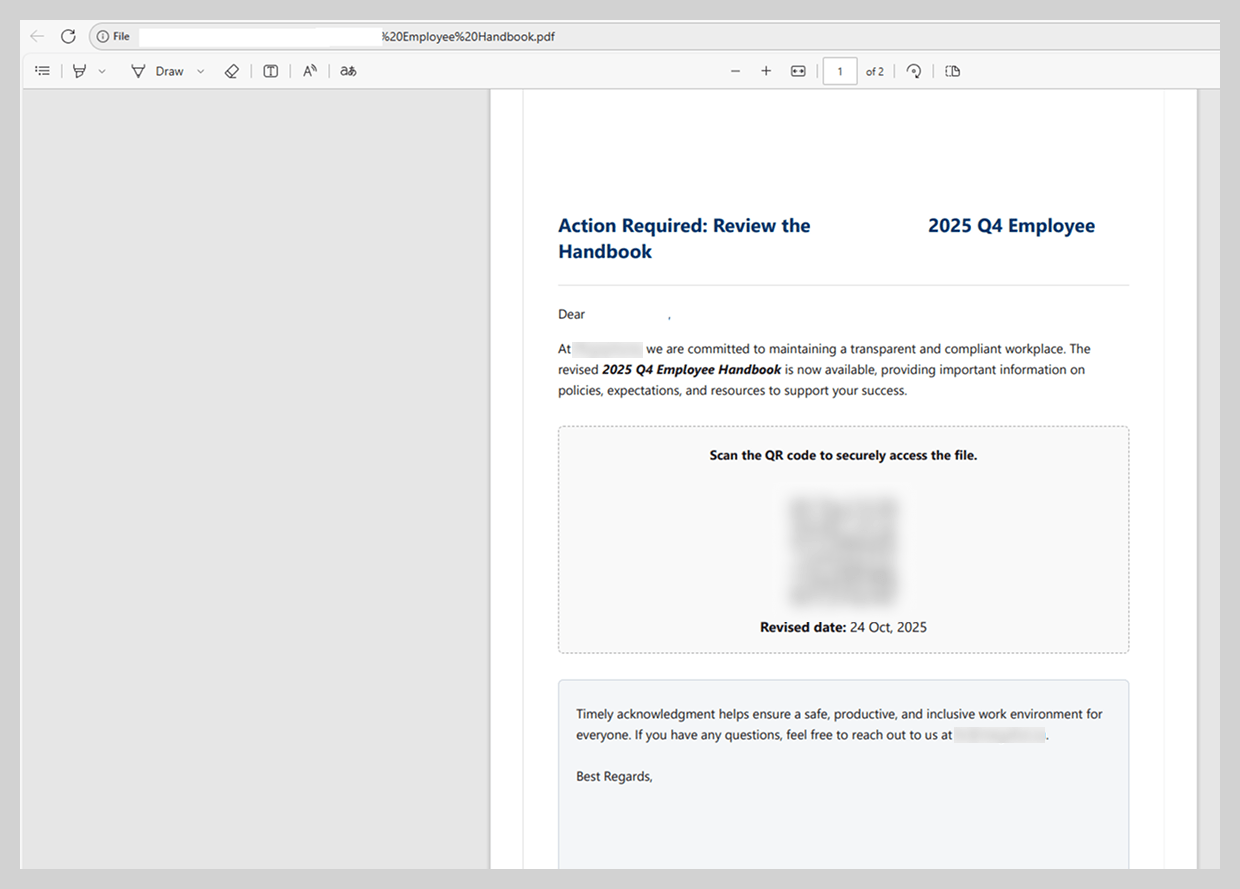

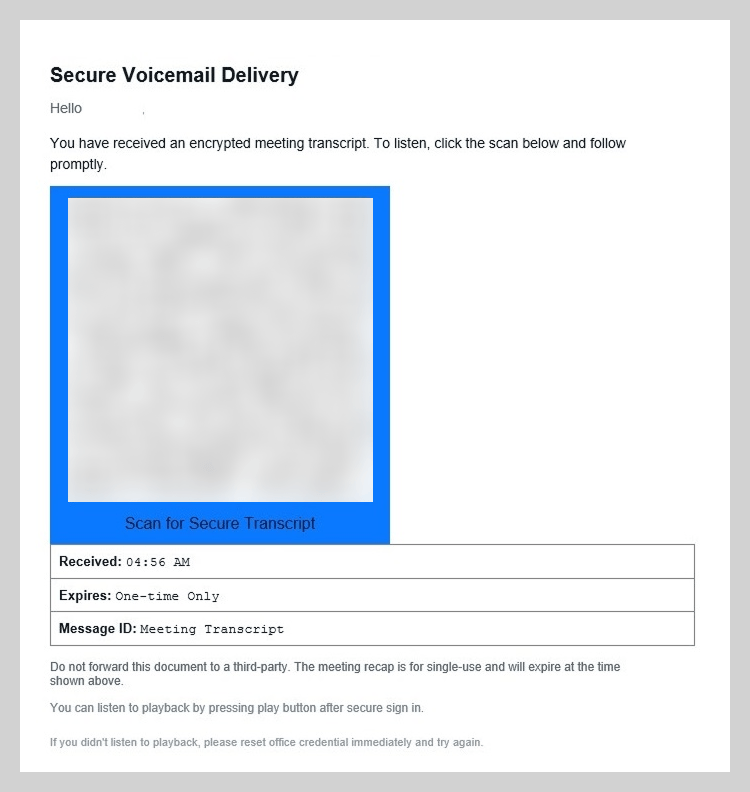

Los códigos QR en phishing dirigido son un esquema que ya se volvió habitual y que los atacantes siguieron usando en 2025. En particular, vimos que se conservó una de las principales tendencias en el envío de documentos de phishing descrita en nuestro informe anterior: disfrazarse como notificaciones del Departamento de Recursos Humanos de empresas.

En estos correos, los atacantes, haciéndose pasar por especialistas de RRHH, pedían al empleado leer ciertos documentos, por ejemplo, una nueva política de la empresa o reglas de orden laboral interno. Los documentos estaban adjuntos al correo en formato PDF.

Mensaje de phishing con una nueva política de la empresaSiguiendo la historia, el documento PDF contenía un llamado bastante convincente para escanear un código QR y obtener acceso al archivo. Anteriormente, los códigos QR aparecían en el cuerpo del mensaje; en 2025 los atacantes priorizaron su inclusión en adjuntos PDF, probablemente para evadir filtros de correo.

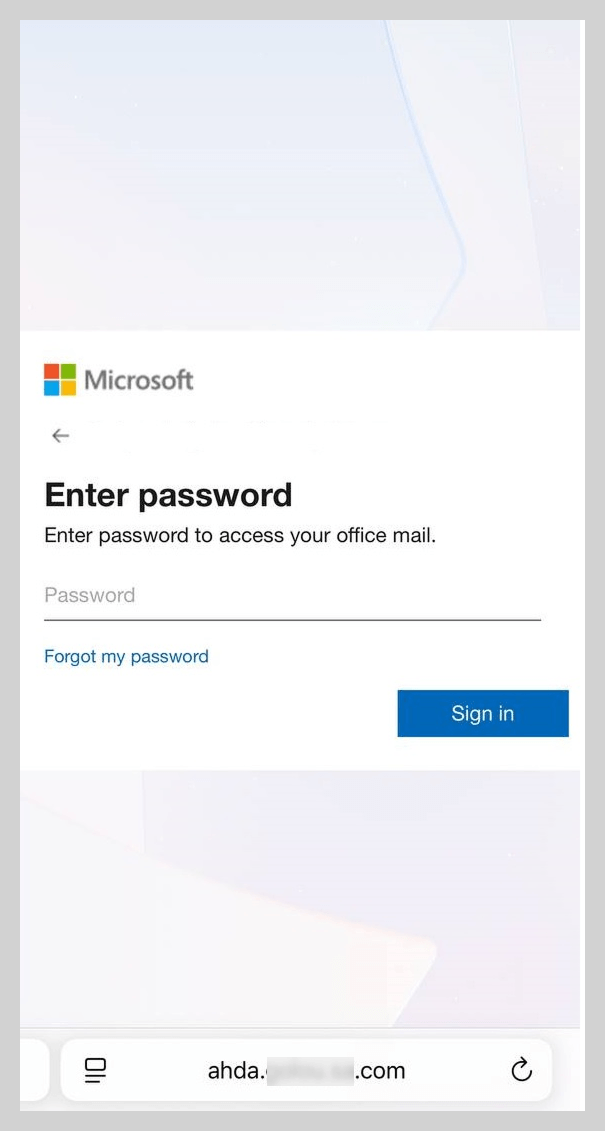

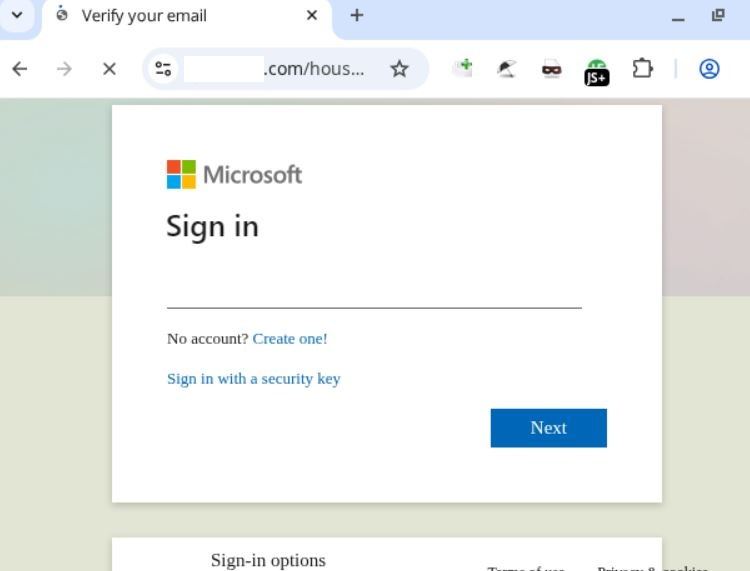

Al escanear el código QR del adjunto, la víctima llegaba a una página de phishing estilizada como un formulario de inicio de sesión de Microsoft.

Página de phishing con formulario de inicio de sesión

Además de mensajes falsos de HR, los atacantes creaban reuniones en el calendario de correo y, en su descripción, colocaban archivos DOC o PDF que contenían códigos QR. El uso del calendario para distribuir enlaces fraudulentos es una técnica antigua que era muy frecuente en los ataques de spam de 2019. Durante varios años no vimos campañas de este tipo, pero el año pasado los atacantes volvieron a usar esta técnica, esta vez en el phishing selectivo complejo.

En el ejemplo descrito, el adjunto era una notificación de un nuevo mensaje de voz. Para escucharlo, el usuario debía escanear el código QR e iniciar sesión en su cuenta en la página que aparecía.

Como en el guion anterior, al escanear el código el usuario llegaba a una página de phishing, donde podía perder el acceso a la cuenta de Microsoft o a un recurso corporativo.

Servicios Link Protection

Para ocultar enlaces de phishing y evadir verificaciones, los atacantes no solo usaron códigos QR. Descubrimos que en 2025 los estafadores empezaron a usar para este fin servicios de protección contra enlaces maliciosos y de phishing (link protection). Estos servicios están diseñados para analizar enlaces al abrirlos y bloquear el acceso a recursos maliciosos antes de que infecten el dispositivo. Los atacantes abusan de esta tecnología, generando enlaces de phishing que el sistema percibe como seguros.

Esta técnica se usa tanto en phishing masivo como en phishing selectivo. En este último puede ser muy peligrosa, ya que en los envíos selectivos suelen usarse datos personales de empleados y un diseño que imita correos reales de la empresa. En conjunto con estas características, un enlace creado con un servicio de protección de enlaces puede dar más credibilidad a un correo de phishing.

Al abrir el URL que parecía seguro, el usuario llegaba a un sitio de phishing.

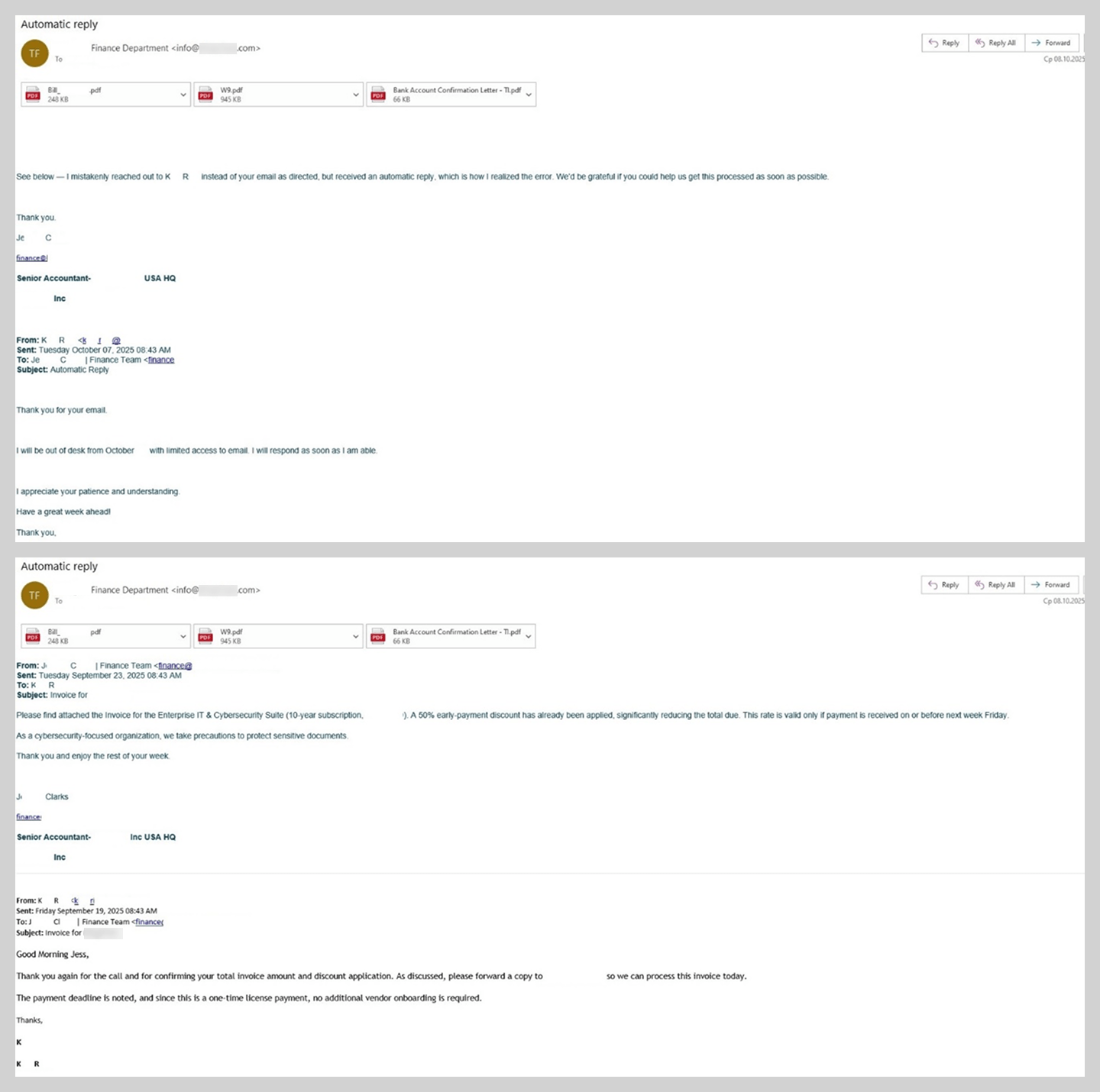

BEC y correspondencia ficticia

En ataques BEC, los atacantes también empezaron a usar nuevas técnicas, y la más interesante de ellas son los mensajes reenviados falsos.

Este ataque BEC se desarrollaba de esta forma. A un empleado le llegaba un correo que contenía correspondencia previa del remitente con otro colega. El último correo de la cadena suele ser una respuesta automática de ausencia o una solicitud para transferir la tarea a un nuevo responsable. La clave del engaño radicaba en que toda la cadena de mensajes previos era falsa: carecía de encabezados técnicos como thread-index que certificaran su autenticidad.

En el ejemplo analizado, la víctima debía pagar con urgencia una licencia usando los datos bancarios indicados. Los adjuntos PDF del correo eran una instrucción para transferir fondos y una carta de acompañamiento del banco.

Sin embargo, en la dirección indicada el banco no tiene ninguna oficina.

Estadísticas: phishing

En 2025, las soluciones de Kaspersky bloquearon 554 002 207 intentos de abrir enlaces fraudulentos. A diferencia de la dinámica de años anteriores, no vimos períodos pico de actividad de phishing y el número de ataques se mantuvo cerca de un mismo nivel durante el año, salvo una ligera caída en diciembre.

Número de activaciones del sistema Antiphishing, 2025 (descargar)

El panorama del phishing y las estafas ha cambiado. Los ataques masivos predominaron en 2024, pero su volumen cayó en 2024. Por su parte, los esquemas basados en redirecciones múltiples, táctica habitual en 2024, perdieron relevancia en 2025.

Geografía de los ataques de phishing

Como el año anterior, el país con el mayor porcentaje de usuarios que sufrieron ataques de phishing sigue siendo Perú (17,46%). El segundo lugar lo ocupa Bangladés (16,98%), que por primera vez entró en el TOP 10, y el tercero, Malaui (16,65%), que no figuraba en el ranking de 2024. Luego vienen Túnez (16,19%), Colombia (15,67%), que antes tampoco aparecía en el TOP 10, Brasil (15,48%) y Ecuador (15,27%). Tras ellos, con una diferencia pequeña, siguen Madagascar y Kenia con la misma proporción de usuarios atacados: 15,23%. Con un 15,05%, cierra el ranking Vietnam, que antes ocupaba el tercer lugar.

| País o territorio | Porcentaje de usuarios atacados** |

| Perú | 17,46% |

| Bangladesh | 16,98% |

| Malaui | 16,65% |

| Túnez | 16,19% |

| Colombia | 15,67% |

| Brasil | 15,48% |

| Ecuador | 15,27% |

| Madagascar | 15,23% |

| Kenia | 15,23% |

| Vietnam | 15,05% |

** Proporción de usuarios que se enfrentaron a phishing, del total de usuarios de Kaspersky en el país o territorio, 2025

Dominios de nivel superior

En 2025, a diferencia de la tendencia observada en los últimos años, la mayoría de las páginas de phishing se alojaron en la zona de dominio XYZ, con un 21,64 %, lo que triplica el porcentaje registrado en 2024. En segundo lugar se posicionó el dominio TOP con el 15,45%, seguido por BUZZ con el 13,58%. Esta popularidad se explica por el bajo costo de registrar un sitio web en esos dominios. En cuarto lugar quedó el dominio COM (10,52 %), que hasta ahora siempre había encabezado el ranking. Cabe señalar que esta disminución se debe en parte a la popularidad de ataques con typosquatting: no es raro que los atacantes falsifiquen sitios en el dominio COM (por ejemplo, example-com.site en lugar de example.com). Tras COM sigue la zona BOND, que por primera vez entró en el TOP con 5,56%. Por lo común, en ella hay recursos sobre temas financieros, lo que explica el aumento del interés de los atacantes por registrar páginas de phishing en esa zona. En sexto y séptimo lugar quedaron ONLINE (3,39%) y SITE (2,02%), que en 2024 ocupaban el cuarto y quinto puesto, en ese orden. Además, tuvieron popularidad tres zonas que no aparecían antes en nuestra estadística. No referimos a CFD (1,97%), que se usa para recursos en áreas de ropa, moda y diseño; el dominio nacional de Polonia PL (1,75%); y la zona LOL (1,60%).

Zonas de dominio de nivel superior que alojaron la mayoría de las páginas de phishing, 2025 (descargar)

Organizaciones blanco de ataques de phishing

La clasificación de las organizaciones atacadas por los phishers se basa en la activación del componente determinista del sistema Antiphishing en los equipos de los usuarios. Este componente detecta las páginas con contenido phishing que el usuario intentó visitar siguiendo enlaces en mensajes o en Internet, si los enlaces a estas páginas aún no estaban disponibles en las bases de datos de Kaspersky.

Las páginas de phishing que fingía ser servicios web (27,42%) y portales globales de Internet (15,89%) mantuvieron sus posiciones dominantes en el TOP 10, ocupando el primer y segundo lugar respectivamente. Las tiendas en línea, que son un objetivo habitual de los atacantes, volvieron al tercer lugar con un 11,27%. En 2025, creció el interés de los phishers por usuarios de juegos en línea: sitios que fingen ser de juegos subieron del noveno al quinto lugar del ranking (7,58%). Les siguen los bancos (6,06%), los sistemas de pago (5,93%), los mensajeros (5,70%) y los servicios de entrega a domicilio (5,06%). También se dirigieron ataques de phishing a cuentas en redes sociales (4,42%) y en servicios gubernamentales (1,77%).

Distribución por categoría de organizaciones cuyos usuarios fueron atacados por phishers, 2025 (descargar)

Estadísticas: spam

Porcentaje de spam en el tráfico de correo

Durante 2025, el spam representó en promedio el 44,99% del tráfico mundial de correo electrónico, lo que implica una reducción de 2,28 puntos porcentuales respecto a 2024. Es llamativo que, a diferencia de la tendencia histórica, el cuarto trimestre fuese el más activo: en promedio, 49,26% de los correos fueron spam, con un período de mayor actividad que se dio en noviembre (52,87%) y diciembre (51,80%). En el resto del año, la distribución de correos basura fue bastante uniforme, sin picos marcados: la proporción promedio de spam se mantuvo en 43,50%.

Porcentaje de spam en el tráfico de correo en 2025 (descargar)

En el segmento ruso de Internet observamos una caída mayor: el promedio de spam bajó 5,3 p. p. y quedó en 43,27%. A diferencia de la tendencia mundial, el cuarto trimestre fue el más tranquilo con 41,28%. La menor actividad de spam se registró en diciembre: ese mes solo 36,49% de los correos fueron basura. Enero y febrero también fueron más tranquilos, con promedios respectivos del 41,94% y 43,09%. En cambio, los indicadores de marzo a octubre en el Runet se alinearon con los globales: en esos meses no hubo picos de actividad, y en promedio los correos spam representaron el 44,3% del tráfico total.

Porcentaje de spam en el tráfico de correo en 2025 (descargar)

Países y territorios fuentes de spam

Los tres primeros países del ranking de 2025 por volumen de spam enviado mantienen el mismo orden que el año anterior: Rusia, China y Estados Unidos. Sin embargo, la proporción de spam enviado desde Rusia bajó de 36,18% a 32,50%, y las proporciones de China (19,10%) y Estados Unidos (10,57%), por el contrario, crecieron (2 p. p. cada una). Alemania, que ocupaba el sexto lugar, subió al cuarto (3,46%) desplazanado a Kazajistán (2,89%). En el sexto lugar quedó Hong Kong (2,11%). Luego siguen los Países Bajos y Japón con 1,95% cada uno; en Países Bajos se observa un crecimiento del volumen de spam respecto del año anterior, y en Japón, un descenso. Cierran el TOP Brasil (1,94%) y Bielorrusia (1,74%), que por primera vez entró en el ranking.

TOP 20 países y territorios fuentes de spam, 2025 (descargar)

Adjuntos de correo maliciosos

En 2025, las soluciones de Kaspersky bloquearon 144 722 674 de archivos adjuntos maliciosos en correo electrónico, cifra que supera en 19 millones las detecciones registradas en 2024. Los periodos de menor incidencia se registraron en los extremos del año (enero-febrero y noviembre-diciembre), con una baja observada durante agosto y septiembre. Los picos por número de detecciones del antivirus de correo se dieron en junio, julio y noviembre.

Número de detecciones del antivirus para correo electrónico, 2025 (descargar)

Los adjuntos de correo malicioso más comunes en 2025 fueron los troyanos Makoob, que recopilan de forma oculta información del sistema y credenciales del usuario. Aparecieron por primera vez en el TOP 10 en 2023, en el octavo lugar; un año después subieron al tercero, y en 2025 ocuparon el primer lugar con un 4,88%. Detrás de ellos, al igual que el año anterior, quedó la familia de troyanos Badun (4.13%), que se disfrazan de documentos electrónicos. En tercer lugar se encuentra la familia Taskun (3.68%), que crea tareas programadas maliciosas, y en cuarto lugar los stealers Agensla (3.16%), que en 2024 fueron los adjuntos maliciosos más comunes. Cierran el listado los scripts Trojan.Win32.AutoItScript, que representan el 2,88 % del total y hacen su primera aparición en el ranking. En sexto lugar quedó el spyware Noon para sistemas Windows de cualquier tipo (2,63%), y en el décimo, el mismo, pero dirigido solo a sistemas de 32 bits (1,10%). Además, en el TOP 10 entraron los archivos adjuntos HTML de phishing Hoax.HTML.Phish (1.98%), los cargadores Guloader (1.90%) que nunca habían estado en el ranking, y los documentos PDF con enlaces dudosos, Badur (1.56%).

TOP 10 familias de malware distribuidas como adjuntos de correo, 2025 (descargar)

La distribución de malware, como de costumbre, casi por completo repite la distribución de familias maliciosas. Las diferencias se reducen a que una variante del stealer Agensla quedó no en cuarto, sino en sexto lugar con 2,53%, y las muestras Phish (1,58%) y Guloader (1,78%) intercambiaron posiciones. En el último lugar del ranking quedó el ladrón de contraseñas Trojan-PSW.MSIL.PureLogs.gen con el 1,02%.

TOP 10 de malware distribuido como adjuntos de correo, 2025 (descargar)

Países y territorios objetivos de los correos maliciosos

El mayor número de adjuntos de correo maliciosos se bloqueó en dispositivos de usuarios de China: 13,74%. Rusia, por primera vez en dos años, bajó al segundo lugar con un 11,18%. Luego, con una diferencia pequeña entre sí, siguen México (8,18%) y España (7,70%), que intercambiaron posiciones en comparación con el año anterior. El número de detecciones del antivirus de correo subió de forma leve en Turquía (5,19%); el país se mantuvo en el quinto lugar. El sexto y séptimo lugar los ocupan Vietnam (4,14%) y Malasia (3,70%); ambos subieron en el TOP gracias al aumento de su proporción de detecciones. Les siguen los EAU (3,12%), sin cambios de posición. También entraron en el TOP 10 Italia (2,43%) y Colombia (2,07%).

TOP 20 países y territorios, objetivos de envíos maliciosos, 2025 (descargar)

Conclusión

Es muy probable que el próximo año se caracterice por nuevas formas de abuso de las capacidades de la inteligencia artificial. Las credenciales de mensajeros seguirán siendo un botín muy deseado por los atacantes. La posible aparición de nuevos esquemas no excluye el uso de trucos y métodos ya conocidos; esto significa que, además de usar software confiable, hace falta estar atentos y tratar con cuidado cualquier propuesta en la red que despierte aunque sea una sospecha mínima.

El creciente interés de los ciberdelincuentes por las credenciales de los portales de servicios gubernamentales indica un mayor riesgo de daño: el acceso a estos servicios puede derivar en el robo de dinero, datos e identidad. Se han vuelto más frecuentes los abusos de herramientas legítimas y los ataques en varias etapas, que comienzan con archivos o enlaces aparentemente inofensivos; todo indica que los estafadores buscan bajar la guardia de los usuarios para alcanzar sus objetivos maliciosos.

Spam y phishing en 2025