Anteriormente vimos cómo las aplicaciones publicitarias, Leech, Guerrilla y Ztorg utilizaban derechos de root. Por el contrario, los ataques con el uso de privilegios de root no son típicos del malware bancario, porque pueden robar dinero de muchas formas que no necesitan derechos elevados. Pero a principios de febrero de 2016 Kaspersky Lab detectó el troyano bancario Trojan-B anker.AndroidOS.Tordow.a, cuyos creadores decidieron que los privilegios de root serían de utilidad. Hemos hecho un seguimiento del código de este malware y encontrado que las posibilidades de Tordow superan con creces las del malware bancario detectado anteriormente, lo que les permitió a los atacantes utilizar nuevos tipos de ataques.

Penetración

Tordow da inicio a la infección instalando una aplicación popular, por ejemplo VKontakte, Pokemo Go, Telegramm, Odnoklassniki o Subway Surf. Pero en este caso no se trata de las aplicaciones originales, sino de copias difundidas fuera de la tienda oficial Google Play. Los escritores de virus descargan nuevas aplicaciones, las desmontan y les agregan nuevos códigos y archivos.

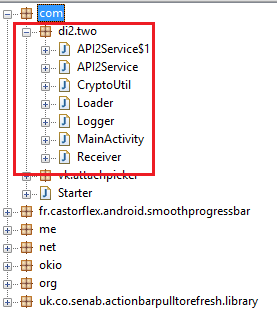

Código agregado a la aplicación legítima

Cualquier persona que tenga conocimientos básicos de desarrollo de aplicaciones para Android puede realizar estas operaciones. El resultado es una nueva aplicación que es muy similar a la original y ejecuta las mismas funciones que la aplicación legítima, pero tiene las funciones nocivas que los delincuentes necesitan.

Principio de funcionamiento

En el caso que analizamos, el código incrustado a la aplicación legítima descifra un archivo que los delincuentes añadieron a los recursos de la aplicación y lo ejecuta.

El archivo ejecutado se conecta al servidor de los delincuentes y descarga la parte principal de Tordow, que contiene enlaces para descargar varios otros archivos: un exploit para obtener privilegios de root, nuevas versiones del malware, etc. El número de enlaces puede cambiar en función de los planes de los delincuentes. Es más, cada archivo descargado puede a su vez descargar desde el servidor nuevos componentes, descifrarlos y ejecutarlos. Como resultado, en el dispositivo infectado se descargan varios módulos del malware y su número y funciones también dependen de los deseos de los dueños de Tordow. De una forma u otra, los delincuentes obtienen la posibilidad de administrar a distancia el dispositivo mediante el envío de comandos desde el servidor de administración.

Como resultado, los ciberdelincuentes reciben un conjunto completo de funciones para robar dinero al usuario, que ya se han convertido en tradicionales para los troyanos bancarios móviles y los troyanos extorsionistas. Entre las funciones de la aplicación nociva están las siguientes:

- envío, robo y eliminación de mensajes de texto

- grabación, redirección y bloqueo de llamadas

- comprobación del balance

- robo de los contactos

- realización de llamadas

- modificación del servidor de administración

- descarga y ejecución de archivos

- instalación y eliminación de aplicaciones

- bloqueo del dispositivo y visualización de una página web determinada por los delincuentes

- preparación y envío a los delincuentes de la lista de archivos contenidos en el dispositivo; envío y cambio de nombre de cualquier archivo

- reinicio del teléfono

Derechos de root

Además de descargar los módulos del troyano bancario, Tordow (dentro de la secuencia de carga de módulos) descarga también un popular paquete de exploits para obtener derechos de root, lo que proporciona al malware un nuevo vector de ataque y posibilidades únicas.

En primer lugar, el troyano instala uno de los módulos descargados en la carpeta de sistema, lo que hace que sea difícil eliminarlo.

En segundo lugar, utilizando los derechos de root, los delincuentes roban las bases de datos del navegador preconfigurado de Android y del navegador Google Chrome, si está instalado.

Código para enviar al servidor los datos de los navegadores

Estas bases de datos contienen todos los logins y contraseñas almacenadas por el usuario en el historial del navegador, los archivos cookies y a veces hasta los datos de tarjetas de banco almacenados.

Nombre de usuario y contraseña de un sitio en particular en la base de datos del navegador

De esta manera los atacantes pueden obtener acceso a muchas cuentas en diferentes sitios.

Y en tercer lugar, los privilegios de root le permiten robar cualquier archivo del sistema, desde fotos y documentos, hasta los archivos con los datos de las cuentas de las aplicaciones móviles.

El resultado de este tipo de ataques puede ser una gran cantidad de robos de datos críticos del usuario. Le recomendamos que no instale aplicaciones desde fuentes no oficiales y que utilice soluciones antivirus para proteger su dispositivo Android.

MD5

06CBA6FF7E9BCF2C61EF2DD8B5E73A30

3C1B589DA2F8DB972E358DD96F9B54B0

5F5906017C6F7D7DE5BD50440969E532

8E00657A004F3040E850CA361DE64D64

ACF114BB47A624438ADA26B8D449C06D

Tordow, un troyano bancario que puede robar de todo