La pandemia del coronavirus ha provocado cambios repentinos y radicales en todo el mundo. Las necesarias medidas de distanciamiento social nos afectan a todos. Una parte significativa de la sociedad que ha sufrido este impacto con más dureza que otras, es la de los empleados. Si bien las empresas de atención directa al cliente, como restaurantes y minoristas, han tenido que cambiar sus horarios de atención, adaptar sus modelos comerciales o cerrar sus puertas por completo, todavía hay millones de trabajos que se pueden realizar en casa, lejos del entorno habitual de la oficina.

Las organizaciones deben adaptarse para satisfacer las necesidades de los empleados y garantizar que se mantengan productivos, motivados y seguros. Dado que muchos de nosotros nos vemos obligados a adoptar nuevas formas de trabajo para mantenernos conectados con nuestros colegas y clientes, es importante recordar los desafíos profesionales y personales que pueden surgir al trabajar desde casa de forma permanente. Obviamente, nuestras vidas no han estado exentas de las muchas consecuencias. Una encuesta realizada en abril de 2020, cuando las cosas enfrentaban cambios rápidos, reveló que alrededor de la mitad (46%) de los encuestados nunca antes habían trabajado desde casa y, por lo tanto, sentían que carecían de la suficiente preparación para lidiar con la nueva realidad.

Hay mucho que decir sobre los problemas sociales y productivos que el nuevo ritmo de trabajo trajo consigo, pero, de hecho, no todo es malo, porque, en algunos casos, el trabajo a distancia ayudó a las personas a tener un mejor equilibrio entre la vida laboral y personal, e incluso ser más productivos.

Qué cambió: placeres culpables y desequilibrio vida-trabajo

El trabajo a distancia no es un fenómeno del todo nuevo, pues sus beneficios se han discutido durante años. En algunas industrias, como la TI, el trabajo a distancia ya está bastante extendido. El año pasado, Kaspersky analizó algunos de los aspectos positivos del trabajo a distancia. Esta investigación destacó algunos de su beneficios más importantes, como el aumento de la productividad de los empleados, la mejora del equilibrio entre la vida laboral y personal, y la reducción del absentismo. La situación en el mundo este año permitió verificar tales supuestos.

Al mismo tiempo, el movimiento masivo hacia el trabajo a distancia no fue voluntario de por sí: los empleados que se vieron obligados a trabajar desde casa no siempre agradecieron esta oportunidad, ya que tuvieron que enfrentarse a nuevos desafíos. Sin embargo, también han descubierto algunos beneficios sustanciales:

- Nivel de comodidad: los empleados se sintieron más cómodos e incómodos. Un estudio realizado por Kaspersky en abril reveló que casi un tercio de los empleados (32%) que trabajaban desde casa tenían dolor de espalda después de verse obligados a usar taburetes de cocina o un sofá para trabajar. Sin embargo, para noviembre, los empleados habían comenzado a compensar este malestar con ciertos “placeres culpables”, como “trabajar con ropa cómoda todo el día” (un 48% querían continuar con esta opción en el futuro) e incluso “trabajar sin ropa”.

¿Qué placeres culpables del encierro / pandemia le gustaría conservar?

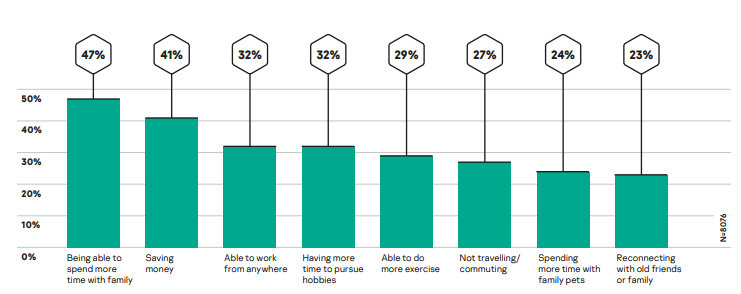

- Problemas familiares: no es sorprendente que estar en casa todo el día haya tenido un efecto en las relaciones familiares: el 21% de los encuestados del mismo estudio en abril admitieron haber experimentado problemas familiares debido a esta modalidad de trabajo. Dos factores de este conflicto son: no tener una habitación separada para cada miembro de la familia que necesita trabajar desde casa (26%) y las discusiones sobre cuánto acceso a Internet deberían tener los niños (33%). Pero el trabajo a distancia no es del todo malo para la vida familiar, ya que un estudio reciente encontró que ahora el 47% podía pasar más tiempo con sus familias, destacándolo como el principal beneficio de tener que trabajar desde casa.

¿Qué cosas positivas ha generado la pandemia que le gustaría conservar?

- Equilibrio entre el trabajo y la vida: quedarse en casa ha provocado dificultades para mantener un equilibrio adecuado entre el trabajo y la vida: casi un tercio de los encuestados (31%) de la misma encuesta de abril admitieron que ahora trabajaban más, aunque el 46% admitió que estaban ahora dedicando más tiempo a realizar actividades personales. Sin embargo, en noviembre, las actitudes de los empleados parecen haber cambiado a favor del trabajo a distancia, y casi tres cuartas partes (74%) dijeron que estaban felices de no volver nunca al menos a algunas de las dinámicas tradicionales del lugar de trabajo.

Al pensar en las ‘viejas formas de trabajar’ tradicionales, ¿a cuáles no desea volver?

- Niveles de productividad: como se mencionó anteriormente, los estudios han indicado que el trabajo a distancia puede aumentar la productividad. Kaspersky descubrió que el 40% de los empleados no notaron ningún cambio en sus niveles de productividad, mientras que el 29% admitió ser más productivo. Sin embargo, también es importante tener en cuenta que a los empleados todavía necesitan de algunos aspectos del entorno de trabajo tradicional, principalmente ver a sus colegas cara a cara (34%).

Durante los últimos meses, ¿qué, si es que extraña algo del trabajo?

Problemas de seguridad: antiguos, nuevos y actualizados

Como vimos más arriba, las preguntas relacionadas con el trabajo a distancia, ya sea bueno o malo, mejor o peor para los empleados, útil o no para las empresas, no son tan obvias como podría parecer a primera vista. Sin embargo, en este informe, nos centraremos en lo que significa el trabajo a distancia para las empresas y los empleados desde la perspectiva de seguridad. Una de las preguntas más críticas de la seguridad del trabajo desde casa está relacionada con la conciencia de los empleados sobre los principales conceptos de ciberseguridad. Como se muestra en la encuesta, en abril, desde que pasaron a trabajar desde casa, el 73% de los trabajadores no recibieron ninguna capacitación de concienciación sobre seguridad de TI por parte de su empleador, por lo que no se sienten preparados para enfrentar los problemas de ciberseguridad que podrían surgir al trabajar desde casa.

Además, nuestra investigación mostró que los trabajadores a distancia tendían a sobrestimar el nivel de sus conocimientos sobre los conceptos básicos de ciberseguridad. A principios de abril de 2020, Kaspersky y Area9 Lyceum lanzaron un curso de aprendizaje adaptativo sobre los conceptos básicos de operaciones remotas seguras para quienes están en transición al trabajo desde casa. El análisis de los resultados del aprendizaje anonimizado reveló que en el 90% de los casos en los que los alumnos seleccionaron una respuesta incorrecta, evaluaron sus sentimientos acerca de la respuesta dada como “Lo sé” o “Creo que sé esto”.

El resultado más peligroso de tal situación es la ” incompetencia inconsciente”, cuando un usuario ni siquiera está pensando en los riesgos potenciales de alguna acción, porque es habitual y parece apropiada.

TI paralela

Mientras tanto, sigue en aumento la adopción de servicios de videoconferencias, de almacenamiento de archivos, para compartir archivos y aplicaciones de mensajería personal, ya que dependemos de Internet para compartir información y mantenernos en contacto con fines laborales. Algunos empleados no suelen usar sus cuentas corporativas para estrictos fines laborales.

TI paralela más usada

Por ejemplo, el 42% de los trabajadores dicen que están usando cuentas de correo electrónico personales para trabajar, y casi la mitad (49%) admite haber aumentado la frecuencia de esta acción. Además, el 38% usa mensajeros personales para fines laborales, y el 60% dice que ahora lo hace con más frecuencia porque trabaja desde casa. También se utilizan mucho los servicios de intercambio de archivos que no han sido aprobados por los departamentos de TI, y el 53% de los encuestados dicen que los utilizan con más frecuencia para fines laborales. El uso de estos servicios ayuda en gran manera a mantener al personal conectado, pero puede tener un costo si uno o más empleados se convierten en el objetivo de los ciberdelincuentes, ya que esto puede conducir al robo de información corporativa y al acceso no autorizado a los recursos internos de la empresa.

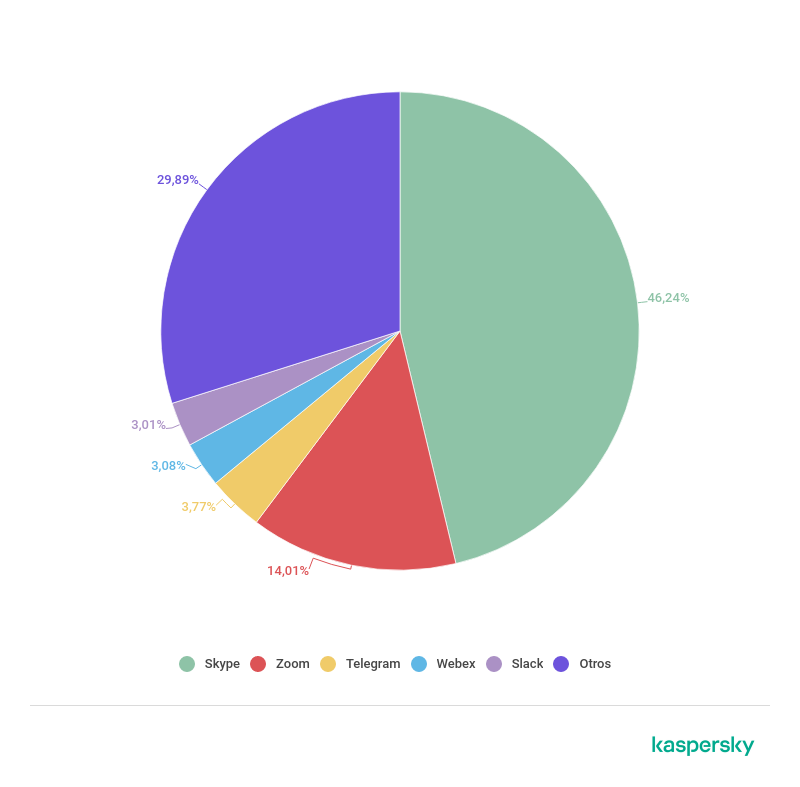

Según nuestra telemetría, los ciberdelincuentes intentaron activamente enmascarar su malware como mensajeros populares y aplicaciones de conferencias en línea que los trabajadores remotos usaban para reemplazar las comunicaciones fuera de línea. Kaspersky detectó 1,66 millones de archivos maliciosos únicos distribuidos que simulaban ser dichas aplicaciones.

Aplicaciones utilizadas como señuelos, enero – noviembre de 2020 (descargar)

Ataques RDP

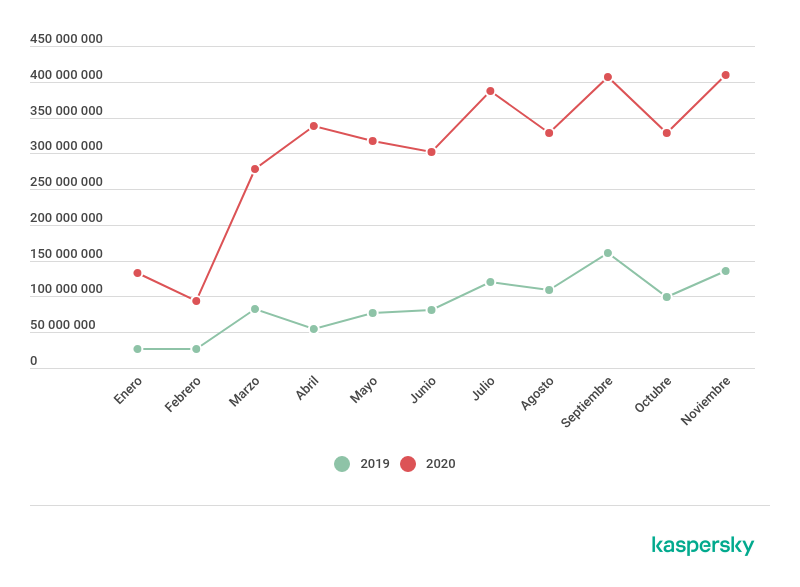

Naturalmente, trabajar desde casa requiere que los empleados inicien sesión en los recursos corporativos de forma remota desde sus dispositivos personales. Una de las herramientas más comunes que se utilizan para este propósito es RDP, el protocolo patentado de Microsoft que permite a los usuarios acceder a estaciones de trabajo o servidores de Windows. Desafortunadamente, dado que muchas oficinas pasaron al trabajo a distancia sin previo aviso, muchos servidores RDP no estaban configurados correctamente, lo que los ciberdelincuentes intentaron aprovechar para obtener acceso no autorizado a recursos corporativos confidenciales.

El tipo de ataque más común es el de fuerza bruta, que consiste en intentar encontrar el nombre de usuario y la contraseña para la conexión RDP probando diferentes combinaciones hasta descubrir la correcta. Una vez encontrados, los ciberdelincuentes obtienen acceso remoto a la computadora de destino en la red.

A partir de principios de marzo, se disparó el número de ataques Bruteforce.Generic.RDP, lo que dio como resultado que el número total de ataques en los primeros once meses de 2020 alcanzara los 3.300 millones. En el mismo período de once meses de 2019, Kaspersky detectó 969 millones de ataques de este tipo en todo el mundo.

Dinámica de ataques de RDP, enero – noviembre de 2019 y 2020 (descargar)

Use su propio dispositivo

Una encuesta de Kaspersky descubrió que un poco más de dos tercios de los encuestados utiliza una computadora personal para trabajar desde casa, y que casi la mitad lo ha hecho en el pasado. Este tipo de política, Use su propio dispositivo, ha sido cuestionada durante mucho tiempo en el mundo de la ciberseguridad, ya que tiende a hacer que los recursos corporativos sean más vulnerables a los ataques. Incluso para aquellos que tienen dispositivos proporcionados por sus empleadores (55%), la mayoría no separa su trabajo de sus actividades personales. De hecho, un 51% admite que usa su dispositivo de trabajo para ver contenido para adultos, el cual suele ser blanco de los ciberdelincuentes.

Actividades a las que los trabajadores dedican más tiempo

Parte del problema con las políticas “Use su propio dispositivo” es que las empresas que las adoptan no siempre las acompañan con las medidas de ciberseguridad adecuadas. La misma encuesta que encontró que dos tercios de los empleados usaban sus dispositivos personales, también encontró que la mitad de las empresas con políticas Use su propio dispositivo no contaban con políticas establecidas para regular su uso, y que solo un tercio (32%) proporcionaban soluciones antivirus para los dispositivos personales.

Una red privada virtual (VPN) permite conexiones mucho más seguras, pero solo el 53% de los trabajadores usan una para acceder a sus redes corporativas. Esto es particularmente problemático si los empleados inician sesión en recursos corporativos desde redes públicas no seguras, como las de cafeterías o restaurantes. Vale la pena señalar que, especialmente en las empresas más pequeñas, los empleados almacenan documentos con información de identificación personal. Si esta información cayera en las manos equivocadas, no solo sería problemático para la empresa, sino que pondría en riesgo la privacidad del empleado.

En 2019, antes de que el trabajo a distancia se extendiera por todo el mundo, Kaspersky descubrió que más de la mitad (52%) de las empresas declararon que sus fugas de datos se habían producido como resultado del uso inadecuado de la TI por parte de sus empleados. Estos riesgos se agravan al trabajar desde casa y usar dispositivos personales, particularmente cuando a los empleados no se les enseña las políticas de ciberseguridad adecuadas o no se les proporciona las herramientas adecuadas.

Estafas y phishing

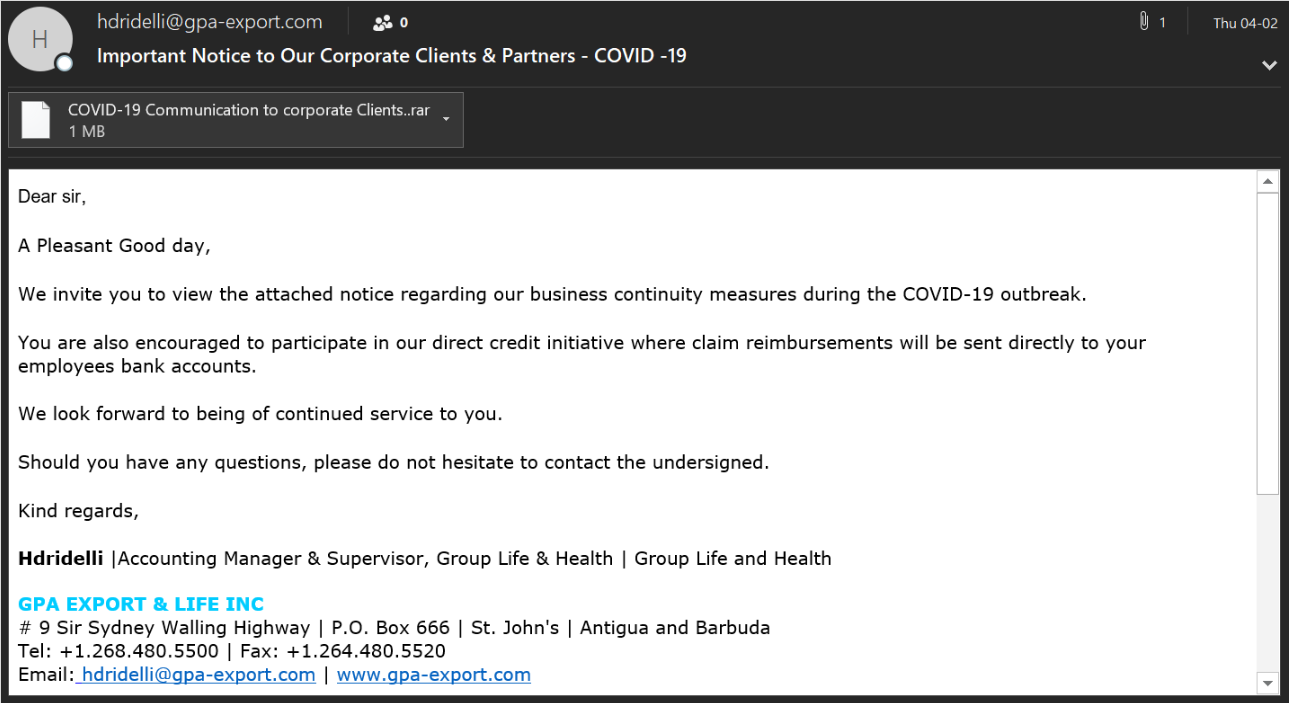

Una de las preocupaciones más comunes de los trabajadores está relacionada con las estafas de phishing. Por ejemplo, más de una cuarta parte (27%) de los encuestados dicen haber recibido correos electrónicos maliciosos relacionados con COVID-19 mientras trabajaban desde casa, una actividad a la que los expertos de Kaspersky están prestando mucha atención durante la pandemia. Los estafadores intentan aprovecharse de los trabajadores preocupados que quieren saber más sobre la pandemia del coronavirus.

Según la telemetría de Kaspersky, la cantidad de estafas relacionadas con los pagos sociales se quintuplicó en 2020 en comparación con el mismo período en 2019. Los correos electrónicos fraudulentos de este tipo ofrecen diversas ayudas financieras, recargos, bonificaciones y otros tipos de pagos.

En otro escenario, las víctimas reciben un correo electrónico supuestamente enviado por sus departamentos de recursos humanos, con información importante sobre el COVID-19 emitida por una institución gubernamental como archivo adjunto. Tiene el formato de un archivo IMG, que es solo un portador mejorado de contenidos maliciosos capaz de eludir los filtros de correo electrónico.

El dinero es otro tema popular para explotar en tiempos como estos. Mucha gente ha perdido su trabajo o está cerca de ello. Al explotar la necesidad de dinero, los atacantes ofrecen planes de reembolso a empleados individuales. En este tipo de ofertas por lo general se induce al usuario a seguir una URL o abrir un archivo adjunto.

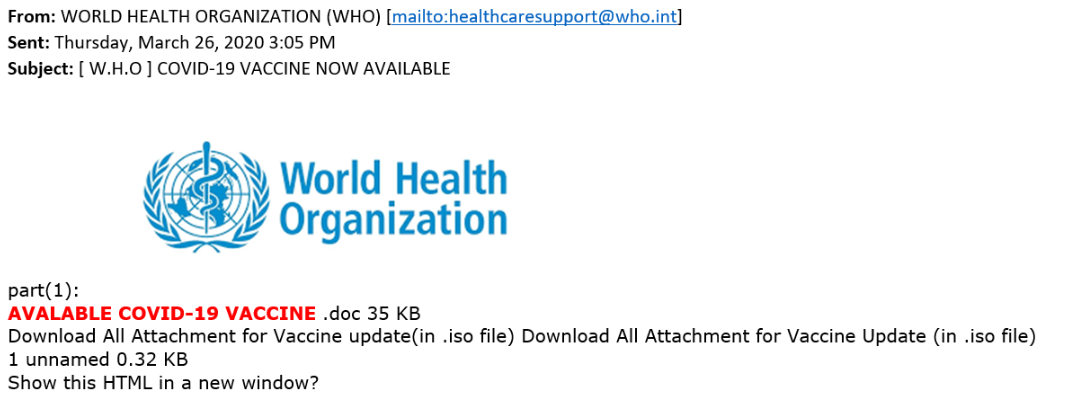

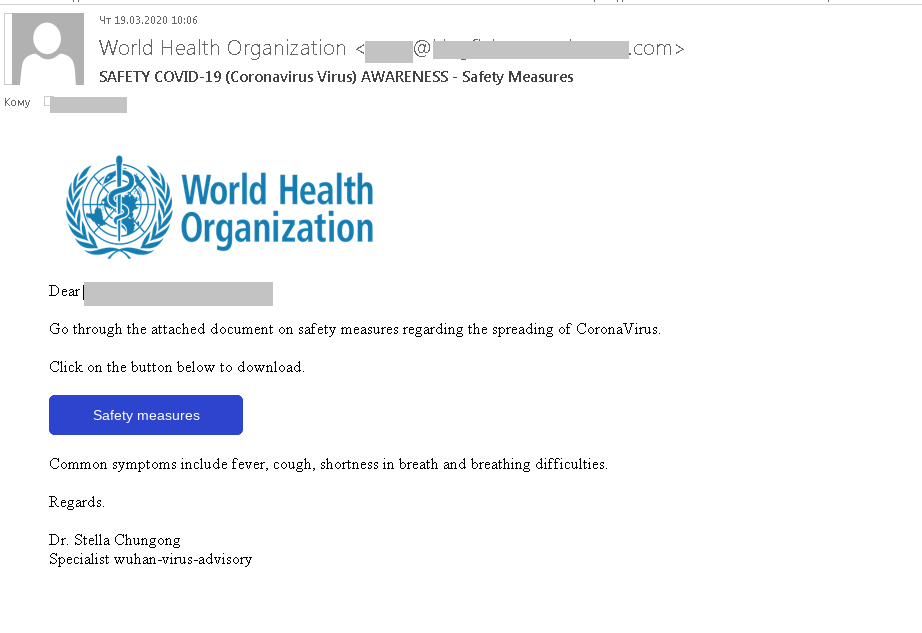

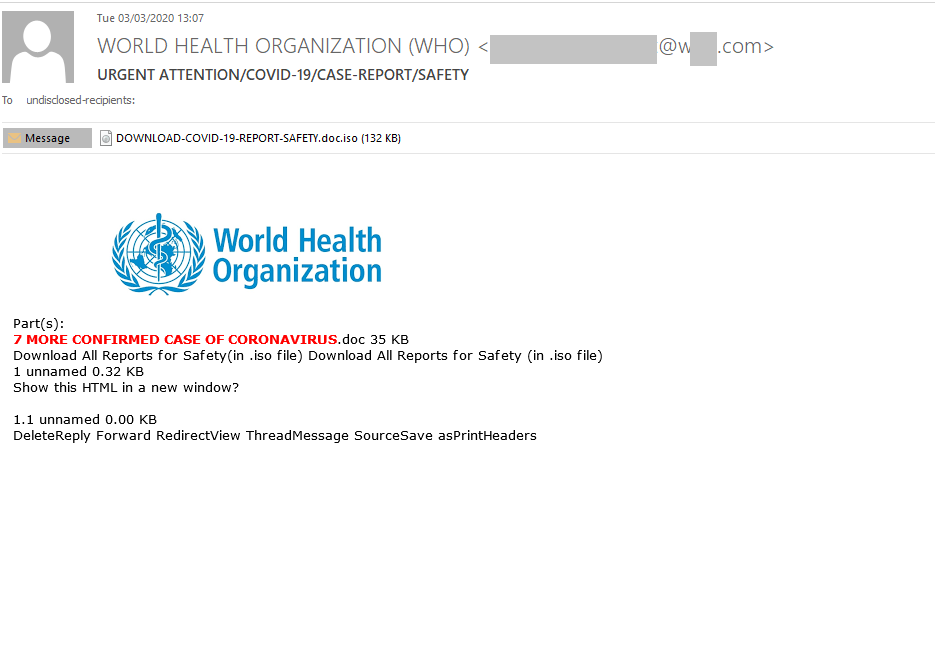

Y, por supuesto, los atacantes explotan hasta el nombre de la propia OMS.

El uso del logotipo de la OMS parece ser tan efectivo que a veces ocupa la mitad del contenido del correo electrónico que difunde esperanzas y falsas promesas de una vacuna.

Un mensaje fraudulento disfrazado de boletín informativo de la OMS con consejos sobre cómo mantenerse a salvo del COVID-19.

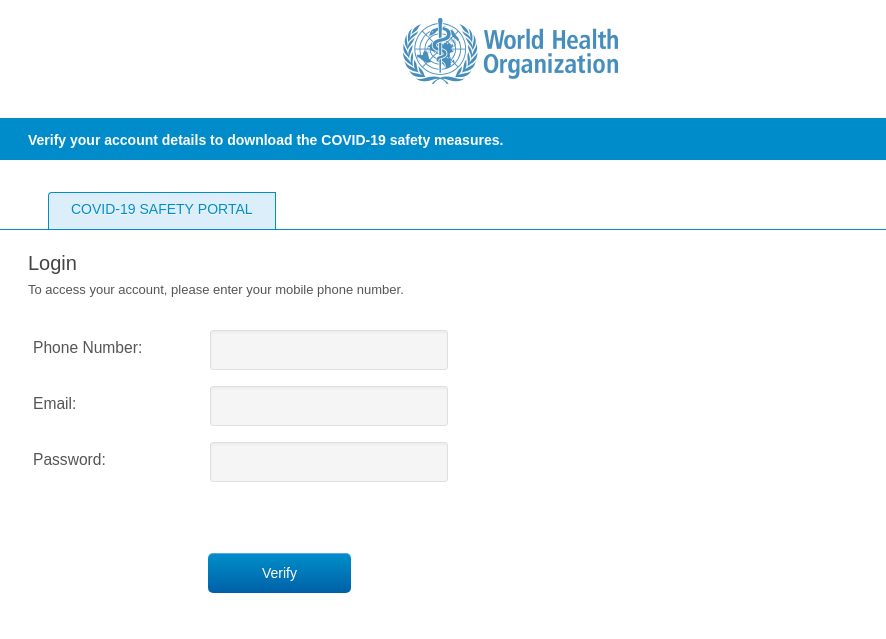

Para obtener la información, el destinatario debía hacer clic en un enlace hacia a un sitio web falso de la OMS. El diseño era tan parecido al original que solo la URL delataba la estafa. Los ciberdelincuentes buscaban credenciales de inicio de sesión para cuentas en el sitio oficial de la OMS. Mientras que en los mensajes anteriores solo se solicita un nombre de usuario y contraseña, en los posteriores se solicita además un número de teléfono.

Además, detectamos varios correos electrónicos supuestamente de la OMS, que contenían documentos con malware. Se le pedía al destinatario que abriera el archivo adjunto en formato DOC o PDF, que supuestamente ofrecía consejos para la prevención del coronavirus. Por ejemplo, este mensaje contenía una copia de Backdoor.Win32.Androm.tvmf:

Hubo otros mensajes de correo menos elaborados con archivos adjuntos dañinos, incluyendo los que contenían Trojan-Spy.Win32.Noon.gen:

Grupos de APT

El tema COVID-19 también fue objeto de abusos en el mundo de las APTs, ya que múltiples actores de amenazas lo utilizaron como señuelo. Este es el caso de actores de amenazas como IronHusky y TransparentTribe.

IronHusky / ViciousPanda

Los documentos utilizados por este grupo de APT normalmente contienen macros VisualBasic o exploits más antiguos para Microsoft Office y, en el caso de que la infección prospere, muestra un señuelo cuyo contenido es como el que se muestra aquí: un documento en mongol, que parece una correspondencia genuina entre el Ministerio de Relaciones Exteriores de Mongolia y China. Menciona preocupaciones sobre la propagación de la epidemia en China y las crecientes estadísticas en los países asiáticos.

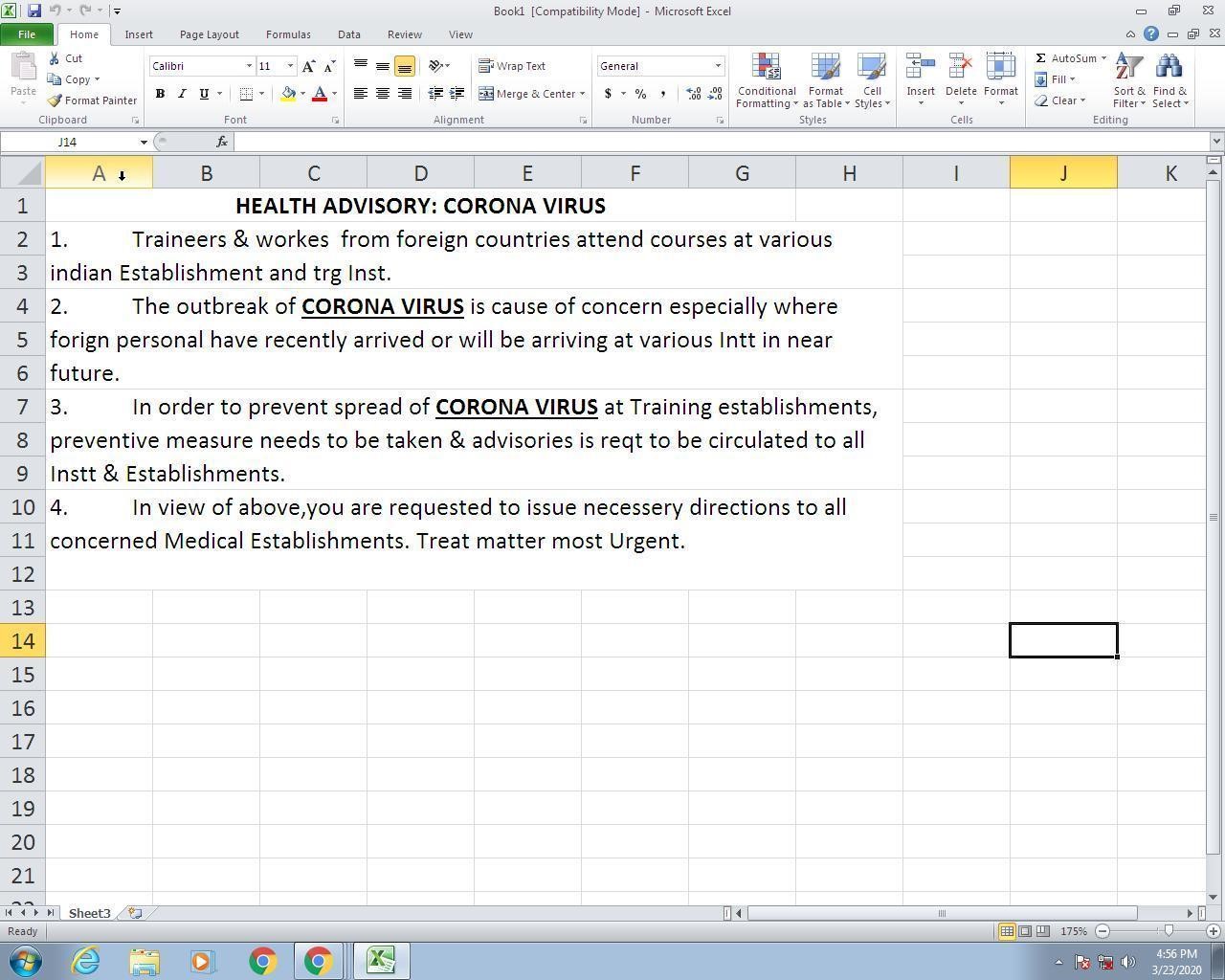

TransparentTribe / MythicLeopard / APT36

Este es otro ejemplo del abuso del tema COVID-19, esta vez por otro grupo de APT conocido como TransparentTribe, que según se informa, ha estado activo en países del sur de Asia, como India y Pakistán. Esta vez, es una hoja de cálculo de Excel que no cambia en nada el medio del ataque del caso anterior.

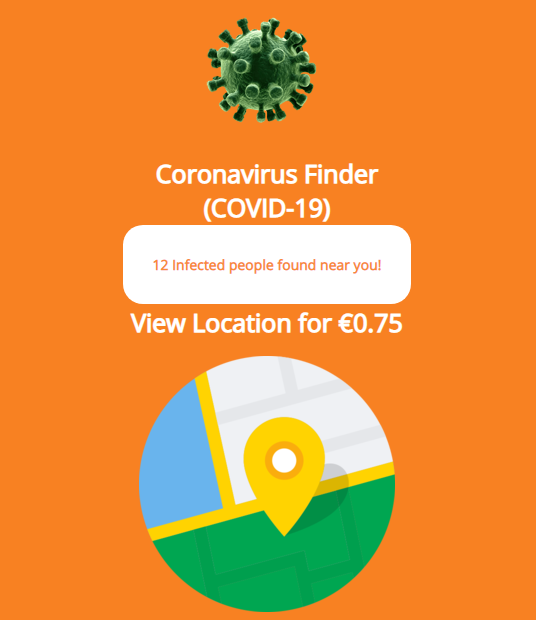

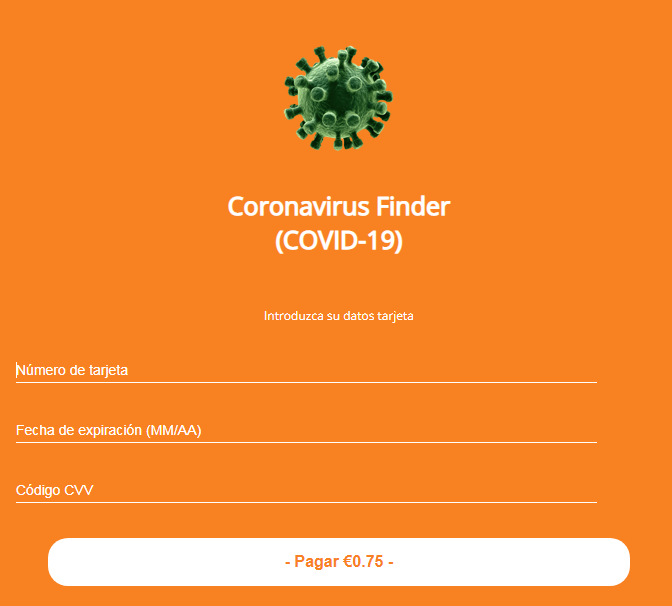

Aplicaciones de rastreo y Ginp

Los ciberdelincuentes que actuaban solo en el ámbito financiero también se adaptaron a las circunstancias. Un buen ejemplo es Ginp, un troyano bancario para Android utilizado en una campaña que explota el tema COVID-19. Después de que Ginp recibía un comando especial, abría una página web titulada “Buscador de Coronavirus”. La página tenía una sencilla interfaz que mostraba la cantidad de personas cercanas infectadas con el coronavirus e instaba al usuario a pagar una pequeña cantidad para ver sus ubicaciones exactas.

El visitante debía introducir los detalles de una tarjeta bancaria para realizar la transacción. Una vez introducidos, los datos se iban directamente a los criminales y no pasaba nada más. Los atacantes ni siquiera cobraban a la víctima la pequeña cantidad. Y por supuesto, no mostraron ningún dato sobre las personas infectadas con coronavirus, porque no tenían ninguno.

Entretenimiento en el hogar

No todas las amenazas están relacionadas directamente con el proceso de trabajo. Los empleados pasan más tiempo en casa, jugando, pidiendo comida a domicilio y viendo películas. Los ciberdelincuentes son conscientes de ello y están haciendo todo lo posible para aprovechar esta situación.

Amenazas en los juegos electrónicos

Según nuestra telemetría, en abril de 2020, la cantidad diaria de intentos de visitar sitios web maliciosos que explotan el tema de los juegos aumentó en un 54% en comparación con enero. Curiosamente, Minecraft fue el juego más abusado, seguido de Counter Strike, Global Offensive y The Witcher 3.

Una de las plataformas de juegos más populares, Steam, también fue falsificada con frecuencia por los ciberdelincuentes: entre febrero de 2020 y abril el número de notificaciones de sitios falsos de Steam aumentó en un 40%. El principal objetivo de los ciberdelincuentes sigue siendo persuadir a los usuarios para que visiten sitios fraudulentos o descarguen e instalen malware, que puede ser cualquier cosa, desde keyloggers hasta ransomware y criptomineros.

Cines en línea

También se utilizaron los cines en línea y servicios de streaming para atraer a los usuarios. Los actores de amenazas hicieron copias de servicios populares, como Netflix, Okko e IVI, para engañar a los usuarios, o simplemente nombraron sus archivos maliciosos con títulos de programas de televisión populares. Los programas de televisión más populares entre los ciberdelincuentes fueron Stranger Things, The Witcher, Sex Education y Orange Is the New Black.

Esta es otra prueba de que es vital usar solo los servicios de transmisión oficiales para ver contenidos de multimedia y estar siempre alerta mientras se está en línea. En 2019, publicamos un informe extenso sobre cómo los ciberdelincuentes habían camuflado su malware como episodios de los principales programas de televisión. Los resultados del año 2020 aún están por ser estudiados.

Phishing en las entregas a domicilio

Otro problema son los servicios de entrega a domicilio. A medida que aumenta la popularidad de los pedidos en línea de alimentos y otros productos, también aumenta el número de estafas que abusan de este tema. Uno de los objetivos más comunes son los clientes de Amazon y, en un intento por conseguirlos, los phishers han utilizado todos los trucos que tienen: confirmaciones de entregas falsas, alertas falsas de actividad sospechosa en la cuenta de Amazon, fraude con tarjetas de regalo, etc. Los nombres de otros servicios de entrega también se utilizaron en correos electrónicos no deseados y de phishing, principalmente para entregar a las víctimas malware o enlaces a falsificaciones de sitios web de entrega a domicilio conocidos.

Conclusiones y recomendaciones

En general, no hemos visto nada conceptualmente nuevo en la forma en que se ejecutan los ataques o en las técnicas utilizadas por los atacantes. En cambio, hemos visto que se adaptan a la agenda y al entorno actuales.

En el sector negocio a negocio (B2B), esto se manifestó en ataques dirigidos que imitaban el correo electrónico de organizaciones especializadas, usando como señuelos con el logotipo y el nombre de la OMS, o en el intento de aprovechar el hecho de que las empresas pasaron rápidamente al trabajo remoto, a menudo sin tener tiempo para implementar las medidas de seguridad adecuadas. Por ejemplo, los ataques de fuerza bruta en RDP no son nuevos, pero nunca antes tantos empleados habían usado estos protocolos. Esta es probablemente la razón por la que se convirtieron en el foco principal de los atacantes este año, al igual que las aplicaciones de mensajería instantánea, ya que los delincuentes difunden cada vez más aplicaciones falsas que imitan a las más utilizadas por las empresas para la colaboración remota.

Si bien la seguridad corporativa y periférica sigue siendo importante, la reciente transición masiva hacia el trabajo remoto ha demostrado con demasiada claridad que incluso la mejor seguridad corporativa no puede compensar la falta de conciencia de parte del usuario. Especialmente con el 60% de las empresas que permiten a sus empleados usar sus propios dispositivos para trabajar, las empresas deben capacitar a su personal en las mejores prácticas de ciberseguridad, para que sean conscientes de los riesgos y comprendan cómo trabajar de forma segura con los recursos corporativos. La educación en higiene cibernética también debe ir acompañada de cambios en la administración de la TI. La TI necesita brindar soporte adicional a los empleados, a fin de que las actualizaciones se apliquen a tiempo y de que los problemas con la conexión remota se solucionen de inmediato.

Para muchas empresas, el trabajo remoto no es una solución temporal. Muchos ya han anunciado que, incluso tras que la pandemia disminuya, las opciones de trabajo desde casa y un modelo híbrido se convertirán en un elemento permanente de la experiencia del empleado. Eso significa que ahora es el momento de reflexionar sobre las lecciones de 2020 y comenzar a crear una estrategia de seguridad que le proteja a usted y a sus empleados.

Hacia el futuro, las empresas deberán repensar la forma en que sus redes corporativas están organizadas. Dado que no todas las máquinas están ubicadas en la oficina y, por lo tanto, no están conectadas a la red corporativa, se deben realizar ajustes para garantizar que los terminales permanezcan seguros y los recursos corporativos estén protegidos. Por ejemplo, los que trabajan con una VPN corporativa, deben tomar medidas para garantizar que no se pueda descargar nada ilícito.

Con los años, el mundo se ha vuelto más digital, pero, en 2020, toda nuestra vida se puso en línea. Incluso los que se describen a sí mismos como anti tecnología no han tenido más remedio que utilizar los servicios digitales para ir de compras, tener reuniones de negocios o educarse. Y sí, los ciberdelincuentes estaban listos para aprovechar esta oportunidad. Los atacantes intentaron explotar el tema del COVID-19 de todas las formas posibles y casi siempre lo lograron.

Parte del problema es que, cuando enseñamos buenas prácticas de seguridad en Internet, normalmente les hablamos a los usuarios activos de Internet. Pero la pandemia obligó a todos a convertirse en usuarios activos de Internet, incluso a quienes no querían, y eran, naturalmente, más vulnerables a los ataques.

El COVID-19 no será la última crisis, ni será la última que los atacantes exploten para beneficio personal. Los ciberdelincuentes siempre estarán listos para aprovechar cualquier evento convulsivo. En el futuro, cualquier usuario de Internet, novato o experimentado, que pase cinco horas o media hora al día en línea, debe estar preparado para lo inesperado en el ciberespacio. El año 2020 así lo demostró. Afortunadamente, mantenerse protegido contra un conjunto cambiante de riesgos cibernéticos no requiere de ninguna tecnología o habilidades de programación avanzadas. Solo requiere un poco de conocimiento de las reglas básicas de seguridad cibernética.

A continuación ofrecemos algunos consejos para ayudar a los empleadores y las empresas a estar al tanto de los posibles problemas de seguridad de TI y a seguir siendo productivos mientras el personal trabaja desde casa:

- Asegúrese de que sus empleados tengan todo lo que necesitan para trabajar de forma segura desde casa y que sepan a quién contactar si se enfrentan a un problema de seguridad o de TI.

- Programe una capacitación básica de concienciación sobre seguridad para sus empleados. Esto se puede hacer en línea e incluye prácticas esenciales, como la administración de cuentas y contraseñas, la seguridad del correo electrónico, de los terminales y de la navegación web. Kaspersky y Area9 Lyceum han preparado un curso gratuito para ayudar al personal a trabajar de forma segura desde casa.

- Tome medidas de protección de datos críticos: active la protección con contraseña, cifre los dispositivos de trabajo y asegúrese de contar con copias de respaldo.

- Asegúrese de que los dispositivos, el software, las aplicaciones y los servicios se mantengan actualizados y con los últimos parches.

- Instale software de seguridad comprobado, como Kaspersky Endpoint Security Cloud, en todos los puntos finales, incluyendo los dispositivos móviles, y active los cortafuegos.

- Asegúrese de tener acceso a la inteligencia de amenazas más reciente para reforzar su solución de seguridad. Por ejemplo, Kaspersky ofrece una fuente gratuita de datos de amenazas relacionadas con el COVID-19.

- Asegúrese de verificar que la solución de seguridad esté activada en los dispositivos móviles. Por ejemplo, debe habilitar capacidades antirrobo, como la localización remota de dispositivos, el bloqueo y borrado de datos, el bloqueo de pantalla, las contraseñas y funciones de seguridad biométrica como Face ID o Touch ID; también debe habilitar el control de aplicaciones para garantizar que los empleados solo usen aplicaciones aprobadas por la empresa.

- Además de los puntos finales físicos, es importante proteger las cargas de trabajo en la nube y la infraestructura de los escritorios virtuales. Como tal, Kaspersky Hybrid Cloud Security protege la infraestructura híbrida de los puntos finales físicos y virtuales, así como las cargas de trabajo en la nube, ya sea que se ejecuten en las instalaciones, en un centro de datos o en una nube pública. Permite la integración con las principales plataformas en la nube, como VMware, Citrix o Microsoft, y facilita la migración de escritorios físicos a virtuales.

Si bien los empleadores tienen una gran responsabilidad de proteger los dispositivos y las redes corporativas, Kaspersky también ofrece las siguientes recomendaciones para los consumidores y los trabajadores durante su tiempo en casa:

- Asegúrese de que su enrutador admita y funcione sin problemas cuando transmita Wi-Fi a varios dispositivos simultáneamente, incluso con varios trabajadores en línea y con mucho tráfico (como sucede cuando se utilizan las videoconferencias).

- Actualice periódicamente su enrutador para evitar posibles problemas de seguridad.

- Configure contraseñas seguras para su enrutador y red Wi-Fi.

- Si puede, trabaje únicamente en los dispositivos proporcionados por su empleador. Poner información corporativa en sus dispositivos personales podría generar problemas potenciales de seguridad y confidencialidad.

- No comparta los detalles de su cuenta de trabajo con nadie, incluso si le parece una buena idea en ese momento.

- Es importante que hable con el equipo de seguridad de TI de su empleador si tiene alguna inquietud o problema mientras trabaja desde casa.

- Siga las reglas de la higiene cibernética: use contraseñas seguras para todas las cuentas, no abra enlaces sospechosos de correos electrónicos y mensajes instantáneos, nunca instale software de dudosa procedencia, esté alerta y use una solución de seguridad confiable como Kaspersky Security Cloud.

La historia del año: trabajo a distancia

Mikel Ortueta

Gracias