- Principales incidentes de seguridad

- Estadística principal de 2015

- La evolución de las amenazas de seguridad informática en el entorno empresarial

- Predicción para 2016

Cifras del año

- En 2015 las soluciones de Kaspersky Lab neutralizaron los intentos de ejecución de programas maliciosos que roban dinero de cuentas bancarias en línea en los equipos de 1 966 324 usuarios.

- Descubrimos programas extorsionadores en los equipos de 753 684 usuarios únicos, y los programas cifradores atacaron 179 209 equipos.

- Durante el año nuestro antivirus web detectó 121 262 075 objetos maliciosos únicos (scripts, exploits, ficheros ejecutables, etc.).

- Las soluciones de Kaspersky Lab neutralizaron 798 113 087 ataques lanzados desde recursos de Internet ubicados en diferentes países del mundo.

- El 34,2% de los equipos de los usuarios de Internet sufrieron al menos una vez ataques web durante el año.

- Para lanzar ataques mediante Internet los delincuentes usaron 6 563 145 hosts únicos.

- El 24% de los ataques bloqueados por nuestros productos se lanzó desde recursos web ubicados en EE.UU. y Alemania.

- Nuestro antivirus de archivos detectó 4 000 000 programas maliciosos y potencialmente no deseados en los equipos de los usuarios.

Aplicaciones vulnerables usadas por los delincuentes

En 2015, fuimos testigos del uso de nuevas técnicas de enmascaramiento de exploits, shellcodes y cargas útiles para dificultar la detección de la infección y el análisis del código malicioso. En particular, los atacantes:

Un punto destacado del año fue el descubrimiento de dos familias de vulnerabilidades críticas para Android. La explotación de las vulnerabilidades Stagefright permitía al atacante que había enviado un MMS especialmente elaborado al número de la víctima ejecutar remotamente un código arbitrario en su dispositivo. La explotación de Stagefright 2 se hizo con el mismo propósito, pero con la ayuda de un archivo multimedia especialmente elaborado.

En 2015, se registraron casi 2M de intentos de robo de dinero a cuentas bancarias vía Internet #KLReport

Tweet

En 2015, las vulnerabilidades de Adobe Flash Player tuvieron gran popularidad entre los creadores de virus. Esto puede explicarse por que durante el año se encontró un gran número de vulnerabilidades en el producto. Además, como resultado de la fuga de los datos de Hacking Team, también se hizo pública información sobre vulnerabilidades desconocidas en Flash Player, lo que benefició a los atacantes.

Los desarrolladores de varios paquetes de exploits reaccionaron rápidamente al descubrimiento de nuevas vulnerabilidades en Adobe Flash Player y agregaron los nuevos exploits a sus productos. He aquí la “docena del fraile” de vulnerabilidades de Adobe Flash Player, cuyo soporte se ha agregado en los paquetes de exploits más difundidos:

- CVE-2015-0310

- CVE-2015-0311

- CVE-2015-0313

- CVE-2015-0336

- CVE-2015-0359

- CVE-2015-3090

- CVE-2015-3104

- CVE-2015-3105

- CVE-2015-3113

- CVE-2015-5119

- CVE-2015-5122

- CVE-2015-5560

- CVE-2015-7645

En algunos conocidos paquetes de exploits ya se ha hecho tradición que figuren exploits para vulnerabilidades presentes en Internet Explorer (CVE-2015 hasta 2419). En 2015 también se registró el uso de vulnerabilidades en Microsoft Silverlight (CVE-2015 a 1671) para infectar a los usuarios. Sin embargo, este exploit no es popular entre los principales “jugadores” del mercado.

Distribución de los exploits usados por los delincuentes en los ataques, según tipos de aplicaciones atacadas, 2015

La siguiente clasificación de aplicaciones vulnerables se basa en los datos de los exploits bloqueados por nuestros productos y usados por los delincuentes tanto en los ataques mediante Internet, como en las aplicaciones locales afectadas, incluyendo los dispositivos móviles de los usuarios.

Aunque la proporción de exploits para Adobe Flash Player en esta estadística es sólo del 4%, en condiciones reales se encuentran con bastante más frecuencia. Al leer esta estadística es necesario tomar en cuenta que las tecnologías de Kaspersky Lab detectan los exploits en diversas etapas. Como resultado, en el rubro “Navegadores” (62%) también entran las páginas de aterrizaje (landing pages) que “distribuyen” exploits. Y, de acuerdo con nuestras observaciones, estas páginas a menudo también cargan exploits para Adobe Flash Player.

En 2015, se detectaron programas de ransomware en 753,684 computadoras de usuario único #KLReport

Tweet

A lo largo del año se observó una disminución en el número usos de Java-exploits. Si a finales de 2014, su participación en el total de exploits bloqueados fue del 45%, este año se redujo gradualmente en 32 puntos porcentuales, hasta detenerse en el 13%. Es más, en este momento los Java-exploits lucen por su ausencia en los paquetes de exploits conocidos.

Al mismo tiempo, hemos observado un aumento en el uso de exploits para Microsoft Office, del 1% al 4%. Según nuestras observaciones, en 2015 estos exploits se propagaron a través de envíos masivos por correo electrónico.

Malware financiero

La presente estadística se basa en los datos de los productos de Kaspersky Lab transmitidos desde los equipos de los usuarios que dieron su consentimiento para el envío de datos estadísticos.

Las estadísticas anuales de 2015 se compilaron tomando en cuenta los datos de obtenidos en el periodo abarcado entre noviembre de 2014 y octubre de 2015.

En 2015 las soluciones de Kaspersky Lab neutralizaron los intentos de ejecución de programas maliciosos que roban dinero de cuentas bancarias en línea en los equipos de 1 966 324 usuarios. En comparación con el año 2014 (1 910 520) Este indicador se incrementó en 2,8%.

Número de usuarios atacados por malware financiero,

noviembre de 2014 a octubre de 2015

Número de usuarios atacados por malware financiero en 2014 y 2015

En 2015, la actividad del malware financiero creció en el período de febrero a abril, alcanzado las tasas máximas en marzo y abril. Otro pico se registró en junio. En 2014, la mayoría de los ataques a usuarios por programas maliciosos financieros se dio en mayo y junio. De junio a octubre de 2014 y 2015 el número de usuarios atacados disminuyó de forma gradual.

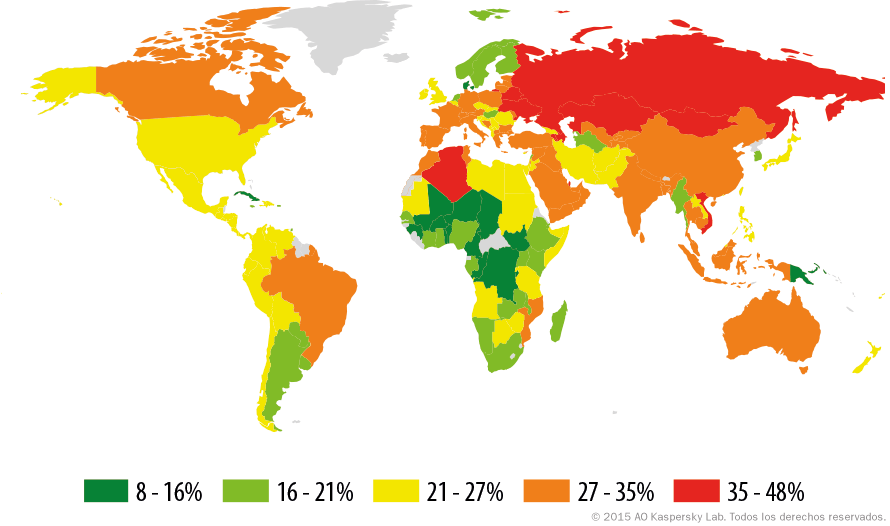

Territorios de los ataques

Para evaluar la popularidad del malware financiero y el riesgo al que estuvieron expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado con qué frecuencia durante el año los usuarios de los productos de Kaspersky Lab en cada país se han topado con esta amenaza durante el periodo analizado.

Geografía de los ataques del malware bancario en 2015

(porcentaje de usuarios atacados por los troyanos bancarios, del total de usuarios atacados por malware)

Top 10 de países por porcentaje de usuarios atacados en 2015

| País* | % de usuarios atacados** | |

| 1 | Singapur | 11,6 |

| 2 | Austria | 10,6 |

| 3 | Suiza | 10,6 |

| 4 | Australia | 10,1 |

| 5 | Nueva Zelanda | 10,0 |

| 6 | Brasil | 9,8 |

| 7 | Namibia | 9,3 |

| 8 | Hong Kong | 9,0 |

| 9 | Sudáfrica | 8,2 |

| 10 | Líbano | 6,6 |

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de “Kaspersky Lab” es relativamente baja (menos de 10.000).

** Porcentaje de los usuarios únicos de “Kaspersky Lab” atacados por malware financiero, del total de usuarios individuales de los productos “Kaspersky Lab” en el país.

Singapur se ha convertido en el líder de este ranking. En este país el 11,6% de los usuarios de productos de Kaspersky Lab se toparon con troyanos bancarios al menos una vez durante el año. Este hecho ilustra la popularidad de los riesgos financieros en relación con el total de amenazas en el país.

En España, los troyanos bancarios al menos una vez durante el año atacaron al 5,4% de los usuarios, en Italia al 5,0%, en Gran Bretaña al 5,1%, en Alemania al 3,8%, en Francia al 2,9%, en los EE.UU. al 3,3%, y en Japón al 2,5%.

En Rusia, el 2,0% de los usuarios se enfrentó con troyanos bancarios.

TOP 10 de familias de malware bancario

10 TOP de familias de malware utilizado para atacar a los clientes de banca en línea en 2015 (porcentaje de usuarios atacados):

| Nombre* | % de usuarios atacados** | |

| 1 | Trojan-Downloader.Win32.Upatre | 42,36 |

| 2 | Trojan-Spy.Win32.Zbot | 26,38 |

| 3 | Trojan-Banker.Win32.ChePro | 9,22 |

| 4 | Trojan-Banker.Win32.Shiotob | 5.10 |

| 5 | Trojan-Banker.Win32.Banbra | 3,51 |

| 6 | Trojan-Banker.Win32.Caphaw | 3,14 |

| 7 | Trojan-Banker.AndroidOS.Faketoken | 2,76 |

| 8 | Trojan-Banker.AndroidOS.Marcher | 2,41 |

| 9 | Trojan-Banker.Win32.Tinba | 2,05 |

| 10 | Trojan-Banker.JS.Agent | 1,88 |

* Veredictos de detección usados por los productos de Kaspersky Lab. Esta información la han hecho posible los usuarios de los productos de Kaspersky Lab que expresaron su consentimiento para la transmisión de datos estadísticos.

** Porcentaje de usuarios atacados por este programa malicioso, del total de los usuarios atacados por malware financiero.

La gran mayoría de las familias de malware del TOP 10 usan la técnica (hecha clásica por los troyanos bancarios) de ejecutar un código HTML arbitrario en la página mostrada por el navegador web y luego interceptar los datos de pago introducidos por el usuario, tanto en formularios originales, como en los puestos allí por el troyano.

Los rograma maliciosos de la familia Trojan-Downloader.Win32.Upatre durante todo el año estuvieron a la cabeza en esta clasificación. El tamaño de estos troyanos no excede los 3,5 kb, y sus funciones se limitan a transportar la “carga útil” al equipo infectado, por lo general troyanos de la familia Dyre / Dyzap / Dyreza. El principal objetivo de los troyanos bancarios de esta familia es robar los datos de pago del usuario. Para este fin, Dyre intercepta los datos de la sesión entre el navegador del usuario y la aplicación web de la banca en línea, en otras palabras, aplica la técnica “Man-in-the-Browser” (MITB). Vale decir que este programa malicioso se difunde de forma activa a través de mensajes de correo electrónico especialmente diseñados que tienen adjunto un documento capaz de descargar malware. Además, en el verano de 2015, el descargador Trojan-Downloader.Win32.Upatre fue detectado en routers domésticos, lo que demuestra que los delincuentes le dan múltiples usos a este troyano.

Otro residente permanente de esta clasificación, Trojan-Spy.Win32.Zbot (segundo lugar), también conserva las posiciones conquistadas. Su constante presencia en los primeros puestos de la clasificación no es accidental. Los troyanos de la familia Zbot Troya fueron unos de los primeros en utilizar inyecciones web para comprometer los datos bancarios de los usuarios de banca en línea y modificar el contenido de las páginas web del banco. Estos programas maliciosos usan varios niveles de cifrado para ocultar sus archivos de configuración, y además, una vez descodificado el archivo de configuración, no se lo almacena completo en la memoria, sino que se lo va cargando por partes.

Los representantes de la familia de troyanos Trojan-Banker.Win32.Chepro fueron descubiertos por primera vez en octubre de 2012. En ese entonces, estos troyanos atacaban sobre todo a los usuarios en Brasil, Portugal y Rusia, pero ahora atacan a los usuarios en muchos otros países. La mayoría de las muestras de Chepro son descargadores, que necesitan otros archivos más para infectar con éxito el sistema. Como regla general, se trata de malware bancario que permite hacer capturas de pantalla, interceptar las pulsaciones de teclado, y leer el contenido del portapapeles, es decir, que poseen funciones que le dan al troyano la posibilidad de atacar casi cualquier sistema de banca en línea.

En 2015, 179,209 computadoras fueron objetivo de cifrado #ransomware #KLReport

Tweet

Nótese que en esta lista están presentes dos familias de troyanos bancarios móviles: Faketoken y Marcher. El malware de estas familias se dedica al robo de los datos de pago en dispositivos móviles que funcionan con el sistema operativo Android.

Los miembros de las familias de troyanos Trojan-Banker.Faketoken funcionan en combinación con los troyanos bancarios para PC. Para su distribución, los cibercriminales utilizan técnicas de ingeniería social: cuando un cliente con una computadora infectada visita la página de banca online, el troyano la modifica y le ofrece descargar una aplicación para Android que supuestamente protegerá la transacción. Pero en realidad, el enlace lleva a la aplicación Faketoken. Una vez que el malware se instala en el teléfono inteligente de la víctima, los delincuentes obtienen acceso a la cuenta bancaria mediante el equipo infectado, y el dispositivo móvil les permite interceptar la contraseña del sistema de autentificación de dos factores (mTAN).

La segunda familia de troyanos bancarios móviles es Trojan-Banker.AndroidOS.Marcher. Tras infectar el dispositivo móvil, estos programas maliciosos quedan a la espera de que se ejecuten dos aplicaciones: el cliente de banca móvil de uno de los bancos europeos y Google Play. Si el usuario entra a la tienda Google Play, Marcher le muestra una ventana falsificada de Google Play para que ingrese los datos de la tarjeta, que después caen en manos de los delincuentes. El troyano actúa de una forma similar si el usuario abre una aplicación bancaria.

En el décimo lugar del ranking está la familia Trojan-Banker.JS.Agent, un código JS-malicioso que es el resultado de una inyección hecha a una página de banca en línea. El propósito de este código es interceptar los datos de pago que el usuario introduce en los formularios en la página de banca en línea.

2015: Un año interesante para el ransomware

La clasificación Trojan-Ransom agrupa a los troyanos chantajistas, o ransomware, que modifican los datos de los usuarios para impedir el funcionamiento normal de sus equipos (por ejemplo, con cifradores) o bloquearlos. Para descifrar los archivos y desbloquear el equipo, los dueños del programa malicioso exigen a sus víctimas que les paguen un rescate.

Los programas chantajistas han avanzado mucho desde su surgimiento en 2013 con CryptoLocker. Por ejemplo, en 2014 descubrimos el primer ejemplar de ransomware para Android. Sólo un año después, el 17% de las infecciones que detectamos eran en dispositivos Android.

En 2015 también se descubrió el primer programa chantajista para Linux, que se puede encontrar bajo la clasificación Trojan-Ransom.Linux. Lo bueno es que los autores del programa malicioso cometieron un pequeño error de implementación que hace posible descifrar los ficheros sin pagar un rescate.

Por desgracia, estos errores son cada vez menos frecuentes. Esto impulsó al FBI a declarar: “El ransomware está tan bien hecho… que, a decir verdad, solemos aconsejar a sus víctimas que paguen el rescate”. Este año también se demostró que hacerlo no siempre es la mejor idea, cuando la policía holandesa aprehendió a dos posibles responsables del programa malicioso CoinVault. Poco después, recibimos las 14,000 llaves de cifrado, que agregamos a una nueva herramienta de descifrado. De esta manera, todas las víctimas de CoinVault pudieron descifrar sus ficheros gratis.

2015 también fue el año que marcó el nacimiento de TeslaCrypt. TeslaCrypt tiene un historial de uso de interfaces gráficas de otras familias de ransomware. Al principio era CryptoLocker, pero después se cambió a CryptoWall. Esta vez, copiaron la página HTML completa de CryptoWall 3.0, cambiando solo las URLs.

Cantidad de usuarios atacados

El siguiente gráfico muestra el aumento de los usuarios que detectaron troyanos ransomware durante el año:

Número de usuarios atacados por programas Trojan-Ransom (último trimestre de 2014 – tercer trimestre de 2015)

En total, se detectó Trojan-Ransom en 753 684 equipos. Esto significa que los programas chantajistas se están convirtiendo en un problema cada vez mayor.

Top 10 de familias de ransomware

Aquí se muestran las 10 familias más predominantes de troyanos chantajistas. La lista está compuesta por familias de extorsionadores o bloqueadores que basan su funcionamiento en el navegador de Internet, y algunos cifradores reconocidos. Los denominados bloqueadores de Windows que restringen el acceso al sistema (por ejemplo, la familia Trojan-Ransom.Win32.Blocker) y demandan un rescate, eran muy populares hace algunos años –comenzando en Rusia y después expandiéndose hacia el oeste – pero ya no están tan difundidos y no aparecen en el Top 10.

| Nombre* | Porcentaje de usuarios** | |

| 1 | Trojan-Ransom.HTML.Agent | 38,0 |

| 2 | Trojan-Ransom.JS.Blocker | 20,7 |

| 3 | Trojan-Ransom.JS.InstallExtension | 8,0 |

| 4 | Trojan-Ransom.NSIS.Onion | 5,8 |

| 5 | Trojan-Ransom.Win32.Cryakl | 4,3 |

| 6 | Trojan-Ransom.Win32.Cryptodef | 3,1 |

| 7 | Trojan-Ransom.Win32.Snocry | 3,0 |

| 8 | Trojan-Ransom.BAT.Scatter | 3,0 |

| 9 | Trojan-Ransom.Win32.Crypmod | 1,8 |

| 10 | Trojan-Ransom.Win32.Shade | 1,8 |

*Las estadísticas se basan en los veredictos de detección de los productos Kaspersky Lab recibidos de los usuarios que han aceptado compartir sus datos estadísticos.

**Porcentaje de usuarios atacados por la familia Trojan-Ransom relativa al total de usuarios atacados con el programa malicioso Trojan-Ransom.

El primer lugar lo ocupa Trojan-Ransom.HTML.Agent (38%), seguido por la familia Trojan-Ransom.JS.Blocker (20,7%) que ocupa el segundo lugar. Son páginas que bloquean al navegador con diferentes tipos de contenido no deseado, incluyendo el mensaje de extorsión (presentado como una “advertencia” de una autoridad) o el código JavaScript que bloquea el navegador acompañado de un mensaje.

En tercer lugar se encuentra Trojan-Ransom.JS.InstallExtension (8%), una página web que bloquea al navegador e instala a la fuerza una extensión de Chrome. Cuando el usuario trata de cerrar la página, se reproduce un archivo de voz mp3: “Para cerrar la página, presione el botón ‘añadir'”. Las extensiones que se instalan no son dañinas, pero la oferta es muy agresiva y difícil de rechazar. Este tipo de propagación de extensiones es parte de un programa de cooperación. Estas tres familias predominan en Rusia y tienen casi tanta difusión en otros países postsoviéticos.

Cuando buscamos los lugares en los que el ransomware es más común (no sólo en las tres familias que mencionamos antes), encontramos que los tres principales son Kazajistán, Rusia y Ucrania.

Cryakl se volvió activo durante el tercer trimestre de 2015, cuando detectamos hasta 2.300 intentos de infección por día. Un aspecto interesante de Cryakl es su método de cifrado. En vez de cifrar todo el archivo, Cryakl cifra los primeros 29 bytes y tres bloques más que elige al azar. Esto le permite evadir la detección por comportamiento mientras que, al cifrar los primeros 29 bytes, destruye el encabezado.

En 2015, el antivirus web de @Kaspersky detectó 121,262,075 objetos maliciosos #KLReport

Tweet

Cryptodef es el infame programa chantajista Cryptowall. Cryptowall se encuentra con mayor frecuencia en los Estados Unidos, a diferencia de otras familias prominentes de ransomware. Es más, Estados Unidos tiene el triple de infecciones que Rusia. Cryptowall se propaga mediante correos spam, en los que el usuario recibe un JavaScript empaquetado. Al ejecutarse, el JavaScript descarga Cryptowall y comienza a cifrar archivos. También aparece un cambio en el mensaje: los creadores del programa ahora felicitan a las víctimas por “convertirse en parte de la gran comunidad de Cryptowall”.

Los cifradores pueden implementarse no sólo como ejecutables sino también usando lenguajes de scripting simples, como en el caso de la familia Trojan-Ransom.BAT.Scatter. La familia Scatter apareció en 2014 y evolucionó con rapidez, adoptando las funcionalidades de Email-Worm y Trojan-PSW. El cifrado emplea dos pares de llaves asimétricas, lo que permite cifrar los archivos del usuario sin revelar su llave privada. Emplea herramientas legítimas con nombres cambiados para cifrar los archivos.

El cifrador Trojan-Ransom.Win32.Shade, que también es muy común en Rusia, es capaz de solicitar al servidor C&C una lista de URLs de programas maliciosos adicionales. Después, descarga el malware y lo instala en el sistema. Todos sus servidores C&C se encuentran en la red Tor. Se cree que Shade también se propaga mediante un programa de cooperación.

TOP 10 de países atacados por programas chantajistas

| País* | % de usuarios atacados por el troyano chantajista** | |

| 1 | Kazajistán | 5,47 |

| 2 | Ucrania | 3,75 |

| 3 | Federación Rusia | 3,72 |

| 4 | Holanda | 1,26 |

| 5 | Bélgica | 1,08 |

| 6 | Bielorrusia | 0,94 |

| 7 | Kirgijistán | 0,76 |

| 8 | Uzbekistán | 0,69 |

| 9 | Tayikistán | 0,69 |

| 10 | Italia | 0,57 |

*Hemos excluido aquellos países en los que la cantidad de usuarios de productos de Kaspersky Lab es relativamente baja (menos de 10 000).

**Usuarios únicos cuyos ordenadores han sido blanco de troyanos chantajistas como porcentaje del total de usuarios de productos Kaspersky Lab en el país.

Cifradores

Aunque hoy en día los cifradores no sean tan populares entre los cibercriminales como los bloqueadores, son mucho más dañinos para los usuarios. Por eso vale la pena investigarlos por separado.

Cantidad de troyanos chantajistas cifradores nuevos

El siguiente gráfico representa el aumento en las nuevas modificaciones de cifradores que se crean cada año.

Cantidad de modificaciones de troyanos chantajistas cifradores en la colección de virus de Kaspersky Lab (2013 – 2015)

La cantidad total de variantes de cifradores en nuestra Colección de Virus hasta el momento es de 11.000 ejemplares. Se crearon diez nuevas familias en 2015.

Cantidad de usuarios atacados por cifradores

Número de usuarios atacados por programas chantajistas cifradores (2012 2015)

En 2015, los cifradores atacaron a 179 209 usuarios únicos. Alrededor del 20% de los atacados formaban parte del sector corporativo.

En 2015, las soluciones @Kaspersky evitaron 800M de ataques lanzados online alrededor del mundo #KLReport

Tweet

Hay que tener en mente que la cantidad real de incidentes es mucho mayor: las estadísticas reflejan sólo los resultados de detecciones basadas en firmas y detecciones heurísticas, mientras que en la mayoría de los casos los productos Kaspersky Lab detectan los troyanos cifradores usando técnicas de reconocimiento de comportamiento.

TOP 10 de países atacados por cifradores

| País* | % de usuarios atacados por cifradores | |

| 1 | Holanda | 1,06 |

| 2 | Bélgica | 1,00 |

| 3 | Federación Rusia | 0,65 |

| 4 | Brasil | 0,44 |

| 5 | Kazajistán | 0,42 |

| 6 | Italia | 0,36 |

| 7 | Letonia | 0,34 |

| 8 | Turquía | 0,31 |

| 9 | Ucrania | 0,31 |

| 10 | Austria | 0,30 |

*Hemos excluido aquellos países en los que la cantidad de usuarios de productos de Kaspersky Lab es relativamente bajas (menos de 10.000).

**Usuarios únicos cuyos ordenadores han sido blanco de troyanos chantajistas cifradores como porcentaje del total de usuarios de productos Kaspersky Lab en el país.

El primer lugar lo ocupa Holanda. La familia de cifradores más expandida es CTB-Locker (Trojan-Ransom.Win32/NSIS.Onion). En 2015, se lanzó un programa de afiliación que empleaba CTB-Locker y se incluyeron nuevos idiomas, incluyendo el holandés. La principal vía de infección son los correos electrónicos con archivos adjuntos maliciosos. Parece que hay un holandés nativo involucrado en la operación, ya que los correos están escritos en buen holandés.

Ocurre algo similar en Bélgica: CTB-Locker también es el cifrador más expandido allí.

En Rusia, Trojan-Ransom.Win32.Cryakl encabeza la lista de cifradores que atacan a los usuarios.

Programas maliciosos en Internet (ataques a través de recursos web)

Los datos estadísticos de este capítulo han sido recopilados por el antivirus web, que protege a los usuarios cuando descargan objetos maliciosos de una página web maliciosa o infectada. Los delincuentes crean sitios maliciosos adrede, pero también los sitios legítimos se pueden infectar cuando son los usuarios quienes crean su contenido (como en el caso de los foros), o si son víctimas de hackeo.

TOP 20 de amenazas en Internet

Durante el año nuestro antivirus web detectó 121 262 075 objetos maliciosos únicos (scripts, exploits, archivos ejecutables, etc.).

Hemos identificado los veinte riesgos que en el año 2015 se encontraron con mayor frecuencia en Internet. Al igual que el año pasado, los programas publicitarios y sus componentes ocupan 12 posiciones en el TOP 20. Durante el año, los programas de publicidad y sus componentes fueron detectados en el 26,1% de los equipos de los usuarios, donde reaccionó nuestro antivirus Web. El aumento de la cantidad de programas publicitarios, la agresividad con que se los ha propagado y la resistencia que han mostrado a ser detectados por los antivirus son la continuación de la tendencia dominante en 2014.

En 2015, el 34.2% de computadoras fueron sometidas a por lo menos un ataque web #KLReport

Tweet

Aunque la publicidad agresiva causa determinadas molestias a los usuarios, el adware no daña el equipo. Por esta razón, hemos elaborado otra lista, que incluye sólo los objetos maliciosos (no toma en cuenta el programa de Adware y Riskware). Estos objetos maliciosos suman el 96,6% de los ataques de malware.

TOP 20 de objetos maliciosos en Internet

| Nombre* | % del total de ataques** | |

| 1 | Malicious URL | 75,76 |

| 2 | Trojan.Script.Generic | 8,19 |

| 3 | Trojan.Script.Iframer | 8,08 |

| 4 | Trojan.Win32.Generic | 1,01 |

| 5 | Expoit.Script.Blocker | 0,79 |

| 6 | Trojan-Downloader.Win32.Generic | 0,69 |

| 7 | Trojan-Downloader.Script.Generic | 0,36 |

| 8 | Trojan.JS.Redirector.ads | 0,31 |

| 9 | Trojan-Ransom.JS.Blocker.a | 0,19 |

| 10 | Trojan-Clicker.JS.Agent.pq | 0,14 |

| 11 | Trojan-Downloader.JS.Iframe.diq | 0,13 |

| 12 | Trojan.JS.Iframe.ajh | 0,12 |

| 13 | Exploit.Script.Generic | 0,10 |

| 14 | Packed.Multi.MultiPacked.gen | 0,09 |

| 15 | Exploit.Script.Blocker.u | 0,09 |

| 16 | Trojan.Script.Iframer.a | 0,09 |

| 17 | Trojan-Clicker.HTML.Iframe.ev | 0,09 |

| 18 | Hoax.HTML.ExtInstall.a | 0,06 |

| 19 | Trojan-Downloader.JS.Agent.hbs | 0,06 |

| 20 | Trojan-Downloader.Win32.Genome.qhcr | 0,05 |

*Veredictos de detección pertenecientes al módulo del antivirus web. Esta información la han hecho posible los usuarios de los productos de Kaspersky Lab que expresaron su consentimiento para la transmisión de datos estadísticos.

**Porcentaje del total de ataques de objetos malware registrados en los ordenadores de usuarios únicos.

En el TOP 20 tienen representación mayoritaria los veredictos que se aplican a los objetos usados, por lo general, en ataques drive-by. El componente heurístico los detecta como Trojan.Script.Generic, Exploit.Script.Blocker, Trojan-Downloader.Script.Generic y otros. Estos objetos ocupan 7 posiciones en nuestra clasificación.

URL malicioso es el veredicto para los enlaces de nuestra lista de rechazados (enlaces a una página web que contiene una redirección a exploits, sitios con exploits y otros códigos maliciosos, centros de administración de botnets, sitios web extorsionadores, etc.).

Con el veredicto Trojan.JS.Redirector.ads (octavo lugar) se detecta un script que los atacantes ponen en los recursos web infectados. Este malware remite a los usuarios a otros sitios web, por ejemplo sitios de casinos en línea. El que este veredicto haya entrado en la lista debe servir de recordatorio a los administradores de recursos web sobre la facilidad con que sus sitios pueden contraer una infección automática, provocada incluso con programas maliciosos que no son muy complejos.

Veredicto Trojan-Ransom.JS.Blocker.a (noveno lugar) es un script que, mediante una actualización cíclica de la página, intenta bloquear el navegador y muestra un mensaje exigiendo pagar una “multa” por la visualización de material inapropiado. El usuario debe transferir el dinero a un monedero electrónico. Este script se encuentra sobre todo en sitios de pornografía detectados en Rusia y países de la CEI.

En 2015, los cibercriminales usaron 6,563,145 hosts para llevar a cabo sus ataques #KLReport

Tweet

Un script con el veredicto Trojan-Downloader.JS.Iframe.diq (puesto 11) también se encuentra en los sitios con WordPress, Joomla y Drupal contaminados. La campaña de infección en masa de sitios web con este script se inició en agosto de 2015. Primero, transmite al servidor de los delincuentes información sobre el encabezado de la página infectada, el domino y la dirección desde la que el usuario llegó a la página con el script. Luego, utilizando el iframe en el navegador del usuario, carga otro script que recoge información sobre el sistema del equipo del usuario, la zona horaria y la disponibilidad de Adobe Flash Player. Después de esto y de una serie de redirecciones, el usuario llega a un sitio que contiene una oferta para instalar, haciéndose pasar por Adobe Flash Player, un adware, o le pide al usuario que instale por sí mismo un plugin en su navegador.

Países – fuente de los ataques web: TOP 10

Esta estadística muestra la distribución según país de las fuentes de ataques web bloqueados en los ordenadores de los usuarios (páginas web con redirecciones a exploits, sitios con exploits y otros programas maliciosos, centros de administración de botnets, etc.). Hacemos notar que cada host único puede ser fuente de uno o más ataques web. En esta estadística, no consideramos las fuentes de distribución de programas de promoción y los host que están relacionados con los programas de publicidad.

Para determinar el origen geográfico de los ataques web se usó el método de comparación del nombre de dominio con la dirección IP real donde se encuentra el dominio dado y la definición de la ubicación geográfica de la dirección IP (GEOIP).

Para llevar a cabo los 798 113 087 ataques mediante Internet bloqueados en el año 2015, los atacantes aprovecharon 6 563 145 hosts únicos.

El 80% de las notificaciones sobre ataques web bloqueados se obtuvo durante el bloqueo de los ataques lanzados desde recursos web ubicados en diez países.

Distribución de las fuentes de ataques web por países, 2015

Los cuatro primeros lugares se mantuvieron sin cambios en comparación con el año anterior. Francia pasó del séptimo al quinto lugar (5,07%), Ucrania cayó del quinto al séptimo lugar (4,16%). Canadá y Vietnam abandonaron la lista, y los recién llegados China y Suecia ocuparon el noveno y décimo puesto respectivamente.

Esto demuestra que los criminales cibernéticos prefieren llevar a cabo sus actividades en los países desarrollados, donde el mercado de servicios de hosting está muy desarrollado.

Países en los cuales los usuarios han estado bajo mayor riesgo de infectarse mediante Internet

Para evaluar el riesgo de infección a través de Internet al que están expuestos los ordenadores de los usuarios en diferentes países del mundo, hemos calculado con qué frecuencia durante el año los usuarios de los productos de Kaspersky Lab en cada país se han topado con la reacción del antivirus web. Los datos obtenidos son el índice de la agresividad del entorno en el que funcionan los ordenadores en diferentes países.

20 países donde se registró el mayor riesgo de infección de equipos mediante Internet:

| País* | % de usuarios únicos** | |

| 1 | Rusia | 48,90 |

| 2 | Kazajistán | 46,27 |

| 3 | Azerbaiyán | 43,23 |

| 4 | Ucrania | 40,40 |

| 5 | Vietnam | 39,55 |

| 6 | Mongolia | 38,27 |

| 7 | Bielorrusia | 37,91 |

| 8 | Armenia | 36,63 |

| 9 | Argelia | 35,64 |

| 10 | Catar | 35,55 |

| 11 | Letonia | 34,20 |

| 12 | Nepal | 33,94 |

| 13 | Brasil | 33,66 |

| 14 | Kirguistán | 33,37 |

| 15 | Moldavia | 33,28 |

| 16 | China | 33,12 |

| 17 | Tailandia | 32,92 |

| 18 | Lituania | 32,80 |

| 19 | Emiratos Árabes Unidos | 32,58 |

| 20 | Portugal | 32,31 |

La presente estadística contiene los veredictos de detección del módulo del antivirus web que enviaron los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de ordenadores es relativamente baja (menos de 10.000).

** Porcentaje de usuarios únicos expuestos a ataques web, del total de usuarios individuales de los productos Kaspersky Lab en el país.

Los tres primeros países de esta lista no ha cambiado en comparación con 2014. Rusia todavía conserva el liderazgo, pero su porcentaje de usuarios únicos disminuyó en 4,9 puntos porcentuales

En 2015, el 24% de ataques web neutralizados por @Kaspersky se hicieron con sitios maliciosos de USA #KLReport

Tweet

Abandonaron el TOP 20 Alemania, Tayikistán, Georgia, Arabia Saudita, Austria, Sri Lanka y Turquía. Entre los recién llegados tenemos a Letonia, Nepal, Brasil, China, Tailandia, Emiratos Árabes Unidos y Portugal.

Todos los países del mundo se pueden dividir en tres grupos por su grado de riesgo de infección durante la navegación por Internet.

- Grupo de alto riesgo

En este grupo, con una puntuación por encima de 41%, están los tres primeros países del TOP 20: Rusia, Kazajstán y Azerbaiyán. Este grupo se ha reducido: a finales de 2014 estaba conformado por 9 países. - Grupo de Riesgo

En este grupo, con tasas de 21-40,9% hay 109 países, entre ellos Francia (32,1%), Alemania (32,0%), India (31,6%), España (31,4%) , Turquía (31,0%), Grecia (30,3%), Canadá (30,2%), Italia (29,4%), Suiza (28,6%), Australia (28,0%), Bulgaria (27,0%), EE.UU. (26,4%), Georgia (26,2%), Israel (25,8%), México (24,3%), Egipto (23,9%), Rumanía (23 4%), el Reino Unido (22,4%), República Checa (22,0%), Irlanda (21,6%) y Japón (21,1%). - Grupo de países más seguros para navegar en Internet (0-20,99%)

En este grupo hay 25 países: Entre ellos tenemos a Kenia (20,8%), Hungría (20,7%), Malta (19,4%), los Países Bajos (18,7%), Noruega (18,3%), Argentina (18, 3%), Singapur (18,2%), Suecia (18%), Corea del Sur (17,2%), Finlandia (16,5%) y Dinamarca (15, 2%).

En 2015, el 34,2% de los equipos de los usuarios fue víctima de ataques por lo menos una vez mientras navegaba en Internet.

En promedio, el nivel de peligro de Internet disminuyó en 4,1 puntos porcentuales en el año. Esta tendencia de descenso suave comenzó en 2014 y se mantiene vigente por segundo año consecutivo. Puede estar condicionada por varios factores:

- En primer lugar, los navegadores y sistemas de búsqueda cuyos desarrolladores se preocupan por la seguridad de los usuarios han empezado a aportar en la lucha contra los sitios maliciosos.

- En segundo lugar, con cada vez mayor frecuencia los usuarios prefieren usar dispositivos móviles y tabletas para navegar por Internet.

- En tercer lugar, muchos paquetes de exploits han empezado a verificar si el usuario tiene instalado alguno de nuestros productos. Si lo tiene, los exploits no tratan de atacar el equipo del usuario.

Amenazas locales

Un indicador crucial es la estadística de infecciones locales de los ordenadores de los usuarios. Aquí se reunen los objetos que han penetrado en el equipo mediante la infección de archivos o medios extraíbles, o que inicialmente entraron en el equipo de forma camuflada (por ejemplo, programas que forman parte de instaladores complejos, archivos cifrados, etc.). Además, estas estadísticas incluyen los objetos que fueron detectados en los equipos de los usuarios tras el primer análisis efectuado por el antivirus de archivos de nuestro producto.

En este apartado analizaremos los datos estadísticos obtenidos del funcionamiento del antivirus que escanea los ficheros en el disco duro en el momento en que se los crea o cuando se los lee, y los datos del escaneo de diferentes memorias extraíbles.

En 2015 se detectaron 4 millones de programas maliciosos y potencialmente no deseados. Es decir, el doble que el año anterior.

Objetos maliciosos detectados en los ordenadores de los usuarios: TOP 20

Hemos identificado las veinte amenazas que en 2015 se detectaron con más frecuencia en los equipos de los usuarios. Esta clasificación no incluye los programas de las clases Adware y Riskware.

| Nombre* | % de usuarios únicos** | |

| 1 | DangerousObject.Multi.Generic | 39,70 |

| 2 | Trojan.Win32.Generic | 27,30 |

| 3 | Trojan.WinLNK.StartPage.gena | 17,19 |

| 4 | Trojan.Win32.AutoRun.gen | 6,29 |

| 5 | Virus.Win32.Sality.gen | 5,53 |

| 6 | Worm.VBS.Dinihou.r | 5,40 |

| 7 | Trojan.Script.Generic | 5,01 |

| 8 | DangerousPattern.Multi.Generic | 4,93 |

| 9 | Trojan-Downloader.Win32.Generic | 4,36 |

| 10 | Trojan.WinLNK.Agent.ew | 3,42 |

| 11 | Worm.Win32.Debris.a | 3,24 |

| 12 | Trojan.VBS.Agent.ue | 2,79 |

| 13 | Trojan.Win32.Autoit.cfo | 2,61 |

| 14 | Virus.Win32.Nimnul.a | 2,37 |

| 15 | Worm.Script.Generic | 2,23 |

| 16 | Trojan.Win32.Starter.lgb | 2,04 |

| 17 | Worm.Win32.Autoit.aiy | 1,97 |

| 18 | Worm.Win32.Generic | 1,94 |

| 19 | HiddenObject.Multi.Generic | 1,66 |

| 20 | Trojan-Dropper.VBS.Agent.bp | 1,55 |

La presente estadística está compuesta por los veredictos de detección de los módulos OAS y ODS del antivirus, que fueron proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para la transmisión de datos estadísticos.

*Veredictos de detección de los módulos OAS y ODS del antivirus proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para la transmisión de datos estadísticos.

** Porcentaje de usuarios únicos, en cuyos equipos el antivirus de archivos detectó este tipo de objetos malware, del total de usuarios únicos de los productos de Kaspersky Lab.

El primer lugar lo ocupa el veredicto DangerousObject.Multi.Generic (39,70%), que se asigna al malware detectado mediante el uso de tecnologías en la nube. Estas tecnologías se activan cuando en las bases antivirus todavía no existen ni firmas, ni heurísticas que detecten el programa malicioso, pero la compañía antivirus ya tiene información sobre el objeto “en la nube”. En esencia, así se detectan los programas maliciosos más nuevos.

Sigue bajando la cuota de los virus: por ejemplo, Virus.Win32.Sality.gen el año pasado se encontraba en el 6.69% de los equipos de los usuarios, pero en 2015, sólo en el 5,53%. Índice de Virus.Win32.Nimnul.a en 2014 era el 2,8%, y en 2015, el 2,37%. Presente en la lista en el vigésimo lugar, Trojan-Dropper.VBS.Agent.bp un VBS-script es un script VBS que se extrae de sí mismo y se guarda en el disco Virus.Win32.Nimnul.

En 2015, las soluciones @Kaspersky detectaron 4M de objetos maliciosos y potencialmente no deseados #KLReport

Tweet

Aparte de los veredictos heurísticos y los virus, en el TOP 20 hay veredictos para los gusanos que se propagan usando medios extraíbles, y para sus componentes. Su aparición en el TOP 20 se debe a la naturaleza de su distribución y al hecho de que crea varias copias. El gusano puede seguir difundiéndose durante mucho tiempo, incluso si sus servidores de administración ya no están activos.

Países en los que los ordenadores de los usuarios han estado bajo mayor riesgo de infección local

Para cada uno de los países hemos calculado con qué frecuencia durante el año los usuarios se toparon con las reacciones del antivirus de ficheros. Hemos tomado en cuenta los objetos detectados directamente en los ordenadores de los usuarios o en las memorias extraíbles conectadas a éstos: memorias USB, tarjetas de memoria de cámaras, teléfonos y discos duros externos. La presente estadística refleja el nivel de infección de los ordenadores personales en diferentes países del mundo.

TOP 20 países por número de equipos infectados

| País* | % de usuarios únicos** | |

| 1 | Vietnam | 70,83 |

| 2 | Bangladesh | 69,55 |

| 3 | Rusia | 68,81 |

| 4 | Mongolia | 66,30 |

| 5 | Armenia | 65,61 |

| 6 | Somalia | 65,22 |

| 7 | Georgia | 65,20 |

| 8 | Nepal | 65,10 |

| 9 | Yemen | 64,65 |

| 10 | Kazajistán | 63,71 |

| 11 | Irak | 63,37 |

| 12 | Irán | 63,14 |

| 13 | Laos | 62,75 |

| 14 | Argelia | 62,68 |

| 15 | Camboya | 61,66 |

| 16 | Ruanda | 61,37 |

| 17 | Pakistán | 61,36 |

| 18 | Siria | 61,00 |

| 19 | Territorio Palestino | 60,95 |

| 20 | Ucrania | 60,78 |

La presente estadística contiene los veredictos de detección del módulo del antivirus de ficheros, veredictos enviados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de ordenadores es relativamente baja (menos de 10.000).

** Porcentaje de usuarios únicos, en cuyos equipos se bloquearon amenazas locales, del total de usuarios únicos de los productos de Kaspersky Lab.

Vietnam ocupa primer lugar en este ranking por tercer año consecutivo. Mongolia y Bangladesh en 2015 intercambiaron lugares: Mongolia cayó del segundo al cuarto lugar, y Bangladesh subió del cuarto al segundo. Rusia, que no entró en el TOP 20 el año pasado, en 2015, apareció en el tercer lugar.

Salieron del TOP 20 India, Afganistán, Egipto, Arabia Saudita, Sudán, Sri Lanka, Myanmar y Turquía. Entre los recién llegados tenemos a Rusia, Armenia, Somalia, Georgia, Irán, Ruanda, el territorios Palestino y Ucrania.

En promedio, en el grupo de países del TOP 20 al menos una vez se detectó un objeto malicioso en los equipos – en el disco duro o un medio extraíble conectado – del 67,7% de los usuarios de KSN que nos facilitarnos esta información, mientras que en 2014 se detectó en el 58,7%.

En lo referente a las amenazas locales, podemos poner a los países del mundo en varias categorías.

- Nivel máximo de la infección (60%)

Este grupo incluye a 22 países, entre ellos Kirguistán (60,77%) y Afganistán (60, 54%). - Altos niveles de infección (41 a 60%)

En este grupo entraron 98 países, entre ellos India (59,7%), Egipto (57,3%), Bielorrusia (56,7%), Turquía (56,2%), Brasil (53,9%) China (53,4%), los Emiratos Árabes Unidos (52,7%), Serbia (50,1%), Bulgaria (47,7%), Argentina (47,4%), Israel (47,3%), Letonia (45,9%), España (44,6%), Polonia (44,3%), Alemania (44,0%), Grecia (42,8%), Francia (42,6%), Corea (41 , 7%) y Austria (41,7%). - Nivel promedio de infección (21-40,9%)

Este grupo incluyó a 45 países, entre ellos Rumania (40,0%), Italia (39,3%), Canadá (39,2%), Australia (38,5%), Hungría (38,2%), Suiza (37,2%), los EE.UU. ( 36,7%), Reino Unido (34,7%), Irlanda (32,7%), los Países Bajos (32,1%), República Checa (31,5%), Singapur (31,4%), Noruega (30, 5%), Finlandia (27,4%), Suecia (27,4%), Dinamarca (25,8%), Japón (25, 6%).

Al TOP 10 de los países más seguros según el nivel de infección local entraron:

| País | % de usuarios únicos* | |

| 1 | Cuba | 20,8 |

| 2 | Seychelles | 25,3 |

| 3 | Japón | 25,6 |

| 4 | Dinamarca | 25,8 |

| 5 | Suecia | 27,4 |

| 6 | Finlandia | 27,4 |

| 7 | Andorra | 28,7 |

| 8 | Noruega | 30,5 |

| 9 | Singapur | 31,4 |

| 10 | República Checa | 31,5 |

* Porcentaje de usuarios únicos, en cuyos equipos se bloquearon amenazas locales, del total de usuarios únicos de los productos de Kaspersky Lab en el país.

En comparación con el año 2014, hay cambios en esta lista: apareció Andorra, y salió Martinica.

En promedio, en el TOP 10 de los países más seguros del mundo el 26,9% de los equipos de los usuarios sufrieron ataques por lo menos una vez durante el año. En comparación con el año pasado, este índice ha aumentado en un 3,9%.

Conclusión

Basándonos en el análisis de las estadísticas, podemos identificar las principales tendencias de desarrollo de las actividades de los ciberdelincuentes:

- Algunas de las personas que participan en actividades de ciberdelincuencia, buscan minimizar el riesgo de persecución penal y están abandonando los ataques de malware para concentrase en la propagación agresiva de adware.

- En el software usado para lanzar ataques masivos, notamos la creciente proporción de programas relativamente simples. Este enfoque permite a los atacantes actualizar rápidamente su malware, para conseguir que los ataques sean efectivos.

- Los atacantes han empezado a usar plataformas diferentes a Windows, como Android y Linux: para estas plataformas se crean y usan casi todos los tipos de programas maliciosos.

- En el curso de sus actividades los cibercriminales utilizan activamente tecnologías modernas para permanecer en el anonimato, por ejemplo la red Tor para ocultar los servidores de administración y Bitcoin para sus transacciones.

Una proporción cada vez mayor de reacciones del antivirus cae en la “zona gris”, sobre todo de programas addware y sus módulos. En nuestro ranking de las amenazas web en 2015, los representantes de esta clase de programas ocupan doce posiciones del TOP 20. Durante el año, los programas de publicidad y sus componentes fueron detectados en el 26,1% de los equipos de los usuarios, donde reaccionó nuestro antivirus Web. El aumento de la cantidad de programas publicitarios, la agresividad con que se los ha propagado y la resistencia que han mostrado a ser detectados por los antivirus son la continuación de la tendencia dominante en 2014. La difusión de este tipo de software genera una gran cantidad de dinero, y sus creadores; en la búsqueda de ganancias, a veces utilizan técnicas y tecnologías propias de los programas maliciosos.

En 2015, entre los creadores de virus ha crecido la popularidad de los exploits para Adobe Flash Player. Según nuestras observaciones, las páginas de aterrizaje con exploits a menudo cargan exploits para Adobe Flash Player. Esto se puede explicar por dos razones: en primer lugar, durante el año se encontró un gran número de vulnerabilidades en el producto. En segundo, resultado de la fuga de los datos de Hacking Team, se hizo pública información sobre vulnerabilidades desconocidas en Flash Player, lo que benefició a los atacantes.

En el campo de los troyanos bancarios ha tenido lugar un cambio interesante. Muchas modificaciones del troyano ZeuS, que durante muchos años estuvo en el primer lugar, fueron desplazadas por el malware Trojan-Banker.Win32.Dyreza. Durante 2015 en la lista de malware dedicado al robo de dinero en los sistemas de banca en Internet, el primer lugar lo ocupó Upatre, que a su vez descargaba troyanos bancarios de la familia Dyre / Dyzap / Dyreza. Los usuarios atacados por Dyreza constituyeron el 40% del total de usuarios atacados por amenazas bancarias. Este troyano bancario utiliza un efectivo esquema de inyección web para robar datos de acceso a la banca en línea.

También merece la pena destacar que por lo menos dos familias de troyanos bancarios móviles – Faketoken y Marcher – entraron en el TOP 10 de malware bancario del año. Tomando en consideración las tendencias mencionadas, podemos suponer que el próximo año los troyanos bancarios para dispositivos móviles ocuparán un porcentaje mucho más alto en nuestra estadística.

En 2015, hubo una serie de cambios y en el campo de los extorsionadores troyanos:

- Mientras la popularidad del software bloqueador está decayendo poco a poco, el número de usuarios atacados por programas cifradores aumentó en un 48,3% en el año. Cifrar los datos en vez de bloquear el equipo es un método que en la mayoría de los casos no le da a la víctima la posibilidad de recuperar el acceso a la información de una forma sencilla. Los delincuentes usan con particular frecuencia programas de cifrado en los ataques contra empresas, que suelen pagar el rescate en muchas más ocasiones que los usuarios domésticos. Esto se confirma por la aparición en 2015 del primer malware cifrados para Linux, dirigido a servidores web.

- Al mismo tiempo, el malware cifrador está empezando a incorporar nuevos módulos para robar datos del equipo.

- Si bien los delincuentes han empezado a prestar atención a Linux desde hace poco tiempo, el primer troyano extorsionador para Android fue descubierto en 2014. En 2015 el número de ataques dirigidos contra el sistema operativo Android creció rápidamente, y según los resultados del año, el 17% de los ataques de malware extorsionista fue bloqueado en dispositivos con sistema operativo Android.

- La amenaza se está extendiendo de forma activa en todo el planeta: los productos Kaspersky Lab encontraron troyanos extorsionadores en 200 países y territorios, es decir, en casi todas partes.

Pronosticamos que en 2016 continuará el desarrollo de cifradores dirigidos a plataformas diferentes a Windows: aumentará su porcentaje para Android y aparecerá malware cifrador para Mac OS. Teniendo en cuenta que Android se usa ampliamente en dispositivos electrónicos populares, podrán ocurrir los primeros ataques de cifradores lanzados contra dispositivos “inteligentes”.

Kaspersky Security Bulletin 2015. Estadística principal de 2015