Cifras del trimestre

Según los datos de KSN, las soluciones de Kaspersky Lab neutralizaron 479 528 279 ataques lanzados desde recursos de Internet ubicados en 190 países del mundo.

Se han registrado 79 209 775 direcciones URL únicas que provocaron reacciones del antivirus web.

Se neutralizaron intentos de ejecución de programas maliciosos que roban dinero mediante el acceso a cuentas bancarias en los equipos de 288 000 usuarios.

En los equipos de 240 799 usuarios únicos se neutralizaron ataques de troyanos cifradores.

Nuestro antivirus para ficheros detectó 174 989 956 programas nocivos y potencialmente indeseables únicos.

Los productos de Kaspersky Lab para la protección de dispositivos móviles han detectado:

- 1 333 605 paquetes de instalación maliciosos;

- 32 038 paquetes de instalación de troyanos bancarios móviles;

- 218 625 paquetes de instalación de troyanos extorsionadores móviles.

Amenazas móviles

Particularidades del trimestre

Aumento de Trojan-Ransom.AndroidOS.Egat

En el primer trimestre de 2017 registramos un explosivo aumento de los ataques de la familia de extorsionistas móviles Ransom.AndroidOS.Egat: el número de usuarios atacados ha aumentado más de 13 veces en comparación con el trimestre anterior. A pesar de que conocemos este troyano desde junio de 2016, solo ahora se ha registrado el crecimiento agresivo de los ataques.

El malware tiene la funcionalidad estándar de los extorsionadores móviles: bloquea el dispositivo superponiendo su ventana a las demás y exige dinero para desbloquearlo. En la mayoría de los casos, la suma del rescate varía entre 90,74 € y 181,49 €. La mayoría de los usuarios atacados se encontraban en Europa, sobre todo en Alemania, Inglaterra e Italia.

ZTorg se pone al día

Hemos descubierto unas 30 nuevas familias de troyanos ZTorg en la tienda de aplicaciones Google Play. Recordemos que esta es la misma familia a la que pertenecía la guía infectada del juego Pokémon Go que descubrimos en Google Play en el verano de 2016 y que tiene más de 500 000 instalaciones. Esta familia, después de instalarse, comprueba que se está ejecutando en un dispositivo real, no en una máquina virtual. Si la prueba pasa, el módulo principal se carga desde el servidor remoto, que aprovecha las vulnerabilidades del sistema e intenta obtener derechos de superusuario. Si lo logra, el malware instala sus módulos en las carpetas del sistema y también modifica los ajustes del dispositivo para permanecer en él, incluso después de restablecer los ajustes de fábrica.

El troyano extorsionista Trojan.AndroidOS.Ztorg.bp en la tienda oficial de aplicaciones Google Play

El troyano utiliza varios módulos diferentes que descargan e instalan de forma encubierta diferentes programas, muestran publicidad y hasta pueden comprar aplicaciones. Vale la pena notar que la funcionalidad del malware ha cambiado un poco: el número de pruebas de que está en un dispositivo real ha disminuido. El código de descarga, descifrado y carga del módulo principal se ha trasladado a la biblioteca descargable.

Asacub también se activa

En el primer trimestre de 2017, registramos la distribución activa del troyano bancario Trojan-Banker.AndrodOS.Asacub. En tres meses, los miembros de esta familia atacaron más de 43 000 dispositivos móviles, 2,5 veces más que el trimestre anterior. Más del 97% de los usuarios atacados se encontraba en Rusia. El spam SMS se ha convertido en el principal canal de distribución de Asacub. Al hacer clic en un enlace malicioso, el usuario llegaba a una página con una propuesta de ver un MMS, que descargaba el troyano al dispositivo. Es interesante que si un dispositivo con Windows iba al mismo enlace, se cargaba Backdoor.Win32.Htbot.bs.

Sitio desde donde se descarga Trojan-Banker.AndroidOS.Asacub

Merece la pena destacsar que Troyan-Banker.AndroidOS.Asacu está adquiriendo cada vez más funciones de espía. Además de las funciones estándar para los troyanos bancarios como el robo del número de teléfono móvil, el robo y envío de SMS, superposición de varias aplicaciones con ventanas de phishing, este troyano roba el historial de llamadas, los contactos, y las coordenadas GPS del usuario.

Estadística de las amenazas móviles

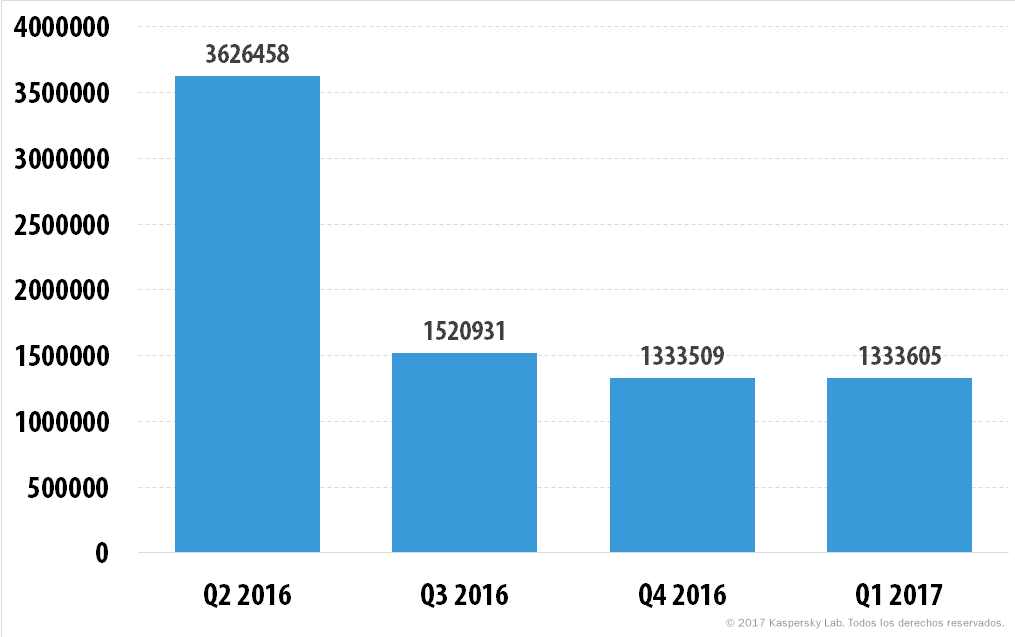

En el primer trimestre de 2017, Kaspersky Lab detectó 1 333 605 paquetes de instalación maliciosos. Esta cifra ha permanecido prácticamente inalterada desde el cuarto trimestre de 2016.

Número de paquetes de instalación de malware detectados (segundo trimestre de 2016 – primer trimestre de 2017)

Distribución por tipos de los programas móviles detectados

Distribución por tipo de los nuevos programas móviles detectables (cuarto trimestre de 2016 y primero de 2017)

En el primer trimestre, el mayor aumento en el número de paquetes de instalación lo mostraron los representantes de los troyanos extorsionistas móviles: su participación aumentó del 4,64% al 16,42%, es decir, 3,5 veces. El crecimiento más significativo fue la familia Trojan-Ransom.AndroidOS, que analizaremos a continuación.

La segunda tasa de crecimiento más rápido pertenece a los troyanos espías: su participación aumentó del 0,8% al 8,8%. Esto se debió a un aumento en el número de familias de malware Trojan-Spy.AndroidOS.SmForw y Trojan-Spy.AndroidOS.SmsThief, que en su mayoría se dedican al robo de SMS.

La baja más notable en el primer trimestre fue la de la proporción de Adware (7,32%) y Trojan-Dropper (5,65%) en 4,99% y 4,48% respectivamente. Además, la proporción de programas indeseables de la categoría de Risktool disminuyó en un 2,55%.

TOP 20 de programas maliciosos móviles

La siguiente clasificación de software malicioso no incluye programas potencialmente peligrosos o no deseados, tales como RiskTool y Adware.

En el primer trimestre de 2017, hubo catorce troyanos en nuestro TOP 20 que intentaron adquirir o usar los derechos de superusuario, y cuyo medio principal de monetización es la publicidad (resaltados en la tabla en azul). Su fin es mostrar al usuario la mayor cantidad de publicidad posible de diversas maneras, entre ellas la instalación secreta de nuevos programas de publicidad. Al utilizar derechos de superusuario, pueden “ocultarse” en la carpeta del sistema, de donde será muy difícil eliminar.

| Nombre del programa malicioso | Porcentaje de usuarios atacados* | |

| 1 | DangerousObject.Multi.Generic | 70,09% |

| 2 | Trojan.AndroidOS.Hiddad.an | 9,35% |

| 3 | Trojan.AndroidOS.Boogr.gsh | 4,51% |

| 4 | Backdoor.AndroidOS.Ztorg.c | 4,18% |

| 5 | Trojan.AndroidOS.Sivu.c | 4,00% |

| 6 | Backdoor.AndroidOS.Ztorg.a | 3,98% |

| 7 | Trojan.AndroidOS.Hiddad.v | 3,89% |

| 8 | Trojan-Dropper.AndroidOS.Hqwar.i | 3,83% |

| 9 | Trojan.AndroidOS.Hiddad.pac | 2,98% |

| 10 | Trojan.AndroidOS.Triada.pac | 2,90% |

| 11 | Trojan.AndroidOS.Iop.c | 2,60% |

| 12 | Trojan-Banker.AndroidOS.Svpeng.q | 2,49% |

| 13 | Trojan.AndroidOS.Ztorg.ag | 2,34% |

| 14 | Trojan.AndroidOS.Ztorg.aa | 2,03% |

| 15 | Trojan.AndroidOS.Agent.eb | 1,81% |

| 16 | Trojan.AndroidOS.Agent.bw | 1,79% |

| 17 | Trojan.AndroidOS.Loki.d | 1,76% |

| 18 | Trojan.AndroidOS.Ztorg.ak | 1,67% |

| 19 | Trojan-Downloader.AndroidOS.Agent.bf | 1,59% |

| 20 | Trojan-Dropper.AndroidOS.Agent.cv | 1,54% |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios del antivirus móvil de Kaspersky Lab que sufrieron ataques.

El primer lugar en nuestro Top 20 del primer trimestre de 2016 lo ocupa el veredicto, como es tradición, DangerousObject.Multi.Generic (70,09%), que utilizamos para el malware detectado mediante tecnologías de nube. Estas tecnologías funcionan cuando en las bases antivirus todavía no hay ni firmas ni heurísticas que detecten el programa malicioso, pero en la nube de la compañía antivirus ya hay información sobre el objeto. En esencia, así se detectan los programas maliciosos más nuevos.

En el segundo lugar está el troyano móvil Trojan.AndroidOS.Hiddad.an (9,35%). Este malware se hace pasar por una variedad de juegos populares o programas. Curiosamente, cuando se lanza, descarga e instala la aplicación por la que se hizo pasar. Y el troyano solicita privilegios de administrador del dispositivo para evitar que lo eliminen. El objetivo principal de Trojan.AndroidOS.Hiddad.an es mostrar publicidad de una forma insistente, y su principal audiencia se encuentra en Rusia (86% de los usuarios atacados).

El tercer lugar lo ocupó el malware Trojan.AndroidOS.Boogr.gsh (4,51%). Este veredicto detecta los archivos que son reconocidos como maliciosos por nuestro sistema basado en el aprendizaje automático. A pesar de que este sistema puede detectar cualquier tipo de malware, el más popular este trimestre fue la publicidad de troyanos que usan derechos de superusuario.

En octavo lugar tenemos el veredicto Trojan-Dropper.AndroidOS.Hqwar.i (3,83%). Este veredicto detecta troyanos, protegidos por determinado paquete de ofuscación. En la mayoría de los casos, bajo este nombre se esconden los representantes de las familias FakeToken y Svpeng.

El duodécimo puesto de la estadística lo ocupa el troyano bancario móvil Svpeng.q (2,49%). Esta familia estuvo muy activa los últimos tres trimestres, y es el troyano bancario móvil más popular en el primer trimestre de 2017.

Trojan-Dropper.AndroidOS.Hqwar.i (3,83%) ocupó el puesto 16 en el ranking (1,79%). Este troyano, dirigido principalmente a los habitantes de la India (más del 92% de los usuarios atacados), al igual que Trojan.AndroidOS.Hiddad.an, pretende hacerse pasar por los programas y juegos más populares y luego descargar e instalar varias aplicaciones desde el servidor del atacante.

Geografía de las amenazas móviles

Mapa de intentos de infección por programas maliciosos móviles en el primer trimestre de 2017

(porcentaje del total de usuarios atacados)

TOP 10 de países según el porcentaje de usuarios atacados por malware móvil:

| País* | Porcentaje de usuarios atacados** | |

| 1 | Irán | 47,35% |

| 2 | Bangladesh | 36,25% |

| 3 | Indonesia | 32,97% |

| 4 | China | 32,47% |

| 5 | Nepal | 29,90% |

| 6 | India | 29,09% |

| 7 | Argelia | 28,64% |

| 8 | Filipinas | 27,98% |

| 9 | Nigeria | 27,81% |

| 10 | Ghana | 25,85% |

* Hemos excluido de la clasificación a los países donde el número de usuarios del laboratorio antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10000).

** Porcentaje de usuarios únicos que han sido atacados en el país, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

En el primer trimestre de 2017, Irán (47,35%) se convirtió en el país con el mayor porcentaje de usuarios móviles atacados. Bangladesh ocupó el segundo lugar: el 36,25% de los usuarios de este país se han topado al menos una vez con malware móvil durante el trimestre. Lo siguen Indonesia y China, cuya proporción de usuarios atacados (la suma de ambos países) fue ligeramente superior al 32%.

En esta lista Rusia (11,6%) ocupó el puesto 40 y Francia (8,1%), el 52. Estados Unidos (6,9%) resultó en el puesto 69, Italia (7,1%) en el 66, Alemania (6,2%) en el 72, y el Reino Unido (5,8%) en el 75.

Los países más seguros según el índice de usuarios atacados son: Finlandia (2,7%), Georgia (2,5%) y Japón (1,5%).

En todos los países de este TOP 20 se detectan aproximadamente los mismos objetos móviles: programas publicitarios, sobre todo representantes de la familia AdWare.AndroidOS.Ewind, así como troyanos publicitarios.

Troyanos bancarios móviles

Durante el período cubierto por el informe, encontramos 32 038 paquetes de instalación de troyanos bancarios móviles, 1,1 veces menos que en el cuarto trimestre de 2016.

Número de paquetes de instalación de troyanos bancarios móviles detectados por Kaspersky Lab (segundo trimestre de 2016 – primer trimestre de 2017)

Este es el tercer trimestre consecutivo que Trojan-Banker.AndroidOS.Svpen.q es el troyano bancario más popular. El objetivo principal de este malware, que está dirigido principalmente a los usuarios de habla rusa, es el robo de dinero. Por ejemplo, con el fin de obtener información sobre una tarjeta de crédito y los datos de autenticación en línea, el troyano bancario utiliza ventanas de phishing. Además, los delincuentes roban dinero mediante los servicios de SMS, entre ellos los utilizados por la banca móvil. Después de Svpeng siguen los troyanos bancarios móviles Trojan-Banker.AndroidOS.Faketoken.z y Trojan-Banker.AndroidOS.Asacub.san. Merece la pena destacar que la mayor parte de los usuarios víctimas de estos ataques se encuentran en Rusia.

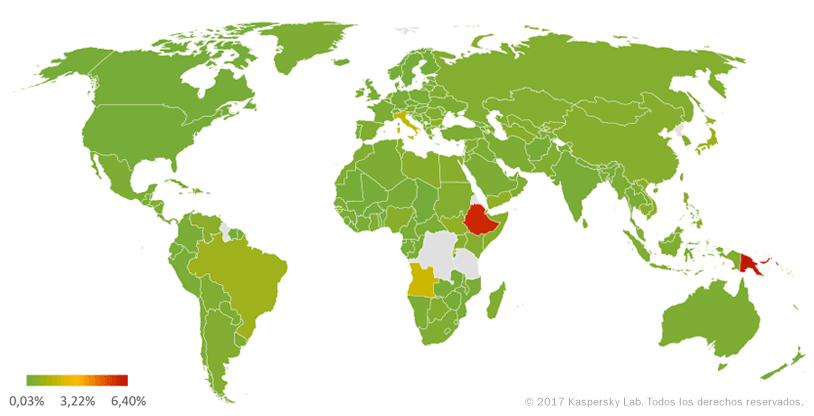

Territorios de propagación de las amenazas bancarias móviles en el primer trimestre de 2017

(porcentaje de usuarios atacados)

TOP 10 de países según el porcentaje de usuarios atacados por troyanos bancarios móviles

| País* | % de usuarios atacados** | |

| 1 | Rusia | 1,64% |

| 2 | Australia | 1,14% |

| 3 | Turquía | 0,81% |

| 4 | Uzbekistán | 0,61% |

| 5 | Tayikistán | 0,48% |

| 6 | Moldavia | 0,43% |

| 7 | Ucrania | 0,41% |

| 8 | Kazajistán | 0,37% |

| 9 | Kirguistán | 0,32% |

| 10 | Singapur | 0,26% |

* Hemos excluido de la clasificación a los países donde el número de usuarios del laboratorio antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10000).

** Porcentaje de usuarios únicos que han sido atacados por malware móvil en el país, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

A pesar de su liderazgo este trimestre, en comparación con el tercer trimestre de 2016, la actividad de la familia Svpeng entró en declive: el porcentaje de usuarios atacados por estos dos programas nocivos en Rusia se redujo a casi la mitad, del 3,12% al 1,64%. Sin embargo, Rusia sigue siendo el líder de nuestro TOP 20.

Australia ocupó el segundo lugar (1,14%). La mayoría de los ataques realizados en este país corresponde a los representantes de las familias Trojan-Banker.AndroidOS.Acecard y Trojan-Banker.AndroidOS.Marcher. El tercer puesto lo ocupa Turquía (0,81%).

Troyanos extorsionistas móviles

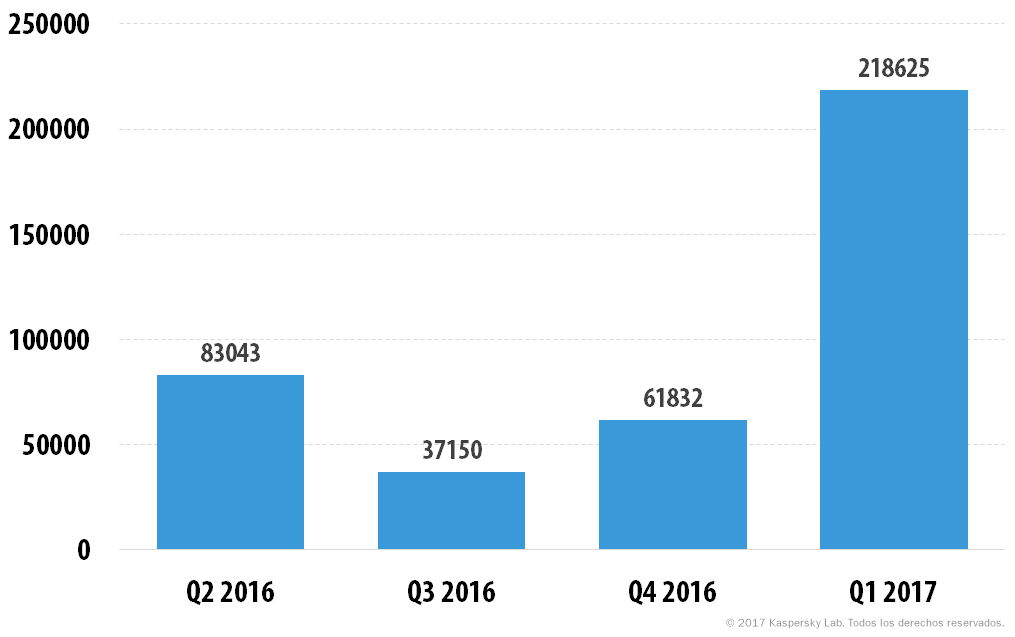

En el primer trimestre de 2017 encontramos 218 625 paquetes de instalación de troyanos extorsionistas móviles, 3,5 veces más que en el trimestre anterior.

Número de paquetes de instalación de troyanos bancarios móviles detectados por Kaspersky Lab (segundo trimestre de 2016 – primer trimestre de 2017)

En la primera mitad de 2016 fuimos testigos de un aumento en el número de paquetes de extorsión móvil debido a la diseminación activa de las familias Trojan-Ransom.AndroidOS.Fusob. En la segunda mitad del mismo año, la actividad de esta familia disminuyó, afectando al número de paquetes de instalación detectados. El crecimiento se reanudó en el cuarto trimestre de 2016 y se aceleró bruscamente en el primer trimestre de 2017. La razón fue la familia Trojan-Ransom.AndroidOS.Congur: más del 86% de los paquetes de instalación de extorsionistas móviles detectados están relacionados con ella. Por lo general, los representantes de la familia Congur tienen una funcionalidad muy simple: cambian el PIN del dispositivo (o establecen uno propio si no había), y luego solicitan ponerse en contacto con los delincuentes mediante el mensajero QQ para desbloquearlo. Vale la pena notar que hay modificaciones de este troyano que pueden aprovechar los privilegios de superusuario existentes para instalar su módulo en la carpeta del sistema.

Sin embargo, el troyano extorsionista más popular del primer trimestre fue Trojan-Ransom.AndroidOS.Fusob.h. Con él se enfrentó más del 53% de los usuarios atacados por extorsionadores móviles. Después de iniciarse, este troyano solicita derechos de administrador, recopila información acerca del dispositivo, incluyendo coordenadas GPS y el historial de llamadas y los envía al servidor de los delincuentes. Después, puede recibir la orden de bloquear el dispositivo.

Geografía de los troyanos extorsionistas móviles en el tercer trimestre de 2016

(porcentaje de usuarios atacados)

TOP 10 de países según el porcentaje de usuarios atacados por los troyanos bancarios móviles

| País* | % de usuarios atacados** | |

| 1 | EE.UU. | 1,23% |

| 2 | Uzbekistán | 0,65% |

| 3 | Canadá | 0,56% |

| 4 | Kazajistán | 0,54% |

| 5 | Italia | 0,44% |

| 6 | Alemania | 0,37% |

| 7 | Corea | 0,35% |

| 8 | Dinamarca | 0,30% |

| 9 | Inglaterra | 0,29% |

| 10 | España | 0,28% |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10 000).

** Porcentaje de usuarios únicos que han sido atacados por malware móvil en el país, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

El primer lugar del TOP 10 lo ocupan los Estados Unidos (1,23%). La familia más activa en este país fue Trojan-Ransom.AndroidOS.Svpeng. Estos troyanos extorsionistas aparecieron en 2014 como una modificación de la familia de troyanos bancarios Trojan-Banker.AndroidOS.Svpeng. Por lo general exigen de 90.74 € a 453.72 € para desbloquear el dispositivo.

En Uzbekistán (0,65%), país que ocupó el segundo lugar, la mayoría de los ataques de extorsionistas móviles correspondió a Trojan-Ransom.AndroidOS.Loluz.a. Este troyano primitivo bloquea el dispositivo con su propia ventana, y le pide al usuario que se ponga en contacto con los hackers por teléfono para desbloquearlo.

El cuarto puesto lo ocupa Kazakstán (0,54%). Los troyanos extorsionistas de la familia Small son la principal amenaza para los usuarios de este país. Es un troyano extorsionista bastante simple, que superpone su ventana a todas las demás ventanas en el dispositivo, bloqueando así su funcionamiento. Los delincuentes por lo general piden desde 9,07 € por desbloquearlo.

En todos los otros países del TOP 10, la familia Fusob fue la más popular.

Aplicaciones vulnerables usadas por los delincuentes

El primer trimestre de 2017 marcó el regreso del renacido paquete de exploits Neutrino, que había desaparecido en el tercer trimestre. Tras los pasos de Magnitude, Neutrino cambia su formato de distribución y se aparta de las campañas masivas, convirtiéndose en un paquete de exploits “privado”. Un número de nuevos jugadores, Nebula, Terror y otros, trataron sin éxito de tomar su lugar, pero después de un breve periodo de actividad, sus dueños dejaron de propagarlos. Por el momento, RIG (y sus modificaciones) sigue siendo el paquete de exploits público más popular y avanzado.

Las estadísticas del primer trimestre de 2017 muestran una disminución de casi el 10% en el número de usuarios atacados. Esto se debe, ante todo, a la débil escena de paquetes de exploit, así como a la disminución de la eficiencia de los exploits en general. La única plataforma que mostró crecimiento es Adobe Flash. Aunque no han aparecido nuevas vulnerabilidades para ella durante mucho tiempo, el número de usuarios atacados ha aumentado un 20%. La mayor reducción, a su vez, la muestran los exploits para navegador: sólo el 44% de los ataques estuvieron dirigidos a los navegadores (frente al 54% en el trimestre anterior).

Las vulnerabilidades más explotadas en el primer trimestre siguen siendo CVE-2016-0189, CVE-2014-6332 y CVE-2013-2551. No podemos dejar de notar la vulnerabilidad en Microsoft Edge Chakra engine, hecha pública al principio del año. Además de una descripción detallada de las vulnerabilidades, el estudio incluyó una prueba de concepto lista para usar, que poco después de la publicación fue integrada en el paquete de exploits Sundown, de donde migró a Neutrino, Kaixin y otros. Sin embargo, la explotación de estas vulnerabilidades no era lo suficientemente fiable, y los parches para ellas ya habían sido publicados en noviembre, junto con la actualización de MS16-129, por lo que no se propagaron a gran escala y ahora casi no se usan.

Distribución de los exploits usados por los delincuentes en los ataques, según los tipos de aplicaciones atacadas, primer trimestre de 2017

En el primer trimestre de 2017, las campañas para el envío masivo de documentos infectados también mostraron una gran virulencia. Se utilizaron las vulnerabilidades de Microsoft Office para distribuirlas. Y aunque la proporción de usuarios de Office atacados no ha cambiado mucho, vemos que los mismos usuarios fueron atacados varias veces. En promedio, cada usuario atacado recibió 3 documentos maliciosos por trimestre.

En general, se observa una tendencia de aumento de la participación de la ingeniería social en la entrega de la carga maliciosa a la computadora de la víctima potencial. Las campañas con mensajes infectados siempre se basan en forzar al usuario a hacer algo: extraer un archivo comprimido protegido por contraseña, permitir que las macros se ejecuten desde el documento, y así sucesivamente. Este método también se utiliza en los exploits para el navegador. Magnitude, por ejemplo, ofrece a los usuarios de Internet Explorer 11 y Windows 10 descargar un archivo malicioso bajo la apariencia de una actualización del antivirus Microsoft defender. Y algunas campañas de spam se basan en falsificar la página de actualización de Google Chrome. Creemos que esta tendencia continuará en un futuro próximo — estas campañas son más fáciles de mantener e implementar, y su nivel de “penetración” está en constante aumento.

Programas maliciosos en Internet (ataques mediante recursos ubicados en la web)

Amenazas en línea para el sector financiero

La presente estadística contiene los veredictos de detección proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos. A partir del primer trimestre de 2017, entran en la estadística los programas maliciosos para cajeros automáticos y terminales POS, pero no incluye las amenazas móviles.

En el primer trimestre de 2017, Kaspersky Lab neutralizó intentos de lanzar uno o más programas maliciosos para robar dinero de cuentas bancarias en los equipos de 288 000 usuarios.

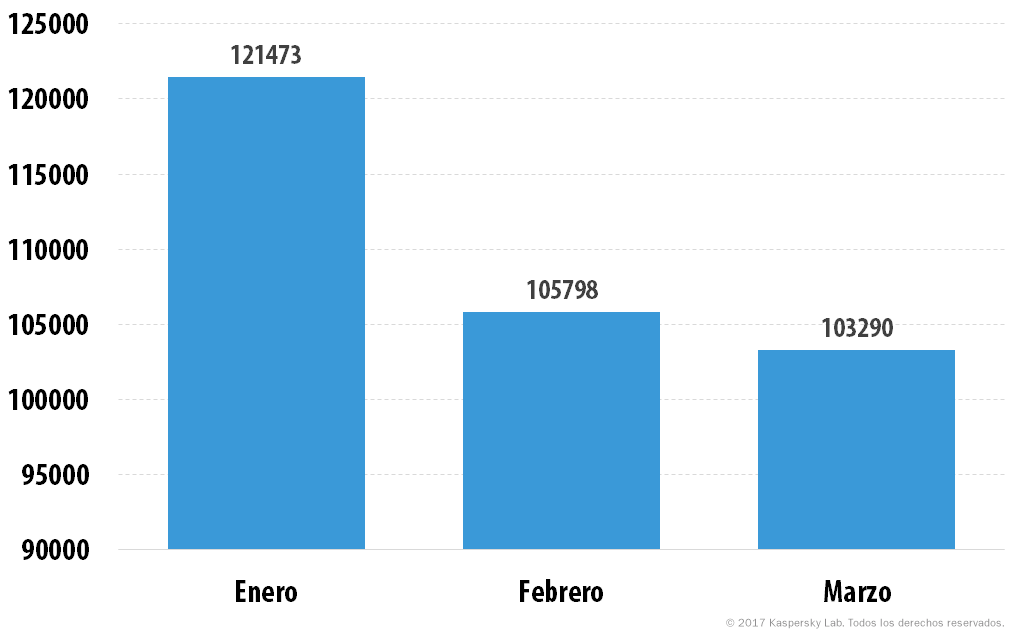

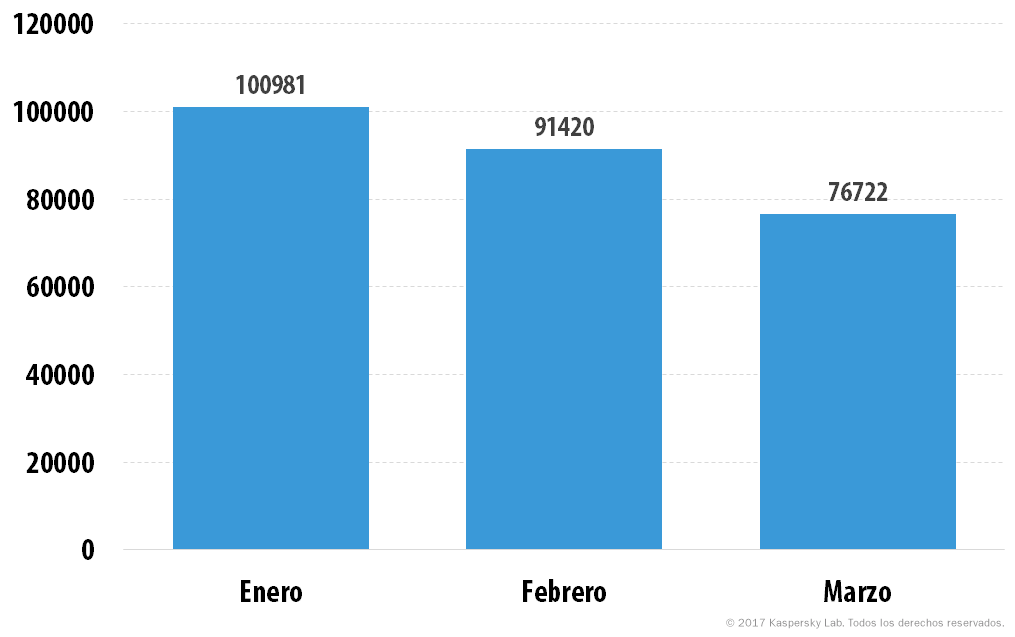

Número de usuarios atacados por software bancario malicioso, enero-marzo de 2017

Geografía de los ataques

Para evaluar y comparar el riesgo de infección con troyanos bancarios y programas maliciosos para cajeros automáticos y terminales de pago al que están expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado para cada país el porcentaje de usuarios de productos de Kaspersky Lab que se vieron afectados por esta amenaza durante el trimestre respecto al total de usuarios de nuestros productos en ese país.

Geografía de los ataques de malware bancario en el primer trimestre de 2017

(porcentaje de usuarios atacados)

TOP 10 de países según el porcentaje de usuarios atacados

| País* | % de usuarios atacados** |

|

| 1 | Alemania | 1,70 |

| 2 | China | 1,37 |

| 3 | Libia | 1,12 |

| 4 | Kazajstán | 1,02 |

| 5 | Palestina | 0,92 |

| 6 | Togo | 0,91 |

| 7 | Túnez | 0,89 |

| 8 | Armenia | 0,89 |

| 9 | Venezuela | 0,88 |

| 10 | Taiwán | 0,87 |

La presente estadística contiene los veredictos de detección del antivirus proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10 000).

** Porcentaje de los usuarios únicos de Kaspersky Lab atacados por troyanos bancarios y malware para PoS/ATM, del total de usuarios individuales de los productos Kaspersky Lab en el país.

En el primer trimestre, Alemania (1,70%) fue el líder de nuestro ranking. China (1,37%) se colocó en el segundo lugar a una considerable distancia, y el tercer puesto lo ocupa Libia (1,12%).

En lo que respecta a los países europeos, España (0,24%), por ejemplo, según los resultados del trimestre resultó en el puesto 89, y el Reino Unido (el 0,15%) en el 126.

TOP 10 de familias de malware bancario

TOP 10 de las familias de programas maliciosos usados para lanzar ataques contra los usuarios de la banca online en el primer trimestre de 2017 (según la cantidad de usuarios atacados):

| Nombre* | Porcentaje de usuarios atacados** | |

| 1 | Trojan-Spy.Win32.Zbot | 45,93 |

| 2 | Trojan.Win32.Nymaim | 29,70 |

| 3 | Trojan.Win32.Neurevt | 3,31 |

| 4 | Trojan-Banker.Win32.Gozi | 3,15 |

| 5 | Trojan-Spy. spyeyes | 2,71 |

| 6 | Backdoor.Win32.ZAccess | 2,11 |

| 7 | Backdoor.Win32.Shiz | 1,67 |

| 8 | Trojan.Multi.Capper | 1,67 |

| 9 | Trojan.Win32.Tinba | 1,00 |

| 10 | Trojan.Win32.Shifu | 1,00 |

* Veredictos de detección de los productos de Kaspersky Lab. Información proporcionada por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento a la transmisión de datos estadísticos.

** Porcentaje de usuarios atacados por este programa malicioso, del total de los usuarios atacados por malware financiero nocivo.

En el primer trimestre, el líder de la estadística, como el año pasado, sigue siendo Trojan-Spy.Win32.Zbot (45,93%). Los códigos fuente del malware están disponibles para todos aquellos que lo deseen debido una filtración, porque los delincuentes regularmente agregan a la familia nuevos especímenes compilados sobre la base del código fuente y que contienen diferencias mínimas respecto al original.

El segundo lugar le pertenece a Trojan.Win32.Nymaim (29,70%). Las primeras versiones de malware en esta familia fueron los troyanos-cargadores que descargaban en el equipo infectado programas únicos para cada país y que bloqueaban su funcionamiento. Más tarde, se detectaron nuevas versiones de la familia Trojan.Win32.Nymaim, que incluían el troyano Gozi, utilizado por los hackers para robar al usuario la información relacionada con los sistemas bancarios. El troyano Gozi (3,15%) ocupó la cuarta posición.

El tercer puesto lo ocupa Trojan.Win32.Neurevt (3,31%), que es un troyano multifunción escrito en C++. Este troyano utiliza tecnologías de rootkit para ocultar su presencia en el sistema, incrusta su código en todos los procesos en ejecución, bloquea algunas actividades antivirus, y puede supervisar y bloquear la instalación de otros programas troyanos comunes.

Programas cifradores maliciosos

En el primer trimestre de 2017 descubrimos 11 nuevas familias de troyanos cifradores y 55 679 nuevas modificaciones de malware de este tipo.

Número de las nuevas modificaciones de troyanos, segundo trimestre de 2016 – primer trimestre de 2017

La mayoría de las modificaciones encontradas pertenecían a la familia Cerber (veredicto Trojan-Ransom.Win32.Zerber). Este cifrador, descubierto por primera vez hace un año, continúa desarrollándose, y detectamos sus nuevas y perfeccionadas versiones con regularidad.

Número de usuarios atacados por troyanos cifradores

En el primer trimestre de 2017 se registraron intentos de realizar infecciones con cifradores en los equipos de 240 799 usuarios únicos de KSN.

Número de usuarios únicos atacados por troyanos cifradores, primer trimestre de 2017

Esta cifra es casi la mitad de la del cuarto trimestre de 2016, pero no se la debe interpretar como una amenaza decreciente. Lo más probable es que esta diferencia esté relacionada con la metodología y el número real de incidentes mencionados más arriba: la estadística refleja sólo los resultados de la detección por firmas y heurística, mientras que los productos de Kaspersky Lab detectan la mayor parte de los troyanos cifradores mediante métodos de análisis de conducta, y les asigna el veredicto Generic, que no permite distinguir los tipos de malware.

Geografía de los ataques

Geografía de los ataques realizados por troyanos extorsionistas móviles en el primer trimestre de 2017 (porcentaje de usuarios atacados)

Top 10 de países afectados por ataques de troyanos cifradores

| País* | % de usuarios atacados por cifradores** |

|

| 1 | Italia | 1,87% |

| 2 | Brasil | 1,07% |

| 3 | Japón | 0,99% |

| 4 | Vietnam | 0,74% |

| 5 | Países Bajos | 0,73% |

| 6 | Camboya | 0,70% |

| 7 | Uganda | 0,66% |

| 8 | Filipinas | 0,65% |

| 9 | Venezuela | 0,63% |

| 10 | Nigeria | 0,60% |

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10.000).

**Porcentaje de usuarios únicos en cuyos equipos se detectaron amenazas locales, del total de usuarios de productos de Kaspersky Lab en el país.

Italia, que estuvo ausente en el ranking del tercer trimestre de 2016, se encuentra ahora en la primera posición (1,87%). En el segundo lugar resultó Brasil (1,07%), que nunca antes figuró en el TOP 10 de países atacados por cifradores. Esto es consistente con nuestra observación del aumento en el número de troyanos extorsionistas que apuntan a las víctimas brasileñas. Un ejemplo prominente de tal malware fue Xpan, cuyo análisis publicamos el año pasado.

Japón (0,99%), que en el segundo y tercer trimestre de 2016 ocupó el primer lugar, bajó dos posiciones, pero todavía permanece en la mitad superior del ranking.

TOP 10 de las familias más difundidas de troyanos cifradores

| Nombre | Veredictos* | Porcentaje de usuarios atacados** | ||

| 1 | Cerber | Trojan-Ransom.Win32. Zerber | 18,04% | |

| 2 | Spora | Trojan-Ransom.Win32.Spora | 7,59% | |

| 3 | Locky | Trojan-Ransom.Win32.Locky | 7,35% | |

| 4 | Sage | Trojan-Ransom.Win32.SageCrypt | 3,44% | |

| 5 | Cryrar/ACCDFISA | Trojan-Ransom.Win32.Cryrar | 3,20% | |

| 6 | Shade | Trojan-Ransom.Win32.Shade | 2,82% | |

| 7 | (veredicto genérico) | Trojan-Ransom.Win32.Gen | 2,37% | |

| 8 | Crysis/Dharma | Trojan-Ransom.Win32.Crusis | 2,30% | |

| 9 | CryptoWall | Trojan-Ransom.Win32.Cryptodef | 2,25% | |

| 10 | (veredicto genérico) | Trojan-Ransom.Win32.Snocry | 2,16% |

* Estadística basada en los veredictos de detección de los productos de Kaspersky Lab. Información proporcionada por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento a la transmisión de datos estadísticos.

** Porcentaje de usuarios únicos de Kaspersky Lab que sufrieron ataques de una familia específica de troyanos extorsionadores, del total de usuarios víctimas de ataques lanzados por troyanos extorsionadores.

El troyano Cerber (18,04%) fue el más propagado según el número de usuarios atacados en el primer trimestre de 2017. Era algo pronosticable, si tomamos en cuenta el gran número de modificaciones diferentes de este cifrador y su activa distribución por los hackers.

El segundo lugar resultó el cifrador Spora (7,59%). Este nuevo troyano, detectado por primera vez en enero de 2017, en los inicios de su “carrera” atacaba sólo a las víctimas de habla rusa, pero unas pocas semanas después se extendió por todo el mundo y al final del primer trimestre estuvo entre los tres primeros cifradores encontrados con más frecuencia. En tercer lugar se encuentra Locky (7,35%), que apareció hace alrededor de un año y cuya virulencia disminuyó un poco últimamente.

Otro nuevo troyano, Sage (3,44%), al igual que Spora, apareció en el primer trimestre de 2017 y ocupó la cuarta posición de nuestra estadística. Los demás puestos pertenecen a nuestros “viejos conocidos”, que ya figuraban en los informes de los trimestres anteriores.

Entre los hallazgos interesantes del trimestre, vale la pena destacar el cifrador Petrwrap, utilizado por los hackers para lanzar ataques selectivos contra organizaciones. Las estadísticas muestran que este tipo de ataque ha estado ganando popularidad recientemente.

Países-fuente de ataques web: TOP 10

Esta estadística muestra la distribución según país de las fuentes de ataques web bloqueados por los productos de Kaspersky Lab en los equipos de los usuarios (páginas web con redirecciones a exploits, sitios con exploits y otros programas maliciosos, centros de administración de botnets, etc.). Hacemos notar que cada host único puede ser fuente de uno o más ataques web.

Para determinar el origen geográfico de los ataques web se usó el método de comparación del nombre de dominio con la dirección IP real donde se encuentra el dominio dado y la definición de la ubicación geográfica de la dirección IP (GEOIP).

El primer trimestre de 2017 las soluciones de Kaspersky Lab neutralizaron 479 528 279 ataques lanzados desde recursos de Internet ubicados en 191 países del mundo. Se registraron 79 209 775 direcciones URL únicas bloqueadas por el antivirus web.

Distribución por países de las fuentes de ataques web, primer trimestre de 2017

Holanda (38%) fue el líder por el número de fuentes de ataque. Estados Unidos (30%), que fue líder por mucho tiempo, resultó en el segundo lugar, aunque su participación casi no bajó en comparación con los índices de 2016. En la tercera posición, a gran distancia, está Alemania (9%).

Rusia (4%) Y Francia (3%) ocupan los puestos cuarto y quinto respectivamente.

Países en los cuales los usuarios han estado bajo mayor riesgo de infectarse mediante Internet

Para evaluar el riesgo de infección con malware a través de Internet al que están expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado con qué frecuencia durante el año los usuarios de los productos de Kaspersky Lab en cada país se toparon con la reacción del antivirus web. Los datos obtenidos son el índice de la agresividad del entorno en el que funcionan los equipos en diferentes países.

Recordamos al lector que, a partir de este trimestre, la calificación tomará en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware. En los cálculos ignoraremos las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, tales como RiskTool y programas publicitarios.

| País* | % de usuarios atacados** |

|

| 1 | Argelia | 37,67 |

| 2 | Bielorrusia | 33,61 |

| 3 | Túnez | 32,04 |

| 4 | Ucrania | 31,98 |

| 5 | Kazajstán | 29,96 |

| 6 | Azerbaiyán | 29,95 |

| 7 | Albania | 29,80 |

| 8 | Bangladesh | 29,51 |

| 9 | Catar | 29,41 |

| 10 | Armenia | 29,02 |

| 11 | Grecia | 28,21 |

| 12 | Moldavia | 27,46 |

| 13 | Venezuela | 27,37 |

| 14 | Kirguistán | 27,02 |

| 15 | Vietnam | 26,87 |

| 16 | Rusia | 26,67 |

| 17 | Marruecos | 25,65 |

| 18 | Sri Lanka | 25,42 |

| 19 | Brasil | 25,10 |

| 20 | Serbia | 24,18 |

La presente estadística contiene los veredictos de detección del módulo web del antivirus, proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10.000).

**Porcentaje de usuarios únicos que fueron víctimas de ataques web realizados por malware, del total de los usuarios únicos de los productos de Kaspersky Lab en el país.

En promedio, durante el trimestre, un 20,05% de los equipos de los usuarios de Internet en el mundo sufrió por lo menos una vez un ataque malicioso web de la clase Malware.

Geografía de los ataques de malware bancario en el primer trimestre de 2017

(porcentaje de usuarios atacados)

Entre los países más seguros para navegar en Internet se encontraban Luxemburgo (14,4%), Alemania (13,9%), Noruega (13,83%), Sudáfrica (12,5%), Estados Unidos (10,56%), Uganda (10,29%) y Japón (9,18%).

Amenazas locales

Un indicador crucial es la estadística de infecciones locales de los equipos de los usuarios. En estos datos se enumeran los objetos que entraron en el equipo infectando archivos o memorias extraíbles, o aquellos que inicialmente entraron en forma velada (por ejemplo los programas incluidos en los instaladores complejos, archivos cifrados, etc.).

En este apartado analizaremos los datos estadísticos obtenidos durante el funcionamiento del antivirus que escanea los archivos en el disco duro en el momento de su creación o lectura, y los datos del escaneo de diferentes memorias extraíbles.

El primer trimestre de 2017 nuestro antivirus para archivos detectó 174 989 956 diferentes programas nocivos y potencialmente indeseables.

Países en que los equipos de usuarios estuvieron expuestos al mayor riesgo de infección local

Para cada uno de los países hemos calculado qué porcentaje de usuarios de los productos de Kaspersky Lab se ha topado con las reacciones del antivirus de ficheros durante el periodo que abarca el informe. La presente estadística refleja el nivel de infección de las computadoras personales en diferentes países del mundo.

La calificación tomará en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware. En los cálculos ignoraremos las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, tales como RiskTool y programas publicitarios.

| País* | % de usuarios atacados** | |

| 1 | Yemen | 54,84 |

| 2 | Afganistán | 54,27 |

| 3 | Uzbekistán | 53,80 |

| 4 | Tayikistán | 51,32 |

| 5 | Etiopía | 50,87 |

| 6 | Yibuti | 50,03 |

| 7 | Argelia | 49,38 |

| 8 | Vietnam | 49,15 |

| 9 | Turkmenistán | 48,39 |

| 10 | Ruanda | 47,57 |

| 11 | Mongolia | 47,25 |

| 12 | Somalia | 46,96 |

| 13 | Siria | 46,96 |

| 14 | Bangladesh | 46,64 |

| 15 | Irak | 46,59 |

| 16 | Sudán | 46,35 |

| 17 | Nepal | 46,19 |

| 18 | Kazajistán | 46,00 |

| 19 | Laos | 45,39 |

| 20 | Bielorrusia | 43,45 |

La presente estadística contiene los veredictos de detección de los módulos OAS y ODS del antivirus, proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos. Hemos tomado en cuenta los programas maliciosos encontrados directamente en los equipos de los usuarios o en las memorias extraíbles conectadas a éstos: memorias USB, tarjetas de memoria de cámaras, teléfonos y discos duros externos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10 000).

**Porcentaje de usuarios únicos en cuyos equipos se bloquearon amenazas locales de la clase malware, del total de usuarios de productos de Kaspersky Lab en el país.

En promedio, en el mundo por lo menos una vez durante el tercer trimestre se detectaron amenazas locales de la clase Malware en el 23,63% de los equipos de los usuarios. La puntuación de Rusia en este ranking fue del 30,51%.

Países con el menor nivel de infección: Polonia (14,85%), Singapur (12,21%), Italia (13,30%), Francia (11,15%), Australia (10,51%), Reino Unido (9,08%), Canadá (8,66%), República Checa (7,83%), Estados Unidos (7,57%), Dinamarca (6,35%), Japón (6,18%).

Desarrollo de las amenazas informáticas en el primer trimestre de 2017 Estadística