Resumen de noticias

Desde principios de 2020, debido a la epidemia del Coronavirus, COVID-2019, la vida se ha trasladado casi por completo a Internet: todo el mundo ahora trabaja, estudia, compra y se divierte en línea. Esto se reflejó en los blancos de los ataques DDoS: el primer trimestre se vieron afectados los recursos de más demanda: sitios web de organizaciones médicas, servicios de entrega a domicilio, plataformas de juegos y de educación.

Así, a mediados de marzo, los atacantes intentaron desactivar el sitio web del Departamento de Salud de EE. UU.. Al parecer, el objetivo del ataque era privar a los ciudadanos del acceso a los datos oficiales sobre la epidemia y las medidas adoptadas contra ella: mientras se realizaba el ataques DDoS, personas desconocidas también propagaron en las redes sociales, a través de SMS y correo electrónico desinformación acerca de que Estados Unidos introduciría una cuarentena a nivel nacional. El intento fracasó: el sitio web del Departamento de Salud continuó funcionando, a pesar del aumento de la carga de trabajo.

La gran red de hospitales públicos de París – Hopitaux de Paris fue víctima de otro ataque DDoS. Los atacantes intentaron deshabilitar la infraestructura de las instituciones médicas. Como resultado del ataque, los empleados del hospital que trabajan de forma remota no pudieron utilizar durante cierto tiempo los programas de trabajo y el correo electrónico corporativo. Sin embargo, los cibercriminales no lograron paralizar a toda la organización.

Los servicios de comida a domicilio Lieferando (Alemania) y Thuisbezorgd (Países Bajos) se encontraron en una situación más delicada. Los ataques DDoS hicieron que ambas compañías aceptaran los pedidos, pero no pudieran procesarlos. Las empresas tuvieron que devolver el dinero a los clientes. Al mismo tiempo, los ciberdelincuentes que atacaron a Lieferando exigieron 2 BTC por detener el ataque DDoS (un poco más de 13 mil dólares al momento de escribir este artículo).

La plataforma bávara de enseñanza a distancia Mebis sufrió un ataque el primer día de aprendizaje a distancia. En particular, el servicio mediante el cual los maestros tenían que intercambiar materiales de enseñanza, tareas y exámenes con los escolares, no estuvo disponible durante varias horas.

Los juegos en línea, cuya popularidad también aumentó debido a la cuarentena, también fueron el blanco de varios ataques. En particular, los ciberdelincuentes atiborraron con tráfico basura los servidores de la plataforma Battle.net y el juego Eve Online: este último no tuvo paz durante 9 días. Tambien se atacaron los recursos de la compañía Wargaming: los jugadores de World of Tanks, World of Warships y otros proyectos experimentaron problemas con la velocidad de los servidores durante varios días. Es cierto que los usuarios escépticos afirman que los problemas no estaban relacionados en absoluto con los ataques.

A fines de marzo, las autoridades australianas notificaron sobre un ataques DDoS que afectó al portal de servicios sociales MyGov, pero un par de horas después de la fuerte declaración se vieron obligados a admitir que fue error. En realidad, el sitio no fue capaz de soportar la afluencia de solicitudes reales de ciudadanos que quedaron sin trabajo como resultado de la epidemia.

Además de los ataques DDoS directa o indirectamente relacionados con la situación epidemiológica en el mundo, los ataques por motivos políticos continuaron este trimestre. Por ejemplo, en la segunda quincena de enero, personas desconocidas hicieron dos intentos de deshabilitar sitios gubernamentales y servicios de emergencia en Grecia. Entre los recursos que dejaron de funcionar por un tiempo, se encontraban los sitios del primer ministro, varios ministerios, el servicio de bomberos y la policía del país. La responsabilidad por el primer ataque la reclamó el grupo turco Anka Neferler Tim, pero las autoridades griegas parecen no tener prisa en llegar a conclusiones finales, sobre todo porque los artífices del segundo ataque decidieron quedar en el anonimato.

En los Estados Unidos, las próximas elecciones presidenciales se celebrarán en 2020, y sus preparativos, como siempre, van acompañados de ataques DDoS. Así, a principios de febrero, sufrió un ataque el servicio de registro de votantes de Estados Unidos. Los atacantes utilizaron la técnica PRSD (PseudoRandom Subdomain Attack, Ataque a subdominios pseudoaleatorios): enviaron muchas solicitudes a subdominios inexistentes del sitio. Sin embargo, el intento de DDoS falló, porque el recurso estaba protegido contra ataques de este tipo.

Los atacantes no dejaron de lado a las organizaciones financieras. En febrero, sufrieron complejos ataques DDoS los sitios de intercambio de criptomonedas OKEx y Bitfinex. El primero afirma que fue capaz de controlar el incidente sin causar pérdidas a los clientes, el segundo se vio obligado a desconectarse durante una hora. Según la directiva de Bitfinex, la pausa fue necesaria para instalar una protección especializada. A pesar de la similaridad de los incidentes, se desconoce si están relacionados entre sí.

El sitio de intercambio de criptomonedas Bitmex también declaró haber sufrido ataques DDoS, por segunda vez este trimestre. Los problemas con el acceso al servicio coincidieron con una fuerte caída en la tasa de bitcoin, lo que provocó una ola de sospechas entre sus clientes. Algunos de ellos creen que el sitio de intercambio quedó intencionalmente fuera de línea para ahorrase dinero. Más tarde, Bitmex prometió pagar una compensación, pero solo a 156 usuarios que perdieron tratos en el par ETH – USD.

Como en el último trimestre, en las noticias se supo de ataques de extorsión realizados en nombre de grupos APT conocidos. A fines de febrero, instituciones financieras australianas recibieron mensajes en los que les exigían grandes sumas en la criptomoneda Monero. Los atacantes se identificaron como el grupo Silence y amenazaron con lanzar ataques DDoS si no se hacía el pago. Anteriormente, empresas de Singapur, Turquía, Sudáfrica y algunos otros países habían recibido mensajes con amenazas similares. En varias ocasiones, los extorsionistas se autodenominaron Cozy Bear, Fancy Bear, Anonymous, Carbanak y Emotet, con la expectativa de que la víctima buscara en Google los nombres y temiera oponerse a atacantes tan conocidos.

A diferencia de los grupos internacionales de ransomware, un adolescente de Odessa, quien lanzó el año pasado un ataque DDoS contra una empresa que se negó a cooperar, fue capturado por agentes de la ley ya en enero de 2020. El joven trató de obligar a un proveedor ucraniano de Internet a proporcionarle información sobre uno de los suscriptores, pero no logró su objetivo y decidió desactivar la red de la compañía. Vale decir que el ataque fue bastante potente.

En general, el último trimestre fue generoso en arrestos. En febrero, en Estados Unidos la policía detuvo a Arthur Dam, quien había llevado a cabo cuatro ataques DDoS contra el sitio web del candidato al congreso Bryan Caforio en 2018. Como resultado, el sitio web dejó de estar disponible por un total de 21 horas. La fiscalía señala que la esposa de Dam trabajó para la rival de Caforio, Katie Hill, quien finalmente ganó las elecciones.

Otro delincuente que atacó la tienda en línea de una gran empresa de Cherepovets a mediados de marzo fue detenido en Krasnodar. El criminal ocultó cuidadosamente la fuente del ataque DDoS, pero la policía logró resolverlo. Como admitió el detenido, de esta manera tan poco ortodoxa quería ofrecer sus servicios de la protección contra ataques DDoS a la compañía. Sin embargo, la idea fracasó incluso antes del arresto: no pudo “derrumbar” el sitio.

Este habitante de Krasnodar no es el único “agente doble” en el mundo de DDoS. En Nueva Jersey, Tucker Preston, fundador de BackConnect, una compañía especializada en protección contra ataques DDoS, admitió haber cometido un delito similar. Desde diciembre de 2015 hasta febrero de 2016, Prieston contrató a terceros para bombardear con tráfico de basura una organización no nombrada, cuyos servidores se encuentran en Nueva Jersey. Por este delito puede pasar hasta 10 años en prisión y debe pagar una multa de 250 mil dólares.

Los propietarios de uno de los sitios web a través de los cuales supuestamente se llevan a cabo ataques DDoS personalizados también corren el riesgo de incurrir en grandes gastos. El recurso ha sido demandado por la compañía Ubisoft, que sigue luchando contra los ataques DDoS lanzados contra los servidores del juego Tom Clancy’s Rainbos Six. Según el desarrollador, el sitio que ofrece probar la seguridad de los recursos del cliente se especializa en ataques a sitios de juegos. El demandante exige cerrarlo y que los propietarios compensen el costo del daño a la empresa.

Tendencias del trimestre

Han sucedido muchas cosas imprevistas desde el comienzo del año: la pandemia de infección por Coronavirus ha afectado muchas cosas en el mundo, entre ellas al mercado de DDoS. A diferencia de lo que pronosticamos en el último informe, en el primer trimestre de 2020 observamos un aumento significativo tanto en el número de ataques DDoS como en su calidad. En comparación con el período cubierto por el informe anterior, el número de ataques se duplicó y, en comparación con el primer trimestre de 2019, creció en un 80%. Además, los ataques se hicieron más largos: observamos un claro aumento tanto en el promedio como en el máximo de la duración de los ataques. El primer trimestre de cada año se caracteriza por un cierto aumento en la actividad de DDoS, pero no esperábamos este ritmo.

Comparación del número total de ataques DDoS en el primer trimestre de 2020, así como en el primer y cuarto trimestre de 2019. Se toman como 100% los datos del primer trimestre de 2019 (descargar)

Duración de los ataques DDoS en el primer trimestre de 2020, así como en el primer y cuarto trimestre de 2019. Se toman como 100% los datos del primer trimestre de 2019 (descargar)

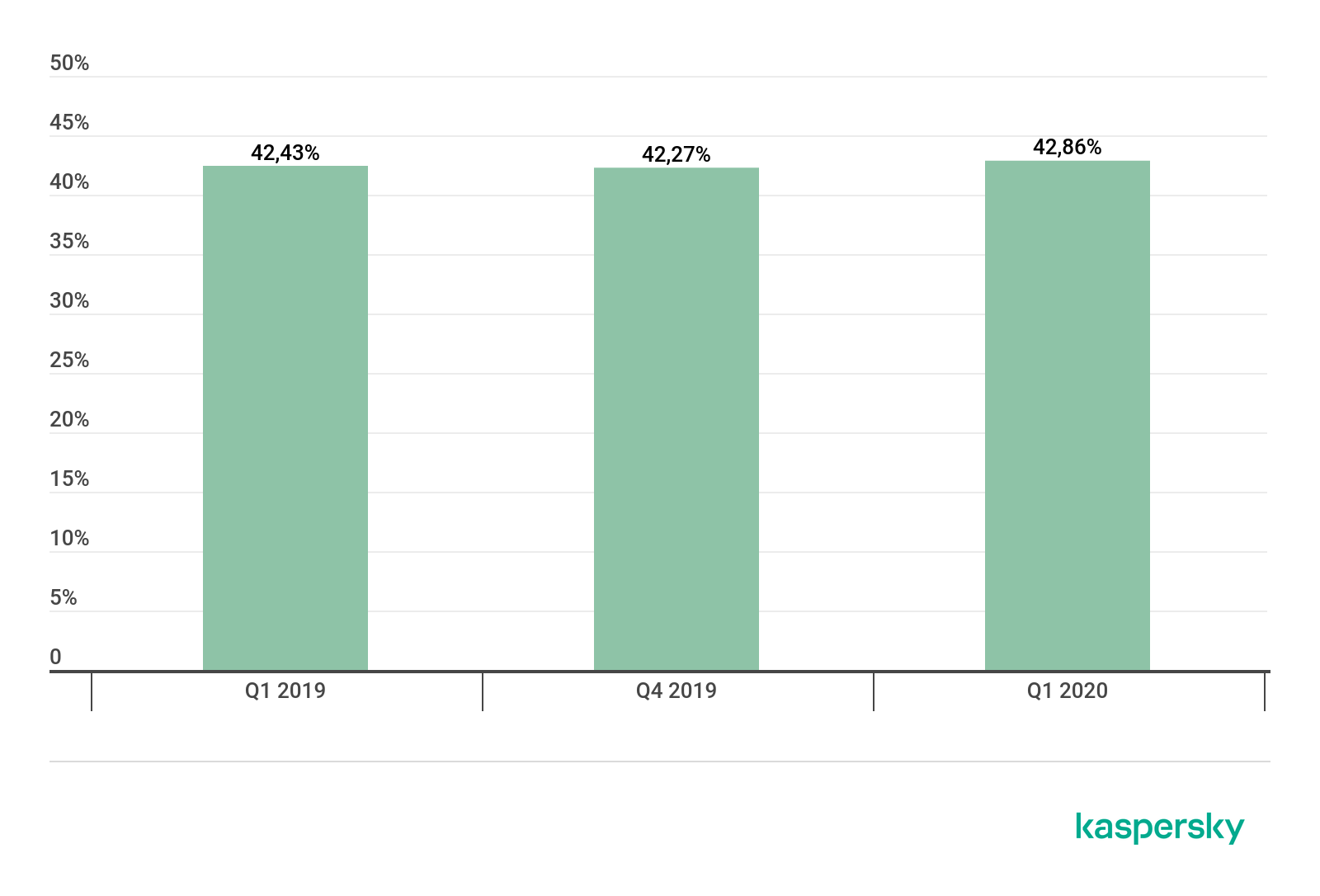

En el contexto del crecimiento general, la proporción de ataques inteligentes se mantuvo casi sin cambios durante el año pasado, y en el primer trimestre de 2020 se mantuvo al nivel del mismo período en 2019, representando cerca del 42%. Esto puede indicar que ha aumentado el interés por los ataques DDoS tanto entre profesionales como aficionados: el número de ataques en general y ataques inteligentes en particular está creciendo al mismo ritmo, por lo que la proporción no cambia.

Proporción de ataques inteligentes, del total de ataques DDoS en el primer trimestre de 2020, así como en el primer y cuarto trimestres de 2019 (descargar)

Es interesante observar que la cantidad de ataques DDoS a recursos web educativos y administrativos se ha triplicado en comparación con el mismo período en 2019. Además, tales ataques en el primer trimestre de 2020 representaron el 19% del número total de incidentes, mientras que hace un año solo representaban el 11%.

El aumento del interés de los ciberdelincuentes en dichos recursos puede estar asociado con la propagación de la infección por coronavirus, lo que ha hecho que los servicios de educación a distancia y las fuentes oficiales de información sean más populares. Desde principios de 2020, la epidemia ha afectado a todos los sectores. Es lógico suponer que también afecta al mercado de ataques DDoS. Además, en el futuro cercano, este efecto puede profundizarse aún más.

Aunque por la inestable situación del mundo es difícil hacer predicciones, suponemos no se reducirá el número de ataques: muchas organizaciones ahora están cambiando al modo de operación remoto y, por lo tanto, el conjunto de objetivos rentables para el ataque está cambiando. Si antes, en la mayoría de los casos el objetivo eran los recursos públicos de las empresas, ahora los elementos clave de la infraestructura, como las puertas de enlace VPN corporativas o los recursos web no públicos, como el correo o las bases de conocimientos corporativas pueden estar en riesgo. Esto abre nuevos nichos para los organizadores de ataques y también puede conducir al crecimiento del mercado DDoS.

Estadísticas

Metodología

Kaspersky Lab tiene años de experiencia en la lucha contra las amenazas cibernéticas, entre ellas los ataques DDoS de diversos tipos y grados de complejidad. Los expertos de nuestra empresa realizan un seguimiento constante de las actividades de las botnets con la ayuda del sistema DDoS Intelligence.

El sistema DDoS Intelligence es parte de la solución Kaspersky DDoS Protección y realiza la interceptación y el análisis de los comandos que llegan a los bots desde los servidores de administración y control. Al mismo tiempo, ejecuta la protección sin esperar a que algún dispositivo del usuario se infecte, o a que se ejecuten los comandos de los delincuentes.

Este informe contiene la estadística de DDoS Intelligence correspondiente al primer trimestre de 2020.

En este informe consideraremos como un ataque DDoS aislado (es decir, un solo ataque) aquel cuya pausa entre periodos de actividad no supere las 24 horas. Por ejemplo, si un solo recurso sufrió ataques de la misma botnet y la pausa entre ellos fue de 24 horas o mayor, los consideraremos como dos ataques. También se consideran ataques diferentes los lanzados contra un solo recurso, pero ejecutados por bots de diferentes botnets.

La ubicación geográfica de las víctimas de los ataques DDoS y los servidores desde donde se enviaron las instrucciones se determinan por sus direcciones IP. El número de blancos únicos de ataques DDoS en este informe se calcula según el número de direcciones IP únicas de la estadística trimestral.

La estadística de DDoS Intelligence se limita a las botnets detectadas y analizadas por Kaspersky Lab. También hay que tener en cuenta que las botnets son solo uno de los instrumentos con los que se realizan ataques DDoS, y que los datos que se presentan en este informe no abarcan todos los ataques ocurridos durante el periodo indicado.

Resultados del trimestre

- En el primer trimestre de 2020, la mayoría de los servidores de comando todavía están registrados en los Estados Unidos (39,93%), mientras que la mayoría de los bots están en Brasil.

- En general, la dinámica del número de ataques resultó ser muy similar a los indicadores del trimestre anterior, con picos de más de 230 ataques el 14 y 15 de febrero, y una disminución a 16 ataques el 25 de enero.

- Se llevaron a cabo más ataques DDoS los lunes, y los atacantes descansaron con mayor frecuencia los miércoles.

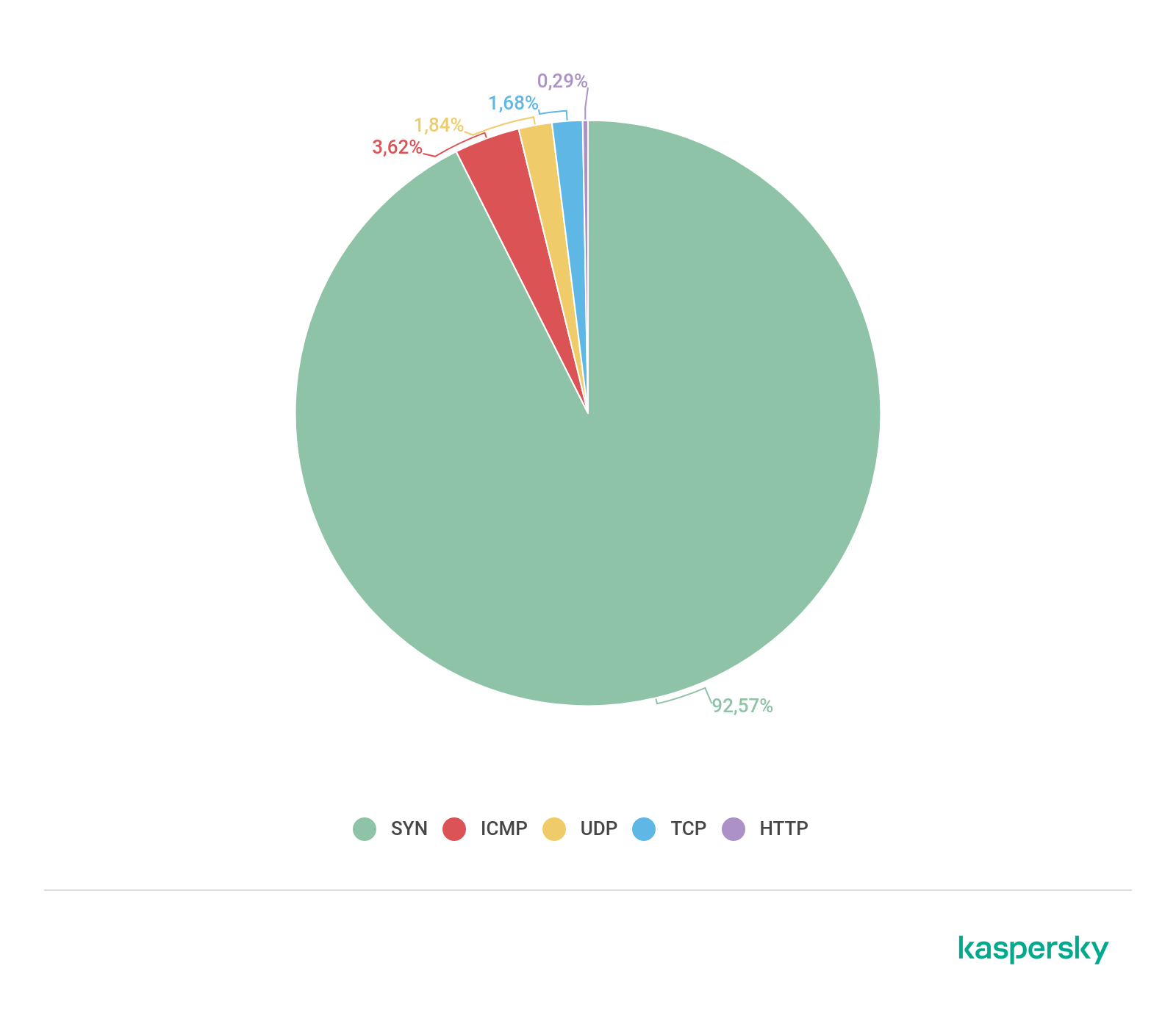

- La inundación SYN sigue siendo el tipo de ataque más popular (e incluso consolida su posición con el 92,6% de todos los ataques), y los ataques ICMP inesperadamente desplazaron al resto de los tipos y quedaron en segundo lugar.

- Las botnets de Windows siguen ganando popularidad: la proporción de ataques que las utilizan ha crecido en 3 pp hasta el 5,64%.

Geografía de direcciones IP únicas utilizadas en ataques

Este trimestre, decidimos prestar atención a la distribución por país de los bots que componen las botnets. Para hacerlo, analizamos la ubicación de las direcciones IP únicas desde donde se lanzan ataques contra nuestras trampas.

El primer lugar entre los diez principales países con el mayor número de bots es Brasil: aquí se concentra el 12,25% de las direcciones IP únicas. El segundo lugar, menos de un punto porcentual por detrás, lo ocupa China (11,51%), y el tercero, con un margen mucho más amplio, Egipto (7,87%). Los países restantes del TOP-10 cubren del 6,5 al 2,5% del número total de direcciones IP de bots. La calificación también incluye a varios países asiáticos (Vietnam con 6,41% en cuarto lugar, Taiwán con 3,96% en el séptimo, India con 3,65% en el octavo, Irán en el quinto con 5,56%, Rusia en el sexto con 4,65% y Estados Unidos en el noveno con 3,65%). Cierra el TOP 10 Turquía, donde está el 2,86% de las direcciones únicas desde donde se realizaron los ataques.

Distribución de botnets por país, primer trimestre de 2020 (descargar)

Es curioso que esta distribución solo se correlacione en parte con las estadísticas de ataque. Si China ha ocupado durante mucho tiempo y firmemente los primeros lugares en la clasificación en términos de número de ataques, y Vietnam a menudo se encuentra entre los diez primeros, en contraste el líder de la clasificación en términos de número de IP únicas, Brasil, solo una vez ingresó a los veinte primeros en el último año, obteniendo el puesto 20 el primer trimestre de 2019. Más a menudo aparece en la tercera docena de países, al igual que Irán, que ocupa el quinto puesto por el número de bots. En cuanto a Egipto (tercer lugar por el número de bots), los ataques procedentes de este país se registran muy raramente, por lo que, como regla, ni siquiera entra en el TOP-30.

Distribución geográfica de botnets

Mientras que los dispositivos de ataque individuales se encuentran sobre todo en América del Sur, Asia y Oriente Medio, los servidores de comando, como en el trimestre anterior, se registran con mayor frecuencia en los Estados Unidos y Europa. El primer lugar por el número de servidores de control todavía está ocupado por EE. UU., país donde en el primer trimestre de 2020 se registró casi el 40% de su número total (esto es 18,5 puntos porcentuales menos que a fines del año pasado). El segundo lugar lo ocupan los Países Bajos, que subieron desde el octavo, y el tercero le corresponde a Alemania, que en el último trimestre no estaba en el TOP 10. Las participaciones de estos países por el número de servidores de comando son 10,07% y 9,55%, respectivamente. Como vimos más arriba, de los primeros tres en términos de la cantidad de servidores de comando, solo en EE. UU. se observa una cantidad significativa de bots propiamente dichos.

El cuarto lugar por el número de servidores de comando también está ocupado por un país europeo, esta vez Francia (8,51%), que subió 2 posiciones. China mostró exactamente la dinámica opuesta, al caer del 3er lugar al 5to (3,99% en comparación con el 9,52% del cuarto trimestre de 2019). Canadá ocupó el sexto lugar (2,95%), subiendo desde el noveno, y el séptimo fue compartido por Rusia, que regresó a los diez primeros después del receso trimestral, Rumania y el recién llegado a esta calificación: Croacia. Cada uno de estos países representa el 2,43% del número total de servidores de comando. Cierra el TOP 10 otro debutante, Singapur, con un 2,08%.

Distribución de los servidores de administración de botnets por país, primer trimestre de 2019 (descargar)

Dinámica del número de ataques DDoS

La dinámica del número de ataques en el primer trimestre de 2020 es en muchos aspectos similar a la que vimos a fines de 2019. Las tasas máximas no superaron los 250 ataques por día (los días más álgidos fueron el día de SanValentín, es decir, el 14 y 15 de febrero (242 y 232 ataques, respectivamente), como también el 3 y 10 del mismo mes. Los días más tranquilos del trimestre fueron el 25 de enero y el 18 de marzo, cuando el número de ataques no llegó a 20 por día (recuerde, el día más tranquilo del cuarto trimestre de 2019, solo se registraron 8 ataques).

Dinámica del número de ataques DDoS en el primer trimestre de 2019 (descargar)

En el último trimestre, aumentó de forma significativa (en casi 4 puntos porcentuales) el número de ataques realizados los lunes. Si en el período de informe anterior este día representaba solo cerca del 14% de los ataques, ahora este indicador ha aumentado a casi el 18%. El día más tranquilo del trimestre fue el miércoles (un poco más del 11% de los ataques, que es 3,7 pp menos que en el trimestre anterior), muy poco (1,5 pp) por detrás de la intensidad de los ataques del anti-líder de la calificación anterior, el día jueves

Distribución de ataques DDoS por día de la semana, cuarto trimestre de 2019 y primer trimestre de 2020 (descargar)

Tipos de ataques DDoS

En el último trimestre, hubo cambios notables en la distribución de los ataques DDoS por tipo: la inundación ICMP ganó 2 puntos porcentuales y con confianza pasó del último lugar al segundo (3,6% versus 1,6% en el período cubierto por el informe anterior). En consecuencia, la inundación HTTP con las tasas más bajas desde enero de 2019 (solo del 0,3%) resultó estar en el último lugar. Las inundaciones UDP y TCP han cambiado una vez más de lugar. Solo las posiciones de liderazgo de los ataques SYN se mantuvieron sin cambios, con una proporción que continuó creciendo y alcanzó un récord del 92,6% durante el período de observación (el récord anterior se estableció un trimestre antes con 84,6%).

Distribución de ataques DDoS por tipo, primer trimestre de 2019 (descargar)

Las botnets de Windows se están volviendo cada vez más populares: si en el último período de informes estuvieron solo 0,35 pp por encima de sus congéneres para Linux, este trimestre su índice fue mayor al 3 pp (crecimiento del 2,6% al 5,64% de los ataques). Sin embargo, aún están lejos de ser una competencia seria: 9 de cada 10 ataques todavía se llevan a cabo desde las botnets de Linux (94,36%).

Proporción de ataques de botnets de Windows y Linux, cuarto trimestre de 2019 y primero de 2020 (descargar)

Conclusiones

El primer trimestre de 2020 no trajo conmociones significativas. En el TOP 10 de los países con mayor cantidad de servidores de comando, aparecieron dos recién llegados, Croacia y Singapur, mientras que Rumania y Alemania regresaron. Hubo cierto crecimiento en las botnets de Windows y las inundaciones de ICMP, que, sin embargo, no afectaron significativamente la imagen general. Solo la distribución de los ataques por día de la semana ha cambiado sustancialmente, lo que, por otra parte, solo es un indicio de la redistribución de los esfuerzos, y no de cambios cuantitativos. El aumento del número de ataques DDoS en el día de San Valentín, que fue seguido de una pausa, también es un fenómeno estacional predecible.

Ataques DDoS en el primer trimestre de 2020