En los últimos meses se han visto pocas cosas interesantes entre los gusanos escritos en Java y lenguajes de script como JavaScript y VBScript. Esto se debe principalmente a la poca habilidad de los escritores de virus, cuyas creaciones no ha sido nada memorables. Pero un par de ejemplares de malware llamaron nuestra atención; su complejidad demuestra el hecho de que los profesionales también pueden involucrarse en este tipo de ataques.

Los productos Kaspersky Lab detectan estos gusanos especiales como Worm.JS.AutoRun y Worm.Java.AutoRun. También los detecta con métodos heurísticos como HEUR:Worm.Script.Generic y HEUR:Worm.Java.Generic, respectivamente.

Ambos gusanos tienen tres características clave en común: un alto nivel de ofuscación, una carga explosiva esencial del tipo de puerta trasera y métodos similares de propagación. Ambos gusanos se propagan copiándose a sí mismos y al archivo de configuración autorun.inf en las carpetas raíz de cantidades razonables de dispositivos de almacenamiento removibles y discos de la red. La infección se propaga si estos dispositivos infectados se abren en otros equipos. Después de infectar el sistema operativo, y habiéndose establecido en el ordenador de la víctima, los programas maliciosos lanzan su carga explosiva principal.

Durante meses, la cantidad de gusanos AutoRun que se detectaron en los ordenadores de los usuarios de Kaspersky Lab se mantuvo relativamente constante. Según los datos de la Kaspersky Security Network, la mitad de todos los gusanos de script se propagan a sí mismos con este método. Pero los gusanos de Java no suelen difundirse de esta manera. Sin embargo, durante los últimos meses hemos visto un notable aumento en la cantidad de nuevas modificaciones de Worm.Java.AutoRun.

Niveles de detección de los gusanos de script únicos, gusanos de script Autorun y gusanos

de script AutoRun detectados con métodos heurísticos, abril 2012 – mayo 2013

Niveles de detección de gusanos de Java, gusanos AutoRun de Java y gusanos

AutoRun de Java detectados con métodos heurísticos, agosto 2011 – mayo 2013

Ambos gusanos son polimórficos: modifican sus cuerpos cuando se propagan, dificultando así su detección. Esta es una de las razones por las que se han vuelto tan prominentes en comparación con los gusanos “comunes”.

Estos son nuestros hallazgos.

Worm.Java.AutoRun

No hay muchos programas maliciosos basados en Java para PCs, y los gusanos son muy inusuales. Por eso hicimos un análisis detallado de este ejemplar.

El gusano se despliega a sí mismo en el equipo infectado tomando la forma de cuatro archivos:

- Archivo comprimido Java: el componente principal; su nombre cambia en cada intento de infección. Se encuentra en la carpeta de archivos temporales del usuario %%TEMP%jar_cache*.tmp.

- Autorun.inf: archivo de configuración que asegura que el gusano se ejecute de forma automática cuando se abre un dispositivo de memoria externa o un disco de red.

- Archivo DLL: un DLL auxiliar (Win 32) que se encarga de parte de la tarea de propagación. El nombre de este archivo también varía: se define en el momento en el que se infecta el equipo. El DLL se copia en la carpeta temporal del usuario: %TEMP%hsperfdata_%USERNAME%

- Java.exe es un archivo ejecutable legítimo del paquete JAVA preinstalado. El gusano lo utiliza para garantizar que pueda cargarse a sí mismo en la memoria de un equipo infectado. Cuando surge una infección, este archivo ejecutable se copia de %ProgramFiles% a la carpeta temporal del usuario (junto al DLL de arriba) y se le da un nombre asociado con un proceso del sistema, como winlogon, csrss o services. Después se ejecuta usando los parámetros de ejecución del archivo comprimido Java, que es el componente principal.

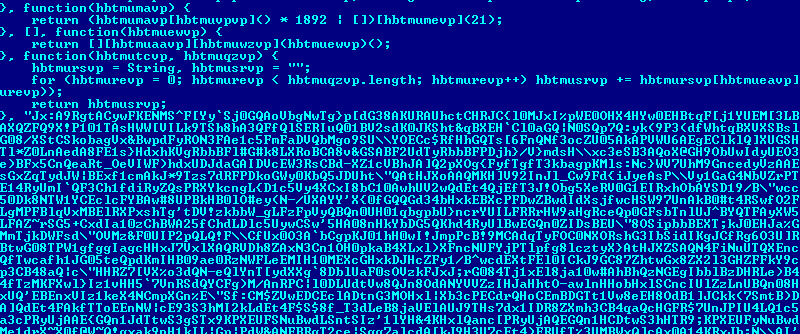

Fragmento del archivo de clase de un archivo comprimido JAVA

Cuando se ejecuta, el archivo comprimido Java extrae un dll de sí mismo, se copia en el catálogo de usuarios temporales y copia el archivo ejecutable Java.exe desde %ProgramFiles% al mismo catálogo, dándole un nombre “de confianza” y haciéndolo correr con los parámetros de ejecución del archivo comprimido Java duplicado. Después, el archivo comprimido Java inyecta la biblioteca de arriba en el proceso que creó para distribuir el gusano a las redes disponibles y dispositivos removibles. El malware ejecutado envía a veces solicitudes a un centro de comando para recibir instrucciones del cibercriminal.

Además de estas peculiaridades, el gusano utiliza fuertes métodos de ofuscación. Aquí se utiliza un empaquetador junto con la ofuscación Zelix KlassMaster. Además, como se menciona arriba, el gusano es polimórfico. Esto hace que a las soluciones antivirus les sea más difícil detectarlo.

Según la Kaspersky Security Network, el gusano está más expandido en India y Malasia. El mapa de abajo muestra su distribución global:

Distribución geográfica de los usuarios protegidos

contra Worm.Java.AutoRun entre enero y mayo de 2013

Según esta información, los productos de Kaspersky Lab comenzaron a detectar al gusano con mayor frecuencia a finales de mayo. La mayoría de estas detecciones estaba relacionada con las modificaciones más recientes del gusano, aquellas que provocaron un aumento repentino en las detecciones. El gusano se sigue distribuyendo a sí mismo en la actualidad, por lo que estamos vigilando su actividad de cerca.

Cantidad de usuarios protegidos contra

Worm.Java.AutoRun entre abril y mayo de 2013

Worm.JS.AutoRun

El modelo de distribución de este gusano utiliza el mismo método que hemos explicado con autorun.inf, servidores FTP, sitios web para compartir archivos, carpetas compartidas y CDs y DVDs quemados en los equipos infectados.

El gusano se multiplica a sí mismo en catálogos y se agrega a la ejecución automática. En ese momento revisa el ambiente en el que se ejecutó. Si el gusano se ejecuta en un equipo no virtual, comienza a buscar herramientas activas de monitorización y protección del equipo. Si las detecta, el gusano hace que dejen de funcionar.

El malware recibe órdenes mediante un archivo descargado desde el centro de comando. Estas instrucciones suelen solicitar que se reúna información de los sistemas infectados. En particular, los cibercriminales quieren que el gusano recolecte información sobre el sistema, el usuario y los programas instalados.

Igual que Worm.Java.AutoRun, este ejemplar está bien codificado y puede cambiar su forma en las diferentes infecciones.

Fragmento del código de Worm.JS.AutoRun

Así como el gusano de Java, este malware está más expandido en el sudeste asiático, aunque esta variante está más activa en Vietnam e Indonesia.

Distribución geográfica de los usuarios protegidos de los ataques

de Worm.JS.AutoRun desde principios de 2013 hasta finales de mayo de 2013

Cantidad de usuarios protegidos de los ataques de Worm.JS.AutoRun

desde principios de 2013 hasta finales de mayo de 2013

En este diagrama puedes ver la cantidad de usuarios protegidos sólo por el método de firma. Muchos más usuarios se protegieron con métodos heurísticos, como se puede ver en el primer diagrama.

Según los datos de la Kaspersky Security Network, el sistema operativo Windows XP es muy popular en los países en los que el gusano está más expandido. Las versiones más recientes de Microsoft piden al usuario que confirme la ejecución de autorun, lo que disminuye el riesgo de infección. Desde Windows 7, sólo los lectores de CD/DVD pueden ejecutarse de forma automática. Autorun está apagado cuando se utilizan dispositivos de almacenamiento externo (como memorias USB).

Para proteger tu equipo de infecciones, te aconsejamos que actualices tus unidades críticas del sistema operativo y las bases de datos antivirus instaladas en tu ordenador. El siguiente artículo de Microsoft contiene indicaciones para programar la función autorun y enlaces para descargar las actualizaciones necesarias: http://support.microsoft.com/kb/967715/es

AutoRun. Recargado.