A mediados de marzo de 2021, observamos dos nuevas campañas de spam. En ambas los mensajes estaban escritos en inglés y contenían archivos adjuntos comprimidos con ZIP, o enlaces a archivos ZIP. Investigaciones posteriores revelaron que ambas campañas tenían como objetivo final la distribución de troyanos bancarios. En la mayoría de los casos, la carga útil era el malware IcedID (Trojan-Banker.Win32.IcedID), pero también hemos visto algunas muestras de QBot (Backdoor.Win32.Qbot, también conocido como QakBot). Durante los picos de la campaña observamos un aumento en la actividad de estos troyanos: más de cien detecciones por día.

IcedID es un troyano bancario capaz de realizar inyecciones web, detectar máquinas virtuales y llevar a cabo otras acciones maliciosas. Consta de dos partes: el descargador y el cuerpo principal, que es el que realiza toda la actividad maliciosa. El cuerpo principal está oculto en una imagen PNG que el descargador descarga y descifra.

QBot también es un troyano bancario. Se trata de un solo ejecutable con una DLL incrustada (cuerpo principal) capaz de descargar y ejecutar módulos adicionales que realizan actividades maliciosas: inyecciones web, recopilación de correos electrónicos, captura de contraseñas, etc.

Ninguna de estas familias de malware es nueva: ya hemos visto su distribución a través de campañas de spam y diferentes descargadores, como el recién retirado Emotet. Sin embargo, en la última campaña hemos observado varios cambios en el troyano IcedID.

Información técnica

Infección inicial

DotDat

A la primera campaña la llamamos “DotDat”. Distribuía archivos adjuntos ZIP que pretendían ser algún tipo de operación cancelada o reclamos de indemnización con los nombres en el siguiente formato: [tipo de documento (opcional)]-[algunos dígitos]-[fecha en formato MMDDYYYY]. Suponemos que las fechas corresponden a los picos de la campaña. Los archivos ZIP contenían un archivo malicioso de MS Excel con el mismo nombre.

El archivo Excel descarga una carga maliciosa a través de una macro (ver detalles más abajo) desde una URL con el siguiente formato [host]/[dígitos].[dígitos].dat, y la ejecuta. La URL se genera durante la ejecución utilizando la función NOW() de Excel. La carga útil es el descargador IcedID (Trojan.Win32.Ligooc) o QBot empaquetado con un empaquetador polimorfo.

Detalles de la macro de Excel (3e12880c20c41085ea5e249f8eb85ded)

El archivo de Excel contiene fórmulas macro ofuscadas de Excel 4.0 para descargar y ejecutar la carga útil (IcedID o QBot). La macro genera la URL de la carga útil y llama la función WinAPI URLDownloadToFile para descargarla.

La macro descarga el descargador de IcedID

Una vez descargada, la carga útil se lanza utilizando la función EXEC y el ejecutable Rundll32 de Windows.

La macro inicia la carga útil

Summer.gif

Los correos electrónicos de spam de la segunda campaña contenían enlaces a sitios web hackeados que alojaban archivos maliciosos denominados “documents.zip”, “document-XX.zip”, “doc-XX.zip”, donde XX representa dos dígitos aleatorios. Al igual que en la primera campaña, los archivos contenían un fichero Excel con una macro que descargaba el descargador de IcedID. Según nuestros datos, esta campaña de spam alcanzó su punto máximo el 17/03/2021. En abril, la actividad maliciosa se había desvanecido.

Detalles de la macro de Excel (c11bad6137c9205d8656714d362cc8e4)

Al igual que en el otro caso, en esta campaña se utilizan macrofórmulas de Excel 4.0 y la función URLDownloadToFile. La principal diferencia en el componente de descarga es que la URL se almacena en una celda dentro del archivo malicioso.

Descarga de la carga útil

Aunque la URL parece referirse a un archivo llamado “summer.gif”, la carga útil es un ejecutable, no una imagen GIF. Para ejecutar la carga útil, la macro utiliza las herramientas WMI y regsvr32.

La macro inicia la carga útil

IcedID

Como mencionamos anteriormente, IcedID consta de dos partes: el descargador y el cuerpo principal. El descargador envía algunos datos del usuario (nombre de usuario, dirección MAC, versión de Windows, etc.) al servidor de administración y recibe el cuerpo principal. Antes, el cuerpo principal se distribuía como un shellcode oculto en una imagen PNG. El descargador obtiene la imagen, descifra el cuerpo principal en la memoria y lo ejecuta. El cuerpo principal se mapea a sí mismo en la memoria y comienza a realizar sus acciones maliciosas como inyecciones web, exfiltración de datos al servidor de administración, descarga y ejecución de cargas útiles adicionales, exfiltración de información del sistema y más.

El nuevo descargador de IcedID

Además del aumento de los intentos de infección, los autores de IcedID también introdujeron algunos cambios en el descargador. En versiones anteriores se compilaba como un ejecutable x86 y la configuración del malware tras el descifrado contenía direcciones falsas del servidor de administración. Suponemos que esto se hizo para complicar el análisis de las muestras. En la nueva versión, los actores de la amenaza pasaron de una versión x86 a una x86-64 y eliminaron de la configuración los servidores de administración falsos.

Configuración de la versión antigua del descargador de IcedID

Configuración de la nueva versión

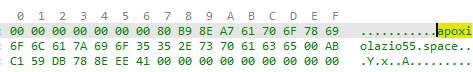

También observamos un pequeño cambio en el cuerpo principal del malware. Aunque se sigue distribuyendo como una imagen PNG, y los métodos de descifrado y comunicación con el servidor de administración siguen siendo los mismos, los autores decidieron no utilizar shellcode. En cambio, el cuerpo principal de IcedID se distribuye como un archivo PE estándar, con algunos datos relacionados con el cargador al principio.

Geografía de los ataques de IcedID

Geografía de las detecciones de descargadores de IcedID, marzo de 2021 (descargar)

Qbot

A diferencia de IcedID, QBot es un solo ejecutable con una DLL incrustada (cuerpo principal) almacenada en la sección PE de recursos. Para realizar la interceptación del tráfico, robar contraseñas, realizar inyecciones web y tomar el control remoto del sistema infectado, descarga módulos adicionales: módulo de inyección web, hVNC (módulo de control remoto), recolector de correo electrónico, capturador de contraseñas y otros. Todos los detalles sobre Qbot, así como los IoC, los datos del marco MITRE ATT&CK, las reglas YARA y los hashes relacionados con esta amenaza están disponibles para los usuarios de nuestros servicios de Inteligencia sobre Amenazas Financieras.

Geografía de los ataques de Qbot

Geografía de los ataques de QBot, marzo de 2021 (descargar)

Indicadores de compromiso

Hashes de archivos (MD5)

Excel con macros

042b349265bbac709ff2cbddb725033b

054532b8b2b5c727ed8f74aabc9acc73

1237e85fe00fcc1d14df0fb5cf323d6b

3e12880c20c41085ea5e249f8eb85ded

Documents.zip

c11bad6137c9205d8656714d362cc8e4

Trojan.Win32.Ligooc

997340ab32077836c7a055f52ab148de

Trojan-Banker.Win32.QBot

57f347e5f703398219e9edf2f31319f6

Dominios/IPs

Apoxiolazio55[.]space

Karantino[.]xyz

uqtgo16datx03ejjz[.]xyz

188.127.254[.]114

Campañas de spam malintencionadas que distribuyen troyanos bancarios