- Evolución de las ciberamenazas en el primer trimestre de 2022

- Evolución de las ciberamenazas en el primer trimestre de 2022. Estadísticas de computadoras personales

- Evolución de las ciberamenazas en el primer trimestre de 2022. Estadísticas de amenazas móviles

La presente estadística contiene los veredictos de detección emitidos por los productos de Kaspersky y proporcionados por los usuarios que dieron su consentimiento para el envío de datos estadísticos.

Cifras del trimestre

Según Kaspersky Security Network, en el primer trimestre de 2022:

- Las soluciones de Kaspersky repelieron 1 216 350 437 ataques contra sitios de Internet en todo el mundo.

- Se registraron 313 164 030 enlaces únicos que activaron el antivirus web.

- En los equipos de 107 848 usuarios único se impidió el lanzamiento de programas maliciosos para robar dinero mediante el acceso en línea a cuentas bancarias.

- Se neutralizaron ataques de troyanos cifradores en los equipos de 74 694 usuarios únicos.

- Nuestro antivirus de archivos detectó 58 989 058 objetos maliciosos y potencialmente no deseados únicos.

Amenazas financieras

Estadísticas de amenazas financieras

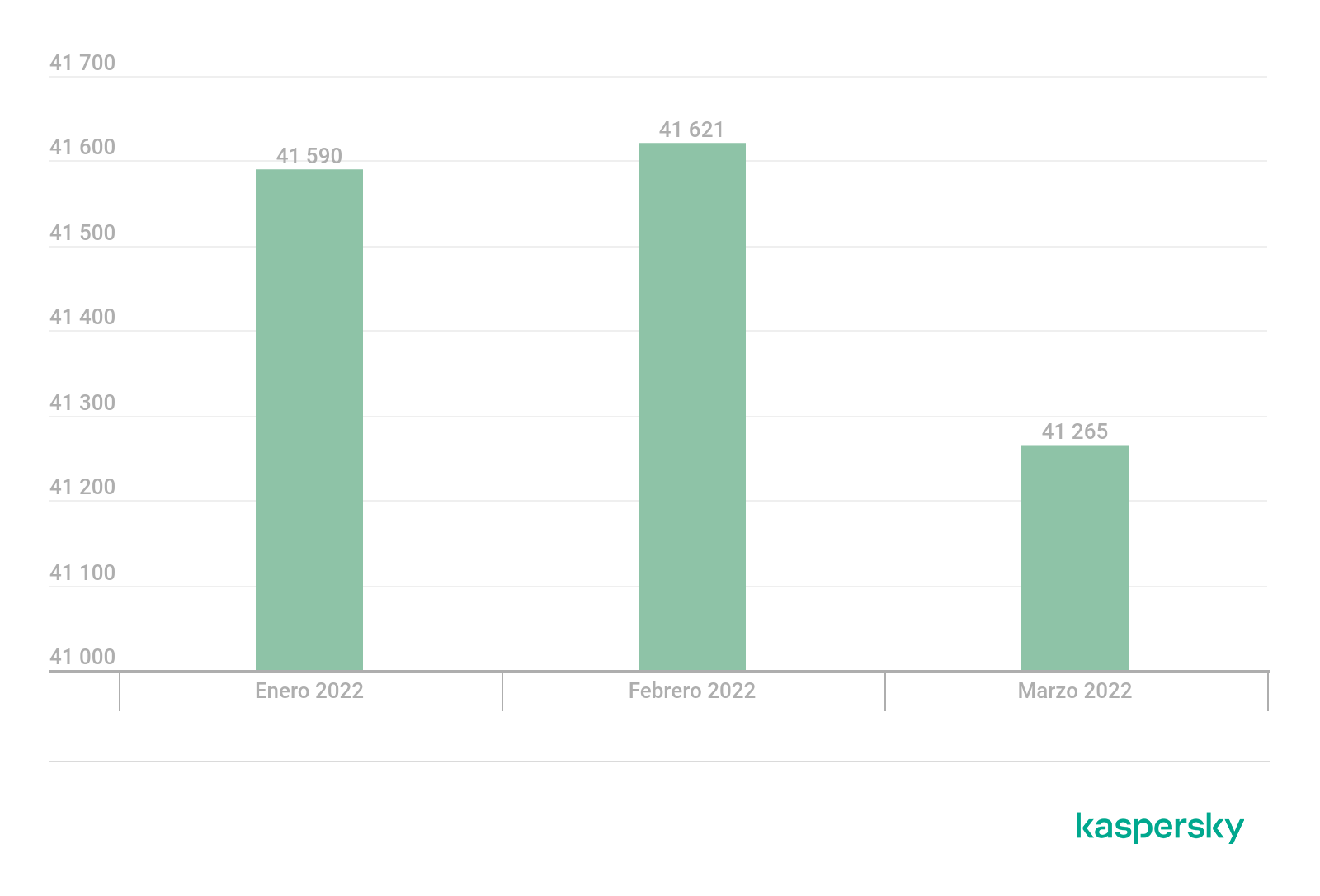

En el primer trimestre de 2022, las soluciones de Kaspersky impidieron la ejecución de uno o más programas maliciosos diseñados para robar dinero de cuentas bancarias en los equipos de 107 848 usuarios únicos.

Número de usuarios únicos atacados por malware financiero, primer trimestre de 2022 (descargar)

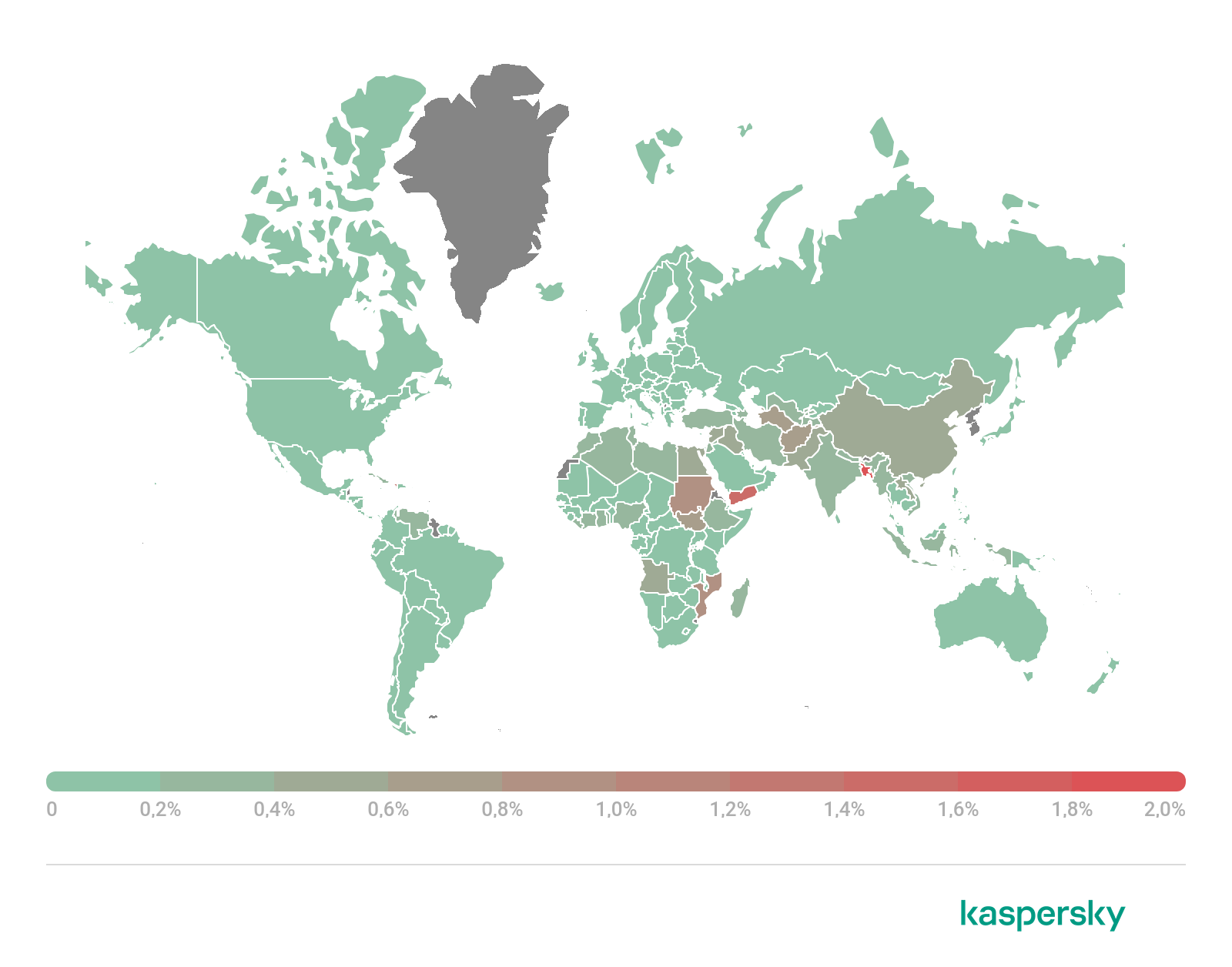

Geografía de los ataques de malware financiero

Para evaluar y comparar el riesgo de infección por troyanos bancarios y programas maliciosos para cajeros automáticos y terminales punto de venta en diferentes países y territorios, hemos calculado la proporción de usuarios de productos de Kaspersky expuestos a esta amenaza en cada país y territorio durante el período de referencia, respecto a todos los usuarios de nuestros productos en un país o territorio determinado.

Geografía de los ataques de malware financiero, primer trimestre de 2022 (descargar)

| País* | %** | |

| 1 | Turkmenistán | 4,5 |

| 2 | Afganistán | 4,0 |

| 3 | Tayikistán | 3,9 |

| 4 | Yemen | 2,8 |

| 5 | Uzbekistán | 2,4 |

| 6 | China | 2,2 |

| 7 | Azerbaiyán | 2,0 |

| 8 | Mauritania | 2,0 |

| 9 | Sudán | 1,8 |

| 10 | Siria | 1,8 |

*En nuestros cálculos, hemos excluido los países donde el número de usuarios de Kaspersky es relativamente pequeño (menos de 10 000).

**Porcentaje de usuarios únicos de Kaspersky expuestos a ataques de malware financiero, respecto al total usuarios únicos de productos de Kaspersky en el país.

TOP 10 de familias de malware bancario

| Nombre | Veredictos | %* | |

| 1 | Ramnit/Nimnul | Trojan-Banker.Win32.Ramnit | 36,5 |

| 2 | Zbot/Zeus | Trojan-Banker.Win32.Zbot | 16,7 |

| 3 | CliptoShuffler | Trojan-Banker.Win32.CliptoShuffler | 6,7 |

| 4 | SpyEye | Trojan-Spy.Win32.SpyEye | 6,3 |

| 5 | Gozi | Trojan-Banker.Win32.Gozi | 5,2 |

| 6 | Cridex/Dridex | Trojan-Banker.Win32.Cridex | 3,5 |

| 7 | Trickster/Trickbot | Trojan-Banker.Win32.Trickster | 3,3 |

| 8 | RTM | Trojan-Banker.Win32.RTM | 2,7 |

| 9 | BitStealer | Trojan-Banker.Win32.BitStealer | 2,2 |

| 10 | Danabot | Trojan-Banker.Win32.Danabot | 1,8 |

* Proporción de usuarios únicos que se toparon con esta familia de malware, del total de usuarios atacados por malware financiero.

En el primer trimestre, el líder de nuestro TOP 10 cambió: el habitual ZeuS/Zbot (16,7%) bajó al segundo puesto y Ramnit/Nimnul (36,5%) se puso a la cabeza. En el tercer puesto está CliptoShuffler (6,7%).

Programas cifradores maliciosos

Principales tendencias y acontecimientos del trimestre

Éxitos de las fuerzas del orden

- En enero, las autoridades policiales rusas detuvieron a varios miembros del grupo REvil. El Servicio Federal de Seguridad de la Federación de Rusia informó que los atacantes habían robado “más de 426 millones de rublos, parte de ellos en criptodivisas, 600 mil dólares estadounidenses, 500 mil euros, así como de equipos informáticos, carteras de criptodivisas que fueron utilizadas para cometer delitos y 20 coches de alta gama comprados con dinero obtenido por medios delictivos”.

- En febrero, un ciudadano canadiense fue condenado a prisión por haber realizado ataques con la herramienta de cifrado NetWalker (también conocida como ransomware Mailto).

- En enero, las autoridades policiales ucranianas detuvieron a un grupo de distribuidores de un programa malicioso no identificado. Más de 50 organizaciones de Estados Unidos y Europa han sido víctimas de los atacantes, según la policía.

HermeticWiper, HermeticRansom, RUransom, etc.

En febrero se descubrió un nuevo malware que realiza ataques destructivos con el objetivo de eliminar archivos. En Ucrania se utilizaron dos programas maliciosos, el troyano de eliminación de datos HermeticWiper y el ransomware de cifrado HermeticRansom, en ciberataques. También en febrero, los sistemas ucranianos fueron atacados por otro troyano, IsaacWiper, y en marzo por un tercero, llamado CaddyWiper. Al parecer, el objetivo de estas familias de malware era inutilizar los equipos infectados, cifrando sus archivos de manera irreversible.

Más adelante los investigadores descubrieron que HermeticRansom cifra los archivos utilizando un algoritmo no persistente, y que es posible descifrar los archivos afectados por este troyano.

En marzo se descubrió la herramienta de cifrado RUransom, diseñada para cifrar archivos en equipos de la Federación de Rusia. Tras el análisis del código malicioso, quedó claro que el desarrollador del malware también pretendía destruir datos, ya que las claves que RUransom genera para cada archivo de la víctima no se guardan en ninguna parte.

Se filtra el código fuente de Conti

El código fuente del criptocifrador Conti, así como los registros del chat del grupo, se han hecho públicos. La filtración se produjo un tiempo después de que el grupo Conti expresara su apoyo a las acciones del gobierno ruso en su página web. Por el momento, no se sabe con exactitud quién publicó los datos. Pero según diversas fuentes, podría haber sido un investigador o un miembro disidente del grupo.

En cualquier caso, la publicación del código fuente del troyano beneficia claramente a otros autores, como ha ocurrido tantas veces antes, por ejemplo, con Hidden Tear o Babuk.

Ataques a dispositivos NAS

Los dispositivos de almacenamiento en red siguen siendo objeto de ataques de cifrado. En enero se produjo una nueva oleada de infecciones de sistemas de almacenamiento QNAP con el troyano Qlocker, tras una pausa de varios meses. También en enero, el nuevo encriptador Deadbolt apareció para infectar dispositivos QNAP, y en febrero también apuntó a dispositivos ASUSTOR.

Se logra descifrar Maze

Las claves maestras de los criptocriminales de Maze, Sekhmet y Egregor se hicieron públicas en febrero. Las claves resultaron ser auténticas, y las añadimos a nuestra utilidad RakhniDecryptor para descifrar archivos afectados por estos famosos troyanos cifradores. La utilidad está disponible en el sitio web de nuestro proyecto NoRansom, así como en el sitio web del proyecto internacional NoMoreRansom en la sección “Herramientas de descifrado”.

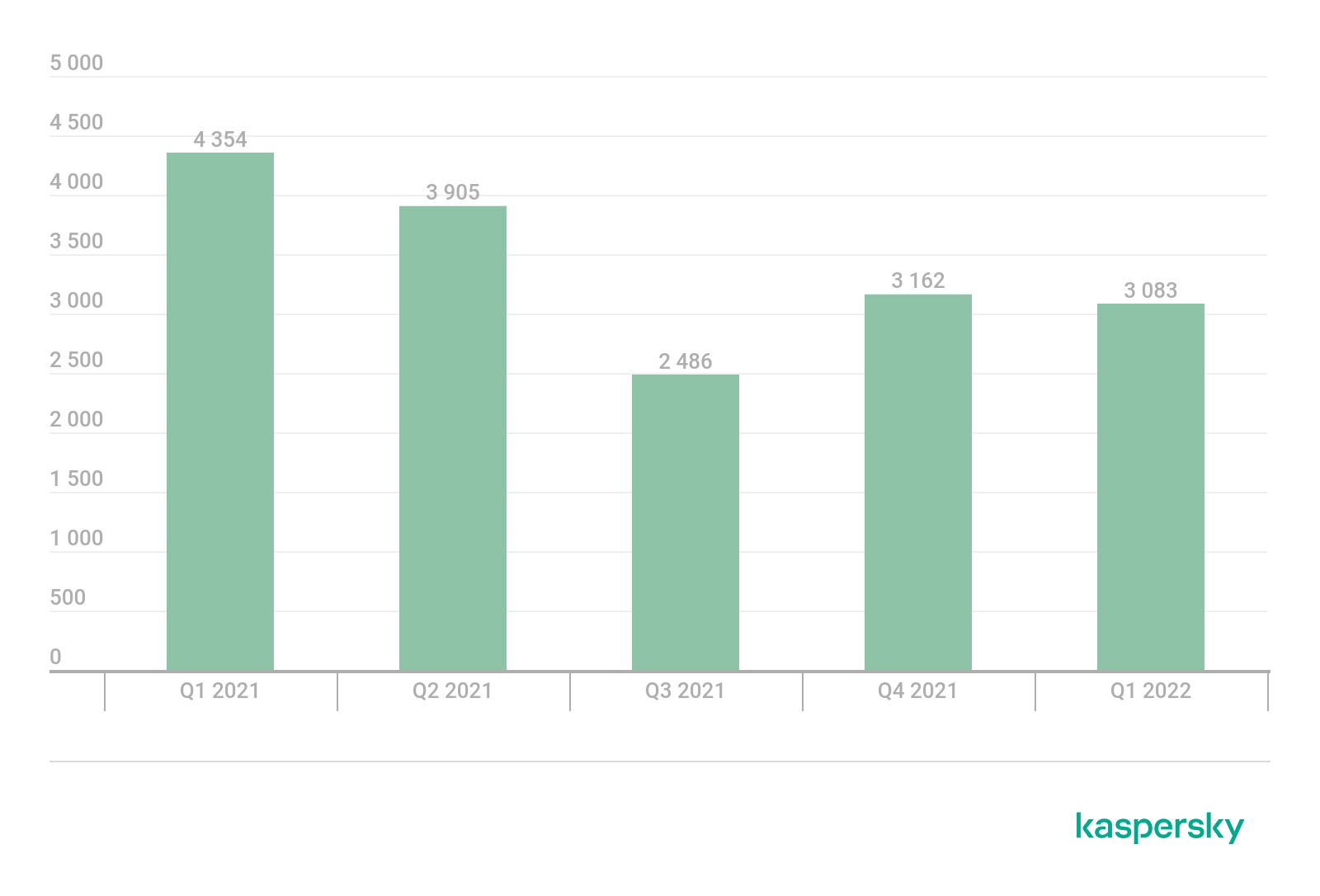

Número de nuevas modificaciones

En el primer trimestre de 2022, detectamos 8 nuevas familias de cifradores y 3083 nuevas modificaciones de este tipo de malware.

Número de nuevas modificaciones de cifradores, primer trimestre de 2021 – primer trimestre de 2022 (descargar)

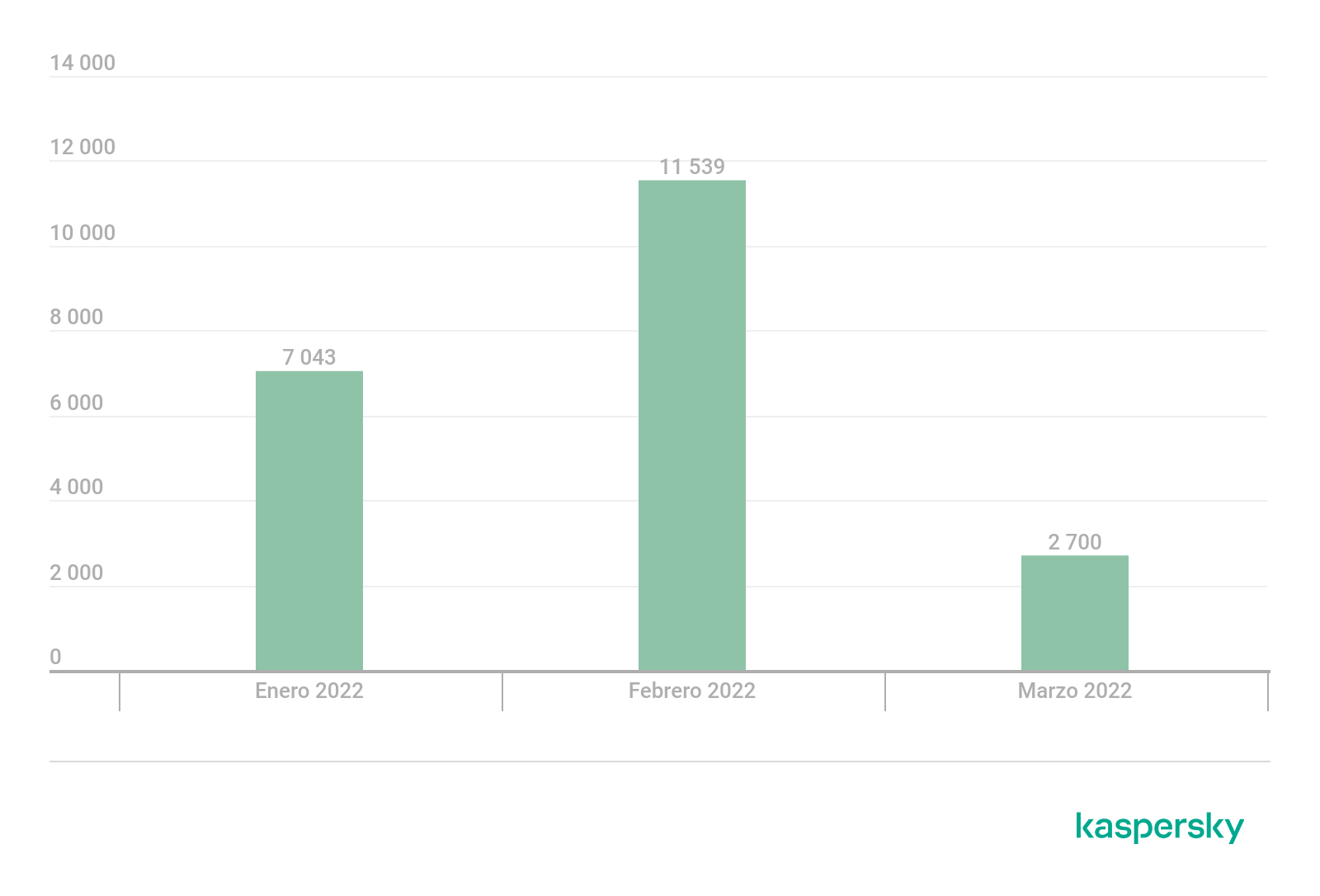

Número de usuarios atacados por troyanos cifradores

En el primer trimestre de 2022, los productos y tecnologías de Kaspersky protegieron a 74 694 usuarios contra ataques de cifrado.

Número de usuarios únicos atacados por troyanos cifradores, primer trimestre de 2022 (descargar)

Geografía de los ataques

Geografía de los ataques de codificadores de troyanos, primer trimestre de 2022 (descargar)

| País* | %** | |

| 1 | Bangladesh | 2,08 |

| 2 | Yemen | 1,52 |

| 3 | Mozambique | 0,82 |

| 4 | China | 0,49 |

| 5 | Pakistán | 0,43 |

| 6 | Angola | 0,40 |

| 7 | Irak | 0,40 |

| 8 | Egipto | 0,40 |

| 9 | Argelia | 0,36 |

| 10 | Myanmar | 0,35 |

* En nuestros cálculos, excluimos los países donde el número de usuarios de Kaspersky es relativamente bajo (menos de 50 000).

** Proporción de usuarios únicos cuyos equipos fueron atacados por troyanos cifradores, del total de usuarios únicos de productos de Kaspersky en el país.

TOP 10 de las familias de troyanos cifradores más difundidas

| Nombre | Veredictos* | Porcentaje de usuarios atacados** | |

| 1 | Stop/Djvu | Trojan-Ransom.Win32.Stop | 24,38 |

| 2 | WannaCry | Trojan-Ransom.Win32.Wanna | 13,71 |

| 3 | (veredicto genérico) | Trojan-Ransom.Win32.Gen | 9,35 |

| 4 | (veredicto genérico) | Trojan-Ransom.Win32.Phny | 7,89 |

| 5 | (veredicto genérico) | Trojan-Ransom.Win32.Encoder | 5,66 |

| 6 | (veredicto genérico) | Trojan-Ransom.Win32.Crypren | 4,07 |

| 7 | (veredicto genérico) | Trojan-Ransom.Win32.CryFile | 3,72 |

| 8 | PolyRansom/VirLock | Trojan-Ransom.Win32.PolyRansom / Virus.Win32.PolyRansom | 3,37 |

| 9 | (veredicto genérico) | Trojan-Ransom.Win32.Crypmod | 3,17 |

| 10 | (veredicto genérico) | Trojan-Ransom.Win32.Agent | 1,99 |

* Estadística basada en los veredictos de detección de los productos de Kaspersky. Información proporcionada por los usuarios de los productos de Kaspersky que dieron su consentimiento para la transmisión de datos estadísticos.

** Proporción de usuarios únicos de Kaspersky que fueron atacados por una familia de troyanos extorsionadores en particular, del total de usuarios atacados por troyanos extorsionadores.

Criptomineros

Número de modificaciones de nuevos criptomineros

En el primer trimestre de 2022, las soluciones de Kaspersky detectaron 21 282 nuevas modificaciones de criptomineros.

Número de nuevas modificaciones de criptomineros, primer trimestre de 2022 (descargar)

Número de usuarios atacados por criptomineros

En el primer trimestre, detectamos ataques con malware en los equipos de 508 449 usuarios únicos de los productos y servicios de Kaspersky en todo el mundo.

Número de usuarios únicos atacados por criptomineros, primer trimestre de 2022 (descargar)

Geografía de los ataques de los criptomineros

Geografía de los ataques de criptomineros, primer trimestre de 2022 (descargar)

| País* | %** | |

| 1 | Etiopía | 3,01 |

| 2 | Tayikistán | 2,60 |

| 3 | Ruanda | 2,45 |

| 4 | Uzbekistán | 2,15 |

| 5 | Kazajstán | 1,99 |

| 6 | Tanzania | 1,94 |

| 7 | Ucrania | 1,83 |

| 8 | Pakistán | 1,79 |

| 9 | Mozambique | 1,69 |

| 10 | Venezuela | 1,67 |

* En nuestros cálculos, hemos excluido los países donde el número de usuarios de Kaspersky es relativamente pequeño (menos de 50 000).

** Porcentaje de usuarios únicos atacados por criptomineros, del total de usuarios únicos de los productos de Kaspersky en el país.

Aplicaciones vulnerables utilizadas por los atacantes en los ciberataques

Acontecimientos del trimestre

En el primer trimestre de 2022, se detectaron varias vulnerabilidades graves en Microsoft Windows y sus componentes. En particular, se descubrió que CVE-2022-21882, un error de “confusión de tipo” en el subsistema win32k, había sido explotado por un grupo de atacantes desconocido. También hay que mencionar la vulnerabilidad CVE-2022-21919, una falla en el servicio por User Profile que permite la escalada de privilegios, y la CVE-2022-21836, que puede utilizarse para falsificar certificados digitales.

Uno de los temas candentes del primer trimestre fue la publicación de un exploit para la vulnerabilidad CVE-2022-0847 en sistemas construidos sobre el kernel de Linux. Se le dio el nombre de “Dirty Pipe”. El error de “memoria no inicializada” fue detectado por un investigador al analizar los archivos afectados permite sobrescribir una parte de la memoria del sistema operativo, en particular la memoria de página, que puede representar el contenido de los archivos del sistema. Esto, a su vez, conlleva la posibilidad de, por ejemplo, elevar los privilegios del atacante a root. Cabe destacar que esta vulnerabilidad es relativamente fácil de explotar, lo que significa que los usuarios de todos los sistemas deben apresurarse a instalar los parches de seguridad y utilizar cualquier medio para contrarrestar la infección.

En cuanto a las amenazas a la red, este trimestre mostró, como antes, que los ciberdelincuentes suelen recurrir a técnicas de robo de contraseñas para obtener acceso no autorizado a varios servicios de red, siendo MSSQL, RDP y SMB los más populares. Los ataques de exploits que utilizan EternalBlue, EternalRomance y otros similares siguen siendo populares. Debido a la presencia generalizada de servidores con versiones no parchadas de Microsoft Exchange en Internet, estos últimos suelen ser víctimas de la explotación de las vulnerabilidades ProxyToken, ProxyShell, ProxyOracle y otras. Un ejemplo de vulnerabilidad crítica encontrada es el RCE en la pila de protocolos HTTP del sistema operativo Microsoft Windows, que permite que un paquete de red especial lance un ataque remoto contra un sistema vulnerable utilizando la funcionalidad HTTP trailer. Entre los nuevos ataques a aplicaciones en red que probablemente también se generalicen, están los ataques RCE al popular Spring Framework y Spring Cloud Gateway. En particular, CVE-2022-22965 (Spring4Shell) y CVE-2022-22947 son ejemplos de vulnerabilidades en estas soluciones.

Estadísticas de vulnerabilidades

El primer trimestre de 2022 trajo consigo una serie de cambios en nuestras estadísticas de los tipos de vulnerabilidad más populares. Los exploits dirigidos a las vulnerabilidades de Microsoft Office siguen dominando las estadísticas, pero su porcentaje tuvo un crecimiento notable, con un 78,5%. Además, entre las amenazas de este tipo, siguen vigentes las mismas vulnerabilidades generalizadas sobre las que hemos escrito más de una vez: CVE-2017-11882 y CVE-2018-0802, que provocan desbordamientos de búfer en el componente Equation Editor al procesar objetos de fórmula construidos de determinada forma, lo que podría llevar a la ejecución de códigos arbitrarios, y CVE-2017-8570, que permite descargar un script malicioso en la computadora de la víctima junto con un documento de Office y ejecutarlo, para realizar diversas acciones en el sistema vulnerable. También es popular entre los atacantes la vulnerabilidad CVE-2021-40444, descubierta el año pasado, que permite a un atacante incrustar su propio código malicioso mediante una plantilla especialmente generada en un documento de Office utilizando herramientas ActiveX debido a la insuficiente validación de los datos de entrada.

Distribución de los exploits utilizados por los atacantes, por tipo de aplicación atacada, primer trimestre de 2022 (descargar)

-

-

-

- CVE-2022-1096 es un error de “type confusion” en el motor de scripting V8, que permite a un atacante ejecutar remotamente código arbitrario (RCE) en un entorno aislado (Sandbox) del navegador,

- CVE-2022-0609 es una vulnerabilidad Use-After-Free que puede ser utilizada para corromper la memoria del proceso y ejecutar de forma remota códigos arbitrarios cuando se ejecutan scripts especialmente generados que utilizan animaciones.

-

-

Se encontraron vulnerabilidades similares en otros componentes del navegador: CVE-2022-0605, que explota la API de WebStore, y CVE-2022-0606, que está relacionada con fallos en la implementación del backend de WebGL (Angle). Además, se encontró la vulnerabilidad CVE-2022-0604, que podría explotar un error de desbordamiento de búfer de la pila utilizado por grupos de pestañas, lo que también conduce a un potencial RCE.

Los exploits para Android (4,10%) ocupan el tercer lugar en nuestras estadísticas, seguidos por los dirigidos a la plataforma Adobe Flash (3,49%), los documentos PDF (3,48%) y las aplicaciones Java (2,79%).

Ataques a macOS

El año comenzó con varios hallazgos multiplataforma interesantes: la familia de malware Gimmick, que contiene implantes para Windows y macOS y utiliza Google Drive para comunicarse con el servidor de comando y control, y el backdoor SysJoker con versiones para Windows, Linux y macOS.

TOP 20 de amenazas para macOS

| Veredicto | %* | |

| 1 | AdWare.OSX.Pirrit.ac | 13,23 |

| 2 | AdWare.OSX.Pirrit.j | 12,05 |

| 3 | Monitor.OSX.HistGrabber.b | 8,83 |

| 4 | AdWare.OSX.Pirrit.o | 7,53 |

| 5 | AdWare.OSX.Bnodlero.at | 7,41 |

| 6 | Trojan-Downloader.OSX.Shlayer.a | 7,06 |

| 7 | AdWare.OSX.Pirrit.aa | 6,75 |

| 8 | AdWare.OSX.Pirrit.ae | 6,07 |

| 9 | AdWare.OSX.Cimpli.m | 5,35 |

| 10 | Trojan-Downloader.OSX.Agent.h | 4,96 |

| 11 | AdWare.OSX.Pirrit.gen | 4,76 |

| 12 | AdWare.OSX.Bnodlero.bg | 4,60 |

| 13 | AdWare.OSX.Bnodlero.ax | 4,45 |

| 14 | AdWare.OSX.Agent.gen | 3,74 |

| 15 | AdWare.OSX.Agent.q | 3,37 |

| 16 | Backdoor.OSX.Twenbc.b | 2,84 |

| 17 | Trojan-Downloader.OSX.AdLoad.mc | 2,81 |

| 18 | Trojan-Downloader.OSX.Lador.a | 2,81 |

| 19 | AdWare.OSX.Bnodlero.ay | 2,81 |

| 20 | Backdoor.OSX.Agent.z | 2,56 |

* Porcentaje de usuarios únicos atacados por este malware, del total de usuarios de las soluciones de seguridad de Kaspersky para macOS atacados

Tradicionalmente, la mayoría de las amenazas del TOP 20 detectadas por los usuarios de las soluciones de seguridad de Kaspersky para macOS son diversas aplicaciones de adware. Las dos primeras posiciones del ranking fueron ocupadas por la familia AdWare.OSX.Pirrit, y el tercer lugar por Monitor.OSX.HistGrabber.b, un representante de la familia de software potencialmente no deseado que envía el historial del navegador del usuario a los servidores del desarrollador.

Geografía de las amenazas para macOS

Geografía de las amenazas para macOS, primer trimestre de 2022 (descargar)

| País* | %** | |

| 1 | Francia | 2,36 |

| 2 | España | 2,29 |

| 3 | Italia | 2,16 |

| 4 | Canadá | 2,15 |

| 5 | India | 1,95 |

| 6 | EE.UU. | 1,90 |

| 7 | Rusia | 1,83 |

| 8 | Reino Unido | 1,58 |

| 9 | México | 1,49 |

| 10 | Australia | 1,36 |

* Hemos excluido de la clasificación aquellos países en los que el número de usuarios de las soluciones de protección de Kaspersky para macOS es relativamente bajo (menos de 10 000).

** Proporción de usuarios únicos atacados en el país en relación con todos los usuarios de las soluciones de seguridad para macOS de Kaspersky en el país.

En el primer trimestre de 2022, Francia (2,36%) ocupó el primer lugar en cuanto a la proporción de usuarios atacados, seguido de España (2,29%) e Italia (2,16%). De todas las amenazas para macOS en los países mencionados, las aplicaciones de adware de la familia Pirrit fueron las más comunes.

Ataques contra el Internet de las cosas (IoT)

Estadísticas de las amenazas para IoT

En el primer trimestre de 2022, la mayoría de los dispositivos que atacaron las trampas de Kaspersky lo hicieron a través de Telnet, tal como antes. Sólo una cuarta parte de los dispositivos intentaron ataques de fuerza bruta contra nuestras trampas SSH.

| Telnet | 75,28% |

| SSH | 24,72% |

Tabla de distribución de los servicios atacados, por el número de direcciones IP únicas de los dispositivos atacantes, primer trimestre de 2022

Si se observan las sesiones del funcionamiento de las trampas de Kaspersky, el control mediante Telnet también se utilizó con más frecuencia.

| Telnet | 93,16% |

| SSH | 6,84% |

Tabla de distribución de las sesiones de trabajo de los ciberdelincuentes con las trampas de Kaspersky, primer trimestre de 2022

TOP 10 de amenazas descargadas en dispositivos IoT a través de Telnet

| Veredicto | %* | |

| 1 | Backdoor.Linux.Mirai.b | 38,07 |

| 2 | Trojan-Downloader.Linux.NyaDrop.b | 9,26 |

| 3 | Backdoor.Linux.Mirai.ba | 7,95 |

| 4 | Backdoor.Linux.Gafgyt.a | 5,55 |

| 5 | Trojan-Downloader.Shell.Agent.p | 4,62 |

| 6 | Backdoor.Linux.Mirai.ad | 3,89 |

| 7 | Backdoor.Linux.Gafgyt.bj | 3,02 |

| 8 | Backdoor.Linux.Agent.bc | 2,76 |

| 9 | RiskTool.Linux.BitCoinMiner.n | 2,00 |

| 10 | Backdoor.Linux.Mirai.cw | 1,98 |

* Proporción de la amenaza específica que se descargó en el dispositivo infectado como resultado de un ataque Telnet exitoso, del número total de amenazas descargadas.

En el informe sobre DDoS del primer trimestre de 2022 se publican estadísticas detalladas sobre las amenazas al IoT.

Ataques a través de recursos web

Los datos estadísticos de este capítulo han sido recopilados por el antivirus web, que protege a los usuarios cuando descargan objetos maliciosos de una página web maliciosa o infectada. Los atacantes crean estos sitios a propósito; los sitios infectados pueden ser contenidos generados por los usuarios (como foros) o recursos legítimos comprometidos.

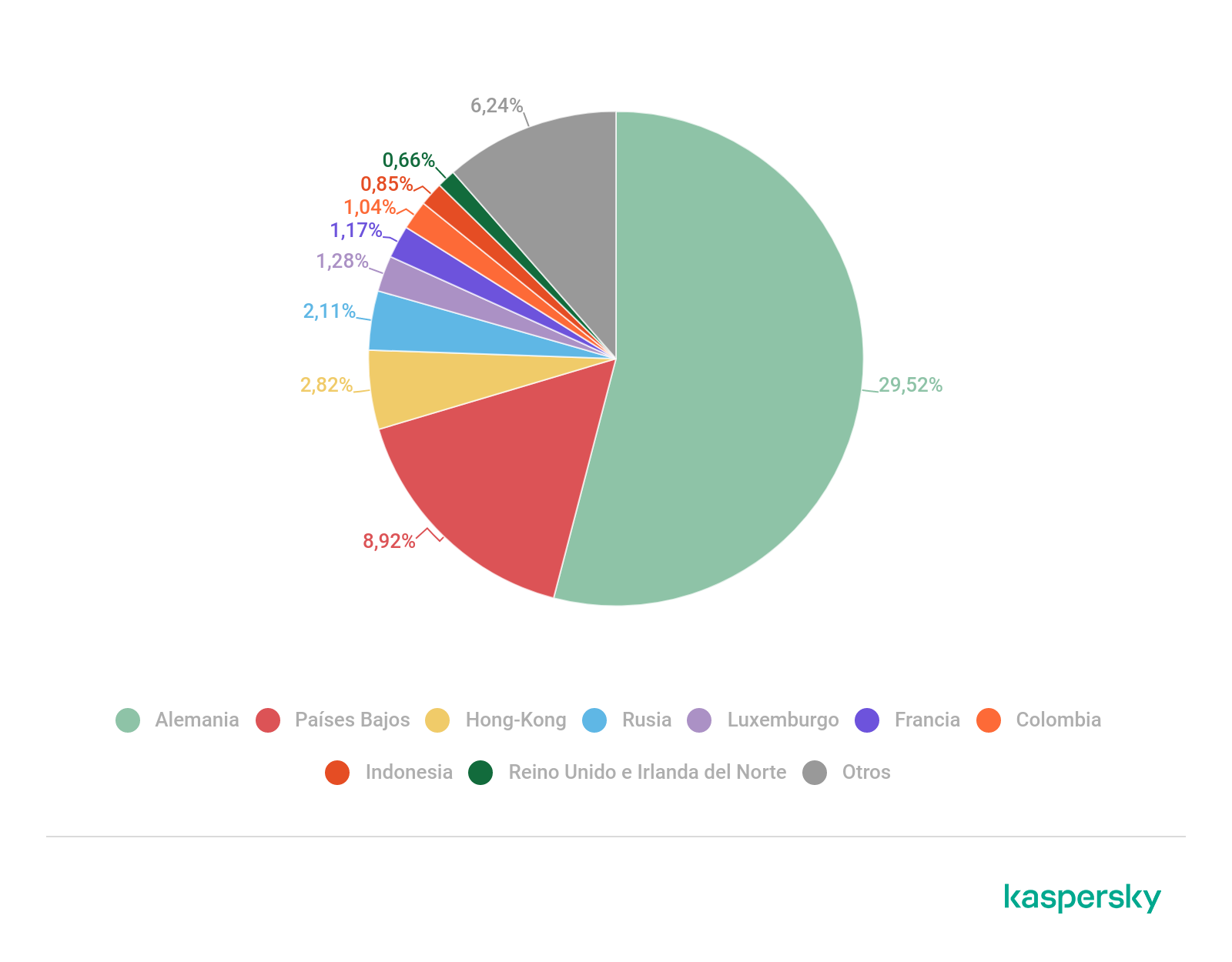

Países y territorios de origen de los ataques web: TOP 10

Estas estadísticas muestran el desglose por países y territorios de las fuentes de los ataques de Internet bloqueados por los productos de Kaspersky en las computadoras de los usuarios (páginas web con redirecciones a exploits, sitios con malware, centros de control de botnets, etc.). Hacemos notar que cada host único puede ser fuente de uno o más ataques web.

Para determinar el origen geográfico de los ataques web se usó el método de comparación entre el nombre de dominio con la dirección IP real donde se encuentra el dominio dado y la definición de la ubicación geográfica de la dirección IP (GEOIP).

En el primer trimestre de 2022, las soluciones de Kaspersky repelieron 1 216 350 437 ataques originados en sitios de Internet de todo el mundo. Se detectó un total de 313 164 030 URL únicas que activaron el antivirus web.

Distribución por países y territorios de los orígenes de ataques web, primer trimestre de 2022 (descargar)

Países y territorios donde los usuarios han estado bajo mayor riesgo de infectarse mediante Internet

Con el fin de estimar el riesgo de infección por malware a través de Internet al que están expuestas las computadoras de los usuarios en diferentes países y territorios del mundo, calculamos en cada país y territorio el porcentaje de usuarios de los productos de Kaspersky en los que el antivirus web realizó detecciones durante el periodo cubierto por el informe. Los datos obtenidos son una medida de la agresividad del entorno en el que operan las computadoras en diferentes países y territorios.

Recordamos al lector que esta clasificación toma en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware. En los cálculos ignoramos las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, como RiskTool y programas publicitarios.

| País o territorio* | %** | |

| 1 | Taiwán | 22,63 |

| 2 | Túnez | 21,57 |

| 3 | Argelia | 16,41 |

| 4 | Mongolia | 16,05 |

| 5 | Serbia | 15,96 |

| 6 | Libia | 15,67 |

| 7 | Estonia | 14,45 |

| 8 | Grecia | 14.37 |

| 9 | Nepal | 14,01 |

| 10 | Hong Kong | 13,85 |

| 11 | Yemen | 13,17 |

| 12 | Sudán | 13,08 |

| 13 | Eslovenia | 12,94 |

| 14 | Marruecos | 12,82 |

| 15 | Catar | 12,78 |

| 16 | Croacia | 12,53 |

| 17 | República de Malawi | 12,33 |

| 18 | Sri Lanka | 12,28 |

| 19 | Bangladesh | 12,26 |

| 20 | Palestina | 12,23 |

* En los cálculos hemos excluido los países y territorios donde el número de usuarios de Kaspersky es relativamente pequeño (menos de 10 000).

** Porcentaje de usuarios únicos que han estado expuestos a ataques web lanzados por objetos maliciosos de clase Malware, del total de usuarios únicos de los productos de Kaspersky en el país o territorio.

En promedio, el 8,18% de las computadoras de los usuarios de Internet en el mundo fueron atacados por programas de la clase Malware al menos una vez durante el trimestre.

Geografía de los ataques web lanzados por malware, primer trimestre de 2022 (descargar)

Amenazas locales

En esta sección analizamos los datos estadísticos obtenidos durante el funcionamiento de los módulos OAS y ODS de los productos de Kaspersky. Se contabilizaron los programas maliciosos encontrados en los equipos de los usuarios o en los medios extraíbles conectados a ellos (memorias flash, tarjetas de memoria de cámaras, teléfonos, discos duros externos) o que habían entrado en el equipo de forma subrepticia (programas incluidos en instaladores complejos, archivos cifrados, etc.).

En el primer trimestre de 2022, nuestro antivirus de archivos detectó 58 989 058 objetos maliciosos y potencialmente no deseados.

Países en que los equipos de usuarios estuvieron expuestos al mayor riesgo de infección local

Para cada país, se ha calculado el porcentaje de usuarios de productos de Kaspersky donde entró en funcionamiento el Antivirus de archivos en el período cubierto por el informe. Esta estadística refleja el nivel de infección de los equipos en diferentes países del mundo.

Cabe notar que esta calificación sólo tiene en cuenta los ataques de malware. No se ha considerado las reacciones de los antivirus a los programas potencialmente maliciosos o no deseados, como RiskTools y el adware.

| País* | %** | |

| 1 | Yemen | 48,38 |

| 2 | Turkmenistán | 47,53 |

| 3 | Tayikistán | 46,88 |

| 4 | Cuba | 45,29 |

| 5 | Afganistán | 42,79 |

| 6 | Uzbekistán | 41,56 |

| 7 | Bangladesh | 41,34 |

| 8 | Sudán del Sur | 39,91 |

| 9 | Etiopía | 39,76 |

| 10 | Myanmar | 37,22 |

| 11 | Siria | 36,89 |

| 12 | Argelia | 36,02 |

| 13 | Burundi | 34,13 |

| 14 | Benín | 33,81 |

| 15 | Ruanda | 33,11 |

| 16 | Sudán | 32,90 |

| 17 | Tanzania | 32,39 |

| 18 | Kirguistán | 32,26 |

| 19 | Venezuela | 32,00 |

| 20 | Irak | 31,93 |

* En nuestros cálculos, hemos excluido los países donde el número de usuarios de Kaspersky es relativamente pequeño (menos de 10 000).

** Proporción de usuarios únicos en cuyos equipos se bloquearon las amenazas locales de la clase Malware, del total de usuarios únicos de los productos de Kaspersky en el país.

Geografía de los intentos de infección local, primer trimestre de 2022 (descargar)

Evolución de las ciberamenazas en el primer trimestre de 2022. Estadísticas de computadoras personales