- Evolución de las ciberamenazas en el primer trimestre de 2022

- Evolución de las ciberamenazas en el primer trimestre de 2022. Estadísticas de computadoras personales

- Evolución de las ciberamenazas en el primer trimestre de 2022. Estadísticas de amenazas móviles

- No haga jailbreak ni rootee su dispositivo.

- Use un código de acceso único y complejo, y no deje su dispositivo desbloqueado si no lo está usando.

- Solo descargue aplicaciones de App Store o Google Play.

- Revise los permisos de las aplicaciones y elimine las aplicaciones que ya no usa.

- Si usa Android, proteja su dispositivo con una buena solución de seguridad.

Ataques selectivos

MoonBounce: el lado oscuro del firmware UEFI

A fines del año pasado, los registros de nuestro escáner de firmware (integrado en los productos Kaspersky a principios de 2019) nos permitieron descubrir una amenaza que afectaba al firmware UEFI. El posterior análisis posterior reveló que los atacantes habían modificado un solo componente en el firmware para interceptar el flujo de ejecución original de la secuencia de arranque de la máquina e introducir una sofisticada cadena de infección.

Nuestro análisis del falso firmware y de otros artefactos maliciosos de la red del objetivo, reveló que su operador había manipulado el firmware para incrustar un programa malicioso al que bautizamos MoonBounce. Dado que el implante se encuentra en la memoria flash SPI de la placa madre, y no en la del disco duro, puede persistir incluso si se formatea o se reemplaza el disco duro.

Además, la cadena de infección no deja ningún rastro en el disco duro, ya que sus componentes funcionan solo en la memoria operativa, lo que facilita un ataque sin archivos y con un reducido rastro. Detectamos otros implantes no relacionados con UEFI en la red objetivo que se comunicaban con la misma infraestructura.

Atribuimos este conjunto de intrusiones a APT41, un actor de amenazas de habla china, debido a la combinación de los hallazgos anteriores con las huellas digitales de la infraestructura de red y otros TTP.

Nuestro informe describe en detalle cómo funciona el implante MoonBounce y enumera los demás rastros de actividad relacionados con actores sinoparlantes pudimos observar en la red comprometida que podrían indicar una conexión con APT41.

BlueNoroff continúa su búsqueda de criptomonedas

En enero, informamos sobre una campaña maliciosa contra empresas que trabajan con criptomonedas, contratos inteligentes, finanzas descentralizadas y tecnología blockchain: a los atacantes les interesa el fintech en general. Atribuimos la campaña, llamada SnatchCrypto, al grupo BlueNoroff APT, el actor de amenazas responsable del ataque de 2016 contra el banco central de Bangladesh.

La campaña tiene dos objetivos: recopilar información y robar criptomonedas. A los atacantes les interesa recopilar datos sobre cuentas de usuario, direcciones IP e información de sesión; roban archivos de configuración de programas que funcionan directamente con criptomonedas, y pueden contener credenciales de cuentas. Los atacantes estudian cuidadosamente a las posibles víctimas, a quienes monitorean incluso por meses.

Un enfoque que adoptan es manipular extensiones de navegador populares para la administración de billeteras criptográficas. Cambian la fuente de una extensión en la configuración del navegador para poder instalar una versión modificada desde el almacenamiento local en lugar de cargar la versión legítima desde la tienda web oficial. También usan la extensión Metamask modificada para Chrome para reemplazar la lógica de transacción, lo que les permite robar fondos incluso de los usuarios que usan dispositivos de hardware para firmar transferencias de criptomonedas.

Los atacantes estudian a fondo a sus víctimas y usan la información que encuentran para elaborar sus ataques de ingeniería social. Por lo general, diseñan correos electrónicos que se hacen pasar por comunicaciones de empresas de riesgo legítimas, pero contienen un documento adjunto con macros habilitadas. Cuando se lo abre, el documento descarga una puerta trasera.

Nuestra telemetría ubica a sus víctimas en Rusia, Polonia, Eslovenia, Ucrania, Chequia, China, India, Estados Unidos, Hong Kong, Singapur, Emiratos Árabes Unidos y Vietnam. Sin embargo, según el historial de clics de la URL abreviada y los documentos señuelo, estimamos que hubo más víctimas de esta campaña de ataques con fines de lucro.

Roaming Mantis llega a Europa

Desde 2018 estamos rastreando a Roaming Mantis, un actor de amenazas que apunta a dispositivos Android. El grupo utiliza varias familias de malware, entre ellas Wroba, y métodos de ataque como phishing, criptominería, smishing y envenenamiento de DNS.

Por lo general, los mensajes de smishing contienen una descripción muy breve y una URL a una página de destino. Al hacer clic en el enlace se abre la página de destino y se presentan dos escenarios: los atacantes redirigen a los usuarios de iOS a una página de phishing que imita el sitio web oficial de Apple; en los dispositivos de los usuarios de Android, instalan el malware Wroba.

Nuestra última investigación revela que Roaming Mantis ha ampliado su alcance geográfico hasta incluir a Europa. En el segundo semestre de 2021, los países más afectados fueron Francia, Japón, India, China, Alemania y Corea del Sur.

Territorios afectados por los ataques de Roaming Mantis (descargar)

Ciberataques relacionados con la crisis en Ucrania

El 14 de enero, los atacantes desfiguraron 70 sitios web ucranianos y publicaron el mensaje “Ten miedo y espera lo peor”. El mensaje de desfiguración en el sitio web del ministerio de asuntos exteriores, escrito en ucraniano, ruso y polaco, sugería que los datos personales cargados en el sitio habían sido destruidos. Posteriormente, los ataques DDoS afectaron a algunos sitios web gubernamentales. Al día siguiente, Microsoft informó que había encontrado un programa malicioso destructivo, denominado WhisperGate, en los sistemas de organismos y agencias gubernamentales que trabajan en estrecha colaboración con el gobierno ucraniano. No estaba claro quién estaba detrás del ataque, aunque el subsecretario del consejo de defensa y seguridad nacional de Ucrania afirmó que fue obra de UNC1151, un actor de amenazas que se cree que está vinculado a Bielorrusia.

WhisperKill, el wiper utilizado durante la campaña WhisperGate, no fue el único wiper dirigido a organizaciones en Ucrania. El 23 de febrero, ESET publicó un tuit anunciando un nuevo malware wiper dirigido a Ucrania. Este wiper, conocido como HermeticWiper por la comunidad de investigación, abusa de los controladores legítimos de EaseUS Partition Master para corromper los controladores del sistema comprometido. La fecha de recolección de una de las muestras identificadas fue el 28 de diciembre del año pasado, lo que sugiere que esta campaña destructiva habría sido planeada durante meses.

Al día siguiente, Avast Threat Research anunció el descubrimiento del nuevo ransomware Golang en Ucrania, al que denominaron HermeticRansom y al que nosotros llamamos ElectionsGoRansom. Este malware se descubrió casi al mismo tiempo que HermeticWiper; y la información pública de la comunidad de seguridad indicaba que se había utilizado en ataques cibernéticos recientes en Ucrania. Su estilo poco sofisticado y su deficiente implementación sugieren que los atacantes probablemente usaron este nuevo ransomware como una cortina de humo para el ataque de HermeticWiper.

El 1 de marzo, ESET publicó un blog relacionada con los limpiadores utilizados en Ucrania y con el conflicto en curso: además de HermeticWiper, esta publicación presentó a IsaacWiper, que se usa para atacar computadoras específicas y previamente comprometidas con otra herramienta de administración remota llamada RemCom, común entre los atacantes para sus movimientos laterales dentro de las redes comprometidas.

El 22 de marzo, el CERT de Ucrania publicó una nueva alerta sobre el wiper DoubleZero lanzado contra ese país. Se trata de un nuevo wiper, escrito en .NET y que no tiene similitud con los wipers descubiertos anteriormente dirigidos contra entidades ucranianas. Según la declaración pública del CERT, la campaña tuvo lugar el 17 de marzo, cuando varios objetivos en Ucrania recibieron un archivo ZIP con el nombre de archivo “Вирус… крайне опасно!!!.zip” (traducción: “¡¡Virus… extremadamente peligroso!! !.zip”).

El 10 de marzo, investigadores del Equipo de análisis e investigación global compartieron sus conocimientos sobre ciberataques pasados y presentes en Ucrania. Acceda a la grabación del seminario web aquí y al resumen de Preguntas y respuestas aquí.

Lazarus usa la aplicación DeFi troyana para distribuir malware

A principios de este año, descubrimos una aplicación DeFi troyanizada, compilada en noviembre del año pasado. La aplicación contiene un programa legítimo, llamado DeFi Wallet, que guarda y administra una billetera de criptomonedas, pero también implanta un archivo malicioso al ejecutarse. Este malware es una puerta trasera con todas las funciones diseñada para controlar las computadoras capturadas.

Si bien no queda claro cómo el actor de amenazas engañó a las víctimas para que ejecutaran la aplicación troyana, sospechamos que les enviaron un correo electrónico de phishing o se contactaron con ellas a través de las redes sociales.

Atribuimos los ataques, con bastante certeza, al grupo Lazarus. Descubrimos numerosas coincidencias con otras herramientas utilizadas por el mismo actor de amenazas. Para este ataque, el operador de este malware utilizó exclusivamente servidores web comprometidos ubicados en Corea del Sur. Para neutralizar los servidores, trabajamos codo a codo con un CERT local y como resultado de este esfuerzo, tuvimos la oportunidad de investigar un servidor C2 del grupo Lazarus.

El actor de amenazas configuró esta infraestructura con servidores configurados en varias etapas. La primera etapa es el origen de la puerta trasera, mientras que el objetivo de los servidores de la segunda etapa es comunicarse con los implantes. Esto es un esquema común para la infraestructura de Lazarus.

No logramos confirmar las víctimas exactas de esta campaña, pero el ataque se dirige a entidades o individuos en todo el mundo.

Otros programas maliciosos

Noreboot: simular un reinicio de iPhone

Entre las cosas que se puede hacer para protegerse contra el spyware móvil avanzado, está el reiniciar los dispositivos a diario. Por lo general, dichos programas no se arraigan en el sistema y sobreviven solo hasta el próximo reinicio del dispositivo; las vulnerabilidades que permiten a un atacante obtener persistencia son raras y muy costosas.

Sin embargo, los investigadores han descubierto una forma de simular un reinicio. Su técnica, a la que llaman Noreboot, es solo una prueba de concepto, pero si un atacante la implementa, podría permitirle lograr la persistencia en un dispositivo de destino.

Para su demostración en el laboratorio, los investigadores usaron un iPhone que ya habían infectado (aunque no compartieron los detalles de cómo lo hicieron). Al apagar el dispositivo con los botones de encendido y volumen, el software espía muestra una imagen de la pantalla de apagado de iOS, simulando el apagado. Una vez que el usuario arrastra el control deslizante de apagado, la pantalla se oscurece y el teléfono ya no responde a ninguna de las acciones del usuario. Al presionar nuevamente el botón de encendido, el malware muestra una réplica perfecta de la animación de arranque de iOS.

La mayoría de los usuarios, por supuesto, no están en la línea de fuego de los actores de amenazas avanzadas; pero algunas sencillas precauciones pueden ayudarle a usted a mantenerse a salvo.

Para quienes temen ser un objetivo potencial para los actores de amenazas avanzadas, Costin Raiu, director del Equipo de análisis e investigación global de Kaspersky, ha descrito algunos pasos que pueden seguir para reducir y mitigar los riesgos.

Búsqueda de credenciales corporativas en redes ICS

En 2021, los expertos de Kaspersky ICS CERT notaron un número creciente de ataques anómalos de spyware que infectaban las computadoras ICS en todo el mundo. Aunque el malware utilizado en estos ataques pertenece a familias conocidas de software espía, los ataques sobresalen por la cantidad muy limitada de objetivos en cada ataque y por la vida útil muy corta de cada muestra maliciosa.

Cuando detectamos esta anomalía, ya se había convertido en una tendencia: alrededor del 21,2 por ciento de todas las muestras de spyware bloqueadas en computadoras ICS en todo el mundo en la segunda mitad de 2021 formaban parte de esta nueva serie de ataques de alcance limitado y corta duración. Al mismo tiempo, dependiendo de la región, hasta una sexta parte de todas las computadoras atacadas con spyware habían sufrido ataques con esta táctica.

En el proceso de investigación de la anomalía, notamos un gran conjunto de campañas que se propagaron de una empresa industrial a otra a través de correos electrónicos de phishing difíciles de detectar disfrazados como correspondencia de las organizaciones víctimas y abusando de sus sistemas de correo electrónico corporativos para atacar a través de las listas de contactos de correo eléctrónico afectados.

En total, después de ataques exitosos de este tipo, identificamos más de 2000 cuentas de correo electrónico corporativas pertenecientes a empresas industriales que los atacantes usaron como servidores C2 en ataques posteriores. Pero robaron, o abusaron de otras formas, muchas más (más de 7000 según nuestras estimaciones).

El grupo Lapsus$ hackea a Okta

En marzo, el grupo de ciberpiratas Lapsus$ afirmó que había obtenido acceso de “superusuario/administrador” a los sistemas internos de Okta. Las fechas de las capturas de pantalla publicadas por el grupo sugieren que tenían acceso a los sistemas de Okta desde enero. Antes, Lapsus$ había sido responsable de una serie de hackeos de alto perfil, como el ministerio de salud de Brasil, Impresa, Nvidia, Samsung y Ubisoft.

Okta desarrolla y mantiene sistemas de gestión de acceso e identidad; en particular, proporciona una solución de inicio de sesión único que es utilizada por un gran número de empresas. Okta confirmó la filtración y afirmó que el 2,5 por ciento de sus clientes (366) se vieron potencialmente afectados; y dijo que se había puesto en contacto con elllos.

Unos días después, Lapsus$ se burló de la respuesta de Okta a la filtración.

El mercado de los kits de phishing

El phishing sigue siendo uno de los principales métodos que los atacantes usan para infectar a sus objetivos, tanto individuos como organizaciones. Uno de los trucos más comunes que usan los phishers es crear una página falsa que finge ser el sitio legítimo de una marca famosa. Como copian elementos de diseño del sitio web real, es difícil que los usuarios distingan las páginas falsas de las reales.

Es fácil bloquear o agregar estos sitios web a bases de datos antiphishing, por lo que los ciberdelincuentes deben generar estas páginas rápidamente y en grandes cantidades. Como lleva mucho tiempo crearlas desde cero cada vez, y no todos los ciberdelincuentes tienen las habilidades necesarias, recurren a los kits de phishing. Estos kits son como maquetas de aviones o kits de ensamblaje de vehículos: plantillas y scripts listos para usar que otros pueden emplear para crear páginas de phishing rápidamente y en grandes cantidades. Son bastante fáciles de usar, por lo que incluso los atacantes inexpertos sin habilidades técnicas pueden aprovecharlos.

Los ciberdelincuentes suelen obtener kits de phishing en foros de la dark web o en canales cerrados de Telegram. Los estafadores que trabajan con presupuestos limitados pueden encontrar en Internet algunas herramientas básicas de código abierto. Los que tienen más recursos, pueden encargar Phishing-as-a-Service, que a menudo incluye varios kits de phishing.

Los ciberdelincuentes tienden a usar sitios web oficiales pirateados para alojar páginas generadas con los kits de phishing, o recurren a empresas que ofrecen proveedores de alojamiento web gratuito. Estos proveedores trabajan constantemente para combatir el phishing y bloquear páginas falsas, pero los sitios web de phishing a menudo solo requieren un breve período de actividad para lograr su objetivo, que es recopilar los datos personales de las víctimas y enviarlos a los delincuentes.

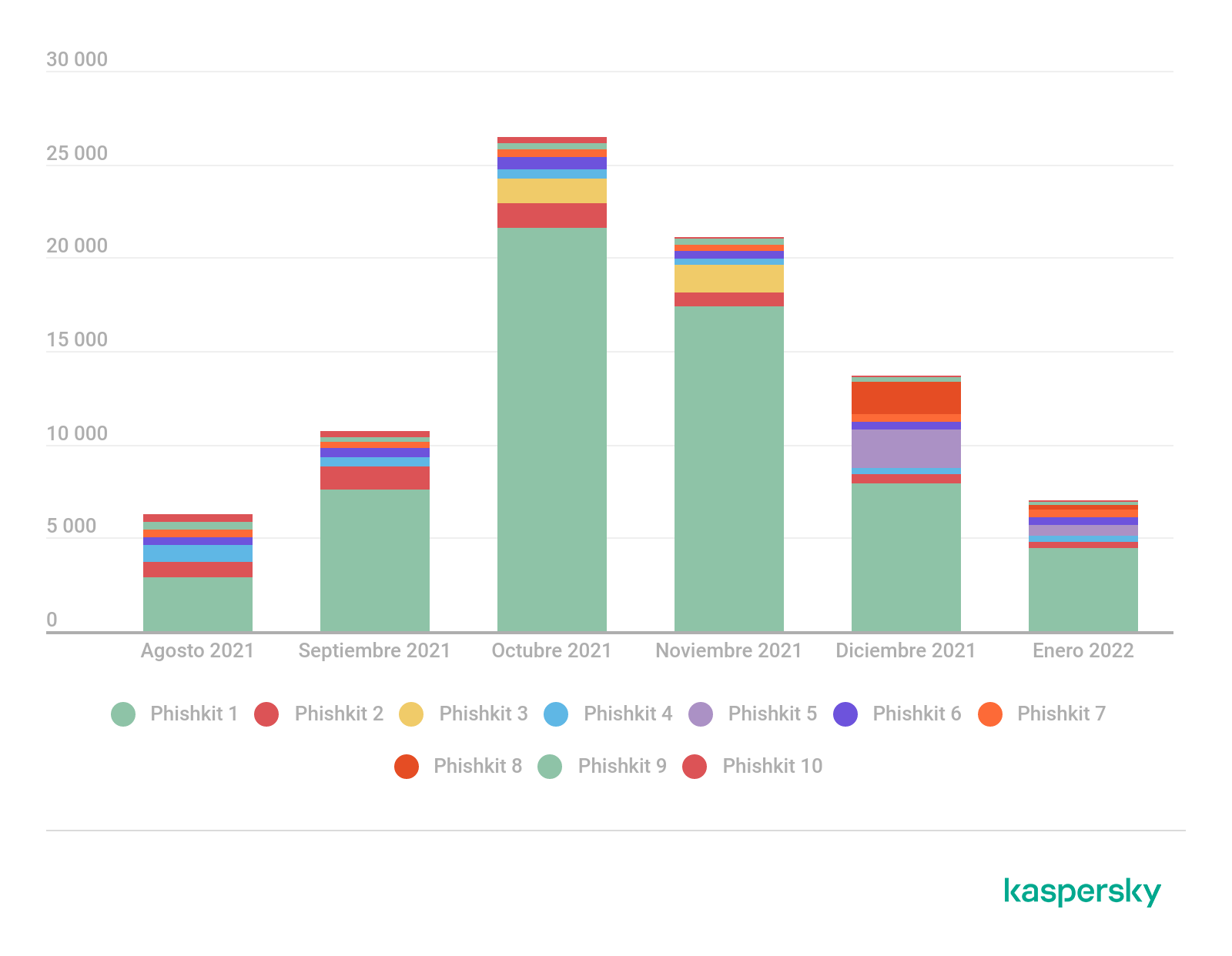

Número de dominios únicos que utilizan kits de phishing del TOP 10, agosto 2021 – enero 2022 (descargar)

Evolución de las ciberamenazas en el primer trimestre de 2022

lucrecia castillo

Interesante conocer como usuarios debemos comportarnos frente a las amenazas

Securelist

¡Hola, Lucrecia!

Puede encontrar consejos sobre cómo ser víctima de diversas amenazas cibernéticas en nuestro blog: https://latam.kaspersky.com/blog/category/threats/