- Desarrollo de las amenazas informáticas en el tercer trimestre de 2021

- Desarrollo de las amenazas informáticas en el tercer trimestre de 2021. Estadísticas de computadoras personales

- Desarrollo de las amenazas informáticas en el tercer trimestre de 2021. Estadísticas sobre amenazas móviles

La presente estadística contiene los veredictos de detección emitidos por los productos de Kaspersky y proporcionados por los usuarios que dieron su consentimiento para el envío de sus datos estadísticos.

Cifras del trimestre

Según Kaspersky Security Network, en el tercer trimestre de 2021:

- Las soluciones de Kaspersky repelieron 1098 968 315 ataques lanzados desde recursos de Internet de todo el mundo.

- Se detectó un total de 289196 912 enlaces únicos que activaron el antivirus web.

- En los equipos de 104257 usuarios únicos se impidió el lanzamiento de programas maliciosos para robar dinero mediante el acceso en línea a cuentas bancarias.

- Se repelieron ataques de troyanos cifradores en los equipos de 108323 usuarios únicos.

- Nuestro antivirus de archivos detectó 62577 326 objetos únicos maliciosos y potencialmente no deseados.

Amenazas financieras

Estadísticas de amenazas financieras

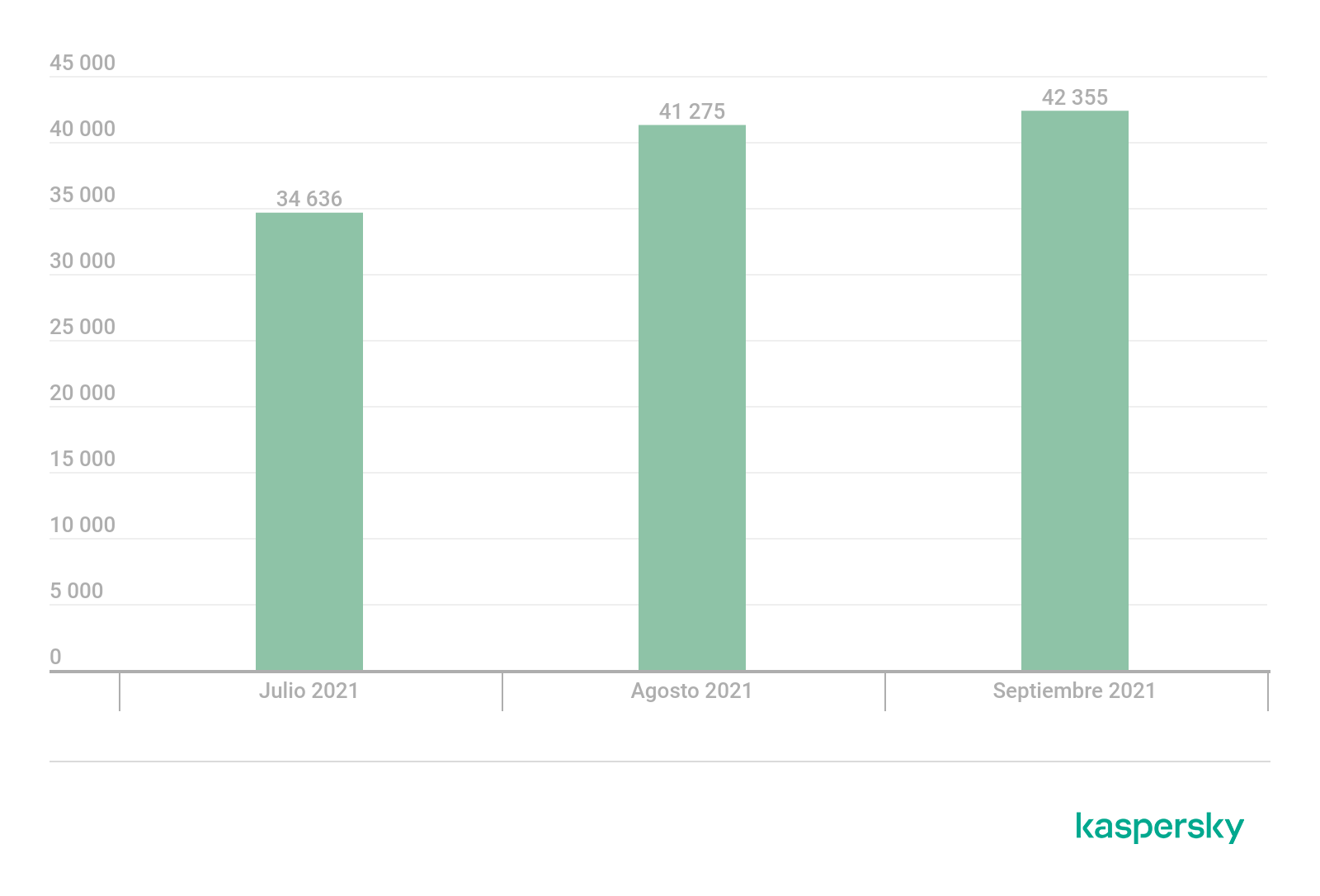

En el tercer trimestre de 2021, las soluciones de Kaspersky impidieron la ejecución de uno o más programas maliciosos diseñados para robar dinero de cuentas bancarias en los equipos de 104 257 usuarios únicos.

Número de usuarios únicos atacados por malware financiero, tercer trimestre de 2021 (descargar)

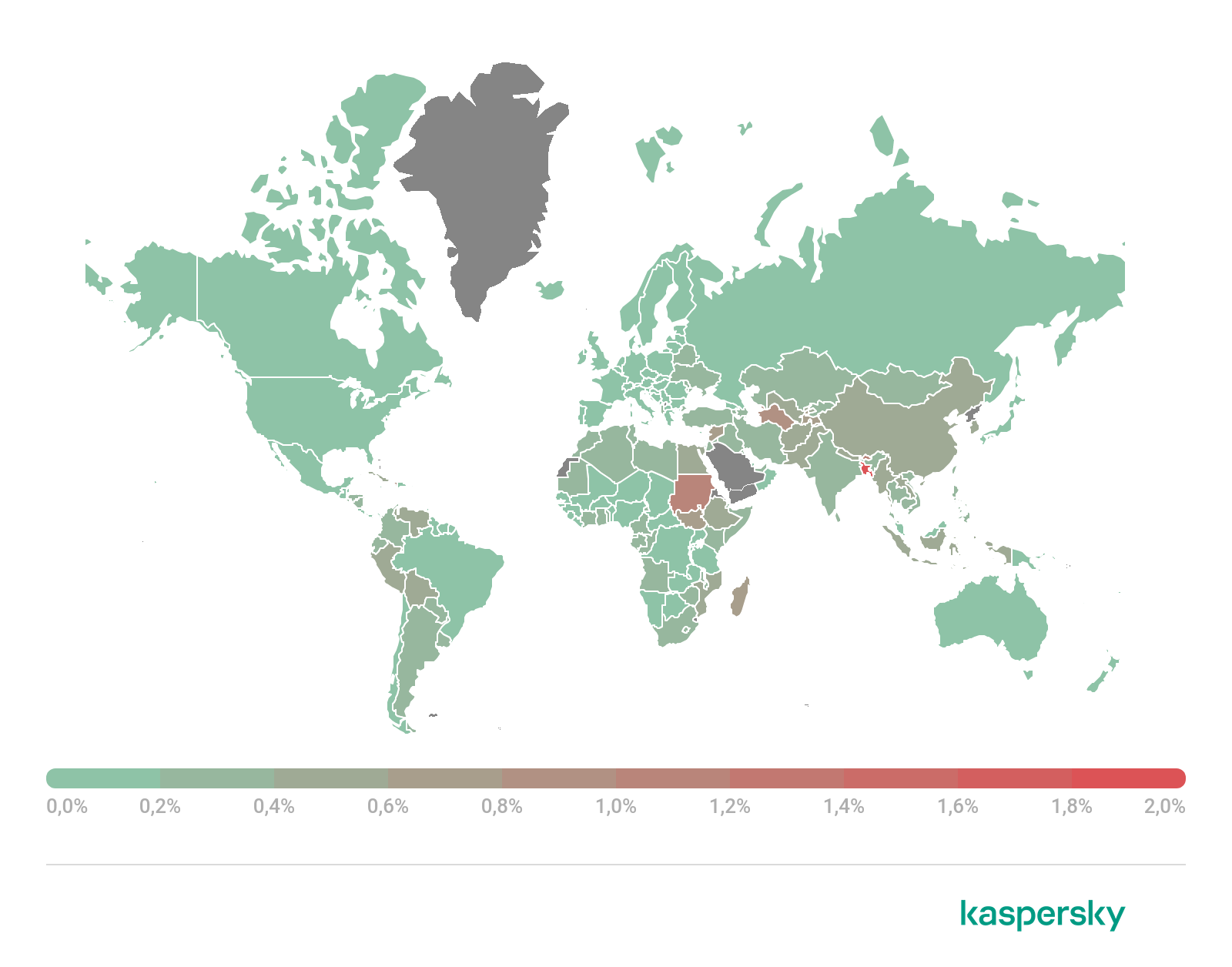

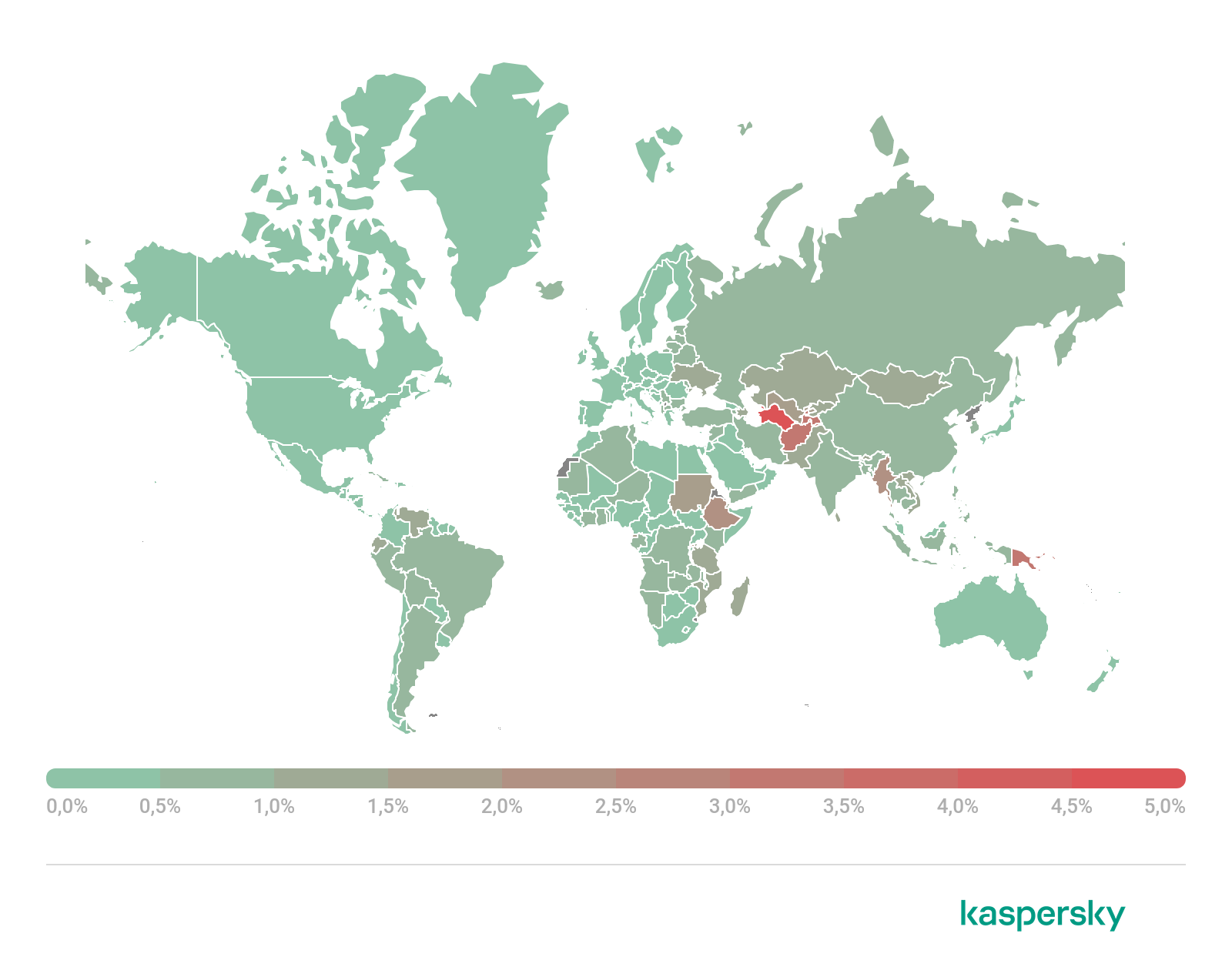

Para evaluar y comparar el riesgo de infección por troyanos bancarios y programas maliciosos para cajeros automáticos y terminales de venta en diferentes países, hemos calculado la proporción de usuarios de productos de Kaspersky expuestos a esta amenaza en cada país durante el período de referencia, respecto a todos los usuarios de nuestros productos en un país determinado.

Geografía de los ataques de malware financiero, tercer trimestre de 2021 (descargar)

| País* | %** | |

| 1 | Turkmenistán | 5,4 |

| 2 | Tayikistán | 3,7 |

| 3 | Afganistán | 3,5 |

| 4 | Uzbekistán | 3,0 |

| 5 | Yemen | 1,9 |

| 6 | Kazajistán | 1,6 |

| 7 | Paraguay | 1,6 |

| 8 | Sudán | 1,6 |

| 9 | Zimbabue | 1,4 |

| 10 | Bielorrusia | 1,1 |

*En nuestros cálculos, hemos excluido los países donde el número de usuarios de Kaspersky es relativamente pequeño (menos de 10 000).

**Porcentaje de usuarios únicos de Kaspersky expuestos a ataques de malware financiero, respecto al total usuarios únicos de productos de Kaspersky en el país.

TOP 10 de familias de malware bancario

| Nombre | Veredictos | %* | |

| 1 | Zbot | Trojan.Win32.Zbot | 17,7 |

| 2 | SpyEye | Trojan-Spy.Win32.SpyEye | 17,5 |

| 3 | CliptoShuffler | Trojan-Banker.Win32.CliptoShuffler | 9,6 |

| 4 | Trickster | Trojan.Win32.Trickster | 4,5 |

| 5 | RTM | Trojan-Banker.Win32.RTM | 3,6 |

| 6 | Nimnul | Virus.Win32.Nimnul | 3,0 |

| 7 | Gozi | Trojan-Banker.Win32.Gozi | 2,7 |

| 8 | Danabot | Trojan-Banker.Win32.Danabot | 2,4 |

| 9 | Tinba | Trojan-Banker.Win32.Tinba | 1,5 |

| 10 | Cridex | Backdoor.Win32.Cridex | 1,3 |

* Proporción de usuarios únicos que se toparon con esta familia de malware, del total de usuarios atacados por malware financiero.

En el tercer trimestre, la familia ZeuS/Zbot (17,7%) fue la familia de banqueros más común. Le sigue la familia SpyEye (17,5%), cuya cuota del trimestre anterior (8,8 %) se multiplicó por dos. En el tercer puesto se encuentra la familia CliptoShuffler (9,6%), que perdió una posición y sólo 0,3 p. p. Además, las familias Trojan-Banker.Win32.Gozi (2,7%) y Trojan-Banker.Win32.Tinba (1,5%) volvieron al TOP 10 en el tercer trimestre, situándose en séptimo y noveno lugares respectivamente.

Programas cifradores maliciosos

Principales tendencias y acontecimientos del trimestre

El ataque a Kaseya y la historia de REvil

A principios de julio, REvil/Sodinokibi atacó el software de administración remota Kaseya VSA y comprometió a varios proveedores de servicios gestionados (MSP) que utilizaban el sistema. Con este ataque masivo a la cadena de suministro, los atacantes fueron capaces de infectar a más de mil organizaciones de clientes de los MSP afectados. Al principio, el grupo REvil exigió 70 millones de dólares por descifrar los archivos de todas las víctimas, pero pronto redujo su apetito a 50 millones.

Este ataque masivo hizo que las fuerzas de seguridad prestaran más atención a REvil, y los atacantes “bajaron el perfil” a mediados de julio, desactivando la infraestructura del troyano y dejando de provocar nuevas infecciones. Mientras tanto, Kaseya recibió un descifrador universal para todos los afectados por el ataque. La empresa, afirmó “no haber pagado el rescate ni directa ni indirectamente, ni a través de terceros”. Según se supo después, la empresa recibió el descifrador de claves del FBI.

Sin embargo, ya en la primera quincena de septiembre, el grupo REvil reanudó sus actividades. Según el foro de hackers XSS, un antiguo miembro del grupo, apodado UNKN, “desapareció” y los desarrolladores del malware, tras esperar un tiempo para encontrarlo, restauraron la infraestructura del troyano a partir de copias de seguridad.

¿Es la aparición de BlackMatter un renacimiento del Lado Oscuro?

Como escribimos en nuestro informe del segundo trimestre, el grupo DarkSide se retiró después de un ataque “demasiado mediático” contra Colonial Pipeline. Ahora ha entrado en escena una banda “nueva” llamada BlackMatter que, según sus propias declaraciones, incorpora las “mejores” cualidades de DarkSide, REvil y Lockbit.

Basándonos en nuestro análisis del código ejecutable del troyano BlackMatter, podemos concluir que es muy probable que fuese desarrollado utilizando el código fuente de DarkSide.

Cierres del trimestre

- Europol y la policía ucraniana detuvieron a dos miembros de un grupo extorsionista no identificado. El único detalle que se ha hecho público es que el rescate exigido por estos autores oscilaba entre 5 y 70 millones de euros.

- Tras el ataque al Departamento de Policía Metropolitana de Washinton DC, el grupo Babuk cesó (o suspendió) sus actividades y también publicó un archivo con el código fuente del troyano, herramientas de compilación y claves para algunas víctimas.

- A finales de agosto, los estafadores de Ragnarok (no confundir con RagnarLocker) cesaron de pronto sus operaciones, borraron la información de las víctimas de su portal y publicaron una clave maestra de descifrado. No se hizo ninguna declaración sobre el motivo exacto de estas acciones.

Explotación de vulnerabilidades o uso de nuevos métodos de ataque

- El grupo HelloKitty difundió su troyano cifrador aprovechando la vulnerabilidad CVE-2019-7481 en las pasarelas de SonicWall.

- Magniber y Vice Society explotaban las vulnerabilidades de la clase PrintNightmare (CVE-2021-1675, CVE-2021-34527, CVE-2021-36958) para penetrar en el sistema víctima.

- El grupo LockFile explotó vulnerabilidades en ProxyShell (CVE-2021-34473, CVE-2021-34523, CVE-2021-31207) para penetrar en la red de la víctima. En la difusión horizontal, los operadores utilizaron el nuevo ataque PetitPotam para secuestrar el controlador de dominio.

- El grupo Conti también utilizó exploits ProxyShell en sus ataques.

Número de nuevas modificaciones de troyanos cifradores

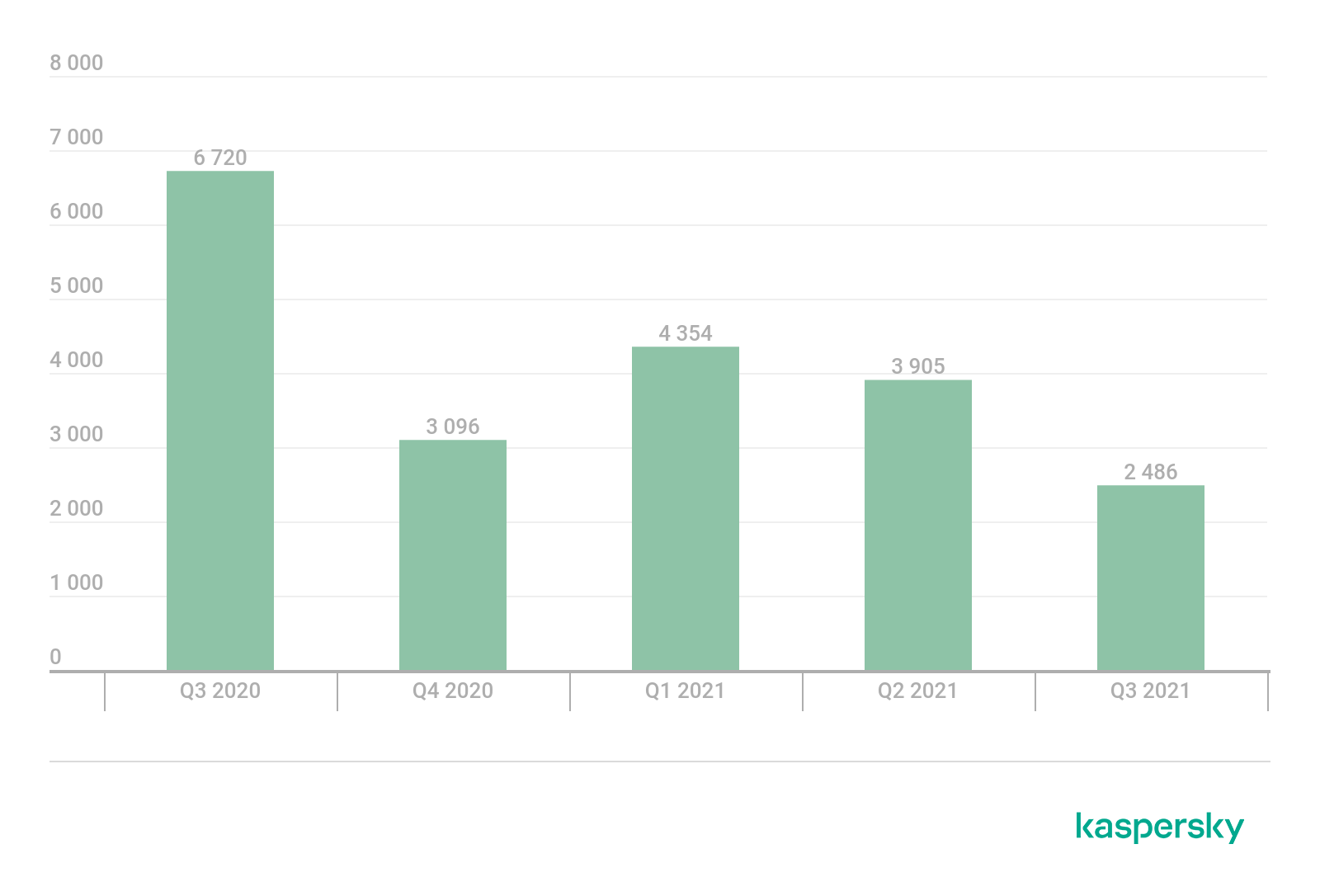

En el tercer trimestre de 2021, detectamos 11 nuevas familias de troyanos cifradores e y 2486 nuevas modificaciones de este tipo de malware.

Número de nuevas modificaciones de encriptación, tercer trimestre de 2020 – tercer trimestre de 2021 (descargar)

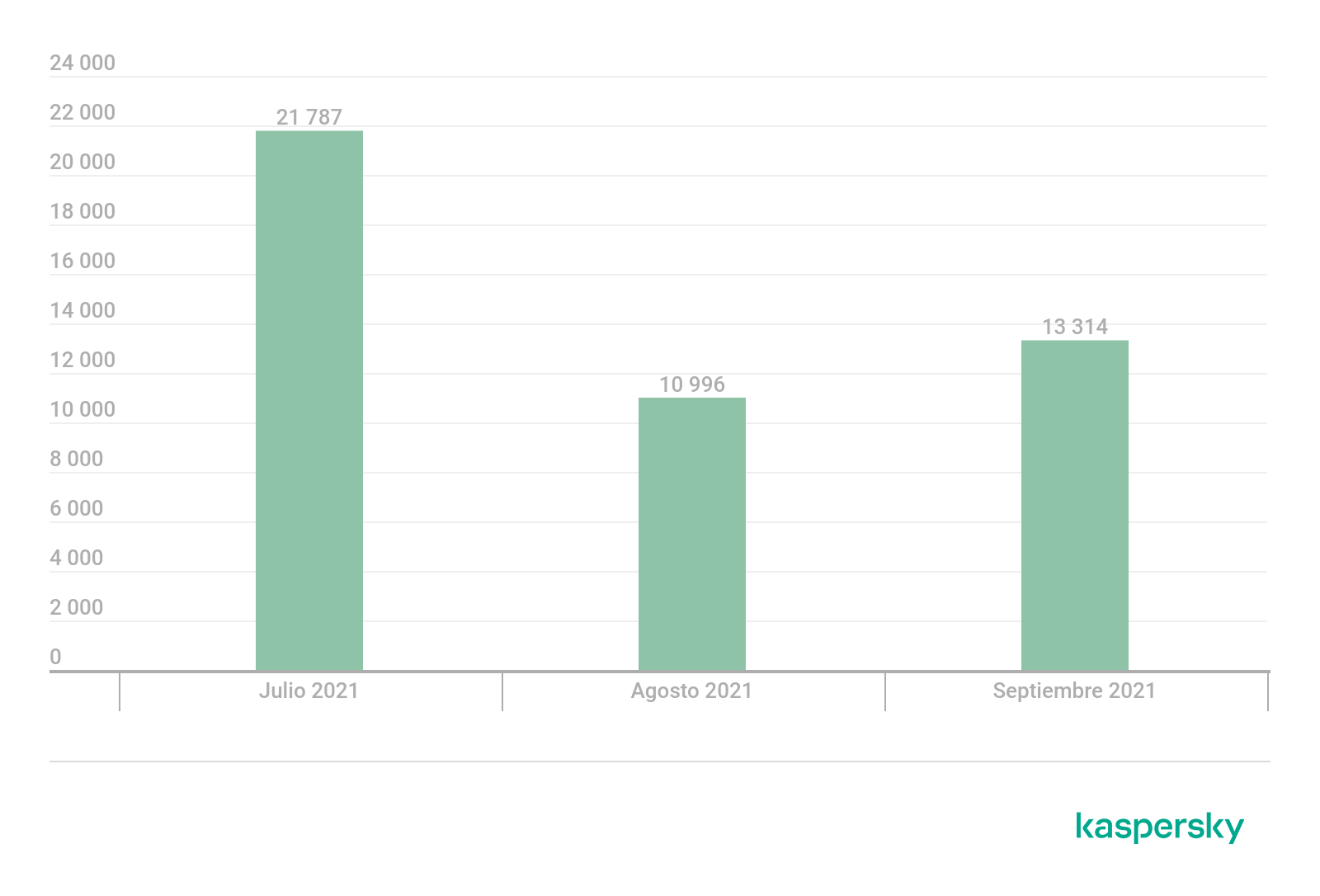

Número de usuarios atacados por troyanos cifradores

En el tercer trimestre de 2021, los productos y tecnologías de Kaspersky protegieron a 108,323 usuarios de ataques de troyanos cifradores.

Número de usuarios únicos atacados por troyanos cifradores, tercer trimestre de 2021 (descargar)

Geografía de los ataques de los troyanos cifradores

Geografía de los ataques de troyanos cifradores, tercer trimestre de 2021 (descargar)

| País* | %** | |

| 1 | Bangladesh | 1,98 |

| 2 | Uzbekistán | 0,59 |

| 3 | Bolivia | 0,55 |

| 4 | Pakistán | 0,52 |

| 5 | Myanmar | 0,51 |

| 6 | China | 0,51 |

| 7 | Mozambique | 0,51 |

| 8 | Nepal | 0,48 |

| 9 | Indonesia | 0,47 |

| 10 | Egipto | 0,45 |

* En nuestros cálculos, hemos excluido los países donde el número de usuarios de Kaspersky es relativamente pequeño (menos de 50 000).

**Porcentaje de usuarios únicos atacados por troyanos cifradores, respecto al total de usuarios únicos de los productos de Kaspersky en el país.

TOP 10 de las familias de troyanos cifradores más difundidas

| Nombre | Veredictos | %* | ||

| 1 | Stop/Djvu | Trojan-Ransom.Win32.Stop | 27,67% | |

| 2 | (veredicto genérico) | Trojan-Ransom.Win32.Crypren | 17,37% | |

| 3 | WannaCry | Trojan-Ransom.Win32.Wanna | 11,84% | |

| 4 | (veredicto genérico) | Trojan-Ransom.Win32.Gen | 7,78% | |

| 5 | (veredicto genérico) | Trojan-Ransom.Win32.Encoder | 5,58% | |

| 6 | (veredicto genérico) | Trojan-Ransom.Win32.Phny | 5,57% | |

| 7 | PolyRansom/VirLock | Virus.Win32.Polyransom / Trojan-Ransom.Win32.PolyRansom | 2,65% | |

| 8 | (veredicto genérico) | Trojan-Ransom.Win32.Agent | 2,04% | |

| 9 | (veredicto genérico) | Trojan-Ransom.MSIL.Encoder | 1,07% | |

| 10 | (veredicto genérico) | Trojan-Ransom.Win32.Crypmod | 1,04% | |

Proporción de usuarios únicos de Kaspersky atacados por una determinada familia de troyanos cifradores, respecto al total de los usuarios atacados por dicho malware.

Criptomineros

Número de modificaciones de nuevos criptomineros

En el tercer trimestre de 2021, las soluciones de Kaspersky detectaron 46 097 nuevas modificaciones de criptomineros.

Número de nuevas modificaciones de criptomineros, tercer trimestre de 2021 (descargar)

Número de usuarios atacados por criptomineros

En el tercer trimestre, detectamos ataques de criptomineros en los equipos de 322 131 usuarios únicos de productos de Kaspersky en todo el mundo. Y si bien el número de usuarios atacados fue disminuyendo durante el segundo trimestre, la tendencia se invirtió y pasó a ser ascendente en julio – agosto de 2021. Mientras que en julio los criptomineros atacaron a poco más de 140 000 usuarios únicos, en septiembre el número de víctimas potenciales se aproximó a los 150 000.

Número de usuarios únicos atacados por criptomineros, tercer trimestre de 2021 (descargar)

Geografía de los ataques de los criptomineros

Geografía de los ataques de criptomineros, tercer trimestre de 2021 (descargar)

| País* | %** | |

| 1 | Etiopía | 2,41 |

| 2 | Ruanda | 2,26 |

| 3 | Myanmar | 2,22 |

| 4 | Uzbekistán | 1,61 |

| 5 | Ecuador | 1,47 |

| 6 | Pakistán | 1,43 |

| 7 | Tanzania | 1,40 |

| 8 | Mozambique | 1,34 |

| 9 | Kazajstán | 1,34 |

| 10 | Azerbaiyán | 1,27 |

* En nuestros cálculos, hemos excluido los países donde el número de usuarios de Kaspersky es relativamente pequeño (menos de 50 000).

**Porcentaje de usuarios únicos atacados por criptomineros, del total de usuarios únicos de los productos de Kaspersky en el país.

Aplicaciones vulnerables utilizadas por los atacantes en los ciberataques

Acontecimientos del trimestre

En el tercer trimestre causó bastante revuelo una familia de nuevas vulnerabilidades en el subsistema de impresión de Microsoft Windows, una de las cuales era conocida anteriormente por los medios de comunicación como PrintNightmare: CVE-2021-1640, CVE-2021-26878, CVE-2021-1675, CVE-2021-34527, CVE-2021-36936, CVE-2021-36947 y CVE-2021-34483. Todas estas vulnerabilidades permiten la escalación local de privilegios o la ejecución remota de comandos con privilegios de sistema y no requieren casi nada para ser explotadas, lo que las ha convertido en una herramienta popular para realizar infecciones masivas. Para solucionar estas vulnerabilidades, hay que instalar varios parches de Microsoft a la vez.

Igual de problemática fue la vulnerabilidad llamada PetitPotam. Permite a un usuario sin privilegios tomar posesión de un equipo de dominio de Windows o incluso de un controlador de dominio completo si el servicio de certificados de Active Directory está en funcionamiento.

La vulnerabilidad CVE-2021-36934, apodada HiveNightmare/SeriousSam, fue descubierta en el último sistema operativo Windows 11 incluso antes de su lanzamiento oficial. El problema radica en que un usuario sin privilegios puede, a través de mecanismo de capturas instantáneas, copiar todas las ramas del registro, incluida la rama SAM, lo que da a un atacante la posibilidad de obtener contraseñas y otros datos importantes.

Los exploits que aprovechan las vulnerabilidades ProxyToken, ProxyShell y ProxyOracle(CVE-2021-31207, CVE-2021-34473, CVE-2021-31207, CVE-2021-33766, CVE-2021-31195, CVE-2021-31196) fueron muy populares entre los atacantes en el tercer trimestre. La explotación acumulativa de estas vulnerabilidades permite la toma de control completa de un servidor de correo que funcione con Microsoft Exchange Server. Recordemos que ya hemos escrito sobre vulnerabilidades similares, como las utilizadas en el ataque HAFNIUM, cuyo blanco también era Microsoft Exchange Server.

Entre las amenazas de red del tercer trimestre de 2021 seguimos viendo ataques a servidores mediante mecanismos de fuerza bruta para obtener contraseñas de diversos servicios de red, como MS SQL, RDP, etc. Siguen siendo populares los ataques que utilizan los exploits EternalBlue, EternalRomance y otros similares. Entre los nuevos ataques se encuentra una grave vulnerabilidad que permite realizar RCE mientras se procesa el lenguaje de navegación Object-Graph en el producto Atlassian Confluence Server (CVE-2021-26084), que se utiliza a menudo en diversos entornos corporativos. Además, se descubrió la vulnerabilidad CVE-2021-22937 en Pulse Connect Secure, aunque se necesita obtener la contraseña del administrador antes de explotarla.

Estadísticas

En el tercer trimestre de 2021, siguen dominando los exploits para las vulnerabilidades del paquete Microsoft Office (60,68%). La popularidad de estos exploits se debe a su gran cantidad de usuarios, muchos de los cuales utilizan versiones antiguas del software, lo que facilita mucho la explotación por parte de los atacantes. En comparación con el trimestre anterior, la proporción de exploits de Microsoft Office aumentó en casi 5 p.p. Esto se debe en parte al descubrimiento de una nueva vulnerabilidad CVE-2021-40444 en el mundo real, que fue inmediatamente explotada para comprometer las máquinas de los usuarios. Durante su explotación, un atacante puede utilizar funciones estándar para descargar plantillas de un documento de Office, que se implementan utilizando componentes especiales de ActiveX. Los datos que se procesan no se verifican como es debido, lo que permite al atacante cargar cualquier código malicioso. Al cierre de esta edición ya estaba disponible una actualización de seguridad.

El desglose de las detecciones de las vulnerabilidades individuales de Microsoft Office no ha cambiado mucho con el tiempo, y CVE-2018-0802 y CVE-2017-8570 siguen compartiendo los primeros puestos, seguidos por la popular vulnerabilidad CVE-2017-11882. Ya hemos escrito muchas veces sobre todas estas amenazas: son vulnerabilidades que permiten a un atacante ejecutar comandos en nombre del usuario e infectar el sistema.

Distribución de los exploits utilizados por los atacantes, por tipo de aplicación atacada, tercer trimestre de 2021 (descargar)

El tercer puesto lo ocupan las vulnerabilidades del sistema operativo Android de Google (5,36%), con un descenso de un punto porcentual respecto al periodo anterior. Le siguen los exploits para la plataforma Adobe Flash (3,41%), cuya cuota disminuye gradualmente. La plataforma ya no cuenta con el apoyo del propietario, pero los usuarios siguen utilizándola, lo que se refleja en nuestras estadísticas.

Completan nuestro TOP las vulnerabilidades de Java (2,98%), cuya cuota también ha disminuido notablemente, y Adobe PDF (1,98%).

Ataques a macOS

El tercer trimestre de 2021 fue memorable por dos curiosos descubrimientos. El primero fue el uso de código malicioso para macOS como parte de la campaña WildPressure. El segundo es el desglose detallado de implantes FinSpy desconocidos hasta ahora que se ejecutan en macOS.

En cuanto a las amenazas más comunes detectadas por los usuarios de las soluciones de seguridad de Kaspersky para macOS, varias aplicaciones de adware ocuparon, como de costumbre, la mayoría de las posiciones de nuestro TOP 20. Entre los programas maliciosos curiosos podemos destacar a Monitor.OSX.HistGrabber.b. Este representante de la familia de software envía el historial del navegador del usuario a los servidores de su propietario.

TOP 20 de amenazas para macOS

| Veredicto | %* | |

| 1 | AdWare.OSX.Pirrit.j | 13,22 |

| 2 | Monitor.OSX.HistGrabber.b | 11,19 |

| 3 | AdWare.OSX.Pirrit.ac | 10,31 |

| 4 | AdWare.OSX.Pirrit.o | 9,32 |

| 5 | AdWare.OSX.Bnodlero.at | 7,43 |

| 6 | Trojan-Downloader.OSX.Shlayer.a | 7,22 |

| 7 | AdWare.OSX.Pirrit.gen | 6,41 |

| 8 | AdWare.OSX.Cimpli.m | 6,29 |

| 9 | AdWare.OSX.Bnodlero.bg | 6,13 |

| 10 | AdWare.OSX.Pirrit.ae | 5,96 |

| 11 | AdWare.OSX.Agent.gen | 5,65 |

| 12 | AdWare.OSX.Pirrit.aa | 5,39 |

| 13 | Trojan-Downloader.OSX.Agent.h | 4,49 |

| 14 | AdWare.OSX.Bnodlero.ay | 4,18 |

| 15 | AdWare.OSX.Ketin.gen | 3,56 |

| 16 | AdWare.OSX.Ketin.h | 3,46 |

| 17 | Backdoor.OSX.Agent.z | 3,45 |

| 18 | Trojan-Downloader.OSX.Lador.a | 3,06 |

| 19 | AdWare.OSX.Bnodlero.t | 2,80 |

| 20 | AdWare.OSX.Bnodlero.ax | 2,64 |

* Porcentaje de usuarios únicos atacados por este malware, del total de usuarios de las soluciones de seguridad de Kaspersky para macOS atacados

Geografía de las amenazas para macOS

Geografía de las amenazas para macOS, tercer trimestre de 2021 (descargar)

| País* | %** | |

| 1 | Francia | 3,05 |

| 2 | España | 2,85 |

| 3 | India | 2,70 |

| 4 | México | 2,59 |

| 5 | Canadá | 2,52 |

| 6 | Italia | 2,42 |

| 7 | EE.UU. | 2,37 |

| 8 | Australia | 2,23 |

| 9 | Brasil | 2,21 |

| 10 | Reino Unido | 2,12 |

* Hemos excluido de la clasificación aquellos países en los que el número de usuarios de las soluciones de protección de Kaspersky para macOS es relativamente bajo (menos de 10 000).

** Proporción de usuarios únicos atacados en el país en relación con todos los usuarios de las soluciones de seguridad para macOS de Kaspersky en el país.

En el tercer trimestre de 2021, Francia (3,05%) ocupó el primer lugar por el porcentaje de usuarios de soluciones de seguridad de Kaspersky atacados, siendo Monitor.OSX.HistGrabber el software potencialmente no deseado más frecuente. En segundo y tercer lugar se encuentran España e India, donde la familia de anuncios Pirrit es la más común.

Ataques contra el Internet de las cosas (IoT)

Estadísticas de las amenazas para IoT

En el tercer trimestre de 2021, la mayoría de los dispositivos que atacaron las trampas de Kaspersky lo hicieron mediante el protocolo Telnet. Sólo poco menos de una cuarta parte de los dispositivos intentaron forzar nuestras trampas a través de SSH.

| Telnet | 76,55% |

| SSH | 23,45% |

Tabla de distribución de los servicios atacados, por número de direcciones IP únicas de los dispositivos atacantes, tercer trimestre de 2021

Si se observan las sesiones de las trampas de Kaspersky, el control de Telnet también se utilizó con más frecuencia.

| Telnet | 84,29% |

| SSH | 15,71% |

Tabla de distribución de las sesiones de trabajo de los ciberdelincuentes con las trampas de Kaspersky, tercer trimestre de 2021

Las 10 principales amenazas descargadas en dispositivos IoT a través de Telnet

| Veredicto | %* | |

| 1 | Backdoor.Linux.Mirai.b | 39,48 |

| 2 | Trojan-Downloader.Linux.NyaDrop.b | 20,67 |

| 3 | Backdoor.Linux.Agent.bc | 10,00 |

| 4 | Backdoor.Linux.Mirai.ba | 8,65 |

| 5 | Trojan-Downloader.Shell.Agent.p | 3,50 |

| 6 | Backdoor.Linux.Gafgyt.a | 2,52 |

| 7 | RiskTool.Linux.BitCoinMiner.b | 1,69 |

| 8 | Backdoor.Linux.Ssh.a | 1,23 |

| 9 | Backdoor.Linux.Mirai.ad | 1,20 |

| 10 | HackTool.Linux.Sshbru.s | 1,12 |

* Proporción de la amenaza específica que se descargó en el dispositivo infectado como resultado de un ataque Telnet perpetrado, con relación al número total de amenazas descargadas.

Las estadísticas detalladas sobre las amenazas del IoT se publicaron en el informe sobre DDoS del tercer trimestre de 2021: https://securelist.lat/ddos-attacks-in-q3-2021/95751/#ataques-a-las-trampas-de-iot

Ataques a través de recursos web

Los datos estadísticos de este capítulo han sido recopilados por el antivirus web, que protege a los usuarios cuando descargan objetos maliciosos de una página web maliciosa o infectada. Los atacantes crean estos sitios a propósito; los sitios infectados pueden tener contenidos generados por los usuarios (como foros) o recursos legítimos comprometidos.

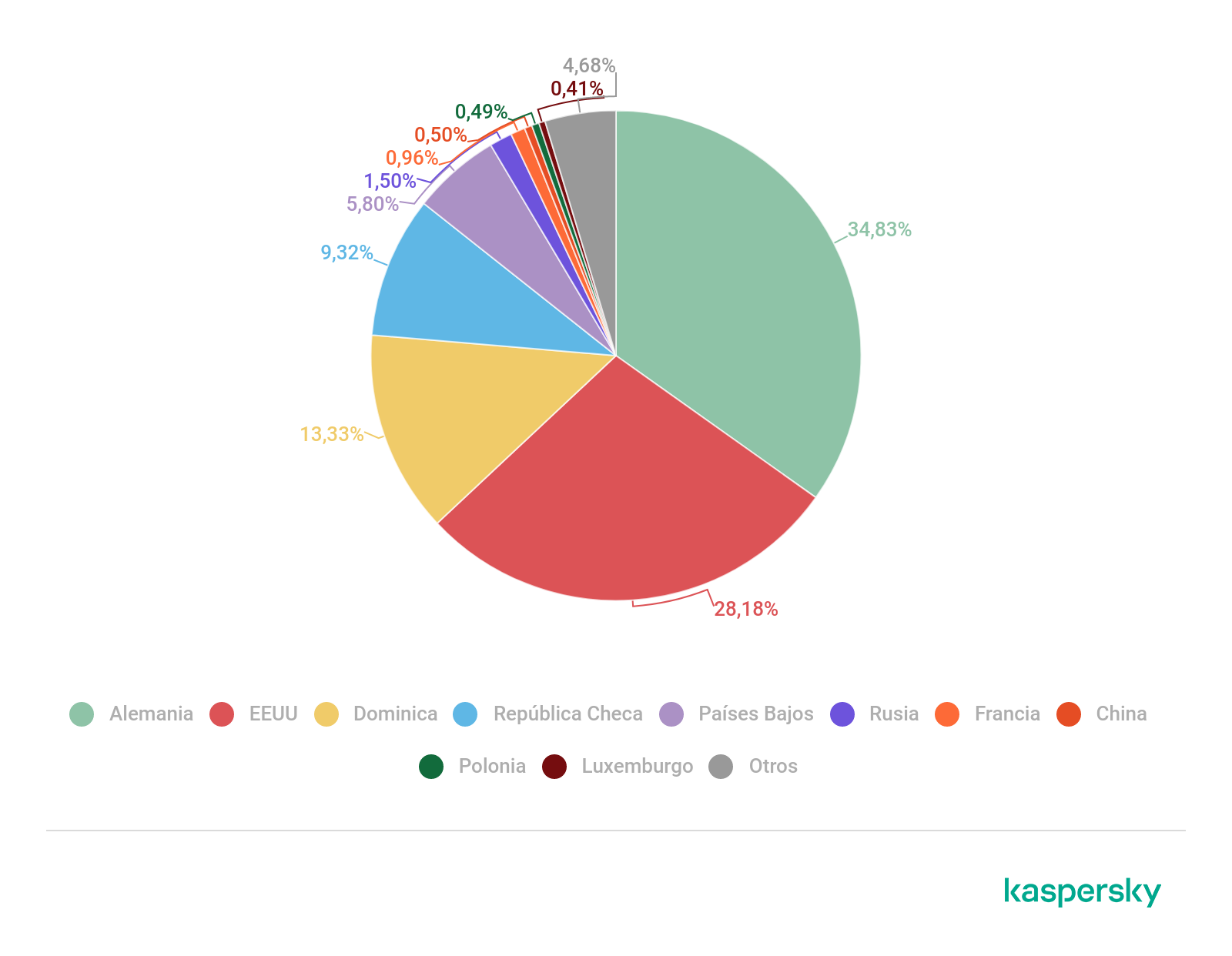

Países de origen de los ataques web: TOP 10

Estas estadísticas muestran el desglose por países de las fuentes de los ataques de Internet bloqueados por los productos de Kaspersky en las computadoras de los usuarios (páginas web con redirecciones a exploits, sitios con malware, centros de control de botnets, etc.). Hacemos notar que cada host único puede ser fuente de uno o más ataques web.

Para determinar el origen geográfico de los ataques web se usó el método de comparación del nombre de dominio con la dirección IP real donde se encuentra el dominio dado y la definición de la ubicación geográfica de la dirección IP (GEOIP).

En el tercer trimestre de 2021, las soluciones de Kaspersky repelieron 1 098 968 315 ataques lanzados desde recursos de Internet de todo el mundo. Se detectaron un total de 289 196 912 enlaces únicos que activaron el antivirus web.

Distribución por países de las fuentes de ataques web, tercer trimestre de 2021 (descargar)

Países en los cuales los usuarios han estado bajo mayor riesgo de infectarse mediante Internet

Con el fin de estimar el riesgo de infección por malware a través de Internet al que están expuestas las computadoras de los usuarios en diferentes países del mundo, calculamos en cada país el porcentaje de usuarios de los productos de Kaspersky en los que el antivirus web realizó detecciones durante el periodo cubierto por este informe. Los datos obtenidos miden la agresividad del entorno en el que operan las computadoras en diferentes países.

Recordamos al lector que esta clasificación toma en cuenta solo los ataques realizados por objetos maliciosos de la clase Malware. En los cálculos ignoramos las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, como RiskTool y programas publicitarios.

| País* | % de usuarios atacados ** |

|

| 1 | Túnez | 27,15 |

| 2 | Siria | 17,19 |

| 3 | Yemen | 17,05 |

| 4 | Nepal | 15,27 |

| 5 | Argelia | 15,27 |

| 6 | Macao | 14,83 |

| 7 | Bielorrusia | 14,50 |

| 8 | República de Moldova | 13,91 |

| 9 | Madagascar | 13,80 |

| 10 | Serbia | 13,48 |

| 11 | Libia | 13,13 |

| 12 | Mauritania | 13,06 |

| 13 | Mongolia | 13,06 |

| 14 | India | 12,89 |

| 15 | Palestina | 12,79 |

| 16 | Sri Lanka | 12,76 |

| 17 | Ucrania | 12,39 |

| 18 | Estonia | 11,61 |

| 19 | Tayikistán | 11,44 |

| 20 | Catar | 11,14 |

* En los cálculos hemos excluido los países donde el número de usuarios de Kaspersky es relativamente pequeño (menos de 10 000).

** Porcentaje de usuarios únicos que han estado expuestos a ataques web lanzados por objetos maliciosos de clase Malware, del total de usuarios únicos de los productos de Kaspersky en el país.

Estas estadísticas se basan en los veredictos de detección del módulo antivirus web, proporcionados por los usuarios de los productos de Kaspersky que dieron su consentimiento para la transferencia de sus datos estadísticos.

En promedio, el 8,72% de los equipos de los usuarios de Internet del mundo fueron atacados por malware al menos una vez durante el trimestre.

Geografía de los ataques de malware basados en la web, tercer trimestre de 2021 (descargar)

Amenazas locales

En esta sección analizamos los datos estadísticos obtenidos durante el funcionamiento de los módulos OAS y ODS de los productos de Kaspersky. Se contabilizaron los programas maliciosos encontrados en los equipos de los usuarios o en los medios extraíbles conectados a ellos (memorias flash, tarjetas de memoria de cámaras, teléfonos, discos duros externos) o que habían entrado en el equipo de forma subrepticia (programas incluidos en instaladores complejos, archivos cifrados, etc.).

En el tercer trimestre de 2021, nuestro antivirus de archivos detectó 62 577 326 objetos maliciosos y potencialmente no deseados.

Países en que los equipos de usuarios estuvieron expuestos al mayor riesgo de infección local

Para cada país, se ha calculado el porcentaje de usuarios de productos de Kaspersky donde entró en funcionamiento el Antivirus de archivos en el período cubierto por el informe. Esta estadística refleja el nivel de infección de los equipos en diferentes países del mundo.

Cabe notar que esta calificación solo tiene en cuenta los ataques de malware. No se han considerado las reacciones de los antivirus a los programas potencialmente maliciosos o no deseados, como RiskTools y el adware.

| País* | % de usuarios atacados ** |

|

| 1 | Turkmenistán | 47,42 |

| 2 | Yemen | 44,27 |

| 3 | Etiopía | 42,57 |

| 4 | Tayikistán | 42,51 |

| 5 | Uzbekistán | 40,41 |

| 6 | Sudán del Sur | 40,15 |

| 7 | Afganistán | 40,07 |

| 8 | Cuba | 38,20 |

| 9 | Bangladesh | 36,49 |

| 10 | Myanmar | 35,96 |

| 11 | Venezuela | 35,20 |

| 12 | China | 35,16 |

| 13 | Siria | 34,64 |

| 14 | Madagascar | 33,49 |

| 15 | Ruanda | 33,06 |

| 16 | Sudán | 33,01 |

| 17 | Benín | 32,68 |

| 18 | Burundi | 31,88 |

| 19 | Laos | 31,70 |

| 20 | Camerún | 31,28 |

*En nuestros cálculos, hemos excluido los países donde el número de usuarios de Kaspersky es relativamente pequeño (menos de 10 000).

**Proporción de usuarios únicos en cuyos equipos se bloquearon las amenazas locales de la clase Malware, del total de usuarios únicos de los productos de Kaspersky en el país.

Geografía de intentos de infección local, tercer trimestre de 2021 (descargar)

Desarrollo de las amenazas informáticas en el tercer trimestre de 2021. Estadísticas de computadoras personales