- Desarrollo de las amenazas informáticas en el tercer trimestre de 2021

- Desarrollo de las amenazas informáticas en el tercer trimestre de 2021. Estadísticas de computadoras personales

- Desarrollo de las amenazas informáticas en el tercer trimestre de 2021. Estadísticas sobre amenazas móviles

Ataques selectivos

WildPressure apunta a macOS

En marzo de este año, informamos de una campaña que WildPressure había lanzado contra organizaciones industriales en Oriente Medio. Durante el seguimiento que hicimos a este actor de amenazas en la primavera de 2021, descubrimos una versión más reciente, que contiene el troyano C++ Milum, la variante correspondiente de VBScript y un conjunto de módulos que incluyen un orquestador y tres plugins. Esto confirma nuestra previa suposición de que había más malware de última hora que se cargaba además del de C++.

Otro lenguaje utilizado por WildPressure es Python. El módulo PyInstaller para Windows contiene un script llamado “Guard”. Resulta curioso que este malware haya sido desarrollado para los sistemas operativos Windows y macOS. El estilo de codificación, el diseño general y el protocolo de comunicación C2 son bastante reconocibles en los tres lenguajes de programación utilizados por los autores.

WildPressure utilizaba en su infraestructura tanto servidores privados virtuales (VPS) como servidores comprometidos, la mayoría de los cuales eran sitios web de WordPress.

Tenemos una visibilidad muy limitada de las muestras descritas en nuestro informe, pero nuestra telemetría sugiere que los objetivos de esta campaña también eran de la industria del petróleo y el gas.

Puede consultar nuestro informe sobre la nueva versión aquí, junto con un video de nuestros hallazgos.

LuminousMoth: ataques de sweeping para los elegidos

Hace poco descubrimos un ataque a gran escala y muy activo contra objetivos en el sudeste asiático por parte de un actor de amenazas al que llamamos LuminousMoth. La campaña se remonta a octubre del año pasado y seguía en marcha cuando publicamos nuestro informe público en julio. La mayoría de los primeros avistamientos se produjeron en Myanmar, pero parece que el actor de la amenaza está ahora mucho más activo en Filipinas. Entre los objetivos hay organizaciones de alto perfil, como entidades gubernamentales situadas tanto en esos países como en el extranjero.

La mayoría de las amenazas APT seleccionan con cuidado sus objetivos y adaptan los vectores de infección, los implantes y las cargas útiles a las identidades o al entorno de las víctimas. Es raro observar un ataque a gran escala por parte de los actores de las amenazas APT. Por lo general, no lanzan este tipo de ataques porque son demasiado “ruidosos” y corren el riesgo de llamar la atención sobre la campaña. LuminousMoth es una excepción, ya que observamos un elevado número de infecciones, aunque creemos que la campaña estaba dirigida a unos pocos objetivos específicos.

Los atacantes obtienen el acceso inicial a un sistema enviando a la víctima un correo electrónico de spear-phishing que contiene un enlace de descarga de Dropbox. El enlace lleva a un archivo RAR que se hace pasar por un documento de Word. El archivo contiene dos bibliotecas DLL maliciosas, así como dos ejecutables legítimos que cargan lateralmente los archivos DLL. Encontramos múltiples archivos como éste con nombres de archivos de entidades gubernamentales de Myanmar

También observamos un segundo vector de infección, que entra en juego después de que el primero ha cumplido su función. El malware intenta propagarse a otros hosts de la red infectando unidades USB.

Además de las DLL maliciosas, los atacantes también desplegaron una versión firmada, pero falsa, de la popular aplicación Zoom en algunos sistemas infectados, lo que les permitió extraer datos.

El actor de la amenaza también despliega una herramienta adicional que roba las cookies del navegador Chrome para acceder a la sesión de Gmail de la víctima.

Los vínculos de infraestructura, así como los TTPs compartidos, aluden a una posible conexión entre LuminousMoth y el grupo de amenazas HoneyMyte, que anteriormente ha sido visto atacando la misma región con instrumentos similares.

Ataques selectivos que explotan CVE-2021-40444

El 7 de septiembre, Microsoft informó de una vulnerabilidad de día cero (CVE-2021-40444) que podría permitir a un atacante ejecutar códigos de forma remota en equipos vulnerables. La vulnerabilidad se encuentra en MSHTML, el motor de Internet Explorer. Aunque hoy en día poca gente usa IE, algunos programas utilizan su motor para manejar contenidos web, en particular, las aplicaciones de Microsoft Office.

Hemos visto ataques selectivos que explotan esta vulnerabilidad contra empresas del sector de la investigación y el desarrollo, del sector energético y los grandes sectores industriales, los sectores de la banca y el desarrollo de la tecnología médica, así como las telecomunicaciones y el sector informático.

Para explotar la vulnerabilidad, los atacantes incrustan un objeto especial en un documento de Microsoft Office que contiene una URL que conduce a un script malicioso. Si la víctima abre el documento, Microsoft Office descarga el script y lo ejecuta utilizando el motor MSHTML. Después, el script puede utilizar controles ActiveX para realizar acciones maliciosas en el equipo de la víctima.

La puerta trasera Tomiris está vinculada al ataque a SolarWinds

El incidente de SolarWinds, ocurrido el pasado diciembre, se destacó por el extremo cuidado de los atacantes y el alto perfil de sus víctimas. Las pruebas sugieren que el actor de amenazas detrás del ataque, DarkHalo (alias Nobelium), había pasado seis meses dentro de las redes de OrionIT para perfeccionar su ataque. El siguiente cronograma resume las diferentes etapas de la campaña.

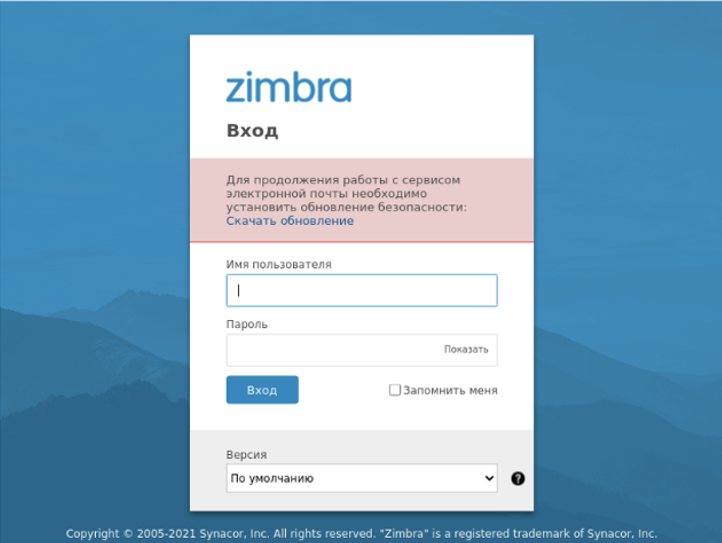

En junio, más de seis meses después de que DarkHalo declinara, observamos el secuestro de las DNS de varias zonas gubernamentales de un estado miembro de la CEI, que permitía al atacante redirigir el tráfico de los servidores de correo del gobierno a computadoras bajo su control, probablemente conseguido mediante la captura de credenciales para el panel de control del registrador de las víctimas. Cuando las víctimas intentaban acceder a su correo corporativo, eran redirigidas a una copia falsa de la interfaz web.

Después, se las engañaba para inducirlas a descargar un malware desconocido. El backdoor, apodado “Tomiris”, guarda varias similitudes con el malware de segunda fase Sunshuttle (alias GoldMax), utilizado por DarkHalo el año pasado. Sin embargo, también hay una serie de solapamientos entre Tomiris y Kazuar, una puerta trasera que tiene vínculos con el actor de la amenaza APT Turla. Ninguna de las similitudes basta para relacionar Tomiris y Sunshuttle con suficiente certeza. Pero en conjunto sugieren la posibilidad de que las prácticas de desarrollo compartidas tengan un autor común.

Puede leer nuestro análisis aquí.

GhostEmperor

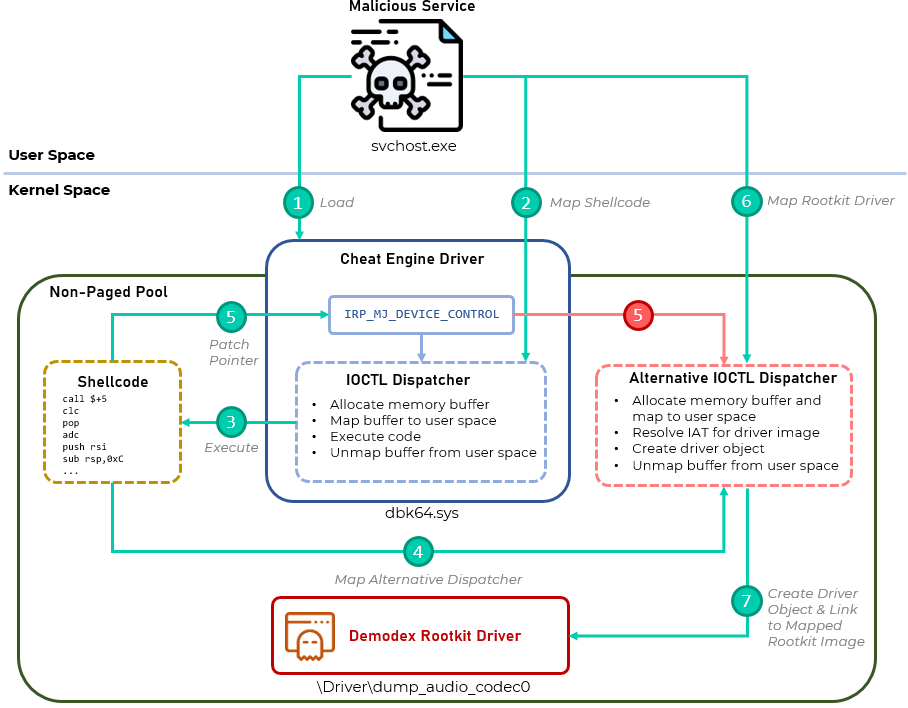

A principios de este año, mientras investigábamos el aumento de los ataques contra los servidores de Exchange, nos dimos cuenta de un clúster recurrente de actividades que aparecía en varias redes comprometidas distintas. Atribuimos la actividad a un actor de amenazas, hasta ahora desconocido, al que hemos llamado GhostEmperor. Este clúster destacaba por utilizar un rootkit en modo kernel de Windows, hasta entonces desconocido, al que denominamos Demodex, y un sofisticado marco de malware de varias etapas, destinado a proporcionar control remoto sobre los servidores atacados.

El rootkit se utiliza para ocultar de los investigadores y las soluciones de seguridad los artefactos del malware en modo usuario, y muestra un interesante esquema de carga que involucra el componente del modo kernel de un proyecto de código abierto llamado Cheat Engine para eludir el mecanismo de uso obligatorio de controladores firmados de Windows.

Identificamos múltiples vectores de ataque que disparaban una cadena de infecciones que conducía a la ejecución del malware en la memoria. La mayoría de las infecciones de GhostEmperor estaban desplegadas en servidores públicos, ya que muchos de los artefactos maliciosos fueron instalados por el proceso ‘httpd.exe’ del servidor Apache, el proceso ‘w3wp.exe’ del servidor Windows IIS o el proceso ‘oc4j.jar’ del servidor Oracle. Esto significa que es probable que los atacantes hayan abusado de las vulnerabilidades de las aplicaciones web que se ejecutan en esos sistemas, lo que les permitió introducir y ejecutar sus archivos.

Aunque las infecciones suelen comenzar con un archivo BAT, en algunos casos la cadena de infección conocida era precedida por una etapa anterior: wdichost.exe, una utilidad de línea de comandos legítima de Microsoft (cuyo nombre original es MpCmdRun.exe) cargaba lateralmente una DLL maliciosa. La DLL procedía entonces a descodificar y cargar un ejecutable adicional llamado license.rtf. No tuvimos la suerte de recuperar este ejecutable, pero vimos que las acciones posteriores a su carga incluían la creación y ejecución de scripts de GhostEmperor por parte de wdichost.exe.

Este conjunto de instrumentos ya se utilizaba desde julio de 2020, y apuntaba sobre todo a objetivos del sudeste asiático, pero también a entidades gubernamentales y empresas de telecomunicaciones.

FinSpy: análisis de las capacidades actuales

A finales de septiembre, en la Cumbre de analistas de seguridad de Kaspersky, nuestros investigadores ofrecieron una descripción general de FinSpy, un conocido conjunto de instrumentos de vigilancia que varias ONGs han denunciado repetidamente por su uso contra periodistas, disidentes políticos y activistas de derechos humanos. Nuestro análisis incluyó no sólo la versión para Windows de FinSpy, sino también las versiones para Linux y macOS, que comparten la misma estructura y características internas.

Después de 2018, observamos una caída en las tasas de detección de FinSpy para Windows. Pero resultó que no había desaparecido, sino que utilizaba varios implantes de primera fase para ocultar sus actividades. Comenzamos a detectar algunos paquetes instaladores sospechosos de contener backdoors (entre ellos TeamViewer, VLC Media Player y WinRAR); luego, a mediados de 2019, encontramos un host que ofrecía estos instaladores junto con los implantes FinSpy Mobile para Android.

Los autores han hecho todo lo posible para que los investigadores de seguridad no puedan analizar FinSpy. Parece que se han esmerado en las funciones antianálisis, de ofuscación y en el propio troyano. En primer lugar, las muestras están protegidas con múltiples capas de tácticas de evasión.

Es más, una vez instalado el troyano, se camufla fuertemente utilizando cuatro complejos ofuscadores hechos a medida.

Aparte de los instaladores troyanizados, también observamos infecciones que implicaban el uso de un bootkit para MBR (Master Boot Record) de UEFI (Unified Extensible Firmware Interface). Aunque la infección para MBR se conoce desde al menos 2014, los detalles sobre el bootkit UEFI se revelaron al público por primera vez en nuestro informe privado sobre FinSpy.

El usuario de un smartphone o una tableta puede infectarse a través de un enlace en un mensaje de texto. En algunos casos (por ejemplo, si el iPhone de la víctima no tiene jailbreak), el atacante puede necesitar acceso físico al dispositivo.

Otros programas maliciosos

Ataque de REvil a los MSP y sus clientes en todo el mundo

El 2 de julio se descubrió un ataque perpetrado por la banda REvil Ransomware-as-a-Service (alias Sodinokibi) dirigido a los proveedores de servicios gestionados (MSP) y a sus clientes.

Los atacantes identificaron y explotaron una vulnerabilidad de día cero en la plataforma Kaseya Virtual System/Server Administrator (VSA). El software VSA, utilizado por los clientes de Kaseya para supervisar y administrar de forma remota el software y la infraestructura de red, se suministra como un servicio en la nube o a través de servidores VSA locales.

El exploit desplegaba un dropper malicioso a través de un script de PowerShell. El script desactivaba las funciones de Microsoft Defender y luego utilizaba la utilidad certutil.exe para descifrar un ejecutable malicioso (agent.exe) que introducía una versión antigua de Microsoft Defender, junto con el ransomware REvil empaquetado en una biblioteca maliciosa. Esa biblioteca después la cargaba el MsMpEng.exe legítimo utilizando la técnica de carga lateral de DLL.

Se estima que los ataques han provocado el cifrado de los archivos de unos 60 clientes de Kaseya que utilizan la versión local de la plataforma. Muchos de ellos son MSP que utilizan VSA para administrar redes de otras empresas. Esta conexión MSP permitió a REvil acceder a esas empresas. Kaseya estimó que alrededor de 1500 empresas del mercado descendente se vieron afectadas.

Utilizando nuestro servicio de Threat Intelligence, habíamos observado más de 5000 intentos de ataque en 22 países al momento de publicar nuestro análisis del ataque.

[Print]Nightmare, una verdadera pesadilla

A principios de julio, Microsoft publicó una alerta sobre las vulnerabilidades del servicio Windows Print Spooler. Las vulnerabilidades, CVE-2021-1675 y CVE-2021-34527 (también conocidas como “PrintNightmare”), pueden ser utilizadas por un atacante con una cuenta de usuario normal para tomar el control de un servidor o máquina cliente vulnerable que ejecute el servicio Windows Print Spooler. Este servicio está activado de forma predeterminada en todos los clientes y servidores de Windows, incluidos los controladores de dominio, lo que hace que ambas vulnerabilidades conlleven un gran peligro potencial.

Además, debido a un malentendido entre equipos de investigadores, se publicó en línea un exploit de prueba de concepto (PoC) para PrintNightmare. Los investigadores implicados creían que los parches lanzados el Martes de Parches de Microsoft en junio ya había resuelto el problema, por lo que compartieron su trabajo con la comunidad de expertos. Sin embargo, a pesar de que Microsoft había publicado un parche para CVE-2021-1675, la vulnerabilidad PrintNightmare permaneció sin parcharse hasta julio. La prueba de concepto fue retirada casi de inmediato, pero no antes de que fuera copiada varias veces.

CVE-2021-1675 es una vulnerabilidad de elevación de privilegios, que permite a un atacante con bajos privilegios de acceso crear y utilizar un archivo DLL malicioso para ejecutar un exploit y obtener mayores privilegios. Sin embargo, esto sólo es posible si el atacante ya tiene acceso directo al equipo vulnerable en cuestión.

La vulnerabilidad CVE-2021-34527 es mucho más peligrosa porque es una vulnerabilidad de ejecución remota de códigos(RCE), es decir que permite la inyección remota de DLLs.

Puede encontrar una descripción técnica más detallada de ambas vulnerabilidades aquí.

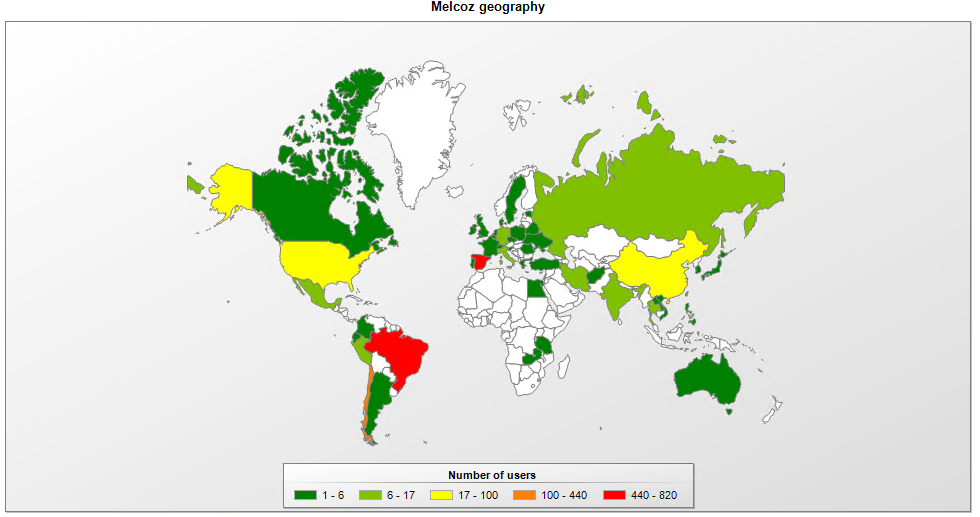

Detenciones de Grandoreiro y Melcoz

En julio, el ministerio del interior español anunció la detención de 16 personas relacionadas con los grupos de ciberdelincuencia Grandoreiro y Melcoz (alias Mekotio). Ambos grupos proceden de Brasil y forman parte del paraguas de Tetrade, que opera desde hace unos años en América Latina y Europa Occidental.

La familia de troyanos bancarios Grandoreiro comenzó sus operaciones primero en Brasil, luego se expandió a otros países de América Latina y después a Europa Occidental. El grupo ha ido mejorando sus técnicas y, según nuestro análisis de las campañas del grupo, opera como un proyecto de Malware Como Servicio (MaaS). Nuestra telemetría muestra que, desde enero de 2020, Grandoreiro ha atacado sobre todo a víctimas en Brasil, México, España, Portugal y Turquía.

Melcoz estaba activo en Brasil desde al menos 2018, antes de expandirse en el extranjero. Vimos que el grupo atacó activos en Chile en 2018 y, más recientemente, en México. Es probable que también haya víctimas en otros países, ya que algunos de los bancos atacados tienen operaciones internacionales. Por lo general, el malware utiliza scripts AutoIt o VBS, agregados a archivos MSI, que ejecutan DLLs maliciosos utilizando la técnica DLL-Hijack, con el objetivo de eludir las soluciones de seguridad. Este malware roba las contraseñas de los navegadores y de la memoria del dispositivo, con lo que proporcionan acceso remoto para capturar el acceso a la banca por Internet. También incluye un módulo de robo de carteras de Bitcoin. Nuestra telemetría confirma que desde enero de 2020 Melcoz ha lanzado ataques contra blancos ubicados en Brasil, Chile y España, entre otros países.

Dado que las dos familias del malware proceden de Brasil, los individuos detenidos en España son simples operadores. Así que es probable que los creadores de Grandoreiro y Melcoz sigan desarrollando nuevas técnicas de malware y reclutando nuevos miembros en sus países de interés.

Jugadores, tengan cuidado

A principios de este año, en un foro clandestino descubrimos un anuncio de un programa malicioso apodado “BloodyStealer” por sus creadores. El malware está diseñado para robar contraseñas, cookies, datos de tarjetas bancarias, datos de autorrelleno del navegador, información del dispositivo, capturas de pantalla, archivos uTorrent de escritorio y de clientes, sesiones y registros de clientes de Bethesda, Epic Games, GOG, Origin, Steam, Telegram y VimeWorld.

Publicidad de BloodyStealer. Fuente: https://twitter.com/3xp0rtblog

Los autores del malware, que ha afectado a usuarios de Europa, América Latina y la región de Asia-Pacífico, han adoptado un modelo de distribución MaaS, lo que significa que cualquiera puede comprarlo por el precio de unos 10 dólares al mes (y unos 40 dólares por una “licencia de por vida”).

Además de sus funciones de robo, el malware incluye herramientas para frustrar el análisis. Envía la información robada como un archivo ZIP al servidor C2 (Comando y control), que está protegido contra ataques DDoS (Denegación de Servicio Distribuido). Los ciberdelincuentes utilizan el panel de control (bastante básico) o Telegram para obtener los datos, entre ellos las cuentas de los jugadores.

BloodyStealer es sólo una de las muchas herramientas disponibles en la web oscura para robar cuentas de jugadores. Además, en los foros clandestinos suelen aparecer anuncios que ofrecen publicar un enlace malicioso en un sitio web popular o que venden herramientas de generación automática de páginas de phishing. Utilizando estas herramientas, los ciberdelincuentes pueden recopilar, y luego tratar de monetizar, una enorme cantidad de credenciales. En la web oscura se pueden encontrar todo tipo de ofertas relacionadas con las cuentas de jugadores.

Los llamados “logs” están entre los más populares. Se trata de bases de datos que contienen montones de datos para acceder a las cuentas. En sus anuncios, los atacantes pueden especificar los tipos de datos, la geografía de los usuarios, el periodo en el que se recogieron los registros y otros detalles. Por ejemplo, en la siguiente captura de pantalla, un miembro del foro clandestino ofrece un archivo con 65.600 registros, de los cuales 9000 están vinculados a usuarios de EE.UU., y 5000 a residentes de India, Turquía y Canadá. El archivo completo cuesta 150 dólares (es decir, unos 0,2 centavos por disco).

Los ciberdelincuentes también pueden utilizar las cuentas de juego comprometidas para blanquear dinero, distribuir enlaces de suplantación de identidad y realizar otros negocios ilegales.

Puede leer más sobre las amenazas a los juegos, entre ellos BloodyStealer, aquí y aquí.

El troyano Triada en módulos para WhatsApp

No todo el mundo está satisfecho con la aplicación oficial de WhatsApp, y recurre a clientes de WhatsApp modificados disponibles en línea para encontrar las funciones que desean, pero que los desarrolladores de WhatsApp aún no han implementado en la versión oficial.

Los creadores de este tipo de módulos suelen incrustar anuncios en ellos. Sin embargo, el uso de módulos publicitarios de terceros puede ser un mecanismo para, de forma inadvertida, introducir código malicioso en la aplicación.

Esto ocurrió hace poco con FMWhatsApp, un popular módulo para de WhatsApp. En la versión 16.80.0 los desarrolladores utilizaron un módulo publicitario de terceros que incluye el troyano Triada (que el antivirus para móviles de Kaspersky detecta como Trojan.AndroidOS.Triada.ef). Este troyano funciona como intermediario. Primero, recopila datos sobre el dispositivo del usuario y, después, dependiendo de la información obtenida, descarga uno de varios otros troyanos. Puede encontrar una descripción de las funciones que realizan estos otros troyanos en nuestro análisis del módulo FMWhatsApp infectado.

El troyano bancario Qakbot

QakBot (también conocido como QBot, QuackBot y Pinkslipbot) es un troyano bancario descubierto en 2007 y que ha recibido asistencia técnica y se ha desarrollado constantemente desde entonces. Ahora es uno de los principales troyanos bancarios en todo el mundo. Su objetivo principal es robar credenciales bancarias (por ejemplo, inicios de sesión, contraseñas, etc.), pero también ha adquirido funcionalidades que le permiten espiar operaciones financieras, propagarse e instalar ransomware para maximizar los ingresos de las organizaciones comprometidas.

El troyano también puede registrar las pulsaciones del teclado, funcionar como puerta trasera y posee técnicas para impedir su detección. Esto último incluye la detección del entorno virtual, las autoactualizaciones periódicas y los cambios de cifrador/empaquetador. QakBot también intenta protegerse contra los análisis y depuraciones de los expertos y contraherramientas automatizadas. Otra funcionalidad interesante es la capacidad de robar correos electrónicos, que los atacantes usan para enviar correos electrónicos selectivos a las víctimas, usando la información obtenida para inducirlas a que los abran.

QakBot es conocido por infectar a sus víctimas sobre todo mediante campañas de spam. En algunos casos, los correos electrónicos llegan con documentos de Microsoft Office o archivos protegidos por contraseña con documentos adjuntos. Los documentos contienen macros y a las víctimas se les pide que abran los archivos adjuntos alegando que contienen información importante (por ejemplo, una factura). En algunos casos, los correos electrónicos contenían enlaces a páginas web que distribuían documentos maliciosos.

Sin embargo, hay otro vector de infección que implica que la carga útil maliciosa de QakBot se transfiere a la máquina de la víctima a través de otro malware, ya presente en ésta. Los vectores de infección iniciales pueden variar en función de lo que los actores de la amenaza consideren que tiene más posibilidades de éxito en la(s) organización(es) objetivo. Se sabe que varios actores de amenazas realizan un reconocimiento previo de las organizaciones objetivo para decidir qué vector de infección es el más adecuado.

Analizamos las estadísticas sobre los ataques de QakBot recogidas por nuestra red Kaspersky Security Network (KSN), donde se acumulan y procesan datos anónimos proporcionados voluntariamente por los usuarios de Kaspersky. En los primeros siete meses de 2021, nuestros productos detectaron 181 869 intentos de descargar o ejecutar QakBot. Esta cifra es inferior a la detectada de enero a julio de 2020, aunque el número de usuarios afectados creció un 65%, pasando de 10 493 en el año anterior a 17 316 este año.

Número de usuarios afectados por los ataques de QakBot de enero a julio de 2020 y 2021 (descargar)

Desarrollo de las amenazas informáticas en el tercer trimestre de 2021