Ataques selectivos

Acentuando “Avanzada” en APT

En diciembre, SolarWinds, un conocido proveedor de servicios administrados de TI, fue víctima de un sofisticado ataque contra la cadena de suministro. Orion IT, una solución de la compañía diseñada para monitorear y administrar la infraestructura de TI de sus clientes, fue atacada por los actores de amenazas, con el objetivo de instalar una puerta trasera personalizada, denominada Sunburst, en las redes de más de 18 000 clientes de SolarWinds, entre ellos muchas grandes corporaciones y organismos gubernamentales en América del Norte, Europa, Oriente Medio y Asia.

Algo que distingue a esta campaña es su peculiar esquema de validación y elaboración de perfiles de víctimas. Al parecer, de los 18 000 clientes de Orion IT afectados por el malware, solo algunos eran de interés para los atacantes. Este fue un ataque sofisticado que empleó varios métodos para pasar inadvertido durante el mayor tiempo posible. Por ejemplo, antes de su primera conexión por Internet a sus servidores de comando y control (C2 o servidor de administración), el malware Sunburst permanece inactivo por hasta dos semanas, para impedir que sea fácil detectar este comportamiento en los entornos sandbox. En nuestro informe inicial sobre Sunburst analizamos el método utilizado por este malware para comunicarse con su servidor C2 y el protocolo utilizado para actualizar sus víctimas para posteriormente explotarlas.

Una posterior investigación de la puerta trasera Sunburst reveló varias características que se superponen con las de una puerta trasera .NET previamente identificada, conocida como Kazuar, reportada por primera vez en 2017 y posiblemente vinculada al grupo Turla APT.

Entre las características que Sunburst y Kazuar comparten, están el algoritmo de generación de UID de la víctima, similitudes de código en el algoritmo de suspensión inicial, y el uso extensivo del hash FNV1a para ofuscar las comparaciones de cadenas. Hay varias posibilidades: Sunburst puede haber sido desarrollado por el mismo grupo que Kazuar, o los desarrolladores de Sunburst pueden haber adoptado algunas ideas o códigos de Kazuar, o ambos grupos obtuvieron su malware de la misma fuente, o algunos desarrolladores de Kazuar se fueron a otro equipo, llevándose consigo conocimientos y herramientas, o bien los desarrolladores de Sunburst introdujeron estos enlaces como bandera falsa. Esperamos que futuros estudios arrojen más luz.

Lazarus ataca a la industria de la defensa

Por años hemos observado numerosas actividades del grupo Lazarus, que ha ido cambiando de blancos según sus fines. En los últimos dos años, hemos seguido de cerca cómo Lazarus utiliza ThreatNeedle, un grupo de programas maliciosos avanzados de Manuscrypt (también conocido como NukeSped), para atacar a varias industrias. Durante nuestra investigación de los ataques a la industria de defensa a mediados de 2020, observamos el ciclo de vida completo de un ataque, lo que nos permitió descubrir más detalles técnicos y vínculos con otras campañas del grupo.

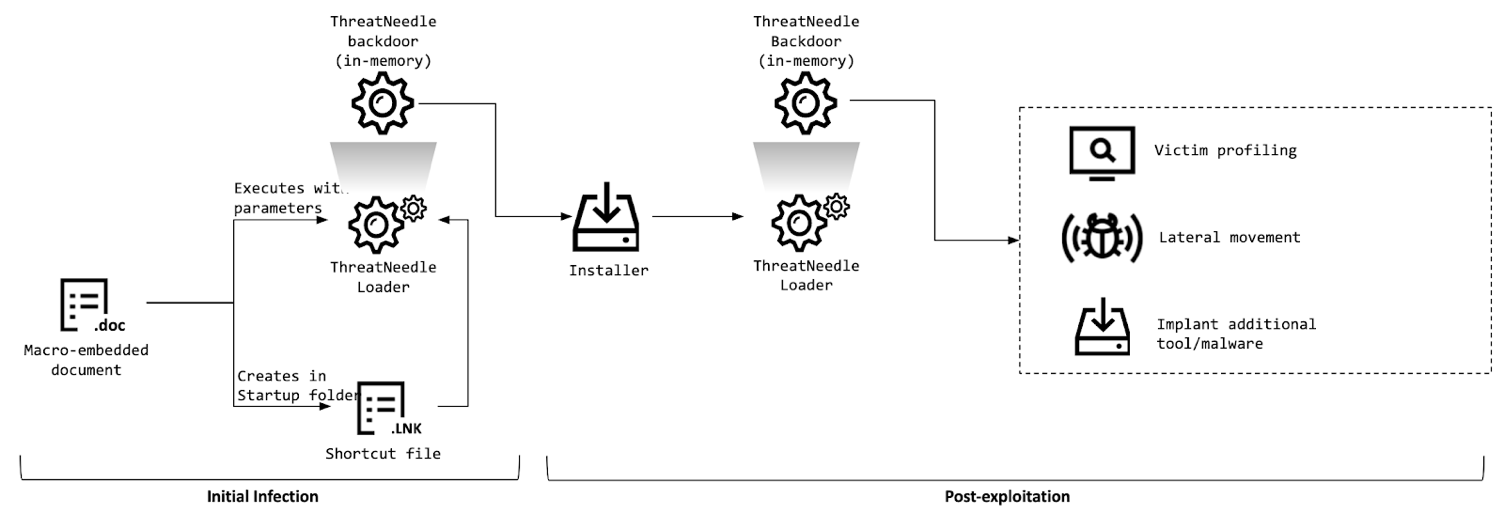

Lazarus utilizó temas relacionados con el COVID-19 en sus correos electrónicos de spear-phishing, retocándolos con información personal obtenida de fuentes públicas. Una vez que la víctima abre un documento infectado y acepta habilitar macros, el malware entra en el sistema y lleva a cabo un procedimiento de instalación de varias etapas.

Después de establecer un asidero, los atacantes recopilan credenciales y se mueven lateralmente en busca de activos cruciales en el entorno de la víctima. Para superar la segmentación de la red, capturan un enrutador interno y lo configuran como un servidor proxy, lo que les permite extraer los datos robados de la intranet de la víctima y enviarlos a su servidor remoto.

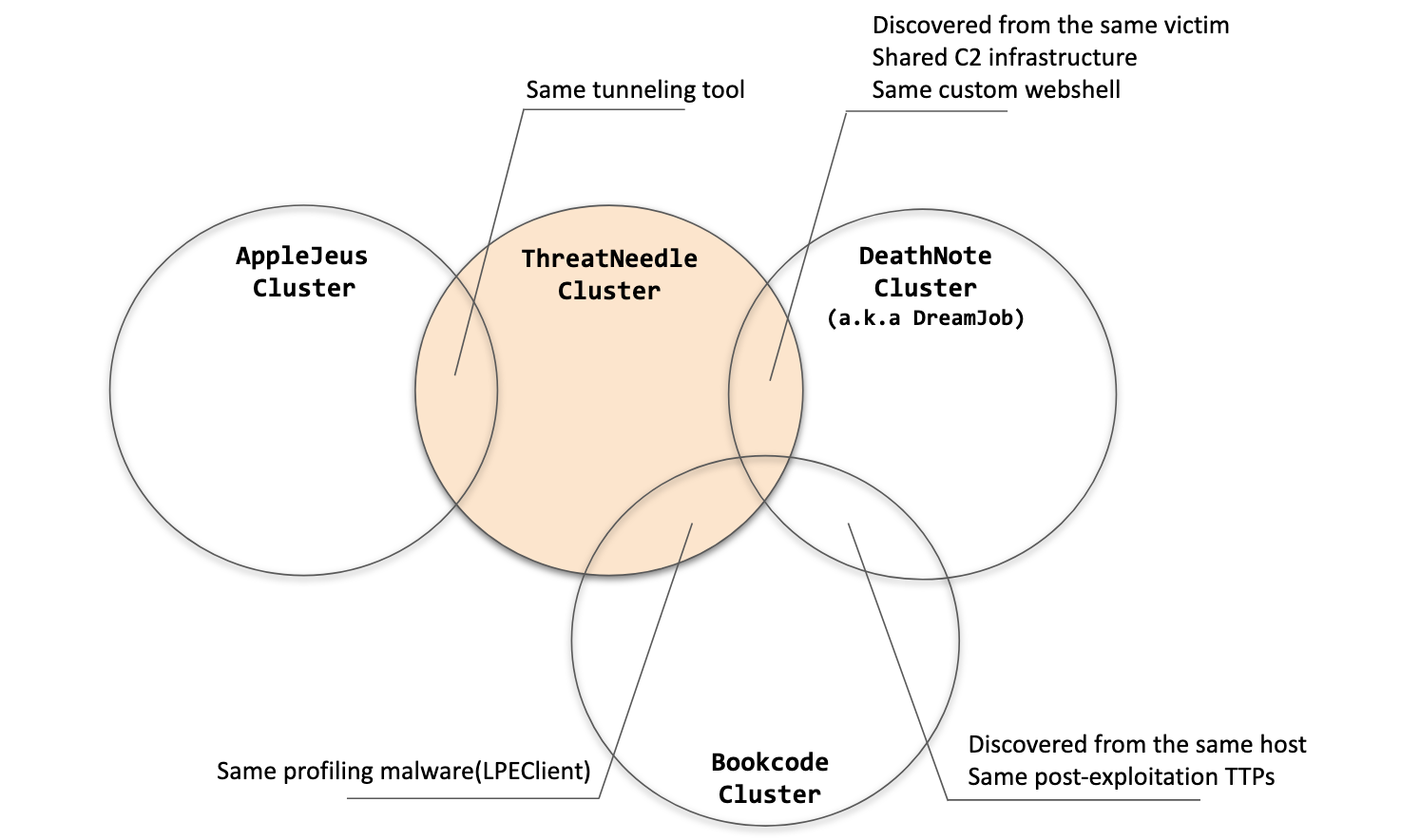

Hemos estado rastreando por más de dos años el malware ThreatNeedle y estamos muy seguros de que este grupo de malware se atribuye solo al grupo Lazarus. Durante esta investigación, logramos encontrar conexiones con varias agrupaciones pertenecientes al grupo Lazarus.

Explotación de vulnerabilidades de día cero en MS Exchange in-the-wild

El 2 de marzo, Microsoft lanzó parches fuera de banda para cuatro vulnerabilidades de día cero en Exchange Server que están siendo explotadas activamente in-the-wild (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 y CVE- 2021-27065). Estas vulnerabilidades permiten que un atacante acceda a un servidor Exchange, cree un shell web para el acceso remoto al servidor y robe datos de la red de la víctima.

Microsoft atribuyó los ataques a un actor de amenazas llamado Hafnium, aunque otros investigadores han informado sobre otros grupos que explotan las vulnerabilidades para lanzar ataques.

Nuestra inteligencia sobre amenazas indica que empresas de todo el mundo han sufrido ataques que explotan estas vulnerabilidades, especialmente en Europa y EE. UU.

Los productos de Kaspersky protegen contra esta amenaza con su detección basada en el comportamiento y sus componentes de prevención de exploits. También detectamos y bloqueamos las puertas traseras utilizadas en la explotación de estas vulnerabilidades. Nuestra solución EDR (Endpoint Detection and Response) ayuda a identificar ataques en las primeras etapas marcando las acciones sospechosas con etiquetas especiales de IoA (Indicadores de ataque) y creando las alertas correspondientes.

Lea aquí nuestras recomendaciones para protegerse contra los ataques que utilizan estas vulnerabilidades.

Ecipekac: sofisticado cargador de varias capas descubierto en la campaña A41APT

A41APT es una campaña de larga duración, que estuvo activa desde marzo de 2019 hasta finales de diciembre de 2020, dirigida contra múltiples industrias, entre ellas fábricas japonesas y sus bases en el extranjero. Estamos casi seguros de que el actor de amenazas detrás de esta campaña es APT10.

Un particular programa malicioso de esta campaña es Ecipekac (también conocido como DESLoader, SigLoader y HEAVYHAND). Se trata de un muy sofisticado módulo cargador de múltiples capas que entrega cargas útiles, como SodaMaster, P8RAT y FYAnti, que a su vez carga QuasarRAT.

Las operaciones y los implantes de la campaña se destacan por ser imperceptibles, lo que dificulta el seguimiento de las actividades del actor de amenazas. El actor de amenazas que dirige la campaña implementa varias medidas para ocultarse y dificultar aún más su análisis. La mayoría de las familias de malware utilizadas en la campaña son malware sin archivos e inéditas.

Creemos que el aspecto más significativo del malware Ecipekac es que los códigos de shell cifrados se insertan en archivos DLL firmados digitalmente sin llegar a afectar la validez de la firma digital.

La aplicación de esta técnica impide que algunas soluciones de seguridad detecten estos implantes. A juzgar por las características principales de las puertas traseras P8RAT y SodaMaster, creemos que estos módulos son los responsables de descargar otros programas maliciosos que hasta ahora no hemos logrado obtener.

Lea más sobre esta campaña aquí.

Otros programas maliciosos

Falso bloqueador publicitario con criptominero incluido

Hace algún tiempo descubrimos una serie de aplicaciones falsas que descargan el minero de criptomonedas Monero en las computadoras capturadas. Estos programas falsos se distribuyen a través de sitios web maliciosos que pueden aparecer en los resultados de búsqueda de la víctima. Creemos que es la continuación de una campaña del verano pasado, reportada por Avast, en la que el malware se hizo pasar por el instalador del antivirus Malwarebytes. En la última campaña observamos que el malware se hacía pasar por varias aplicaciones, como los bloqueadores de anuncios AdShield y Netshield y el servicio OpenDNS.

Una vez que la víctima inicia el programa, el malware cambia la configuración del DNS en el dispositivo para que todos los dominios se resuelvan a través de los servidores de los atacantes, impidiendo que la víctima acceda a ciertos sitios antivirus. Luego, el malware se actualiza a sí mismo: la actualización también descarga y ejecuta un cliente de torrent Transmission modificado, que envía al servidor C2 la identificación de la computadora atacada junto con los detalles de instalación. Luego, procede a descargar e instalar el minero.

Los datos de Kaspersky Security Network demuestran que, desde febrero de 2021 hasta el momento en que publicamos este informe, hubo intentos de instalar aplicaciones falsas en los dispositivos de más de 7000 personas. En el pico de la actual campaña, más de 2500 personas fueron atacadas cada día, la mayoría de ellas en Rusia y países de la CEI.

Ransomware cifrador de discos duros virtuales

Las bandas de ransomware están explotando vulnerabilidades en VMware ESXi para llegar a los discos duros virtuales y cifrar los datos almacenados en ellos. El hipervisor ESXi permite que varias máquinas virtuales almacenen información en un solo servidor mediante el Protocolo de Capa de Servicio (SLP).

La primera vulnerabilidad (CVE-2019-5544) es utilizada para llevar a cabo ataques de desbordamiento de montículo. La segunda (CVE-2020-3992) es una vulnerabilidad del tipo Use-After-Free (UAF) relacionada con el uso incorrecto de la memoria dinámica durante la operación del programa. Una vez que los atacantes logran hacer pie en la red atacada, pueden utilizar las vulnerabilidades para generar solicitudes SLP maliciosas y comprometer el almacenamiento de datos.

Las vulnerabilidades están siendo utilizadas por RansomExx. Según los informes, el grupo Darkside utiliza el mismo enfoque, y los atacantes detrás del troyano BabuLocker también han dejado ver que pueden cifrar ESXi.

Novedades en macOS

A fines del año pasado, Apple presentó máquinas con su propio chip M1, diseñado para reemplazar los procesadores de Intel en sus computadoras. El Apple M1, un pariente directo de los procesadores utilizados en el iPhone y el iPad, finalmente permitirá que Apple unifique su software bajo una sola arquitectura.

Apenas unos meses tras el lanzamiento de las primeras computadoras Apple M1, los creadores de malware lograron recompilar su código para adaptarlo a la nueva arquitectura.

Entre ellos están los desarrolladores de XCSSET, malware descubierto el año pasado dirigido a los desarrolladores de Mac que inyecta una carga útil maliciosa en los proyectos IDE de Xcode en la Mac atacada. Posteriormente, esta carga útil se ejecuta durante la creación de archivos de proyectos en Xcode. Los módulos XCSSET pueden leer e instalar cookies de Safari, inyectar códigos JavaScript maliciosos en varios sitios web, robar y cifrar archivos e información de aplicaciones como Notes, WeChat, Skype, Telegram y otras. Entre las muestras que hemos observado hay algunas compiladas específicamente para los chips Apple Silicon.

Silver Sparrow es otra nueva amenaza que apunta al chip M1. Este malware presenta una nueva forma que permite a los creadores de malware abusar de la funcionalidad de empaquetado predeterminada: en lugar de colocar una carga útil maliciosa dentro de los scripts de pre-instalación o post-instalación, esconden una en el archivo XML de distribución. Esta carga útil usa la API de JavaScript para ejecutar comandos bash con el fin de descargar un archivo de configuración JSON. La muestra extrae una URL del campo “downloadURL” para la siguiente descarga. También se crea un agente de ejecución apropiado para la ejecución persistente de la muestra maliciosa. La carga útil de JavaScript puede ejecutarse sin importar la arquitectura del chip, pero el análisis del archivo del paquete deja en claro que es compatible con los chips Intel y M1.

La mayoría de los objetos maliciosos detectados para la plataforma macOS son programas publicitarios. Los desarrolladores de estos programas también están actualizando sus códigos para que sean compatibles con el chip M1, y las familias Pirrit y Bnodlero.

Aquí se encuentran detalles técnicos, junto con las preguntas frecuentes sobre las amenazas contra el M1.

Los ciberdelincuentes no solo agregan compatibilidad con nuevas plataformas: a veces usan nuevos lenguajes de programación para desarrollar sus “productos”. Hace poco, los desarrolladores de programas publicitarios para macOS se han enfocado en nuevos lenguajes, al parecer para que dichos códigos pasen desapercibido por los analistas de virus que tienen poca o ninguna experiencia con los lenguajes más nuevos. Ya hemos visto bastantes muestras escritas en Go, y recientemente los ciberdelincuentes también se han concentrado en Rust. Lea aquí nuestro análisis del nuevo programa publicitario Convuster.

Noticias de segunda mano

Existe un mercado sólido de dispositivos informáticos de segunda mano. Algunos de nuestros investigadores analizaron recientemente las implicaciones de seguridad en la compra y venta de dispositivos de segunda mano con el objetivo era ver qué rastros quedan en las computadoras portátiles, así como otros datos de almacenamiento, cuando se venden.

La inmensa mayoría de los dispositivos que investigamos contenían al menos algunos rastros de datos, en su mayoría personales, pero algunos eran corporativos. Los investigadores pudieron acceder directamente a los datos en más del 16% de los dispositivos. Un 74% contenía datos que podían recuperarse utilizando métodos de cincelado de archivos. Solo el 11% de los dispositivos se borraron correctamente.

Los datos recuperados iban desde los inofensivos hasta los reveladores e incluso peligrosos: entradas de calendario, notas de reuniones, datos de acceso para recursos corporativos, documentos comerciales internos, fotos personales, información médica, documentos fiscales y más. Algunos de los datos podían usarse directamente, como información de contacto, documentos fiscales y registros médicos (o acceder a ellos a través de contraseñas guardadas). Otros datos pueden provocar daños indirectos si los ciberdelincuentes los explotan.

Aparte de los datos que podrían estar expuestos, también existe el riesgo de que el malware que se deja en un dispositivo infecte al nuevo propietario. Encontramos malware en el 17% de los dispositivos que examinamos.

Los vendedores deben considerar los rastros que dejan cuando venden un dispositivo, y los compradores deben pensar en la seguridad de cualquier dispositivo de segunda mano que compren.

El Centro Nacional de Seguridad Cibernética del Reino Unido (NCSC) ofrece buenos consejos prácticos para compradores y vendedores.

Malware acosador durante la pandemia

Los programas conocidos como Stalkerware disponibles comercialmente, se utilizan para espiar a otra persona a través de su dispositivo, sin su conocimiento o consentimiento. El stalkerware es la punta digital de un iceberg muy real. En un informe de 2017, el Instituto Europeo para la Igualdad de Género indica que siete de cada 10 mujeres afectadas por el acoso en línea han sufrido violencia física a manos del perpetrador. La Coalition Against Stalkerware define al stalkerware como un software que “puede facilitar la vigilancia, el acoso, el abuso, el acecho o la violencia de la pareja íntima”.

El número de personas afectadas por el stalkerware ha ido en aumento en los últimos años. En 2020 hubo una caída en los números que coincidió con los bloqueos mundiales que se produjeron a raíz de la pandemia del COVID-19. Esto no es de extrañar, dado que el acecho lo suele realizar alguien que vive con la víctima; si tanto el agresor como ella están confinados bajo el mismo techo, ya no hay necesidad de usar tecnología para rastrear las actividades del otro. No obstante, la disminución relativa de 53 870 es un gran número. Además, estos son los números de clientes de Kaspersky; sin duda, la cifra real es considerablemente mayor.

La muestra de stalkerware más detectada en 2020 fue Monitor.AndroidOS.Nidb.a. Esta aplicación se revende con otros nombres, por lo que se destaca en el mercado: las aplicaciones iSpyoo, TheTruthSpy y Copy9 son parte de esta familia. Otra aplicación popular es Cerberus, que se vende como protección antirrobo para teléfonos inteligentes y se esconde para pasar inadvertida. Al igual que las aplicaciones genuinas de búsqueda de teléfonos, Cerberus tiene acceso a la ubicación geográfica, puede tomar fotos y capturas de pantalla, y grabar sonido. Entre otras aplicaciones de acecho relevantes están Track My Phone (que detectamos como Agent.af), MobileTracker y Anlost.

Las 10 muestras de stalkerware más detectadas a nivel mundial en 2020

| Muestras | Usuarios afectados | |

| 1 | Monitor.AndroidOS.Nidb.a | 8147 |

| 2 | Monitor.AndroidOS.Cerberus.a | 5429 |

| 3 | Monitor.AndroidOS.Agent.af | 2727 |

| 4 | Monitor.AndroidOS.Anlost.a | 2234 |

| 5 | Monitor.AndroidOS.MobileTracker.c | 2161 |

| 6 | Monitor.AndroidOS.PhoneSpy.b | 1774 |

| 7 | Monitor.AndroidOS.Agent.hb | 1463 |

| 8 | Monitor.AndroidOS.Cerberus.b | 1310 |

| 9 | Monitor.AndroidOS.Reptilic.a | 1302 |

| 10 | Monitor.AndroidOS.SecretCam.a | 1124 |

La mayor cantidad de detecciones de stalkerware tuvo lugar en Rusia, Brasil y Estados Unidos.

Los diez países más afectados por stalkerware en 2020 (a nivel mundial)

| País | Usuarios afectados | |

| 1 | Rusia | 12 389 |

| 2 | Brasil | 6523 |

| 3 | Estados Unidos | 4745 |

| 4 | India | 4627 |

| 5 | México | 1570 |

| 6 | Alemania | 1547 |

| 7 | Irán | 1345 |

| 8 | Italia | 1144 |

| 9 | Reino Unido | 1009 |

| 10 | Arabia Saudí | 968 |

Lea aquí nuestro informe completo sobre este tema.

El stalkerware funciona de forma sigilosa, por lo que es difícil para cualquier persona que recibe este tipo de programas ver que está instalado en su dispositivo: se oculta el icono de la aplicación y se eliminan otros rastros de su presencia.

Kaspersky está trabajando activamente para poner fin al uso del stalkerware, no solo detectándolo sino también trabajando con nuestros socios. En 2019, Kaspersky junto a otros nueve miembros fundadores crearon la Coalición contra el Stalkerware. El año pasado creamos TinyCheck, una herramienta gratuita para detectar stalkerware en dispositivos móviles, específicamente para organizaciones que trabajan con personas que sufren violencia doméstica. Somos uno de los cinco socios de un proyecto en la UE destinado a abordar la ciberviolencia y el stalkerware de género llamado DeStalk, que ha recibido el apoyo de la Comisión Europea a través de su Programa de Derechos, Igualdad y Ciudadanía.

Doxing en el sector corporativo

Es normal que al hablar del doxing, se piense que solo se aplica a celebridades y personas de alto perfil. Sin embargo, la información corporativa confidencial no es menos crítica y el impacto financiero y de reputación resultante de la divulgación de dichos datos significa que cualquier organización podría convertirse en víctima del doxing. Esto queda claro, por ejemplo, por el hecho de que varias bandas de ransomware ahora amenazan con filtrar datos corporativos robados para aumentar la probabilidad de que sus víctimas paguen.

Los ciberdelincuentes utilizan una variedad de métodos para recopilar información corporativa confidencial.

Uno de los enfoques más fáciles consiste en utilizar inteligencia de código abierto (OSINT), es decir, recopilar datos desde fuentes de acceso público. Internet proporciona mucha información útil a los posibles atacantes, como los nombres y cargos de los empleados, incluyendo los que ocupan puestos clave en la empresa: el director ejecutivo, el director de recursos humanos y el director financiero.

La información recopilada de los perfiles personales en línea de los empleados se puede utilizar para configurar ataques BEC (Business Email Compromise): el atacante inicia correspondencia por correo electrónico con un miembro del personal haciéndose pasar por un empleado diferente (incluido su superior) o como representante de una empresa asociada. El atacante hace esto para ganarse la confianza del objetivo antes de inducirle a realizar ciertas acciones, como enviar datos confidenciales o transferir fondos a una cuenta controlada por el atacante.

Los ataques BEC también se pueden utilizar para recopilar más información sobre la empresa o para obtener acceso a datos corporativos valiosos o acceder a los recursos de la empresa, como las credenciales que permiten el acceso a sistemas basados en la nube.

Los ciberdelincuentes utilizan una variedad de artimañas técnicas para obtener información relevante para sus objetivos particulares, incluyendo el envío de mensajes de correo electrónico que contienen un píxel de seguimiento, a menudo disfrazado como un mensaje de “prueba”.

Esto permite que los atacantes obtengan datos como la hora en que se abrió el correo electrónico, la versión del cliente de correo del destinatario y la dirección IP. Con estos datos los atacantes pueden crear el perfil de una persona específica a la que luego suplantan en ataques posteriores.

El phishing sigue siendo una forma eficaz para que los atacantes recopilen datos corporativos. Por ejemplo, pueden enviar a un empleado un mensaje que imita una notificación de una plataforma empresarial como SharePoint y que contiene un enlace.

Si el empleado activa el enlace, se le desvía a un sitio web falso que contiene un formulario fraudulento para ingresar sus credenciales de cuenta corporativa, los cuales son capturados por los atacantes.

A veces, los ciberdelincuentes recurren al phishing telefónico, ya sea llamando directamente a un empleado e intentando “pescar” información corporativa, o enviando un mensaje y pidiéndoles que llamen al número que figura en el mensaje. Una forma de engañar a los empleados es hacerse pasar por personal de soporte de TI: este método se utilizó en el hackeo de Twitter en julio de 2020.

By obtaining employee credentials, they were able to target specific employees who had access to our account support tools. They then targeted 130 Twitter accounts – Tweeting from 45, accessing the DM inbox of 36, and downloading the Twitter Data of 7.

— Support (@Support) July 31, 2020

Es posible que los atacantes no se limiten a recopilar los datos públicos, sino que también hackeen la cuenta de un empleado. Esto podría servirles para afianzarse en la empresa, desde donde puedan extender sus actividades, o para hacer circular información falsa que podría dañar la reputación de la empresa y ocasionarle pérdidas financieras. Incluso, sabemos de un caso en el que los ciberdelincuentes obtuvieron contenido de audio y video del CEO de una empresa internacional y utilizaron tecnología deepfake para imitar la voz del CEO, y así persuadir al equipo de administración de una de las sucursales de la empresa para que transfiera dinero a los estafadores.

Lea aquí nuestro informe completo sobre el doxing que incluye consejos prácticos para su protección.

Desarrollo de las amenazas informáticas en el primer trimestre de 2021