Ataques selectivos y campañas de malware

El regreso del dragón

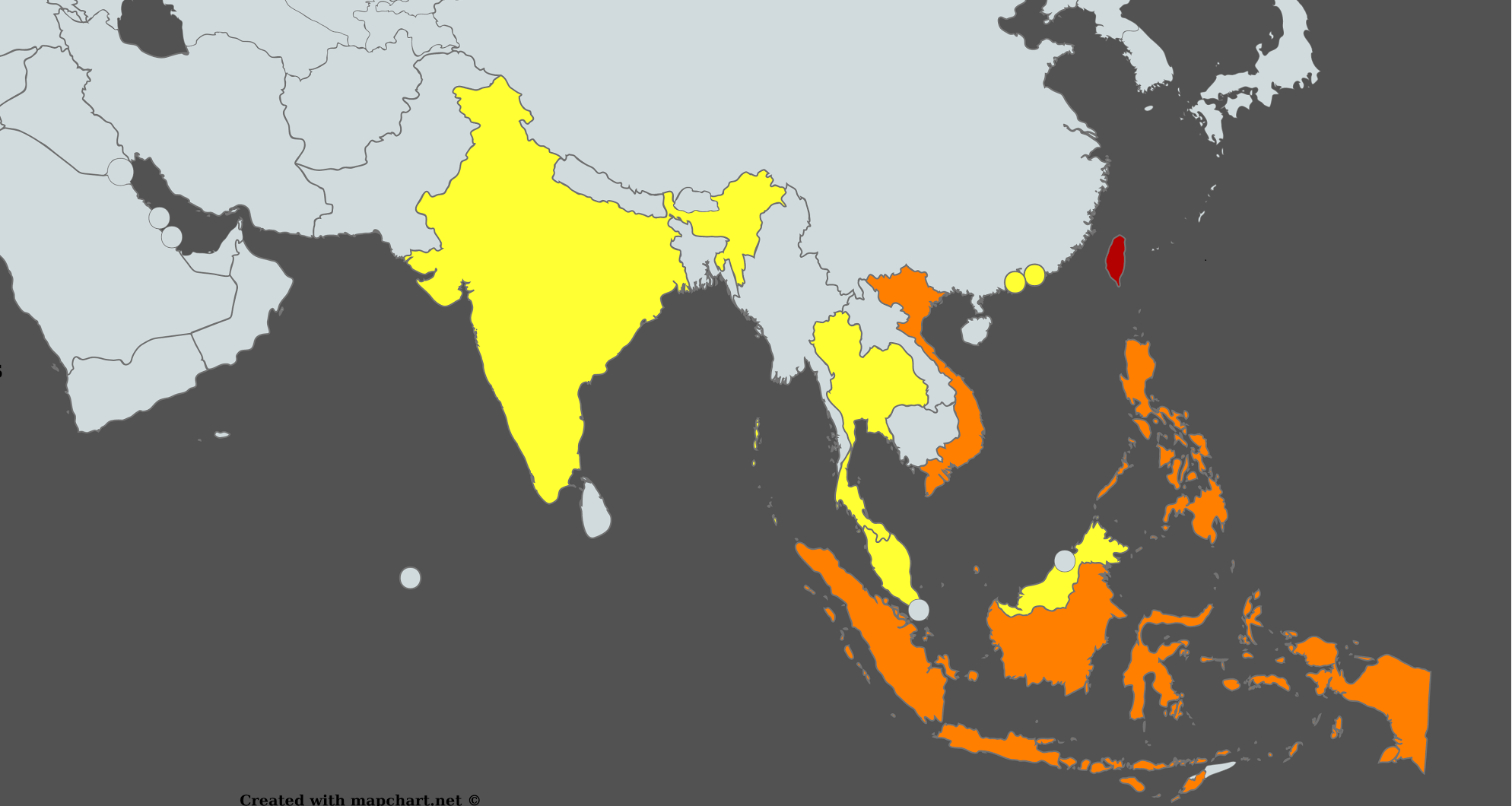

En julio informamos sobre las últimas actividades del grupo “Spring Dragon” (también conocido como LotusBlossom) especializado en lanzar ataques selectivos y que está activo desde 2012. Spring Dragon hace un amplio uso de los ataques spear-phishing y de abrevadero (watering-hole). Entre las víctimas del grupo hay importantes agencias gubernamentales, partidos políticos, instituciones educativas y empresas de telecomunicaciones en la región del Mar de la China Meridional, que incluye a países como Taiwán, Indonesia, Vietnam, Filipinas, Hong Kong, Malasia y Tailandia.

Gran parte de las herramientas maliciosas que Spring Dragon ha implementado en el transcurso de estos años son puertas traseras diseñadas para robar datos, ejecutar componentes maliciosos complementarios y ejecutar comandos de sistema en los equipos atacados. Estas herramientas han conferido a los atacantes la habilidad de llevar a cabo una variedad de actividades maliciosas en los equipos de sus víctimas. El grupo mantiene una notable infraestructura de C2 que comprende más de 200 direcciones IP únicas y dominios de C2.

La gran cantidad de muestras que hemos recogido contiene datos de configuración personalizados, diferentes conjuntos de direcciones de C2 con nuevos identificadores cifrados para sus campañas, así como datos de configuración personalizados para la creación de servicios para los programas maliciosos instalados en el sistema de la víctima, lo cual complica su detección.

Creemos que es posible que Spring Dragon, como muchas otras campañas de ataques selectivos, resurja en esta región, de manera que es importante que las organizaciones usen mecanismos de detección eficaces como las reglas YARA y las firmas de identificación IDS.

Aquí puede leer nuestro informe completo sobre Spring Dragon.

Trampolines

Uno de los aspectos más impresionantes de los ataques ExPetr ocurridos a principios de este año fue su vector primario de ataque: los atacantes seleccionaron específicamente una compañía proveedora de software contable para empresas en Ucrania. La mayoría de las víctimas de este wiper (eliminador de archivos) se encontraba en Ucrania. Sin embargo, recientemente se evidenció el impacto significativo que este ataque ha tenido en algunas empresas que operan en todo el mundo. Entre ellas figura Maersk, la compañía de transporte naviero más grande del mundo. Maersk indicó en su informe de ganancias que esperaba pérdidas entre 200 y 300 millones de dólares como resultado de la “significativa interrupción de sus operaciones” ocasionada por el ataque ExPetr. Otra de las compañías afectadas fue FedEx, que reveló que las operaciones en su unidad TNT Express en Europa fueron significativamente afectadas por el ataque, lo que le costó a la compañía alrededor de 300 millones de dólares en pérdidas.

En los últimos meses, hemos visto otros casos de ataques que afectaron el software de la cadena de abastecimiento de empresas proveedoras, lo que se utilizó como trampolín para llegar a objetivos determinados.

En julio descubrimos sospechosas peticiones DNS en la red de un cliente de la industria de servicios financieros: descubrimos las peticiones en los sistemas utilizados en el procesamiento de transacciones. La fuente de las peticiones DNS era un paquete para un conocido software de gestión de servidores desarrollado por NetSarang. Entre los clientes de NetSarang, cuya sede central se encuentra en Corea del Sur y en EE.UU., figuran compañías de los sectores financiero, energético, minorista, tecnológico y medios de información. Los atacantes habían modificado una de las actualizaciones para incorporar una puerta trasera.

NetSarang retiró la actualización infectada enseguida, pero no antes de haberse activado al menos una vez (pudimos confirmar la activación en un equipo en Hong Kong).

Los atacantes ocultaron sus acciones maliciosas en varias capas de códigos cifrados. La arquitectura escalonada significa que la lógica empresarial de la puerta trasera no se activa sino hasta la recepción de un paquete especial desde el servidor C2 (comando y control) de la primera capa. Hasta aquel momento, transfiere información básica cada ocho horas: esta información incluye nombres de los equipos, dominios y usuarios. La carga maliciosa se activa sólo a través de un registro “dns.txt” diseñado para un dominio específico. Esto les permite a los atacantes recopilar información del sistema y enviar una llave descifradora para desbloquear la próxima etapa del ataque, activando la puerta trasera.

Esta puerta trasera, llamada ShadowPad, es una plataforma modular que le permite al atacante descargar y ejecutar códigos arbitrarios, crear procesos y mantener un sistema virtual de archivos en el registro. Todo esto está cifrado y se almacena en lugares únicos para cada víctima.

Aquí puede leer más sobre ShadowPad

Otro ataque, descubierto por Avast, contra una cadena de abastecimiento ocurrió en septiembre, cuando unos atacantes infectaron una actualización del software de limpieza CCleaner para Windows. Los investigadores de Talos Group de Cisco Systems descubrieron que los atacantes habían modificado el instalador de CCleaner 5.3 para descargar su programa malicioso en los equipos de cualquiera que descargara la utilidad. Este programa malicioso, que estaba firmado con un certificado válido, estuvo activo por un mes e infectó a unos 700 000 equipos. Los atacantes usaron un proceso de infección de dos etapas. La primera enviaba un perfil de la víctima a los servidores C2 de los atacantes, y la segunda estaba reservada para blancos específicos. Aquí puede encontrar los detalles del análisis

A veces es tentador para algunas compañías asumir que a nadie le interesa atacarlas, quizás porque no son grandes, o porque creen que no tienen nada de valor para un atacante. Sin embargo, incluso poniendo aparte su propiedad intelectual, o la información personal de sus clientes, pueden ser valiosas como trampolín para llegar a otras organizaciones.

Las garras del oso

En agosto publicamos una actualización sobre un interesante APT al que llamamos “WhiteBear”, relacionado con el grupo Turla. Al igual que Turla, WhiteBear usa sitios web infectados y conexiones satelitales capturadas para su infraestructura C2. El proyecto también se solapa con otras campañas de Turla, como “Skipper Turla” (o “WhiteAtlas”) y “Kopiluwak” (detallamos ambos para nuestros suscriptores de los informes de inteligencia de APTs de Kaspersky). Asimismo, encontramos componentes de WhiteBear en un subconjunto de sistemas que habían sido seleccionados por WhiteAtlas, con las mismas rutas de archivo y nombres de archivo idénticos. Sin embargo, no hemos logrado relacionar con certeza la aparición de WhiteBear con ningún componente específico de WhiteAtlas, y creemos que WhiteBear es el producto de otros esfuerzos de desarrollo y que tiene un enfoque distinto.

Durante gran parte de 2016, la actividad de WhiteBear se concentró sólo en organizaciones diplomáticas y de asuntos exteriores, como embajadas y consulados en todo el mundo. Pero esto cambió a mediados de 2017, cuando incluyó a organizaciones de defensa.

Aunque no estamos seguros sobre el vector de distribución para los componentes de WhiteBear, tenemos fundadas sospechas de que el grupo envía correos spear-phishing con archivos PDF maliciosos a sus objetivos.

El cifrado implementado en el módulo principal, el orquestador de WhiteBear, resulta de particular interés. Los atacantes cifran/descifran y comprimen/descomprimen la sección de recursos con RSA+3DES+BZIP2. Esta implementación es única e incluye el formato de la llave privada que se guarda en la sección de recursos. 3DES también se encuentra en los componentes de Sofacy y Duqu 2.0, pero están ausentes en esta técnica de cifrado RSA para Microsoft. El formato de la llave privada utilizada en este esquema y la combinación de cifrado RSA con 3DES son (por ahora) exclusivos de este grupo.

La mayoría de las muestras de WhiteBear están firmadas con certificados válidos emitidos para “Solid Loop Ltd”, una organización registrada en el Reino Unido. Probablemente se trate de una organización de fachada o desaparecida, cuya identidad fue asumida por los atacantes para abusar de su nombre y confianza con el fin de crear certificados digitales fraudulentos.

Aquí puede encontrar todos los detalles técnicos de WhiteBear.

Hackers abusan de función (in)documentada de Word

Para que un ataque selectivo tenga éxito, los atacantes primero deben recopilar información sobre sus futuras víctimas. En particular, necesitan detalles del sistema operativo y de las principales aplicaciones para que puedan descargar el exploit adecuado.

Durante la investigación de uno de estos ataques, encontramos algunos correos spear-phishing con interesantes documentos Word adjuntos. A primera vista, no parecían llamativos: no contenían macros, exploits ni otros contenidos activos.

Sin embargo, mirando con más detenimiento, encontramos que contenían varios enlaces a rutinas PHP localizadas en recursos web de terceros. Cuando intentamos abrir estos archivos con Microsoft Word, vimos que la aplicación apuntaba a uno de los enlaces y, consecuentemente, proporcionaba a los atacantes información sobre los programas instalados en el equipo de la víctima. Los documentos estaban en formarto OLE 2 (Object Linking and Embedding). OLE permite a los autores incrustar objetos y enlaces a múltiples objetos o recursos en un solo documento Word. Por ejemplo, un autor puede crear un campo en un documento que apunte a un archivo gráfico en lugar de simplemente incrustar el archivo gráfico.

Descubrimos un campo llamado ‘INCLUDEPICTURE’ en el documento. El enlace a la imagen en este campo debería estar en ASCII, pero en este caso estaba en Unicode. La documentación de Microsoft no ofrece ninguna información sobre este campo. Sin embargo, los atacantes manipularon el marco Unicode para activar una petición GET a URLs maliciosas y ofuscadas que se encontraban en el código subyacente del documento Word. Estos enlaces luego apuntan a rutinas PHP ubicadas en sitios web de terceros, lo que les permite a los atacantes recopilar información sobre los programas instalados en el equipo atacado.

Esta característica no sólo está presente en Word para Windows, sino también en Microsoft Office para iOS y en Microsoft Office para Android.

Aquí puede conocer más detalles sobre nuestra investigación.

Incidentes de seguridad informática y cómo responder

Nuestra creciente dependencia de la tecnología, la conectividad y la información hacen que las empresas sean la mayor superficie de ataque conocida hasta ahora. Los atacantes selectivos se han vuelto más adeptos a explotar las vulnerabilidades de sus víctimas para penetrar defensas corporativas pasando desapercibidos. Por desgracia, los servicios corporativos de seguridad informática suelen carecer de la debida preparación. Sus empleados subestiman la rapidez, la discreción y la eficiencia de los modernos ataques cibernéticos, y las empresas no logran reconocer cuán ineficaces resultan los antiguos enfoques de seguridad. Incluso cuando las compañías utilizan herramientas tradicionales de seguridad complementarias, como productos anti-malware, IDS/IPS y escáneres de seguridad con soluciones de detección, como SIEM y anti-APT, puede que no aprovechen su máximo potencial.

No se puede manejar lo que no se puede medir. Uno de los principales factores para responder eficazmente a los ataques selectivos es comprender la naturaleza del incidente.

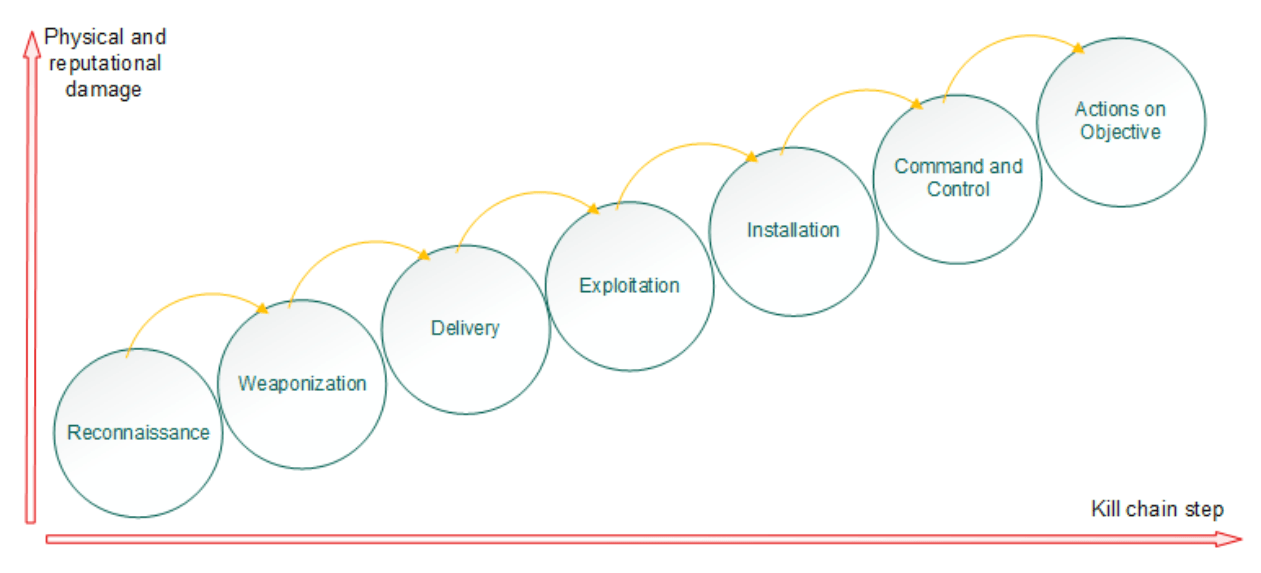

En agosto, nuestro equipo de respuesta a incidentes utilizó el ejemplo de un ataque contra un banco para presentar las etapas principales de un ataque selectivo (conocido como “la cadena de matar”) y los pasos necesarios para un proceso efectivo de respuestas a incidentes. Aquí puede leer el informe completo. El siguiente es un resumen de los principales aspectos.

Los principios basicos de un ataque selectivo exitoso incluyen una preparacion cuidadosa y una estrategia paso a paso. Las etapas de la “cadena de matar” son:

- RECONOCIMIENTO (aprender sobre el objetivo)

- ELECCION DE ARMAMENTO (elegir el metodo de ataque)

- LANZAMIENTO (eleccion del vector de ataque)

- EXPLOTACION (explotacion de una vulnerabilidad para establecer un punto de apoyo inicial)

- INSTALACION (instalacion del programa malicioso)

- COMANDO Y CONTROL (conexion al servidor de los atacantes para recibir instrucciones)

- ACCIONES CONTRA EL OBJETIVO (cumplimiento de las metas del atacante)

Los principios basicos que sustentan el trabajo del personal de seguridad informatica son los mismos que los del atacante: preparacion cuidadosa y estrategia paso a paso. Los fines, por supuesto, son fundamentalmente diferentes: prevenir incidentes y, si alguno ocurriese, restaurar el estado inicial del sistema lo antes posible.

Son dos las principales etapas de respuestas a un incidente especifico: investigacion y restauracion del sistema. La investigacion debe determinar:

- El vector de ataque inicial

- El programa malicioso, los exploits y otras herramientas usadas por el atacante

- El objetivo del ataque (redes, sistemas y datos afectados)

- El alcance de los danos (incluyendo los danos a la reputacion) en la organizacion

- La etapa del ataque (si se ha completado o no, y si las metas del atacante se cumplieron)

- Cronología (inicio y finalización del ataque, momento de su detección y tiempo de respuesta por parte del servicio de seguridad informática)

Una vez terminada la investigacion, es necesario utilizar la informacion adquirida para crear un plan de recuperacion del sistema o, si ya existe, determinar como optimizarlo.

Las estrategias generales incluyen los siguientes pasos:

- PREPARACION (desarrollar herramientas, politicas y procesos necesarios para defender la organizacion).

- IDENTIFICACION (decidir si un incidente ocurrio mediante la identificacion de desencadenadores pre-definidos).

- CONTENCION (limitar el alcance del incidente y mantener la continuidad de las actividades corporativas).

- ERRADICACION (restaurar el sistema a su estado previo al incidente).

- RECUPERACION (reconectar los sistemas afectados a la red general).

- LECCIONES APRENDIDAS (evaluar el desempeno del equipo de seguridad informatica en la respuesta ante el incidente y los cambios que se deben realizar en la estrategia).

En caso de que el equipo de seguridad informatica haya respondido a multiples incidentes simultaneos, es importante fijar correctamente las prioridades y concentrarse en las principales amenazas. Los principales factores en la determinacion de la gravedad de un incidente son:

- El segmento de red donde se encuentra el equipo atacado

- El valor de los datos almacenados en ese equipo

- El tipo y número de incidentes que afectan a un mismo equipo

- La confiabilidad de los IoCs (indicadores de infección) para este incidente

La elección del equipo, servidor o segmento de red que primero se va a tratar depende de la naturaleza específica de la organización.

Relatos cibermaliciosos

La amenaza velada de la publicidad

Así como a los troyanos bancarios y otras amenazas que pueden ser claramente definidas como programas maliciosos, los usuarios también se enfrentan a numerosos programas dudosos, incluyendo robots y módulos publicitarios, y programas asociados, conocidos como “programas potencialmente no deseados”. Son dudosos porque a veces la línea que separa un troyano definido de un adware es muy tenue. Uno de estos programas es Magala, un troyano pulsador.

Estos programas imitan el clic del usuario en una determina página web, aumentando así el conteo de clics en avisos publicitarios. En realidad, Magala no afecta mayormente al usuario en cuyo equipo se instala, aparte de consumir algunos recursos del equipo. Las víctimas son las que pagan por la publicidad, generalmente propietarios de pequeñas empresas que hacen negocios con publicistas sin escrúpulos.

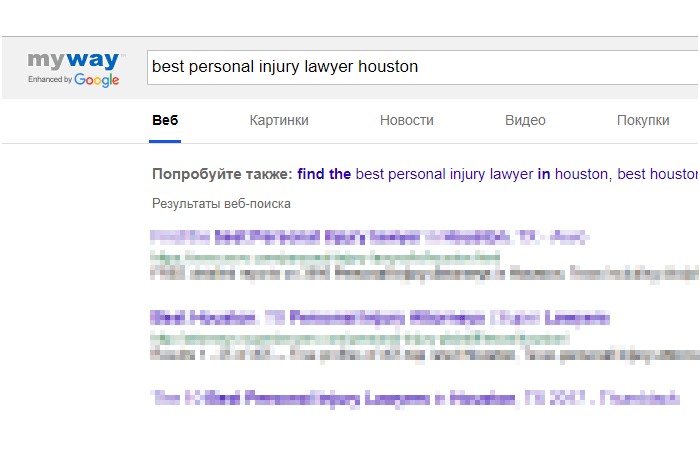

En la primera etapa de la infección, el troyano verifica la versión de Internet Explorer y lo localiza en el sistema. El troyano no se ejecutará si la versión es 8 o anterior. De lo contrario, se ejecuta en un escritorio virtual, que sirve para realizar todas las acciones posteriores. Luego ejecuta una secuencia de operaciones de la utilidad (común en este tipo de programa malicioso): establece un autorun, envía un informe a una URL cifrada e instala el adware requerido. Para interactuar con el contenido de una página abierta, Magala utiliza IHTMLDocument2, la interfaz estándar de Windows que facilita el uso del árbol DOM. El troyano la utiliza para cargar la barra de herramientas MapsGalaxy, la instala en el sistema y agrega el sitio ‘hxxp://hp.myway.com’ al registro del sistema, asociándolo con MapsGalaxy, de manera que se convierte en la página de inicio del navegador.

Posteriormente, el troyano se pone en contacto con el servidor remoto y solicita una lista de las peticiones de búsqueda para el aumentar el conteo de clics que necesita. El servidor envía la lista en texto simple. Magala utiliza esta lista para enviar las peticiones de búsqueda requeridas y pulsa cada uno de los primeros 10 enlaces en los resultados de búsqueda, en intervalos de 10 segundos.

El costo promedio por clic en una campaña de este tipo es de 0,07 $. Entonces, una red zombi de 1000 equipos infectados con clics en 10 direcciones de sitios web en cada resultado de búsqueda y que responde a 500 peticiones de búsqueda sin sobreponer resultados, podría reportar a los ciberpiratas hasta 350 $ por cada equipo infectado. Sin embargo, esta es sólo una estimación ya que los costos pueden variar en gran manera en cada situación.

Las estadísticas de marzo a principios de junio de este año indican que la mayor parte de las infecciones de Magala se dio en EE.UU. y Alemania.

Este tipo de programa normalmente no representa una gran amenaza para los consumidores, a diferencia de los troyanos bancarios o el ransomware. Sin embargo, hay dos aspectos que dificultan su tratamiento. Primero, estos programas bordean la delgada frontera que existe entre los programas legítimos y maliciosos, y resulta vital determinar si un determinado programa es parte de una campaña publicitaria segura y legal, o si se trata de un programa ilegítimo con similares funciones. Segundo, la cantidad misma de tales programas significa que necesitamos un enfoque fundamentalmente diferente de análisis.

Aquí puede leer más sobre Mangala.

Todo comenzó con un enlace.

Los ciberpiratas están siempre a la búsqueda de nuevas formas de engañar a sus desprevenidas víctimas y llevarlas a cometer actos que comprometan su seguridad y permitan el robo de sus datos personales. En agosto, David Jacoby de Kaspersky Lab y Frans Rosen de Detectify unieron esfuerzos para exponer una de estas campañas que usaba Messenger de Facebok para infectar a los usuarios.

Comenzó con un enlace a un video de YouTube. Los ciberdelincuentes recurrieron a la ingeniería social para engañar a sus víctimas y llevarlas a pulsar el enlace: el mensaje contenía el nombre del destinatario seguido de la palabra “Video”, por ejemplo ‘David Video’, y luego un enlace bit.ly.

Este enlace apuntaba a Google Drive, donde la víctima se encontraba con algo que se parecía a una película para ver, con una imagen de fondo del mismo usuario, y algo que parecía ser un botón “Play”.

Cuando la víctima intentaba reproducir el video en el navegador Chrome, era desviada a lo que aparentaba ser un video de YouTube donde se le pedía instalar una extensión de Chrome, que en realidad era el programa malicioso. El programa malicioso esperaba a que la víctima ingresara a su cuenta de Facebook para robarle sus credenciales. También capturaba información de sus contactos de Facebook y les enviaba enlaces maliciosos para propagar aún más la infección.

A cualquiera que usara una extensión diferente se le obligaba a actualizar Adobe Flash Player, pero el archivo que se descargaba era un adware que generaba ganancias a los ciberpiratas a través de la publicidad.

Este ataque dependía en gran medida de interacciones sociales reales, del contenido dinámico del usuario y de dominios legítimos como intermediarios. El epicentro de infección del mecanismo propagador era la instalación de una extensión de Chrome. Es muy importante tener cuidado al permitir que las extensiones controlen las interacciones del navegador, y también hay que asegurarse de conocer exactamente qué extensiones se están ejecutando en el navegador. En Chrome, escriba ‘chrome://extensions/’ en el campo de direcciones de su navegador para obtener una lista de las extensiones activadas. Y sobre todo, hay que estar muy atento antes de pulsar un enlace. Si tiene cualquier duda sobre la legitimidad del enlace, contáctese con el remitente para verificar si realmente fue él quién lo envió.

Peligros de la minería

Este año se produjo un notable aumento de mineros de criptomonedas En 2013, nuestros productos bloquearon múltiples intentos de instalación de mineros en los equipos de 205 000 usuarios de los productos de seguridad de Kaspersky Lab. En 2014, este número de intentos se incrementó a 701 000. Y en los primeros ocho meses de 2017, llegó a 1,65 millones.

La minería de criptomonedas no es ilegal. Sin embargo, existen grupos que con engaños inducen a usuarios incautos a instalar software de minería en sus equipos, o a explotar vulnerabilidades en software para lograrlo. Los ciberpiratas obtienen las criptomonedas a costa de ralentizar los equipos de sus víctimas. Hace poco detectamos varias redes zombis grandes diseñadas para generar ganancias a partir de la minería secreta de criptomonedas. También hemos visto crecientes intentos de instalar mineros en servidores corporativos. Cuando estos intentos tienen éxito, los procesos corporativos de las organizaciones atacadas sufren debido a que la rapidez de procesamiento de datos decae significativamente.

El principal método de instalación de estos mineros son los instaladores de adware propagados mediante técnicas de ingeniería social. También existen otros métodos de propagación más sofisticados; uno consiste en el uso del exploit EternalBlue publicado en abril de este año por el grupo Shadow Brokers. En este caso, los ciberpiratas tienden a atacar servidores ya que son un activo mucho más poderoso.

Hace poco detectamos una red compuesta de unos 5000 equipos en los cuales se había instalado Minergate, una consola minera legal, sin el consentimiento de las víctimas. Las víctimas habían descargado el instalador desde un servicio de hosting de archivos; el instalador estaba camuflado de un programa freeware o de llaves para activar productos bajo licencia. Este instalador descargaba el archivo descargador del minero en sus equipos. Este archivo a su vez instalaba el programa Minergate en los equipos, asegurándose de que se activara cada vez que se iniciaba el equipo y también de reinstalarlo si se lo detectaba.

Los programas mineros suelen venir acompañados de servicios adicionales para mantener su presencia en el sistema, para activarse automáticamente cada vez que el equipo se inicie, y para ocultar sus operaciones. Estos servicios podrían, por ejemplo, intentar desactivar los programas de seguridad, monitorear las actividades del sistema o asegurarse de que el programa de minería esté siempre presente, incluso restaurándolo si se llegan a detectar sus archivos.

Los mineros ocultos son muy difíciles de detectar debido a su naturaleza misma y a sus principios operativos. Cualquiera puede decidir instalar este tipo de programas y usarlos legalmente para la minería de criptomonedas.

Monero (XMR) y Zcash son las dos critpomonedas más buscadas en la minería oculta. Ambas permiten el anonimato de las transacciones, característica muy útil para los ciberpiratas. Incluso según estimaciones conservadoras, una red minera puede llegar a generar hasta 30 000 dólares mensuales a sus propietarios.

La imagen de arriba muestra un monedero cifrado en los datos de configuración del minero. Al momento de escribir este informe, 2289 XMR habían sido transferidos desde este monedero, que al cambio actual significan 208 299 dólares.

Aquí puede leer más.

Hospitales conectados

La tecnología llega hoy a más segmentos de la sociedad que nunca antes. En consecuencia, las organizaciones que anteriormente no necesitaban preocuparse por la ciberseguridad ahora se enfrentan a los ciberataques. Un ejemplo de ello es el sector de la salud. La información médica que antes existía sólo en papel, ahora se encuentra en bases de datos, portales y equipos médico.

La seguridad de la información médica es más seria de lo que parece a primera vista. El problema más obvio es el robo de datos médicos y su reventa en el mercado negro. Sin embargo, la posibilidad de que un atacante modifique los datos de un diagnóstico es aún más alarmante. Cualesquiera que sean los objetivos del atacante (extorsión o ataques selectivos contra determinados pacientes), existe un grave riesgo para los pacientes: si reciben datos incorrectos, los doctores pueden indicar el tratamiento equivocado. Incluso si el intento de sustituir los datos fuese detectado a tiempo, el funcionamiento normal de la institución médica puede alterarse, debido a la necesidad de verificar todos los datos almacenados en el equipo infectado. Según un informe del Centro para la Prevención y Control de Enfermedades (CDC), la tercera causa de fallecimientos en EE.UU. se debe a errores médicos. La elaboración de un diagnóstico correcto depende no sólo de los conocimientos y habilidades de un doctor, sino también de la exactitud de los datos recibidos de los dispositivos médicos y almacenados en servidores de los servicios de salud. Esto hace que los recursos de la medicina conectada sean un blanco atractivo para los ciberdelincuentes. Por desgracia, en algunos casos, la seguridad de la infraestructura de la red en instalaciones médicas suele ser ignorada, y los recursos que procesan la información médica son accesibles desde el exterior.

El termino ‘medicina conectada’ se refiere a una gran cantidad de estaciones de trabajo, servidores y equipo médico especial que están conectados a la red de una institución médica (la figura de abajo ilustra un modelo simplificado).

Los dispositivos de diagnostico pueden conectarse a la red local de una organizacion o a estaciones de trabajo, por ejemplo, a traves de una conexion USB. Los equipos medicos a menudo procesan datos (por ejemplo, las fotografias de un paciente) en formato DICOM, un estandar de la industria para imagenes y documentos. Para almacenarlos y permitir su acceso desde el exterior, se utilizan los PACS(Picture Archiving and Communications Systems), que tambien pueden ser atractivos para los ciberpiratas.

Hemos compilado algunas recomendaciones para la proteccion de los servicios medicos. Aqui puede encontrar mas detalles. A continuacion ofrecemos un resumen de los puntos claves:

- Para prevenir el acceso de extranos a todos los procesos de informacion medica:

- Asigne a los recurso nombres difíciles de entender

- Actualice periódicamente los programas instalados en los equipos y elimine las aplicaciones no deseadas

- No conecte equipos costosos a la red local principal

- Asegúrese de detectar oportunamente las actividades maliciosas en la LAN

Desarrollo de las amenazas informáticas en el tercer trimestre de 2017