Ataques selectivos y campañas lanzadas mediante malware

Lazarus ataca bolsa de intercambio de criptomonedas

Lazarus es un grupo cibernético veterano, que ha estado involucrado en el espionaje y sabotaje cibernético desde al menos 2009. En los últimos años, el grupo ha lanzado campañas contra organizaciones financieras de todo el mundo. En agosto, informamos que el grupo había irrumpido con éxito en las redes de varios bancos, y se había infiltrado en varios intercambios mundiales de criptomonedas y en compañías técnico-financieras. Al ayudar a uno de nuestros clientes a lidiar con un incidente cibernético, nos enteramos de que el ataque se llevó a cabo a través de una aplicación de comercio de criptomonedas infectada por un troyano y que algunas empresas le habían recomendado por correo electrónico.

Un empleado, sin darse cuenta, descargó una aplicación de terceros de un sitio web de apariencia legítima e infectó la computadora con el malware Fallchill, una herramienta antigua que Lazarus comenzó a usar de nuevo hace poco.

Al parecer, Lazarus encontró una manera de crear un sitio web de apariencia legítima e inyectar un componente malicioso en el mecanismo de actualización de software de “apariencia legítima”. En este caso particular, se creó toda una cadena de suministro falsa en lugar de infectar la verdadera. En cualquier caso, el éxito en la falsificación de la cadena de suministro significa que el grupo Lazarus continuará usando este método de ataque.

Los delincuentes no se detuvieron allí y desarrollaron un malware para plataformas diferentes a Windows. Publicaron una versión del malware para macOS e informaron en su sitio web que la versión para Linux saldría pronto. De todos los casos que recordamos, quizás este sea el primero en que este grupo APT usó malware para macOS. Al parecer, los atacantes se vieron obligados a desarrollar herramientas maliciosas para macOS para afectar a usuarios avanzados, desarrolladores de software de la cadena de suministro y otros objetivos importantes. La ampliación de la lista de sistemas operativos que son de interés para la agrupación Lazarus debería alertar a los usuarios de plataformas diferentes a Windows.

Esta campaña maliciosa nos debe servir de lección a todos y de advertencia para aquellas empresas que utilizan software de terceros. No debe considerarse de buenas a primeras que el código que se ejecuta en sus equipos es de confianza. Ni un sitio web confiable, ni un proveedor sólido, ni los certificados digitales garantizan la ausencia de puertas traseras. La confianza hay que ganársela y probarla en la práctica.

Nuestro informe sobre la operación AppleJeus está disponible aquí.

LuckyMouse

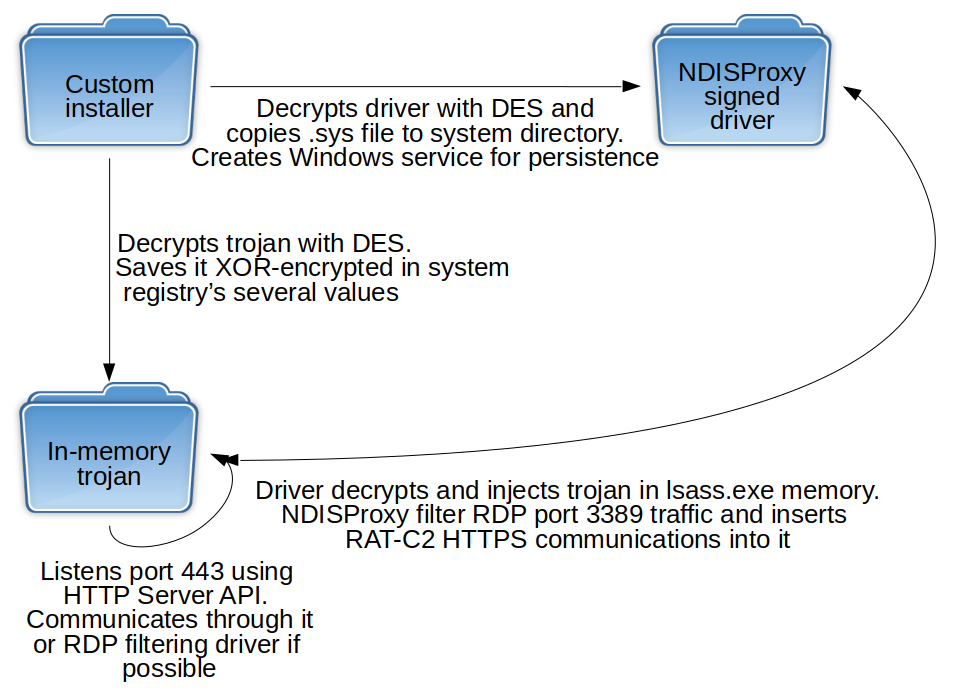

A partir de marzo de 2018, detectamos varias infecciones, durante las cuales se introducía un troyano desconocido en la memoria del proceso del sistema lsass.exe. Los implantes se introdujeron utilizando versiones de 32 bits y 64 bits del controlador NDISProxy. Es curioso que este controlador esté firmado con un certificado digital que pertenece a la compañía china LeagSoft, ubicada en Shenzhen y que participa en el desarrollo de software de seguridad informática. Informamos a la compañía sobre el incidente a través del equipo chino de respuesta a incidentes de CN-CERT.

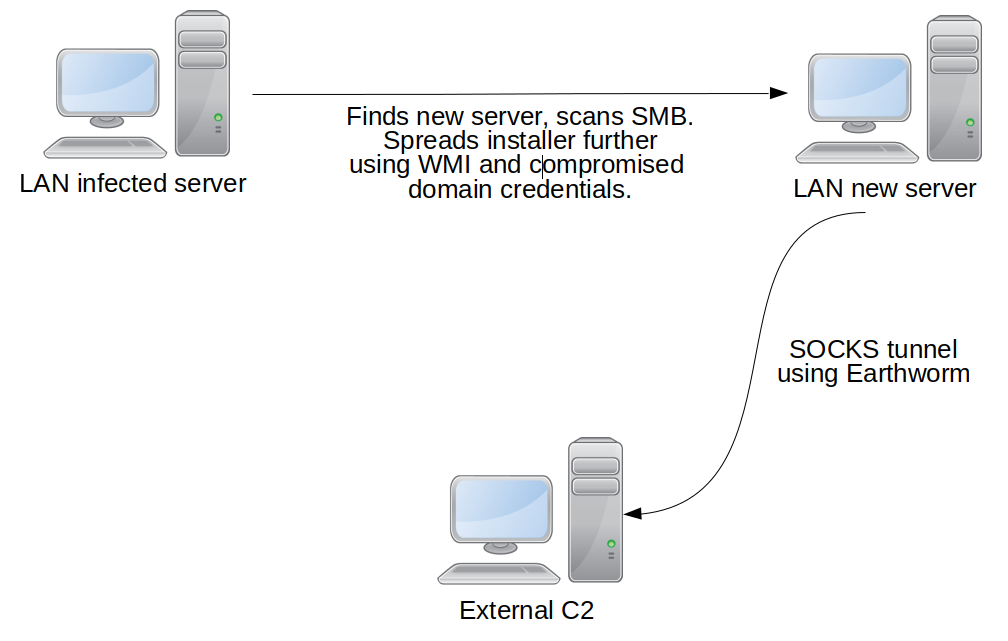

La campaña maliciosa estaba dirigida a agencias gubernamentales en Asia Central. Creemos que el ataque estuvo asociado con una reunión de alto nivel celebrada en la región. En nuestra opinión, detrás de esta nueva campaña maliciosa está el grupo chino LuckyMouse. En particular, para los piratas informáticos de habla china, es típica la elección de la herramienta de tunelización Earthworm. Además, uno de los comandos utilizados por los atacantes (“-s rssocks -d 103.75.190[.]28 -e 443”) crea un túnel a un servidor de comandos LuckyMouse ya conocido. La elección de objetivos de esta campaña también está correlacionada con los intereses que este grupo ha mostrado tener en ocasiones anteriores.

El malware consta de tres módulos diferentes: un instalador personalizado escrito en C++, un controlador NDISProxy responsable de filtrar el tráfico de red y un troyano, también escrito en C++.

No observamos ningún signo de actividad específica de suplantación de identidad ni de abrevadero (watering-hole). Creemos que los atacantes utilizaron las vulnerabilidades encontradas en la infraestructura de red de las víctimas para propagar el malware.

El troyano es una herramienta de administración remota completa capaz de realizar tareas comunes como ejecutar un comando y descargar o actualizar archivos. Los atacantes lo utilizan para recopilar datos de víctimas, moverse por la red local y crear túneles SOCKS a sus servidores de comando utilizando la herramienta de tunelización Earthworm. Esta herramienta está ampliamente disponible y es popular entre los hackers que hablan chino. Teniendo en cuenta que el troyano en sí es un servidor HTTPS, asumimos que utiliza el túnel SOCKS para comunicarse con las víctimas que no tienen direcciones IP externas.

Nuestro informe sobre LuckyMouse está disponible aqui.

Fraude financiero de dimensiones industriales

Los ataques a plantas industriales suelen estar asociados con el ciberespionaje o el sabotaje. Sin embargo, recientemente descubrimos una campaña de phishing dirigida a robar dinero a estas organizaciones, sobre todo a las empresas manufactureras.

Los atacantes utilizan métodos de phishing estándar para inducir a las víctimas a abrir archivos adjuntos de correo electrónico infectados: envían correos electrónicos disfrazados de ofertas comerciales y otros documentos financieros. Los delincuentes cibernéticos utilizan aplicaciones legítimas de administración remota, ya sea TeamViewer o Remote Manipulator System (RMS). Con su ayuda, obtienen acceso al dispositivo, encuentran en él documentos sobre las compras que se están haciendo en un momento dado, así como software para operaciones financieras y contables. A continuación, los atacantes buscan diversas formas de robar los activos financieros a la empresa, en particular, reemplazan la información de las facturas de pago. A partir del 1 de agosto, cuando publicamos nuestro informe, observamos la infección en unos 800 equipos de al menos 400 organizaciones pertenecientes a diversas industrias, entre ellas la producción industrial, la industria del petróleo y el gas, la metalurgia, la ingeniería, la energía, la construcción, la minería y la logística. Esta campaña de phishing se viene realizando desde octubre de 2017.

Nuestra investigación ha demostrado que, incluso con la ayuda de técnicas simples y programas maliciosos conocidos, los atacantes pueden atacar con éxito a muchas empresas industriales, utilizando hábilmente técnicas de ingeniería social y de camuflaje de códigos maliciosos en el sistema. Para evadir las herramientas antivirus utilizan software legítimo de administración remota. Éste les da a los criminales el control total sobre el sistema comprometido, de modo que los posibles escenarios de ataque no se limitan al robo de dinero. Durante el ataque, los delincuentes roban datos confidenciales de la organización, sus socios y clientes, realizan videovigilancia oculta de las acciones de los empleados, realizan grabaciones de audio y video mediante los dispositivos conectados a máquinas infectadas. El principal blanco de esta serie de ataques son organizaciones rusas, pero se pueden usar las mismas tácticas y herramientas durante los ataques a empresas industriales en cualquier país del mundo.

Aquí puede leer más sobre cómo los delincuentes usan herramientas de administración remota para infectar a las víctimas. Hay una descripción general de los ataques maliciosos contra sistemas de control industrial lanzados durante la primera mitad de 2018 disponible aquí.

Historias de malware

Fiebre de criptomonedas: cómo ganar dinero con la criptominería

Desde hace algún tiempo hemos estado observando una notable disminución en la popularidad de los programas de ransomware y un aumento masivo del malware de criptominería. El número de usuarios afectados por el malware de criptominería que en 2017–2018 era de 1 899 236, aumentó a 2 735 611 en 2016-2017. La razón es obvia: para los ciberdelincuentes, la minería es una ocupación muy rentable. Según nuestras estimaciones, en la segunda mitad de 2017, las botnets mineras generaron criptomonedas por más de siete millones de dólares. Estamos viendo no solo el surgimiento del malware de extracción de criptomonedas creado para este expreso propósito, sino también la expansión de las funciones del malware ya existente, que ahora integra funciones de criptominería.

El caso del troyano Rakhni ransomware es ilustrativo: su cargador decide qué componente malicioso instalar en la computadora de la víctima, según la configuración que tenga. El malware ha sido detectado en Rusia, Kazajstán, Ucrania, Alemania e India. Se distribuye mediante el envío de correos electrónicos no deseados con archivos adjuntos maliciosos. Una de las muestras que analizamos se camufla como un documento financiero que contiene otro documento en su interior. Cuando se abre, este último pretende ser un visor de documentos y muestra un mensaje de error, que es la causa de que no se abra ningún documento. Después, el malware desactiva Windows Defender e instala certificados digitales falsos.

El malware busca en el equipo carpetas relacionadas con Bitcoin. Si las encuentra, encripta los archivos que contengan y exige un rescate para descifrarlos. Si no, instala un programa de criptominería. Finalmente, intenta infectar otras computadoras en la red local. Nuestro análisis de Rakhni está disponible aquí.

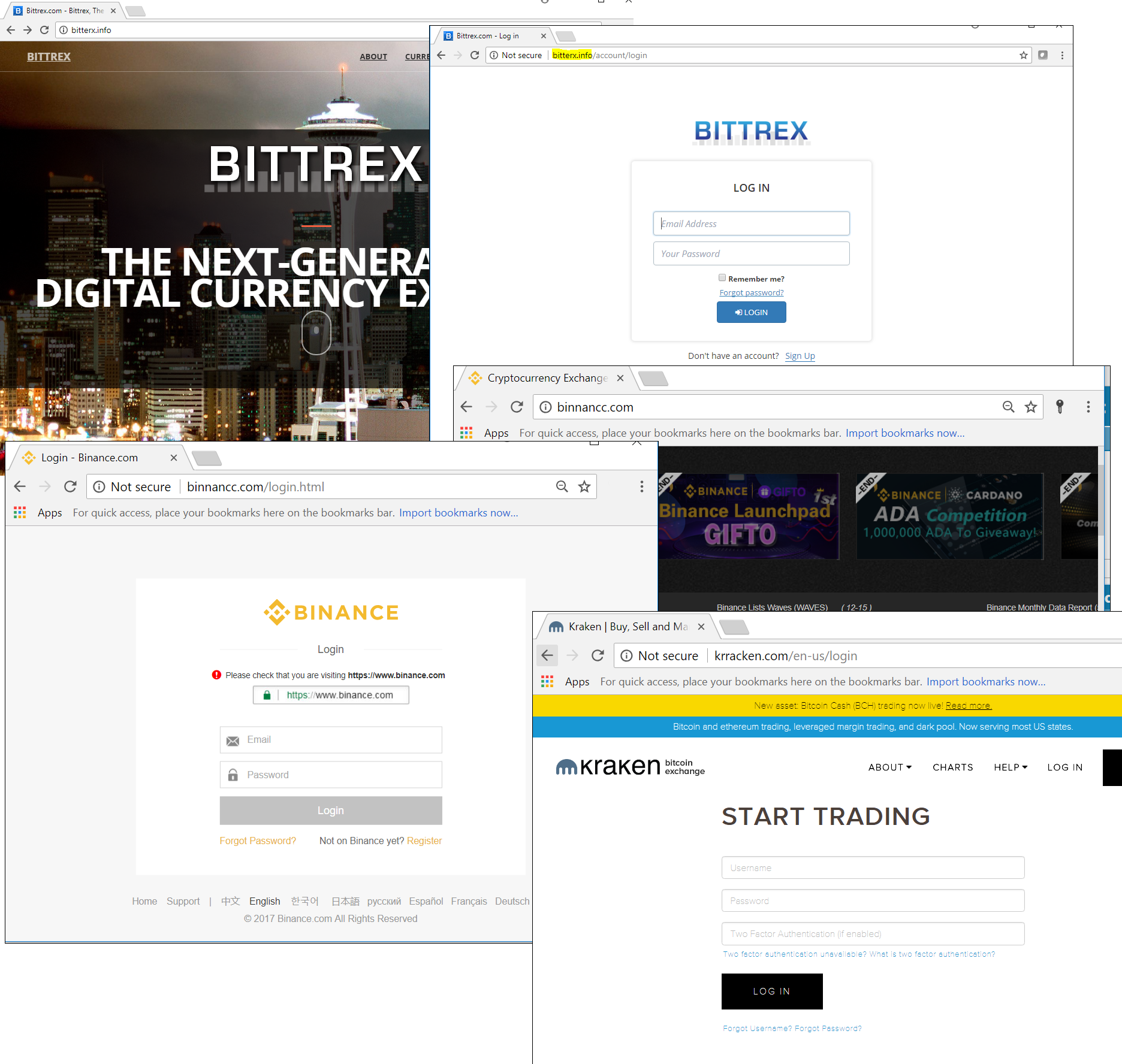

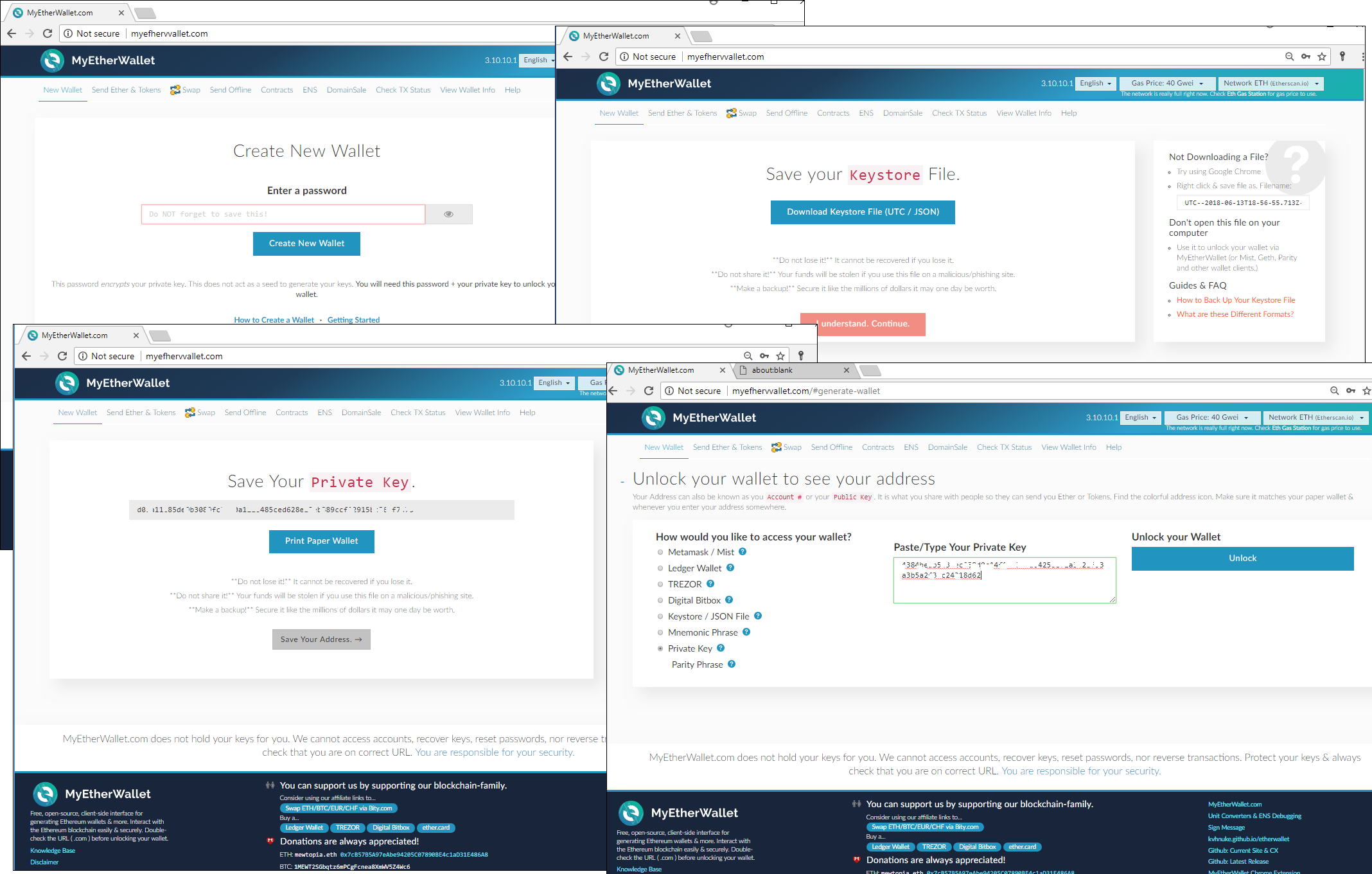

Para ganar dinero, los ciberdelincuentes no solo explotan la creciente popularidad de las criptomonedas, sino que también han desarrollado técnicas de ingeniería social para robar el dinero digital de los usuarios. Esto incluye el envío de correos electrónicos con enlaces a páginas web de suplantación de identidad (phishing) idénticas a las páginas de autenticación de populares servicios de intercambio de criptomonedas. Su tarea es forzar al usuario a ingresar sus credenciales, y si lo hacen, los delincuentes adquieren acceso a sus cuentas en el intercambio de criptomonedas y, en consecuencia, a su dinero. En la primera mitad de 2018, registramos 100 000 intentos de remitir usuarios a páginas web fraudulentas.

Los ciberdelincuentes utilizan un enfoque similar para obtener acceso a las billeteras en línea de los usuarios; en este caso, el cebo es una advertencia de que la víctima perderá dinero si no completa el proceso de identificación. Por supuesto, los que en realidad se quedan con los datos introducidos son los delincuentes. Este método funciona bien cuando la víctima guarda sus criptomonedas en una billetera offline en su computadora.

Para aquellos que aún no han logrado adquirir su propia billetera, los estafadores tienen un esquema aparte: tratan de atraerlos a páginas falsas, idénticas a las de los servicios de criptomoneda, prometiendo darles “bonos” si se registran, por ejemplo, unas cuantas unidades de la misma criptomoneda. En algunos casos, una vez recibidos los datos personales del usuario, se los redirige al sitio legítimo; en otros, le crean una billetera real que está comprometida desde el principio. Los estafadores no solo están interesados en los monederos en línea y los intercambios de criptomonedas. También encontramos versiones fraudulentas de servicios que ayudan a realizar transacciones utilizando dinero digital almacenado en la computadora del usuario.

Este año dimos consejos sobre qué monedero de criptomonedas elegir.

Recientemente descubrimos un criptominero llamado Powerhost, cuyo principal objetivos es infectar estaciones de trabajo y servidores dentro de grandes redes corporativas. De esta manera, los delincuentes esperan obtener acceso a los recursos de un gran número de procesadores. Son bastante frecuentes los casos en que software legítimo está infectado por criptomineros. Los delincuentes se aprovechan de la popularidad de ese software legítimo. Pero los creadores de PowerGhost fueron más lejos y comenzaron a utilizar técnicas sin archivos para proteger al minero ilegal en la red infectada. PowerGhost obtiene las credenciales de los usuarios mediante la herramienta de extracción de datos Mimikatz y luego intenta iniciar sesión en las cuentas de usuarios de la red mediante el Instrumental de administración de Windows (WMI). Otra vía de propagación es el exploit EternalBlue, que tuvo un papel protagónico el año pasado en las epidemias causadas por WannaCry y ExPetr. Después de infectar el dispositivo, PowerGhost intenta elevar sus privilegios explotando vulnerabilidades en el sistema operativo. En este momento, la mayoría de los ataques ocurren en India, Turquía, Brasil y Colombia.

El extortionista KeyPass

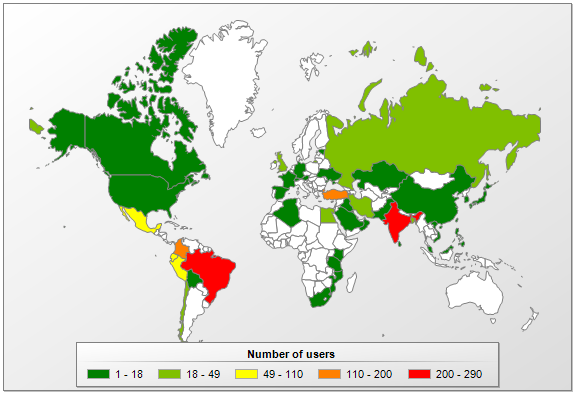

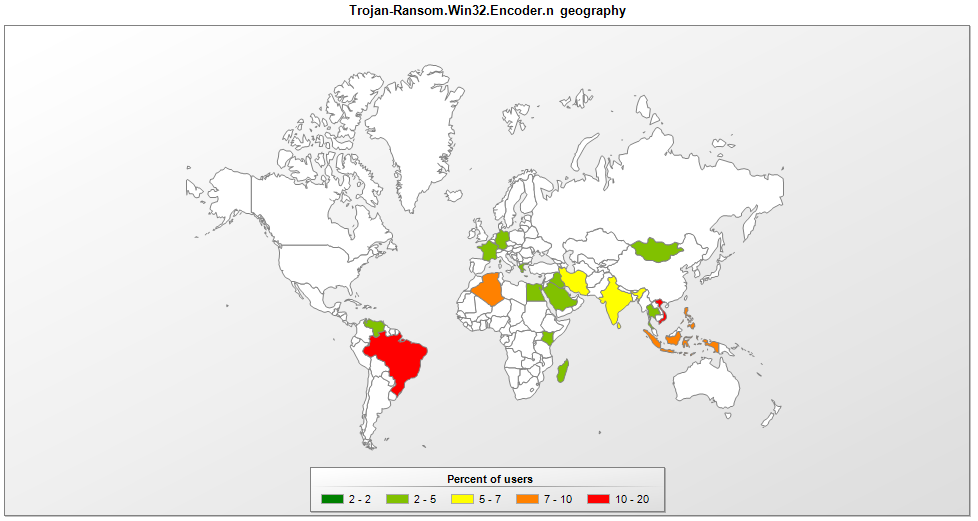

El número de ataques de ransomware a lo largo del último año ha ido disminuyendo a un ritmo sostenido. Sin embargo, este tipo de malware sigue siendo una amenaza para los usuarios, y siguen apareciendo nuevas familias de extorsionadores. A principios de agosto, nuestro módulo de protección contra ramsonware comenzó a detectar al troyano Keypass. En dos días, se lo detectó en más de 20 países. El golpe principal cayó sobre Brasil y Vietnam, pero también hubo víctimas en Europa, África y el sudeste asiático.

Suponemos que para instalar KeyPass se utilizan instaladores falsos.

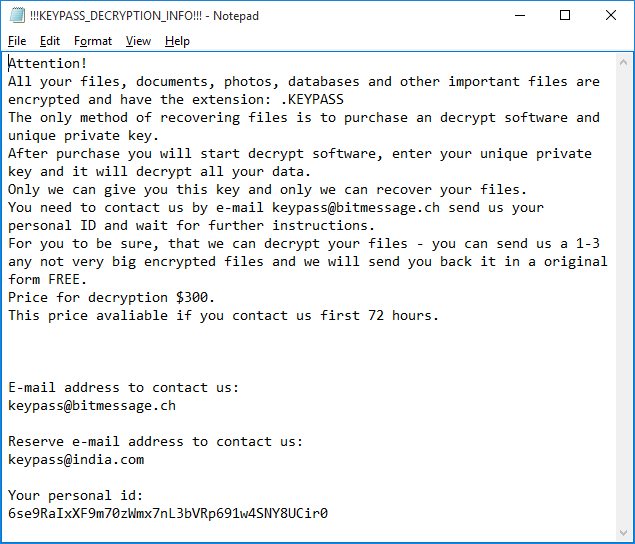

KeyPass cifra todos los archivos (independientemente de su extensión) en las unidades locales y carpetas de red accesibles desde la computadora infectada. Al mismo tiempo, ignora algunos archivos: dentro del malware hay una lista de excepciones. Después del cifrado, los archivos adquieren la extensión *.KEYPASS. En cada directorio que contiene archivos cifrados se guarda el archivo “!!!KEYPASS_DECRYPTION_INFO!!!.txt” que contiene la exigencia de rescate.

Este troyano implementa un esquema muy simple: el algoritmo de cifrado simétrico AES-256 se utiliza en el modo CipherFeedback (CFB) con un vector de inicialización cero y con la misma clave de 32 bytes para todos los archivos. Se encripta un máximo de 0x500000 bytes (~ 5 MB) de datos al comienzo de cada archivo.

Poco después del lanzamiento, el malware se conecta al servidor de comandos y recibe una clave de cifrado y un identificador de la víctima actual. Estos datos se envían a través del protocolo HTTP simple en el formato Json. Si la conexión con el servidor de comandos es imposible (por ejemplo, la computadora infectada no tiene una conexión a Internet o el servidor no está disponible), el malware usa la clave predeterminada y el identificador de víctima predeterminado, en este caso (durante el cifrado sin conexión), la tarea de descifrar los archivos es bastante simple.

Quizás la característica más interesante del KeyPass Trojan sea la posibilidad de realizar un “control manual”. El troyano contiene un formulario que, de manera predeterminada, está oculto, pero se muestra al presionar una tecla especial en el teclado. Este formulario permite a los atacantes personalizar el proceso de cifrado cambiando parámetros como la clave de cifrado, el nombre y el contenido de la exigencia de rescate, el ID de la víctima, la extensión de los archivos cifrados y la lista de directorios que deben excluirse del cifrado. Esta característica sugiere que los atacantes planean usar este troyano en ataques manuales.

Sextorsión: un giro inesperado de la trama

Hay muchos tipos de fraude, pero detrás cada uno siempre está el deseo de los atacantes de explotar la confianza de los usuarios y obtener el máximo beneficio a su costa. En un reciente esquema de “sextorsión” utilizaron contraseñas robadas para lograr su objetivo. Las víctimas recibieron un correo electrónico indicando que su computadora había sido hackeada y que el delincuente había hecho un video del usuario viendo material pornográfico. Después amenazaban con enviar el video a las personas de la lista de contactos de la víctima y, para evitar que esto suceda, le exigían pagar un rescate en bitcoins por el equivalente de 1400 dólares en el plazo de 24 horas.

En el mensaje, los estafadores muestran la contraseña del usuario, para convencer a la víctima de que su computadora realmente ha sido hackeada. Las contraseñas son reales, pero en algunos casos muy antiguas. Es probable que las hayan averiguado gracias a alguna fuga de datos y fueron adquiridos por los delincuentes en el mercado negro.

A la caza de contraseñas corporativas

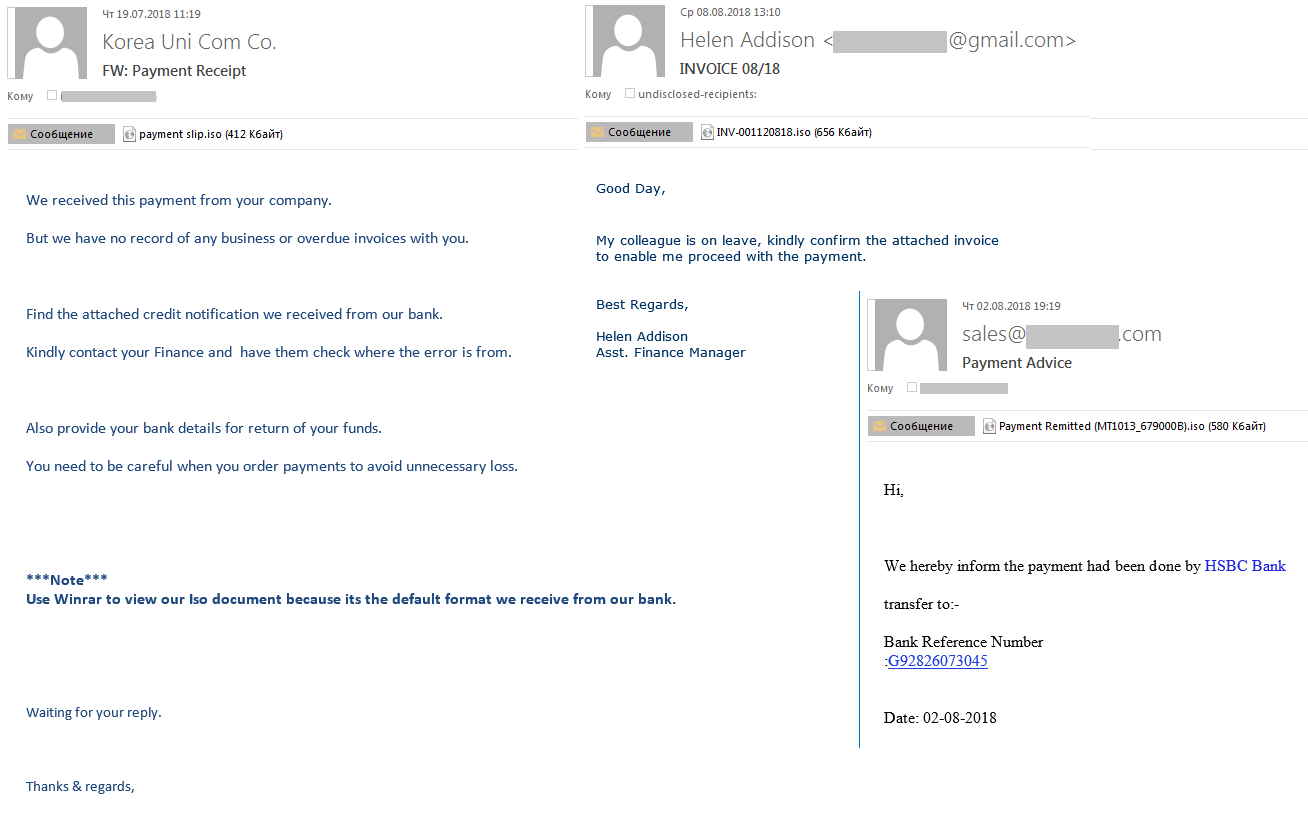

No solo los usuarios individuales se convierten en blancos de ataques de phishing: desde principios de julio hemos estado observando una campaña de spam malicioso dirigida a buzones de correo corporativos. Los mensajes enviados contienen un archivo con la extensión .iso, que nuestras soluciones de seguridad detectan como Loki Bot. La tarea de este malware es robar contraseñas de navegadores, mensajeros instantáneos, clientes de correo electrónico y FTP, así como monederos de criptomonedas. Toda la información que Loki Bot recopila y envía a sus dueños.

Las cartas enviadas son bastante diversas. Pueden venir en forma de notificaciones falsas en nombre de empresas conocidas:

o pedidos y ofertas falsos:

Los atacantes disfrazan archivos maliciosos como documentos financieros: cuentas, transferencias, pagos, etc. Esta técnica se encuentra a menudo en el spam malicioso. El texto de tales mensajes suele ser bastante conciso, y en el asunto se indica que hay un archivo adjunto.

Cada año observamos un aumento en el número de ataques de spam contra el sector corporativo, realizados para recopilar información confidencial de empresas (propiedad intelectual, datos de autenticación, bases de datos, cuentas bancarias, etc.). Por lo tanto, las medidas actuales para garantizar la seguridad de las empresas no solo deben incluir la protección a nivel técnico, sino también la capacitación de los empleados para prevenir este tipo de ataques cibernéticos.

Botnets: descripción general

Spam con enlaces a programas maliciosos, bots que descargan otro malware, y cosas por el estilo… hay muchas formas de utilizar en que los delincuentes pueden utilizar las botnets. La elección de la “carga útil” maliciosa está limitada solo por la imaginación del operador de la botnet o su cliente: puede ser un cifrador-extorsionador, un troyano bancario, un criptominero, una puerta trasera, etc. Todos los días interceptamos una gran cantidad de comandos transmitidos por bots de diferentes familias para descargar archivos. En una publicación reciente presentamos los resultados del análisis de la actividad de botnets en la segunda mitad de 2017 y la primera de 2018.

Estas son las principales tendencias que identificamos al analizar los archivos descargados por bots:

- La proporción de mineros entre los archivos distribuidos por bots está creciendo, los atacantes están utilizando con más frecuencia botnets como herramientas para extraer criptomonedas.

- El número de descargadores también está creciendo, lo que indica que los ataques se realizan en varias etapas y son cada vez más complejos.

- La proporción de troyanos bancarios entre los archivos descargados por bots en 2018 disminuyó, pero todavía es temprano para hablar de una disminución general en su número, porque a menudo son entregados por droppers.

- Cada vez más, las botnets se alquilan según los requisitos del cliente, y en muchos casos es difícil determinar la especialización de una botnet en particular.

Uso de memorias USB para propagar malware

Hace ya casi 20 años que los usuarios trabajan con dispositivos USB. Esta es una forma cómoda y fácil de almacenar y transferir archivos entre computadoras que no están conectadas de forma directa entre sí o por Internet. Estas posibilidades también las explotan los ciberdelincuentes: el ejemplo más famoso es el gusano Stuxnet que penetró a través de una memoria USB en la red local de una instalación nuclear en Irán.

Hoy en día, el uso de unidades USB en los negocios está disminuyendo gradualmente y la concientización de los riesgos de seguridad asociados está aumentando. Sin embargo, aún se producen millones de dispositivos USB: los utilizan los usuarios domésticos y las empresas comerciales, y también se usan durante las promociones (por ejemplo, a menudo se distribuyen unidades de memoria flash en exposiciones y otros eventos). Y mientras se sigan produciendo y utilizando, seguirán estando en la mira de los ciberdelincuentes.

Según “Kaspersky Lab, en 2017 una de cada cuatro personas en el mundo se vio afectada localmente, es decir, en incidentes cibernéticos no relacionados con Internet. Estos ataques se detectan directamente en la computadora de la víctima e incluyen las infecciones realizadas mediante medios extraíbles, como dispositivos USB.

Recientemente publicamos un análisis general de las amenazas cibernéticas para unidades USB con consejos y trucos sobre cómo proteger estos dispositivos y los datos se transportan con su ayuda. A continuación ponemos a su disposición los principales resultados de nuestro estudio.

- Los dispositivos USB y otros medios extraíbles se han utilizado para distribuir software de minería de criptomonedas desde al menos 2015. En algunos casos, las unidades permanecieron infectadas durante varios años.

- Para el minero de bitcoins más común, Trojan.Win64.Miner.all, el número de infecciones detectadas cada año aumenta en aproximadamente 1/6.

- En 2018, uno de cada diez (aproximadamente el 9,22%) usuarios afectados por el malware transmitido a través de medios extraíbles fue víctima de este criptominero en particular. En comparación, en 2017 esta cifra fue del 6,7% y en 2016 fue del 4,2%.

- Otro tipo de malware distribuido a través de medios extraíbles es la familia de troyanos Windows LNK, que se ha mantenido entre las tres principales amenazas USB desde al menos 2016.

- El exploit CVE-2010-2568 (Stuxnet) sigue siendo uno de los diez exploits propagado con más frecuencia a través de medios extraíbles.

- El malware USB es más común en los mercados emergentes. Asia, África y Sudamérica son los continentes más afectados. También se encontraron víctimas aisladas en Europa y América del Norte.

- El complejo malware bancario Dark Tequila fue descubierto en agosto de 2018. Infectaba a usuarios privados y corporativos en la Ciudad de México desde al menos 2013, y se distribuía sobre todo mediante unidades USB.

Nuevas tendencias en el campo de las amenazas del Internet de las cosas

El número de dispositivos inteligentes está aumentando constantemente. Según algunas previsiones, para 2020 su número superará varias veces la población del planeta. Al mismo tiempo, los fabricantes aún no prestan suficiente atención a su seguridad: no muestran recordatorios sobre la necesidad de cambiar las contraseñas estándar durante la primera configuración, ni notificaciones sobre el lanzamiento de nuevas versiones de firmware, y el proceso de actualización a menudo es demasiado complicado para el usuario promedio. Todo esto hace que los dispositivos del Internet de las cosas sean un blanco atractivo para los delincuentes. Son más fáciles de infectar que las computadoras personales, y en la infraestructura del hogar desempeñan un papel importante: algunos controlan el tráfico de Internet, otros graban videos y otros controlan los dispositivos domésticos, por ejemplo, el control del clima.

No solo aumenta la cantidad, sino también la calidad del malware para dispositivos inteligentes. En el arsenal de los delincuentes, aparecen más y más exploits, y los dispositivos infectados se utilizan para organizar ataques DDoS, robos de identidad y extracción de criptomonedas.

Nuestro informe sobre amenazas para el Internet de las cosas está disponible. aquí e incluye recomendaciones sobre cómo reducir el riesgo de infectar dispositivos inteligentes.

El troyano bancario móvil Asacub

La primera versión del troyano Asacub apareció en nuestro campo visual en junio de 2015. Entonces era una aplicación de phishing bastante simple que sabía recolectar y enviar al servidor de comandos una lista de las aplicaciones instaladas en el dispositivo, el historial del navegador y la lista de contactos. También podía enviar mensajes SMS a un número de teléfono específico y, al recibir un comando, apagar la pantalla del dispositivo. Desde entonces, el troyano ha evolucionado y en la primavera y verano de 2017 sus creadores realizaron una campaña a gran escala para difundirlo, lo que puso a Asacub en el primer lugar entre los troyanos banqueros móviles el año pasado, dejando atrás a familias como Svpeng y Faketoken. La geografía de las víctimas de Asacub incluye varios países. La última versión del malware roba dinero a los propietarios de dispositivos Android conectados al servicio de banca móvil de uno de los bancos más grandes de Rusia.

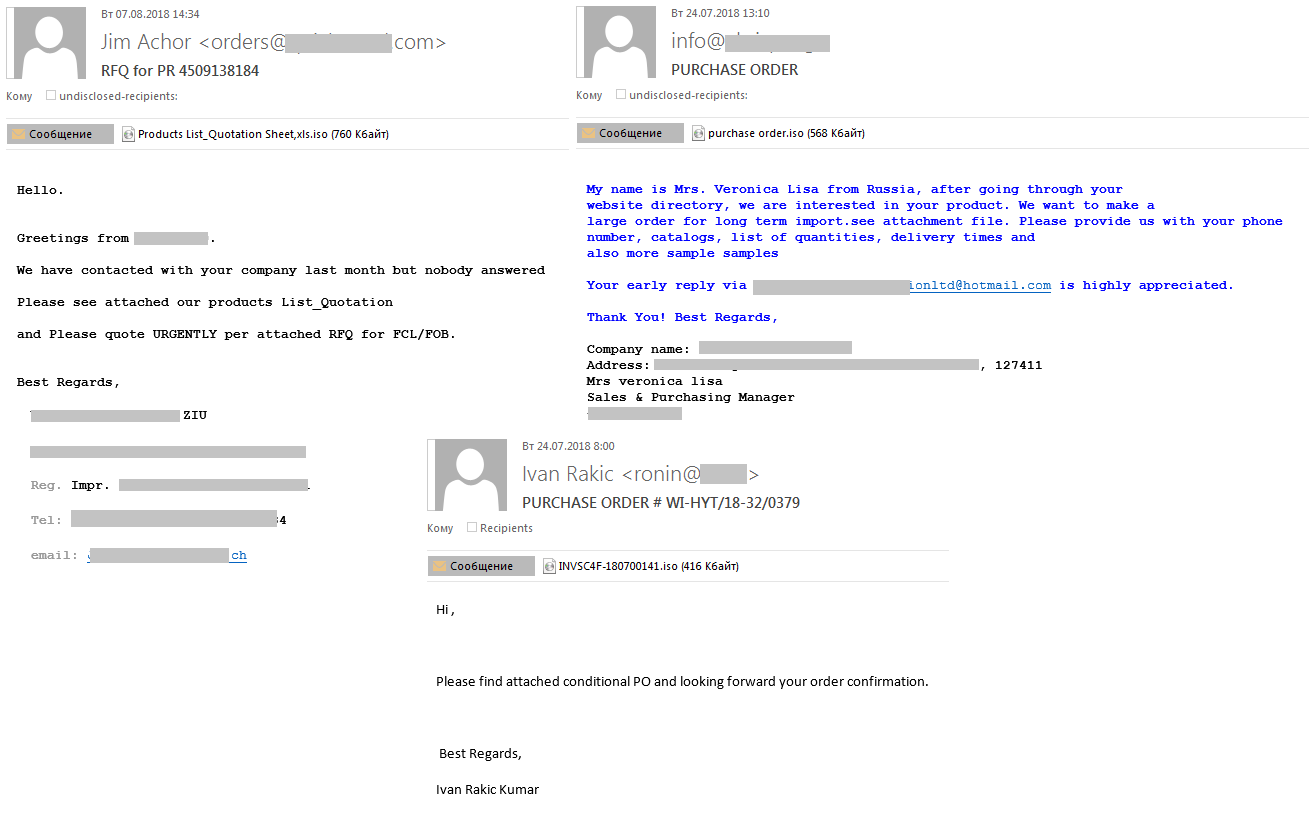

El malware se distribuye a través de mensajes SMS, que contienen un enlace y una invitación a ver una foto o un mensaje MMS. Al hacer clic en el enlace, la víctima ingresa a una página web, donde ve un texto similar con la invitación y un botón, lo que hace que descargue un archivo APK con el troyano al dispositivo.

Asacub se disfraza como una aplicación MMS o como un cliente de un popular servicio gratuito de publicidad.

Después de instalarse, el troyano empieza a comunicarse con su servidor de comandos. Los datos se transmiten en formato JSON y contienen información sobre el dispositivo infectado: el modelo del teléfono inteligente, el sistema operativo, el operador de telefonía celular y la versión del troyano.

Asacub puede transferir fondos de una tarjeta bancaria adjunta al teléfono mediante el envío de SMS para transferir fondos a otra cuenta utilizando el número de la tarjeta o del teléfono móvil. Además, el troyano intercepta los mensajes SMS del banco que contienen contraseñas de un solo uso e información sobre el saldo de la tarjeta bancaria vinculada. Algunas versiones del troyano pueden, por sí mismas, extraer de dichos mensajes SMS los códigos de confirmación de la transacción y enviarlos al número deseado. En este caso, el usuario no podrá consultar el saldo a través del banco móvil ni cambiar ninguna configuración, ya que después de recibir el comando con el código 40, el troyano impide el lanzamiento de la aplicación bancaria en el teléfono.

Puede leer más sobre este malware aquí.

BusyGasper, un espía hostil

A principios de 2018, nuestra tecnología de detección de intrusiones móviles identificó un patrón sospechoso de malware para Android que, según resultó, pertenecía a una familia de spyware desconocida, que bautizamos como Busygasper. El malware era simple, pero tenía algunas características inusuales para este tipo de amenaza: resultó ser un implante único de software espía con funciones no estándar, como la de hacer un seguimiento de los sensores del dispositivo (incluidos los sensores de movimiento), la capacidad de evitar el sistema de ahorro de energía Doze y un protocolo increíblemente amplio, de más de cien comandos. Como cualquier software espía moderno para Android, también puede extraer datos de las aplicaciones de mensajería (WhatsApp, Viber y Facebook). Además, BusyGasper tiene funciones de keylogger: el malware procesa cada toque de usuario a la pantalla, analiza las coordenadas táctiles, las compara con los valores especificados y, los usa para inferir qué carácter ingresó el usuario.

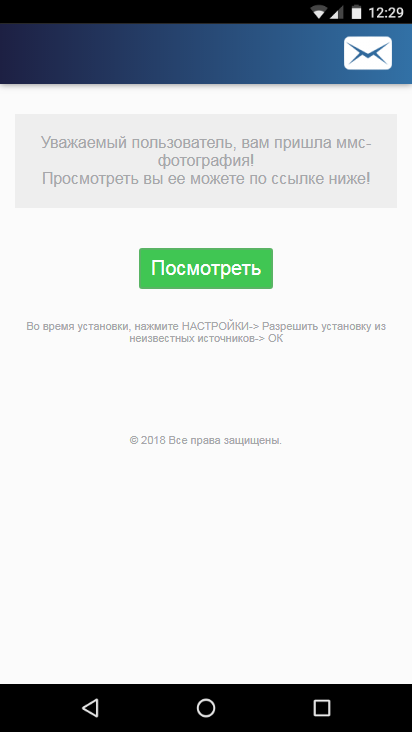

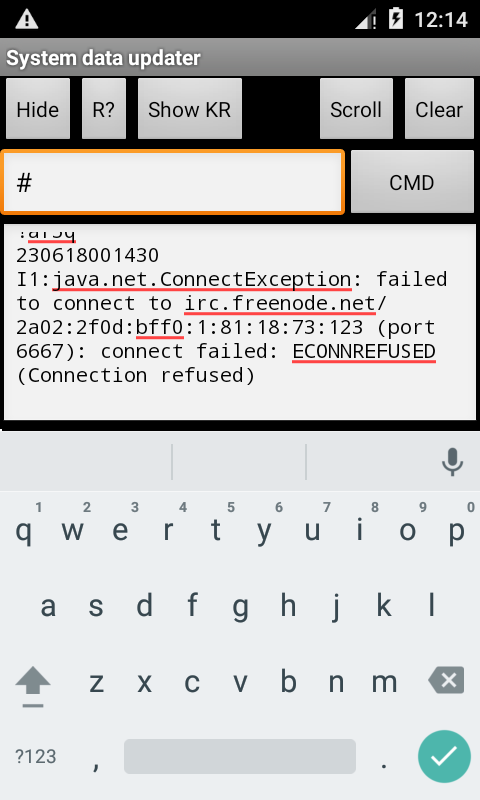

El malware tiene una estructura de múltiples componentes y puede descargar herramientas maliciosas adicionales y actualizaciones desde el servidor de comandos, que resultó ser un servidor FTP proporcionado por el servicio de alojamiento ruso Ucoz. Vale la pena señalar que BusyGasper es compatible con el protocolo IRC, algo muy raro en el malware para Android. Y finalmente, el malware puede iniciar sesión en el buzón del atacante, analizar los mensajes en una carpeta especial para ver si contiene comandos y guardar la carga maliciosa de archivos adjuntos de correo electrónico en el dispositivo.

Hay un menú oculto para administrar varios implantes; lo más probable es que el operador lo haya creado para efectuar el control manual de un dispositivo infectado. Para activar este menú, hay que llamar desde el dispositivo infectado al número 9909.

Usando esta interfaz, el operador puede marcar cualquier comando que quiera ejecutar. La interfaz también muestra el registro de eventos actual del malware.

BusyGasper ha estado activo desde mayo de 2016. No encontramos signos de suplantación de identidad (phishing) ni ninguna otra vía de penetración común Algunas señales, como la presencia del menú oculto mencionado de administración por un operador, son señales de infección manual: los delincuentes instalan el malware mediante el acceso físico al dispositivo de la víctima. Esto explica la modesta cantidad de víctimas: menos de diez, y todas están en Rusia. Tampoco encontramos ningún parecido con un software espía comercial u otro software de software espía conocido. Esto sugiere que BusyGasper fue desarrollado por un solo grupo de intrusos, que son los que le dan uso. Al mismo tiempo, datos como la falta de cifrado, el uso de un servidor FTP público y el bajo nivel de confidencialidad de las transacciones pueden indicar que detrás del malware hay atacantes poco cualificados.

Fuga de la “caja de arena”

Uno de los principios fundamentales de Android es que todas las aplicaciones deben estar aisladas unas de otras. Cada aplicación y sus archivos operan en un espacio separado, al que las demás aplicaciones no tienen acceso. La idea es que, incluso si una aplicación maliciosa penetra en un dispositivo con Android, no podrá robar datos almacenados por programas legítimos (por ejemplo, el inicio de sesión y contraseña de una aplicación bancaria o historial de mensajes). Por supuesto, los piratas informáticos están siempre tratando de encontrar nuevas formas de eludir este mecanismo de protección e implementar la llamada “fuga de la caja de arena”.

En la conferencia DEF CON 26 llevada a cabo en agosto, Slava Maccabee, un investigador de Check Point, presentó un informe sobre una nueva forma de salir de la caja de arena de Android; por analogía con el conocido tipo de ataques de hombre en el medio (Man-in-the-middle), llamó a esta técnica Hombre en el disco (Man-in-the-Disk).

Además de las áreas dentro de las cajas de arena donde se almacenan los archivos de aplicaciones, Android también tiene un almacenamiento externo compartido: Almacenamiento externo (External Storage). Para acceder a este repositorio, la aplicación debe solicitar el permiso del usuario. Los derechos de este tipo de acceso no se suelen considerar peligrosos, casi todas las aplicaciones los solicitan, por lo que la solicitud en sí misma no despierta sospechas. Entre otras cosas, las aplicaciones usan almacenamiento externo para compartir archivos o transferir archivos entre un teléfono inteligente y una computadora. Sin embargo, además de esto, el almacenamiento externo a menudo se utiliza para el almacenamiento temporal de los datos descargados por una aplicación desde Internet. Primero, estos datos se registran en la parte del disco que es de acceso público y luego se transfieren a un área aislada a la que solo esta aplicación tiene acceso. Por ejemplo, una aplicación puede almacenar temporalmente allí módulos adicionales que instala para ampliar su funcionalidad, contenido adicional (por ejemplo, diccionarios) o sus propias actualizaciones.

El problema es que cualquier aplicación con derecho a leer un almacenamiento externo y escribir en él puede acceder a estos archivos y modificarlos agregándoles código malicioso. Es decir, puede suceder que el usuario instale una aplicación inofensiva a primera vista, por ejemplo un juego, en su teléfono inteligente, y esto provoca que se infecte con malware. Durante su presentación en la conferencia DEF CON, Slava Maccabeeev dio varios ejemplos relevantes de la vida real.

Investigadores de Google descubrieron que mediante ataques del tipo Man-in-the-Disk, se puede atacar la versión Android del popular juego Fortnite. Para descargar un juego, el usuario primero debe instalar una aplicación especial que le ayuda a descargar los archivos del juego. Utilizando la técnica Man-in-the-Disk, un pirata informático podía engañar a este ayudante y obligarlo a instalar una aplicación maliciosa en lugar de un juego. Epic Games, el desarrollador de Fortnite, ya ha lanzado una versión actualizada del asistente de instalación. Por lo tanto, si juega Fortnite, use la versión 2.1.0 o superior para garantizar su seguridad. Si ya ha instalado el juego, le recomendamos que lo desinstale y lo reinstale usando la versión corregida del instalador.

¿Qué tan seguras son las aplicaciones de uso temporal de vehículos?

En los últimos años, la popularidad de los servicios para el uso temporal de automóviles (car sharing) ha aumentado. Tales servicios aumentan significativamente la movilidad de las personas en las grandes ciudades. Sin embargo, esto plantea la pregunta: ¿qué tan protegidos están los datos personales de los usuarios de tales servicios?

¿Qué aspectos del servicio podrían ser de interés para los ciberdelincuentes? La respuesta más obvia es que quieren manejar un buen auto a expensas de otra persona. Sin embargo, de hecho, tal escenario es el menos probable, porque requiere la presencia física personal del estafador y hay formas de verificar si la persona que solicitó el servicio es la misma que la que realmente lo usó. La opción de vender cuentas robadas parece ser más probable, porque pueden tener demanda entre las personas sin licencia de conducir y entre aquellas a quienes el servicio de seguridad del servicio les negó el registro. De hecho, hay tales ofertas en el mercado. Además, si se conoce la información de la cuenta del usuario del servicio de uso temporal del automóvil, se puede hacer un seguimiento de sus movimientos y, si dejó cosas en el automóvil, robarlas. Finalmente, un automóvil alquilado se puede llevar a un lugar desierto y desarmarlo para extraer las piezas de repuesto o utilizarlo para cualquier actividad delictiva.

Sometimos a prueba la seguridad de 13 aplicaciones de uso temporal de vehículos.

Para empezar, verificamos cada aplicación para establecer si puede contrarrestar el lanzamiento en un dispositivo Android con derechos de root y evaluamos la calidad de la ofuscación del código de la aplicación. Esto es importante porque la gran mayoría de las aplicaciones de Android se puede descompilar, hacerles cambios en el código (por ejemplo, configurar el envío de credenciales al servidor del delincuente), luego volver a compilarla, firmarla con un nuevo certificado y volver a cargarla en la tienda de aplicaciones. Además, en un dispositivo rooteado, es posible infiltrarse en el proceso de la aplicación deseada y acceder a los datos de autenticación.

En segundo lugar, verificamos si es posible elegir el nombre de usuario y la contraseña del servicio. Muchos servicios utilizan el número de teléfono del usuario como inicio de sesión. Los estafadores pueden encontrar fácilmente el teléfono de una persona, por ejemplo, en las redes sociales (muchas personas se olvidan de ocultarlo), y pueden determinar si es un cliente de uso temporal de vehículos a partir de hashtags y fotos.

En tercer lugar, analizamos la forma en que las aplicaciones usan los certificados, determinamos si los atacantes tienen la capacidad de realizar con éxito ataques MITM y qué tan fácil es superponer a la interfaz del software una ventana de inicio de sesión falsa.

Los resultados del estudio no fueron de nuestro agrado. Al parecer, los desarrolladores de aplicaciones no comprenden las amenazas actuales que se ciernen sobre las plataformas móviles, tanto durante el diseño de las aplicaciones, como durante la creación de la infraestructura. Para empezar, sería bueno que agregasen una función para alertar al usuario si se detectan actividades sospechosas. En este momento, solo un servicio envía una alerta al usuario si detecta un intento de iniciar sesión en su cuenta desde otro dispositivo. La mayoría de las aplicaciones que revisamos están mal concebidas desde el punto de vista de la seguridad y deben mejorarse. Además, muchos programas no solo son muy similares entre sí, sino que se basan en el mismo código.

El informe completo, con todas las pruebas realizadas, está disponible aquí. Incluye consejos para los usuarios de servicios de uso compartido de automóviles y recomendaciones para desarrolladores de las aplicaciones correspondientes.

Desarrollo de las amenazas informáticas en el tercer trimestre de 2018