Introducción

En los albores de la industria informática, casi nadie podía suponer que dentro de un tiempo relativamente corto, en cada casa habría un “ayudante electrónico personal”, al que muchos de nosotros confiaríamos nuestras finanzas, correspondencia personal y muchas cosas más.

Más tarde, con el impresionante crecimiento de la cantidad de usuarios, los negocios llegaron a la Red, provocando el rápido crecimiento de los servicios prestados en la misma. Podría parecer que los usuarios de Internet obtenían sólo comodidades. Pero la situación cambió cuando la delincuencia llegó a la Red y la empezó a abrazar con sus tentáculos.

La delincuencia cibernética ha pasado a ser parte integrante de la Red y el mercado de programas maliciosos se desarrolla con gran dinamismo. El ritmo de crecimiento de nuevos programas maliciosos tiene carácter exponencial, como se muestra en la figura 1:

Si antes, cuando los programas maliciosos los creaban los estudiantes en su tiempo libre, las compañías antivirus se divertían haciéndoles frente, con los años esta tarea se ha ido volviendo cada vez más difícil. En el futuro próximo las compañías dedicadas a la seguridad de las TI estarán todavía en condiciones de enfrentar el creciente torrente de programas maliciosos, correo no solicitado y otras manifestaciones del mundo criminal. Pero en la situación actual ya no se habla de erradicación de la delincuencia cibernética. El asunto ahora es si se podrá detener su ritmo de crecimiento.

El principal obstáculo en la intensa lucha es el usuario, que es la fuente de beneficios para los delincuentes. Según las apreciaciones de diversas organizaciones, estos beneficios son mucho mayores que los de la industria antivirus. En la actualidad la lucha está en su apogeo.

El objetivo de este artículo es examinar la situación presente y ver qué acciones emprenden los delincuentes modernos para enfrentarse a las compañías de seguridad informática, quiénes y cómo pueden ejercer influencia en el mundo criminal en el futuro cercano.

El enfrentamiento de los delincuentes cibernéticos y las compañías de seguridad informática

Actualmente, las compañías de seguridad informática son el fundamento y una de las pocas fuerzas que están en condiciones de hacer frente a la delincuencia cibernética.

En la constante lucha, los delincuentes inventan métodos cada vez más refinados de evasión de las tecnologías de defensa, lo que provoca que la industria de la seguridad informática desarrolle nuevos métodos de protección. El enfrentamiento se está desenvolviendo en una peculiar espiral, en la cual los delincuentes no se rinden ante las nuevas tecnologías de defensa y las someten a exhaustivas pruebas de supervivencia.

Una altisonante confirmación de este fenómeno fue lo que pasó con la compañía Blue Security y su proyecto “Blue Frog”, que inicialmente se posicionaba como una solución exitosa contra los spammers. Al principio todo funcionaba bien: algunos usuarios de Blue Frog informaron que el spam se había reducido en un 25%. Un año después este proyecto se convirtió en un fastidio para los spammers, lo que determinó su triste fin: la “rana azul” cerró después de una serie de intensos ataques DDoS.

En la industria antivirus las cosas tampoco son simples, ya que las actividades de los delincuentes se manifiestan tanto en los pequeños ataques como en el abordaje sistémico al enfrentamiento con los métodos de defensa antivirus.

En calidad de ejemplo de “pequeño ataque” podemos mencionar:

- Los autores del gusano Bagle vigilaban los intentos de acceso de las compañías antivirus al sitio infectado y ponían a su disposición un archivo completamente limpio, para que su “criatura” no llegara a manos de los analistas de virus. Si era un usuario común el que seguía el enlace, se le enviaba un código malicioso.

- Los autores del programa troyano Trojan-PSW.Win32.LdPinch monitorean las actividades del cortafuegos. Cuando el cortafuegos muestra al usuario una advertencia, preguntándole si permite la actividad de red de una aplicación, el programa troyano contesta que sí.

- Los delincuentes, con un empeño digno de mejor causa, hacen envíos masivos de programas maliciosos que se esconden bajo el disfraz de actualizaciones de antivirus, con el objetivo de desacreditar a las compañías antivirus.

En lo que atañe al abordaje sistémico del enfrentamiento a los medios de defensa antivirus, últimamente no se ha inventado nada nuevo. Los métodos existentes de reacción se pueden dividir en dos grandes grupos:

- reacción pasiva;

- reacción activa.

Reacción pasiva

La reacción pasiva consiste en usar métodos que dificulten el análisis o detección de los contenidos nocivos. Existen muchos modos de enfocar este asunto (generación dinámica de código, polimorfismo, etc.), pero en la aplastante mayoría de los casos los autores de programas maliciosos no pierden su tiempo y recursos en desarrollar este tipo de mecanismos. Para alcanzar el propósito deseado usan soluciones mucho más sencillas, los así denominados empaquetadores (packers). Estos son programas utilitarios, que por medio de algoritmos especializados cifran el programa ejecutable conservando su capacidad de funcionamiento. La utilización de los empaquetadores facilita notablemente la tarea de los delincuentes: para que un antivirus deje de reconocer un código que está en su base de datos, basta con que el autor lo “empaquete” con un empaquetador desconocido para el antivirus. El resultado obtenido es el mismo, mientras que los gastos son inconmensurablemente menores.

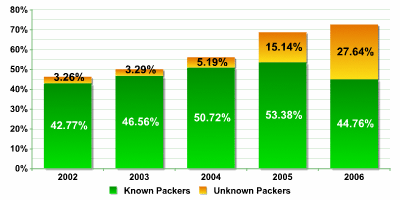

Como ya lo habíamos mencionado, de esta manera se empaquetan sobre todo los archivos ejecutables. Si representamos en un gráfico la proporción de los programas maliciosos empaquetados respecto al total de los nuevos programas maliciosos, tendremos el resultado mostrado en la figura 2:

Fig. 2. Crecimiento de la proporción de las muestras empaquetadas

(el marco de error en la detección de empaquetadores desconocidos es menor al 1%)

Fuente: Kaspersky Lab

El continuo crecimiento de la proporción de las muestras empaquetadas en el flujo total de nuevos programas maliciosos es un testimonio de que los delincuentes están seguros de la efectividad del uso de los empaquetadores.

Es evidente que no tiene sentido usar empaquetadores conocidos por las compañías antivirus, porque esto no impedirá que el código malicioso sea detectado por el producto antivirus. Por esta razón, los delincuentes han empezado a usar, con cada vez más frecuencia, empaquetadores desconocidos por el adversario, ya sean productos terminados, modificados o desarrollados por su propia cuenta. El crecimiento de la cantidad de nuevos programas maliciosos empaquetados por medio de programas que Kaspersky Anti-Virus no conoce también se aduce en la figura 2.

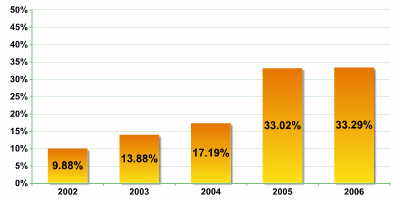

Últimamente se detectan con cada vez más frecuencia los así llamados “emparedados” (sandwiches), cuando los delincuentes empaquetan un programa malicioso con varios empaquetadores al mismo tiempo, con la esperanza de que algunos antivirus no puedan reconocer por lo menos uno de los programas empaquetadores. El crecimiento de estos “emparedados” respecto al total de los nuevos programas maliciosos empaquetados se muestra en la figura 3:

Fig. 3. Crecimiento de la proporción

de los “emparedados” respecto al total de los nuevos programas maliciosos empaquetados

Fuente: Kaspersky Lab

Los equipos virtuales (virtual machines) y los emuladores han demostrado ser muy efectivos en el análisis del código malicioso empaquetado. Los autores de programas maliciosos también lo han entendido y han respondido incrementando el número de virus que incorporan código que se enfrenta a estas tecnologías. Por su parte, las compañías antivirus respondieron perfeccionando sus tecnologías de defensa, lo que provocó un nuevo giro en el enfrentamiento.

Reacción activa

Por reacción activa ante las tecnologías antivirus entenderemos las acciones de los programas maliciosos que interfieren con el funcionamiento del sistema de defensa. Son medios de reacción activa, por ejemplo, el bloqueo de las actualizaciones de los productos antivirus, la eliminación de los medios de defensa en la RAM y los discos duros, el camuflaje del código nocivo en el sistema de la víctima por medio de rootkits, etc.

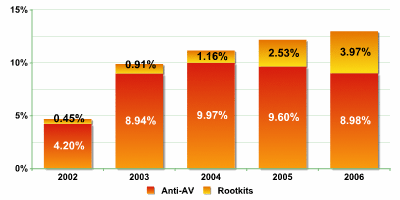

Representamos en forma de gráfico la proporción de las nuevas modificaciones de los programas maliciosos que ejercen reacción activa frente a los productos antivirus en la figura 4:

Fig. 4. Crecimiento de las nuevas modificaciones

de los programas maliciosos que ejercen reacción activa

frente a los productos antivirus

Fuente: Kaspersky Lab

Además de que el ritmo de crecimiento de los nuevos programas es constante (Fig. 1), también crece la presencia total de programas maliciosos que ejercen reacción activa contra los antivirus. Y el primer lugar en esta carrera lo ocupan los rootkits, usados por los autores de programas nocivos para aumentar la vida útil del código malicioso en el sistema infectado: mientras más secreto sea el método de propagación del código nocivo, menores serán las probabilidades de que se sumen a las bases de datos de las compañías antivirus.

Y si antes la reacción activa se ensañaba con un par de productos antivirus, ahora es muy común encontrar programas nocivos que destruyen los medios de defensa de decenas y hasta centenas de antivirus.

A pesar de las medidas tomadas por los delincuentes, las compañías antivirus han sido rápidas en desarrollar mecanismos de defensa de sus entornos de funcionamiento (algo que ya ha incidido en el ritmo de crecimiento de los programas que atacan a los antivirus) y luego de mecanismos de lucha contra los rootkits.

La respuesta de los delincuentes contra esta autodefensa de los antivirus fueron los programas maliciosos que tenían en su arsenal controladores (drivers): la tarea de destrucción de los antivirus ya no era ejecutada por el código común del usuario, sino en el modo de núcleo del sistema, que tiene todos los privilegios para el control del sistema. Como ejemplo de este enfoque podemos mencionar a Email-Worm.Win32.Bagle.gr.

De forma paralela a estos procesos, el crimen organizado trata de atacar en otros frentes. Por ejemplo, los autores del gusano Warezov aumentan la velocidad de publicación de las modificaciones de su gusano; se reduce el tiempo de aparición de exploits después del lanzamiento de los parches planificados y los programas maliciosos siguen conquistando nuevos entornos vitales.

Como éxito de las compañías antivirus se puede citar la pérdida paulatina de interés de los autores de programas maliciosos en el tráfico postal. Actualmente, en el mundo delincuente se considera que es poco efectivo propagar sus programas nocivos por correo electrónico, ya que éstos son interceptados y detectados antes de la conclusión del envío masivo. Sin embargo, los autores de los programas maliciosos no tienen intenciones de resignarse y ya han provocado el aumento de la popularidad de la propagación de programas maliciosos mediante la web.

La delincuencia organizada es constante en intensificar su arremetida contra las compañías de seguridad informática. Los crecientes beneficios recibidos por el mundo cibernético criminal le permite reclutar personal de alta calificación y desarrollar sin pausa nuevas tecnologías de ataque. El potencial de las compañías de seguridad informática les permitirá tener a raya esta arremetida durante los próximos años, a pesar de que es una tarea cada vez más compleja. El tiempo dirá como se desarrollarán los sucesos.

El enfrentamiento de los delincuentes cibernéticos y las compañías de seguridad informática

Las compañías que ayer eran sólo víctimas, cansadas de los tenaces ataques de los delincuentes de la red contra su infraestructura y la de sus clientes, han empezado a mostrar los dientes a la delincuencia organizada. Si los años 2004-2005 se pueden, con toda propiedad, denominar los años de la total criminalización de Internet, que estuvieron acompañados por un aumento explosivo de nuevos programas maliciosos, el año 2006 es el año en el que el mundo de los negocios empezó a prestar su justa atención a la delincuencia cibernética.

Un ejemplo elocuente son las organizaciones financieras que por cuenta propia empezaron a dificultar la vida de los delincuentes cibernéticos. El año pasado los bancos fueron unánimes en introducir diferentes métodos de registro reforzado, que incluye desde las contraseñas desechables (que se pueden utilizar una sola vez) hasta la autorización biométrica, medidas que han hecho mucho más difícil a los malhechores desarrollar nuevos programas maliciosos destinados a atacar las estructuras financieras.

En diferentes productos de software, con cada vez más frecuencia se pueden encontrar notificaciones en línea sobre el lanzamiento de parches, pero es muy lamentable que los primeros en reaccionar a las actualizaciones sean los delincuentes, dejando por detrás a los usuarios. También poco a poco se reduce el tiempo de reacción de los desarrolladores en la publicación de los parches.

El enfrentamiento de los delincuentes cibernéticos y el estado

El estado es quién tiene las posibilidades más grandes para hacer frente a los delincuentes cibernéticos, pero al mismo tiempo es el actor más lento del enfrentamiento. Se ha dejado pasar, sin ninguna esperanza de recuperarlo, el momento cuando se podía tomar el control de la situación.

Hoy en día la delincuencia en Internet ha tomado tales dimensiones que los poderes del estado no tienen los suficientes recursos para hacerse cargo de por lo menos una parte de los delitos que se cometen. Es una tarea muy complicada para las fuerzas de seguridad actuar en condiciones cuando la delincuencia no está limitada por las fronteras de los países (los delincuentes cibernéticos pueden tener sus servidores en un país, atacar a los usuarios de otro y encontrarse en un tercero), y la infraestructura de Internet les permite a los delincuentes actuar con la rapidez de un rayo, manteniendo su anonimato.

Además, el sistema estatal tarda demasiado en reaccionar. La toma de decisiones y la coordinación de los órganos estatales toma un tiempo que es precioso, y al momento del inicio de las investigaciones los delincuentes ya han cambiado su domicilio varias veces, pasando por varias compañías de hospedaje virtual.

Actualmente las estructuras gubernamentales se parecen más a las víctimas que a un verdadero guerrero contra los delincuentes cibernéticos. En calidad de confirmación, podemos citar una serie de ejemplos que tuvieron gran resonancia en muchos medios de comunicación masiva:

- Prácticamente cada conflicto político internacional se convierte en un enfrentamiento entre los “pistoleros cibernéticos” de los países en conflicto, lo que se refleja en los ataques a los sitios web estatales de las partes en conflicto. Así sucedió a finales de 2005, cuando los debates políticos sobre la soberanía de los territorios pesqueros provocaron enfrentamientos entre los hackers de Perú y Chile. Lo mismo ocurrió durante el último conflicto entre Líbano e Israel, cuando cada día caían decenas de sitios web israelitas, libaneses y norteamericanos. El enfrentamiento de los vándalos cibernéticos de Japón, China, EEUU y Corea tiene carácter endémico. Al mismo tiempo, prácticamente todas las trifulcas que afectan a los recursos estatales en Internet quedan sin castigo de parte de los gobiernos.

- El desacuerdo de los malhechores con las actividades de uno u otro órgano estatal suele terminar con ataques DDoS contra éstos, o con otro tipo de acciones nocivas.

- Lo mismo sucedió con el Ministerio del Interior de Japón en otoño de 2006, cuando se realizó un ataque DDoS como protesta contra la visita de personajes oficiales al templo “militar”, como también con los sitios oficiales de Suecia a principios de verano de 2006, en símbolo de rechazo a la lucha contra la piratería cibernética.

- Las estructuras gubernamentales suelen considerarse fuentes de obtención de datos exclusivos, que se pueden posteriormente vender a altos precios en el mercado negro cibernético, o utilizarlos durante la ejecución de diferentes tipos de ataque. Un ejemplo que habla por sí mismo es el de RosFinMonitoring (el Servicio Ruso de Monitoreo Financiero, que lleva un registro de las operaciones que superan los 20.000 dólares), un sistema informático que, según las declaraciones de su subdirector, sufre ataques diarios. Según este funcionario, a los delincuentes les interesa la información sobre los clientes de los bancos.

Al darse cuenta, por fin, de las dimensiones y seriedad de las acciones de los delincuentes cibernéticos, el gobierno está tratando de cambiar la situación y, aunque sea con retraso, empieza a dar determinados pasos:

- para facilitar la interacción y celeridad de la reacción de los órganos de seguridad de diferentes países, se hacen intentos de crear una especie de CiberInterpol.

- en el foro regional ASEAN de verano de 2006 se resolvió crear una red común de notificación sobre los delitos relacionados con ordenadores, difusión de recomendaciones para hacerles frente y otro tipo de información semejante.

- en el verano de 2006, el senado de EEUU ratificó la incorporación de este país al Acuerdo Europeo de lucha contra la delincuencia cibernética, que ya ha sido firmado por varias decenas de países.

- en varios países se discute la propuesta de hacer más rigurosa la legislación vigente (Rusia, Gran Bretaña y otros).

Según las declaraciones de los funcionarios estatales, las medidas tomadas ayudarán significativamente en la lucha con la delincuencia cibernética y el terrorismo, y contribuirán a agilizar la investigación de los delitos. No hay duda de que con el tiempo, así será, pero por el momento los delincuentes ni se dan cuenta de que el gobierno está tratando de luchar contra ellos. Su reacción puede ser descrita como de un total menosprecio. Las medidas adoptadas no han traído mejoras notables. Pero nos complace que la pesada rueda estatal haya empezado a moverse en la dirección correcta.

Conclusión

Actualmente, sólo las compañías de seguridad informática pueden hacer frente al crimen organizado en Internet. Pero la situación continúa empeorando a pasos agigantados. Cada año que pasa es más difícil defenderse.

La delincuencia cibernética se está consolidando y organizando cada vez más. En lo que respecta a nuestras barricadas, lamentablemente aquí estamos desunidos. Las compañías antivirus, estatales y demás tienen muchos reparos en compartir información, y esto es algo que conduce a grandes pérdidas de tiempo y dificulta la investigación de incidentes y la adopción de medidas adecuadas.

No cabe la menor duda de que la situación todavía se puede corregir, pero son necesarios grandes esfuerzos. A la par con el diseño e implementación de nuevas tecnologías de defensa, es imprescindible la unión de todos los participantes de la lucha contra el crimen cibernético que están en condiciones de ejercer influencia sobre las circunstancias.

¿Quién vencerá en la lucha virtual?