Particularidades del trimestre

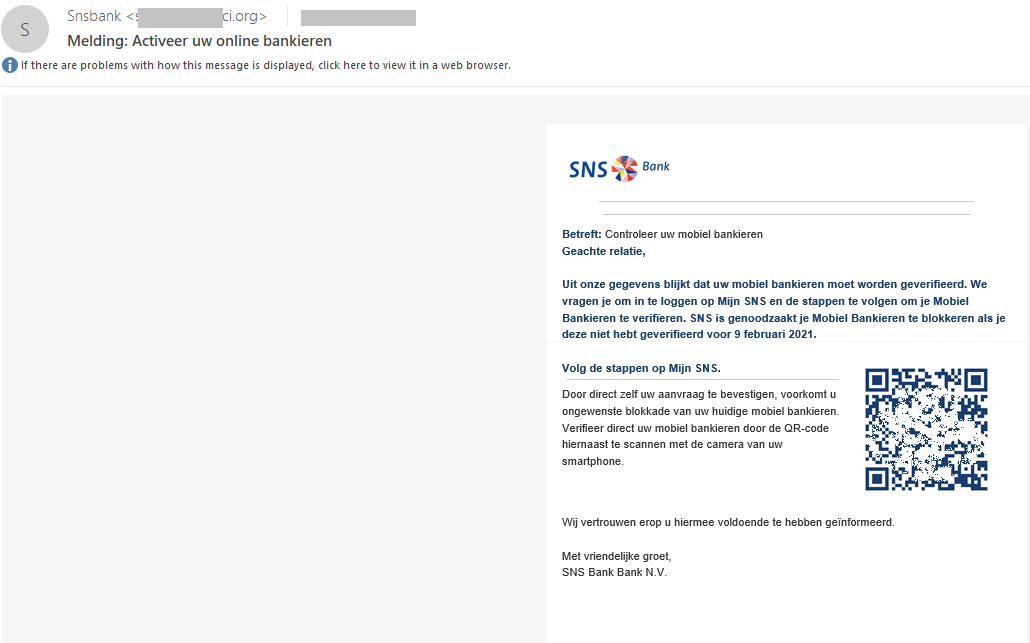

Phishing bancario: Una nueva versión del antiguo esquema

En el primer trimestre de 2021 se agregaron nuevos esquemas a los habituales de fraude bancario. Por ejemplo, los clientes de varios bancos holandeses se enfrentaron a un ataque de phishing que usaba códigos QR. Los estafadores le pedían a la víctima escanear el código del mensaje, con la excusa de resolver problemas con el bloqueo de la aplicación de banca móvil. Pero en realidad, el escaneo de un código de este tipo puede provocar la fuga de datos personales, causar la pérdida de cierta cantidad de dinero o resultar en una infección del dispositivo, ya que el código QR puede contener un enlace a una página web con malware.

Para atraer usuarios a sus páginas, los phishers aprovecharon el tema del COVID-19. En particular, en un envío de correos realizado en nombre del banco MKB, se pedía a los destinatarios que leyeran un boletín, que supuestamente contenía las últimas noticias sobre la pandemia, y detallaba las medidas adoptadas por el banco para enfrentar la situación. El enlace llevaba a una página de phishing, que aparentaba ser una página de autorización de Outlook.

El año pasado, los ciberdelincuentes aprovecharon activamente el tema de los bonos pagados por gobiernos, en su mayor parte para subsanar los daños causados por la pandemia. En el primer trimestre de 2021, los estafadores que lanzan envíos masivos en nombre de los bancos, comenzaron a enfocarse en los pagos de compensaciones. Los ciberdelincuentes hacían que las páginas de phishing a las que conducían los vínculos de los mensajes semejaran órdenes oficiales, con sellos oficiales, frases secas y referencias a la legislación del país. Los ataques podrían tener como objetivo secuestrar los datos de la tarjeta bancaria del usuario y sus datos personales.

Pero también hubo ataques dirigidos a usuarios de determinados bancos. En este caso, en la página de phishing se hacía énfasis en imitar los atributos externos del sitio web de la empresa.

Una vacuna con una ciberamenaza

La vacunación contra el COVID-19 se ha convertido en uno de los temas más discutidos en el mundo y, por tanto, uno de los más atractivos para los estafadores. Los ciberdelincuentes se aprovecharon del deseo de la gente de protegerse contra el virus lo más rápido posible con la ayuda de las vacunas. Por ejemplo, algunos residentes del Reino Unido recibieron una carta supuestamente enviada por el servicio nacional de salud. Esta carta decía que el destinatario tiene derecho a la vacuna, pero debía confirmar su participación en el programa haciendo clic en el enlace provisto.

En otra lista de correo, los atacantes se centraron en la edad y pedían a las personas mayores de 65 años que solicitaran vacunas en la clínica.

En ambos casos, para registrarse para la vacunación, se requería rellenar un cuestionario con los datos personales, y en el primer caso, los phishers también solicitaban los datos de la tarjeta bancaria. Si el usuario seguía todas las instrucciones del sitio falso, los atacantes obtenían acceso a su cuenta y a sus datos personales.

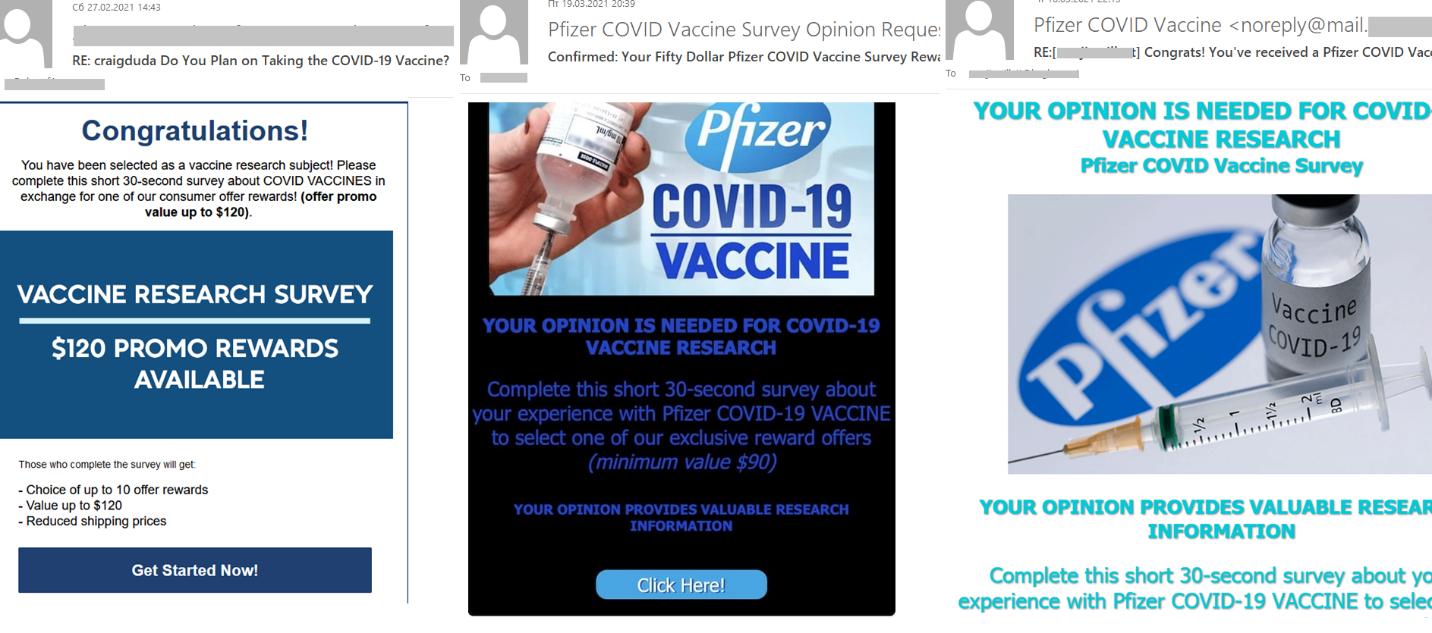

Otra forma de obtener datos personales y acceder a la billetera de los usuarios es a través de encuestas de vacunación falsas. Los estafadores enviaron cartas en nombre de las grandes empresas farmacéuticas fabricantes de vacunas contra el COVID-19, o de personas particulares. El mensaje pedía participar en una pequeña encuesta.

Los atacantes prometían regalos o hasta dinero a quienes participaran en el estudio. Después de responder a las preguntas, se remitía a la víctima a la página con el “regalo”.

Cuando el usuario daba su consentimiento para recibir el premio, se le solicitaba poner sus datos personales en un cuestionario detallado. En algunos casos, los atacantes también exigían el pago de una cantidad simbólica por la entrega a domicilio. Sin embargo, si la víctima ingresaba los datos de la tarjeta bancaria, se le cobraba un monto varias veces superior al acordado. Y los estafadores no enviaban ningún premio.

Tampoco dejaron pasar la oportunidad de usar el tema de la vacunación los spammers que ofrecen cooperación con las fábricas chinas. Si bien los informes mencionaban muchos productos relacionados con el diagnóstico y tratamiento de la enfermedad, se acentuaba la venta de jeringas para vacunación.

Estas ofertas pueden parecer lucrativas, pero la probabilidad de que la transacción se complete con éxito es nula. Lo más probable es que los “socios comerciales” simplemente desaparezcan después de recibir el prepago acordado.

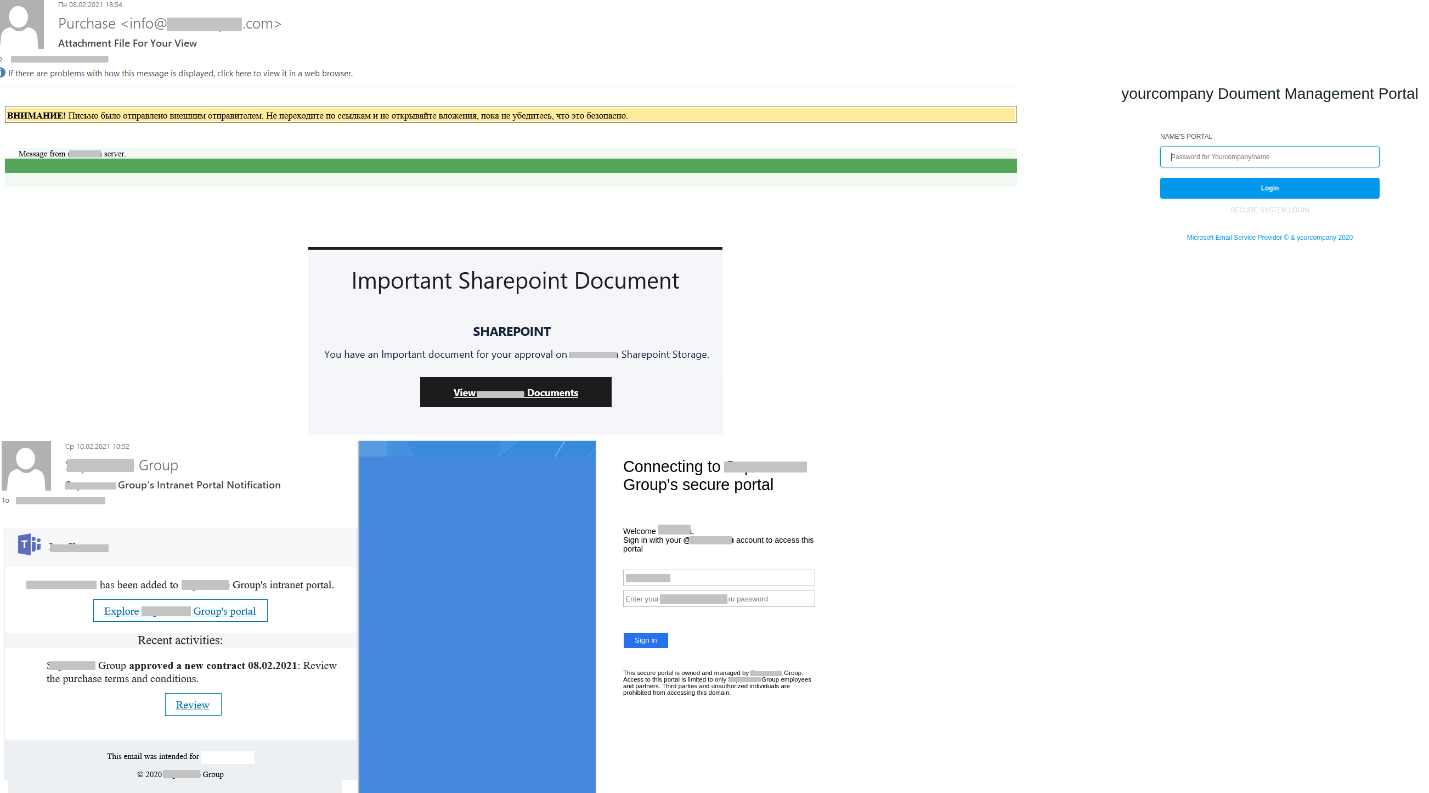

Segmento corporativo: Fraude en el trabajo

Los inicios de sesión y las contraseñas corporativas siguen siendo una presa codiciada por los estafadores. Para interesar a los usuarios, a pesar de la actitud cada vez más cautelosa hacia las cartas provenientes del exterior, los atacantes intentan dar un aspecto sólido a sus correos fraudulentos, disfrazándolos de correos de instrumentos y servicios comerciales. Según los estafadores, imitar el flujo de trabajo debería infundir confianza en el usuario, convencerlo de seguir el enlace e ingresar datos en una página falsa. Por ejemplo, una “notificación” de Microsoft Planner invitaba a familiarizarse con las tareas del mes. Si el destinatario seguía el enlace, terminaba en una página de phishing que le pedía las credenciales de su cuenta de Microsoft.

En el segmento ruso de Internet, descubrimos un envío de correo masivo realizado en nombre del departamento de asistencia técnica de un portal de información y análisis. Las cartas hablaban del trabajo realizado para actualizar las aplicaciones y sugerían verificar la disponibilidad del sitio web. El enlace también requería ingresar el nombre de usuario y la contraseña de su cuenta corporativa.

Los viejos trucos, como crear una página falsa única usando JavaScript, en el primer trimestre se combinaron con correos electrónicos de phishing de estricta temática laboral. Si bien antes los estafadores usaban como trampa servicios populares, pero no siempre orientados a los negocios, ahora los nuevos mensajes mencionaban un documento importante en espera de aprobación o un contrato que debía revisarse con urgencia.

Muchos pocos hacen un mucho

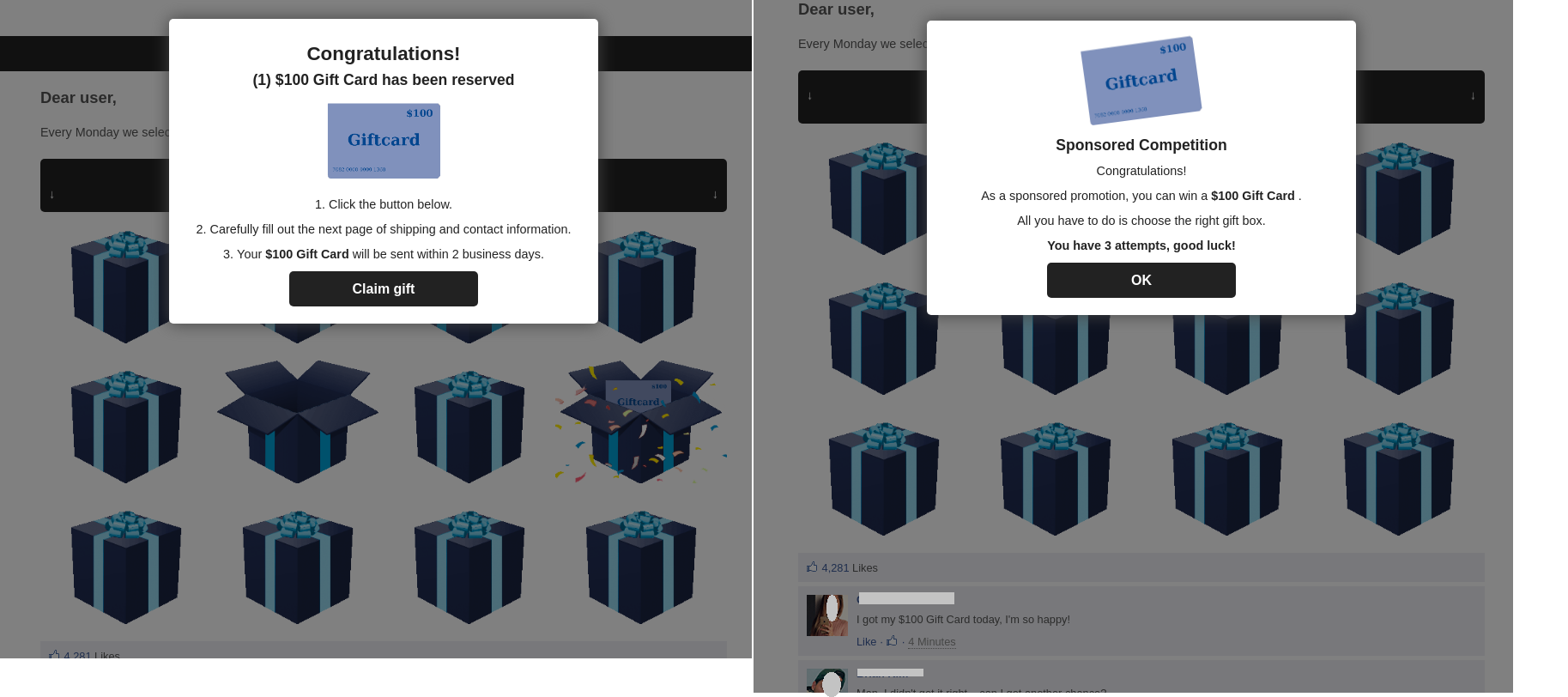

Desde finales del año pasado, hemos estado informando sobre correos fraudulentos y páginas falsas en las que se insta a los usuarios a pagar una pequeña cantidad de dinero por determinados servicios. A menudo, el pago indicado en la carta falsa era tan pequeño que la víctima potencial podía no prestar atención a los riesgos. Por ejemplo, en uno de los mensajes de la imagen de abajo, los atacantes exigían al destinatario solo 1 rublo 99 kopeks (2,5 centavos de dólar). El cálculo de los ciberdelincuentes era simple: el usuario estaría de acuerdo en pagar una pequeña cantidad antes que una mayor, lo que significaba que más víctimas potenciales introducirían los datos de su tarjeta en el sitio web fraudulento. Para que los correos electrónicos parecieran más convincentes, se los enviaba en nombre de los servicios populares más frecuentemente usados por los usuarios. Por ejemplo, los servicios de entrega, cuyos mensajes a menudo se falsifican, en este caso también ocuparon una posición de liderazgo. Se pedía a la víctima potencial que pagara solo el despacho de aduana o la entrega del paquete al destinatario. Sin embargo, los estafadores falsificaron los mensajes de los servicios de entrega, pero no con mucho cuidado: era fácil distinguirlos por la dirección en el campo “De” o por el número de seguimiento indicado en el mensaje, que no era válido.

Además de la entrega a domicilio, había otras razones para “cobrar”. En particular, los estafadores podían enviar “notificaciones” sobre la necesidad de pagar por el uso del dominio o incluso sobre el vencimiento de su suscripción de WhatsApp. En este último caso, la sola mención de una suscripción paga puede resultar alarmante, porque en realidad, la aplicación WhatsApp no solo es gratuita para usuarios privados, sino también para empresas.

Aunque los estafadores exigían pagar una cantidad insignificante de dinero, en realidad podían debitar de la cuenta de la víctima una cantidad superior a la indicada en el mensaje. Además, los datos de la tarjeta bancaria de la víctima caían en manos de los estafadores. Este es un peligro siempre latente cuando se introducen datos de tarjetas bancarias en recursos dudosos.

Interesante: Cartas de un extraño

En marzo, identificamos envíos dirigidos a las direcciones de una institución educativa. La carta informaba sobre el hackeo de la base de datos de una empresa socia de la escuela, y que los datos personales de estudiantes y empleados de la institución educativa habían caído en manos de los atacantes. La empresa (supuestamente) se negó a pagar el rescate a los ladrones y ahora la administración de la escuela debía prepararse para lo peor, ya que la base de datos iría a parar a la darknet, y de allí a manos de los delincuentes que, utilizando los datos robados, podrían entrar al edificio de la escuela disfrazados de empleados. Para convencer a la dirección de que la amenaza que se cernía sobre la escuela era real, los autores de la carta la instaban a que se apresurara a seguir el enlace y viera parte de la base de datos robada. El enlace conducía a un sitio en el dominio onion, que solo se puede abrir con el navegador Tor. El enlace llevaba al servidor de administración, al que se conectaban programas maliciosos (varios ransomware y el troyano Trojan-Banker.Win32.Danabot). Además, se incluía un enlace a este sitio web en las notas de rescate y, en algunos casos, se descargaba malware desde el mismo. Si un empleado de la escuela mostraba curiosidad y visitaba este sitio web, corría el riesgo de lanzar el ransomware en la red de la institución educativa o que le exigieran pagar el rescate de una empresa asociada.

Los ciberdelincuentes eligieron una táctica interesante para atacar a los usuarios de Facebook: la potencial víctima recibía un mensaje que afirmaba que su cuenta había infringido los términos de uso de la red social. Para evitar la eliminación de la cuenta, los estafadores le sugerían seguir el enlace y presentar una apelación. Y debía hacerlo rápidamente. De esta manera, los ciberdelincuentes se aseguraban de que el destinatario no dedicara tiempo a analizar el mensaje y realizara lo antes posible las acciones que se le pedía. Este envío masivo no era diferente de otros destinados a robar credenciales de Facebook, de no ser por un detalle: el enlace que contenía el mensaje conducía a la página real de esta red social.

La página parecía un aviso oficial e indicaba que si el inminente bloqueo de la cuenta era un error, podía solucionarse siguiendo el enlace. Pero en realidad, era solo una nota en el perfil de Facebook del usuario, lo que se podía ver si se prestaba atención a la palabra “notas” en la dirección. Al hacer clic en el enlace de esta publicación, se remitía a la víctima a un sitio de phishing. El cálculo de los ciberdelincuentes era simple: adormecer la vigilancia de la víctima con un enlace legítimo y luego persuadirla de que introduzca su nombre de usuario y contraseña en una página falsa.

Estadísticas: Spam

Porcentaje de spam en el tráfico de correo

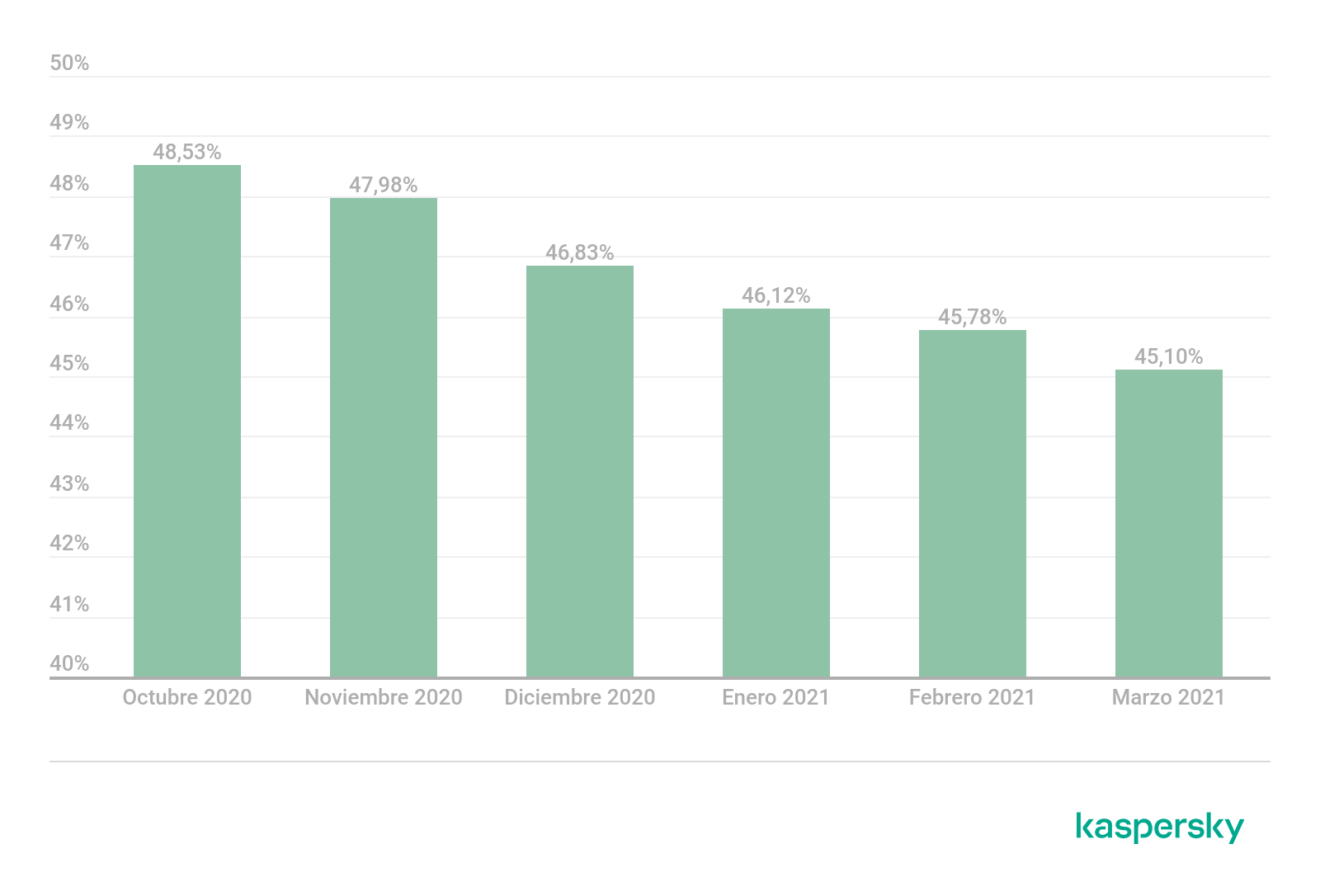

En el primer trimestre de 2021, la proporción de spam en el tráfico de correo global continuó disminuyendo y su promedio fue del 45,67%, es decir, 2,11 puntos porcentuales menos que en el cuarto trimestre de 2020 (47,78%).

Porcentaje de spam en el tráfico de correo mundial, cuarto trimestre de 2020 y primer trimestre de 2021 (descargar)

Países fuente del spam

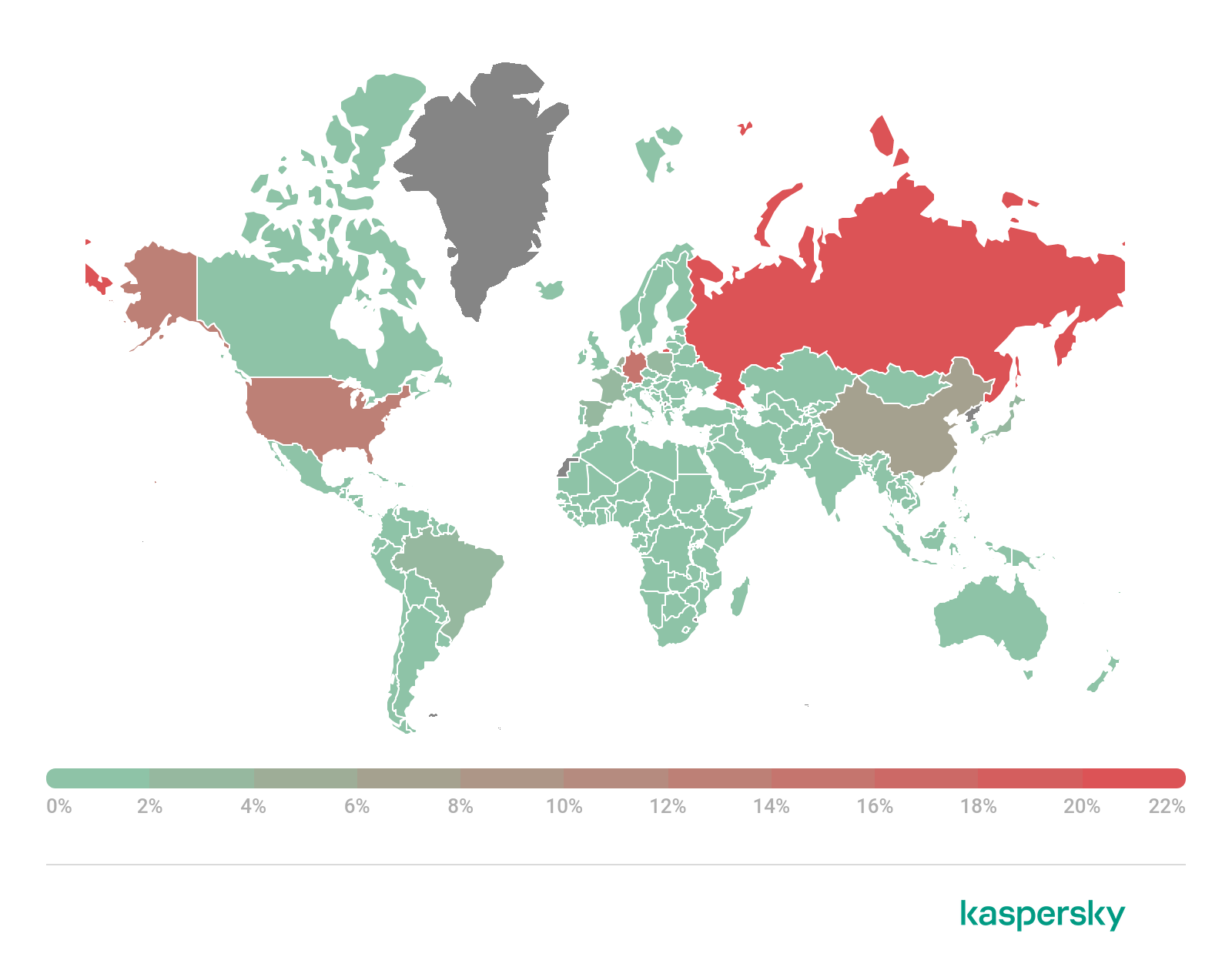

En 2020, Rusia y Alemania fueron los líderes en términos de cantidad de spam saliente. En el primer trimestre de 2021, permanecieron en sus posiciones: Rusia representó el 22,47% del spam y de Alemania provino el 14,89% de todos los correos basura. El tercer lugar entre los países fuentes de spam lo ocupó Estados Unidos (12,98%) y el cuarto, China (7,38%).

Países fuente de spam, primer trimestre de 2021 (descargar)

Adjuntos maliciosos en el correo

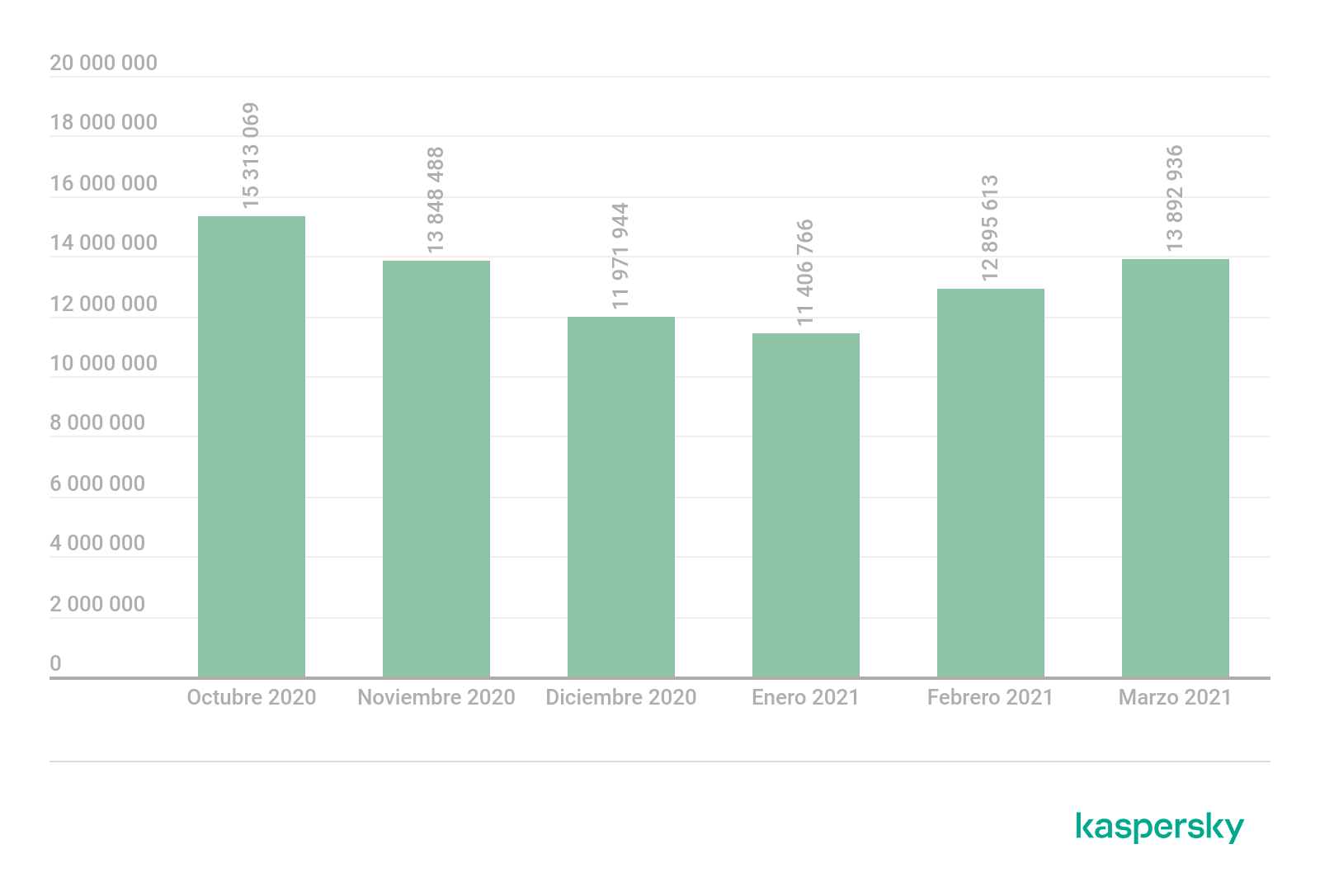

En el primer trimestre de 2021, las soluciones de Kaspersky detectaron 38 195 315 archivos adjuntos de correo electrónico maliciosos. Esto es casi 3 millones menos que en los últimos tres meses de 2020. Al mismo tiempo, la cantidad de archivos adjuntos bloqueados por el antivirus de correo electrónico aumentó durante el trimestre.

Número de detecciones del antivirus de correo electrónico, cuarto trimestre de 2020 y primer trimestre de 2021 (descargar)

Familias de programas maliciosos

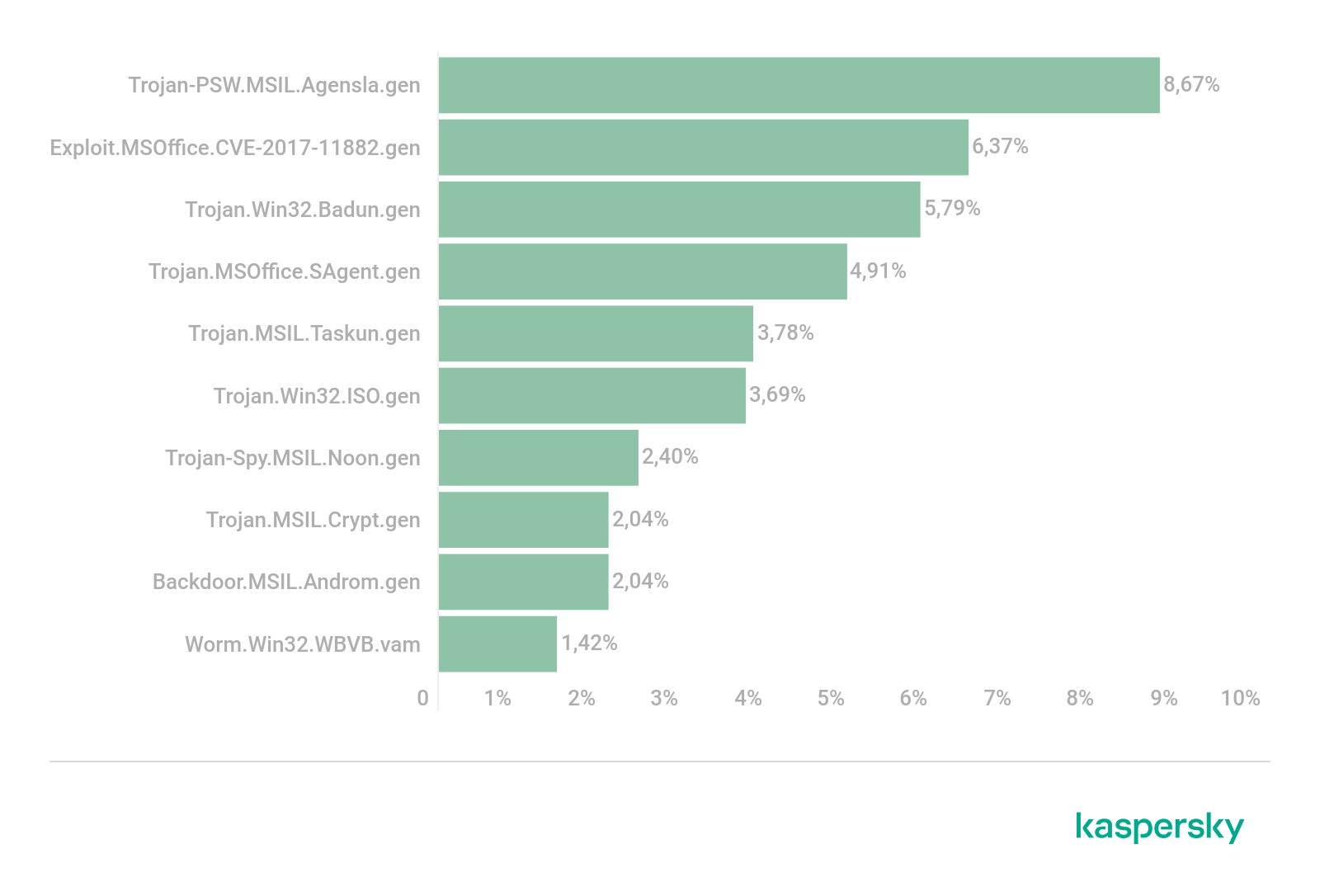

Nuestras soluciones detectaron con mayor frecuencia troyanos de la familia Agensla en los archivos adjuntos de correo electrónico (8,91%). Estos programas maliciosos se especializan en robar credenciales del navegador, así como de los clientes de correo electrónico y FTP. En segundo lugar se encuentran los exploits para la vulnerabilidad CVE-2017-11882 en el componente Microsoft Equation Editor, que se detectaron en el 6,38% de los casos. Los troyanos de la familia Badun esta vez ocupan el tercer lugar (5,79%). Con este veredicto se detecta el malware disfrazado de documentos electrónicos. La mayoría de las veces, los programas maliciosos de la familia Badun se distribuyen en archivos.

TOP 10 de familias de malware en el tráfico de correo electrónico, primer trimestre de 2021 (descargar)

TOP 10 de archivos adjuntos maliciosos, primer trimestre de 2021 (descargar)

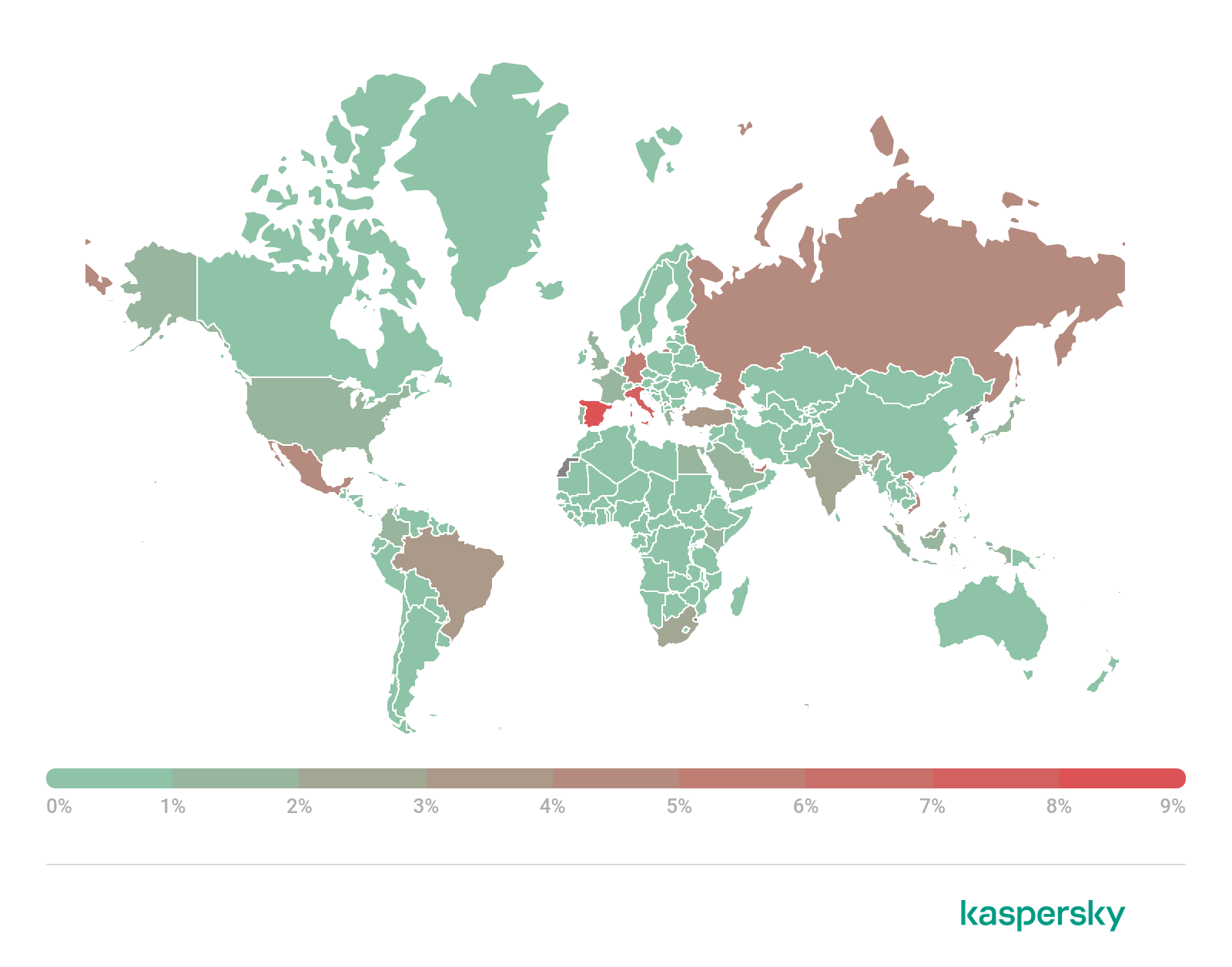

Países blanco de envíos maliciosos

La mayoría de los intentos de abrir archivos adjuntos maliciosos fueron registrados por nuestras soluciones en España (8,74%). Este país fue el líder en el ranking de blancos del correo malicioso a lo largo de 2020, y continúa ocupando el primer lugar este trimestre. Italia subió al segundo lugar (7,59%) y Alemania se convirtió en el tercero (5,84%).

Países blanco de ataques de malware, primer trimestre de 2021 (descargar)

Estadísticas: Phishing

En el primer trimestre de 2021, nuestro sistema Anti-Phishing neutralizó 79 608 185 intentos de visitar páginas fraudulentas. El 5,87% de los usuarios de las soluciones de Kaspersky se enfrentaron al phishing y se agregaron 695 167 nuevas máscaras a las bases de datos antiphishing.

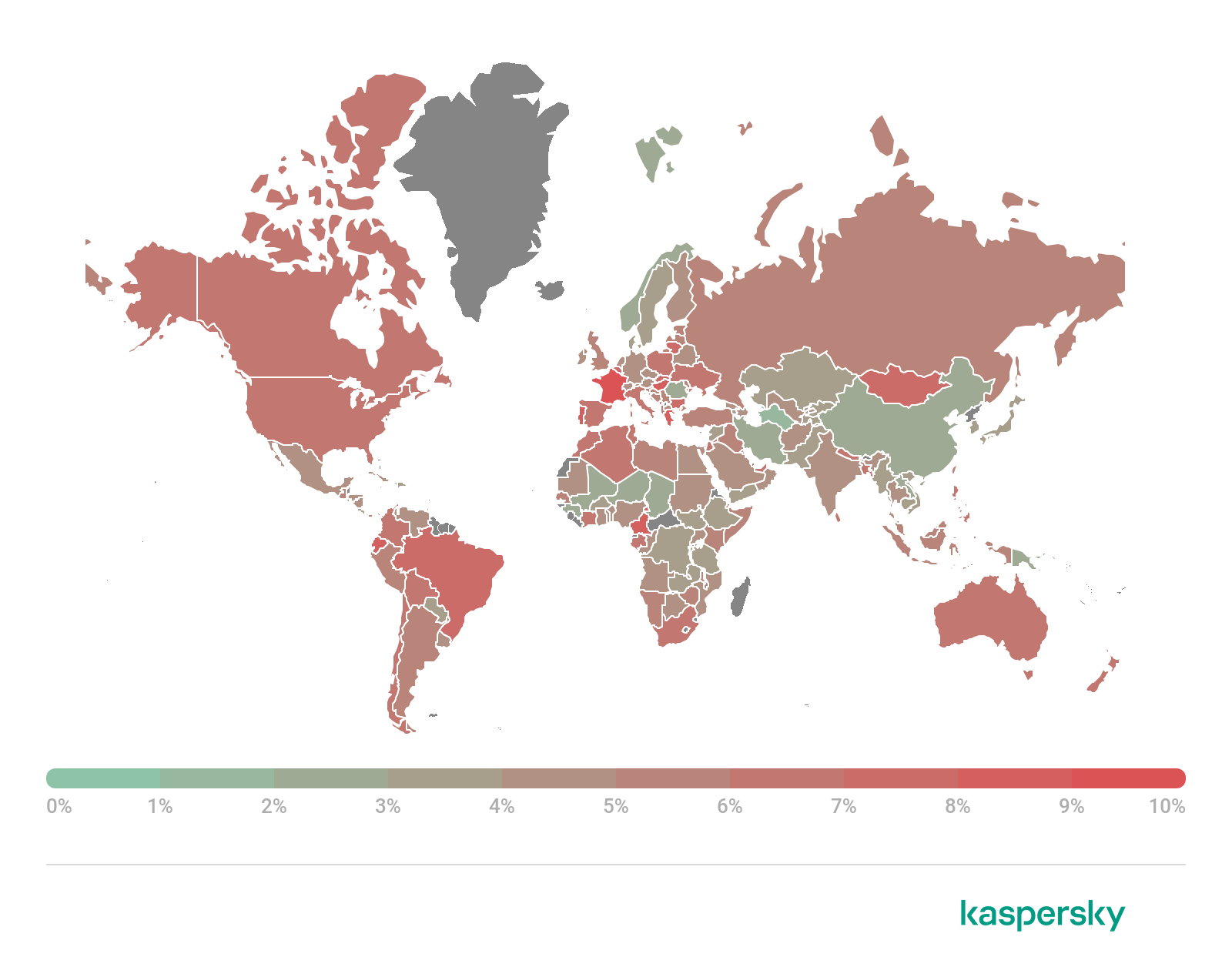

Geografía de los ataques de phishing

Esta vez, los ataques de phishing afectaron a una proporción relativamente pequeña de nuestros usuarios, tanto en el mundo, como en determinados países. Francia se convirtió en el líder, porque en este país el 9,89% de los usuarios de las soluciones de Kaspersky intentaron seguir un enlace fraudulento al menos una vez durante este trimestre.

Distribución de los ataques de phishing por país, primer trimestre de 2021 (descargar)

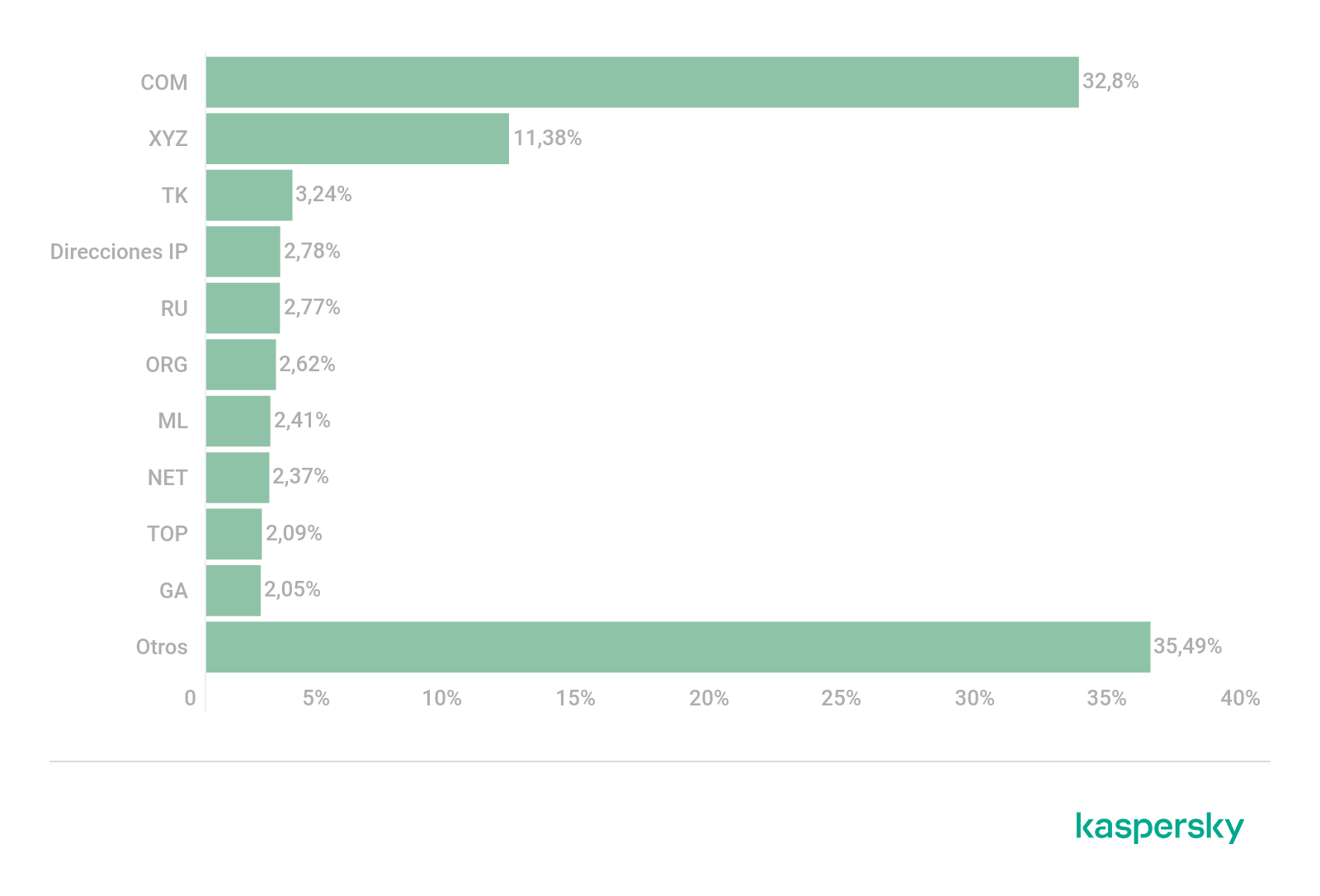

Dominios de nivel superior

Como ya es tradición, la mayoría de los sitios de phishing que los usuarios intentaron visitar entre enero y marzo de 2021 se encontraban en la zona de dominio COM (32,80%). El segundo dominio más popular entre los estafadores esta vez fue el dominio XYZ (11,38%). El bronce se otorgó a la zona de dominio TK (3,24%), perteneciente a las islas Tokelau en el Océano Pacífico, que es un territorio dependiente de Nueva Zelanda. Los dominios de Tokelau se alquilan a bajo precio, por lo que tienen una gran demanda entre los phishers.

Zonas de dominio de nivel superior que alojan la mayoría de las páginas de phishing, primer trimestre de 2021 (descargar)

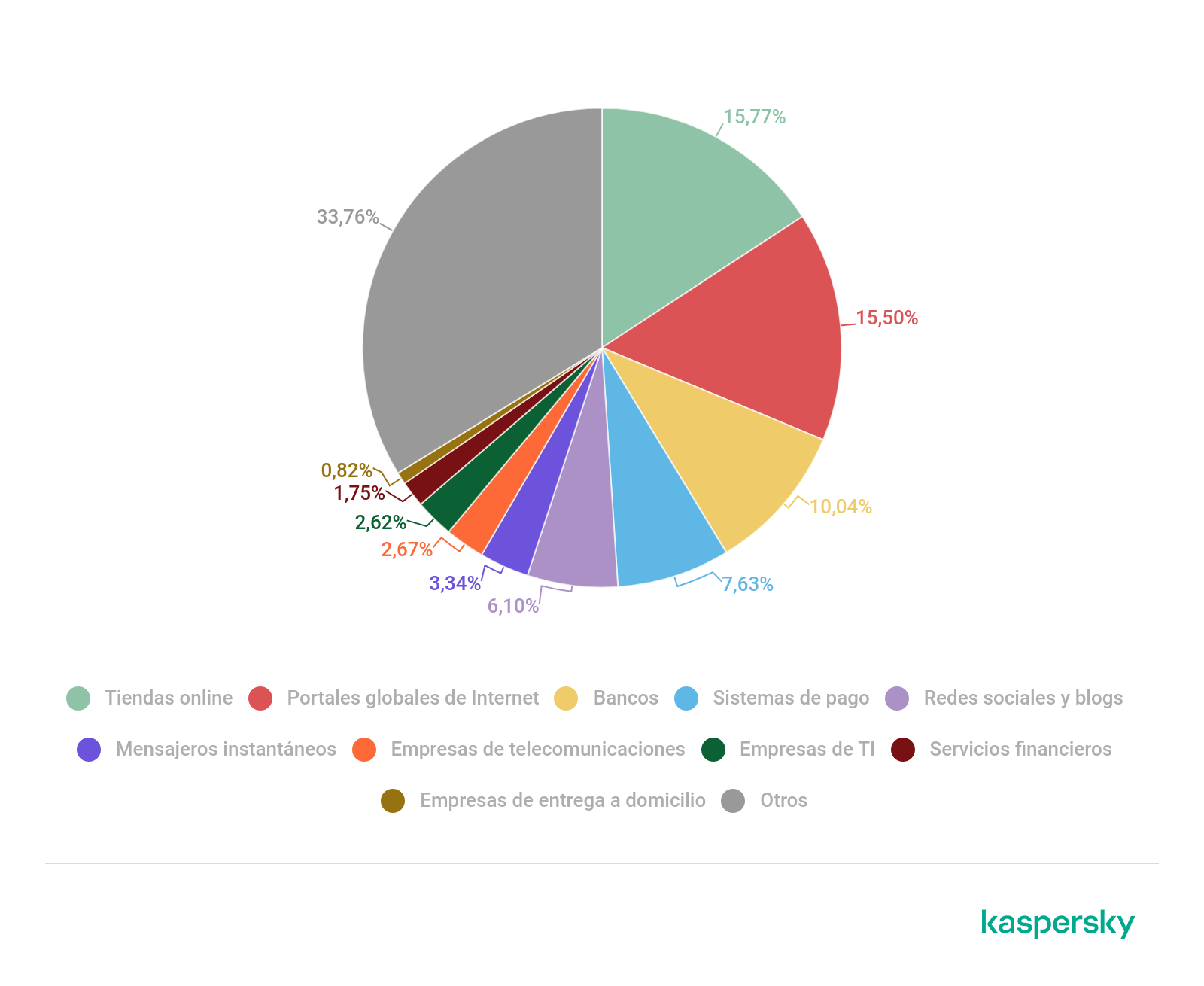

Organizaciones blanco de los ataques

La clasificación de las organizaciones atacadas por los phishers se basa en la activación del componente determinista del sistema Antiphishing en los equipos de los usuarios. Este componente detecta páginas con contenido phishing que el usuario intentó visitar siguiendo enlaces en mensajes o en Internet, si los enlaces a estas páginas ya figuraban en las bases de datos de Kaspersky.

TOP 10 de organizaciones utilizadas como trampa por los phishers se mantuvo casi sin cambios en el primer trimestre en comparación con 2020. Las tiendas online siguen a la cabeza (15,77%), seguidas de los portales globales de Internet (15,50%) y los bancos (10,04%). El que los estafadores siguieran atacando activamente a los usuarios de las plataformas de comercio electrónico se explica por las restricciones asociadas con la pandemia, que se mantuvieron en muchos países durante el primer trimestre.

Distribución de organizaciones cuyos usuarios fueron atacados por phishers, por categoría, primer trimestre de 2021 (descargar)

Conclusión

En el primer trimestre de 2021, observamos que, en gran medida, siguieron vigentes las tendencias de 2020. Los atacantes todavía están utilizando activamente el tema del COVID-19 para atraer la atención de posibles víctimas. Además, desde el inicio de la vacunación contra el coronavirus, los spammers la han adoptado como trampa. Los estafadores que están a la caza de cuentas corporativas continúan perfeccionando sus técnicas en un esfuerzo por hacer que los correos electrónicos sean lo más convincentes posible. Y los phishers que se especializan en cuentas personales siguen falsificando activamente las páginas de las tiendas en línea, que han ganado popularidad debido a las restricciones relacionadas con la pandemia.

Lo más probable es que en el segundo trimestre los atacantes sigan explotando el tema de la vacunación contra el COVID-19. Además, cabe esperar que surjan nuevos esquemas fraudulentos. El tema de la indemnización por los daños que la pandemia infringió a ciudadanos y organizaciones en muchos países no perderá su relevancia. En consecuencia, el número de esquemas fraudulentos que ofrecen pagos en nombre del estado o cualquier otra estructura también puede aumentar en el segundo trimestre. Además, a medida que se acerque la temporada de verano, es posible que aumente el número de envíos relacionados con la industria del turismo. Sin embargo, debido a la pandemia, es probable que sea insignificante. Por otro lado, lo más probable es que los ciberdelincuentes continúen activamente tratando de apoderarse de los datos de cuentas corporativas, aprovechando que en muchas áreas sigue vigente el trabajo remoto y que la comunicación entre empleados se lleva a cabo sobre todo en línea.

Spam y phishing en el primer trimestre de 2021