Parte 1 - “Amigos viejos y nuevos”

Cuando hablamos de ransomware, necesitamos trazar una línea entre lo que solía ser y lo que es actualmente. ¿Por qué? Porque hoy en día el ransomware no se trata solo de cifrar datos, sino principalmente de la exfiltración de datos. Después de eso, se trata de cifrado de datos y de dejar pruebas convincentes de que el atacante estuvo en la red, y finalmente, de extorsión. Y de nuevo, no se trata de la pérdida de datos en sí, sino de publicar datos robados en Internet. Vamos a llamarlo “Ransomware 2.0”.

¿Por qué es tan importante decir esto? Porque muchas organizaciones todavía creen que todo se trata de malware, y si su protección anti-malware es lo suficientemente bueno, estará bien. Mientras la gente piense de esta manera, los actores de la amenaza del ransomware seguirán teniendo éxito una y otra vez.

En la mayoría de los casos, el vector inicial de ataque es la explotación de algunas vulnerabilidades ya conocidas en el software comercial de VPN. Otros casos implican el abuso de máquinas habilitadas para el escritorio remoto (RDP) expuestas a Internet. Luego está la explotación del firmware del router vulnerable. Como puede ver, no se trata necesariamente de malware, sino también de malas prácticas, falta de ciclos de parches y procedimientos generales de seguridad.

A veces, los actores de la amenaza de ransomware pueden depender del malware tradicional, como los implantes de botnets abandonados previamente por otros grupos de cibercriminales. Y finalmente, si recordamos la historia de Tesla, el intento de infectar esa fábrica fue a través de alguien que trabajaba en la empresa. Eso significa que el acceso físico humano también es un vector. Es complejo.

En todos los casos, el punto de entrada original es iniciar el reconocimiento de la red, luego el movimiento lateral y luego la exfiltración de datos. Después de eso viene el “golpe de gracia”, el ransomware. Para cuando se implementa el ransomware, el actor de la amenaza podría ya haber eliminado o deshabilitado el producto antimalware, porque ya tenían el control total sobre la red de dominio y podían operar como administradores legítimos. Por lo tanto, se trata de una operación de equipo rojo que se basa en diferentes técnicas de piratería, incluidas las que deshabilitan las soluciones antimalware principalmente a través de herramientas legítimas y scripts misceláneos. De esta manera, el actor de la amenaza no se preocupa si el mismo ransomware se detecta o no la muestra.

Diferentes grupos de ransomware utilizan diferentes TTP y diferentes técnicas de cifrado. Hoy queremos hablar de dos de ellas: Ragnar Locker y Egregor: un veterano y un novato. Singulares y distantes al mismo tiempo.

Ragnar Locker

Las primeras variantes de este malware se descubrieron en 2019; sin embargo, Ragnar Locker adquirió notoriedad en la primera mitad de 2020 cuando comenzó a atacar a grandes organizaciones.

Ragnar Locker es altamente dirigido, en la medida en que cada muestra individual está específicamente diseñada para la organización a la que atacan los actores. Al grupo detrás de esto le encanta abusar del RDP, mientras que su método de pago preferido es bitcoins.

Este grupo posee tres dominios .onion disponibles en Tor y un dominio de Surface Web registrado el 16 de junio de 2020.

Si las víctimas se niegan a pagar, sus datos robados se publican en una sección llamada “Muro de la vergüenza”.

Captura de pantalla del Muro de la vergüenza donde se exponen los datos robados

Curiosamente, este grupo se está posicionando como un grupo de caza de recompensas de errores. Afirman que el pago es su recompensa por descubrir vulnerabilidades que se explotaron y proporcionar descifrado de los archivos y capacitación de seguridad operacional (OPSec) para la víctima; y, finalmente, por no publicar los datos robados. Por supuesto, si la víctima se niega a pagar, los datos se publican. Además, si la víctima chatea con el actor de la amenaza Ragnar Locker y no paga, entonces el chat se expone junto con los datos robados.

En julio de 2020, Ragnar Locker hizo un anuncio público de que se habían unido al concepto de distracción llamado “Maze Cartel”. Significa que los grupos cooperaron, mediante el intercambio de la información robada a las víctimas y su publicación en sus sitios web.

Ejemplo de víctima que presuntamente proporcionó Maze y publicó en la página del Muro de la vergüenza de Ragnar Locker

Puede leer más sobre Maze Ransomware aquí.

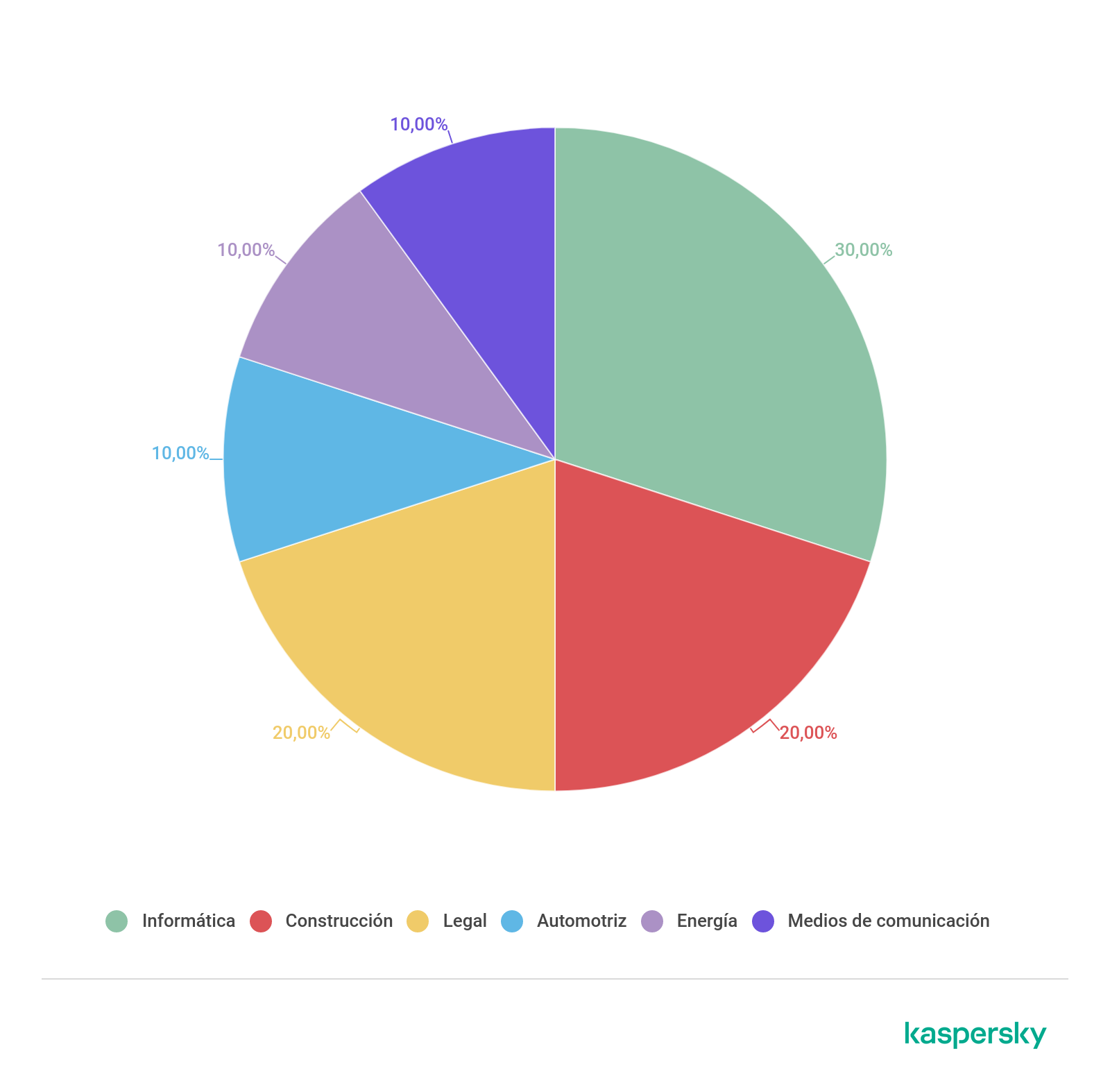

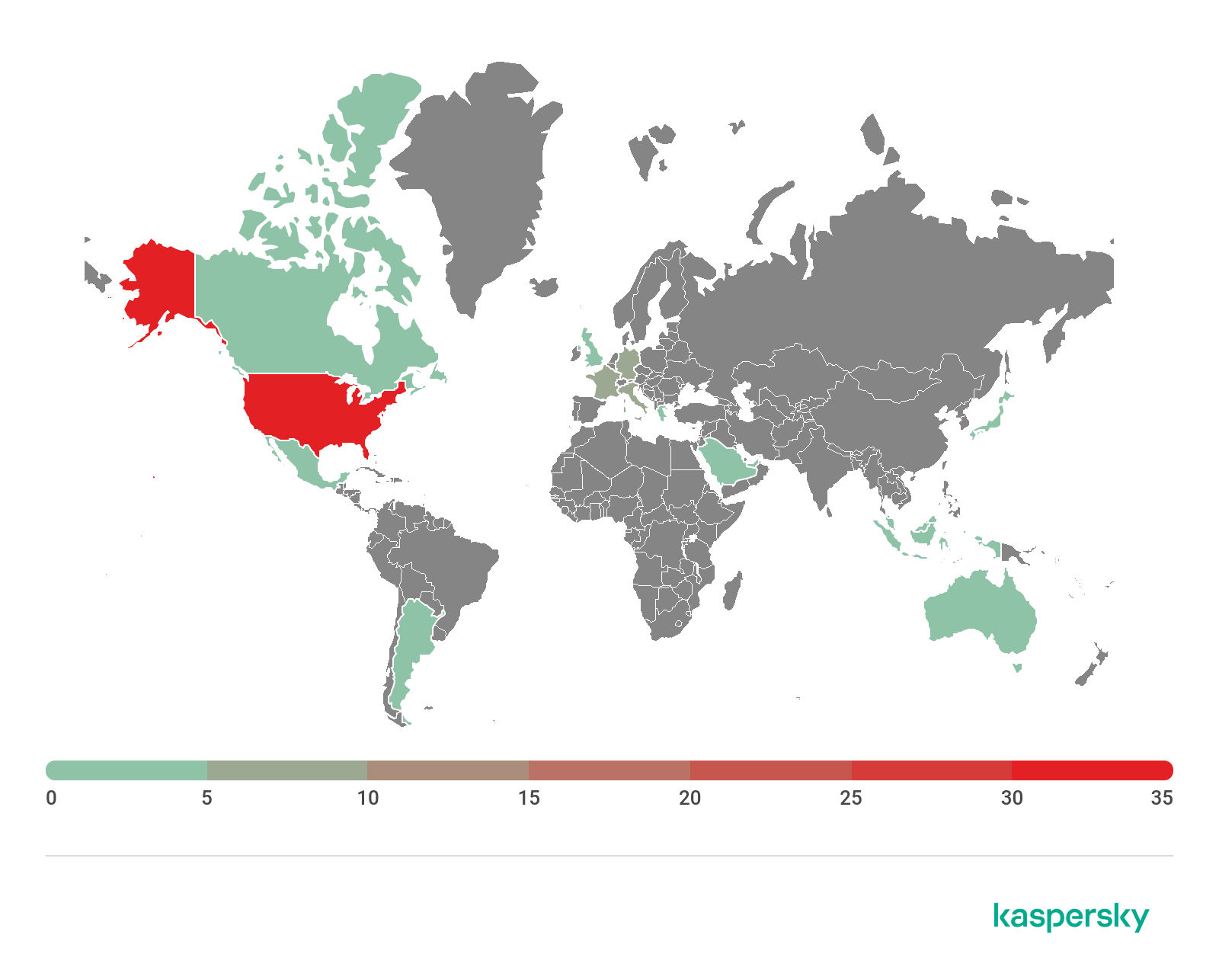

Según la lista de víctimas que se negaron a pagar, el objetivo principal de Ragnar Locker son las empresas con sede en Estados Unidos, mientras que el tipo de industria varía.

Geografía de las víctimas de Ragnar Locker (descargar)

Víctimas de Ragnar Locker por industria (descargar)

Descripción técnica

Para nuestro análisis elegimos una muestra reciente del malware: 1195d0d18be9362fb8dd9e1738404c9d

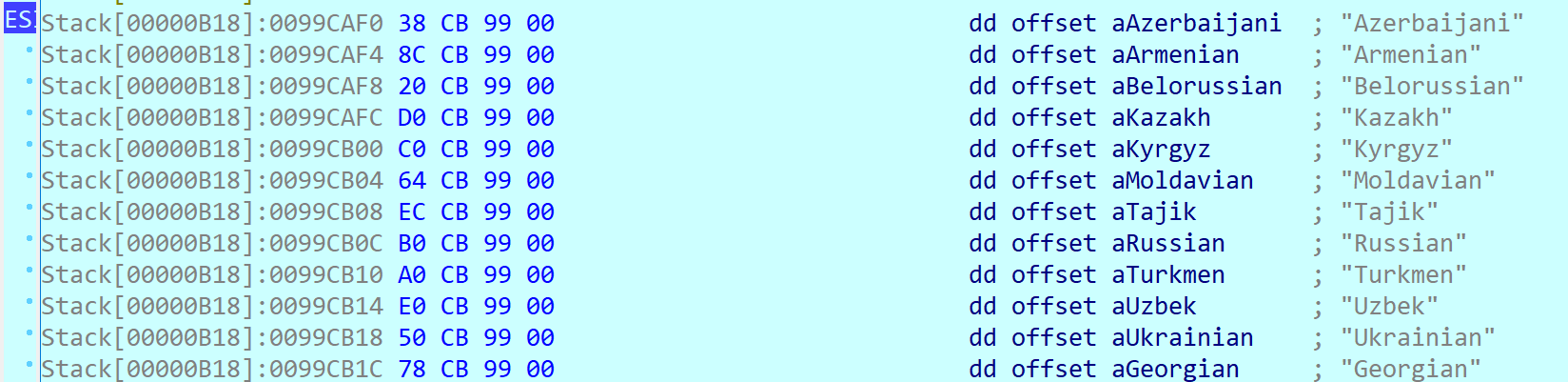

Cuando se inicia, Ragnar Locker comprueba la configuración regional del sistema de la máquina en la que se está ejecutando. Si determina que es la configuración regional de uno de los países enumerados en la siguiente captura de pantalla, dejará de funcionar y se cerrará sin hacer nada más.

Para los países que no están incluidos en la lista anterior, procederá a detener los servicios con nombres que contengan cualquiera de las subcadenas predeterminadas en la muestra de malware y ofuscadas por RC4:

Después, Rangar Locker terminará los procesos en ejecución de acuerdo con otra lista de subcadenas contenida dentro del cuerpo del troyano:

Finalmente, cuando termine toda la preparación, el troyano buscará las unidades disponibles y cifrará los archivos de la víctima.

Para el cifrado de archivos, RagnarLocker utiliza un cifrado de flujo personalizado basado en el cifrado Salsa20. En lugar de las constantes ‘mágicas’ estándar de inicialización sigma = “expandir 32 bytes k” y tau = “expandir 16 bytes k” normalmente utilizadas en Salsa20, el troyano genera nuevos valores aleatorios para cada archivo procesado. Este es un paso innecesario que hace que el cifrado sea incompatible con el Salsa20 estándar, pero de hecho no mejora su seguridad.

Los valores clave y nonce también se generan de forma única para cada archivo, y se cifrarán junto con las constantes descritas anteriormente por RSA mediante el uso de la clave pública de 2048 bits predeterminada en el cuerpo del troyano.

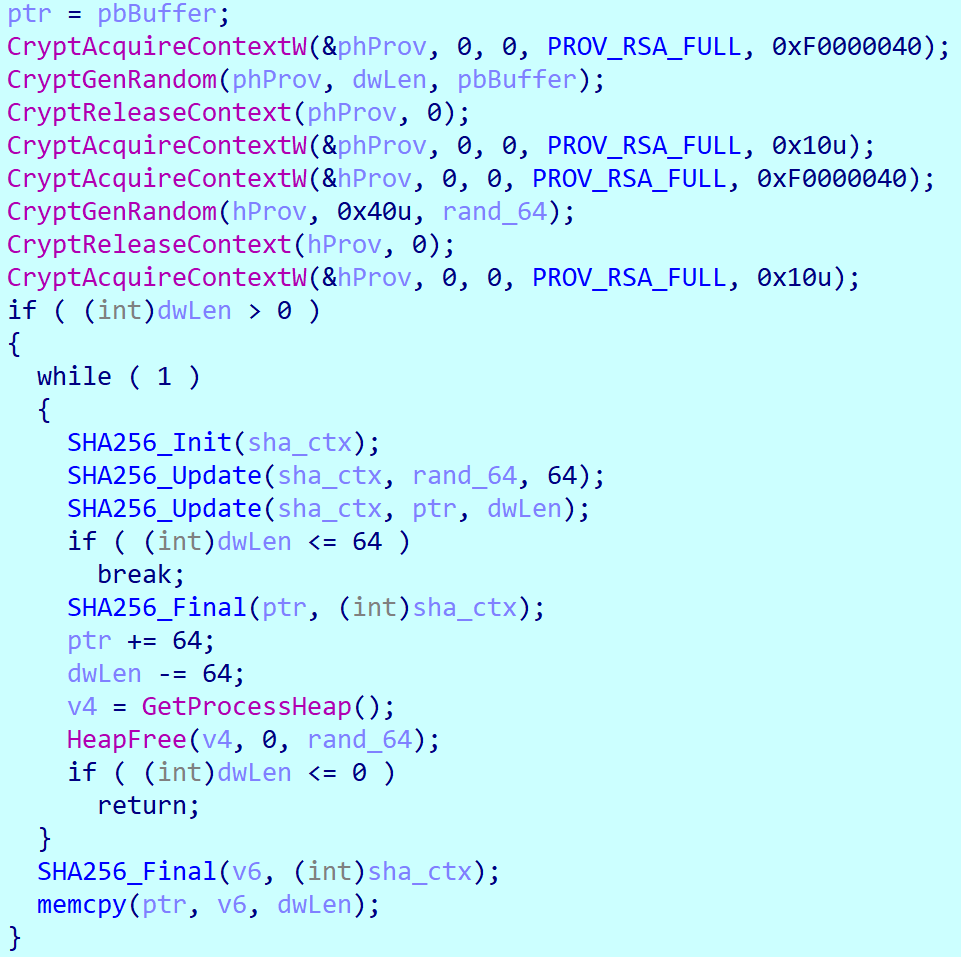

El generador de números aleatorios (RNG) se basa en la función MS CryptoAPI de CryptGenRandom, que se considera segura, y el algoritmo hash SHA-256. La implementación del RNG parece un poco rara, pero no hemos encontrado ningún defecto crítico en ella.

El pseudocódigo del procedimiento del RNG utilizado por una variante reciente de Ragnar Locker

Después de cifrar el contenido de cada uno de los archivos de la víctima, Ragnar Locker agregará la clave cifrada, el nonce y las constantes de inicialización al archivo cifrado, y finalizará al agregar el marcador “!@#_®agna®_#@!”

Bytes finales de un archivo cifrado por Ragnar Locker

Las notas de rescate dejadas por el troyano contienen el nombre de la organización víctima que indica claramente que los delincuentes utilizan un enfoque selectivo, identifican a su víctima y preparan cuidadosamente el ataque.

La nota de rescate también intenta asustar aún más a la víctima para que pague al hacer hincapié en que los actores de la amenaza han robado datos confidenciales además del cifrado de archivos realizado por el troyano.

Egregor

El ransomware de Egregor es un nuevo ejemplar que se descubrió en septiembre de 2020, y después del análisis inicial notamos similitudes de código entre esta nueva amenaza y el ransomware Sekhmet, así como el famoso ransomware Maze, que anunció el 1 de noviembre de 2020 que dejaría de funcionar.

Egregor mantiene al menos un dominio .onion y dos dominios de Surface Web. El primer dominio de Surface Web se registró el 6 de septiembre de 2020 y el segundo el 19 de octubre de 2020. Al momento de escribirlos, ambos dominios de Surface Web eran intermitentes. Probablemente por eso es que en la página principal del dominio Onion, hay un gran descargo de responsabilidad con este aviso:

El ransomware de Egregor suele ser distribuido por los delincuentes tras una violación de la red. La muestra de malware es un archivo de biblioteca de enlace dinámico (DLL) que debe iniciarse con la contraseña correcta dada como argumento de línea de comandos. La DLL generalmente se elimina de Internet. En ocasiones, los dominios utilizados para difundirlo explotan nombres o palabras utilizados en la industria de la víctima.

Egregor es probablemente la familia Ransomware más agresiva en términos de negociación con las víctimas. Solo da 72 horas para contactar al actor de la amenaza. De lo contrario, los datos de la víctima se procesan para su publicación.

El pago del ransomware se negocia y acuerda a través de un chat especial asignado a cada víctima. El pago se recibe en bitcoins (BTC).

Ejemplo de un chat negociando para pagar el rescate

Descripción técnica

b21930306869a3cdb85ca0d073a738c5

Como se mencionó anteriormente, la muestra de malware solo funciona si se proporciona una contraseña correcta durante el inicio. El empaquetador del malware usará esta contraseña para descifrar el binario de carga útil. Un argumento faltante o incorrecto dará como resultado un descifrado incorrecto de la carga útil, que no podrá ejecutarse y se bloqueará en su lugar.

Esta técnica está destinada a obstaculizar tanto el análisis automático en sistemas tipo sandbox como el análisis manual por parte de investigadores: sin la contraseña correcta es imposible desempaquetar y analizar el binario de carga útil.

Después de desempaquetar dos capas del empaquetador malicioso, terminamos con un binario ofuscado que todavía no es adecuado para el análisis estático. Las técnicas de ofuscación utilizadas en Egregor se parecen mucho a las de Maze y Sekhmet: el código está “dividido” por ofuscación de flujo de control mediante el uso de saltos condicionales e incondicionales, PUSH+JMP en lugar de RETN, y así sucesivamente.

Ejemplo de ofuscación de flujo de control

Cuando la carga útil comienza a ejecutarse, en primer lugar, comprobará el sistema y el idioma de usuario del sistema operativo para evitar que las máquinas de cifrado tengan instalado uno de los siguientes idiomas:

| Armenio (Armenia) |

| Azerbaiyano (cirílico, Azerbaiyán) |

| Azerbaiyano (latín, Azerbaiyán) |

| Bielorruso (Bielorrusia) |

| Georgiano (Georgia) |

| Kazajo (Kazajstán) |

| Kirguís (Kirguistán) |

| Rumano (Moldavia) |

| Ruso (Moldavia) |

| Ruso (Rusia) |

| Tayiko (cirílico, Tayikistán) |

| Tártaro (Rusia) |

| Turcomano (Turkmenistán) |

| Ucraniano (Ucrania) |

| Uzbeko (latín, Uzbekistán) |

A continuación, intentará terminar los siguientes procesos:

Esto tiene como objetivo hacer que los archivos potencialmente valiosos se puedan modificar, como documentos o bases de datos que puedan haber estado en uso en el momento de la infección. Además, algunos programas normalmente utilizados por los investigadores, por ejemplo, procmon o dumpcap, también se enumeran para la terminación para obstaculizar aún más el análisis dinámico.

Egregor utiliza un esquema de cifrado de archivos híbrido basado en el cifrado de flujo ChaCha y el cifrado asimétrico RSA.

La clave pública maestra RSA-2048 de los delincuentes está integrada en el cuerpo del troyano.

Cuando se ejecuta en la máquina de una víctima, Egregor genera un nuevo par único de claves RSA de sesión. ChaCha exporta y cifra la clave RSA privada de sesión con una clave única generada + nonce, luego la clave RSA pública maestra cifra la clave y el nonce. Los resultados se guardan en un archivo binario (en nuestro caso se denomina C:ProgramDatadtb.dat), así como en una cadena codificada en base64 en las notas de rescate.

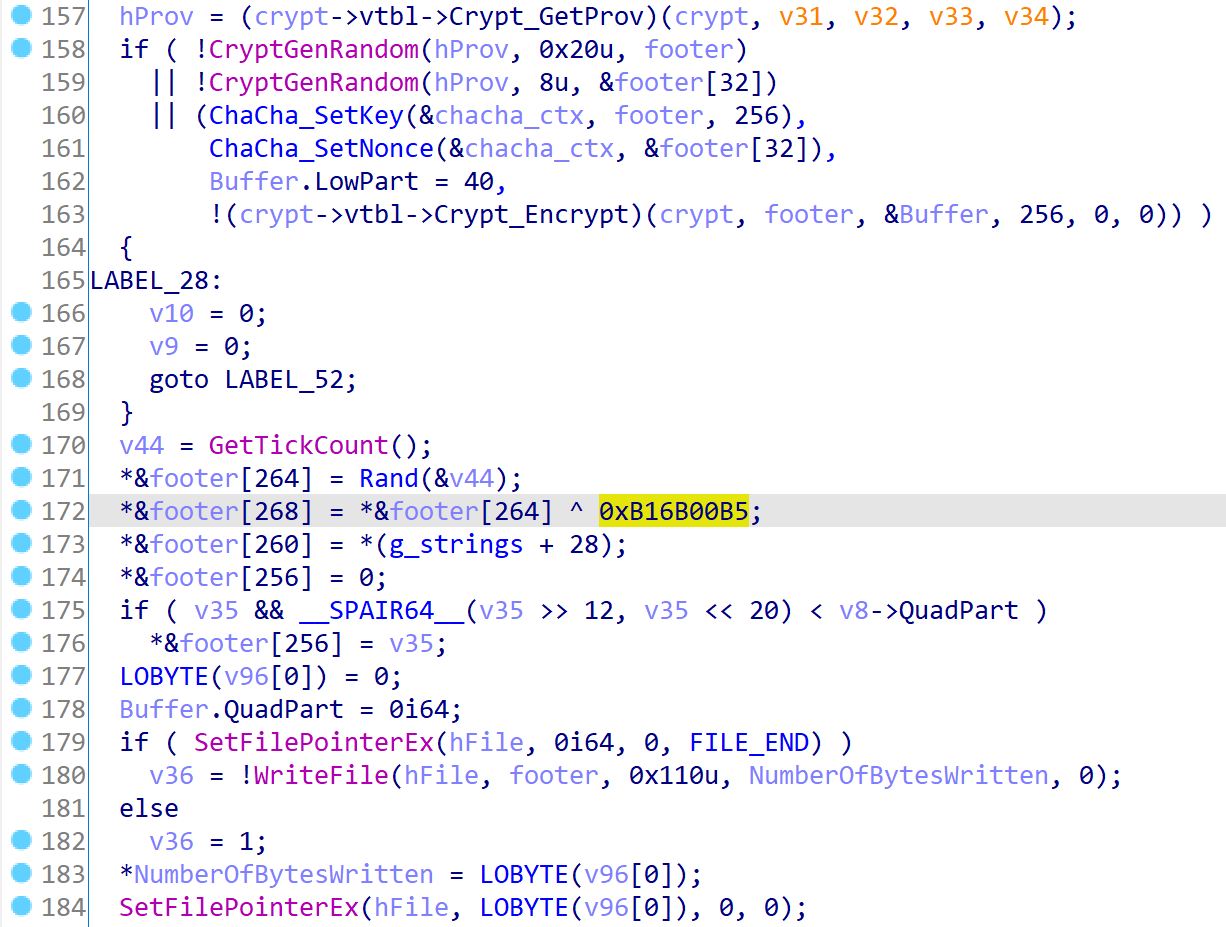

Para cada archivo de datos que Egregor procesa, genera una nueva clave ChaCha de 256 bits y un nonce de 64 bits, cifra el contenido del archivo por ChaCha, luego los cifra con la clave RSA pública de sesión, y los guarda junto con cierta información auxiliar al final del archivo cifrado.

Los últimos 16 bytes de cada archivo cifrado están compuestos por un marcador dinámico: un DWORD aleatorio y este mismo DWORD xor’ed con el valor 0xB16B00B5 que equivale a ‘BIGBOOBS’ en el llamado leet speak, originalmente utilizado por “hackers, crackers y kiddies script”, según Wikipedia.

Parte del pseudocódigo del procedimiento de cifrado de archivos

La página principal del sitio web de filtración de datos contiene noticias sobre compañías recientemente atacadas junto con algunos comentarios sarcásticos escritos por el grupo de ransomware.

La sección de archivo del sitio enumera las víctimas de los extorsionistas y los enlaces para descargar los datos robados.

Según la información de las víctimas que se negaron a pagar, el alcance geográfico de Egregor es mucho más extenso que el de Ragnar Locker:

Geografía de las víctimas de Egregor (descargar)

Víctimas de Egregor por industria (descargar)

Conclusiones

Desafortunadamente, el Ransomware 2.0 va de largo. Cuando hablamos de 2.0, nos referimos a ransomware dirigido con exfiltración de datos. Todo el proceso de extorsión se basa principalmente en que los datos de las víctimas no se publiquen en Internet y solo entonces en el descifrado. ¿Por qué es tan importante para las víctimas que sus datos no se publiquen? Porque las posibles demandas y multas debidas a violaciones de regulaciones como HIPAA, PIC o GDPR pueden resultar en enormes pérdidas financieras, daños a la reputación y quiebra potencial.

Mientras las empresas vean a los actores de la amenaza de ransomware como amenazas de malware típicas, también fallarán. No se trata solo de protección contra punto final (endpoint); se trata de equipos rojos, analistas de negocios que trabajan con documentos exfiltrados que evalúan el rescate a pagar. También se trata del robo de datos, por supuesto, y la vergüenza pública, lo que lleva a todo tipo de problemas al final.

Nuestro próximo capítulo cubrirá otra cosa: un caparazón perfecto para diferentes actores de la amenaza con diferentes motivaciones que operan bajo la égida de Ransomware 2.0.

Cómo protegerse

Para mantener su empresa protegida contra este tipo de ataques de ransomware, los expertos de Kaspersky recomiendan:

- No exponga los servicios de escritorio remoto (como RDP) a redes públicas, a menos que sea absolutamente necesario, y utilice siempre contraseñas seguras.

- Instale rápidamente los parches disponibles para soluciones de VPN comerciales que brinden acceso a empleados remotos y actúen como puertas de enlace en su red.

- Mantenga siempre actualizado el software en todos los dispositivos que utiliza para evitar que el ransomware aproveche los puntos débiles.

- Centre su estrategia de defensa en la detección de movimientos laterales y en la exfiltración de datos a Internet. Preste mucha atención al tráfico saliente para detectar conexiones de ciberdelincuentes. Realice copias de seguridad de los datos con regularidad. Asegúrese de poder acceder a estas rápidamente en caso de emergencia, cuando sea necesario.

- Utilice soluciones como Kaspersky Endpoint Detection and Response y el servicio de Kaspersky Managed Detection and Response que ayudan a identificar y detener el ataque en las primeras etapas, antes de que los atacantes alcancen sus objetivos finales.

- Para proteger el entorno empresarial, capacite a sus empleados. Los cursos de capacitación dedicados pueden ser de ayuda, como los que se brindan en Kaspersky Automated Security Awareness Platform. Aquí encontrará una lección gratuita sobre cómo protegerse de los ataques de ransomware.

- Utilice una solución de seguridad de punto final confiable, como Kaspersky Endpoint Security for Business, que funciona con prevención de exploits, detección de comportamiento y un motor de corrección que puede revertir acciones maliciosas. KESB también tiene mecanismos de autodefensa que pueden evitar su eliminación por parte de los ciberdelincuentes.

Ransomware dirigido: ¡no se trata solo de cifrar sus datos!

Roberto

Excelente artículo