Nunca he comprado una PlayStation, y mi colega Micha-san de Japón tampoco… bueno, al menos en Brasil. Sin embargo, ambos recibimos la misma notificación por correo electrónico:

En estecaso, los cibercriminales de Brasil usaron una técnica nueva y muy extraña: propagar troyanos bancarios mediante archivos .Jar. Digo que es extraña porque aunque pulses en un archivo .jar, no se ejecuta si no escribes “java –jar filename.jar” en la consola; pero esto no detuvo a los cibercriminales brasileños, que hasta lograron burlar nuestras trampas de spam de Japón.

Echemos un vistazo a uno de los troyanos bancarios brasileños de archivos comprimidos Java. Se detectó por primera vez en VT 2014-02-01 13:18:57 0/50

Después de descomprimirlo y desensamblarlo, puedes ver el código cifrado por substitución. Así luce antes de descifrarlo:

La rutina del cifrado de substitución se integra en el código y funciona así:

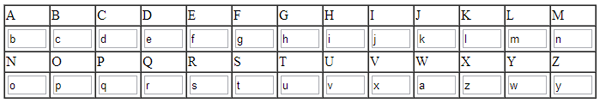

La tabla completa de caracteres substituidos es la siguiente:

Después de descifrarlo, el mismo código se ve así:

Este pequeño bancario .jar de 14kb opera como un descargador y Kaspersky Anti-Virus lo detecta como Trojan.Java.Agent.da.

Cuando infecta el ordenador de la víctima, crea una carpeta falsa de Google Chrome en la que almacena el bancario recién descargado de la URL que mencionamos. También envía información sobre el equipo de la víctima a un servidor remoto que ya no está en funcionamiento.

¿Por qué los cibercriminales brasileños habrán cambiado Delphi por Java? Tal vez esta es una nueva generación de cibercriminales que no ha recibido clases de Delphi.

Troyanos bancarios brasileños de archivos comprimidos Java