Spam: peculiaridades del trimestre

Tendencia: repentino aumento en el número de spam malicioso

En el primer trimestre de 2016 notamos un aumento brusco en el número de spam con archivos adjuntos maliciosos. En los dos últimos años, el número de detecciones realizadas por el antivirus de correo instalado en los equipos de nuestros clientes oscilaba entre los tres y los seis millones al mes. Después, a finales del año pasado, esta cifra empezó a crecer y a finales de 2016 ocurrió un salto brusco.

Número de detecciones realizadas por el antivirus de correo en los equipos de los clientes de Kaspersky Lab.

En marzo, el número de detecciones alcanzó los 22 890 956, más de 4 veces del promedio mensual del año anterior.

Parecería que con el desarrollo de las descargas drive-by los archivos adjuntos maliciosos tendrían que haber cedido el paso a los sitios maliciosos, a los que el usuario llega mediante un enlace en un mensaje de correo electrónico. Sin embargo, el uso de mensajes tiene sus ventajas (para los atacantes), porque el texto de los mensajes no sólo motiva a descargar un archivo malicioso, sino también a ejecutarlo. También es posible que la nueva ola de popularidad de los adjuntos maliciosos esté relacionada con que en el último par de años, los desarrolladores de los navegadores más populares implementaron sistemas de protección contra las visitas a sitios web infectados y de phishing (utilizando tanto sus propias técnicas, como asociándose con conocidos fabricantes de anti-virus). En cambio, la protección integrada en la mayoría de los programas de correo electrónico todavía no ha llegado a este nivel. Por esta razón, si la víctima potencial no utiliza software antivirus, es mucho más fácil infectar su equipo por medio del correo electrónico.

¿Qué hay dentro?

La variedad de los archivos maliciosos incrustados causa admiración: archivos ejecutables EXE clásicos, documentos de oficina (DOC, DOCX, XLS, RTF) con macros maliciosos incrustados y programas escritos en Java y JavaScript (JS, JAR, FSM, WRN, y otros).

En el adjunto hay un troyano escrito en Java

Además, hay que destacar la diversidad de idiomas en los que se envió el spam malicioso. Además de inglés, a menudo nos encontramos con mensajes en ruso, polaco, alemán, francés, español, portugués y otros idiomas.

En el adjunto se encuentra el troyano bancario Gozi

Con frecuencia, los mensajes eran falsificaciones o venían camuflados como facturas pendientes de pago o correspondencia de negocios.

El archivo .doc malicioso adjunto es un troyano-descargador Utilizando un macro de Visual Basic, el archivo malicioso descarga y ejecuta el cifrador Cryakl

En el archivo adjunto hay un malware tipo backdoor, capaz de descargar otros programas maliciosos en el equipo infectado

Queremos prestar especial atención a los mensajes con troyanos descargadores que descargaban el cifrador Locky. Para efectuar la infección, los delincuentes usaban diferentes tipos de archivos: al principio eran archivos .doc con macros maliciosos, después eran scripts JS. Para eludir los filtros, los atacantes hacían que cada archivo malicioso del envío masivo fuese diferente y único. Además, los mensajes se caracterizaban por su diverso contenido y la variedad de idiomas que utilizaban. Esto no es sorprendente, ya que el sistema KSN registró ataques de este cifrador en 114 países de todo el mundo.

Ejemplos de mensajes con el cifrador Locky

El contenido de los mensajes mencionaba documentos financieros y motivaba al usuario a abrir el archivo adjunto.

Si el ataque de Locky tenía éxito, cifraba los archivos con determinadas extensiones (documentos de oficina, contenidos multimedia y algunos otros) en el equipo del usuario, y mostraba un mensaje con un enlace al sitio en la red Tor que contenía las exigencias de los delincuentes. En nuestro blog examinamos en detalle el esquema de funcionamiento de Locky.

Como Locky a menudo no viene directamente en el mensaje, no podemos calcular su porcentaje en comparación con los demás programas maliciosos propagados por correo electrónico. No obstante, determinamos que los scripts que descarga y ejecuta específicamente Locky (detectado como Trojan-Downloader.MSWord.Agent, Trojan-Downloader.JS.Agent y HEUR: Trojan-Downloader.Script.Genérico) representaron más del 50% del total de programas maliciosos en el correo.

Spam y terrorismo

El terrorismo es hoy uno de los temas más discutidos en los medios de comunicación y en las reuniones de líderes políticos. Los frecuentes ataques en Europa y Asia se han convertido en la principal amenaza para la comunidad mundial, y los hackers usan ampliamente el terrorismo para engañar a los preocupados usuarios.

En muchos países se tomaron medidas de seguridad urgentes para prevenir atentados terroristas, de lo cual se aprovecharon los spammers que envían software malicioso. En sus mensajes, trataban de convencer al destinatario de que el archivo adjunto contenía información con cuya ayuda el usuario de un teléfono móvil podía detectar bombas antes de que explotasen. El mensaje afirmaba que la tecnología había sido descubierta por el Departamento de Defensa de Estados Unidos y era bastante sencilla y accesible. El adjunto en forma de archivo ejecutable EXE se detectaba como Trojan-Dropper.Win32.Dapato, un troyano utilizado para robar información personal, organizar ataques DDoS, instalar otros programas maliciosos, etc.

Los estafadores “nigerianos” tampoco se quedan atrás y usan el tema del terrorismo para crear historias relativamente plausibles. Los autores del mensaje se presentaban como empleados de un departamento inexistente del FBI, que supuestamente se dedica a investigar atentados terroristas y delitos financieros. La trama de las historias inventadas consistía en que el usuario, al principio, no podía recoger una gran suma de dinero que le pertenecía y para hacerlo tenía que ponerse en contacto con el remitente de la carta. Los “nigerianos” afirmaban que la demora en la transferencia de dinero estaba causada, por ejemplo, por que no habían pruebas de que el dinero fuese legal y de que en realidad le pertenecía al destinatario, o porque terceras personas estaban tratando de recibirlo de forma ilegal.

Además, en varias cartas “nigerianas” se mencionaba que los fondos ofrecidos al destinatario habían sido obtenidos por medios legales y no estaban relacionados con las drogas, el terrorismo u otros delitos. De esta manera, los estafadores trataban de impedir que surgiesen posibles dudas sobre su honradez y, al mismo tiempo, de persuadir al usuario a unirse a la conversación.

El tema del terrorismo fue utilizado por los estafadores en otras historias dedicadas a la situación en el Oriente Medio. Así, enviaronalgunos mensajes en nombre de los soldados estadounidenses que luchan contra el terrorismo en Afganistán y que estaban en busca de un mediador para conservar e invertir su dinero. Otro autor afirmaba que no era miembro del Estado Islámico ni de ninguna otra organización terrorista, pero era un musulmán y que quería donar parte de una gran suma de dinero que tenía a su disposición para buenas causas. El “musulmán” desconfiaba de las organizaciones benéficas y por esta razón quería transferir el dinero al destinatario del correo electrónico. En otro mensaje, la historia está escrita en nombre de un empresario estadounidense, que a causa de la guerra y el terrorismo había perdido la mitad de sus negocios en el territorio de Siria e Irak, y ahora está buscando un socio que le ayude a invertir el dinero restante.

Los mensajes “nigerianos” sobre la tensa situación en Siria tampoco perdieron su popularidad y los estafadores los utilizaron de forma activa para engañar a los usuarios.

También detectamos spam publicitario escrito en nombre fábricas chinas, que ofrecían dispositivos para garantizar la seguridad pública, entre ellos para la identificación de explosivos, entre otros productos anti-terrorismo.

Otra tendencia: aumento ostensible del spam “nigeriano”

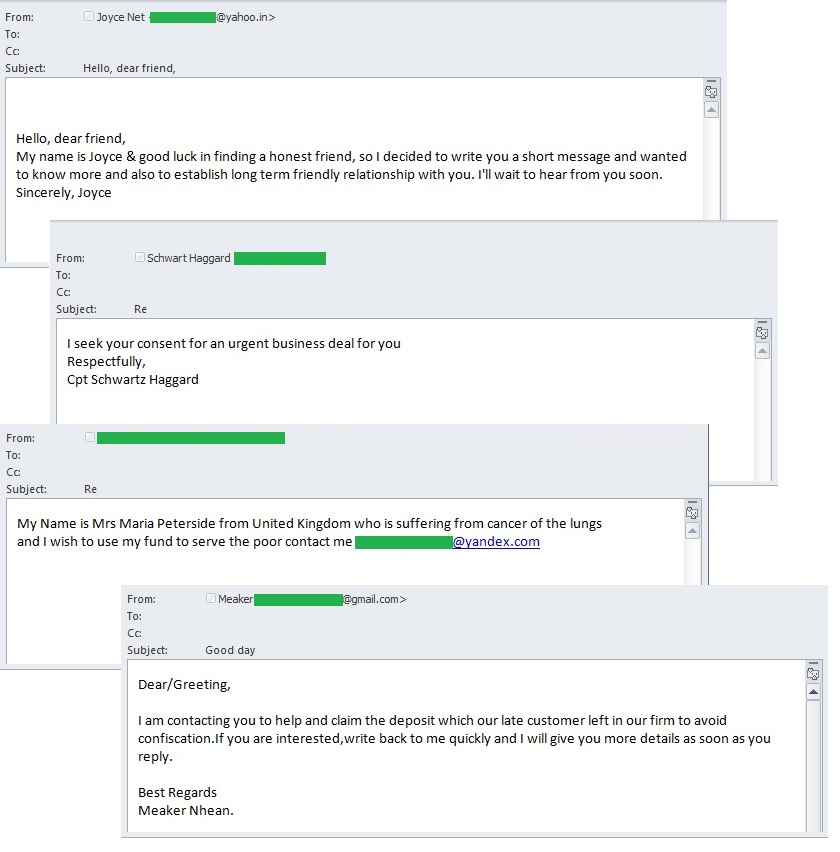

Parece que la crisis económica también afectó a los “nigerianos”, porque últimamente sus actividades aumentaron de forma notable. Según nuestras observaciones, en el pasado trimestre aumentó significativamente el número de estafas de este tipo. Al mismo tiempo, si antes los estafadores trataban de hacer que la víctima respondiese al mensaje usando una larga, convincente y detallada historia, en la que a menudo ponían como prueba enlaces a artículos en varios medios de comunicación de renombre, ahora es más frecuente que envíen un mensaje corto sin detalles, con una propuesta para ponerse en contacto. A veces, en el mensaje se menciona una gran suma de dinero, sobre la que prometen hablar más adelante en la correspondencia, pero sin una descripción detallada de dónde se la encontró ni quién era el dueño.

Es probable que de esa forma los estafadores estén tratando de engatusar a los destinatarios informados, que ya tienen una idea de los trucos clásicos “nigerianos”, o que los mensajes cortos estén diseñados para la gente ocupada, que no quiere gastar su tiempo leyendo mensajes demasiado largos enviados por extraños.

Métodos y trucos: servicios de enlaces cortos y de ofuscación

En el informe de 2015, escribimos acerca de la ofuscación de dominios en el spam. En el primer trimestre de 2016, esta tendencia se mantuvo y se amplió con nuevos trucos.

Los atacantes siguen utilizando los servicios de enlaces cortos, pero cambiaron sus métodos de introducción de “ruidos”.

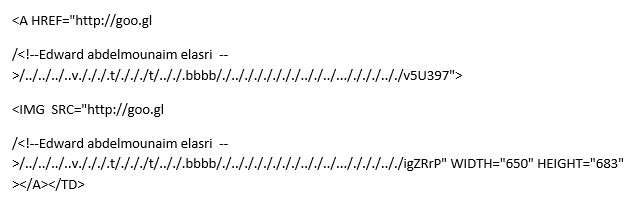

En primer lugar, los spammers comenzaron a insertar caracteres (barras, letras y puntos) entre el dominio del servicio de enlaces cortos y la dirección final.

Con esta técnica se ofusca tanto el enlace que sigue el usuario, como el enlace de la imagen en el mensaje:

Además de las letras y los puntos, los spammers insertan comentarios al azar (en etiquetas) entre las barras, pero el navegador los sigue interpretando correctamente:

Es curioso que en el asunto del mensaje figure el nombre Edward, que también figura en la etiqueta-comentario que agrega “ruido” al enlace. Es decir, el nombre se toma de una base de datos y la etiqueta de “ruido” es diferente en cada carta en el boletín.

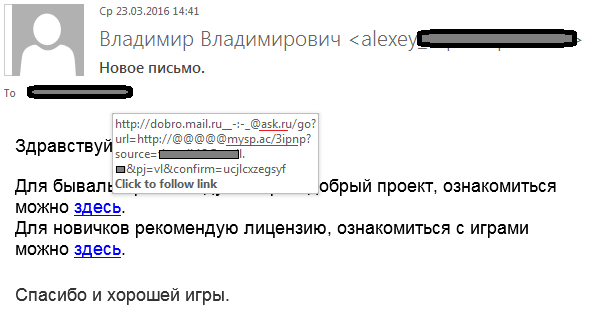

En el spam en idioma ruso también se utilizó la ofuscación y los servicios de enlaces cortos, pero el algoritmo era diferente.

Aquí, para introducir ruido en los enlaces se usaba el símbolo @. Recordamos que el símbolo @ se puede utilizar antes del dominio para identificar al usuario del dominio (actualmente ya no se lo utiliza para este fin). En los sitios web que no requieren que el usuario se identifique, el navegador ignorará todo lo que vaya antes del caracter @. Es decir, en el mensaje anterior el navegador abrirá primero el sitio ask.ru/go, el cual ejecutará la subconsulta “url =” y pasará a la URL especificada anteriormente, que pertenece al servicio de enlaces cortos.

En este mensaje también se usó el caracter @ para introducir “ruido” en el enlace. Además, a veces también venía con “ruido” de subconsultas adicionales, que incluían la dirección de correo electrónico del usuario, lo que hacía que cada mensaje del envío masivo fuera único.

Estadística

Porcentaje de spam en el tráfico postal

Porcentaje de spam en el tráfico de correo electrónico mundial, primer trimestre de 2016

El porcentaje de spam en el tráfico de correo no cambió mucho durante los últimos meses del año 2015. Pero en enero de 2016 registramos un aumento significativo, de más de 5 puntos porcentuales en la proporción de correo no deseado. En febrero el nivel del spam bajó a sus valores previos, para aumentar de nuevo en marzo, pero de una forma no tan notable. El promedio del spam en el tráfico de correo electrónico mundial en el primer trimestre de 2016 fue del 56,92%.

Países fuente de spam

Países fuente de spam en el mundo, primer trimestre de 2016

Estados Unidos, que ocupó el primer lugar en 2015 por la cantidad de spam enviado desde su territorio, conservó su ventaja en el primer trimestre de 2016, ya que la cuota del país ascendió al 12,43%. Con un margen apreciable le siguen Vietnam (10,30%) e India (6,19%). En cuarto lugar se encuentra Brasil (5,48%), y en el quinto China con un índice del 5,09%.

Rusia, que según los resultados de 2015 ocupó el segundo puesto, en el primer trimestre de 2016 bajó al séptimo (4,89%). Su porcentaje fue un poco menor al de Francia (4,90%), que ocupó el sexto.

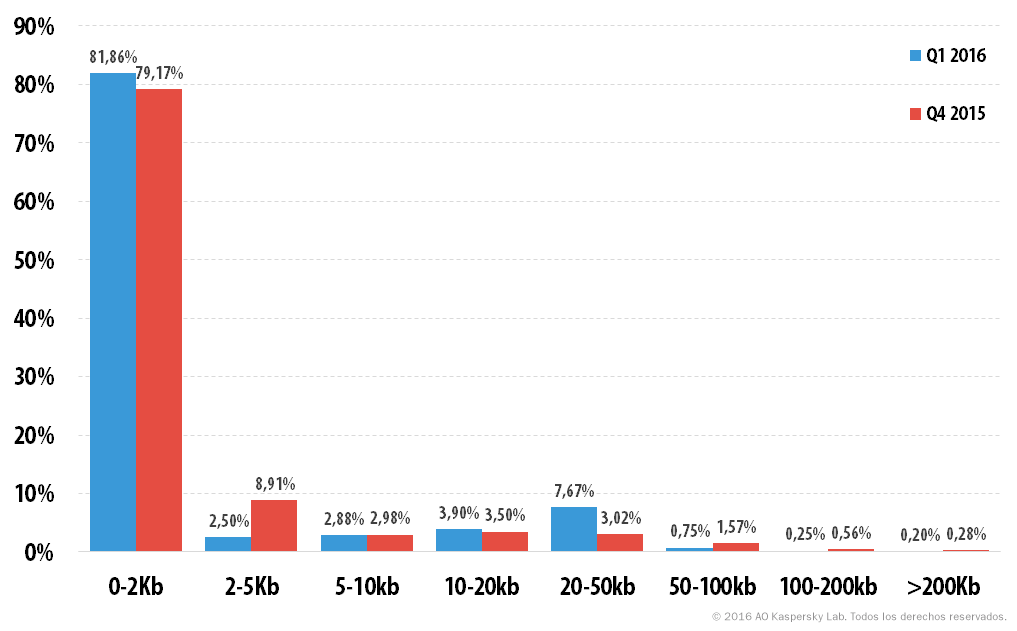

Tamaño de los mensajes spam

Tamaño de los mensajes de spam, cuarto trimestre 2015 y primer trimestre de 2016

Como ya es tradición, la mayor parte de los mensajes enviados tuvo un tamaño de 2 KB (81,86%), y su número aumentó en 2,7 puntos porcentuales. También aumentó la proporción de mensajes de 20-50 KB, del 3,02 al 7,67%. Pero el número de mensajes de 2 a 5 kb, por el contrario, se redujo significativamente en comparación con el trimestre anterior, del 8,91 al 2,50%.

Adjuntos maliciosos en el correo

En la actualidad, la mayoría de los programas maliciosos se detectan de forma proactiva mediante procedimientos automatizados, lo que complica seriamente la recopilación de estadísticas sobre las variantes específicas de los programas maliciosos. Por esto decidimos pasar a utilizar una estadística más informativos en el TOP 20 de familias de malware.

Top 10 de familias de malware

- Trojan-Downloader.JS.Agent.

- Trojan-Downloader.VBS.Agent.

- Trojan-Downloader.MSWord.Agent.

- Backdoor.Win32.Androm. Andromeda.

- Trojan.Win32.Bayrob.

- Trojan-Downloader.JS.Cryptoload.

- Trojan-PSW.Win32.Fareit.

- Trojan.Win32.Agent.

- Trojan-Downloader.Win32.Upatre.

- Trojan-Spy.HTML.Fraud.

Un representante típico de esta familia es un script Java ofuscado. Los programas maliciosos utilizan la tecnología ADODB.Stream que les permite descargar y ejecutar archivos DLL, EXE y PDF.

Familia de scripts VBS. Al igual que la familia JS.Agent, que ocupó el primer lugar, estos programas maliciosos utilizan la tecnología ADODB.Stream, pero descargan sobre todo archivos ZIP, los descomprimen y ejecutan otros programas maliciosos.

El representante de esta familia es un archivo DOC con un macro integrado escrito en Visual Basic para Aplicaciones (VBA). El macro se ejecuta al abrirse el documento, descarga del sitio de los delincuentes otro archivo malicioso y lo lanza en el equipo de la víctima.

Familia de bots modulares universales Andrómeda – Gamarue. Las principales funciones de estos bots son: descargar, guardar y lanzar el archivo ejecutable malicioso; descargar de Internet y cargar en la memoria RAM una DLL maliciosa (sin guardarla en el disco); actualizarse y eliminarse a sí mismos. Las funciones del bot se expanden mediante un sistema de plugins, que los delincuentes van cargando en cualquier momento.

Los programas maliciosos de esta familia de troyanos pueden descargarse desde el servidor de administración y ejecutar complementos adicionales, así como actuar como servidor proxy. Se utilizan para enviar spam y realizar robos de identidad.

Representante típico de esta familia, es un script Java ofuscado. Los programas maliciosos de esta familia descargan y ejecutan en el equipo del usuario un programa cifrador.

El propósito principal de esta familia de malware es el robo de datos: credenciales de programas clientes FTP instalados en el equipo infectado, credenciales para trabajar con repositorios en la nube, cookies en los navegadores y contraseñas de programas de correo electrónico. Los troyanos Fareit envían la información recogida al servidor de los delincuentes. Algunos miembros de la familia son capaces de descargar y ejecutar otros programas maliciosos.

Los programas maliciosos de esta familia borran, bloquean, modifican o copian los datos, e interrumpen el funcionamiento de equipos y redes informáticas.

El tamaño de estos troyanos no excede los 3,5 kb, y sus funciones se limitan a transportar la “carga útil” al equipo infectado, que por lo general son troyanos bancarios de la familia conocida como Dyre / Dyzap / Dyreza. El principal objetivo de los troyanos bancarios de esta familia es robar los datos de pago del usuario.

Familia de programas troyanos implementados en forma de páginas HTML falsificadas. Este malware se distribuye a través del correo electrónico haciéndose pasar por un mensaje importante de grandes bancos comerciales, tiendas en línea, compañías de software, etc. En la página HTML falsa, el usuario introduce sus datos confidenciales, después de lo cual esta información se envía a los delincuentes.

Países blanco de los adjuntos maliciosos

En el ranking de los países hacia cuyo territorio se envió el mayor número de spam malicioso, se han producido cambios significativos.

Distribución de reacciones del antivirus de correo según países, primer trimestre de 2016

El primer puesto, al igual que en la estadística de 2015, lo ocupa Alemania (18,93%), pero en la segunda posición de forma inesperada se instaló China (9,43%), que sólo ocupaba el puesto 14 el año pasado. El tercer puesto lo ocupa Brasil (7,35%).

En el cuarto puesto se encuentra Italia (6,65%), y en el quinto, Reino Unido (4,81%). Según los resultados del trimestre, Rusia resultó en el sexto lugar con un 4,47%.

Estados Unidos (3,95%), que durante muchos meses estaba en el TOP 5 de países blanco del spam con archivos adjuntos maliciosos, en el primer trimestre llegó a ocupar sólo el octavo puesto.

Phishing

En el primer trimestre de 2016 se registraron 34 983 315 reacciones del sistema Antiphishing en los equipos de los usuarios de los productos de Kaspersky Lab.

Territorios de los ataques

El líder según la proporción de usuarios atacados en el país de nuevo es Brasil (21,5%), que aumentó 3,73 puntos porcentuales. El porcentaje de usuarios atacados en China (16,7%) y el Reino Unido (14,6%) también aumentó en comparación con el trimestre anterior, en 4,4 y 3,68 puntos porcentuales respectivamente. La participación de Japón (13,8%), que era el líder del año pasado por el porcentaje de usuarios atacados, bajó en 3,18 puntos porcentuales

Territorios de los ataques phishing*, primer trimestre de 2016

* Porcentaje de usuarios en cuyos equipos reaccionó el sistema Antiphishing, del total de usuarios de productos de Kaspersky Lab en el país.

TOP 10 de países según el número de usuarios atacados

| Brasil | 21,5% |

| China | 16,7% |

| Inglaterra | 14,6% |

| Japón | 13,8% |

| India | 13,1% |

| Australia | 12,9% |

| Bangladesh | 12,4 |

| Canadá | 12,4% |

| Ecuador | 12,2% |

| Irlanda | 12,0% |

Organizaciones blanco de los ataques

La estadística de las categorías de las organizaciones atacadas por los phishers se basa en las detecciones de nuestro antiphishing en los equipos de los usuarios. Este componente detecta todas las páginas con contenidos phishing a las que los usuarios tratan de llegar al pulsar enlaces contenidos en el mensaje o en Internet, cuando los enlaces a estas páginas todavía no están presentes en las bases de Kaspersky Lab. Carece de importancia de qué forma se haga el paso: sea como resultado de pulsar un enlace en un mensaje phishing, en un mensaje de una red social o, por ejemplo, debido a las acciones de un programa malicioso. Como resultado de la reacción, el usuario ve en su navegador un banner que le advierte sobre la posible amenaza.

Distribución de las organizaciones atacadas por los phishers* por categorías, primer trimestre de 2016

En el primer trimestre de 2016 sigue a la cabeza la categoría “Portales globales de Internet” (28,69%), que aumentó en 0,39 puntos porcentuales. La segunda y la tercera posición la ocupan dos categorías financieras: “Bancos” (4,81 puntos porcentuales) y “Sistemas de Pago” (-0,33 puntos porcentuales), respectivamente. Cierran el TOP 5 las categorías “Redes sociales” (11,84%) y “Tiendas en línea” (8,40%), que en el primer trimestre perdieron 0,33 y 4,06 puntos porcentuales respectivamente.

Tiendas en línea

Los ataques a los usuarios de tiendas en línea son interesantes porque a menudo van acompañados del robo de tarjetas bancarias y otros datos de información personal.

Distribución de las tiendas en línea, atacadas por los phishers, primer trimestre 2016

Apple Store es la tienda en línea más popular entre los phishers. En el primer trimestre de 2016 su participación en la categoría de “Tiendas en línea” fue del 27,82%. Detrás de ella, con un margen apreciable, está otra tienda popular, Amazon (21,60%).

Ejemplo de una página de phishing diseñada para robar el Apple ID y los datos de tarjetas bancarias de la víctima

El tercer puesto lo ocupa el servicio Steam (13,23%), popular entre los jugadores y orientado a la distribución de juegos y software. En la estadística general de organizaciones atacadas, ocupa el puesto 19.

La propagación de enlaces a páginas de phishing que usan el tema de los juegos en línea y de los servicios de juego se lleva a cabo a través de banners y mensajes en las redes sociales y foros. Con una frecuencia un poco menor, se los difunde por correo electrónico.

Vale decir que el interés de los delincuentes por el servicio de distribución de juegos Steam está creciendo, ya que a menudo el dinero y la información personal de los jugadores en línea son el objetivo no sólo de los phishers, sino también de los desarrolladores de software malicioso.

Las 3 organizaciones más atacadas por los phishers

La mayor parte de los ataques phishing de amplio alcance está dirigida a los usuarios de las compañías más populares. Estas empresas tienen muchos clientes en todo el mundo, por lo que los estafadores tienen más posibilidades de dar en el blanco organizando nuevos ataques de phishing contra ellos.

El TOP 3 de organizaciones atacadas por los phishers en el primer trimestre de 2016 reunió el 21,71% del total de direcciones URL fraudulentas detectadas.

| Organización | URLs de phishing% | |

| 1 | Yahoo! | 8,51 |

| 2 | Microsoft | 7,49 |

| 3 | 5,71 |

En comparación con el cuarto trimestre de 2015, cambiaron los ocupantes de los tres primeros puestos. En el primer puesto de nuevo está Yahoo! (1,45 puntos porcentuales), en el segundo Microsoft (2,47 puntos porcentuales) y en el tercero, Facebook (-2,02 puntos porcentuales).

Hay que tener en cuenta que el phishing mediante Facebook ocurre en casi todos los idiomas.

Facebook también es muy popular entre los delincuentes cibernéticos como medio de difusión de contenido malicioso. Sobre uno de tales esquemas escribimos hace poco en nuestro blog.

Conclusión

En el primer trimestre de 2016, el porcentaje de spam en el tráfico de correo electrónico aumentó en 2,7 puntos porcentuales en comparación con el trimestre anterior. Pero todavía es prematuro afirmar que es una tendencia de crecimiento. La razón es que al comienzo de cada año, el porcentaje de spam crece de manera significativa, porque la cantidad de correo normal cae notablemente los días festivos.

Los Estados Unidos siguen liderando los países en que se origina el spam. Entre los cinco primeros también están Vietnam, India, Brasil y China, países que se están desarrollando rápidamente y que disponen de una buena conexión a internet.

Los mensajes de spam son cada vez más cortos. En el primer trimestre los mensajes de menos de 2 KB, cruzaron la barrera del 80% del total de spam.

En el primer trimestre de 2016 la cantidad de spam con archivos adjuntos maliciosos aumentó de manera espectacular. El porcentaje de archivos adjuntos maliciosos en el correo alcanzó su punto máximo en marzo, superando en 4 veces el promedio mensual del año pasado. Este rápido crecimiento se debe, en particular, a la popularidad de los cifradores-bloqueadores que venían en los mensajes, o que se descargaban en el equipo de la víctima mediante un troyano.

Este crecimiento confirma nuestras antiguas predicciones sobre la criminalización gradual del spam, el aumento de su peligrosidad, y la reducción de su cuota general en el correo. La diversidad de los idiomas, la ingeniería social, la enorme cantidad de diferentes tipos de adjuntos, los envíos masivos donde cada mensaje tiene un texto diferente, hacen que el spam avance hacia un nuevo grado de peligrosidad. Además, este tipo de envíos maliciosos tiene un alcance geográfico muy amplio. El cuadro general de propagación de malware por correo cambió sustancialmente este año. En particular, China ocupó el segundo lugar entre los países víctimas.

Otra confirmación de la tendencia de criminalización del spam es el crecimiento del spam fraudulento, en especial del spam “nigeriano” detectado en el primer trimestre de 2016.

Es poco probable que la cantidad de spam malicioso siga creciendo de una forma tan precipitada, porque mientras más se propague el spam malicioso, más personas se enterarán del peligro que representa y no abrirán los adjuntos maliciosos. Por esta razón, este tipo de ataques suele desaparecer gradualmente después de unos pocos meses. Sin embargo, en su reemplazo pueden venir otros ataques mucho más complicados.

Spam y phishing en el primer trimestre de 2016