Particularidades del trimestre

Amazon Prime

En el tercer trimestre, registramos numerosos correos fraudulentos que mencionan el programa Amazon Prime. La mayor parte de los correos electrónicos de phishing contenía un enlace a una página de autorización falsa de Amazon donde se ofrecía al usuario nuevas tarifas, se informaba sobre la acumulación de bonos por compras, problemas con la participación en el programa Amazon Prime, etc. En el contexto de la venta Prime Day, realizada en septiembre, tales mensajes parecían bastante relevantes y creíbles.

Los estafadores utilizaron otro esquema más de engaño: en una carta a la víctima se informaba que su solicitud de darse de baja en Amazon Prime había sido aceptada, pero que si quería anularla, debía llamar al número indicado en el mensaje. En estafas como esta, en una conversación telefónica los estafadores pueden sonsacarle al usuario sus datos confidenciales o bien cobrarle dinero por la llamada.

Los estafadores recopilan fotos de documentos y selfies

Este trimestre, detectamos un aumento en el fraude orientado a robar al usuario fotos de sus documentos y selfies (a menudo, varios servicios requieren estas fotos para registrar o identificar al usuario). En los correos electrónicos de phishing enviados usando el nombre de sistemas de pago y bancos, a los usuarios se les pedía, con un pretexto u otro, que confirmaran su identidad en una página especial, y que cargaran sus selfies junto a un documento. Los sitios falsos lucían bastante reales: contenían una lista de documentos necesarios, requisitos para cargar archivos, enlaces a políticas de privacidad, acuerdos de usuario, etc.

A veces, los estafadores ni siquiera usaban páginas falsas. Por ejemplo, los usuarios italianos fueron objeto de un ataque de spam en el verano: recibieron notificaciones de haber ganado un teléfono inteligente. Para recibir el premio, el usuario tenía que enviar la fotografía de un documento de identidad y su selfie a la dirección de correo electrónico especificada. Para estimular a los usuarios, los estafadores indicaban un período de tiempo muy corto para sus “promociones”.

Para obtener imágenes de documentos de sus víctimas, los estafadores también enviaban mensajes falsos en nombre de Facebook, informando al usuario que, debido a quejas sobre el contenido de las publicaciones, se limitaría el acceso a sus cuentas. Para evitar la eliminación de la cuenta, afirmaban que no bastaba con enviar una foto, o imágenes escaneadas de la licencia de conducir y otros documentos de identificación, sino también selfies con los documentos anteriores y los datos del seguro médico.

YouTube e Instagram

Los estafadores continúan incorporando nuevas plataformas en sus trucos tradicionales, y en el tercer trimestre lo hicieron con especial éxito. Por ejemplo, en YouTube promovían videos publicitarios unidos por una idea común: ofrecían al espectador obtener mucho dinero en poco tiempo y con un mínimo de esfuerzo. El video indicaba que para recibir dinero, un regalo de una empresa conocida, u otro beneficio, el usuario debía responder una encuesta y dejar su información personal. Para hacerlo más creíble, bajo el video agregaban comentarios falsos de usuarios que afirmaban haber recibido lo prometido. Los comentarios entusiastas no aparecían al mismo tiempo: los bots hacían su “trabajo” poco a poco para crear la apariencia de comunicación en vivo.

Todo lo que el usuario tenía que hacer era ir al sitio del enlace que aparecía debajo del video y seguir las instrucciones del video. Por supuesto, para recibir el dinero “ganado”, debía hacer un pequeño pago para “confirmar la cuenta” o “pagar la comisión”.

Se difundieron esquemas similares a través de la red social Instagram. Era frecuente que se usara como anzuelo publicidad en nombre de varias celebridades (una cuenta falsa se puede distinguir fácilmente de la real por la ausencia de una “marca de verificación”), quienes supuestamente habían decidido complacer a sus fanáticos haciendo un sorteo o recompensarlos por completar una encuesta. Como en el caso del servicio de video, debajo de cada una de estas publicaciones se podía ver muchos comentarios elogiosos falsos. Dado que las celebridades hacen sorteos con frecuencia, es fácil que un usuario desatento muerda el anzuelo.

De vuelta al colegio

En el tercer trimestre, registramos una serie de ataques que de una forma u otra estaban relacionados con la educación. Los phishers extraían nombres de usuario y contraseñas de las cuentas personales de estudiantes y profesores universitarios mediante páginas falsas de inicio de cuentas personales en el sitio web de la universidad.

En estos casos, los estafadores no buscan datos financieros, sino datos de investigaciones realizadas por la universidad, así como cualquier información personal que pueda almacenarse en los servidores de las instituciones de educación superior. Los datos de este tipo son muy populares en la Darknet. Vale decir que cualquier dato aparentemente innecesario puede usarse como el primer paso de un ataque fraudulento.

Una forma de crear páginas de phishing es hackear recursos legítimos y publicar contenido fraudulento en ellos. En el tercer trimestre, los phishers hackearon sitios de instituciones educativas y publicaron en ellos páginas falsas de acceso a sitios web conocidos.

Los estafadores también intentaron robar nombres de usuario y contraseñas de los servidores de correo de las empresas que ofrecen servicios educativos. Para hacerlo, enviaron cartas de phishing idénticas a las notificaciones del servicio de soporte, exigiendo confirmar que la cuenta de correo pertenece al destinatario.

Presentación de Apple

En septiembre, tuvo lugar la presentación de los nuevos productos de Apple y, como de costumbre, no solo los fanáticos de la marca, sino también los estafadores estaban atentos a las noticias: encontramos correos electrónicos de phishing en el tráfico de correo, cuyo propósito era robar datos de autenticación del ID de Apple.

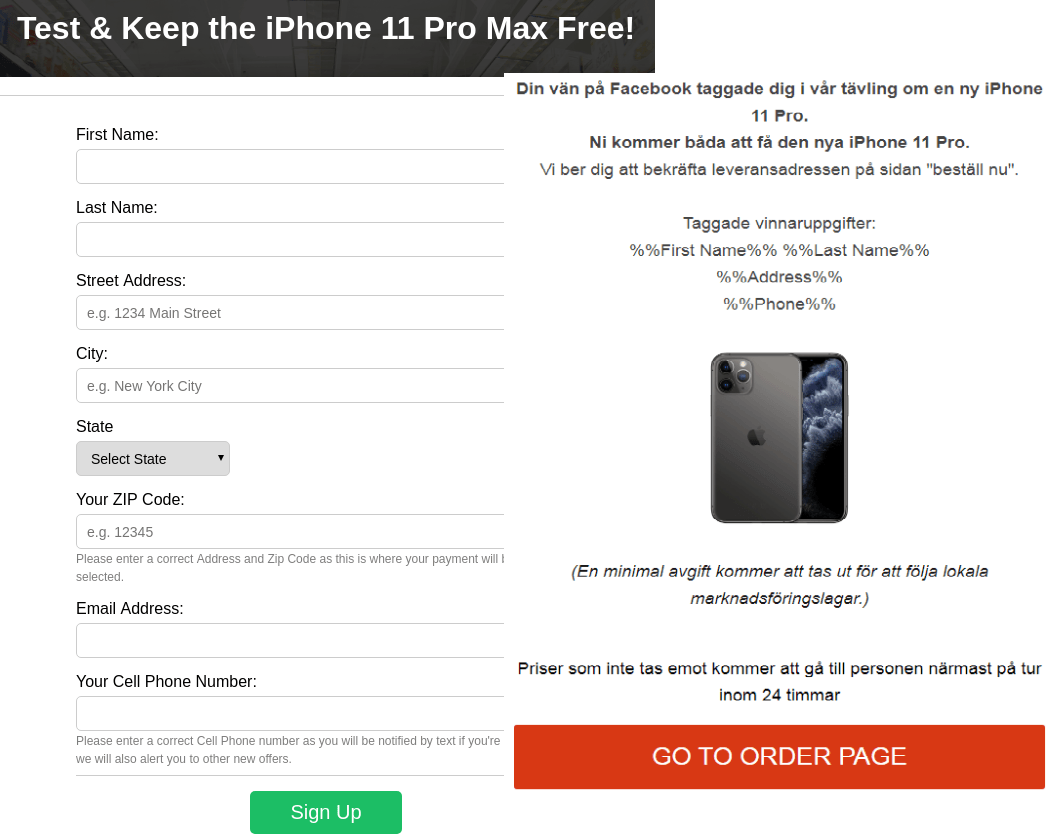

Además, los estafadores recopilaron datos personales de los usuarios mediante el envío de mensajes de spam que ofrecían pruebas gratuitas de nuevos productos.

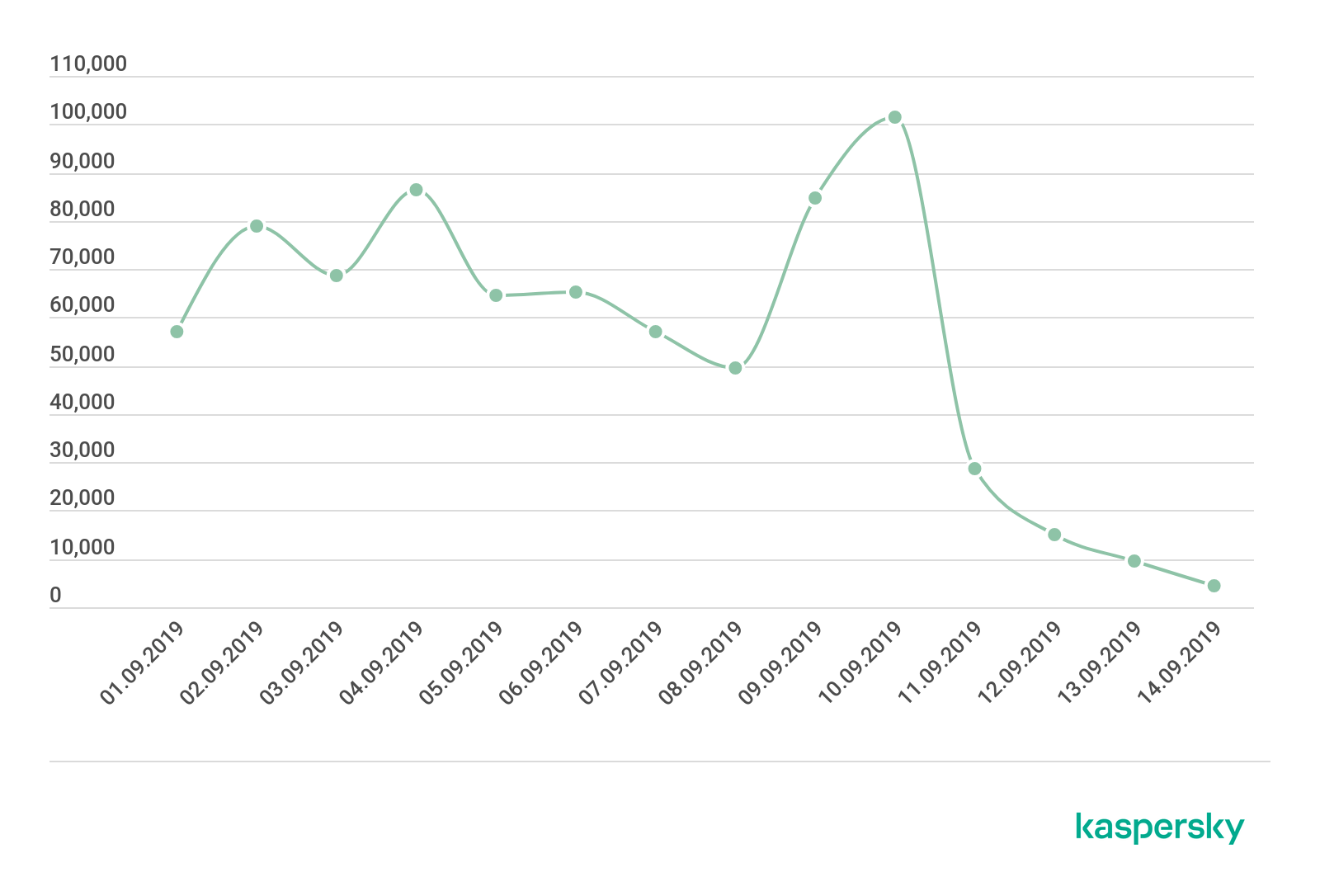

El número de intentos de remitir a nuestros usuarios a páginas fraudulentas que mencionan la marca Apple comenzó a crecer al acercarse la fecha de la presentación de la nueva línea de productos y alcanzó su apogeo el día en que tuvo lugar:

Número de intentos de transferir usuarios a páginas de phishing que mencionan Apple, septiembre de 2019 (descargar)

Ataques a usuarios de TV de pago

En el Reino Unido, para ver televisión (o grabar transmisiones en vivo), se debe recurrir a servicios especiales para pagar la tarifa de licencia. Fue en nombre de estos servicios que los spammers realizaron envíos masivos de mensajes falsos sobre el vencimiento de la licencia y la necesidad de renovarla. A menudo usaban plantillas de mensajes en las que se argumentaba que la licencia no podía renovarse porque el banco había rechazado el pago.

Al destinatario se le pedía que verificara (o actualizara) los datos personales y de pago necesarios para hacer el pago, haciendo clic en enlaces que conducían a páginas falsas para ingresar datos y hacer el pago.

Spam a través de formularios de comentarios en sitios web

Los sitios web de empresas reconocidas, por regla general, contienen uno y a veces varios formularios para dejar comentarios. De esta manera, los usuarios pueden hacer preguntas, dejar sugerencias, registrarse para eventos de la empresa o suscribirse a boletines. Pero a menudo, a través de dichos formularios, no solo envían mensajes los clientes de la compañía o los visitantes interesados en el sitio, sino también los estafadores.

En sí, este fenómeno no es nuevo, pero es interesante cómo ha evolucionado el mecanismo para enviar spam a través de formularios: si antes el blanco de los spammers eran los buzones empresariales “vinculados” a los formularios, ahora los estafadores los están utilizando activamente para enviar spam a terceras personas.

Esto se debe a que algunas empresas no prestan la debida atención a la seguridad del sitio y, por lo tanto, los atacantes tienen la oportunidad de usar scripts para pasar pruebas CAPTCHA simples y registrar a usuarios en masa utilizando los formularios de comentarios. Además, en los campos como “nombre de usuario”, pueden usar cualquier texto o enlace (un error más). Como resultado, a la víctima cuyo buzón fue utilizado se le envía una carta de confirmación de registro (semejante a la de un remitente legítimo), pero que contiene un mensaje de los estafadores. La empresa en sí no recibe ningún mensaje.

La ola de este tipo de spam comenzó hace varios años. Recientemente, sin embargo, este método de entrega se ha vuelto cada vez más popular y en el tercer trimestre, el servicio de entrega de mensajes publicitarios a través de formularios de comentarios comenzó a anunciarse insistentemente en los envíos de spam.

Ataques al correo electrónico corporativo

En el último trimestre, observamos una campaña de spam a gran escala, en la que los estafadores enviaban correos electrónicos bajo la apariencia de notificaciones de nuevos mensajes de voz. Para escuchar estos mensajes, se inducía al destinatario a seguir el enlace que conduce a un sitio idéntico a la página de autorización de uno de los conocidos servicios de Microsoft. Puede tratarse de una página para iniciar sesión en el cliente de correo de Outlook o directamente en una cuenta de Microsoft.

Este ataque está dirigido específicamente a los usuarios de correo corporativo, ya que una serie de productos comerciales de software permiten intercambiar mensajes de voz e informar por correo electrónico al destinatario cuando llegan nuevos mensajes.

Cabe señalar que en los últimos tiempos ha aumentado considerablemente el número de ataques de spam contra el sector empresarial. Ahora, los atacantes buscan acceder al correo de los empleados.

Otro truco frecuente es informar sobre los correos electrónicos entrantes retenidos en la cola de espera. Para recibir estos mensajes, que supuestamente no se han podido enviar, la víctima debe seguir el enlace e introducir los datos de la cuenta corporativa en el formulario ubicado en una página de autenticación falsificada en manos de los estafadores. El último trimestre, nuestros productos bloquearon muchas campañas de spam a gran escala disfrazadas de tales notificaciones.

Estadísticas: spam

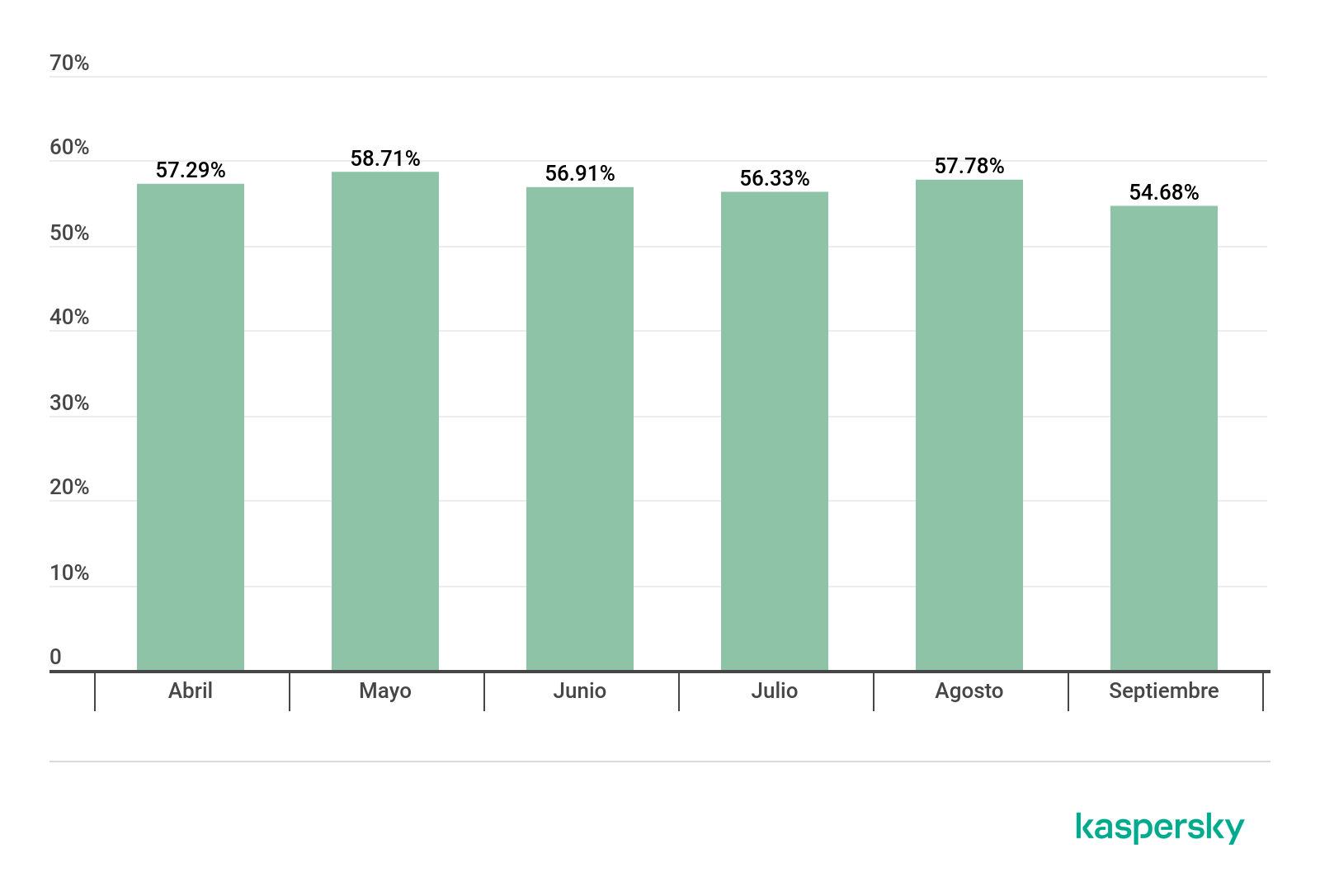

Porcentaje de spam en el tráfico de correo

Porcentaje de spam en el tráfico de correo electrónico, segundo y tercer trimestre de 2019 (descargar)

En el tercer trimestre de 2019, la mayor parte del spam se registró en agosto: 57,78%. El porcentaje promedio de spam en el tráfico mundial de correo fue del 56,26%, un 1,38% menos que en el informe del trimestre anterior.

Países fuente del spam

Países fuente del spam en el mundo, tercer trimestre de 2019 (descargar)

Los cinco principales países de procedencia del spam no han cambiado desde el último trimestre, solo lo han hecho ligeramente algunos porcentajes. China ocupa el primer lugar (20,43%), seguida de Estados Unidos (13,37%) y Rusia (5,60%). En el cuarto lugar está Brasil (5,14%) y en el quinto, Francia (3,35%). Alemania ocupó el sexto lugar (2,95%), y por detrás, con una brecha de menos de 0,5 puntos porcentuales, se ubican India (2,65%), Turquía (2,42%), Singapur (2,24%) y Vietnam (2,15%).

Tamaño de los mensajes spam

Tamaño de los mensajes spam, segundo y tercer trimestre de 2019 (descargar)

Según los resultados del tercer trimestre de 2019, la proporción de mensajes muy pequeños (de hasta 2 Kbytes) en el correo no deseado disminuyó en 4,38 puntos porcentuales y fue del 82,93%. El porcentaje de mensajes de entre 5 y 10 KB aumentó ligeramente (en un 1,52 %) en comparación con el trimestre anterior, y fue del 3,79%.

La proporción de mensajes cuyo tamaño varía de 10 a 20 Kbytes aumentó en solo 0,26 puntos porcentuales y ascendió al 2,24%. En cuanto al número de mensajes de 20 a 50 Kbytes, su participación ha experimentado un cambio más pronunciado, al haber aumentado en 2,64 puntos porcentuales (hasta el 4,74%) en comparación con el período cubierto por el informe anterior.

Archivos adjuntos maliciosos: familias de malware

Número de reacciones del antivirus de correo, segundo y tercer trimestre de 2019 (descargar)

En total, en el tercer trimestre de 2019 nuestras soluciones de seguridad detectaron 48 089 352 archivos adjuntos de correo electrónico malicioso, casi cinco millones más que en el tercer trimestre. La mayor frecuencia ocurrió en julio: 17 millones de detecciones del antivirus de correo, mientras que agosto fue el mes más “tranquilo”, con dos millones de operaciones menos.

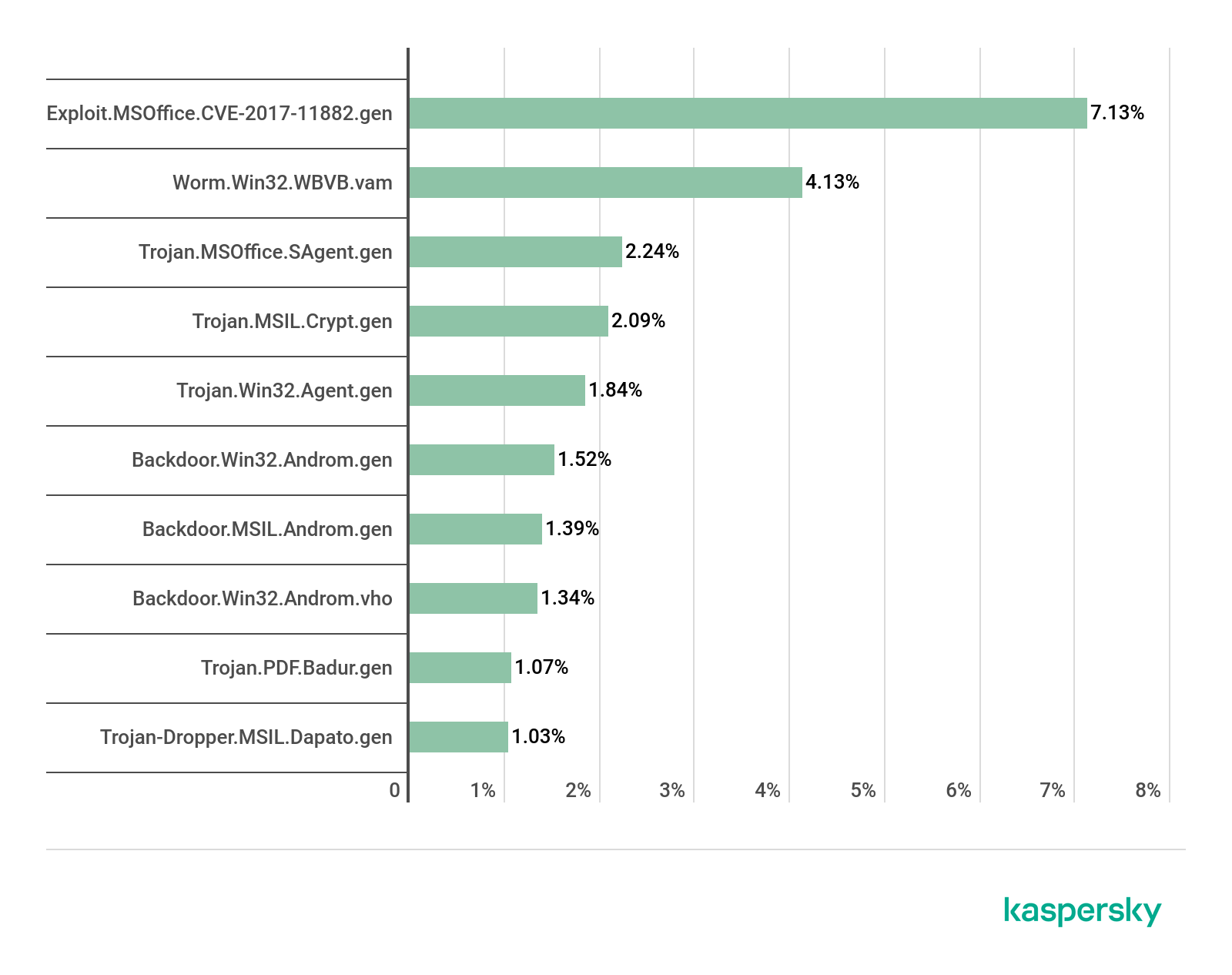

TOP 10 de familias maliciosas en el tráfico de correo, segundo trimestre de 2019 (descargar)

En el segundo trimestre, el malware para programas de Office, Exploit.MSOffice.CVE-2017-11882.gen (7,13%) resultó en el primer lugar del tráfico de correo electrónico; en el segundo, Worm.Win32.WBVB.vam (7,13%); y en el tercero, otro malware dirigido a usuarios de la suite ofimática de Microsoft, Trojan.MSOffice.SAgent.gen (2,24%).

TOP 10 de familias maliciosas, tercer trimestre de 2019 (descargar)

En cuanto a las familias de malware, el primer lugar lo ocupó la familia Backdoor.Win32.Androm (7,49%). En segundo lugar resultaron los objetos de la familia. Exploit.MSOffice.CVE-2017-11882.gen (7,20%), que son exploits para la suite ofimática de Microsoft. Y en el tercero, Worm.Win32.WBVB.vam (4,13%).

Países de destino de los envíos maliciosos

Distribución de reacciones del antivirus de correo según países, tercer trimestre de 2019 ( (descargar)

El primer lugar en el número de detecciones de antivirus de correo en el tercer trimestre de 2019 le sigue perteneciendo a Alemania. Su indicador aumentó en 0,31 puntos porcentuales y ascendió al 10,36%. Vietnam también se mantuvo entre los primeros tres, subiendo a la segunda posición (5,92%) y Brasil quedó en tercer lugar, una milésima por detrás.

Estadísticas: phishing

En el primer trimestre de 2018, el sistema Antiphishing neutralizó 105 220 094 intentos de remitir al usuario a páginas de phishing. El porcentaje de usuarios únicos atacados contituyó el 11,28% del número total de usuarios de productos de Kaspersky Lab en el mundo.

Geografía de los ataques

El país con la mayor proporción de usuarios atacados por phishers en el tercer trimestre de 2019 fue Venezuela (30,96%), que antes estaba en segundo lugar y que en el segundo trimestre sumó 5,29 puntos porcentuales.

Geografía de ataques de phishing, tercer trimestre de 2019 (descargar)

Grecia, tras perder 3,53 puntos porcentuales, resultó en el segundo lugar (22,67%). En el tercer lugar, tal como en el último trimestre, se mantuvo Brasil (19,70%).

| País | %* |

| Venezuela | 30,96 |

| Grecia | 22,67 |

| Brasil | 19,70 |

| Honduras | 17,58 |

| Guatemala | 16,80 |

| Panamá | 16,70 |

| Australia | 16,18 |

| Chile | 15,98 |

| Ecuador | 15,64 |

| Portugal | 15,61 |

* Porcentaje de usuarios en cuyos equipos reaccionó el sistema Antiphishing, del total de usuarios de productos de Kaspersky Lab en el país.

Organizaciones destinatarias de los ataques

La estadística de las categorías de las organizaciones atacadas por los phishers se basa en las detecciones de nuestro antiphishing en los equipos de los usuarios. Este componente detecta todas las páginas con contenidos phishing a las que los usuarios tratan de llegar al pulsar enlaces contenidos en el mensaje o en Internet. Carece de importancia la forma en que se lo haga: ya sea como resultado de pulsar un enlace en un mensaje phishing, en un mensaje de una red social o debido a las acciones de un programa malicioso. Cuando el sistema de defensa reacciona, el usuario recibe una advertencia sobre la posible amenaza.

Por primera vez este año, la proporción de ataques contra organizaciones de la categoría Portales globales de Internet (23,81%) superó la proporción de ataques contra organizaciones de crédito (22,46%). Las redes sociales, cuya participación aumentó en 11,40 puntos porcentuales y ascendió al 20,48%, ocuparon el tercer puesto.

Distribución por categorías de las organizaciones cuyos usuarios fueron atacados por los phishers, tercer trimestre de 2019 (descargar)

Además, abandonó el TOP 10 la categoría que abarca las organizaciones gubernamentales e instituciones impositivas. Su lugar lo ocupó la categoría Servicios financieros (que agrupa a las empresas que prestan servicios financieros, pero sin incluir las categorías Bancos y Sistemas de pago), que proporcionan seguros, leasing, corretaje y otros servicios.

Conclusiones

La cuota promedio de spam en el tráfico mundial de correo (56,26%) este trimestre disminuyó en 1,38 puntos porcentuales en comparación con el período abarcado por el informe anterior, y el número de intentos de conducir a páginas de phishing disminuyó en 25 millones en comparación con el segundo trimestre de 2019, superando levemente los 105 millones.

Este trimestre, China, con una participación del 20,43%, ocupó el primer lugar en la lista de fuentes de spam. Nuestras soluciones de seguridad bloquearon 48 089 352 archivos adjuntos de correo electrónico malicioso, y Backdoor.Win32 se convirtió en la familia de malware de correo electrónico más popular. La participación de Androm en el tráfico de correo fue del 7,49%.

Spam y phishing en el tercer trimestre de 2019