Particularidades del trimestre

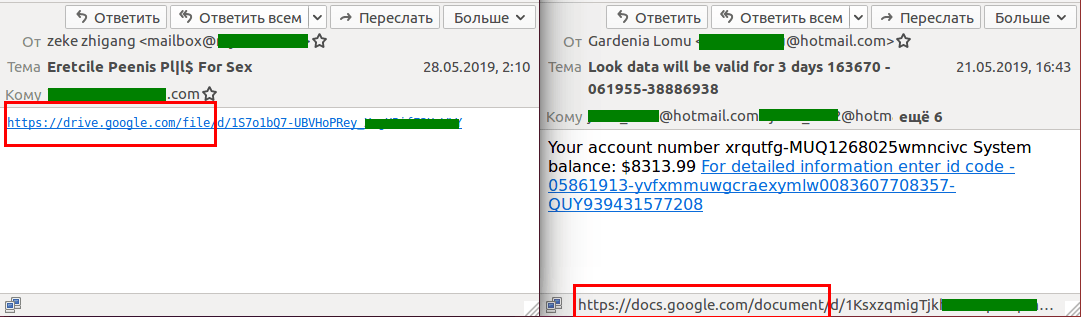

Spam a través de los servicios de Google

Los estafadores usaron activamente los sistemas de almacenamiento en la nube, como Google Drive y Google Storage, para ocultar sus contenidos ilegales. El cálculo fue simple: un enlace con un dominio legítimo genera confianza en el usuario y pasa los filtros de spam con mayor facilidad. Dichos enlaces suelen conducir a archivos de texto, tablas, presentaciones y otros documentos que contienen texto y un enlace a un producto anunciado o una página de phishing.

El trimestre pasado, los ciberdelincuentes también hicieron amplio uso de las funciones de Google Calendar, enviando invitaciones a reuniones inexistentes o agregando enlaces de phishing a los campos rellenados por el organizador.

A través de Google Photos, los estafadores compartieron fotos acompañadas de información sobre una transferencia de dinero y una dirección postal para ponerse en contacto. El esquema es tradicional: antes de recibir el dinero prometido, es necesario pagar una comisión (o equivalente), tras lo cual los atacantes dejan de contestar a la correspondencia.

La herramienta para crear formularios y encuestas, “Formularios de Google”, también la utilizaron con frecuencia los atacantes para recopilar datos personales de los usuarios y enviar ofertas comerciales no solicitadas.

El ransomware extorsionador de bitcoins ahora tiene en su mira a empresas

Hasta hace poco, la principal forma de chantajear que tenían los estafadores ansiosos por obtener criptomonedas era la “pornoextorsión”. Sin embargo, su atención se fue desplazando gradualmente desde los usuarios privados hacia las organizaciones, y las empresas comenzaron a recibir amenazas que socavaban la reputación de su sitio web.

La esencia del esquema es simple: se envía una solicitud de transferencia de 0,3 a 0,5 bitcoins (unos 4200 dólares) a las direcciones públicas de la empresa (o mediante el formulario de comentarios). En caso de rechazo, los atacantes amenazan con enviar cartas amenazantes supuestamente firmadas por la víctima a través de los formularios de contacto de 13 millones de sitios, así como enviar spam agresivo en nombre de su empresa a 9 millones de direcciones postales. Después de eso, según ellos, el proyecto Spamhaus identifica el sitio de la víctima como spam y lo bloquea para siempre.

Eventos deportivos mundiales

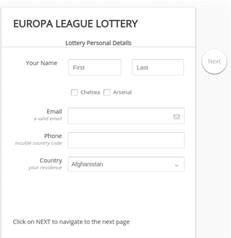

Los grandes eventos deportivos atraen no solo a millones de fanáticos, sino también a estafadores que lucran con ellos. Así, en el segundo trimestre, detectamos un boletín dedicado a la final de la Liga Europea de Fútbol en Bakú. Se le pedía al destinatario que adivinara el ganador del partido para tener la oportunidad de ganar hasta 200 000 libras esterlinas.

Para hacerlo, tenía que ir a un sitio que se indicaba en el enlace del mensaje, poner sus datos personales, elegir un partido y predecir el equipo ganador. De esta forma, los estafadores recopilan información sobre los usuarios, que luego pueden utilizar para lanzar ataques de fraude y correos no deseados. Este esquema se puede complementar con lo siguiente: después de un tiempo, la víctima recibe una notificación de que su predicción fue correcta y que el usuario puede retirar su premio, pero antes tiene que pagar una pequeña comisión.

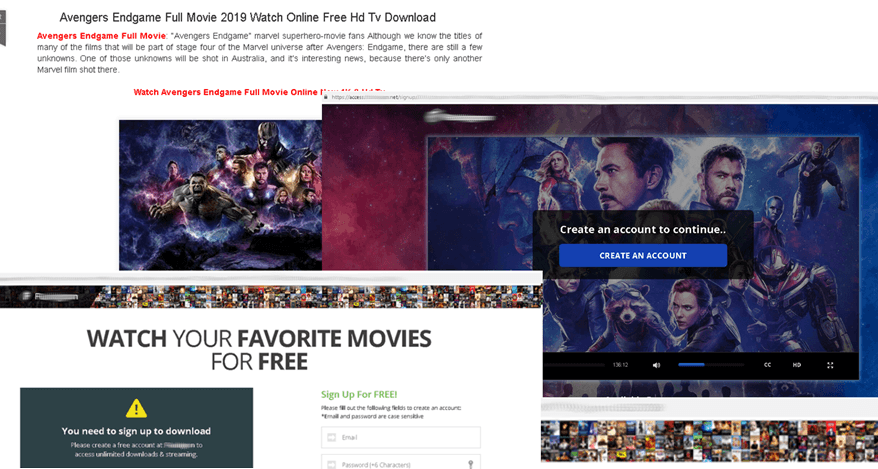

Pero los estafadores no se limitaron a los fanáticos del fútbol. El segundo trimestre tuvieron lugar prestigiosos torneos de hockey y golf, y los estafadores proponían a los usuarios ver transmisiones en línea de las finales de la Copa Stanley o del US Open:

Una especie de “transmisión” empezaba, pero casi de inmediato la cubría una ventana que exigía crear una cuenta:

Al hacer clic en el botón “Crear mi cuenta”, se abría una página donde se le solicitaba especificar una dirección de correo electrónico y crear una contraseña:

Sin embargo, después de completar todos los campos y hacer clic en el botón “Continuar”, exigían a la víctima verificar la cuenta y agregar más información personal, como los datos de su tarjeta bancaria.

Los estafadores afirmaban que no se cobraría ningún cargo de la tarjeta y que los datos de pago eran necesarios para la verificación: el usuario supuestamente tenía que estar en un país donde el sitio web tenía licencia para distribuir dicho contenido. Pero incluso si decidía pasar esta “prueba”, por supuesto, no se mostraba ningún juego de la final. Pero sus datos e información de pago ya estaban en manos de los estafadores.

Estrenos mundiales de cine y televisión

Como ya lo hemos reiterado en nuestros informes, los estafadores hacen un seguimiento constante de los eventos mundiales y adaptan sus esquemas a ellos. Encontramos un fraude similar al anterior, pero dirigido a los fanáticos del universo cinematográfico de Marvel en vísperas del lanzamiento de la última serie de Los Vengadores:

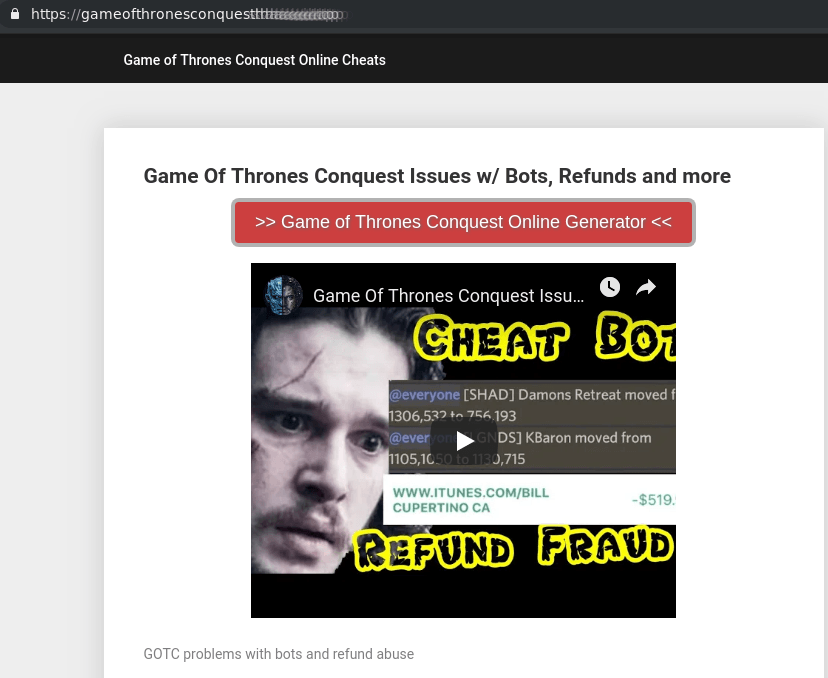

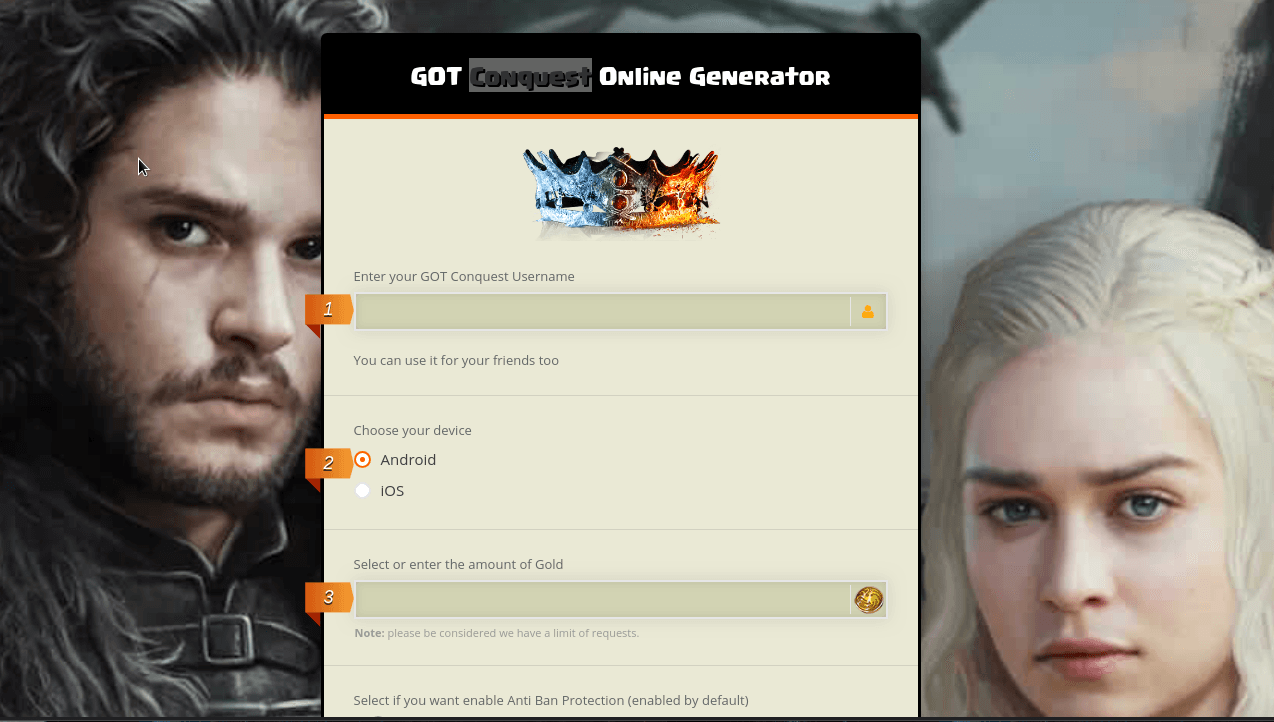

Pero no solo “Los Vengadores” se destacaron en el segundo trimestre: al mismo tiempo, se lanzó el esperado estreno de la última temporada de Juegos de tronos y, según nuestras estadísticas, la primera semana después del estreno, la cantidad de recursos fraudulentos que mencionaron esta serie aumentó 4 veces en comparación con el mes anterior al estreno. Uno de los esquemas fraudulentos más comunes fue la generación de códigos para el juego Game Of Thrones Conquest.

Para obtener el código, el usuario debía completar el formulario e indicar la cantidad de monedas que le gustaría recibir en el juego.

Después de completar todos los campos, el sistema comienza a “generar el código”. Para mayor confiabilidad, en la pantalla aparecen avisos que informan sobre la conexión a los servidores, etc.

Pero todavía no se muestra el “código generado” al usuario; antes, debe confirmar que es un ser humano y no un robot. Para hacerlo, debe seguir el enlace propuesto y completar una tarea.

Aquí, se le pedirá que complete una encuesta, participe en la lotería, deje su teléfono y dirección postal, se suscriba a un boletín de SMS de pago, instale adware (que redirigirá todas sus búsquedas, recopilará información sobre sus actividades en Internet y se resistirá a ser eliminado), etc. El número y el tipo de tareas están determinados por una red de afiliados, a uno de cuyos sitios se remitirá al usuario. La red, a su vez, se selecciona en función del país de residencia de la víctima: debe estar en el mismo idioma de la región y cumplir las leyes de publicidad locales.

El resultado final de la ejecución de las tareas es desagradable, pero natural: se induce a la víctima a visitar varios sitios de la red de afiliados hasta que se canse de rellenar cuestionarios y jugar loterías, o bien le dan como recompensa un conjunto aleatorio de símbolos que no tiene nada que ver con los códigos verdaderos y que solo tiene un formato similar.

Deducciones fiscales

En muchos países, el segundo trimestre del año es la fecha límite para presentar declaraciones de impuestos y solicitudes de deducciones fiscales. Y los estafadores lo aprovechan, confiando en el descuido de los usuarios y su miedo a no cumplir con los plazos. En los correos electrónicos de phishing que envían, informan que el usuario tiene derecho a un reembolso de impuestos (en una cantidad suficiente para interesar a la víctima). El motivo de la devolución puede ser no solo el procedimiento estándar establecido por la ley, sino también un error en el sistema.

Algunos boletines usan una técnica bien conocida: darle al usuario un tiempo limitado para completar una acción. Por ejemplo, según un falso mensaje del HMRC (Rentas y aduanas de su Majestad), el usuario debe completar el formulario de inmediato, y según otro del CRA (Servicio de Ingresos de Canadá), debe hacerlo durante el día, porque de lo contrario, no será posible el reembolso de impuestos.

Las páginas de suplantación de identidad (phishing), cuyos enlaces se envían por carta, tienen como objetivo robar varios tipos de información personal: contraseñas de cuentas personales, respuestas a preguntas secretas, nombres de familiares inmediatos, fechas de nacimiento, información completa sobre tarjetas bancarias, incluido un código CVV y mucho más. En algunos ejemplos, al hacer clic en el enlace, debe seguir una cadena de acciones: ingresar su información básica (nombre y número de seguro social), luego ingresar datos más detallados y especificar los datos de la tarjeta bancaria en el paso final.

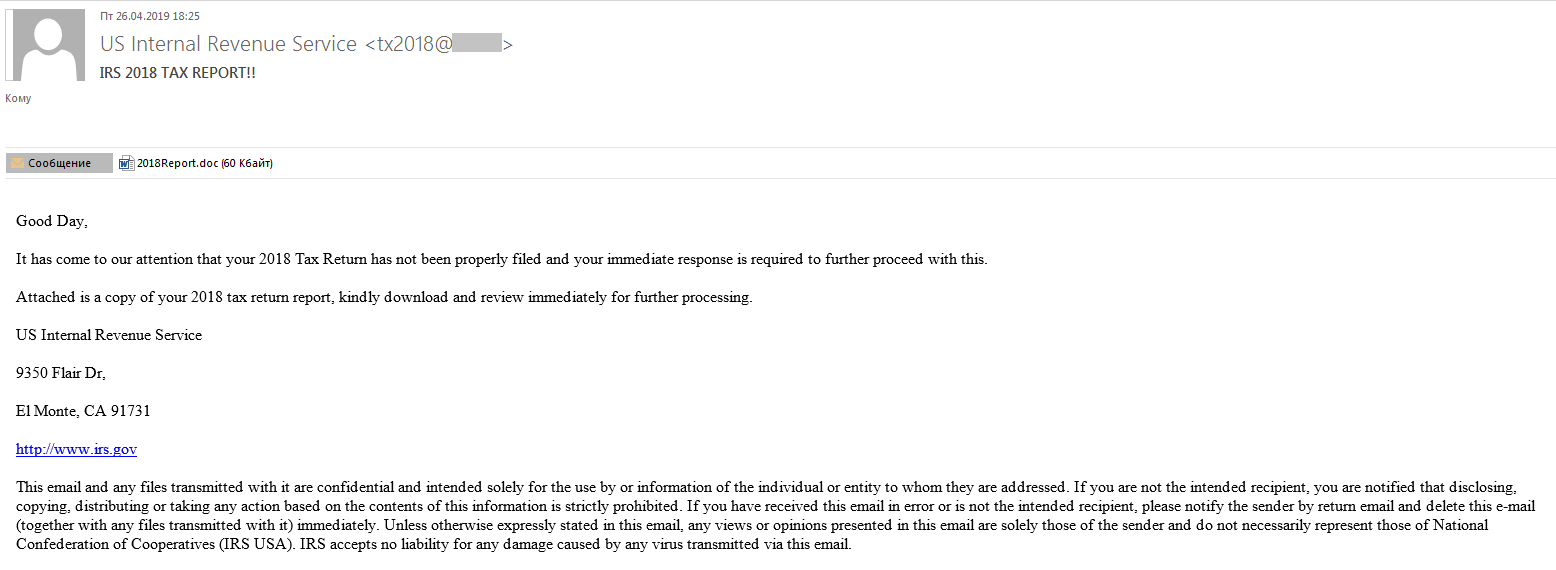

Además de los enlaces de phishing, los estafadores también enviaron archivos adjuntos maliciosos e intentaron convencer a los usuarios de que los abrieran, argumentando que el formulario de devolución estaba mal rellenado y que era urgente corregirlo. El archivo malicioso estaba camuflado como una copia del formulario de devolución y se detectaba como Trojan-Downloader.MSOffice.SLoad.gen. Si el usuario daba permiso para ejecutar la macro, se descargaba e iniciaba otro archivo ejecutable malicioso.

Adjunto de otro envío masivo detectado como Trojan.Win32.Agentb.jofi. Esta es una puerta trasera multifuncional que proporciona acceso remoto a una máquina infectada. Permite monitorear las pulsaciones del teclado, roba contraseñas de los navegadores y de la cuenta de Windows, graba video con la cámara web de la computadora y ejecuta los comandos recibidos desde el servidor de administración.

Phishing turístico

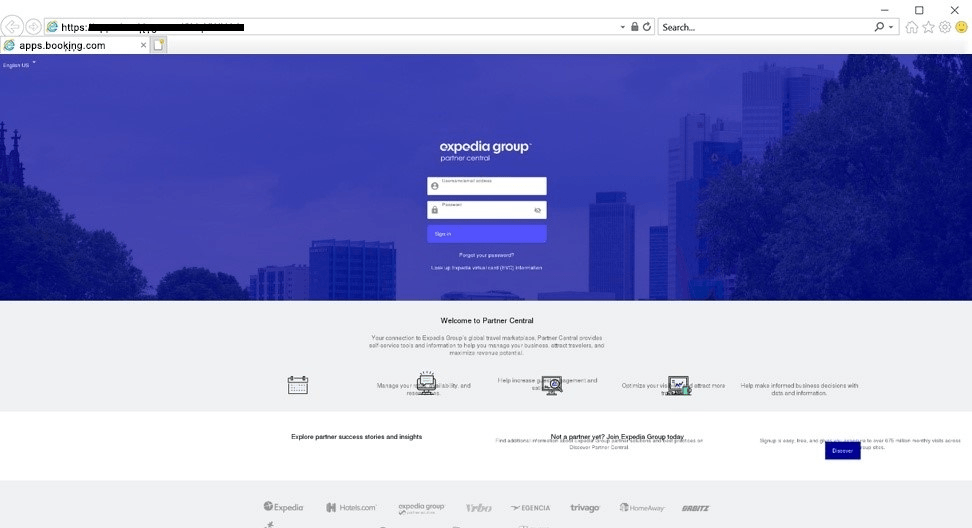

En las vísperas de las vacaciones de verano, registramos un aumento en el número de correos de phishing dirigidos a los viajeros. Aquí todo valía: cartas en nombre de Airbnb con ofertas de vivienda a precios extremadamente competitivos, recursos de phishing que imitan a Booking.com, sitios falsos de viajes, etc.

Los atacantes también se enfocaron en las aerolíneas, tanto las grandes compañías internacionales como las pequeñas empresas locales. Por ejemplo, este es uno de los correos detectados que informa a los clientes sobre supuestos problemas con la cuenta: se intimidaba al destinatario por haber “excedido el límite” y se le exigía confirmar los datos de su cuenta en el lapso de 24 horas.

Los que picaron el anzuelo e hicieron clic en el enlace fueron redirigidos a un sitio falso, donde se les pedía completar los campos de un formulario de autorización. Estos datos, por supuesto, caían en manos de los atacantes.

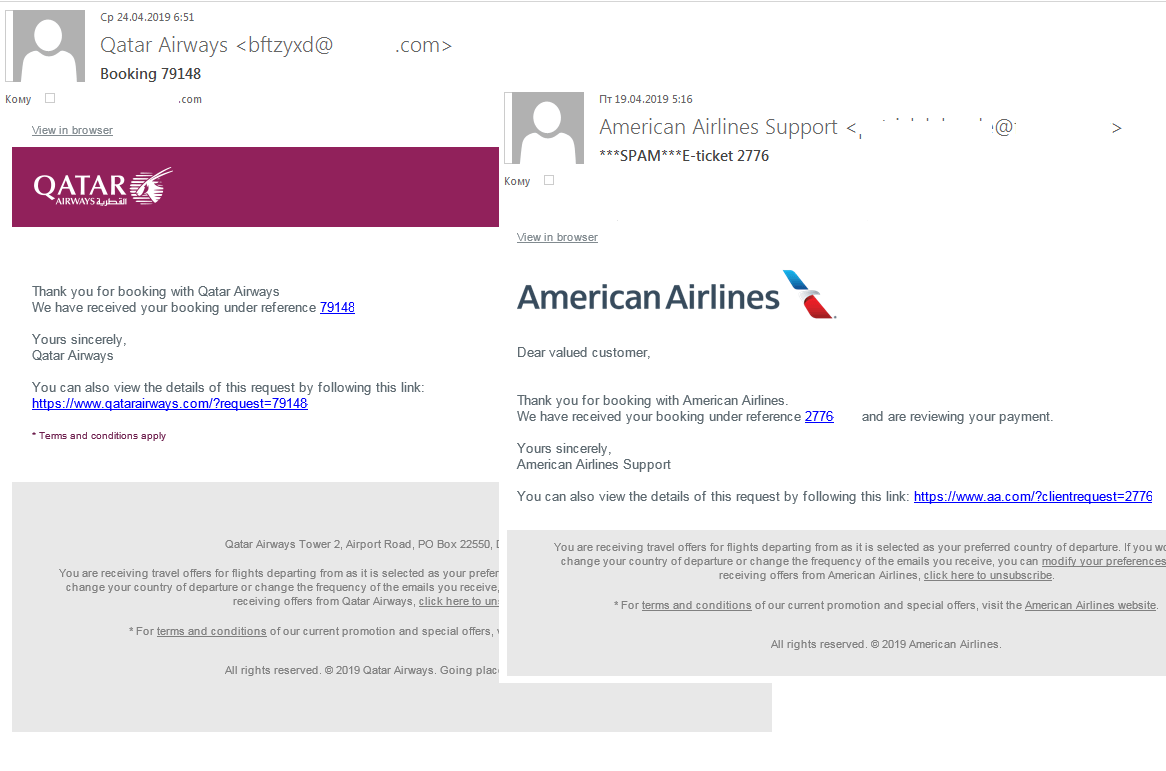

Las cartas de otra lista de correo parecían notificaciones oficiales de confirmación de reserva de un boleto de avión. Los estafadores utilizaron el mismo enlace de phishing para los números de pedido y para ver la información de la solicitud. Sin embargo, en lugar de los datos prometidos, conducían al usuario a una página creada con el objetivo específico de robar su información personal.

Correos electrónicos de phishing en nombre de servicios de correo electrónico

La gran mayoría de los correos electrónicos fraudulentos destinados a robar datos de inicio de sesión y contraseñas de los servicios de correo electrónico imitan los mensajes de los propios servicios de correo electrónico. Los estafadores intentan que esas cartas sean lo más convincentes posible: la dirección del remitente es similar a la real, se utilizan los logotipos correctos en la carta, hay enlaces a recursos oficiales y firmas.

Los estafadores también se esfuerzan para que el texto de las cartas sea convincente. Por lo general, al principio se informa algún tipo de problema relacionado con la cuenta de la víctima. Le sigue una indicación de lo que debe hacerse después de seguir el enlace o abrir el archivo adjunto. Además, para intimidar al destinatario, se menciona qué puede sucederle a la cuenta (eliminación, suspensión) en caso de que no se realicen las acciones indicadas en el texto y se ponen plazos específicos.

También hay ejemplos atípicos: una carta se puede disfrazar de correspondencia comercial (en el adjunto de tales cartas se suelen enviar adjuntos maliciosos) y su texto puede no mencionar las cuentas de correo electrónico. Al hacer clic en el enlace de dicho mensaje, el usuario es dirigido a una página donde se le pedirá que ingrese datos de su cuenta de correo electrónico para ver un documento (por supuesto, inexistente).

Estadísticas: spam

Porcentaje de spam en el tráfico de correo

Proporción de spam en el tráfico global de correo, primer trimestre de 2019, segundo trimestre de 2019 (descargar)

En el segundo trimestre de 2019, la mayor parte del spam se registró en mayo: 58,71%. El porcentaje promedio de spam en el tráfico de correo global fue del 57,64%, que equivale a 1,67 puntos porcentuales más que en el trimestre anterior.

Países fuente del spam

Países fuente de spam, segundo trimestre de 2019 (descargar)

Los primeros puestos en la lista de países fuente de spam no cambiaron: en primer lugar, China (23,72%), el segundo lugar lo ocupó EE. UU. (13,89%), el tercer lugar le correspondió a Rusia (4,83%) y Brasil ocupó el cuarto lugar (4,62%), y solo la quinta posición es diferente a la del último trimestre: esta vez, Francia (3,11%) desplazó a Alemania.

Tamaño de los mensajes spam

Tamaños de los mensajes de spam, primer y segundo trimestre de 2019 (descargar)

Según los resultados del segundo trimestre, la proporción de mensajes muy pequeños (de menos de 2 KB) en el correo no deseado, en comparación con el primer trimestre de 2019, aumentó en 13,33 puntos porcentuales y ascendió al 87,31%. Pero la proporción de mensajes de 5 a 10 KB disminuyó en 4,52 puntos porcentuales, hasta el 2,27%. Los mensajes de 10 a 20 KB esta vez también fueron menos que el resto: su participación fue del 1,98%, es decir, 3,13 puntos porcentuales menos que en el último trimestre. La proporción de mensajes de 20 a 50 KB fue del 2,10% frente al 3% en el período cubierto por el informe anterior.

Archivos adjuntos maliciosos: familias de malware

Número de detecciones del antivirus de correo, primer y segundo trimestre de 2019 (descargar)

En total, en el segundo trimestre de 2019, nuestras soluciones de protección detectaron 43 907 840 archivos adjuntos de correo electrónico malicioso. Mayo fue el mes más intenso del trimestre: casi 16 millones de detecciones del antivirus de correo electrónico, mientras que abril fue el más tranquilo (dos millones menos).

TOP 10 de familias maliciosas en el tráfico de correo, segundo trimestre de 2019 (descargar)

En el segundo trimestre, el malware Exploit.MSOffice.CVE-2017-11882.gen (7,53%) ocupó el primer lugar en términos de prevalencia en el tráfico de correo. En el segundo lugar está el gusano Worm.Win32.WBVB.vam (4,24%); en el tercero, Trojan.MSOffice.SAgent.gen (2,32%).

TOP 10 de familias maliciosas en el tráfico de correo, segundo trimestre de 2019 (descargar)

Si observamos las familias de malware, veremos una imagen ligeramente diferente: en el primer lugar está la familia de bots Andromeda (8,00%), cuyos representantes en el malware TOP 10 ocuparon solo el cuarto y el sexto lugar. Un poco más abajo están los exploits para las aplicaciones de Microsoft Office: la familia Exploit.MSOffice.CVE-2017-11882 (7,64%). En el tercer lugar está la familia de gusanos escritos en Visual Basic Worm.Win32.WBVB (4,74%).

Países blanco de envíos maliciosos

Países blanco de envíos de correos maliciosos, segundo trimestre de 2019 (descargar)

Alemania continúa ocupando el primer lugar por número de detecciones del antivirus de correo. Este trimestre, el indicador del país fue del 10,05%. Rusia ocupó el segundo lugar (6,16%), desplazando a Vietnam (5,98%) al tercero.

Estadísticas: phishing

En el segundo trimestre de 2019, el sistema Antiphishing impidió 129.933.555 intentos de conducir a usuarios a páginas fraudulentas. La proporción de usuarios únicos atacados ascendió al 12,34% del número total de usuarios de productos de Kaspersky en el mundo.

Geografía de los ataques

El país con la mayor proporción de usuarios atacados por phishers en el segundo trimestre de 2019 fue Grecia (26,20%), que ocupaba el sexto lugar en el trimestre anterior y desde entonces ha aumentado 10,34 puntos porcentuales.

Geografía de los ataques de phishing, segundo trimestre de 2019 (descargar)

A Grecia le sigue Venezuela (25,67%), que subió del quinto al segundo lugar y aumentó en 8,95 puntos porcentuales. Brasil quedó en tercer lugar (20,86%) después de caer desde el primero, aunque perdió menos de 1 punto porcentual. Le sigue Australia, que ya no está entre los primeros tres (17,73%), mientras que Portugal se ubica en el quinto puesto (17,47%).

| País | %* |

| Grecia | 26,20% |

| Venezuela | 25,67% |

| Brasil | 20,86% |

| Australia | 17,73% |

| Portugal | 17,47% |

| España | 15,85% |

| Argelia | 15,51% |

| Chile | 15,47% |

| Francia | 14,81% |

* Porcentaje de usuarios en cuyos equipos reaccionó el sistema Antiphishing, del total de usuarios de productos de Kaspersky en el país

Organizaciones blanco de los ataques

La estadística de las categorías de las organizaciones atacadas por los phishers se basa en las detecciones de nuestro antiphishing en los equipos de los usuarios. Este componente detecta todas las páginas con contenidos phishing a las que los usuarios tratan de llegar al pulsar enlaces contenidos en el mensaje o en Internet. Carece de importancia de qué forma se haga el paso: al pulsar un enlace en un mensaje phishing, en un mensaje de una red social o debido a las acciones de un programa malicioso. Cuando el sistema de defensa reacciona, el usuario recibe una advertencia sobre la posible amenaza.

En este trimestre, las instituciones de crédito siguen siendo las primeras por el número de ataques: la proporción de ataques a bancos ascendió a 30,68%, que es casi 5 puntos porcentuales más que el trimestre anterior.

Distribución de organizaciones cuyos usuarios fueron atacados por phishers, por categoría, segundo trimestre de 2019 (descargar)

Los “Sistemas de pago” ocuparon el segundo lugar (20,12%), y los “Portales globales de Internet” esta vez ocuparon el tercer lugar (18,02%).

Conclusiones

En el segundo trimestre de 2019, la proporción promedio de spam en el tráfico de correo global disminuyó en 1,67 p.p. y fue del 57,64%, y el sistema Antiphishing evitó casi 130 millones de visitas a páginas de phishing, 18 millones más que en el período cubierto por el informe anterior.

El primer lugar en la lista de países fuentes de spam lo ocupó China con una participación del 23,72%. El primer lugar por la cantidad de detecciones del antivirus del correo es de Alemania, con el 10,05%. En total, en el segundo trimestre de 2019, nuestras soluciones de protección detectaron 43.907.840 archivos adjuntos maliciosos de correo electrónico. El primer lugar en el tráfico de correo electrónico le corresponde al malware Exploit.MSOffice.CVE-2017-11882.gen con el 7,53%, y entre las familias maliciosas, la más común fue Backdoor.Win32.Androm con el 8%.

Los atacantes siguen buscando nuevas formas de enviar spam y optimizar las antiguas. En el segundo trimestre, utilizaron servicios populares de Google para enviar spam. Al mismo tiempo, los chantajistas prueban nuevos métodos: además de enviar amenazas a los usuarios individuales, intentan chantajear a las empresas, amenazando con enviar correos no deseados en su nombre.

Por lo demás, como antes, los estafadores reaccionan a los temas de actualidad actual y adaptan con celeridad sus esquemas para aprovechar los eventos de alto perfil.

El spam y el phishing en el segundo trimestre de 2019