Cifras del año

- La proporción de spam en el tráfico de correo ascendió al 56,51%, 4,03 puntos porcentuales más que en 2018.

- La mayor parte del spam de este año provino de China: el 21,26%.

- El 78,44% de los correos electrónicos no deseados tenían menos de 2 Kb.

- Con mayor frecuencia, se detectó spam malicioso con el veredicto Exploit.MSOffice.CVE-2017-11882.

- Se registraron 467 188 119 detecciones del sistema Antiphishing.

- El 15,17% de usuarios únicos fue afectado por el phishing.

Tendencias del año

Cuidado, hay novedades

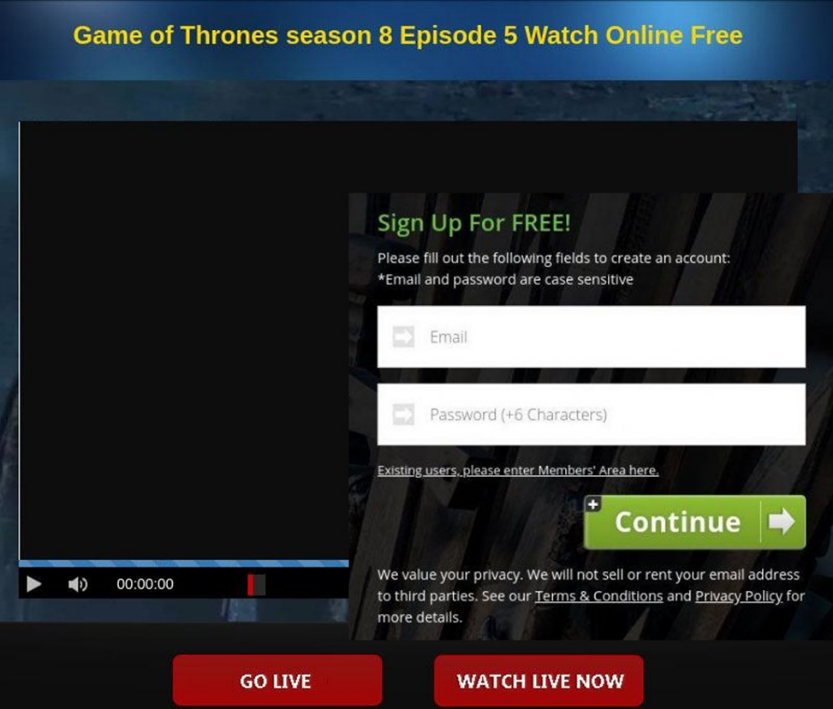

En 2019, para obtener acceso a las finanzas o los datos personales de los usuarios, los atacantes utilizaron eventos deportivos y cinematográficos de alto perfil de manera más activa que lo habitual: los estrenos de programas de televisión, películas y transmisiones deportivas sirvieron como anzuelo para aquellos que querían ahorrar dinero y ver videos en recursos “no oficiales”.

Mediante la consulta “Ver gratis en línea la última serie de Avengers (la última temporada del Juego de Tronos, transmisión de las finales de la Copa Stanley, USOpen, etc.)” en los resultados de búsqueda, el usuario puede ver enlaces a sitios que ofrecen lo deseado. Al visitar estos sitios, la transmisión efectivamente comenzaba, pero solo para detenerse después de un par de minutos. Para continuar viéndola, había que crear una cuenta (de forma gratuita, solo era necesario especificar una dirección de correo electrónico y crear una contraseña). Sin embargo, al hacer clic en el botón “Continuar”, el sitio pedía confirmación adicional.

Le pedía al usuario ingresar la información de su tarjeta bancaria, incluido el código de seguridad de tres dígitos (CVV) del reverso. Los administradores del sitio garantizaban que no se debitarían fondos de la tarjeta especificada. Supuestamente, estos datos eran necesarios solo para confirmar que el usuario se encuentra en la región donde el recurso web tiene licencia para distribuir contenido. Sin embargo, la víctima no recibía la continuación deseada de la transmisión, porque los estafadores ya habían alcanzado su objetivo: apoderarse de los datos personales y la información de la tarjeta bancaria.

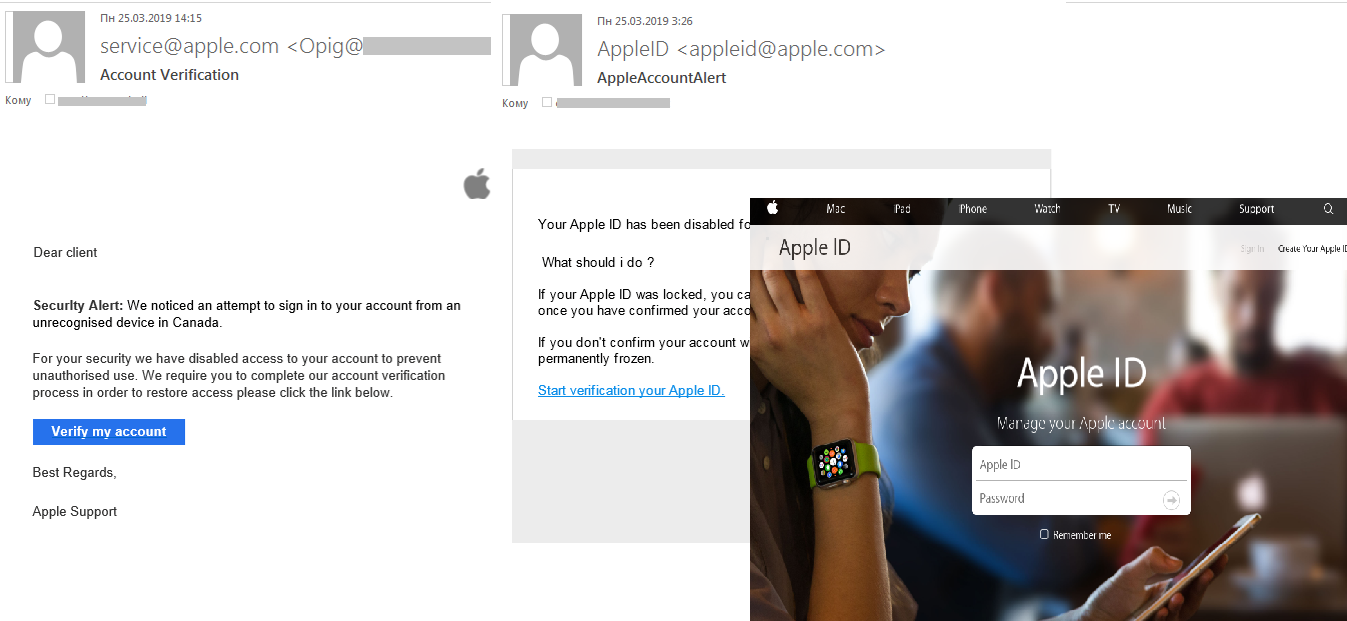

Los nuevos dispositivos también se están convirtiendo en el anzuelo que los estafadores usan para atraer víctimas. Los cibercriminales crearon páginas falsas idénticas a las páginas de los servicios oficiales de Apple. El número de sitios falsos aumentó sobre todo después de la presentación de los nuevos productos de la compañía. Y mientras Apple se preparaba para lanzar sus nuevos dispositivos, los estafadores ya estaban ofreciendo “comprarlos” para los más impacientes. Para hacerlo, tenían que seguir un enlace e ingresar las credenciales de AppleID, que es lo que los delincuentes querían robar.

El precio de la popularidad: los atacantes utilizan sitios web famosos para sus propios fines

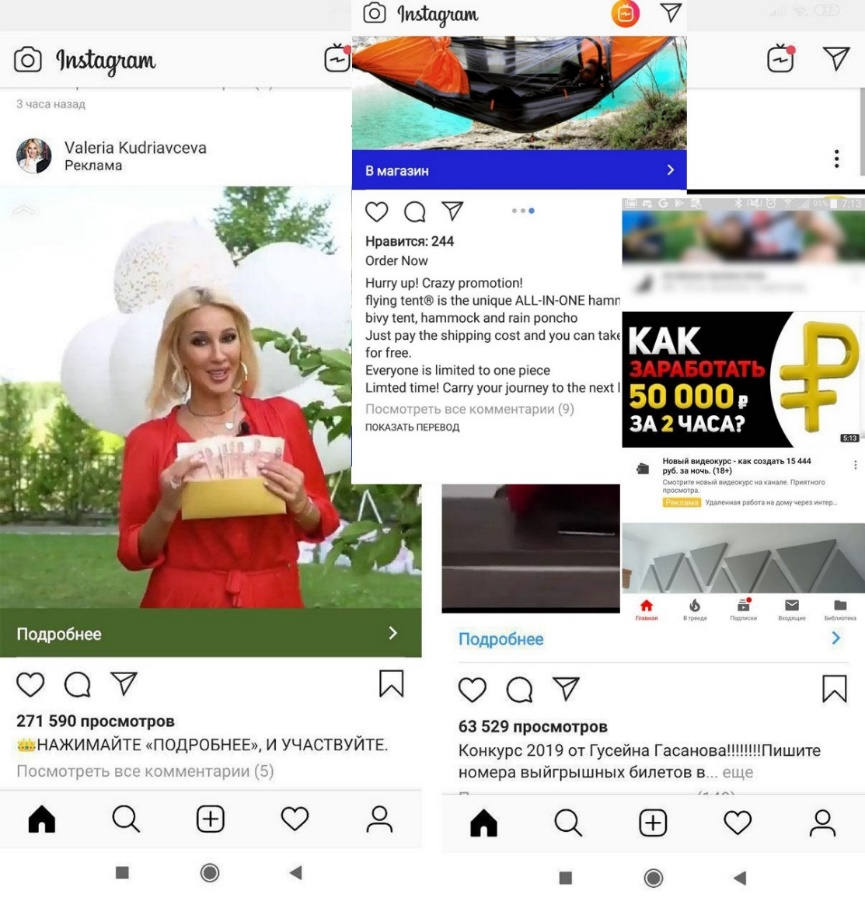

En 2019, los estafadores encontraron nuevas formas de utilizar los sitios web y las redes sociales populares para difundir spam y vender bienes y servicios inexistentes. Usaron mucho los comentarios en Youtube e Instagram para poner ofertas publicitarias y enlaces a páginas potencialmente peligrosas, crearon numerosas cuentas en redes sociales y comentaron publicaciones de bloggers populares.

Para darles credibilidad, ponían muchos comentarios falsos en las publicaciones, mientras que las publicaciones en sí podían ser sobre temas de actualidad. Después de hacer aumentar la popularidad de la cuenta, comenzaban a publicar mensajes sobre promociones. Por ejemplo, la venta de productos de marca a precios increíblemente bajos. Los que participaban en tales promociones recibían un análogo barato o simplemente se quedaban sin dinero.

Un esquema de promoción similar para promocionar videos sobre dinero rápido se utilizó en la web, solo que en este caso, los comentarios positivos de los clientes que habían logrado “volverse ricos” estaban respaldados por la promoción activa de los videos.

Otra forma de “trabajo” de los estafadores con Instagram son las cuentas falsas de estrellas del espectáculo. Las “celebridades” proponían responder a una encuesta para ganar una cantidad bastante grande de dinero, o simplemente participar en un sorteo. Naturalmente, todas las ofertas de premios, ganancias “confiables” y participación en encuestas se reducían a una sola cosa: la víctima tenía que pagar una pequeña comisión para participar en estos proyectos. Cuando el delincuente recibía el dinero, la cuenta simplemente desaparecía.

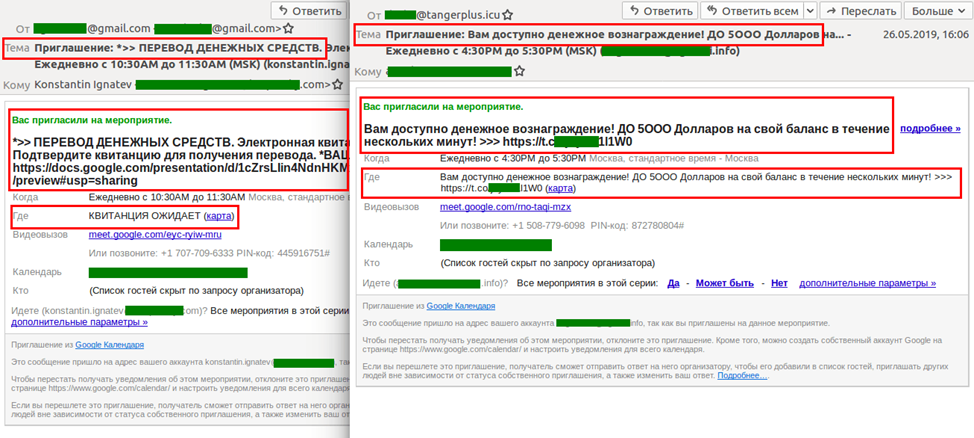

Además de distribuir enlaces a través de comentarios en las redes sociales, los estafadores adoptaron otro método de entrega, mediante los servicios de Google: una invitación a una reunión enviada a través de Google Calendar o una notificación de Google Photos de que alguien compartió una foto y venía con un comentario de los atacantes con enlaces a promociones, encuestas y sorteos falsos.

Utilizaban también otros servicios de Google: en correos electrónicos fraudulentos se enviaban en enlaces a archivos en Google Drive y Google Storage. Los filtros de spam no siempre pueden determinar si dichos enlaces son fraudulentos o no. Si un usuario intenta seguirlas, puede abrir un archivo con publicidad (por ejemplo, de productos farmacéuticos falsos), hacer clic en un enlace de phishing o en un formulario que recopila datos personales.

Vale decir que los representantes de todos los sitios web mencionados (así como muchos otros) trabajan sin descanso para proteger a los usuarios contra los estafadores, pero estos, a su vez, siempre están buscando nuevas brechas. Por lo tanto, la principal protección del usuario contra tales esquemas es tener precaución con los mensajes de remitentes desconocidos.

Transacciones maliciosas

En el primer trimestre, los usuarios del sistema de pago electrónico estadounidense Automated Clearing House (ACH) se convirtieron en víctimas de estafadores: registramos envíos de notificaciones falsas que mencionaban el sistema de pago, el estado de un pago, o afirmaban que el usuario tenía una deuda. Al hacer clic en el enlace de dicho mensaje o al intentar abrir el documento adjunto, el usuario se arriesgaba a infectar su equipo con malware.

¿Ha pedido un Bitcoin?

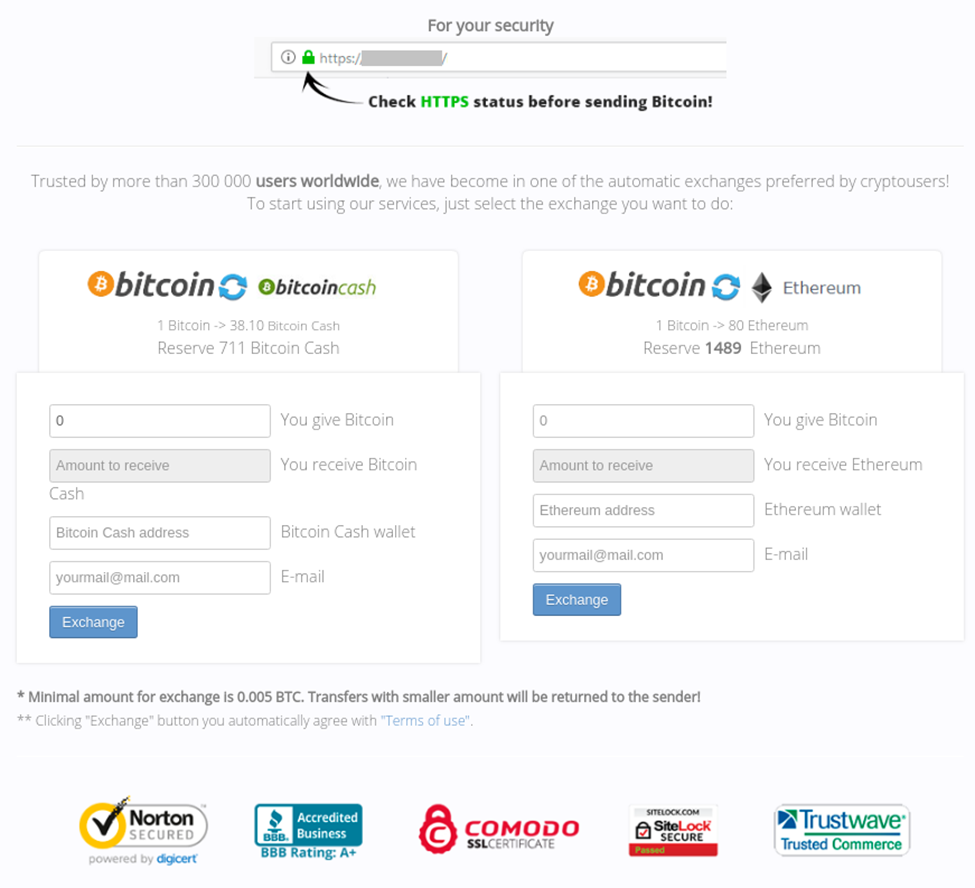

Como antes, las criptomonedas siguen interesando a los estafadores. Además de las falsificaciones habituales de conocidos sitios de intercambio de criptomonedas, los ciberdelincuentes comenzaron a crear sitios propios: tales recursos atraen con cursos lucrativos; sin embargo, al ir tras las ganancias, el usuario puede perder no solo sus datos personales, sino también su dinero.

Criptomonedas y chantaje

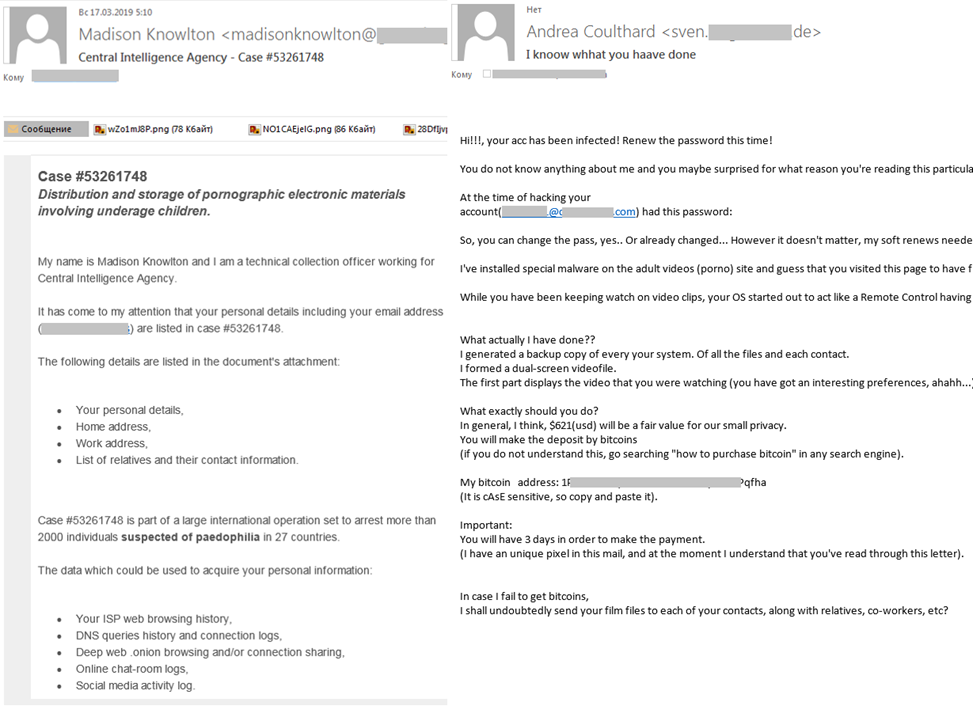

Si en 2018 los delincuentes usaron malware para intentar chantajear a los usuarios haciéndose pasar por hackers que tenían evidencias comprometedoras, en 2019 llegaban mensajes supuestamente enviados por un agente del FBI (cuyo nombre cambiaba en cada mensaje) y que tenía acceso a los expedientes de un supuesto proceso iniciado contra el destinatario. Este último, de acuerdo con los “datos del caso”, almacenaba y distribuía materiales pornográficos digitales que involucraban a menores de edad.

Más adelante notificaba que el caso era parte de una operación internacional para arrestar a más de 2000 sospechosos de pedofilia en 27 países del mundo. Sin embargo, el “agente” sabe que el destinatario es una persona adinerada que aprecia su reputación, y por 10 mil dólares en bitcoins, sus datos (toda la información mencionada en el mensaje para darle credibilidad es recopilada por los estafadores en las redes sociales y en los foros) se pueden cambiar o eliminar. El miedo a que se revelen datos personales, el miedo a perder su reputación y el alto cargo del autor de la carta, suelen obligar al usuario a pagar la cantidad que el extorsionador exige.

Las personas jurídicas se encontraron en situaciones aún más desesperadas, porque también recibieron cartas con amenazas similares. Es cierto que no se trataba de “extorsión porno”, sino de spam. Los chantajistas enviaban una carta a las direcciones públicas de la empresa o mediante el formulario de comentarios del sitio web, exigiendo transferir determinada suma en bitcoins. En caso de no hacerlo, los atacantes amenazaban con enviar millones de correos electrónicos no deseados en nombre de la empresa. Según las garantías de los ciberdelincuentes, después de un spam tan agresivo, el proyecto Spamhaus ciertamente reconocería el recurso como spam y lo bloquearía para siempre.

El sector corporativo en la mira

La nueva tendencia de crecimiento del número de ataques al sector corporativo no solo se refleja en los intentos de chantaje cibernético contra empresas. La reputación de muchas empresas se vio comprometida por correos spam organizados a través de un formulario de comentarios. Si antes los atacantes usaban estos formularios para atacar los buzones de correo de los empleados de la compañía, en 2019 sus métodos evolucionaron.

Entonces, los mensajes sobre el registro en el sitio web de la compañía llegaban a personas que ni siquiera habían oído hablar del recurso: aprovechando una brecha de seguridad en el sitio, los spammers usaban scripts para evadir los CAPTCHA y registraban masivamente a los usuarios usando formularios de comentarios. En el campo “Nombre de usuario”, los atacantes insertaban cualquier texto o enlace. Como resultado, a la víctima cuyo buzón había sido utilizado se le enviaba una carta de confirmación de registro (de un remitente legítimo), pero que contenía un mensaje de los estafadores. Al mismo tiempo, la propia empresa no sospechaba que se estaba haciendo envíos masivos en su nombre.

Los correos disfrazados de notificaciones automáticas de los servicios utilizados para crear listas de correo legítimas representaban una amenaza mucho más grave: los mensajes de los atacantes se disfrazaban cuidadosamente como notificaciones de nuevos mensajes de voz (algunos productos comerciales tienen funciones para intercambiar mensajes de voz) o como notificaciones de mensajes entrantes que se habían “atascado” en la cola de entrega. Para acceder a ellos, el empleado debía pasar por el proceso de autenticación y, naturalmente, los datos de la cuenta corporativa caían en manos de los delincuentes.

Los estafadores idearon nuevos métodos para obtener los datos confidenciales de los empleados de la empresa. Por ejemplo, el uso de mensajes sobre la necesidad urgente de confirmar los datos de la cuenta corporativa (o la exigencia de confirmar la información de pago) con un enlace a la página donde debe hacerlo. Si el usuario picaba el anzuelo, los datos de autenticación de su cuenta de trabajo caían en manos de los atacantes.

En otro ataque dirigido al sector corporativo se utilizó un esquema más complejo. Los atacantes escribían el mensaje de tal forma que la persona que lo leyese estuviera segura: la gerencia le recomendaba encarecidamente pasar una recertificación, y la bonificación por hacerlo sería un aumento significativo del salario.

La carta supuestamente provenía de recursos humanos y contenía instrucciones detalladas y un enlace al sitio con el formulario de certificación. Pero antes de rellenarlo, el destinatario tenía que ingresar sus datos (en la mayoría de los casos se enfatizó que tenía que especificar el correo corporativo). Al hacer clic en el botón Iniciar sesión o Evaluación, la dirección de correo electrónico, el nombre de usuario y la contraseña ingresadas se enviaban a los atacantes. De esta manera, los delincuentes obtenían acceso a la correspondencia comercial, datos personales y, con alta probabilidad, a información confidencial, que luego podría ser utilizada en chantajes o para venderla a competidores.

Un esquema más simple implicaba enviar correos electrónicos de phishing en nombre de grandes sitios web que la compañía había utilizado. Los más comunes eran falsificaciones de notificaciones de plataformas de reclutamiento de personal.

Estadísticas: spam

Porcentaje de spam en el tráfico de correo

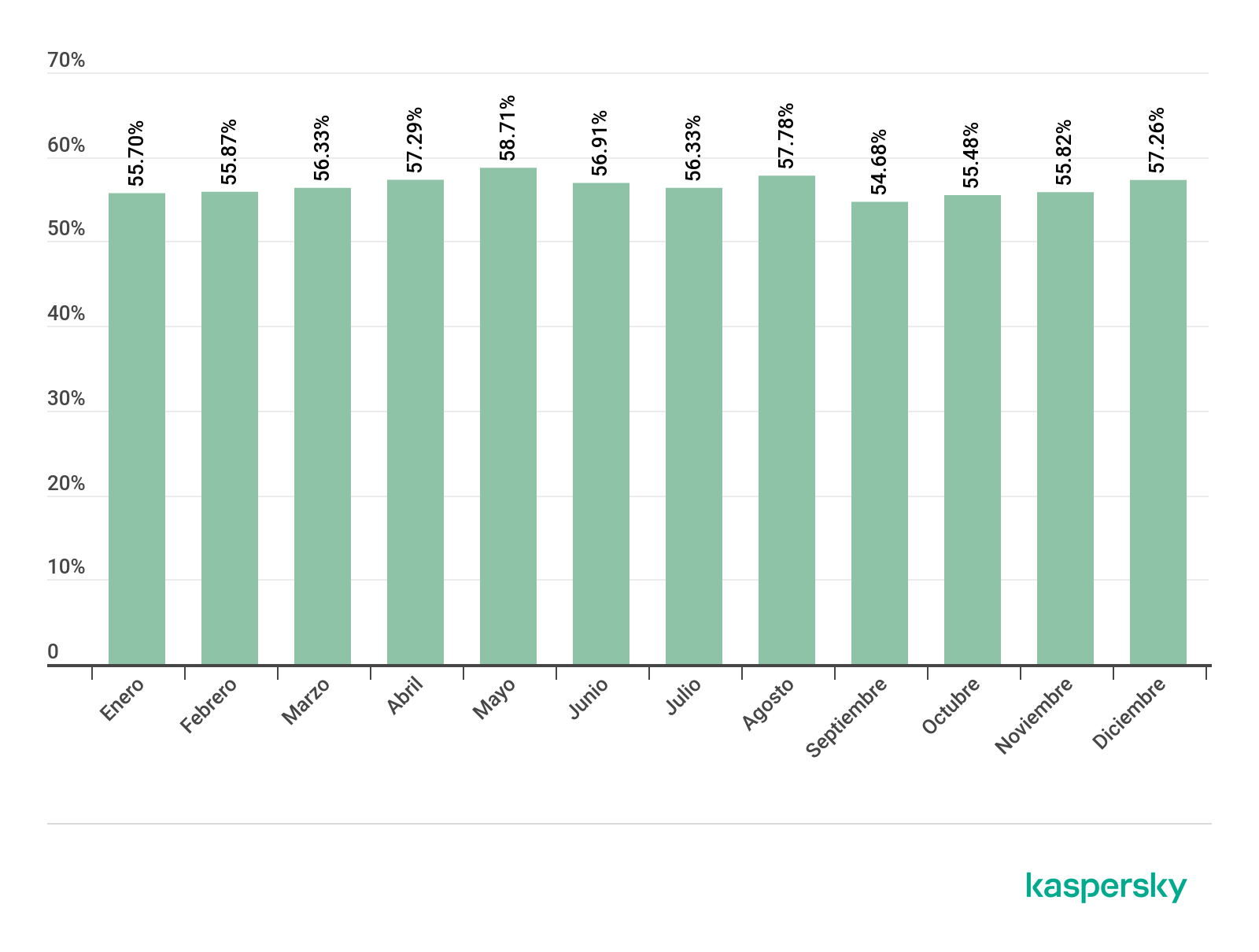

En 2019, la proporción de spam en el tráfico de correo electrónico disminuyó en 4,03 puntos porcentuales y en promedio fue del 56,51%.

Proporción de spam en el tráfico mundial de correo, 2019 (descargar)

La tasa más baja se registró en septiembre (54,68%) y la más alta en mayo (58,71).

Países fuente de spam

En 2019, China siguió siendo el líder entre los países fuentes de spam, como el año pasado. Su participación creció significativamente desde el año pasado (en 9,57 puntos porcentuales) y ascendió al 21,26%. Todavía está por delante de Estados Unidos (14,39%), cuya participación aumentó en 5,35 puntos porcentuales. Rusia ocupó el tercer lugar (5,21%).

Brasil ocupó el cuarto lugar (5,02%), aunque su participación disminuyó en 1,07 puntos porcentuales. El quinto lugar en 2019 pertenece a Francia (3,00%), y el sexto a India (2,84%) que ocupó el mismo escalón del año pasado. Vietnam (2,62%), que fue cuarto en el último período por el informe, bajó al séptimo.

Los tres últimos lugares del TOP10 los ocupan Alemania, que cayó del tercer al octavo puesto (2,61%, menos 4,56 puntos porcentuales), Turquía (2,15%) y Singapur (1,72%).

Países fuente de spam, 2019 (descargar)

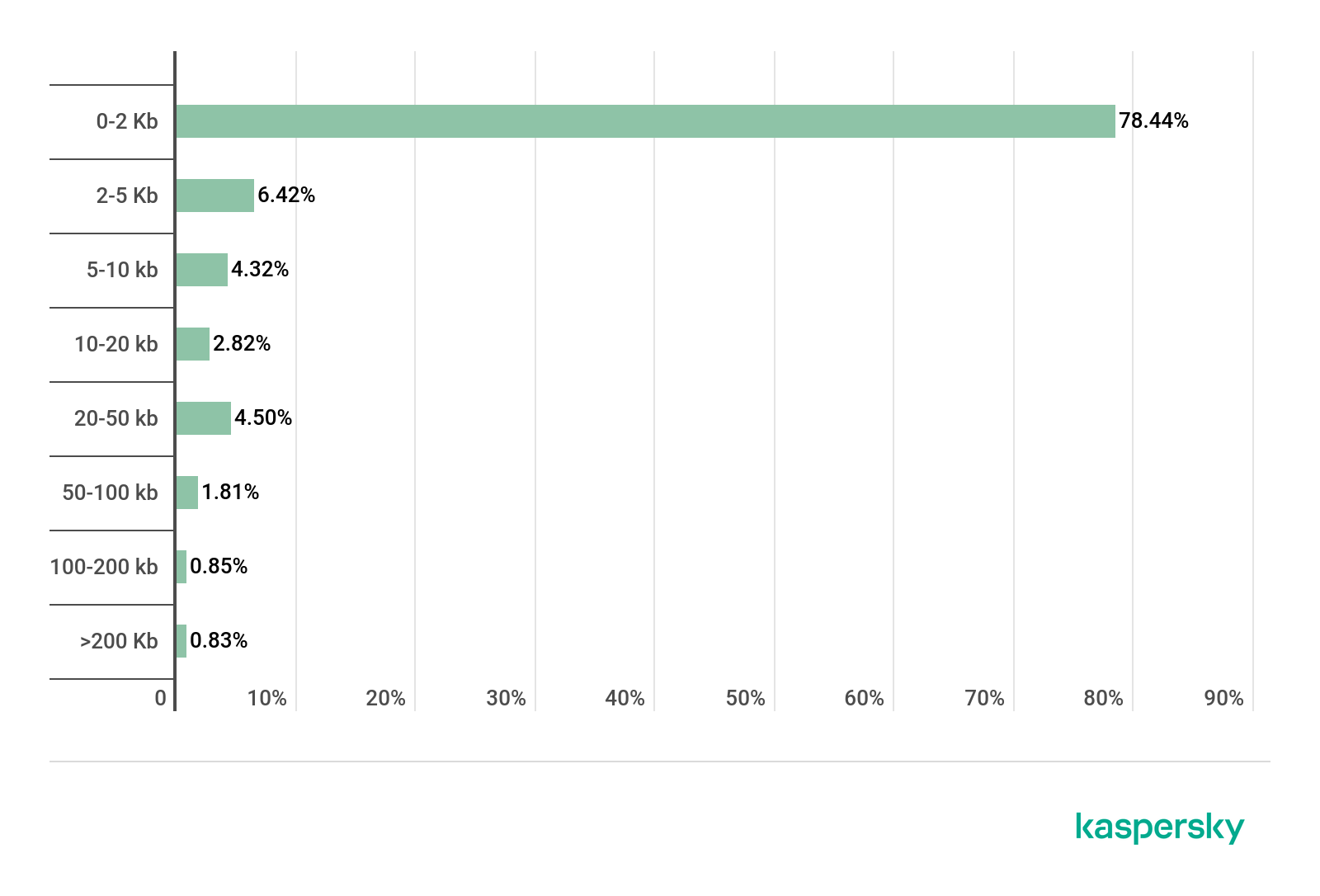

Tamaño de los mensajes spam

En 2019, la proporción de mensajes muy pequeños continuó creciendo. Esta vez, no tan rápido como el año pasado, solo en 4,29 puntos porcentuales: ascendieron a 78,44%. Por el contrario, la proporción de mensajes de 2 a 5 KB se redujo: en comparación con 2018, disminuyó en 4,22 puntos porcentuales y fue del 6,42%.

Tamaño de los mensajes de spam, 2019 (descargar)

La proporción de mensajes de mayor tamaño (de 10 a 20 Kb) cambió de manera insignificante, disminuyendo en 0,84 puntos porcentuales. Pero el correo basura de 20 a 50 Kb aumentó: la proporción de estos mensajes fue del 4,50% (+1,68 puntos porcentuales) Además, el número de mensajes de 50 a 100 Kb (1,81%) aumentó en casi 1 punto porcentual.

Adjuntos maliciosos en el correo

Familias de programas maliciosos

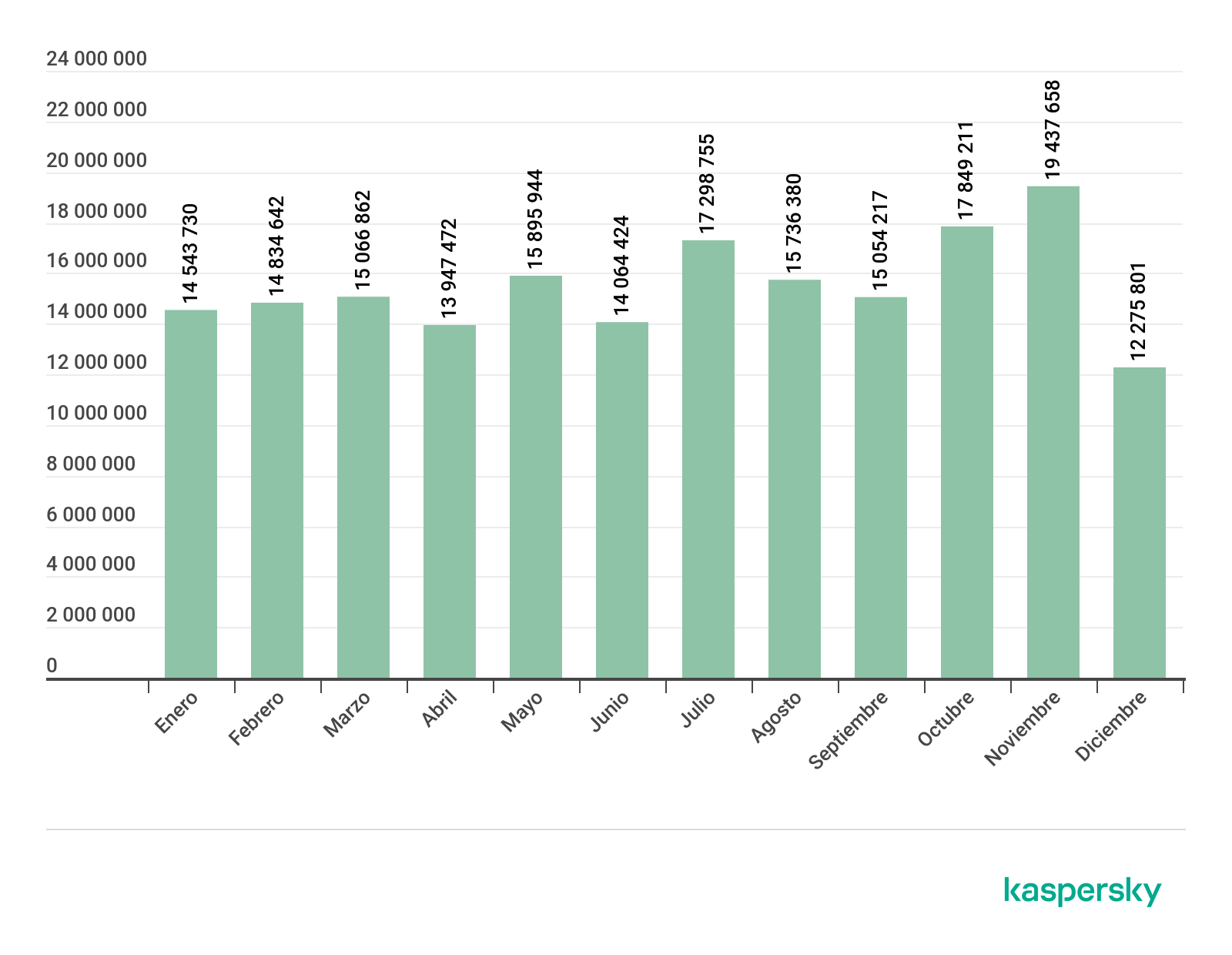

Número de reacciones del antivirus de correo, 2019 (descargar)

En total, en 2019 nuestras soluciones de seguridad detectaron 186 005 096 archivos adjuntos de correo electrónico malicioso, casi cinco millones más que en el tercer trimestre. La mayor frecuencia ocurrió en noviembre: 17 millones de detecciones del antivirus de correo, mientras que diciembre fue el mes más “tranquilo”, con 7 millones de operaciones menos.

TOP 10 de familias de malware, 2019 (descargar)

Al igual que en 2018, en 2019 los objetos maliciosos más comunes fueron los agrupados por el veredicto Exploit.Win32.CVE-2017-11882 (7,24%). Explotaron una vulnerabilidad en Microsoft Office que permitía ejecutar códigos arbitrarios sin el conocimiento del usuario.

En segundo lugar está la familia Trojan.MSOffice.SAgent (3,59%), cuyos representantes también atacan a los usuarios de la suite ofimática de Microsoft. Son documentos con un script VBA incorporado que, al abrir un documento, carga de manera encubierta otro malware usando PowerShell.

La familia Worm.Win32.WBVB (3,11%), que incluye archivos ejecutables escritos en Visual Basic 6 y en los que KSN no confía, subió de la cuarta línea de la calificación a la tercera.

Backdoor.Win32.Androm.gen (1,64%), que ocupaba el segundo lugar en el período anterior, pasó al cuarto. La mayor parte de las veces, esta puerta trasera modular se usa para descargar malware en la máquina de la víctima.

El quinto lugar en 2019 lo ocupó la familia Trojan.Win32.Kriptik (1,53%). Este veredicto se asigna a los troyanos que usan código antiemulación, antidepuración y ofuscación para dificultar su análisis.

El sexto lugar fue para el troyano Trojan.MSIL.Crypt.gen (1,26%). Subió al séptimo lugar Trojan.PDF.Badur (1,14%), un PDF que remite a los usuarios a un sitio potencialmente peligroso.

El octavo lugar fue para otro documento DOC/DOCX malicioso, que a su vez contiene un script VBA: Trojan-Downloader.MSOffice.SLoad.gen (1,14%), que al abrirse puede descargar un cifrador a la computadora de la víctima.

En noveno lugar hay otro veredicto. Backdoor.Win32.Androm, y al final está Trojan.Win32.Agent (0,92%).

Países de destino de los envíos maliciosos

Como el 2018, Alemania ocupa el primer lugar en 2019. Su participación se mantuvo prácticamente sin cambios: el 11,86% de todos los ataques (+0,35 puntos porcentuales). El segundo lugar, como en el informe de 2018, lo ocupa Rusia (5,77%). En el tercero está Vietnam (5,77%), que subió desde el sexto lugar.

Países blanco de envíos de correos maliciosos, 2019 (descargar)

Después de Vietnam está Italia, con 0,2 puntos porcentuales menos (5,57%). El quinto lugar fue ocupado por los EAU (4,74), el sexto por Brasil (3,88%) y el séptimo por España (3,45%). Cierran el TOP10, siguiéndose con un margen mínimo, India (2,67%), México (2,63%) y Malasia (2,39%).

Estadísticas: phishing

En 2019 en los equipos de los usuarios de los productos de Kaspersky Lab se registraron 467 188 119 reacciones del sistema Antiphishing durante los intentos de visitar sitios de phishing, 15 277 092 menos que en 2018. En total, el 15,17% de nuestros usuarios sufrieron intentos de ataque.

Organizaciones blanco de los ataques

La estadística de las categorías de las organizaciones atacadas por los phishers se basa en las detecciones de nuestro antiphishing en los equipos de los usuarios. Este componente detecta todas las páginas con contenidos phishing a las que los usuarios tratan de llegar al pulsar enlaces contenidos en el mensaje o en Internet cuando los enlaces a estas páginas todavía no figuran en las bases de Kaspersky Lab.

Clasificación de las categorías de organizaciones atacadas por los phishers

A diferencia de 2018, en el período cubierto por el presente informe, la mayor parte de las respuestas del componente heurístico correspondió a la categoría “Bancos”. En 2019, su participación aumentó en 5,46 puntos porcentuales y ascendió a 27,16%. El líder del año pasado, la categoría “Portales de Internet”, pasó al segundo lugar. Además, en comparación con el año pasado, su participación disminuyó en 3,60 puntos porcentuales. (21,12%). La categoría “Sistemas de pago” permaneció en tercer lugar: su participación en 2019 fue del 16,67% (menos 2,65 puntos porcentuales).

Distribución de las organizaciones cuyos clientes fueron atacados por phishers, por categoría, 2019 (descargar)

Geografía de los ataques

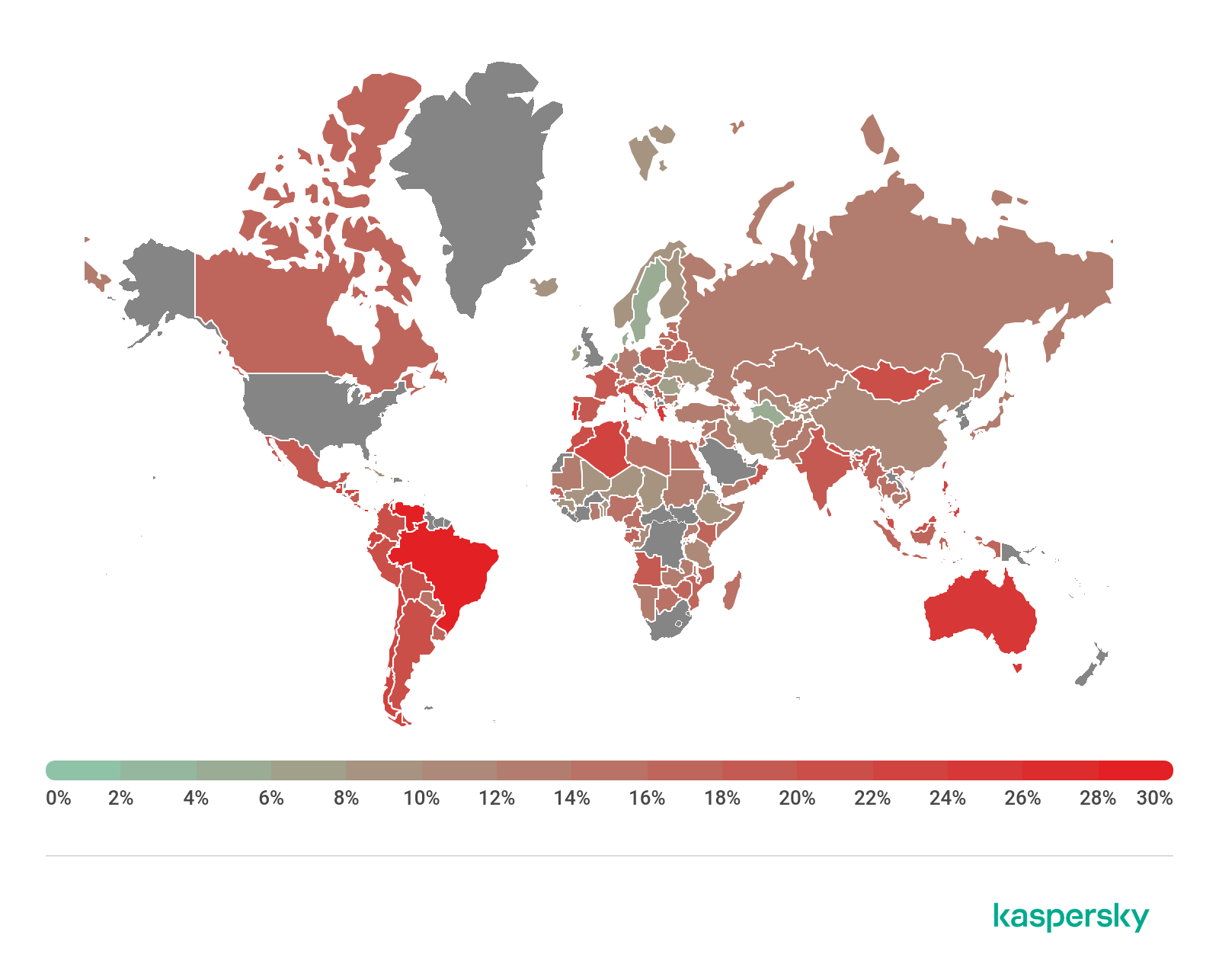

Países por porcentaje de usuarios atacados

El líder por el porcentaje de usuarios únicos atacados, del total de usuarios, esta vez fue Venezuela (31,16%).

Mapa

Porcentaje de usuarios en cuyos equipos reaccionó el sistema Antiphishing, del total de usuarios de productos de Kaspersky Lab en el país, 2019 (descargar)

TOP 10 de países por el porcentaje de usuarios atacados

| País | % |

| Venezuela | 31,16 |

| Brasil | 30,26 |

| Grecia | 25,96 |

| Portugal | 25,63 |

| Australia | 25,24 |

| Argelia | 23,93 |

| Chile | 23,84 |

| Reunión | 23,82 |

| Ecuador | 23,53 |

| Guayana Francesa | 22,94 |

TOP 10 de países por el porcentaje de usuarios atacados

El líder del año pasado, Brasil (30,26%), este año resultó en segundo lugar, perdiendo 1,98 puntos porcentuales y transfriendo el primer lugar a Venezuela (31,16%), que pasó del noveno lugar al segundo, al ganar 11,27 puntos porcentuales. En tercer lugar está Grecia (25,96%), un novato que por primera vez aparece en el TOP10.

Resumen del año

Los estafadores usaron los estrenos de televisión, los eventos deportivos de alto perfil y el lanzamiento de nuevos modelos de dispositivos para robar datos personales o dinero de las cuentas de los usuarios.

La búsqueda de nuevas formas de burlar los filtros de spam está obligando a los atacantes a procurar nuevas formas de entregar sus mensajes. Para este fin, este año utilizaron activamente varios servicios de Google, redes sociales populares (Instagram) y sitios de alojamiento de videos (Youtube).

Los ciberdelincuentes siguen utilizando el tema de las finanzas en sus trucos para obtener acceso a los datos personales de los usuarios, infectar equipos con malware o robar fondos de las cuentas de las víctimas.

En 2019, la tendencia principal fue el aumento del número de ataques al sector corporativo. Los esquemas de fraude, que antes se utilizaban en ataques contra usuarios comunes, cambiaron de blanco, lo que aportó nuevos matices a las tácticas de los atacantes.

El spam y el phishing en 2019