Cifras del año

Según los datos de Kaspersky Lab, en 2014:

-

- La cantidad de spam en el flujo de correo electrónico de 2014 fue del 66,76%, un 2,84 menos que en 2013.

- El 74,5% de los mensajes spam enviados no llegaban a 1Kb.

- El 16,71% del spam mundial se envió desde los EE.UU.

- La mayor parte de los mensajes maliciosos (9,8%) estaban dirigidos a los usuarios de EE.UU.

- El sistema antiphishing se activó 260 403 422 veces.

- Brasil ocupó el primer lugar por el porcentaje de usuarios atacados por los phishers: que alcanzó el 27,47% de los usuarios de nuestros productos en este país.

- La mayor parte de los ataques phishing afectó a los usuarios de Rusia, el 17,28% del total de ataques en todo el mundo.

- El 42,59% de los ataques phishing tuvo como blanco los portales globales, que ofrecen un conjunto de diferentes servicios a los que se puede acceder desde una sola cuenta.

Relación entre la popularidad de los dispositivos móviles y el spam

La popularidad de los dispositivos móviles continúa creciendo y esto se refleja en el spam. En él crece la cantidad de publicidad de servicios de difusión de spam para dispositivos móviles, como también las ofertas de publicidad dirigidas a los spammers que hacen este tipo de envíos. Los delincuentes también se aprovechan de la popularidad de los dispositivos: en el correo electrónico aparecieron mensajes maliciosos similares a los enviados desde smartphones y a las notificaciones de populares aplicaciones móviles.

Publicidad de y para spammers “móviles”

En 2014 los spammers empezaron a ofrecer con más frecuencia servicios de envío de publicidad mediante mensajes de texto y servicios populares de mensajería instantánea (WhatsApp, Viber, etc.). Los spammers buscan compradores de este tipo de publicidad mediante los tradicionales envíos masivos. La cantidad de este tipo de spam también está creciendo.

También apareció en el correo electrónico publicidad para los spammers “móviles”: les ofrecían bases de números telefónicos y demás tipos de información de contacto listos para usar, ordenados según criterios específicos y destinados a determinado tipo de público. A su vez, no es raro que estas bases se recopilen mediante envíos masivos de spam: los spammers envían mensajes phishing que roban los datos personales de las víctimas.

Mensajes falsificados supuestamente enviados desde dispositivos móviles

Fueron populares los envíos masivos de spam con mensajes que fingían ser enviados desde dispositivos móviles. Hemos vistos mensajes de este tipo en diferentes idiomas. En ellos se mencionaban iPad, iPhone, Samsung Galaxy y otros modelos de teléfonos. Todos los mensajes falsificados tenían un denominador común: un texto breve (o ausente) y una firma similar a “Enviado desde mi iPhone”. Como regla, contenían adjuntos maliciosos.

Todo parece indicar que los spammers cuentan con que el mensaje enviado supuestamente desde un iPhone, con un fichero adjunto y la firma correspondiente tiene una apariencia inofensiva. Y sí, en los mensajes que se envían desde dispositivos móviles no se suele usar planillas complicadas. Y los remitentes, como regla, se limitan a adjuntar un fichero o un enlace, ya que es raro el usuario que guste de escribir textos largos en su smartphone.

En algunos casos los mensajes contenían un archivo con un nombre escogido de tal madera que parece que contiene una fotografía. En realidad, de esta manera se propagaban diferentes programas maliciosos.

En mensajes, supuestamente enviados desde dispositivos móviles también suelen encontrarse enlaces publicitarios, sobre todo a sitios que se dedican a la venta ilegal de fármacos. Aquí presentamos un ejemplo de estos mensajes, en el cual los spammers usaron como texto sólo unas cuantas palabras claves.

Tratando de engañar los filtros antispam, los spammers también falsifican los encabezados técnicos de los mensajes (Data, X-Mailer, Message-ID) de tal manera que parezca que de verdad se enviaron desde dispositivos móviles. Pero un análisis más detenido muestra que estos encabezados son incorrectos.

Notificaciones falsificadas de aplicaciones móviles

La amplísima difusión de los smartphones ha provocado otro fenómeno, el spam de mensajes falsificados supuestamente provenientes de diversas aplicaciones móviles, sobre todo de WhatsApp y Viber. Los usuarios ya están acostumbrados a la sincronización de contactos entre diferentes aplicaciones y las diferentes notificaciones que envían éstas, por esta razón, no se alarman cuanto reciben mensajes que les informan que han recibido una notificación en su programa de mensajes instantáneos. Y es un peligro, porque estas aplicaciones móviles no están ligadas a la cuenta de correo del usuario, y es evidente que los mensajes que envían carecen de toda legitimidad.

Por ejemplo, un mensaje que notifica que el usuario recibió una fotografía por WhatsApp de ninguna manera ha podido ser enviada por esta aplicación, porque WhatsApp ni siquiera pide una dirección de correo electrónico durante el proceso de registro de usuarios.

Es más, la ЁfotoЁ está comprimida en un archivo, lo que también debe despertar sospechas, porque el margen de compresión de las imágenes es muy pequeño, pero los archivos comprimidos se usan con gran frecuencia para ocultar adjuntos maliciosos. Y este era justo uno de esos casos: el archivo contenía un programa malicioso.

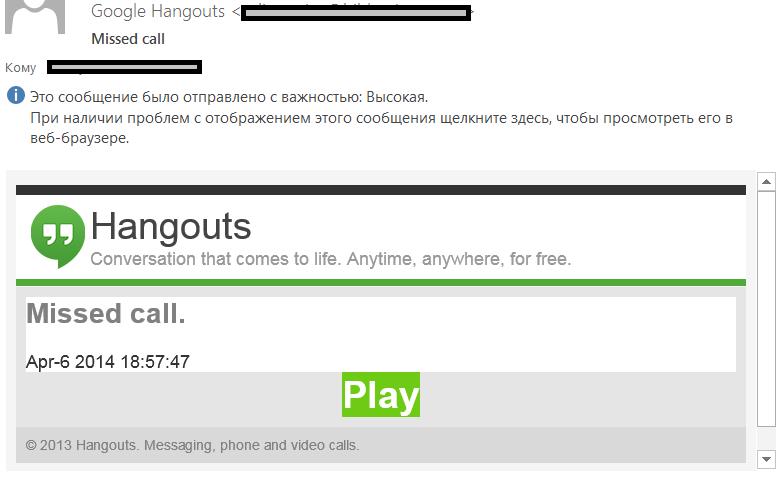

Otro ejemplo: una notificación de mensaje de voz supuestamente enviada mediante Hangouts contiene un enlace en forma de botón “Play”. Al pulsar el botón “Play” el usuario, en vez de escuchar un mensaje, llega a un sitio legítimo hackeado, desde donde un JavaScript lo remite a una página de publicidad.

Y la notificación de mensaje de voz, supuestamente enviada mediante Viber contiene un botón de “Listen to Voice Message” que cuando se lo pulsa, provoca la descarga de un archivo con un programa malicioso.

Los sucesos mundiales y el spam

El pasado 2014 ha sido muy rico en sucesos de importancia mundial: la crisis en Ucrania, la epidemia Ébola, la Olimpiada de Invierno en Sochi y el mundial de fútbol en Brasil. Los spammers usaron cada uno de estos acontecimientos para llamar la atención a sus envíos masivos.

La Olimpiada de Invierno y el mundial de fútbol

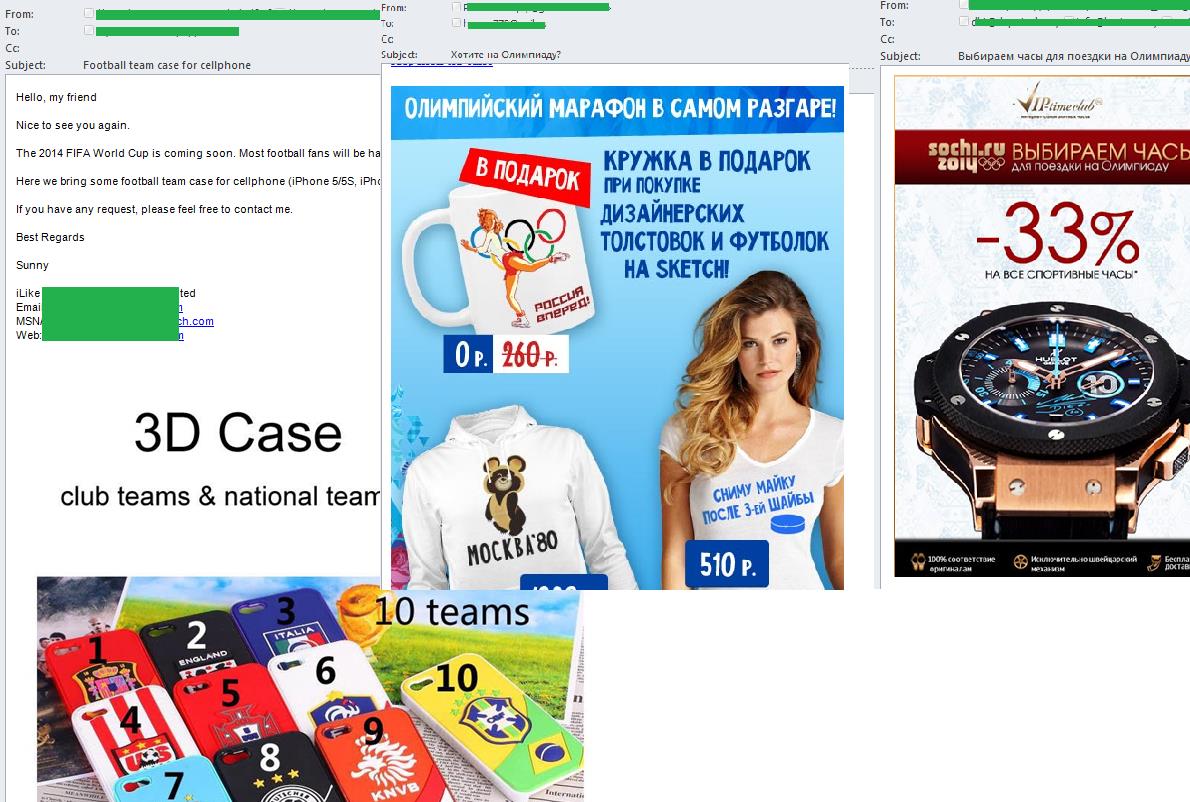

La Olimpiada de Invierno en Sochi y el mundial de fútbol en Brasil fueron los dos únicos acontecimientos deportivos que encontramos en el spam de 2014. Cabe destacar que en ambos casos la mayor explosión de spam tuvo lugar en el idioma del país anfitrión, es decir, el principal blanco de los delincuentes eran los habitantes locales.

En las vísperas de estos juegos detectamos muchos envíos con publicidad de souvenirs con los símbolos correspondientes. Y no sólo se usaban los símbolos de la Olimpiada de Invierno de Sochi, sino también de la olimpiada de Moscú de 1980.

Los spammers “nigerianos” no se quedaron atrás. Así, antes de la Olimpiada de Invierno enviaban mensajes en nombre de los hinchas que pedían ayuda para alquilar alojamiento y pagar diferentes servicios en Sochi. Los amantes del deporte supuestamente estaban dispuestos a girar 850.000 euros a la persona que les ayudara. Le ofrecían una sólida remuneración al voluntario por sus servicios y algunos gastos preliminares que tuviese que hacer no tendrían que parecerle muy caros. Pero si el voluntario le enviaba su dinero a los delincuentes, se quedaba esperando en vano los miles de euros, los visitantes de la olimpiada y la remuneración prometida.

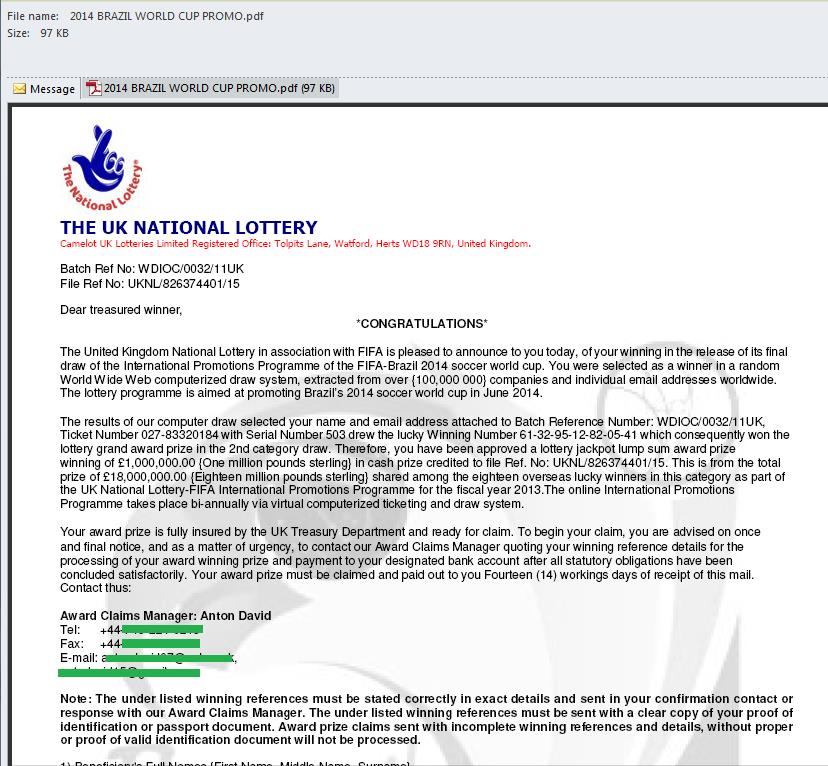

También notamos un gran número de mensajes fraudulentos que notificaban a los destinatarios que habían ganado una lotería oficial del mundial de fútbol. Por supuesto, para recibir el premio había que pagar los gastos preliminares. Pero por desgracia, el “ganador” se quedaba sin recibir ningún premio, porque no había participado en la lotería.

Este tipo de mensajes se suele enviar en las vísperas de los grandes campeonatos de fútbol.

Aparte de la publicidad de artículos reales y de mensajes fraudulentos, antes del mundial de fútbol también se encontraban mensajes maliciosos con enlaces que supuestamente llevaban a un sitio donde se podían comprar entradas para un juego de fútbol.

La muerte de Nelson Mandela

Podemos suponer que los estafadores nigerianos no se entristecen con la muerte de los líderes políticos, porque son sucesos ideales para enviar historias sobre herencias millonarias. La muerte de Nelson Mandela a finales de 2013 provocó una oleada de spam “nigeriano”. Los delincuentes, en nombre de diferentes fundaciones y fondos, notificaban que el destinatario había recibido el premio Mandela, los “trabajadores bancarios” proponían repartir la cuenta secreta de la familia Mandela, etc. En algunos casos los mensajes contenían enlaces a verdaderos sitios de noticias, que supuestamente confirmaban la veracidad de los mensajes.

La crisis política de Ucrania

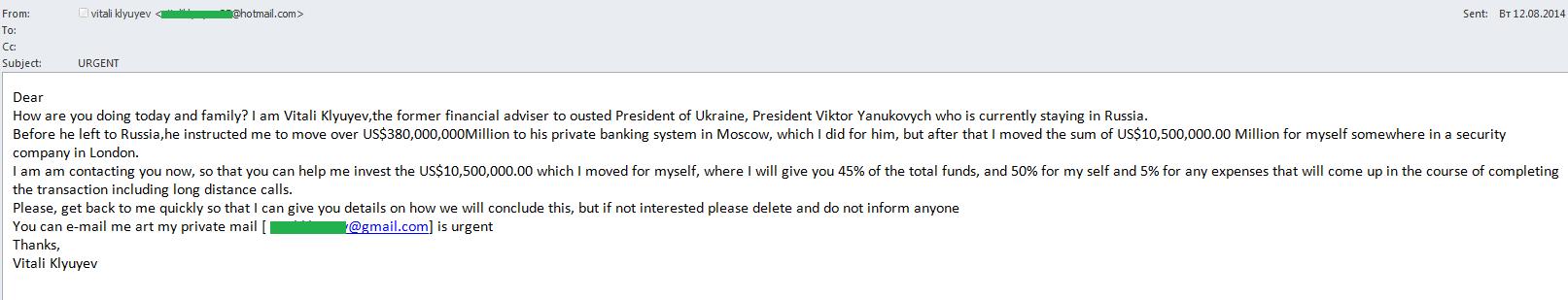

La inestable situación política y los conflictos militares son otra fuente de inspiración para los spammers “nigerianos”. Con anterioridad habíamos detectado envíos masivos que explotaban los conflictos en diferentes países, sobre todo en el Cercano Oriente, pero en 2014 la atención de los “nigerianos” estuvo centrada en la situación de Ucrania. Los autores de los mensajes fraudulentos se hacían pasar por políticos y empresarios ucranianos caídos en desgracia que estaban tratando de sacar sus millones del país. También se encontraban envíos masivos hechos en nombre de hombres de negocios rusos afectados por las sanciones.

Como es tradición para los mensajes “nigerianos”, al destinatario se le ofrecían grandes sumas de dinero por ayudar al remitente que estaba pasando por tiempos difíciles. Y los estafadores le sacaban dinero a las víctimas supuestamente para los diferentes gastos preliminares: impuestos, recaudaciones, pasajes de avión, habitaciones de hotel, etc.

La epidemia del Ébola

La epidemia de la fiebre Ébola también llamó la atención de los spammers. Los “nigerianos” enviaban mensajes en nombre de los infectados africanos que querían dejar sus fortunas a algún hombre bondadoso para que las dediquen a actos de beneficencia. Una novedad en el arsenal de los delincuentes era que al destinatario no sólo se le proponía tomar parte en una conferencia de la Organización Mundial de la Salud como invitado, sino que también le prometían 350.000 euros y un automóvil como ayuda por trabajar como representante de la Organización Mundial de la Salud en Inglaterra.

Los propagadores de programas maliciosos explotaban el miedo de las personas ante esta enfermedad mortal y enviaban en nombre de la Organización Mundial de la Salud mensajes que contenían un enlace a las medidas que se debían tomar para evitar contagiarse con el Ébola. Más adelante aparecieron mensajes de contenido similar en los cuales la “información de la Organización Mundial de la Salud” venía comprimida en un archivo.

En realidad, tanto el enlace como el archivo adjunto contenían un programa malicioso destinado a robar datos a la víctima. En el mensaje de arriba se trataba de Backdoor.Win32.DarkKomet.dtzn.

Trucos de los spammers

Los últimos años los spammers usaron sobre todo métodos para evadir los filtros antispam que ya pueden considerarse “clásicos”.

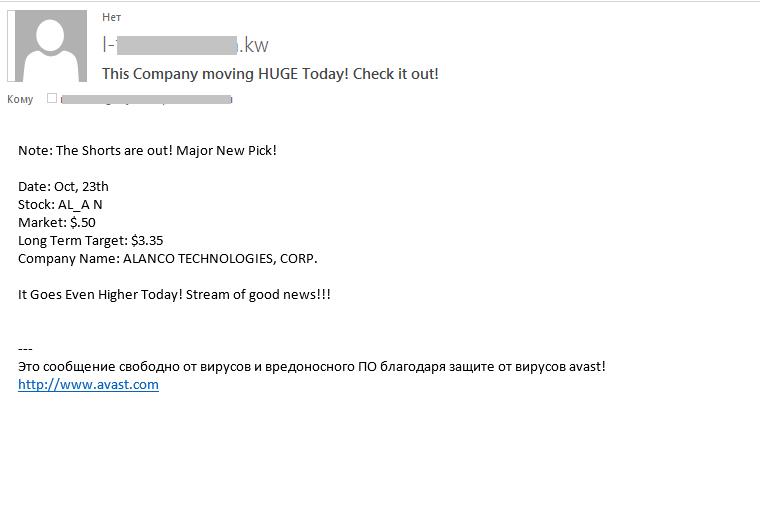

Un claro ejemplo de los trucos de spam conocidos desde hace tiempo es el spam de bolsa con publicidad de acciones de pequeñas compañías. Estas cartas son parte del famoso sistema de fraude bursátil “pump and dump”. El esquema es sencillo: los delincuentes compran acciones baratas, con la ayuda del spam difunden información falsa sobre el inminente aumento de precio de estas acciones, tratando de que el pánico haga subir la demanda y las venden en este periodo. El pico de este fraude fue en 2006-2007, pero el spam bursátil se sigue enviando de la misma manera que antes.

En 2013 en el spam bursátil solo se enviaba un texto publicitario con el precio actual de las acciones de la compañía al momento y el pronosticado. En algunos envíos masivos los mensajes contenían una firma automática que notificaba que se había hecho una verificación con antivirus. Y el idioma de la firma correspondía al dominio geográfico donde se encontraba el correo electrónico del destinatario. (Este truco usado para convencer al destinatario de que el mensaje es legítimo y seguro se suele encontrar con frecuencia en el spam). Para aumentar las posibilidades de evadir los filtros antispam, en los mensajes de un envío masivo el nombre de la compañía se trataba de enmarañar mediante el carácter “_” o espacios en blanco y se modificaban algunos fragmentos del texto.

En 2014 cambió el diseño de los envíos masivos con publicidad de acciones: los mensajes empezaron a tener un aspecto más convincente y detectarlos se hizo más difícil. Con este objetivo, los spammers usaron trucos bien conocidos para evadir los filtros antispam.

- Spam gráfico. El texto publicitario se encuentra directamente en la imagen y se usan los logotipos de las compañías. Dentro de un solo envío, en las imágenes puede variar el contenido, color y tamaño de las letras o el color del fondo. (Cabe destacar que en los filtros antispam modernos desde hace tiempo se usan analizadores gráficos que son muy efectivos para detectar el spam gráfico).

- El texto basura se pega al final de cada mensaje y se le aplican diferentes colores que no siempre son cercanos al color del fondo. Se usan fragmentos de diferentes obras literarias, y también frases de la Wikipedia. Este método se usa para que el filtro antispam no detecte los mensajes spam, tomándolos por ejemplo por fragmentos de alguna obra literaria y para que el mensaje parezca único.

Todo parece indicar que los spammers cuentan con compensar sus trucos arcaicos con grandes volúmenes, ya que estos mensajes fraudulentos se envían por cientos de millones.

En el spam también se encuentran trucos más modernos para introducir “ruidos” en el texto. Los spammers saben poner “ruidos” hasta en el texto principal del mensaje, sin que por esto se haga menos legible. Para lograrlo, usan etiquetas HTML como “ruido”. Los spammers pegan etiquetas en el código html. Como resultado, después de introducir las etiquetas con “basura”, el texto no cambia desde el punto de vista del usuario, pero el filtro antispam considera que el mensaje es único.

Estadísticas

Porcentaje de spam en el tráfico postal

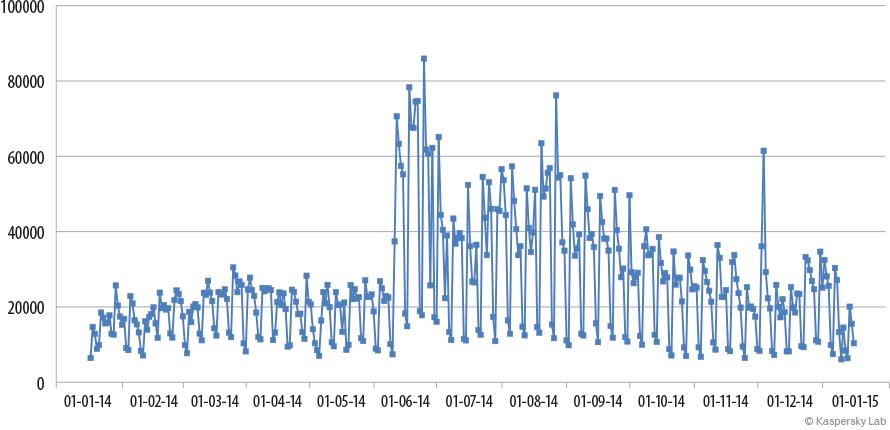

En 2014 la cantidad de spam en el tráfico de correo ha bajado en 2.84 puntos porcentuales y constituido el 66,76%. Después del pico de 85,2% alcanzado en 2009, el porcentaje de mensajes spam en el correo ha venido bajando a ritmo sostenido. La explicación es que la publicidad de artículos y servicios legales está abandonando el spam para recurrir a plataformas más cómodas y legales.

Porcentaje de spam en el tráfico postal en 2014

Si durante 2013 la cantidad de spam cambiaba muy poco de mes a mes, en 2014 se han observado fluctuaciones bastante bruscas de este índice, sobre todo en el primer semestre. El índice más bajo del año se registró en marzo, y ya en abril alcanzó el máximo del año, llegando a 71,1%. El segundo semestre fue más estable.

Países fuente de spam

Países fuente de spam en el mundo, 2014

En 2014 China fue el líder indiscutible de los países fuente de spam. Pero en 2014 la cantidad de spam enviado desde este país se redujo en 17.44 puntos porcentuales. Como resultado, China bajó al tercer puesto en la estadística, cediendo el tercer puesto a EE.UU. (-1.08 puntos porcentuales) y el segundo a Rusia (+1,98 puntos porcentuales).

En el TOP10 de países fuente de spam entraron tres países de Europa Occidental: Alemania (+2,79 puntos porcentuales), España (+2,56 puntos porcentuales) y Francia (+2,33 puntos porcentuales). Al mismo tiempo, los países asiáticos Corea del Sur (-10,45 puntos porcentuales) y Taiwán (-3,59 puntos porcentuales), que según los resultados del año pasado ocupaban el tercer y cuarto puestos respectivos, bajaron diez puntos cada uno, para quedar en los puestos 13 y 14.

Tamaño de los mensajes de spam

Tamaño de los mensajes spam, 2014

En el spam aparecieron cada vez más mensajes cortos: en 2014 los mensajes de menos de 1Kb fueron el 77,26%, 2,76 puntos porcentuales más que en 2013.

Por lo general la mayor parte de estos mensajes contiene enlaces a sitios de publicidad. Los spammers usan bots para generar el texto de los mensajes, que consiste en frases cortas de palabras tomadas de diccionarios especializadas, o cambiar, de carta en carta, unas palabras por sus sinónimos. Los mensajes resultantes son diferentes unos de otros, lo que dificulta el funcionamiento del filtro antispam, y su pequeño tamaño hace que los spammers economicen en gastos de tráfico.

Adjuntos maliciosos en el correo

Desde hace ya cuatro años, los programas que roban datos confidenciales a los usuarios, sobre todo logins y contraseñas de sistemas de banca en Internet lideran en nuestra estadística de programas maliciosos propagados por correo.

TOP 10 de programas maliciosos propagados por correo electrónico en 2014

Desde hace varios años Trojan-Spy.HTML.Fraud.gen es el primero en el TOP 10. Este malware es una página HTML de phishing en la cual el usuario ingresa sus datos confidenciales.

En el segundo puesto está el gusano de correo Email-Worm.Win32.Bagle.gt. La principal función de todos los gusanos de correo, entre ellos Bagle es recopilar direcciones electrónicas en los equipos infectados para después enviarles copias de sí mismos. El gusano de correo de la familia Bagle puede recibir instrucciones remotas para descargar e instalar otros programas maliciosos.

En el tercer puesto está Trojan.JS.Redirector.adf, malware que ocupó el primer puesto en el tercer trimestre de 2014. El programa malicioso se propaga por correo electrónico en un archivo ZIP sin contraseña. Se trata de una página HTML que tiene un script incrustado que, al abrirse la página, remite al usuario a un sitio fraudulento. Ahí se le suele proponer al usuario que descargue Binbot, una aplicación para trabajar con un servicio automático de comercio con opciones binarias.

Los puestos tercero y séptimo de la estadística los ocupan representantes de la familia Bublik. Son programas troyanos, cuyo objetivo es descargar e instalar otros programas maliciosos sin el consentimiento del usuario. Con frecuencia descargan una de las modificaciones del famoso troyano bancario ZeuS/Zbot. Los troyanos de la familia Bublik son ficheros EXE, pero usan el icono de un documento Adobe para engañar a la víctima.

En el quinto puesto está Email-Worm.Win32.Mydoom.l. Este gusano de red se propaga como adjunto de correo, mediante redes de intercambio de ficheros y recursos de red abiertos a la escritura. Las direcciones para enviar mensajes las recopila en los equipos infectados. El gusano les da a sus dueños la posibilidad de controlar de forma remota el equipo infectado.

Trojan-Banker.Win32.ChePro.ink, que ocupa el sexto puesto en la estadística, es un descargador implementado en forma de un applet CPL (componente del panel de administración) y que se encarga de descargar troyanos destinados al robo de información financiera confidencial. En su gran mayoría, los programas maliciosos de este tipo tienen como blanco a los bancos brasileros y portugueses.

En el octavo puesto tenemos al troyano-descargador Trojan-Downloader.Win32.Dofoil.ea. El programa descarga un fichero malicioso en el equipo del usuario, lo ejecuta, roba diversa información (sobre todo contraseñas) y se la envía a los delincuentes.

En el noveno puesto está Backdoor.Win32.Androm.dax, un programa malicioso perteneciente a la familia de los bots universales Andromeda-Gamarue. Las principales funciones de estos bots son: la descarga, almacenamiento y ejecución de un fichero ejecutable; la descarga y carga de una DLL (sin guardarla en el disco) y la posibilidad de actualizarse y eliminarse. Las funciones del bot se expanden mediante un sistema de plugins, que los delincuentes cargan en cantidades necesarias en cualquier momento.

Cierra el TOP 10 Exploit.JS.CVE-2010-0188.f. Este exploit es un fichero PDF y usa una vulnerabilidad presente en Acrobat Reader versiones 9.3 y anteriores. Es importante remarcar que esta vulnerabilidad se desde hace bastante tiempo y no representa peligro para los usuarios que mantienen su software al día. Pero si la versión de Adobe es obsoleta, después de explotar la vulnerabilidad en el equipo se instala y ejecuta el dropper Trojan-Dropper.Win32.Agent.lcqs. Este programa malicioso instala y ejecuta su vez el script malicioso Backdoor.JS.Agent.h, que recopila información sobre el sistema, la envía al servidor de los delincuentes y recibe diferentes instrucciones desde éste. Las instrucciones y los resultados de su ejecución se transmiten de forma cifrada.

Pero si no hablamos de programas en concreto, sino de familias populares de programas maliciosos, propagados por correo, en esta estadística el líder del año es la familia Andromeda. A ella le corresponde el 11,49% del total de programas maliciosos detectados en los adjuntos maliciosos. Estos programas permiten a los delincuentes controlar de forma inadvertida los equipos infectados, que con frecuencia se convierten en parte de botnets.

En el segundo puesto está ZeuS/Zbot (9,52%), uno de los programas más famosos y accesibles de robo de información bancaria, y como consecuencia, de robo de dinero a los usuarios. Este programa malicioso lo suelen descargar al equipo de la víctima programas descargadores difundidos por spam.

El tercer puesto lo ocupa Bublik (8,53%). Bublik es una familia de programas maliciosos que con frecuencia descargan en el equipo infectado a representantes de la familia Zeus/Zbot.

Países blanco de envíos maliciosos masivos

Distribución de las reacciones del antivirus de correo por país en 2014

Entre los países adónde más se envían programas maliciosos, los tres líderes siguen siendo los mismos desde hace tres años: EE.UU., Inglaterra y Alemania. EE.UU. (9,80%) han conservado el primer puesto, a pesar de que su índice bajó en 2.22 puntos porcentuales. Inglaterra (9,63%) ha subido al segundo puesto, aumentando 1.63 puntos porcentuales y desplazando a Alemania (9,22%) al tercer puesto.

También Merece la pena destacar la subida de Francia (3,16%) del decimosexto al noveno puesto de la estadística.

Rusia (3,24%) ascendió del noveno al octavo puesto.

Trucos de los delincuentes

En 2014 los delincuentes usaron trucos conocidos y nuevos para enviar adjuntos y engañar a los destinatarios.

Hemos descubierto mensajes que contienen archivos comprimidos adjuntos con la extensión .arj. Este formato fue inventado hace bastante tiempo y en el presente no se usa mucho. Por esto, incluso aquellos usuarios que tienen una actitud prudente ante los archivos comprimidos adjuntos no siempre sospechan que este adjunto sea potencialmente peligroso. Una ventaja más que el compresor ARJ tiene para los delincuentes es que puede comprimir al máximo el tamaño de los ficheros.

Aparte de los archivos comprimidos estándar, los delincuentes enviaron mensajes maliciosos con ficheros que tienen extensiones atípicas para los adjuntos, por ejemplo .scr. Los ficheros con esta extensión suelen ser protectores de pantalla para Windows.

Uno de los tipos más difundidos de spam y phishing malicioso son las notificaciones falsificadas supuestamente enviadas por bancos. Este año los spammers empezaron a hacer más complejas las notificaciones falsificadas, agregándoles más enlaces a los sitios y servicios oficiales de organizaciones en cuyo nombre las enviaban. Es evidente que los delincuentes calculaban que un mensaje con varios enlaces legítimos sería tomado por los usuarios y los filtros antispam como legítimo. Pero dejaban un enlace fraudulento que al pulsarlo descargaba un programa malicioso comprimido.

En algunos casos para camuflar el enlace real se usaba un servicio de reducción de enlaces, que a fin de cuentas remitía al usuario a un popular servicio de almacenamiento de datos “en la nube”. Allí los delincuentes informáticos habían puesto un programa malicioso camuflado como un documento importante.

Phising

Durante la redacción de la estadística de phishing hemos aplicado el método que usamos por primera vez en nuestro informe “Las amenazas informáticas financieras de 2013“, publicado en abril de 2014.Por esta razón, los datos del phishing de 2014 se comparan con los datos de ese informe (y no con los del informe “El spam en 2013”.

Fuentes de datos

En el informe se usan los datos de la cantidad de reacciones del sistema Antiphishing recopilados por Kaspersky Security Network. El sistema de protección contra el phishing se compone de tres componentes:

Dos sistemas de determinación:

- El antiphishing offline contiene la base de datos de las máscaras de phishing más actuales* y se encuentra en los dispositivos de los usuarios. La reacción ocurre cuando el sistema analiza un enlace que corresponde a una de las máscaras de enlaces phishing de la base.

- El antiphishing “en la nube” (cloud) contiene todas las máscaras de enlaces phishing*. El sistema recurre a “la nube” si el usuario se topa con un enlace que no tiene la máscara correspondiente en la base local del antiphishing. Las bases “en la nube” se actualizan con mucha más rapidez que las locales.

Un sistema heurístico:

- El componente web heurístico del sistema antiphishing. Usando un conjunto de reglas heurísticas, el componente heurístico del sistema “Antiphishing reacciona cuando el usuario sigue un enlace a una página phishing y la información sobre esta página todavía no está presente en las bases de datos de Kaspersky Lab.

*La máscara de enlaces phishing (phishing wildcards) es un conjunto de caracteres que describen un grupo de enlaces que el sistema ha determinado como de phishing.Una sola máscara permite detectar hasta varios miles de enlaces activos a páginas phishing.

En 2014 en los equipos de los usuarios de los productos de Kaspersky Lab se han registrado 260 403 422 reacciones del sistema Antiphishing. De ellas el 55% (143 827 512) son reacciones de los componentes deterministas y 45% (116 575 910) del componente web heurístico.

Enlaces phishing: no sólo en el correo

Los componentes de determinación del sistema Antiphishing (“en la nube” y offline) verifican los enlaces en el navegador del usuario y en los mensajes recibidos mediante los programas de mensajería instantánea o por correo electrónico. El 6.4% del total de las reacciones de estos componentes corresponde a los mensajes de correo electrónico. Y esto significa que los phishers han empezado a abandonar los mensajes de phishing clásicos para preferir otras formas de propagar enlaces y, como consecuencia, nuevos esquemas de fraude.

Con cada vez más frecuencia los enlaces phishing se propagan en las redes sociales. Y no sólo estamos hablando del abuso de las cuentas robadas, sino también de la captación de inocentes usuarios para hacer que propaguen por su propia cuenta los enlaces phishing entre sus contactos en las redes sociales.

Por ejemplo, esta fue la forma usada en julio de 2014 en las redes sociales para propagar un enlace a una petición falsa de apoyo a Luis Alberto Suárez. Para firmar la petición, los usuarios tenían que ingresar sus datos personales, que con esto caían en manos de los phishers. Después, se le proponía a la víctima compartir el enlace a la petición con sus amigos de Facebook. Como resultado, el enlace a la página phishing se difundía con rapidez entre los aficionados al futbol y sus amigos.

Ejemplo de propagación de página phishing mediante los usuarios de una red social

Mensajes phishing

Lo dicho más arriba no significa que los estafadores hayan dejado de lado la propagación de enlaces phishing por correo electrónico. En particular, este sigue siendo el método más popular de propagar enlaces a páginas falsificadas de organizaciones financieras. Es posible que esta sea la razón por la cual los estafadores prefieren enviar mensajes con enlaces a sitios phishing los días de trabajo, cuando los usuarios revisan su correo electrónico en sus puestos de trabajo.

Gráfico de reacciones del componente determinista del sistema antiphishing en los programas de correo de los usuarios

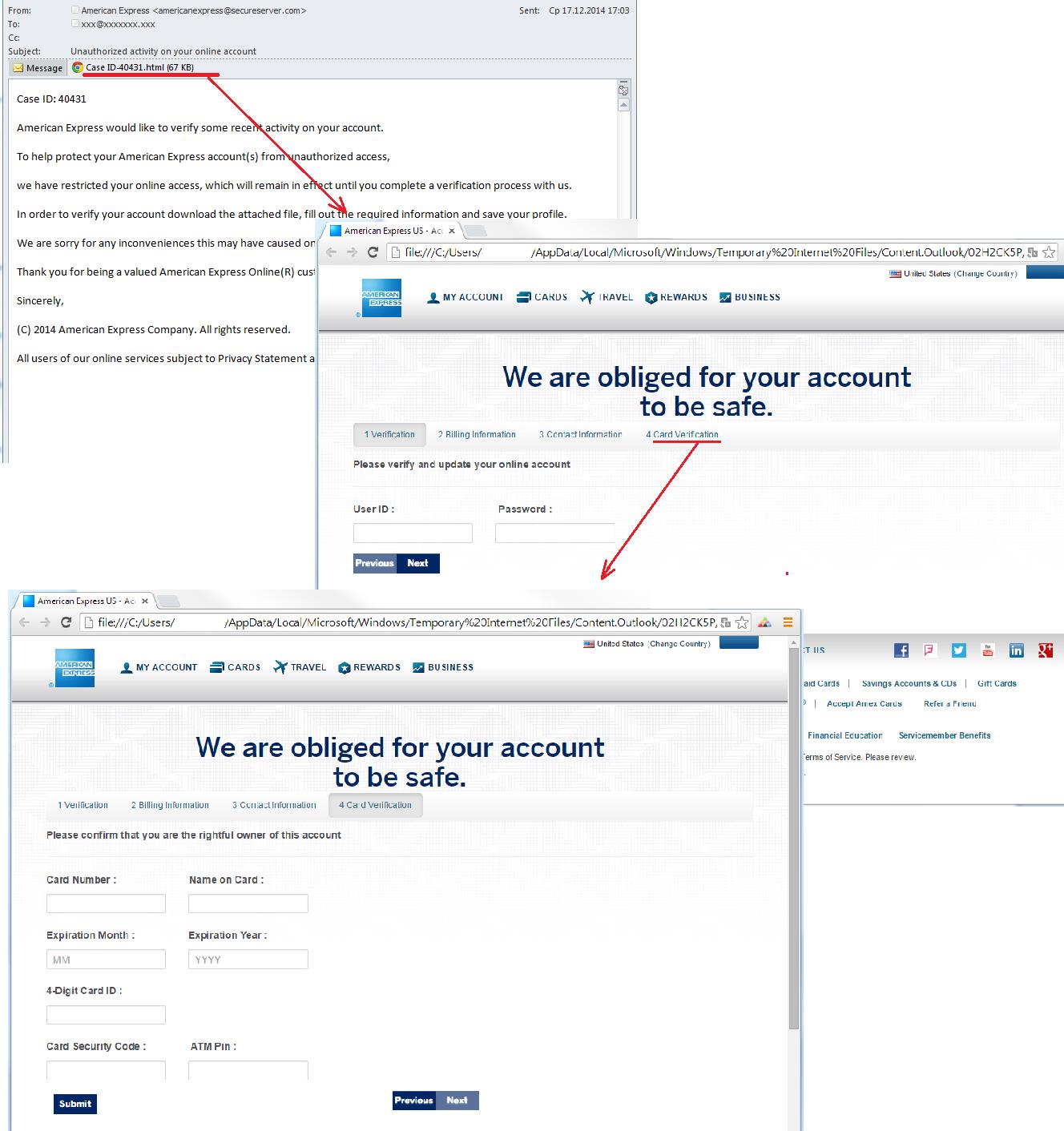

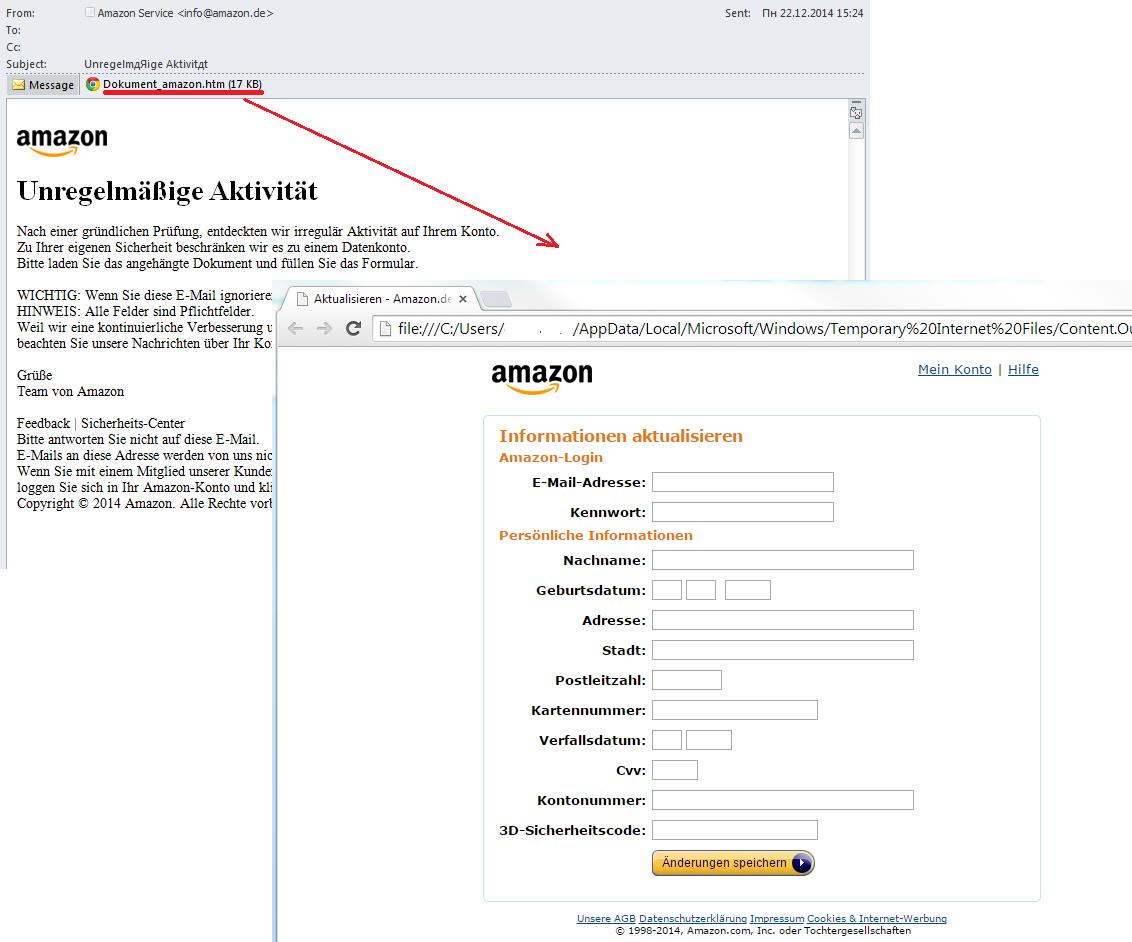

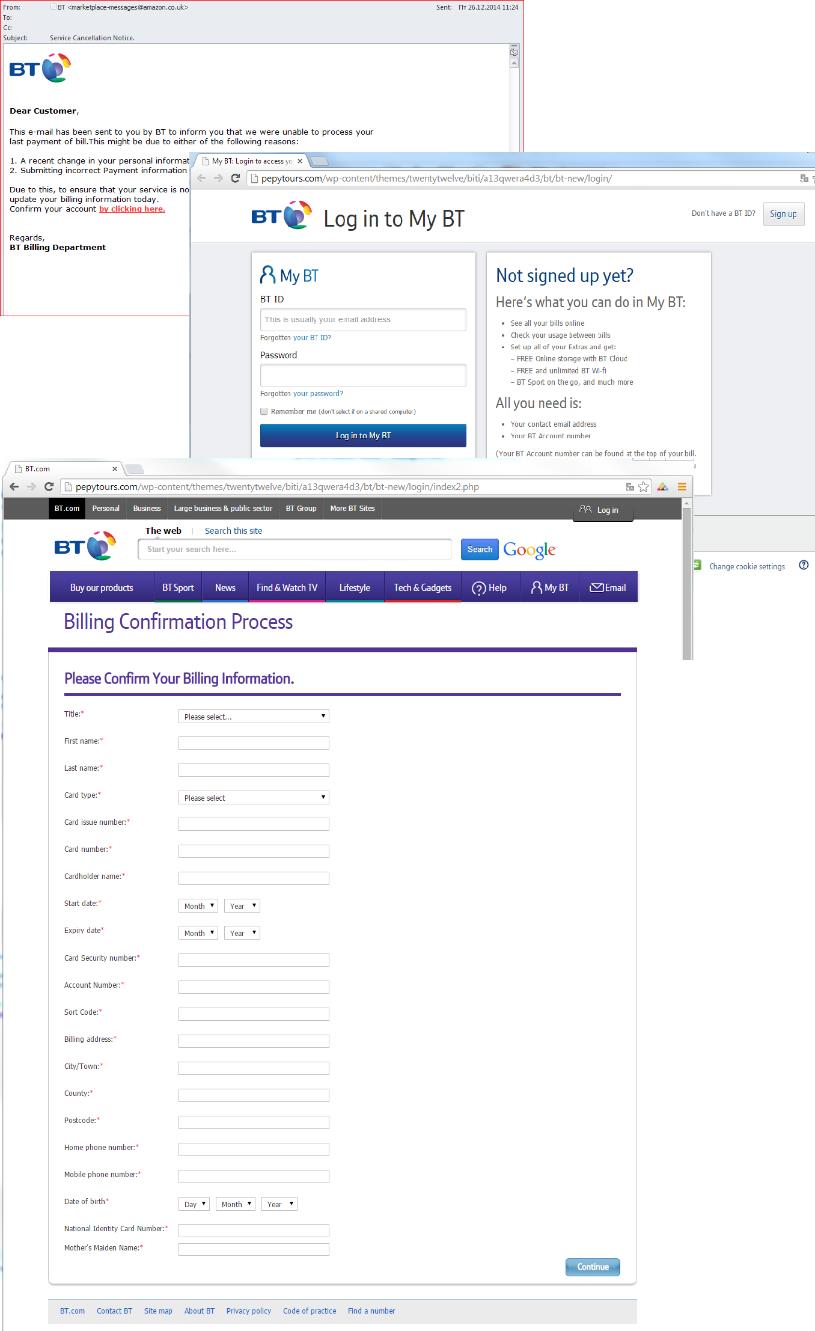

También gozan de popularidad entre los delincuentes los esquemas fraudulentos que usan mensajes phishing con ficheros maliciosos, ficheros HTML adjuntos o con formularios HTML incrustados en el cuerpo del mensaje.

Los ficheros o formularios HTML incrustados en el mensaje permiten a los estafadores reducir sus gastos de mantenimiento de la página en Internet. El esquema de ataque es estándar: el usuario recibe un mensaje supuestamente enviado por una organización con una notificación de bloqueo de cuenta, fuga de datos ocurrida, actividades sospechosas detectadas, etc. Debido a los alarmantes sucesos, le piden al usuario actualizar su información personal rellenando los campos de un fichero o formulario HTML adjunto. Los datos que la víctima ingrese caen en poder de los delincuentes. Durante todo el año detectamos una gran cantidad de envíos masivos similares, hechos en nombre de diferentes organizaciones, sobre todo financieras.

Ejemplo de mensaje con fichero HTML adjunto

Con frecuencia durante el ataque phishing realizado mediante adjuntos HTML dirigido a los clientes de determinada organización, los estafadores tratan de sacarle a la víctima la mayor cantidad posible de información financiera, aunque no tenga relación directa con la organización.

Ejemplo de mensaje con fichero HTML adjunto

En los ejemplos de más arriba los estafadores no sólo tratan de obtener datos para entrar a la cuenta del usuario en la organización, sino también otra información personal, como los datos de su tarjeta de crédito.

La gran cacería

Como ya hemos escrito más arriba, los delincuentes, al atacar a los clientes de diferentes organizaciones, con frecuencia no solo tratan de obtener los datos de la cuenta, sino también los de las tarjetas de crédito de las víctimas y otra información confidencial. Por ejemplo, de esta manera recopilan algunos estafadores direcciones de correo electrónico activas, para vendérselas a los spammers. Otros, disfrazándose de organización atacada, tratan de recibir la información financiera del usuario y más adelante su dinero.

El elevado peligro de estos esquemas de phishing es el siguiente: no importa cuántos métodos de lucha contra el phishing use la organización cuyos clientes han sufrido ataques de phishers (verificación doble o triple, contraseñas desechables, etc.), con esto sólo se puede proteger la cuenta del cliente. Si el usuario les dio a los estafadores otros datos personales, la organización atacada no puede ya hacer nada.

Más arriba pusimos ejemplos de un ataque phishing “expandido”, que usaba un adjunto HTML en el mensaje. Otro ejemplo es el ataque phishing contra el sistema de pagos PayPal. El usuario distraído ingresa su login y contraseña y los envía a los estafadores. A continuación se abre otra página con campos para ingresar los datos de la tarjeta bancaria y otro tipo de información. El usuario piensa que se encuentra en su cuenta de PayPal y no tiene reparos en ingresar sus datos personales. Después de enviarlos, los estafadores remiten al usuario al sitio oficial de PayPal para que éste no sospeche que le han robado información.

Ejemplo de ataque phishing contra el sistema de pagos PayPal

Existe la posibilidad de que los delincuentes no consigan entrar en la cuenta personal PayPal de la víctima, ya que la compañía cuida la seguridad de sus usuarios y ofrece medios adicionales para proteger sus cuentas. Pero los delincuentes ya han recibido suficiente información para robarle parte de sus medios financieros, incluso sin usar su cuenta en PayPal.

Otro ejemplo es el ataque phishing contra una gran empresa de telecomunicaciones. En primer lugar, los delincuentes necesitan logins y contraseñas para entrar en la cuenta personal del usuario. Pero después que la víctima entra en la “cuenta personal” falsa, los delincuentes no sólo piden los datos públicos de la tarjeta, sino también toda la información que les puede servir para hacer maquinaciones con el dinero de la víctima.

Ejemplo de ataque phishing que intenta obtener la información personal de la víctima

Territorios de los ataques

En 2014 se detectaron ataques phishing prácticamente en todos los países y territorios del mundo.

TOP 10 de países según el número de usuarios atacados

El líder por el número de usuarios únicos atacados (del total de usuarios en el país) fue Brasil (27,47%).

* Porcentaje de usuarios en cuyos equipos reaccionó el sistema Antiphishing, del total de usuarios de productos de Kaspersky Lab en el país, 2014

TOP 10 de países según la cantidad de usuarios atacados:

| País | % de usuarios | |

| 1 | Brasil | 27,45 |

| 2 | Australia | 23,76 |

| 3 | India | 23,08 |

| 4 | Francia | 22,92 |

| 5 | Ecuador | 22,82 |

| 6 | Rusia | 22,61 |

| 7 | Kazajistán | 22,18 |

| 8 | Canadá | 21,78 |

| 9 | Ucrania | 20,11 |

| 10 | Japón | 19,51 |

En 2014 el porcentaje de usuarios atacados en Brasil subió en 13.81 puntos porcentuales en comparación con 2013 (entonces Brasil ocupaba el decimotercer puesto). Lo más probable es que un interés tan intenso de los phishers por este país esté relacionado con el mundial de futbol realizado en este país, al que asistieron muchos hinchas de todo el mundo.

Distribución de los ataques por países

Por la cantidad de ataques, Rusia lidera entre todos los países del mundo (17,28%). El porcentaje de reacciones del sistema antiphishing en los equipos de los usuarios de Rusia, entre el total de reacciones de nuestro producto en todo el mundo, subió 6.08 puntos porcentuales en el año.

Distribución de ataques phishing por países, 2014

El aumento de ataques contra los usuarios de Rusia posiblemente esté relacionado con el empeoramiento de la situación financiera en el país en 2014. Ha aumentado la cantidad de operaciones financieras, porque la gente trata de invertir sus ahorros, hacen más compras en Internet y realizan operaciones con sus cuentas. Muchos usuarios están nerviosos. Y esto significa que los delincuentes tienen más posibilidades y que los trucos de ingeniería social que usan se hacen cada vez más efectivos.

El líder del año pasado, EE.UU. (7,2%) pasó al segundo puesto y su índice se redujo en 23.6 puntos porcentuales. Le siguen India (7,15%) y Brasil (7,03%), cuyos índices respectivos aumentaron en 3.7 y 5.11 puntos porcentuales.

Organizaciones blanco de los ataques

La estadística de las categorías de las organizaciones atacadas por los phishers se basa en las detecciones de nuestro antiphishing en los equipos de los usuarios. Este componente detecta todas las páginas con contenidos phishing a las que los usuarios tratan de llegar al pulsar enlaces contenidos en el mensaje o en Internet, cuando los enlaces a estas páginas todavía no están presentes en las bases de Kaspersky Lab.

Distribución de las categorías de organizaciones atacadas por los phishers, 2014

La categoría “Redes sociales y blogs” (15,77%) en 2014 perdió 19.62 puntos porcentuales y dejó el primer puesto a la categoría “Portales globales” (42,59%), que aumentó en 19.29 puntos porcentuales. (En el informe de 2013 la categoría “Portales globales” correspondía a la categoría “Correo electrónico”). La situación generada no nos sorprende: las compañías Google, Yahoo!, Yandex y otras están desarrollando continuamente sus servicios, brindando cada vez más posibilidades a sus usuarios, desde correo electrónico y redes sociales hasta billeteras electrónicas. Todo esto está a disposición del usuario, como regla, desde una sola cuenta, lo que no sólo es cómodo para éste, sino también para los delincuentes. Estos últimos, después de realizar un ataque con éxito, reciben de una sola vez muchas posibilidades para hacer maquinaciones más adelante. Por eso no es sorprendente que Google y Yahoo! resultaron las 3 organizaciones más atacadas por los phishers.

Las 3 organizaciones más atacadas por los phishers

| Organización | % de enlaces phishing | |

| 1 | Yahoo! | 23,3 |

| 2 | 10,02 | |

| 3 | 8,73 |

El índice de Yahoo! (23.3%) ha crecido en 13.3 puntos porcentuales en comparación con el año pasado, en parte gracias al brusco incremento; de la cantidad de enlaces fraudulentos a páginas falsificadas de los servicios de Yahoo! a principios de enero de 2014.

La cantidad de ataques phishing lanzados contra las organizaciones financieras fue del 28,74% y en comparación con 2013 bajó en 2.71 puntos porcentuales. Si analizamos la distribución de estos ataques según los tipos de organizaciones atacadas, vemos que ha bajado el número de ataques contra las organizaciones bancarias (en 13.79 puntos porcentuales en comparación con 2013). Al mismo tiempo, el índice de la categoría “Tiendas online” aumentó 4.78 puntos porcentuales en el año y la categoría “Sistemas de pago” se incrementó” en 9.19 puntos porcentuales.

Phishing en la categoría finanzas online, 2013

Distribución del phishing financiero según las categorías de organizaciones atacadas, 2014

Para un análisis más detallado del phishing financiero, lea nuestro informe “Las amenazas informáticas financieras en 2014: tiempo de cambios.

Conclusión

La cantidad de spam en el correo sigue bajando y nosotros consideramos que en 2015 este índice cambiará muy poco.

Con este fondo, se conservará la tendencia a la baja de la cantidad de publicidad y al crecimiento del spam fraudulento y malicioso. Aumentará el número de mensajes y notificaciones bien falsificadas, donde los delincuentes usen trucos bien meditados (como poner adjuntos con extensiones poco comunes, del tipo .arj o .scr).

Los delincuentes usan diferentes métodos para propagar contenidos phishing. Pero los envíos masivos de phishing por correo electrónico se siguen y seguirán usando por largo tiempo.

Los delincuentes eligen las organizaciones más populares entre los usuarios para lanzar sus ataques, haciendo que la posibilidad de éxito sea mayor. Muchos ataques se realizan con el objetivo de obtener la cantidad máxima de información personal de la víctima, sobre todo de su información financiera. Nosotros suponemos que esta tendencia se conservará en el futuro.

Boletín de seguridad Kaspersky. Spam y phishing en 2014