Resumen de noticias

El panorama de los ataques DDoS en el primer trimestre de 2022 se vio afectado por el conflicto entre Rusia y Ucrania: gran parte de las noticias eran sobre ataques a recursos situados en esos países. A mediados de enero, el sitio web del alcalde de Kiev, Vitaliy Klitschko, fue objeto de un ataque DDoS, mientras que varios recursos web de los ministerios ucranianos fueron objeto de desfiguración. A mediados de febrero, los ataques DDoS afectaron al sitio web del Ministerio de Defensa ucraniano, a los servicios en línea de los bancos Oshchadbank y PrivatBank, como también al proveedor de alojamiento Mirohost. Alrededor del mismo período, los clientes de PrivatBank recibieron mensajes SMS falsos que afirmaban que los cajeros automáticos que no funcionaban, al parecer enviados para sembrar el pánico. El 23 de febrero, otra oleada de ataques DDoS recorrió los recursos gubernamentales de Ucrania, y el Servicio Estatal de Comunicaciones Especiales y Protección de la Información de Ucrania informó de continuos ataques a finales de febrero y principios de marzo. Observamos que en el momento álgido de los ataques, el tráfico basura superó los 100 GB/s, pero comparado con los numerosos ataques de más de 1 TB/s que se produjeron el año pasado, la cifra no impresiona.

A principios de marzo, los investigadores de Zscaler publicaron un análisis de los ataques a los sitios web ucranianos realizados por uno de los operadores de DanaBot. Este troyano bancario se propaga según el modelo de malware como servicio (MaaS). El comprador utilizó DanaBot para descargar en los dispositivos infectados un bot DDoS, cuya única función es atacar un dominio especificado en su código. El objetivo original era el servidor de correo electrónico del Ministerio de Defensa ucraniano. Los ataques a este recurso duraron del 2 al 7 de marzo, tras lo cual el atacante pasó a atacar el sitio web del Consejo Nacional de Seguridad y Defensa de Ucrania dedicado a la información sobre los prisioneros de guerra rusos.

El recurso informativo LiveUAMap, que permite seguir en tiempo real la evolución del conflicto ruso-ucraniano, también ha sido objeto de un ataque DDoS. Los periodistas y las organizaciones benéficas utilizan el sitio web como fuente de información fresca. Los medios de comunicación ucranianos y de la OTAN también fueron atacados. En particular, el portal ucraniano Espreso sufrió ataques DDoS. En general, según los proveedores ucranianos, se tuvo que repeler ataques DDoS a determinados recursos durante todo el mes de marzo.

A partir del 24 de febrero, una oleada de ataques DDoS cayó sobre los sitios web rusos. Fueron blanco de ataques los medios de comunicación, las instituciones de nivel regional (por ejemplo, en Yugra) y federal; la empresa estatal Roscosmos, los ferrocarriles rusos, los servicios estatales, los proveedores de telecomunicaciones y otras organizaciones. A finales de marzo, un ataque DDoS afectó al registrador de dominios ruso Ru-Center, dejando inaccesibles los sitios web de los clientes de la empresa durante algún tiempo. Según RBC, al menos algunos de los ataques a medios de comunicación se lanzaron desde recursos web que pedían dejar de publicar noticias falsas. El grupo de hacktivistas Anonymous, que declaró la guerra a Rusia por el conflicto ucraniano, ha reivindicado la responsabilidad de algunos de los ataques, como el ataque DDoS a Russia Today.

Pero los de Anonymous no son los únicos hacktivistas que han salido en apoyo de Ucrania. El gobierno ucraniano ha hecho un llamamiento a los voluntarios para que se unan al ejército informático, encargado, entre otras cosas, de los ataques DDoS. Estos ataques se coordinaban a través de un canal de Telegram, donde los organizadores publicaban listas de objetivos. Además, aparecieron en Internet numerosos sitios web que ofrecían a los simpatizantes, cualquiera fuese su grado de conocimientos informáticos, unirse a los ataques DDoS contra organizaciones rusas. Lo único que tenía que hacer el voluntario era abrir un sitio web en un navegador y éste empezaba a enviar peticiones basura a una lista de sitios web. Para que el usuario se entretuviera, podía, mientras tanto y entre otras cosas, jugar a un juego en línea en el sitio web.

Los hacktivistas también distribuyeron aplicaciones que atacaban en nombre del usuario sitios web de una lista predefinida. Al igual que en el caso de los sitios web, los creadores de las aplicaciones las anunciaron como un medio para atacar los sitios web rusos. Según Avast, al menos 900 usuarios de Ucrania descargaron uno de ellos. Estas aplicaciones no se limitan a realizar el ataque en nombre del usuario, sino que recogen datos sobre éste: dirección IP, ubicación aproximada, nombre de usuario, sistema, zona horaria, idioma, etc.

En respuesta a los ataques DDoS, muchos recursos rusos activaron geovallas para limitar el acceso desde el extranjero. Además, el Centro Nacional de Coordinación de Incidentes Informáticos (NCCI) publicó listas de direcciones IP y dominios desde los que se sospechaba que se habían producido ataques, y dio recomendaciones de seguridad a las organizaciones. La lista de orígenes de los ataques DDoS incluye, entre otros, dominios de agencias de inteligencia estadounidenses, así como algunos medios de comunicación.

Además de los recursos web rusos y ucranianos, también los recursos norcoreanos estuvieron desconectados varias veces durante el primer trimestre. El país se desconectó por primera vez a mediados de enero tras una serie de pruebas de misiles. La mayoría de los sitios web y servidores de correo electrónico de Corea del Norte resultaron aislados. Junade Ali, un investigador que vigila el Internet norcoreano, dijo que el incidente parecía ser un ataque DDoS. El día 26, la historia se repitió tras una nueva prueba. El país también sufrió interrupciones en las comunicaciones a finales de mes. Aunque al principio muchos atribuyeron los incidentes al aumento de la actividad militar de Corea del Norte, un especialista en seguridad de la información estadounidense con el seudónimo de P4x reivindicó la responsabilidad. Dijo que los ataques respondían a una serie de ciberataques de piratas informáticos norcoreanos contra expertos en seguridad. P4x no vio ninguna reacción de las autoridades estadounidenses y decidió tomar la iniciativa: encontró varias vulnerabilidades en los equipos de red norcoreanos y las utilizó para sobrecargar los routers y servidores críticos del país.

En marzo, el proveedor israelí de servicios de Internet Cellcom fue objeto de un ataque DDoS a gran escala. Como consecuencia del incidente, los recursos gubernamentales del país, en particular los sitios web de los ministerios, estuvieron inaccesibles durante algún tiempo. El ataque también afectó a los recursos de Bezeq, otro importante ISP israelí. La Dirección Nacional de Cibernética de Israel (INCD) supone que Irán está detrás del ataque.

Otro país afectado por los ataques DDoS fue Andorra. Los ataques a Andorra Telecom, el único proveedor local de servicios de Internet, cortaron temporalmente la conectividad a todo el país. Sin embargo, la motivación de los atacantes dista mucho de ser política: se sospecha que los ataques estaban dirigidos a los participantes en Squidcraft Games, un torneo de Minecraft en Twitch con reglas similares a las del “Juego del Calamar”. El torneo se celebraba entre europeos e hispanoamericanos, y el ganador tenía derecho a un premio de 100 000 dólares. Entre los participantes había muchos españoles que se habían trasladado a Andorra; lo más probable es que los atacantes intentaran desconectarlos del juego. Sin embargo, como el país es pequeño, toda su infraestructura se vio afectada.

El primer trimestre no estuvo exento de ataques DDoS a proveedores de tecnología popular: blockchain y NFT. A principios de año, la plataforma Solana, que había sido golpeada repetidamente por DDoS en 2021, se enfrentó a otro ataque. Los atacantes usaron las propias funciones de la plataforma para “congelarla”: “inundaron” el blockchain con transacciones vacías, haciendo que la red central de Solana se sobrecargara y dejara de responder. Otro ataque DDoS generó mucho resentimiento entre los usuarios, que han acusado a los desarrolladores de no mantener el sistema en funcionamiento.

Un nuevo mercado de NFT, LooksRare, ha sido objeto de un ataque DDoS desde el mismísimo momento de su apertura. El sitio web de la plataforma quedó fuera de servicio por un tiempo, y los usuarios tuvieron dificultades para conectar sus billeteras y recibir información sobre los tokens que habían comprado. Los problemas con las billeteras persistieron durante algún tiempo, incluso después de que se restableciera el acceso al sitio.

Exorsionadores que usaban DDoS y se presentaron como el infame grupo REvil, no sólo han seguido atacando a las empresas, sino que han añadido un toque creativo a sus actividades. Imperva informó de ataques en los que los atacantes incluían una nota de rescate en las peticiones al sitio atacado. Además, mientras antes los atacantes exigían el pago de un solo rescate, ahora quieren 1 BTC al día a cambio de “proteger” a la empresa víctima de sus ataques. Los investigadores señalan que la potencia de algunos ataques llegó a ser de cientos de miles o incluso millones de peticiones por segundo. También afirman que lo más probable es que los atacantes utilizaran la botnet Mēris, descubierta en el tercer trimestre de 2021.

Además de las peticiones de notas de rescate, durante el primer trimestre se añadió otro nuevo truco técnico al arsenal de los operadores de ataques DDoS. Los atacantes utilizaron errores en la configuración de las soluciones de colaboración Mitel MiCollab y MiVoice Business Express para amplificar el ataque en más de 4 millones de veces. Ambas soluciones tienen una interfaz TP-240 para el funcionamiento de VoIP. El controlador tp240dvr se encarga de la interacción con la interfaz que, entre otras cosas, toma el mando para generar enormes cantidades de tráfico con el fin de depurar y probar el rendimiento del sistema. En condiciones normales, este controlador no es accesible desde Internet, pero se descubrió que unos 2600 sistemas Mitel recibían comandos desde el exterior. Los atacantes forzaron a los sistemas vulnerables a enviar pruebas de estrés a la víctima, logrando así multiplicar la amplificación. Desde mediados de febrero se han observado ataques similares que tuvieron como objetivo proveedores de servicios de Internet, organizaciones financieras, logísticas y otras.

Para combatir los DDoS y otros ciberataques, las autoridades británicas pusieron en marcha una iniciativa destinada a prevenir la ciberdelincuencia infantil. A los alumnos que buscaban términos sospechosos en las computadoras de la escuela se les mostraba una página con una advertencia y una invitación a leer un sitio web sobre la ciberdelincuencia, sus consecuencias y la Ley de uso indebido de computadoras (1990). El lanzamiento de un piloto de la iniciativa demostró que, al término de cuatro semanas, los niños hacían mucho menos búsquedas de “estresantes” y “booters” (sitios de ataques DDoS).

Tendencias del trimestre

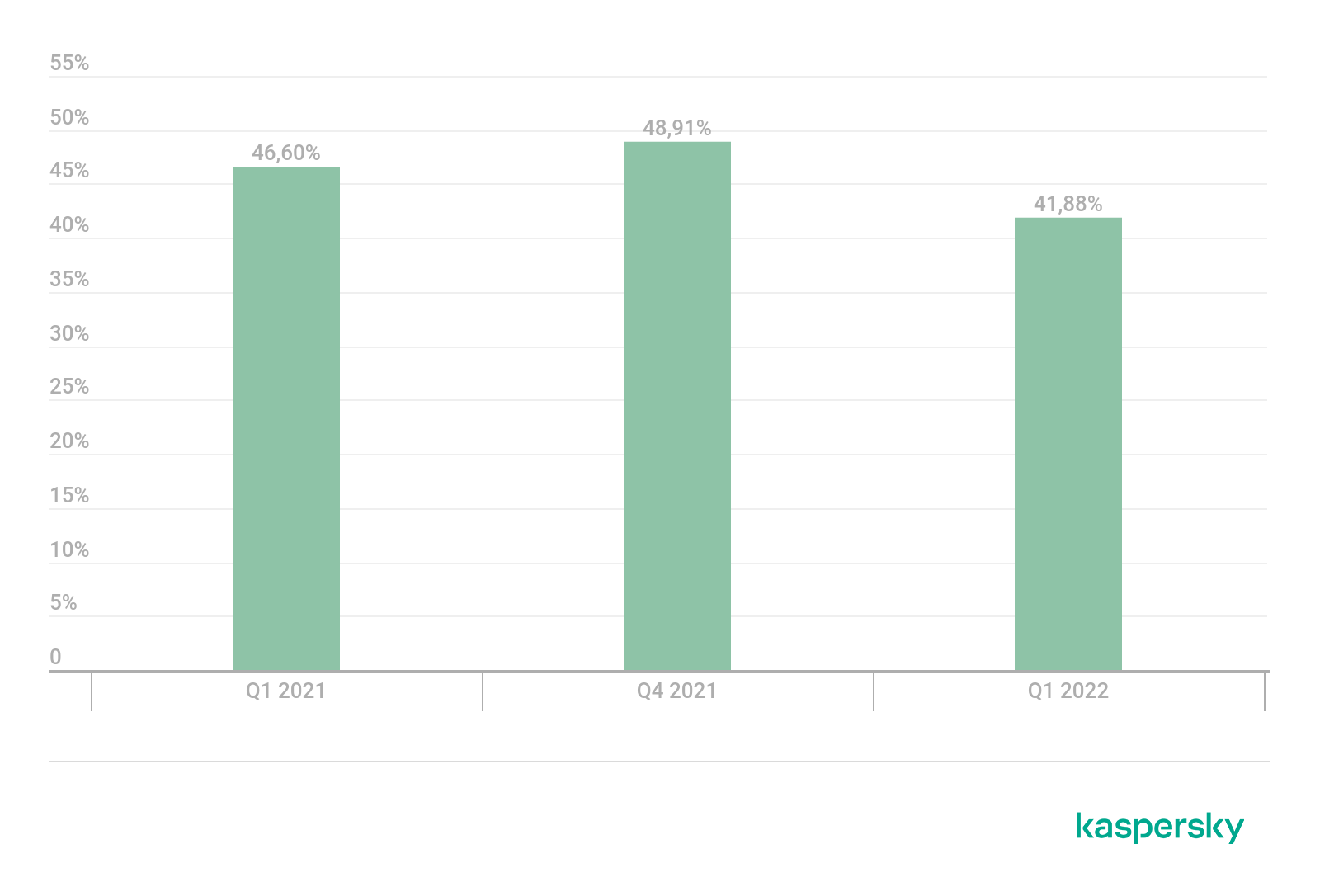

Antes de empezar a evaluar los datos de este último trimestre, conviene recordar que en el informe del trimestre anterior mencionamos un número récord de ataques DDoS. En el primer trimestre de 2022, hemos visto un aumento de casi una vez y media (46%) en el número de ataques en relación con ese registro y un aumento de 4,5 veces en relación con el mismo período del año pasado.

Número comparativo de ataques DDoS, primer trimestre de 2022, y primer y cuarto trimestres de 2021. Los datos del primer trimestre de 2021 se consideran el 100% (descargar)

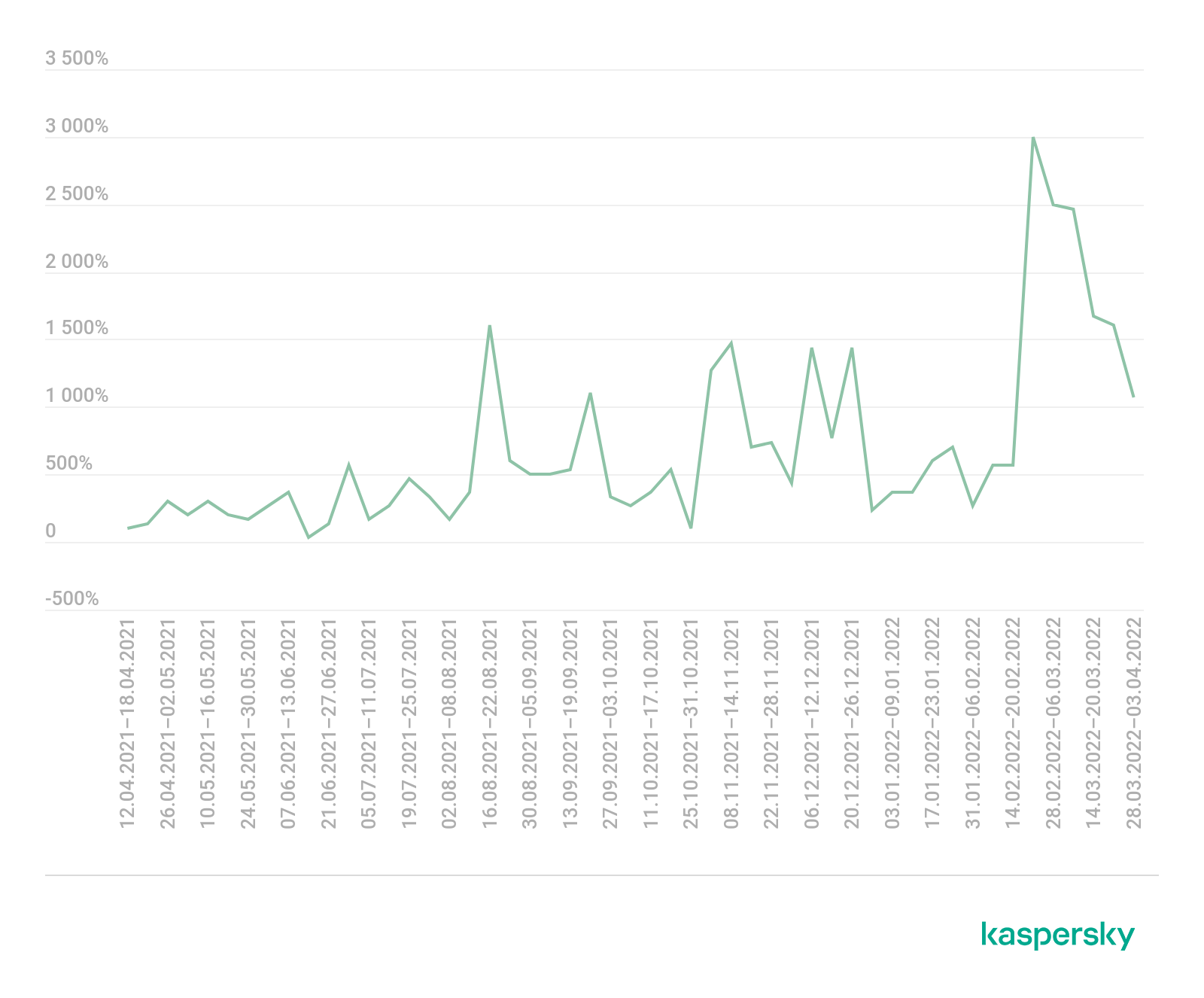

Número comparativo de ataques DDoS por semana, de abril de 2021 a marzo de 2022 (descargar)

Proporción de ataques inteligentes, primer trimestre de 2022, y primer y cuarto trimestres de 2021. El descenso de este valor en el primer trimestre de 2022 se debe a la afluencia de hacktivistas (descargar)

Pero lo más interesante no es el número de ataques, sino su duración. En el primer trimestre, vimos un aumento de dos órdenes de magnitud. Mientras que antes los ataques se medían en minutos, ahora la media de los ataques se mide en horas, y muchos duran varios días. El 29 de marzo descubrimos el ataque más largo: duró algo más de 177 horas, es decir, más de una semana.

Duración de los ataques DDoS, primer trimestre de 2022, y primer y cuarto trimestres de 2021. Los datos del primer trimestre de 2021 se consideran el 100% (descargar)

Duración media de los ataques DDoS por semana, de abril de 2021 a marzo de 2022. A partir del veinte de febrero, este índice tuvo un marcado aumento. (descargar)

Estadísticas de ataques DDoS

Metodología

Kaspersky tiene muchos años de experiencia en la lucha contra las amenazas informáticas, como los ataques DDoS de diversos tipos y de diferentes grados de complejidad. Los expertos de la compañía realizan un seguimiento constante de las actividades de las botnets con la ayuda del sistema DDoS Intelligence.

El sistema DDoS Intelligence es parte de la solución Kaspersky DDoS Protection e intercepta y analiza los comandos enviados a los bots desde los servidores de comando y control. Al mismo tiempo, para iniciar la protección, no es necesario esperar a que se infecten los dispositivos del usuario, ni que ocurra la ejecución real de los comandos de los atacantes.

Este informe contiene la estadística de DDoS Intelligence correspondiente al primer trimestre de 2022.

En este informe consideramos como ataque DDoS aislado aquel cuya pausa entre períodos de actividad no supera las 24 horas. Por ejemplo, si el mismo recurso fue atacado por la misma botnet con 24 horas o más de diferencia, se considera que son dos ataques. También se consideran ataques diferentes los lanzados contra un solo recurso, pero ejecutados por bots de diferentes botnets.

Determinamos la ubicación geográfica de las víctimas de los ataques DDoS; los servidores desde donde se enviaron las instrucciones se determinan por sus direcciones IP. El número de blancos únicos de ataques DDoS en este informe se calcula según el número de direcciones IP únicas de la estadística trimestral.

La estadística de DDoS Intelligence se limita a las botnets detectadas y analizadas por Kaspersky. También hay que tener en cuenta que las botnets son solo uno de los instrumentos con los que se realizan ataques DDoS, y los datos que se presentan en esta sección no abarcan todos y cada uno de los ataques ocurridos durante el período indicado.

Resultados del trimestre

En el primer trimestre de 2022:

- Kaspersky DDoS Intelligence detectó 91 052 ataques DDoS.

- El 44,34% de los ataques tuvieron como objetivo recursos ubicados en Estados Unidos, que representaron el 45,02% de todos los objetivos.

- La mayoría de los ataques DDoS se produjeron los domingos (16,35%).

- La gran mayoría de los ataques (94,95%) duraron menos de 4 horas, mientras que el más prolongado no se detuvo durante 549 horas (algo menos de 23 días).

- El 53,64% de los ataques DDoS fueron ataques de inundación UDP.

- El 55,53% de los servidores de comando y control de las redes de bots estaban ubicados en Estados Unidos.

- El 20,41% de los bots que atacaron las trampas SSH de Kaspersky y el 41,21% de los bots que atacaron las trampas de Telnet se encontraban en China.

Geografía de los ataques DDoS

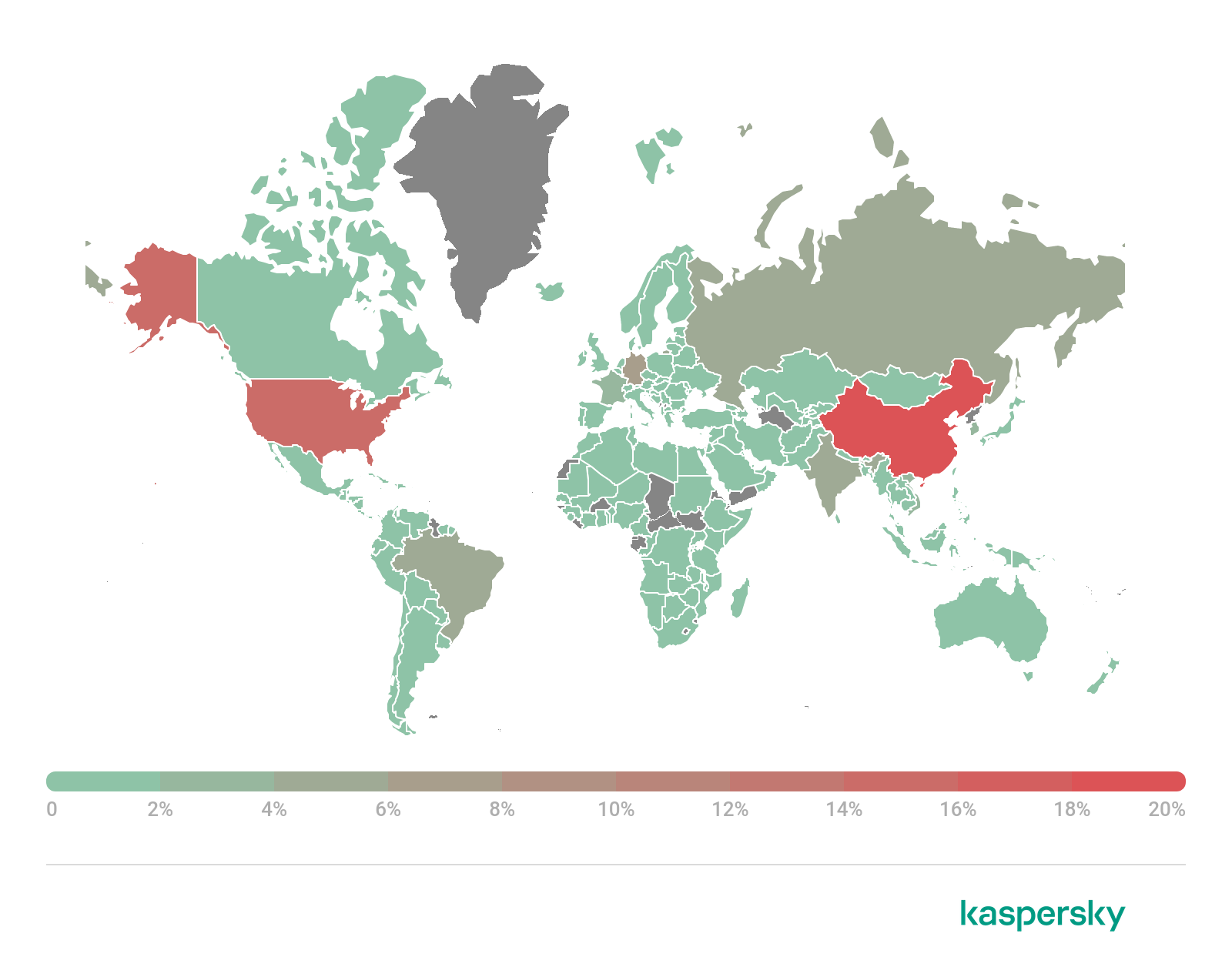

En el primer trimestre de 2022, los sitios web ubicados en Estados Unidos fueron los que más ataques DDoS sufrieron (44,34%). Su cuota ha aumentado ligeramente desde el período cubierto por el informe anterior. China (11,60%) sigue en segundo lugar, con un ligero aumento de cuota, mientras que Alemania (5,06%) sube al tercer puesto.

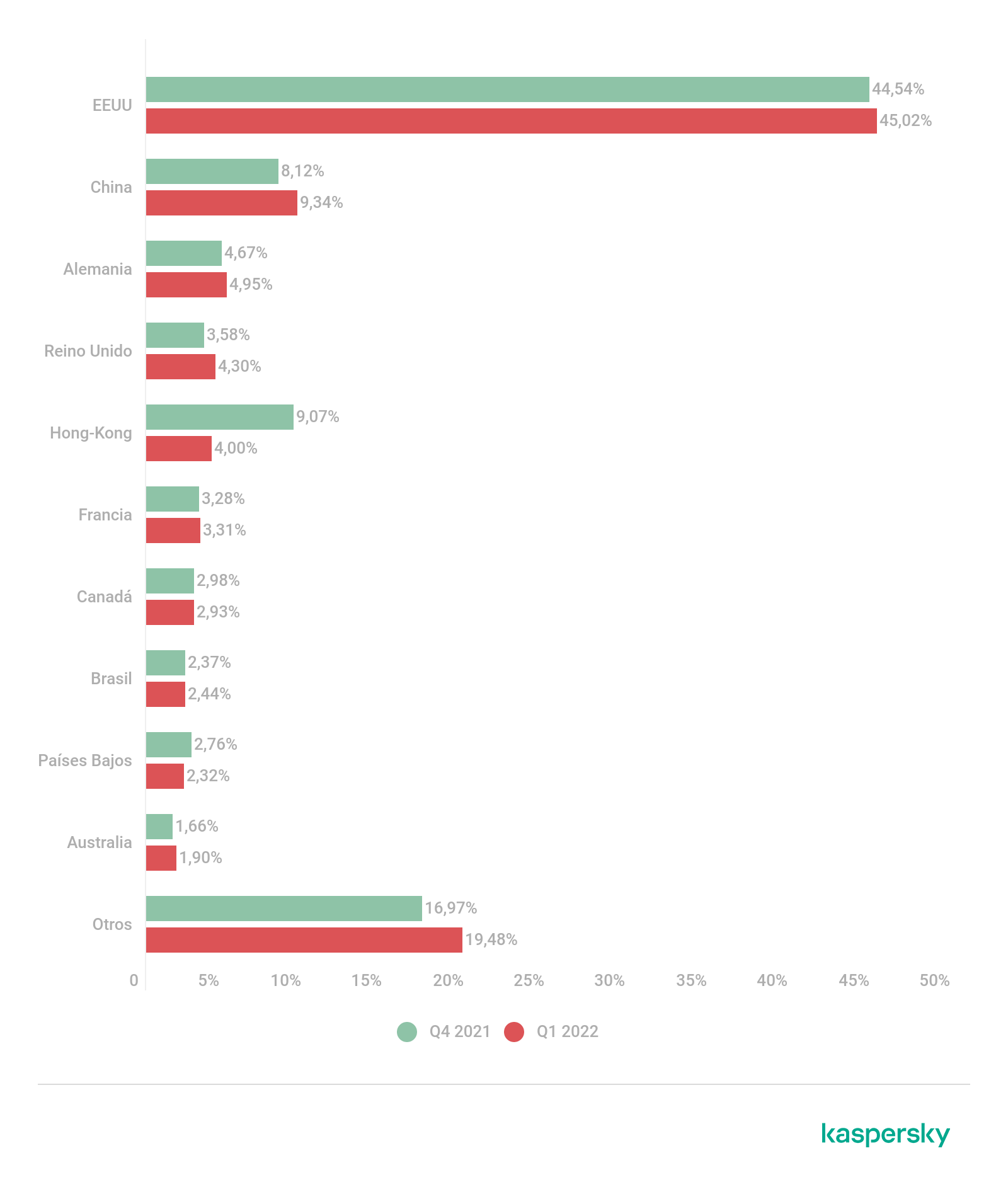

Distribución de los ataques DDoS por país y territorio, cuarto trimestre de 2021 y primer trimestre de 2022 (descargar)

La distribución de los objetivos únicos por país y territorio es tradicionalmente similar a la geografía de los atentados, ya que sólo las últimas líneas del TOP 10 son diferentes. Estados Unidos fue el país con más objetivos en el primer trimestre (45,02%), seguido de China (9,34%) y Alemania (4,95%). Las cuotas de los tres países han aumentado ligeramente desde finales de 2021. En cuarto lugar, está el Reino Unido (4,30%) y en quinto lugar Hong Kong (4,00%), cuya cuota se ha reducido a menos de la mitad.

Distribución de objetivos únicos por país y territorio, cuarto trimestre de 2021 y primer trimestre de 2022 (descargar)

Dinámica del número de ataques DDoS

El sistema DDoS Intelligence detectó 91 052 ataques DDoS en el primer trimestre de 2022. En enero y la mayor parte de febrero, vimos una media de 1406 ataques diarios. El período más tranquilo fue el 2 de febrero, cuando DDoS Intelligence detectó 809 ataques, y el más agitado fue el 19 de enero, cuando hubo 2250 ataques DDoS en un día. Desde el 26 de febrero, la media de ataques DDoS diarios se ha reducido a la mitad, hasta 697. El día más activo al final del trimestre fue el 28 de febrero, con 1362 ataques en un día, y el más tranquilo fue el 3 de marzo, cuando se produjeron 479 ataques. Cabe destacar que los ataques espontáneos de botnets formadas por hacktivistas, que se dispararon justo a finales de febrero y marzo, no son monitorizados por DDoS Intelligence.

Dinámica del número de ataques DDoS, primer trimestre de 2022 (descargar)

Distribución de los ataques DDoS por día de la semana, primer trimestre de 2022 (descargar)

Duración y tipos de ataques DDoS

La duración media de los ataque DDoS en los tres primeros meses de 2022 se mantuvo en el mismo nivel que en el cuarto trimestre de 2021, algo menos de dos horas. Tanto la proporción de ataques muy cortos, que ascendió al 94,95% del total, como la proporción de ataques largos aumentaron: los ataques DDoS que duraron más de 140 horas representaron el 0,03%, igual que los ataques que duraron entre 100 y 139 horas. La proporción de ataques con una duración de entre 50 y 99 horas aumentó al 0,15%. La duración del ataque más largo del trimestre de también aumentó: de 218 a 549 horas. A su vez, la proporción de ataques más o menos cortos (de 5 a 49 horas) disminuyó.

Distribución de los ataques DDoS por duración, cuarto trimestre de 2021 y primer trimestre de 2022 (descargar)

Distribución de ataques DDoS por tipo, primer trimestre de 2022 (descargar)

Distribución geográfica de los botnets

Si observamos la distribución geográfica de los servidores de comando y control de las redes de bots, más de la mitad de los servidores de comando y control activos en el primer trimestre se encontraban en Estados Unidos (55,53%), lo que supone un aumento de los 9,04 puntos porcentuales desde finales de 2021. Alemania ocupa el segundo lugar (8,30%), seguido de Países Bajos (8,09%). Chequia (4,68%) y Rusia (4,68%) comparten el cuarto y quinto puesto.

Distribución de los servidores de administración de redes de bots por países, primer trimestre de 2022 (descargar)

Ataques a las trampas de IoT

El mayor número de bots que intentaron comprometer las trampas SSH de Kaspersky se encontraba en China (20,41%) en el primer trimestre. Sin embargo, su cuota se redujo en 6,32 p.p. en comparación con el período anterior, mientras que la de Estados Unidos aumentó del 11,20% al 15,24%. Alemania (7,05%) ocupa el tercer lugar entre los países y territorios de donde proceden los ataques, seguido de Brasil (4,91%) y Honk Kong (4,79%). Sin embargo, no todos los bots tuvieron la misma virulencia. Así, casi la mitad de los ataques a nuestras trampas procedían de Rusia (47,23%), con un 3,40% del número total de bots. Por su parte, China y Estados Unidos fueron responsables del 9,01% y el 8,16% de los ataques, respectivamente.

Distribución geográfica de los dispositivos desde los que se atacaron las trampas SSH de Kaspersky, primer trimestre de 2022 (descargar)

Distribución geográfica de los dispositivos desde los que se atacaron las trampas Telnet de Kaspersky, primer trimestre de 2022 (descargar)

Conclusión:

El panorama de los ataques DDoS en el primer trimestre estuvo muy influenciado por la situación geopolítica: desde finales de febrero vimos un aumento de la actividad hacktivista y la aparición de un gran número de botnets espontáneas a las que los usuarios se conectaron voluntariamente. Los ataques de hacktivistas se caracterizan por su larga duración, incluso cuando el tráfico basura es filtrado con éxito por las soluciones de seguridad. Al mismo tiempo, la actividad de las redes de bots conocidas, que venimos vigilando desde hace tiempo, ha disminuido en gran medida desde finales de febrero. En cuanto a la duración, el número de ataques de estas redes de bots, tanto de larga como de muy corta duración, ha aumentado desde el último trimestre.

Cabe destacar el gran número de solicitudes de protección contra ataques DDoS que vimos en Rusia en el primer trimestre. En muchas ocasiones hemos mencionado que hay que pensar en la defensa por adelantado, porque cuando suceden los ataques ya es demasiado tarde. Justo a esta situación se enfrentó un gran número de propietarios de recursos del sector ruso de Internet a finales de febrero. Una oleada de nuevos clientes desbordó todos los servicios de protección contra DDoS en Rusia. Como resultado, simplemente no tuvieron tiempo de implementarlos, lo que dio lugar a un período bastante largo de inaccesibilidad de muchos sitios web. Por lo tanto, si usted aún no tiene protección contra ataques DDoS, le recomendamos que tome medidas antes de que a alguien se le ocurra atacarlo.

En el entorno actual es en extremo difícil hacer pronósticos. Una cosa es segura: el estado del mercado de ataques DDoS dependerá muchísimo de la situación geopolítica en el mundo. Es muy poco probable que veamos un descenso en la actividad de los DDoS antes del fin de las hostilidades en Ucrania. Por otro lado, tampoco pronosticamos un crecimiento en el segundo trimestre: haría falta una nueva conmoción mundial para que se produjera un pico de actividad de DDoS similar al que vimos a finales de febrero y principios de marzo.

Ataques DDoS en el primer trimestre de 2022