Resumen de noticias

En el último trimestre, se descubrieron dos nuevos métodos para amplificar los ataques DDoS. A mediados de mayo, investigadores israelíes informaron que los servidores DNS tenían una vulnerabilidad en el mecanismo de delegación de solicitudes entre servidores DNS. El esquema de explotación de la vulnerabilidad recibió el nombre de NXNSAttack: el atacante envía una solicitud a un servidor DNS recursivo legítimo y a varios subdominios en la zona de responsabilidad de su propio servidor DNS malicioso. En respuesta, el servidor malicioso delega la solicitud a múltiples servidores NS falsos en el dominio de la víctima, pero sin especificar sus direcciones. Como resultado, el servidor DNS legítimo consulta todos los subdominios propuestos, lo que provoca que el volumen de tráfico aumente en 1620 veces. La vulnerabilidad está subsanada en las nuevas versiones del software para servidores DNS.

Aproximadamente una semana después, investigadores chinos publicaron información sobre otro método de amplificación DDoS, que recibió el nombre de RangeAmp: el método explota las solicitudes de HTTP Range para descargar archivos en partes. Los expertos descubrieron que una solicitud HTTP Range maliciosa puede obligar a las redes de entrega de contenido (CDN) a multiplicar la carga sobre el sitio de destino. Los investigadores identifican dos tipos de ataques RangeAmp: el primero implica enviar tráfico desde un servidor CDN directamente a los servidores del recurso de destino y amplificarlo de 724 a 43330 veces. En el segundo caso, se transfieren grandes volúmenes de tráfico basura entre los dos servidores CDN. En este caso, el factor de amplificación puede llegar a 7500. Según los investigadores, la mayoría de los proveedores de CDN han lanzado actualizaciones para proteger sus servidores contra este tipo de ataque, o han anunciado su intención de hacerlo.

Mientras los investigadores estudian las nuevas formas de amplificar los ataques, los propietarios de botnets DDoS buscan nuevos recursos para expandirlos. En junio, nuestros colegas de Trend Micro descubrieron que los programas maliciosos Kaiji y XORDDoS, que antes se especializaba en dispositivos IoT, ahora tienen como blanco a los servidores Docker que no cuentan con protección. Si el ataque tenía éxito, el bot XORDDoS penetraba en todos los contenedores del servidor, y Kaiji creaba uno propio. Los contenedores Docker pueden ser de poca utilidad para los ataques DDoS, en particular, debido a la capacidad de limitar la cantidad de protocolos de red que usan. Por lo tanto, los contenedores sin protección suelen atacar sobre todo a los bots de criptominería. Sin embargo, algunos programas maliciosos combinan con éxito un bot DDoS y un criptominero. Por ejemplo, recientemente en Internet se descubrió un bot que puede organizar ataques DDoS mediante los protocolos TCP, UDP o HTTP, o extraer criptomonedas Monero para sus propietarios.

Los relevantes eventos sociopolíticos que marcaron el segundo trimestre de 2020 no pudieron dejar de afectar el panorama de los ataques DDoS. Así, a fines de mayo en los Estados Unidos, aumentó el número de ataques contra organizaciones de derechos humanos. Esta actividad coincidió con las protestas que se desarrollaban en el país. El otro bando del conflicto también sufrió daños: los sistemas informáticos estatales del estado de Minnesota fueron blanco de ataques DDoS. En particular, delincuentes desconocidos dejaron fuera de servicio el sitio web de la policía de Minneapolis. Al mismo tiempo, se publicaron tweets que afirmaban que el ataque fue realizado por hacktivistas anónimos que en ocasiones anteriores habían amenazado con exponer los crímenes de la policía, pero el grupo no se responsabilizó por el incidente.

En junio, a lo largo de varios días, Rusia llevó a cabo una votación sobre las enmiendas a la constitución, cuya preparación tampoco se libró de ataques DDoS. El día siguiente al inicio de la votación, la Comisión central de elecciones informó haber sufrido un ataque. Inmediatamente después, fue atacado el servicio de votación en línea. Sin embargo, los funcionarios declararon que no se logró interrumpir su operación. Al mismo tiempo, este servicio al comienzo de la votación funcionó de manera intermitente, ya que no fue capaz de soportar la carga legítima. Los atacantes también prestaron su atención al recurso de información “constitution2020.rf“. Según representantes de la Comisión central de elecciones, el 28 de junio el recurso fue golpeado por flujos de tráfico de basura procedentes del Reino Unido y Singapur.

Los medios masivos de información también tuvieron su parte. Esta vez sufrió ataques el periódico sociopolítico independiente “Belorussky Partizan”. Según representantes del portal, el ataque empezó desde direcciones IP extranjeras y luego se sumaron las bielorrusas. Como resultado, la publicación tuvo que cambiar su IP. Recientemente, los sitios de Internet en Bielorrusia atraen cada vez más la atención de los organizadores de ataques DDoS.

En muchos países, el segundo trimestre estuvo marcado por la lucha contra la pandemia del COVID-19, mientras que las empresas e instituciones educativas siguieron trabajando de forma remota. En consecuencia, continuaron los ataques activos a los recursos en línea. Así, en Rusia, según Rostelecom, aumentó en más de cinco veces el número de intentos de deshabilitar los recursos de aprendizaje como diarios electrónicos, plataformas educativas, sitios de exámenes, etc.

Sin embargo, no todas las interrupciones de la comunicación a gran escala son consecuencia de los ataques DDoS. A mediados de junio, usuarios de Estados Unidos experimentaron problemas de acceso a las redes de los operadores móviles TMobile y Verizon. En Twitter se publicaron informes sobre un ataque DDoS a gran escala contra estos proveedores y una serie de redes sociales, presuntamente llevadas a cabo desde China, pero esta información no se confirmó. Por el contrario, según lo declarado por T-Mobile, en realidad los recursos afectados, entre ellas las redes de sus competidores, dejaron de funcionar debido a un desperfecto en las líneas de cable de su proveedor en el sureste del país, que causó la congestión de red.

Mientra los problemas técnicos y los atacantes deshabilitaban recursos útiles, la policía holandesa, cerró 15 sitios que vendían servicios para organizar ataques DDoS, y abril arrestó a un adolescente de diecinueve años que había intentado interferir en el funcionamiento de varios portales del gobierno en marzo. La policía holandesa mostró su determinación al lidiar con recursos e individuos relacionados con DDoS, y afirma que tiene la intención de dificultar al máximo la implementación de tales ataques.

Otros países también continúan luchando contra los ataques DDoS. Por ejemplo, en Israel se sentenció a seis meses de servicio comunitario y pago de multas a los antiguos copropietarios de un sitio de venta de servicios para organizar ataques. El sitio web malicioso llamado vDOS estuvo activo durante cuatro años y se cerró en 2016.

Tendencias del trimestre

Los últimos años observamos una significativa caída del número de ataques DDoS los segundos trimestres, que contrasta con la tensión de los primeros trimestres. Sin embargo, de abril a junio de 2020, el panorama se mantuvo casi igual que en el período del informe anterior: el número total de ataques aumentó ligeramente, el número de ataques inteligentes disminuyó levemente, pero en general, los datos de los dos trimestres son casi los mismos.

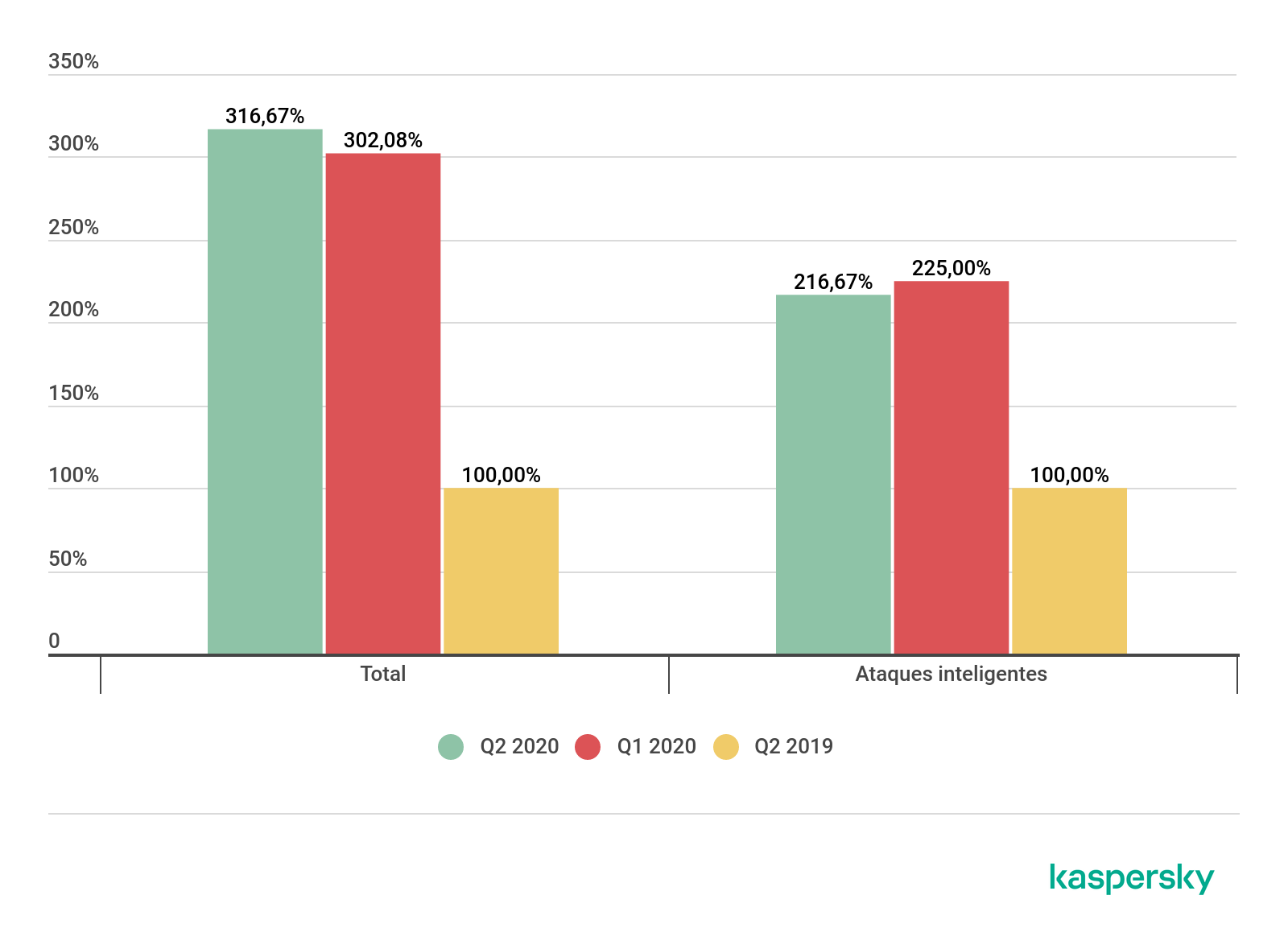

Comparación del número de ataques DDoS, primer y segundo trimestre de 2020 y segundo de 2019. Los datos del segundo trimestre de 2019 se toman como 100%. (descargar)

El hecho de que en el segundo trimestre “bajo” hayamos obtenido índices casi idénticos que los del primer trimestre “alto” indica un crecimiento sin precedentes en el mercado de ataques durante el período cubierto por el informe. Esto se ve claramente si comparamos las cifras del segundo trimestre de 2020 con los datos del mismo período de 2019: el número total de ataques se triplicó y el número de ataques inteligentes se duplicó.

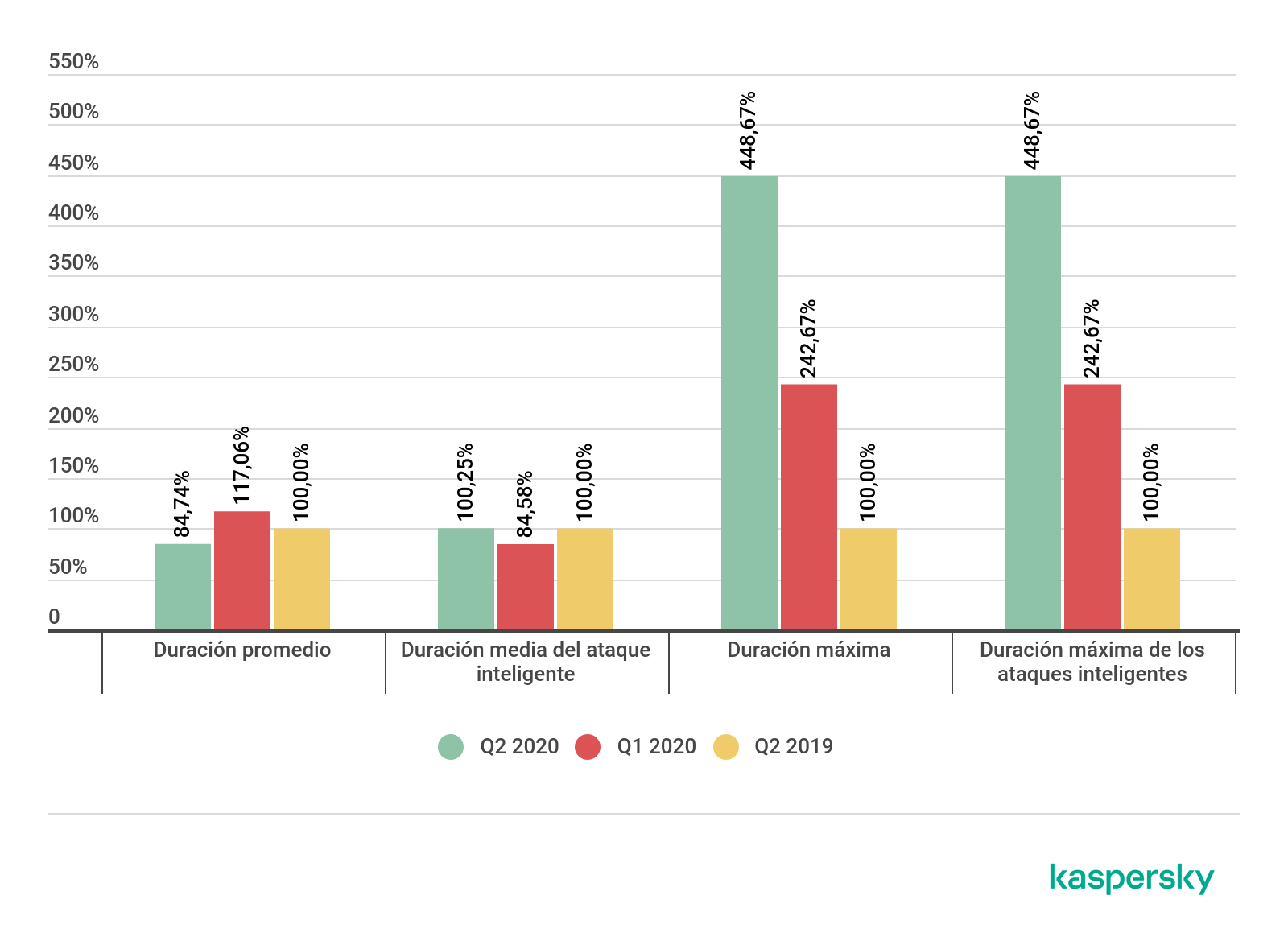

El promedio de duración de los ataques no cambió ni en comparación con el primer trimestre, ni con el año pasado y se mantuvo en el nivel de aproximadamente 20 minutos. Los ataques inteligentes están a la cabeza, con una duración promedio de varias horas. Esta tendencia se ha conservado durante mucho tiempo, así que no hay nada nuevo. Sin embargo, vale la pena señalar que el segundo trimestre vimos un ataque inteligente inusualmente largo que afectó la duración máxima de DDoS y aumentó 4,5 veces en comparación con el año pasado. Al calcular los promedios, excluimos este ataque de la muestra.

Duración de los ataques DDoS, primer y segundo trimestre de 2020 y segundo de 2019. Los datos del segundo trimestre de 2019 se toman como 100%. (descargar)

Al igual que en el período cubierto por el informe anterior, en el segundo trimestre las instituciones educativas y gubernamentales fueron atacadas con mayor frecuencia. Al mismo tiempo, el número de ataques contra el sector educativo disminuyó considerablemente desde la segunda mitad de junio, lo que puede atribuirse al comienzo de las vacaciones.

Estadísticas del trimestre

Resultados del trimestre

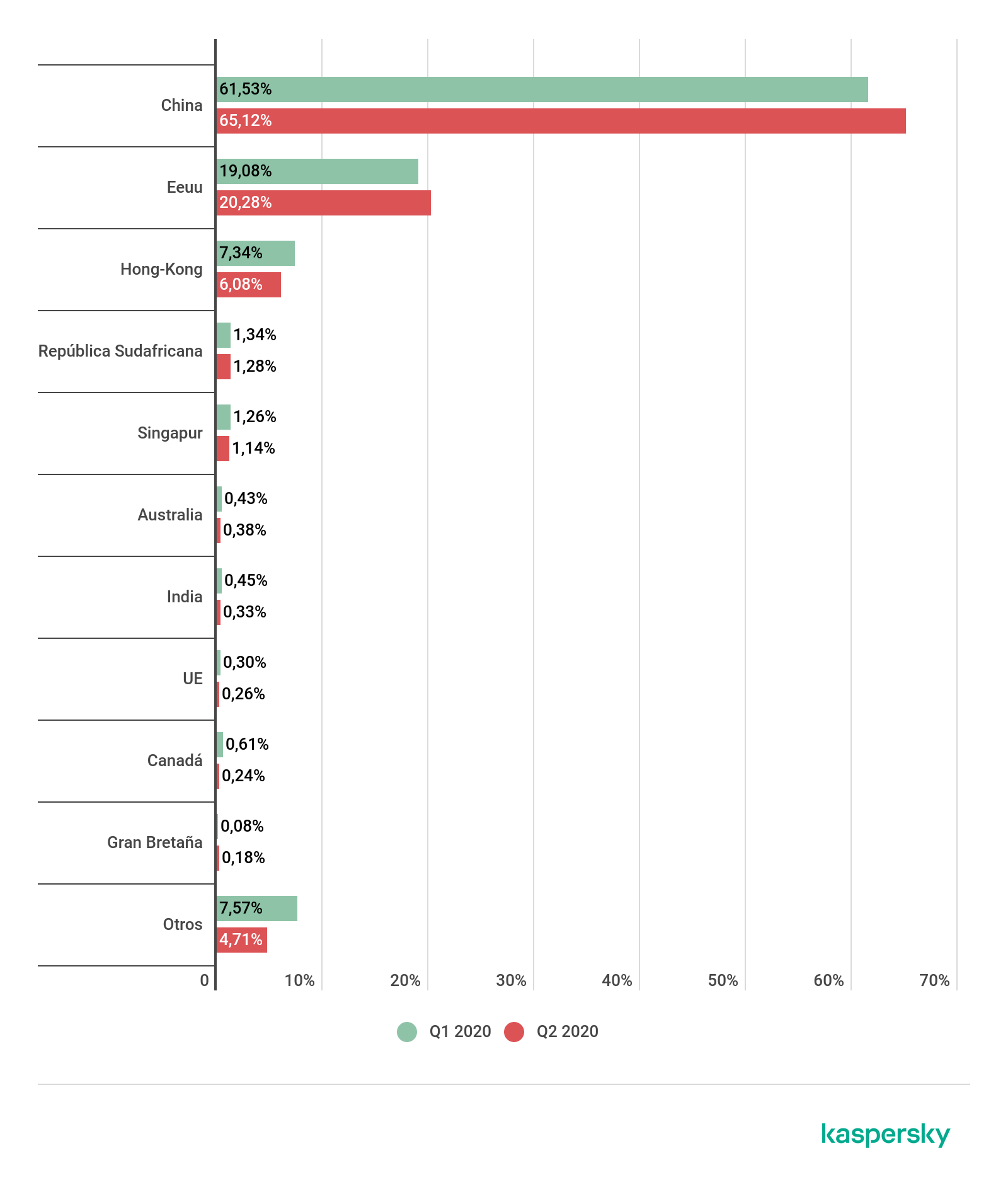

- Los tres principales países por número de ataques siguen siendo los mismos: China (65,12%), Estados Unidos (20,28%) y la región administrativa especial de Hong Kong (6,08%).

- Rumanía salió del TOP 10, para ocupar el puesto 17, mientras que Gran Bretaña, por el contrario, subió del puesto 18 al 10.

- Los cinco primeros puestos, tanto por el número de blancos, como por el de ataques, los ocupan China (66,02%), EE.UU. (19,32%), Hong Kong (6,34%), Sudáfrica (1,63%) y Singapur (1,04%).

- Ha habido un punto de inflexión en la disminución ya habitual del número de ataques: este trimestre fue un poco mayor, con un pico de 298 ataques el 9 de abril.

- En el segundo trimestre, observamos dos caídas bruscas de varios días (del 30 de abril al 6 de mayo, y del 10 al 12 de junio), cuando el número de ataques no superó los 10-15 por día.

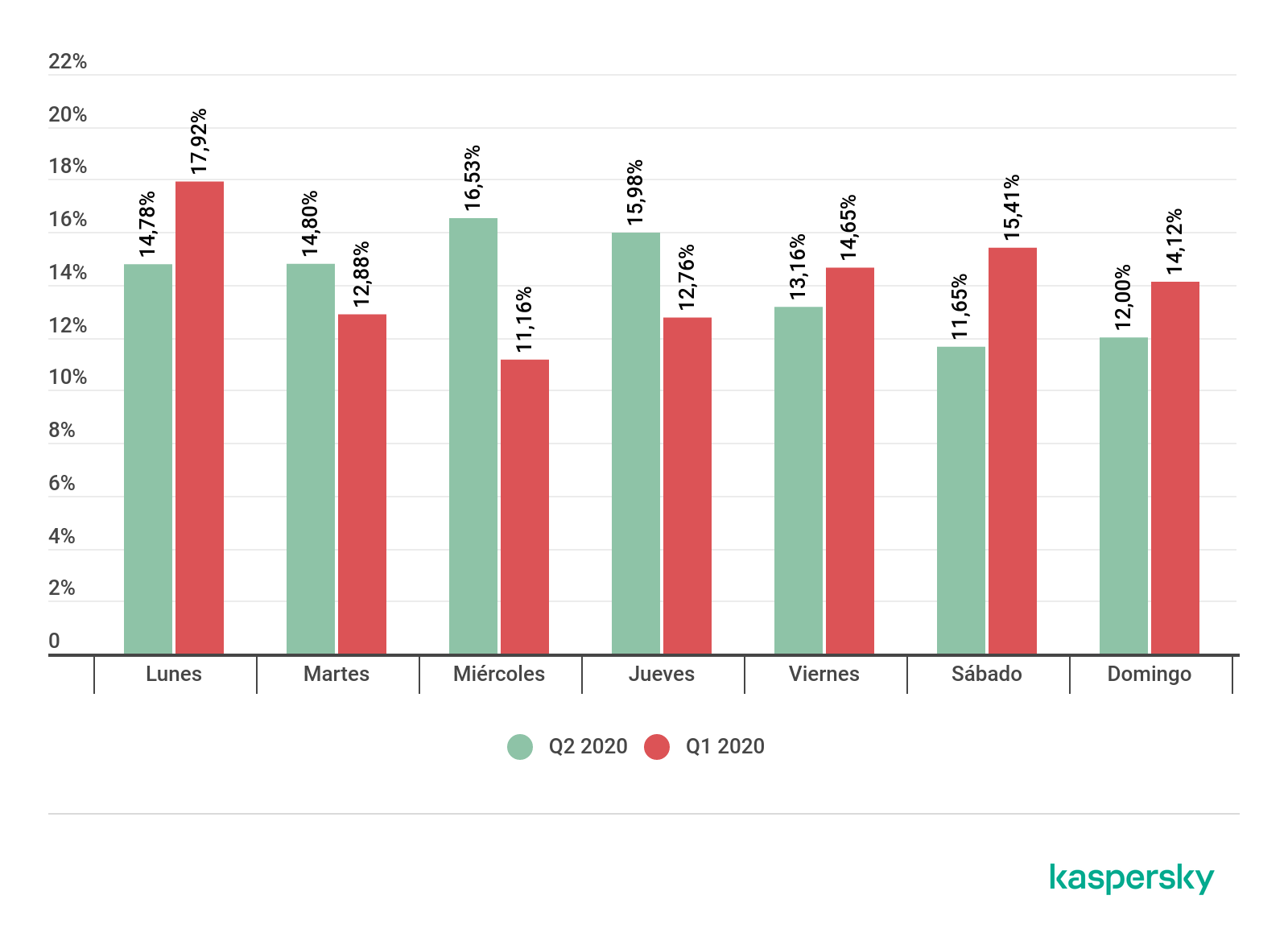

- La actividad de botnets DDoS aumentó los miércoles y jueves, y cayó los sábados.

- Incluso los ataques más largos duraron menos de nueve días (215, 214 y 210 horas), que es la mitad de las duraciones alcanzadas por los líderes del trimestre anterior (aproximadamente 19 días).

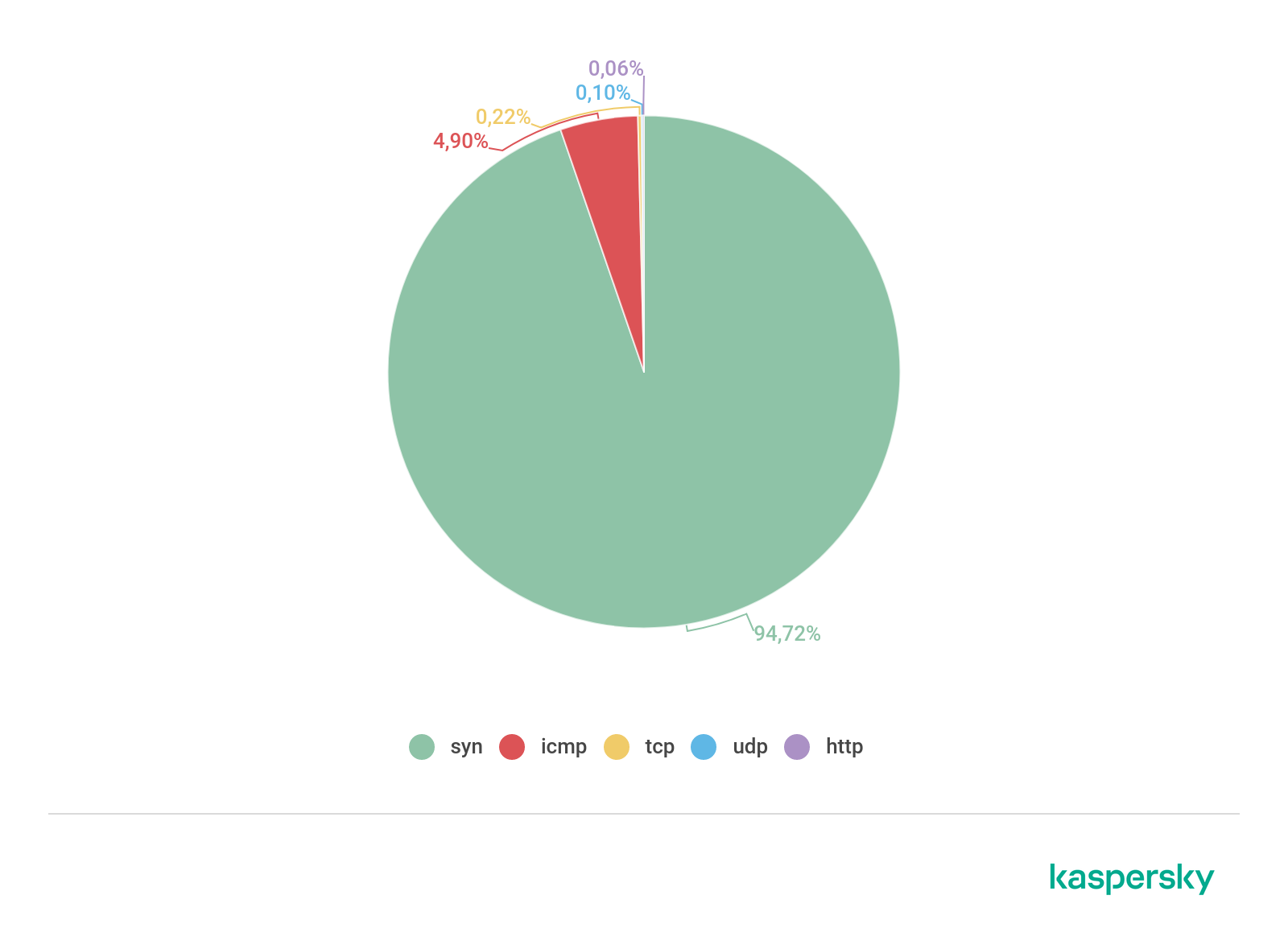

- Las inundaciones SYN siguen siendo la principal herramienta para perpetrar ataques DDoS (94,7%), los ataques ICMP representaron el 4,9% y los demás tipos de DDoS han pasado a segundo plano.

- La proporción de botnets de Windows y Linux se ha mantenido casi sin cambios: estos últimos siguen siendo responsables de la gran mayoría (97,4%) de los ataques.

Geografía de los ataques

En el segundo trimestre de 2020, China ocupó de nuevo, con amplia ventaja, el primer lugar en la estadística del número de ataques (65,12%), el segundo sigue siendo de Estados Unidos (20,28%) y el tercero, de Hong Kong (6,08%). Al mismo tiempo, si bien la participación de los dos primeros países aumentó desde el último trimestre, en 3,59 y 1,2 puntos porcentuales respectivamente, la participación de Hong Kong disminuyó ligeramente, en 1,26 p.p.

En la conformación del TOP 10 no hay muchas diferencias. Aquí, todavía vemos a Sudáfrica (1,28%) y Singapur (1,14%): ambos países subieron una línea y ahora ocupan las posiciones cuarta y quinta, respectivamente. Les siguen India (0,33%) y Australia (0,38%), que pasaron del noveno al séptimo y del décimo al sexto lugar, respectivamente. Les sigue Canadá (0,24%), que perdió un poco de terreno y bajó al noveno puesto.

El recién llegado a este ranking es Gran Bretaña, que subió desde el lejano puesto 18 (0,18%, un aumento de 0,1 puntos porcentuales) y comparte el décimo lugar con Corea del Sur. En la séptima posición, con una participación del 0,26% están los países de la Unión Europea, que individualmente rara vez se convierten en el objetivo de ataques DDoS. Pero Rumanía cayó del cuarto puesto al decimotercero y abandonó el TOP 10.

Distribución de ataques DDoS por país, primer y segundo trimestres de 2019 (descargar)

Ya es tradición que la distribución geográfica de objetivos únicos refleje en gran medida la distribución de los ataques en general. Seis de los diez países están presentes en todas las estadísticas de este trimestre y los cinco primeros coinciden completamente: tenemos de nuevo a China (66,02%), Estados Unidos (19,32%), Hong Kong (6,34%), Sudáfrica (1,63%) y Singapur (1,04%). Al mismo tiempo, se registró un aumento en el porcentaje de objetivos, en comparación con el período de informe anterior, solo en China, de 13,31 puntos porcentuales, mientras que el resto de los países mostraron una ligera disminución.

Australia, que el trimestre pasado estaba en el noveno lugar, ocupó el sexto (0,3%). Además, Vietnam regresó al TOP 10 después de una breve ausencia. Con un ligero aumento en el número de objetivos en su territorio (de solo 0,06 puntos porcentuales, hasta el 0,23%), tomó la séptima posición, desplazando a Corea del Sur, que ahora comparte los dos últimos puestos con el recién llegado de este trimestre, Japón (0,18%) y por delante de India (cuyos 0,23% de objetivos le dieron el octavo puesto).

Distribución de objetivos DDoS únicos por país, primer y segundo trimestres de 2020 (descargar)

Dinámica del número de ataques DDoS

Por lo general, el segundo trimestre es más tranquilo que el primero, pero este año fue una excepción. Desafortunadamente, la tendencia de baja a largo plazo en el número de ataques se interrumpió, y ahora observamos un aumento. Los picos ocurrieron el 9 de abril (298 ataques) y el 1 de abril (287 ataques por día). Además, dos veces, el 13 y el 16 de mayo, el número de ataques superó el pico de los dos trimestres anteriores. Y a principios de mayo, al parecer los organizadores del DDoS decidieron tomarse unas vacaciones: del 30 de abril al 6 de mayo, el número de ataques no llegó a 15 por día, y del 2 al 4 de mayo solo hubo de 8 a 9 ataques. Otro período tranquilo tuvo lugar del 10 al 12 de junio: hubo de 13 a 15, y 13 ataques por día, respectivamente.

Como resultado, vemos que en los últimos tres trimestres hubo un récord máximo y uno mínimo. Vale la pena señalar que los días más tranquilos repiten el récord absoluto del historial de observaciones establecido en el último trimestre de 2019, pero los más activos están lejos de alcanzar el nivel del tercer trimestre, que fue relativamente tranquilo. Al mismo tiempo, el número promedio de ataques aumentó en casi un 30% en comparación con el período cubierto por el informe anterior.

Dinámica del número de ataques DDoS, segundo trimestre de 2020 (descargar)

En el segundo trimestre, los organizadores de los ataques prefirieron lanzarlos los miércoles (16,53%) y descansaron de su duro trabajo los sábados (11,65% en total). Sin embargo, la diferencia entre el “líder” y el “antilíder” no es grande: apenas 4,88 p.p. En comparación con el trimestre anterior, aumentó significativamente la proporción de ataques de los miércoles (por 5,37 p.p.) y los jueves (por 3,22 p.p.) y disminuyó la de los lunes (menos 3,14 p.p.).

Distribución de ataques DDoS por días de la semana, primer y segundo trimestre de 2020 (descargar)

Duración y tipos de ataques DDoS

La duración promedio de los ataques disminuyó ligeramente en comparación con el período de informe anterior (en 4 puntos porcentuales) debido a un aumento en la proporción de ataques ultracortos y una disminución de 0,1 puntos porcentuales en la proporción de ataques de varios días, debido a, en mayor medida, la ausencia de ataques ultralargos. Si en el primer trimestre vimos ataques que duraron hasta 20 días, esta vez los tres ataques de mayor envergadura duraron 215, 214 y 210 horas, es decir, menos de nueve días.

Al mismo tiempo, la distribución de los ataques por duración se mantuvo prácticamente sin cambios: el aumento de 4 p.p. mencionado es el evento más significativo, las diferencias restantes varían de 0,06 a 1,9 p.p., magnitudes que están cerca del error estadístico. De esta manera, los ataques más cortos (hasta 4 horas) representaron el 85,97% del total de ataques DDoS; los ataques que duraron 5-9 horas, el 8,87%; los de hasta 19 horas, el 3,46%; los de hasta 49 horas, el 1,39 % y los de hasta 99 horas, 0,11%. Los ataques de 100 a 139 horas fueron un poco más numerosos (0,16%) y los ataques más largos representaron el 0,05% del total de ataques DDoS.

Distribución de ataques DDoS por duración en horas, primer y segundo trimestre de 2020 (descargar)

La participación de las inundaciones SYN en este trimestre fue del 94,7% (un aumento de 2,1 p.p.). Por segundo trimestre consecutivo, le siguen los ataques de inundación ICMP: 4,9%, que es 1,3 p.p. más que en el período del informe anterior. Los ataques TCP representaron el 0,2% del número total de ataques, y cierran la estadística los ataques UDP y HTTP (0,1% cada uno). La participación de los últimos tres grupos disminuyó en comparación con el trimestre anterior.

Distribución de ataques DDoS por tipo, segundo trimestre de 2020 (descargar)

La proporción de botnets Windows disminuyó en 0,41 p.p. en comparación con el trimestre anterior y ascendió a 5,22%. Por lo tanto, las botnets de Linux representan el 94,78% de todas las redes de zombi.

Correlación de ataques de botnets Windows y Linux, primer y segundo trimestres de 2020 (descargar)

Conclusión

El segundo trimestre de 2020 se caracterizó por la gran cantidad de ataques DDoS. Observamos una pausa de abril a junio, pero esta vez la actividad de los ataques DDoS aumentó en comparación con el período cubierto por informe anterior. Lo más probable es que esto se deba a la pandemia de coronavirus y a las medidas restrictivas que en muchos países se prolongaron durante parte del trimestre o su totalidad. El paso forzado de la vida a Internet ha aumentado el número de posibles blancos DDoS. Por lo demás, poco ha cambiado en el segundo trimestre: la composición del número de ataques y objetivos del TOP 10 es casi la misma, y lo mismo pasa con la distribución de los ataques por duración. La proporción de todos los tipos de DDoS ha disminuido notablemente, excepto las inundaciones SYN e ICMP, pero es demasiado pronto para hablar de cualquier tendencia al respecto.

Esperamos que las cifras del tercer trimestre, que también suelen ser bajas, estén más o menos al mismo nivel que las del segundo, o disminuyan un poco. Por el momento, no tenemos motivos para suponer lo contrario. Será muy interesante observar los ataques en el cuarto trimestre: por tradición, el final del año y la temporada de vacaciones son ricos en DDoS, por lo que si la tendencia continúa al mismo nivel (sobre todo si llegamos a ver la segunda ola de la epidemia), es muy posible que el mercado DDoS experimente un marcado crecimiento.

Ataques DDoS en el segundo trimestre de 2020