Resumen de noticias

El segundo trimestre de 2021 fue relativamente tranquilo en términos de noticias espectaculares, pero no estuvo exento de acontecimientos. Por ejemplo, en abril, una nueva red de bots DDoS comenzó a propagarse activamente, y se presentó con el nombre de Simps a los propietarios de dispositivos infectados. Los autores de este malware promocionaron con esmero su criatura en un canal de YouTube y un servidor Discord creados para tal fin, donde discutían ataques DDoS. Pero la funcionalidad real de DDoS en Simps no es original: el código se solapa con las redes de bots Mirai y Gafgyt.

Sin embargo, Gafgyt tampoco apuesta por la originalidad: en las nuevas variantes descubiertas por la empresa Uptycs, toma prestados varios módulos de Mirai a la vez. En particular, los autores de Gafgyt copiaron de la botnet más utilizada la implementación de varios métodos de DDoS, como el desbordamiento de TCP, UDP y HTTP, así como la funcionalidad de fuerza bruta para hackear dispositivos IoT a través de Telnet.

El código de Mirai también sentó las bases de la botnet ZHtrap, que se dio a conocer en el segundo trimestre. Este malware es interesante porque utiliza dispositivos infectados como trampa o honeypot. ZHtrap recoge las direcciones IP de los dispositivos que están atacando la trampa, y luego intenta atacar estos dispositivos por sí mismo.

Recientemente, los delincuentes se han dedicado a la búsqueda de nuevos servicios y protocolos que se puedan utilizar para amplificar ataques DDoS. El segundo trimestre de 2021 no fue una excepción: a principios de julio, los investigadores de Netscout informaron que habían notado un aumento en los ataques a través del protocolo Session Traversal Utilities for NAT (STUN). Este protocolo se utiliza para mapear las direcciones IP y los puertos de los hosts ocultos detrás de NAT con las direcciones IP y los puertos externos. Con su ayuda, los atacantes sólo consiguieron multiplicar el volumen de tráfico basura por un factor de 2,32. Pero cuando este vector de ataque se combinaba con otros, la capacidad de DDoS alcanzaba los 2Tb/s. Además, el uso de servidores STUN como reflectores podría haber provocado la pérdida de su rendimiento. Las organizaciones que utilizan STUN harían bien en asegurarse de que sus servidores estén protegidos contra este tipo de ataques. Al momento de publicar este estudio, había más de 75 000 servidores vulnerables en todo el mundo.

Existe otro nuevo vector de DDoS que los atacantes aún no han adoptado. Está relacionado con una vulnerabilidad en los sistemas de resolución de DNS que permite ataques de amplificación contra los servidores DNS autoritativos. La vulnerabilidad recibió el nombre de TsuNAME. La conclusión es la siguiente: si un error de configuración hace que los registros DNS de determinados dominios apunten el uno al otro, el sistema de resolución seguirá reenviando la petición de un dominio al otro indefinidamente, lo que aumentará la carga de sus servidores DNS de forma significativa. Estos errores también pueden producirse de forma aleatoria: a principios de 2020, dos dominios mal configurados provocaron un aumento del 50% en el tráfico hacia los servidores DNS autoritativos de la zona de dominios de Nueva Zelanda, y una circunstancia similar en una zona de dominios europea hizo que el tráfico se multiplicara por diez. Si un atacante crea deliberadamente múltiples dominios que se enlazan entre sí, la escala del problema puede ser mucho mayor.

Los ataques a los servidores DNS son peligrosos, ya que todos los sitios web que dependen de esos servidores se vuelven inaccesibles, sin importar su tamaño ni si cuentan o no con protección frente a DDoS. Esto queda bien ilustrado por el ataque al proveedor de DNS Dyn, que “dejó fuera de servicio” a más de 80 grandes sitios web y servicios en línea en 2016. Para evitar que la vulnerabilidad TsuNAME tenga las mismas consecuencias devastadoras, los investigadores recomiendan a los propietarios de los servidores autoritativos que identifiquen y corrijan estos errores de configuración en su zona de dominio, y a los propietarios de los sistemas de resolución de DNS, que se aseguren de detectar las peticiones en bucle y las almacenen en caché.

Fue también un error de DNS el que causó interrupciones en Xbox Live, Microsoft Teams, OneDrive y otros servicios en la nube de Microsoft a principios de abril. Aunque el servicio de DNS de Azure, responsable de los nombres de dominio de la mayoría de los servicios, cuenta con mecanismos de protección contra el tráfico basura, un fallo no identificado en el código hizo que no resistiera el flujo de peticiones. La situación se vio agravada porque los usuarios legítimos intentaron desesperadamente ponerse en contacto con servicios que no respondían. Sin embargo, Microsoft solucionó el error con bastante rapidez y los servicios volvieron a estar disponibles.

Otro ataque masivo de DDoS afectó a Bélgica. Belnet y otros proveedores de servicios de Internet se vieron afectados. Los usuarios de todo el país experimentaron interrupciones de la conectividad y los sitios web de la zona del dominio BE dejaron de estar disponibles por un tiempo. El tráfico basura procedía de direcciones IP de 29 países de todo el mundo y, como señaló Belnet, los atacantes cambiaban constantemente de táctica, lo que hizo extremadamente difícil detener el ataque. Como consecuencia, el parlamento belga tuvo que aplazar varias sesiones, los centros educativos tuvieron problemas con la enseñanza a distancia y la empresa de transportes STIB para vender pasajes. Los sistemas en línea de citas para recibir la vacuna contra la COVID-19 también resultaron inaccesibles.

El consejo metropolitano de Grenoble-Alpes, en Francia, también tuvo que suspender su sesión durante varias horas. Un ataque DDoS con unos 60 000 bots impidió la transmisión en directo del evento.

Además de Belnet, otros ISP europeos se han visto afectados por ataques DDoS. Por ejemplo, otra víctima de los atacantes fue una empresa irlandesa llamada Nova. Representantes del proveedor dijeron que el incidente no afectó a datos confidenciales, pero que no era el primer ni el último ataque DDoS lanzado contra una organización de telecomunicaciones en el país. Según ellos, “los atacantes se están turnando para atacar las redes irlandesas”.

Pero no es necesario dirigir el tráfico basura a los recursos propios de los ISP para causar interrupciones en sus redes. Por ejemplo, Zzoomm, un proveedor de banda ancha del Reino Unido, fue víctima de un ataque DDoS contra uno de sus proveedores, que, a su vez, tampoco tenía la culpa: los delincuentes estaban intentando obligar a otro cliente de ese proveedor a pagar un rescate.

En general, los ataques de ransomware mediante DDoS han seguido ganando terreno. Delincuentes conocidos por su afición a hacerse pasar por varios grupos APT han vuelto a ser noticia, ahora bajo el nombre ficticio de Fancy Lazarus, formado por los nombres de dos grupos: Lazarus y Fancy Bear. Aunque los delincuentes atacaron a organizaciones de todo el mundo, las víctimas de Fancy Lazarus han sido sobre todo de Estados Unidos, y el pago de los rescates ha bajado de 10-20 Bitcoins a 2 Bitcoins.

Los operadores del encriptador Avaddon también intentaron someter a sus víctimas con ataques DDoS. A principios de mayo, los delincuentes inundaron el sitio web de la empresa australiana de telecomunicaciones Schepisi Communications con tráfico basura. Esta organización está asociada con Telstra, uno de los principales proveedores australianos, que vende tarjetas SIM y servicios en la nube en su nombre. Cerca del 20 de mayo, la compañía de seguros francesa AXA, una de las mayores en su campo, fue víctima de Avaddon. Como en el caso de Schepisi Communications, además de cifrar y robar datos de varias sucursales de la organización, los atacantes lanzaron un ataque DDoS contra sus sitios web. Tras los devastadores ataques de junio, los autores del troyano cifrador anunciaron su cierre.

En mayo, Health Service Executive (HSE), el servicio nacional de salud de Irlanda, también se enfrentó a ataques DDoS. Los atentados habrían sido poco llamativos si no hubieran sido seguidos por una invasión del encriptador Conti. No se sabe a ciencia cierta si estos hechos están relacionados, pero los extorsionadores podrían haber utilizado los ataques DDoS como cortina de humo para infiltrarse en la red de la empresa y robar datos.

Los ataques a centros educativos continuaron en el segundo trimestre, después de haberse prolongado a lo largo del año lectivo. Por ejemplo, las escuelas de la ciudad de Agawam (Massachusetts) han tenido que cortar parcialmente el acceso a Internet debido a las acciones de los atacantes. Para proteger la red principal de la escuela frente a la actividad maliciosa, el departamento de seguridad informática decidió desactivar la red de invitados. En consecuencia, sólo era posible acceder a Internet desde los dispositivos proporcionados por la institución educativa.

El periodo cubierto por este informe no estuvo exento de ataques a juegos. En abril y mayo, los servidores de Titanfall y Titanfall 2 sufrieron cortes debido a ataques DDoS. Al menos algunos de estos ataques pueden haber tenido como objetivo a streamers específicos. Para protegerlos de los atacantes, los entusiastas han creado un mod que oculta los nombres de los jugadores. Sin embargo, esto no detuvo los ataques a los servidores del juego. El desarrollador del juego, Respawn Entertainment, se había preocupado de la protección contra los ataques DDoS, pero no en Titanfall sino en Apex Legends, cuya nueva versión expulsa a todo el mundo del juego en caso de ataque y las pérdidas sufridas se reembolsan. Mientras tanto, el problema es tan grave en Titanfall que un jugador hacktivista hackeó Apex Legends para llamar la atención sobre ello.

Otro hacktivista, fugitivo de la ley durante más de 10 años, fue capturado en México y deportado a Estados Unidos. Christopher Doyon fue uno de los organizadores de las protestas de 2010 contra una ley que prohibía pernoctar en las calles de Santa Cruz (California). Tras la dispersión de la protesta, Doyon lanzó un ataque DDoS contra el sitio web del condado de Santa Cruz. Intentaron procesarlo, pero el hacktivista no se presentó al juicio que debía celebrarse en 2012. Por eso lo incluyeron en la lista de búsqueda internacional. Ahora, más de 10 años después del crimen, Doyon tendrá que presentarse ante la corte.

Tendencias del trimestre

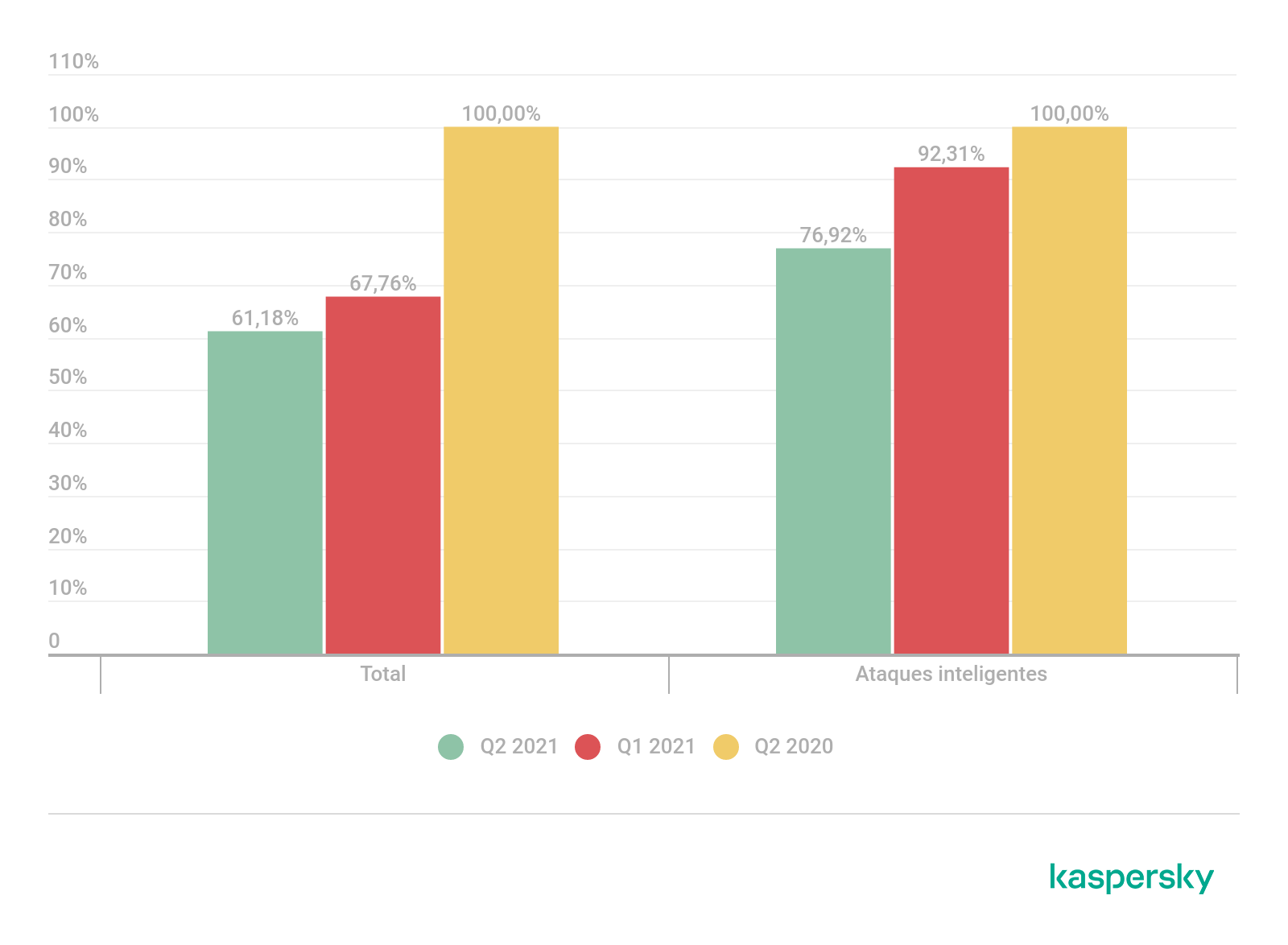

El segundo trimestre de 2021 fue tranquilo, como esperábamos. Hemos observado un ligero descenso en el número total de ataques DDoS en comparación con el trimestre anterior, lo cual es típico para este periodo y se observa todos los años, salvo el anómalo 2020. Como siempre, atribuimos este descenso al inicio de las vacaciones. Dicho descenso suele continuar en el tercer trimestre, también en este año.

Número comparativo de ataques DDoS, primer y segundo trimestre de 2021, y segundo trimestre de 2020. Los datos del segundo trimestre de 2020 se toman como el 100% (descargar)

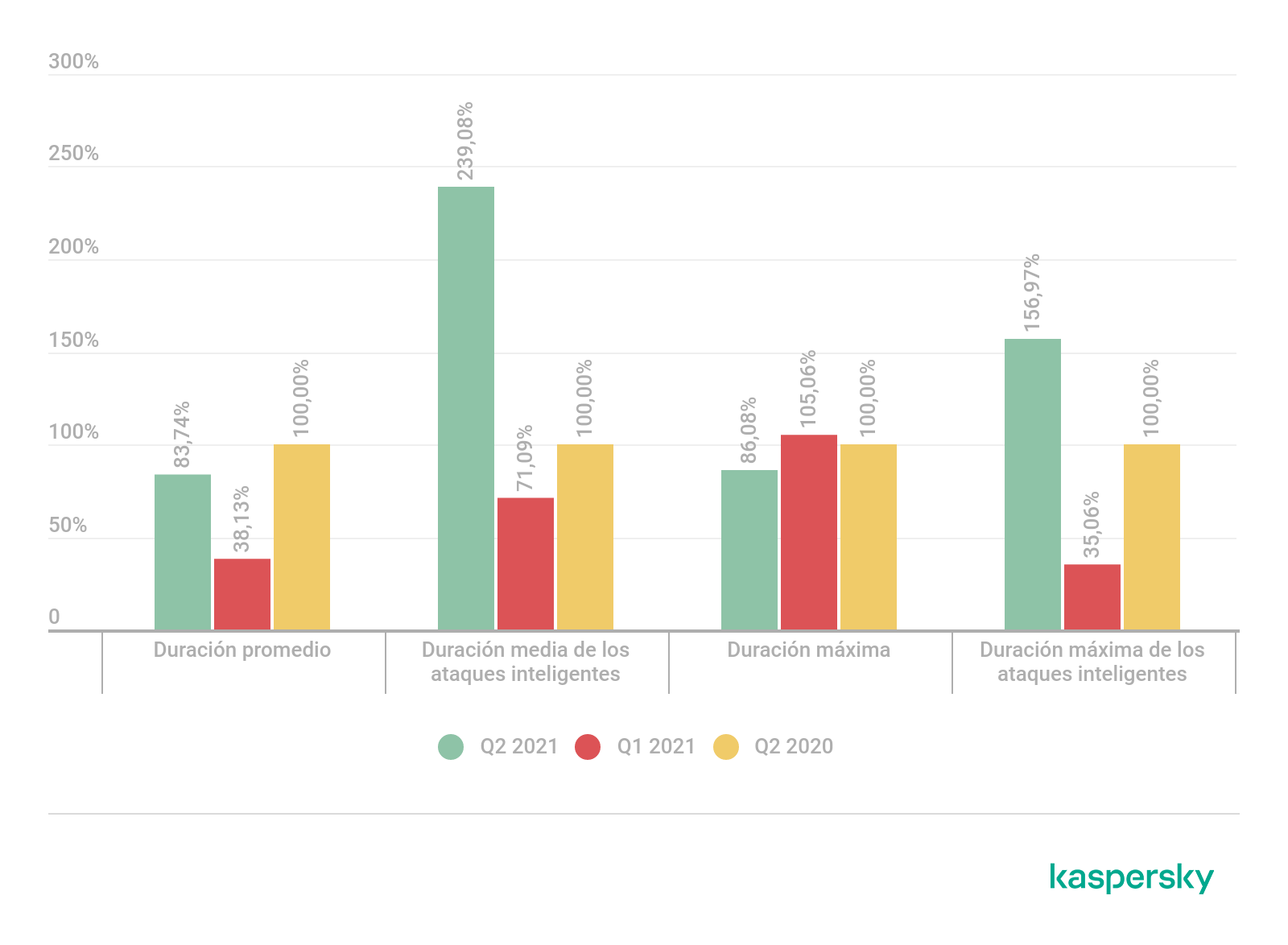

Duración de los ataques DDoS, primer y segundo trimestre de 2021, y segundo trimestre de 2020. Los datos del segundo trimestre de 2020 se toman como el 100% (descargar)

Estadísticas

Metodología

Kaspersky tiene muchos años de experiencia en la lucha contra las amenazas informáticas, entre ellas los ataques DDoS de diversos tipos y de diferentes grados de complejidad. Los expertos de la compañía realizan un seguimiento constante de las actividades de las botnets con la ayuda del sistema DDoS Intelligence.

El sistema DDoS Intelligence es parte de la solución Kaspersky DDoS Protection e intercepta y analiza los comandos enviados a los bots desde los servidores de comando y control. Al mismo tiempo, para iniciar la protección, no es necesario esperar a que se infecten los dispositivos del usuario, ni que ocurra la ejecución real de los comandos de los atacantes.

Este informe contiene las estadísticas de DDoS Intelligence del segundo trimestre de 2021.

En este informe consideramos como ataque DDoS aislado aquel cuya pausa entre periodos de actividad no supera las 24 horas. Por ejemplo, si el mismo recurso fue atacado por la misma red de bots con 24 horas o más de diferencia, se consideran dos ataques. También se consideran ataques diferentes los lanzados contra un solo recurso, pero ejecutados por bots de diferentes botnets.

Determinamos la ubicación geográfica de las víctimas de los ataques DDoS; los servidores desde donde se enviaron las instrucciones se determinan por sus direcciones IP. El número de blancos únicos de ataques DDoS en este informe se calcula según el número de direcciones IP únicas de la estadística trimestral.

La estadística de DDoS Intelligence se limita a las botnets detectadas y analizadas por Kaspersky. También hay que tener en cuenta que las botnets son solo uno de los instrumentos con los que se realizan ataques DDoS, y los datos que se presentan en esta sección no abarcan todos y cada uno de los ataques ocurridos durante el periodo indicado.

Resultados del trimestre

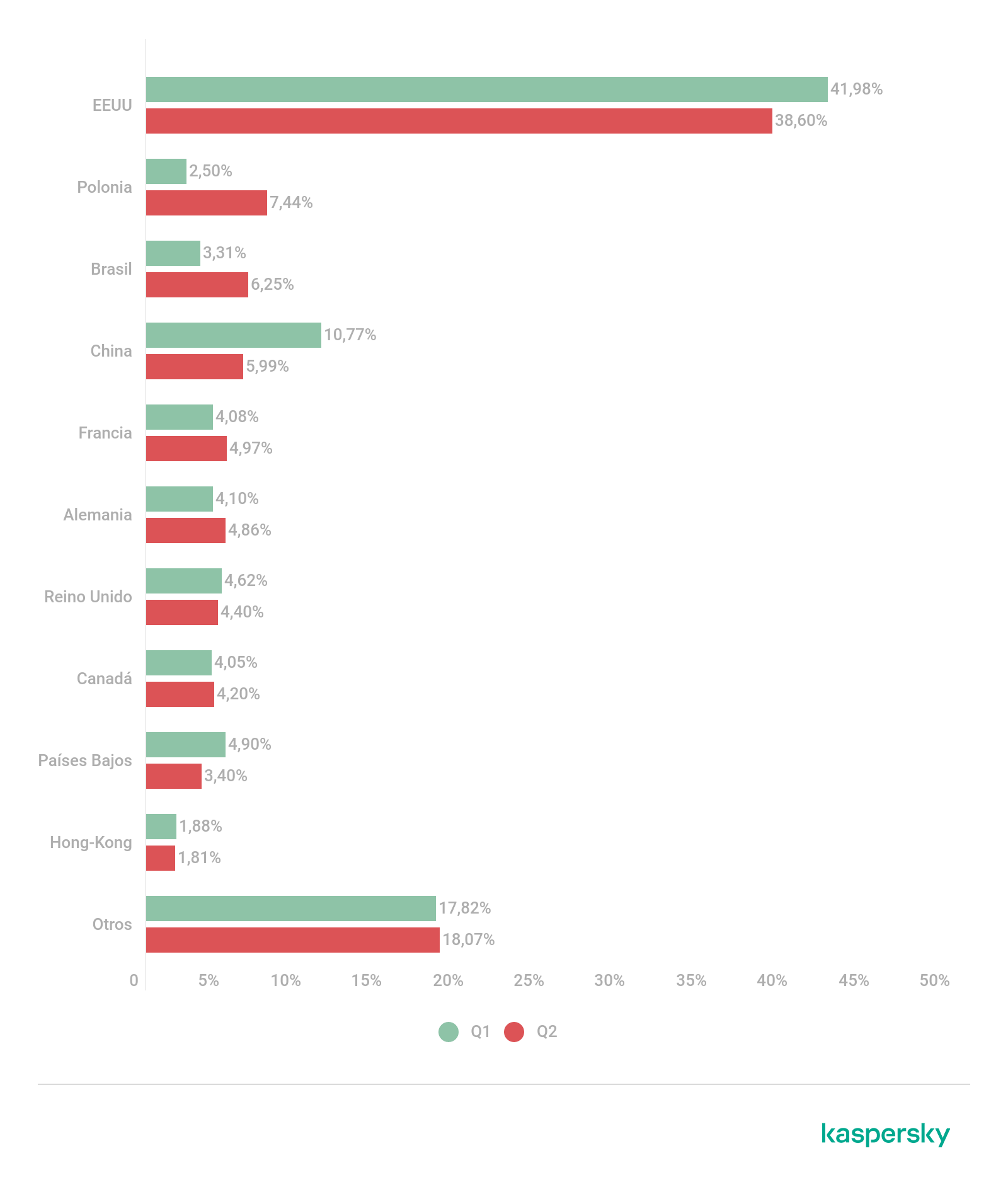

- Estados Unidos sigue siendo el líder en cuanto a ataques DDoS en el segundo trimestre (36%). La cuota de China (10,28%) siguió bajando, mientras que Polonia (6,34%) ascendió en el TOP 3 de los países más atacados.

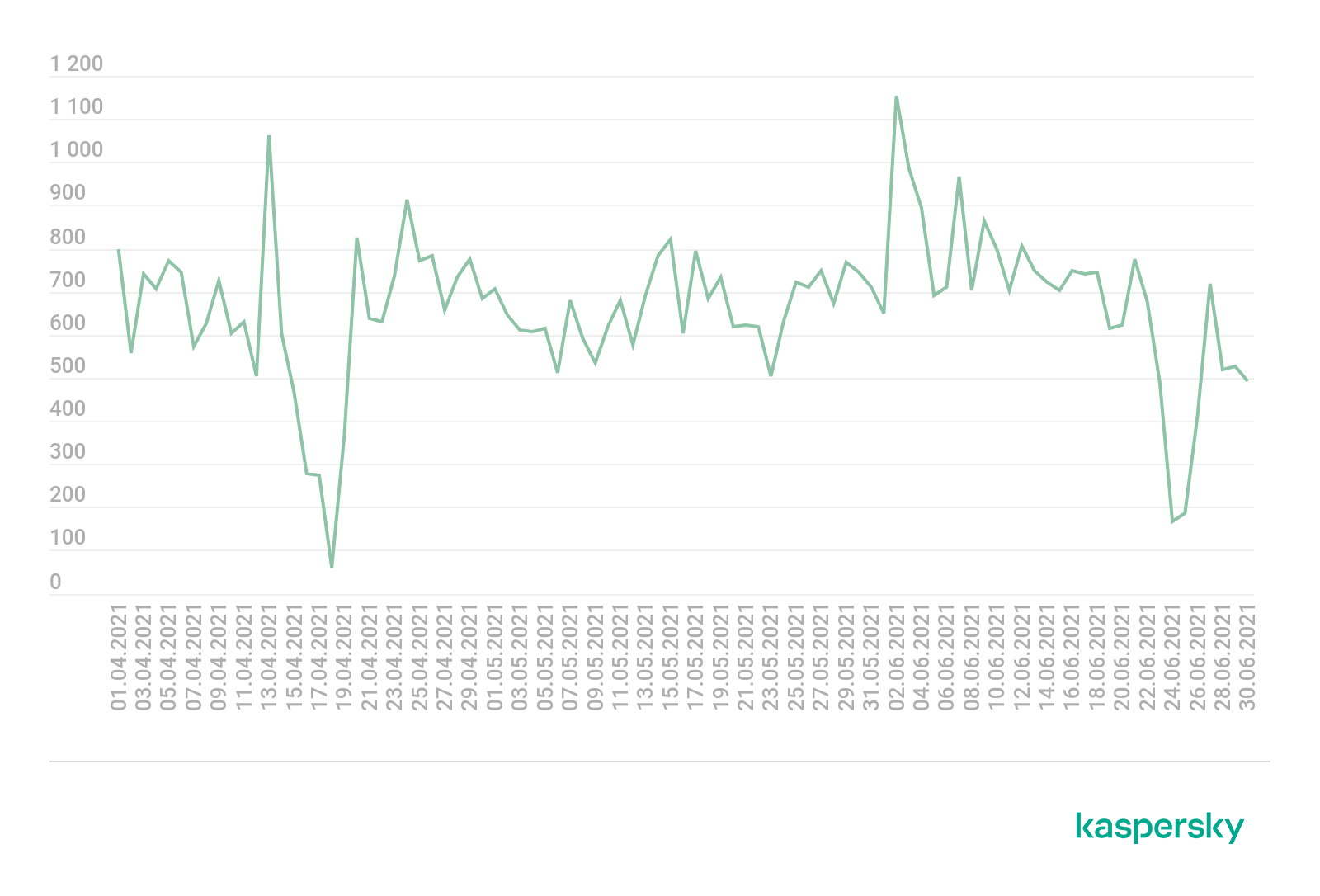

- El día más activo del trimestre en términos de DDoS fue el 2 de junio, cuando registramos 1.164 ataques. El día más tranquilo, sólo observamos 60 ataques DDoS.

- El mayor número de ataques DDoS se produjo los martes (15,31%) y el día más tranquilo de la semana fue el domingo (13,26%).

- El ataque DDoS más largo duró 776 horas (más de 32 días).

- La inundación UDP se utilizó en el 60% de los ataques DDoS.

- El mayor número de servidores de mando y control de la red de bots se encontraba en Estados Unidos (47,95%), y la mayor parte de los bots que atacaban dispositivos IoT para unirse a la red de bots estaban en China.

Geografía de los ataques DDoS

En el segundo trimestre de 2021, al igual que en el primero, la mayoría de los ataques DDoS fue contra recursos situados en Estados Unidos (36%). Por su parte, China (10,28%), que ocupaba el primer lugar hasta este año, siguió cayendo: su cuota disminuyó en 6,36 p.p. La tercera posición la ocupó esta vez un recién llegado, Polonia (6,34%), cuya cuota aumentó 4,33 p.p. en comparación con el periodo anterior. Canadá (5,23%), el país con mayor rendimiento en el primer trimestre, aunque sumó 0,29 p.p., descendió al quinto puesto.

El cuarto país con mayor número de ataques DDoS en el segundo trimestre fue Brasil (6,06%), cuya cuota aumentó un poco menos de la mitad. El sexto lugar de la clasificación lo ocupa Francia, a una fracción de punto porcentual de Canadá (5,23%). Alemania (4,55%) se mantiene en el séptimo lugar, mientras que Gran Bretaña sube al octavo puesto (3,82%). Los Países Bajos (3,33%) y Hong Kong (2,46%) completan la clasificación, cuya cuota, al igual que la de China, ha seguido disminuyendo.

Distribución de los ataques DDoS por país, primer y segundo trimestres de 2021 (descargar)

Distribución de blancos únicos de ataques DDoS por país, primer y segundo trimestre de 2021 (descargar)

Dinámica del número de ataques DDoS

Como ya hemos señalado, el segundo trimestre fue relativamente tranquilo. El número medio de ataques DDoS al día osciló entre 500 y 800. En el día más tranquilo del periodo de referencia, el 18 de abril, sólo se observaron 60 ataques. El 24 y el 25 de junio, el número de atentados diarios cayó por debajo de los 200. Sin embargo, en el segundo trimestre hubo más días turbulentos, con más de 1000 ataques DDoS. Así, el 13 de abril se produjeron 1061 ataques y el 2 de junio 1164.

Dinámica del número de ataques DDoS, segundo trimestre de 2021 (descargar)

Distribución de los ataques DDoS por día de la semana, primer y segundo trimestre de 2021 (descargar)

Duración y tipos de ataques DDoS

En el segundo trimestre, la duración media de un ataque DDoS prácticamente no varió con respecto al período anterior: 3,18 horas frente a 3,01 en el primer trimestre. Se observa un ligero aumento tanto en la proporción de crisis muy cortas de menos de 4 horas (del 91,37% al 93,99%) como en la proporción de crisis largas (del 0,07% al 0,13%) y muy largas (del 0,13% al 0,26%). Sin embargo, la proporción de ataques moderadamente prolongados experimentó una ligera disminución en el segundo trimestre, ya que los ataques de entre 5 y 9 horas (2,65%) perdieron 1,51 p.p.

La duración máxima de los ataques DDoS siguió aumentando. Mientras que en el cuarto trimestre del año anterior no hubo ningún ataque que durara más de 302 horas, en el primer trimestre el ataque más largo duró 746 horas (más de 31 días) y en el segundo, 776 (más de 32 días).

Distribución de los ataques DDoS por duración, primer y segundo trimestre de 2021 (descargar)

Distribución de ataques DDoS por tipo, segundo trimestre de 2021 (descargar)

Distribución geográfica de las botnets

Entre los servidores de administración de las redes de bots, el 90% estaban ubicados en diez países en el segundo trimestre. El mayor número de servidores de administración se encuentra en Estados Unidos (47,95%). Esto representa un aumento del 6,64% en comparación con el anterior período de referencia. El segundo lugar, al igual que en el primer trimestre, lo ocupa Alemania (12,33%) y el tercer lugar los Países Bajos (9,25%). Francia (4,28%) se mantiene en el cuarto lugar, mientras que Canadá (3,94%) sube al quinto puesto, habiendo duplicado su cuota desde el trimestre anterior.

Rusia (3,42%) sigue siendo el sexto país con más servidores de administración de botnets, al igual que en el primer trimestre. La República Checa (2,57%) pasa al séptimo puesto, desplazando a Rumanía (2,40%), que comparte el octavo y noveno lugar con Gran Bretaña (2,40%). Singapur (1,54%) ocupó el décimo lugar, mientras que las Seychelles salieron de la clasificación: prácticamente no había servidores de administración de botnets activos allí en el segundo trimestre.

Países con el mayor número de servidores de administración de botnets, segundo trimestre de 2021 (descargar)

Ataques a las trampas de IoT

En el segundo trimestre de 2021, también hemos analizado qué países se encontraban los bots y servidores de los delincuentes que atacan dispositivos IoT para ampliar sus redes de bots. Para ello, observamos las estadísticas de los ataques a nuestras trampas de IoT a través de los protocolos Telnet y SSH. La mayoría de los dispositivos utilizados para los ataques SSH en el segundo trimestre se encontraba en China (31,79%). En segundo lugar está Estados Unidos (12,50%) y en tercero Alemania (5,94%). Sin embargo, la mayor parte de los ataques SSH procedían de Irlanda (70,14%) y Panamá (15,81%), países que tenían relativamente pocos bots. Esto podría indicar que entre los atacantes ubicados en estos países había potentes servidores capaces de infectar múltiples dispositivos al mismo tiempo en todo el mundo.

Distribución geográfica de los dispositivos desde los que se atacaron las trampas SSH de Kaspersky, segundo trimestre de 2021 (descargar)

Distribución geográfica de los dispositivos desde los que se lanzaron ataques contra las trampas Telnet de Kaspersky, segundo trimestre de 2021 (descargar)

Conclusión:

El mercado de los ataques DDoS sigue estabilizándose tras las conmociones del año pasado. El segundo trimestre de 2021 mostró la tradicional baja de verano, como esperábamos. Vimos varios ataques anormalmente largos, así como cambios en la geografía de los DDoS. Los ataques siguieron disminuyendo en China, que desde hace tiempo encabeza la clasificación, mientras que la actividad de DDoS en Polonia y Brasil, por el contrario, tuvo un aumento notable. No obstante, fue un segundo trimestre bastante ordinario.

Por el momento, no vemos ningún indicio de que el mercado de DDoS vaya a experimentar un aumento o una caída brusca en el tercer trimestre de 2021. Al igual que antes, el mercado dependerá en gran medida del tipo de cambio de las criptomonedas, que ha sido alto durante mucho tiempo, aunque ha disminuido en relación con su pico de primavera. Por ejemplo, el valor del Bitcoin oscila entre los 30 y 35 mil dólares por token, que es menor que hace un par de meses, pero sigue siendo alto. Con el precio tan alto de esta criptomoneda, no se espera que el mercado de DDoS crezca. En el tercer trimestre, es probable que sigamos asistiendo a la baja estacional del verano, típica del periodo de vacaciones.

Ataques DDoS en el segundo trimestre de 2021