Resumen de noticias

En el cuarto trimestre de 2018, los investigadores de seguridad descubrieron una serie de nuevas botnets, entre las cuales no sólo había clones de Mirai. En el otoño (del hemisferio norte), comenzó a hacerse más activo el bot Chalubo, cuyos primeros ataques se registraron a finales de agosto. Aunque este nuevo malware utiliza fragmentos del código Mirai y las mismas técnicas de persistencia que la familia de bots Xor.DDoS, en su mayor parte Chalubo es un producto nuevo diseñado exclusivamente para lanzar ataques DDoS (por ejemplo, uno de los ejemplares detectados era “responsable” de organizar ataques del tipo SYN-flood). En octubre, se hizo más frecuente encontrar a Chalubo “en el mundo real”. Los investigadores pudieron detectar versiones diseñadas para diferentes arquitecturas (ARM de 32 y 64 bits, x86, x86_64, MIPS, MIPSEL, PowerPC), lo que indica con alta probabilidad que ha finalizado el período de prueba.

Además, en octubre, se publicó la información sobre la nueva botnet Torii, que los expertos de Avast habían descubierto un mes antes. Esta botnet tiene como blanco una amplia gama de dispositivos y arquitecturas del Internet de las cosas (IoT). Su código es muy diferente al de Mirai, puesto que es un malware más capaz de ocultarse y que garantiza mejor su persistencia, por lo que promete ser mucho más peligroso. Este malware recopila y envía al servidor de comandos información detallada sobre los dispositivos infectados, incluidos el nombre del servidor y el identificador del proceso, pero no está claro con qué propósito lo hace. No se detectaron ataques DDoS con botnets basados en Torii, pero los expertos creen que ocurrirán.

Otro bot descrito el pasado trimestre recibió el apodo Demonbot y se caracteriza por capturar los clústeres analíticos de Hadoop utilizando vulnerabilidades en el mecanismo de ejecución remota de comandos de Hadoop YARN. Este bot no es muy complejo desde el punto de vista técnico, pero el peligro está en el blanco que eligió: los clusters de Hadoop tienen a su disposición una potencia considerable, ya que están diseñados para procesar macrodatos. Además, debido a su integración en la nube, pueden aumentar significativamente la potencia de los ataques DDoS. Actualmente, la compañía Radware tiene bajo su vigilancia 70 servidores activos, que realizan hasta un millón de infecciones por día. DemonBot no sólo es compatible con los clusters de Hadoop, sino también con la mayoría de los dispositivos del Internet de las cosas, lo que facilita su reorientación a objetivos más numerosos.

En el pasado trimestre, los expertos no se limitaron a advertir sobre las nuevas botnets, sino que también hicieron hincapié en los nuevos mecanismos de ataque. Así, a principios de invierno, quedó claro que Fragmentmack puede tener un uso más amplio de lo que se pensaba. Este ataque explota una vulnerabilidad en la pila de IP, que le permite enviar paquetes defectuosos bajo la apariencia de fragmentos de un mensaje más grande. Como resultado, el recurso atacado intenta recopilar estos paquetes en uno solo o los pone en una cola interminable, con lo que consume todo el poder de cómputo y hace que no se pueda procesar las solicitudes legítimas. El mecanismo de FragmentSmack se consideraba peligroso sólo para los sistemas Linux, pero en diciembre, investigadores de Finlandia descubrieron que también funciona en ataques contra Windows 7, 8.1, 10, Windows Server y 90 productos de Cisco.

Otro método de ataque prometedor para los atacantes es el protocolo CoAP, aprobado para su uso generalizado en 2014. Está diseñado para comunicarse entre dispositivos que tienen poca cantidad de memoria y es ideal para el Internet de las cosas. Dado que CoAP funciona con en el protocolo UDP, tiene todas las “marcas de nacimiento” de este último, lo que significa que se lo puede usar muy fácilmente para potenciar ataques DDoS. Hasta ahora, esto no ha sido un problema mayor, pero los expertos advierten que entre noviembre de 2017 y noviembre de 2018 el número de dispositivos que utilizan CoAP se multiplicó por casi 100 veces, lo que genera gran preocupación.

Aparte de los nuevos medios potenciales para organizar ataques, a fines de 2018 apareció una nueva plataforma para lanzar ataques DDoS llamada 0x-booter. El servicio, descubierto el 17 de octubre de 2018, es capaz de lanzar ataques con una capacidad de hasta 420 Gb/s, basándose en un poco más de 16 mil bots infectados con el malware Bushido IoT, una de las versiones modificadas de Mirai. Esta plataforma, compilada sobre el código de un servicio similar, es peligrosa por su simplicidad, bajo costo y poder comparativo: por una cantidad muy pequeña (de 20 a 150 dólares) cualquier persona puede, mediante una simple interfaz, lanzar ataques de varios tipos contra el objetivo seleccionado. Según el análisis de los investigadores, sólo en la segunda mitad de octubre se utilizó este servicio para lanzar más de 300 ataques DDoS.

Fue con la ayuda de este tipo de recursos que a lo largo de octubre se llevó a cabo una poderosa campaña DDoS contra el fabricante japonés de juegos Square Enix. Su primera ola data de principios de mes y coincidió con el ataque a sus colegas franceses, la compañía Ubisoft (al parecer, los atacantes dedicaron el ataque al lanzamiento de Assassin’s Creed Odyssey el 4 de octubre). La segunda ola llegó un par de semanas después. Debido a los ataques, varias veces se tuvo que interrumpir el servicio a los usuarios por lapsos de hasta 20 horas.

Por lo demás, el final del año estuvo marcado no tanto por los fuertes ataques DDoS, como por los intentos de reducir su frecuencia. Por consejo de los científicos expertos en seguridad cibernética, el Consejo de Relaciones Exteriores (CFR) de los Estados Unidos ha pedido la creación de una asociación internacional que se ocupe de reducir el número de botnets. Según lo planeado, no sólo las organizaciones gubernamentales, sino también las privadas deberían unirse a la iniciativa.

También están en alerta las agencias policiales. Por ejemplo, en octubre el estadounidense Austin Thompson fue encontrado culpable de organizar una serie de ataques DDoS entre 2013 y 2014. Entre sus víctimas se encuentran tanto streamers de videojuegos como desarrolladores de juegos: las empresas EA, Sony y Microsoft, entre otras.

A principios de diciembre, George Duke-Cohan, el joven británico que organizó ataques DDoS contra el bloguero TI Brian Krebs, la conferencia de expertos en seguridad DEFCON y organizaciones gubernamentales de varios países, fue condenado a un total de tres años de prisión. Pero no por estos incidentes, sino por informes falsos de bombas en numerosas instituciones educativas en el Reino Unido y en el aeropuerto de San Francisco, es posible que se presenten cargos adicionales contra él en los Estados Unidos.

Además, en las mismas vísperas de Navidad, el FBI desmanteló 15 sitios que ofrecían servicios DDoS-as-a-Service, y al mismo tiempo arrestó a tres sospechosos asociados con estos sitios. Esta operación reviste interés porque muchos de los dominios liquidados por largo tiempo estuvieron fuera del campo de visión de la policía, porque se anunciaban como sitios de prueba, con cuya ayuda supuestamente se podía comprobar cómo se comportaría un sitio web bajo grandes cargas. El FBI logró determinar que una serie de servicios estuvieron involucrados en los recientes ataques contra portales de juegos.

Tendencias trimestrales y anuales

En 2018, las actividades DDoS bajo nuestra observación disminuyeron en un 13% en comparación con el año anterior. La disminución de la cantidad de ataques se observó en todos los trimestres, excepto el tercero, en el que hubo muchos más ataques que en 2017, debido a que septiembre de 2018 fue un mes de actividad anormal. Los indicadores tuvieron su punto más bajo en el cuarto trimestre, cuando la cantidad de ataques fue del 70% en comparación con 2017.

Comparación trimestral del número de ataques DDoS neutralizados por Kaspersky DDoS Protection en 2017–2018 (se considera como 100% el número de ataques en 2017)

La duración promedio de los ataques en la segunda mitad del año siguió creciendo, duplicándose e incluso superando la cifra de principios del año: en el primer trimestre fue de 95 minutos, en el cuarto, de 218.

Por tipo de ataque, las inundaciones de UDP lideran por un amplio margen, lo que se ha reflejado en nuestros informes de los últimos trimestres. Sin embargo, si comparamos los ataques por su duración, la situación es muy diferente: el primer lugar les pertenece a las inundaciones HTTP o a los ataques mixtos con un componente HTTP: representan aproximadamente el 80% del tiempo total de los ataques DDoS. Por el contrario, los ataques UDP que observamos este año rara vez duran más de 5 minutos.

Distribución de la duración de los ataques por tipo, 2018

Todo es un indicio indirecto de que el mercado de ataques poco sofisticados y fáciles de organizar continúa reduciéndose, como lo habíamos pronosticado. La conveniencia de los ataques DDoS estándar se reduce a casi cero: hace ya tiempo que la protección contra la inundación UDP ha alcanzado su madurez, y casi siempre resulta más rentable utilizar los recursos técnicos necesarios con otros fines, como la extracción de criptomonedas.

Un gran número de ataques cortos de este tipo pueden interpretarse como intentos regulares (quizás haya suerte y por algún motivo el blanco no esté protegido). Tras pocos minutos, los atacantes se dan cuenta de que es inútil atacar con los medios disponibles, y detienen el ataque.

Al mismo tiempo, los ataques más complejos, como la inundación HTTP, que requieren una preparación larga y difícil, siguen siendo populares y su duración sólo va en aumento.

Con un alto grado de probabilidad, estas tendencias continuarán desarrollándose en 2019: el número total de ataques caerá, pero al mismo tiempo crecerán la duración, el poder y la efectividad de los ataques selectivos deliberados. También es posible un crecimiento general del profesionalismo: en condiciones donde la mayoría de los recursos ni siquiera notan que se están haciendo intentos primitivos de interrumpir su trabajo, los organizadores se verán obligados a elevar su nivel técnico, y los clientes deberán buscar ejecutores más profesionales.

Estadísticas

Metodología

Kaspersky Lab tiene años de experiencia en la lucha contra las amenazas cibernéticas, entre ellas los ataques DDoS de diversos tipos y grados de complejidad. Los expertos de la compañía realizan un seguimiento constante de las actividades de las botnets con la ayuda del sistema DDoS Intelligence.

El sistema DDoS Intelligence es parte de la solución Kaspersky DDoS Protección y realiza la interceptación y el análisis de los comandos que llegan a los bots desde los servidores de administración y control. Al mismo tiempo, para comenzar la protección, no es necesario esperar a que algún dispositivo del usuario se infecte, o a que se ejecuten los comandos de los delincuentes.

Este informe contiene las estadísticas de DDoS Intelligence del cuarto trimestre de 2018.

En este informe consideraremos como un ataque DDoS aislado aquel cuya pausa entre periodos de actividad no supera las 24 horas. Por ejemplo, si un solo recurso sufrió ataques de la misma botnet y la pausa entre ellos fue de 24 horas o mayor, los consideraremos como dos ataques. También se consideran ataques diferentes los lanzados contra un solo recurso, pero ejecutados por bots de diferentes botnets.

Para determinar la ubicación geográfica de las víctimas de los ataques DDoS y los servidores desde donde se enviaron las instrucciones, se usan sus direcciones IP. El número de blancos únicos de ataques DDoS en este informe se calcula por el número de direcciones IP únicas de la estadística trimestral.

La estadística de DDoS Intelligence se limita a las botnets detectadas y analizadas por Kaspersky Lab. También hay que tener en cuenta que las botnets son sólo uno de los instrumentos con los que se realizan ataques DDoS y los datos que se presentan en este informe no abarcan todos los ataques ocurridos durante el periodo indicado.

Resultados del trimestre

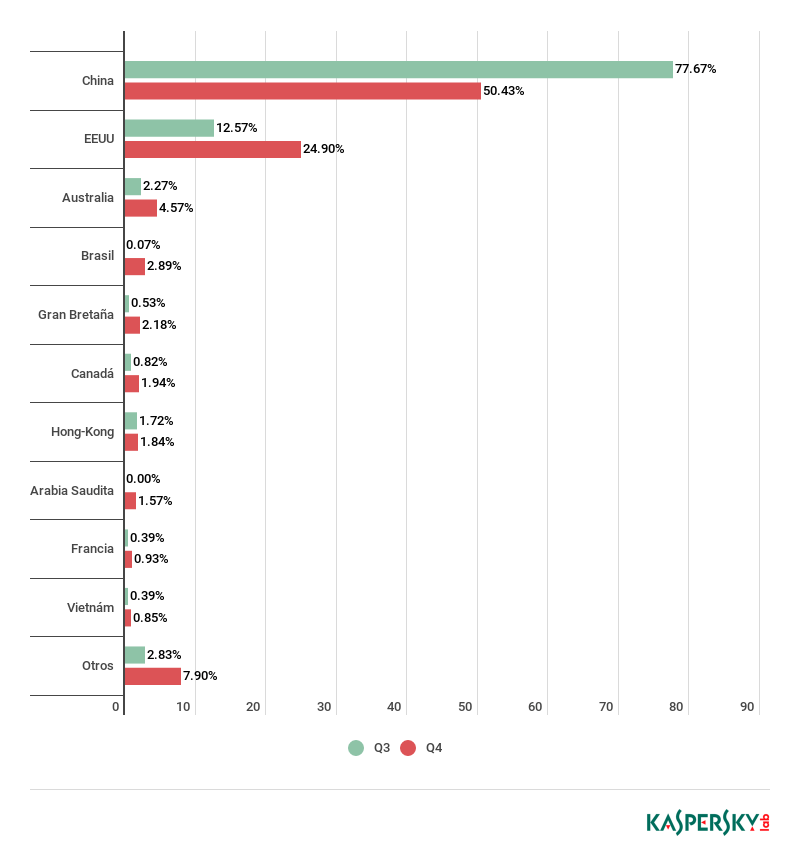

- China sigue siendo el país donde se llevan a cabo la mayoría de los ataques DDoS, pero su participación ha disminuido considerablemente, del 77,67% al 50,43%. En el segundo lugar sigue estando EE. UU. (24.90%) y en el tercero, Australia (4.5%). Rusia y Singapur abandonaron el TOP 10, pero Brasil (2,89%) y Arabia Saudita (1,57%) lograron entrar.

- En la distribución geográfica de los blancos, los líderes siguen siendo China (43,26%), EE. UU. (29,14%) y Australia (5,91%). Al mismo tiempo, la participación de China disminuyó significativamente, mientras que la participación del resto de los países del TOP 10 aumentó.

- La mayoría de los ataques con la ayuda de botnets en el último trimestre se llevó a cabo en octubre. Los periodos de vacaciones y días festivos fueron más tranquilos. Además, la proporción de ataques aumentaba hacia la mitad de la semana y disminuía a su final.

- En el cuarto trimestre tuvo lugar el ataque más largo de los últimos años, que duró casi 16 días (329 horas). En general, la proporción de ataques cortos experimentó una ligera disminución y las fluctuaciones fueron insignificantes.

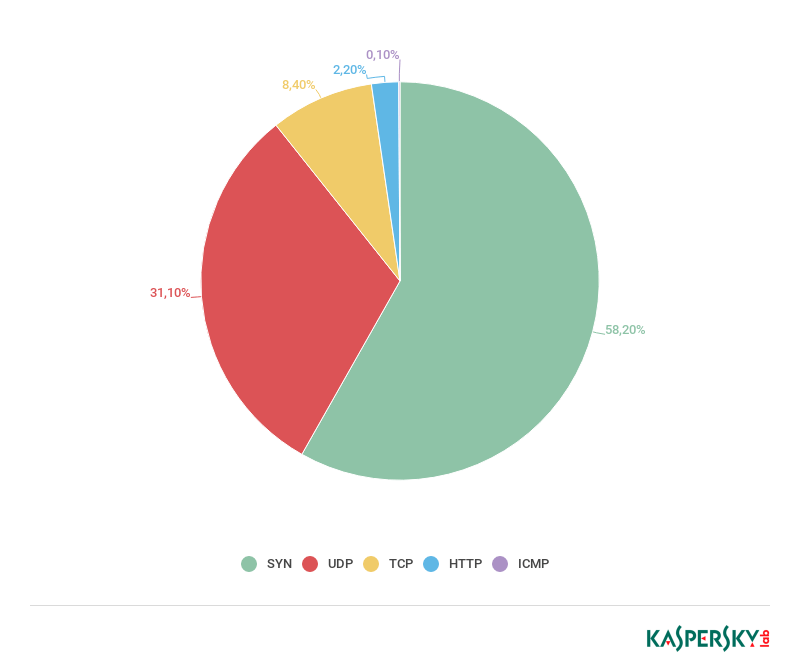

- La proporción de inundaciones de UDP ha aumentado considerablemente, hasta casi alcanzar un tercio (31,1%) de todos los ataques. Sin embargo, la inundación SYN permanece en el primer lugar (58,2%).

- Debido al creciente número de servidores de comando de Mirai, la participación de EE.UU. (43,48%), Reino Unido (7,88%) y Países Bajos (6,79%) aumentó en la distribución.

Geografía de los ataques

En el último trimestre de 2018, la mayoría de los ataques DDoS seguían perteneciendo a China. Sin embargo, la participación de este país disminuyó en más de 20%: del 77,67% al 50,43%.

Por el contrario, la participación de EE. UU., país que ocupó el segundo lugar, casi se duplicó y ascendió al 24,90%. En la tercera posición, como en el último trimestre, está Australia. Su participación también casi se duplicó: del 2,27% al 4,5%. La participación de Hong Kong tuvo un pequeño aumento, del 1,74% al 1,84%, con lo que cayó al sexto lugar, cediéndole el cuarto a Brasil. Este último se ha caracterizado hasta ahora por tener indicadores muy modestos, pero en este trimestre su participación fue del 2,89%.

Un inesperado recién llegado al ranking fue Arabia Saudita, cuya participación aumentó al 1,57%, cifra que le bastó para ocupar el séptimo lugar. Esta vez, Rusia y Singapur quedaron fuera del TOP 10. Corea del Sur, que durante varios años se ubicó entre los tres primeros, cayó al puesto 11 en el tercer trimestre; no regresó al TOP 10, sino que cayó a un puesto aún más bajo: el 25.

Los índices de los demás participantes en el TOP 10 también aumentaron en comparación con el verano y el comienzo del otoño. Lo mismo ocurre con la participación total de los países que están debajo del décimo lugar: aumentó en un 5%, del 2,83% al 7,90%.

Distribución de ataques DDoS por país, tercer y cuarto trimestre de 2018

La distribución de blancos por país corresponde al patrón de distribución del número de ataques: el líder sigue siendo China, pero su participación ha disminuido en poco más del 27%, del 70,58% al 43,26%. EE.UU. aún ocupa el segundo lugar, pero su participación aumentó del 17,05% al 29,14%. Australia sigue en el tercer puesto, también con una participación mayor (de hasta el 5,9%).

Al mismo tiempo, salieron del TOP 10 sus “asiduos miembros”: Corea del Sur y Rusia; al igual que en la clasificación por el número de ataques, fueron a ocupar los puestos 25 y 17, respectivamente. Subieron a los lugares vacantes Brasil (2,73%), que ocupó directamente el cuarto puesto y Arabia Saudita (2,23%), que se ubicó en el quinto. Los porcentajes de todos los demás países, como en el ranking anterior, también aumentaron ligeramente. Se observa más del doble de crecimiento en Canadá (del 1,09% al 2,21%). En varios de los trimestres anteriores, los resultados de este país fluctuaron alrededor del 1%, sin llegar a exceder el 1,5%.

La participación de los países que no entraron en el TOP 10, se ha casi triplicado: del 3,64% al 9,32%.

Distribución de ataques DDoS por país, tercer y cuarto trimestre de 2018

Dinámica del número de ataques DDoS

La mayoría de los picos de ataque se produjeron a principios del trimestre (octubre), y también se observó una pequeña oleada de actividad a principios de diciembre. A diferencia del año pasado, no hubo ningún recrudecimiento relacionado con las vacaciones de otoño e invierno, sino todo lo contrario: las fechas posteriores a las vacaciones fueron más tranquilas. Los días más turbulentos fueron el 16 y 18 de octubre, y el 4 de diciembre. El día más tranquilo fue el 27 de diciembre.

Dinámica de la cantidad de ataques DDoS en el cuarto trimestre de 2018

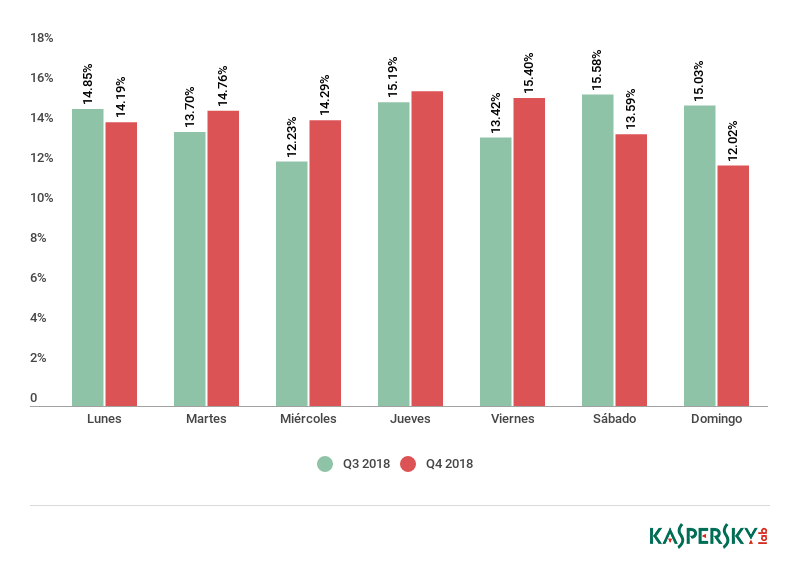

Si en el tercer trimestre los ataques se distribuyeron de manera más o menos uniforme entre los días de la semana, en el cuarto trimestre las diferencias fueron más notables. El domingo fue el día más tranquilo (12,02% de los ataques), mientras que el más activo fue el jueves; la mitad de la semana acumuló el 15,74% de los ataques DDoS. Aquí puede notarse cierta correlación con los resultados de la distribución de ataques por fechas: tanto los fines de semana como los días festivos del trimestre anterior fueron más tranquilos.

Distribución de ataques DDoS por días de la semana, tercer y cuarto trimestre de 2018

Duración y tipos de ataques DDoS

El más largo de los ataques a que hicimos seguimiento el cuarto trimestre duró 329 horas (casi 14 días). El resultado casi bate un récord: la última vez que registramos un ataque prolongado fue a finales de 2015. Además, este es un 150% más prolongado que el ataque más largo del último trimestre, que duró 239 horas (aproximadamente 10 días).

La proporción total de ataques de más de 140 horas en el último trimestre aumentó apenas en un 0,01%, llegando al 0,11%. La proporción de ataques relativamente largos (de 50 a 139 horas) también aumentó, del 0,59% al 1,15%. Sin embargo, el crecimiento más significativo se observó en la categoría de ataques de 5 a 9 horas: del 5,49% al 9,40%.

En consecuencia, la proporción de ataques cortos, de menos de 4 horas disminuyó ligeramente, hasta el 83,34%. En comparación, en el tercer trimestre este tipo de ataques representaba el 86,94% de todos los ataques.

Distribución de ataques DDoS por duración (horas), tercer y cuarto trimestre de 2018

La distribución de ataques por tipo en el último trimestre ha experimentado cambios bastante serios. La inundación SYN sigue siendo la más popular, pero su participación cayó del 83,20% al 58,20%. Debido a esto, la proporción de inundaciones de UDP ha aumentado, y ahora constituye casi un tercio de todos los tipos de ataques DDoS (31,10%) en lugar del más modesto 11,90% del tercer trimestre.

En la tercera posición está la inundación TCP, cuya índice también aumentó, hasta alcanzar el 8,40%. El porcentaje de ataques vía HTTP se redujo al 2,20%. En último lugar de nuevo está la inundación ICMP, cuya participación cayó al 0,10%.

Distribución de ataques DDoS por tipo, cuarto trimestre de 2018

La proporción de botnets Windows y Linux casi no cambió en comparación con el tercer trimestre. La participación de botnets Linux aumentó ligeramente, alcanzando el 97,11%. En consecuencia, la proporción de botnets Windows bajó el mismo 1,25%, hasta el 2,89%.

Proporción de ataques de botnets Windows y Linux-botnet, tercer y cuarto trimestre de 2018

Distribución geográfica de las botnets

EE.UU. sigue siendo el líder en hospedar los servidores de comandos de botnets, incluso aumentando su participación del 37,31% al 43,48%. Rusia (4,08%), al bajar a la séptima posición, cedió su lugar a Gran Bretaña (7,88%). En tercer lugar se ubicaron los Países Bajos, cuya participación aumentó del 2,24% al 6,79%. Todo este crecimiento se debió al aumento de la cantidad de servidores de comandos de Mirai.

Italia y la República Checa dejaron el TOP 10 de botnets, pero Alemania (5,43%) y Rumania (3,26%) ingresaron. China continúa perdiendo terreno: en el cuarto trimestre se ubicó en el décimo lugar del ranking, último del TOP 10 (2,72%).

Distribución de los servidores de comandos de botnets por país, cuarto trimestre de 2018

Conclusión

Este es el tercer trimestre consecutivo de reordenamientos en los TOP 10 de países por el número de ataques, blancos y servidores de comando de botnets. La actividad de los ataques DDoS crece donde antes era relativamente baja y disminuye en los países que ya nos hemos acostumbrado a ver en las primeras líneas de los informes estadísticos. Es probable que esto se deba al éxito de las fuerzas de seguridad y otras iniciativas para combatir las botnets. Otra razón podría ser la aparición de canales de comunicación más amplios y una mejor infraestructura en las regiones donde antes era difícil organizar ataques DDoS.

Si esta tendencia continúa, en el próximo trimestre podemos esperar la aparición de otros “invitados” inesperados en nuestro TOP 10 y, en el futuro, tal vez, una mayor uniformidad en los porcentajes de los diferentes países.

Ataques DDoS en el cuarto trimestre de 2018