Hay tres maneras de hacer las cosas en el negocio de los programas maliciosos: la correcta, la mala y la brasileña. Desde aquellos tiempos en que se usaba skimmers (duplicadores de las bandas magnéticas en las tarjetas bancarias) en cajeros automáticos y se infectaba los sistemas PoS (puntos de venta), hasta la modificación del hardware de los dispositivos de procesamiento, Latinoamérica ha sido tierra fértil para el robo masivo de números de tarjetas de débito o crédito.

En 1999, Brasil comenzó la migración a las tarjetas EMV y hoy en día casi todas las tarjetas emitidas en este país tienen chip. Este chip contiene una pequeña aplicación Java que puede manipularse para crear una tarjeta “dorada” válida en la mayoría de, si no todos, los sistemas PoS. Este conocimiento ha permitido a los ciberdelincuentes mejorar sus actividades, como la creación de sus propias tarjetas que incluyen esta nueva tecnología y usarlas a discreción,

entrar en el mundo brasileño de desarrollo de malware, incorporando cada truco del manual y agregando malware diseñado especialmente para capturar datos de las tarjetas protegidas por chip y PIN, y todo con una interfaz muy bien diseñada para administrar los datos robados, validar números y ofrecer a sus “clientes” un sencillo paquete para quemar sus propias tarjetas clonadas.

“Seu cartão vou clonar”: no sólo un delito, sino un estilo de vida

Según el informe 2016 Global Consumer Card Fraud: Where Card Fraud Is Coming From, “En este momento, debemos suponer que las credenciales y/o información de las tarjetas bancarias de casi todos los usuarios han sido capturadas. El mercado clandestino de datos de usuarios ha evolucionado tanto que ahora es difícil distinguirlo del mercado legítimo.

Además, al analizar las estadísticas actuales de fraudes con tarjetas de crédito nos encontramos con que en 2016 México era el líder con un 56% de sus residentes denunciando haber sufrido fraude a sus tarjetas en los cinco años anteriores. Brasil se ubica en la segunda plaza con el 49%, y EE.UU. en la tercera, con el 47%. Es pertinente observar que un 65% de las veces, el fraude con tarjetas de crédito resulta en una pérdida financiera directa o indirecta para la víctima, con una pérdida promedio de 1 082.54 dólares.

Si bien las actividades ciberdelictivas tradicionales en Brasil han incluido troyanos bancarios, boletos, y todo tipo de programas maliciosos, la clonación de tarjetas de débito y crédito es más que un trabajo rutinario para algunos. Con los MC rapeando sobre las dificultades de obtener plástico nuevo, y con la facilidad con la que el dinero comienza a fluir una vez que entran en el juego, no faltan los ofrecimientos para infectar cajeros automáticos, sistemas PoS o robar directamente números de tarjetas de crédito a los usuarios.

Uno de los numerosos canales de Youtube con tutoriales e historias de la vida real de ciberpiratas brasileños dedicados a esta actividad.

Uno de los numerosos canales de Youtube con tutoriales e historias de la vida real de ciberpiratas brasileños dedicados a esta actividad.

Existen tutoriales, foros, grupos de mensajería instantánea… ¡nunca nada fue tan accesible!, lo que hace a esta industria una creciente amenaza para todos los brasileños. Respecto a Prilex, estamos hablando de un paquete completo de programas maliciosos que le brinda al ciberpirata soporte completo en todas sus operaciones mediante una interfaz gráfica de usuario muy atractiva y plantillas para crear diferentes estructuras de tarjetas de crédito. Si bien ya discutimos la clonación de tarjetas bancarias protegidas con chip y PIN, creemos que vale la pena compartir con los usuarios información sobre Prilex y su modelo de negocios, ya que estos ataques son cada vez más sencillos de efectuar y la norma EMV ha quedado insuficiente para detener a los ciberpiratas.

Todo lo que desean queda a su alcance infectando un cajero automático.

La primera aparición notable del grupo Prilex estuvo relacionada con un ataque ATM contra bancos ubicados en el territorio brasileño. En ese entonces, los ciberdelincuentes usaron un dispositivo caja negra configurado con un módem USB 4G para controlar la máquina a distancia. Al abrirse una puerta trasera el atacante podía secuestrar la conexión inalámbrica de la institución y atacar sin restricciones a otros cajeros automáticos.

El programa malicioso que usaron para obtener dinero del cajero se había desarrollado con Visual Basic versión 6.0, un lenguaje de programación razonablemente antiguo que sigue siendo muy utilizado por los ciberpiratas brasileños. La muestra obtenida usaba un protocolo de red diseñado especialmente para comunicarse con su C2 a fin de que el atacante realizara a distancia una profunda penetración en el sistema del cajero automático y capturara toda la información necesaria para lanzar más ataques.

Después de acceder a la red, el ciberatacante ejecutaba un proceso de reconocimiento del sistema para encontrar la dirección IP de cada cajero automático. Con esa información, comenzaba una fase de movimientos laterales usando credenciales por defecto de Windows para luego instalar en las máquinas seleccionadas un programa malicioso especialmente diseñado. La puerta trasera le permitía al atacante vaciar el socket del cajero automático, para lo que bastaba ejecutar la interfaz del programa malicioso y enviar comandos remotos para que la máquina dispense el dinero.

Versión de Prilex para cajero automático parchando software legítimo para robarlo.

Versión de Prilex para cajero automático parchando software legítimo para robarlo.

Este programa malicioso fue desarrollado con el objetivo de leer la información en las bandas magnéticas de las tarjetas de débito y crédito introducidas en los cajeros automáticos infectados. Sin embargo, también estaba instalada la función para robar dinero en efectivo del cajero.

Ataques contra puntos de venta y expansión de las funciones

Mientras buscábamos nuevas muestras relacionadas con ataques contra cajeros automáticos, encontramos una que coincidía con el protocolo de comunicación analizado antes. De hecho, el protocolo (y código) que esta nueva muestra utilizaba, había sido actualizado parcialmente para admitir funciones expandidas.

Similitud de código entre las muestras del cajero automático y del PoS de la familia Prilex.

Similitud de código entre las muestras del cajero automático y del PoS de la familia Prilex.

El módulo principal contiene diferentes funciones que le permiten al atacante ejecutar varias operaciones de depuración en el equipo atacado, así como lanzar el ataque en sí.

- Administración remota mediante Ammyy Admin.

- Carga/descarga de archivos a/desde un equipo infectado.

- Captura de regiones de memoria desde un proceso.

- Ejecutar comandos de shell.

- Actualizar el módulo principal.

- Parchar bibliotecas para capturar información de tarjetas.

Funciones manejadas por el programa malicioso.

Funciones manejadas por el programa malicioso.

El propósito principal del programa malicioso es parchar las bibliotecas del sistema de PoS para que capturen los datos transmitidos por el software. Entonces el código busca la ubicación de un conjunto particular de bibliotecas para aplicar el parche y sobreescribir el código original.

Cadenas de registros del parche aplicado por el programa malicioso

Cadenas de registros del parche aplicado por el programa malicioso

Una vez aplicado el parche, el programa malicioso captura datos desde TRACK2 (número de cuenta, fecha de expiración), además de otra información sobre el dueño de la tarjeta, necesaria para realizar transacciones fraudulentas. El programa maliciosos nunca captura el PIN, ya que no lo necesita, como veremos después.

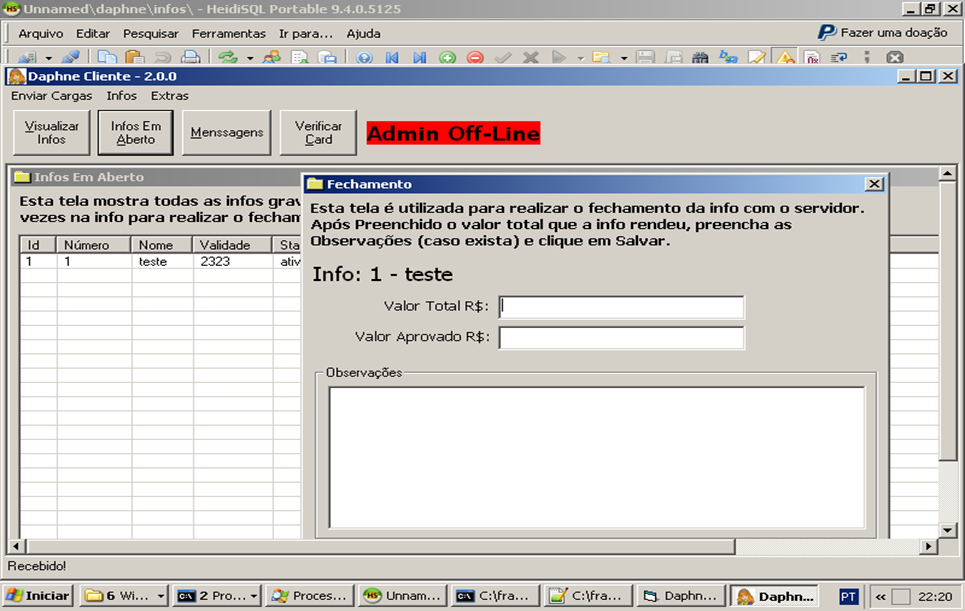

Uso de DAPHNE y GPShell para manejar tarjetas inteligentes.

Una vez enviada la información al C2, se la puede vender en el mercado negro como un paquete. Los ciberpiratas proporcionan acceso a una herramienta llamada Daphne, que sirve para administrar la información obtenida de la tarjeta de crédito y escribirla en las tarjetas clonadas.

El “cliente” Daphne tiene la opción de elegir qué tipo de tarjeta quiere escribir, débito o crédito; después, la información se valida en el servidor para que se escriba en la tarjeta tras superar todas las pruebas necesarias. La nueva tarjeta, conectada al escritor de tarjetas inteligentes, recibe entonces la nueva información a través de rutinas GPShell que configuran la estructura de la tarjeta y crean la “tarjeta dorada”.

Función para escribir datos de tarjeta de crédito o débito o sólo copiar la información al portapapeles.

Función para escribir datos de tarjeta de crédito o débito o sólo copiar la información al portapapeles.

Después de usar la tarjeta, el ciberpirata puede hacer seguimiento de cuánto dinero es posible retirar. Si bien no estamos seguros de cómo utilizan esta información, el modelo de negocios de Prilex alienta a los usuarios a registrar qué tarjetas son válidas y la cantidad de efectivo que han logrado retirar con ellas. Esto con el fin de revender las tarjetas en otros lugares y cobrar precios diferenciales, según su estatus.

Después de que una tarjeta deja de funcionar (se la marca como “muerta”), el ciberdelincuente completa la información sobre cuánto ha robado con dicha tarjeta.

Después de que una tarjeta deja de funcionar (se la marca como “muerta”), el ciberdelincuente completa la información sobre cuánto ha robado con dicha tarjeta.

Puesto que Daphne está diseñada como una aplicación cliente/servidor, varios usuarios pueden solicitar la misma información al mismo tiempo, y todas las modificaciones en las tarjetas se sincronizan con una base de datos central. Este procedimiento permite que varios equipos trabajen con el mismo conjunto de datos, que el usuario conectado cree una nueva tarjeta directamente de la interfaz, y que la herramienta decida la mejor plantilla a utilizar y cómo configurar la tarjeta.

No te espantes, pero tu tarjeta puede estar ejecutando Java.

La norma y tecnología de apoyo EMV es un marco sólido que proporciona mucha más protección que la tradicional banda magnética. Pero lamentablemente, debido a una mala implementación de esta tecnología, los ciberpiratas pueden aprovecharse de ella para clonar tarjetas EMV con datos robados de la víctima.

Sin embargo, esta técnica no es del todo nueva ni exclusiva de los ciberpiratas brasileños. Hemos visto los mismos TTPs en otras familias de programas maliciosos, a la venta en foros clandestinos y en ataques contra bancos en Europa y otros países latinoamericanos, como Brasil, México, Ecuador y Colombia.

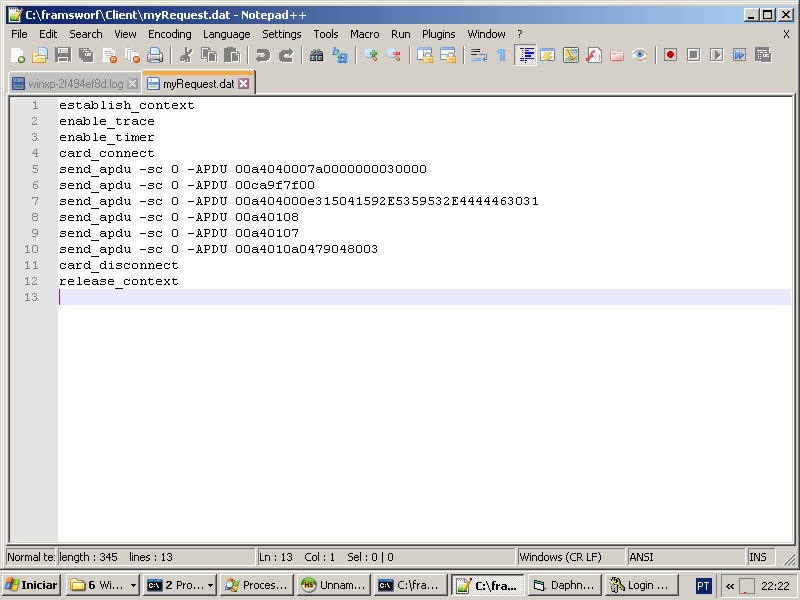

Además, la herramienta tiene una opción para comunicarse con dispositivos de tarjetas inteligentes mediante GPShell para crear una tarjeta falsa con la información robada.

Comandos enviados a GPShell para verificar una tarjeta inteligente.

Comandos enviados a GPShell para verificar una tarjeta inteligente.

Los comandos de arriba son los responsables de verificar si se puede acceder a una tarjeta inteligente, y de ser posible, ofrece la opción de escribir la información en la tarjeta falsificada. Algunos comandos aquí utilizados no son genéricos y no son comunes en transacciones regulares.

Ya que no pueden manipular toda la información de la norma técnica ‘chip y PIN’, deben modificar la aplicación responsable de validar la transacción. Para ello, instalan un archivo CAP modificado (applet JavaCard) en la tarjeta inteligente; después, cuando el PoS intenta validar el PIN, siempre lo aceptará y evitará otros procesos de validación. Debido a que la mayoría de los operadores de pagos no realizan todas las validaciones requeridas por la norma EMV, los ciberdelincuentes explotan esta vulnerabilidad dentro del proceso en favor de su operación.

Comandos utilizados para instalar el archivo CAP malicioso en la tarjeta inteligente.

Comandos utilizados para instalar el archivo CAP malicioso en la tarjeta inteligente.

Además, GPShell envía comandos para reemplazar el PSE, o entorno de sistema de pago, borrando el original e instalando una contraparte maliciosa. Después de ello, sólo hay que escribir la información robada en la tarjeta inteligente y quedará lista para usarla en dispositivos PoS.

Comando enviados a la tarjeta para escribir los datos.

Comando enviados a la tarjeta para escribir los datos.

En esta etapa, la rutina que GPShell ejecuta contiene toda la información necesaria para que la terminal PoS realice la operación de pago. Esta rutina contiene los datos robados de tarjetas originales, necesarios para obtener la autorización con el operador de tarjetas.

Uno de los datos más relevantes que esta rutina escribe es el Perfil de intercambio de aplicaciones, que se cambia para permitir la Autenticación de datos estática (SDA) y los Datos de aplicación estáticos firmados (SSAD). Esta sección contiene los datos firmados por el emisor de la tarjeta que deben validarse para garantizar que no se haya falsificado la información de la tarjeta. Sin embargo, el emisor debe decidir qué datos proteger con la información firmada, y en base a nuestra investigación descubrimos que la mayoría de las tarjetas sólo tienen los datos firmados del Perfil de Intercambio de Aplicaciones, lo que permite la validación de los datos SSAD incluso con un TRACK2 modificado y un nombre distinto de dueño de tarjeta.

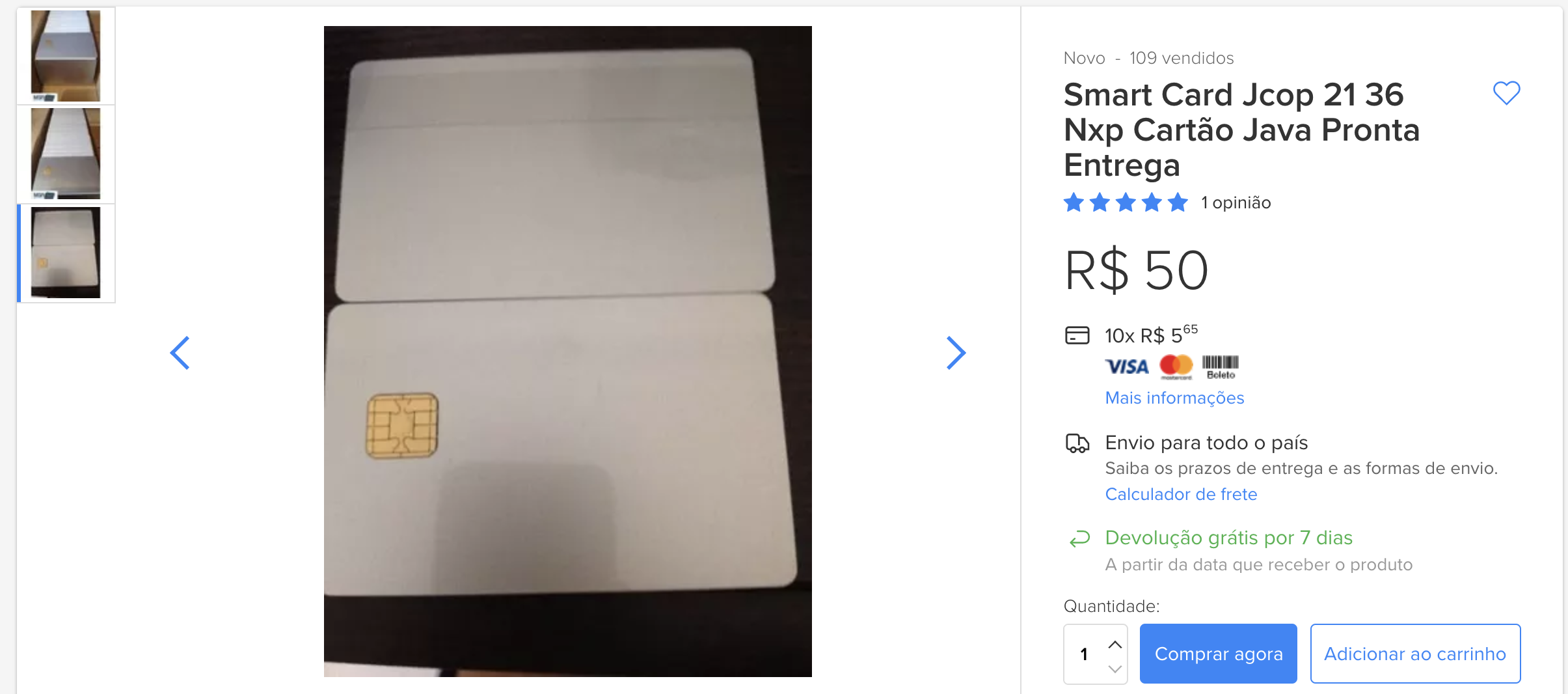

Obtener el hardware y las tarjetas en blanco no es tan difícil como parece.

El equipo es bastante asequible y fácil de obtener. Para lanzar el ataque, los ciberpiratas sólo necesitan un lector/escritor de tarjetas inteligentes y algunas tarjetas en blanco. Y todo se puede encontrar fácilmente en Internet, y dado que estas son herramientas legítimas, adquirirlas no es un problema.

Tarjetas JCop que cuestan unos 15 dólares.

Tarjetas JCop que cuestan unos 15 dólares. Un lector/escritor básico puede constar menos de 15 dólares.

Un lector/escritor básico puede constar menos de 15 dólares.

Como se puede ver, el equipo necesario puede adquirirse por menos de 30 euros, es decir, bastante asequible y fácil de obtener para cualquier persona, ¡lo que no significa todos deban hacerlo!

Tarjetas inteligentes, norma EMV y el escenario brasileño de las tarjetas

Informes de la industria, como The Nilson Report, muestran que en 2016 los fraudes con tarjetas de crédito representaron pérdidas de 22,8 mil millones de USD alrededor del mundo. Y hasta 2020, se espera que estos fraudes en todo el mundo alcancen los 31,67 mil millones de dólares.

Desde aquel día de 1994, cuando Europay, MasterCard y Visa desarrollaron esta tecnología con el fin de acabar de una vez por todas con los fraudes, se han implementado varios neutralizadores que han ido dificultando el robo y falsificación de tarjetas de pago. Resulta interesante ver cómo la responsabilidad de un incidente de fraude teóricamente ha migrado en los años desde el cliente, a los comerciantes, y finalmente al banco, cuando en realidad es el cliente el que siempre se lleva la peor parte.

Continuará…

Los creadores de Prilex han demostrado ser un grupo muy versátil que ha estado activo desde al menos 2014 y que ataca principalmente a los usuarios e instituciones brasileños. La motivación detrás de sus campañas ha sido definitivamente monetaria, dada su preferencia por blancos en la banca o el comercio minorista.

Afortunadamente, los bancos y operadores en Brasil han hecho significativas inversiones en tecnologías para mejorar sus sistemas, evitar transacciones fraudulentas e identificar las técnicas maliciosas y prepararse para lo que venga. Sin embargo, algunos países en Latinoamérica no están tan avanzados en las tecnologías de tarjetas de crédito y siguen basándose en las antiguas tarjetas con banda magnética. Otros países están comenzando a implementar activamente las medidas de autenticación chip y PIN, y se han convertido en un blanco favorito de los ciberpiratas debido a la carencia generalizada de conocimientos sobre esta tecnología.

La evolución de sus códigos, si bien no es técnicamente significativa, al parecer ha sido suficiente para mantener un flujo de ingresos constante con el perfeccionamiento paulatino de su modelo de negocios y las aplicaciones para sus clientes. El descubrimiento de “Daphne”, un módulo para manejar información financiera robada y su esquema asociado, sugiere que se trata de un grupo “orientado a los clientes”, con muchos niveles en su cadena de desarrollo, lo que nos lleva a compararlo con lo que vimos en Plotus, el conocido programa maliciosos para ataques ATM, y otras operaciones similares.

Esta modularización, tanto en su código fuente como en su modelo de negocios, hace que Prilex sea una seria amenaza para el sector financiero, actualmente limitada al territorio brasileño con la incertidumbre de cuánto les tomará expandir sus operaciones a otras regiones.

IOCs

| 7ab092ea240430f45264b5dcbd350156 | Trojan.Win32.Prilex.b |

| 34fb450417471eba939057e903b25523 | Trojan.Win32.Prilex.c |

| 26dcd3aa4918d4b7438e8c0ebd9e1cfd | UDS:DangerousObject.Multi.Generic |

| f5ff2992bdb1979642599ee54cfbc3d3 | Trojan.Win32.Prilex.f |

| 7ae9043778fee965af4f8b66721bdfab | UDS:DangerousObject.Multi.Generic |

Nuestra lista completa de IOCs, así como las normas Yara y los informes completos están disponibles para los clientes del servicio Informes de Inteligencia Financiera. Si desea saber más sobre este servicio, por favor escríbanos a: financialintel@kaspersky.com

Amigos: ¡Cuidado con los brasileños ciberclonadores de tarjetas!