Cifras del trimestre

- Según KSN, las soluciones de Kaspersky Lab han neutralizado 228 420 754 ataques lanzados desde recursos de Internet ubicados en diferentes países;

- Se han registrado 75 408 543 URLs únicas que provocaron la reacción del antivirus web.

- Nuestro antivirus web detectó 38 233 047 objetos únicos (scripts, exploits, archivos ejecutables, etc.).

- Intentos de iniciar el malware para robar el dinero a través del acceso en línea a las cuentas bancarias registradas en las computadoras de 459 970 usuarios.

- Se neutralizaron ataques de cifradores en los equipos de 372 602 usuarios únicos.

- Nuestro antivirus para ficheros detectó 174 547 611 programas nocivos únicos y potencialmente indeseables.

- Los productos de Kaspersky Lab para la protección de dispositivos móviles detectaron:

- 2 045 323 instaladores de software malicioso;

- 4 146 troyanos bancarios móviles.

- 2 896 troyanos extorsionistas móviles.

Panorama de la situación

El año 2016 está sólo en sus comienzos, pero en los tres primeros meses hubo tantos acontecimientos en el campo de la seguridad cibernética, que hace unos años hubiesen alcanzado para un año entero. Todas las tendencias anteriores se conservaron, pero tuvieron un aumento significativo las tendencias relacionadas con la delincuencia informática tradicional, sobre todo en las áreas de las amenazas para dispositivos móviles y las epidemias globales causadas por programas extorsionistas.

Y el tema principal del trimestre fue justamente el ransomware, que desplazó de los titulares a los ataques selectivos. Por desgracia, esta situación seguirá evolucionando de la misma manera, y los extorsionistas tienen todas las probabilidades de convertirse en el “problema del año.”

Ataques selectivos

BlackEnergy2/3

El incidente más notorio fue el ataque cibernético BlackEnergy, lanzado contra empresas del sector energético de Ucrania. A pesar de que se produjo a finales del año pasado, solo durante el curso del análisis posterior se pudo tener una idea completa y fidedigna de lo sucedido. Por otra parte, los atacantes siguieron haciendo intentos de organizar nuevos ataques en 2016.

Por sus consecuencias, fue un ataque único en su género: los piratas informáticos lograron desactivar el sistema de distribución de energía eléctrica del oeste de Ucrania, ejecutar en los sistemas atacados un programa para eliminar el contenido de los equipos infectados y llevar a cabo un peculiar ataque DDoS telefónico contra el servicio de asistencia técnica de las compañías.

Hubo bastantes publicaciones dedicadas a este ataque. Los expertos de Kaspersky Lab también analizaron varios aspectos de las actividades del grupo responsable del incidente, en particular, publicaron un análisis del instrumento utilizado para penetrar en el sistema, un archivo DOC malicioso.

Para aquellos que quieran profundizar en los detalles del ataque, recomendamos leer el informe del instituto estadounidense SANS, elaborado con la colaboración de ICS-CERT.

Poseidon

En febrero, los expertos de “Kaspersky Lab” revelaron los detalles del trabajo de un grupo de ciberdelincuentes de habla portuguesa que creó la boutique de ataques selectivos Poseidon.

Aunque el informe se presentó solamente el año 2016, el grupo cibernético está activo desde hace tiempo. Las campañas maliciosas, en las que de alguna manera participaron los miembros de Poseidon, fueron descubiertas en 2005, pero el primer ejemplar del malware se remonta a 2001. Los instrumentos de Poseidon están dirigidos exclusivamente a equipos con Windows: desde Windows 95, del que el grupo se encargó a principios de su “carrera”, hasta Windows 8.1 y Windows Server 2012, para los cuales se crearon los más recientes ejemplares descubiertos del malware.

El plan del ataque se adapta de una forma minuciosa a las características de la víctima. A pesar de que la infección inicial se lleva a cabo siempre de la misma forma, las etapas posteriores de la campaña toman en cuenta los rasgos característicos de cada nueva víctima. Es por eso que los expertos del Centro Global de Investigación y Análisis de Amenazas (GReAT) decidieron bautizar a Poseidón como “boutique de producción de malware personalizado”.

Habiendo recibido acceso a la red corporativa, los criminales se mueven dentro de ella y recopilan gran cantidad de diferentes datos para escalar sus privilegios, crear un mapa de la red e identificar el equipo deseado. Por lo general, el objetivo principal del ataque es un controlador de dominio local de Windows, el cual una vez capturado les permite a los atacantes robar la propiedad intelectual, secretos comerciales y otra información valiosa.

En la mayoría de los casos, la información que recoge Poseidón para sus dueños se utiliza para el chantaje. Con su ayuda, los miembros de la banda trataban de obligar a la víctima a firmar un contrato de servicios de seguridad informática con ellos. Pero Poseidón se quedaba en la red, sin importar si lo firmaban o no.

Hacking Team

Otra tristemente célebre “boutique” de herramientas de espionaje cibernético, la empresa italiana Hacking Team, el año pasado fue víctima de un ataque cibernético en el le robaron su gigantesca base de datos de correspondencia postal de sus empleados, así como parte del código fuente del proyecto.

Después de este incidente, que reveló una gran cantidad de problemas en el funcionamiento de la empresa, muchos pensaron que sería extremadamente difícil que siguiese desarrollando su negocio. Sin embargo, ya a principios de 2016 se descubrieron nuevos módulos de backdoors para OSX del grupo Hacking Team. Esto indica que el grupo no tiene intenciones de abandonar su trabajo y sigue desarrollando software para sistemas operativos de importancia secundaria. En consecuencia, sus “creaciones” seguirán siendo un problema para los usuarios que representan interés para los clientes de Hacking Team.

1º trimestre 2016: @kaspersky bloqueó 228 millones de ataques de recursos virtuales en 195 países #KLreport

Tweet

Otra historia relacionados con Hacking Team fue nuestra caza de una vulnerabilidad de día cero en Silverlight. La información sobre la posible existencia de esta vulnerabilidad se encontró en los documentos de una empresa italiana. Con el respaldo de una muy pequeña cantidad de datos iniciales, y armados con las herramientas Yara VirusTotal, nuestros expertos lanzaron el cebo y se pusieron a esperar. Y lograron descubrir un exploit de día cero.

Operación Blockbuster

“Kaspersky Lab” se ha convertido en uno de los participantes de la operación Blockbuster, una investigación conjunta de varias empresas importantes en el campo de la seguridad cibernética. El objetivo de la investigación fueron las actividades de Lazarus Group, que al parecer procede de Corea del Norte y está vinculado al sensacional ataque lanzado contra Sony Pictures en 2014.

Las actividades de Lazarus Group se remontan a 2009, pero sus actividades importantes empezaron en 2011. Este grupo es responsable de ataques famosos, como Troy, Dark Seoul (Wiper) y WildPositron. Durante la investigación se encontró más de 40 diferentes tipos de malware creados por el grupo a lo largo de varios años de ataques. Con sus ayuda, los ciberdelincuentes atacaban a empresas, instituciones financieras, de radio y de televisión. Se observó que también usaban exploits y vulnerabilidades de día cero.

Hospitales bajo ataque

En la sección de ataques selectivos también pondremos la investigación de Serguéy Lózhkin acerca de cómo, usando instrumentos y servicios que están a disposición del gran público, los hackers pueden irrumpir en la red local de una clínica y obtener el control total sobre los datos de los pacientes.

Por desgracia, con cada vez mayor frecuencia las instituciones médicas se convierten en blanco de estos ataques. En el primer trimestre de 2016 hubo varios incidentes de infección de clínicas con varios troyanos cifradores, después de los cuales los datos quedaban cifrados y los delincuentes exigían a las organizaciones un rescate para recuperarlos.

El ataque más reciente fue el lanzado contra la red MedStar, que causó daños a diez clínicas. Sin embargo, en el comunicado oficial de la red, lograron recuperar los datos sin pagar el rescate a los chantajistas. En cambio, otra clínica en California se vio obligada a pagar 17 000 dólares.

Delincuencia cibernética

Adwind

En la cumbre Security Analyst Summit 2016 (SAS 2016) los expertos de nuestro Centro Global de Investigación y Análisis de Amenazas (GReAT) presentaron los detalles de la investigación del troyano de acceso remoto Adwind RAT (Remote Access Tool). Después de finalizar las actividades del malware, los investigadores llegaron a la conclusión de que la historia de creación del troyano era bastante inusual.

Los delincuentes desarrollaron el troyano durante varios años, y los primeros ejemplares aparecieron en 2012. En diversos momentos, el troyano tuvo diferentes nombres: en 2012 los delincuentes lo vendían bajo el nombre de Frutas; en 2013, como Adwind, en 2014 el troyano se convirtió en Unrecom y AlienSpy, y en 2015 adquirió el nombre JSocket.

Los expertos de GReAT creen que Adwind y todas sus encarnaciones las desarrolló un pirata informático amante de su trabajo, que desde hace ya cuatro años saca a la luz nuevas funciones y módulos.

Al principio la plataforma Adwind estaba disponible sólo en español, pero más tarde adquirió una interfaz en inglés, lo que hizo que los cibercriminales de todo el mundo pudieran evaluarla. Los principales usuarios de este troyano son los estafadores que participan en fraudes avanzados, los competidores inescrupulosos de cualquier negocio, y los mercenarios web pagados para hacer espionaje en línea de personas y organizaciones. Además, el software Adwind también puede utilizarlo cualquier persona que desee saber qué hacen sus amigos.

Desde el punto de vista geográfico, los lugares de mayor concentración de las víctimas también cambiaron estos cuatro años. En 2013, estiuvieron bajo fuego países de habla española y árabe. Al año siguiente, los delincuentes pusieron sus ojos en Turquía e India, así como en los Emiratos Árabes Unidos, Estados Unidos y Vietnam. En 2015, Rusia ocupó el primer lugar de la lista, pero los Emiratos Árabes Unidos, Turquía, Estados Unidos y Alemania la seguían de cerca.

Por suerte, podemos decir que nuestra investigación no fue en vano, porque pocos días después de su publicación, la página web de JSocket dejó de funcionar y el autor de Adwind cesó todas sus actividades. Desde entonces, no han aparecido nuevas versiones del troyano. Tal vez nos espere una nueva reencarnación del troyano, pero también es posible que esta historia haya llegado a su fin.

Amenazas bancarias

En la Security Analyst Summit (SAS 2016) Kaspersky Lab anunció el descubrimiento de dos nuevos grupos asociados con robos APT a bancos: Metel y GCMAN, y que Carbanak había renovado sus actividades con nuevos blancos.

En 2015, los empleados de Kaspersky Lab investigaron 29 incidentes en organizaciones ubicadas en Rusia y atacadas por estos tres grupos.

Estos no son todos los grupos de delincuentes activos en Rusia dedicados a atacar bancos, y los más activos de ellos están involucrados en los mayores robos de dinero, tanto de las cuentas de clientes de los bancos, como de las propias entidades bancarias.

Es de particular interés la actividad de Carbanak 2.0. En diciembre de 2015 constatamos que el grupo sigue activo. Kaspersky Lab encontró indicios de Carbanak en dos casos de incursión, una contra una empresa de telecomunicaciones y otra contra institución financiera. Una característica interesante de la agrupación Carbanak 2.0 es que el perfil de sus víctimas es diferente. El grupo ya no está interesado en los bancos, y ahora su objetivo son los departamentos de presupuesto y contabilidad de cualquier organización, y utilizan las mismas herramientas y técnicas típicas de los ataques APT.

En un notable caso, el grupo Carbanak 2.0 utilizaba el acceso a una institución financiera, donde se almacena información sobre los accionistas, para cambiar la información sobre los propietarios de las grandes empresas. La información sobre el propietario de la empresa se cambió por los datos del “drop”.

Bangladesh

Entre los acontecimientos mundiales relacionados con los ataques a los bancos, se destaca la historia sucedida con el Banco Central de Bangladesh. No solo es notable el objeto de ataque, el banco central, sino también la cantidad de dinero que los atacantes lograron robar, y la cantidad que estaban tratando de robar, pero no pudieron.

La investigación está todavía en curso, pero por los informes que se hicieron públicos, es posible darse una idea de lo sucedido. A principios de febrero, los hackers lograron obtener acceso a las estaciones de trabajo de varios empleados del Banco Nacional, y luego empezaron a enviar órdenes de pago en sus nombres para transferir dinero almacenado en diferentes bancos, entre ellos el Banco de la Reserva Federal de Nueva York. Teniendo pleno acceso y haciéndose pasar por empleados, fueron capaces de robar cerca de 80 millones de dólares. El dinero fue retirado de cuentas en las Filipinas, y después pasado a través de un “sistema de lavado” con la participación de casinos locales y corredores de divisas.

Otros 20 millones de dólares tenían que salir de Sri Lanka, pero los piratas informáticos cometieron un error en el nombre de la organización de destino del dinero, lo que provocó la sospecha del Deutche Bank, que era el banco corresponsal. Durante la investigación, se estableció que la orden de pago la habían enviado los piratas informáticos, y que en la lista de espera había aproximadamente 900 millones de dólares.

Es de destacar que el Ministro de Finanzas de Bangladesh se enteró del incidente sólo un mes más tarde en los medios de comunicación que escribieron sobre esta historia. El jefe del Banco Central se vio obligado a renunciar, los investigadores están tratando de encontrar a los responsables, y el banco está tomando medidas para recuperar por lo menos parte de los fondos robados.

Cifradores

Como decíamos al inicio del informe, los troyanos cifradores fueron el tema principal del trimestre y pueden convertirse en el principal problema del año.

Otro fenómeno que contribuye al deterioro de la situación es que varios troyanos cifradores están al alcance de todos en forma de código fuente. Como consecuencia, incluso simples script-kiddies pueden poner en práctica su propia versión del troyano, que, junto con el uso activo de Bitcoins para el pago del rescate, hace que les sea fácil organizar los ataques y quedar impunes.

Por otra parte, apareció un nuevo término en el campo RaaS: Ransomware-as-a-Service. Bajo este esquema, los atacantes ofrecen pagar por la distribución del troyano, prometiendo un porcentaje del dinero recibido. Los principales clientes de este tipo de servicios son los webmaster de diferentes páginas de pornografía. Hay servicios que funcionan según un esquema inverso: ofrecen un conjunto completo de instrumentos para trabajar con el cifrador y cobran una comisión por usarlo.

1º trimestre 2016: los componentes #antivirus de @kaspersky detectaron 74 millones de URLs nocivas #KLreport

Tweet

Según los informes de varias empresas, en el primer trimestre se registraron casos de uso de ransomware por parte un número de renombrados grupos de APT, sobre todo chinos. Nosotros también encontramos ejemplos similares, y no sólo de grupos chinos. Si tales técnicas se convierten en una tendencia, la amenaza se elevará a un nuevo nivel, porque las consecuencias del funcionamiento de los troyanos cifradores no son muy diferentes de los efectos de los troyanos tipo Wiper. En ambos casos, los datos quedan fuera del alcance de su dueño.

Además, los cifradores están expandiendo su zona de impacto. En el primer trimestre de 2016 el blanco de los ataques de CTB-Locker fueron los servidores web.

Antes, CTB-Locker, también conocido como el cifrador-extorsionista Onion, se diferenciaba de otros programas de extorsión en que utilizaba la red anónima Tor para proteger sus servidores de administración ya que, por regla general, es posible sólo desactivar servidores estáticos. El uso de la red Tor también ayudaba a evitar que programa malicioso fuese detectado y bloqueado. Y había una cosa más que protegía a los operadores de CTB-Locker: solo aceptaba el rescate en bitcoins, una moneda cibernética anónima y cifrada.

La nueva versión del programa malicioso cifra los servidores web, y pide como rescate menos de la mitad de un Bitcoin (unos 150 dólares). Al pagar el rescate, genera una clave para descifrar los archivos del servidor web.

Sin embargo, la mayor epidemia de cifradores del primer trimestre fue la causada por Locky (detectado por Kaspersky Lab como Trojan-Ransom.Win32.Locky).

La intensa propagación de este malware no cesa hasta hoy: los productos de Kaspersky Lab registraron que este troyano intentó infectar equipos de usuarios en 114 países en todo el mundo.

Para propagar el troyano, los maleantes hacen envíos masivos de spam que contiene descargadores de malware adjuntos. Al principio, los mensajes de spam maliciosos contenían un archivo doc adjunto con un macro que descargaba y ejecutaba el troyano Locky desde un servidor remoto.

En la actualidad, el spam malicioso sigue enviándose, pero los mensajes ya no vienen con archivos doc, sino con archivos zip, que contienen uno o más scripts ofuscados en el idioma JavaScript.

El idioma de la mayoría de los mensajes es el inglés, pero también hay versiones bilingües.

La innovación técnica más significativa introducida por el cifrador es que no cifra los archivos individuales, sino todo el disco duro. Para ser más específicos, cifra la tabla del sistema de archivos. Este truco lo utilizaba el troyano llamado Petya (lo cual, sin embargo, no significa necesariamente que lo hayan creado escritores de virus de lengua rusa).

Terminado el cifrado de la tabla archivos principal, Petya muestra su verdadero rostro, que luce como un cráneo dibujado con caracteres ASCII. Más adelante empieza la parte que es común a todos los cifradores: el troyano le exige un rescate a la víctima, en este caso de 0,9 bitcoins (unos 380 dólares).

En esta etapa, lo único que distingue a Petya de los demás extorsionadores, es que funciona sin necesidad de conectarse a Internet. Pero esto no es de extrañar, ya que al principio Petya “se comió” el sistema operativo, junto con la capacidad de conectarse a Internet. Así que el usuario tiene que buscar otro equipo para pagar el rescate y recuperar sus datos.

En marzo se detectó un cifrador más para la plataforma Mac OS X, Trojan-Ramsom.OSX.KeRanger. Los atacantes infectaron con el cifrador dos instaladores del cliente de BitTorrent del proyecto de Open Source Transmisión, que estaban disponibles para su descarga en la página web oficial. Lo más probable es que el sitio del proyecto haya sido hackeado, y los archivos para descarga suplantados por versiones recompiladas con malware incluido. El cifrador KeRanger tenía una firma válida, y por lo tanto podría pasar la comprobación de la función del sistema operativo Gatekeeper.

Estadística de troyanos-cifradores

Los cifradores pertenecen a la clase Trojan-Ransom, es decir, a los troyanos extorsionistas. Hoy en día, aparte de ellos, en esta clase también están presentes los denominados extorsionistas de navegador. En el flujo general de detecciones de la categoría Trojan-Ramson, a los extorsionistas de navegador les corresponde el 25%, y se detectan principalmente en Rusia y la CEI. En esta sección, no vamos a detenernos a analizar los extorsionistas de navegador, sino que hablaremos con más detalles sobre los cifradores maliciosos.

Número de nuevos troyanos cifradores

El siguiente gráfico muestra el crecimiento del número de las nuevas versiones de los troyanos cifradores en los dos últimos trimestres:

Número de nuevas modificaciones de los cifradores, cuarto trimestre de 2015 y primer trimestre de 2016

Hasta la fecha, la colección de Kaspersky Lab contiene alrededor de 15 mil modificaciones de troyanos cifradores. Solo en el primer trimestre de 2016, encontramos 2900 nuevas modificaciones y nueve nuevas familias de cifradores.

Número de usuarios atacados por troyanos cifradores

Número de usuarios únicos atacados por los cifradores, primer trimestre de 2016

En el primer trimestre de 2016 los cifradores atacaron a 372602 usuarios únicos. El número de usuarios atacados creció en comparación con el trimestre anterior en 30%. Alrededor del 17% de los ataques lanzados por los cifradores tenía como blanco el sector empresarial.

Es importante recordar que el número real de incidentes es mayor: estas estadísticas reflejan sólo los resultados de la detección por firmas y la detección heurística, mientras que la mayor parte de los troyanos cifradores son detectados por los productos de Kaspersky Lab usando técnicas de análisis de comportamiento, que concluyen con la emisión de un veredicto genérico, que no permite distinguir entre los tipos de software malicioso.

TOP 10 de países afectados por los ataques de los troyanos cifradores

| País* | % de usuarios atacados por los cifradores** |

|

| 1 | Italia | 3,06 |

| 2 | Países Bajos | 1,81 |

| 3 | Bélgica | 1,58 |

| 4 | Luxemburgo | 1,36 |

| 5 | Bulgaria | 1,31 |

| 6 | Croacia | 1,16 |

| 7 | Ruanda | 1,15 |

| 8 | Líbano | 1,13 |

| 9 | Japón | 1,11 |

| 10 | Maldivas | 1,11 |

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10.000).

** Porcentaje de usuarios únicos cuyos equipos fueron atacados por troyanos cifradores, del total de los usuarios únicos de productos Kaspersky Lab en el país.

Las primeras seis posiciones de nuestro TOP 10 las ocupan países de Europa. En el primer lugar del primer trimestre de 2016 está Italia (3,06%); en este país, la familia más común de cifradores es Teslacrypt (Trojan-Ransom.Win32.Bitman). Tras Italia, siguen los Países Bajos (1,81%) y Bélgica (1,58%).

TOP 10 de las familias más comunes de troyanos, criptógrafos

| Nombre | veredictos * | Porcentaje de usuarios ** | |

| 1 | Teslacrypt | Trojan-Ransom.Win32.Bitman / Trojan-Ransom.JS.Cryptoload | 58,43% |

| 2 | CTB-Locker | Trojan-Ransom.Win32.Onion / Trojan-Ransom.NSIS.Onion | 23,49% |

| 3 | Cryptowall / Cryptodef | Trojan-Ransom.Win32.Cryptodef | 3,41% |

| 4 | Cryakl | Trojan-Ransom.Win32.Cryakl | 3.22% |

| 5 | Scatter | Trojan-Ransom.BAT.Scatter / Trojan-Downloader.JS.Scatter/Trojan-Dropper.JS.Scatter / Trojan-Ransom.Win32.Scatter | 2,47% |

| 6 | Rakhni | Trojan-Ransom.Win32.Rakhni / Trojan-Downloader.Win32.Rakhni | 1,86% |

| 7 | Locky | Trojan-Ransom.Win32.Locky | 1,30% |

| 8 | Shade | Trojan-Ransom.Win32.Shade | 1,21% |

| 9 | iTorLock / Troli | Trojan-Ransom.MSIL.Lortok | 0,84% |

| 10 | Mor / Gulcrypt | Trojan-Ransom.Win32.Mor | 0,78% |

* Las estadísticas se basan en los veredictos de detección de productos de Kaspersky Lab. Esta información la han hecho posible los usuarios de los productos de Kaspersky Lab que expresaron su consentimiento para la transmisión de datos estadísticos.

** Porcentaje de usuarios únicos de Kaspersky Lab que sufrieron ataques de una familia particular de troyanos extorsionadores, del total de usuarios que sufrieron ataques de troyanos extorsionadores.

El primer lugar en el primer trimestre de 2016 con un amplio margen lo ocupa la familia Teslacrypt, representada por dos veredictos, Trojan-Ransom.Win32.Bitman y Trojan-Ransom.JS.Cryptoload. El segundo veredicto es típico para los scripts que se envían en un archivo ZIP en mensajes spam. En el pasado, estos scripts descargaban programas maliciosos como Fareit y el cifrador Cryptowall, pero recientemente los delincuentes han pasado a descargar TeslaCrypt. Vale la pena señalar que el primer trimestre de 2016 de esta manera se propagaron nuevas versiones de este cifrador, con un algoritmo de cifrado mejorado: los autores empezaron a usar AES en el “fiable” RSA-4096.

El segundo lugar fue para la familia de cifradores CTB-Locker (Trojan-Ransom.Win32 / NSIS.Onion). Los miembros de esta familia se caracterizan por propagarse mediante un programa de afiliados, y por tener soporte para muchos idiomas. Como se mencionó anteriormente, en el primer trimestre se detectó CTB-Locker para servidores. Esta variante atacó con éxito y cifró los archivos de servidor en más de 70 servidores de 10 países.

En tercer lugar fue para la familia Trojan-Ransom.Win32.Cryptodef, también conocido como Cryptowall. Sus representantes se propagan, igual que en el caso de Teslacrypt, a través de correos masivos.

En quinto lugar se encuentra una familia de cifradores Scatter. A principios del año se registró una nueva ola de proliferación de este sistema de cifrado mediante envíos masivos de spam. Los mensajes contenían un enlace a un script JS, disfrazado de tal manera que el usuario lo descargaba y ejecutaba localmente. Es interesante que al ejecutarse, el script guarda en el disco no sólo el cifrador Scatter, sino también otros dos programas maliciosos, Nitol (DDoS-bot) y Pony (troyano que roba información, por lo general contraseñas).

1º trimestre 2016: el #antivirusweb de @kaspersky detectó 18 610 281 objetos maliciosos #KLreport

Tweet

La familia de cifradores Locky, que ocupó el séptimo lugar, se destacó en este trimestre por su vasta difusión geografía, principalmente en Europa. Ubicado en la red Tor, el sitio web de los delincuentes, donde ponían sus exigencias, admite más de dos docenas de idiomas, excepto el ruso y los idiomas de la CIS. Esto puede indicar que los delincuentes no tienen muchas ganas de atacar a las víctimas de estos países, lo que se confirma por la estadística de KSN.

Estadística

Todos los datos estadísticos usados en el informe se han obtenido mediante la red antivirus distribuida Kaspersky Security Network (KSN) como resultado del funcionamiento de los diferentes componentes de protección contra los programas maliciosos. Los datos se han obtenido de los usuarios de KSN que dieron su consentimiento para su transmisión. En el intercambio global de información sobre las actividades maliciosas toman parte millones de usuarios de los productos de Kaspersky Lab de 213 países del mundo.

Amenazas móviles

Los atacantes siguen perfeccionando nuevas técnicas para engañar a los usuarios. En este trimestre detectamos dos troyanos móviles que luchan con los mecanismos de seguridad estándar de los sistemas operativos. Una de las modificaciones, Banker.AndroidOS.Asacub, una ventana propia con botones encima de la ventana del sistema que pide derechos de administrador en el dispositivo. De esta manera, el troyano esconde del usuario que está recibiendo derechos adicionales en el sistema y por medio del engaño lo hace confirmar estos derechos. El segundo troyano que utiliza mecanismos similares es Trojan-SMS.AndroidOS.Tiny.aw. En las últimas versiones de Android el sistema le pide al usuario su consentimiento para enviar un SMS a un número premium. El troyano SMS Tiny se superpone a la ventana de diálogo sin cubrir los botones en la ventana original.

Ventana con la solicitud del troyano Trojan-SMS.AndroidOS.Tiny.aw, que se superpone a la advertencia de envío de SMS mostrada por el sistema (¿Enviar solicitud para recibir la base de datos del juego?).

La solicitud del troyano está hecha de tal forma que el usuario puede confirmar el envío de SMS a un número premium, sin tener idea de lo que sucederá después.

En el informe del tercer trimestre de 2015 mencionamos al troyano bancario Trojan-Banker.AndroidOS.Marcher. Este trimestre logramos detectar nuevas modificaciones de Marcher que atacan cerca de 40 aplicaciones bancarias, la mayoría de bancos europeos. A diferencia de la mayoría de otros troyanos móviles, usan una web de phishing para superponerla en lugar de sus propias ventanas.

En el primer trimestre hemos observado el aumento de la actividad del troyano extorsionista móvil Trojan-Ransom.AndroidOS.Fusob.pac, que bloquea el dispositivo del usuario y exige un rescate para descifrarlo. En el primer trimestre Fusob se convirtió en el troyano móvil más popular de este tipo, ya que afectó a más del 64% de usuarios móviles atacados por extorsionistas. Al mismo tiempo, el número total de usuarios móviles atacados por Trojan-Ransom, aumentó más de 1,8 veces en comparación con el trimestre anterior.

Número de nuevas amenazas móviles

En el primer trimestre de 2016 “Kaspersky Lab” detectó 2 045 323 de paquetes de instalación de software malicioso, 11 veces más que en el trimestre anterior y 1,2 veces más que el trimestre antepasado.

Número de paquetes de instalación de malware detectados (segundo trimestre de 2015 – primer trimestre de 2016)

Distribución por tipos de los programas móviles detectados

Distribución de los nuevos programas móviles detectados por tipo, primer trimestre de 2016 y cuarto trimestre 2015

En la estadística de objetos maliciosos para dispositivos móviles detectados en el primer trimestre de 2016 lideran las aplicaciones publicitarias potencialmente indeseables (Adware). El porcentaje de Adware aumentó en 13 puntos porcentuales en comparación con el cuarto trimestre de 2015 y alcanzó el 42,7%. Merece la pena destacar que este índice es inferior al del tercer trimestre de 2015 (52,5%).

El segundo lugar es para Trojan-SMS, y este es ya el segundo trimestre consecutivo en que observamos el crecimiento de la proporción de los objetos de este tipo detectados. En el cuarto trimestre de 2015 el porcentaje de Trojan-SMS en el flujo general de las amenazas móviles aumentó considerablemente, del 6,2% al 19,8%, mientras que en el primer trimestre de 2016 ganó más 0,7 puntos porcentuales y alcanzó el 20,5%.

Trojan-Spy sigue inmediatamente a los troyanos SMS, con un índice del 10%. Estos programas roban los datos personales de los usuarios, incluidos los SMS entrantes (mTAN) enviados por los bancos.

RiskTool, las aplicaciones legítimas que representan un peligro potencial para los usuarios ocuparon el primer o segundo lugar en esta lista por casi dos años. Sin embargo, desde el cuarto trimestre de 2015, se trasladaron a la quinta posición. En el último trimestre de 2015 su índice fue del 5,6% y en el primer trimestre de 2016, del 7,4%.

La cuota de Trojan-Banker sigue creciendo y alcanzó el 1,2% en el primer trimestre de 2016.

TOP 20 de programas maliciosos móviles

La siguiente clasificación de software malicioso no incluye programas potencialmente peligrosos o no deseados, tales como programas publicitarios y RiskTool.

| Nombre | % de usuarios atacados* | |

| 1 | DangerousObject.Multi.Generic | 73,7 |

| 2 | Backdoor.AndroidOS.Ztorg.c | 11,3 |

| 3 | Trojan.AndroidOS.Iop.c | 8,9 |

| 4 | Trojan.AndroidOS.Ztorg.a | 8,7 |

| 5 | Trojan-Ransom.AndroidOS.Fusob.pac | 6,2 |

| 6 | Trojan-Dropper.AndroidOS.Agent.ar | 4,6 |

| 7 | Trojan-ClickerAndroidOS.Gopl.a | 4,5 |

| 8 | Backdoor.AndroidOS.Ztorg.b | 4,3 |

| 9 | Trojan.AndroidOS.Iop.m | 3,7 |

| 10 | Trojan.AndroidOS.Agent.ej | 3,7 |

| 11 | Trojan.AndroidOS.Iop.q | 3,5 |

| 12 | Trojan.AndroidOS.Ztorg.i | 3,3 |

| 13 | Trojan.AndroidOS.Muetan.b | 3,1 |

| 14 | Trojan.AndroidOS.Agent.gm | 3,1 |

| 15 | Trojan-SMS.AndroidOS.Podec.a | 3,1 |

| 16 | Trojan-Downloader.AndroidOS.Leech.a | 3,0 |

| 17 | Trojan-Dropper.AndroidOS.Guerrilla.b | 2,8 |

| 18 | Exploit.AndroidOS.Lotoor.be | 2,8 |

| 19 | Backdoor.AndroidOS.Ztorg.a | 2,8 |

| 20 | Backdoor.AndroidOS.Triada.d | 2,4 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios atacados del antivirus móvil de Kaspersky Lab.

El primer lugar lo ocupa el veredicto DangerousObject.Multi.Generic (73,7%), que se asigna al malware detectado mediante el uso de tecnologías en la nube. Estas tecnologías se activan cuando en las bases antivirus todavía no existen ni firmas, ni heurísticas que detecten el programa malicioso, pero la compañía antivirus ya tiene información sobre el objeto “en la nube”. En esencia, así se detectan los programas maliciosos más nuevos.

Cada vez más posiciones en el TOP 20 están ocupadas por troyanos, que utilizan la publicidad como el principal medio de obtención de ingresos. Su fin es mostrar al usuario la mayor cantidad de publicidad posible de diversas maneras, entre ellas la instalación de nuevos programas de publicidad. Estos troyanos pueden usar los derechos de superusuario para ocultarse en el directorio del sistema, desde donde será muy difícil eliminarlos. En el primer trimestre de 2016 al TOP 20 entraron dieciséis de estos programas: tres programas de las familias Backdoor.AndroidOS.Ztor y Trojan.AndroidOS.Iop, dos programas de la familia Trojan.AndroidOS.Ztorg, y Trojan-Dropper.AndroidOS.Agent.ar, Trojan-Clicker.AndroidOS.Gopl.a, Trojan.AndroidOS.Agent.ej, Trojan.AndroidOS.Muetan.b, Trojan.AndroidOS.Agent.gm, Trojan-Downloader.AndroidOS.Leech.a, Trojan-Dropper.AndroidOS.Guerrilla.b y Backdoor.AndroidOS.Triada.d.

1º trimestre 2016: @kaspersky bloqueó ataques #criptográficos de #ransomware en 372 602 equipos #KLreport

Tweet

Backdoor.AndroidOS.Triada ingresó por primera vez al TOP 20 de programas maliciosos móviles. Las principales funciones del troyano tienen como objetivo redireccionar las transacciones financieras mediante SMS que el usuario realiza cuando paga por diversos contenidos adicionales en aplicaciones legítimas. Como resultado, después del pago, el dinero del usuario cae en manos de los atacantes. Triada es el más complejo de todo el malware móvil conocido. Una característica distintiva de la aplicación maliciosa es que usa el proceso Zygote para incrustar su código en el contexto de todas las aplicaciones del dispositivo. En el dispositivo infectado, Triada se incrusta en prácticamente todos los procesos en ejecución, y continúa existiendo sólo en la memoria infectada. Además, todos los procesos del troyano iniciados estarán ocultos para el usuario y otras aplicaciones.

En el quinto puesto tenemos al troyano extorsionista Trojan-Ransom.AndroidOS.Fusob.pac (6,2%) . Este troyano exige a las víctimas un rescate de 200 dólares para desbloquear el dispositivo. Un número significativo de víctimas se encuentra en América del Norte (Canadá y EE.UU.) y en Europa (sobre todo en Alemania, Italia, Inglaterra, España y Suiza).

Trojan-SMS.AndroidOS.Podec.a (3%) se encuentra en el TOP 20 de amenazas móviles maliciosas desde hace más de un año, pero recientemente comenzó a perder posiciones. Si antes siempre estaba entre las cinco principales amenazas móviles, en el primer trimestre de 2016 se encuentra en la segunda decena. El número de usuarios atacados por este troyano ha disminuido en 1,7 veces en comparación con el cuarto trimestre de 2015. Últimamente, las funcionalidades de este troyano casi no han cambiado y su principal fuente de ingresos es por suscribir al usuario a servicios de suscripción pagada.

También entró en la lista Exploit.AndroidOS.Lotoor.b, un exploit utilizado para obtener privilegios de root locales.

Geografía de las amenazas móviles

Porcentaje de usuarios atacados en el país

TOP 10 países por el porcentaje de usuarios atacados por el malware móvil:

| País* | % de usuarios atacados** | |

| 1 | China | 38,2 |

| 2 | Bangladés | 27,6 |

| 3 | Uzbekistán | 21,3 |

| 4 | Argelia | 17,6 |

| 5 | Nigeria | 17,4 |

| 6 | India | 17,0 |

| 7 | Filipinas | 15,7 |

| 8 | Indonesia | 15,6 |

| 9 | Ucrania | 15,0 |

| 10 | Malasia | 14,0 |

*Hemos excluido de la lista a los países donde la cantidad de usuarios del antivirus móvil de Kaspersky es relativamente pequeña (menos de 10 000).

** Porcentaje de usuarios únicos en el país atacado, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

China se ha convertido en el líder de esta clasificación: casi el 40% de los usuarios han encontrado malware móvil. Recordemos que, según los resultados de 2015 este país también resultó en la primera línea de la calificación.

En todos los países de esta lista, con la excepción de China, son muy populares los mismos objetos móviles detectables: los troyanos publicitarios que entraron en el TOP 20 de programas maliciosos móviles y los programas de tipo AdWare. En China los troyanos publicitarios también son populares, pero de otras familias, sobre todo de Backdoor.AndroidOS.GinMaster y Backdoor.AndroidOS.Fakengry. Por otra parte, en este país es muy popular la familia de programas RiskTool.AndroidOS.SMSreg. El uso descuidado de estos programas puede dar lugar al robo de dinero de la cuenta móvil.

Los países más seguros según este criterio son: Taiwán (2,9%), Australia (2,7%) y Japón (0,9%).

Troyanos bancarios móviles

Durante el período cubierto por el informe, encontramos 4146 troyanos bancarios móviles, 1,7 veces más que en el trimestre anterior.

Cantidad de troyanos bancarios móviles en la colección de Kaspersky Lab (segundo trimestre de 2015 – primer trimestre de 2016)

Territorios de propagación de las amenazas bancarias móviles en el primer trimestre de 2016 (cantidad de usuarios atacados)

La cantidad de usuarios atacados depende del número total de usuarios en el país. Para evaluar y comparar el riesgo de infección que representan los troyanos bancarios móviles en diferentes países, hemos elaborado la estadística de países según el porcentaje de usuarios atacados por estos.

TOP 10 de países según el porcentaje de usuarios atacados por los troyanos bancarios móviles

| País* | % de usuarios atacados** | |

| 1 | China | 0,45 |

| 2 | Australia | 0,30 |

| 3 | Rusia | 0,24 |

| 4 | Uzbekistán | 0,20 |

| 5 | Ucrania | 0,08 |

| 6 | Francia | 0,06 |

| 7 | Bielorrusia | 0,05 |

| 8 | Turquía | 0,05 |

| 9 | Japón | 0,03 |

| 10 | Kazajistán | 0,03 |

Hemos excluido de la lista a los países donde la cantidad de usuarios del antivirus móvil de Kaspersky es relativamente pequeña (menos de 10 000).

**Porcentaje en el país de usuarios únicos atacados por los troyanos bancarios móviles, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

En este trimestre, el primer lugar lo ocupa China, donde la mayoría de los ataques de los banqueros móviles correspondió a los troyanos de las familias Trojab-Banker.AndroidOS.Faketoken y Trojan-Banker.AndroidOS.Svpeng. Australia ocupó el segundo puesto en la clasificación, donde hubo cambios en la familia de los troyanos más populares: antes lo eran los representantes de la familia Trojan-Banker.AndroidOS.Acecard, pero en el primer trimestre de 2016 dejaron pasar adelante a los representantes de la familia Trojan-Banker.AndroidOS.Marcher.

TOP 10 de países por la cantidad de usuarios atacados por troyanos bancarios móviles, del total de todos los usuarios atacados

Un posible indicador de la popularidad que gozan los troyanos bancarios móviles entre los delincuentes de cada país es la relación entre la cantidad de usuarios atacados por lo menos una vez en el trimestre con la del total de usuarios en el mismo país en cuyos equipos se disparó por lo menos una vez el antivirus móvil. Esta lista se diferencia de la de arriba.

| País* | % de usuarios atacados** | |

| 1 | Australia | 13,4 |

| 2 | Rusia | 5,1 |

| 3 | Inglaterra | 1,6 |

| 4 | Turquía | 1,4 |

| 5 | Austria | 1,3 |

| 6 | Francia | 1,3 |

| 7 | Polonia | 1,2 |

| 8 | China | 1,1 |

| 9 | Hong Kong | 1 |

| 10 | Suiza | 0,9 |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10.000).

**Porcentaje de usuarios únicos en el país atacados por troyanos bancarios móviles, en relación al total de usuarios únicos de este país atacados por malware móvil.

Recordemos que Australia entró al grupo de los tres primeros países con el menor porcentaje de usuarios de teléfonos móviles atacados por programas nocivos. En cambio, en esta clasificación Australia ocupó el primer lugar: en este país más del 13% del total de usuarios atacados por programas maliciosos móviles fueron también atacados por banqueros móviles. China, que se llevó el primer lugar en el ranking anterior, en este TOP 10 ocupó el último puesto, es decir, en este país entre los delincuentes los troyanos móviles bancarios son menos populares que otros tipos de malware móvil.

Extorsionistas troyanos móviles

En el primer trimestre de 2016, encontramos 2896 troyanos extorsionistas móviles, 1,4 veces más que en el trimestre anterior.

Número de troyanos bancarios móviles detectados por Kaspersky Lab (segundo trimestre de 2015 – primer trimestre de 2016)

TOP 10 de países según el porcentaje de usuarios atacados por los troyanos bancarios móviles

| País* | % de usuarios atacados** | |

| 1 | Kazajistán | 0,92 |

| 2 | Alemania | 0,83 |

| 3 | Uzbekistán | 0,80 |

| 4 | Canadá | 0,71 |

| 5 | Italia | 0,67 |

| 6 | Países Bajos | 0,66 |

| 7 | Inglaterra | 0,59 |

| 8 | Suiza | 0,58 |

| 9 | EE.UU. | 0,55 |

| 10 | España | 0,36 |

Hemos excluido de la lista a los países donde la cantidad de usuarios del antivirus móvil de Kaspersky es relativamente pequeña (menos de 10 000).

** Porcentaje de usuarios únicos en el país atacados por troyanos extorsionadores móviles, con respecto al total de usuarios móviles del antivirus Kaspersky Lab en el país.

En todos los países de este TOP 10, a excepción de Kazajstán y Uzbekistán, la más popular fue la familia Fusob, especialmente la modificación de Trojan-Ransom.AndroidOS.Fusob.pac (hay que recordar que este malware ha tomado el quinto lugar en el ranking de las amenazas móviles).

En Kazajstán y Uzbekistán, que consiguieron ocupar el primer y tercer lugares, respectivos, la principal amenaza para los usuarios son los troyanos extorsionadores de la familia Small. Es un troyano extorsionista bastante simple, que superpone su ventana a todas las demás ventanas en el dispositivo, bloqueando así su funcionamiento. Los delincuentes por lo general piden 10 dólares por desbloquearlo.

Aplicaciones vulnerables usadas por los delincuentes

En el primer trimestre de 2016 siguen siendo populares los exploits para Adobe Flash Player. Durante este trimestre, descubrimos el uso de dos nuevas vulnerabilidades en el software:

- CVE-2015-8651

- CVE-2016-1001

El primer paquete de exploits que añadió soporte para los datos de estas vulnerabilidades fue Angler.

Un acontecimiento importante del primer trimestre es el uso de un exploit para Silverlight, CVE-2016-0034. En el momento de la publicación, esta vulnerabilidad la usaban los paquetes de exploits Angler y RIG.

Tradicionalmente, en algunos conocidos paquetes de exploits figuraba un exploit para vulnerabilidades presentes en Internet Explorer (CVE-2015-2419).

El panorama general de la utilización de explotación en el primer trimestre es el siguiente:

Distribución de los exploits usados en los ataques de los delincuentes, según los tipos de aplicaciones atacadas, primer trimestre de 2016

Como era de esperar, vemos una disminución de la proporción de exploits para Java (-3 puntos porcentuales) y el aumento del uso de Flash-exploits (+1 punto porcentual). Por otra parte, observamos un aumento significativo en la proporción de explotaciones para el paquete de Microsoft Office (10 puntos) en este grupo, representado principalmente por exploits para vulnerabilidades en Microsoft Word. Su crecimiento significativo está asociado al envío masivo de spam que contenía este malware.

En general, en el primer trimestre de 2016 se mantuvo la tendencia que hemos venido observando a lo largo de varios años: los exploits para Adobe Flash Player e Internet Explorer tienen especial demanda entre los cibercriminales. Internet Explorer entra en la categoría Navegadores de Internet, donde también figuran las “páginas de aterrizaje” (landing pages) que reparten exploits.

Programas maliciosos en Internet (ataques mediante la web)

Los datos estadísticos de este capítulo han sido recopilados por el antivirus web, que protege a los usuarios cuando descargan objetos maliciosos de una página web maliciosa o infectada. Los delincuentes crean sitios maliciosos adrede, pero también los sitios legítimos se pueden infectar cuando son los usuarios quienes crean su contenido (como en el caso de los foros), o si son víctimas de hackeo.

En el primer trimestre de 2016 nuestro antivirus web detectó 18 610 281 objetos únicos (scripts, exploits, ejecutables, etc.), y registró 74 001 808 URLs únicas, que provocaron la reacción del antivirus web.

Amenazas en línea para el sector financiero

En el primer trimestre de 2016 las soluciones de Kaspersky Lab neutralizaron los intentos de ejecución de programas maliciosos que roban dinero mediante el acceso a cuentas bancarias en los equipos de 459 970 usuarios. Observamos que están bajando las actividades del malware financiero: en comparación con el trimestre anterior (597 415) este índice ha disminuido en un 23,0%. En el primer trimestre de 2015 era de 699 652 usuarios de computadoras y en un año el número de víctimas ha disminuido en un 34,26%.

Número de usuarios atacados por malware financiero, primer trimestre de 2016

Territorios de los ataques

Para evaluar y comparar el riesgo de infección con troyanos bancarios al que están expuestos los ordenadores de los usuarios en diferentes países del mundo, hemos calculado para cada país el porcentaje de usuarios de productos de Kaspersky Lab que se vieron afectados por esta amenaza durante el trimestre sobre el total de usuarios de nuestros productos en ese país.

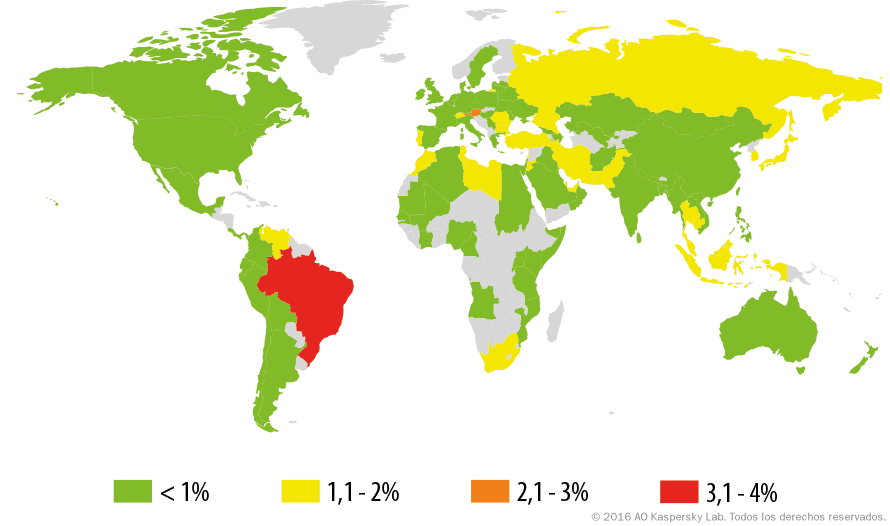

Territorios afectados por los ataques del software malicioso en el primer trimestre de 2016 (porcentaje de usuarios atacados)

TOP-10 de países según el porcentaje de usuarios atacados

| País* | % de usuarios atacados** | |

| 1 | Brasil | 3,86 |

| 2 | Austria | 2,09 |

| 3 | Túnez | 1,86 |

| 4 | Singapur | 1,83 |

| 5 | Rusia | 1,58 |

| 6 | Venezuela | 1,58 |

| 7 | Marruecos | 1,43 |

| 8 | Bulgaria | 1,39 |

| 9 | Hong Kong | 1,37 |

| 10 | Emiratos Árabes Unidos | 1,30 |

La presente estadística contiene los veredictos de detección del módulo OAS y ODS del antivirus que proporcionaron los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de “Kaspersky Lab” es relativamente baja (menos de 10.000).

** Porcentaje de los usuarios únicos de “Kaspersky Lab” atacados por malware financiero, del total de usuarios individuales de los productos “Kaspersky Lab” en el país.

En el primer trimestre de 2016, Brasil vuelve a ser el líder por el porcentaje de usuarios de Kaspersky Lab atacados por troyanos bancarios. Una de las razones para el crecimiento de los riesgos financieros en este país fue la aparición de troyanos bancarios multiplataformas. Cabe destacar que en la mayoría de los países del TOP 10 el nivel de desarrollo tecnológico o de los sistemas bancarios es alto, lo que captura la atención de los delincuentes cibernéticos.

En Rusia, el 1,58% de los usuarios (y esta cifra aumentó en 1 punto porcentual en comparación con el trimestre anterior) se topó por lo menos una vez en el trimestre con troyanos bancarios; en los Estados Unidos, 0,26%; en España, 0,84%; en Italia, 0,79%; en Alemania, 0,52%; en el Reino Unido, 0,48% y en Francia, 0,36%.

TOP 10 de familias de malware bancario

TOP 10 de las familias de programas maliciosos usados para lanzar ataques contra los usuarios de la banca online en el primer trimestre de 2016 (según la cantidad de usuarios atacados):

| Nombre | Número de usuarios atacados | |

| 1 | Trojan-Spy.Win32.Zbot | 419940 |

| 2 | Trojan-Downloader.Win32.Upatre | 177665 |

| 3 | Trojan-Banker.weatAgent | 68467 |

| 4 | Trojan-Banker.Win32.Gozi | 53978 |

| 5 | Trojan-Banker.Win32.BestaFera | 25923 |

| 6 | Trojan.Win32.Tinba | 24964 |

| 7 | Trojan-Banker.Win32.Banbra | 22942 |

| 8 | Trojan-Banker.AndroidOS.Agent | 19782 |

| 9 | Trojan-Banker.AndroidOS.Abacus | 13446 |

| 10 | Trojan-Banker.Win32.Chepro | 9209 |

Trojan-Spy.Win32.Zbot mantiene la posición de liderazgo en esta clasificación con toda seguridad. Su constante presencia en los primeros puestos de la clasificación no es accidental. Los troyanos de la familia Zbot Troya fueron unos de los primeros en utilizar inyecciones web para comprometer los datos bancarios de los usuarios de banca en línea y modificar el contenido de las páginas web del banco. Estos programas maliciosos usaban varios niveles de cifrado de sus archivos de configuración, y además, una vez descodificado el archivo de configuración, no se lo almacena completo en la memoria, sino que se lo va cargando por partes.

Los programa maliciosos de la familia Trojan-Downloader.Win32.Upatre en el primer trimestre de 2016 quedaron en segundo lugar del ranking. El tamaño de estos troyanos no excede los 3,5 KB, y sus funciones se limitan a transportar la “carga útil” al equipo infectado, por lo general son troyanos de la familia conocida como Dyre / Dyzap / Dyreza. El principal objetivo de los troyanos bancarios de esta familia es robar los datos de pago del usuario. Para este fin, Dyre intercepta los datos de la sesión entre el navegador del usuario y la aplicación web de la banca en línea, en otras palabras, aplica la técnica “Man-in-the-Browser” (MITB).

Merece la pena destacar que la aplastante mayoría de los programas maliciosos del TOP-10 usan la técnica de inyectar un código HTML arbitrario en la página que está visualizando el navegador e interceptar los datos de pago ingresados por el usuario en los formularios originales y los falsificados.

En el TOP 3 de amenazas en el primer trimestre de 2016 está un malware bancario multiplataforma escrito en Java. Los troyanos Java multiplataforma fueron utilizados activamente por los ciberdelincuentes brasileños. Además, los expertos de Kaspersky Lab detectaron un nuevo software malicioso, que también está escrito en Java y, que en particular, se utiliza para robar información financiera, Adwind RAT. Adwind está escrito completamente en Java, por lo que es capaz de atacar a todas las plataformas populares: Windows, Mac OS, Linux y Android. Este malware permite a los atacantes recoger y extraer datos del sistema, así como controlar de forma remota el dispositivo infectado. Hasta la fecha, el malware es capaz de hacer capturas de pantalla, memorizar las pulsaciones de teclas, robar las contraseñas y los datos almacenados en los navegadores y formularios web, sacar fotografías y grabar video con cámara web, hacer grabaciones de audio utilizando el micrófono incorporado del dispositivo, recoger datos generales sobre el usuario y el sistema, robar certificados VPN y claves de billeteras de moneda encriptada y, por último, controlar los SMS.

1º trimestre 2016: @kaspersky para #móviles detectó 2 millones de paquetes de instalación nocivos #KLreport

Tweet

En cuarto lugar del TOP 10 está el troyano bancario Trojan-Banker.Win32.Gozi, que utiliza la técnica de incrustarse en los procesos de trabajo de los navegadores web más populares para robar los datos de sistemas de pagos. Algunos ejemplares de este troyano pueden infectar el MBR (Master Boot Record) y mantener su presencia en el sistema operativo, incluso si se lo reinstala.

Uno de los representantes más interesantes del malware para robar datos financieros, que no logró entrar al TOP 10, es Gootkit. Representa interés sobre todo porque está escrito utilizando la plataforma de software NodeJS. Gootkit tiene una arquitectura modular. El intérprete de código malicioso viene contenido en su cuerpo y como consecuencia, tiene un tamaño impresionante (unos 5 MB). Para robar los datos de pago, Gootkit intercepta el tráfico http y se incrusta en el navegador. Entre las características estándar del troyano está la ejecución de comandos arbitrarios, la actualización automática y la creación de capturas de pantalla. Sin embargo, este troyano bancario no recibió amplia difusión.

Países-fuente de ataques web: TOP 10

Esta estadística muestra la distribución según país de las fuentes de ataques web bloqueados en los equipos de los usuarios (páginas web con redirecciones a exploits, sitios con exploits y otros programas maliciosos, centros de administración de botnets, etc.). Hacemos notar que cada host único puede ser fuente de uno o más ataques web.

Para determinar el origen geográfico de los ataques web se usó el método de comparación del nombre de dominio con la dirección IP real donde se encuentra el dominio y la definición de la ubicación geográfica de la dirección IP (GEOIP).

En el primer trimestre de 2016, las soluciones de Kaspersky Lab neutralizaron 228 420 754 ataques que se lanzaron contra los recursos de Internet ubicados en 195 países de todo el mundo. El 76% de las notificaciones sobre ataques web bloqueados se obtuvo durante el bloqueo de los ataques lanzados desde recursos web ubicados en diez países.

Distribución de las fuentes de ataques web por países, 2015

En comparación con el trimestre anterior, los Estados Unidos (21,44%) y los Países Bajos (24,60%) intercambiaron lugares. Los países que les siguen, Rusia (7,45%) y Alemania (6%) hicieron lo mismo. Del TOP 10 se retiró Vietnam, y un novato – Bulgaria – ocupó el octavo lugar con un 1,75%.

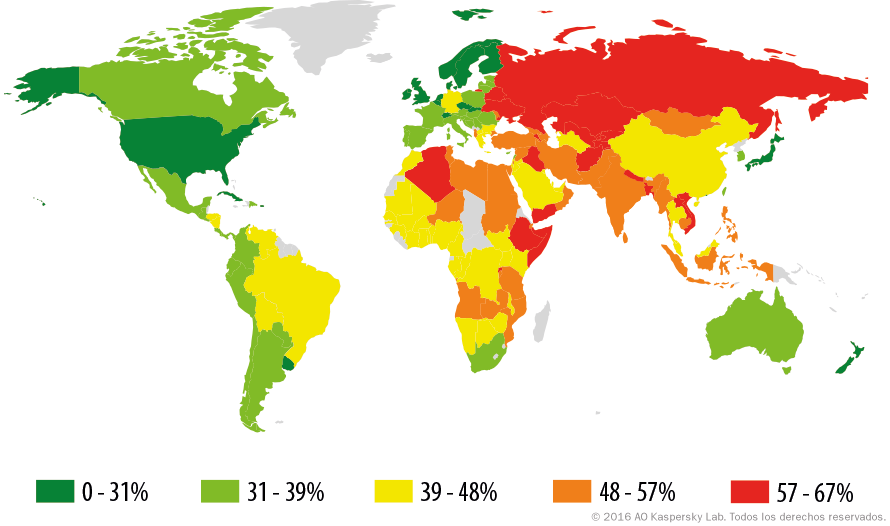

Países en los cuales los usuarios han estado bajo mayor riesgo de infectarse mediante Internet

Para evaluar el riesgo de infección a través de Internet al que están expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado con qué frecuencia durante el trimestre los usuarios de los productos de Kaspersky Lab en cada país se han topado con la reacción del antivirus web. Los datos obtenidos son una muestra de la agresividad del entorno en el que funcionan los equipos en diferentes países.

| País* | % de usuarios únicos** | |

| 1 | Rusia | 36,28 |

| 2 | Kazajistán | 33,19 |

| 3 | China | 32,87 |

| 4 | Azerbaiyán | 30,28 |

| 5 | Ucrania | 29,96 |

| 6 | Bielorrusia | 29,16 |

| 7 | Eslovenia | 26,88 |

| 8 | Armenia | 26,27 |

| 9 | Vietnam | 25,14 |

| 10 | Moldavia | 24,68 |

| 11 | Kirguistán | 24,46 |

| 12 | España | 24,00 |

| 13 | India | 23,98 |

| 14 | Brasil | 23,68 |

| 15 | Italia | 22,98 |

| 16 | Argelia | 22,88 |

| 17 | Lituania | 22,58 |

| 18 | Croacia | 22,04 |

| 19 | Turquía | 21,46 |

| 20 | Francia | 21,46 |

La presente estadística contiene los veredictos de detección del módulo del antivirus web que enviaron los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10.000).

** Porcentaje de usuarios únicos expuestos a ataques web, del total de usuarios individuales de los productos Kaspersky Lab en el país.

El líder de la clasificación no cambió en comparación con el trimestre anterior y sigue siendo Rusia (36,3%). En comparación con el cuarto trimestre, abandonaron el TOP 20 Chile, Mongolia, Bulgaria y Nepal. Los novatos de la lista son Eslovenia (26,9%), India (24%) e Italia (23%).

Entre los países dónde es más seguro navegar en Internet están Alemania (17,7%), Canadá (16,2%), Bélgica (14,5%), Suiza (14%), los EE.UU. (12,8%), Reino Unido (12,7%), Singapur (11,9%), Noruega (11,3%), Honduras (10,7%), los Países Bajos (9,6%) y Cuba (4,5%).

En promedio, durante el trimestre el 23,9% de los equipos en el mundo ha sufrido por lo menos un ataque web. En comparación con el cuarto trimestre de 2015, este indicador disminuyó en 1,5 puntos porcentuales

Amenazas locales

Un indicador crucial es la estadística de infecciones locales de los ordenadores de los usuarios. Aquí se enumeran los objetos que han penetrado al equipo mediante la infección de archivos o medios extraíbles, o que inicialmente entraron en el equipo de una forma solapada (por ejemplo, como programas que forman parte de instaladores complejos, archivos cifrados, etc.).

En este apartado analizaremos los datos estadísticos obtenidos del funcionamiento del antivirus que escanea los ficheros en el disco duro en el momento en que se los crea o cuando se los lee, y los datos del escaneo de diferentes memorias extraíbles.

1º trimestre 2016: @kaspersky para #móviles detectó 2 896 troyanos chantajistas #ransomware #KLreport

Tweet

El primer trimestre de 2016 nuestro antivirus de archivos detectó 174 547 611 programas nocivos y potencialmente indeseables únicos.

Países en los que los equipos de los usuarios han estado bajo mayor riesgo de infección local

Para cada uno de los países hemos calculado qué porcentaje de usuarios de los productos de Kaspersky Lab se ha topado con las reacciones del antivirus de ficheros durante el periodo que abarca el informe. La presente estadística refleja el nivel de infección de los equipos personales en diferentes países del mundo.

TOP 20 países por número de equipos infectados

| País* | % de usuarios únicos** | |

| 1 | Somalia | 66,88% |

| 2 | Yemen | 66,82% |

| 3 | Armenia | 65,17% |

| 4 | Kirguistán | 64,45% |

| 5 | Rusia | 64,18% |

| 6 | Tayikistán | 64,06% |

| 7 | Bangladesh | 63,60% |

| 8 | Vietnam | 61,31% |

| 9 | Afganistán | 60,72% |

| 10 | Kazajistán | 60,62% |

| 11 | Nepal | 59,60% |

| 12 | Uzbekistán | 59,42% |

| 13 | Etiopía | 59,23% |

| 14 | Ucrania | 58,90% |

| 15 | Bielorrusia | 58,51% |

| 16 | Laos | 58,46% |

| 17 | Ruanda | 58,10% |

| 18 | Irak | 57,16% |

| 19 | Argelia | 57,15% |

| 20 | Moldavia | 56,93% |

La presente estadística contiene los veredictos de detección del módulo OAS y ODS del antivirus que proporcionaron los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos. Hemos tomado en cuenta los programas maliciosos encontrados directamente en los equipos de los usuarios o en las memorias extraíbles conectadas a estos: memorias USB, tarjetas de memoria de cámaras, teléfonos y discos duros externos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10.000).

** Porcentaje de usuarios únicos, en cuyos equipos se bloquearon amenazas locales, del total de usuarios únicos de los productos de Kaspersky Lab.

En el primer trimestre de 2016 ha cambiado el líder de la lista, que ahora es Somalia con un índice del 66,9%. El líder de los últimos trimestres, Bangladesh, cayó al séptimo lugar (63,6%). Los novatos de la lista, en comparación con el trimestre anterior son: Uzbekistán en el puesto 12 (59,4%), Ucrania en el puesto 14 (58,9%), EE.UU. en el 15 (58,5%), Iraq en el 18 (57,2%) y Moldavia en el 20 (57,0%).

Países con el nivel más bajo de infección República Checa (27,2%), Dinamarca (23,2%) y Japón (21,0%).

En promedio, en el mundo por lo menos una vez durante el primer trimestre de 2016 se detectaron amenazas locales en el 44,5% de los equipos de los usuarios, 0,8 puntos porcentuales más que en el segundo trimestre.

Desarrollo de las amenazas informáticas en el primer trimestre de 2016