Ataques selectivos y campañas de programas maliciosos

De vuelta al futuro: en busca de vínculos entre APTs nuevas y antiguas

Este año, el Security Analyst Summit (SAS) incluyó interesantes resultados de investigaciones sobre varias campañas de ataques selectivos. Por ejemplo, investigadores de Kaspersky Lab y de King’s College de Londres presentaron sus resultados sobre un posible vínculo entre Moonlight Maze (un ataque de ciberespionaje lanzado contra el Pentágono, NASA y otros hace 20 años) con Turla, un grupo APT muy reciente.

Los informes actuales sobre Moonlight Maze muestran cómo, desde 1996, las redes militares y gubernamentales de EE.UU., así como de universidades, centros de investigación e incluso el Departamento de Energía, comenzaron a detectar brechas en sus sistemas. El FBI y el Departamento de Defensa de EE.UU. iniciaron una masiva investigación en 1998. Sin embargo, aunque la historia se hizo pública el año siguiente, gran parte de la evidencia permaneció confidencial, con lo que los detalles de Moonlight Maze se perdieron en el mito y el secreto. Pero, desde entonces, varios investigadores han sostenido que Moonlight Maze devino en Turla.

En 2016, mientras investigaba para su libro Rise of the Machines, Thomas Rid de King’s College logró dar con un antiguo administrador de sistemas cuyo servidor corporativo había sido capturado y utilizado como proxy por el grupo detrás de Moonlight Maze. Dicho servidor, ‘HRTest’, había sido utilizado para lanzar ataques en EE.UU. El ahora jubilado informático, había guardado el servidor original, así como copias de todo lo relacionado con los ataques, y se los entregó a los especialistas de King’s College y Kaspersky Lab para su análisis. Los investigadores de Kaspersky Lab, Juan Andres Guerrero-Saade y Costin Raiu, junto a Thomas Rid y Danny Moore de King’s College, pasaron nueve meses analizando estas muestras. Lograron reconstruir las operaciones, herramientas y técnicas de los atacantes, y llevaron a cabo una investigación paralela para ver si podían comprobar la conexión con Turla.

Moonlight Maze era un ataque de código libre desarrollado en Unix que atacaba a los sistemas Solaris, y los resultados evidencian que utilizaba una puerta trasera basada en LOKI2 (un programa publicado en 1996 que permite a los usuarios extraer datos mediante canales cubiertos). Esto condujo a los investigadores a reconsiderar algunas muestras extrañas de Linux utilizadas por Turla, descubiertas por Kaspersky Lab en 2014. Estas muestras, llamadas Penguin Turla, también se basan en LOKI2. Además, este nuevo análisis mostró que todos utilizaban un código creado entre 1999 y 2004.

Notoriamente, seguimos observando ataques que utilizan este código. Se lo detectó en Internet en 2011 en un ataque contra el contratista de defensa Ruag en Suiza, y que fue atribuido a Turla. Luego, en marzo de 2017, los investigadores de Kaspersky Lab descubrieron una nueva muestra de la puerta trasera Penguin Turla en un sistema en Alemania. Es posible que Turla use este antiguo código para sus ataques contra víctimas altamente seguras que podrían resultar difíciles de penetrar con herramientas basadas en Windows.

Las muestras de Moonlight Maze recientemente descubiertas revelan muchos detalles fascinantes sobre cómo se realizaron los ataques mediante una compleja red de proxys, y el alto nivel de conocimientos y herramientas de los atacantes.

Entonces, ¿Moonlight Maze devino en Turla? En este momento no es posible afirmarlo. El próximo paso se enfocó en una operación poco conocida, llamada ‘Storm Cloud’: las avanzadas herramientas utilizadas por los operadores de Moonlight Maze una vez que los ataques iniciales se hicieron públicos en 1999. La historia de Storm Cloud se filtró en 2003 sin mucho ruido. Sin embargo, algunos detalles perspicaces nos llevaron a creer que estas herramientas de ataque podían dar una respuesta más contundente.

Aquí puede encontrar los detalles de la investigación.

Lázaro descubierto

En febrero de 2016, un grupo de hackers (desconocidos en ese entonces) intentaron robar 851 millones de dólares (lograron trasferir 81 millones desde el Banco Central de Bangladesh) en lo que se considera el ciberatraco más exitoso de todos los tiempos. La investigación realizada por Kaspersky Lab y otros reveló casi con absoluta certeza que los ataques estaban siendo lanzados por Lazarus, un notable grupo de ciberespionaje y cibersabotaje, responsable del ataque contra Sony Pictures en 2014, y de otros ataques contra fábricas, medios de comunicación e instituciones financieras en al menos 18 países en todo el mundo desde 2009.

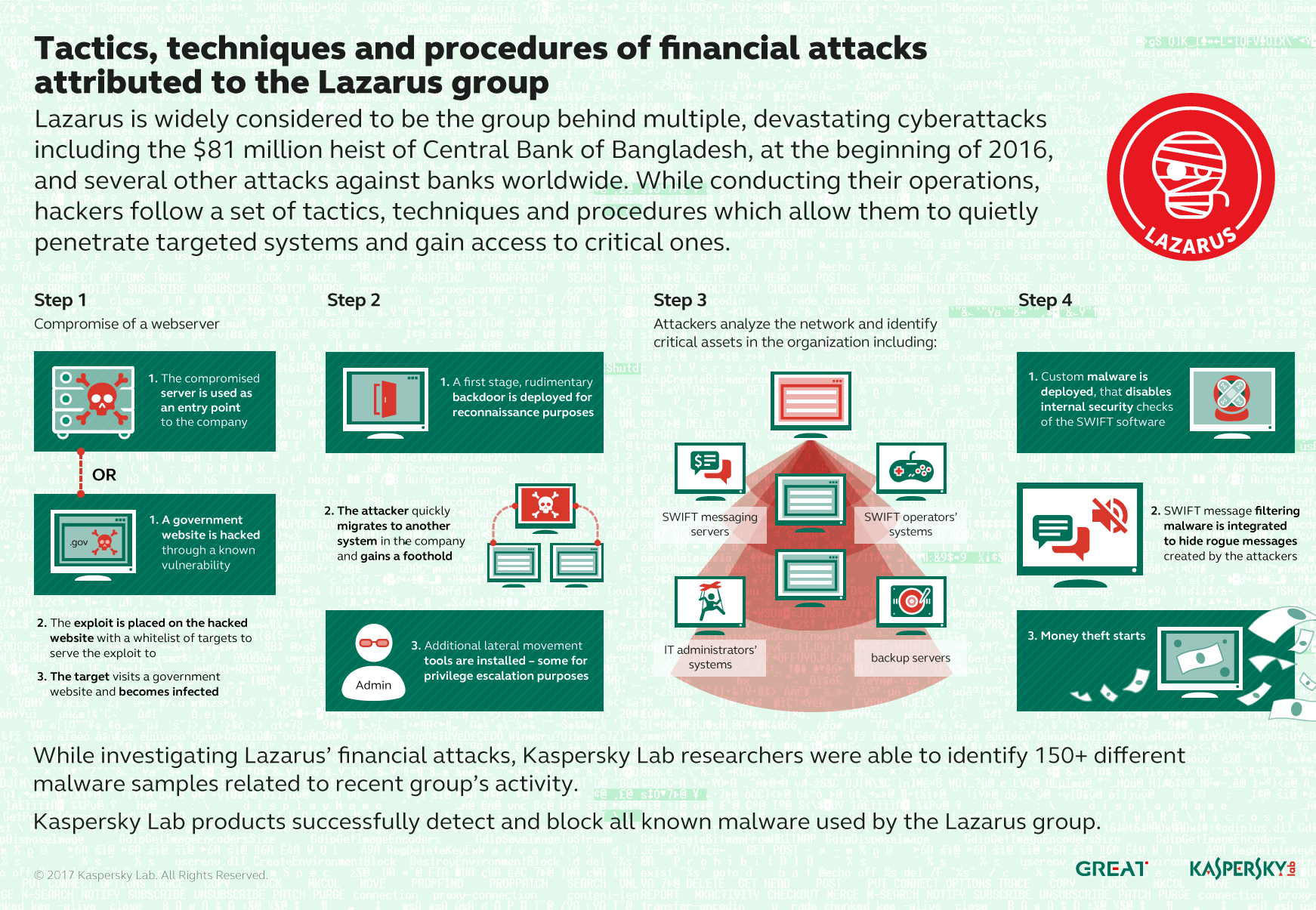

A partir de nuestras investigaciones de los ataques de este grupo contra instituciones financieras en el sudeste asiático y en Europa, hemos podido comprender el modus operandi del grupo Lazarus.

Por lo general, la infección inicial ocurre al penetrar un sistema único en un banco ya sea infectando un servidor corporativo o mediante un ataque abrevadero, es decir, colocando un código exploit en un sitio web legítimo al que accede el personal de la institución atacada. Luego, los atacantes se mueven hacia otros hosts dentro de la organización y plantan una puerta trasera rudimentaria en los equipos infectados. Después, el grupo se toma su tiempo (días o hasta semanas) para identificar los recursos valiosos dentro de la organización. Por último, los atacantes instalan programas maliciosos especiales diseñados para burlar las medidas de seguridad internas y poder así efectuar transacciones fraudulentas.

El grupo Lazarus opera en todo el planeta: hemos detectado herramientas de infiltración que Lazarus ha utilizado en muchos países el último par de años.

El grupo Lázarus es muy grande y desde sus inicios se ha dedicado sobre todo a actividades de ciberespionaje y cibersabotaje. El interés del grupo por ganancias financieras es relativamente nuevo y pareciera que otro equipo dentro de Lazarus fuera responsable de la generación de ganancias ilícitas: hemos bautizado a este grupo como Bluenoroff. Hasta ahora, hemos visto cuatro tipos principales de blancos: instituciones financieras, casinos, desarrolladores de software de comercio financiero y el sector de criptomonedas.

Una de las campañas más notables de Bluenoroff fueron los ataques contra instituciones financieras en Polonia. Los atacantes lograron infectar un sitio web gubernamental muy visitado por muchas instituciones financieras, convirtiéndolo en un poderoso vector de ataques.

El grupo Lazarus realiza grandes esfuerzos para cubrir sus huellas. Sin embargo, uno de nuestros investigadores asociados hizo un interesante descubrimiento cuando terminaba un análisis forense de un servidor de comando y control (C2) en Europa que había sido utilizado por el grupo. El informe del análisis forense revelaba que el atacante se conectó al servidor mediante Servicios de Terminal e instaló manualmente un servidor Apache Tomcat utilizando un navegador local, lo configuró con Java Server Pages y cargó el script JSP al C2. Una vez que el servidor estuvo listo, el atacante procedió a comprobarlo, primero con un navegador y luego realizó pruebas de su puerta trasera. El operador utilizó múltiples IPs, desde Francia hasta Corea, y se conectaba mediante proxys y servidores VPN. Sin embargo, se realizó una conexión corta desde un rango IP muy inusual desde Corea del Norte. El operador también instaló software para minería de criptomonedas listo para usar y generar criptomonedas Monero: este software consumía recursos del sistema de forma tan intensiva que el sistema colapsó. Esta podría ser la razón por la que no se lo limpió adecuadamente y se preservaron los registros del servidor. Por supuesto, si bien la conexión norcoreana es interesante, no significa que Corea del Norte sea responsable de los ataques de Bluenoroff: alguien en ese país pudo haber visitado accidentalmente el servidor C2, o podría tratarse de una operación realizada con el objetivo de distraer la atención.

Lazarus no es otro grupo APT más. La escala de las operaciones de este grupo es tremenda: al parecer, Lazarus opera una fábrica de programas maliciosos, generando nuevas herramientas a medida que las antiguas van siendo descubiertas. El grupo utiliza varias técnicas de ofuscación de códigos, re-escribe sus propios algoritmos, aplica protectores comerciales de software y utiliza empaquetadores propios y clandestinos. Por lo general, el grupo fuerza puertas traseras rudimentarias durante la primera etapa de la infección, y no le importa mucho si se las descubre. Sin embargo, si la puerta trasera de la primera etapa reporta una infección interesante, comienzan a instalar códigos más avanzados, cuidadosamente protegidos contra detecciones accidentales en el disco: el código está envuelto en un cargador DLL o guardado en un contenedor encriptado, u oculto en un valor de registro binario cifrado. Esto suele venir con un instalador que sólo los atacantes pueden utilizar, porque lo protegen con una contraseña. Esto garantiza que los sistemas automáticos, ya sea en una caja de arena pública o en un ambiente de investigación, nunca vean la carga real. Este nivel de sofisticación no es común entre los ciberpiratas y requiere de una organización y control estrictos durante todas las etapas de la operación. Esto también explica que Lazarus se subdivida en operaciones de generación de ganancias ilícitas, pues este grado de sofisticación requiere de mucho dinero.

La mejor defensa contra los ataques dirigidos es la de multicapas, que combina las tradicionales tecnologías antivirus con la administración de parches, la detección de intrusiones en hosts y una estrategia de lista de admitidos de programas denegados por defecto. Según un estudio de la Dirección de Señales Australiana, el 85 por ciento de los ataques selectivos analizados podrían haberse detenido empleando cuatro estrategias simples de mitigación: lista de aplicaciones admitidas, actualización de aplicaciones, actualización de los sistemas operativos y restricción de los permisos administrativos.

Puede encontrar aquí nuestro informe sobre las actividades del grupo Lazarus.

Golpes contra bancos

En el Security Analyst Summit de este año, dos de nuestros investigadores, Sergey Golovanov e Igor Soumenkov, presentaron tres casos en los que ciberpiratas robaron dinero de cajeros automáticos.

En el primero, ATMitch, se infectó la infraestructura del banco para poder controlar de forma remota la operación del cajero. Los atacantes explotaron una vulnerabilidad sin parche para penetrar en los servidores del banco atacado. Para ello, utilizaron un código abierto y herramientas disponibles al público. Sin embargo, el programa malicioso que crearon residía sólo en la memoria y no en los discos duros, y casi todas las huellas de este malware se borraron al reiniciarse el equipo. Después de la infección, los atacantes establecieron una conexión con su servidor C2 a fin de poder instalar de forma remota programas maliciosos en los cajeros automáticos. Ya que aparentaba ser una actualización legítima, no se activó ninguna alarma en el banco. Una vez instalado, el programa malicioso buscaba el archivo ‘command.txt’, que contiene los comandos de un solo símbolo que controlan el cajero automático. Primero, el malware produce un comando para saber cuánto dinero hay en el cajero automático, después produce otro comando para suministrar el dinero a una mula que espera en el cajero automático. Posteriormente, el programa malicioso escribe toda la información sobre la operación en el archivo de registros y borra ‘command.txt’.

Lo que alertó al personal del banco sobre la presencia del malware fue un sencillo archivo llamado ‘kl.txt’. Pensando que quizás tenía que ver con Kaspersky Lab, el banco nos llamó y pidió que investigáramos. Creamos una regla YARA para buscar este archivo en nuestros sistemas y descubrimos que ya lo habíamos visto dos veces anteriormente; una en Rusia y otra en Kazajistán. Esto nos permitió aplicar ingeniería reversa al programa malicioso y comprender cómo funciona el ataque.

Otro de los ataques contra bancos comenzó con una petición desde el banco. Faltaba dinero, pero los registros del cajero automático no eran claros y los delincuentes habían cubierto con cinta adhesiva la cámara CCTV, de manera que no hubo grabaciones del ataque. El banco envió el cajero automático a nuestra oficina y tras desmontarla descubrimos un adaptador Bluetooth conectado al hub USB del cajero. Los delincuentes lo habían instalado y esperado tres meses para que el registro se borrara. Luego, regresaron al cajero, cubrieron las cámaras de seguridad y usaron un teclado Bluetooth para reiniciar el cajero en el modo de servicio y vaciaron el expendedor de dinero.

Otro ataque, parecido a los antes mencionados, que comenzó la solicitud de un banco para que investiguemos un robo a un cajero automático, resultó tener una estrategia más dura. Encontramos una perforación de unos 4 cm de diámetro cerca del teclado de ingreso de PIN. No mucho después, nos enteramos de ataques similares en Rusia y en Europa. Cuando la policía atrapó a un sospechoso con una computadora portátil y unos cables, las cosas se aclararon. Desmontamos el cajero para averiguar a dónde intentaba penetrar el atacante a través de la perforación. Encontramos un conector Berg de 10 clavijas conectado a un bus que conecta a todos los componentes del cajero, y un cifrado débil que podía descifrarse rápidamente. Cualquier parte individual del cajero podía ser utilizada para controlar a las demás, y ya que no había autenticación entre las partes, cualquiera de ellas podía ser reemplazada sin afectar a las demás. Nos costó unos 15 dólares y un par de horas crear un circuito impreso sencillo que conectado al bus en serie permitía controlar el cajero completo, incluso el expendio de dinero.

La solución al problema, como lo remarcaron nuestros investigadores, no es sencilla. La reparación requiere actualizar el software y esto no es posible de forma remota: se necesita la intervención de un técnico que vaya al cajero automático para realizarla.,

Aquí puede leer más sobre estos incidentes.

Conociendo a los Lamberts

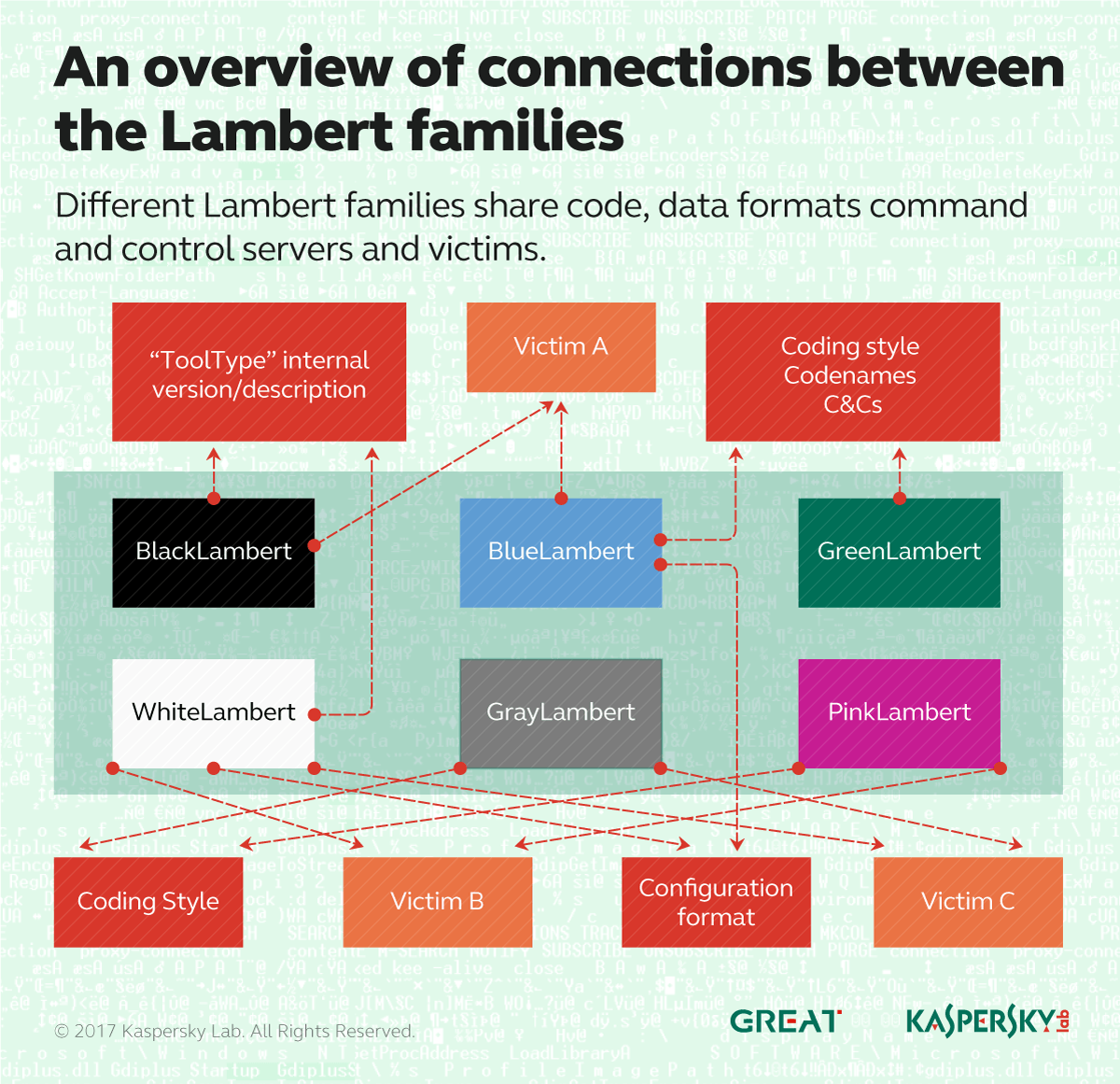

En abril publicamos un informe sobre un ataque avanzado que por su nivel de complejidad es comparable a Duqu, Equation, Regin o ProjectSauron. El grupo detrás del ataque, al cual llamamos ‘The Lamberts’ (también conocido como ‘Longhorn’) que por primera vez llamó la atención de los expertos en ciberseguridad en 2014, cuando los investigadores de FireEye descubrieron un ataque que utilizaba una vulnerabilidad día cero (CVE-2014-4148). Este ataque empleaba un programa malicioso, al que llamamos ‘Black Lambert”, para atacar a organizaciones de alto perfil en Europa.

Este grupo ha evolucionado y empleado herramientas de ataque sofisticadas (puertas traseras controlados desde la red, varias generaciones de puertas traseras modulares, cosechadoras y borradores) contra sus víctimas desde al menos 2008. Las últimas muestras fueron creadas en 2016. Se conocen versiones para Windows y OS X. Sin embargo, dada la complejidad de estos proyectos y la existencia de un implante para OS X, creemos que es muy posible que exista otro Lambert para otras plataformas, como Linux.

La versión conocida como White Lambert se ejecuta a nivel del núcleo del sistema operativo e intercepta el tráfico en la red en los equipos infectados. Descifra paquetes diseñados en formatos especiales para extraer instrucciones. Hemos bautizado a estas puertas traseras pasivas con el nombre de ‘White Lambert’ para diferenciarlas de las activas que reciben el nombre de ‘Black Lambert’,

Posteriormente descubrimos otra generación del programa malicioso al que llamamos ‘Blue Lambert’.

Una de estas muestras resultó interesante porque aparentemente fue utilizada como programa malicioso de segunda etapa en un ataque contra blancos de alto perfil que incluía el programa malicioso Black Lambert.

La familia de muestras llamada ‘Green Lambert’ es una versión más liviana, más confiable, pero más antigua de Blue Lambert. Curiosamente, mientras las variantes de Blue Lambert tienen números de versiones en el rango 2.x, las de Green Lambert los tienen en el rango 3.x. Esto contrasta con los datos recopilados de sellos de tiempo exportados y la actividad de dominios de C2s que señalan que Green Lambert es considerablement más antiguo que Blue Lambert. Quizás ambas versiones Blue y Green se hayan desarrollado en paralelo por dos equipos diferentes que trabajaban dentro de un mismo marco, como iteraciones normales de la versión del software, una desplegada antes que la otra.

Las firmas que Green Lambert creó (Windows) también se activaban en una versión para OS X, con un número de versión muy bajo: 1.2.0. Este se cargó a un servicio multi-scanner en septiembre de 2014. La variante OS X de Green Lambert es en muchos aspectos funcionalmente idéntica a la versión de Windows, pero carece de algunas funciones, como la ejecución de complementos directamente en la memoria.

Kaspersky Lab detectó Blue, Black y Green de Lamberts en un grupo relativamente pequeño de víctimas en todo el mundo. Mientras investigábamos una de estas infecciones con White Lambert (implante controlado desde la red) y Blue Lambert (implante activo) , encontramos otra familia de herramientas aparentemente relacionadas. Esta nueva familia recibió el nombre de ‘Pink Lambert’.

El conjunto de herramientas Pink Lambert incluye un implante de balizaje, un “cosechador” de USB y un orquestador multiplataforma que puede usarse para crear malware que funcione en varios sistemas operativos. Encontramos versiones de este particular orquestador en los equipos de las víctimas, junto a muestras de WhiteLambert, lo que indica una estrecha relación entre las familias White y Pink Lambert.

Al buscar otros programas maliciosos no detectados entre las víctimas de White Lambert, detectamos otra familia, aparentemente relacionada. La nueva familia, a la que llamamos ‘Gray Lambert’ es la última iteración de las herramientas de red pasivas del arsenal de los Lambert. El estilo de cifrado de Gray Lambert es similar al módulo cosechador USB de Pink Lambert. Sin embargo, sus funciones se parecen a las de White Lambert. En comparación a White Lambert, Gray Lambert se ejecuta en modo de usuario, sin tener que explotar una unidad firmada vulnerable para cargar códigos arbitrarios en sistemas Windows 64-bit.

Tras haber logrado entender la conexión de estas distintas familias con códigos compartidos, formatos de datos, servidor C2 y las víctimas, llegamos al siguiente esquema:

El desarrollo del conjunto de herramientas The Lamberts se prolonga por varios años, con gran actividad entre 2013 y 2014.

En general, el paquete de herramientas incluye programas maliciosos altamente sofisticados que se basan en técnicas de alto nivel para espiar el tráfico en la red, ejecutar complementos en la memoria sin usar ell disco, y utilizar exploits contra unidades firmadas para ejecutar códigos sin firma en sistemas Windows 64-bit.

Como ejemplo de la alta capacidad de los atacantes detrás del paquete de herramientas The Lamberts, la instalación de Black Lambert incluyó un exploit día cero TTF muy sofisticado: CVE-2014-4148. Es debido a esto que clasificamos a Lamberts en el mismo nivel de complejidad que Duqu, Equation, Regin y ProjectSauron, es decir, se trata de uno de los paquetes de herramientas de ciberespionaje más sofisticados que hemos llegado a analizar.

En la gran mayoría de los casos, el método de infección permanece desconocido, por lo que aún existen muchos detalles desconocidos sobre estos ataques y el grupo(s) detrás de ellos.

Aquí puede leer más sobre Lamberts.

La única manera efectiva de neutralizar este tipo de amenazas es el despliegue de múltiples capas de seguridad, con sensores para monitorizar la más mínima anomalía en el flujo de trabajo de la organización, junto con inteligencia sobre amenazas y análisis forense.

Continuaremos monitoreando las actividades de Lamberts, así como las de otros grupos de ataques. También puede suscribirse a nuestros informes de inteligencia de APT para acceder a nuestras investigaciones y descubrimientos en cuanto ocurran, además de amplia información técnica.

Relatos cibermaliciosos

Más cosas vulnerables en el Internet de las Cosas

Los hackers atacan cada vez más dispositivos del Internet de las Cosas (IoT) Uno de los ejemplos más dramáticos es el de la red zombi Mirai, que en octubre de 2016 colapsó gran parte de Internet al secuestrar dispositivos domésticos conectados (videograbadoras, cámaras CCTV e impresoras).

En nuestras predicciones para 2017 sugerimos que los hackers atentos podrían atacar los dispositivos IoT, y llamando la atención sobre la terrible inseguridad de algunos dispositivos conectados, y quizás incluso llegando a crear un ‘Internet de ladrillos’ (dispositivos inservibles). Además, recientemente se ha informado sobre (aquí y aquí) programas maliciosos diseñados especialmente para IoT.

En abril publicamos un análisis de la red zombi Hajime. Este programa malicioso, que Rapidity Networks reportó por primera vez en octubre de 2016, infecta dispositivos IoT inseguros con puertos Telnet abiertos y contraseñas de fábrica. Hajime es una enorme red zombi peer-to-peer que, en el momento de nuestro informe (25 de abril) había infectado unos 300.000 dispositivos. Este programa malicioso evoluciona continuamente, añadiendo o eliminando funciones. El aspecto más intrigante de Hajime es su propósito. La red zombi sigue creciendo, en parte debido a nuevos módulos de explotación, pero su propósito sigue siendo desconocido. Hasta ahora, no se ha empleado en actividades maliciosas. Es posible que nunca suceda, porque cada vez que se descarga un nuevo archivo de configuración, se muestra una parte del texto mientras que la nueva configuración se procesa:

En cambio, incluso si no se utiliza para causar daños deliberadamente, es posible que pueda afectar negativamente el funcionamiento normal de un dispositivo infectado.

Hajime, como otros programas maliciosos diseñados para infectar dispositivos IoT, explota el hecho de que muchos usuarios no cambian las contraseñas de fábrica al comprar un dispositivo inteligente. Esto facilita que los atacantes accedan al dispositivo, con sólo probar la contraseña predeterminada conocida. Además, no hay actualizaciones de firmware para muchos dispositivos. Los dispositivos IoT son también un blanco atractivo para los ciberdelincuentes, ya que a menudo tienen conectividad permanente.

Hoy en día vivimos rodeados de dispositivos inteligentes. Entre ellos están los aparatos domésticos modernos, como teléfonos, televisores, termostatos, refrigeradores, monitores de bebé, brazaletes de fitness y juguetes para niños. Y también incluye los automóviles, dispositivos médicos, cámaras y parquímetros. Ahora podemos añadir los drones a esta lista.

En el Security Analyst Summit, el experto en seguridad Jonathan Andersson demostró cómo un hábil atacante podría crear un dispositivo para secuestrar un dron en segundos. Andersson utilizó una radio definida por software (SDR), una unidad de control de drones, una microcumputadora y algunos equipos eléctricos para crear este dispositivo, al que llamó ‘Icarus’. Utilizó este dispositivo para sintonizar la frecuencia que utiliza el dron para comunicarse con su controlador y siguió experimentando hasta que descubrió cómo se transmitían las señales entre los dispositivos.

Asimismo, explicó que esta amenaza puede influir potencialmente en la industria de los drones (desde juguetes baratos hasta aparatos profesionales caros) porque los drones y las unidades de control utilizan protocolos de transferencia de datos que son vulnerables al mismo tipo de ataque. Si bien un sólido cifrado podría resolver el problema, esto no es fácil porque muchos controladores no admiten actualizaciones de software. Un sólido cifrado también requiere significativa capacidad computacional, lo que lleva a consumo adicional de energía por parte del controlador y el dron.

El hackeo de drones puede parecer un poco rebuscado, pero el uso de drones ya no se limita a un nicho de usuarios. En diciembre de 2016, Amazon probó el uso de drones para la entrega de paquetes.

Aquí puede encontrar nuestros resumen de la creciente amenaza contra los dispositivos IoT, además de consejos para protegerse contra los programas maliciosos para IoT.

Desde la extorsion a ExPetr

La amenaza de los programas ransomware sigue creciendo. Entre abril de 2016 y marzo de 2917, neutralizamos programas ransomware en 2.581.026 equipos de clientes de Kaspersky Lab. Esto representa un aumento del 11,4% respecto a los 12 meses anteriores. Aqui puede leer nuestro informe completo sobre los programas maliciosos ransomware entre 2016-2017, pero en el presente informe presentamos las tendencias principales. </p >

- El modelo de extorsión está aquí y estamos viendo una creciente competencia entre grupos de ransomware. También están atacando países que nunca antes se habían visto afectados pues los usuarios están menos preparados para lidiar con esta amenaza.

- Vemos que cada vez hay más ataques con ransomware, simplemente porque los ataques contra empresas son más rentables.

- El grado de complejidad y diversidad del ransomware está creciendo, y ha comenzado a ofrecer muchas soluciones listas para usar para aquellos con menos habilidades, recursos o tiempo – mediante un ecosistema clandestino cuyo crecimiento y eficacia está en constante aumento.

- El desarrollo de una infraestructura creada por delincuentes y para delincuentes está promoviendo la aparición de herramientas a medida y fáciles de usar para realizar ataques selectivos y extorsionar dinero, lo que ayuda a la difusión de los ataques.

- Las iniciativas internacionales para proteger a los usuarios contra los programas crypto-ransomware, como No More Ransom seguirá ganando fuerza.

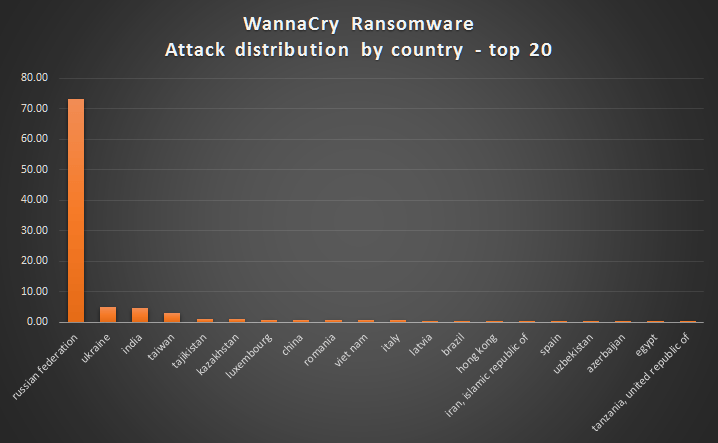

En mayo vimos la mayor epidemia de ransomware en la historia, conocida como WannaCry. La mayor parte de los ataques se dio en Rusia, pero también hubo víctimas en Ucrania, India, Taiwán y muchos otros países, totalizando 74 países afectados. El programa malicioso se propagó muy rápidamente: en apenas un día causó más de 45.000 infecciones (Europol estimó hasta 200.000 víctimas de WannaCry).

WannaCry se propagó aprovechando un exploit Windows llamado ‘EternalBlue’ relacionado con una vulnerabilidad para la que Microsoft ya había publicado un parche en la actualización de seguridad MS17-010. La ctualización de Microsoft se había publicado el 14 de marzo, un mes antes de que el exploit EternalBlue cayera en manos de ‘Shadow Brokers’. Sin embargo, muchas organizaciones no habían parchado sus sistemas, lo que permitió que los atacantes accedieran de forma remota a sus sistemas corporativos. Luego se propagó a otros equipos sin parche en la red.

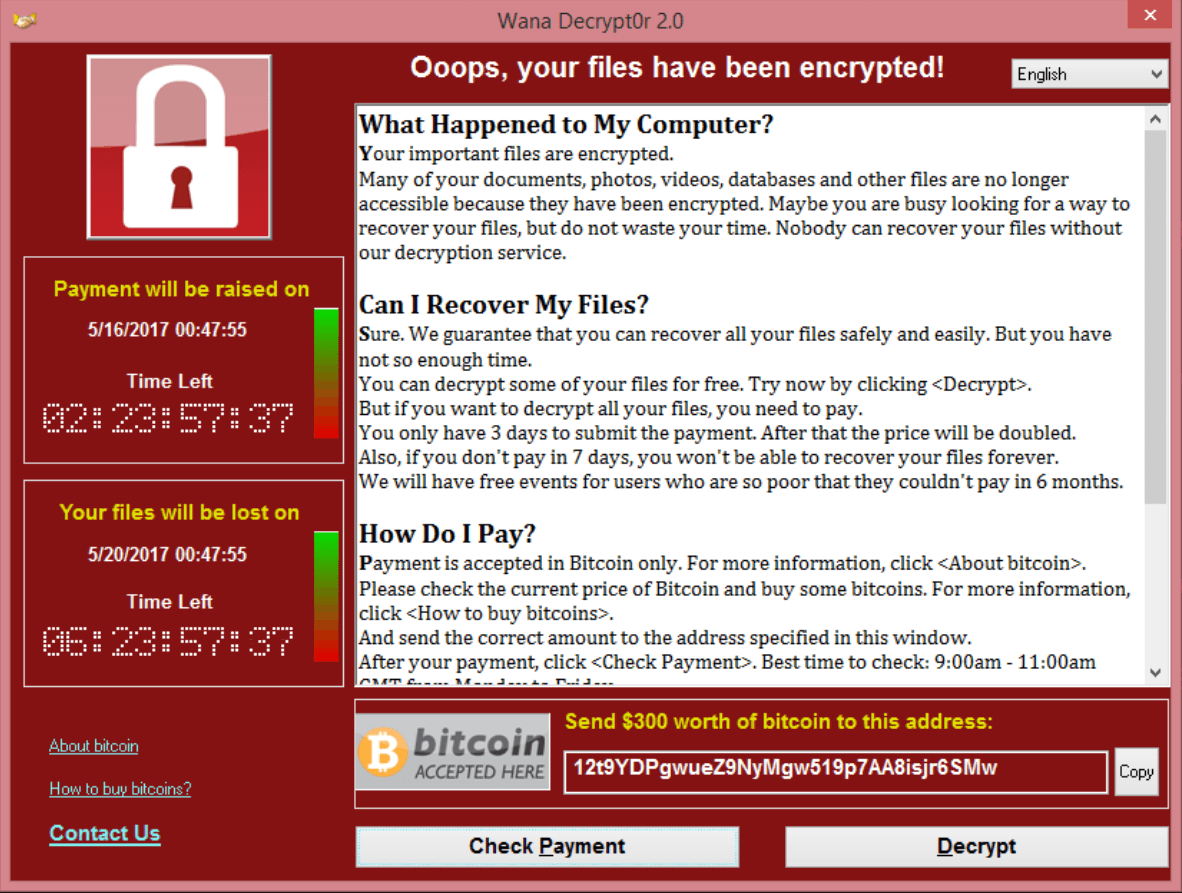

Al igual que otros cifradores, WannaCry cifra los archivos en el equipo infectado y exige un rescate para descifrarlos.

En un inicio, los atacantes pedían 300 dólares de rescate, pero luego subieron a 600 dólares a medida que la epidemia se expandía.

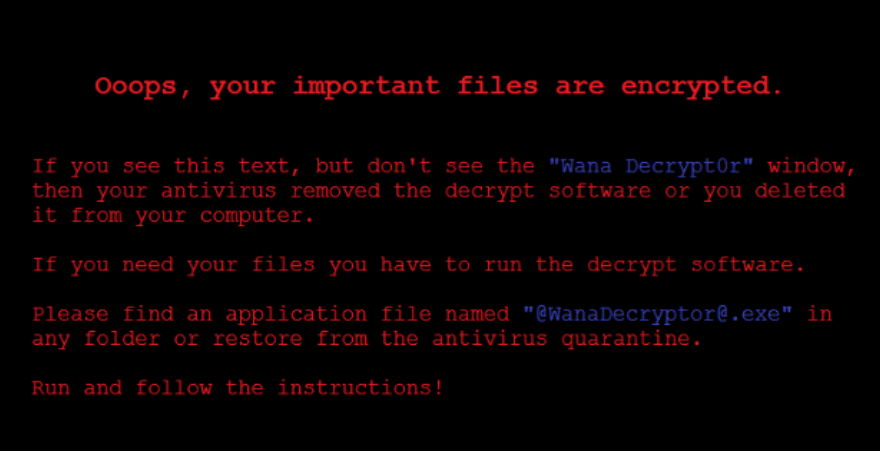

Para asegurarse de que las víctimas no pasaran por alto la advertencia, el programa malicioso cambió el fondo de pantalla e incluyó instrucciones para encontrar la herramienta descifradora descargada por el programa malicioso.

Nuestra investigación evidenció que la calidad del código WannaCry es baja y que los desarrolladores cometieron muchos errores, lo que permitió que las víctimas recuperaran sus datos cifrados. La forma que los atacantes manejaron los pagos de rescate limitó su capacidad de capitalizar la propagación del gusano. Se realizaron múltiples intentos de rastrear las transacciones hacia las billeteras bitcoin que utilizaron los atacantes. Aunque varían las estimaciones sobre las ganancias de los atacantes, las cifras no superan los cientos de miles.

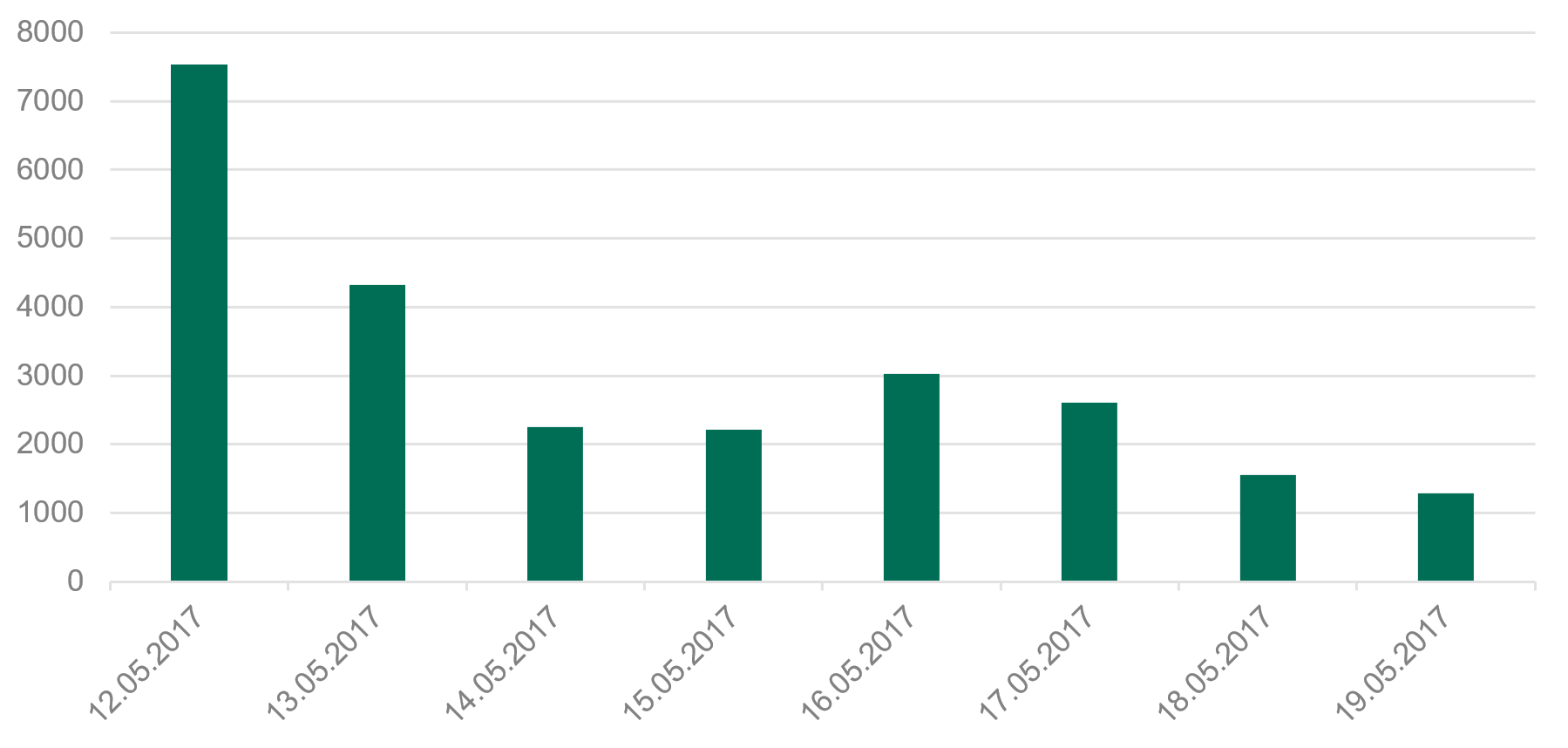

La cronología de los ataques en la primera semana muestra el impacto de los esfuerzos de ciberseguridad para combatir esta amenaza.

Entre estos esfuerzos resalta el descubrimiento de un kill-switch. Hay una verificación especial al inicio del código. Trata de conectar con un sitio web encriptado: si la conexión falla, el ataque prosigue; si la conexión es exitosa, se detiene. Al registrar este dominio y apuntarlo hacia un servidor de drenaje, un investigador británico logró desacelerar la infección.

A pocos días del estallido, Neel Mehta, un investigador de Google, publicó en Twitter un mensaje misterioso con el hashtag #WannaCryptAttribution refiriéndose a la similitud entre dos muestras de códigos. La primera era una muestra de WannaCry de febrero de 2017 que parecía ser una variante temprana del gusano. La otra era una muestra de Lazarus de febrero de 2017. Kaspersky Lab y otros confirmaron la similitud. Es muy pronto para afirmar que WannaCry sea responsabilidad del grupo Lazarus; se necesita una investigación más profunda para unir los puntos.

Esta es nuestra publicación original, estas nuestras preguntas más frecuentes, y esta es nuestra comparación entre las muestras de WannaCry y Lazarus.

Hacia fines de junio vimos reportes de una nueva ola de ataques con ransomware. El programa malicioso, al que llamamos ExPetr (también conocido como Petya, Petrwrap y NotPetya) inicialmente atacó a unas 200 empresas en Ucrania, Rusia y Europa.

ExPetr usa una versión modificada del exploit EternalBlue, así como otro exploit llamado ‘EternalRomance’ publicado por el grupo Shadow Brokers. Este programa malicioso se propaga como una actualización de MeDoc, una aplicación ucraniana para contabilidad, y a través de ataques tipo abrevadero. Una vez que penetra en la organización, este ransomware utiliza herramientas especiales para extraer credenciales del proceso ‘Isass.exe’ y las pasa a las herramientas PsExec o WMIC para que sigan propagándose dentro de la red.

El programa malicioso espera entre10 minutos y una hora antes de reiniciar el equipo y luego cifra el MFT de las particiones NFTS, reescribiendo el MBR con un cargador especial que contiene una nota de rescate.

ExPetr cifra archivos y el MFT. Los atacantes exigían 300 dólares en Bitcoins por la clave para descifrar los datos secuestrados, a depositar en una cuenta Bitcoin unificada. En principio, y a diferencia de WannaCry, esta técnica pudo haber funcionado porque los atacantes pedían a sus víctimas que enviaran los números de sus billeteras por correo a ‘wowsmith123456@posteo.net’, confirmando así las transacciones. Sin embargo, esta cuenta de correo se cerró rápidamente, lo que limitó la capacidad de los atacantes para obtener ganancias.

En un análisis más profundo de la rutina de cifrado, llegamos a la conclusión, al igual que otros colegas investigadores, que no es posible que los atacantes descifren los discos de las víctimas, incluso si se realiza el pago. Esto sugiere que ExPetr era en realidad un borrador disfrazado de ransomware. Incluso hay quienes sugieren una posible conexión entre ExPetr y el ransomware BlackEnergy KillDisk entre 2015 y 2016.

ExPetr no fue el único ransomware que se propagó mediante las actualizaciones de MeDoc el 27 de junio. Otro programa ransomware, al que llamamos FakeCry, se propagó al mismo tiempo entre los usuarios de MeDoc. Nuestros datos indican que 90 organizaciones recibieron este programa malcioso, casi la mitad de ellas en Ucrania.

Si bien la interfaz y los mensajes se parecen mucho a los de WannaCry, se trata de otra familia de programas maliciosos completamente distinta. Creemos que FakeCry fue disenado pensando en falsas alarmas. Una de las preguntas mas interesantes es si FakeCry y ExPetr estan vinculados (asi lo sugiere el hecho de que ambos se propagaron al mismo tiempo mediante las actualizaciones de MeDoc).

Estas son nuestras recomendaciones para protegerse contra ataques de ransomware. </p >

- Contar con una solida proteccion anti-malware que incluya un modulo anti-ransowmware (como System Watcher de Kaspersky Lab).

- Aplicar actualizaciones de seguridad para los sistemas operativos y aplicaciones tan pronto esten disponibles.

- No abrir adjuntos ni activar enlaces provenientes de remitentes desconocidos.

- Hacer copias de seguridad de datos críticos en unidades externas que no estén conectadas a Internet.

- Nunca se debe pagar rescate. Esto no sólo alimenta la próxima vuelta de ataques con ransomware, sino que no hay garantía de que los ciberpiratas restauren los datos cifrados.

Desarrollo de las amenazas informáticas en el segundo trimestre de 2017