Cifras del año

Según los datos de Kaspersky Lab, en 2016:

- El spam representó el 58,31%, 3,03 puntos porcentuales más que en el año 2015.

- El 62,16% de los mensajes spam enviados no eran mayores a 2Kb.

- El 16,71% del spam mundial se envió desde los EE.UU.

- La familia más difundida de malware en el correo electrónico fue Trojan.Win32.Bayrob.

- El antivirus de correo electrónico realizó más detecciones en Alemania (14,13%).

- El sistema antiphishing se activó 260 403 422 veces.

- El 15,29% de los usuarios se enfrentaron a la suplantación de identidad en el curso del año.

- Brasil fue el líder por la proporción de personas atacadas por los phishers (27,61%).

- El 47,48% de las detecciones del sistema heurísticos Antiphishing afectó a los clientes de diversas instituciones financieras.

Los sucesos mundiales y el spam

A lo largo de 2016 el spam fraudulento usó los grandes eventos deportivos: el Campeonato de Europa de fútbol, los Juegos Olímpicos en Brasil y en los mundiales de fútbol de 2018 y 2022. Por lo general, los spammers enviaron avisos falsos de premios de la lotería dedicada a uno de estos eventos deportivos. El contenido de los mensajes falsos no se caracterizó por su originalidad: los estafadores afirmaban que la lotería la llevó a cabo la organización oficial y la dirección del destinatario se había seleccionado al azar de entre millones de otras direcciones. Para recibir el dinero del premio, el destinatario tenía que responder al mensaje y proporcionar la información personal requerida.

En el caso de los eventos deportivos, el texto detallado del mensaje con se adjuntaba en archivos DOC, PDF o JPEG, con un diseño que incluía elementos gráficos relacionados: emblemas y logotipos oficiales de los eventos y de sus patrocinadores. Los mensajes en los que el texto de spam venía en el cuerpo del mensaje no fueron tan numerosos. Para añadir variedad a sus mensajes, los spammers usaban sus viejos trucos: cambiaban el texto, las direcciones electrónicas de contacto, las direcciones del remitente, los nombres de los archivos adjuntos, el tamaño de los mensajes, etc. A pesar de todas estas diferencias, en nuestras trampas de spam vimos mensajes con el mismo adjunto varias veces a lo largo de varios meses.

En el cuarto trimestre de 2016, los spammers dirigieron su atención hacia los futuros mundiales de 2018 y 2022. En el tráfico de spam encontramos a menudo notificaciones fraudulentas de lotería que explotaban este tema.

El tema del fútbol también se usó en el spam malicioso. En particular, los hackers enviaban notificaciones falsas con imágenes escaneadas en nombre de un sitio web que publica noticias sobre videojuegos y sobre el mundo del fútbol, al parecer pretendiendo explotar la curiosidad del destinatario. En el archivo ZIP había un cargador en JavaScript detectado por Kaspersky Lab como Trojan-Downloader.Script.Generic. Este malware, a su vez, descargaba en el ordenador de la víctima otro software malicioso.

El tema del terrorismo, que se ha convertido en los últimos años un gran problema mundial, también repercute en el spam. Se enviaron numerosas cartas “nigerianas” a los usuarios, no sólo en nombre de los empleados de organizaciones estatales, sino también de personas particulares. Los argumentos de las historias imaginarias se diferenciaban por los detalles de la información, pero el cálculo de los spammers era siempre el mismo: ofrecer al usuario una gran suma de dinero para hacer que responda a la correspondencia. Los mensajes “nigerianos” sobre la tensa situación en Siria tampoco perdieron su popularidad y durante 2016 los estafadores los utilizaron de forma activa para engañar a los usuarios.

El spam malicioso sobre el terrorismo es mucho más raro, y tenía como objetivo robar información personal, organizar ataques DDoS e instalar otros programas maliciosos en el ordenador de la víctima.

Mensajes con ofertas de fábricas chinas

En 2016, en el tráfico de correo electrónico a menudo encontramos mensajes enviados por fábricas situadas en China, con publicidad de sus productos. Los spammers no solo ofrecían productos terminados, sino también repuestos de todo tipo.

El texto típico del mensaje spam comenzaba con un saludo impersonal al destinatario, seguido por el nombre y apellido del director de la planta o fábrica. A menudo, el mensaje describía las virtudes de la empresa, su experiencia laboral y la disponibilidad de certificados. La lista de productos ofrecidos por la empresa podía venir en el mensaje, o enviarse a petición del destinatario. Para mayor claridad, el mensaje también podía incluir una imagen de los productos ofrecidos. Al final del mensaje se indicaban los contactos (número de teléfono fijo y móvil, fax, correo electrónico, diferentes programas de mensajería). En algunos casos, los datos de contacto se especificaban en una imagen adjunta al mensaje.

Los autores de los mensajes eran los representantes de las empresas productoras. Las direcciones del remitente podían estar registradas tanto en servicios de correo electrónico gratuito, como en nombres de dominio pertenecientes a las empresas. A veces, si la empresa tenía un sitio web, incluían su dirección.

En muchos países hubo un periodo durante el cual los empresarios de pequeñas y medianas empresas prefirieron usar el spam para promover sus productos. Sin embargo, poco a poco este tipo de publicidad comenzó a ser percibido como spam por los usuarios, aparecieron leyes contra el spam, y lo más importante, surgieron otras plataformas de publicidad, con objetivos más específicos, más convenientes y menos intrusivas. La publicidad en las redes sociales ocupaba un lugar importante entre estas plataformas. Aquí se puede adivinar por qué los empresarios chinos no siguieron esta tendencia (tomando en cuenta que la ley antispam en China es una de las más estrictas del mundo). Y es que en China predominan las redes sociales internas, mientras que las redes gigantes mundiales, como Facebook, están prohibidas. Por esta razón, si los empresarios chinos quieren irrumpir en el mercado internacional, tienen muchos menos medios legales para hacerlo.

El año de los extorsionadores en el spam

En 2016 registramos una gran cantidad de spam malicioso. Y si bien en los años anteriores el primer lugar entre los adjuntos maliciosos lo ocupaba el programa espía Fraud.gen (una página HTML para robar los datos de la tarjeta de crédito del usuario), en 2016 los líderes absolutos en el spam fueron los troyanos descargadores, que descargan programas extorsionadores en el equipo de la víctima. El spam que se enviaba en volúmenes masivos tenía como propósito infectar el equipo del usuario con el programa malicioso Locky, pero también se difundían otros extorsionadores, por ejemplo, Petia, Cryakl y Shade.

El número de programas maliciosos comenzó a aumentar ya en diciembre de 2015 y continuó creciendo de forma fluctuante durante todo el año. Su fuerte caída se debió sobre todo a que los delincuentes desactivaron temporalmente la botnet Necurs, responsable de gran parte del spam que propagaba el malware Locky. Cuand la botnet volvió a funcionar, los delincuentes cambiaron las plantillas del spam que enviaba.

Número de mensajes maliciosos en el spam, 2016

En 2016 el componente antivirus hizo 239 979 660 detecciones en el correo de nuestros clientes. Esto es casi 4 veces más que en 2015.

Tal predominio masivo de los programas extorsionistas se puede deber a la disponibilidad de este tipo de malware en el mercado negro. Actualmente, los delincuentes no solo pueden alquilar una botnet para enviar spam, sino también conectarse al así llamado Ransomware – como – servicio. Es decir, el atacante puede no ser un hacker en el sentido tradicional, y no es necesario que sepa escribir código.

Los mensajes de spam que contenían malware, a menudo fingían ser correspondencia personal que con diversos pretextos pedía abrir documentos adjuntos. Además, los atacantes camuflaban sus mensajes como diferentes cuentas, notificaciones de recepción de encomiendas y hasta como mensajes de dispositivos de oficina con documentos supuestamente escaneados.

En los dos ejemplos anteriores, el archivo adjunto es un archivo malicioso con extensión .wsf, que los productos de Kaspersky Lab detectan como Trojan-Downloader.JS.Agent.myd. El archivo malicioso está escrito en Javascript y descarga en el equipo de la víctima una de las modificaciones del cifrador Locky.

En este ejemplo, el archivo adjunto tiene la extensión .JSE y se detecta como Trojan-Downloader.JS.Cryptoload.auk. El archivo malicioso también está escrito en Javascript y descarga en el equipo de la víctima una de las modificaciones del cifrador Locky.

En general, los archivos adjuntos maliciosos se caracterizaron por su diversidad. Por regla general, se trataba de archivos con programas escritos en Java y JavaScript (JS, JAR, FSM, WRN, y otros), pero también había documentos de Office con macros (DOC, DOCX, XLS, RTF), así como archivos ejecutables clásicos (.EXE). Además, a veces se utilizaban formatos raros, por ejemplo, CAB.

Al ejecutarse, los programas extorsionadores cifran los datos en el equipo de la víctima y exigen un rescate (por lo general en Bitcoins y a través de la red Tor). En nuestro informe Boletín de seguridad de Kaspersky 2016. La revolución del ransomware. Historia del año.

Trucos de los spammers

Introducción de “ruido” en el texto

Para hacer que cada mensaje de los envíos masivos sea único, los spammers añaden al mensaje una secuencia aleatoria de símbolos invisibles para el usuario. El truco no es nuevo, pero los spammers siguen utilizándolo año tras año, perfeccionando sus técnicas. A continuación, se describen los trucos para introducir “ruido” en los mensajes que gozaron de popularidad en 2016. Todos los ejemplos están tomados de mensajes reales de spam.

1. Letras pequeñas y texto blanco.

Este es el truco más antiguo y sencillo: El texto puede estar escrito en letras blancas (ffffff – código hexadecimal para el color blanco).

En este ejemplo, entre las palabras escritas en tamaño estándar “Usted ha recibido unas 500 libras esterlinas” hay secuencias aleatorias escritas en letra muy pequeña y de color blanco.

2. El texto invisible.

Con la ayuda del atributo se puede hacer que el texto no sea visible en el mensaje. En situaciones normales esta etiqueta se puede utilizar, por ejemplo, al hacer borradores del diseño. En los mensajes de spam, estas etiquetas que contienen textos aleatorios se usan en enormes cantidades, y si el filtro antispam no tiene configurado un procesamiento especial de estas etiquetas, el contenido “real” del texto prácticamente desaparece entre ellas.

El mismo efecto puede lograrse mediante la inserción de una secuencia aleatoria de letras de tamaño cero:

3. Texto fuera de pantalla.

Otra forma de hacer que el texto “basura” se haga invisible para el usuario es pegarlo en letra normal, pero en las partes del mensaje que se encuentran fuera de la pantalla (tanto a la izquierda, como a la derecha o debajo de la parte principal):

4. El uso de etiquetas que por defecto no son visibles para los usuarios.

En ocasiones el texto aleatorio se inserta en etiquetas que no están diseñadas para mostrar texto para el usuario. Por lo general, se utilizan etiquetas destinadas a comentarios, pero también hay otros casos:

El contenido de la etiqueta <noscript> solo se muestra en los equipos no compatibles con scripts o que los tienen deshabilitados, por lo que la mayoría de los usuarios no lo verá.

5. Etiquetas basura.

A veces, los mensajes de texto no se inundan con secuencias aleatorias de caracteres, que de una u otra manera se han hecho invisibles, sino con etiquetas que no tienen ningún valor y no se interpretan de ninguna forma:

El número de tales etiquetas en algunos mensajes de spam se cuenta por cientos.

Además, a veces no se inserta la secuencia aleatoria entre pares de etiquetas, sino dentro de ellas como atributo:

Este atributo, por supuesto, no se interpretará de ninguna manera y no se reflejará en el mensaje visualizado por el usuario.

Enmascaramiento de mensajes

Si bien el texto de la letra puede ser cualquiera, la situación es un poco diferente con las direcciones URL de spam en los mensajes. En un solo envío masivo su número puede ser bastante grande (varios miles), pero no es ilimitado, ya que los spammers tienen que pagar por la compra de cada dominio. Pero los delincuentes inventaron diferentes trucos para que cada enlace sea único y se abra correctamente al pulsarlo.

1. La ofuscación de dominios mediante rangos UTF:

El año pasado ya describimos los trucos de los spammers relacionados con los diferentes dominios y direcciones IP. Este año, la tendencia del uso de este tipo de trucos (escribir los dominios con caracteres de diferentes rangos UTF y las direcciones IP con diferentes sistemas de numeración) se ha preservado.

El rango Mathematical Alphanumeric Symbols fue muy popular entre los spammers:

El dominio está escrito con los símbolos mathematical bold script.

El dominio está escrito con los símbolos mathematical monospace small

Este rango está diseñado para fórmulas matemáticas específicas y no se debe utilizar en texto plano o hipervínculos.

2. Mezcla de codificaciones de caracteres

Al método descrito anteriormente se sumó la mezcla de codificaciones de caracteres: los spammers escriben una parte del nombre dominio en letras latinas comunes de Unicode, y otra parte con símbolos de rangos especiales en la codificación URL-encoded.

El dominio del ejemplo anterior primero se convirtió en

y después en server119.bullten.org.

3. Introducción de “ruidos” en las direcciones URL mediante el uso de servicios de enlaces cortos

Además de las distintas formas de escribir el nombre del sitio spammer, los atacantes hacen que no se lo mencione directamente en la carta. Para este propósito, usan servicios de enlaces cortos y redirecciones. Pero los spammers introducían ruido en cada una de esos enlaces con diferentes métodos en el año 2016.

Entre el servicio de enlaces cortos y el identificador del enlace real insertaban letras, barras, puntos (la parte significativa está marcado en negrita, el resto es basura):

A veces hasta llegaban a contener etiquetas enteras de comentarios:

Para confundir aún más a los filtros, en la parte “ruidosa” insertaban el nombre de diferentes sitios, por lo general conocidos:

Todas estas partes se ignoran al seguir el enlace.

Otra manera de introducir ruido en el enlace es añadir opciones inexistentes al final:

Todo lo que va después del signo de interrogación en el enlace no es la URL, sino sus parámetros. En los parámetros se puede incorporar una variedad de información, por ejemplo, en un enlace “unsubcribe” se puede escribir como parámetro la dirección de correo que hay que escribir en el formulario de respuesta. Pero los servicios de enlaces cortos, como los de muchos otros sitios web, no requieren y no procesan ningún parámetro, por lo que esta parte de la dirección URL simplemente se ignora al seguir el enlace. Los spammers se aprovechan de esto y ponen en los parámetros diferentes secuencias aleatorias. En este caso, al final de los parámetros hay una extensión .pdf insertada con el fin de confundir a los filtros y al usuario, que puede pensar que el enlace lo llevará a un documento PDF.

4. Prefijos

Además de los parámetros que se pueden agregar al final de los enlaces, se puede agregar elementos basura al principio. Pueden ser símbolos que el procesador de enlaces no interpretará al seguir el enlace, por ejemplo:

(En este ejemplo, aparte del ruido introducido, al principio y final del enlace se usan parámetros inexistentes para indicar la dirección IP, escrita parcialmente en formato hexadecimal )

La técnica más común para introducir ruido al principio del enlace es el uso del símbolo @. Recordamos que el símbolo @ se puede utilizar antes del dominio para identificar al usuario del dominio (actualmente ya no se lo utiliza para este fin). En los sitios web que no requieren que el usuario se identifique, el navegador ignorará todo lo que vaya antes del carácter @.

El símbolo es útil para los spammers, ya que no solo permite introducir ruido en el enlace, sino que también hace que el usuario lo considere fiable, al especificar al principio, antes del símbolo @, el nombre de un sitio conocido.

5. Redirecciones camufladas

Los spammers usan desde hace mucho tiempo las redirecciones para ocultar el dominio principal. Ya hemos escrito en detalle sobre este tema. En 2016 los métodos de redirección no se caracterizaron por su variedad, pero los enlaces con redirecciones también tenían “ruido”. Los métodos para introducir ruido son más o menos los mismos descritos para los servicios de enlaces cortos: el uso del símbolo @, parámetros y caracteres adicionales.

Los atacantes usaron a menudo muchas técnicas a la vez para ocultar el enlace original, y para introducir ruido al mismo tiempo:

Aquí hay un sitio web antes de la @ para distraer la atención (que en realidad es solo ruido), seguido por una redirección a un servicio de enlaces cortos (que también está repleto de símbolos @) y sólo después de este el usuario entra en el sitio del spammer.

Estadística

Porcentaje de spam en el tráfico postal

El porcentaje de spam en el tráfico de correo electrónico aumentó en 3,03 puntos porcentuales en 2016 y alcanzó el 58,31%.

Porcentaje de spam en el tráfico postal en 2016

La tasa más baja, de 54,61% se registró en febrero de 2016. Más adelante el porcentaje de spam aumentó gradualmente y alcanzó un pico a finales del año, con un 61,66% en noviembre.

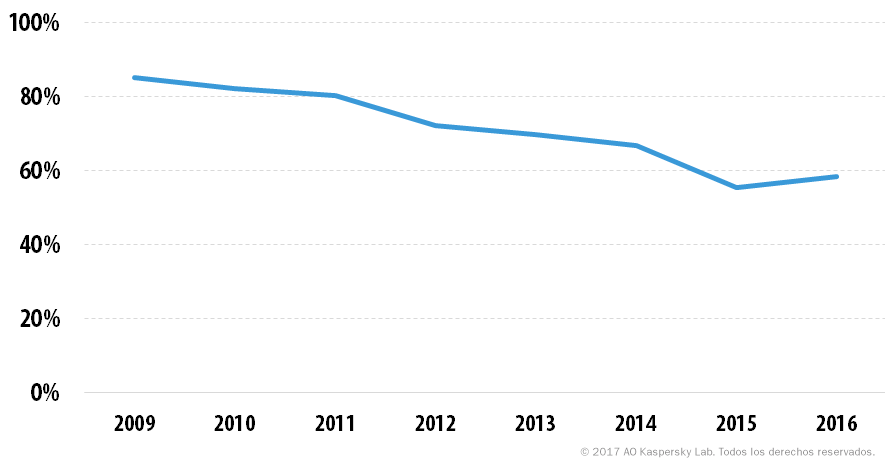

La última vez que se registró el crecimiento de la proporción de spam en el tráfico de correo fue hace 8 años, en 2009. Desde entonces, el porcentaje de spam fue cayendo gradualmente, desde un máximo del 85,2% en 2009 al 55,28% en 2015. Pensamos que esta caída guarda relación con el hecho de que las pequeñas y medianas empresas empezaron a prescindir del spam y pasaron a otras plataformas legales de publicidad.

Porcentaje de spam en el tráfico de correo electrónico mundial, 2009 – 2016

Tal vez este proceso se detuvo, porque los que querían y podían dejar de utilizar los servicios de los spammers, en su mayoría dejaron de hacerlo. Y el ligero aumento se debe al fuerte aumento de número de spam con archivos adjuntos maliciosos.

Países fuente de spam

Países fuente de spam en el mundo, 2016

En 2016 en el TOP 3 de países fuente de spam ocurrieron los siguientes cambios: India (10,15%) subió al tercer lugar debido a un aumento significativo en la proporción de spam enviado, que fue de 7,19 puntos porcentuales. Un salto tan brusco puede ser un síntoma de la organización de botnets en esta región. Vietnam (10,32%) también mostró un aumento en la proporción de spam, de 4,19 puntos porcentuales y subió una posición para terminar ocupando el segundo lugar. Estados Unidos (12,08%) sigue siendo el líder en esta categoría, aunque el total de spam que envió durante el año disminuyó en 3,08 puntos porcentuales.

China (4,66%), tras perder 1,46 puntos porcentuales, sigue en el cuarto lugar. Más abajo están los representantes de América Latina: México (4,40%) y Brasil (4,01%). Rusia (3,53%) ya no está entre los tres líderes del año pasado, y según los resultados de 2016 ocupa el séptimo lugar de la estadística. Su cuota de spam enviado disminuyó en 2,62 puntos porcentuales.

En los puestos octavo y noveno de la lista están Francia (3,39%, +0,22 puntos porcentuales) y Alemania (3,21%, -1,03 puntos porcentuales) respectivamente. Turquía cierra el TOP 10 con un índice del 2,29%, 0,34 puntos porcentuales más que en 2015.

Tamaño de los mensajes spam

En 2016, la proporción de mensajes muy pequeños (de menos de 2 KB) disminuyó significativamente en el spam y constituyó un promedio del 62,16%, 16,97 puntos porcentuales menos que en 2015. La proporción de mensajes de 2 a 5 kB también se redujo hasta el 4,70%.

Tamaño de los mensajes spam, 2016

Por otro lado, aumentó significativamente la proporción de mensajes de 5 a 10 kB (6,15%), de 10 al 20 kB (14,47%) y de 20 a 50 kB (10,08%). En general, en 2016 el spam mostró una clara tendencia de reducción del número de mensajes de muy pequeño tamaño y de aumento de los mensajes de tamaño mediano, de 5 a 50 kB. Este aumento en particular se debió al fuerte aumento de la proporción de spam con adjuntos maliciosos.

Adjuntos maliciosos en el correo

Familias de programas maliciosos

TOP-10 relativa alle famiglie di malware maggiormente diffuse nel traffico e-mail globale, 2016

En 2016 la familia de malware más propagada en el correo fue Trojan-Downloader.JS.Agent. El representante típico de esta familia es un Java script que usa la tecnología ADODB.Stream para descargar y ejecutar archivos DLL, EXE y PDF.

En el segundo lugar están los representantes de la familia Trojan-Downloader.VBS.Agent. Son scripts VBS que utilizan la tecnología ADODB.Stream para descargar los archivos ZIP y ejecutar el software malicioso extraído de estos.

La tercera posición la ocupa la familia Trojan-Downloader.MSWord.Agent. Este programa malicioso es un archivo .doc que contiene adjunto un macro escrito en Visual Basic for Applications (VBA), que se ejecuta al abrirse el documento. El macro descarga del sitio de los delincuentes otro archivo malicioso y lo lanza en el equipo de la víctima.

La familia Trojan-Downloader.JS.Cryptoload ocupa el cuarto lugar. El malware en esta familia está es un scrip Java ofuscado, que descarga y ejecuta en el equipo del usuario un programa cifrador.

Ocupa el quinto puesto la familia Trojan.Win32.Bayrob. Los programas maliciosos de esta familia de troyanos pueden descargarse desde el servidor de administración y ejecutar complementos adicionales, así como actuar como servidor proxy. Se utilizan para enviar spam y realizar robos de identidad.

En la sexta posición está la familia Trojan-PSW.Win32.Fareit. El propósito principal de esta familia de malware es el robo de datos: credenciales de programas clientes FTP instalados en el equipo infectado, credenciales para trabajar con repositorios en la nube, cookies en los navegadores y contraseñas de programas de correo electrónico. Los troyanos Fareit envían la información recogida al servidor de los delincuentes. Algunos miembros de la familia son capaces de descargar y ejecutar otros programas maliciosos.

En séptimo lugar está Trojan-Downloader.JS.SLoad. Son scripts de JavaScript que descargan y ejecutan en el ordenador de la víctima otros programas maliciosos, por regla general, programas cifradores.

La octava posición la ocupa la familia Trojan.Java.Agent. Los programas maliciosos de esta familia están escritos en Java y tienen una extensión JAR. Estas aplicaciones aprovechan las vulnerabilidades de Sun Java Runtime y pueden destruir, bloquear, modificar o copiar datos, así como descargar y ejecutar otros programas maliciosos.

En la novena posición está Backdoor.Win32.Androm. Es un malware que pertenece a la familia de los bots modulares universales de Andrómeda-Gamarue. Las principales funciones de estos bots son la descarga, almacenamiento y ejecución de un fichero ejecutable; la descarga y carga de una DLL (sin guardarla en el disco y la posibilidad de actualizarse y eliminarse. Las funciones del bot se expanden mediante un sistema de plugins, que los delincuentes descargan cuando lo consideran necesario.

El último puesto del TOP 10 lo ocupa la familia Worm.Win32.WBVB. En esta familia están los archivos ejecutables escritos en Visual Basic 6 (tanto en el modo de código P, como en el modo nativo) que no son de confianza según KSN.

Países blanco de envíos maliciosos

Distribución de las reacciones del antivirus de correo por país en 2016

Según los resultados de 2016, la primera posición aún la mantiene Alemania (14,13%), que durante el año perdió 4,93 puntos porcentuales. En la segunda y tercera posición están los representantes de la región de Asia y el Pacífico: Japón (7,59%) y China (7,32%), que a finales de 2015 estaban muy por debajo del décimo puesto.

Rusia (5,6%), que ocupaba el tercer lugar, en 2016 resultó en el cuarto. La proporción de las detecciones del antivirus de correo electrónico en este país se redujo en 0,7 puntos porcentuales. Le siguen Italia (5,44%), el Reino Unido (5,17%) y Brasil (4,99%), que según los resultados del año abandonó el TOP3.

EE.UU. se instaló en el octavo lugar de la lista, con una cantidad de detecciones del 4,03%, 0,89 puntos porcentuales menos que el año pasado.

El décimo puesto lo ocupa Austria (2,35%), con un aumento de 0,93 puntos porcentuales.

Phishing

En 2016 en los equipos de los usuarios de los productos de Kaspersky Lab se registraron 154 957 897 reacciones del sistema antiphishing durante los intentos de visitar sitios de phishing. Son 6 562 451 reacciones más que en 2015. En total, el 15,29% de nuestros usuarios sufrieron intentos de ataque.

Temas de actualidad del año

Este año los phishers, como siempre, no dejaron de prestar atención a un evento tan notorio como los Juegos Olímpicos en Brasil. El objetivo de los estafadores fueron tanto los organizadores de los Juegos Olímpicos, como los usuarios comunes y corrientes de Internet que recibieron notificaciones falsas de premios de lotería, presuntamente organizados por el gobierno y el Comité Olímpico.

Las noticias sobre las elecciones presidenciales en Estados Unidos fueron también un buen pretexto para los ataques de los estafadores. No sólo en los EE.UU., sino también en otros países los atacantes utilizaron este tema para engañar a los usuarios de Internet.

Otro tema interesante, al que hemos dedicado un estudio separado, fueron las rebajas festivas. Aprovechándose de la histeria colectiva y del excelente pretexto de las noticias relacionadas con las fiestas, los estafadores crearon sitios web falsos de sistemas de pago y de tiendas en línea para atraer a las potenciales víctimas con la promesa de buenos descuentos.

Ejemplo de una tienda en línea falsa

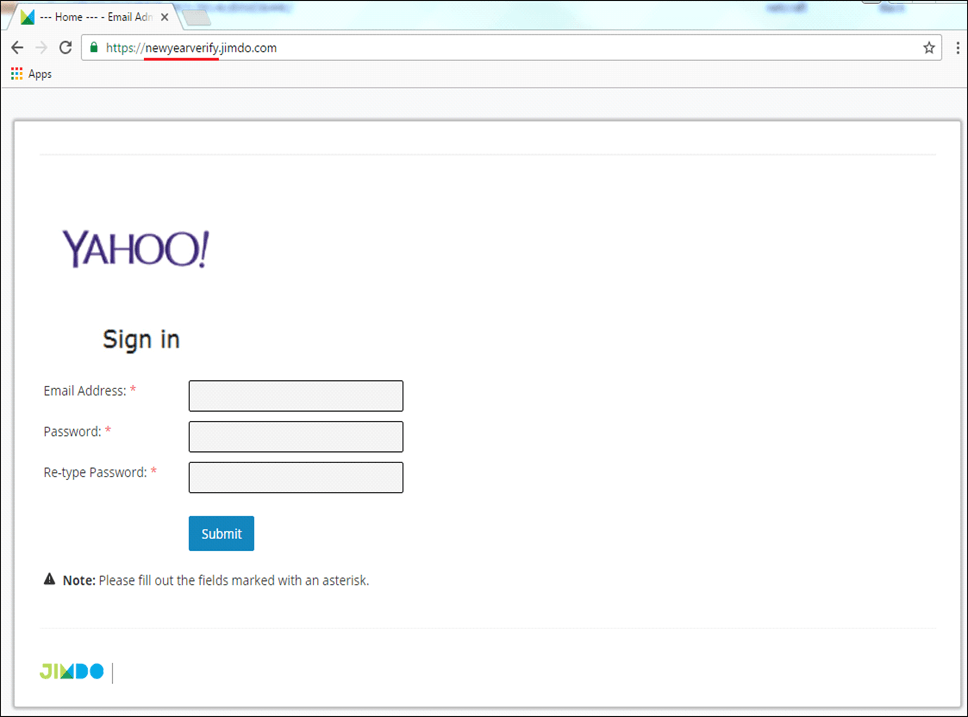

Además, a menudo las fiestas se convierten en motivo suficiente para los estafadores. Por ejemplo, pueden pedir a la víctima actualizar la información de su cuenta por el nuevo año.

Página de phishing que utiliza el tema del Año Nuevo en el nombre del subdominio

Modos de difusión

En 2016, los criminales utilizaron todos los medios disponibles para ponerse en contacto con el usuario y motivarlo a que les envíe su información confidencial o dinero: para lograrlo usaron las redes sociales, anuncios emergentes, banners, SMS y mucho más.

Entre los métodos más interesantes destacamos el fraude con los servicios de compra y venta de artículos usados. Los cibercriminales recopilaban los números de teléfono de los anuncios publicados en estos servicios y luego les enviaban SMS con propuestas de permuta con pago adicional. En el mensaje había un enlace que supuestamente llevaba a la foto del objeto en cuestión, pero que en realidad llevaba a la víctima a una página de phishing.

Los estafadores utilizan a menudo a las redes sociales en sus esquemas y no solo en forma de mensajes personales. Etiquetar a la víctima en una publicación con un enlace phishing que supuestamente conduce a un video provocativo fue la forma en que los estafadores hicieron que una gran cantidad de usuarios de Facebook en todo el mundo instalaran una extensión maliciosa en su navegador.

En Europa la extensión maliciosa que más se propagó fue “XIC. graphics”, que pronto fue retirada de la tienda. Sin embargo, los propietarios del dominio del mismo nombre, donde se encontraba una página falsa, según la información de whois habían registrado más de 50 dominios. Es probable que se usaran para propósitos similares.

Trucos de los phishers servicios “referrer cleaner”

En el cuarto trimestre de 2016, observamos que los estafadores tendieron a utilizar los servicios llamados “referrer cleaner”. A la víctima se le envía un mensaje en nombre de alguna compañía conocida que contiene un enlace en cuyos parámetros está indicada la dirección de la víctima.

Al hacer clic en la URL, se lleva al usuario a una página que da un error 302 y redirige al usuario a la dirección del servicio referer cleaner, que a su vez redirige al sitio web legal de un banco.

http://nullrefer.com/?https://www.cartalis.it/cartalis/prepagata/index.jsp

De este modo, el usuario no sabe que ha recibido un correo electrónico de phishing, y el banco no recibe un dominio de suplantación de identidad en sus referers. Al mismo tiempo, los estafadores obtienen confirmación de que el usuario hizo clic en el enlace, con lo que en el futuro será posible enviarle nuevos correos electrónicos de phishing para, por ejemplo, robarle los datos de su tarjeta de crédito. De esta manera los delincuentes borran de sus bases de datos las direcciones de correo electrónico no utilizadas y las de los destinatarios alertas, y también identifican a los clientes del banco cuyo nombre fue utilizado en los mensajes, lo que les permite hacer una distribución más selectiva.

Territorios de los ataques

TOP 10 de países según el número de usuarios atacados

Brasil (27,61%) se convirtió en el líder por el porcentaje de usuarios únicos atacados, de entre el número total de usuarios en el país, con un incremento de 5,98 puntos porcentuales.

* Porcentaje de usuarios en cuyos equipos reaccionó el sistema Antiphishing, del total de usuarios de productos de Kaspersky Lab en el país, 2016

En Brasil estamos viendo muchos ataques dirigidos a usuarios de bancos y tiendas en línea, por eso no es de extrañar que el país se encuentre a menudo entre los líderes de los países por el número de usuarios atacados.

Merece la pena destacar que los phishers a menudo ponen páginas falsas en los servidores de instituciones estatales de Brasil. Esta es una de las formas que ayuda a reducir la probabilidad de que las direcciones URL de phishing caigan en las listas de rechazados, y de hacer que el usuario las considere de confianza. Así, en 2016 se registraron 1 043 casos de este tipo.

Página falsa que se encuentra en el dominio gov.br

TOP 10 de países según el número de usuarios atacados

| País | % |

| Brasil | 27,61 |

| China | 22,84 |

| Australia | 20,07 |

| Japón | 19,16 |

| Argelia | 17,82 |

| Rusia | 17,16 |

| Inglaterra | 16,64 |

| Canadá | 16,03 |

| Emiratos Árabes Unidos | 15,54 |

| Arabia Saudita | 15,39 |

El segundo lugar en nuestro ranking lo ocupa China (22,84%), que en 2015 no entró al TOP 10, pero que subió 5,87 puntos porcentuales en 2016. El tercer lugar está Australia (20,07%), que antes ocupaba el séptimo lugar, con un índice que aumentó en 2,39 puntos porcentuales. Las proporciones de los demás miembros del TOP 10, con la excepción de Arabia Saudita (+ 4,9 puntos porcentuales) han cambiado muy poco.

Distribución de los ataques por países

Por el número de detecciones del sistema antiphishing, (el número total de detecciones de nuestro producto en todo el mundo durante un año) el líder es Rusia (16,12%), cuya proporción disminuyó en 1,68 puntos porcentuales al cabo del año.

Distribución del número de reacciones del componente por países, 2016

Después de Rusia, al igual que en 2015, sigue Brasil (8,77%). El índice de este país ha cambiado sólo unas pocas centésimas de punto porcentual. En 0,5 puntos porcentuales creció la participación de Estados Unidos (8,01%), con lo que desplazó a India (6,01%) del tercer puesto. También entre los cinco primeros está China (7,86%).

Organizaciones blanco de los ataques

La estadística de las categorías de las organizaciones atacadas por los phishers se basa en las detecciones de nuestro antiphishing en los equipos de los usuarios. Este componente detecta todas las páginas con contenidos phishing a las que los usuarios tratan de llegar al pulsar enlaces contenidos en el mensaje o en Internet, cuando los enlaces a estas páginas todavía no están presentes en las bases de Kaspersky Lab.

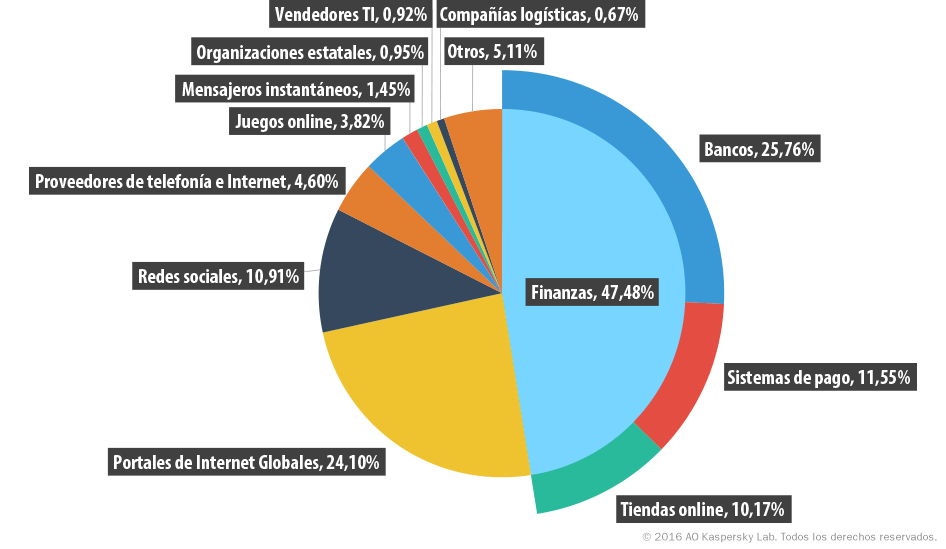

Clasificación de las categorías de organizaciones atacadas por los phishers

En la segunda mitad de 2016 aumentó significativamente la proporción de ataques del phishing dirigido a clientes de instituciones financieras (44,16% en el primer trimestre frente a 48,14% en el cuarto). Este crecimiento lo hemos estado viendo en los últimos años: en 2014 el promedio del año fue de 28,74%; en 2015, del 34,33% y en 2016, del 47,47%.

El crecimiento se nota sobre todo en las categorías “Bancos” (25,76%), que fue de 8,31 puntos porcentuales. También es notable el aumento en la categoría “Tiendas en línea” (10,17%, +1,09 puntos porcentuales) y “Sistemas de pago” (11,55%, +3,75 puntos porcentuales).

Distribución por categorías de las organizaciones cuyos usuarios fueron atacados por los phishers, 2016

Al mismo tiempo, es de destacar la disminución en la proporción de las principales categorías. Así, la categoría “Portales globales” (24,10%) perdió 7,77 puntos porcentuales, y “Redes sociales y blogs” (10,91%), 5,49 puntos porcentuales.

En general, la prioridad de los estafadores no cambia al pasar los años. Los atacantes atacan sobre todo a las marcas, cuyos clientes les traerán el máximo beneficio financiero o bien les ayuden a cubrir el máximo número de víctimas.

También son prioritarios para los estafadores los ataques que les permitan obtener la mayor cantidad de información confidencial y, por lo tanto, más dinero. Por ejemplo, la categoría “Portales globales” (Google, Yahoo, Microsoft, live.com, etc.) son portales que utilizan la misma cuenta para acceder a varios servicios. Como resultado del éxito de una campaña de phishing, los estafadores obtienen acceso a todos los servicios de la víctima.

Ejemplo de una página de phishing para lanzar ataques contra los usuarios de Google

Las 3 organizaciones más atacadas por los phishers

| Organizzazione | % di rilevamenti eseguiti |

| Yahoo! | 7,84 |

| 7,13 | |

| Microsoft Corporation | 6,98 |

En el primer puesto está una vez más la compañía Yahoo! (7,84%), aunque la proporción de detecciones de nuestros componentes en la página falsa con esta marca ha bajado notablemente durante el año, en 6,86 puntos porcentuales. Recordemos que en 2015 también se redujo en casi 10 puntos porcentuales. Se nota que la compañía está luchando activamente contra los estafadores, para lo cual registra a su nombre los dominios ofuscados (yshoogames.com, ypyahoo.com.cn, yhoonews.com, yhoooo.com, yayoo.com, yahou.com). Sin embargo, con gran frecuencia los phishers no crean dominios de phishing, sino que colocan su contenido en sitios legítimos, por supuesto, sin que sus creadores se den cuenta.

Ejemplo de una página falsa que utiliza la marca Yahoo!

La segunda marca más popular entre los estafadores para cubrir sus ataques fue Facebook (7,13%). Según los resultados de 2016, su proporción disminuyó en 2,38 puntos porcentuales

Vimos tanto páginas clásicas de phishing que copian el diseño de la página de inicio de sesión en la red social Facebook, como diferentes variaciones de páginas que robaban datos. Una de las maneras más populares para atraer a la víctima es la promesa de mostrarle materiales para adultos, para hacer que escriban su nombre de usuario y contraseña.

Dado que el phishing masivo utiliza los nombres de las marcas más populares para aumentar la probabilidad de dar en el blanco, y los datos de estas marcas son a menudo internacionales, estos ataques afectan a usuarios de todo el mundo. Como resultado, nos encontramos con phishing en muchos idiomas diferentes. En el informe del tercer trimestre describimos uno de los trucos que utilizan los estafadores. Con la ayuda de la información sobre la dirección IP de la potencial víctima los phishers determinan el país en el que se encuentra. Según el país que detecten, los estafadores usan el idioma correspondiente para mostrar la página web.

El tercer lugar de nuestro TOP 3 lo ocupa Microsoft (6,98%). Escondiéndose detrás de esta marca, los estafadores a menudo tratan de robar datos de la cuenta en el portallive.com. Por regla general, para hacerlo usan páginas idénticas a la página entrada en el servicio se correo de la compañía.

Pero también hay otros esquemas, como la simulación de comprobación de la cuenta:

Conclusión y pronósticos

En el año 2016 se produjeron diversos cambios en los flujos de spam, el más importante de los cuales fue el incremento en el número de correos maliciosos que contenían programas extorsionistas. Dada la disponibilidad de este tipo de programas en el mercado negro, los más probable es que la tendencia se mantenga, y pronosticamos que en 2017 no habrá menos spam malicioso.

En el año que termina, el spam se ha vuelto popular entre las pequeñas y medianas empresas de China. Una posible razón es el Gran firewall chino, que crea dificultades a los empresarios chinos para usar las plataformas internacionales de publicidad legal.

Entre los medios técnicos utilizados por los spammers en el año 2016, podemos destacar diversos métodos basados en las posibilidades de HTLM para introducir ruido en el texto y los enlaces. Es un truco bastante viejo, pero los spammers están inventando nuevas formas de usarlo, y es obvio que continuarán haciéndolo en el futuro.

La cantidad de spam en el mundo creció en comparación con el año anterior en 3,03 puntos porcentuales, hasta alcanzar el 58,31%. Este es el primer aumento registrado desde el año 2009, y se debe en parte a un fuerte aumento en el número de spam malicioso.

No es el primer año que observamos la tendencia del aumento en el número de maniobras fraudulentas dirigidas a clientes de instituciones financieras, y esta tendencia continuará en el futuro. En sí, los ataques son cada vez más versátiles: la página fraudulenta se adapta al usuario y le proporciona información relevante en su propio idioma.

Los métodos de propagación de páginas fraudulentas han ido mucho más allá de los mensajes de correo electrónico. Los estafadores utilizan todos los medios disponibles para ponerse en contacto con las víctimas potenciales: SMS, publicidad y redes sociales. Las últimas no sólo son un buen canal de comunicación, sino también un recurso que ayuda a recopilar información para que el ataque contra el usuario sea más efectivo.

El spam en 2016