Spam: peculiaridades del trimestre

Spam nocivo

A lo largo de 2016 hemos visto una gran cantidad de spam con adjuntos maliciosos y en el tercer trimestre su número volvió a aumentar de manera significativa. Según los datos de KSN, en el tercer trimestre de 2016 el antivirus de correo reaccionó 73 066 751 veces. La mayoría de los archivos adjuntos maliciosos contenía descargadores de troyanos, que a su vez descargaban programas cifradores.

Número de reacciones del antivirus de correo, primer a tercer trimestre de 2016

El número de spam malicioso enviado alcanzó su punto máximo en septiembre de 2016. Según nuestras estimaciones, sólo la botnet Necurs envió cerca del 6,5 % del total de spam. Recordemos que este tipo de spam descarga el programa malicioso Locky en el equipo del usuario.

En el tercer trimestre de 2016 la mayor parte del spam (61,25 %) se registró en septiembre #KLReport

Tweet

La mayor parte de los mensajes eran de contenido neutral. Los mensajes incitaban al usuario a abrir un archivo adjunto malicioso, enmascarado como cuentas de diversas organizaciones, recibos, pasajes, documentos digitalizados, mensajes de voz, notificaciones de tiendas, etc. Algunos mensajes no contenían texto en absoluto. Todo esto es consistente con la tendencia del spam en los últimos años: cada vez es menos frecuente tratar de asustar al usuario para motivarlo a seguir un enlace o abrir un adjunto malicioso. Por el contrario, los spammers tratan de hacer que el contenido del mensaje sea algo ordinario, que no se diferencie del resto de la correspondencia personal. Al parecer, el cálculo es que una parte significativa de los usuarios ya domina los fundamentos de seguridad de Internet y puede distinguir las amenazas reales de las falsas, y por esta razón los adjuntos maliciosos se camuflan como cosas neutrales.

Por otra parte, es de destacar que el correo no deseado procedente de la botnet Necurs tenía un patrón típico en los encabezados técnicos del mensaje. Sin embargo, el esquema de intercambio del cifrador Locky era muy diferente. Por ejemplo, en los cinco ejemplos anteriores se pueden encontrar los siguientes cuatro patrones:

- Cargador escrito en Javascript y comprimido en un archivo ZIP descarga y ejecuta Locky.

- Locky se descarga mediante un macro integrado en el fichero .docm.

- Página HTML comprimida que contiene un script en Javascript que descarga Locky.

- Página HTML comprimida con un script en Javascript que descarga el objeto cifrado Payoload.exe, que al descifrarse ejecuta Locky.

Métodos y trucos: artimañas con los enlaces

Ofuscación de las direcciones IP

En el tercer trimestre los spammers siguieron experimentando con la ofuscación del código HTML. Al ya conocido truco con la escritura de direcciones IP en los sistemas hexadecimal y octal, los spammers le agregaron diferentes tipos de información basura. Como resultado, la dirección IP en el enlace podría lucir así:

HTTP://@[::ffff:d598:a862]:80/

Además, los spammers comenzaron a añadir símbolos y barras antes del dominio y la dirección IP, por ejemplo:

http://0122.0142.0xBABD/

<a href=/@/0x40474B17

Servicios de enlaces cortos

Los spammers también experimentaron con los servicios de enlaces cortos, insertando diferentes tipos de texto entre barras, por ejemplo:

A veces usaban otros enlaces como basura de texto:

Uso de solicitudes de búsqueda

Algunos spammers recordaron una forma de ocultar las direcciones de sus sitios mediante el uso de solicitudes de búsqueda. Este truco permite a los spammers resolver dos tareas al mismo tiempo: evadir las “listas de rechazados” y hacer que los enlaces sean únicos en cada mensaje. Pero en el tercer trimestre los spammers fueron más allá y utilizaron la función del sistema de búsqueda Google llamada “Voy a tener suerte”. Esta opción de búsqueda redirige inmediatamente al usuario al sitio web que sale primero en el resultado de la búsqueda y para activarlo, es suficiente añadir al final del enlace “&btnI=ec”. La hacer clic en el enlace del mensaje, el usuario no llega a la página de resultados de búsqueda de Google, sino que va directo al sitio del spammer. Es obvio que el sitio de publicidad está optimizado para que aparezca primero en los resultados de la consulta dada. En un solo envío masivo puede hacer muchas de esas solicitudes.

En el ejemplo anterior se usa un truco más. La solicitud en sí está escrita en alfabeto cirílico. Las letras del alfabeto cirílico se codifican primero en codificación decimal (por ejemplo, “авто” se convierte en “Авто”), y a continuación la solicitud decimal completa (incluso los caracteres especiales) se codifica una vez más en forma de dirección URL hexadecimal.

Falsificaciones de sitios famosos

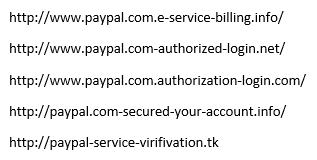

En el tercer trimestre los phishers trataron de engañar al usuario creando enlaces similares a los de un sitio web legítimo. Es un truco viejo, pero si antes se usaban pequeñas modificaciones, casi imperceptibles, de los nombres reales, ahora son más frecuentes los subdominios que copian los verdaderos nombres o los dominios largos con guiones. Así, en los ataques de phishing lanzados contra usuarios de Paypal nos encontramos con estos dominios:

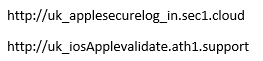

Y el phishing contra los usuarios de Apple:

Además, a los spammers les ayudan las nuevas zonas de dominio “explícitas”, donde el enlace falso parece más de fiar:

Buscamos probadores

En el tráfico de correo electrónico del tercer trimestre, observamos a menudo correos masivos con ofertas gratis para probar un producto, con el que el cliente se puede después quedar para su uso permanente. Los autores de los mensajes que analizamos proponían probar productos populares entre el público. Básicamente se trataba de electrodomésticos de marcas caras (máquinas de café, robots, aspiradoras), productos químicos para el hogar, cosméticos e incluso productos alimenticios. También nos encontramos con una gran cantidad de ofertas de probar los últimos modelos de equipos electrónicos, incluyendo el nuevo iPhone 7, cuyo lanzamiento tuvo lugar a finales del tercer trimestre de 2016. “¡Regístrese para probar el nuevo iPhone 7S y quedárselo! Se necesitan personas que prueben el iPhone 7S”, decían los títulos de los mensajes spam de estos envíos masivos. También merece la pena destacar que el lanzamiento del nuevo teléfono causó un tifón de spam temático dedicado exclusivamente a los productos de Apple.

Los remitentes de estos mensajes no están relacionados de ninguna forma con las grandes empresas, cuyos populares productos utilizan como cebo. Es más, realizan sus envíos masivos desde direcciones electrónicas falsificadas en dominios vacíos o creados hace poco tiempo.

Los autores de los envíos masivos prometen enviar los aparatos por correo, y con este pretexto piden al destinatario que indique su dirección postal, además de su correo electrónico y otros datos personales. Los gastos de franqueo, que no son muy altos, los debe asumir el usuario interesado en la promoción. Pero no hay ninguna garantía de que reciba un producto genuino y de calidad, y en general, de que reciba ningún producto. Es más, en Internet se pueden encontrar comentarios de usuarios que pagaron los gastos de franqueo, pero que no recibieron el producto. Esto apunta a un elemento de fraude que no es nada virtual: los cibercriminales, con el pretexto de pagar los gastos de franqueo, reciben el dinero girado para después desaparecer.

Certificados de regalo para todos los gustos

Entre los envíos masivos de spam que analizamos en el tercer trimestre encontramos varios dignos de interés, que compartían el tema de los certificados de regalo falsificados. Al destinatario de estos mensajes se le propone rellenar una encuesta en línea para obtener un certificado por un valor de decenas o incluso cientos de euros o dólares para hacer compras en grandes cadenas internacionales de minoristas, hipermercados en línea, cadenas de tiendas de comestibles, redes de abastecimiento popular, así como en gasolineras.

En algunos casos los remitentes de los mensajes fraudulentos mencionaban que querían mejorar el servicio de soporte de la organización en cuyo nombre se efectuaba esta generosa promoción, como también la calidad de sus productos y servicios, y que ese era el motivo que los había llevado a crear las encuestas. En otros casos, se insistía que se trataba de un golpe de buena suerte, gracias al cual la dirección electrónica del destinatario se había seleccionado al azar para recibir un generoso regalo como agradecimiento por usar los productos o servicios de la compañía. Los mensajes se enviaban al azar, a direcciones de las bases de datos recopiladas por los spammers y que no siempre pertenecían a clientes de las compañías mencionadas en los mensajes.

Para confirmar la recepción del certificado de regalo, se le pedía al usuario seguir el enlace contenido en el mensaje, que estaba ubicado en dominio en blanco con un nombre revelador (por ejemplo, “ganador del día”). Después, mediante una redirección, el usuario llegaba a un sitio web recién creado, que tenía un banner idéntico en diseño al de la marca en cuyo nombre se hacía el envío masivo. Allí le decían al usuario que la cantidad de certificados era limitada, que muchas personas los quieren recibir y que por eso tiene 1,5 minutos para hacer clic en el enlace para expresar su consentimiento en recibir el regalo. Después de una breve encuesta del estilo de “¿Con qué frecuencia usa nuestros servicios? y “¿Qué piensa comprar con el certificado?” le pedían al usuario que escriba sus datos personales en un formulario especial. Y finalmente, remitían al “afortunado” a la página de Secure Payment, donde éste debía ingresar todos los datos de su tarjeta bancaria y hacer un pequeño pago (en el caso que investigamos era 1 corona).

En el tercer trimestre de 2016 India (14,02%) lidera ahora la estadística de países fuente de spam #KLReport

Tweet

A juzgar por los comentarios que encontramos en la web, en algunas variantes del fraude con certificados, después de que la víctima seguía el enlace del correo electrónico, en lugar de ofrecerle un formulario en línea le pedían llamar a un número de teléfono para contestar a una encuesta telefónica. Este esquema de fraude también está bastante difundido y consiste en mantener al usuario el mayor tiempo posible hablando en una línea de pago, hasta que él mismo interrumpa la llamada y deje de intentar recibir el premio prometido.

Al igual que en el caso en que se le proponía probar diferentes productos, los mensajes de esta temática se enviaban desde direcciones falsas ubicadas en dominios en blanco o recién creados, que no tienen nada que ver con las conocidas organizaciones cuyos certificados prometían los delincuentes.

Estadística

Porcentaje de spam en el tráfico postal

Porcentaje de spam en el tráfico de correo electrónico segundo y tercer trimestre de 2016

En el tercer trimestre de 2016 la mayor parte del spam (61,25 %) se registró en septiembre. El porcentaje promedio de spam en el tráfico de correo electrónico mundial ascendió a 59,19 %, un incremento de casi 2 puntos porcentuales en comparación con el promedio del trimestre anterior.

Países fuente de spam

Países fuente de spam en el mundo, tercer trimestre de 2016

En el tercer trimestre de 2016 aumentó perceptiblemente, en 4 puntos porcentuales, la participación de India (14,02%), y como resultado se ubicó en el primer lugar en nuestro ranking de países fuentes de spam. Vietnam (11,01%), cuya participación aumentó en 1 punto porcentual, conservó la segunda posición. Estados Unidos, cuya cuota, por el contrario, disminuyó en 1,9 puntos porcentuales, bajó al tercer lugar (8,88%).

Al igual que en el trimestre anterior, la cuarta y quinta posición las ocupan China (5,02%) y México (4,22%), respectivamente. Le siguen Brasil (4,01%), Alemania (3,80%) y Rusia (3,55%). Al igual que en el segundo trimestre, Turquía (2,95%) cierra el TOP 10.

Tamaño de los mensajes spam

Tamaño de los mensajes spam, segundo y tercer trimestre de 2016

El tipo más enviado de mensajes no deseados en el tercer trimestre de 2016 fueron los tradicionales mensajes de hasta 2 KB (55,78%). Su proporción se ha venido reduciendo a lo largo del año y en el tercer trimestre tuvo una baja de 16 puntos porcentuales. Creció de una forma notable la proporción de mensajes de 10 a 20 KB, del 10,66% al 21,19%. En otras categorías los cambios han sido mínimos.

Adjuntos maliciosos en el correo

En la actualidad, la mayoría de los programas maliciosos se detectan de forma proactiva mediante procedimientos automatizados, lo que complica seriamente la recopilación de estadísticas sobre las variantes específicas de los programas maliciosos. Así que decidimos hacer una estadística más informativa: TOP 10 de familias de malware según el porcentaje de detección de cada familia en concreto por el antivirus de correo.

TOP 10 de familias de malware

En el tercer trimestre de 2016 el primer lugar en nuestro ranking lo volvió a ocupar la familia Trojan-Downloader.JS.Agent (9,62%). En segundo lugar quedó Trojan-Downloader.JS.Cryptoload (2,58%), cuya participación aumentó en 1,34 puntos porcentuales. El tercer lugar, al igual que en el trimestre anterior, lo ocupa la familia Trojan-Downloader.MSWord.Agent (2,34%).

Bajó al cuarto puesto la popular familia Trojan-Downloader.VBS.Agent (1,68%), cuya tasa disminuyó en 0,48 puntos porcentuales. El quinto lugar fue para Trojan.Win32.Bayrob (0,94%).

TOP10 de familias de malware, tercer trimestre de 2016

Los recién llegados del tercer trimestre se ubicaron en la segunda mitad de nuestro TOP 10. En la séptima posición está Worm.Win32.WBVB (0,60%). En esta familia están los archivos ejecutables escritos en Visual Basic 6 (tanto en el modo de código P, como en el modo nativo) que no son de confianza según KSN. Los detecta solo el componente Antivirus de correo. El Antivirus de archivos detecta con este veredicto los objetos que tratan de engañar al usuario, por ejemplo, AdobeFlashPlayer, InstallAdobe, etc.

En la octava posición se encuentra Trojan.JS.Agent (0,54%). El representante típico de esta familia es un archivo con una de las siguientes extensiones: wsf, HTML, JS, etc. Este malware se utiliza para recopilar información acerca del navegador, sistema operativo y las vulnerabilidades de software que se pretende utilizar. Si el software necesario está instalado, el script trata de ejecutar un script malicioso o una aplicación según un enlace especificado.

La novena posición la ocupa otro recién llegado, Trojan-Downloader.MSWord.Cryptoload (0,52%). Por lo general, se trata de un archivo con extensión .doc o .docx que contiene un script que se puede ejecutar en MS Word (Visual Basic para aplicaciones). Dentro del script hay procedimientos para establecer una conexión, descargar, guardar y ejecutar un archivo, por lo general un troyano cifrador.

El último lugar del TOP 10 lo ocupa la familia Trojan.Win32.Agent (0,51%), que el trimestre anterior ocupara el séptimo puesto.

Países blanco de enlaces maliciosos

Distribución de reacciones del antivirus de correo por países, tercer trimestre de 2016

En el tercer trimestre de 2016 el mayor número de reacciones del antivirus de correo tuvo lugar en Alemania (13,21 %). Este país sigue siendo el líder, a pesar de que su participación bajó de nuevo en 1,48 puntos porcentuales. Japón (8,76 %) subió del tercer al segundo puesto y su participación aumentó en 2,36 puntos porcentuales. El tercer puesto ahora lo ocupa China (8,37 %), que perdió 5,23 %.

Rusia (5,54 %) en el tercer trimestre ocupó la cuarta posición y su participación aumentó en 1,14 puntos porcentuales. En el quinto lugar tenemos a Italia (5,01 %). Estados Unidos (4,15 %), al igual que en el segundo trimestre, ocupa la séptima posición. El último puesto del TOP 10 lo ocupa Austria (2,54 %).

Phishing

En el tercer trimestre de 2016, con la ayuda del sistema Antiphishing, neutralizamos 37 515 531 intentos de remitir a los usuarios de los productos de Kaspersky Lab a sitios phishing. Son aproximadamente 5,2 millones más que el trimestre anterior. En total, en el trimestre los phishers atacaron al 7,75% de usuarios únicos de los productos “Kaspersky Lab” en el mundo.

Territorios de los ataques

El país con el mayor porcentaje de personas atacadas por los phishers, como en el segundo trimestre, sigue siendo China (20.21%). Su participación se redujo en 0,01 puntos porcentuales en el tercer trimestre.

Territorios de los ataques phishing*, tercer trimestre de 2016

* Porcentaje de usuarios en cuyos equipos reaccionó el sistema Antiphishing, del total de usuarios de productos de Kaspersky Lab en el país.

El número de usuarios atacados en Brasil (18,23%) bajó en 0,4 puntos porcentuales, en cambio en los Emiratos Árabes Unidos subió en 0,88 puntos porcentuales. Estos dos países ocuparon el segundo y tercer puesto respectivos en nuestra clasificación. Les siguen Australia (10,48%, -2,29 puntos porcentuales) y Arabia Saudí (10,13%, +1,5 puntos porcentuales).

TOP 10 de países según el número de usuarios atacados

| China | 20,21% |

| Brasil | 18,23 % |

| Emiratos Árabes Unidos | 11,07 % |

| Australia | 10,48 % |

| Arabia Saudita | 10,13 % |

| Argelia | 10,07 % |

| Nueva Zelanda | 9,7 % |

| Macao | 9,67 % |

| Territorio Palestino | 9,59% |

| África del Sur | 9,28 % |

La proporción de los usuarios atacados en Rusia durante el tercer trimestre ascendió al 7,74%. Detrás de ella, con un pequeño margen, le siguen Canadá (7,16%), Estados Unidos (6,56%) y el Reino Unido (6,42%).

Organizaciones blanco de los ataques

Clasificación de las categorías de organizaciones atacadas por los phishers

La estadística de las categorías de las organizaciones atacadas por los phishers se basa en las detecciones de nuestro antiphishing en los equipos de los usuarios. Este componente detecta todas las páginas con contenidos phishing a las que los usuarios tratan de llegar al pulsar enlaces contenidos en el mensaje o en Internet, cuando los enlaces a estas páginas todavía no están presentes en las bases de Kaspersky Lab. Carece de importancia de qué forma se haga el paso: sea como resultado de pulsar un enlace en un mensaje phishing, en un mensaje de una red social o, por ejemplo, debido a las acciones de un programa malicioso. Como resultado de la reacción, el usuario ve en su navegador un banner que le advierte sobre la posible amenaza.

En el tercer trimestre de 2016 el porcentaje de usuarios atacados de entidades financieras (bancos, sistemas de pago, tiendas en línea) representó más de la mitad de los ataques registrados. La proporción de la categoría “Bancos” aumentó en 1,7 puntos porcentuales y ascendió a 27,13%; las de las categorías “Compras en línea” (12,21%) y “Sistemas de pago” (11,55%) aumentaron en 2,82 y 0,31 puntos porcentuales respectivamente.

Distribución de las organizaciones atacadas por los phishers por categorías, tercer trimestre de 2016

Aparte de las instituciones financieras, en el tercer trimestre los phishers atacaron con más frecuencia a las organizaciones de las categorías “Portales globales de Internet” (21,73%), “Redes sociales y blogs” (11,54%) y “Proveedores de Internet y telefonía” 4,57%). Sin embargo, en comparación con el trimestre anterior, sus índices casi no han cambiado, porque la diferencia en cada una de las categorías fue de menos de 1 punto porcentual.

Los temas candentes del trimestre

Ataques contra los usuarios de banca en línea

En el tercer trimestre hubo un aumento notable de la proporción de los usuarios atacados en la categoría “Bancos”, de 1,7 puntos porcentuales. Cuatro de los bancos cuyos usuarios sufrieron ataques con más frecuencia estaban ubicados en Brasil. En los últimos años este país no sale de la clasificación de los países con el mayor porcentaje de personas atacadas por los phishers, es más, periódicamente ocupa el primer lugar. Naturalmente, los usuarios de banca en línea son objetivos prioritarios para los atacantes, ya que el beneficio económico en caso de un ataque exitoso es evidente.

Muy a menudo, los enlaces a páginas falsas de banca en línea se propagan a través de correo electrónico.

Ejemplo de mensaje phishing enviado en nombre de un banco brasileño El enlace del mensaje conduce a una página falsa idéntica a la de inicio de sesión en un gabinete personal de banca en Internet

Un “pornovirus” para los usuarios de Facebook

A principios del trimestre pasado los usuarios de habla rusa de la red social Facebook sufrieron ataques de los estafadores. Casi un año después, los estafadores usaron el mismo esquema para atacar a los usuarios europeos. Los atacantes etiquetaban a las víctimas potenciales en un provocador video y para verlo tenían que ir a una página web falsa (la página más usada estaba en el dominio xic.graphics) camuflada como el portal de vídeos YouTube.

Un ejemplo de notificación sobre la etiqueta en el video publicado

En una página de phishing se le pedía al usuario descargar una extensión para el navegador, que al instalarse solicitaba derechos para leer todos los datos en el navegador. A largo plazo, esto permitía a los defraudadores obtener las contraseñas introducidas, los inicios de sesión, datos de tarjeta de crédito y otra información sensible del usuario, así como seguir distribuyéndose en Facebook, pero ya en nombre de la nueva víctima.

Los trucos de los phishers

Al igual que en el segundo trimestre, seguimos describiendo los trucos más populares de los estafadores en Internet. Los objetivos de los diferentes trucos son simples: en primer lugar, convencer a la víctima de se encuentra en un sitio web legítimo; y en segundo, no dejarse atrapar por los filtros de su sistema de seguridad. A menudo sucede que mientras más convincente es la página para la víctima, más fácil es que la detecten varias tecnologías antifraude.

Dominios “bonitos”

Ya hemos hablado sobre el truco de los spammers que consiste en utilizar enlaces “bonitos” al difundir contenidos de suplantación de identidad. Los delincuentes a menudo recurren a esta técnica, sin importar cómo se difunda la página de phishing. De esta forma tratan de engañar a los usuarios que todavía prestan atención a la dirección en la barra de direcciones, pero que no tienen conocimientos técnicos suficientes para reconocer el engaño.

Por ejemplo, el dominio principal de la organización a cuyos usuarios se ataca puede representarse como dominio de nivel 13:

O simplemente, se lo puede usar en conjunción con otra palabra relevante, por ejemplo, “seguridad”:

Estos trucos ayudan a engañar a las víctimas potenciales, pero facilitan en gran medida que los programas de seguridad los detecten.

Diferentes idiomas para diferentes víctimas

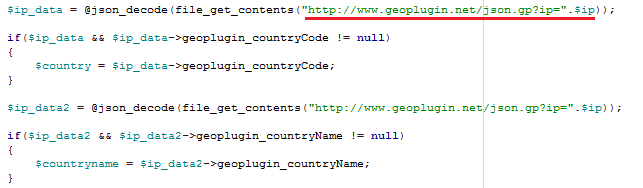

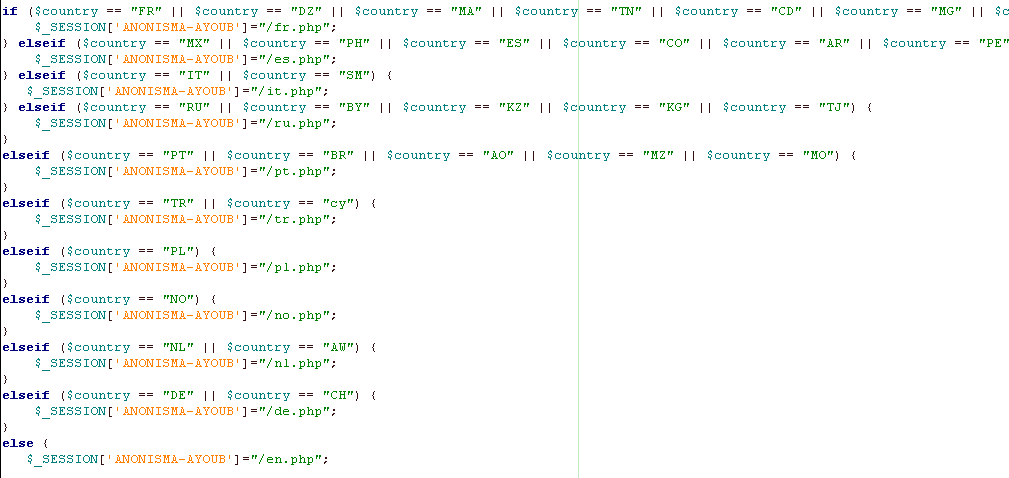

Con la ayuda de la información sobre la dirección IP de la potencial víctima los phishers determinan el país en el que se encuentra. En el ejemplo siguiente, se utiliza el servicio http://www.geoplugin.net/json.gp?ip=.

Según el país que detecten, los estafadores usan el idioma que le corresponde para mostrar la página web.

Ejemplos de archivos utilizados como diccionarios para mostrar páginas de phishing en el idioma especificado

En este ejemplo, están previstas 11 versiones diferentes de páginas para 32 diferentes lugares:

Ejemplo de script usado por los phishers para mostrar la página pertinente, en función de la ubicación de la víctima

TOP 3 de organizaciones atacadas por los phishers

Los estafadores concentran una gran parte de sus fuerzas en los usuarios de las marcas más populares, porque así aumentan las posibilidades de que sus nuevos ataques tengan éxito. Más de la mitad del total de reacciones del componente heurístico de nuestro sistema Antiphishing corresponde a páginas phishing que se ocultan bajo el nombre de menos de 15 compañías de prestigio.

El 21,96% del total de las detecciones de los componentes heurísticos correspondió al TOP 3 de organizaciones atacadas en el tercer trimestre.

| Organización | % de detecciones |

| 8,040955 | |

| Yahoo! | 7,446908 |

| Amazon.com | 6,469801 |

En el tercer trimestre Facebook (8,1 %) fue el líder entre las organizaciones usadas por los phishers para camuflar sus ataques, con una participación que creció en 0,07 puntos porcentuales. Microsoft, que había encabezado la lista el trimestre anterior, abandonó el TOP 3. La segunda posición la ocupa el portal global de Internet Yahoo! (7,45 %), que aumentó su presencia en 0,38 puntos porcentuales y subió un puesto. La tercera posición la ocupa Amazon (6,47 %), que por primera vez aparece entre los tres primeros.

Conclusión

En el tercer trimestre de 2016 el promedio del porcentaje de spam en el tráfico de correo mundial constituyó el 59,19 %, casi 2 puntos porcentuales más que el trimestre anterior. El mayor índice de spam (61,23%) se registró en septiembre. India (14,02%), que ocupara el cuarto lugar el trimestre anterior, lidera ahora la estadística de países fuente de spam. Además de este país, entre los tres primeros están Vietnam (11,01%) y los EE.UU. (8,88%).

El TOP 3 de países blanco de los adjuntos maliciosos casi no ha cambiado según los resultados del tercer trimestre. El primer lugar, al igual que en los dos trimestres anteriores, lo mantiene Alemania (13,21 %), seguida por un margen notable por Japón (8,76 %) y China (8,37 %).

En el tercer trimestre de 2016 los productos de Kaspersky Lab neutralizaron más de 37,5 millones de intentos de redirección a sitios de phishing. Son aproximadamente 5,2 millones más que el índice del trimestre anterior. El objetivo principal de los delincuentes fueron las instituciones financieras, sobre todo los bancos, categoría que recibió el 27,13 % de los ataques. Y los phishers atacaron con más frecuencia a los clientes de cuatro bancos ubicados en Brasil.

Spam y phishing en el tercer trimestre de 2016