Particularidades del trimestre

Fugas de datos

El comienzo de 2018 se recordará por los escándalos que provocaron las fugas de datos personales. El más grave estalló en torno a Facebook y llegó a discutirse en el Congreso de los EE.UU. Entonces, muchos personajes públicos hicieron un llamado a dejar de usar esta red social. Como consecuencia, Mark Zuckerberg prometió tomar medidas para dificultar que aplicaciones de terceros recopilen los datos de los usuarios.

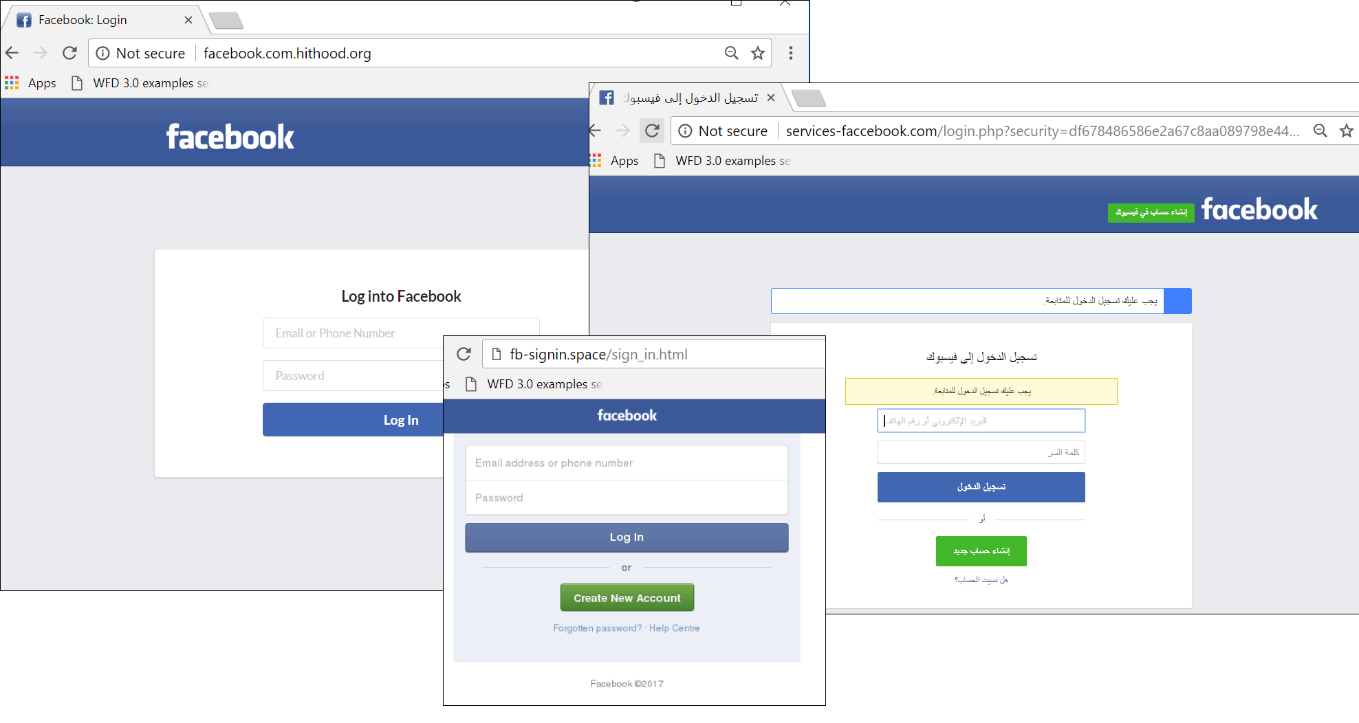

Por nuestra parte, queremos recordarles que los datos personales suelen caer en manos de delincuentes debido a la pura y sencilla falta de atención de los usuarios. Por ejemplo, como resultado del phishing clásico, ya que los usuarios de Facebook son uno de los objetivos más atractivos para los estafadores cibernéticos que realizan ataques masivos. Así, el año pasado esta red social fue una de las tres organizaciones más explotadas. Existen muchas técnicas de explotación, pero todas son bastante similares: los delincuentes le piden al usuario que “verifique” su cuenta o lo inducen (bajo el pretexto de ver contenido interesante) a visitar una página de autorización controlada por los phishers.

Ejemplos de páginas de phishing que simulan un inicio de sesión de la red social Facebook

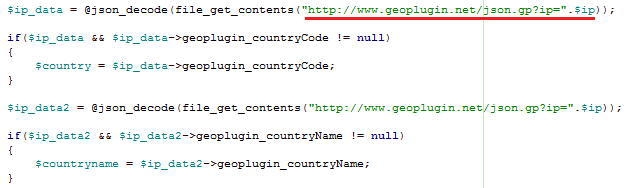

Es de destacar que estas páginas falsas están disponibles en todos los idiomas admitidos por la red social. A veces, el idioma del usuario se selecciona automáticamente a partir de los datos de su ubicación, que se deduce por la dirección IP de su dispositivo.

Ejemplo de código utilizado por los estafadores para determinar la ubicación de la víctima, con la consiguiente adaptación de la página de phishing

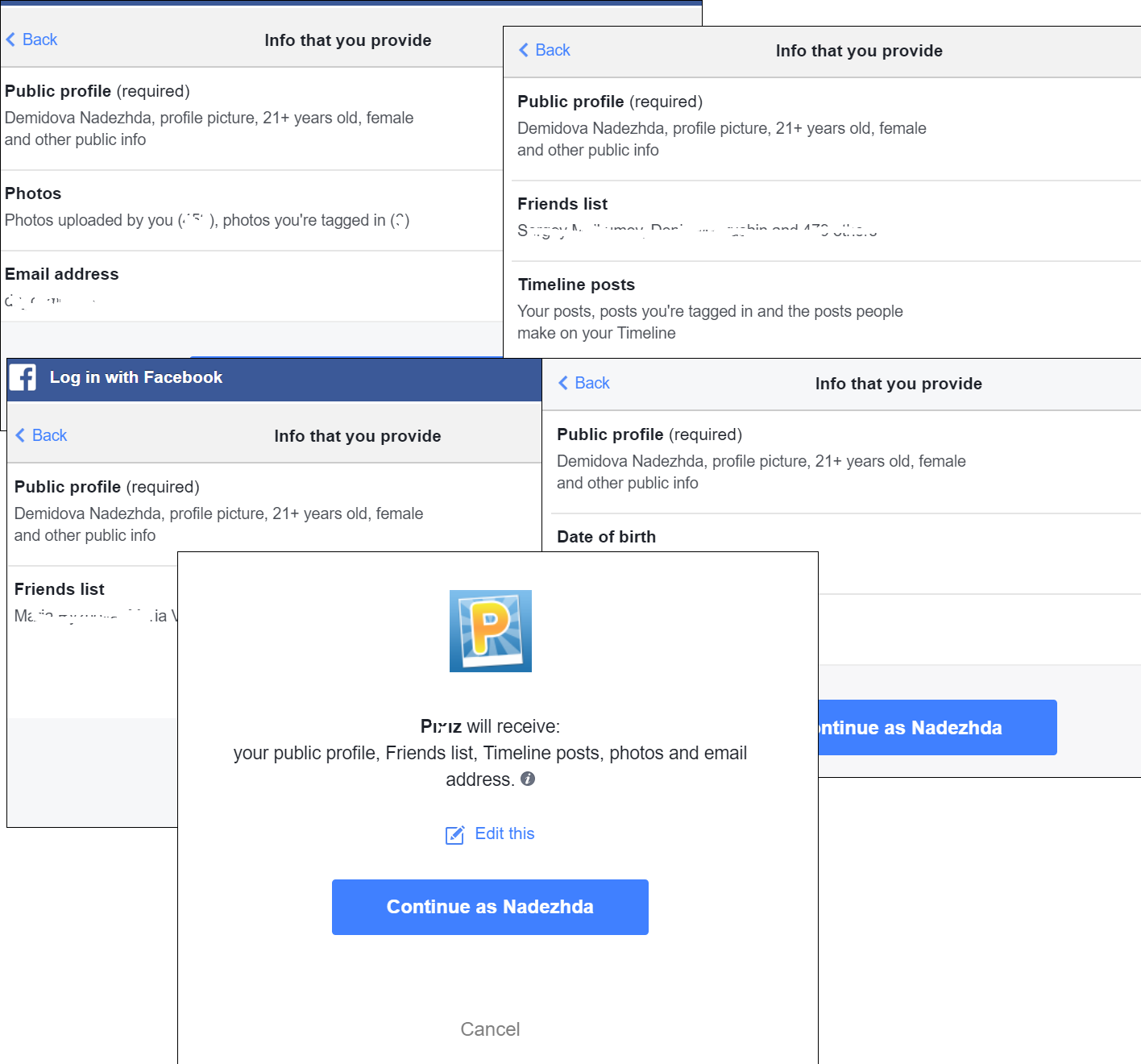

A menudo los datos caen en manos de los estafadores a través de aplicaciones de terceros, a las que los usuarios concedieron el acceso a su cuenta, y a veces hasta les permitieron publicar en la red social en su propio nombre.

Así pues, a principios de marzo varios centenares de usuarios de la red social “VKontakte” fueron sus víctimas, y terceras personas obtuvieron acceso a su correspondencia personal . Esto ocurrió debido a aplicaciones que utilizan la API pública de la red social y solicitan a los usuarios acceso a todos sus datos personales, pero sin garantizarles su almacenamiento y uso seguro.

En el sensacional caso de Cambridge Analytics y su test “Esta es tu vida digital”, los usuarios también consintieron en dar su información personal a la aplicación. Se hizo evidente que culpa la tiene el descuido, ya que muchas personas pasan por alto que dichos tests solicitan acceso a demasiados datos.

A menudo los tests en las redes sociales quieren obtener demasiados datos sobre el usuario

Recordemos que los delincuentes cibernéticos suelen utilizar la red social como una forma de difundir contenido malicioso. Por ejemplo, ya escribimos sobre el fraude de los “ganadores” de pasajes aéreos , el spam con un enlace a un video “para adultos” y las peticiones de apoyo a Alberto Suarez.

Otro gran evento relacionado con los datos personales fue la aparición en Rusia de la aplicación para smartphones GetContact, que no sólo permitía averiguar quién era la persona que llamaba, sino que también mostraba bajo qué nombre el usuario estaba anotado en las libretas telefónicas de otros usuarios de la aplicación. Para este propósito, no solo se “alimentaba” al programa con los datos propios, sino con toda la libreta de direcciones (además de las fotos, direcciones de correo electrónico y hasta las grabaciones de conversaciones). Debido a estas acciones, GetContact (incluso antes de su llegada a la Federación de Rusia) había sido prohibido en varios países.

Telegram, ICO, criptomonedas

Batallas muy serias estallaron al principio del año alrededor del programa de mensajería Telegram. Todo comenzó a finales del año pasado, cuando empezaron los rumores sobre su próxima salida a ICO. Sobre este trasfondo se crearon decenas de sitios falsos, que al final del primer trimestre habían recogido una suma comparable (como se supone) a la que se rumoreaba había recogido la empresa en un ICO cerrado.

Sitio web falso que ofrece participar en el ICO de Telegram

Luego hubo un envío masivo de mensajes de phishing a los propietarios de grandes canales rusos de Telegram. Una cuenta con el nombre Telegram (o un sobrenombre similar) enviaba a las víctimas potenciales un mensaje comunicándoles que se había detectado actividad sospechosa en su cuenta y que había que verificarla para evitar su bloqueo. Para ello, los estafadores proponían seguir un enlace que conducía a un sitio de phishing camuflado como la página de inicio de sesión de la versión web de Telegram.

Sitio de phishing que simula ser la versión web de la aplicación Telegram

Si la víctima aceptaba rellenar el formulario, los estafadores obtenían acceso a su cuenta, y como si esto fuera poco, la posibilidad de vincularla a otro número de teléfono.

Otra explosión de la actividad de los estafadores se registró en el período en que la red se comenzó a hablar sobre el inminente bloqueo del mensajero en Rusia. Y cuando ocurrió una falla en la operación del mensajero, provocada por un apagón en el clúster de servidores, los usuarios la interpretaron como el comienzo del bloqueo. Aprovechándose de la situación, los astutos estafadores enviaban respuestas al twit de Durov (el creador de Telegram) sobre la falla, y ofrecían en su nombre una indemnización en criptomoneda. Para conseguirla, había que seguir el enlace que llevaba a un sitio donde se especificaba un número de monedero. Allí le pedían al usuario que transfiriera cierta cantidad de dinero a este monedero para recibir a cambio la “indemnización”.

Pero este trimestre el tema de las criptomonedas no solo estuvo relacionado con Telegram. En varias ocasiones nos topamos con sitios y mensajes de phishing que explotaban el tema del lanzamiento de nuevos ICO. En general, los esquemas fraudulentos asociados con las criptomonedas generan a los estafadores millones de dólares, lo que explica la popularidad del tema.

Así, del 31 de enero al 2 de febrero, el equipo The Bee token llevó a cabo un ICO, y para participar, el usuario tenía que registrarse por adelantado en el sitio del proyecto, indicando su dirección de correo electrónico. Los estafadores lograron obtener una lista de las direcciones electrónicas de los posibles inversores y, en el momento justo, les enviaron una invitación a participar, en la que se indicaba el monedero electrónico al que había que transferir una suma en la criptomoneda Ethereum.

Mensaje de phishing supuestamente enviado por los organizadores del ICO

Al monedero especificado se transfirieron 123,3275 ether (unos 84 162,37 dólares). Los estafadores también crearon varios sitios de phishing idénticos al sitio oficial de la plataforma.

Un esquema similar se repitió con el ICO de Buzcoin. En el sitio del proyecto era posible suscribirse a un boletín, dejando una dirección de correo electrónico. El día anterior a la fecha de inicio oficial del ICO, los signatarios recibieron un mensaje fraudulento sobre el inicio de la preventa con una lista de criptomonederos al que se debía transferir el dinero.

Mensaje de phishing supuestamente enviado por los organizadores del ICO

Antes de que los organizadores reaccionaran y tomaran medidas, los estafadores lograron obtener, unos 15 000 dólares.

Reglamento general de protección de datos (RGPD)

Una de las medidas tomadas para resolver los problemas relacionados con la seguridad de los datos de los usuarios es el Reglamento general de protección de datos. Este reglamento se desarrolló en Europa, y entra en vigor en su territorio, pero tiene una relación directa con las empresas que procesan los datos de los residentes de la UE, y por lo tanto es de alcance internacional. El RGPD entra en vigor en mayo de este año y supone grandes multas (que puede alcanzar los 20 millones euros o el 4% de los ingresos anuales) para las empresas cuyas actividades informáticas no se ajusten a las normas adoptadas.

Un acontecimiento de tal escala en el mundo de las tecnologías de la información no podía pasar desapercibido por los spammers, y durante los últimos meses (desde finales del año pasado) venimos detectando un gran número de correos electrónicos, de una forma u otra relacionadas con RGPD en el tráfico de spam. Se trata sobre todo de spam B2B, cuya mayor parte son invitaciones a diversos seminarios, webinars y talleres (todos de pago), donde se promete explicar las disposiciones del nuevo reglamento y su impacto en los negocios.

También recibimos spam con sugerencias para la implementación de un software especial (tampoco gratuito) en el sitio principal de la empresa, o en las “landing pages”, que una vez instalado hace que recursos del sitio web cumplan con las nuevas reglas. Y también se le proporciona un seguro al propietario del sitio web, en el caso de que surgiesen problemas con la seguridad de los datos de los usuarios.

Además, en el spam también se encuentran ofertas de compra de bases de datos especializadas que contienen información sobre individuos y entidades legales, organizada por sectores empresariales u otros criterios. Al mismo tiempo, los vendedores no dudan en enfatizar que todas las direcciones y contactos puestos en venta ya cumplen con el RGPD. Pero en realidad, la recolección y reventa de datos de usuario a terceros sin el consentimiento de los propietarios y los portadores de los datos no sólo infringe esta política, sino que también es ilegal.

Un ejemplo de envío masivo de spam que explota el tema del RGPD

Cabe señalar que también se activaron los “remitentes legales” de envíos masivos. En el presente, ya están enviando a los usuarios notificaciones que describen las nuevas reglas y solicitan que den su consentimiento para el uso y procesamiento de sus datos de acuerdo con la nueva política. Una vez que el nuevo reglamento haya entrado en vigor, el número de dichas notificaciones tendrá un gran aumento, por lo que anticipamos la posibilidad de que se envíen correos fraudulentos destinados a obtener información personal y datos de autenticación para acceder a diferentes cuentas. Hacemos un llamado a tomar en serio esta innovación y examinar con mucha atención estas notificaciones, así como comprobar los enlaces antes de seguirlos: no deben contener redirecciones a sitios de terceros o dominios que no estén relacionados con las actividades del servicio en cuyo nombre se envió el mensaje.

Spam político

En las vísperas de las elecciones presidenciales en la Federación de Rusia observamos spam político dedicado a este evento: algunos son mensajes que llaman a votar por un candidato y otros, mensajes que desacreditan a los candidatos. El tema de las elecciones también se usó para hacer estafas: los delincuentes enviaban mensajes que proponían participar en encuestas de opinión pública (por una remuneración), pero que en realidad terminaban robando dinero a los usuarios.

Ejemplo de un mensaje que propone responder a una encuesta de opinión pública

Ejemplo de un mensaje que propone responder a una encuesta de opinión pública

Phishing para los contribuyentes

En cada país el año fiscal termina en diferentes momentos, pero por regla general, el período más activo de interacción con los servicios tributarios coincide con el comienzo del año. En el primer trimestre observamos un gran número de páginas de phishing que simulaban ser los sitios web de HM revenue customs, IRS y otros servicios tributarios de diferentes países.

Páginas falsas de servicios fiscales

El malware en el spam

En el primer trimestre de 2017 ya escribimos sobre un envío masivo en el que, bajo el disfraz de un currículum, había un archivo malicioso de la familia de troyanos-espía Fareit. En el mismo trimestre de 2018, los atacantes intentaron infectar las computadoras de los usuarios con el backdoor Smoke Loader, también conocido como Dofoil. Sus funciones incluyen la descarga e instalación de programas maliciosos, entre ellos mineros de criptomonedas, troyanos bancarios y cifradores-extorsionadores. Además, Smoke Loader podría deshabilitar algunos programas antivirus e incrustarse en los procesos del sistema para evitar que lo detectasen.

El texto de los mensajes maliciosos cambiaba en el marco de un envío masivo y algunos simulaban la correspondencia comercial de los empleados de empresas reales. Para abrir un archivo DOC adjunto, se le pedía al usuario introducir la contraseña especificada en el mensaje, lo que (que por defecto están desactivados). Si el destinatario lo hacía, su triste destino quedaba resuelto. Vale decir que la tendencia de usar archivos adjuntos maliciosos protegidos por contraseña también se observa en 2018: esta protección complica la detección y aumenta las posibilidades de que el mensaje llegue al destinatario.

Ejemplos de correos electrónicos con archivos adjuntos maliciosos

Otro método de ingeniería social, que se ha utilizado por muchos años, explota el miedo que tiene el usuario de infectarse, perder sus datos o el acceso a recursos, etc. En el primer trimestre, este viejo truco fue utilizado para robar criptomonedas. En la mayoría de los correos electrónicos, los delincuentes trataban de intimidar al destinatario diciéndole que había malware instalado en su computadora y ahora toda la información personal (lista de contactos, imágenes de la pantalla del monitor, videos grabados por la cámara web, etc.) estaba en sus manos. Y que, si los defraudadores no recibían una determinada cantidad de dinero por su “silencio”, la información recogida sería enviada a todos los contactos de las víctimas.

Ejemplo de una carta en la que se exige un rescate por “no enviar” los datos personales de la víctima

También hubo mensajes en los que los estafadores no sólo trataban de sonsacar dinero, sino que al mismo tiempo instalaban malware en los equipos de los destinatarios. El malware venía en un archivo protegido anidado, que los atacantes hacían pasar por pruebas de que tenían los datos de la víctima.

Malware camuflado como “pruebas” de la seriedad de las intenciones de los delincuentes

Estadística de spam

Porcentaje de spam en el tráfico de correo

Porcentaje de spam en el tráfico de correo mundial, 4.º trimestre de 2017 y 1.º trimestre de 2018

En el primer trimestre de 2018 la mayor parte del spam (54,50%) se registró en enero. El promedio de spam en el tráfico postal mundial fue del 51,82%, que es de 4,63 p.p. por debajo del promedio del último trimestre de 2017.

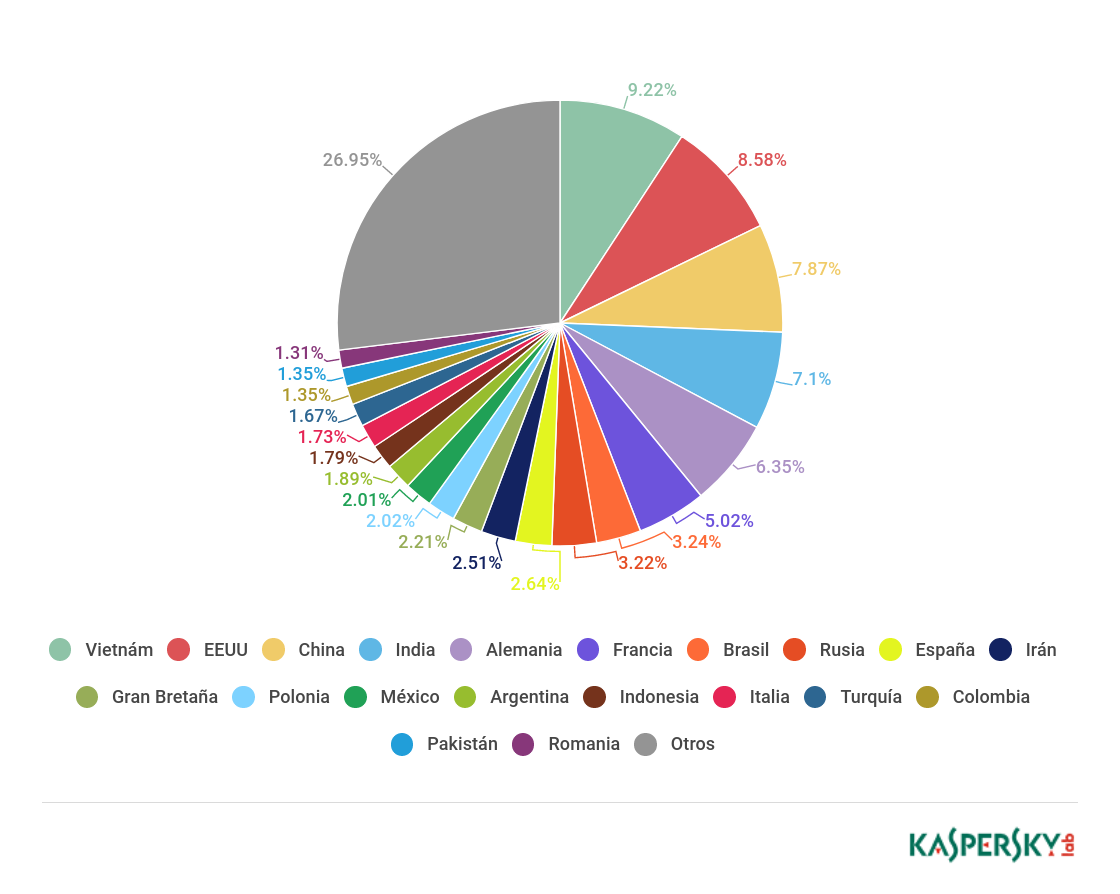

Países fuente de spam

Países fuentes de spam en el mundo, primer trimestre de 2018

Según los resultados del primer trimestre de 2018, Vietnam (9,22%) se convirtió en el líder entre los países fuente de spam. En el segundo lugar por la cantidad de spam saliente, con una diferencia de sólo 0,64 p.p. están los Estados Unidos (8,55%). China, que con frecuencia lidera la estadística, bajó al tercer lugar (7,87%), y en la cuarta y quinta posición tenemos a India (7,10%) y Alemania (6,35%) respectivamente. Irán cierra la lista de los diez primero países (2,51%).

Tamaños de los mensajes spam

Tamaños de los mensajes spam, 4º trimestre de 2017 y 1º trimestre de 2018

Según los resultados del tercer trimestre de 2018, la proporción de mensajes muy pequeños (de hasta 2KB) en el spam aumentó en 19,79 puntos porcentuales, alcanzando el 81,62%. En contraste, la proporción de mensajes de entre 5 y 10 KB disminuyó en 6,05 puntos porcentuales en comparación con el trimestre anterior y fue del 4,11%.

También disminuyó el número de mensajes de 10 a 20 KB, en 4,91 p.p. Se redujo la cantidad de mensajes de 20 a 50 kilobytes, que este trimestre fueron el 19% del total, 6,81 p.p. menos que el trimestre anterior.

Archivos adjuntos maliciosos: familias de programas maliciosos

TOP 10 de familias de malware

TOP 10 familias maliciosas, primer trimestre de 2018

Según los resultados del primer trimestre de 2018, la familia de malware más común en el correo fue Trojan-PSW.Win32.Fareit (7,01%). Le siguen Backdoor.Java.QRat (6,71%) en el segundo puesto y Worm.Win32.WBVB (5,75%) en el tercero. En el cuarto lugar se encuentra Backdoor.Win32.Androm (4,41%) y en el quinto Trojan.PDF.Badur (3,56%).

Países blanco de envíos maliciosos

Distribución de reacciones del antivirus de correo por países, primer trimestre de 2018

En el primer trimestre de 2018, el líder por el número de reacciones del antivirus de correo fue Alemania (14,67%).

A continuación se encuentra Rusia, donde se registró el 6,37% de las reacciones del antivirus de correo. El tercer puesto lo ocupa Reino Unido con un índice del 5,43%. El cuarto y quinto lugares los ocupan Italia (5,40%) y los Emiratos Árabes Unidos (4,30%) respectivamente.

Estadística de phishing

En el primer trimestre de 2018, el sistema Antiphishing neutralizó 90 245 060 intentos de remitir al usuario a páginas de phishing. El porcentaje de usuarios únicos atacados fue del 9,6% del número total de usuarios de productos de Kaspersky Lab en el mundo.

Geografía de los ataques

En el primer trimestre de 2018, Brasil, con el 19,07% (-1,72 p.p.) se convirtió en el país con mayor porcentaje de usuarios atacados por los phishers.

Geografía de los ataques phishing*, primer trimestre de 2018

* Porcentaje de usuarios en cuyos equipos reaccionó el sistema Antiphishing, del total de usuarios de productos de Kaspersky Lab en el país

En el segundo lugar se ubicó Argentina (13,30%), y el tercer lugar fue ocupado por Venezuela (12,90%). En el cuarto y quinto lugar están Albania (12,56%) y Bolivia (12,32%) respectivamente.

| País | % |

| Brasil | 19,07 |

| Argentina | 13,30 |

| Venezuela | 12,90 |

| Albania | 12,56 |

| Bolivia | 12,32 |

| Reunión | 11,88 |

| Bielorrusia | 11,62 |

| Georgia | 11,56 |

| Francia | 11,40 |

| Portugal | 11,26 |

TOP 10 de países según el número de usuarios atacados por los phishers

Organizaciones blanco de los ataques

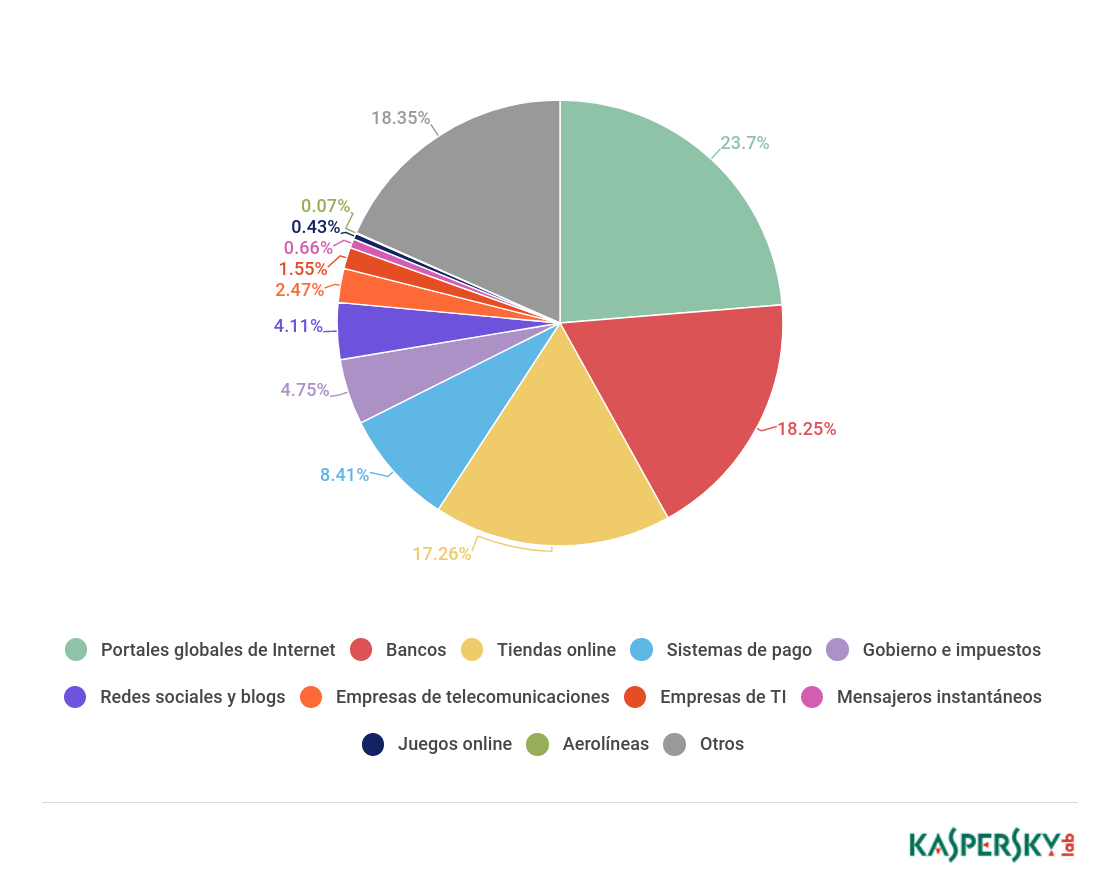

Clasificación de las categorías de organizaciones atacadas por los phishers

La estadística de las categorías de las organizaciones atacadas por los phishers se basa en las detecciones de nuestro antiphishing en los equipos de los usuarios. Este componente detecta páginas con contenido phishing, que el usuario intentó visitar al seguir enlaces presentes en mensajes electrónicos o en Internet. Carece de importancia de qué forma se haga el paso: sea como resultado de pulsar un enlace en un mensaje phishing, en un mensaje de una red social o debido a las acciones de un programa malicioso. Cuando el sistema de defensa reacciona, el usuario ve en el navegador un banner que le advierte sobre la posible amenaza.

En el primer trimestre de 2018, la categoría “Portales globales de Internet” volvió a ocupar el primer lugar y acaparó el 23,7% (-2,56 p.p.).

Distribución por categorías de las organizaciones cuyos usuarios fueron atacados por los phishers, primer trimestre de 2018

Sin embargo, las categorías financieras en su conjunto (bancos, 18,25%; tiendas en línea, 17,26%; sistemas de pago, 8,41%) todavía representan casi la mitad de todos los ataques, el 43,92%, que son 4,46 puntos porcentuales más que el último trimestre. Les siguen las categorías “Organizaciones gubernamentales” con el 4,75%; “Redes sociales y blogs” con el 4,11%, “Empresas de telecomunicaciones” con el 2,47%, “Empresas informáticas” con el 1,55%, “Programas de mensajería”, con el 0,66%; “Juegos en línea”, con el 0,43% y “Líneas aéreas” con el 0,07%.

Conclusión

El principal tema del trimestre, y al que volveremos a referirnos más de una vez este año, son los datos personales. Siguen siendo uno de los bienes más valiosos y deseables en el mundo de las tecnologías informáticas, tanto para los desarrolladores de servicios y aplicaciones, como para los propietarios de varias agencias y, por supuesto, para los delincuentes. Por desgracia, no todos los usuarios son conscientes de la necesidad de preservar la información personal, ya que todavía muchos no prestan atención a quién y en qué términos proporcionan sus datos en las redes sociales.

Nuestro análisis del flujo de spam confirma el interés de los delincuentes, porque uno de los temas principales sigue siendo el correo phishing que utiliza diversos métodos de ingeniería social y técnica para obtener información personal. Durante el trimestre vimos notificaciones falsas enviadas en nombre de populares redes sociales y servicios, phishing bancario y cartas “nigerianas”.

El reglamento RGPD está diseñado para corregir la situación de los datos personales, al menos en la Unión Europea. A finales de mayo sabremos cuan efectivo resultó. Mientras tanto, podemos afirmar que el tema de la entrada en vigor del nuevo reglamento ya está siendo utilizado por los delincuentes, junto con muchos otros interesados. Y, por desgracia, es improbable que el RPDG pueda evitar estos abusos.

En el primer trimestre de 2018, el promedio de spam en el tráfico del correo mundial fue del 51,82%, que es 4,63 p.p. menor que la cifra del cuarto trimestre de 2017. Con la ayuda del sistema “Antiphishing” se impidieron 90 245 060 intentos de llevar al usuario a páginas fraudulentas, y el país con la mayor participación de usuarios atacados por los phisher fue Brasil, con un 19,07% (-1,72 p.p.).

Según los resultados del período cubierto por este informe, podemos pronosticar que la tendencia de los estafadores de usar las “tendencias de moda” seguirá vigente en el futuro. En particular, seguirán siendo populares los temas de las criptomonedas y los nuevos ICO: son fenómenos que empezaron a atraer a las grandes masas y como resultado, los delincuentes cibernéticos ganan sumas enormes si sus ataques tienen éxito.

El spam y phishing en el primer trimestre de 2018