Particularidades del trimestre

Ataques selectivos

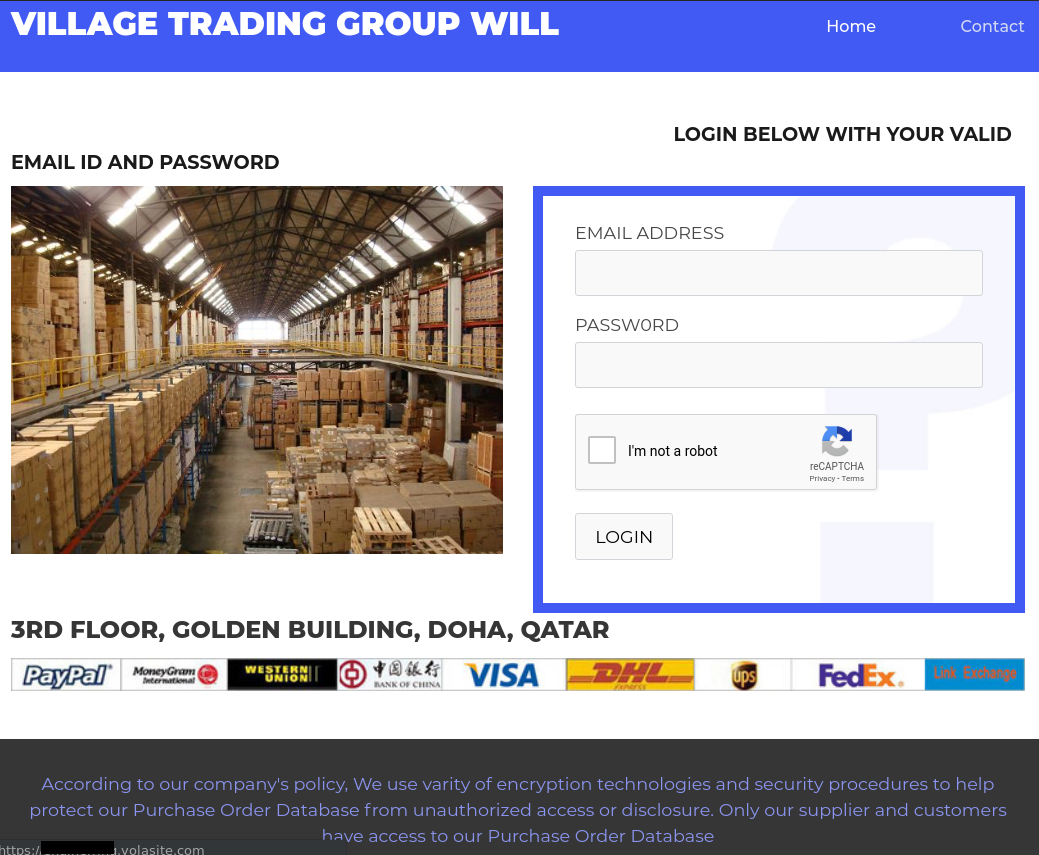

En el segundo trimestre, los phishers usaron con frecuencia ataques selectivos, por lo general contra compañías no muy grandes. Para atraer la atención, los ciberestafadores falsificaban cartas y sitios web de organizaciones cuyos productos o servicios podrían atraer a víctimas potenciales.

En el proceso de falsificación, a los estafadores no parecía importarles que los elementos del sitio lucieran creíbles, con la excepción del formulario para ingresar el nombre de usuario y la contraseña. En uno de los sitios fraudulentos que descubrimos, este formulario incluso utilizaba un captcha real.

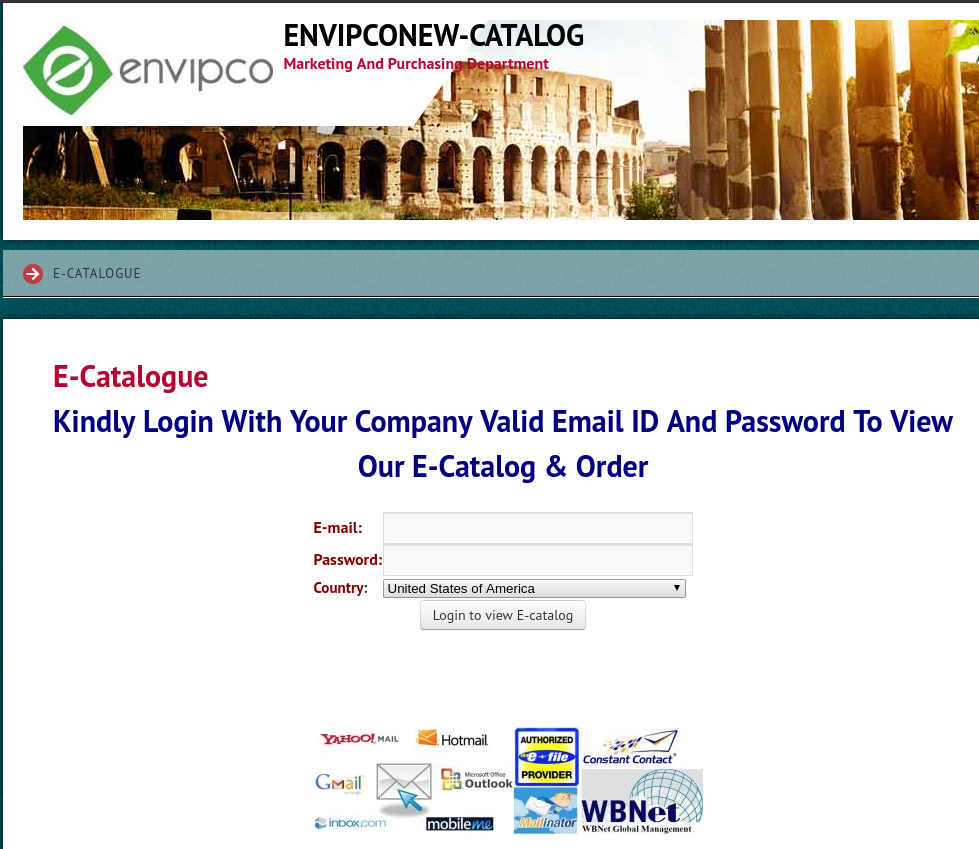

El principal pretexto que los ciberdelincuentes utilizan para inducir a las víctimas a que ingresen datos, es el catálogo electrónico, al que supuestamente solo se puede acceder después de ingresar el nombre de usuario y la contraseña de su cuenta de correo.

En un caso, los phishers buscaron inicios de sesión y contraseñas de cuentas corporativas utilizando el servicio para crear y almacenar presentaciones Microsoft Sway. En la presentación, se le pedía al usuario que diera un vistazo a los documentos de otra compañía que trabaja en el mismo campo. Para ello, tenía que seguir el enlace e ingresar el nombre de usuario y la contraseña de su correo corporativo.

Por su diseño, es fácil darse cuenta de que el sitio es falso. Suele estar echo a la rápida, y la información en la página no guarda coherencia, ya que se la obtiene de diferentes fuentes. Además, estas páginas se crean en hostings gratuitos: los ciberdelincuentes no están dispuestos a invertir mucho en falsificaciones.

Un ataque de phishing selectivo puede tener consecuencias graves: tras obtener acceso a la cuenta de correo de un empleado, los ciberdelincuentes pueden usarla para llevar a cabo nuevos ataques contra la propia compañía, sus empleados o contratistas.

Esperando el paquete: no pierda datos ni infecte su computadora

En el pico de la pandemia, el transporte de correo postal entre países fue difícil y el tiempo de entrega aumentó notablemente. Las organizaciones de correo postal y paquetes se apresuraron a notificar a los destinatarios sobre posibles retrasos y dificultades. Fueron estas notificaciones las que los estafadores comenzaron a falsificar: le pedían a la víctima que abriera un archivo adjunto para ver la dirección del almacén donde era posible recoger el envío que no llegó al destinatario.

Otro truco relativamente original utilizado por los ciberdelincuentes fue un mensaje que contenía una imagen en miniatura de un recibo postal. Los estafadores esperaban que el destinatario intrigado pensara que el archivo adjunto (que, aunque contenía JPG como parte de su nombre, era un archivo ACE ejecutable) era la versión completa y lo abriera. En los envíos masivos que encontramos, esta era la manera en que se distribuía el spyware Noon. El engaño se puede reconocer si el software de correo permite ver los nombres completos de los archivos adjuntos.

En otro esquema fraudulento, se le decía a la víctima potencial que, debido a que estaba prohibido el envío de ciertos tipos de productos, su pedido no podía ser enviado. Pero podría enviarse de nuevo tan pronto como se levantasen las restricciones. Y que todos los documentos necesarios y un nuevo número de seguimiento podían encontrarse en el archivo adjunto. Pero en realidad, este contenía la puerta trasera Androm, que permite el acceso remoto a la computadora de la víctima.

Los estafadores, en nombre del servicio de mensajería, enviaron cartas advirtiendo que el paquete no se entregaría debido a que no se habían pagado los costos de transporte. Como pago, el “servicio de mensajería” aceptaba códigos de tarjetas prepagas del sistema de pago Paysafecard (tienen un valor nominal de € 10 a € 100 y permiten, por ejemplo, pagar con ellas en tiendas que la acepten). Proponían enviar el código de la tarjeta con un valor nominal de 50 € por correo electrónico, algo que, por cierto, está prohibido por las normas del sistema de pago. Este método de pago no fue elegido por los ciberdelincuentes por casualidad: es casi imposible bloquear o revocar un pago de Paysafecard.

Phishing bancario en medio de la pandemia

A menudo, los ataques de phishing bancario en el segundo trimestre se llevaron a cabo mediante mensajes en los que se ofrecía a los clientes de las instituciones de crédito diversos beneficios y bonificaciones en relación con la pandemia. Para obtener ayuda, había que descargar un archivo con instrucciones o seguir un enlace. Como resultado, y dependiendo del esquema, los estafadores podrían obtener acceso a la computadora del usuario, sus datos personales o datos de autenticación en varios servicios.

El tema del COVID-19 también estuvo presente en las famosas falsificaciones de mensajes de los bancos, que informaban que la cuenta del cliente estaba bloqueada y que, para desbloquearla, la víctima debía ingresar su nombre de usuario y contraseña en una página especial:

Debido a la pandemia, también se actualizó el esquema utilizado por los ciberdelincuentes durante más de 10 años: en el texto del mensaje, se ofrece a la víctima un préstamo con una conveniente tasa de interés y, para obtener información detallada, se le recomienda abrir el archivo adjunto. Esta vez, la reducción de la tasa se debía a la pandemia.

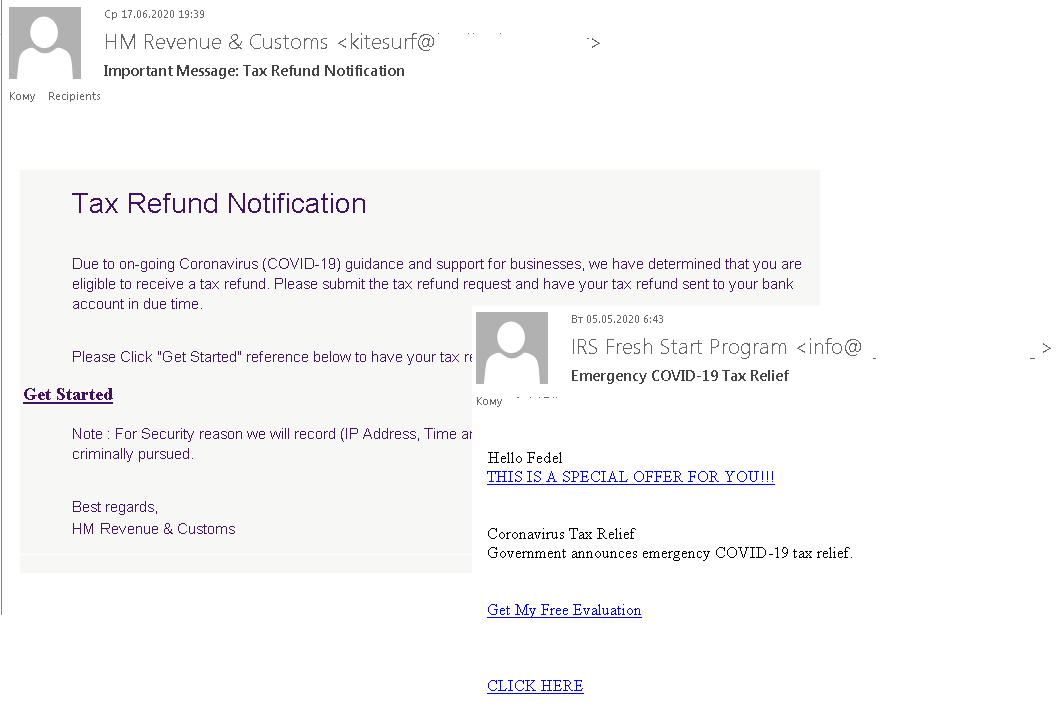

Impuestos y beneficios

El comienzo del segundo trimestre es en muchos países el periodo de presentación de declaraciones de impuestos. Este año, debido a la pandemia, las autoridades fiscales de algunos países redujeron la carga impositiva y eximieron a los ciudadanos del pago de impuestos. Por supuesto, los estafadores no pasaron por alto esta situación: en los correos que encontramos, informaban, por ejemplo, que el estado había aprobado un pago de compensación. El contribuyente solo tenía ir al sitio web del servicio de impuestos, que, por supuesto, era falso. Las cartas no estaban muy bien hechas, y para distinguir las notificaciones falsas de las oficiales, bastaba con prestar atención al campo Remitente.

Hubo estafadores más creativos que crearon toda una leyenda: en una carta del Servicio de Impuestos Internos (IRS) de EE. UU., informaron que el gobierno, junto con la ONU y el Banco Mundial, habían aprobado un pago de compensación por la “pandemia”, por un monto de 500 000 dólares, que debería haberse transferido a la víctima de no ser por un obstáculo, una mujer llamada Annie Morton. Esta persona se había hecho presente en la oficina de impuestos con un poder notarial para recibir el pago. Según ella, el receptor había muerto de COVID-19 y ella debía recibir los 500 000 dólares. Para negar su propia muerte, la víctima tenía que ponerse en contacto con un empleado específico del IRS (y solo con él para evitar errores).

Es probable que las demás acciones fueran idénticas a las del famoso truco de la muerte de un pariente rico, cuando se le pide a la víctima que -para recibir la herencia- pague los servicios de un abogado, quien luego desaparece con el anticipo recibido. Se puede suponer que, en lugar de pagar los servicios de un abogado, los estafadores le pidan a la víctima que pague una tarifa por el papeleo que demuestre que todavía está viva.

Obtener una compensación y perderlo todo

Los reembolsos de impuestos no son la única ayuda que los gobiernos brindan a personas y empresas en una situación difícil debido a la pandemia. Así, a los residentes de Brasil se les “permitió” no pagar la electricidad, pero tenían que registrarse en un sitio web haciendo clic en el enlace de un mensaje supuestamente enviado por el gobierno. El hipervínculo estaba diseñado de tal manera que el usuario pensara que iba a un portal del gobierno, pero en realidad, después de abrirlo, en la computadora de la víctima se instalaba el descargador de troyanos Sneaky, que descargaba y lanzaba otro troyano.

Otro peligro potencial para aquellos que deciden solicitar una compensación en un sitio sospechoso es que pueden perder su información personal. Por ejemplo, en uno de los envíos masivos que ofrecían compensación a personas mayores de 70 años, se les proponía ir un sitio web y completar un cuestionario donde tenían que indicar su apellido, nombre, sexo, dirección postal y también el SSN, número de seguro social (para ciudadanos estadounidenses).

Era bastante fácil detectar la falsificación: bastaba con mirar el campo “Remitente” y prestar atención al tema de la carta, que era extraño para una notificación oficial:

Una vez que la víctima ingresaba todos los datos en el cuestionario, se la redirigía a la verdadera página oficial del Fondo de respuesta al coronavirus de la OMS (COVID-19 Solidarity Response Fund), donde se le solicitaba hacer una donación. De esta manera, los cibercriminales, que con engaños obtenían los datos de los usuarios, creaban la ilusión de que el perfil era oficial y se convirtieron en propietarios de una extensa base de datos de personas mayores de 70 años.

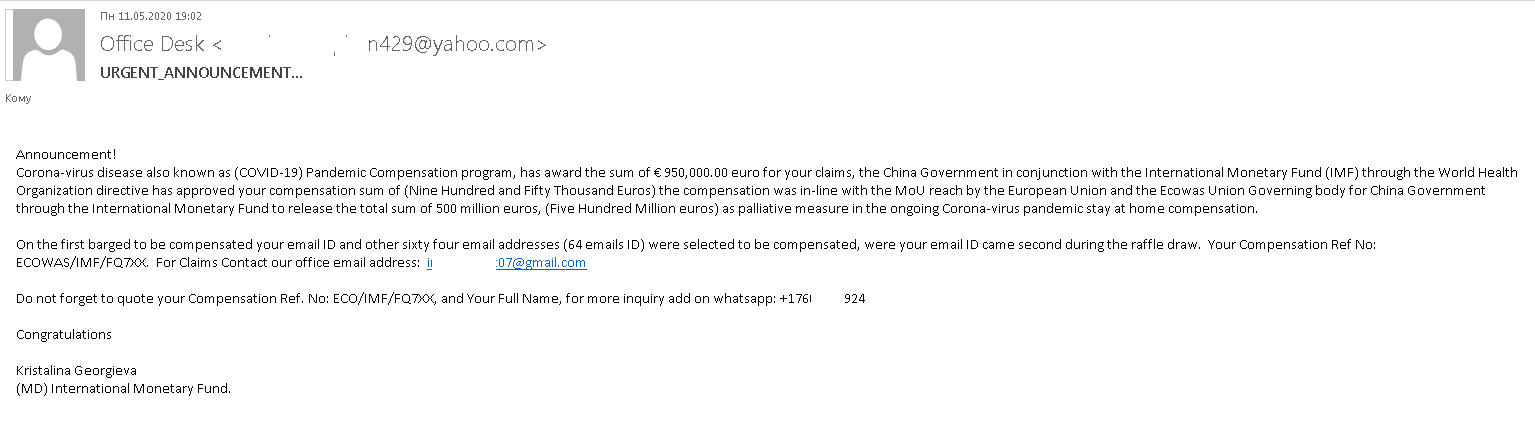

Los mensajes falsos que prometen una compensación del gobierno podrían acarrear otra amenaza: en lugar de recibir dinero, la víctima potencial se arriesga a entregar el suyo a los estafadores. Por ejemplo, en una carta falsa del Fondo Monetario Internacional, se informaba que el destinatario y otros 64 afortunados habían sido seleccionados para recibir una compensación del fondo de 500 millones para apoyar a las víctimas de la pandemia, organizado por el FMI, China y la Unión Europea. Para recibir 950 000 euros, solo tenía que comunicarse con la oficina en la dirección indicada. Y luego todo se desarrollaba según el esquema de los falsos premios de lotería: para recibir el dinero, tenía que pagar una comisión.

Pseudoreclutadores: despedido por spammers profesionales

En varios países, debilitamiento de la economía durante la pandemia ha provocado una ola de desempleo, y los ciberdelincuentes no se perdieron esta ocasión. Por ejemplo, en uno de los correos descubiertos, supuestamente enviados en nombre del Departamento de Trabajo de los EE. UU., se ofrecía informarse sobre las innovaciones en la ley de licencia médica y familiar. Según el remitente, había sido enmendada después de la entrada en vigor de la nueva ley sobre COVID-19, y toda la información sobre las enmiendas figuraba en el anexo. Pero en realidad, éste contenía el troyano Trojan-Downloader.MSOffice.SLoad.gen, cuya tarea más frecuente es descargar e instalar ransomware.

Otra forma en que los estafadores intentaron “sorprender” a las posibles víctimas fue enviando una carta de renuncia. En ella se informaba al empleado que debido a la crisis causada por la pandemia, la compañía se veía obligada a separarse de él. Es cierto que la reducción tuvo lugar “de conformidad con todas las reglas”: en el archivo adjunto, según el autor de la carta, estaban los documentos para tramitar el sueldo de meses. Naturalmente, en lugar de dinero, la víctima encontraba solo malware.

Sus datos son requeridos urgentemente

A finales del segundo trimestre de 2020, se produjo un notable aumento del número de mensajes con phishing telefónico en el tráfico de correo. En los envíos masivos se informaba de un intento sospechoso (desde otro país) de iniciar sesión en una cuenta de Microsoft y se recomendaba ponerse en contacto con el servicio de asistencia técnica llamando al número de teléfono especificado. Con este truco, los atacantes no necesitaban crear numerosas páginas falsas, ya que intentaban obtener toda la información necesaria sobre el inicio de sesión y la contraseña por teléfono.

Una forma aún menos ortodoxa de obtener datos personales se encontraba en los correos con ofertas para suscribirse a noticias relacionadas con el tema COVID-19. Bastaba con que el usuario confirmara su dirección de correo electrónico. Además de robar datos personales, dichos formularios se pueden usar para recopilar datos sobre la actividad de una dirección de correo electrónico.

Estadísticas: spam

Porcentaje de spam en el tráfico postal

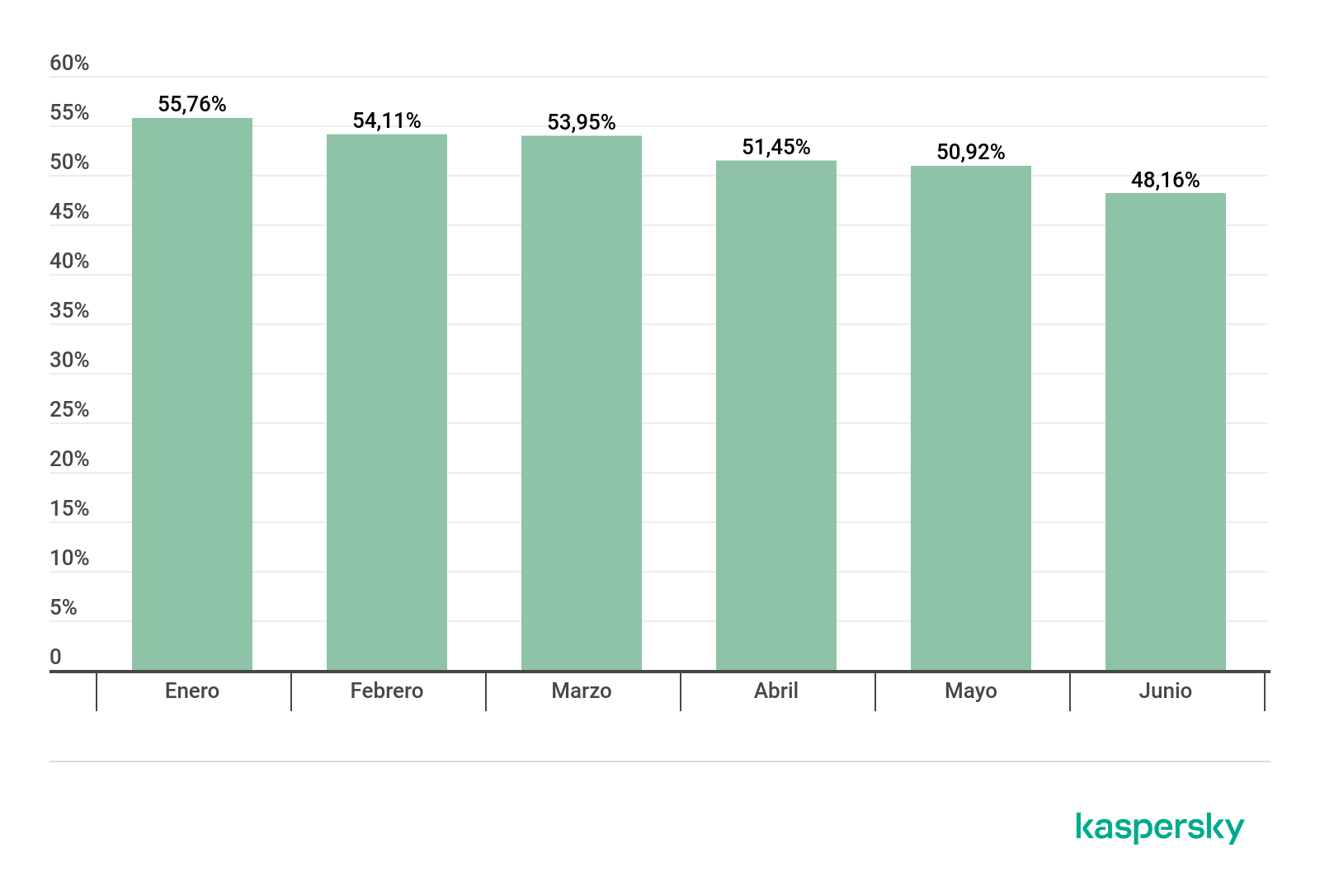

Porcentaje de spam en el tráfico de correo global, primer y segundo trimestres de 2020 (descargar)

En el segundo trimestre de 2020, la mayor parte del spam se registró en abril: 51,45%. El porcentaje promedio de spam en el tráfico de correo global fue del 50,18%, es decir 4,43 puntos porcentuales menos que el porcentaje del período del informe anterior.

Países-fuente de spam

Países-fuente de spam en el mundo, segundo trimestre de 2020 (descargar)

Los cinco primeros lugares entre los países con la mayor cantidad de spam saliente fueron compartidos por los mismos participantes que en el primer trimestre de 2020. Como antes, Rusia está a la cabeza (18,52%), y Alemania está en segundo lugar (11,94%), tras desplazar a Estados Unidos (10,65%) a la tercera posición. El cuarto y quinto lugar, como en el informe del período anterior, están ocupados por Francia (7,06%) y China (7,02%).

El sexto lugar lo ocupan Países Bajos (4,21%), seguido por Brasil (2,91%), Turquía (2,89%), España (2,83%). Japón, con una participación del 2,42%, cierra el TOP 10.

Tamaño de los mensajes spam

Tamaño de los mensajes de spam, primer y segundo trimestres de 2020 (descargar)

La proporción de mensaje muy pequeños continúa disminuyendo: en el segundo trimestre cayó en 8,6 puntos porcentuales, llegando al 51,30%. La proporción de mensajes de 5 a 10 KB de tamaño disminuyó ligeramente (en 0,66 pp) en comparación con el trimestre anterior y fue del 4,90%. Pero la proporción de mensajes de spam cuyo tamaño está en el rango de 10 a 20 KB, aumentó en 4,73 puntos porcentuales y ascendió al 11,09%. Hay menos mensajes de spam grandes de 10 a 20 KB, alcanzando el 2,51% en este trimestre: 1,99 puntos porcentuales menos que en el primer trimestre.

Archivos adjuntos maliciosos: familias de malware

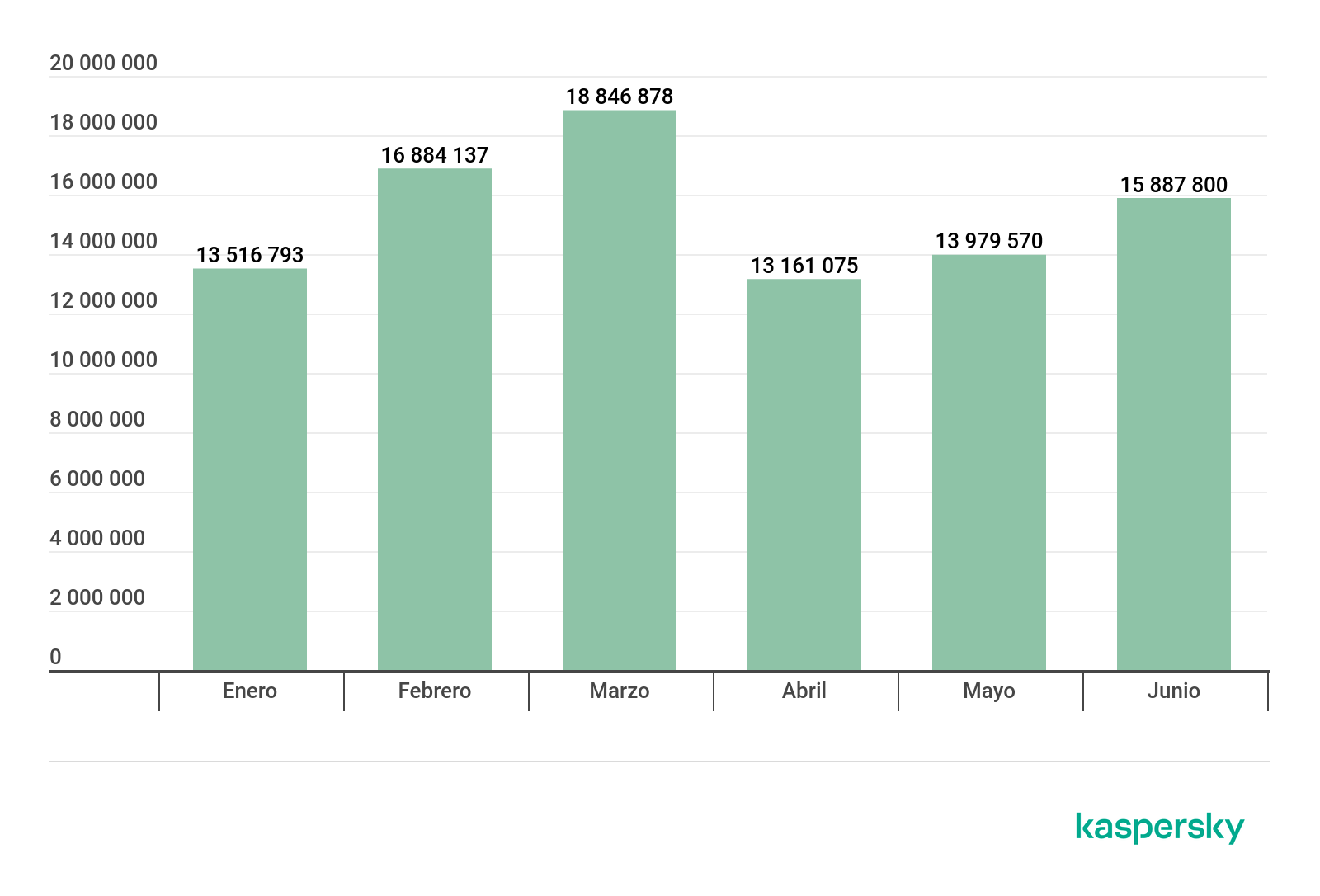

Número de detecciones de antivirus por correo electrónico, primer y segundo trimestre de 2020 (descargar)

En solo el segundo trimestre de 2020, nuestras soluciones de seguridad detectaron 43 028 445 archivos adjuntos de correo electrónico malicioso, seis millones y medio más que en el período cubierto por el informe anterior.

TOP 10 de archivos adjuntos maliciosos en el tráfico de correo electrónico, segundo trimestre de 2020 (descargar)

En el segundo trimestre, el primer lugar en términos de prevalencia en el tráfico de correo lo ocupó Trojan.Win32.Agentb.gen (13,27%), seguido de Trojan-PSW.MSIL.Agensla.gen (7,86%) y Exploit.MSOffice.CVE-2017-11882.gen (7,64%).

TOP 10 de familias maliciosas en el tráfico de correo electrónico, segundo trimestre de 2020 (descargar)

La familia de malware más propagada este trimestre, como en el primer trimestre, fue Trojan.Win32.Agentb (13,33%), seguido de Trojan-PSW.MSIL.Agensla (9,40%), y en tercer lugar se ubica Exploit.MSOffice.CVE-2017-11882 (7,66%).

Países fuente de adjuntos maliciosos

Distribución de las reacciones del antivirus de correo por país, segundo trimestre de 2020 (descargar)

El líder por el número de detecciones del antivirus de correo electrónico en el segundo trimestre de 2020, al igual que en el primer trimestre, fue España (8,38%). Rusia ocupó el segundo lugar (7,37%) y Alemania ocupó el tercer lugar (7,00%).

Estadísticas: phishing

En el segundo trimestre de 2020, el sistema antiphishing impidió 106 337 531 intentos de remitir a los usuarios a páginas fraudulentas, casi 13 millones menos que el resultado del primer trimestre. La proporción de usuarios únicos atacados ascendió al 8,26% del número total de usuarios de productos de Kaspersky Lab en el mundo, y se agregaron 1 694 705 máscaras de phishing a las bases de datos del sistema.

Geografía de los ataques

Como ya es tradición, Venezuela es el país con la mayor proporción de usuarios atacados por phishers (17,56%).

Geografía de los ataques de phishing, segundo trimestre de 2020 (descargar)

4,05 puntos porcentuales más abajo, ocupando el segundo lugar está Portugal (13,51%), seguido de Túnez (13,12%).

| País | %* |

| Venezuela | 17,56% |

| Portugal | 13,51% |

| Túnez | 13,12% |

| Francia | 13,08% |

| Brasil | 12,91% |

| Qatar | 11,94% |

| Bahréin | 11,88% |

| Guadalupe | 11,73% |

| Bélgica | 11,56% |

| Martinica | 11,34% |

*Porcentaje de usuarios en cuyos equipos reaccionó el sistema Antiphishing, del total de usuarios de productos de Kaspersky en el país

Dominios de nivel superior

Hemos decidido que a partir de este trimestre llevaremos estadísticas sobre los dominios de nivel superior que se utilizaron en los ataques de phishing. Como era previsible, la zona de dominio COM ocupó el primer lugar por un margen enorme (43,56% del número total de dominios de nivel superior involucrados en ataques). Lessiguen NET (3,96%) y TOR (3,26%). La zona rusa RU (2,91%) está en cuarto lugar, y ORG, cuya participación en el trimestre actual fue de 2,55%, está en quinto lugar.

Dominios de nivel superior más utilizados por los phishers, segundo trimestre de 2020 (descargar)

Organizaciones atacadas

La estadística de las categorías de las organizaciones atacadas por los phishers se basa en las detecciones de nuestro antiphishing en los equipos de los usuarios. Este componente detecta las páginas con contenidos phishing a las que el usuario trata de llegar al pulsar enlaces contenidos en el mensaje o en Internet. Carece de importancia de qué forma se haga el paso: sea como resultado de pulsar un enlace en un mensaje phishing, en un mensaje de una red social o debido a las acciones de un programa malicioso. Cuando el sistema de defensa reacciona, el usuario recibe una advertencia sobre la posible amenaza.

Al igual que en el primer trimestre, el mayor número de ataques de phishing recayó en las organizaciones en la categoría “Tiendas en línea”: su participación creció en 1,3 puntos porcentuales y fue del 19,42%. El segundo lugar, como antes, fue ocupado por “Portales globales de Internet”, cuya proporción de ataques permaneció prácticamente sin cambios (16,22%). La categoría “Bancos” (11,61%) volvió al tercer lugar, desplazando a “Redes sociales” (10,08%) al cuarto.

Distribución de organizaciones cuyos usuarios fueron atacados por phishers, por categoría, segundo trimestre de 2020 (descargar)

Conclusión

Al analizar los resultados del primer trimestre, asumimos que el COVID-19 sería el principal tema para los spammers y phishers en el futuro. Y así sucedió: fueron raros los correos no deseados que no mencionaran la pandemia, mientras que los phishers adaptaron viejos esquemas a la agenda actual y crearon otros.

El promedio de spam en el tráfico mundial de correo (50,18%) este trimestre disminuyó en 4,43 puntos porcentuales en comparación con el período cubierto por el informe anterior, y el número de intentos de desviar a usuarios a páginas de phishing ascendió a casi 106 millones.

En el segundo trimestre, el primer lugar en la lista de países fuente de spam lo ocupó Rusia, con una participación del 18,52%. Nuestras soluciones de seguridad bloquearon 43 028 445 archivos adjuntos de correo electrónico malicioso, y la familia de malware más popular en el correo electrónico fue Trojan.Win32.Agentb.gen: su participación en el tráfico de correo fue del 13,33%.

Spam y phishing en el segundo trimestre de 2020