Ataques selectivos y campañas de malware

Operación AppleJeus: la secuela

En 2018 publicamos un informe sobre ‘Operation AppleJeus’, una de las campañas más notables del actor de amenazas Lazarus, uno de los grupos APT más activos y más prolíficos de hoy en día. Una característica llamativa de esta campaña fue que marcó la primera vez que Lazarus atacó a usuarios de macOS: el grupo inventó una compañía falsa para distribuir su aplicación manipulada y vulnerar el alto nivel de confianza entre sus potenciales víctimas.

Nuestra ulterior investigación reveló cambios significativos en la metodología de ataque del grupo. Para atacar a los usuarios de macOS, Lazarus desarrolló su propio malware para esta plataforma y le agregó un mecanismo de autenticación para distribuir con esmero la siguiente etapa de su carga maliciosa, y para cargarla sin tocar el disco. Además, para atacar a los usuarios de Windows, el grupo diseñó un procedimiento de múltiples etapas de infección e introdujo cambios significativos en la carga maliciosa final. Creemos que Lazarus fue más cuidadoso con sus ataques desde el lanzamiento de Operation AppleJeus y empleó varios métodos para evitar las medidas de detección.

Nuestra investigación en curso nos ha permitido identificar numerosas víctimas en Reino Unido, Polonia, Rusia y China. Asimismo, pudimos confirmar que varias de estas víctimas están vinculadas a organizaciones dedicadas al negocio de las criptomonedas.

Roaming Mantis se convierte en SMiShing y mejora las técnicas para burlar a los investigadores

Kaspersky continúa rastreando la campaña Roaming Mantis. Este actor de amenazas fue identificado por primera vez en 2017, cuando utilizaba SMS para propagar su carga maliciosa a dispositivos Android en un solo país: Corea del Sur. Desde entonces, las actividades de este grupo han experimentado un considerable incremento. Ahora, Roaming Mantis está en 27 idiomas, ataca a iOS y Android, y su arsenal incluye criptominería para PCs.

El objetivo principal de Roaming Mantis es monetario, por lo que continuamente busca nuevas víctimas. El grupo ha hecho muchos esfuerzos para evitar que los investigadores les hagan seguimiento, incluyendo técnicas de ofuscación y listas de admitidos para evitar infectar a los investigadores que llegan a su página de inicio maliciosa. Si bien este grupo aplica las listas de admitidos solo a las páginas coreanas, creemos que es solo cuestión de tiempo antes de que Roaming Mantis las implemente para otros idiomas.

Roaming Mantis también ha agregado nuevas familias de malware, incluyendo Fakecop y Wroba.j. Este actor sigue usando muy activamente ‘SMiShing‘ para propagar su malware diseñado para Android. Esto es muy alarmante, porque significa que los atacantes pueden integrar los dispositivos móviles infectados en una red zombi de distribución de malware, SMiShing, etc. En uno de los últimos métodos utilizados por este grupo, un archivo malicioso APK descargado contiene un icono fraudulento que es una imitación del logotipo de importantes compañías de correo, y se modifica según el país al que se ataca; por ejemplo, Sagawa Express para Japón, Yamato Transport y FedEx para Taiwán, CJ Logistics para Corea del Sur y Econt Express para Rusia.

WildPressure pone en jaque a las redes industriales en el Medio Oriente.

En marzo, informamos sobre una campaña selectiva de distribución de Milum, un troyano diseñado para controlar a distancia los dispositivos móviles en las organizaciones atacadas, algunas de ellas del sector industrial. Detectamos las primeras señales de esta operación, a la que denominamos WildPressure, en agosto de 2019, y la campaña permanece activa.

Las muestras de Milum que hemos observado hasta ahora, no comparten ninguna similitud en sus códigos con otras campañas ATP conocidas. Todas estas muestras permiten al atacante controlar los dispositivos infectados a distancia: les instruye descargar y ejecutar comandos, recopilar información de computadores comprometidos y enviarla al servidor C2, e instalar actualizaciones del malware.

Los ataques contra blancos industriales pueden ser particularmente devastadores. Hasta ahora, no tenemos evidencias de que el actor de amenazas que maneja WildPressure haga otra cosa aparte de recopilar datos desde las redes infectadas. Sin embargo, la campaña sigue en desarrollo, por lo que todavía no sabemos qué otras funciones que se han incorporado.

Para evitar convertirse en víctima de este y de otros ataques selectivos, las organizaciones deberían hacer lo siguiente.

- Actualizar todos sus programas de manera regular, especialmente cuando se publican nuevos parches.

- Instalar una solución de seguridad con antecedentes comprobados, como Kaspersky Endpoint Security, que incorpora una protección basada en el análisis de comportamiento, contra amenazas conocidas y desconocidas, y exploits.

- Además de la protección en puntos finales, implementar una solución de seguridad de nivel corporativo diseñada para detectar amenazas avanzadas contra la red, como Kaspersky Anti Targeted Attack Platform.

- Asegurarse de que el personal comprenda la ingeniería social y otros métodos usados por los atacantes, y desarrollar una cultura de seguridad dentro de la organización.

- Proporcionar a su equipo de seguridad acceso a inteligencia completa sobre ciberamenazas, como Kaspersky APT Intelligence Reporting.

TwoSail Junk

El 10 de enero descubrimos un nuevo ataque tipo watering-hole que usaba una cadena remota completa de exploits para iOS que instalaba un implante con muchas funciones, llamado LightSpy. A juzgar por el contenido de la página de inicio, el sitio parece estar diseñado para atacar a usuarios en Hong Kong.

Desde entonces, hemos publicado dos informes privados sobre LightSpy, que están disponibles para los usuarios de Kaspersky Intelligence Reporting (por favor escriba a intelreports@kaspersky.com para más información)

Al grupo ATP responsable de este implante le hemos asignado el nombre temporal de TwoSail Junk. Hoy tenemos pistas a partir de respuestas a llamadas de un puerta trasera conocido a la infraestructura que vinculan a esta campaña con actividades anteriores. También estamos trabajando en conjunto con otros investigadores sobre la relación de LightSpy con actividades anteriores de un conocido grupo ATP de habla china, reportado anteriormente (aquí y aquí) como Spring Dragon (alias Lotus Blossom y Billburg (Thrip)), conocido por sus puertas traseras Lotus Elise y Evora.

Puesto que las actividades de LightSpy fueron descubiertas por nuestros colegas de TrendMicro, quisimos contribuir con información adicional sin duplicar los contenidos. Además, en nuestra búsqueda de tecnologías seguras para un mejor futuro, informamos a Apple y a otras compañías relevantes sobre este malware y sus actividades.

Nuestro informe aporta información sobre el implante Android, incluyendo su instalación, propagación e infraestructura de soporte.

Holy Water salpica Asia

En diciembre, descubrimos sitios de watering-hole infectados para activar de forma selectiva un ataque de descargas automáticas mediante falsas advertencias de actualizaciones para Adobe Flash.

Esta campaña, activa al menos desde finales de mayo de 2019, tiene como objetivo a un grupo étnico y religioso en Asia. El actor de la amenaza usó un conjunto de herramientas, sencillas pero creativas, que han evolucionado de forma notable, y quizás sigan haciéndolo, y utiliza la ofuscación Sojson, el instalador NSIS, Python, código de fuente abierta, distribución GitHub, lenguaje Go y canales de C2 en Google Drive.

El objetivo operacional de este actor aún no está claro porque no hemos logrado observar muchas operaciones en vivo. Tampoco hemos logrado identificar ningún solapamiento con grupos APT conocidos.

A la caza de amenazas con Bitscout

En febrero, Vitaly Kamluk, de Global Research and Analysis Team de Kaspersky, informó sobre una nueva versión de Bitscout, basada en la próxima versión Ubuntu 20.04 a publicarse en abril de 2020.

Bitscout es una herramienta digital forense remota cuyo código abrimos hace dos años y medio, cuando Vitaly trabajaba en el laboratorio forense digital de INTERPOL. Bitscout nos ha sido de gran ayuda en varias investigaciones de ciberpiratería. Basada en la tan extendida plataforma Ubuntu Linux, incorpora herramientas forenses y de análisis de malware creadas por varios desarrolladores de primer nivel de todo el mundo.

Este es un resumen del enfoque que empleamos en Bitscout

- Bitscout es completamente GRATUITO, lo que permite reducir los costos forenses.

- Está diseñado para funcionar de forma remota, lo que permite ahorrar tiempo que de otra manera se desperdiciaría viajando. Por supuesto, se pueden usar las mismas técnicas a nivel local.

- Su verdadero valor no reside en el conjunto de herramientas en sí, sino en la potencia de todas las herramientas forenses que incluye.

- El dominio de Bitscout tiene una curva de aprendizaje empinada, lo que sin duda refuerza los fundamentos técnicos de los expertos.

- Bitscout registra internamente las sesiones forenses remotas, por lo cual permite reproducir y aprender de los expertos, o su uso como evidencia de descubrimientos.

- Al ser de fuente completamente abierta, no hay que esperar a que el vendedor implemente parches o funciones: se tiene toda la libertad para realizar ingeniería inversa y modificar cualquiera de sus partes.

Hemos lanzado un sitio web de proyectos, bitscout-forensics.info, para ayudar a quienes buscan consejos y trucos sobre prácticas forenses a distancia usando Bitscout.

A la caza de APTs con YARA

En los últimos años, hemos compartido nuestros conocimientos y experiencia en el uso de YARA como herramienta de detección de amenazas, particularmente a través de nuestro curso de capacitación ‘Hunting APTs with YARA like a GReAT ninja’, dado a conocer durante nuestro encuentro Security Analyst Summit. Sin embargo, la pandemia del COVID-19 nos ha obligado a posponer el próximo evento.

Mientras tanto, hemos recibido muchas peticiones para que la capacitación sobre YARA esté al alcance de más interesados. Esto es algo en lo que estamos trabajando y esperamos que esté disponible en la modalidad muy pronto. Manténgase actualizado sobre este tema siguiéndonos en Twitter – @craiu, @kaspersky.

Con tanta gente teletrabajando y pasando más tiempo en línea, también es probable que aumente el número de amenazas y ataques. Por ello, hemos decidido compartir nuestra amplia experiencia con YARA, esperando que ayude a todos los interesados a neutralizar las amenazas.

Quienes no pudieron ser parte de la presentación en vivo, el 31 de marzo pondremos a su disposición la grabación aquí.

Rastreamos las actividades de cientos de actores de ataques APT y de forma regular presentamos nuestros hallazgos más importantes aquí. Sin embargo, si desea conocer más sobre YARA, escríbanos a: intelreports@kasperksy.com

Otras noticias sobre seguridad

El troyano Shlayer ataca a usuarios de macOS

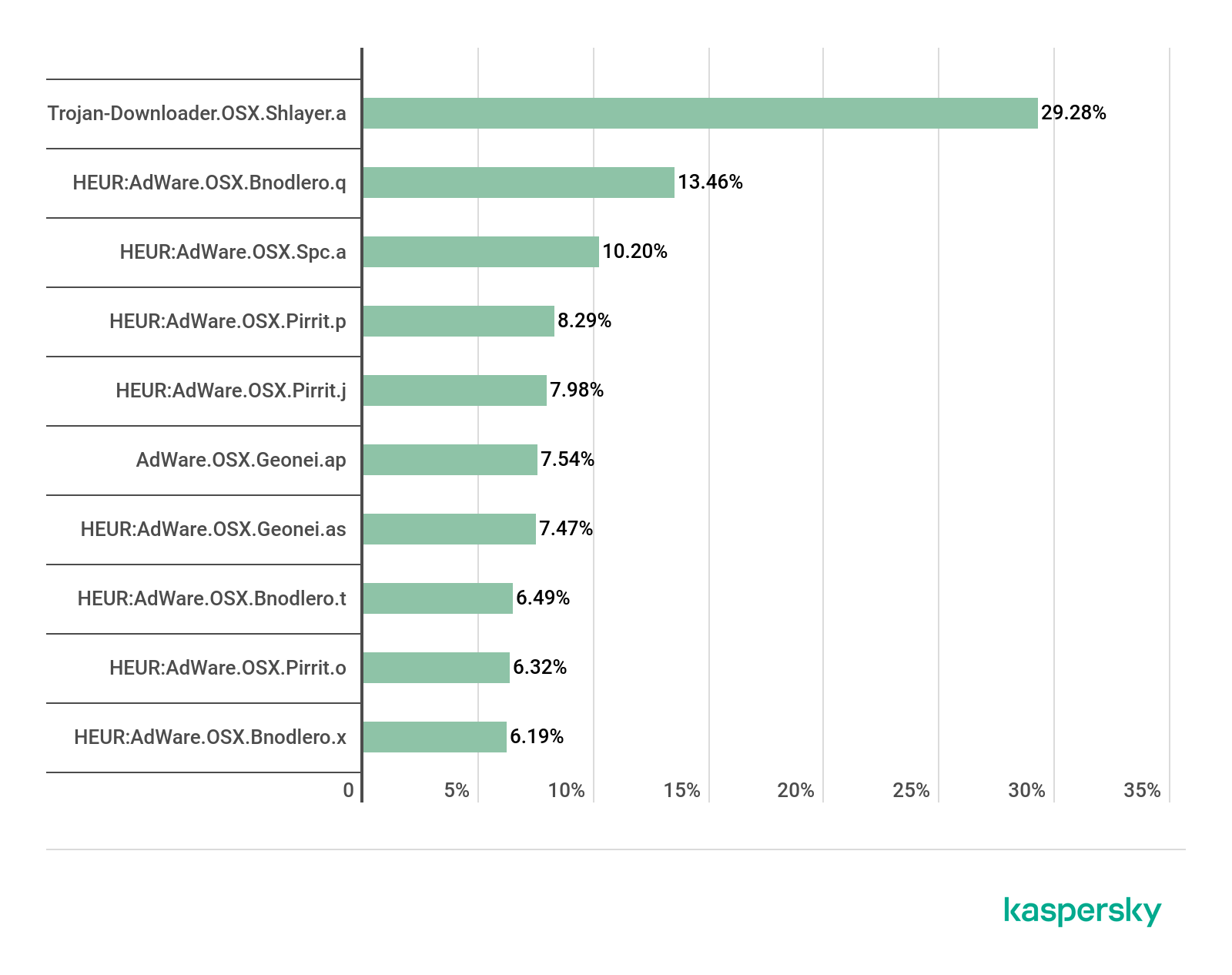

A pesar de que macOS se considera seguro, hay ciberpiratas que buscan vulnerar a los usuarios de esta plataforma. Hay un programa malicioso que se destaca: el troyano Shlayer. En 2019, los productos de Kaspersky para macOS bloquearon este troyano en uno de cada diez dispositivos, lo que lo convierte en la amenaza más propagada contra los usuarios de esta plataforma.

Shlayer es un inteligente sistema de distribución de malware que se propaga a través de redes de asociados, sitios web de entretenimiento e incluso mediante Wikipedia. Este troyano está diseñado para instalar programas publicitarios maliciosos: muestran a las victimas anuncios ilícitos, interceptan y recopilan sus búsquedas en los navegadores y modifican los resultados de búsquedas para seguir distribuyendo aun más mensajes publicitarios.

Shlayer fue el responsable de casi un tercio de todos los ataques contra dispositivos macOS detectados por los productos de Kaspersky entre enero y noviembre del año pasado; asimismo, la mayoría del top 10 de amenazas macOS eran programas publicitarios maliciosos instalados por Shlayer.

La infección comienza cuando un usuario desprevenido descarga el programa malicioso. Los ciberpiratas responsables de Shlayer implementaron un sistema de distribución de malware mediante varios canales que llevaban a sus víctimas a descargar el programa malicioso. Shlayer se ofrece como una forma de monetizar sitios web en varios programas de archivos compartidos , y paga bastante bien por cada instalación de malware hecha por los usuarios en EE.UU., lo que ha motivado a más de 1 000 sitios de archivos compartidos a distribuir Shlayer. Este esquema funciona de la siguiente manera: un usuario busca un episodio de una serie de televisión o un partido de fútbol, y las páginas de inicio publicitarias lo desvían hacia páginas falsas con actualizaciones para Flash Player. Allí, la víctima descarga el malware, y el asociado que distribuyó los enlaces al malware recibe un pago por cada instalación.

Otros esquemas que observamos conducen a páginas falsas con actualizaciones para Adobe Flash que desvían a la víctima desde los sitios de varios grandes proveedores de servicios en línea con millones de usuarios, entre ellos YouTube, donde los enlaces a los sitios maliciosos están incluidos en las descripciones de los videos; y Wikipedia, donde los enlaces están ocultos en las referencias a artículos. Los usuarios que hacían clic en estos enlaces también eran desviados a las páginas de descarga de Shlayer. Los investigadores de Kaspersky encontraron 700 dominios de contenidos maliciosos, con enlaces que llevaban a ellos desde una variedad de sitios web legítimos.

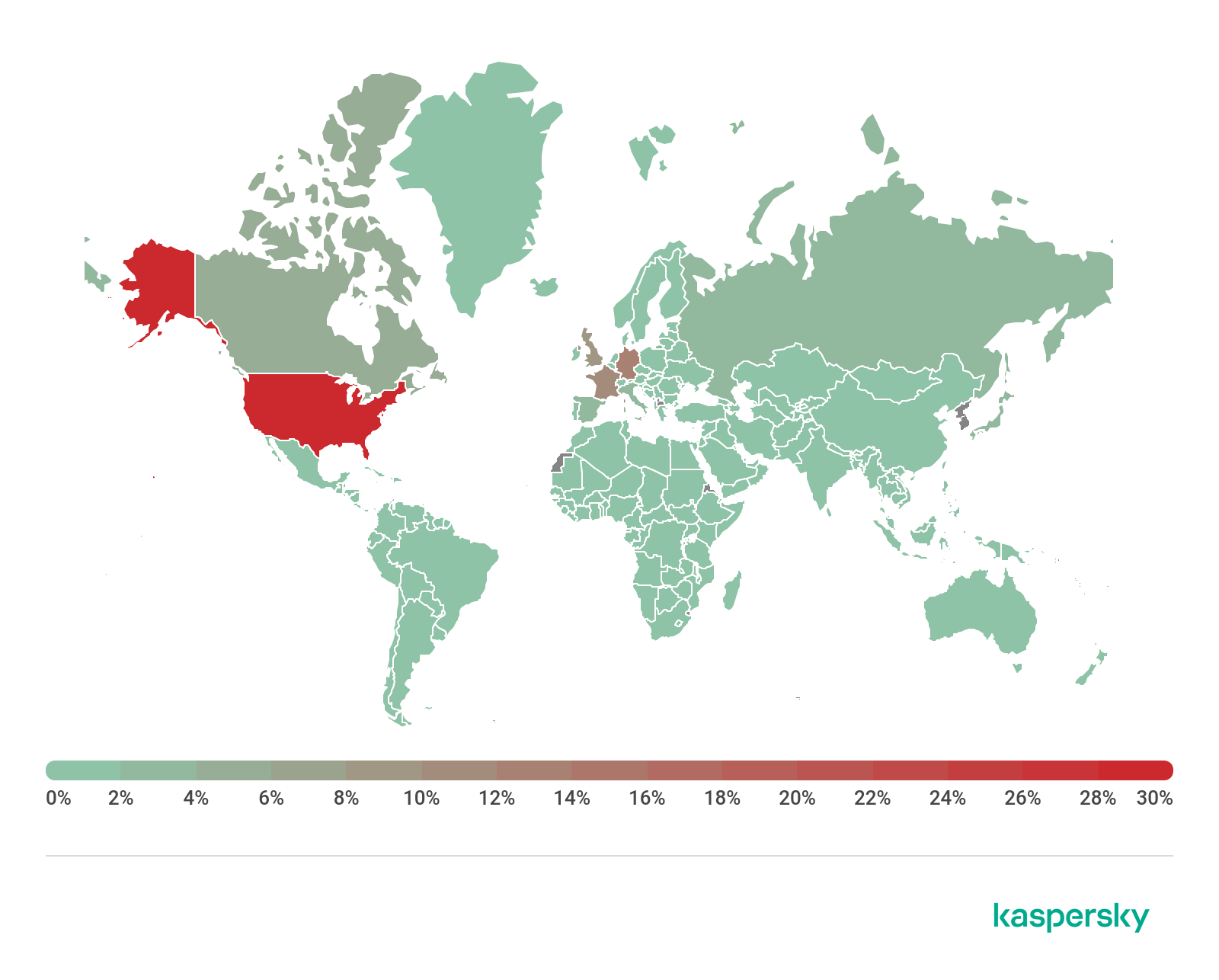

Casi todos los sitios web que conducían a la pagina falsa con actualizaciones para Flash Player tenían contenidos en inglés. Esto corresponde a los países donde detectamos la mayoría de las infecciones: EE.UU. (31%), Alemania (14%), Francia (10%) y Reino Unido (10%).

Una visión del pasado

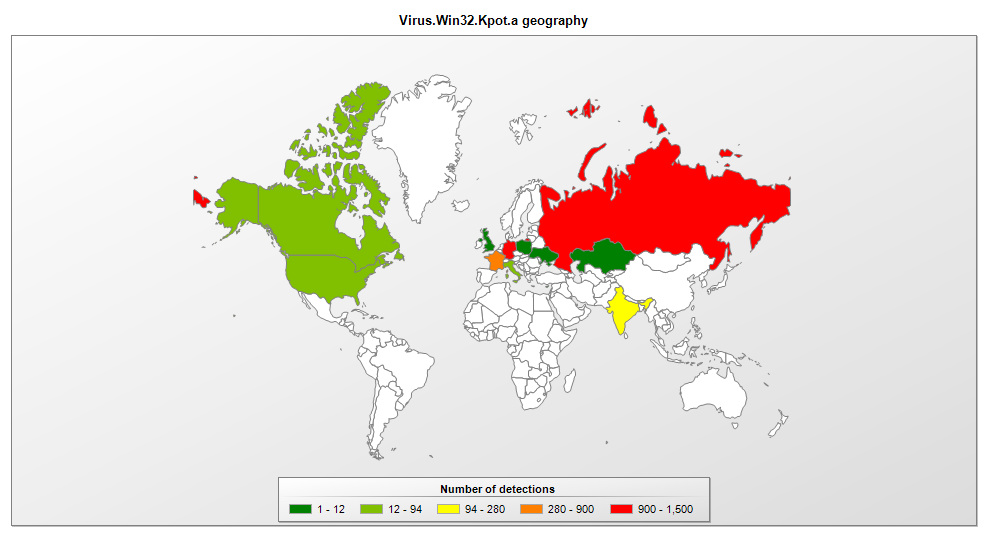

Aunque muchos todavía siguen empleando el término “virus” al referirse a cualquier programa malicioso, en realidad tiene que ver específicamente con un código capaz de autoreplicarse, es decir, un código malicioso que se copia sí mismo de un archivo a otro en la misma computadora. Los virus, que dominaban el escenario de las amenazas, han quedado como rarezas. Sin embargo, existen algunas excepciones llamativas a esta tendencia y recientemente encontramos uno: el primer virus real que vimos circulando por Internet en bastante tiempo.

Este virus, llamado KBOT, infecta la computadora de la víctima mediante Internet, una red local o un dispositivo externo infectado. Una vez que se ejecuta el archivo infectado, este malware penetra en el sistema y se autoescribe en el Inicio y el Programador de tareas, y luego realiza inyecciones desde la web con el fin de robar los datos bancarios y personales de la víctima. KBOT también puede descargar módulos ladrones adicionales que recopilan y envían al servidor C2 toda la información de la víctima, incluyendo sus contraseñas e inicios de sesión, datos de su criptobilletera, listas de archivos y de aplicaciones instaladas, etc. El malware almacena todos los archivos y datos robados en un sistema de archivos virtual codificado con el algoritmo RC6, lo que lo hace difícil de detectar.

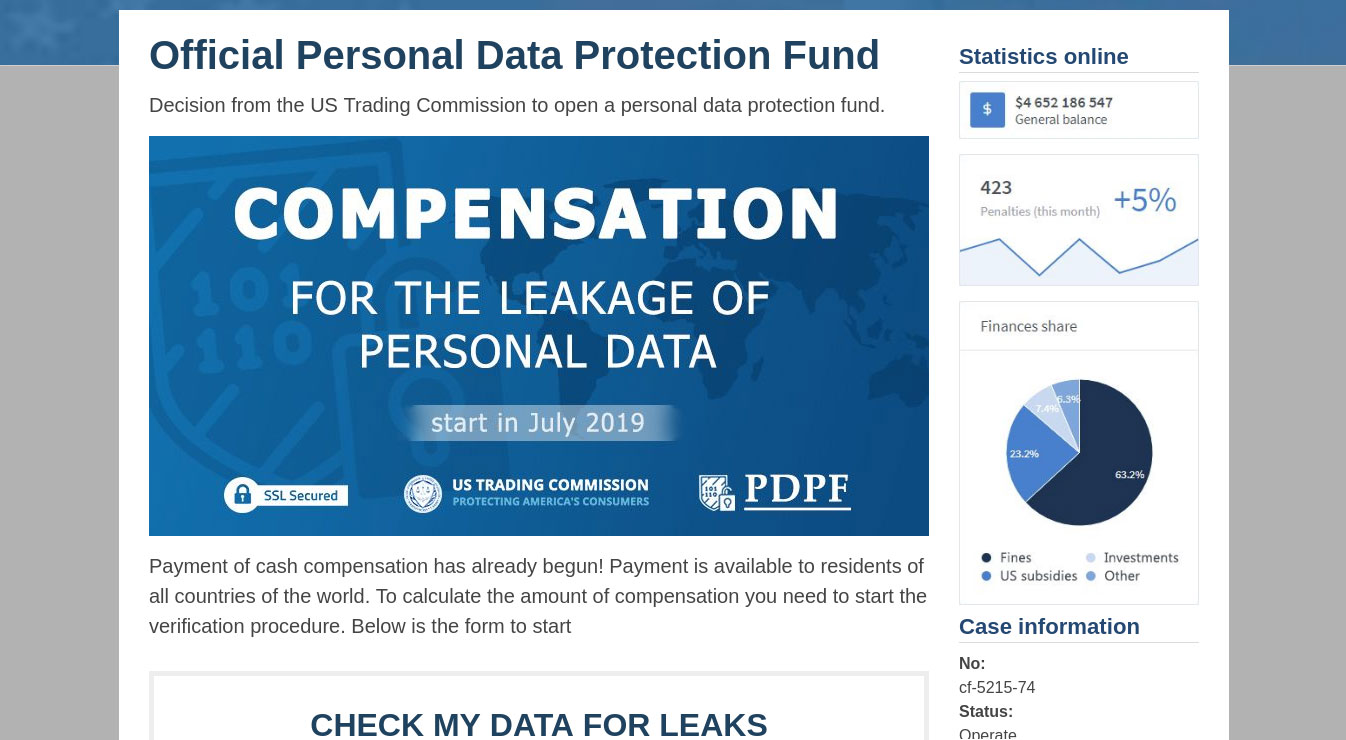

Ciberpiratas explotan los temores sobre fugas de datos

Los phishers siempre están atentos a temas de moda que pueden utilizar para atrapar a sus víctimas, incluyendo deportes, política, romances, compras, banca, desastres naturales y cualquier otro tema que pueda incitar a que un usuario haga clic en un enlace o archivo malicioso adjunto.

Hace poco, unos ciberpiratas explotaron el tema de las fugas de datos para intentar timar a los usuarios. Las fugas de información, y las multas impuestas por no haber proporcionado la debida seguridad para los datos, están de moda en las noticias. Los ciberestafadores se presentaron con una organización llamada “Personal Data Protection Fund” y afirmaban que la Comisión de Comercio de EE.UU. había establecido un fondo para compensar a quienes sufrieron el robo de sus datos personales.

Sin embargo, para obtener dicha compensación, las víctimas debían proporcionar su número de seguridad social. Los ciberestafadores ofrecían vender un número temporal a quienes no lo tenían.

Incluso si la víctima potencial introducía un número válido, también se los desviaba a una página donde se les pedía adquirir un número temporal.

Puede leer la historia completa aquí.

… y el coronavirus

Cuanto más grande el anzuelo, mayor la cantidad de potenciales víctimas. Entonces, no resulta sorprendente que los ciberpiratas estén explotando la pandemia del COVID-19. Hemos detectado archivos maliciosos PDF, MP4 y DOCX camuflados como información sobre el coronavirus. Los nombre de los archivos sugieren que contienen un video con instrucciones para protegerse, actualizaciones sobre la amenaza e incluso procedimientos de detección del virus. De hecho, estos archivos son capaces de destruir, bloquear, modificar o copiar datos, y de interferir en el funcionamiento de la computadora.

Los ciberpiratas responsables del troyano bancario Ginp acaban de desarrollar una campaña relacionada con el COVID-19. Tras recibir un comando especial, el troyano abre una página web llamada Coronavirus Finder. Esta página tiene una interfaz sencilla que supuestamente muestra el número de personas infectadas con el virus que están cerca de la victima, y le piden que pague una pequeña suma para conocer su ubicación.

A continuación, el troyano les proporciona un formulario de pago.

Y… nada más sucede, aparte de que los ciberpiratas se llevan el dinero de la víctima. Los datos proporcionados por Kaspersky Security Network sugieren que la mayoría de las víctimas de Ginp se encuentran en España. Sin embargo, esta es una nueva versión de Ginp llamado “flash-2”, mientras que las versiones anteriores se llamaban “flash-es12”. Entonces, quizás la ausencia de “es” en el nombre de las nuevas versiones significa que los ciberpiratas están pensando expandir su campaña fuera de España.

También hemos visto una variedad de estafas con phishing en las que los ciberestafadores se presentan como organizaciones legítimas para engañar a sus víctimas y llevarlas a hacer clic en los enlaces a sitios falsos donde capturan su información personal o incluso les piden que donen dinero.

Si alguna vez usted se preguntó por qué es tan fácil que los ciberestafadores creen mensajes de correo falsos y qué esfierzos se han hecho para dificultarles esta tarea, le ofrecemos un interesante resumen de los problemas y sus potenciales soluciones aquí.

Los ciberpiratas también están aprovechando la oportunidad para atacar las infraestructuras informáticas de centros médicos, buscando claramente que la sobrecarga en los servicios informáticos les dé la oportunidad de penetrar en las redes hospitalarias, o buscan robar dinero a las compañías de investigación clínica. En un esfuerzo por asegurar que la seguridad informática no sea una preocupación para los centros médicos, les ofrecemos licencias gratuitas por seis meses de nuestras soluciones principales.

La campaña AZORult abusa del popular servicio VPN para robar criptomonedas

En febrero, informamos sobre una inusual campaña de malware mediante la cual los ciberpiratas propagaban el troyano AZORult, disfrazado como falso instalador de ProtonVPN.

El objetivo de esta campaña es robar los datos personales y las criptomonedas de sus víctimas.

Los atacantes crearon una copia falsa de un sitio web del servicio de VPN, que se parece al original, pero tiene un nombre de dominio distinto. Los ciberpiratas propagaron enlaces al dominio mediante avisos publicitarios utilizando diferentes redes de banners, una práctica conocida como “malvertizing“. Cuando un usuario visita un sitio web de phishing, se le pide que descargue un instalador gratuito de VPN para Windows. Tras ejecutarse, descarga una copia del implante AZORult para redes zombi. A su vez, este implante recopila la información del entorno del dispositivo infectado y lo envía a su servidor. Por último, los atacantes roban las criptomonedas de todas las billeteras disponibles a nivel local (Electrum, Bitcoin, Etherium y otras), inicios de sesión FTP, contraseñas desde FileZilla, credenciales de correo electrónico, información desde navegadores instalados localmente (incluyendo cookies), credenciales desde WinSCP, Pidgin y otros.

AZORult es uno de los ladrones más comercializados en los foros rusos debido a su amplio rango de capacidades. Este troyano es capaz de recopilar grandes cantidades de datos, entre ellos historiales de navegación, credenciales de inicio de sesión, cookies, archivos y archivos de criptobilleteras. También sirve para descargar otros programas maliciosos.

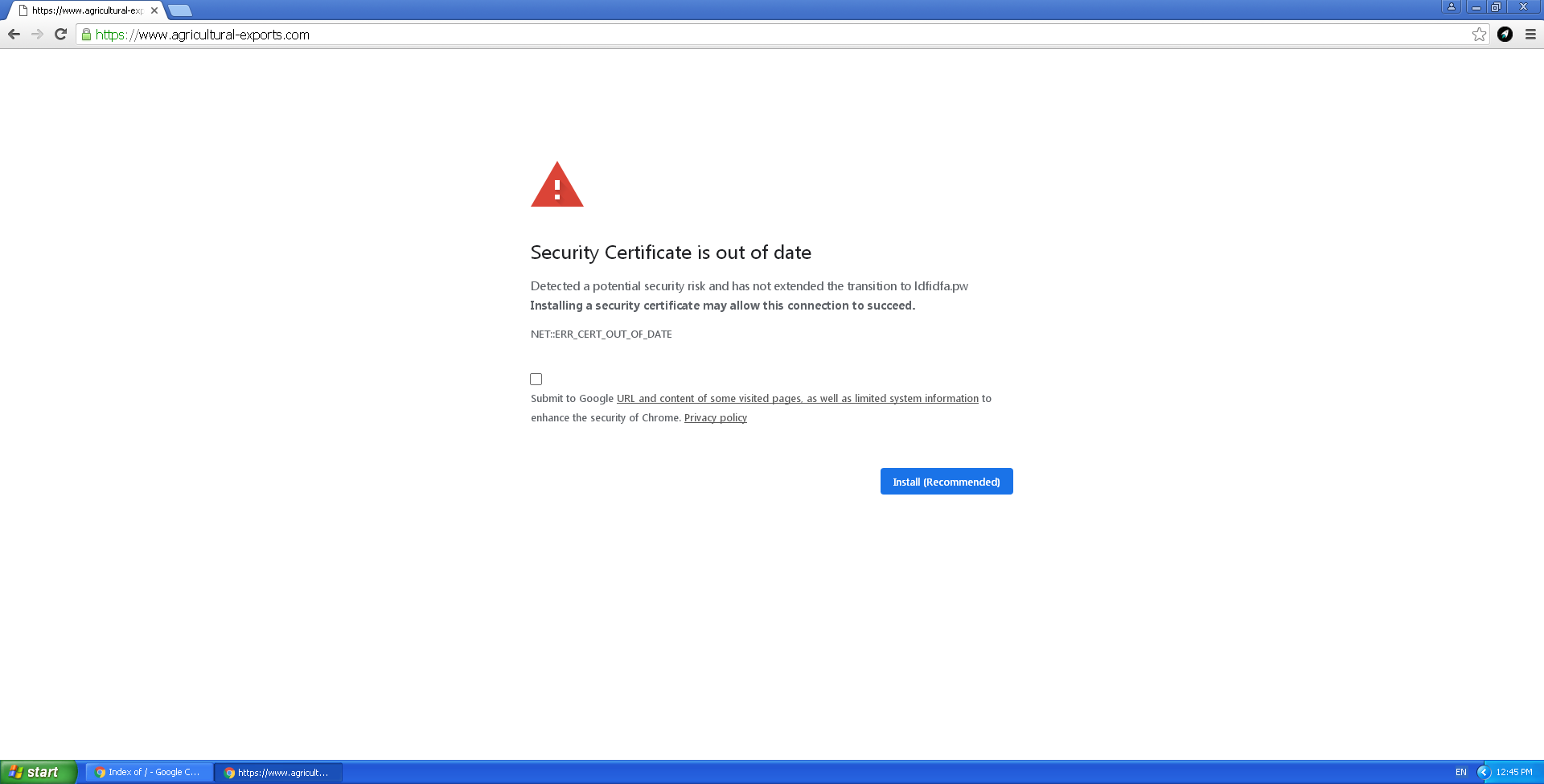

Malware distribuido como certificados de seguridad

El malware distribuido como actualizaciones de software legítimo no es una novedad. Por lo general, los ciberpiratas invitan a víctimas potenciales a instalar una nueva versión de un navegador o de Adobe Flash Player. Sin embargo, hace poco descubrimos una nueva estrategia: a los visitantes a sitios infectados se les informaba que algún tipo de certificado de seguridad había expirado.

Les ofrecían una actualización que infectaba sus equipos con malware, en particular el descargador Buerak y la puerta trasera Mokes.

Detectamos la infección en varios sitios web temáticos, desde un zoológico hasta una tienda de repuestos automotores. Las primeras infecciones que encontramos datan del 16 de enero.

Malware móvil que envía mensajes ofensivos

Hemos visto muchas aplicaciones de malware móvil que se reinventan, añadiendo nuevas capas de funcionalidad progresivamente. El troyano Faketoken es un buen ejemplo de esto. Durante los últimos seis años, ha evolucionado desde ser una aplicación diseñada para capturar contraseñas de uso único, hasta convertirse primero en un troyano bancario móvil maduro, y después en ransomware. Hasta 2017, Faketoken era capaz de hacerse pasar por diferentes aplicaciones, entre ellas las de banca móvil, las de servicio de taxi, las de billeteras electrónicas, y otras usadas para pagar multas, siempre con el fin de robar datos bancarios.

Hace poco, observamos 5000 teléfonos Android, infectados con Faketoken, que enviaban mensajes de texto ofensivos. La capacidad SMS es una función estándar en varias aplicaciones móviles maliciosas, muchas de las cuales se propagan mediante enlaces enviados a los contactos de las víctimas; los troyanos bancarios generalmente intentan instalares como la aplicación SMS predeterminada, para poder interceptar las contraseñas de uso único. Sin embargo, no habíamos visto ninguna que se convirtiera en una herramienta de envíos masivos de texto.

Los mensajes que Faketoken los tiene que pagar el propietario del dispositivo, y puesto que muchos de los teléfonos infectados que vimos enviaban mensajes de texto a números en el extranjero, el costo era bastante alto. Antes de enviar los mensajes, el troyano verifica si la víctima tiene suficiente dinero en su cuenta bancaria. Si es así, Faketoken satura la cuenta móvil enviando mensajes de texto.

Todavía no sabemos si se trata de una campaña aislada o el inicio de una tendencia. Para no ser víctima de Faketoken, descargue aplicaciones solo desde Google Play, deshabilite la descarga de aplicaciones desde otras fuentes, no abra los enlaces en mensajes y proteja su dispositivo con una solución móvil reconocida.

Uso y abuso del servicio de Android AccessibilityService.

En enero, informamos que los ciberpiratas estaban usando malware para subir la calificación de determinadas aplicaciones, a fin de aumentar el número de instalaciones.

El troyano Shopper.a también muestra mensajes publicitarios en los dispositivos infectados, crea accesos directos a sitios con publicidad, etc.

El troyano abre Google Play (u otra tienda de aplicaciones), instala varios programas y escribe comentarios de falsos usuarios. Para evitar que la víctima se dé cuenta, el troyano oculta la ventana de instalación detrás de una ventana ‘invisible’ Shopper.a se otorga los permisos necesarios mediante Android AccessibilityService. El objetivo de este servicio es ayudar a los usuarios con discapacidad a usar un smartphone, pero si una aplicación maliciosa obtiene el permiso para usarlo, tendrá posibilidades casi ilimitadas para interactuar con la interfaz del sistema y otras aplicaciones, incluyendo la intercepción de los datos que aparecen en pantalla, la imitación de los gestos del usuario y pulsar botones.

Shopper.a se propagó principalmente en Rusia, Brasil e India.

Los usuarios deben ser precavidos cuando una aplicación solicita acceso a Android AccessibilityService sin necesitarlo. Incluso si el único riesgo que presentan estas aplicaciones proviene de los comentarios escritos automáticamente, no hay garantía de que sus creadores no cambien su carga después.

Los usuarios deben ser precavidos cuando una aplicación solicita acceso a Android AccessibilityService sin necesitarlo. Incluso si el único riesgo que presentan estas aplicaciones proviene de los comentarios escritos automáticamente, no hay garantía de que sus creadores no cambien su carga después.

A todo el mundo le encantan las cookies, a los ciberpiratas también

Hace poco descubrimos un nuevo troyano malicioso para Android, llamado Cookiethief, diseñado para obtener permisos de raíz en el dispositivo de la víctima y enviar las cookies usadas por el navegador y la aplicación Facebook al servidor C2 de los ciberpiratas. Con las cookies robadas, los ciberpiratas pueden acceder a las ids. únicas de sesión que los sitios web y los servicios en línea usan para identificar al usuario, lo que permite a los ciberdelincuentes asumir la identidad del usuario legítimo y acceder a cuentas en línea sin necesidad de iniciar sesión ni de usar una contraseña.

En el servidor C2, encontramos una página con publicidad de un servicio para distribuir spam en redes sociales y servicios de mensajería, y creemos que es el motivo para robar cookies.

Las direcciones del servidor C2 y las claves de cifrado utilizadas nos permitieron vincular Cookiethief con troyanos muy propagados, como Sivu, Triada y Ztorg. Por lo general, este malware es plantado en el firmware del dispositivo antes de su compra, o penetra en las carpetas del sistema mediante vulnerabilidades en el sistema operativo, y luego descarga varias aplicaciones en el sistema.

Stalkerware: acoso sin tregua

No hace mucho descubrimos una nueva muestra de stalkerware: un software comercial muy utilizado por quienes quieren monitorear a un socio, colega u otros, que contiene una funcionalidad nunca antes vista. Puede encontrar más información sobre stalkerware aquí y aquí.

MonitorMinor, un stalkerware sobresaliente Los programas stalkerware primitivos utilizan tecnología de geovallas, lo que permite al operador rastrear la ubicación de la víctima y, en muchos casos, interceptar sus datos de SMS y llamadas. MonitorMinor va un poco más allá: reconociendo la importancia de los mensajes como medio de recopilación de datos, esta aplicación busca acceder a los datos de todas las herramientas de comunicación modernas más populares.

Por lo general, el sandbox de Android impide la comunicación entre aplicaciones. Sin embargo, si se instala una aplicación de superusuario, que permite acceso de raíz al sistema, ésta anula los mecanismos de seguridad del dispositivo. Los desarrolladores de MonitorMinor usan esto para lograr el acceso completo a los datos de una variedad de populares aplicaciones de redes sociales y mensajería, como Hangouts, Instagram, Skype y Snapchat. También usan privilegios de raíz para acceder a los patrones de bloqueo de pantalla, lo que le permite al operador del stalkerware desbloquear el dispositivo cuando se encuentra cerca o cuando tiene acceso físico al dispositivo. Los expertos de Kaspersky no habían visto antes esta función en ninguna otra amenaza móvil.

Incluso sin en el acceso de raíz, el stalkerware puede funcionar efectivamente mediante el abuso de la API AccessibilityService, que está diseñada para que los usuarios con discapacidad puedan operar con facilidad sus dispositivos. Mediante esta API, el stalkerware logra interceptar cualquier evento en las aplicaciones y transmitir audio en vivo.

Nuestra telemetría indica que los países con el mayor porcentaje de instalaciones de MonitorMinor son India, México, Alemania, Arabia Saudita y Reino Unido.

Ofrecemos a los usuarios las siguientes recomendaciones para reducir el riesgo de ser víctimas del stalkerware:

- Configure su teléfono para bloquear la instalación de aplicaciones desde fuentes desconocidas.

- Nunca revele la contraseña de su dispositivo móvil a nadie, ni siquiera a personas de confianza.

- Si acaba de terminar una relación, cambie los ajustes de su dispositivo móvil, como las contraseñas y los ajustes de acceso a ubicación de aplicaciones.

- Revise regularmente las aplicaciones instaladas en su dispositivo para ver si se ha instalado alguna aplicación sospechosa sin su conocimiento.

- Use una solución de seguridad confiable, como Kaspersky Internet Security, que le notifique sobre la presencia de programas spyware comerciales, que están diseñados para invadir su privacidad.

- Si usted cree que es objeto de acoso, busque el consejo de profesionales.

- Para mayor información, póngase en contacto con la Coalición contra el stalkerware

- Hay recursos que pueden ayudar a las víctimas de violencia doméstica, violencia en citas, violencia sexual y acoso. Si necesita más ayuda, no dude en contactarse con la Coalición contra el stalkerware.

Evolución de las amenazas informáticas en el primer trimestre de 2020