Cifras del año

Según los datos de Kaspersky Lab en 2015:

- El spam alcanzó el 55,28%, 11,48 puntos porcentuales menos que en el año 2014.

- El 79% de los mensajes spam eran de un tamaño menor a los 2 Kb.

- El 15,2% del spam mundial fue enviado desde los EE.UU.

- La mayor parte de los mensajes maliciosos (19%) tenían como blanco a los usuarios de Alemania.

- Se registraron 146 692 256 reacciones del sistema Antiphishing.

- Rusia se convirtió en el líder por la cantidad de reacciones ante ataques (17%).

- Japón fue el líder por la cantidad de usuarios únicos atacados por los phishers.

- El 34,33% de los ataques phishing estuvieron dirigidos contra los usuarios de sitios web de organizaciones financieras (bancos, sistemas de pago, tiendas en Internet).

Nuevas zonas de dominio en el spam

A principios de 2015 notamos un aumento brusco en la cantidad de nuevos dominios de nivel superior usados para hacer envíos masivos de spam. El motivo fue el creciente interés de los spammers hacia el programa New gTLD, iniciado en 2014. El objetivo del programa es proporcionar una variedad de nombres de zonas de dominio a varias comunidades y organizaciones, dependiendo de la naturaleza de sus actividades. Las nuevas oportunidades de negocio que implica el programa New gTLD fueron adoptadas con entusiasmo por la comunidad de Internet, lo que provocó que se intensificara el aumento de inscripciones de nuevos nombres de dominio.

En 2015, el spam alcanzó el 55,28%, 11,48 puntos porcentuales menos que en el año 2014 #KLReport

Tweet

Sin embargo, en paralelo en las nuevas zonas de dominio, casi de inmediato comenzó la difusión a gran escala de diversos tipos de spam y los delincuentes cibernéticos empezaron a registrar en masa nuevos dominios para el envío de correo no deseado. Y si al principio se podía observar cierta relación entre los temas del spam y los nombres de las zonas de dominio, en el transcurso del año esta tendencia desapareció y el tema del spam, en la mayoría de los casos, no tenía nada que ver con los nombres de dominio utilizados. Aún así, hasta ahora seguimos encontrando casos aislados en los que se puede apreciar la relación. Por ejemplo, los sitios de citas en línea a menudo se ubican en la zona .date.

El que los nombres de dominio y los temas del spam no guarden relación se debe, sobre todo, al costo de los nuevos dominios. Los delincuentes tratan de escoger las variantes más baratas de hosting, porque con frecuencia el sitio web se usará sólo una vez durante un envío masivo de spam, por lo que no importa mucho que el nombre de dominio pertenezca a algún tipo de actividad. Lo más probable es que el factor determinante sea el precio de los dominios y las rebajas que los registradores de poca envergadura están dispuestos a hacer si se trata de una compra grande.

Métodos y trucos de los spammers: peculiaridades de la escritura de los nombres de dominios en el texto

Sabemos que los spammers tratan de hacer que cada mensaje sea único, para evadir los filtros de mensajes masivos y hacer más complicado el trabajo de los filtros de contenidos. Es bastante sencillo hacer que el texto de los mensajes sea diferente reemplazando caracteres de las palabras por otros similares, pero pertenecientes a otros alfabetos, cambiando el orden de las palabras y frases, etc. Pero siempre queda la dirección del sitio de spam, que no es tan fácil de modificar, ya que al seguir un enlace el usuario debe llegar al sitio publicitado, porque de lo contrario el envío masivo pierde todo sentido. En los años pasados, los spammers han inventado una gran cantidad de trucos para ocultar la dirección del sitio de spam a los filtros antispam: redirección desde sitios web hackeados, generación de enlaces únicos en servicios de enlaces cortos, uso de conocidos servicios en la nube para hacer redirecciones, etc.

En 2015 los spammers, aparte de los trucos mencionados, prestaron especial atención al diseño externo de la escritura de los dominios y las direcciones IP. Analizaremos con más detalle estos trucos en ejemplos tomados de diferentes mensajes spam.

Peculiaridades del protocolo IP: diferentes formatos de escritura de la dirección IP

La forma estándar de escritura a la que están acostumbrados los usuarios es IPv4, formato decimal que consiste en cuatro cifras decimales del 0 al 255 separadas por puntos. Pero también existen otros formatos de escritura que los navegadores interpretan correctamente. Se trata de la escritura octal, hexadecimal y el formato “dword/Undotted Integer”, cuando cada byte de la dirección IP primero se convierte al formato hexadecimal y después todos los bytes se escriben en una sola cifra en el mismo orden en que figuraban en la dirección IP, para después convertirla al sistema decimal. La cuestión es que todos estos formatos se pueden combinar y escribir cada parte de la dirección IP con diferentes formatos, pero a pesar de todo el navegador los interpreta bien.

Y es justo lo que aprovechan los spammers al escribir la misma dirección IP de muchas formas diferentes, combinando diferentes formatos:

- octal – hexadecimal

- octal – dword

- hexadecimal – dword

En el formato hexadecimal las direcciones se pueden escribir separando las cifras con puntos, o sin usar puntos:

Además, en el formato Integer, a la cifra se le puede añadir 4294967296 (256^4) cualquier cantidad de veces y el resultado se seguirá interpretando como la misma dirección IP.

En el formato decimal, a cada parte de la dirección IP se le puede agregar el número 256 cualquier cantidad de veces, pero de tal manera que el resultado siga siendo de 3 cifras, y la dirección también se seguirá interpretando correctamente.

A la dirección IP en formato octal también se le pueden agregar cualquier cantidad de ceros a la izquierda, y la dirección seguirá siendo correcta:

También se le puede añadir a la dirección cualquier cantidad de barras oblicuas:

Merece la pena destacar que, a pesar de que en algunas bibliotecas legales las direcciones IP se pueden guardar en diferentes formatos, está prohibido usar formatos diferentes al “dotted decimal” estándar en la URL (es decir, en los enlaces de los que estamos hablando).

Ofuscación de dirección IP, o diferentes formas de escribir un número en Unicode

Ya hemos escrito en más de una ocasión sobre la ofuscación de palabras clave en el spam mediante el uso de los diferentes planos de Unicode.

Los mismos trucos se pueden aplicar a la escritura de direcciones IP y dominios. En 2015 los spammers usaron cifras de Unicode del así denominado “plano extendido”. En la vida normal se lo suele usar con los idiomas que se escriben en jeroglíficos, para que las letras y cifras latinas no parezcan demasiado pequeñas o angostas en comparación con los jeroglíficos.

También nos hemos topado con cifras de otros planos: cifras encerradas en círculos, subrayadas, etc.:

Ofuscación de dominios

Como ya hemos dicho más arriba, este truco no funciona con los nombres de dominio. Pero en Unicode hay más planos de letras que de cifras. Con frecuencia los spammers usan varios planos al mismo tiempo en un sólo enlace (cambiándolos al azar en cada mensaje, para incrementar el nivel de variedad dentro de un sólo envío masivo).

Para hacer que el envío sea aún más único, no ofuscaban de esta manera el sitio de spam, sino los servicios de enlaces cortos generados en grandes cantidades, pero que todos llevaban al sitio principal:

Peculiaridades de la interpretación de algunos caracteres en las URL

En las direcciones URL hay ciertos caracteres que los spammers también aprovechan para agregar “ruido”. Se trata sobre todo del carácter “@”, que debe usarse durante la autorización del usuario en el sitio web. Un enlace http://login:password@domain.com significa que el usuario quiere ingresar al sitio domain.com usando determinado nombre de usuario (login) y contraseña (password). Si el sitio web no requiere autorización, todo lo que vaya antes del carácter “@” se ignorará. Vale decir que hemos encontrado envíos masivos donde los spammers usaban el carácter “@” antes del nombre de dominio, como otros envíos donde antes del “@” habían secuencias aleatorias (o no):

Es curioso que este truco se use sobre todo para camuflar enlaces, cuando en realidad su uso es prerrogativa de los phishers. Lo que pasa es que mediante este tipo de escritura el delincuente puede tratar de confundir al usuario, haciéndole pensar que el enlace lleva a un sitio legítimo. Por ejemplo, en el enlace http://google.com@spamdomain.com/anything el dominio que procesará el navegador es spamdomain.com, y de ninguna manera google.com.

En 2015, el 79% de los mensajes spam eran de un tamaño menor a los 2 Kb #KLReport

Tweet

Sin embargo, hay que tener en cuenta que los spammers usaron otro truco con dominios para engañar la visión del usuario: registraron una gran cantidad de dominios que empiezan con “com”. Por ejemplo, con los dominios de tercer nivel los enlaces en los mensajes lucían así:

http://learnmore.com-eurekastep.eu/find

Si no se presta atención, uno puede creer que el dominio principal es de learnmore.com, pero en realidad es com-eurekastep.eu.

Aparte del carácter “@”, los spammers introducían ruido en el enlace con otros caracteres:

www.goo&zwj.g&zwjl/0Gsylm

Por ejemplo, en este caso en el dominio goo.gl se puede notar el fragmento “&zwj”. Este se pegaba aleatoriamente en diferentes partes del nombre de dominio, haciendo que el enlace sea único en cada mensaje. Este fragmento se llama Zero-width joiner y se usa para combinar en un sólo carácter algunos caracteres en idiomas de la India, y también emoticones. Evidentemente, dentro del nombre de dominio no tiene ningún significado, y más bien introduce ruido en el enlace.

En 2015, el 15,2% del spam mundial fue enviado desde los EE.UU. #KLReport

Tweet

Otra variante son los enlaces camuflados con la ayuda del “guión blando” o “guión discrecional” (SHY, soft hyphen). En HTML SHY es un carácter especial, que no se ve en el texto, pero si una palabra que lo contiene llega a encontrarse a final de un renglón y no hay espacio para que entre completa, la parte después del carácter especial se trasladará al siguiente renglón, y a la primera parte se le añadirá un guión. Como regla, los navegadores y los programas de correo ignoran este carácter dentro de los enlaces, por lo que los spammers pueden incluirlo en la URL en cualquier lugar y cantidad. Hemos encontrado diferentes envíos masivos donde este guión discrecional se incluía más de 200 veces en el dominio (en la codificación hexadecimal).

Aparte del guión discrecional, en el nombre de dominio se encuentran otros caracteres especiales: el indicador ordinal masculino (º) y los superíndices 1 y 2 (¹, ²), que algunos navegadores pueden interpretar como la letra “o” y las cifras “1” y “2” respectivamente.

Repetición múltiple de un nombre de dominio conocido

Otra forma original de añadir ruido a los enlaces que encontramos en diferentes envíos masivos de 2015 es el uso de un dominio conocido para hacer redirecciones. En sí, no es un método nuevo, pero esta vez los spammers no escatimaron nada y añadieron el mismo nombre de dominio varias veces:

Mensajes sin URL

Hay un caso que merece especial atención, el de los mensajes que simplemente no contenían ningún nombre de dominio. Y es que en algunos envíos masivos en vez de URL había un código QR.

Pero en otros envíos masivos se le pedía al usuario ingresar una secuencia aleatoria en el sistema de búsqueda y el enlace al sitio aparecía en la parte superior de los resultados:

Los sucesos mundiales en el spam

Las olimpiadas en Brasil tendrán lugar en 2016, pero ya en 2015 los estafadores enviaron notificaciones falsas de premios de una lotería supuestamente organizada por este suceso deportivo. Los mensajes contenían adjuntos PDF en los que se comunicaba al usuario que se había escogido su dirección al azar entre millones de otras direcciones de correo electrónico. Para recibir el premio, había que responder al mensaje y enviar la información personal requerida. Los adjuntos no solo contenían texto, sino también diferentes elementos gráficos (logotipos, fotografías, etc.). Cabe señalar que las notificaciones fraudulentas de premios ganados en la lotería, cuyo texto es bastante largo, con frecuencia se envían en adjuntos, para evadir los filtros de spam.

En 2015, los timadores “nigerianos” usaron los eventos políticos en Ucrania, la guerra en Siria, las elecciones presidenciales en Nigeria y el terremoto en Nepal para convencer a los destinatarios de la veracidad de sus amañadas historias. Los autores de los mensajes pedían sobre todo ayudar a invertir grandes sumas de dinero o prestarles ayuda financiera. Los estafadores usaban los trucos tradicionales de las “cartas nigerianas” para engañar a los usuarios y sacarles dinero.

Las cartas sobre la guerra en Siria con frecuencia relataban sobre los refugiados y los ciudadanos de Siria que buscan refugio en los países europeos. Algunas cartas, según afirmaban, habían sido enviadas desde los campos de refugiados y contenían quejas sobre las malas condiciones en que se encontraban.

Estadística

Porcentaje de spam en el tráfico de correo

El porcentaje de spam en el tráfico de correo en 2015 se redujo en 11,48 puntos porcentuales y constituyó el 55,28%.

Porcentaje de spam en el tráfico de correo mundial, 2015

La caída más significativa tuvo lugar en los primeros meses de 2015, del 61,86% en enero al 53,63% en abril. Más adelante el porcentaje de spam cambió poco, dentro de los límites de 1-2 puntos porcentuales.

Países-fuente de spam

Países-fuente de spam en el mundo, 2015

En 2015 hubo algunos cambios en los tres países que ocupan los primeros lugares: China dejo de estar entre ellos (6,12%), a pesar de que su participación subió en 0,59 puntos porcentuales. Su lugar, el tercero, lo ocupó Vietnam (6,13%). En segundo puesto sigue estando Rusia (6,15%), cuya participación aumentó en 0,22 puntos porcentuales. En cambio la participación del líder, EE.UU. bajó en 1,5 puntos porcentuales, lo que no le impide seguir a la cabeza de la lista, muy por delante de los demás.

En 2015, el 7,64% de los mensajes maliciosos (19%) tenían como blanco a los usuarios de Brasil #KLReport

Tweet

El quinto puesto, al igual que en 2014, le pertenece a Alemania (4,24%), cuya participación creció en 0,24 puntos porcentuales. Le siguen Ucrania (3,99%, +0,99 p.p.), Francia (3,17%, +0,62 p.p.), India (2,96%), cuya participación no cambió en el año y Argentina (2,90%), que perdió 0,65 puntos porcentuales. El décimo lugar lo ocupa Brasil (2,85%, +0,42 p.p.).

Tamaños de los mensajes spam

Tamaño de los mensajes spam, 2015

En 2015 la participación de los mensajes de mínimo tamaño (hasta 2Kb) en el spam creció un poco más y constituyó un promedio del 79,13%. Por el contrario, la participación de mensajes de entre 2 a 5 Kb se redujo hasta el 9,08%. En general, en 2015 se conservó la tendencia de reducción del tamaño de los mensajes.

Adjuntos maliciosos en el correo

TOP 10 de programas maliciosos propagados en el correo, 2015

En la estadística final del malware más propagado en el correo el primer puesto lo ocupó el pertinaz Trojan-Spy.HTML.Fraud.gen de la familia de programas troyanos realizados en forma de páginas HTML falsificadas. Este malware se envía por correo electrónico en forma de un mensaje importante de grandes bancos comerciales, tiendas en Internet, compañías de software, etc. En la página falsificada que se le muestra al usuario, este ingresa sus datos confidenciales, después de lo cual la información ingresada cae en manos de los delincuentes cibernéticos.

En el segundo puesto está Trojan-Downloader.HTML.Agent.aax, y en el noveno y décimo, Trojan-Downloader.HTML.Meta.as y Trojan-Downloader.HTML.Meta.ay respectivamente. Estos programas maliciosos son páginas HTML con un código que remite al usuario a un sitio web malicioso. Ahí lo suele esperar una página phishing o una propuesta de descargar un programa para trabajar con un sistema de compraventa automatizada de opciones binarias. Estos programas maliciosos se propagan mediante adjuntos de correo y sólo se diferencian por el enlace que remite al usuario al sitio web de los delincuentes.

El descargador Trojan-Banker.Win32.ChePro.ink se ubicó en el tercer lugar. El malware está implementado en forma de un applet CPL (componente del panel de administración) y se dedica a descargar troyanos destinados al robo de información financiera confidencial. En su gran mayoría, el malware de este tipo está dirigido a los clientes de bancos brasileños y portugueses.

En el cuarto puesto tenemos a Email-Worm.Win32.Mydoom.l, un gusano de red con funciones de backdoor. El programa malicioso se propaga como adjunto de correo, mediante redes de intercambio de archivos y recursos de red abiertos a la escritura. El gusano recolecta direcciones en el equipo infectado para enviar mensajes. Para enviar estos mensajes, el gusano se conecta directamente al servidor SMTP del usuario.

Más adelante están Trojan.JS.Agent.csz y Trojan-Downloader.JS.Agent.hhi, que son cargadores escritos en JavaScript. Estos programas maliciosos pueden contener varias direcciones (dominios), a las que se conecta sucesivamente la computadora infectada. Si el intento de conexión tiene éxito, se descarga un archivo EXE al directorio temp y se lo ejecuta.

El octavo puesto lo ocupa Trojan-PSW.Win32.Fareit.auqm. Los programas maliciosos de la familia Fareit roban las cookies de los navegadores, las contraseñas de los programas de FTP y de correo, y después envían estos datos al servidor remoto de los delincuentes.

Familias de programas maliciosos

Si hablamos de las familias de programas maliciosos, durante todo el año el líder fue la familia Upatre. La mayor parte de las veces los programas maliciosos de esta familia descargan en el equipo de la víctima un troyano bancario conocido como Dyre/Dyzap/Dyreza.

El segundo y tercer puesto, según los resultados del año, los ocupan MSWord.Agent y VBS.Agent. Recordamos que estos programas maliciosos son ficheros DOC que contienen adjunto un macro escrito en Visual Basic for Applications (VBA) que se ejecuta al abrirse el documento. El malware carga y ejecuta otros programas maliciosos, por ejemplo, uno de los representantes de la familia de backdoors Andromeda.VBS.Agent, que como su nombre indica, usa un script VBS incorporado. Los programas maliciosos de esta familia usan la tecnología ADODB.Stream para descargar y ejecutar diferente malware en la computadora del usuario.

En el cuarto puesto está la familia Andromeda. Este malware permite a los delincuentes tomar el control de las computadoras infectadas, que con frecuencia se hacen parte de una botnet. Vale decir que según los resultados de 2014 la familia Andromeda ocupó el primer puesto.

El quinto puesto lo ocupa la familia Zbot. Los representantes de esta familia lanzan ataques contra los servidores y computadoras de los usuarios, y también se dedican a interceptar datos. A pesar de que ZeuS/Zbot puede ejecutar diversas acciones maliciosas, se lo usa sobre todo para robar información bancaria.

Países blando de envíos masivos maliciosos

Distribución de las reacciones del antivirus de correo por país, 2015

Si según los resultados de los tres años anteriores, los tres ocupantes de los primeros puestos eran todo el tiempo los mismos (Estados Unidos, Gran Bretaña y Alemania), en 2015 los spammers han cambiado sus tácticas y objetivos. Como resultado, la primera posición le pertenece a Alemania (19,06%, +9,84 puntos porcentuales). En la segunda posición se coloca Brasil, que según los resultados de 2014 sólo ocupaba el sexto lugar (7,64%, +4,09 puntos porcentuales).

La mayor sorpresa del tercer trimestre, que también fue la de todo 2015, es que Rusia resultó en la tercera posición entre los países desde cuyos territorios se envía más programas maliciosos (6,30%, +3,06 puntos porcentuales). Recordemos que a finales de 2014, Rusia sólo ocupaba el octavo lugar, y desde el territorio del país se enviaba no más del 3,24% de todo el spam malicioso.

Queremos creer que, a pesar de la tendencia de los últimos trimestres, el número de correos maliciosos enviados en el territorio de Rusia empezará a bajar. Si hablamos de la cantidad total de los archivos adjuntos maliciosos que se envían a través del correo electrónico, su número crecerá en 2016 y en el primer lugar estarán el robo de información personal y troyanos extorsionadores.

Peculiaridades del spam malicioso

En 2015 se registró un brusco aumento de la cantidad de envíos masivos con virus de macro. En el primer trimestre, se registró el mayor número de mensajes con virus de macro, que se enviaban como archivos adjuntos con la extensión .doc o .xls y pertenecían a la categoría de troyanos descargadores, que a su vez descargaban otro software malicioso.

Los adjuntos maliciosos se camuflaban sobre todo como diferentes documentos financieros: notificaciones de multas, giros monetarios, facturas sin pagar, pagos, pedidos, reclamaciones, pasajes electrónicos, etc. A menudo se enviaban en nombre de los empleados de empresas y organizaciones reales.

El peligro de los virus de macro no se limita a su disponibilidad y facilidad de creación. Un virus de macro no sólo puede infectar un documento aislado que se abra, sino también un macro global, que es común a todos los documentos similares, y en consecuencia, infectar todos los documentos del usuario, que se refieran a las macros globales. Además, no hay que olvidar que el idioma de programación VBA es lo suficientemente funcional para escribir códigos maliciosos de todo tipo.

En 2015, los criminales especializados en el spam malicioso siguieron enviando malware en archivos de formatos no tradicionales (.cab, .ace, .7z, .z, .gz). Todos estos formatos de compresión fueron creados hace mucho tiempo y los usan los especialistas para desarrollar e instalar software, pero los usuarios comunes casi no los conocen, a diferencia de los formatos ZIP y RAR. Otra diferencia es el alto grado de compresión de estos archivos, cualidad que se utiliza para reducir el tamaño de los mensajes y evadir los filtros antispam. Estos archivos maliciosos se hacían pasar por los más diversos tipos de adjuntos (órdenes de compra, facturas, fotografías, mensajes, etc.) y contenían una variedad de programas maliciosos (Trojan-Downloader.Win32.Cabby, Trojan-Downloader.VBS.Agent.azx, Trojan-Spy.Win32.Zbot .iuk, el keylogger HawkEye Keylogger, etc.). La aplastante mayoría de los mensajes estaban escritos en inglés, pero también detectamos ejemplos en otros idiomas.

El año pasado, los ciberdelincuentes enviaron activamente mensajes falsificados, supuestamente procedentes de dispositivos móviles y notificaciones de aplicaciones móviles que contenían programas maliciosos y mensajes publicitarios. En 2015 el tema de los dispositivos móviles se siguió desarrollando: el malware se enviaba como archivos .apk y archivos .jar, que son archivos comprimidos ejecutables de aplicaciones para dispositivos móviles. Los archivos con la extensión .jar – son archivos ZIP comunes, que contienen un programa en Java, y que están destinados principalmente para ejecutarlos en un teléfono móvil; los archivos .apk se utilizan para instalar aplicaciones en el sistema operativo Android.

En 2015, Rusia se convirtió en el líder por la cantidad de reacciones ante ataques (17%) #KLReport

Tweet

En particular, los atacantes camuflaban al troyano cifrador SLocker como un archivo con actualizaciones para el programa Flash Player. El programa malicioso cifraba los archivos almacenados en el dispositivo Android (imágenes, videos y diferentes tipos de documentos). Después de ejecutarse, mostraba al usuario un mensaje que exigía pagar determinada suma de dinero para descifrar los archivos. En otro ejemplo, en un archivo .jar detectamos Backdoor.Adwind, malware escrito en Java. La principal ventaja de este programa malicioso es que es multiplataforma, es decir, que no solo se lo puede instalar en diferentes dispositivos móviles, sino también en los sistemas operativos Windows, Mac y Linux.

Lo más probable es que los atacantes que enviaban el malware en archivos diseñados para dispositivos móviles, estaban seguros de que los usuarios que trabajan con su correo electrónico desde un dispositivo móvil, instalarían el adjunto malicioso recibido.

Cabe señalar que cada año más y más dispositivos móviles entran al círculo de interés de los delincuentes. En primer lugar, esto está relacionado con el constante incremento de las actividades de los usuarios móviles (sistemas de mensajería y otros medios de intercambio de datos) y el paso de diferentes servicios (por ejemplo, las operaciones financieras) a las plataformas móviles. Y un usuario puede poseer varios dispositivos móviles. En segundo lugar, la aparición de diversas aplicaciones que gozan de demanda entre los usuarios y que al mismo tiempo las pueden usar los estafadores tanto de forma directa (para enviar correo basura, que puede contener objetos maliciosos) como indirecta (por ejemplo, los mensajes phishing). Por ejemplo, los usuarios del sistema de mensajes instantáneos WhatsApp no solo se convierten en víctimas del spam publicitario tradicional, sino también de los creadores de virus. Los usuarios móviles deben tener mucho cuidado, ya que la actividad de los piratas en esta área no hará sino crecer.

Phishing

Principales tendencias

En 2015 en los equipos de los usuarios de los productos de Kaspersky Lab se han registrado 148 395 446 reacciones del sistema Antiphishing. De ellas el 60% (89 947 439) son reacciones de los componentes de detección determinista y 40% (58 448 007), del componente web heurístico.

Métodos de difusión del contenido phishing

Hace tiempo que los métodos usados para difundir el contenido phishing dejaron de limitarse a los programas de correo electrónico. Por ejemplo, una de las maneras más populares de difundir páginas de phishing son los anuncios emergentes. En 2015, nos topamos con una variedad de esquemas fraudulentos, que usaban este simple método: las página falsas se abren automáticamente en el navegador al visitar ciertos sitios, incluyendo sitios legítimos, pero que usan publicidad emergente.

Usando esta técnica, los estafadores atacaron a usuarios de bancos rusos en el tercer y cuarto trimestre.

Ejemplo de una página fraudulenta que la víctima visita a instancias de los medios de publicidad emergente.

Otros temas populares del año

Como ya señalamos el primer trimestre, la proporción de la categoría “Empresas de transporte” es más bien pequeña (0,23%), pero este año mostró un ligero aumento (0,04 puntos porcentuales), y la compañía DHL de esta categoría se ubica consistentemente en el TOP 100 de organizaciones atacadas por los phishers.

Los estafadores utilizan dicho camuflaje – un mensaje enviado en nombre de la empresa de logística – para enviar adjuntos maliciosos, recibir datos personales, y robar dinero en efectivo.

Ejemplo de mensaje phishing camuflado como un mensaje de la compañía FedEx

Los estafadores de esta categoría se muestran particularmente activos en la víspera de las fiestas, cuando una gran cantidad de personas compran regalos para ellos y sus familiares, usando populares medios de entrega.

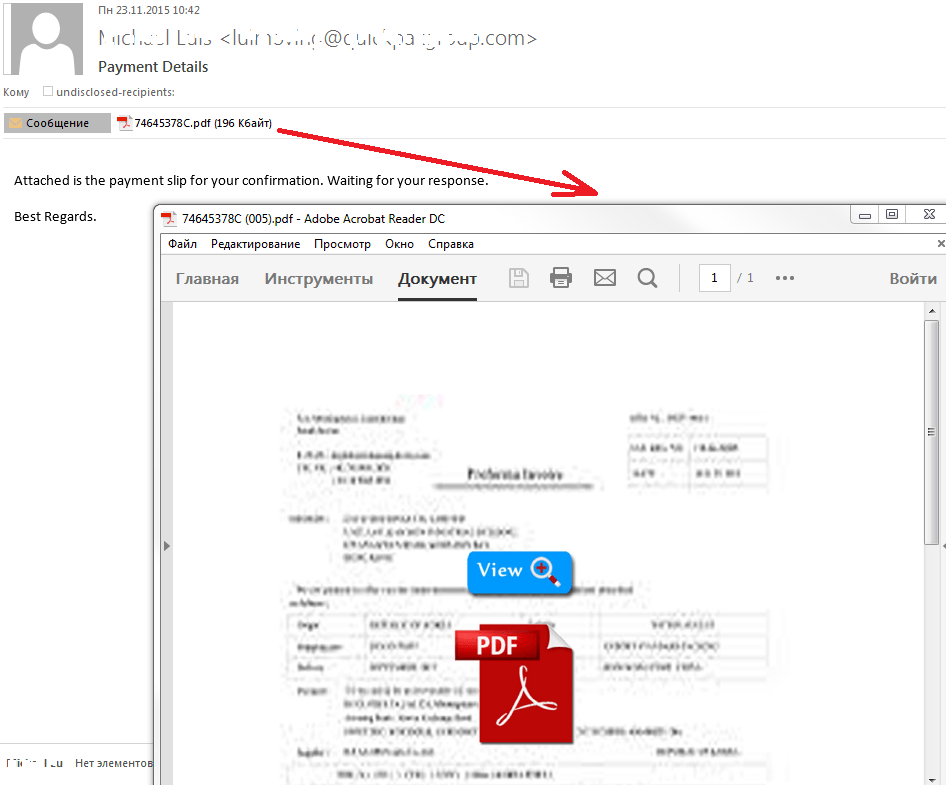

Trucos en el correo

Los estafadores han utilizado durante mucho tiempo y con éxito archivos PDF adjuntos a los mensajes durante los ataques de phishing. Muy a menudo, estos archivos son formularios para introducir información personal, que se envía a los estafadores al pulsar un botón situado en el archivo. Pero en 2015 hemos visto una oleada de cartas en las en el documento PDF adjunto se ponía el texto del mensaje y un enlace a una página de phishing. En el mismo cuerpo del mensaje el texto se había reducido al mínimo con el fin de eludir los filtros de spam.

En 2015, Japón fue el líder por la cantidad de usuarios únicos atacados por los phishers #KLReport

Tweet

Estos trucos se suelen encontrar en los ataques lanzados contra los clientes de organizaciones de todas las categorías. En 2015 muchos de estos ataques fueron lanzados contra los clientes de organizaciones bancarias y usuarios de sistemas de correo.

Ejemplo de mensaje phishing. El cuerpo del mensaje contiene sólo texto, estilizado como encabezamiento, para hacer creer que es la respuesta a un mensaje enviado por el usuario. El mensaje tiene adjunto un archivo PDF que contiene un enlace a una página phishing.

También, descubrimos varios archivos PDF que al hacer clic remitían a recursos phishing. En general, los estafadores incitaban al usuario a hacer clic para leer el contenido del archivo.

Ejemplo de mensaje phishing. En el adjunto había un archivo PDF que al hacer clic remitía a recursos phishing.

Territorios de los ataques

TOP 10 de países según el número de usuarios atacados

El líder por la proporción de usuarios únicos atacados fue Japón (21,68%), con un índice que aumentó en 2,17 puntos porcentuales.

Porcentaje de usuarios en cuyos equipos reaccionó el sistema Antiphishing, del total de usuarios de productos de Kaspersky Lab en el país, 2015

TOP 10 de países según el número de usuarios atacados

| Japón | 21,68% |

| Brasil | 21,63% |

| India | 21,02% |

| Ecuador | 20,03% |

| Mozambique | 18,30% |

| Rusia | 17,88% |

| Australia | 17,68% |

| Vietnam | 17,37% |

| Canadá | 17,34% |

| Francia | 17,11% |

El líder del año pasado, Brasil, bajó al segundo lugar (21,63%, -5,77 puntos porcentuales), seguido de India (21,02% – 2,06 puntos porcentuales) y Ecuador (20,03% -2,79 puntos porcentuales).

Distribución de los ataques por países

Según el número de alarmas del sistema Antiphishing (del total de alarmas de nuestro productos en todo el mundo en el año), el líder mundial es Rusia (17,8%), cuyo índice aumentó en 0,62 puntos porcentuales en el año.

Distribución de ataques phishing por países, 2015

Después de Rusia, según el número de alarmas en el territorio del país están: Brasil (8,74%, +1,71 puntos porcentuales), India (7,73%, +0,58 puntos porcentuales), los EE.UU. (7,52%, +0,32 pp). El quinto lugar lo ocupa Italia (7,04%, +1,47 puntos porcentuales).

Organizaciones blanco de los ataques

La estadística de las categorías de las organizaciones atacadas por los phishers se basa en las detecciones de nuestro antiphishing en los equipos de los usuarios. Este componente detecta todas las páginas con contenidos phishing a las que los usuarios tratan de llegar al pulsar enlaces contenidos en el mensaje o en Internet, cuando los enlaces a estas páginas todavía no están presentes en las bases de Kaspersky Lab.

Distribución de las categorías de organizaciones atacadas por los phishers, 2015

En 2015, notamos un aumento significativo de la proporción de reacciones en la categoría de “Instituciones Financieras” (34,33%, +5,59 puntos porcentuales), que combina las categorías “Bancos”, “Sistemas de Pago” y “Compras en línea.” También vale la pena destacar el aumento de la proporción de las organizaciones de las categorías de “Proveedores de telefonía e Internet” (5,50%, +1,4 puntos porcentuales) y “Redes sociales y blogs ” (16,40%, +0,63 puntos porcentuales).

Las 3 organizaciones más atacadas por los phishers

| Organización | % de enlaces phishing | |

| 1 | Yahoo! | 14,17 |

| 2 | 9,51 | |

| 3 | 6,8 |

En el TOP 3 de las organizaciones más atacadas por los phishers Yahoo! sigue ocupando el primer puesto. Sin embargo, la proporción de ataques de phishing lanzados contra esta organización disminuyó considerablemente: 14,17% contra 23,3% en 2014. Suponemos que la activa lucha de las organizaciones contra los nombres de dominios falsos contribuyó a esta disminución. Nos dimos cuenta de que Yahoo!, al igual que muchas otras organizaciones, registra varios dominios a su nombre, y que en teoría estos podrían ser utilizados por los hackers, ya que se derivan del nombre de dominio original.

Conclusión y pronósticos

El porcentaje de spam en 2015 se redujo en 11,48 puntos porcentuales, hasta alcanzar el 55,28%. El mayor descenso de este índice se observó en el primer trimestre. Desde abril ha cambiado dentro de los límites de unos pocos puntos porcentuales. Esta importante reducción se debe a la migración de la publicidad de los bienes y los servicios jurídicos de los flujos de spam hacia plataformas más convenientes y legales (redes sociales, servicios de descuento, etc.), así como al aumento en el área de los envíos masivos “grises” (correo que se envía tanto a los suscriptores voluntarios, como a las personas que no dieron su consentimiento para recibirlos). Podemos suponer que el año siguiente el porcentaje de spam seguirá disminuyendo, pero de una forma menos notable.

En 2015, el 34,33% de los ataques phishing estuvieron dirigidos contra los usuarios de organizaciones financieras #KLReport

Tweet

Por el contrario, la cantidad de mensajes maliciosos y fraudulentos seguirá aumentando. Es posible que los atacantes vuelvan a usar viejos trucos ya olvidados, como lo hicieron en 2015 (un envío masivo de virus de macro y extensiones de archivos adjuntos atípicas para el spam). El tema móvil también puede convertirse en otro truco en el arsenal de los delincuentes para distribuir malware y spam fraudulento.

Pronosticamos que el número de nuevos dominios creados por los spammers para determinados envíos masivos continuará aumentando y se expanderá el uso de nuevas zonas de dominio en los recursos usados por los spammers.

Kaspersky Security Bulletin. El spam en 2015